Was ist Command and Control (C&C oder C2) in der Cybersicherheit?

Der Anstieg gezielter Angriffe durch Gegner mit Zugang zu ausgeklügelten Werkzeugen, die allgemein als Advanced Persistent Threats (APTs) bezeichnet werden, ist eines der größten Anliegen in der Cybersicherheit heute. Diese Angriffe richten sich gegen bestimmte Organisationen oder Personen und versuchen, eine anhaltende und unentdeckbare Präsenz innerhalb der Infrastruktur des Ziels zu schaffen. Das Ziel dieser Angriffe ist oft Spionage, die den Diebstahl von wertvollem geistigem Eigentum und geheimen Informationen umfasst. Der Schlüssel zur Erreichung all dieser Ziele ist eine solide Kommando- und Kontrollinfrastruktur. Befehl und Kontrolle, allgemein bekannt als C2 oder C&C, ist einer der zerstörerischsten Angriffe.

Die Kommando- und Kontrollinfrastruktur ist für Angreifer entscheidend und eine potenzielle Schwachstelle für Verteidiger. Das Blockieren von C&C-Kommunikationen oder das Zerstören der C&C-Infrastruktur eines Feindes stoppt einen Cyberangriff im Keim. C2 sollte niemals der Hauptfokus eines Informationssicherheitsprogramms einer Organisation sein, das auch angemessene "Cyber-Hygiene"-Praktiken, Schulungen zur Sicherheitsbewusstseinsbildung für Mitarbeiter und gut ausgearbeitete Regeln und Verfahren umfassen sollte. Diese Maßnahmen verringern erheblich die Gefahr, die von der Kommando- und Kontrollinfrastruktur ausgeht.

Zenarmor NGFW ist eine der effektivsten Lösungen zur Verhinderung von C2-Angriffen. Zenarmor ermöglicht es Ihnen, Ihre Open-Source-Firewall in Sekundenschnelle auf eine Next-Generation-Firewall aufzurüsten. NG-Firewalls ermöglichen es Ihnen, modernen Cyberangriffen zu begegnen, die jeden Tag raffinierter werden.

Einige der Funktionen sind Layer-7-Anwendungs-/Benutzer-erkennendes Blockieren, granulare Filterrichtlinien, kommerzielles Webfiltering mit cloudbasierter KI-gestützter Bedrohungserkennung, Kindersicherung und die besten Netzwerk-Analysen und -Berichte der Branche.

Zenarmor Free Edition ist kostenlos für alle OPNsense-Nutzer verfügbar.

In diesem Artikel werden wir im Detail erklären, was ein Command-and-Control-Angriff ist, wie er funktioniert, die von Hackern verwendeten Methoden für C&C-Angriffe und was dagegen unternommen werden kann. Wir werden auch sowohl Open-Source- als auch kommerzielle Command-and-Control-Frameworks für Red-Teaming-Zwecke untersuchen.

Was ist ein Command and Control (C&C) Angriff?

Befehls- und Kontrollangriffe, auch bekannt als C2- und C&C-Angriffe, sind eine Form von Cyberangriff, bei der ein Cyberkrimineller einen bösartigen Server verwendet, um über ein Netzwerk Befehle an von Malware kompromittierte Computer zu übermitteln und gestohlene Daten vom Zielnetzwerk zu empfangen. Der Server des Angreifers wird allgemein als Command and Control-Server, C&C-Server oder C2-Server bezeichnet. Dieser Angriffsserver nutzt die konstruierte Hintertür, um eine Vielzahl von bösartigen Aktionen auf dem PC des Opfers durchzuführen, wie zum Beispiel Datenexfiltration durch DNS-Tunneling.

Der Command-and-Control-Server (C2 oder C&C) erhält die erforderliche Nutzlast vom gehackten Netzwerk. Die Malware kann sich identifizieren und auf weitere anfällige Hosts im Netzwerk ausbreiten, ein Prozess, der als Pivoting bekannt ist, wenn genügend Zeit vorhanden ist. Das gesamte System wird schnell unter die Kontrolle eines Angreifers gebracht, wenn das ursprünglich kompromittierte Gerät automatisch andere Geräte infiziert, mit denen es sich verbindet. Wenn zusätzliche Systeme rekrutiert werden, entsteht ein Botnet, ein Netzwerk von Zombie-Systemen. Dann erhalten diese Botnets Anweisungen, um destruktivere Operationen durchzuführen, wie zum Beispiel die Einleitung von Distributed Denial of Service (DDoS)-Angriffen.

Was ist ein C2-Server?

C2s (Command-and-Control-Server) sind Werkzeuge, die von Bedrohungsakteuren genutzt werden, um Cyberangriffe zu starten und zu koordinieren, indem sie Anweisungen an ihre Malware übermitteln sowie bösartige Programme, bösartige Skripte und mehr verteilen. Darüber hinaus nutzen Cyberkriminelle sie, um Daten von Zielservern, Geräten, Websites und Formularen zu empfangen. C2s sind das technische Gehirn hinter den bösartigen Operationen von Bedrohungsakteuren.

Ein C2 ermöglicht die Kommunikation zwischen dem Angreifer und dem Ziel, sei es zur Steuerung eines Botnets oder zur Übertragung gestohlener Daten an den Endbenutzer. Das Ziel könnte ein einzelnes Gerät, Hunderte innerhalb eines einzigen Systems oder Millionen sein.

Die Herstellung und Aufrechterhaltung einer C2-Verbindung ist ein entscheidender Schritt für Bedrohungsakteure. Ohne sie könnten sie nur die Hälfte ihrer schmutzigen Arbeit erledigen. Angreifer müssen Befehle erteilen, um Kontrolle über das Ergebnis zu erlangen.

Befehls- und Kontrollserver nutzen oft vertrauenswürdigen und selten überwachten Datenverkehr, wie DNS, um Anweisungen an den infizierten Host zu übermitteln. Heute haben C&C-Server oft eine kurze Lebensdauer. Sie befinden sich häufig in renommierten Cloud-Diensten und verwenden automatische Domain-Generierungsalgorithmen (DGAs), um es Strafverfolgungsbehörden und Cyber-Bedrohungsjägern zu erschweren, sie zu entdecken.

Heute gibt es vier Haupttypen von C2s im Einsatz:

- Zentraler Server unter der physischen Kontrolle des Angreifers

- Bulletproof-Hosting

- Soziale Netzwerke

- Cloud-Dienste

In jeder dieser Umgebungen üben C2s typischerweise Kontrolle über Botnets aus.

Was ist ein Zombie?

Ein Zombie ist ein Computer oder ein anderes verbundenes Gerät, das mit Malware infiziert ist und von einem Gegner aus der Ferne gesteuert werden kann, ohne dass der Eigentümer davon Kenntnis hat oder seine Erlaubnis erteilt. Während einige Viren, Trojaner und andere unerwünschte Anwendungen nach der Infektion eines Geräts bestimmte Operationen durchführen, besteht der Hauptzweck vieler Malware-Varianten darin, Zugang zur C2-Infrastruktur des Angreifers zu gewähren. Diese "Zombie"-Computer werden dann für eine Vielzahl von Funktionen eingesetzt, von der Weiterleitung von Spam-E-Mails bis hin zur Teilnahme an groß angelegten Distributed Denial-of-Service-Angriffen (DDoS).

Was ist ein Botnet?

Ein Botnetz ist ein Netzwerk von Zombie-Computern, das für einen einzigen illegalen Zweck verwendet wird. Dies kann alles Mögliche sein, von der Kryptowährungs-Mining bis hin zum Start eines Distributed Denial of Service (DDoS)-Angriffs auf eine Website. Typischerweise werden Botnets durch eine gemeinsame C2-Infrastruktur verbunden. Es ist typisch, dass Hacker anderen Kriminellen Zugang zu Botnets als eine Form von "Attacke als Dienst" anbieten.

Was ist Beaconing?

Beaconing ist der Prozess, bei dem ein infiziertes Gerät die C2-Infrastruktur eines Angreifers kontaktiert, um nach Anweisungen oder weiteren Payloads zu suchen, oft in regelmäßigen Abständen. Einige Varianten von Malware senden Signale in zufälligen Intervallen oder bleiben für eine gewisse Zeit inaktiv, bevor sie nach Hause telefonieren, um der Entdeckung zu entgehen.

Was sind die Ziele von Command-and-Control-Angriffen?

Laut Mandiant und Symantec könnte jeder wichtige Wirtschaftssektor Ziel eines Command and Control (C2)-Angriffs sein. Ebenso wichtig ist die Tatsache, dass die Größe einer Organisation kein Indikator dafür ist, ob sie ins Visier genommen wird oder nicht: Organisationen aller Größen, von kleinen Unternehmen bis hin zu multinationalen Konzernen, wurden in der Vergangenheit angegriffen. Ein Command-and-Control-Angriff zielt auf fast jedes Computersystem ab, einschließlich:

-

Mobile Geräte wie Tablets, Smartphones und Laptops

-

Desktop-Computer

-

IoT-Geräte

Insbesondere IoT-Geräte sind die Hauptziele der C2-Angriffe, da diese Gadgets oft unsicher sind. IoT-Geräte sind aufgrund ihrer relativ eingeschränkten Benutzeroberflächen schwer zu verwalten. Sie werden nicht häufig mit Sicherheitsupdates aktualisiert. Und sie tauschen oft Informationen über das Internet aus.

Wie gefährlich ist ein Command-and-Control-Angriff?

Command-and-Control-Kanäle sind eine Hintertür zu der infizierten Maschine und/oder dem Netzwerk, und ihre zerstörerische Kraft ist nur durch die Vorstellungskraft des Angreifers begrenzt. Einige gängige Arten von Angriffen, die unter Verwendung eines Command-and-Control-Servers ausgeführt werden, werden im Folgenden erläutert:

-

Laterale Bewegung: Sobald ein Angreifer Fuß gefasst hat, bewegt er sich oft lateral durch das Unternehmen und nutzt seine C2-Kanäle, um Informationen über weitere anfällige oder falsch konfigurierte Hosts zu übermitteln. Das erste infizierte System ist möglicherweise kein lukratives Ziel, aber es dient als Sprungbrett zu anfälligeren Netzwerkbereichen. Dieses Verfahren wird mehrmals durchgeführt, bis ein Angreifer Zugang zu einem hochkarätigen Ziel erhält, wie zum Beispiel einem Domänencontroller oder einem Datenbankserver.

-

Dienstunterbrechung: Angreifer können ein infiziertes System oder eine Gruppe kompromittierter Computer innerhalb eines Unternehmens regelmäßig neu starten, während eine wichtige Aufgabe im Gange ist. Zum Beispiel migriert ein Unternehmen Daten oder sichert seine gesamte Datenbank mit Informationen und Dateien auf zahlreichen externen Speichergeräten zur Redundanz. Oder ein Fertigungsprozess, der die Umwandlung von Materialien von einer Form in eine andere umfasst, was viele Stunden oder Tage in Anspruch nehmen kann. Durch das kontinuierliche Neustarten des/der Systeme zu festgelegten Intervallen können Angreifer verhindern, dass die Arbeit jemals abgeschlossen wird.

-

Mehrstufige Angriffe: Häufig bestehen die komplexesten Cyberangriffe aus mehreren verschiedenen Prozessen. Typischerweise ist die erste Infektion ein "Dropper" oder Downloader, der mit der C2-Infrastruktur des Gegners kommuniziert und weitere bösartige Payloads herunterlädt. Dieses modulare Design ermöglicht es einem Angreifer, Kampagnen durchzuführen, die sowohl weit verbreitet als auch hochgradig zielgerichtet sind. Der Dropper kann Tausende von Unternehmen infizieren, wodurch der Angreifer selektiv sein und speziell für die profitabelsten Ziele Malware der zweiten Stufe entwickeln kann. Dieses Paradigma ermöglicht auch ein dezentralisiertes Cybercrime-Geschäft. Zum Beispiel kann eine Initialzugriffsgruppe den Zugang zu einem Hauptziel, wie einer Bank oder einem Krankenhaus, an eine Ransomware-Gruppe verkaufen.

-

Malware/Ransomware: Sobald ein Angreifer ein System in Ihrem Netzwerk kompromittiert, hat er Zugang zum gesamten System. Je nach den Rechten, die sie erlangt haben, können sie den Download von Malware initiieren oder sensible Daten verschlüsseln. Dies kann verwendet werden, um ein Lösegeld zu verlangen, bevor die Daten offengelegt werden, oder um die Abläufe einer Organisation zu schädigen.

-

Systeme herunterfahren: Falls ein Virus einen Teil oder alle Systeme einer Organisation durchdrungen hat, kann ein Angreifer einfach alle Systeme herunterfahren, um alle Unternehmensaktivitäten zu stoppen. Der Angreifer könnte dann drohen, die Unternehmensaktivitäten einzustellen, wenn seine Forderungen nicht erfüllt werden.

-

DDoS: Manchmal werden kompromittierte Computer als Fußsoldaten eingesetzt, um DDoS-Angriffe gegen eine andere Organisation oder Dienstleistung zu starten. Mit ausreichend kompromittierten Arbeitsstationen im Netzwerk hat der Angreifer Zugang zu einem Botnetz. DDoS-Angriffe sind eine typische Nutzung für Botnets. Ein Angreifer im Besitz eines C2-Servers, der Befehle an eine Gruppe von Zombie-Systemen ausliefert, kann den infizierten Systemen anweisen, einen Server mit wiederholten Anfragen zu überfluten, um dessen Kapazität zu erschöpfen. Dies führt dann dazu, dass echte Benutzer keinen Zugang zur Website oder zum Dienst erhalten.

-

Datendiebstahl: Datenexfiltration ist eine der häufigsten Anwendungen eines C2-Kanals. Vertrauliche Firmendaten, wie Finanzunterlagen oder Geschäftsgeheimnisse, könnten gestohlen oder an den Command-and-Control-Server gesendet werden. Mit der eingebauten Hintertür extrahieren Angreifer rekursiv sensible Daten aus dem System einer Organisation. Diese sensiblen Informationen könnten Bankdaten, Geschäftsgeheimnisse, private Informationen, die für Insiderhandel ausgenutzt werden können, oder andere wertvolle Informationen umfassen, die auf dem Dark Web einen erheblichen Gewinn erzielen würden.

Wie funktioniert ein Command-and-Control-Angriff?

Um einen Command-and-Control-Angriff durchzuführen, infiziert der Angreifer eine Maschine, die möglicherweise durch eine Firewall geschützt ist. Angreifer müssen C&C-Verbindungen herstellen, um sich lateral innerhalb eines Netzwerks zu bewegen. Das Herstellen einer C&C-Verbindung erfolgt auf viele Arten:

-

Durch Malvertising

-

Durch Sicherheitsanfälligkeiten in Browser-Plugins.

-

Durch eine Phishing-E-Mail, die den Empfänger überzeugt, eine bösartige Website zu besuchen oder einen Anhang mit schädlicher Malware zu öffnen.

-

Durch die Installation von Schadsoftware.

Sobald die Verbindung hergestellt ist, sendet das infizierte System ein Signal an den Server des Angreifers auf der Suche nach weiteren Anweisungen. Die infizierte Maschine führt Befehle von der C2-Seite des Cyberkriminellen aus und installiert weitere Malware. Der Angreifer kann nun beliebigen Code auf dem Computer des Opfers ausführen. Typischerweise breitet sich die bösartige Malware auf weitere Computer aus und bildet ein Botnetz - ein Netzwerk kompromittierter Arbeitsstationen. Auf diese Weise kann ein Angreifer mit unbefugtem Zugang zum Netzwerk eines Unternehmens die vollständige Kontrolle über dieses Netzwerk übernehmen.

Befehls- und Kontrollangriffe werden gemäß den unten beschriebenen Verfahren ausgeführt.

-

Aufklärung: Dies ist der Zeitpunkt, an dem der Angreifer zusätzliche Informationen über das Ziel sammelt und die Schwachstellen entdeckt, die während des eigentlichen Angriffs ausgenutzt werden. Die Aktivität der Aufklärung umfasst sowohl Computersysteme als auch Personen. Mit klassischen Techniken wie Port-Scanning und Dienstenumeration überprüfen Angreifer die Netzwerke und Systeme ihres Ziels auf Schwachstellen und Fehlkonfigurationen, die einen Einstiegspunkt in die Organisation bieten könnten. Darüber hinaus beschaffen sich Angreifer Informationen über wichtige Personen in der angegriffenen Organisation, zum Beispiel durch das Durchsuchen von sozialen Netzwerken; diese Daten werden genutzt, um die nachfolgenden Phasen des Angriffs zu unterstützen.

-

Erstkompromittierung: Diese Phase spiegelt den tatsächlichen Eindringling wider, in der die Angreifer erfolgreich auf das Netzwerk des Ziels zugreifen. Am häufigsten ist Spear-Phishing die Technik des Kompromisses. Eine Spear-Phishing-E-Mail kann einen schädlichen Anhang oder einen Link zu einer schädlichen Website enthalten. Typischerweise wird der Inhalt von Spear-Phishing-Nachrichten je nach den während der Aufklärungsphase gesammelten Informationen angepasst, damit sie glaubwürdig und authentisch wirken.

Das strategische Kompromittieren von Websites, die für das Ziel von Interesse sind (oder "Wasserloch"-Angriff), ist eine zweite beliebte Art der Infiltration. Bei diesen Angriffen platzieren Angreifer bösartigen Code auf Websites, die das beabsichtigte Ziel wahrscheinlich besuchen wird; wenn das Opfer die kompromittierte Website besucht, wird es einer oder mehreren Schwachstellen ausgesetzt. Watering-Hole-Angriffe sind eine Weiterentwicklung der klassischen, opportunistischen Drive-by-Download-Angriffe, bei denen Benutzer auf verschiedene Weise auf eine bösartige Webseite gelockt werden. Die Webseite enthält Code, der in der Regel in JavaScript geschrieben ist und Schwachstellen im Browser oder in Plugins ausnutzt. Wenn der Angriff erfolgreich ist, installiert der Exploit Malware auf dem Computer des Opfers, die dann vollständig unter die Kontrolle des Angreifers fällt.

-

Befehl & Kontrolle: In der Command-and-Control-Phase eines Angriffs nutzen Angreifer die Schwachstelle eines Systems aus. Konkret werden gehackte Systeme gezwungen, einen Kommunikationskanal zu erstellen, über den sie direkt vom Angreifer kontrolliert werden. Der C2-Kanal ermöglicht es einem Angreifer, eine "hands-on-keyboard"-Präsenz auf dem infizierten System (über sogenannte Remote-Access-Tools) herzustellen, zusätzliche spezialisierte Malware-Module zu installieren und weitere bösartige Aktionen wie das Verbreiten auf andere Maschinen oder das Initiieren eines Denial-of-Service (DoS)-Angriffs durchzuführen. Kontext: \nText zu übersetzen:

-

Exfiltration: Die Angreifer extrahieren, sammeln und verschlüsseln Informationen, die während dieser Phase aus der Umgebung des Opfers entnommen wurden. Die Informationen werden dann oft über denselben zuvor eingerichteten C2-Kanal an die Angreifer übermittelt.

Offensichtlich war die Datenexfiltration auch eine entscheidende Phase bei opportunistischen Angriffen, und dies wurde weithin berichtet. Zum Beispiel haben Untersuchungen der von den Keyloggern, die von Banking-Trojanern verwendet werden, gestohlenen (oder "abgelegten") Daten über das gesendete Datenvolumen, den geschätzten Wert und die Betriebsweise ihrer Betreiber berichtet.

Darüber hinaus haben Forscher ganze Botnets sinkholed oder übernommen, um eine Insider-Perspektive auf die von infizierten Geräten gesammelten Daten und die Aktivitäten der Botmaster zu erhalten. Bezüglich der Exfiltrationsstrategien, die bei diesen konventionellen Angriffen beobachtet wurden, erwarten wir, dass gezielte Malware mehr Anstrengungen unternehmen wird, um ihre Exfiltrationsaktivitäten und Infrastruktur zu verbergen.

Welche Kommandos und Kontrolltechniken verwenden Hacker?

Befehls- und Kontrollsysteme umfassen viele Taktiken, die Angreifer verwenden, um sich mit den Netzwerksystemen der Opfer zu verbinden, die sie kontrollieren. Um der Entdeckung zu entkommen, versuchen Angreifer oft, reguläre, erwartete Kommunikationswege zu imitieren. Mehrere Methoden, die ein Angreifer verwenden könnte, um Kommando und Kontrolle mit unterschiedlichem Grad an Heimlichkeit herzustellen, abhängig von der Struktur und den Schutzmaßnahmen des Netzwerks des Opfers.

Zum Zeitpunkt des Schreibens listet die MITRE ATT&CK-Architektur 16 verschiedene Befehls- und Kontrollmethoden auf, von denen jede einige in früheren Hacks gefundene Untertechniken enthält. Die von MITRE ATT&CK definierten Befehls- und Kontrolltechniken werden im Folgenden erklärt:

-

T1071 Anwendungsprotokoll: Durch das Einfügen in den aktuellen Datenverkehr können Angreifer Anwendungsprotokolle verwenden, um Erkennung und Netzwerkfilterung zu umgehen. Befehle an das entfernte System und oft deren Ergebnisse werden in den Protokollfluss zwischen dem Client und dem Server integriert. Angreifer verwenden die folgenden Anwendungsprotokolle:

- HTTP(S)

- FTP/SFTP

- E-Mail-Protokolle

- DNS

-

T1092 Kommunikation über Wechseldatenträger: Durch die Verwendung von Wechseldatenträgern zur Übermittlung von Befehlen von System zu System kann ein Angreifer die Befehls- und Kontrollfunktion über gehackte Computer in möglicherweise nicht verbundenen Netzwerken durchführen. Beide Systeme müssten gehackt werden, wobei die Möglichkeit besteht, dass ein internetverbundenes System zuerst kompromittiert wird, gefolgt von einer Replikation über Wechseldatenträger. Das nicht verbundene System würde Befehle und Daten an das mit dem Internet verbundene System senden, auf das der Feind direkten Zugriff hatte.

-

T1132 Datenkodierung: Der Gegner könnte Daten verschlüsseln, um es schwieriger zu machen, den Inhalt der Kommando- und Kontrollübertragung zu erkennen. Informationen über das Kommando und die Kontrolle (C2) können unter Verwendung einer konventionellen Datenkodierungstechnik dargestellt werden. Zusätzlich zu ASCII, Unicode, Base64, MIME und anderen Binär-zu-Text- und Zeichencodierungssystemen kann die Verwendung von Datenkodierung den aktuellen Protokollanforderungen entsprechen. Einige Datenkodierungsschemata, wie gzip, können auch zu einer Datenkompression führen. Angreifer verwenden Standardkodierung oder nicht standardisierte Kodierungstechniken.

-

T1001 Datenverschleierung: Um die Identifizierung von Kommando- und Kontrollkommunikation zu erschweren, können Gegner diese verschleiern. Befehls- und Steuerkommunikationen werden verborgen (wenn auch nicht immer verschlüsselt), um die Informationen schwerer auffindbar oder verständlich zu machen, um die Übertragung weniger auffällig zu gestalten und um Anweisungen zu verbergen. Dies umfasst eine Vielzahl von Techniken, einschließlich der Hinzufügung von Müll-Daten zum Protokollverkehr, der Verwendung von Steganographie und der Nachahmung gültiger Protokolle. Angreifer verwenden die folgenden Datenverschleierungstechniken:

- Junk-Daten

- Steganographie

- Protokoll-Imitation

-

T1568 Dynamische Auflösung: Es ist möglich, dass Gegner dynamisch Links zur Befehls- und Kontrollinfrastruktur erstellen, um konventionellen Erkennungen und Gegenmaßnahmen zu entkommen. Dies kann erreicht werden, indem Malware mit einem gemeinsamen Algorithmus verwendet wird, der mit der Infrastruktur des Gegners geteilt wird, um die Nachrichten der Malware zu empfangen. Diese Berechnungen können verwendet werden, um dynamisch Faktoren wie den Domainnamen, die IP-Adresse und die Portnummer des Befehls- und Kontrollservers der Malware zu ändern. Angreifer verwenden die folgenden dynamischen Auflösungstechniken:

- Fast Flux DNS

- Domain-Generierungs-Algorithmen (DGAs)

- DNS-Berechnung

-

T1573 Verschlüsselter Kanal: Anstatt sich auf die inhärenten Sicherheitsmaßnahmen eines Kommunikationsprotokolls zu verlassen, können Angreifer eine bekannte Verschlüsselungstechnik anwenden, um die Kommando- und Kontrollkommunikation zu verschleiern. Auch wenn diese Implementierungen eine sichere Technik verwenden, können sie anfällig für Reverse Engineering sein, wenn geheime Schlüssel in Malware-Proben/konfigurationsdateien codiert und/oder erzeugt werden. Angreifer verwenden symmetrische oder asymmetrische Kryptographie-Techniken.

-

T1008 Fallback-Kanäle: Wenn der primäre Kanal gehackt oder nicht verfügbar ist, können Gegner Backup- oder andere Kommunikationskanäle nutzen, um die Kontrolle zu behalten und Datenübertragungsgrenzen zu umgehen.

-

T1105 Werkzeugübertragung: Ein Angreifer kann Werkzeuge oder andere Dateien von einem externen System in eine kompromittierte Umgebung übertragen. Werkzeuge oder Daten können von einer externen, vom Gegner kontrollierten Maschine über den Kommando- und Kontrollkanal oder andere Protokolle wie FTP in das Opfernetzwerk gesendet werden. Sobald sie vorhanden sind, können Angreifer Werkzeuge über die Opfergeräte in einer gehackten Umgebung übertragen/verteilen (d.h. Lateral Tool Transfer).

-

T1104 Mehrstufige Kanäle: Mehrere Phasen von Befehl und Kontrolle können von Gegnern unter verschiedenen Situationen oder zu bestimmten Zwecken eingesetzt werden. Mehrere Phasen können verwendet werden, um den Kommando- und Kontrollkanal zu tarnen, was die Entdeckung erschwert.

-

T1095 Nicht-Anwendungsschichtprotokoll: Gegner können ein Protokoll auf einer anderen Schicht als der Anwendungsschicht für die Kommunikation zwischen dem Host und dem C2-Server oder zwischen infizierten Computern innerhalb eines Netzwerks verwenden. Die Anzahl der potenziellen Protokolle ist enorm. Netzwerkschichtprotokolle wie das Internet Control Message Protocol (ICMP), Transportschichtprotokolle wie das User Datagram Protocol (UDP), Sitzungsschichtprotokolle wie Socket Secure (SOCKS) und umgeleitete/getunnelte Protokolle wie Serial over LAN (SOL) sind spezifische Instanzen.

-

T1571 Nicht-Standard-Port: Gegner können über eine Protokoll- und Portkombination kommunizieren, die nicht allgemein bekannt ist. Zum Beispiel HTTPS über Port 8088 oder Port 587 anstelle des Standardports 443. Ein Angreifer könnte den Standardport eines Protokolls ändern, um die Filterung zu umgehen oder die Analyse/Parsing des Netzwerkverkehrs zu verwirren.

-

T1572 Protokoll-Tunneling: Gegner können Netzwerkkommunikationen zu und von einem Opfersystem tunneln, indem sie ein bestimmtes Protokoll verwenden, um Erkennung/Netzwerkfilterung zu umgehen und/oder Zugang zu sonst unzugänglichen Systemen zu erhalten. Tunneling erfordert das explizite Einbetten eines Protokolls in ein anderes. Dieses Verhalten kann schädliche Kommunikation verschleiern, indem es mit legitimen Datenverkehr vermischt wird und/oder eine zusätzliche Verschlüsselungsschicht bereitstellt (ähnlich wie ein VPN). Tunneling könnte auch das Routing von Netzwerkpaketen ermöglichen, die sonst nicht ihr beabsichtigtes Ziel erreichen würden, wie SMB, RDP und anderer Verkehr, der von Netzwerkgeräten zensiert oder nicht über das Internet geleitet würde.

-

T1090 Proxy: Um direkte Verbindungen zu ihrer Infrastruktur zu verhindern, können Gegner einen Verbindungs-Proxy einsetzen, um den Netzwerkverkehr zwischen Systemen zu leiten oder als Vermittler für Netzwerkkommunikationen zu einem Command-and-Control-Server zu fungieren. Viele Programme, wie HTRAN, ZXProxy und ZXPortMap, bieten die Umleitung von Datenverkehr über Proxys oder Port-Umleitung an. Diese Arten von Proxys werden von Gegnern verwendet, um die Kommando- und Kontrollkommunikation zu verwalten, die Anzahl gleichzeitiger ausgehender Netzwerkverbindungen zu begrenzen, Verbindungsfehlerresistenz zu bieten und über bestehende vertrauenswürdige Kommunikationswege zwischen den Opfern zu fahren, um Verdacht zu vermeiden. Mehrere Proxys können von Gegnern miteinander verbunden werden, um die Quelle schädlicher Kommunikation weiter zu verbergen. Angreifer verwenden die folgenden Proxy-Techniken:

- Interner Proxy

- Externer Proxy

- Multihop-Proxy

- Domain Fronting

-

T1219 Fernzugriffssoftware: Ein Angreifer kann echte Desktop-Assistance- und Fernzugriffssoftware wie Team Viewer, AnyDesk, AmmyyAdmin, Go2Assist usw. verwenden, um einen Kommando- und Kontrollkanal zu Zielgeräten innerhalb von Netzwerken zu erstellen. Häufig als autorisierte technische Unterstützungssoftware eingesetzt, können diese Dienste durch Anwendungssteuerung in der Zielumgebung erlaubt sein. Die Nutzung von Fernzugriffsprogrammen wie Ammyy, VNC und Teamviewer ist im Vergleich zur Nutzung anderer legaler Software durch Gegner weit verbreitet.

-

T1205 Verkehrskennzeichnung: Traffic Signaling kann von Gegnern verwendet werden, um offene Ports oder andere bösartige Funktionen, die für Persistenz oder Kommando und Kontrolle genutzt werden, zu verbergen. Traffic Signaling umfasst die Verwendung einer magischen Zahl oder Sequenz, die einem System bereitgestellt werden muss, um eine bestimmte Reaktion hervorzurufen, wie das Öffnen eines geschlossenen Ports oder das Ausführen eines bösartigen Auftrags. Dies kann das Senden einer Sequenz von Paketen mit bestimmten Eigenschaften umfassen, bevor ein Port geöffnet wird, den ein Angreifer für Kommando und Kontrolle ausnutzen könnte. Diese Serie von Paketen besteht oft aus versuchten Verbindungen zu einer bestimmten Reihenfolge geschlossener Ports (d.h. Port Knocking), kann aber auch seltsame Flags, spezielle Zeichenfolgen und andere charakteristische Eigenschaften enthalten. Die hostbasierte Firewall oder benutzerdefinierte Software könnte einen Port nach Abschluss der Sequenz öffnen.

-

T1102 Webdienst: Ein legaler externer Webdienst kann von Gegnern genutzt werden, um Daten zu/ von einer kompromittierten Maschine zu übertragen. Aufgrund der Möglichkeit, dass Hosts innerhalb eines Netzwerks bereits vor einem Sicherheitsvorfall mit beliebten Websites und sozialen Medien verbunden sind, kann die Nutzung dieser als C2-Technik ein erhebliches Maß an Tarnung bieten. Die Nutzung allgegenwärtiger Dienste, wie sie von Google oder Twitter bereitgestellt werden, erleichtert es Feinden, sich im erwarteten Hintergrundrauschen zu verbergen. Üblicherweise verwenden Webdienstanbieter SSL/TLS-Verschlüsselung, was Gegnern eine zusätzliche Sicherheitsebene bietet. Angreifer verwenden die folgenden Webdiensttechniken:

- Dead Drop Resolver

- Bidirektionale Kommunikation

- Einwegkommunikation

Was sind die Arten von Kommando- und Kontrollarchitekturen?

Um zuverlässige und langlebige Kommando- und Kontrollinfrastrukturen zu konstruieren und verdeckte Kommunikationsmechanismen zu entwerfen, experimentieren Angreifer mit verschiedenen Methoden. Infolgedessen haben sich zahlreiche C&C-Strukturen und Kommunikationsansätze entwickelt. Zum Beispiel haben Angreifer zentrale Designs basierend auf IRC- und HTTP-Protokollen verwendet. Kürzlich haben sie dezentrale Systeme auf Basis von P2P-Protokollen implementiert, die schwieriger abzuschalten sind. Ebenso wurden direkte Kommunikationswege durch verschlüsselte Kanäle ersetzt, die es schwierig machen, die Befehle und gestohlenen Daten eines Angreifers abzurufen. Um die Entdeckung und Blockierung von Kanälen zu erschweren, verwenden Angreifer oft verdeckte Kommunikationstechniken, die normale Verkehrsströme imitieren. C&C-Verkehr kann beispielsweise über Seiten und Fotos in Online-Sozialen-Netzwerken (OSNs), verdeckten DNS-Verkehr und anonyme Kommunikationsnetzwerke wie Tor erfolgen.

Die gängigen Kommando- und Kontrollarchitekturen werden im Folgenden erläutert:

-

Zufällig: Dieser Ansatz wurde entwickelt, um sicherzustellen, dass Cybersicherheitsexperten die Befehlskette eines Botnets nicht entdecken oder den C2-Server verfolgen und deaktivieren können. Dies wird erreicht, indem Anweisungen von zufälligen Quellen an den infizierten Host oder das Botnetz übertragen werden. Diese umfassen Links in Kommentaren in sozialen Medien, IRC-Chatrooms, Gmail, CDNs und anderen gemieteten Plattformen. Das Twittor-Projekt zielt darauf ab, eine voll funktionsfähige Kommando- und Kontrollplattform zu schaffen, die ausschließlich Twitter-Direktnachrichten nutzt. Eine typische Eigenschaft, die Angreifer in diesen Quellen suchen, ist, dass sie im Allgemeinen vertrauenswürdig und oft genutzt werden.

-

Zentralisiert: Dieses zentralisierte Paradigma ähnelt stark einem Client-Server-Transaktionsmechanismus. Ein kompromittierter Host fragt seinen C2-Server ab, um Anweisungen für durchzuführende Aktionen zu erhalten. Es ist üblich, dass Angreifer C2-Server auf gängigen Websites und Hosting-Anbietern hosten. Dieser Ansatz ist oft einfach zu entdecken und zu verhindern, da die Anweisungen von einer einzigen Quelle stammen, deren IP-Adresse leicht gefunden und gesperrt werden kann. Einige Angreifer erschweren jedoch die Erkennung, indem sie ihre C2-Server mit Proxys, Redirectors und Lastenausgleichern konfigurieren. Öffentliche Cloud-Dienste und Content Delivery Networks (CDNs) werden häufig genutzt, um C2-Aktivitäten zu hosten oder zu verbergen. Es ist auch typisch, dass Hacker seriöse Websites hacken und sie ohne das Wissen des Eigentümers nutzen, um Kommando- und Kontrollserver zu hosten.

Typischerweise wird die C2-Aktivität recht schnell entdeckt, und die mit einer Kampagne verbundenen Domains und Server werden innerhalb weniger Stunden nach ihrer ersten Nutzung abgeschaltet. Um dies zu überwinden, wird zeitgemäße Malware oft mit einer langen Anzahl von C2-Seiten kodiert, die kontaktiert werden sollen. Die fortschrittlicheren Angriffe fügen zusätzliche Verschleierungsschichten hinzu. Es wurde beobachtet, dass Malware eine Liste von C2-Servern abruft, indem sie GPS-Koordinaten aus Instagram-Fotos und Instagram-Kommentaren verwendet.

-

Peer-to-Peer: Dieses Modell ist dezentralisiert, wobei Botnet-Mitglieder Nachrichten von einem Knoten zum nächsten senden. Dies entfernt die Notwendigkeit eines "zentralen" oder "primären" Servers, was die Identifizierung erschwert. Sie können immer nur einen Knoten gleichzeitig abschalten, selbst wenn er erkannt wird. Dieser Ansatz wird oft mit dem zentralisierten Modell verwendet, um hybride Systeme zu schaffen. In der hybriden Architektur fungiert die P2P-Kommunikation als Backup, falls der zentrale Server ausfällt.

Was sind Beispiele für Command-and-Control-Angriffe?

Es gibt viele Fallstudien zu Command-and-Control-Angriffen. Einige der C2-Angriffe, die hochkarätige Organisationen betroffen haben und gravierende Auswirkungen hatten, sind unten aufgeführt:

-

US-Raketensysteme: Die Washington Post erhielt die private Version einer Studie, die im Mai 2013 vom Defense Science Board für das Pentagon erstellt wurde. Die Studie stellte fest, dass chinesische Hacker die Pläne für einige moderne US-Raketensysteme gehackt haben. Laut dem Bericht zielte der umfassende Diebstahl auf Unterlagen für viele Raketensysteme, Kampfflugzeuge und Schiffe ab. Während es derzeit nur wenige Details darüber gibt, wie die eigentliche Eindringung erfolgte, scheint es, dass die Angriffe speziell auf bedeutende Militärauftragnehmer abzielten, die sich mit dem Design und der Herstellung von Militärtechnik befassen. Diese Fallstudie ist eine überzeugende Veranschaulichung von Angriffen, die darauf abzielen, wertvolles geistiges Eigentum zu stehlen: Quellen der Washington Post gaben an, dass die gestohlenen Pläne das Ergebnis von 15 Jahren Forschung waren.

-

Bit9: Bit9 gab bekannt, dass es im Februar 2013 gehackt worden war. Bit9 stellt eine Whitelisting-Lösung her, die die Liste der Software definiert, die in einem Netzwerk betrieben werden darf; alle anderen Software wird als schädlich angesehen. Als Ergebnis der Eindringung stahlen die Angreifer das private Zertifikat, das von Bit9 verwendet wurde, um seine Softwareversionen zu signieren. Zusätzlich gab das Unternehmen bekannt, dass einige Kunden Malware erhalten hatten, die mit dem gestohlenen Zertifikat digital signiert war.

In diesem Fall sind die Einzelheiten der Infiltration unklar. Dennoch gibt es einige faszinierende Merkmale dieses Angriffs. Erstens hackten die Angreifer Bit9, um die notwendigen Fähigkeiten zu erlangen, um nachgelagerte Ziele, die durch die Produkte des Unternehmens geschützt sind, effektiv angreifen zu können. Diese werden allgemein als "Lieferkettenangriffe" bezeichnet, da sie ein Glied in einer Kette anvisieren, das letztendlich zur Zielorganisation führt.

-

The New York Times: Im Januar 2013 gab die New York Times öffentlich bekannt, dass sie vier Monate lang Ziel gezielter Angriffe gewesen war. Die Angriffe standen im Zusammenhang mit chinesischen Hackern und einer laufenden Untersuchung bei der Publikation, die die chinesische politische Elite stark kritisierte. Der Hack war Teil einer breiteren Offensive, die auf Journalisten und Medienunternehmen abzielte, darunter Bloomberg News, das im Jahr zuvor infiltriert wurde. Eine Untersuchung ergab, dass die Angriffsaktivitäten Merkmale aufwiesen, die typisch für gezielte chinesische Angriffe sind: Die Angreifer nutzten kompromittierte Konten an US-Universitäten, um ihre Identität zu verbergen und die Untersuchung zu erschweren, und es wird vermutet, dass sie Spear-Phishing einsetzten, um initialen Zugang zum Netzwerk der Times zu erhalten.

Die nachfolgenden Phasen des Angriffs enthüllen die gezielte Natur des Ereignisses vollständig: Die Angreifer erlangten die Passwörter aller 53 Times-Mitarbeiter und nutzten sie, um auf ihre persönlichen Computer zuzugreifen. Dann verwendeten sie Code, um nach den Papieren der Reporter zu suchen und diese zu stehlen, die mit der laufenden Untersuchung der chinesischen Führer in Verbindung standen.

Die Geschichte der Times bietet zwei lehrreiche Beispiele für die Grenzen typischer Sicherheitsmaßnahmen, die auf der Erkennung erster Eindringaktivitäten basieren. Die Zeitung stellt fest, dass der Spear-Phishing-Angriff die Perimeterverteidigung vollständig umgangen hat: "Angreifer zielen nicht mehr auf unsere Firewall." Sie zielen auf bestimmte Personen ab." Die Times berichtete auch, dass von den 45 während des Eindringens verwendeten Malware-Proben nur eine von dem Antiviren-Tool der Zeitschrift identifiziert wurde, dessen Anbieter später folgende Erklärung abgab: "Wir ermutigen die Kunden, sehr aggressiv Lösungen einzusetzen, die einen kombinierten Ansatz zur Sicherheit verfolgen." Die Antivirensoftware allein ist unzureichend."

-

Twitter: Twitter identifizierte im Februar 2013 einen ausgeklügelten Angriff auf sein Unternehmensnetzwerk. Es war ein C&Cl-Angriff, der von der Hackerorganisation Wild Neutron oder Morpho durchgeführt wurde, die in den kommenden Wochen dieselbe Technik gegen Facebook, Apple und Microsoft einsetzen würde. Der Hack auf Twitter kompromittierte über 250.000 Benutzerkonten und gab den Angreifern Zugang zu Benutzernamen und E-Mail-Adressen, unter anderem.

-

Facebook: Einige Wochen nach dem Twitter-Vorfall wurde ein ähnlicher Kommando- und Kontrollversuch gegen Facebook gestartet. Allerdings, vielleicht als Folge der Voraussicht nach dem Twitter-Einbruch, hat der Angriff keine Verbraucherdaten offengelegt, und der Virus hat sich nicht im Netzwerk verbreitet. Nur eine kleine Anzahl von Computern der Facebook-Ingenieure hatte die Informationen.

-

Apple: Ähnlich wie Facebook und Microsoft wurde Apple im Februar angegriffen. Laut Apple hat dieselbe Organisation damals eine begrenzte Anzahl von Maschinen in ihrem Hauptquartier in Cupertino erfolgreich gehackt. Eine Java-Sicherheitsanfälligkeit wurde genutzt, um die Computer zu kompromittieren. Apple teilte Reuters mit, dass "es keine Hinweise darauf gibt, dass Daten Apple verlassen haben."

-

Microsoft: Einige Wochen nach dem Twitter-Hack startete dieselbe Organisation einen ähnlichen Versuch gegen Microsoft. Die Angreifer konnten in die Datenbank von Microsoft eindringen, die ungepatchte Schwachstellen enthält. Der Angriff hätte katastrophal sein können. Microsoft veröffentlichte eine Erklärung, in der es heißt: "Wir haben keine Hinweise darauf, dass Benutzerdaten kompromittiert wurden, und unsere Untersuchung läuft weiter."

Wie erkennt und verhindert man Command-and-Control-Angriffe?

Command-and-Control-Angriffe werden heimlich durchgeführt, um zu verhindern, dass der Angreifer daran gehindert wird, seine schädlichen Operationen auszuführen, und um zu verhindern, dass die Organisation den Schaden mindert. Daher ist es unerlässlich, Malware-Angriffe, die Command-and-Control-Server nutzen, zu vermeiden, anstatt sich auf Schadensbegrenzungstechniken zu verlassen. Durch das Unterbrechen der Kommunikationsroute zum Command-and-Control-Server und die Überwachung verdächtiger Aktivitäten kann ein Unternehmen selbst die ausgeklügeltste Malware vereiteln.

Zahlreiche Strategien wurden entwickelt, um C&C-Kanäle zu identifizieren und zu unterbrechen. Typischerweise basieren sie auf automatisierter Überwachung und Analyse von Netzwerkdaten, um Anzeichen von Eindringlingen, bösartiger Aktivität und atypischer Kommunikation zu erkennen.

Die Bedeutung der menschlichen Teilnahme an diesem Vorhaben kann nicht genug betont werden.

Da Angreifer ihre Techniken ständig ändern, ist es unerlässlich, ein umfassendes Wissen über Verkehrsflussmuster zu erlangen, gefolgt von häufigen menschlichen Anpassungen der Überwachungs-, Erkennungs- und Reaktionsinfrastruktur.

Nachfolgend finden Sie eine Liste von Methoden, die dabei helfen, Command-and-Control-Angriffe in Ihrer Organisation zu erkennen und abzulehnen.

-

Alle Daten filtern und scannen: Dies ist die wichtigste Maßnahme, die ein Unternehmen ergreifen kann, um Command-and-Control-Operationen zu vermeiden und zu identifizieren. Sowohl der eingehende als auch der ausgehende Datenverkehr muss überwacht werden, um verdächtige Aktionen wie die unrechtmäßige Verschlüsselung der Netzwerkkommunikation (häufig bei DNS-Tunneling-Operationen verwendet), Datenverkehr zu unbekannten Zielen usw. zu identifizieren. Organisationen sollten robuste Egress-Firewall-Regeln einrichten, wie zum Beispiel die Einschränkung des gesamten ausgehenden Datenverkehrs außer HTTP(S)-Datenverkehr. Dies verhindert automatisiertes Beaconing auf nicht standardmäßigen Ports und Protokollen, einschließlich dynamischem DNS, da moderne Malware mit Command-and-Control-Servern über Web-Ports kommuniziert. Darüber hinaus sollten Anwendungskontroll- und Webfiltertechnologien eingesetzt werden. Dies sollte Tor und andere verschlüsselte Kommunikationswege beeinträchtigen.

-

Bedrohungsinformationen beschaffen: Organisationen sollten idealerweise Zugang zu aktuellen Bedrohungsinformationen haben, die Informationen über bekannte Command-and-Control-IOCs liefern. Cyber-Bedrohungsinformationen können von Anbietern als Dienst in Form eines Rohdatendumps oder als Datenfeed für eine Sicherheitslösung auf Unternehmensebene bezogen werden. Stellen Sie eine Methode zum Konsumieren der aktuellen Daten auf, da sich die Informationen ständig weiterentwickeln. Verwenden Sie Vorsicht bei der Auswahl einer Bedrohungsintelligenzlösung. Die Qualität und Aktualität der Bedrohungsinformationen ist der wichtigste Faktor, den es zu prüfen gilt, wenn man die Wirksamkeit der Dienste eines Sicherheitsanbieters bewertet.

-

Beobachten Sie Beacons: Beacons sind Indikatoren für Kommando- und Kontrollaktivitäten in Ihrem Netzwerk, aber sie sind im Allgemeinen schwer zu erkennen. Die meisten IDS/IPS-Systeme identifizieren Beacons, die mit kommerziellen Frameworks wie Metasploit und Cobalt Strike verbunden sind, aber Angreifer können diese Beacons leicht modifizieren, um die Erkennung erheblich zu erschweren. In einigen Fällen werden Cyber-Threat-Hunting Teams manuell Paket-Dumps mit Wireshark oder tcpdump überprüfen.

-

Gestalten Sie Ihr Netzwerk sicher: Entwerfen und verwalten Sie das Netzwerk so, dass C&C-Aktivitäten effektiv blockiert oder stark behindert werden. Implementieren Sie Netzwerksegmentierung, um Geräte mit unterschiedlichen Vertrauens- und Risikostufen zu trennen (z.B. öffentlich zugängliche Server vs. interne Hosts, die sensible Daten speichern). Sie sollten Ratenbegrenzungen implementieren, um den Verkehr zu verlangsamen, der für zweifelhafte oder unzuverlässige Ziele bestimmt ist. Zuletzt sollten unerwünschte oder untergenutzte Kommunikationstechniken blockiert werden, die möglicherweise für C&C-Aktivitäten ausgenutzt werden könnten, wie Anonymisierungsnetzwerke, P2P-Overlays und soziale Netzwerke.

-

Scannen Sie Ihr System kontinuierlich mit Antivirensoftware: Durch die Verwendung bewährter Antivirensoftware können Sie Ihre Host-Computer kontinuierlich scannen, um Malware-Aktivitäten zu identifizieren und zu beseitigen. Die Verwendung von Antivirus beseitigt die Malware, die zur Kommunikation mit C2-Servern verwendet wird, und schließt somit den versteckten Kanal.

-

Abnormales Netzwerkverhalten erkennen: Sammeln und analysieren Sie Netzwerkdaten, um Verhaltensweisen zu entdecken, die vom Profil des regulären, erwarteten Netzwerkverkehrs abweichen. Stellen Sie Verkehrs-Baselines auf, um das "typische" Netzwerkprofil (normale Kommunikationsmuster, Datenübertragungsvolumina usw.) zu definieren. Diese Metrik kann erreicht werden, indem Baselines für verschiedene Zeitintervalle (z.B. Stunde, Tag), interne Geräte und Netzwerkdienste festgelegt werden. Sie sollten die aktuelle Netzwerkaktivität mit den festgelegten Baselines vergleichen, um Unterschiede zu finden, die auf C&C-Aktivitäten hinweisen könnten. Achten Sie besonders auf Abnormalitäten wie periodisches Beaconing, eine Zunahme des ausgetauschten Kommunikationsvolumens und seltsames Netzwerkverhalten. Zum Beispiel kann C&C-Aktivität, die auf Fast-Flux-Techniken beruht, durch die Suche nach Mustern schnell wechselnder Zuordnungen zwischen Domainnamen und IP-Adressen in DNS-Daten erkannt werden; DGA-basierte C2-Aktivität wird in DNS-Daten durch Muster von Nutzung und Verwerfung von Domainnamen aufgedeckt; Datenexfiltration kann in Net-Flow-Daten durch ungewöhnlich hohe Datenvolumina erkannt werden.

-

Entwickeln Sie eine Erkennungs- und Reaktionslösung: Die Organisation muss in der Lage sein, Benachrichtigungen für verdächtigen Datenverkehr oder IOCs zu generieren. Je nach Technologie kann dies durch die Konfiguration von Warnungen in einer Sicherheitsinformations- und Ereignismanagement-Plattform oder über die Verwaltungsoberfläche eines Tools erreicht werden. Entwickeln Sie eine Antwort, die 24 Stunden am Tag, sieben Tage die Woche, 365 Tage im Jahr für System- und Netzwerkadministratoren außerhalb der Arbeitszeiten verfügbar ist. Auch Unternehmen, die im Urlaub oder am Wochenende sind, sind Ziel von Angreifern.

-

Protokolle sammeln: Es ist unerlässlich, Protokolldateien aus so vielen Quellen wie möglich zu sammeln, während man nach Hinweisen auf Kommando- und Kontrollkommunikation sucht. Häufig ist eine gründliche Untersuchung erforderlich, um C2-Verkehr von legalen Anwendungen zu trennen. Sicherheitsanalysten müssen nach anomalem Verhalten suchen, die Payloads scheinbar harmloser HTTPS- oder DNS-Abfragen untersuchen und weitere statistische Analysen durchführen. Je höher die Menge an Daten ist, die einem Analysten oder Bedrohungsjäger zur Verfügung steht, desto besser. Remote-Logging- und SIEM-Technologien können zur Unterstützung dieses Prozesses eingesetzt werden.

-

Informationen aus verschiedenen Quellen korrelieren: Der Zweck der Aufrechterhaltung einer Kommando- und Kontrollinfrastruktur besteht darin, eine bestimmte Operation auszuführen, wie zum Beispiel den Zugriff auf wichtige Daten oder das Infizieren anderer Systeme. Die Suche nach C&C-Aktivitäten sowohl aus Daten- als auch aus Netzwerkperspektive erhöht die Wahrscheinlichkeit, gut versteckte Eindringlinge zu erkennen.

-

Isolieren Sie infizierte Hosts von anderen Hosts im Netzwerk: Sobald ein infizierter Computer identifiziert wird, sollte er aus dem Netzwerk entfernt werden, um zu verhindern, dass er andere Hosts infiziert. Dies verhindert, dass die Infektion das Netzwerk manipuliert und die Kontrolle darüber übernimmt.

-

Durchsetzen einer Liste erlaubter Programme, die auf dem System installiert werden dürfen: Ihr Computersystem sollte die Ausführung oder Installation von beliebigen Programmen nicht zulassen. Durch das Verhindern der Installation von Apps aus unbekannten Quellen verhindern Sie die Installation von Malware, die zum Aufbau von C2-Kanälen verwendet wird.

-

Benutzer schulen: Organisationen sollten allen Mitarbeitern Schulungen zur Sicherheitsbewusstseinsbildung anbieten, damit sie verstehen, was ein Command-and-Control-Angriff ist und wie er ausgeführt werden könnte. Sicherheitsschulung verringert die Wahrscheinlichkeit, dass ein Angreifer ein System hackt. Durch die Bereitstellung der richtigen Schulung für Ihr Personal verringern Sie die Wahrscheinlichkeit eines C&C-Angriffs.

-

Zugriffskontrolle implementieren: Die Einschränkung der Benutzerrechte ist eine effektive Methode, um sich gegen Command-and-Control-Angriffe zu verteidigen. Weisen Sie Ihrem Personal nur die Berechtigungen zu, die sie für die Erfüllung ihrer Aufgaben benötigen. Zusätzlich sollten Sie die Zwei-Faktor-Authentifizierung (2FA) für die Konten aller Ihrer Mitarbeiter implementieren. Die Zwei-Faktor-Authentifizierung bietet eine zusätzliche Schutzebene. Daher ist es eine ausgezeichnete Methode, um Benutzerdaten zu schützen.

Wie kann man Befehls- und Kontrollangriffe auf Open-Source-Firewalls verhindern?

Sie werden einen effektiven Schutz gegen Command-and-Control-Angriffe haben, indem Sie Zenarmor NGFW auf Ihrer Open-Source-Firewall installieren. Zenarmor ist kompatibel mit den wichtigsten BSD-basierten Open-Source-Firewalls wie OPNsense und pfSense-Software sowie den am weitesten verbreiteten Linux-Distributionen wie RHEL, Ubuntu, Debian, CentOS und Alma Linux.

Zenarmor bietet KI-basierte Cloud-Bedrohungsintelligenz, um Zero-Day-Malware und Phishing-Angriffe in Echtzeit zu stoppen. Es erkennt und blockiert neue Botnets im Handumdrehen. Es bietet eine tiefgehende Inhaltsinspektion, um ausweichende Bedrohungen zu verhindern, die sonst IP-, Port- und DNS-basiertes Filtern umgehen würden.

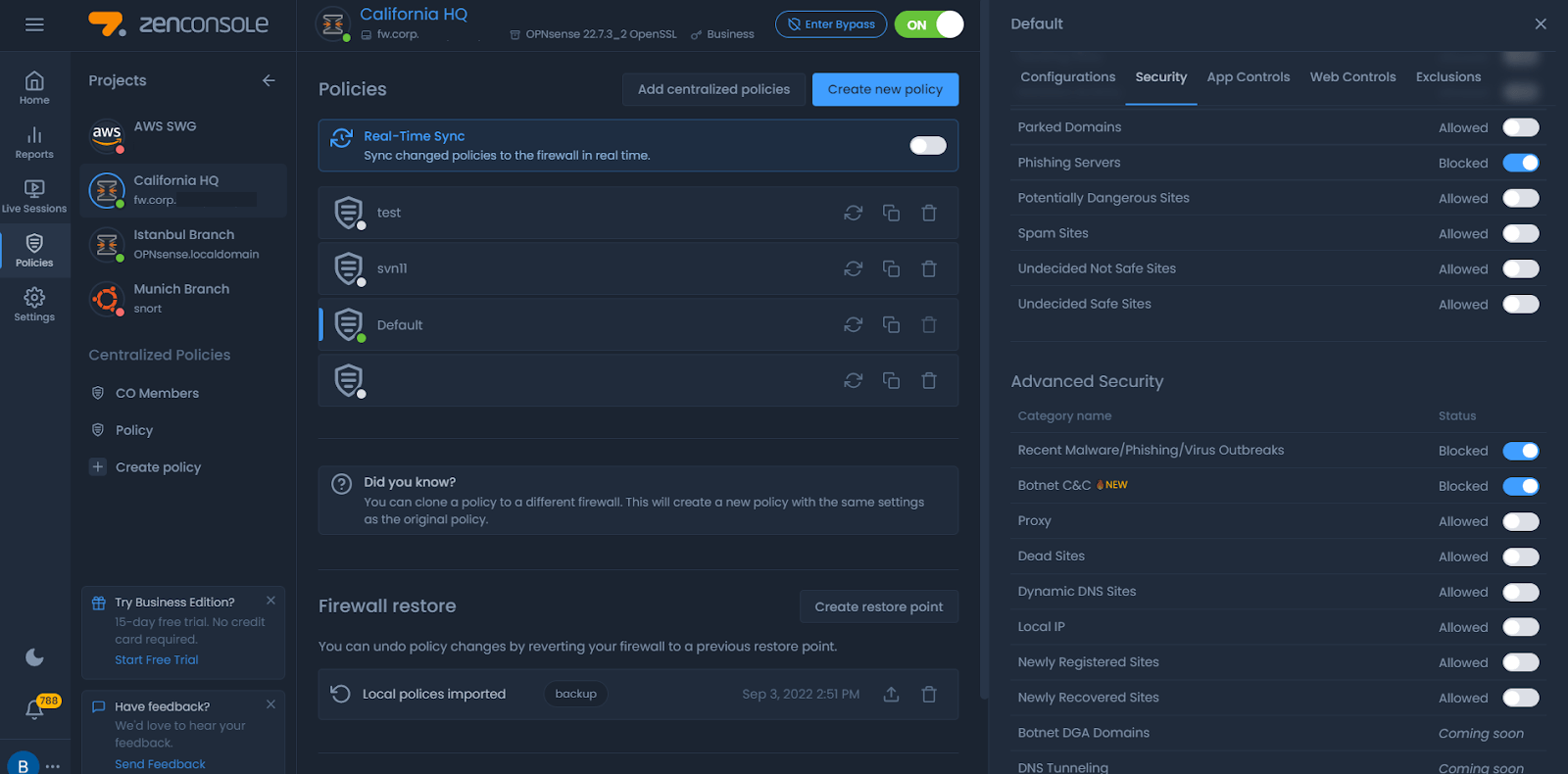

Sie können Command-and-Control-Angriffe auf Ihre Open-Source-Firewall, die mit Zenarmor NGFW betrieben wird, leicht verhindern, indem Sie die folgenden Schritte befolgen.

-

Anmelden bei Zenconsole, Zenconsole Cloud Management Portal.

-

Starten Sie Zenconsole, indem Sie zu Firewalls > Meine Firewalls navigieren.

-

Wählen Sie Ihre Firewall aus.

-

Navigieren Sie zu Richtlinien > Standard > Sicherheit

-

Blockieren Sie die Botnet C&C-Option unter Erweiterte Sicherheit.

-

Synchronisieren Sie die Richtlinie.

Abbildung 1. Verhinderung von C2-Angriffen auf Open-Source-Firewalls mit Zenarmor

Was sind C2-Frameworks?

Während Red Teaming-Kämpfen sind Kommando- und Kontrollstrukturen nach der Ausnutzung von entscheidender Bedeutung. Nach dem ersten Schritt, eine Schwachstelle oder einen Benutzer auszunutzen, um Zugang zu einem System zu erhalten, bieten sie eine elegantere Methode zur Privilegieneskalation, Pivoting und lateralen Bewegung.

Es gibt sowohl kostenlose als auch kommerzielle Frameworks; sie unterscheiden sich in mehreren Aspekten, aber der bedeutendste ist, dass Premium-Frameworks weniger wahrscheinlich von Antivirensoftware erkannt werden. Das bedeutet nicht, dass die kostenlosen schlecht sind, aber da sie Open Source sind, ist es einfach, Signaturen zu erstellen.

Was sind die Open Source C2-Frameworks?

Einige der Open-Source-C2-Frameworks sind wie folgt:

-

Sliver: Sliver ist ein Open-Source, plattformübergreifendes Framework zur Gegneremulation/Rote-Team-Tests, das von Unternehmen jeder Größe für Sicherheitstests verwendet wird. Implantate von Sliver werden dynamisch mit per-Binary asymmetrischen Verschlüsselungsschlüsseln erstellt und ermöglichen C2 über Mutual TLS (mTLS), WireGuard, HTTP(S) und DNS. Der Server und der Client sind mit MacOS, Microsoft Windows und Linux kompatibel. Implantate werden auf MacOS, Windows und Linux unterstützt.

-

AsyncRAT: AsyncRAT C2 Framework ist ein Remote Access Trojan (RAT), der dazu gedacht ist, andere Computer über eine verschlüsselte sichere Verbindung aus der Ferne zu überwachen und zu manipulieren. Zu seinen Funktionen gehören Keylogging, Audio-/Videoaufzeichnung, Informationsdiebstahl, Fernsteuerung des Desktops, Passwortwiederherstellung, Starten einer Remote-Shell, eine Kamera und das Injizieren von Payloads. Spam/Phishing E-Mail und Spear-Phishing sind die Infektionsvektoren, die von AsyncRAT verwendet werden. Verschiedene Malware-Kampagnen und Bedrohungsakteure haben AsyncRAT in jüngsten Schwachstellen verwendet. Im Rahmen der Operation Layover, die den Luftfahrtsektor ins Visier nahm, nutzte TA2541 infizierte Word-Dokumente mit Themen aus der Luftfahrt, dem Transportwesen und dem Reisen, um den Download der AsyncRAT-Nutzlast zu erleichtern. Kürzlich zielte eine Kampagne, die Prinzipien der sozialen Manipulation nutzte, auf thailändische Passkäufer ab. Letztendlich lieferte der Follina-Ausbruch in Australien die Malware-Payload AsyncRAT.

-

Sillenttrinity: Sillenttrinity ist ein Multi-Server, asynchrones Kommando- und Kontrollsystem, das in Python3 mit .NET DLR geschrieben wurde. Diese Plattform nutzt eingebettete Drittanbieter-.NET-Skriptsprache und ruft dynamisch .NET-APIs auf; die Methode wird als BYOI (Bring Your Own Interpreter) bezeichnet. Diese Lösung verwendet einen dedizierten Teamserver mit mehreren modernen Funktionen, die in eine robuste C2-Architektur integriert sind. Die Verwendung von WebSockets ermöglicht eine effiziente Echtzeitkommunikation zwischen dem Teamserver und den auf den Arbeitsstationen der Opfer platzierten Agenten. Um die gesamte C2-Kommunikation zwischen dem Teamserver und seinem Implantat zu verschlüsseln, verwendet SILENTTRINITY den Ephemeral Elliptic Curve Diffie-Hellman Key Exchange. Einer der am meisten geschätzten Aspekte ist seine Modularität, die es den Benutzern ermöglicht, jedes Modul einfach zu ändern.

-

Koadic: Koadic, manchmal bekannt als COM Command & Control, ist ein Post-Exploitation-Rootkit für Microsoft Windows, vergleichbar mit Meterpreter und Powershell Empire. Koadic führt die Mehrheit seiner Aktivitäten mit Windows Script Host (auch bekannt als JScript/VBScript) durch, wobei die Kernkompatibilität eine Standardinstallation von Windows 2000 ohne Service Packs (und vielleicht sogar Versionen von NT4) bis hin zu Windows 10 unterstützt. Es ist möglich, Payloads vollständig im Speicher ab Stufe 0 und darüber hinaus bereitzustellen und kryptographisch sichere SSL- und TLS-Interaktionen zu nutzen (je nachdem, was das Zielbetriebssystem aktiviert hat). Dieses Framework ist in Python entwickelt, und seine Payloads werden mithilfe von XOR in JavaScript verschlüsselt. Die Agenten werden auf den Zielcomputern mit dem Standard-mshta oder dem Standard-mshta oder Microsoft HTML Application Stagers installiert.

-

Covenant: Covenant ist ein .NET-Command-and-Control-Framework, das versucht, die Angriffsfläche von .NET zu betonen, die Nutzung von offensivem .NET-Handwerk zu vereinfachen und eine kollaborative Command-and-Control-Plattform für Red Teamer bereitzustellen. Covenant ist eine plattformübergreifende ASP.NET Core-Anwendung mit einer webbasierten Benutzeroberfläche, die die Zusammenarbeit mehrerer Benutzer ermöglicht. Es unterstützt Windows-, macOS- und Linux-basierte Betriebssysteme. Zusätzlich bietet Covenant ein vorkonfiguriertes Docker-Image an, um die Installation zu erleichtern. Der Agent von Covenant, bekannt als "Grunt", ist in C# entwickelt und kann direkt über die C2-Weboberfläche konfiguriert werden. Es stehen mehrere Funktionen zur Verfügung, wie z.B. laterale Bewegungstaktiken, Mimikatz, Exfiltrationsskripte usw.

-

C3: C3 (Custom Command and Control) ist ein Tool, das es Red Teams ermöglicht, schnell spezialisierte Kommando- und Kontrollkanäle (C2) zu erstellen und zu nutzen. Es ist ein Framework, das bestehende Red-Team-Tools erweitert, wie das kommerzielle Cobalt Strike (CS)-Produkt durch ExternalC2, das jetzt unterstützt wird. Es ermöglicht dem Red Team, sich nur auf das C2 zu konzentrieren, das sie entwickeln möchten, und auf die Robustheit von C3 und den CS-Tools zu vertrauen, um den Rest zu erledigen. Diese Effizienz und Zuverlässigkeit ermöglichen es den Red Teams, sicher in mission-kritischen Kundeneinstellungen zu arbeiten (durch Gewährleistung eines professionellen Niveaus an Stabilität und Sicherheit), während sie gleichzeitig das sichere Testen und die schnelle Bereitstellung maßgeschneiderter Taktiken, Techniken und Verfahren (TTPs) ermöglichen. Folglich sind Red Teams in der Lage, einen anpassungsfähigen realen Gegner zu imitieren und zu replizieren.

-

Caldera: Caldera ist eine Cybersicherheitstechnologie, die darauf abzielt, die Automatisierung der Gegneremulation zu erleichtern, manuelle Red-Teams zu unterstützen und die Incident-Response zu automatisieren. Es basiert auf der MITRE ATT&CKT-Architektur und ist ein laufendes MITRE-Forschungsprojekt. Das Framework besteht aus zwei Elementen:

- Das Kernsystem. Der Inhalt dieses Repositories bildet den Code des Frameworks. Ein Command-and-Control (C2) Server mit einer REST-API und einer Weboberfläche ist enthalten.

- Plugins. Diese Repositories erweitern die Fähigkeiten des Kernframeworks und bieten zusätzliche Funktionalitäten. Beispiele umfassen Agenten, Berichterstattung und TTP-Sammlung, unter anderem.

-

Metasploit: Das Metasploit-Framework ist ein beliebtes Tool, das mit der Kali-Linux-Distribution verfügbar ist und zur Identifizierung von Schwachstellen in Netzwerken und Servern verwendet werden kann. Als Open-Source-Tool kann es von Betreibern modifiziert und mit einer Vielzahl von Betriebssystemen wie Android, iOS, macOS, Linux, Windows, Solaris usw. verwendet werden. Meterpreter ist mit mehreren Funktionen ausgestattet, wie z.B. gestaffelten und nicht gestaffelten Payloads, um die Portweiterleitung über Netzwerke zu erleichtern.

-

Merlin: Merlin ist ein plattformübergreifender HTTP/2 Command & Control-Server und Agent, der in der Programmiersprache Go entwickelt wurde. Merlin ist ein C2, das HTTP/1.1, HTTP/2 und HTTP/3 verwendet, um Erkennung zu vermeiden und mit seinen Agenten zu interagieren. Merlin ist eine plattformübergreifende Anwendung, die in Go entwickelt wurde und mit mehreren Betriebssystemen kompatibel ist. Jede Merlin-Kompilierung erzeugt einzigartige Payloads, die in der Lage sind, AV-Erkennung aus der Erkennungsperspektive zu umgehen. Es verwendet eine Client-Server-Architektur und bietet die ausgeklügeltsten Red-Teaming-Fähigkeiten aller C2-Frameworks auf dem Markt. Da es sich um ein Open-Source-Projekt handelt, können Administratoren den Betriebsmodus und das Speichermanagement der Merling-Agenten anpassen.

-

Faction C2: Faction ist ein C2-Framework für Sicherheitsexperten, das eine einfache Agentenerweiterung und -interaktion ermöglicht. Es konzentriert sich darauf, eine einfache, zuverlässige und zugängliche Kommunikationsinfrastruktur für C2 unter Verwendung gut dokumentierter REST- und Socket.IO-APIs bereitzustellen. Anstelle einer einzigen massiven monolithischen Anwendung basiert Faction lose auf einer Mikroservices-Architektur. Die Funktionalität ist in verschiedene Dienste unterteilt, die über Nachrichtenwarteschlangen miteinander interagieren. Diese Strategie hat verschiedene Vorteile, von denen der bedeutendste darin besteht, dass sie es den Nutzern ermöglicht, schnell zu verstehen, wie das System funktioniert.

-

Empire 4: Empire 4 ist ein Post-Exploitation-Framework, das C#-Agenten, Python 3.x Linux/OS X-Agenten und reine PowerShell Windows-Agenten enthält. Die alten PowerShell Empire- und Python EmPyre-Projekte wurden zusammengeführt. Das Framework bietet Kommunikationsmöglichkeiten, die kryptografisch sicher sind und ein anpassbares Design haben. Auf der PowerShell-Seite bietet Empire die Möglichkeit, PowerShell-Agenten ohne powershell.exe zu starten, schnell einsetzbare Post-Exploitation-Module von Keyloggern bis hin zu Mimikatz und flexible Kommunikationsmöglichkeiten, um der Netzwerkdetektion zu entkommen, alles innerhalb eines benutzerfreundlichen Rahmens.

-

Ninja: Ninja C2 ist ein Open-Source-C2-Server, der von Purple Team entwickelt wurde, um heimliche Computer- und Active-Directory-Ennumeration durchzuführen, ohne von SIEM und AVs erkannt zu werden. Ninja ist noch in der Beta-Phase, aber wenn die stabile Version veröffentlicht wird, wird sie viele weitere stealthy Techniken und Anti-Forensic enthalten, um es für das Blue Team zu einer echten Herausforderung zu machen, sicherzustellen, dass alle Verteidigungen korrekt konfiguriert sind und sie komplexe Angriffe erkennen können. Python wird von Ninja verwendet, um Payloads bereitzustellen und Agenten zu steuern. Die Agenten sind in C# und PowerShell geschrieben und können die besten Antivirenprogramme umgehen. Ninja kommuniziert mit Agenten über einen sicheren, AES-256-verschlüsselten Kanal; der Schlüssel ist nicht fest codiert, sondern wird zu Beginn der Kampagne zufällig generiert; jeder Agent, der sich mit dem C2 verbindet, erhält den Schlüssel; und wenn das C2 neu gestartet wird, verwenden alle bestehenden und neuen Agenten einen neuen Schlüssel. Ninja verwendet auch zufällige Callback-URLs für jede Kampagne, um statische Erkennung zu umgehen.

-

ibombshell: ibombshell ist ein auf Powershell basierendes Programm, das jederzeit (und in einigen Fällen auch während der Ausnutzung) eine Eingabeaufforderung mit Post-Exploitation-Funktionen bereitstellt. Es ist eine Shell, die direkt in den Speicher heruntergeladen wird und Zugriff auf eine Vielzahl von Penetrationstest-Optionen bietet. Diese Funktionen können direkt in den Arbeitsspeicher als Powershell-Funktionen heruntergeladen werden. Diese Ausführungsmethode wird überall erwähnt. Darüber hinaus unterstützt ibombshell eine zweite Ausführungsoption namens Silently, die es dem Penetrationstester ermöglicht, eine Instanz von ibombshell auszuführen, ohne entdeckt zu werden (genannt warrior). Die infizierte Maschine wird eine HTTP-Verbindung zu einem C2-Panel herstellen. So wird es möglich sein, den Krieger zu steuern und nützliche Routinen für den Pentester in den Speicher zu laden. Dies geschieht während der Post-Exploitation-Phase.

-

MacShellSwift: MacShellSwift ist ein Proof-of-Concept-Post-Exploitation-Tool für macOS, das in Swift geschrieben ist und verschlüsselte Sockets verwendet.

Was sind die kommerziellen C2-Rahmenwerke?

Einige der auf dem Markt erhältlichen kommerziellen C2-Frameworks sind unten aufgeführt:

-

Cobalt Strike: Cobalt Strike wurde 2012 von Raphael Mudge gegründet, um bedrohungsrepräsentative Sicherheitstests zu ermöglichen. Cobalt Strike war eines der ersten öffentlichen Kommando- und Kontrollsysteme für Red Teams. HelpSystems kaufte Cobalt Strike im Jahr 2020, um sein Core Security-Produkt zu erweitern und Core Impact zu ergänzen. Cobaltstrike ist eine der am häufigsten verwendeten Plattformen, um einen Beacon-Agenten auf dem Computer des Opfers zu installieren. Diese Art von Agent bietet eine breite Palette an Funktionen, darunter Keylogging, Datei-Upload und -Download, SOCKS-Proxy, VPN-Bereitstellung, Methoden zur Privilegieneskalation, Mimikatz, Port-Scanning und die ausgeklügeltsten lateralen Bewegungen. Der Cobalstrike-Beacon verwendet eine dateilose Methode mit einem stageless oder multistage Shellcode, der oft durch Ausnutzen einer Schwachstelle oder eines Fehlers geladen wird und die endgültige Payload im Speicher ausführt, ohne die Festplatte zu berühren. Es unterstützt HTTP-, HTTPS-, DNS- und SMB-Verbindungen zu C2. Darüber hinaus bietet Cobalstrike das Artifact Kit an, ein Entwickler-Toolkit, das maßgeschneiderte Shellcode-Loader unterstützt.

-

Brute Ratel: Brute Ratel ist eine leistungsstarke Red Team- und Gegner-Simulationssoftware, die derzeit auf dem C2-Markt erhältlich ist. Es kann auch eine systematische Chronologie und ein Diagramm für jede durchgeführte Attacke bereitstellen, um dem Sicherheitsteam bei der Validierung und Verbesserung der internen Verteidigungssysteme zu helfen. Brute Ratel ist mit einer Reihe von opsOpec-Funktionen vorinstalliert, die es einem Red Team ermöglichen, sich mehr auf den analytischen Aspekt eines Engagements zu konzentrieren, anstatt sich auf Open-Source-Tools für die Nachnutzung zu verlassen. Brute Ratel ist ein Post-Exploitation-C2, jedoch enthält es keine Werkzeuge zur Erstellung von Exploits oder zur Erkennung von Schwachstellen wie Metasploit, Nessus, Acunetix oder BurpSuite.

-

INNUENDO: INNUENDO ist eine komplexe Post-Compromise-Implantat-Architektur, die ausgeklügelte Datenexfiltrationsangriffe simuliert. INNUENDO kann auf verschiedene Weise in Ihrem Netzwerk funktionieren. Es simuliert eine breite Palette von Exfiltrationsstrategien und verdeckten Netzwerktechniken, um zu bewerten, ob Ihr Eindringungserkennungssystem ordnungsgemäß funktioniert.

-

Scythe/ Purple Team Übungsrahmen: Eine Purple Team Übung ist eine umfassende Bewertung der Informationssicherheit, bei der die Teilnehmer zusammenarbeiten, um anzugreifen, zu erkennen und zu reagieren. Die Teilnehmer werden mit Live-Angriffen konfrontiert, erklärt und gezeigt, während die Verteidiger demonstrieren, wie man diese identifiziert und darauf reagiert. Purple Team Activities sind "hands-on keyboard" Übungen, bei denen die Teilnehmer Menschen, Prozesse und Technologie in Echtzeit testen, bewerten und verbessern, während sie sich in einem offenen Gespräch über jede Angriffstaktik und defensive Erwartung austauschen. Purple Team-Übungen sind von Cyber Threat Intelligence geleitete Simulationen von Taktiken, Techniken und Verfahren (TTPs), die darauf abzielen, Sicherheitsmängel innerhalb eines Unternehmens zu entdecken und zu beheben.

-

Voodoo: Voodoo ist ein Rahmenwerk für verdeckte, interaktive Cyber-Operationen, das offensiven Operationen einen Kraftmultiplikator verleiht.

-

Nighthawk: Nighthawk ist eines der raffiniertesten und ausweichendsten Command-and-Control-Frameworks. Nighthawk ist für legale Red-Team-Aktivitäten konzipiert und befähigt Red-Teams. Nighthawk ist ein hochflexibles Implantat, das dazu dient, die zeitgenössischen Sicherheitsmechanismen zu überwinden und zu vermeiden, die oft in reifen, streng überwachten Arbeitsplätzen zu sehen sind.

-

OST Stufe 1: Outflank Security Tooling (OST) ist eine umfassende Sammlung von Werkzeugen, die von den Red-Teaming-Profis von Outflank entwickelt wurden. Mit OST bündeln sie ihre internen Technologien und stellen sie als Dienstleistung anderen Anbietern von hochwertigen Offensiv-Sicherheitsdiensten zur Verfügung, wie z.B. Red Teaming, Gegnersimulation und anspruchsvolles Penetration Testing. Diese Werkzeuge ermöglichen es Ihnen, Ansätze zu imitieren, die denen von APTs und organisierten Verbrechergruppen ähnlich sind, aber nicht öffentlich zugänglich sind. Darüber hinaus ermöglichen sie es allen Mitgliedern Ihres Teams, tiefgreifende und anspruchsvolle Aufgaben mühelos auf einem garantierten Niveau zu erledigen und dabei die OPSEC-Sicherheit zu wahren. OST-Tools sind darauf ausgelegt, Schutzmaßnahmen und Erkennungstechnologien zu umgehen.