Was ist OSINT (Open Source Intelligence)?

Haftungsausschluss und Nicht-Zugehörigkeit: Das Sunny Valley Network ist nicht mit externen Links verbunden, kontrolliert sie nicht und billigt sie in keiner Weise. Die hier bereitgestellten Werkzeuge, Websites oder Informationen sind auf eigenes Risiko zu verwenden. Wir empfehlen, dass diejenigen, die an der Nutzung dieser Ressourcen interessiert sind, ihre Sorgfaltspflicht erfüllen und diese vor der Nutzung sorgfältig und ethisch bewerten. Sunny Valley Networks übernimmt keine Verantwortung für die Nutzung dieser Werkzeuge zu unrechtmäßigen Zwecken.

Open Source Intelligence (OSINT) ist wahrscheinlich die am weitesten verbreitete Unterkategorie der Bedrohungsintelligenz, was Sinn macht. Schließlich, wer kann schon zu etwas Nein sagen, das im Grunde genommen kostenlos ist?

Leider wird Open-Source-Intelligenz, wie auch die anderen wichtigen Kategorien — menschliche Intelligenz, Signalsintelligenz und geografische Intelligenz, um nur einige zu nennen — häufig missverstanden und falsch angewendet.

Wir werden in diesem Artikel die Grundlagen der Open Source Intelligence durchgehen, sowie deren Nutzung und die OSINT-Tools und -Techniken, die zur Sammlung und Analyse verwendet werden können.

Abbildung 1. Open Source Intelligence (OSINT)

Die aus öffentlich zugänglichen Informationen gewonnene, gesammelte, genutzte und rechtzeitig an ein geeignetes Publikum verteilte Intelligenz, um eine spezifische Nachrichendienstanforderung zu beantworten, wird als Open-Source-Intelligence (OSINT) bezeichnet.

Was bedeutet OSINT?

Open Source Intelligence (OSINT) bezieht sich auf alle Informationen über eine Einzelperson oder Organisation, die legal aus kostenlosen, öffentlichen Quellen gesammelt werden können. In der Praxis bezieht sich dies normalerweise auf Material, das im Internet gefunden wird, aber theoretisch fällt jede öffentliche Information, sei es in Büchern oder Berichten in einer öffentlichen Bibliothek, Artikeln in einer Zeitung oder Aussagen in einer Pressemitteilung, unter die Kategorie OSINT.

OSINT umfasst Informationen, die durch andere Medienformen gefunden werden können. Obwohl wir Informationen normalerweise als textbasiert betrachten, umfassen sie auch Grafiken, Videos, Webinare, öffentliche Reden und Konferenzen.

Wofür wird OSINT verwendet?

OSINT wurde außerhalb der Cybersicherheits-Industrie entwickelt, um militärische und nachrichtendienstliche Versuche zu bezeichnen, strategisch wichtige, aber öffentlich zugängliche Informationen über nationale Sicherheitslücken zu sammeln. Während sich die Spionageoperationen nach dem Krieg auf verschiedene Methoden zur Informationsbeschaffung konzentrierten (z.B. HUMINT, SIGINT), wurde OSINT in den 1980er Jahren wiederbelebt. Mit dem Aufkommen des Internets, der sozialen Medien und digitaler Dienste haben OSINT-Akteure nun Zugang zu einer riesigen Menge an Informationen über die IT-Infrastruktur einer Organisation sowie deren Mitarbeiter.

Open-Source-Intelligence wird von Sicherheitsexperten genutzt, um mögliche Schwachstellen in freundlichen Netzwerken zu entdecken, damit diese behoben werden können, bevor sie von Bedrohungsakteuren ausgenutzt werden. Die folgenden sind einige der am häufigsten entdeckten Schwachstellen:

-

Lecks kritischer Informationen aus Versehen, wie zum Beispiel in sozialen Medien

-

Unsichere internetverbundene Geräte oder offene Ports

-

Ungepatchte Software, wie Websites, die veraltete Versionen beliebter CMS-Programme verwenden, stellt ein großes Sicherheitsrisiko dar.

-

Vermögenswerte, die geleakt oder offengelegt wurden, wie proprietärer Code auf Pastebins

Das Beispiel einer Open-Source-Intelligenz ist, dass sie häufig in Verbindung mit anderen Intelligenzuntertypen verwendet wird. Geschlossene Quellenintelligenz, wie interne Telemetrie, geschlossene Dark-Web-Communities und externe Geheimdienst-Austauschgemeinschaften, wird häufig verwendet, um Open-Source-Intelligenz zu filtern und zu verifizieren. Eine Vielzahl von Werkzeugen steht zur Verfügung, um Analysten bei der Durchführung dieser Funktionen zu unterstützen.

Wer würde OSINT nutzen?

OSINT ist wie ein Messer: Man kann es für böse Zwecke oder für gute Zwecke verwenden. Also, lassen Sie uns kurz erwähnen, wer OSINT nutzen würde. Die folgenden Organisationen nutzen OSINT:

-

Regierung: Die Hauptnutzer von OSINT sind Regierungsbehörden, insbesondere Militärabteilungen. Regierungen benötigen OSINT aus verschiedenen Gründen, darunter nationale Sicherheit, Terrorismusbekämpfung, Verfolgung von Terroristen im Cyberraum, Verständnis der öffentlichen Meinung im In- und Ausland zu verschiedenen Themen, Bereitstellung notwendiger Informationen für politische Entscheidungsträger zur Beeinflussung ihrer internen und externen Politiken und Beschaffung von Übersetzungen verschiedener Ereignisse aus ausländischen Medien. Nachrichtendienste nutzen OSINT, um Ereignisse, Ausrüstungen wie Waffensysteme und Personen zu verfolgen. Dies sind die 'Ziele von Interesse' (ToIs). Wie Regierungsverfassungen, Unternehmen, Cybersicherheitsgruppen, nutzen Terrorgruppen OSINT als Werkzeug.

-

Internationale Organisationen: OSINT wird von Organisationen wie den Vereinten Nationen genutzt, um Friedenssicherungsaktivitäten auf der ganzen Welt zu unterstützen. OSINT wird von humanitären Organisationen wie dem Internationalen Roten Kreuz genutzt, um in Krisen- oder Tragikfällen bei Hilfsmaßnahmen zu unterstützen. Sie nutzen OSINT-Intelligenz, um ihre Lieferkette vor terroristischen Gruppen zu schützen, indem sie soziale Medien und Messaging-Seiten analysieren, um zukünftige terroristische Anschläge vorherzusagen.

-

Strafverfolgung: OSINT wird von der Polizei genutzt, um Bürger vor Missbrauch, sexueller Gewalt, Identitätsdiebstahl und anderen Verbrechen zu schützen. Es wird oft durch die Überwachung von sozialen Medienkanälen auf interessante Schlüsselwörter und Bilder durchgeführt, um zu helfen, Verbrechen zu verhindern, bevor sie ernster werden.

-

Unternehmen: Unternehmen nutzen OSINT, um neue Märkte zu untersuchen, die Aktionen ihrer Wettbewerber zu beobachten, Marketinginitiativen zu planen und alles vorherzusehen, was ihre Abläufe beeinträchtigen und ihr zukünftiges Wachstum gefährden könnte. Unternehmen nutzen OSINT-Intelligenz aus nicht-finanziellen Gründen, wie zum Beispiel zur Verhinderung von Datenlecks, weil es von unschätzbarem Wert ist, zu wissen, dass ein Unternehmen vertrauliche Informationen und Netzwerksicherheitslücken vor den Bösewichten offenlegt.

Unternehmen können OSINT nutzen, um Strategien zur Entwicklung von Cyber-Bedrohungsinformationen (CTI) zu entwickeln, indem sie OSINT-Quellen sowohl innerhalb als auch außerhalb der Organisation analysieren. Sie kombinieren diese Daten mit anderen Daten, um eine effektive Cyber-Risikomanagement-Politik zu erstellen, die ihre finanziellen Interessen, ihren Ruf und ihre Kundenbasis schützt.

-

Cybersicherheits- und Cyberkriminalitätsgruppen: Hacker und Penetrationstester nutzen OSINT, um Informationen über ein bestimmtes Ziel im Internet zu erhalten. Es wird als nützliches Werkzeug zur Unterstützung bei Social Engineering-Angriffen angesehen. Reconnaissance ist der erste Schritt in jedem Ansatz des Penetrationstests (mit anderen Worten, mit OSINT).

-

Die Datenschutzbewussten: Das sind gewöhnliche Leute, die wissen wollen, wie Fremde in ihre Computer eindringen können und welche Informationen ihr Internetdienstanbieter über sie hat. Sie möchten vielleicht wissen, wie exponiert sie online sind, um Sicherheitslücken zu schließen und persönliche Informationen zu löschen, die versehentlich offengelegt wurden. OSINT ist ein fantastisches Werkzeug, um zu sehen, wie Ihre digitale Identität der restlichen Welt erscheint, während Sie Ihre Privatsphäre wahren. Einzelpersonen können OSINT nutzen, um sich vor Identitätsdiebstahl zu schützen.

-

Terroristische Gruppen: Terroristen nutzen OSINT, um Angriffe zu planen, Informationen über Ziele vor dem Angriff zu sammeln (zum Beispiel durch die Nutzung von Google Maps zur Untersuchung von Standorten), Kämpfer durch die Analyse von sozialen Medien zu rekrutieren, militärische Informationen zu erhalten, die versehentlich von Regierungen preisgegeben wurden (zum Beispiel, wie man Bomben baut), und Propaganda zu verbreiten.

OSINT-Geschichte

Die Nutzung von Open-Source-Daten hat eine lange Geschichte, die bis in die frühen Tage der Geheimdienste als Werkzeug zur Unterstützung der Entscheidungen und Handlungen einer Regierung zurückreicht.

Im Jahr 1939 forderte die britische Regierung die British Transmission Corporation (BBC) auf, einen zivilen und später kommerziellen Dienst zur Überwachung ausländischer Journalistik und Rundfunk zu entwickeln. Das erste Beispiel für OSINT beginnt mit der BBC. Bevor der Foreign Broadcast Monitoring Service (1946) gegründet wurde, war es jedoch kein systematischer Ansatz. FBMS wurde 1947 in The Foreign Broadcast Intelligence Service (FBIS) umbenannt. Nach den Anschlägen vom 11. September und der Verabschiedung des Intelligence Reform and Terrorism Prevention Act im Jahr 2005 wurde FBIS in das Open Source Center des Direktors für nationale Nachrichtendienste umbenannt, zusammen mit anderen Forschungsteilen (OSC). Seit seiner Gründung ist OSINT dafür verantwortlich, Nachrichtenartikel und Informationen, die aus dem Ausland stammen, zu filtern, zu übersetzen, zu dolmetschen und zu interpretieren.

Öffentlich zugängliche Informationen haben durch Internet-Technologie einen enormen Einfluss auf jedes Element des modernen politischen, sozialen und wirtschaftlichen Lebens gehabt. Es ist jedoch wichtig zu beachten, dass das Internet ein Mittel zum Transport von Informationen und ein virtueller Ort ist, nicht eine Quelle (außer für seine Metadaten). OSINT hat an Bedeutung als Quelle zugenommen, um relevante Informationen in wertvolle Produkte zu kombinieren.

Vorteile der Nutzung von OSINT

Die folgenden sind einige der Vorteile der Verwendung von OSINT-Taktiken und -Methoden:

-

Geld sparen: Regelmäßige Datenerfassungstools und -ansätze können sich für kleinere oder unabhängige Unternehmen als zu kostspielig erweisen. OSINT erfordert wenig bis gar keine finanzielle Investition, da die Informationen per Definition kostenlos sind.

-

Es ist legal: Es ist vollkommen legal, alle Daten zu sammeln, die Sie finden, da das erlangte Material nicht klassifiziert ist und mit der Genehmigung der ursprünglichen Quelle öffentlich veröffentlicht wurde.

-

Regelmäßig Aktualisiert: Da die in OSINT verwendeten Ressourcen öffentlich sind, ist es wahrscheinlich, dass Einzelpersonen ihre Informationen regelmäßig hochladen und aktualisieren.

-

Nationale Sicherheit und Schutz: Im Umgang mit nationalen Sicherheitsfragen hat sich OSINT als ein sehr effektives Instrument erwiesen.

-

Eine breitere Perspektive: Durch die Nutzung von OSINT-Informationen können Geschäftsinhaber und andere Unternehmensentscheider einen umfassenderen Überblick über ihre Untersuchungen gewinnen, was ihnen hilft, langfristige strategische Pläne zur Erreichung verschiedener kommerzieller Ziele zu entwickeln.

Nachteile von OSINT

OSINT hingegen hat seine Einschränkungen und einige Nachteile.

-

Informationsüberflutung: Eines der ernsthaftesten Probleme mit OSINT ist das Risiko der Informationsüberflutung; es kann schwierig sein, Einsichten von "Rauschen" zu trennen. Das Finden und Suchen nach relevanten Informationen kann zeitaufwendig sein, ohne die Verwendung wesentlicher OSINT-Tools.

-

Erfordert menschliche Analyse: OSINT ist nicht einsatzbereit; es erfordert eine erhebliche Menge an menschlicher Analyse, um wahres, bestätigtes Material von falschen, irreführenden oder einfach falschen Nachrichten und Informationen zu unterscheiden. Die Validierung von OSINT ist erforderlich.

Eine gründliche Untersuchung und ein tiefes Verständnis der Anforderungen für den Einsatz von OSINT sind erforderlich, um das Beste daraus zu machen.

Darüber hinaus sollte die Wahl von OSINT gegenüber traditioneller Geheimdienstarbeit nicht auf Kosten basieren, da OSINT die traditionelle Geheimdienstarbeit aus klassifizierten Quellen nicht ausschließt. Für die Geschäftsanalyse ist die Kombination von OSINT mit traditionellen Informationsquellen eine leistungsstarke Methode.

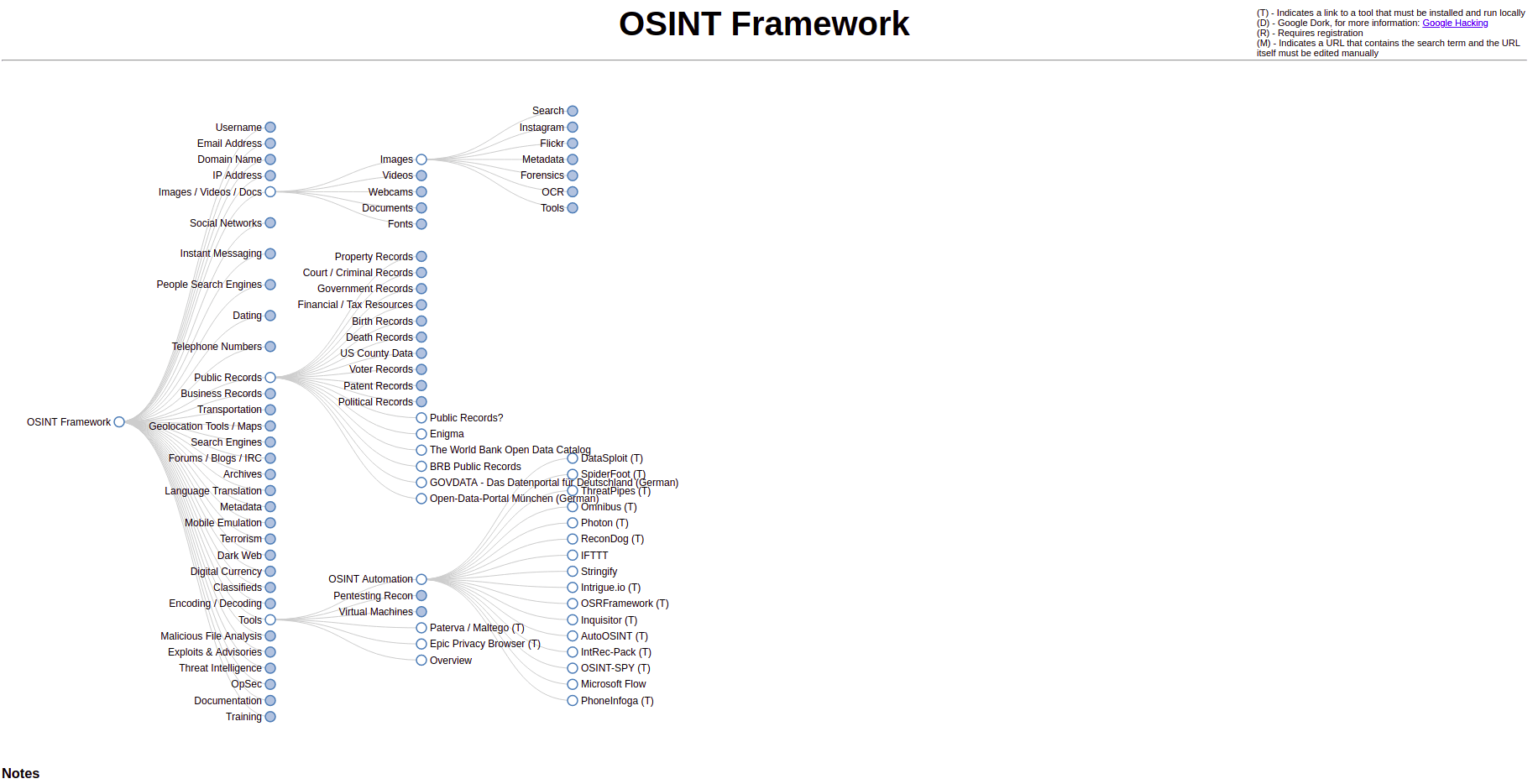

Was ist das OSINT-Framework?

Das OSINT-Framework ist ein Cybersicherheits-Framework, das eine Reihe von OSINT-Technologien umfasst, um das Sammeln von Informationen und Daten zu erleichtern.

Sicherheitsforscher und Penetrationstester nutzen dieses Programm hauptsächlich für digitales Footprinting, OSINT-Forschung, Informationssammlung und Aufklärung. Es hat eine einfache webbasierte Benutzeroberfläche, die es Ihnen ermöglicht, mehrere kategorisierte OSINT-Tools zu durchsuchen.

Das OSINT Framework bietet eine gute Klassifizierung aller bestehenden Informationsquellen, was es zu einem nützlichen Werkzeug macht, um zu bestimmen, welche Informationssicherheitsbereiche Sie übersehen oder welche OSINT-Schritte Ihre Untersuchung als nächstes unternehmen sollte.

Das OSINT-Framework ist je nach verschiedenen Themen und Zielen in Kategorien unterteilt. Beim Betrachten des über die Weboberfläche verfügbaren OSINT-Baums ist dies sehr deutlich.

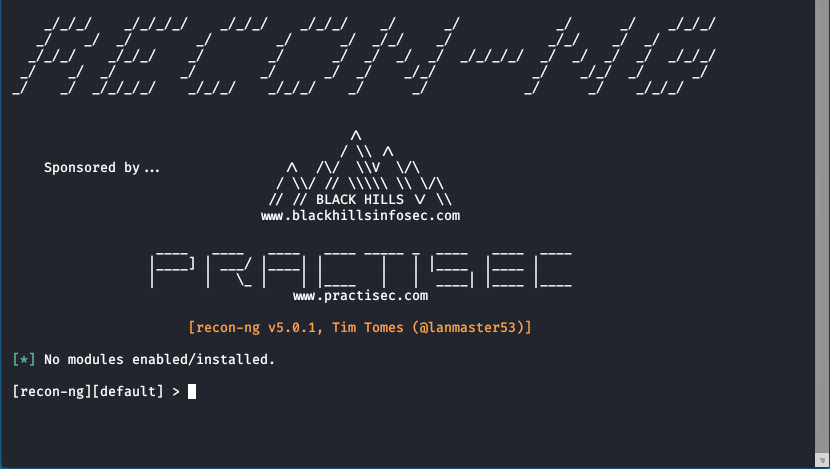

Abbildung 2. OSINT-Framework

Wenn Sie https://www.osintframework.com besuchen, werden Sie den OSINT-Baum auf der linken Seite Ihres Bildschirms bemerken.

Es gibt einige Highlights, die Sie beachten sollten; für einige der aufgeführten Werkzeuge schauen Sie sich die Hinweise auf der rechten Seite an:

-

( T ) – Zeigt einen Link zu einem Programm an, das lokal heruntergeladen und installiert werden muss

-

( D ) – Google Dork (auch bekannt als Google Hacking)

-

( R ) – Registrierung erforderlich

-

(M) – Zeigt eine URL an, die den Suchbegriff enthält, aber manuell geändert werden muss.

OSINT-Beispiele

Wir können zwei Beispiele für OSINT geben, zu Bildungszwecken, um das Thema klarer zu machen. Verwenden Sie die in diesem Artikel beschriebenen Werkzeuge nicht für illegale Zwecke. Sunny Valley Networks übernimmt keine Verantwortung für die Nutzung dieses Werkzeugs zu illegitimen Zwecken.

-

Lokalisieren Sie das Zentrum für Vermisstenuntersuchungen.

Das Locate Centre for Missing People Investigations ist eine gemeinnützige Organisation, die sich der Unterstützung von Familien vermisster Personen widmet, deren Fälle ungelöst geblieben sind. Eine weitere gemeinnützige Organisation, die der ersten ähnlich ist, ist Trace Labs, eine gemeinnützige Organisation, deren Zweck es ist, die Wiedervereinigung der Familien vermisster Personen zu beschleunigen, während die Mitglieder in der Handhabung von Open Source Intelligence (OSINT) ausgebildet werden.

-

Technische Untersuchung der Zielwebsite.

OSINT kann für die technische Untersuchung von Zielwebsites verwendet werden. Wir können nach Schwachstellen suchen, die diese Komponenten anvisieren (insbesondere Zero-Day-Schwachstellen), indem wir den Typ der verwendeten Programmiersprache, Web-Frameworks und Content-Management-Systeme (CMS) kennen, die zur Erstellung der Zielwebsite verwendet wurden, und dann daran arbeiten, diese Schwachstellen auszunutzen, sobald sie entdeckt werden.

Wie wird Open Source Intelligence in der Cybersicherheit eingesetzt?

OSINT wird verwendet, um Cyber-Bedrohungen zu bewerten, zu überwachen und zu verfolgen, die ein Risiko für Ihr Unternehmen darstellen könnten; eine seiner nützlichsten Eigenschaften ist, dass es keine direkte Interaktion mit potenziellen Bedrohungsakteuren erfordert und die Datensammlung aus der Ferne ermöglicht.

Es ist entscheidend, die eigene Sicherheit nicht zu gefährden, während man eine Bedrohung untersucht. Die Anwendung der Methodik der operativen Sicherheit, oder OPSEC, kann Ihnen helfen, keine Spuren zu hinterlassen oder zu offenbaren, dass Sie jemandem folgen. Die OPSEC-Maßnahmen, die Sie anwenden, hängen davon ab, wie Sie Daten sammeln. Bei der Durchführung von OSINT-Recherchen ist es entscheidend, irgendeine Art von OPSEC zu verwenden.

OSINT kann verwendet werden, um mögliche Bedrohungen und Cyberangreifer zu identifizieren sowie um festzustellen, ob öffentlich zugängliche Informationen über Ihr Unternehmen Ihr Unternehmen einem Risiko von Cyberangriffen aussetzen. Sie können öffentlich zugängliche Daten, die die Sicherheit Ihrer Organisation gefährden könnten, aus einem öffentlichen Forum entfernen, sobald Sie darauf aufmerksam gemacht wurden. Sie können die aus OSINT-Recherchen gesammelten Daten nutzen, um mögliche Gefahren zu erkennen und Cyberangriffe zu verhindern, bevor sie geschehen.

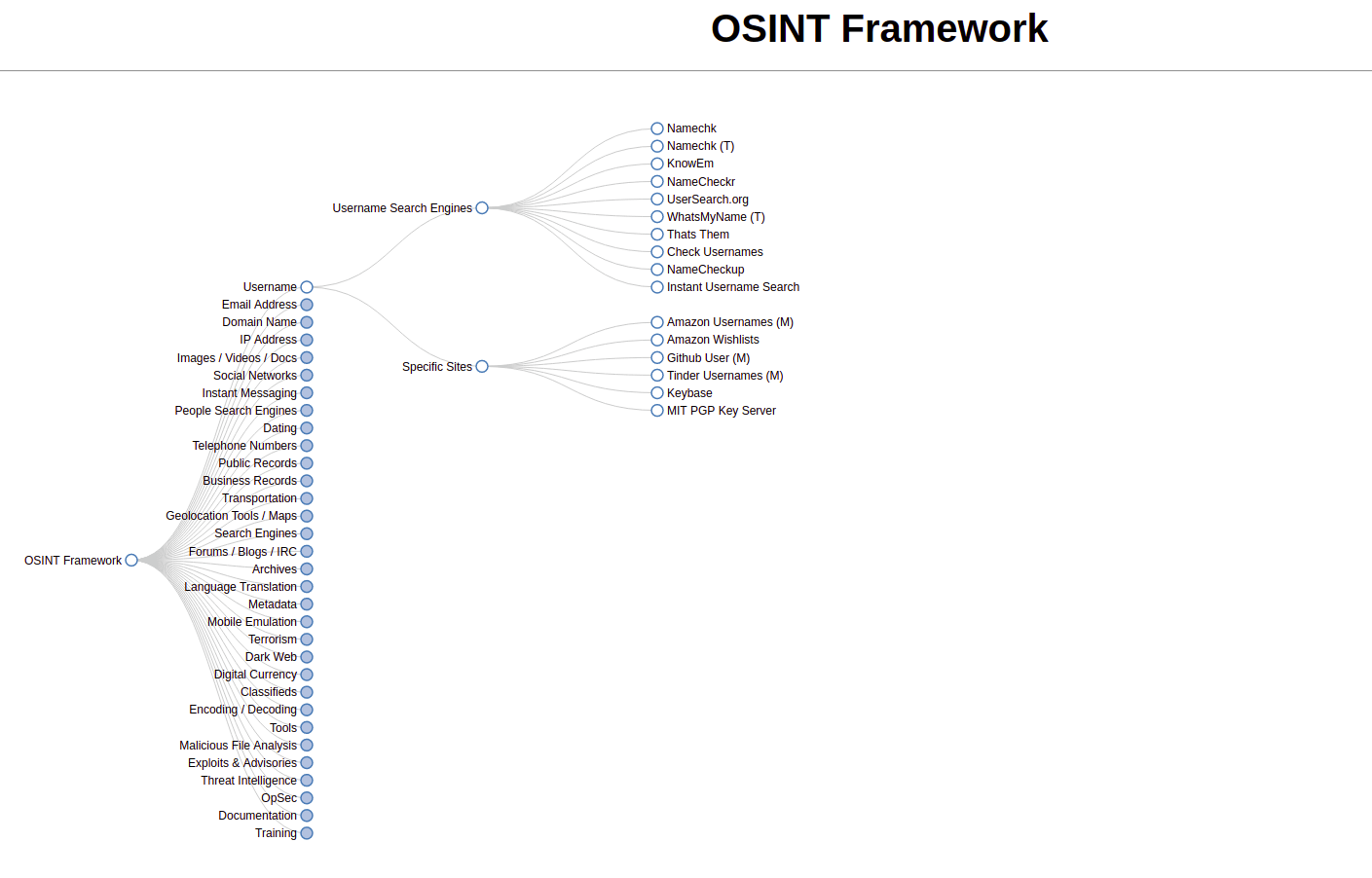

Wie benutzt man das OSINT-Framework?

Das OSINT-Framework präsentiert Ihnen die Informationen, die in viele Entitätsgruppen eingeteilt sind.

Abbildung 3. OSINT-Framework

Zum Beispiel, wenn Sie nach einem Benutzernamen im OSINT Framework suchen möchten, können Sie die folgenden Schritte befolgen:

-

Klicken Sie auf die Entität Benutzername und wenn es eine zusätzliche Suchoption für den Benutzer (Name oder Person) gibt, können Sie die entsprechende auswählen.

-

Dann können Sie alle Seiten finden, auf denen Sie auf die Informationen in dieser Entität zugreifen können.

-

Wenn Sie auf die Seite klicken, auf der Sie nach einem Benutzernamen suchen möchten, leitet Sie das Framework zur Seite weiter.

Was sind die besten OSINT-Tools?

Die unten aufgeführten kostenlosen OSINT-Tools werden häufig von Penetrationstestern, Social Engineers und Sicherheitsforschern für ihre verschiedenen Projekte verwendet:

- Shodan.io

- Recon-Ng

- Google Dorks

- The Harvester

- Maltego

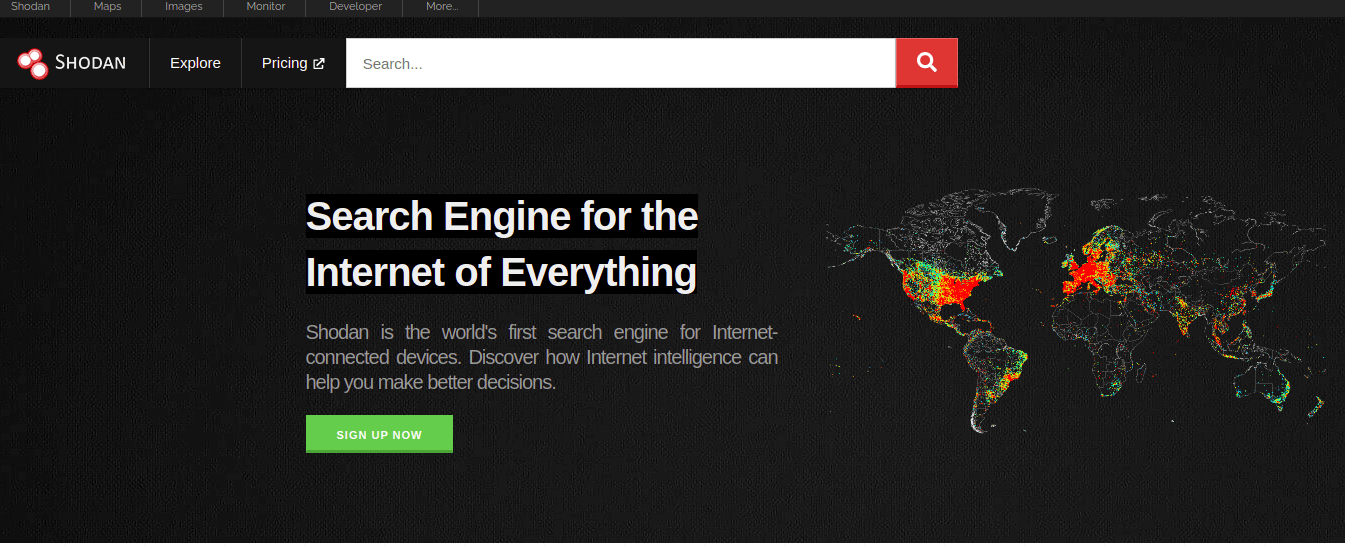

1. Shodan.io

Shodan ist eine Suchmaschine wie Google. Shodan hingegen sucht nach internetverbundenen Geräten, während Google nach Webseiten sucht.

Abbildung 4. Shodan.io

Die Shodan-Suchmaschine ermöglicht es Benutzern, Suchen basierend auf einer IP-Adresse, einem Gerätenamen, einer Stadt und/oder einer Reihe anderer technischer Kriterien durchzuführen. Shodan liefert Ergebnisse, die für Sicherheitsexperten relevanter sind und mehr Sinn machen. Dieses Open-Source-Programm hilft dem Sicherheitsanalysten, das Ziel zu identifizieren und auf verschiedene Schwachstellen, Passwörter, Dienste, Ports und andere Faktoren zu testen. Benutzer können kostenlose Konten erstellen, aber sie sind stark eingeschränkt - Shodans kostenloser Dienst erlaubt nur 50 Suchergebnisse.

2. Recon-Ng

Abbildung 5. Recon-ng

Recon-ng ist ein Python-Tool, das hauptsächlich für die Informationsbeschaffung verwendet wird, dank seiner unabhängigen Module, der Schlüsselliste und anderer Module. Dieses Tool wird mit einer Vielzahl von Modulen vorinstalliert, die Online-Suchmaschinen, Plugins und APIs nutzen, um bei der Sammlung von Zielinformationen zu helfen.

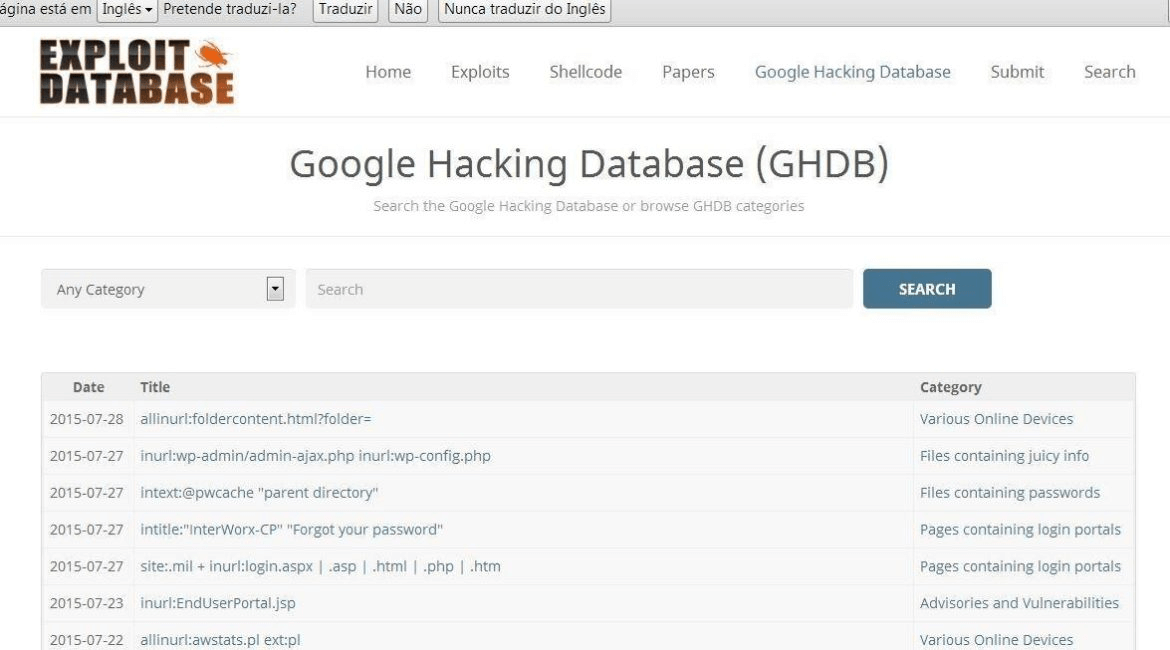

3. Google Dorks

Abbildung 6. Google-Hacking-Datenbank (GHDB)

Google Dorking, oft auch als Google Hacking bekannt, ist eine Hacking-Technik, die Google Search und andere Google-Tools nutzt, um Sicherheitslücken in den Einstellungen und dem Maschinencode einer Website zu finden. Die Verwendung von angepassten Google-Suchmaschinenoperatoren, um einzigartige Textsequenzen in den Suchergebnissen zu erkennen, wird als "Google Hacking" bezeichnet.

4. Der Erntearbeiter

Ein weiteres OSINT-Tool zur Aufklärung ist der Harvester. Es sammelt Informationen aus verschiedenen Quellen, um uns zu helfen, den Unternehmensperimeter zu bestimmen. Der Harvester sammelt E-Mails, Subdomains, IP-Adressen und URLs. Kali Linux wird mit dem Harvester vorinstalliert geliefert.

5. Maltego

Maltego ist ein kostenloses und Open-Source-Intelligence- und Forensik-Tool. Informationen können zeitnah abgebaut und gesammelt sowie auf eine leicht verständliche Weise präsentiert werden.

Neben der Aggregation von Informationen aus dem gesamten Internet kann Maltego Informationen wie die aktuelle Routerkonfiguration in Ihrem Netzwerk oder den aktuellen Aufenthaltsort Ihres Vizepräsidenten auf seinen Auslandsreisen lokalisieren, aggregieren und visualisieren.

Als Ergebnis von Maltego können Sie Netzwerk- und Domaininformationen wie folgt auflisten:

-

Domainnamen und Whois-Informationen; DNS-Namen, Netblocks, IP-Adressen usw.

-

Tags und Phrasen können in Blogs gesucht werden.

-

Eingehende Links für Websites identifizieren

-

E-Mail-Adressen, die mit dem Namen einer Person verbunden sind

-

Websites, die mit dem Namen einer Person in Verbindung stehen

Maltego ermöglicht es Ihnen zusätzlich, Personeninformationen wie folgt aufzulisten:

-

Telefonnummern, die mit dem Namen einer Person verknüpft sind

-

Soziale Gruppen, die mit dem Namen einer Person verbunden sind

-

Unternehmen und Organisationen, die mit dem Namen einer Person verbunden sind, und so weiter

Sind OSINT-Tools legal?

Ja. Während kriminelle Hacker häufig OSINT-Taktiken als Aufklärung vor dem Start eines illegalen Angriffs nutzen, sind die Werkzeuge und Techniken größtenteils vollkommen legal—schließlich sind sie darauf ausgelegt, Ihnen zu helfen, sich auf Material zu konzentrieren, das veröffentlicht oder anderweitig öffentlich gemacht wurde. Selbst staatliche Stellen werden aufgefordert, OSINT-Techniken zu nutzen, um Sicherheitslücken in ihren eigenen Systemen zu finden.

Als Reaktion auf die wachsende Bedeutung von OSINT-Forschung im Geschäftssektor hat das US-Justizministerium kürzlich Richtlinien für den Erwerb von Online-Informationen und den Kauf von Daten aus illegalen Quellen festgelegt. Die Richtlinien gelten nur für die Sammlung von Informationen über Cyber-Bedrohungen auf Dark-Web-Foren und -Märkten sowie für den Kauf von Daten aus illegalen Quellen durch Cybersicherheitsexperten.

-

Der Zugang zum Dark Web für passive Forschung, einschließlich illegaler Foren und Märkte, auf denen kriminelle Aktivitäten besprochen oder durchgeführt werden, ist nicht verboten, wenn keine kriminelle Absicht besteht.

-

Überprüfen Sie die Nutzungsbedingungen der Website und denken Sie über Ihre rechtlichen Verpflichtungen nach.

-

Erstellen Sie fiktive Identitäten, aber deuten Sie nicht an, dass sie eine besondere Bedeutung haben (wie ein Regierungsbeamter).

-

Verwenden Sie nicht die Anmeldeinformationen einer anderen Person oder geben Sie sich nicht als diese aus, ohne deren Erlaubnis.

-

Verwenden Sie keine Schwäche oder einen "Hack", um Zugang zu den Daten zu erhalten. Ihre guten Absichten sind möglicherweise nicht ausreichend, um Sie vor strafrechtlicher Verfolgung zu schützen, wenn Ihre Organisation etwas Falsches tut.

-

Kontaktieren Sie keine Fremden im Dark Web, es sei denn, Ihr Unternehmen hat sorgfältig geprüft, ob die Risiken die Vorteile überwiegen. Dies setzt Sie dem Risiko ernsthaften Schadens durch böse Absichten aus. Lass dich nicht zum Opfer machen.

-

Informationen, die zur Begehung eines Verbrechens verwendet werden könnten, sollten nicht geteilt werden. Beim Umgang mit Personen im Dark Web sollten Sicherheitsfachleute äußerste Vorsicht walten lassen.

-

Kaufen Sie keine Daten, die Ihnen nicht gehören, oder Werkzeuge, von denen Sie wissen, dass sie illegal sind. Handeln Sie nicht mit Cyberkriminellen im Dark Web, es sei denn, Ihr Unternehmen hat die rechtlichen Konsequenzen sorgfältig untersucht.

-

Führen Sie Aufzeichnungen, wie z.B. Screenshots, um sie als Prüfpfad zu nutzen, falls die Beteiligung Ihres Cybersicherheitsteams an illegalen Foren überprüft wird.

-

Erstellen Sie spezifische organisatorische Standards für den Erwerb von Cybersicherheitsinformationen. Berücksichtigen Sie Ihre eigenen Geschäftsziele, rechtlichen Pflichten und die Nutzungsbedingungen der von Ihnen verwendeten Websites. Es ist entscheidend, all dies an der öffentlichen Meinung zu messen, insbesondere für bestimmte Arten von Organisationen.

Lesen Sie den vollständigen DOJ-Bericht „Rechtliche Überlegungen beim Sammeln von Online-Cyber-Bedrohungsinformationen und dem Kauf von Daten aus illegalen Quellen“.

Was sind OSINT-Techniken?

Es gibt zwei Arten von Techniken zur Erfassung und Analyse von Open-Source-Daten: passive Sammlung und aktive Sammlung.

- Passive Sammlung

- Aktive Sammlung

Passive Sammlung

Bedrohungsintelligenzplattformen (TIPs) werden häufig in der passiven Sammlung verwendet, um eine Vielzahl von Bedrohungsfeeds in einem einzigen, leicht zugänglichen Bereich zu integrieren. Obwohl dies eine enorme Verbesserung gegenüber der manuellen Informationssammlung darstellt, bleibt das Potenzial einer Informationsüberflutung bestehen. Fortschrittliche Bedrohungsintelligenzlösungen überwinden diese Herausforderung, indem sie den Prozess der Auswahl und Ablehnung von Warnungen je nach den spezifischen Bedürfnissen einer Organisation automatisieren und dabei künstliche Intelligenz, maschinelles Lernen und natürliche Sprachverarbeitung nutzen.

Organisierte Bedrohungsgruppen hingegen nutzen häufig Botnets, um wichtige Informationen zu erfassen, indem sie Techniken wie Traffic Sniffing und Keylogging anwenden.

Abbildung 7. Einige passive Aufklärungstools

Aktive Sammlung

Aktive Sammlung hingegen ist die Anwendung einer Reihe von Strategien, um spezifische Erkenntnisse oder Informationen zu finden. Diese Art der Sammlung wird typischerweise von Sicherheitsspezialisten aus einem von zwei Gründen durchgeführt:

-

Eine passiv gesammelte Warnung hat eine mögliche Bedrohung identifiziert, und es werden weitere Informationen benötigt.

-

Eine nachrichtendienstliche Sammelaktivität, wie zum Beispiel eine Penetrationstestübung, hat ein sehr präzises Ziel.

Was sind OSINT-Tools für Linux?

OSINT-Tools, wie andere Open-Source-Tools, gibt es in großer Vielfalt. Einige sind gut gepflegt, während andere einmalige Kreationen ihrer Schöpfer sind. Es ist üblich, je nach Art der gesuchten Informationen und Datenartefakte mehrere Werkzeuge zu verwenden. Es kann manchmal notwendig sein, zahlreiche Techniken zu verwenden, um die abgerufenen Daten so weit wie möglich anzureichern. Hier sind mehrere OSINT-Tools für Linux, die Sie nutzen können.

Abbildung 8. OSINT-Tools auf Linux

-

DataSploit: DataSploit ist ein Framework zur Beschaffung von Informationen über ein Ziel, wie z.B. Anmeldeinformationen, Domain-Informationen und andere Daten. Es verwendet eine Vielzahl von Taktiken, um Informationen über Unternehmen, Einzelpersonen, Telefonnummern und sogar Kryptowährungstechnologie zu sammeln. Es hat die Fähigkeit, alle Rohdaten zu sammeln und in verschiedenen Formaten zurückzugeben.

-

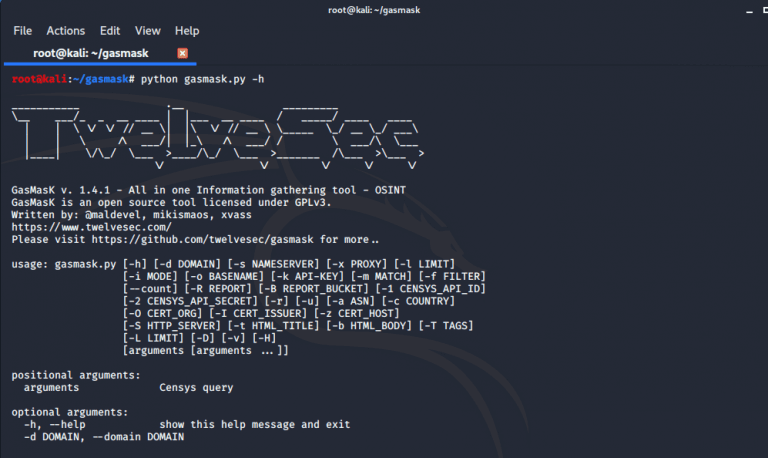

GasMask: Penetrationstester und Red Teams, die so viele Informationen wie möglich über einen Zielkunden sammeln möchten, können GasMask verwenden. Die wichtigste Phase beim Entdecken von Vorwissen über die Systeme, deren Software und die mit dem Ziel verbundenen Personen ist das Sammeln von Informationen.

Abbildung 9. Gasmaskenwerkzeug

-

Gitem: Gitem ist ein GitHub-Aufklärungstool, das Daten über Organisationen extrahiert. Es kann verwendet werden, um sensible Datenlecks aufzuspüren.

-

Intrigue Core: Intrigue Core ist ein Framework zur Analyse der Angriffsfläche einer Umgebung. Dies umfasst die Identifizierung von Infrastruktur und Anwendungen, die Durchführung von Sicherheitsforschung und die Identifizierung von Schwachstellen.

Intrigue ermöglicht es Ihnen, vorhandene Daten zu erweitern und OSINT-Recherchen (Open Source Intelligence) durchzuführen. DNS-Subdomain-Brute-Forcing, E-Mail-Ernte, IP-Geolokalisierung, Port-Scanning und die Nutzung öffentlicher Suchmaschinen wie Censys, Shodan und Bing gehören zu den verknüpften Scans.

-

OSINT-SPY: OSINT-SPY ist ein modulares Programm, das verwendet werden kann, um Daten zu verschiedenen Themen wie einer IP-Adresse, Domain, E-Mail-Adresse oder sogar einer Bitcoin-Adresse abzufragen. Während der Reconnaissance-Phase eines Penetrationstests kann dieses Tool äußerst nützlich sein. Es kann zu Verteidigungszwecken verwendet werden, wie zum Beispiel um festzustellen, welche Informationen über Ihr Unternehmen und dessen Vermögenswerte öffentlich verfügbar sind.

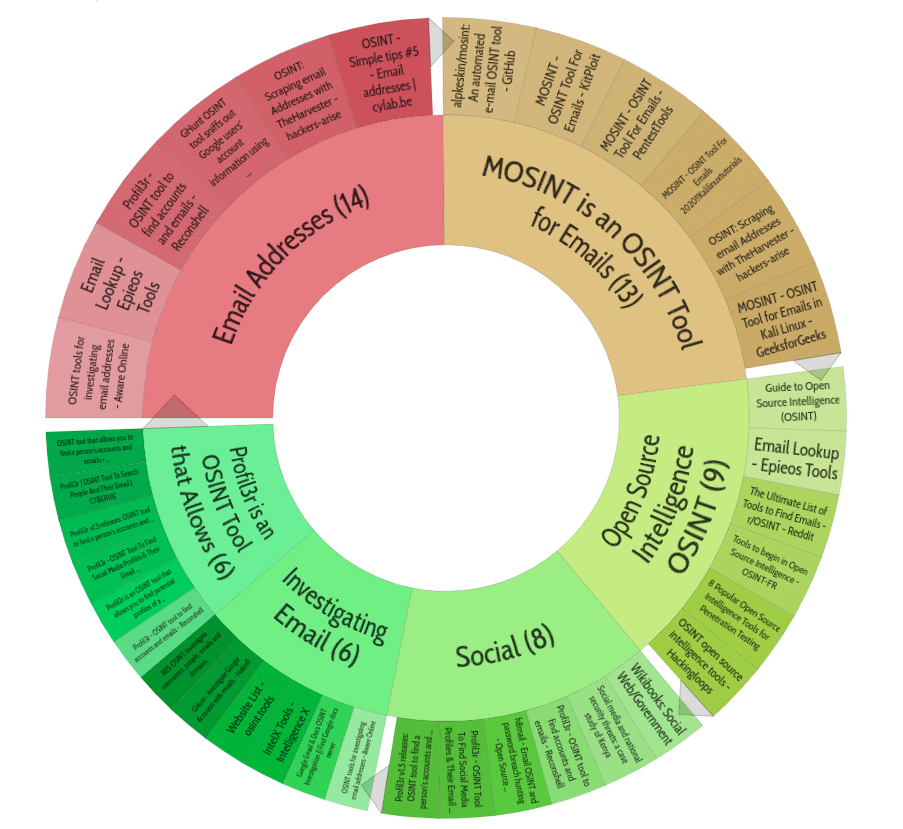

Was ist OSINT Tools Email?

Irgendwann in den meisten OSINT-Untersuchungen wird eine E-Mail-Adresse verwendet. Einige Leute beginnen mit nichts weiter als einer E-Mail. E-Mail-Adressen können manchmal schwer zu finden sein, aber sie können viele Informationen über ein Thema liefern. Der Rest dieses Aufsatzes wird eine Vielzahl von Werkzeugen und Ansätzen behandeln, um das Beste aus einer E-Mail-Adresse herauszuholen.

Abbildung 10. OSINT-Tools für E-Mails

Die Menge der verfügbaren Daten für eine bestimmte E-Mail-Adresse variiert stark. Dies hängt von einer Vielzahl von Kriterien ab, einschließlich des Alters der E-Mail-Adresse, wie umfangreich der Besitzer sie im Internet veröffentlicht hat und ob der Anbieter ein gängiger E-Mail-Anbieter wie Gmail ist oder ob die E-Mail-Adresse mit der Unternehmensdomain verbunden ist.

Die folgenden Websites können Ihnen helfen, die E-Mail-Adressen zu sammeln.

-

Hunter.io

-

Mailtester

-

CentralOps

-

TheHarvester

-

DNS-Informationen anzeigen

Einige andere prominente OSINT-Tools für E-Mail sind MOSINT und Proli3r.