LDAP und AD: Wesentliche Komponenten für effektiven Netzwerkschutz

LDAP (Lightweight Directory Access Protocol) und Active Directory sind zwei Begriffe, die häufig im Identity and Access Management (IAM) verwendet werden. Einige Personen verwenden sie austauschbar. Dennoch sind sie nicht identisch. Active Directory ist ein Verzeichnisserver, der Benutzerinformationen wie Benutzernamen, Telefonnummern und E-Mail-Adressen speichert. LDAP hingegen ist ein Protokoll, das den Zugriff auf und die Änderung dieser Informationen ermöglicht. Sie können das Bind-Verfahren von LDAP verwenden, um Benutzer zu authentifizieren. LDAP ist das zugrunde liegende Protokoll für Active Directory, kann aber auch verwendet werden, um jede andere Verzeichnisdatenbank abzufragen, die es unterstützt, wie OpenLDAP und FreeIPA. Aber was ist LDAP und wie unterscheidet es sich von Active Directory?

In diesem Artikel wird zunächst die Definition von LDAP und seine Funktionsweise behandelt. Zusätzlich werden Anwendungsfälle von LDAP besprochen. Wir werden auch die Arten, die Bedeutung, die Vorteile und die Nachteile von Active Directory erklären.

Was ist LDAP und wie funktioniert es?

LDAP ist ein Open-Source-Anwendungsprotokoll, das es Programmen ermöglicht, auf bestimmte Benutzerinformationen über Verzeichnisdienste zuzugreifen und diese zu authentifizieren. Das Lightweight Directory Access Protocol (LDAP) ist ein Protokoll, das es Benutzern ermöglicht, Informationen über Unternehmen, Personen und andere Entitäten zu entdecken. Die Hauptziele von LDAP sind die Speicherung von Daten im LDAP-Verzeichnis und die Authentifizierung von Benutzern, um auf das Verzeichnis zuzugreifen. Ebenfalls enthalten ist die Kommunikationssprache, die von Apps benötigt wird, um mit Verzeichnisdiensten zu kommunizieren und Informationen zu erhalten. Ein Verzeichnisdienst ermöglicht es Benutzern, Informationen über Unternehmen, Personen und andere Daten in einem Netzwerk zu finden. LDAP dient als Identitäts- und Zugriffsmanagement-(IAM)-Lösung für die Benutzerauthentifizierung, einschließlich Kerberos und Single Sign-On (SSO), Simple Authentication Security Layer (SASL) und Secure Sockets Layer-Kompatibilität (SSL).

Der typischste Anwendungsfall für LDAP besteht darin, einen einzigen Zugangspunkt für den Zugriff auf und die Verwaltung von Verzeichnisdiensten bereitzustellen. LDAP ermöglicht es Unternehmen, Informationen über sich selbst, ihre Benutzer und ihre Vermögenswerte, wie Benutzernamen und Passwörter, zu speichern, zu verwalten und zu schützen. Dies vereinfacht den Zugriff auf den Speicher, indem eine hierarchische Informationsstruktur angeboten wird, und es ist entscheidend für Organisationen, da sie mehr Benutzerdaten und Vermögenswerte entwickeln und erwerben.

Was ist der Unterschied zwischen LDAP und Active Directory? Ist Active Directory ein LDAP?

LDAP und Active Directory sind zwei Begriffe, die häufig im Identity and Access Management (IAM) verwendet werden. Einige Personen verwechseln die beiden Begriffe. Dennoch sind sie nicht dasselbe. Während Active Directory ein Verzeichnisserver ist, der Benutzerinformationen wie Benutzernamen, Telefonnummern und E-Mail-Adressen speichert, ist LDAP ein Protokoll, das es ermöglicht, diese Informationen zu lesen und zu ändern. LDAP wird verwendet, um Benutzer mithilfe des Bind-Verfahrens zu authentifizieren. Obwohl LDAP das primäre Protokoll von Active Directory ist, wird es verwendet, um jede andere Verzeichnisdatenbank abzufragen, die es unterstützt, wie OpenLDAP und FreeIPA.

Weitere Unterschiede zwischen LDAP und Active Directory sind in der untenstehenden Tabelle aufgeführt.

| LDAP | AD | |

|---|---|---|

| Vollständiger Name | Lightweight Directory Access Protocol | Active Directory |

| Funktion | Protokoll | Verzeichnisdienstanbieter (Verzeichnisserver) |

| Standard | Open-Source | Proprietär |

| Unterstützte Systeme | Plattformübergreifend: Windows, Linux, macOS | |

| Hauptverwendung | Abfragen und Aktualisieren von Elementen der Verzeichnisdienstanbieter | Eine Verzeichnisdatenbank bietet Authentifizierung, Regeln, Gruppen- und Benutzerverwaltung sowie eine Vielzahl zusätzlicher Funktionen. |

Tabelle 1. LDAP vs Active Directory (AD)

Warum sollten Sie LDAP verwenden?

Das LDAP-Nutzungsschema ist vergleichbar mit der Art und Weise, wie Menschen Bibliotheksausweise oder Telefonverzeichnisse nutzen. Wenn Sie eine Aufgabe haben, die erfordert, dass Sie "einmal schreiben/aktualisieren, mehrmals lesen/abfragen", sollten Sie in Erwägung ziehen, LDAP zu verwenden. LDAP wurde entwickelt, um eine unglaublich schnelle Lese-/Abfrageleistung für riesige Datensätze zu bieten. Typischerweise möchten Sie nur eine minimale Menge an Informationen für jeden Eintrag speichern. Da die Annahme besteht, dass Sie nicht sehr oft "Updates" durchführen, ist die Geschwindigkeit für Hinzufügen/Löschen/Aktualisieren langsamer als die Lese-/Abfrageleistung.

Betrachten Sie eine Website mit einer Million registrierter Benutzer und Hunderten von Seitenanforderungen pro Sekunde. Ohne LDAP müssen Sie jedes Mal, wenn ein Benutzer auf eine Seite klickt, selbst wenn es sich um eine statische Seite handelt, wahrscheinlich mit Ihrer Datenbank kommunizieren, um die Benutzer-ID und die digitale Signatur für diese Login-Sitzung zu bestätigen. Offensichtlich wird Ihr Engpass die Abfrage Ihrer Datenbank zur Benutzervalidierung sein. Sie können die Benutzervalidierung einfach auslagern und erhebliche Leistungsverbesserungen durch die Nutzung von LDAP erzielen. In diesem Fall dient LDAP als zusätzliche Optimierungsschicht außerhalb Ihrer Datenbank, um die Effizienz zu verbessern, anstatt irgendwelche Datenbankprozesse zu ersetzen.

LDAP ist nicht nur für die Benutzervalidierung; jede Operation mit den folgenden Merkmalen könnte für LDAP geeignet sein:

- Du musst EIN Stück Information mehrmals finden und du brauchst es schnell.

- Sie sind nicht besorgt über die Logik und die Beziehungen zwischen verschiedenen Datensätzen.

- Sie aktualisieren, fügen hinzu oder löschen Daten nicht oft.

- Jede Dateneingabe ist winzig.

- Du hast nichts dagegen, all diese kleinen Informationsstücke an einem Ort zu haben.

Wie funktioniert LDAP?

Um sich mit einem LDAP-Verzeichnis zu verbinden, muss das Gerät des Benutzers einen LDAP-Client enthalten. Hier ist ein Beispiel für einen typischen LDAP-Workflow:

- Der Client stellt eine sichere Verbindung zwischen dem Benutzer und dem LDAP-Verzeichnis her.

- Sie reichen eine "Such"-Abfrage für einen bestimmten Drucker im Verzeichnis ein.

- Das LDAP-Verzeichnis überprüft die Identität des Benutzers.

- Die Suche wird im Verzeichnis durchgeführt, und die erforderliche Druckeradresse wird zurückgegeben.

- Schließt die sichere Verbindung zum LDAP-Verzeichnis.

- Eine Person verbindet sich mit dem Drucker.

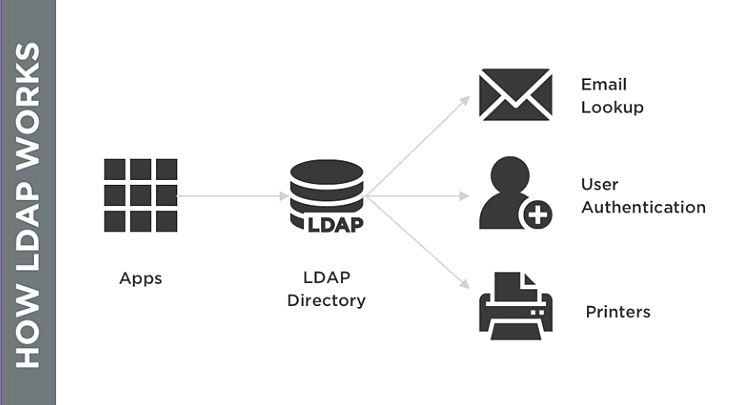

Abbildung 1. Wie LDAP funktioniert

Welche Anwendungen nutzen LDAP?

Die typischste Anwendung von LDAP besteht darin, einen zentralen Ort für die Authentifizierung anzubieten, was bedeutet, dass es Benutzernamen und Passwörter speichert. LDAP wird dann verwendet, um Benutzer in anderen Anwendungen oder Diensten über ein Plugin zu validieren. LDAP wird beispielsweise verwendet, um Benutzer und Passwörter mit Docker, Jenkins, Kubernetes, OpenVPN und Linux Samba-Servern zu validieren. Systemadministratoren können den Zugriff auf eine LDAP-Datenbank zusätzlich mit LDAP Single Sign-On einschränken.

LDAP wird auch verwendet, um Operationen zu einer Verzeichnisserver-Datenbank hinzuzufügen, Sitzungen zu authentifizieren (oder "zu binden"), LDAP-Einträge zu entfernen, Einträge mit verschiedenen Befehlen zu suchen und zu vergleichen, bestehende Einträge zu ändern, Einträge zu erweitern, Anfragen abzubrechen und Unbind-Operationen durchzuführen.

LDAP wird in Microsofts Active Directory verwendet, ist aber auch in Programmen wie OpenLDAP, Red Hat Directory Server und IBM Security Directory Server zu finden. OpenLDAP ist ein kostenloser und Open-Source-LDAP-Client. Es ist ein Windows LDAP-Client und ein Verwaltungsprogramm, das für die Verwaltung von LDAP-Datenbanken entwickelt wurde. Dieses Programm sollte es Benutzern ermöglichen, Daten auf einem LDAP-Server zu erkunden, zu durchsuchen, zu löschen, zu erstellen und zu ändern. Benutzer können Passwörter verwalten und nach Schema mit OpenLDAP durchsuchen.

Red Hat Directory Server ist ein UNIX-Programm zur Verwaltung zahlreicher Systeme mit einem LDAP-Server. Benutzer können Benutzerinformationen im Red Hat Directory Server speichern. Die Anwendung gewährt Benutzern sicheren und eingeschränkten Zugriff auf Verzeichnisdaten, Gruppenmitgliedschaften und Fernzugriff sowie Zugriff durch Validierungsverfahren.

IBM Security Directory Server ist eine auf IBM basierende LDAP-Implementierung. Dieses Tool ist darauf ausgelegt, Ihnen zu helfen, Identitätskontrolle, Sicherheits- und Webanwendungen schneller zu erstellen und zu verteilen. Validierungstechniken, die vom Security Directory Server unterstützt werden, umfassen die Validierung digitaler Zertifikate, Simple Authentication and Security Layer (SASL) und CRAM-MD5.

Was ist das Active Directory?

Active Directory wurde von Microsoft entwickelt, um die Verwaltung von Personen, Computern und anderen Netzwerkressourcen zu vereinfachen und zu konsolidieren, indem ihre Informationen in einem einzigen Verzeichnis gespeichert werden. Es ist der am weitesten verbreitete Verzeichnisdienst, der heute von Unternehmen genutzt wird. Active Directory unterstützt zwei Hauptfunktionen:

- Benutzer zur Authentifizierung und zum Zugriff auf Domänenressourcen.

- Administratoren überwachen den Zugriff und die Berechtigungen für bestimmte Netzwerkressourcen.

Stellen Sie sich eine Welt ohne Active Directory vor, in der Sie ständig Ihre Anmeldeinformationen eingeben müssen, um sich bei jeder Anwendung anzumelden, und das IT-Personal Berechtigungen und Zugriffe auf Ressourcen manuell zuweisen muss.

Was sind die Vorteile von Active Directory?

Active Directory ist eine leistungsstarke Ressource, die einem Unternehmen mehrere Vorteile bietet. Active Directory bietet eine höhere Sicherheit, umfassende Verwaltungsmöglichkeiten und schnellen Zugriff auf Daten. Active Directory bietet mehrere Vorteile gegenüber alternativen Verzeichnisdiensten. Einige der Vorteile von Active Directory sind unten aufgeführt:

- Active Directory ermöglicht es Ihnen, festzulegen, wie die Daten Ihrer Organisation gemäß den Geschäftsanforderungen gespeichert, verwaltet und geplant werden sollen.

- Active Directory ermöglicht schnellen Zugriff auf Ressourcen, zentrale Verwaltung von Personen und Computerobjekten über die Gruppenrichtlinienfunktionalität von Active Directory und sicherheitsübergreifende Sicherheit in der gesamten Organisation.

- Active Directory ermöglicht es Netzwerkadministratoren, Informationen zu Benutzerkonten, Maschinenkonfigurationen und Ressourcen zu speichern und zu verwalten.

- Single Sign-On: Active Directory bietet ein Single Sign-On für den Zugriff auf Netzwerkressourcen, die auf jedem Server in der Domäne zugänglich sind.

- Die erweiterten Sicherheitsfunktionen und erweiterten Datenschutzmöglichkeiten von Active Directory helfen dabei, Ihre Organisation vor externen Angriffen zu schützen.

- Active Directory umfasst starke Sicherheits- und Compliance-Funktionen, wie Passwortregeln, Datenverschlüsselung und Auditing, die auf einzelne Active Directory Domain Services (AD DS) Objekte oder Container angewendet werden.

- Active Directory ermöglicht eine effektive Verwaltung, da es automatisch Informationen über verbundene Geräte aktualisiert und speichert, ohne dass eine Benutzerbeteiligung erforderlich ist.

- Active Directory ermöglicht die effektive Verwaltung verschiedener Geräte über große geografische Regionen hinweg, da es automatisch Informationen über verbundene Geräte aktualisiert und speichert.

- Die Multi-Master-Replikationsstrategie von Active Directory ermöglicht es Organisationen, eine große Anzahl von Objekten in einem einzigen Container zu verwalten, im Gegensatz zu anderen Verzeichnissen.

- Die Datenschutzfunktionen von Active Directory verhindern, dass unbefugte Benutzer auf vertrauliche Informationen zugreifen.

Was sind die Nachteile von Active Directory?

Einige der wichtigsten Nachteile von Active Directory sind wie folgt:

- Planung: Active Directory benötigt eine ordnungsgemäße Planung, um die Active Directory-Infrastruktur in einer Organisation zu implementieren.

- Nur Windows: Active Directory ist eine Windows-exklusive Lösung. Wenn Linux- oder Mac-Maschinen verwaltet werden müssen, benötigen sie LDAP (Lightweight Directory Access Protocol)-Clients anstelle eines Active Directory.

- Teuer: Active Directory kann sehr teuer sein, abhängig davon, wie viele Systeme von Active Directory verwaltet werden und welches Volumen von Active Directory benötigt wird.

- Replikation: Active Directory verwendet ein Multi-Master-Replikationsmodell, bei dem Änderungen am Verzeichnis zwischen allen Domänencontrollern propagiert werden müssen, damit die Informationen genau und aktuell bleiben. Dies kann zu Konflikten führen, wenn es Unterschiede in den Daten auf verschiedenen DCs gibt, wie zum Beispiel eine veraltete Passwort-Richtlinie.

- Leistung: Active Directory kann Leistungsprobleme verursachen, wenn es mit größeren Netzwerken oder mehr DCs als von Microsoft empfohlen verwendet wird.

- Nutzung überwachen: Active Directory bietet nicht die Möglichkeit, die Nutzung von Active Directory über einen gesamten Active Directory-Wald hinweg einfach zu überwachen, was es IT-Administratoren erschwert zu bestimmen, welche Benutzer was in Active Directory tun und wie viel Netzwerkbandbreite durch Active Directory-Verkehr genutzt wird.

- RODC: Active Directory kann nicht auf einem schreibgeschützten Domänencontroller (RODC) installiert werden, was bedeutet, dass Active Directory einen einzelnen Ausfallpunkt hat. Wenn Active Directory jemals beschädigt wird oder wenn die Active Directory-Dienste nicht verfügbar sind, wird die Active Directory-Replikation gestoppt und es können keine Änderungen an Active Directory vorgenommen werden, bis das Problem, das die Active Directory-Fehler verursacht hat, behoben ist.

- Benötigt Internet: Active Directory benötigt eine ständig aktive Internetverbindung, damit Active Directory-Benutzer ihre Active Directory-Passwörter authentifizieren können, was verhindert, dass Active Directory-Benutzer auf Active Directory zugreifen können, wenn die Organisation keine Internetverbindung hat.

- Konten importieren: Active Directory bietet keine einfache Möglichkeit, bestehende Benutzerkonten in Active Directory zu importieren.

- Wartungskosten: Active Directory hat hohe Wartungskosten zu verwalten.

Wie viele Arten von Active Directory gibt es?

Es gibt sieben einzigartige Active Directory-Varianten. Jede wird unterschiedlich genutzt, an verschiedenen Orten und für einzigartige Zwecke.

| Active Directory Typ | Bereitstellung | Modern | Zweck |

|---|---|---|---|

| Lokales AD (AD) | Server | Nein | Lokale Identität |

| Active Directory Federation Services (ADFS) | Server | Nein | Single Sign On (SSO) für Ad |

| Azure Active Directory | Cloud | Ja | Cloud-Identität |

| Azure Active Directory Domain Services | Cloud | Ja | Cloud Hybrid-Server |

| Azure Active Directory Connect | Server | - | AD und AAD synchronisieren |

| Azure Active Directory Connect Cloud Provisioning | Server | Ja | Sync AD und AAD (Begrenzt) |

| Azure Active Directory Application Proxy | Cloud | Ja | Azure AD ermöglicht Legacy-Apps |

Tabelle 2. Active Directory (AD) Typen

Warum benötigen Sie Active Directory?

AD ist eine Lösung für das zentrale Sicherheitsmanagement, die alle Netzwerkressourcen enthält. Das Ziel von Active Directory ist es, Unternehmen dabei zu helfen, die Netzwerksicherheit und -organisation aufrechtzuerhalten, ohne übermäßige IT-Ressourcen zu verwenden. Durch die Verwendung von AD müssen Netzwerkadministratoren nicht jede Änderung an der Hierarchie des Netzwerks oder an Objekten auf jeder Maschine manuell aktualisieren. Sie müssen die Aktion nur einmal in Active Directory durchführen. Es ist erforderlich, um die Sicherheitsauthentifizierung zu verwalten, da nur genehmigte Benutzer (als Objekte in AD gespeichert) sich an Netzwerkmaschinen anmelden dürfen.

Active Directory erleichtert die Erstellung und Löschung von Benutzerkonten sowie die Hinzufügung von Netzwerkressourcen. Zum Beispiel müssen IT-Administratoren ein Benutzerkonto für einen neuen Mitarbeiter nur einmal einrichten, anstatt es auf jedem Computer, Drucker und jeder freigegebenen Datei, auf die die Person möglicherweise zugreifen muss, einzurichten.

Aufgrund von AD ist das Zurücksetzen von Passwörtern ein schneller und einfacher Vorgang. Wenn ein Mitarbeiter sein Passwort vergisst, können Administratoren es mit Active Directory zurücksetzen. Das neue Passwort wird dann automatisch auf jeder Ressource aktualisiert, auf die der Benutzer im gesamten Netzwerk Zugriff hat.

Zusätzlich können Administratoren bestimmten Gruppen Rechte zuweisen. Active Directory ermöglicht die Erstellung von Sicherheitsgruppen, die festlegen, welche Benutzer auf welche Netzwerkressourcen zugreifen dürfen, einschließlich freigegebener Dateien und Anwendungen. Sie können die Netzwerkstruktur Ihres Unternehmens organisieren. AD wird beispielsweise verwendet, um zu bestimmen, welche Computer und Drucker zum Netzwerk gehören.

Verwendet Zenarmor AD?

Für die Auflösung von Benutzernamen unterstützt Zenarmor Active Directory (AD) und das OPNsense Captive Portal. Wenn Sie Active Directory haben, können Sie Ihr AD schnell mit Zenarmor integrieren, das auf Ihrer Firewall läuft, um Benutzernamen und Gruppen in der Analyse anzuzeigen. Sie können spezifische Richtlinien für Ihre AD-Gruppen und -Benutzer mithilfe des Zenarmor AD-Agenten festlegen und die Netzwerksicherheit durch benutzer- und gruppenbasierte Filterung verbessern.

Um die Vorteile der benutzerbasierten Filterung zu nutzen, verknüpfen Sie einfach Ihr Active Directory mit Zenarmor, indem Sie die drei unten aufgeführten Schritte befolgen:

- Laden Sie den Zenarmor AD Agent herunter.

- Installieren Sie den Zenarmor AD-Agent auf Ihrem Domänencontroller (DC).

- Einrichten und Konfigurieren des Zenarmor AD-Agenten

Praktisches Video zur Integration von Zenarmor mit Active Directory

Das Video zur Zenarmor-Active Directory-Integration finden Sie unten: