Was sind Indikatoren für Kompromittierung? IOC erklärt

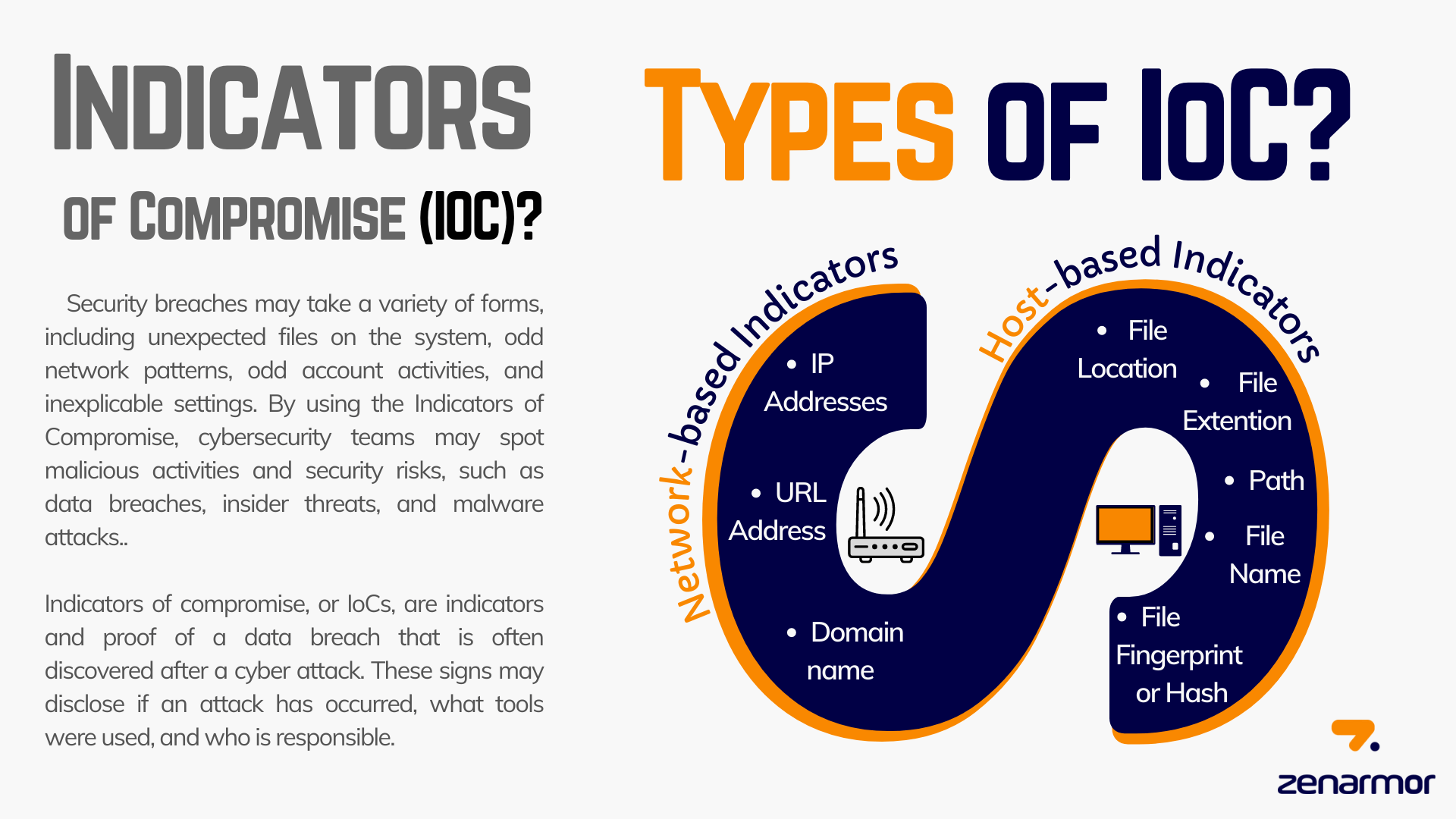

Sicherheitsverletzungen können in verschiedenen Formen auftreten, einschließlich unerwarteter Dateien im System, ungewöhnlicher Netzwerkaktivitäten, seltsamer Kontobewegungen und unerklärlicher Einstellungen. Durch die Verwendung der Indicators of Compromise können Cybersicherheitsteams bösartige Aktivitäten und Sicherheitsrisiken wie Datenverletzungen, Insider-Bedrohungen und Malware-Angriffe erkennen.

Indicators of compromise, oder IoCs, sind Indikatoren und Beweise für einen Datenverlust, die oft nach einem Cyberangriff entdeckt werden. Diese Anzeichen können offenbaren, ob ein Angriff stattgefunden hat, welche Werkzeuge verwendet wurden und wer dafür verantwortlich ist.

Nach der Entdeckung fragwürdigen Verhaltens können Ermittler IOCs automatisch oder manuell im Rahmen der Cybersicherheitsüberwachungsfähigkeiten der Organisation sammeln. Indikatoren für Kompromittierung werden oft durch Software wie Antivirus- und Antimalware-Systeme erfasst; zur besseren Veranschaulichung können Sie sie sich als Brotkrumen vorstellen, die ein Angreifer während eines Cyberangriffs hinterlässt. Diese Daten können genutzt werden, um bei der Minderung eines laufenden Angriffs oder der Lösung eines bestehenden Sicherheitsproblems zu helfen, sowie um "intelligentere" Systeme zu entwickeln, die fragwürdige Dateien in der Zukunft identifizieren und isolieren können.

Leider ist die IOC-Überwachung reaktiv, was bedeutet, dass, wenn eine Organisation einen Hinweis entdeckt, es sehr wahrscheinlich ist, dass sie bereits gehackt wurde. Wenn das Ereignis jedoch bereits im Gange ist, kann die schnelle Identifizierung eines IOC dazu beitragen, Angriffe früh im Angriffszyklus einzuschränken und somit ihre Auswirkungen auf die Organisation zu verringern.

Da Cyberkriminelle immer kompetenter werden, ist es zunehmend schwieriger geworden, Symptome einer Penetration zu identifizieren. Die häufigsten Indikatoren für Kompromittierung, wie ein md5-Hash, eine C2-Domain oder eine fest codierte IP-Adresse, ein Registrierungsschlüssel und ein Dateiname, ändern sich häufig, was die Erkennung erschwert.

In diesem Artikel werden wir Indikatoren für Kompromittierung behandeln, einschließlich der Vorteile, kompromittierte Systeme identifizieren zu können, gängige Beispiele für IOCs und die Arten von Anomalien, nach denen Sie suchen sollten, um ein kompromittiertes System zu identifizieren und Ihr Netzwerk vor zukünftigen Angriffen zu schützen.

Was sind Indikatoren für Kompromittierung in der Cybersicherheit?

Daten, die darauf hindeuten, dass ein System möglicherweise durch einen Cyberangriff kompromittiert wurde, werden als Indicators of Compromise, kurz IOCs, bezeichnet. Nach einem Datenleck oder einem Sicherheitsvorfall liefern sie den Cybersicherheitsteams wichtige Erkenntnisse.

IOCs werden von Computer-Sicherheitsvorfallreaktionsteams (CSIRTs) verwendet, um Malware zu erkennen, die Sicherheit von Sandbox-Umgebungen zu verbessern und die Wirksamkeit der heuristischen Analyse zu validieren. Sie können auch verwendet werden, um Angriffe zu erkennen und zu verhindern, oder sie können dazu verwendet werden, den durch Angriffe verursachten Schaden zu begrenzen, indem sie früher im Prozess gestoppt werden.

Wie funktionieren IoCs?

IOCs dienen als Indikatoren, die von Cybersicherheitsexperten verwendet werden, um anomales Verhalten zu identifizieren, das entweder ein Beweis für einen Angriff ist oder das Potenzial hat, in Zukunft zu einem Angriff zu führen. IOCs können in eine Reihe von Unterkategorien unterteilt werden. Einige bestehen aus einfachen Komponenten wie Metadaten, während andere komplexere Komponenten wie die aufwendige Kodierung gefährlicher Materialien enthalten.

Wenn ein Stück Malware einen Computer infiziert, kann es Spuren seiner Aktivitäten in Form von Protokolldateien und im Betriebssystem selbst hinterlassen. Falls eine Sicherheitsverletzung entdeckt wird, werden die Indikatoren für einen Kompromiss, oft als "forensische Daten" bezeichnet, von IT-Spezialisten aus diesen Dateien gesammelt. Diese Hinweise können verwendet werden, um festzustellen, ob ein Datenleck stattgefunden hat oder ob ein Angriff auf das Netzwerk gestartet wurde. Die Identifizierung von Indikatoren für Kompromittierung (IOCs) erfolgt nahezu vollständig durch qualifizierte Informationssicherheitsspezialisten. In den meisten Fällen nutzen diese Personen hochentwickelte Technologie, um verdächtige Aktivitäten in riesigen Netzwerken zu scannen, zu analysieren und herauszufiltern.

Die Kombination von Humanressourcen mit fortschrittlichen technologischen Lösungen (wie KI, ML und anderen Formen intelligenter Automatisierung) ist der effektivste Ansatz für Cybersicherheit, da sie eine bessere Erkennung abnormaler Aktivitäten ermöglicht und die verfügbare Zeit für Reaktion und Behebung erhöht.

Es ist für Informationssicherheitsexperten typischerweise vorteilhaft, viele Indikatoren für Kompromittierungen (IOCs) zu sammeln und dann zu überprüfen, ob es ein Muster zwischen ihnen gibt, das die Einzelheiten eines potenziellen Angriffs anzeigt.

Warum sollte Ihre Organisation nach Anzeichen eines Kompromisses suchen?

Die Erkennung von Indikatoren für Kompromittierung ist ein kritischer Bestandteil eines umfassenden Cybersicherheitsplans. IOCs können dazu beitragen, die Erkennungsgenauigkeit und -geschwindigkeit sowie die Behebungsdauer zu verbessern. Je früher ein Unternehmen einen Angriff erkennt, desto weniger Auswirkungen wird er auf das Geschäft haben und desto einfacher wird es sein, ihn zu beheben.

In bestimmten Fällen verfolgen und überwachen Unternehmen nicht die entsprechenden Ressourcen. Diese Nachlässigkeit macht sie anfällig für einen Gegner, der nach einer Untersuchung möglicherweise unentdeckt bleibt. Die Überwachung von Anzeichen eines Kompromisses ermöglicht es Unternehmen, Sicherheitsverletzungen effektiver zu identifizieren und darauf zu reagieren. Das Sammeln und Korrelieren von IOCs in Echtzeit ermöglicht es Unternehmen, Sicherheitsprobleme aufzudecken, die von anderen Technologien möglicherweise nicht gemeldet wurden, und bietet die erforderlichen Ressourcen, um eine forensische Untersuchung von Vorfällen durchzuführen. Wenn Sicherheitsteams Trends oder Wiederholungen bestimmter IOCs entdecken, können sie ihre Sicherheitswerkzeuge und -verfahren anpassen, um sich gegen zukünftige Angriffe zu wappnen.

Indikatoren für Kompromittierung sind im Kampf gegen Malware und Cyberangriffe unerlässlich. Obwohl sie reaktiver Natur sind, können Unternehmen, die ständig nach IOCs überwachen und über die neuesten IOC-Ergebnisse und Berichte auf dem Laufenden bleiben, ihre Erkennungsraten und Reaktionszeiten erheblich verbessern.

IOCs, insbesondere wiederholte, bieten einem Unternehmen Einblicke in die Ansätze und Methoden seiner Angreifer. Infolgedessen können Unternehmen diese Erkenntnisse in ihre Sicherheitstools, Incident-Response-Fähigkeiten und Cybersicherheitsrichtlinien einfließen lassen, um wiederholte Vorfälle zu vermeiden.

Die Echtzeitsammlung von IoC-Datenpunkten hilft, die Reaktionszeit während einer Untersuchung zu minimieren. SIEMs werden verwendet, um zwischen Lärm und wichtigen Informationen zu unterscheiden, die notwendig sind, um einen Angriff und seine Ausnutzungswege zu identifizieren. Neben der Verkürzung der Dauer einer Untersuchung kann die Dokumentation bestehender Incident-Response-Prozesse die benötigte Zeit für deren Durchführung verringern. Nach einem Kompromiss sollten diese Methoden neu bewertet werden, um sie zu verbessern.

Die letzte Phase der Incident-Response ist die Phase der "Lessons Learned". Während dieser Phase können IoCs verwendet werden, um festzustellen, ob die Cybersicherheitsmaßnahmen unsachgemäß entworfen oder unzureichend waren, um einen Angreifer abzuschrecken. Je umfassender die Aufzeichnungen und Prüfpfade einer Organisation sind, desto erfolgreicher ist ihre Untersuchung während der Vorfallreaktion.

Was sind die Arten von IoC?

IoCs können in zwei Kategorien unterteilt werden:

-

Netzwerkbasierte Indikatoren: Diese beziehen sich auf alle Aspekte der Netzwerkverbindung. Die URL der Website ist ein gefährliches Zeichen. Domainnamen können manchmal als Indikatoren für Kompromittierung betrachtet werden. In einem möglichen Infektionsszenario könnten alle Anfragen für eine bestimmte Domain auf eine bösartige Website umgeleitet werden. IP-Adressen können als URL-Ersatz dienen. Zum Beispiel können sie in bösartigen Programmen enthalten sein, um Malware der zweiten Stufe herunterzuladen. Beispiele:

-

URL-Adresse

-

Domainname

-

IP-Adressen

-

-

Host-basierte Indikatoren: Die zweite bedeutende Gruppe besteht aus hostbasierten Indikatoren, die Artefakte des Computersystems sind. Windows-Malware nutzt spezifische Orte, um automatisch zu laufen, selbst nach einem Neustart der Maschine. Dateihashes sind eine einzigartige Form der Kennzeichnung. Diese ermöglichen es uns, Dateien je nach ihrem Inhalt zu unterscheiden. Beispiele:

- Dateiendung

- Dateispeicherort

- Dateiname

- Pfad

- Datei-Fingerabdruck oder Hash

Abbildung 1. Was ist IOC und Arten von IOC

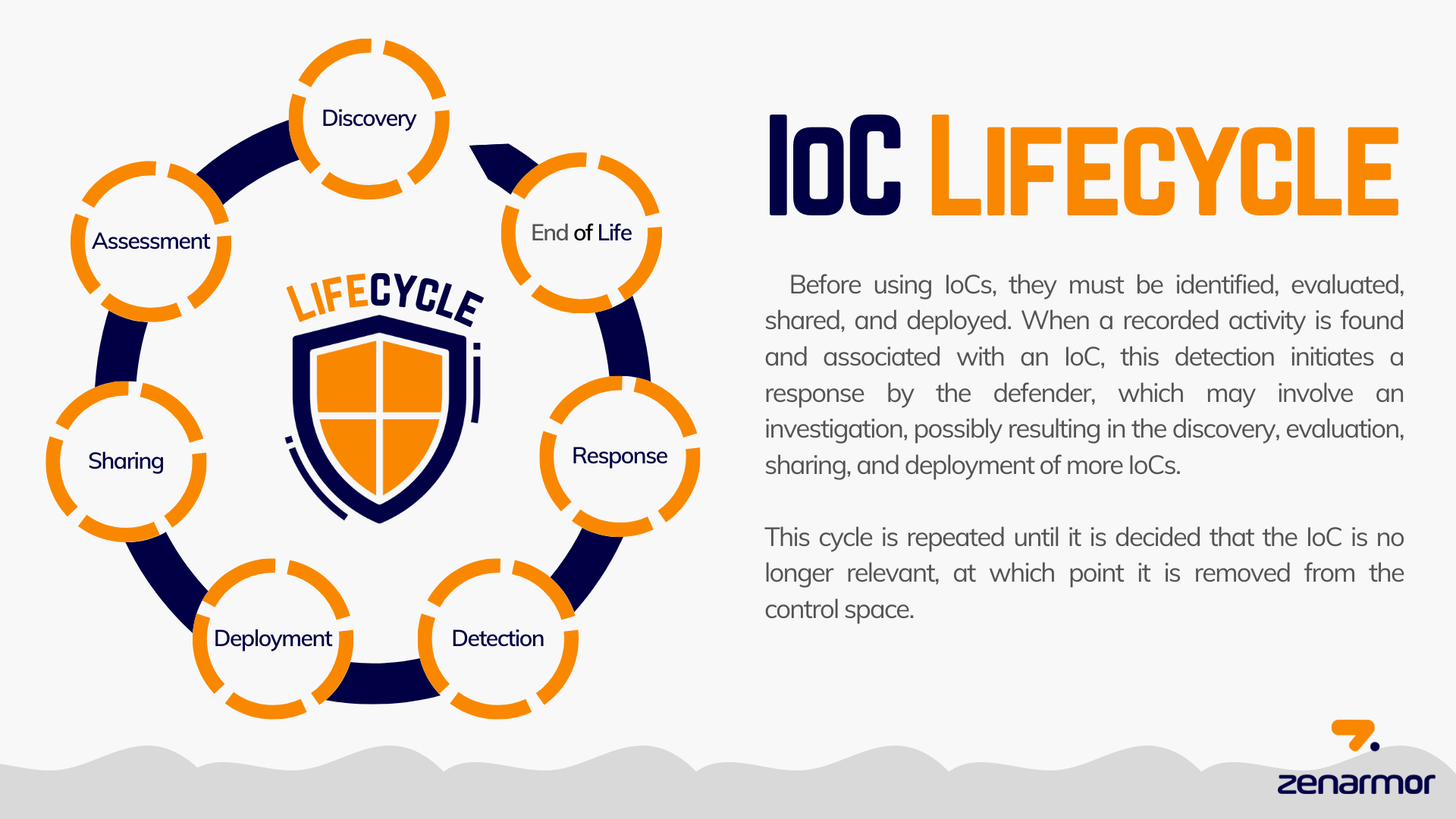

IoC-Lebenszyklus

Bevor IoCs verwendet werden, müssen sie identifiziert, bewertet, geteilt und implementiert werden. Wenn eine aufgezeichnete Aktivität gefunden und mit einem IoC in Verbindung gebracht wird, löst diese Erkennung eine Reaktion des Verteidigers aus, die eine Untersuchung umfassen kann, die möglicherweise zur Entdeckung, Bewertung, Weitergabe und Bereitstellung weiterer IoCs führt. Dieser Zyklus wird wiederholt, bis entschieden wird, dass der IoC nicht mehr relevant ist, woraufhin er aus dem Kontrollbereich entfernt wird.

-

Entdeckung: IoCs werden oft zum ersten Mal durch menschliche Untersuchung oder automatisierte Analyse identifiziert. Sie können an verschiedenen Orten gefunden werden, einschließlich Netzwerken und Endpunkten. Entweder müssen sie aus Protokollen, die die Protokollausführung, die Codeausführung oder die Systemaktivitäten verfolgen (im Falle von Hashes, Domainnamen, IP-Adressen und Netzwerk- oder Endpunktartefakten), wiederhergestellt werden, oder sie müssen durch Analyse der Angriffsaktivitäten oder -werkzeuge entdeckt werden. In einigen Fällen kann die Entdeckung ein reaktiver Prozess sein, bei dem IoCs aus früheren oder laufenden Angriffen anhand hinterlassener Spuren entdeckt werden. Nichtsdestotrotz kann die Entdeckung auch die Folge einer proaktiven Suche nach wahrscheinlichen zukünftigen IoCs sein, die aus früheren Vorkommnissen abgeleitet werden (wie zum Beispiel die Identifizierung der Angreiferinfrastruktur durch die Überwachung von Domainnamen-Registrierungsmustern).

Wichtig ist, dass für die Erkennung eines IoC die Indikation aus dem Internetprotokoll, dem Tool oder der Technologie extrahiert werden kann. Die Identifizierung eines spezifischen Protokollablaufs, der mit einem Angriff verbunden ist, ist von minimalem Nutzen, wenn Indikatoren nicht abgerufen und mit einem zukünftigen, verwandten Ablauf desselben oder eines anderen Protokolls korreliert werden können. Wenn die Quelle oder das Ziel des bösartigen Angriffsverkehrs nicht ermittelt werden kann, wird es unmöglich sein, weiteren Angriffsverkehr zu erkennen und zu stoppen.

-

Bewertung: Verschiedene IoCs können von Verteidigern unterschiedlich behandelt werden, basierend auf der Qualität der IoCs und den Anforderungen und Fähigkeiten des Verteidigers. Je nach Quelle, Aktualität, Vertrauensniveau oder damit verbundenem Risiko können Verteidiger unterschiedlich viel Vertrauen in Indikatoren für Kompromittierung setzen. Diese Bewertungen basieren auf kontextuellen Informationen, die zum Zeitpunkt der Entdeckung abgerufen oder bereitgestellt wurden, als der IoC geteilt wurde.

Ein IoC ohne Kontext ist für die Netzwerksicherheit von geringem Nutzen. Im Gegensatz dazu ermöglicht ein IoC, das im Kontext geliefert wird (wie der Bedrohungsakteur, auf den es sich bezieht, seine Rolle in einem Angriff, das letzte Mal, dass es in Gebrauch beobachtet wurde, seine erwartete Lebensdauer oder andere verwandte IoCs), einem Netzwerkverteidiger, eine informierte Entscheidung darüber zu treffen, wie es zum Schutz ihres Netzwerks verwendet werden soll, zum Beispiel ob es nur protokolliert, aktiv überwacht oder vollständig blockiert werden soll.

-

Teilen: Sobald IoCs identifiziert und bewertet sind, sind sie am nützlichsten, wenn sie weit verbreitet werden, damit mehrere Personen und Organisationen sich schützen können. IoCs können einzeln (mit dem entsprechenden Kontext) unstrukturiert geteilt oder zusammen mit vielen anderen IoCs in einem standardisierten Format, wie Structured Threat Information Expression [STIX], für die Verteilung über einen strukturierten Feed, wie einen, der Trusted Automated Exchange of Intelligence Information [TAXII] implementiert, oder über eine Malware Information Sharing Platform [MISP], verpackt werden.

Während einige Sicherheitsunternehmen und mitgliedschaftsbasierte Organisationen (oft als Information Sharing and Analysis Centres (ISACs) bezeichnet) kostenpflichtige Intel-Feeds mit Indikatoren für Kompromittierungen (IoCs) bereitstellen, sind zahlreiche kostenlose IoC-Quellen zugänglich, die von einzelnen Sicherheitsforschern über kleine Vertrauensgruppen bis hin zu nationalen staatlichen Cybersicherheitsorganisationen und internationalen Computer Emergency Response Teams (CERTs) reichen. Mit dem Traffic Light Protocol [TLP] geben die Anbieter oft an, in welchem Maße die Empfänger die IOCs weiterverteilen dürfen. Dies bedeutet, dass der Empfänger mit jedem teilen darf (TLP WHITE), innerhalb der festgelegten Sharing-Community teilen darf (TLP GREEN), innerhalb seiner Organisation teilen darf (TLP AMBER) oder nicht mit jemandem außerhalb des ursprünglichen einzigartigen IoC-Austauschs teilen darf (TLP RED) (TLP RED).

-

Bereitstellung: Damit IoCs eine Verteidigungstiefe bieten können, die eine ihrer Hauptstärken ist, und daher in der Lage sind, mit vielen Ausfallpunkten umzugehen, sollten sie durch Lösungen mit ausreichenden Rechten zur Überwachung von Netzwerken und Endpunkten eingesetzt werden. Wo immer IoCs existieren, müssen sie Sicherheitskontrollen und begleitenden Geräten zugänglich gemacht werden, damit sie schnell und umfassend implementiert werden können. Obwohl IoCs nach ihrer Entdeckung oder ihrem Empfang manuell bewertet werden können, gibt es erhebliche Vorteile, wenn IoCs automatisch aus Protokollen oder Intelligence-Feeds in die relevanten Sicherheitskontrollen aufgenommen, verarbeitet, bewertet und bereitgestellt werden.

-

Erkennung: Bei der Erkennung von IoCs in überwachten Protokollen lösen Sicherheitskontrollen mit implementierten IoCs eine allgemeine oder spezifische Reaktion aus.

-

Antwort: Die Reaktion auf die Entdeckung eines IoC kann je nach Variablen wie den Fähigkeiten und der Konfiguration der Kontrolle, in der es implementiert ist, der Bewertung des IoC und den Eigenschaften der Protokollquelle, in der es identifiziert wurde, variieren. Eine Verbindung zu einem bekannten Botnet-C2-Server kann beispielsweise ein Problem anzeigen, impliziert jedoch nicht immer eines, insbesondere wenn der Server ein kompromittierter Host ist, der andere legale Aktivitäten ausführt. Zu den häufigsten Reaktionen gehören das Protokollieren von Ereignissen, das Erzeugen von Warnmeldungen und das Blockieren oder Beenden der Aktivitätsquelle.

-

Lebensende: Variablen wie das anfängliche Vertrauensniveau, die Zerbrechlichkeit und die Genauigkeit des IoC beeinflussen die Dauer, in der ein IoC nützlich ist. In bestimmten Fällen können IoCs automatisch basierend auf ihren ursprünglichen Merkmalen "verfallen" und somit nach einer festgelegten Zeitspanne ihr Lebensende erreichen. In anderen Fällen können IoCs ungültig werden aufgrund einer Änderung der TTPs (Taktiken, Techniken, Verfahren) des Bedrohungsakteurs oder als Folge der Abhilfemaßnahmen eines Verteidigers. Das Ende der Lebensdauer kann auch aus Handlungen resultieren, die nicht mit Angriff oder Verteidigung zu tun haben, wie zum Beispiel wenn sich der Drittanbieterdienst eines Angreifers ändert oder ausfällt. Um die Wahrscheinlichkeit von Fehlalarmen zu verringern, sollten IoCs am Ende ihrer Lebensdauer unabhängig vom Grund aus der Erkennung entfernt werden.

Abbildung 2. IOC-Lebenszyklus

Was sind Beispiele für Indikatoren eines Kompromisses?

Wenn ein Unternehmen Ziel oder Opfer eines Cyberangriffs wird, hinterlässt der Cyberkriminelle Beweise für seine Aktivitäten im System und in den Protokolldateien. Das Threat-Hunting-Team sammelt digitale forensische Beweise aus diesen Dateien und Systemen, um zu bewerten, ob eine Sicherheitsbedrohung oder ein Datenleck stattgefunden hat oder im Gange ist.

Die Identifizierung von IOCs wird nahezu ausschließlich von qualifizierten Informationssicherheitsspezialisten durchgeführt. Häufig verwenden diese Fachleute hochentwickelte Geräte, um große Mengen an Netzwerkdaten zu scannen und zu analysieren und verdächtige Aktivitäten zu identifizieren.

Die erfolgreichsten Cybersicherheitsstrategien kombinieren menschliche Ressourcen mit modernen technischen Lösungen wie KI, ML und anderen Arten intelligenter Automatisierung, um abweichendes Verhalten besser zu erkennen und die benötigte Zeit für Reaktion und Behebung zu verkürzen.

Unternehmensunternehmen sollten in der Lage sein, bestimmte typische IoCs zu erkennen und zu untersuchen. Einige Symptome eines Kompromisses sind unten zusammengefasst:

-

Anomalien im ausgehenden Netzwerkverkehr: Anomalien in den Mustern und Mengen des Netzwerkverkehrs sind einer der häufigsten Indikatoren für eine Sicherheitskompromittierung. Obwohl die Verhinderung von Netzwerk-Einbrüchen immer schwieriger wird. Laut einigen Experten könnte es einfacher sein, den ausgehenden Datenverkehr auf mögliche Anzeichen einer Kompromittierung zu überwachen. Ungewöhnlicher ausgehender Netzwerkverkehr kann beobachtet werden, wenn ein Eindringling versucht, Daten aus Ihrem Netzwerk zu ernten oder wenn ein infiziertes Gerät Informationen an einen Command-and-Control-Server sendet.

-

Enorme Steigerung des Datenbanklesevolumens: Die Mehrheit der Unternehmen speichert ihre sensibelsten und persönlichsten Informationen in der Datenbank. Folglich werden ihre Datenbanken immer ein attraktives Ziel für Angreifer sein.

Ein Anstieg des Datenbanklesevolumens ist ein starkes Zeichen dafür, dass ein Eindringling versucht, auf Ihre Daten zuzugreifen. Wenn der Hacker versucht, die gesamte Kreditkartendatenbank zu extrahieren, wird eine große Menge an Lesevolumen erzeugt, die weit über dem typischen Lesevolumen für Kreditkartentabellen liegt.

-

Eine Reihe von Authentifizierungsfehlern: Automatisierte Authentifizierung mit gefälschten Anmeldedaten wird von Angreifern bei Kontoübernahmen verwendet. Eine hohe Rate an Authentifizierungsversuchen kann darauf hindeuten, dass jemand gestohlene Anmeldeinformationen verwendet und nach einem netzwerkzugänglichen Konto sucht.

-

Mehrere Anfragen für dieselbe Datei in hoher Frequenz: Hacker stellen oft mehrere Anfragen für die Dateien, die sie von ihren Zielen stehlen wollen. Wenn dieselbe Datei mehrmals angefordert wird, könnte dies darauf hindeuten, dass ein Hacker verschiedene Ansätze ausprobiert, um die Daten zu erhalten, in der Hoffnung, einen erfolgreichen zu finden.

-

Ungewöhnliche geografisch basierte Aktivität: Wenn sich beispielsweise Ihre gesamte Unternehmensaktivität in London, Großbritannien, befindet, sollten Sie erstaunt sein, einen Benutzer zu finden, der sich von einem anderen Standort aus mit Ihrem Netzwerk verbindet, insbesondere von einem Ort mit einem schlechten Ruf für internationalen Cybercrime.

Die Überwachung von IP-Adressen im Netzwerk und deren Herkunft ist eine einfache Methode, um Cyber-Bedrohungen zu erkennen, bevor sie Ihrem Unternehmen erheblichen Schaden zufügen können.

-

Nicht übereinstimmender Port - Anwendungsverkehr: Während der Ausführung eines Angriffs können Angreifer kryptische Ports zu ihrem Vorteil nutzen. Anwendungen senden und empfangen Daten über ein Netzwerk durch die Nutzung von Ports. Wenn über einen normalerweise nicht genutzten Port kommuniziert wird, könnte dies darauf hindeuten, dass ein Angreifer versucht, über das Programm in das Netzwerk einzudringen oder die Anwendung selbst zu stören.

-

Verdächtige Änderungen an der Registrierung oder anderen Systemdateien: In vielen Fällen enthält bösartige Software Code, der Ihre Registrierung oder andere Systemdateien verändert. Ein Hinweis auf mögliches IOC-Verhalten ist das Vorhandensein ungewöhnlicher Änderungen. Die Erstellung einer Basislinie kann es einfacher machen, Änderungen zu erkennen, die von Angreifern vorgenommen wurden.

-

DNS-Anomalien: Command-and-Control-Server, oft als C&C-Server bekannt, werden von Hackern häufig im Prozess der Infektion eines Netzwerks mit Malware verwendet. Der Command-and-Control-Server gibt Befehle aus, die Anweisungen zum Stehlen von Daten, zur Störung von Online-Diensten oder zur Infektion des Systems mit Malware enthalten können. Ein Hinweis auf einen Kompromiss (IOC) kann vorliegen, wenn ungewöhnliche Abfragen an das Domain Name System (DNS) gemacht werden, insbesondere solche, die von einem bestimmten Host stammen.

Zusätzlich kann die Geolokalisierung der Abfragen den IT-Teams dabei helfen, mögliche Probleme zu identifizieren, insbesondere wenn die DNS-Anfrage von einem Ort stammt, an dem sich normalerweise keine echten Benutzer aufhalten.

-

Unerklärte Aktivität von privilegierten Benutzerkonten: Komplexe Cyberangriffe, wie fortgeschrittene anhaltende Bedrohungen, infizieren oft niedrig privilegierte Benutzerkonten, bevor sie deren Rechte und Berechtigungen erhöhen oder den Angriffsvektor auf höher privilegierte Konten ausweiten.

Wenn Sicherheitspersonal ungewöhnliche Aktivitäten von privilegierten Benutzerkonten bemerkt, kann dies auf interne oder externe Angriffe auf die Systeme und Daten der Organisation hinweisen.

-

Zahlreiche Anforderungen an wichtige Dokumente: Ohne ein hoch privilegiertes Konto muss ein Angreifer mehrere Ressourcen untersuchen und die geeignete Schwachstelle identifizieren, um Zugang zu den Daten zu erhalten. Wenn Angreifer Hinweise darauf entdecken, dass ein Exploit möglicherweise wirksam sein könnte, verwenden sie oft eine Vielzahl von Startmethoden.

-

Indikatoren für DDoS-Angriffe: Diese Angriffe treten auf, wenn ein feindlicher Akteur versucht, einen Dienst zu deaktivieren, indem er ihn mit Verkehr und Anfragen über ein Botnetz, ein Netzwerk von fernsteuerbaren Maschinen, überflutet.

DDoS-Angriffe werden regelmäßig als Ablenkungsmanöver genutzt, um andere, schädlichere Angriffe zu verbergen. Langsame Netzwerkleistung, Unerreichbarkeit von Websites, Firewall-Ausfälle und Backend-Systeme, die aus unklaren Gründen mit maximaler Kapazität arbeiten, sind Anzeichen für einen DDoS-Angriff.

-

Ungewöhnliche Konfigurationsänderungen: Änderungen an den Einstellungen von Dateien, Servern und Geräten könnten einem Angreifer eine zweite Hintertür ins Netzwerk verschaffen. Änderungen können Schwachstellen einführen, die von Malware ausgenutzt werden könnten.

-

HTML-Antwortgrößen: Wenn die durchschnittliche Antwortgröße in Hypertext Markup Language (HTML) ziemlich klein ist, aber Sie eine Antwortgröße entdecken, die viel größer als gewöhnlich ist, könnte dies ein Hinweis darauf sein, dass Daten exfiltriert wurden. Als Folge der enormen Menge an Daten, die an den Gegner übermittelt werden, erhöht sich die Größe der HTML-Antwort.

Wie man IOCs effektiv nutzt

IoCs bieten Cyberverteidigern mehrere Änderungen im Rahmen eines zeitgemäßen [Defense-in-Depth]-Ansatzes. IoCs können einen effektiven, skalierbaren und effizienten Verteidigungsmechanismus gegen Angriffsklassen aus den neuesten Bedrohungen oder bestimmten Eindringsets bieten, die in der Vergangenheit aufgetreten sind, unabhängig von der Größe der Organisation. Hier sind die Prinzipien für die effektive Nutzung von IOCs in Ihrem Netzwerk:

-

IoCs unterstützen und ermöglichen die zahlreichen Ebenen der aktuellen Verteidigungsstrategie in der Tiefe: IoCs werden von Firewalls, Intrusion Detection Systems (IDS) und Intrusion Prevention Systems (IPS) verwendet, um netzwerkweite Bedrohungen zu erkennen und zu mindern. Antivirus (AV) und Endpoint Detection and Response (EDR) Systeme stellen IoCs allen unterstützten Client-Endpunkten über Kataloge oder Bibliotheken zur Verfügung. Sicherheitsvorfall- und Ereignismanagement-Plattformen (SIEM) bewerten IoCs anhand aggregierter Protokolle aus Netzwerk-, Endpunkt- und Anwendungsquellen. Offensichtlich lösen IoCs nicht alle Probleme der Angriffabwehr, aber sie sind ein entscheidender Bestandteil der mehrschichtigen Verteidigung jeder Organisation. Einige Formen von IoCs können auf allen diesen Controllern implementiert werden, während andere auf bestimmte Ebenen beschränkt sein können. Darüber hinaus können IoCs, die für eine bestimmte Kill-Chain relevant sind, nur Aktivitäten darstellen, die während einer bestimmten Phase durchgeführt wurden, was die Hinzufügung zusätzlicher IoCs oder Methoden zur vollständigen Abdeckung der Kill-Chain als Teil eines Infiltrationssets erforderlich macht.

Open-Source-Malware kann beispielsweise von mehreren Akteuren eingesetzt werden, die jeweils ihre eigenen TTPs und Infrastrukturen verwenden. Dennoch, wenn die Akteure dasselbe ausführbare Programm verwenden, bleibt der Hash gleich, und dieser IoC kann in der Endpunktschutzmaßnahmen verwendet werden, um die Ausführung unabhängig vom Akteur, der Infrastruktur oder anderen TTPs zu verhindern. Wenn diese Verteidigung in einem bestimmten Szenario versagt, zum Beispiel wenn ein Akteur die ausführbare Binärdatei neu kompiliert, um einen einzigartigen Hash zu erzeugen, können andere Verteidigungen verhindern, dass sie in ihrem Angriff weiter vorrücken, zum Beispiel durch das Blockieren bekannter bösartiger Domain-Namen-Abfragen und das Verhindern, dass die Malware mit ihrer C2-Infrastruktur kommuniziert.

Alternativ kann ein anderer böswilliger Akteur seine Werkzeuge und Infrastruktur häufig im Laufe von Kampagnen ändern, aber ihre Zugangswege können konstant und gut bekannt bleiben. In diesem Fall kann diese Zugriffs-TTP identifiziert und präventiv bekämpft werden, auch wenn die zukünftige Aktion unbekannt ist. Zum Beispiel, wenn ihr Zugriffsvektor häufig eine Softwareanfälligkeit ausnutzt, kann regelmäßiges und unternehmensweites Patchen den Angriff verhindern. Falls diese präventiven Maßnahmen fehlschlagen, könnten zusätzliche Indikatoren für Kompromittierung, die über zahlreiche Kampagnen identifiziert wurden, den Angriff in späteren Phasen der Kill-Chain vereiteln.

-

IoCs können auch mit wenigen Ressourcen verwendet werden: IoCs sind erschwinglich, skalierbar und einfach zu implementieren, was ihre Nutzung besonders vorteilhaft für kleinere Organisationen macht, insbesondere wenn sie erheblichen Gefahren ausgesetzt sind. Ohne Zugang zu einem gut ausgestatteten, reifen Verteidigungsteam und den erforderlichen Bedrohungsintelligenz-Partnerschaften, um ressourcenintensive Untersuchungen durchzuführen, können kleine Organisationen IoCs implementieren, um ein grundlegendes Schutzniveau gegen bekannte Bedrohungen zu bieten. Eine Erklärung dafür ist, dass IoCs nicht so viel Schulung benötigen wie subjektive Kontrollen, wie zum Beispiel solche, die auf der menschlichen Interpretation von gemeldeten maschinellen Lernereignissen basieren. In diesem Ansatz ist ein wesentliches Element der Attraktivität von IoCs, dass sie Organisationen über eine Vielzahl von Ressourcen, Komplexität und Reife hinweg Schutz bieten können.

-

IoCs haben einen Multiplikatoreffekt auf offensive und defensive Bemühungen: Einzelne IoCs können effektiven, skalierbaren Schutz für große Bevölkerungen von Verteidigern bieten. Innerhalb einer einzigen Organisation kann das Blockieren eines einzelnen IoC Tausende von Benutzern schützen, und dieses Blockieren kann durch die Überwachung verschiedener Formen von Netzwerk-, Endpunkt- und Anwendungsaktivitäten über verschiedene Sicherheitskontrollen hinweg durchgeführt werden. Während die Identifizierung eines einzelnen IoC mühsam sein kann, kann ein einzelner IoC, wenn er durch gut etablierte Kanäle verbreitet wird, Tausende von Organisationen und damit alle ihre Benutzer schützen.

Mehrere Organisationen könnten nicht nur davon profitieren, direkt geteilte IoCs zu erhalten, sondern auch von der Anwendung der IoCs in den von ihnen genutzten Diensten. Einzelne Organisationen können IoCs im Falle eines laufenden Phishing-Angriffs schnell und effizient überwachen, erkennen und einsetzen. Wenn sie jedoch schnell durch einen Mechanismus wie einen schützenden DNS-Filterdienst verbreitet werden, können sie viel erfolgreicher sein; eine E-Mail-Kampagne kann neutralisiert werden, bevor die Abonnenten bestimmter Organisationen den Link öffnen oder bevor einige bösartige Payloads nach Anweisungen suchen können. Ohne weiteren Aufwand können Dritte mit diesen Methoden geschützt werden.

-

IoCs können einfach geteilt werden: IoCs können aus zwei Hauptgründen leicht geteilt werden: Erstens sind sie textuell und werden daher häufig in E-Mails, Blogbeiträgen und technischen Berichten ausgetauscht; zweitens bieten Standards wie OpenIOC, MISP Core und STIX gut definierte Formate zum Teilen großer Sammlungen oder regelmäßiger Sets von IoCs zusammen mit allen zugehörigen Inhalten. IoCs können unter Systemadministratoren, von kleinen bis hin zu großen Unternehmen und von großen Teams bis hin zu Einzelpersonen, geteilt werden, damit sie alle die Netzwerksicherheit aufbauen können.

-

IoCs können erhebliche Zeitersparnisse bringen: Das Teilen von IoCs kann Zeit sparen, indem es die Verdopplung von Ermittlungsanstrengungen verhindert, aber die automatische Implementierung im großen Maßstab ist für viele Unternehmen ebenfalls mühelos. Wenn die automatisierte Bereitstellung von IoCs effektiv ist, erhalten Organisationen und Benutzer umfassenden Schutz mit minimaler menschlicher Interaktion und geringem Aufwand, was ein primäres Ziel der Angriffabwehr ist. Die Fähigkeit, dies in großem Maßstab und mit hoher Geschwindigkeit zu tun, ist typischerweise unerlässlich, wenn man auf agile Bedrohungsakteure reagiert, deren Eindringsets sich häufig ändern, ebenso wie die relevanten IoCs. Im Gegensatz dazu könnte der Schutz eines großen Unternehmensnetzwerks ohne die automatisierte Bereitstellung von IoCs erfordern, dass jeder Endpunkt oder jedes Netzwerkgerät regelmäßig und zuverlässig manuell auf denselben Sicherheitszustand aktualisiert wird. Dies erfordert Expertenanalysten und Ingenieure aufgrund der Komplexität der nachfolgenden Aufgaben, die das Entdecken von Vermögenswerten und Geräten, das Abfragen von Protokollen und Systeminformationen sowie das manuelle Überprüfen der Patch-Stände umfassen. Bei der großflächigen Bereitstellung von IoCs ist es weiterhin notwendig, Aufwand zu betreiben, um falsch-positive Ergebnisse zu eliminieren, aber die damit verbundenen Kosten und der Aufwand können erheblich geringer sein als die Arbeit, die erforderlich ist, um alle Endpunkt- und Netzwerkgeräte manuell zu aktualisieren, insbesondere bei Altsystemen, die besonders schwierig oder unmöglich zu aktualisieren sein können.

-

IoCs ermöglichen die Erkennung vergangener Angriffe: Ein Netzwerkverteidiger kann frisch erhaltene Indikatoren für Kompromittierungen (IoCs) in Kombination mit historischen Daten, wie DNS-Abfrageprotokollen oder Hashes von E-Mail-Anhängen, verwenden, um Hinweise auf einen früheren Eindringling zu suchen. Diese Methode hilft nicht nur dabei, ein klares Bild früherer Eindringlinge zu erhalten, sondern ermöglicht auch die nachträgliche Minderung der Auswirkungen früherer Eindringlinge.

-

IoCs können mit bestimmten Gefahren verbunden sein: Der Einsatz vieler aktueller Sicherheitsmechanismen, wie z.B. Firewall-Filterung oder EDR, erfordert einen Kompromiss zwischen dem Schutzumfang und verschiedenen Kosten, einschließlich der Gefahr von Fehlalarmen, Personalaufwand und reinen Geldausgaben. Organisationen können Bedrohungsmodellierung und Informationssicherheit nutzen, um das Risiko, das von erkannten Bedrohungen ausgeht, zu analysieren und zu priorisieren sowie zu entscheiden, wie sie jede einzelne mildern oder akzeptieren werden. Kontextuelle Informationen, die IoCs mit spezifischen Bedrohungen oder Akteuren verknüpfen und zusammen mit den IoCs bereitgestellt werden, helfen Organisationen, ihre Verteidigung gegen bestimmte Risiken zu fokussieren, indem sie ihnen die technologische Flexibilität und die Fähigkeit geben, ihre Risikoposition und Verteidigungstechniken auszuwählen. Die Erstellung dieser kontextuellen Informationen vor der Veröffentlichung von IoCs kann erhebliche analytische Arbeit erfordern, zusätzlich zur Nutzung spezialisierter Werkzeuge und Schulungen. Im einfachsten Fall kann es das Aufzeichnen von IoC-Sets aus verschiedenen Vorkommen derselben Angriffskampagne umfassen, zum Beispiel aus mehreren einzigartigen Payloads (und damit separaten Dateihashes) von derselben Quelle, die sich mit demselben C2-Server verbinden. Das Clustern vergleichbarer TTP-Kombinationen, die im Laufe zahlreicher Kampagnen über die Zeit hinweg beobachtet wurden, ist eine komplexere Methode. Dies kann in Verbindung mit gründlicher Malware-Reverse-Engineering und Zielprofilierung, überlagert mit geopolitischem und kriminellem Kontext, verwendet werden, um eine Zuordnung zu einem einzelnen Bedrohungsakteur zu inferieren.

Was ist der Unterschied zwischen Indicators of Compromises (IoCs) und Indicators of Attack (IoAs)?

Angriffsindikatoren unterscheiden sich von Kompromittierungsindikatoren, weil ihr Hauptaugenmerk darauf liegt, die Aktivitäten zu bestimmen, die mit einem Angriff verbunden sind, während dieser noch stattfindet. Andererseits liegt der Schwerpunkt der IOCs darauf, festzustellen, was nach einem bereits stattgefundenen Angriff geschehen ist. Während IOAs helfen, Fragen wie "Was geschieht und warum?" zu beantworten. Indikatoren für Kompromittierung helfen dabei, die Frage zu beantworten: "Was ist passiert?" Eine proaktive Erkennungsmethode verwendet sowohl IOAs als auch IOCs, um Sicherheitsprobleme oder Bedrohungen so nah wie möglich in Echtzeit zu identifizieren.

Die Hauptunterschiede zwischen Indicators of Compromise (IoC) und Indicators of Attack (IoA) sind wie folgt:

-

IOAs werden vor potenziellen Datenverletzungen entdeckt: Die Reihenfolge, in der sie in der Chronologie des Cyberangriffs aufgetreten sind, ist der Hauptunterschied zwischen den beiden. IOAs treten vor einem Datenleck auf; daher könnte der Sicherheitsvorfall abgefangen und verhindert werden, wenn die Reaktionen auf Vorfälle rechtzeitig ausgelöst werden. Dies liegt daran, dass IOAs vor einem Datenvorfall auftreten.

-

IOAs sind dynamisch, während IOCs statisch sind: Die von Cyberangriffen hinterlassenen Spuren sind über die Zeit hinweg konsistent. Alle Komponenten eines Cyberangriffs, wie Backdoors, Verbindungen zu Command-and-Control-Servern (C&C), IP-Adressen, Ereignisprotokolle und Hashes, bleiben gleich und bieten die kritischen Bedrohungsinformationen, um Sicherheitsteams bei der Abwehr zukünftiger Angriffe zu unterstützen.

Die von der IOA bereitgestellten Daten hingegen sind dynamisch, da die Bewegungen der Cyberkriminellen dynamisch sind. Ein Hacker muss eine Reihe von verschiedenen Phasen eines Angriffs durchlaufen und zwischen verschiedenen Angriffsstrategien wechseln, bevor ein Datenleck stattfinden kann.

-

IOA-Daten werden kontinuierlich und in Echtzeit überwacht: Es ist notwendig, IOA-Daten in Echtzeit zu überwachen, da die Daten variieren werden, während ein Angreifer durch die verschiedenen Phasen des Lebenszyklus eines Cyberangriffs schreitet.

IOA-Daten könnten anzeigen, wie ein Netzwerk kompromittiert wurde, welche Hintertüren eingerichtet wurden und welche privilegierten Anmeldeinformationen gefährdet waren. Diese Informationen helfen den Sicherheitsteams, einen Cyberangriff abzufangen, während er sich entwickelt, was wiederum die Zeit reduziert, die ein Angreifer in einem System verweilen kann.

Die Verwendung von IOAs unterstützt folglich einen proaktiven Ansatz zur Cybersicherheit, im Gegensatz zur Verwendung von IOCs, die in reaktiven, forensisch orientierten Lösungen eingesetzt werden.