Was ist IoT-Sicherheit? IoT-Sicherheits- und Datenschutzprobleme

Die schnelle Ausweitung der Fähigkeiten und die Akzeptanz der IoT-Technologie haben einen Wandel in den Unternehmensabläufen ausgelöst, wobei IoT-Geräte nun 30 % aller Geräte in Unternehmensnetzwerken ausmachen. Laut einer Untersuchung von IoT Analytics wird der Markt für das Internet der Dinge voraussichtlich um 18 % steigen und 2022 14,4 Milliarden aktive Verbindungen erreichen. Da die Angebotsbeschränkungen nachlassen und die Entwicklung zunimmt, wird bis 2025 mit etwa 27 Milliarden vernetzten IoT-Geräten gerechnet. Reiche Daten, die von diesen Geräten erfasst werden, liefern nützliche Einblicke, die die Entscheidungsfindung in Echtzeit unterstützen und präzise prädiktive Modellierung ermöglichen. IoT ist ein entscheidender Förderer der digitalen Transformation im Unternehmen, mit dem Potenzial, die Arbeitsproduktivität, die Unternehmenseffizienz und die Rentabilität sowie das gesamte Mitarbeitererlebnis zu steigern.

Trotz dieser vorteilhaften Anwendungen wirft IoT Sicherheitsbedenken auf, mit denen Unternehmen und Verbraucher konfrontiert sind. Jedes Gerät, das mit dem Internet verbunden ist, könnte ein möglicher Einstiegspunkt in das größere Netzwerk mit sensiblen Daten sein. In bestimmten Fällen können solche Cyberangriffe lebensbedrohlich oder sogar tödlich sein.

Fast jeden Tag entdecken Sicherheitsexperten neue Malware, die IoT-Geräte mit unzureichender Sicherheit angreift. Unsichere Komponenten, ungeschützte Ports und nachlässige Fehlerverfolgungspraktiken sind typische Probleme bei der Bereitstellung von IoT, auf die IT-Manager achten müssen. Jedoch können IT-Administratoren Maßnahmen ergreifen, um sicherzustellen, dass die IoT-Geräte ihrer Organisation gegen mögliche Angreifer resistent sind.

In diesem Artikel werden wir besprechen, was IoT-Sicherheit ist, warum Organisationen IoT-Sicherheit benötigen, Sicherheitsrisiken und Herausforderungen von IoT-Geräten, reale Beispiele der größten IoT-Sicherheitsverletzungen und bewährte Methoden zur Verbesserung der IoT-Sicherheit. Wir werden auch die Datenschutzprobleme von IoT-Geräten im Detail erläutern.

Was ist mit IoT-Sicherheit gemeint?

IoT-Sicherheit ist der Bereich der Technologie, der sich mit dem Schutz verbundener Geräte und Netzwerke im Internet der Dinge (IoT) befasst, wie SCADA-Systeme, Hausautomatisierung und Sicherheitskameras, vor Bedrohungen und Sicherheitsverletzungen durch Schutz, Identifizierung und Überwachung von Risiken. IoT-Sicherheit umfasst den Schutz der physischen Komponenten, Anwendungen, Daten und Netzwerkverbindungen in den IoT-Ökosystemen, um deren Verfügbarkeit, Integrität und Vertraulichkeit zu gewährleisten. Die IoT-Sicherheit umfasst die folgenden Komponenten:

- Schutztechniken, die die Kompromittierung von Internet-of-Things-Geräten verhindern.

- Überwachungssysteme, die Sicherheitsanfälligkeiten und Bedrohungen im IoT identifizieren.

- Mechanismen zur Minderung oder Lösung identifizierter IoT-Sicherheitsbedenken.

IoT-Technologie unterscheidet sich von mobiler Gerätetechnologie, wie Smartphones und Tablets, durch die automatische Cloud-Verbindung ihrer Geräte. IoT-Geräte wurden nicht mit Blick auf Sicherheit entwickelt, was zu möglichen Sicherheitslücken in Mehrgeräte-Systemen führt. In den meisten Fällen kann Sicherheitssoftware nicht auf dem Gerät selbst installiert werden. Darüber hinaus kommen sie oft mit Malware, die das Netzwerk infiziert, mit dem sie verbunden sind. IoT-Sicherheit bezieht sich auf die Ansätze, Strategien und Technologien, die verwendet werden, um zu verhindern, dass diese Geräte gehackt werden. Robuste IoT-Sicherheit umfasst alle Teile des Schutzes, wie z.B. Komponenten-Härtung, Überwachung, Firmware-Wartung, Zugangskontrolle, Bedrohungsreaktion und Schwachstellenbehebung.

Warum ist IoT-Sicherheit wichtig?

Die IoT-Sicherheit ist entscheidend, da diese Systeme umfangreich und anfällig sind, was sie zu einem hochgradig zielgerichteten Angriffsvektor macht. Laut dem 2020 Unit 42 IoT Threat Report:

-

41% der Cyberangriffe nutzen Geräteschwachstellen aus, wobei IT-basierte Angriffe netzwerkverbundene Geräte auf bekannte Schwachstellen scannen.

-

51% der Angriffe zielen auf die Bildgebungsausrüstung in Gesundheitsunternehmen ab, beeinträchtigen die Behandlungsqualität und ermöglichen es Angreifern, Patientendaten, die auf diesen Geräten gespeichert sind, zu exfiltrieren.

-

57% der IoT-Geräte sind anfällig für Angriffe mittlerer oder hoher Schwere, was IoT zur leichten Beute für Cyberkriminelle macht.

-

72% der Healthcare-VLANs umfassen sowohl IoT- als auch IT-Ressourcen, wodurch Malware von Benutzer-Laptops auf IoT-Geräte übertragen werden kann, die anfällig für Angriffe sind.

-

98% der gesamten IoT-Gerätekommunikation ist unverschlüsselt, wodurch persönliche und geheime Daten im Netzwerk offengelegt werden und Angreifern ermöglicht wird, unverschlüsselten Netzwerkverkehr abzuhören, persönliche oder vertrauliche Informationen zu erfassen und diese dann gewinnbringend im Darknet zu verkaufen.

Trotz der Einfachheit und des Wertes, den die IoT-Technologie bietet, sind die damit verbundenen Gefahren unübertroffen. Es ist unmöglich, die Bedeutung der IoT-Sicherheit zu überschätzen, da diese Geräte Dieben eine riesige und leicht zugängliche Angriffsfläche bieten. Die Sicherung von IoT-Geräten gegen unbefugten Zugriff verhindert, dass sie zu einem Zugang zu anderen Netzwerken werden oder wertvolle Daten durchsickern. Ohne effektive Sicherheit ist jedes verbundene IoT-Gerät anfällig für Eindringlinge, Kompromittierung und Kontrolle durch einen böswilligen Akteur, was ihnen letztendlich ermöglicht, einzudringen, Benutzerdaten zu stehlen und Systeme lahmzulegen.

Die Hauptgründe für die Implementierung von IoT-Sicherheit sind wie folgt:

- Unsichere IoT führt zu Rufschädigung: Einbruch in Endbenutzergeräte oder Kundendaten kann Nachrichten erzeugen, die langfristigen Schaden für das Image Ihres Unternehmens verursachen können. Gute IoT-Sicherheit kann dies verhindern.

- Unsicheres IoT führt zu finanziellen Verlusten: Wenn nicht sicher implementiert, sind fernaktivierte Funktionen und nutzungsbasierte Geschäftsmodelle anfällig für Betrug und Einnahmeverluste.

- Unsicheres IoT führt zu Diebstahl geistigen Eigentums: Unternehmen investieren Millionen in die Entwicklung bahnbrechender IoT-Technologie, von denen der Großteil in Software und KI fließt. Dieses wichtige geistige Eigentum könnte aufgrund unzureichender Sicherheit gestohlen werden.

- Unsicheres IoT verursacht fehlerhafte Daten, schreckliche Entscheidungen: Daten sind das Lebenselixier des Internets der Dinge (IoT), und Daten, die nicht ausreichend geschützt sind, können leicht manipuliert werden, was zu fehlerhaften, schlechten Geschäftsentscheidungen führen und möglicherweise die Vorteile von IoT-Initiativen zunichte machen kann.

- Unsicheres IoT führt zu regulatorischen Strafen: Regionale oder branchenspezifische Regulierungsbehörden legen großen Wert auf Datenschutz. Unzureichende End-to-End-Datensicherheit kann zu hohen Geldstrafen und Strafen führen.

- Unsichere IoT führt zu Haftung und Rechtsstreitigkeiten: Wenn Ihre Waren die Verbraucherdaten nicht ausreichend schützen, kann das Versäumnis, die angemessene Sicherheit zu entwickeln, umzusetzen und aufrechtzuerhalten, zu einer unerwünschten Klage führen.

IoT-Sicherheit bietet diesen anfälligen Geräten die notwendigen Abwehrmaßnahmen. Entwickler von IoT-Systemen sind dafür bekannt, die Nützlichkeit der Geräte über deren Sicherheit zu stellen. Dies erhöht die Bedeutung der IoT-Sicherheit und die Verantwortung der Benutzer und IT-Teams, Abwehrmaßnahmen zu ergreifen.

Was sind die Sicherheitsprobleme und Herausforderungen im IoT?

IoT hat die Angriffsfläche erheblich vergrößert. Bevor mit der Einführung eines IoT-Systems begonnen wird, ist es unerlässlich, sich auf die vielen Herausforderungen vorzubereiten, die IoT mit sich bringt. Einige der zahlreichen grundlegenden IoT-Sicherheitsrisiken werden im Folgenden erläutert, zusammen mit Empfehlungen zu deren Minderung.

-

IoT-Botnets: IoT-Geräte sind aufgrund ihrer schlechten Sicherheitskonfigurationen und der Anzahl der Geräte, die zu einem Botnet hinzugefügt werden können, ein attraktives Ziel für Botnet-Orchestratoren, die Unternehmen ins Visier nehmen. Durch einen offenen Port oder Phishing kann ein Angreifer ein IoT-Gerät mit Malware infizieren und es in ein IoT-Botnetz einbinden, das für massive Cyberangriffe genutzt wird. Hacker können leicht bösartigen Code im Internet finden, der anfällige Computer identifiziert oder Code verbirgt, bevor ein anderes Code-Modul die Geräte anweist, einen Angriff zu starten und Daten zu stehlen. IoT Botnets werden regelmäßig verwendet, um den Netzwerkverkehr eines Ziels mit verteilten Denial-of-Service (DDoS)-Angriffen zu überlasten.

-

DNS-Schwachstellen: Zahlreiche Unternehmen nutzen das Internet der Dinge, um Daten von älteren Geräten zu sammeln, die nicht unbedingt mit moderneren Sicherheitsanforderungen ausgestattet sind. Wenn Unternehmen veraltete Geräte mit IoT zusammenführen, kann das Netzwerk anfällig für Schwachstellen sein, die mit älterer Ausrüstung verbunden sind. Die Verbindungen von IoT-Geräten hängen manchmal von DNS ab, einem dezentralen Namenssystem aus den 1980er Jahren, das möglicherweise nicht in der Lage ist, Installationen von Tausenden von Einheiten zu unterstützen. Bei DDoS-Angriffen und DNS-Tunneling könnten Hacker DNS-Schwächen ausnutzen, um Daten zu stehlen oder Malware zu installieren.

-

Ressourceneinschränkungen: Die Ressourcenbeschränkungen vieler IoT-Geräte stellen ein erhebliches Sicherheitsrisiko dar. Nicht alle IoT-Geräte haben die Verarbeitungskapazität, um ausgeklügelte Firewalls oder Antivirensoftware zu integrieren. Einige sind kaum in der Lage, sich mit anderen Geräten zu verbinden. Bluetooth-fähige IoT-Geräte zum Beispiel waren in letzter Zeit Ziel einer Reihe von Datenschutzverletzungen. Einmal mehr war der Automobilsektor eine der am stärksten betroffenen Branchen. Im Jahr 2020 nutzte ein Cybersicherheitsexperte eine schwerwiegende Bluetooth-Schwachstelle aus, um ein Tesla Model X in weniger als 90 Sekunden zu hacken. Andere Fahrzeuge, die auf FOB (drahtlose) Schlüssel angewiesen sind, um ihre Fahrzeuge zu entriegeln und zu starten, haben ähnliche Angriffe erlebt. Bedrohungsakteure haben eine Methode entdeckt, um die Schnittstelle dieser FOB-ähnlichen Schlüssel zu scannen und zu duplizieren, um die verbundenen Automobile zu stehlen, ohne einen Alarm auszulösen.

-

IoT-Ransomware: Die Bedrohungen durch IoT-Ransomware nehmen zu, je mehr ungeschützte Geräte mit Unternehmensnetzwerken verbunden sind. Hacker infizieren Geräte mit Malware, um sie in Botnets zu verwandeln, die Zugangspunkte abtasten oder die Firmware der Geräte nach gültigen Anmeldeinformationen durchsuchen, die sie nutzen können, um Zugang zum Netzwerk zu erhalten. Mit Netzwerkzugang über ein IoT-Gerät können Kriminelle Daten in die Cloud exfiltrieren und ein Lösegeld verlangen, wenn das Material nicht aufbewahrt, gelöscht oder veröffentlicht wird. Manchmal reicht die Zahlung nicht aus, damit ein Unternehmen alle seine Daten wiederherstellen kann, und Ransomware löscht die Dateien trotzdem. Unternehmen und kritische Institutionen, wie Regierungsbehörden und Lebensmittelanbieter, sind anfällig für Ransomware.

-

Physische Sicherheit: IoT-Geräte müssen sowohl gegen Cybersecurity- als auch gegen physische Sicherheitsrisiken geschützt werden. Da IoT-Hardware wie IoT-Sensoren, tragbare Geräte und Edge-Geräte leichter zugänglich ist als andere Netzwerkkomponenten, ist es anfällig für physische Bedrohungen jenseits von fest codierten Passwörtern, wie physische Beschädigung, Manipulation und Diebstahl. Wenn ungeschützte Geräte physisch kompromittiert werden, können ihre Ports mit einem Gerät verbunden werden, das Daten exfiltriert. Auch können Speichermethoden entfernt und Daten gestohlen werden. Dieser physische Zugang kann als Tor zu einem größeren Netzwerk dienen.

-

MiTM-Angriffe: Bei Man-in-the-Middle (MiTM)-Angriffen positionieren sich Angreifer zwischen zwei vertrauenswürdigen Parteien, wie einer IoT-Sicherheitskamera und ihrem Cloud-Server, und fangen die Kommunikation zwischen ihnen ab. Viele Internet-of-Things-Geräte verschlüsseln ihre Verbindungen standardmäßig nicht, was sie anfälliger für solche Cyberangriffe macht.

-

Angriffe auf Basis von Anmeldeinformationen: Zahlreiche IoT-Geräte stellen standardmäßig Administrator-Benutzernamen und -Passwörter zur Verfügung. Diese Benutzernamen und Passwörter sind oft unsicher, wie zum Beispiel "password" als Passwort, und um die Sache noch schlimmer zu machen, können alle IoT-Geräte desselben Modells dieselben Anmeldeinformationen verwenden. Unter bestimmten Umständen ist es nicht möglich, diese Anmeldeinformationen zurückzusetzen. Angreifer sind sich dieser Standard-Benutzernamen und -Passwörter sehr bewusst, und viele Angriffe auf IoT-Geräte sind erfolgreich, einfach weil ein Angreifer die richtigen Anmeldedaten erraten hat. Die Eindringlinge der Mirai-Angriffe im Herbst 2016 wurden auf verbundene Kameras und andere IoT-Geräte mit werkseitigen Standard- oder fest codierten Passwörtern zurückverfolgt. Mit diesen Geräten und einer Liste bekannter Anmeldedaten griffen die Betrüger auf Server zu. Laut einigen Berichten enthielt die Liste lediglich sechzig Benutzername/Passwort-Kombinationen.

-

Shadow IoT: IT-Administratoren können nicht immer steuern, welche Geräte sich mit ihrem Netzwerk verbinden, was ein Sicherheitsrisiko namens Shadow IoT schafft. IP-adressierte Geräte wie Fitness-Tracker, digitale Assistenten und drahtlose Drucker erhöhen den persönlichen Komfort oder helfen den Mitarbeitern bei ihrer Arbeit, erfüllen jedoch nicht die Sicherheitsanforderungen einer Organisation. IT-Administratoren können nicht überprüfen, ob die Hardware und Software über grundlegende Sicherheitsfunktionen verfügen oder die Geräte auf schädlichen Datenverkehr überwachen, wenn ihnen die Einsicht in Shadow IoT Geräte fehlt. Wenn Hacker Zugang zu diesen Geräten erhalten, können sie Privilegieneskalation einsetzen, um auf kritische Daten im Unternehmensnetzwerk zuzugreifen oder die Geräte für ein Botnet oder einen DDoS-Angriff zu übernehmen.

-

Fernzugriff: Aufgrund ihrer Internetverbindung bieten IoT-Geräte im Vergleich zu anderen Technologien eine relativ große Angriffsfläche. Diese Zugänglichkeit ist äußerst wichtig, aber sie ermöglicht es Hackern auch, aus der Ferne in Geräte einzugreifen. Dies ist der Grund, warum Hacking-Versuche wie Phishing so erfolgreich sind. Um Vermögenswerte zu sichern, muss die IoT-Sicherheit, wie die Cloud-Sicherheit, eine hohe Anzahl von Zugangspunkten berücksichtigen.

-

Ausnutzung von Firmware-Schwachstellen: Das Patchen und Aktualisieren von Geräten ist für jeden Sicherheitsplan unerlässlich. Die Nutzung veralteter Software und Firmware, wie z.B. des Betriebssystems, von Apps und Kommunikationstechnologien, ist eines der größten Sicherheitsprobleme im IoT. IoT-Einstellungen stehen vor verschiedenen einzigartigen Patch- und Upgrade-Problemen. Zunächst sind einige Geräte unerreichbar. Was ist, wenn Temperatur-, Feuchtigkeits- und Feuchtesensoren über Zehntausende von Acres Ackerland verteilt sind? Oder was ist, wenn sie die Vibrationen der Brücke und das Wetter von der Spitze der Struktur aus überwachen?

Zweitens, nicht alle Geräte können über längere Zeit offline bleiben, um Updates durchzuführen. Betrachten Sie Fertigungsanlagen, die, wenn sie für eine Stunde ausfallen, einer Industrieorganisation Millionen von Dollar kosten können, oder ein intelligentes Stromnetz, auf das Millionen von Menschen für Wärme oder Strom angewiesen sind.

Darüber hinaus verfügen einige IoT-Geräte nicht über eine Benutzeroberfläche oder ein Display, während andere möglicherweise keine Updates akzeptieren. Was ist, wenn ein Gerät Updates akzeptiert, aber ein Update das Gerät beschädigt und einen Systemausfall verursacht? Wie wird das Gerät in seinen vorher bekannten, funktionierenden Zustand zurückversetzt?

Selbst Anbieter verursachen Patch-Probleme. Einige Geräte nähern sich ihrem Lebensende und verlieren den Herstellersupport. Ähnlich versäumen es verantwortungslose Anbieter, Sicherheitsupdates bereitzustellen, wenn eine Schwachstelle entdeckt wird, wodurch ihre Verbraucher anfällig für mögliche Sicherheitsverletzungen bleiben.

-

Unzureichende Standardisierung: Globale Standards helfen dabei, Einheitlichkeit und Interoperabilität bei Waren und Anwendungen zu gewährleisten, was für das reibungslose Funktionieren von IoT-Umgebungen erforderlich ist. Seit seiner Entstehung wurde der IoT-Sektor durch einen Mangel an sicherheitsbezogenen und anderen Arten von Standards behindert. Regierungen und Normungsorganisationen haben begonnen, Regeln und Vorschriften zu erlassen, um sicherzustellen, dass Sicherheit in Geräte integriert wird. Unternehmen sollten sich über neue staatliche, verbraucherbezogene oder andere Normen im Klaren sein. Diese Faktoren werden die zukünftige Produktion von IoT-Geräten und die Sicherheitsanforderungen beeinflussen.

-

Mangelnde oder unzureichende Verschlüsselung und Datensicherheit: Viele verbundene Geräte, wie kleine Sensoren, die Daten zu Temperatur, Luftfeuchtigkeit und Feuchtigkeit sammeln, stellen die größten IoT-Sicherheitsrisiken dar, da ihnen die Leistung, Verarbeitung und der Speicher fehlen, die notwendig sind, um typische Verschlüsselungs-Algorithmen wie den Advanced Encryption Standard (AES) auszuführen. Diese Geräte müssen einen Algorithmus mit guter Sicherheit, aber minimalem Rechenaufwand verwenden, der ihre Größe, ihren Batterieverbrauch und ihre Rechenfähigkeiten berücksichtigt.

-

IoT-Fähigkeitenlücke: Der Fachkräftemangel hat viele Branchen betroffen, einschließlich IoT. IoT unterscheidet sich von anderen Sektoren dadurch, dass es ein relativ neues Thema ist. Es ist eine Zusammenführung von IT und OT, daher ist es unwahrscheinlich, dass Personen, die in OT versiert sind, auch in IT versiert sind, und umgekehrt. Darüber hinaus ist IoT keine einzelne Disziplin. Um ein erfolgreicher IoT-Experte zu sein, sind mehrere Talente erforderlich, darunter Cybersicherheit und UX-Design, Verständnis von maschinellem Lernen und KI sowie Anwendungsentwicklung. Es ist unerlässlich, Endbenutzer über IoT-Sicherheit aufzuklären. Viele Verbraucher sind sich der Sicherheitsrisiken, die von Smart-Home-Geräten wie Babyphone, Lautsprechern und Smart-TVs für sich selbst und den Arbeitsplatz ausgehen, nicht bewusst.

-

Unzureichende Branchenvision: Während Unternehmen ihre digitalen Veränderungen fortsetzen, haben viele Sektoren und Produkte ebenfalls Modifikationen erfahren. Kürzlich haben Branchen wie die Automobil- und Gesundheitsindustrie ihre Auswahl an IoT-Geräten erweitert, um die Produktivität zu steigern und Kosten zu senken. Diese digitale Revolution hat zu einer höheren Abhängigkeit von Technologie geführt als je zuvor. Die Abhängigkeit von Technologie, die oft kein Problem darstellt, kann die Auswirkungen eines erfolgreichen Datenlecks verstärken. Besorgniserregend ist die Tatsache, dass viele Unternehmen zunehmend von IoT-Geräten abhängen, die von Natur aus anfälliger für Cyberangriffe sind. Darüber hinaus waren viele Gesundheits- und Automobilunternehmen nicht bereit, die notwendigen Mittel und Anstrengungen aufzubringen, um diese Geräte zu schützen. Dieser Mangel an Weitblick in der Branche hat mehrere Organisationen und Unternehmen unnötig erhöhten Cyberbedrohungen ausgesetzt.

Welche Sektoren sind am anfälligsten für IoT-Sicherheitsrisiken?

IoT-Sicherheitsverletzungen treten überall und in jedem Unternehmen auf, einschließlich Smart Homes, Industrieanlagen und vernetzten Fahrzeugen. Während IoT-Sicherheitsanfälligkeiten fast jedes Unternehmen betreffen können, sind einige Sektoren besonders anfällig. Diese bestehen aus:

-

Gesundheitswesen und tragbare Geräte, Hardware und Systeme von Drittanbietern wie Röntgenaufnahmen, CT-Scans und PACS, veraltete Ausrüstung und sogar Anlagensysteme wie HLK oder Sicherheit.

-

Versorgungsunternehmen, die IIoT-Controller, Monitore, Sensoren, vernetzte Altgeräte und andere spezifische Technologien verwenden.

-

Industrielle und Fertigungsumgebungen mit Gebäudeautomationssteuerungen, Prozesssteuerungen, ICS- und SCADA-Systemen, Alarmen, Thermostaten, Kameras und mehr.

Die Intensität des Effekts hängt stark vom spezifischen System, den erfassten Daten und/oder den enthaltenen Informationen ab. Zum Beispiel ist ein Angriff, der die Bremsen eines vernetzten Fahrzeugs deaktiviert, oder ein Hack eines vernetzten medizinischen Geräts, wie einer Insulinpumpe, die einem Patienten zu viel Medizin verabreicht, tödlich. Ähnlich kann ein Cyberangriff auf ein Kühlsystem, das Medikamente enthält und von einem IoT-Gerät überwacht wird, ein Medikament unwirksam machen, wenn sich die Temperaturen ändern. Ebenso ist ein Angriff auf lebenswichtige Infrastrukturen, wie ein Ölfeld, die Wasserversorgung oder das Stromnetz, katastrophal.

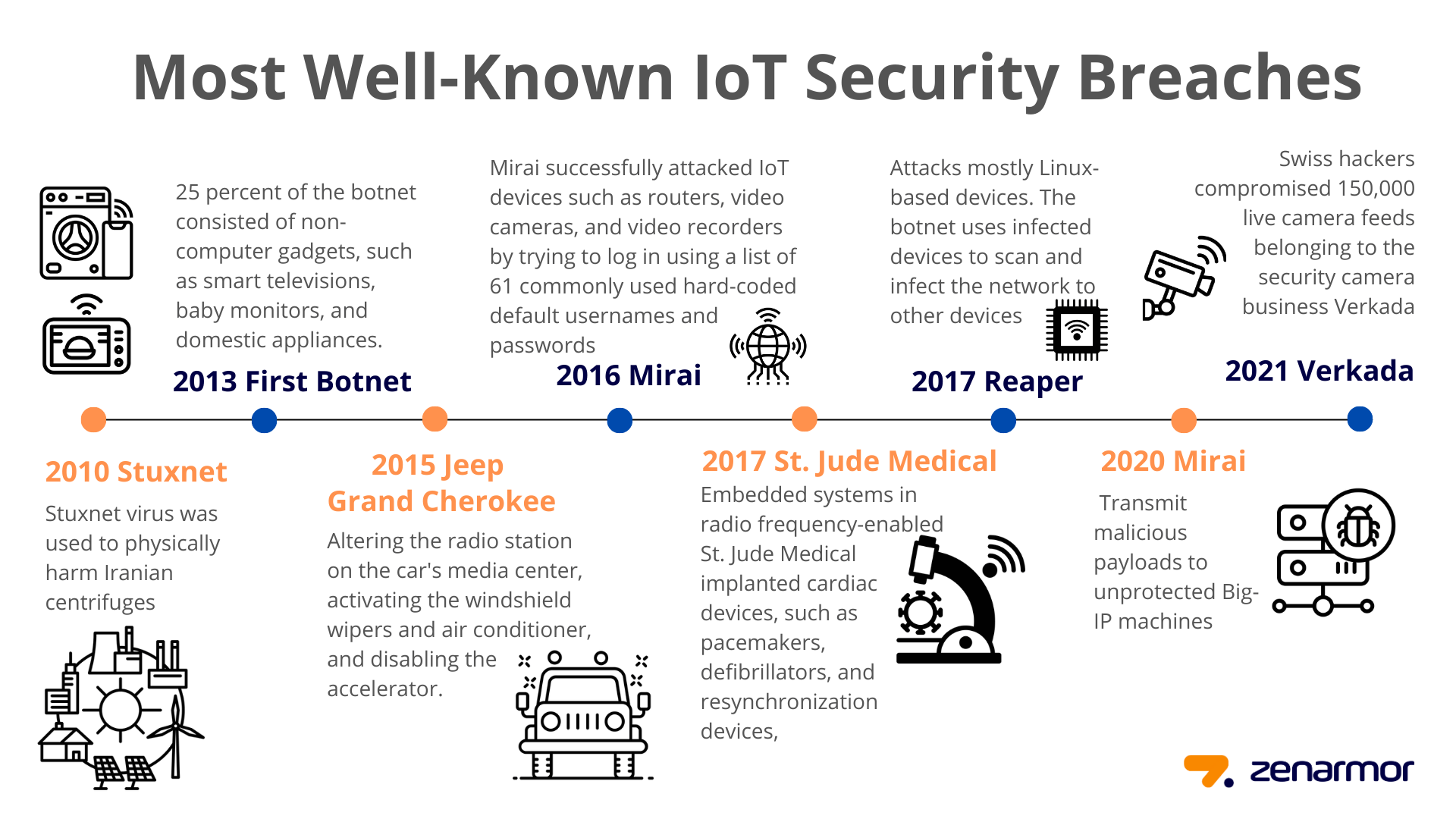

Was sind die bekanntesten Beispiele für IoT-Sicherheitsverletzungen?

Seit die IoT-Idee Ende der 1990er Jahre ursprünglich eingeführt wurde, haben Sicherheitsexperten lange vor der potenziellen Gefahr gewarnt, die von einer riesigen Anzahl ungeschützter internetverbundener Geräte ausgeht. Mehrere Angriffe haben seitdem Schlagzeilen gemacht, darunter die Ausnutzung von Kühlschränken und Fernsehern zur Übertragung von Spam sowie das Eindringen von Hackern in Babyphone und das Sprechen mit Kindern. Es ist wichtig zu beachten, dass viele IoT-Hacks nicht direkt die Geräte selbst angreifen, sondern sie vielmehr als Einstiegspunkt in das größere Netzwerk nutzen.

-

2010 Stuxnet: Im Jahr 2010 beispielsweise enthüllten Forscher, dass der Stuxnet-Virus verwendet wurde, um iranische Zentrifugen physisch zu schädigen, wobei die Angriffe 2006 begannen und 2009 ihren Höhepunkt erreichten. Stuxnet, oft als eines der frühen Beispiele eines Internet of Things (IoT) Angriffs angesehen, zielte auf Supervisory Control and Data Acquisition (SCADA) Systeme in industriellen Steuerungssystemen (ICS) ab, indem es Anweisungen, die von programmierbaren Logiksteuerungen (PLCs) bereitgestellt wurden, mit Malware infizierte.

Malware wie CrashOverride/Industroyer, Triton und VPNFilter zielt weiterhin auf unsichere Betriebstechnologie (OT) und industrielle Internet-of-Things (IIoT)-Systeme in industriellen Netzwerken ab.

-

Erstes Botnet 2013: Im Dezember 2013 entdeckte ein Forscher von Proofpoint Inc. das erste IoT-Botnetz. Laut dem Forscher bestand mehr als 25 Prozent des Botnets aus Nicht-Computer-Geräten wie Smart-TVs, Babyphone und Haushaltsgeräten.

-

2015 Jeep Grand Cherokee: Im Jahr 2015 führten die Sicherheitsforscher Charlie Miller und Chris Valasek einen drahtlosen Angriff auf einen Jeep durch, bei dem sie den Radiosender im Medienzentrum des Autos veränderten, die Scheibenwischer und die Klimaanlage aktivierten und das Gaspedal deaktivierten. Sie sagten, dass sie auch den Motor deaktivieren, die Bremsen betätigen und die Bremsen vollständig deaktivieren könnten. Miller und Valasek konnten sich über Uconnect, Chryslers In-Car-Netzwerktechnologie, in das Netzwerk des Autos hacken.

-

2016 Mirai: Im September 2016 zielte Mirai, eines der größten IoT-Botnets bis dato, zunächst auf die Website des Journalisten Brian Krebs und den französischen Webserver OVH; die Angriffe erreichten Geschwindigkeiten von 630 Gigabit pro Sekunde (Gbps) bzw. 1,1 Terabit pro Sekunde (Tbps). Das Netzwerk des Domain Name System (DNS) Dienstanbieters Dyn wurde im nächsten Monat angegriffen, wodurch viele Websites stundenlang unzugänglich wurden, darunter Twitter, Netflix, Amazon, GitHub, Airbnb und The New York Times. Mirai griff erfolgreich IoT-Geräte wie Router, Videokameras und Videorekorder an, indem es versuchte, sich mit einer Liste von 61 häufig verwendeten, fest codierten Standardbenutzernamen und -passwörtern anzumelden. Die Infektion erzeugte ein umfangreiches Botnet. Es "versklavte" 400.000 verbundene Geräte. Seitdem haben sich zahlreiche Mirai-Variationen entwickelt, wie Hajime, Hide 'N Seek, Masuta, PureMasuta, Wicked Botnet und Okiru, unter anderem.

-

2017 St. Jude Medical: Die Food and Drug Administration gab im Januar 2017 eine Warnung heraus, dass die eingebetteten Systeme in den funkfrequenzfähigen implantierten Herzgeräten von St. Jude Medical, wie Herzschrittmachern, Defibrillatoren und Resynchronisationsgeräten, anfällig für Sicherheitsverletzungen und Angriffe sein könnten.

-

2017 Reaper: Reaper debütierte Ende 2017 und wurde teilweise von Mirai inspiriert. Reaper hat zwischen 20.000 und 30.000 Maschinen gehackt, die möglicherweise für massive DDoS-Angriffe genutzt werden können. Arbor Networks glaubt, dass Reaper für den Sektor "DDoS-for-hire" entwickelt wurde, in dem Kriminelle Botnets mieten, um Websites, mit denen sie nicht einverstanden sind, zum Absturz zu bringen.

-

2020 Mirai: Trend Micro identifizierte im Juli 2020 einen IoT Mirai-Botnet-Downloader, der sich an neue Malware-Varianten anpasste. Dieser Downloader würde dabei helfen, bösartige Payloads an ungeschützte Big-IP-Maschinen zu übertragen. Es wurde auch festgestellt, dass die Proben neu gemeldete oder nicht gepatchte Schwachstellen in weit verbreiteten IoT-Geräten und -Anwendungen ausnutzten.

-

2021 Verkada: Im März 2021 hat eine Gruppe von Schweizer Hackern 150.000 Live-Kamerastreams des Sicherheitskameraunternehmens Verkada kompromittiert. Diese Kameras überwachten das Verhalten in Schulen, Gefängnissen, Krankenhäusern und privaten Unternehmen wie Tesla.

Abbildung 1. Sicherheitsverletzungen im IoT

Wie werden IoT-Geräte in DDoS-Angriffen eingesetzt?

IoT-Geräte wurden in einer Reihe der größten botnetzbetriebenen DDoS-Angriffe eingesetzt. Aufgrund von Sicherheitslücken in IoT-Geräten zielen Betrüger darauf ab, die Kontrolle über diese Geräte zu erlangen, um schnell Botnets aufzubauen und zu entwickeln. IoT-basierte DDoS-Angriffe sind viel schwieriger zu erkennen und zu verhindern, da so viele IoT-Geräte frei zugänglich und oft für die Administratoren unsichtbar sind. Das größte Botnet in der Geschichte, Mirai, bestand hauptsächlich aus IoT-Geräten.

Was sind die IoT-Sicherheitsstandards und -vorschriften?

Es gibt mehrere IoT-Sicherheitsrahmenwerke, jedoch gibt es derzeit keinen allgemein anerkannten Branchenstandard. Jedoch kann selbst die Annahme eines IoT-Sicherheitsrahmenwerks hilfreich sein. Diese Rahmenwerke bieten Werkzeuge und Verfahren, um Unternehmen bei der Entwicklung und Bereitstellung von IoT-Geräten zu unterstützen. die IoT Security Foundation, die GSM Association und das Industrial Internet Consortium haben unter anderem solche Rahmenwerke entwickelt.

Das Federal Bureau of Investigation gab im September 2015 eine öffentliche Bekanntmachung heraus, die vor den möglichen Schwachstellen von IoT-Geräten warnte und Verbraucherschutz- sowie Abwehrmaßnahmen bereitstellte.

Im August 2017 stellte der Kongress den IoT Cybersecurity Improvement Act vor, der vorschreibt, dass IoT-Geräte, die der US-Regierung geliefert werden, keine Standardpasswörter verwenden, keine bekannten Schwachstellen enthalten und eine Methode zur Patch-Bereitstellung bieten dürfen. Obwohl es sich an die Hersteller von Geräten richtet, die an die Regierung geliefert werden, legte es einen Mindeststandard für die Sicherheitsmaßnahmen fest, die alle Hersteller verwenden sollten.

Im August 2017 verabschiedete der Senat das Gesetz zur Entwicklung von Innovationen und zum Wachstum des Internets der Dinge (DIGIT), obwohl die Genehmigung des Repräsentantenhauses noch aussteht. Dieses Gesetz würde das Handelsministerium dazu zwingen, eine Arbeitsgruppe zu organisieren und einen Bericht über das Internet der Dinge, einschließlich seiner Sicherheit und Privatsphäre, vorzulegen.

Die Datenschutz-Grundverordnung (DSGVO), die im Mai 2018 erlassen wurde und nicht spezifisch für das IoT ist, vereint die Datenschutzgesetze in der gesamten Europäischen Union. Diese Schutzmaßnahmen gelten für IoT-Geräte und deren Netzwerke, und Hersteller von IoT-Geräten sollten sie berücksichtigen.

Im Juni 2018 stellte der Kongress den State of Modern Application, Research and Trends of IoT Act, oder SMART IoT Act, vor, der vorschlägt, dass das Handelsministerium eine Studie über den IoT-Sektor durchführt und Vorschläge für die sichere Expansion von IoT-Geräten unterbreitet.

Im September 2018 verabschiedete der kalifornische Senat SB-327 Datenschutz: verbundene Geräte, ein Gesetz, das Sicherheitsstandards für IoT-Geräte festlegt, die im Bundesstaat vermarktet werden.

Das European Telecommunications Standards Institute veröffentlichte im Februar 2019 den ersten international anwendbaren Standard für die Sicherheit von IoT-Geräten für Verbraucher - ein zuvor unbeachteter Aspekt.

Der damalige Präsident der Vereinigten Staaten unterzeichnete im Dezember 2020 das Internet of Things Cybersecurity Improvement Act von 2020, das das National Institute of Standards and Technology anweist, Mindeststandards für die Cybersicherheit von IoTs, die von der Bundesregierung verwaltet oder besessen werden, festzulegen.

Das Gesetz zur Verbesserung der Cybersicherheit des Internet der Dinge von 2020, allgemein bekannt als das Gesetz zur Verbesserung der Cybersicherheit des IoT von 2020 oder das IoT-Gesetz, wurde am 4. Dezember 2020 mit überwältigender parteiübergreifender Unterstützung im US-Repräsentantenhaus und im Senat verabschiedet. Das IoT-Gesetz versucht, IoT-Sicherheitsanfälligkeiten innerhalb der Bundesregierung zu lösen, indem es vorschreibt, dass die Behörden die Sicherheit von IoT-Geräten stärken. Das IoT-Gesetz hat einen erheblichen Einfluss auf die Hersteller von IoT-Geräten gehabt, indem es sie aufgrund seiner Breite dazu gedrängt hat, IoT-Systeme zu schützen. Das IoT-Gesetz weist das National Institute of Standards and Technology (NIST) auch an, eine neue Reihe von Empfehlungen für die Nutzung, Entwicklung, Patch-Verwaltung, Identifizierung und Konfigurationsmanagement von IoT-Geräten sowie für die Meldung von IoT-bezogenen Problemen zu erstellen. Es beauftragt NIST auch, neue Cybersicherheitsregeln und -empfehlungen für das Internet der Dinge zu erstellen. Bis Dezember 2022 müssen alle Bundesbehörden, Lieferanten und Auftragnehmer, die IoT-Systeme nutzen oder bereitstellen, die von NIST festgelegten Mindestanforderungen einhalten.

Was sind die besten Praktiken zur Verbesserung der IoT-Sicherheit?

Die IoT-Sicherheit wurde bis in die letzten Jahre nicht ernst genommen, nachdem mehrere Hacking-Vorfälle mit verheerenden Folgen aufgetreten waren. Viele IoT-Sicherheitslösungen werden jetzt implementiert, um Sicherheitslücken zu beheben und Sicherheitsverletzungen auf Geräteebene zu verhindern, wodurch das Problem gemildert wird, bevor es Chaos anrichten kann. Hier sind einige bewährte IoT-Sicherheitspraktiken, die Organisationen verwenden sollten, um ihre Geräte zu schützen:

-

Nutzen Sie die Gerätesuche für vollständige Sichtbarkeit: Eine Organisation sollte zunächst einen Einblick in die genaue Anzahl der mit ihrem Netzwerk verbundenen IoT-Geräte erhalten. Ermitteln Sie, welche Arten von Geräten mit Ihrem Netzwerk verbunden sind, und führen Sie ein gründliches, aktuelles Inventar aller verbundenen Internet of Things (IoT)-Assets. Sammeln Sie die Hersteller- und Modell-ID, die Seriennummer, die Hardware-, Software- und Firmware-Versionen sowie Informationen über das zugrunde liegende Betriebssystem und die Einstellungen für jedes Gerät. Bestimmen Sie das Risikoprofil jedes Geräts und sein Verhalten im Hinblick auf andere netzwerkverbundene Geräte. Diese Profile sollten bei der Segmentierung und dem Entwurf von Next-Generation-Firewall-Richtlinien helfen. IT-Administratoren sollten ihre Vermögenskarte ständig mit jedem neu verbundenen IoT-Gerät auf dem neuesten Stand halten. Sie sollten Kontrollen implementieren, um das Risiko des Schatten-IoT zu mindern, wenn Mitarbeiter Geräte zum Netzwerk hinzufügen. Sie können IP-Adressmanagement oder Gerätesuche-Technologien verwenden, um neue Verbindungen zu überwachen, Regeln durchzusetzen und unbekannte Geräte zu isolieren oder zu sperren. Sie sollten sicherstellen, dass verbundene Geräte in die Penetrationstests einbezogen werden. Sie müssen Regeln und Fähigkeiten einführen, um mit verlorenen oder gestohlenen Geräten umzugehen, einschließlich Fernlöschung und Deaktivierung der Verbindung.

-

Verwenden Sie sichere Protokolle, PKI und digitale Zertifikate: In der Anfangsphase, in der nur sehr wenige Geräte vorhanden sind, werden verschlüsselte Kommunikationen verwendet. Sie verwenden eher Standard-Webprotokolle, die im Klartext kommunizieren, was es Hackern erleichtert, sie zu analysieren und Schwachstellen zu identifizieren. Deshalb ist es unerlässlich, dass der gesamte Online-Verkehr HTTPS, Transport Layer Security (TLS), Secure File Transfer Protocol (SFTP) und DNS-Sicherheitserweiterungen verwendet, wenn über das Internet kommuniziert wird. Als Sicherheitsvorkehrung für das IoT sollten Geräte, die mit mobilen Anwendungen verbunden sind, verschlüsselte Protokolle verwenden, und die auf Flash-Laufwerken gespeicherten Daten sollten gesichert werden. Nur durch die Verschlüsselung von Daten können Sie sicher sein, dass das Gerät nicht mit Malware kompromittiert wurde. Durch ein asymmetrisches Zwei-Schlüssel-Kryptosystem vereinfacht PKI die Verschlüsselung und Entschlüsselung privater Kommunikation und Interaktionen mithilfe digitaler Zertifikate. Diese Lösungen helfen dabei, die Klartextinformationen zu schützen, die Benutzer auf Websites eingeben, um private Transaktionen durchzuführen.

Die Domain Name System Security Extensions ermöglichen es IT-Managern, DNS-Schwachstellen daran zu hindern, eine Gefahr für die IoT-Sicherheit darzustellen (DNSSEC). Diese Protokolle schützen DNS mithilfe digitaler Signaturen, die die Integrität und Genauigkeit der Daten gewährleisten. Wenn ein Internet of Things (IoT)-Gerät sich mit dem Netzwerk für ein Software-Update verbindet, überprüft DNSSEC, dass das Update an den richtigen Ort gesendet wird, ohne bösartige Umleitungen. Organisationen müssen Protokollstandards wie MQ Telemetry Transport aktualisieren und sicherstellen, dass Protokollaktualisierungen mit dem gesamten Netzwerk kompatibel sind. Mehrere DNS-Dienste können von IT-Managern für Kontinuität und zusätzliche Sicherheit genutzt werden.

-

Implementierung der IoT-Sicherheit während der Entwurfsphase: Die Mehrheit der genannten IoT-Sicherheitsherausforderungen wird durch verbesserte Planung gelöst, insbesondere während der Forschungs- und Entwicklungsphase zu Beginn jeder Entwicklung von IoT-Geräten für Unternehmen, Verbraucher oder industrielle Anwendungen. Die Standardaktivierung von Sicherheit ist entscheidend, ebenso wie die Bereitstellung der neuesten Betriebssysteme und die Verwendung sicherer Hardware. Jedoch sollten IoT-Entwickler sich der Cybersicherheitsrisiken auf jeder Entwicklungsstufe bewusst sein, nicht nur während des Designs.

-

Sichern Sie das Netzwerk: Netzwerke bieten eine erhebliche Möglichkeit für Bedrohungsakteure, die IoT-Geräte anderer aus der Ferne zu manipulieren. Da Netzwerke sowohl digitale als auch physische Komponenten haben, muss die IoT-Sicherheit vor Ort beide Arten von Zugangspunkten abdecken. Der Schutz eines IoT-Netzwerks umfasst die Sicherstellung der Portsicherheit, das Deaktivieren der Portweiterleitung und das niemals Öffnen von Ports, wenn sie nicht benötigt werden; den Einsatz von Antimalware, IoT-Firewalls und Intrusion Detection Systems/Intrusion Prevention Systems (IDS/IPS); das Blockieren unautorisierter IP-Adressen (Internet Protocol) und das Halten der Systeme auf dem neuesten Stand. Die Wahl der zu verwendenden IoT-Kommunikationsprotokolle ist ein weiterer Aspekt der Netzwerksicherheit. Nicht alle Protokolle sind gleich, insbesondere in Bezug auf ihre Sicherheitsmerkmale. Bevor Sie ein Protokoll verwenden, sei es Bluetooth, Bluetooth Low Energy, Mobilfunk, MQTT, Wi-Fi, Zigbee oder Z-Wave, bewerten Sie die IoT-Umgebung und ihre Sicherheitsanforderungen. Man-in-the-Middle-Angriffe und Abhören können aus unsicheren Kommunikationen resultieren.

-

Sichern Sie die physische Sicherheit: Häufig setzen Organisationen IoT-Geräte an Hochrisikostandorten ein, wie zum Beispiel in unbewachten Räumen auf Unternehmensgeländen oder in Fabriken. IT-Administratoren sollten unsichere Geräte, wann immer möglich, in sicheren Gehäusen verschließen. Für die physische Sicherheit sollten Unternehmen Geräte in manipulationssicheren Gehäusen sichern und alle Geräteinformationen, wie Modellnummern oder Passwörter, die Hersteller möglicherweise auf den Komponenten bereitstellen, löschen. IoT-Designer sollten Drähte in einer mehrlagigen Leiterplatte vergraben, um Hackern den einfachen Zugang zu verwehren. Wenn ein Hacker versucht, ein Gerät zu manipulieren, sollte es eine Funktion enthalten, die es deaktiviert, wie zum Beispiel einen Kurzschluss beim Öffnen.

-

Schutz gegen IoT-Identitätsfälschung: Hacker werden im Laufe der Zeit immer intelligenter, was der IoT-Sicherheit sehr schadet. Unternehmen müssen die Identifikation der IoT-Geräte überprüfen, mit denen sie sich verbinden, um sicherzustellen, dass sie authentisch sind, da viele Hacker ihre Computer als vertrauenswürdige Geräte tarnen. Durch das Zulassen aller Verbindungen ist das Unternehmen einem erheblichen Risiko ausgesetzt, gefälscht oder gehackt zu werden, und es kann schwierig sein, Diebe aus dem Netzwerk zu entfernen, sobald sie Zugang erhalten haben.

-

Sichern Sie die API: Die meisten fortschrittlichen Websites sind stark auf APIs angewiesen. Leider können Hacker diese Kommunikationskanäle infiltrieren, was die API-Sicherheit unerlässlich macht, um die Integrität der von IoT-Geräten an Back-End-Systeme gelieferten Daten zu bewahren und sicherzustellen, dass nur autorisierte Geräte, Entwickler und Anwendungen mit APIs verbunden sind. Der Datenvorfall, den T-Mobile im Jahr 2018 erlitten hat, ist ein hervorragendes Beispiel für die Folgen unzureichender API-Sicherheit. Aufgrund einer "leakenden API" hat der Mobilfunkriese die persönlichen Daten von mehr als 2 Millionen Verbrauchern offengelegt, darunter Rechnungs-Postleitzahlen, Telefonnummern und Kontonummern sowie weitere Informationen.

-

Passwortrichtlinie anwenden: Schlechte Passwortsicherheitsrichtlinien führen weiterhin zu Angriffen auf IoT-Geräte mit Passwörtern. Die Aufrechterhaltung einer robusten Passwortsicherheit ist daher unerlässlich, um Ihre IoT-Geräte zu schützen. Zahlreiche IoT-Geräte werden mit Passwörtern ausgeliefert, die leicht online zu finden sind und eine schwache Stärke aufweisen. Sobald ein IoT-Gerät erstmals mit Ihrem Netzwerk verbunden ist, wird empfohlen, das Standardpasswort durch ein sichereres und schwieriger zu erratendes zu ersetzen. Das neue Passwort sollte schwer zu erraten, einzigartig für jedes geschützte Gerät und konsistent mit der Passwortpolitik und den Verwaltungsverfahren Ihres IT-Sicherheitsteams sein. Sobald die Passwörter geändert wurden, müssen sie regelmäßig aktualisiert werden. Um sicherzustellen, dass Konten angemessen geschützt sind, kann ein Unternehmen nach einer bestimmten Zeitspanne erzwungene Passwortänderungen implementieren. Ein Passwort-Tresor kann verwendet werden, um Passwörter zu sichern und zu verhindern, dass Mitarbeiter sie aufschreiben. Dies beseitigt einen möglichen Einstiegspunkt für Betrüger, um auf das Netzwerk zuzugreifen und sensible Daten zu sammeln.

-

Schalten Sie untätige IoT-Geräte aus: Das Ausschalten inaktiver IoT-Geräte hilft, die Anzahl potenzieller Angriffsvektoren zu begrenzen. IT-Administratoren könnten es als die größte Herausforderung im Prozess empfinden, autonome Geräte zu finden. Wenn sie nicht in Gebrauch sind, müssen sie alle unnötigen Detektoren, Sensoren und Internet-of-Things-Geräte deaktivieren.

-

Implementierung des Schwachstellenmanagements: Die Software von IoT-verbundenen Geräten kann durch die Einbeziehung aktiver Sicherheitsmechanismen geschützt werden. Das Bereitstellen von Sicherheitsmaßnahmen wie Passwortschutz für den Softwarezugang ist eine Methode, um Geräte gegen mögliche Bedrohungen zu schützen. Es ist entscheidend, dass IoT-Geräte keine Netzwerkverbindungen eigenständig herstellen, da sensible Informationen gestohlen werden könnten, wenn Anwendungen nicht innerhalb von Firewalls blockiert oder nur eingeschränkt genutzt werden. Regelmäßig müssen die Geräte und die darauf installierte Software überprüft werden, um sicherzustellen, dass keine versteckten Risiken oder Sicherheitslücken bestehen. Um IoT-Sicherheitsbedrohungen zu bekämpfen, ist es entscheidend, die Software auf dem neuesten Stand zu halten. Besuchen Sie die Website des Anbieters und laden Sie alle aktualisierten Sicherheitsupdates für bekannte Schwachstellen herunter, bevor Sie ein neues IoT-Gerät konfigurieren. Arbeiten Sie mit den Herstellern Ihrer IoT-Geräte zusammen, um einen wiederkehrenden Patch-Management und Firmware-Upgrade-Plan zu erstellen, um sicherzustellen, dass Ihre Geräte regelmäßig mit den neuesten Patches aktualisiert werden. Es ist unerlässlich, die Fähigkeit zu geben, Geräte und Software über Netzwerkverbindungen oder Automatisierung zu aktualisieren. Eine koordinierte Offenlegung von Schwachstellen ist für das zeitnahe Aktualisieren von Geräten unerlässlich. Berücksichtigen Sie auch Strategien für das Lebensende. Wählen Sie eine IoT-Plattform mit Bedacht aus. Viele beinhalten Automatisierung und die Fähigkeit, Geräte zu verwalten, die Rollbacks oder Zurücksetzungen benötigen, um Patch- und Upgrade-Vorgänge zu vereinfachen. Beobachten Sie die Arbeitsgruppe für Software-Upgrades des Internets der Dinge der Internet Engineering Task Force, die einen Standard für IoT-Firmware-Updates erstellt.

-

Implementierung der Netzwerkzugangskontrolle (NAC): NAC hilft dabei, IoT-Geräte, die mit einem Netzwerk verbunden sind, zu identifizieren und zu katalogisieren. Dies wird als Benchmark für Geräte dienen, die zum Tracking und Monitoring verwendet werden.

-

Nutzen Sie die Netzwerksegmentierung zur Verbesserung der Verteidigung: Das Sicherheitsziel der Netzwerksegmentierung besteht darin, die Angriffsfläche zu verringern. Netzwerksegmentierung trennt ein Netzwerk in zwei oder mehr Teilnetzwerke, um eine granulare Kontrolle über den lateralen Datenverkehr zwischen Geräten und Arbeitslasten zu bieten. Wenn eine große Anzahl von Endpunkten direkt ohne Partitionierung in einem unsegmentierten Netzwerk interagiert, besteht eine größere Wahrscheinlichkeit, dass ein einzelnes kompromittierendes Ereignis sich seitlich ausbreitet und zu einer Kontamination wird. Im Gegensatz dazu, je mehr ein Netzwerk segmentiert ist, desto schwieriger ist es für Hacker, ein Gerät als einzigen Eindringpunkt zu nutzen, um laterale Angriffe durchzuführen. IoT-Geräte, die eine direkte Internetverbindung benötigen, sollten in ihre eigenen Netzwerke segregiert und haben nur eingeschränkten Zugang zum Unternehmensnetzwerk. Unternehmen sollten Netzsegmentierungen einrichten, die IoT-Geräte von IT-Ressourcen isolieren, indem sie virtuelle lokale Netzwerke (VLAN) und Next-Generation-Firewall-Regeln verwenden. Dies schützt beide Parteien vor der Bedrohung durch einen lateralen Angriff. Netzwerksegmente sollten auf ungewöhnliches Verhalten überwacht werden, damit geeignete Maßnahmen ergriffen werden, falls ein Problem identifiziert wird.

-

IoT-Geräte aktiv überwachen: Überwachung, Berichterstattung und Alarmierung in Echtzeit sind für Unternehmen unerlässlich, um IoT-Risiken zu managen. Traditionelle Endpoint-Sicherheitslösungen können jedoch IoT-Assets nicht schützen, da sie Software-Agenten benötigen, die IoT-Geräte nicht unterstützen. Adoptieren Sie eine bessere Strategie. Implementieren Sie ein Echtzeit-Überwachungssystem, das das Verhalten aller netzwerkverbundenen IoT-Endpunkte kontinuierlich überwacht, indem Sie es mit Ihrer aktuellen Sicherheitslage und Investitionen in eine Next-Generation-Firewall kombinieren.

-

Sicherheitskontrollpunkte einrichten: Als Zwischeninstanz zwischen IoT-Geräten und dem Netzwerk verfügen Sicherheits-Gateways über mehr Rechenleistung, Speicher und Fähigkeiten als die IoT-Geräte selbst, was es ihnen ermöglicht, Sicherheitsmaßnahmen wie Firewalls zu installieren, um zu verhindern, dass Hacker Zugriff auf die IoT-Geräte erhalten, mit denen sie verbunden sind.

-

Planen Sie Schulungen zur Cybersicherheit: Bestehende Sicherheitsteams sind oft nicht mit IoT- und Betriebssystem-Sicherheit vertraut. Es ist unerlässlich, dass Sicherheitspersonal über neue oder unbekannte Systeme informiert bleibt, neue Architekturen und Programmiersprachen versteht und auf neue Sicherheitsprobleme vorbereitet ist. C-Level-Führungskräfte und Cybersicherheitsteams sollten regelmäßige Schulungen absolvieren, um über zeitgenössische Bedrohungen und Sicherheitslösungen auf dem Laufenden zu bleiben. Darüber hinaus müssen die Verbraucher über die mit IoT-Geräten verbundenen Risiken informiert werden und Sicherheitsmaßnahmen erhalten, wie z.B. das Ändern von Standardpasswörtern und das Installieren von Software-Updates. Verbraucher spielen eine Rolle dabei, die Gerätehersteller dazu zu drängen, sichere Gadgets zu entwickeln und solche abzulehnen, die nicht den hohen Sicherheitsanforderungen entsprechen, indem sie sich weigern, diese zu nutzen.

-

Teams zusammenarbeiten: Zusätzlich zur Schulung könnte es vorteilhaft sein, verschiedene und manchmal isolierte Teams zusammenzuführen. Wenn Programmierer beispielsweise mit Sicherheitsexperten zusammenarbeiten, hilft das sicherzustellen, dass die richtigen Kontrollen während des gesamten Entwicklungsprozesses auf die Geräte angewendet werden.

Was sind die Datenschutzprobleme im IoT?

Verbraucher, Regierungen und Organisationen weltweit haben IoT-Geräte immer häufiger übernommen, und es wird allgemein erwartet, dass dieser Trend anhalten wird. Jedoch könnte das rasante Voranschreiten in Richtung Internet der Dinge ohne ausreichende Berücksichtigung des Datenschutzes negative und unbeabsichtigte Folgen haben. Mit der Ausweitung des Internets der Dinge wird auch die Menge der erzeugten Daten zwangsläufig steigen. In vielen Fällen könnten diese riesigen Datensätze persönliche, gesundheitsbezogene und sensible Informationen enthalten, was mehrere Datenschutzbedenken aufwirft.

Die wichtigsten Datenschutzbedenken bei IoT-Geräten werden im Folgenden ausführlich erläutert:

Datenanonymisierung

Große IoT-Ökosysteme, wie Smart Cities, können Daten sammeln, die aus verschiedenen Gründen nützlich sind, einschließlich Forschung und der Gestaltung staatlicher Entscheidungen. Eine beliebte Strategie zur Maximierung des Nutzens dieser Daten besteht darin, sie der Öffentlichkeit online zugänglich zu machen. Es ist jedoch oft verboten, öffentlich zugängliche Datensätze zu erstellen, die persönliche Informationen enthalten.

Die einfachste Methode, um sicherzustellen, dass persönliche Informationen nicht in einem Datensatz enthalten sind, besteht darin, niemals die Informationen zu sammeln, die zur Identifizierung von Personen verwendet werden könnten. Statt Fotos oder Videos kann eine smarte Stadt Menschen zählen, indem sie IoT-Sensoren verwendet, die Bewegungen erfassen.

Die De-Identifizierung ist der Prozess, persönliche Informationen aus einem Datensatz zu entfernen. Aufgrund der granularen Natur der von IoT erfassten Daten ist die De-Identifizierung häufig ziemlich herausfordernd. Selbst wenn sie aggregiert sind, ist es notorisch schwierig, longitudinale Informationen zu anonymisieren.

Hashing, die algorithmische Transformation der gesammelten Daten von IoT-Geräten, ist eine weit verbreitete Methode, die von Organisationen verwendet wird, um persönlich identifizierbare Informationen aus den Daten zu entfernen. Hashing anonymisiert Informationen nicht dauerhaft; vielmehr pseudonymisiert es Informationen, indem es eine identifizierte Person durch eine eindeutige Identität ersetzt. Während Hashing in bestimmten Fällen effektiv sein kann, um persönliche Informationen zu schützen, ist es oft ziemlich einfach, gehashte Informationen wieder zu identifizieren.

Es gibt mehrere zusätzliche Gefahren, die mit dem Teilen anonymisierter oder nicht-personenbezogener IoT-Daten mit anderen Parteien verbunden sind. Zum Beispiel könnte die empfangende Organisation zusätzliche Informationen nutzen, um den Datensatz wieder zu identifizieren; KI könnte persönliche oder sogar sensible Informationen aus dem Datensatz ableiten; und wenn der Datensatz verwendet wird, um ein KI-Modell zu trainieren, das dann geteilt wird, könnten Informationen über Einzelpersonen im Datensatz offengelegt werden.

IoT-Datenerfassung, -nutzung und -weitergabe

Sensoren wie Mikrofone, Beschleunigungsmesser und Thermometer werden oft verwendet, um Daten von IoT-Geräten zu sammeln. Typischerweise sind die von solchen Sensoren gesammelten Daten ziemlich spezifisch und genau. Diese Granularität ermöglicht die Erstellung neuer Informationen mithilfe von maschinellen Lernschlüssen und anderen analytischen Ansätzen, die mit gröberen Daten nicht möglich wären.

Zusätzlich können Geräte mit zahlreichen Sensoren oder viele Geräte in unmittelbarer Nähe ihre Daten über einen Prozess namens Sensorfusion integrieren, der präzisere und spezifischere Schlussfolgerungen ermöglicht, als es mit den Daten eines einzelnen Sensors möglich wäre. Zum Beispiel können Sensordaten zur Temperatur, Luftfeuchtigkeit, Lichtstärke und CO2-Gehalt eines Raumes integriert werden, um dessen Belegung mit weit höherer Präzision zu verfolgen, als es mit nur einer Art von Daten möglich wäre.

Solche Schlussfolgerungen können aus verschiedenen Gründen äußerst vorteilhaft sein, aber sie können auch äußerst individuell und überraschend sein. Individuen sind oft unbehaglich dabei, wenn Organisationen Informationen über sie anhand von IoT-Daten ableiten. IoT-Geräte wie Smart Speaker können beispielsweise Inferenztechniken nutzen, um Verkaufsangebote zu machen; dennoch könnte die Verwendung von Inferenztechniken auf diese Weise Verbraucher dazu bringen, transaktionale Entscheidungen zu treffen, die sie sonst nicht treffen würden, insbesondere in Nicht-Einzelhandelsumgebungen wie dem eigenen Zuhause.

Besonderes Augenmerk sollte auf die Ziele gelegt werden, für die die von Personen ohne Wahlfreiheit gesammelten Daten verwendet werden. Zum Beispiel könnte die durch intelligente Zähler erzeugte Energieeffizienz und die einfache Wartung dazu führen, dass Versorgungsunternehmen die Lieferung und Unterstützung älterer Energiezähler einstellen, wodurch Haushalte kaum eine andere Wahl haben, als intelligente Zähler zu nutzen.

Allerdings können intelligente Stromzähler eine Vielzahl sehr persönlicher Informationen über Menschen offenlegen, einschließlich klarer Informationen wie der Häufigkeit, mit der sie ihre Waschmaschine benutzen, und weniger sichtbarer Informationen wie der Fernsehsendungen, die sie ansehen.

Versicherer, Vermarkter, Arbeitgeber und Strafverfolgungsbehörden werden voraussichtlich Daten und Schlussfolgerungen von IoT-Geräten wie Smart Metern als äußerst lukrativ erachten. Jedoch muss Vorsicht geboten sein, wenn solche Informationen genutzt und verteilt werden, wenn eine Abmeldung nicht möglich ist.

Wenn persönliche Informationen über öffentliche IoT-Ökosysteme wie Smart Cities erfasst werden, ist es notwendig zu bewerten, wer die Informationen besitzen und verwalten wird und zu welchen Zwecken sie genutzt werden. Wenn eine öffentliche Institution, wie eine Stadt, mit einer privaten Organisation zusammenarbeitet, um IoT-Geräte oder -Dienste einzusetzen, muss die Stadt sicherstellen, dass persönliche Daten im besten Interesse der Stadtbewohner behandelt und weitergegeben werden. Wenn private Organisationen, die IoT-Geräte oder -Dienste bereitstellen, Zugang zu IoT-Daten haben, besteht die Gefahr, dass sie persönliche Informationen aus nicht-öffentlichen Gründen verwenden oder offenlegen, wie zum Beispiel für Profiling, gezielte Werbung oder den Verkauf der Daten an Datenbroker.

Auf einer abstrakteren Ebene überwachen und disziplinieren sich Menschen selbst, wenn sie glauben, beobachtet zu werden.

Internetnutzer schränken sich selbst ein und zensieren sich selbst, je nachdem, wer möglicherweise ihre Aktivitäten sehen könnte. Und als Handys zunächst allgegenwärtig wurden, erzeugte die Möglichkeit, Informationen leicht hochzuladen, einen 'chilling effect', bei dem sich die Menschen in ihrem Offline-Verhalten änderten, als Reaktion darauf, was möglicherweise online öffentlich gemacht werden könnte. Es ist noch unbekannt, welche Auswirkungen das Internet der Dinge auf das menschliche Verhalten und die Meinungsfreiheit aufgrund der allgegenwärtigen Datensammlung haben könnte; eine Möglichkeit ist, dass der "chilling effect" auf ehemals private Orte wie Häuser ausgeweitet werden könnte.

IoT-Geräte können auch ermöglichen, dass zuvor nur online stattfindende Aktivitäten in der realen Welt stattfinden. Durch den Einsatz automatisierter Tore, die eine App zum Durchkommen benötigen, können Einzelhandelsunternehmen beispielsweise den Zutritt auf diejenigen beschränken, die ein Konto erstellt haben. Online kann künstliche Intelligenz verwendet werden, um abzuschätzen, wie viel ein Käufer bereit ist auszugeben, was es Einzelhändlern ermöglicht, ihre Preise entsprechend anzupassen. Potenziell könnten IoT-Geräte es stationären Einzelhändlern erleichtern, Preise gezielt anzupassen.

IoT-Management

Zahlreiche IoT-Geräte für Verbraucher sind Plug-and-Play, was bedeutet, dass die Verbraucher sie vor der Nutzung nicht einrichten müssen; sie sind sofort einsatzbereit. Dennoch bieten die Standardkonfigurationen von IoT-Geräten tendenziell unzureichenden Datenschutz und Sicherheitsmaßnahmen, und viele Benutzer ändern die Standardeinstellungen nicht.

Darüber hinaus sind sich die Benutzer möglicherweise nicht bewusst, dass ein bestimmter Artikel ein IoT-Gerät ist. Eine Person, die ihren alten Kühlschrank aufrüstet, ist sich möglicherweise nicht bewusst, dass ihr neuer Kühlschrank ein Internet of Things (IoT)-Gerät ist und die Auswirkungen dessen möglicherweise nicht vollständig versteht.

Ein besonders bedeutendes Problem für Unternehmen ist, dass viele IoT-Geräte keine zentralen Verwaltungsfunktionen haben und diejenigen, die dies tun, in der Regel keinem spezifischen Standard entsprechen.

Wenn Managementlösungen nicht zentralisiert oder interoperabel sind, wächst die Menge der benötigten Ressourcen, um eine wachsende Anzahl und Vielfalt von Geräten zu verwalten, proportional. Wenn ein Unternehmen Zehntausende von Geräten von Dutzenden von Herstellern hätte, wäre es fast unmöglich, jedes einzelne ordnungsgemäß zu verwalten.

Dieses Problem kann auch bei Konsumgütern auftreten, die oft über Smartphone-Anwendungen gesteuert werden. Wenn eine Person zehn Internet of Things (IoT)-Geräte besitzt, benötigt sie möglicherweise zehn verschiedene Anwendungen, um diese zu steuern, was dazu führt, dass die Geräte im Wesentlichen unverwaltet bleiben.

Und unsachgemäße Geräteverwaltung könnte zu Datenschutz- und Sicherheitsproblemen führen. Unverwaltete Geräte können weiterhin persönliche Informationen sammeln, wenn diese aus irgendeinem Grund nicht mehr benötigt werden. Oder ein Gerät erhält keine Updates und wird anfällig für Angriffe, wodurch ein Angreifer auf den Rest des Netzwerks eines Unternehmens zugreifen oder das Gerät nutzen kann, um die Netzwerke anderer Unternehmen zu stören.

Interoperabilität

In den letzten Jahren hat das schnelle Wachstum des Internet der Dinge zur Schaffung verschiedener Arten von Geräten, Infrastruktur für Application Programming Interfaces (APIs), Datenformaten, Standards und Frameworks geführt. Eine API ist eine Methode, mit der ein Computer sich mit einem anderen Computer verbinden oder ein Benutzer einen Computer abfragen oder anweisen und eine Antwort erhalten kann. Dies hat zu erheblichen Interoperabilitätsproblemen geführt, da Geräte, Software und Daten eines Herstellers oft nicht mit denen anderer Anbieter kompatibel sind.

Inkonsistente APIs und Datenformate können Probleme mit der Datenportabilität verursachen, wenn Benutzer- oder Organisationsdaten in inkompatiblen Anbieter-"Silos" gespeichert sind, was den Wechsel von einem Anbieter zu einem anderen erschwert, während die bestehenden Daten beibehalten werden.

Dieser Mangel an Mobilität könnte zu Sicherheits- und Datenschutzbedenken führen. Zum Beispiel, wenn ein IoT-Anbieter einer Smart City entdeckt wird, der irreführend schlechte Datenschutzpraktiken hat, müsste die Stadt zwischen einem potenziell kostspieligen Kampf, um zu einem neuen Anbieter zu wechseln, dem Abschalten von Funktionen oder Dienstleistungen der Stadt oder der Akzeptanz, dass die Privatsphäre ihrer Bürger möglicherweise gefährdet ist, wählen.

Diese Interoperabilitätsbedenken können dazu führen, dass die Menschen sich an einen bestimmten Hersteller "binden". Wenn jedes Gadget im Smart Home einer Person vom selben Hersteller stammt, könnte diese Person davon abgehalten werden, einen neuen Artikel von einem anderen Hersteller zu kaufen, wenn dieser nicht mit ihrer aktuellen Ausrüstung kompatibel ist. Darüber hinaus kann die Gerätekompatibilität im Laufe der Zeit variieren, da Lieferanten andere Anbieter unterstützen oder ausschließen.

Abhängigkeit von Anbietern

Organisationen und Personen, die IoT-Geräte verwenden, verlassen sich oft auf die Anbieter oder Hersteller solcher Geräte, um Sicherheits- und Datenschutzbedenken zu adressieren, indem sie Software- oder Firmware-Updates bereitstellen, um Sicherheitslücken zu schließen. Manchmal verlassen sie sich auf Auftragnehmer, um sicherzustellen, dass die erhaltenen persönlichen Informationen vor der Weitergabe angemessen anonymisiert wurden. Jedoch konzentrieren sich die Lieferanten oft auf bestimmte Aspekte der IoT-Ökosysteme und untersuchen nicht immer die Ökosysteme als Ganzes.

Zusätzlich können Anbieter in Gebieten mit weniger strengen Datenschutzgesetzen ansässig sein. Darüber hinaus priorisieren sie in der Regel Benutzerfreundlichkeit, einzigartige Funktionalität und Markteinführungszeit über Datenschutz- und Sicherheitsaspekte. Die Mehrheit der Hersteller von IoT-Geräten für Verbraucher sind Konsumgüterunternehmen, im Gegensatz zu Software- oder Hardwarefirmen. Dies deutet darauf hin, dass IoT-Anbieter möglicherweise nicht ausreichend über Datenschutz- und Sicherheitsbedenken informiert sind und auch nicht über die notwendige Kompetenz verfügen, um diese zu bewältigen.

Häufig haben Anbieter und Nutzer von IoT-Geräten unterschiedliche Erwartungen an die Lebensdauer eines Geräts. Ein Anbieter kann den Support für ein Gerät einstellen, oder ein Dritter kann einen Dienst, von dem das Gerät abhängt, einstellen, lange bevor der Besitzer des Geräts plant, es außer Betrieb zu nehmen. Der Rückzug eines Anbieters von der Unterstützung eines Internet-of-Things-Geräts könnte im Vergleich zu herkömmlichen Geräten die Datenschutz- und Sicherheitsprobleme erhöhen. Software wird oft anfälliger, je älter sie wird, und es ist typischerweise schwierig für Parteien, die nicht der Hersteller des Geräts sind, auf die Software oder Firmware eines IoT-Geräts zuzugreifen oder diese zu ändern. Dies kann Datenschutz- und Sicherheitsprobleme unlösbar und möglicherweise für die Gerätebesitzer unbemerkt machen.

Verantwortlichkeit

Angesichts der Anzahl der Organisationen, die an einem IoT-Ökosystem teilnehmen könnten, kann es schwierig sein zu bestimmen, wer für was verantwortlich ist oder sein sollte. Zum Beispiel könnte eine lokale Regierung eine Internet-of-Things-Kamera besitzen, deren Daten von einem Telekommunikationsunternehmen übertragen, von einem Cloud-Service-Anbieter gespeichert und von der Strafverfolgung abgerufen werden.

Jede Entität in diesem Szenario ist teilweise verantwortlich für die persönlichen Informationen, die das Gerät erfasst hat, und es kann für eine Einzelperson schwierig sein zu bestimmen, wen sie kontaktieren soll, wenn sie Zugang zu den Informationen, die die Kamera über sie gesammelt hat, suchen möchte.

Es ist typisch, dass Unternehmen nicht autorisierte Internet-of-Things-Geräte mit ihren Netzwerken verbunden haben. Mitarbeiter können Verbrauchs-IoT-Geräte wie Smart Speaker oder Uhren problemlos mit dem Netzwerk der Organisation verbinden. Gruppen innerhalb einer Organisation können auch IoT-Fernseher in Besprechungsräumen und intelligente Küchengeräte installieren.

Diese Geräte können Datenschutz- und Sicherheitsprobleme verursachen, indem sie beispielsweise persönliche Informationen ahnungsloser Mitarbeiter sammeln und einen einfachen Zugangspunkt für Angreifer in das Netzwerk einer Organisation bieten. Oftmals ist die Person, die für diese unautorisierten IoT-Geräte verantwortlich sein sollte, sich ihrer Existenz nicht bewusst, was eine Herausforderung für Organisationen darstellt.

Transparenz

Aufgrund der passiven Natur vieler IoT-Geräte kann es schwierig sein, die Benutzer darüber zu informieren, dass ihre persönlichen Daten gesammelt werden. Geräte an öffentlichen Orten können automatisch Informationen sammeln, je nachdem, ob die Verbraucher die Möglichkeit haben, sich abzumelden, wenn sie nicht möchten, dass ihre Daten gesammelt werden. Die nicht-interaktive Natur vieler IoT-Geräte macht es jedoch schwierig, Opt-out-Modelle umzusetzen. Benutzer sind sich möglicherweise nicht bewusst, dass ihre Informationen gesammelt werden, geschweige denn, dass sie die Möglichkeit haben, sich von dieser Datensammlung abzumelden.

Zusätzlich könnte es schwierig sein, relevante Informationen zu finden, wenn Verbraucher erfahren möchten, welche persönlichen Daten ein Gerät sammelt und wie diese Daten verwendet werden. Häufig fehlen IoT-Geräten Schnittstellen wie Displays oder Eingabemethoden wie Tastaturen, was es den IoT-Geräten erschwert, aufklärende Informationen wie Datenschutzbestimmungen bereitzustellen.

Stattdessen werden die Verbraucher oft gebeten, die Website des Gadget-Herstellers zu besuchen oder eine Anwendung herunterzuladen. Jedoch geben viele Datenschutzrichtlinien für IoT-Geräte, auch wenn sie weit verbreitet sind, nicht genügend Informationen über die Erhebung, Nutzung und Offenlegung persönlicher Daten.

Wie man Datenschutzprobleme im IoT löst

Benutzer und Hersteller müssen erkennen, dass Sicherheits- und Datenschutzprobleme im IoT katastrophale Folgen haben können. Daher ist es unerlässlich, Datenschutzprinzipien von Anfang an in die Erstellung und Nutzung von IoT-Geräten einzubeziehen, um das Problem des Datenschutzes und der Einwilligung anzugehen. Diese Technik stellt sicher, dass Datenschutzbedenken in jeder Phase des Lebenszyklus des Geräts berücksichtigt werden.

-

Datenschutzrichtlinien: Den Nutzern sollten explizite und leicht verständliche Datenschutzrichtlinien präsentiert werden, die klar die Gründe für das Sammeln, Verarbeiten und Speichern von Daten sowie die ergriffenen Maßnahmen zum Schutz der Daten darlegen. Hersteller von IoT-Geräten sollten den Kunden Datenschutzrichtlinien bereitstellen, die eindeutig, leicht verständlich und bequem zugänglich sind. Diese Regeln sollten die Kategorien der gesammelten Daten, den Zweck der Datenverarbeitung und die Methoden, mit denen die Daten verwendet und geschützt werden, klar abgrenzen. Transparenz gewährleistet, dass die Benutzer umfassende Kenntnisse über die mit dem von ihnen verwendeten Gerät verbundenen Datenpraktiken haben, was ihnen ermöglicht, informierte Entscheidungen über die Nutzung ihres Geräts und den Austausch von Daten zu treffen.

-

Datenminimierung: Datenminimierung bezieht sich auf die Praxis, die Menge der gesammelten und gespeicherten Daten auf das notwendige Maß für einen bestimmten Zweck zu reduzieren.

Es ist wichtig, Techniken zur Datenminimierung umzusetzen, die das Sammeln und Verarbeiten nur der wesentlichen und relevanten Daten umfassen. IoT-Geräte halten sich an eine Datenminimierungs-Methodik, was bedeutet, dass sie nur die wesentlichen und relevanten Daten sammeln und analysieren, die für ihre vorgesehene Funktion benötigt werden. Diese Methode verringert die Gesamtmenge der gesammelten Daten, wodurch die Wahrscheinlichkeit eines unerwünschten Zugriffs oder einer unsachgemäßen Nutzung persönlicher Informationen reduziert wird. Durch die Beschränkung der Datenerhebung auf die notwendigen Informationen wird die Privatsphäre der Nutzer verbessert und die möglichen Folgen eines Datenlecks oder einer Datenschutzverletzung werden verringert.

-

Benutzerkontrolle: Es ist entscheidend, die ausdrückliche Zustimmung der Benutzer einzuholen, bevor Daten gesammelt und verarbeitet werden. Diese Praxis wahrt die Autonomie der Nutzer und gewährleistet, dass Entscheidungen mit vollem Bewusstsein und Verständnis getroffen werden. Das Einholen ausdrücklicher Zustimmung von Nutzern ist ein entscheidendes Element zur Wahrung der Privatsphäre der Nutzer. Das Einholen ausdrücklicher Genehmigungen von Nutzern vor der Erhebung und Verarbeitung ihrer Daten gewährleistet, dass die Nutzer vollständige Kenntnis über die gesammelten Daten, den Zweck der Erhebung und deren beabsichtigte Nutzung haben. Zustimmungsverfahren sollten auf transparente und leicht verständliche Weise bereitgestellt werden, um Missverständnisse über die Zustimmung des Nutzers zur Offenlegung seiner Daten auszuschließen. Den Nutzern Autonomie über ihre Einwilligungsentscheidungen zu gewähren, einschließlich der Möglichkeit, die Erlaubnis jederzeit zu widerrufen, befähigt sie, ihre Datenschutzpräferenzen aktiv zu überwachen.

Darüber hinaus ermöglicht es den Nutzern, detaillierte Datenschutzeinstellungen zu erhalten und die Kontrolle über ihre Daten zu haben, ihre Entscheidungen zum Teilen von Daten entsprechend ihrem eigenen Komfortniveau zu personalisieren. Internet-of-Things (IoT)-Geräte sollten den Nutzern präzise Datenschutzoptionen bieten, die es ihnen ermöglichen, den Umfang zu wählen, in dem sie bereit sind, ihre Daten zu teilen. Dies umfasst die Fähigkeit, zu wählen, ob man an bestimmten Aktivitäten im Zusammenhang mit der Erfassung oder Verbreitung von Daten teilnehmen oder sich davon enthalten möchte. Indem den Nutzern die Möglichkeit gegeben wird, ihre Datenentscheidungen zu regeln, erhalten sie ein Gefühl von Autorität und Sicherheit in der Datenverwaltung des Geräts. Um die mit IoT-Geräten verbundenen Datenschutzrisiken zu verringern, ist es notwendig, das Problem schwacher Datenschutzmaßnahmen anzugehen und eine ausdrückliche Benutzererlaubnis zu erteilen. Dies schafft Vertrauen, verbessert die Vertraulichkeit der Nutzer und fördert den verantwortungsvollen und ethischen Umgang mit Daten im IoT-Ökosystem.

-

Benutzerschulungs- und Sensibilisierungsinitiativen umsetzen: Die Durchführung von Sicherheits- und Datenschutzbewusstseinskampagnen für Benutzer kann ihr Verständnis für die Bedeutung von Sicherheit und Datenschutz im Zusammenhang mit der Nutzung des IoT verbessern. Ein sehr effektiver und häufig verwendeter Ansatz zur Verhinderung von Phishing-Versuchen ist die Bereitstellung umfassender Informationen für die Benutzer. Mehrere Organisationen haben Aufklärungskampagnen gestartet, um Verbraucher über die Natur von Phishing-Angriffen, deren Identifizierung und die Vermeidung, Opfer zu werden, aufzuklären. Datenschutz- und Sicherheitsbewusstseinstrainings zielen darauf ab, Menschen, Arbeitnehmer und Organisationen dazu zu bringen, Wissen, Verständnis und verantwortungsbewusstes Verhalten in Bezug auf Sicherheits- und Datenschutzrichtlinien zu besitzen. Diese Bemühungen sind entscheidend, um Einzelpersonen zu befähigen, ihre persönlichen Informationen zu schützen, Sicherheitsverletzungen zu verhindern und autonome Entscheidungen in Bezug auf Datenschutzangelegenheiten zu treffen.

Organisationen können die Fähigkeit der Einzelnen, informierte Entscheidungen zu treffen, optimale Methoden zu übernehmen und aktiv an der Sicherung ihrer eigenen Sicherheit und Privatsphäre mitzuwirken, durch die Implementierung gut gestalteter Sicherheits- und Datenschutzbewusstseinsprogramme verbessern. Diese Bemühungen tragen zur Schaffung einer Kultur bei, die die Privatsphäre priorisiert und ein sichereres Online-Umfeld fördert.

-

Verwendung sicherer Kommunikationsprotokolle: Die Verwendung sicherer Kommunikationsprotokolle ist entscheidend, um das Problem unsicherer Kommunikationsprotokolle im IoT zu lösen. Transport Layer Security (TLS) und Datagram Transport Layer Security (DTLS) sind sichere Kommunikationsprotokolle, die die Einrichtung verschlüsselter Verbindungen ermöglichen und den Schutz der Datenintegrität und Vertraulichkeit gewährleisten. TLS (Transport Layer Security), oft bekannt als SSL (Secure Socket Layer), und DTLS (Datagram Transport Layer Security) sind weithin anerkannte und häufig verwendete Komponenten in der Netzwerksicherheit. IoT-Geräte können diese Protokolle verwenden, um die gesendeten Daten zu verschlüsseln und somit gegen Abfangen und unbefugten Zugriff auf sensible Informationen zu schützen. TLS bietet umfassende Sicherheit über die gesamte Transportschicht, während DTLS speziell dafür entwickelt wurde, instabile Transportprotokolle wie UDP zu unterstützen, die häufig in IoT-Umgebungen verwendet werden. Einige dieser Protokolle können als Vorläufer von Cyberangriffen dienen.

-

Eindeutige Identifizierung und Zwei-Faktor-Überprüfung: Um das Problem der unzureichenden Authentifizierung und Autorisierung bei IoT-Geräten zu lösen, ist es unerlässlich, starke Authentifizierungsverfahren bereitzustellen, die garantieren, dass nur autorisierte Entitäten auf die Geräte oder Systeme zugreifen können. Ein effektiver Ansatz besteht darin, jedem Internet of Things (IoT) Gerät während der Produktionsphase eindeutige Anmeldeinformationen zuzuweisen. Die Anmeldeinformationen, wie ein Login und ein Passwort, sollten Robustheit, Komplexität aufweisen und nicht auf verschiedene Geräte verteilt werden. Diese Strategie verringert das Risiko unerwünschten Zugriffs, der durch Standard- oder gemeinsam genutzte Anmeldeinformationen verursacht wird.

Ein alternativer Ansatz besteht darin, die Zwei-Faktor-Authentifizierung (2FA) einzubeziehen, die eine zusätzliche Schutzebene hinzufügt. 2FA verpflichtet die Benutzer, ein zusätzliches Identitätsmittel zusammen mit ihrem Login und Passwort bereitzustellen. Der zweite Faktor kann aus einem greifbaren Element bestehen, das der Benutzer besitzt, wie einem physischen Token oder einer mobilen Anwendung, die einmalige Bestätigungscodes generiert. Selbst im Falle, dass ein Angreifer den Benutzernamen und das Passwort erlangt, benötigt er dennoch den zweiten Faktor, um Zugang zu erhalten, was die Sicherheit erheblich verstärkt.

-

Zertifikatbasierte Authentifizierung und kontinuierliche Updates: Eine weitere praktikable Alternative ist die Authentifizierung basierend auf Zertifikaten. Der Prozess beinhaltet die Verwendung digitaler Zertifikate zur Authentifizierung der Identität der an der Kommunikation beteiligten Entitäten. Jedes Internet of Things (IoT)-Gerät ist mit einem einzigartigen digitalen Zertifikat ausgestattet, das von einer vertrauenswürdigen Zertifizierungsstelle (CA) autorisiert und validiert wird. Zertifikatbasierte Authentifizierung bietet eine robuste Authentifizierung und schützt vor Angriffen auf Basis von Anmeldeinformationen, was sie besonders wertvoll in umfangreichen IoT-Installationen macht.

Die Sicherstellung einer sicheren Gerätebereitstellung ist von größter Bedeutung während der ersten Einrichtung oder des Onboarding-Prozesses von IoT-Geräten. Der Prozess umfasst das sichere Senden der ersten Anmeldeinformationen an das Gerät, um dessen Authentizität und Privatsphäre zu gewährleisten. Durch die Verwendung sicherer Bereitstellungstechnologien wird der Akt des Abfangens oder Manipulierens von Anmeldeinformationen während der Einrichtungsphase vermieden, wodurch sichergestellt wird, dass nur autorisierte Stellen auf das Gerät zugreifen und es konfigurieren können.

Regelmäßiges Aktualisieren von Passwörtern und die Umsetzung von Passwortregeln sind entscheidend. Benutzer sollten aufgefordert werden, robuste, eindeutige Passwörter zu verwenden und davon abzusehen, dieselben Passwörter für verschiedene Geräte oder Dienste zu nutzen. Es ist unerlässlich, die Benutzer über die Bedeutung robuster Passwörter und die potenziellen Gefahren der Verwendung von Standard- oder leicht vorhersagbaren Anmeldeinformationen aufzuklären, um eine ordnungsgemäße Passwort-Hygiene zu fördern.

-

Software-Updates und Patches: Software-Updates und Patches beziehen sich auf den Prozess der Verbesserung und Behebung von Software durch Anwendung von Modifikationen und Updates, um Fehler, Schwachstellen zu beheben und die Funktionalität zu verbessern.

Hersteller spielen eine entscheidende Rolle bei der Sicherstellung der Sicherheit von IoT-Geräten, indem sie kontinuierliche Unterstützung durch regelmäßige Updates und Patches bieten. Um die Risiken im Zusammenhang mit unzureichenden Software-Updates und Patches zu mindern, ist es entscheidend, Sicherheitsanfälligkeiten anzugehen und die Gerätesicherheit zu stärken.

Hersteller müssen ihre Waren proaktiv auf mögliche Mängel überprüfen und mit Sicherheitsspezialisten zusammenarbeiten, um Schwachstellen zu identifizieren. Identifizierung und Behebung von Schwachstellen. Wenn Schwachstellen identifiziert werden, sollten umgehend Korrekturmaßnahmen ergriffen werden, um diese zu beheben, beispielsweise durch die Entwicklung von Patches oder Updates.

Um die rechtzeitige Bereitstellung von Updates und Patches sicherzustellen, müssen Hersteller effiziente Verfahren für die Softwareentwicklung und -veröffentlichung einführen. Durch die Annahme eines proaktiven Ansatzes werden gefundene Schwachstellen umgehend behoben, wodurch der Zeitraum, in dem Angreifer diese ausnutzen können, verkürzt wird.

Geräte können aus der Ferne mithilfe von Over-the-Air (OTA)-Updateverfahren aktualisiert werden. Die OTA-Firmware-Fähigkeit ist ein effizienterer und effektiverer Ansatz zur Aktualisierung entfernter IoT-Geräte für Gerätehersteller, die am gesamten Lebenszyklus des Geräts beteiligt sind. Dies beseitigt die Notwendigkeit menschlichen Eingreifens und stellt sicher, dass Geräte wesentliche Sicherheitsupdates ohne Unterbrechung erhalten können.

-

Integrieren Sie Konzepte des Datenschutzes von Anfang an in die frühen Phasen der Erstellung von IoT-Geräten: Die Ideen des Datenschutzes durch Technikgestaltung werden seit Mitte der 1990er Jahre verwendet. Dr. Ann Cavoukian entwickelte und formalisierte das Konzept der Privacy by Design (PbD) Mitte der 1990er Jahre. Anschließend begannen Regulierungsbehörden und Datenschutzspezialisten, Privacy by Design (PbD) offiziell anzuerkennen und zu unterstützen. Der Privacy by Design (PbD)-Rahmen wurde einstimmig als weltweiter Standard für Datenschutz auf der Internationalen Konferenz der Datenschutz- und Datenschutzbeauftragten im Oktober 2010 in Jerusalem anerkannt. Hersteller, die an der Erstellung von IoT-Geräten beteiligt sind, sollten die Integration von Privacy-by-Design-Prinzipien von den frühen Entwicklungsphasen an priorisieren. Dies wird sicherstellen, dass den Sicherheits- und Datenschutzbedenken im IoT ausreichend Aufmerksamkeit geschenkt wird. Darüber hinaus müssen die Hersteller Datenschutzmaßnahmen wie Datenreduktion, Anonymisierungsmechanismen und benutzerzentrierte Datenschutzeinstellungen einbeziehen. Stellen Sie sicher, dass die Benutzer ausdrücklich ihre Erlaubnis zur Datenerhebung geben und die Methoden und Verfahren zur Verwaltung dieser Daten klar offenlegen. Es ist unerlässlich, Datenschutzkonzepte von Anfang an in die Entwicklung von Internet-of-Things (IoT)-Geräten zu integrieren, um sicherzustellen, dass Datenschutzbedenken in das Design, die Funktionalität und die Datenverarbeitungsverfahren des Geräts einfließen. Durch die Einbeziehung von Datenschutzmaßnahmen in den Entwicklungsprozess können Hersteller von IoT-Geräten proaktive Schritte unternehmen, um Datenschutzbedenken anzugehen und mögliche Datenschutzrisiken zu verringern.

Hersteller können Datenschutzkonzepte von Anfang an in die Entwicklung von IoT-Geräten einbeziehen, um Geräte zu produzieren, die den Datenschutz betonen und die persönlichen Informationen der Nutzer schützen. Dieser Ansatz stärkt das Vertrauen der Nutzer, mindert Datenschutzrisiken und gewährleistet die Einhaltung von Datenschutzvorschriften. Darüber hinaus fördert es eine Kultur, die den Datenschutz in der Internet-of-Things (IoT)-Branche priorisiert, was sowohl Einzelpersonen als auch Unternehmen zugutekommt, die an der Erstellung und Implementierung von IoT-Geräten beteiligt sind.