Was ist Anwendungssteuerung?

Die Dynamik der Sicherheit hat sich durch webbasierte Anwendungen verschoben. Früher waren bestimmte Apps an spezifische Protokolle und Ports gebunden, was die Durchsetzung von Richtlinien auf Host-Ebene sehr einfach machte. Fast der gesamte Datenverkehr nutzt jetzt HTTP (Ports 80/443). Mitarbeiter, Auftragnehmer, Partner und Dienstleister können von überall auf Webanwendungen über die Firewall zugreifen, was Probleme bei der Zugriffskontrolle verursacht. Instant Messaging, Peer-to-Peer-Dateifreigabe, Webmail, soziale Netzwerke und IP-Sprach-/Video-Kollaboration umgehen alle Sicherheitsmaßnahmen, indem sie Kommunikationsports und -protokolle ändern oder innerhalb anderer regelmäßig genutzter Dienste tunneln (zum Beispiel HTTP oder HTTPS). Um ihre Vermögenswerte vor Bedrohungen zu schützen und die Bandbreite zu verwalten, benötigen Organisationen Kontrolle über die Apps und den Datenverkehr in ihren Netzwerken.

Anwendungskontrolle ist ein Sicherheitsansatz, der verhindert, dass unbefugte Anwendungen Daten beschädigen, indem ihre Ausführung blockiert oder eingeschränkt wird. Die Kontrollfunktionen variieren je nach Geschäftszweck der Anwendung, aber das grundlegende Ziel ist es, die Privatsphäre und Sicherheit der Daten zu unterstützen, die von Anwendungen genutzt und zwischen ihnen gesendet werden.

Vollständigkeits- und Gültigkeitsprüfungen, Identität, Authentifizierung, Autorisierung, Eingabekontrollen und forensische Kontrollen sind alles Beispiele für Anwendungssteuerung.

-

Anwendungssteuerungen gewährleisten, dass Datensätze von Anfang bis Ende korrekt verarbeitet werden.

-

Nur legitime Daten werden dank der Anwendungssteuerungen eingegeben oder verarbeitet.

-

Alle Benutzer wurden dank der Anwendungssteuerungen eindeutig und unbestreitbar identifiziert.

-

Die Authentifizierung für das Anwendungssystem erfolgt durch Anwendungskontrollen.

-

Nur autorisierte Geschäftsnutzer haben dank der Anwendungsbeschränkungen Zugang zum Anwendungssystem.

-

Die Integrität der Daten, die aus nachgelagerten Quellen in das Anwendungssystem eingegeben werden, wird durch Anwendungssteuerungen gewährleistet.

-

Anwendungssteuerungen gewährleisten, dass Daten basierend auf Eingaben und Ausgaben wissenschaftlich und mathematisch gültig sind.

In diesem Artikel behandeln wir die folgenden Themen:

- Wie funktioniert die Anwendungssteuerung?

- Was sind die Merkmale und Beispiele für Anwendungssteuerung?

- Was sind die Vorteile der Anwendungssteuerung?

- Was sind die Arten der Anwendungssteuerung?

- Wie ist die Beziehung der Next Generation Firewall zur Anwendungssteuerung?

- Was sind die wichtigsten Unterschiede zwischen allgemeinen und Anwendungssteuerungen?

Wie funktioniert die Anwendungssteuerung?

Die Anwendungskontrolltechnologie funktioniert auf der Grundlage eines grundlegenden Konzepts: Verschiedene Arten von Netzwerkverkehr werden mit vordefinierten Bedingungsmodellen verglichen. Infolgedessen müssen diese Anfragen bestimmten Spezifikationen entsprechen, damit die Computer im Netzwerk miteinander interagieren können. Diese Standards ermöglichen es der Anwendungssteuerung, zu bestimmen, welcher Datenverkehr aus welchem Standort im System stammt. Unter Berücksichtigung dieser Aspekte können Sie priorisieren, welche Apps auf die Whitelist und welche auf die Blacklist gesetzt werden sollen, sowie welche häufiger überwacht werden müssen.

Auf Layer 7 bewerten die Anwendungserkennungs- (App ID) Klassifizierungsmaschine und die Anwendungssignatur-Mustererkennungsmaschine den tatsächlichen Inhalt des Payloads, um Apps zu identifizieren. Bis die Anwendung erkannt wird, führt App ID eine Deep Packet Inspection (DPI) des Netzwerkverkehrs und jedes Pakets im Fluss durch, das durch die Anwendungsidentifikations-Engine reist. Um die zukünftige Identifizierung zu beschleunigen, werden Anwendungsresultate wie IP-Adressen, Hostnamen und Portbereiche im Anwendungssystem-Cache (ASC) gespeichert.

Nachdem ein Datenverkehr als zu einer bestimmten Anwendung gehörend identifiziert wurde, kann er auf verschiedene Weise kategorisiert werden:

-

Typ: Telekonferenzsysteme können beispielsweise nach ihrer Funktion kategorisiert werden. Dies kann dabei helfen, die Priorität des Verkehrs zu bestimmen.

-

Level des Cybersicherheitsrisikos: Verschiedene Apps haben unterschiedliche Sicherheitsrisiken in Bezug auf Cybersicherheit. Aufgrund der Möglichkeit der Datenexfiltration können Protokolle, die Daten übertragen, wie E-Mail oder FTP, als hochriskant eingestuft werden. Die Identifizierung von Sicherheitsbedrohungen im Datenverkehr ermöglicht es einem Unternehmen, Sicherheitsmaßnahmen basierend auf Risikobewertungen umzusetzen.

-

Ressourcennutzung: Einige Apps verbrauchen deutlich mehr Ressourcen als andere. Videokonferenzprogramme zum Beispiel, die eine hohe Netzwerkbandbreite benötigen, um sowohl Audio als auch Video zu übertragen, können viel davon verbrauchen. Die Identifizierung des Datenverkehrs von Apps, die viele Ressourcen verbrauchen, könnte bei der Netzwerkleistungsoptimierung helfen.

-

Produktivitätsimplikationen: Soziale Netzwerk-Apps können beispielsweise einen positiven oder negativen Einfluss auf die Produktivität der Mitarbeiter haben. Aus diesem Grund möchte eine Organisation möglicherweise bestimmte Arten von Datenverkehr in ihren Netzwerken filtern.

Was sind die Merkmale und Beispiele für Anwendungssteuerung?

Es gibt sieben wichtige Merkmale, die bei der Anwendungssteuerung zu berücksichtigen sind, drei davon betreffen Benutzerkonten und die restlichen vier die Datenverarbeitung. Identifikation, Authentifizierung, Autorisierung, Vollständigkeits- und Gültigkeitsprüfungen, Eingabekontrollen und forensische Kontrollen sind alles Beispiele für diese Kontrollen. Eine kurze Beschreibung jedes Anwendungssteuerungsbeispiels finden Sie unten:

-

Identifikation: Die Richtigkeit und Einzigartigkeit der Benutzerkontoinformationen werden durch Identifikation sichergestellt.

-

Authentifizierung: Alle Anwendungen erfordern eine Authentifizierung, die aus Überprüfungssystemkontrollen besteht.

-

Autorisierung: Die Autorisierung stellt sicher, dass nur autorisierte Benutzer Zugang zum Anwendungsnetzwerk des Unternehmens haben.

-

Vollständigkeitsprüfungen: Prüfungen auf Vollständigkeit, die sicherstellen, dass Verkehrsflussaufzeichnungen von Anfang bis Ende bearbeitet werden.

-

Gültigkeitsprüfungen: Die Anwendungskontrolltechnologie führt Gültigkeitsprüfungen durch, um sicherzustellen, dass nur legitime Dateneingaben verarbeitet werden.

-

Eingabekontrollen: Die Integrität der in das System eingespeisten Daten wird durch Eingabekontrollen gewährleistet.

-

Forensische Kontrollen: Forensische Kontrollen stellen sicher, dass die Daten mathematisch und wissenschaftlich korrekt sind.

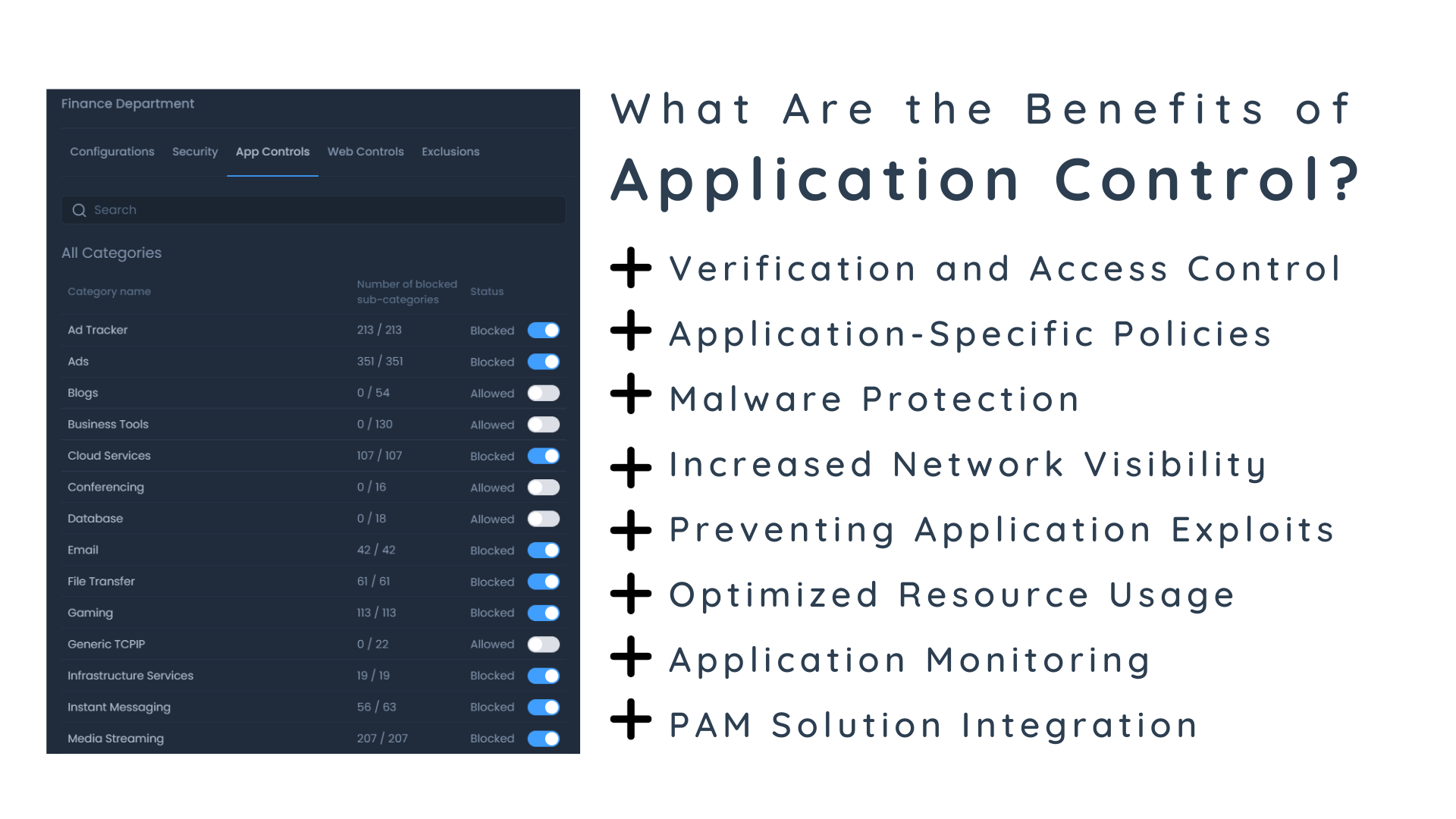

Was sind die Vorteile der Anwendungssteuerung?

Anwendungskontrolle ist eine Technik zur Identifizierung der Datenströme verschiedener Anwendungen in einem Netzwerk. Dies erleichtert es Unternehmen, Netzwerk-Routing und granulare Sicherheitsregeln basierend auf den durch die oben genannten Datenströme festgelegten Einschränkungen zu entwickeln und umzusetzen. Es ist besonders wichtig für den Schutz von Unternehmen, die eine strenge BYOD-Richtlinie haben. Einige der bemerkenswerten Vorteile der Anwendungssteuerung können wie folgt aufgelistet werden:

-

Verifizierung und Zugriffskontrolle: Über anwendungsspezifische Einschränkungen hinaus ist die Anwendungssteuerung eine Cybersicherheitsstrategie, die identitätsbasierte Richtlinien einfacher anwendbar macht. Das bedeutet, dass Sie Zugriffsrichtlinien für bestimmte Personen oder Benutzergruppen festlegen können, die mit verschiedenen Ressourcen innerhalb Ihres Unternehmens arbeiten. Sie werden auch in der Lage sein, das Zero-Trust-Modell dadurch zu verwenden.

-

Anwendungsspezifische Richtlinien: Der Hauptvorteil der Anwendungssteuerung besteht darin, dass Sie anwendungsspezifische Sicherheitsrichtlinien für Ihr Unternehmen durchsetzen können. Sie können diese verwenden, um bestimmte Arten von Anwendungsverkehr zuzulassen, zu verweigern oder zu begrenzen.

-

Malwareschutz: Da IT-Anwendungskontrollen die Ausführung nicht genehmigter Apps in der IT-Umgebung Ihres Unternehmens verbieten, wäre es schwierig, wenn Malware über eine Anwendung in Ihr Netzwerk eindringen würde. [Malware] (https://www.zenarmor.com/docs/network-security-tutorials/what-is-malware) Injection durch eine Anwendung ist eine Technik, die von Cyberangreifern verwendet wird, um hochsichere Netzwerke zu durchdringen.

-

Erhöhte Netzwerktransparenz: Die Anwendungssteuerung ermöglicht Ihrem Unternehmen ein besseres Verständnis des Datenverkehrs, der Ihr Netzwerk betritt und verlässt. Infolgedessen wird Ihr Sicherheitsteam in der Lage sein, eingehende und ausgehende Anfragen entweder über den gesamten Online-Rand oder zwischen bestimmten Endpunkten zu verfolgen.

-

Verhindern von Anwendungs-Exploits: Exploits sind eine weitere Technik für einen Cyberangreifer, um Zugang zu Ihrem Netzwerk zu erhalten. Anwendungsexploits fungieren als "Hintertür"-Zugang und werden oft in Drittanbieterprogrammen und veralteten Betriebssystemen gefunden.

-

Optimierte Ressourcennutzung: Sie können die Ressourcennutzung im Unternehmensnetzwerk optimieren, indem Sie in der Lage sind, zwischen Richtlinien für bestimmte Apps zu unterscheiden. Die Priorisierung des Datenverkehrs von latenzsensiblen Anwendungen über weniger wichtige Apps wie soziale Medien wird sicherstellen, dass wichtige Infrastrukturprogramme die bestmögliche Systemleistung erhalten.

-

Anwendungsüberwachung: Mit so vielen Endgeräten in einem Unternehmensnetzwerk kann es schwierig sein, den Überblick zu behalten, welche Programme aktiv sind. IT-Anwendungskontrollen helfen bei der Verwaltung von Apps in Ihrer IT-Umgebung.

-

Integration der PAM-Lösung: Ein weiterer Vorteil der Anwendungssteuerung ist, dass sie in Kombination mit Privileged Access Management (PAM) verwendet werden kann, einer Form der Cybersicherheitstechnologie, die die korrekte Nutzung administrativer Berechtigungen innerhalb eines Netzwerks sicherstellt. PAM folgt dem Prinzip der geringsten Privilegien (POLP), das besagt, dass Benutzerkonten nur den Grad an Zugriff haben sollten, der notwendig ist, um alltägliche Aufgaben zu erledigen.

Abbildung 1. Was sind die Vorteile der Anwendungssteuerung?

Was sind die Arten der Anwendungssteuerung?

Arten der Anwendungssteuerung werden im Folgenden erklärt:

-

Eingabesteuerungen: Eingabekontrollen sind eine Form der Anwendungskontrolle, die die Menge der Daten einschränkt, die in eine Anwendung eingegeben werden können. Diese Kontrolle beschränkt die Eingabe illegaler Daten in das System. Es gibt mehrere Arten von Eingabekontrollen, und einige benötigen eine Genehmigung für die Dateneingabe, bevor sie im System gespeichert werden können.

-

Ausgabekontrollen: Ausgabekontrollen sind eine weitere Art von Anwendungskontrollen, die sich mit der Verteilung von Daten über Anwendungen hinweg befassen und sicherstellen, dass die richtigen und angemessenen Daten dem entsprechenden Empfänger bereitgestellt werden. Ausgabekontrollen überwachen, welche Daten übertragen werden und ob sie korrekt und vollständig sind; sie verfolgen auch, an wen die Daten gesendet werden und wohin sie gehen.

-

Integritätskontrollen: Integritätskontrollen helfen dabei, sicherzustellen, dass Daten konsistent formatiert sind und leicht als legitim und korrekt validiert werden können.

-

Zugriffskontrollen: Zugriffskontrollen beschränken die Aktivitäten, die Benutzer mit einem bestimmten Datensatz durchführen dürfen. Diese Anwendungskontrolle beschränkt die Aktionen, die Benutzer mit Daten basierend auf ihrer Zugriffsrolle durchführen dürfen. Bestimmte Benutzer dürfen nur auf Daten zugreifen, während andere sie bearbeiten dürfen. Andere haben möglicherweise sogar die Befugnis, die Daten zu ändern, indem sie neue Eingaben und Zeilen hinzufügen.

Wie steht die Next-Generation-Firewall in Beziehung zur Anwendungssteuerung?

Traditionelle Firewalls wurden für eine Zeitspanne entworfen, bevor Menschen viele Anwendungen gleichzeitig auf verschiedenen Ports nutzten, was es unmöglich macht, dass diese Technologie weiterhin funktioniert. WAF ist eine gute Option, aber da es sich auf die Anwendungsschicht konzentriert, deckt es nicht unbedingt alle Bereiche ab. Next-Generation-Firewalls (NGFWs) überwachen den Datenverkehr auf allen Anwendungsebenen und bestimmen mithilfe von KI und maschinellem Lernen, was sicher gesendet und empfangen werden kann. Diese Komponente ist vollständig automatisiert, erfordert keine tägliche Überwachung durch IT-Personal und ist in der Lage zu bestimmen, was gesendet oder empfangen wird. Einfach gesagt, Sie haben die Möglichkeit, den Leuten die Nutzung von Facebook zu erlauben. Sie können auch die Facebook-App verbannen oder auswählen, welche Personen sie nutzen dürfen.

Mit dem Flugzeug zu reisen ist eine schöne Analogie. Die Daten wurden einfach überprüft, um festzustellen, ob sie ein Ticket hatten und ob ihre Anmeldeinformationen in Ordnung waren. In den ersten Iterationen der Firewall durften sie das Flugzeug besteigen.

Dann nahm der Anwendungsverkehr so stark zu, dass die Firewalls der ersten Generation nicht mehr mithalten konnten. Dies liegt daran, dass Diebe in der Lage waren, Malware in den Anwendungsverkehr einzuschleusen, wo sie für den Firewall-Ticketnehmer unsichtbar war.

Infolgedessen wurden Next-Generation-Firewalls mit zusätzlichen Funktionen wie Application Control und Intrusion Prevention System (IPS) entwickelt, um bekannte und Zero-Day-Bedrohungen zu identifizieren. Durch die ständige Überwachung des Netzwerkverkehrs kann dieses neue Gerät in Programme hineinsehen und Malware erkennen und stoppen. Betrachten Sie es als eine Art, Röntgengeräte in den Boarding-Prozess Ihres Flugzeugs zu integrieren. Auch wenn Sie ein Ticket hatten, wurden Sie abgewiesen, wenn Sie etwas Gefährliches in Ihrem Gepäck hatten.

Was sind die Unterschiede zwischen URL-Filterung und Anwendungssteuerung?

Die Anwendungssteuerungsfunktion implementiert eine verfeinerte Verkehrssteuerung, indem sie Anwendungserkennungstechnologie nutzt, um verschiedene Anwendungen im Verkehr zu identifizieren. Es gibt auch Webanwendungen unter den Anwendungen. Die Facebook-Anwendung zum Beispiel wird unter www.facebook.com gehostet.

Anwendungssteuerung identifiziert und regelt den Zugriff auf Webseiten für Webanwendungen, während URL-Filterung die Webseiten-URLs regelt. Mit anderen Worten, die Anwendungssteuerung wird einem bestimmten Anwendungsprogramm zugewiesen, und ein bestimmtes Anwendungsprogramm kann über mehrere Webseiten hinweg gespiegelt werden. URL-Filterung erstreckt sich auf das Zugriffsverhalten einzelner Webseiten.

Anwendungskontrolle eignet sich besser für die Kontrolle von Anwendungen auf granularer Ebene. Sie sind besser mit den Namen von Anwendungen vertraut, die mit Websites wie Facebook verbunden sind, einschließlich des Facebook-Browsers, Facebook-Videos und Facebook-Aktivitäten. Das Sammeln von URLs, die mit Anwendungen korrespondieren, kann schwierig sein, da eine einzelne Anwendung mit mehreren URLs verbunden sein kann. In dieser Situation ist die Anwendungssteuerung die praktischere Option. Die Konfiguration von Anwendungsidentifikatoren, wie Facebook-Videos und Facebook-Aktivitäten, ist alles, was erforderlich ist.

URL-Filterung ist eine effektivere Methode, um den Benutzerzugang zu einer bestimmten Kategorie von Websites oder einer Sammlung von URLs, die auf derselben Domain gehostet werden, zu regulieren. Die Verwendung von URL-Filterung, um beispielsweise den Zugriff der Benutzer auf die Facebook-Sozialenetzwerkseite einzuschränken und gleichzeitig den Zugriff auf andere soziale Netzwerke zu verhindern, ist praktischer. Die Anwendungssteuerung erfordert, dass alle Anwendungen, die den Domains entsprechen, angegeben werden. Folglich haben URL-Filterung und Anwendungssteuerung jeweils unterschiedliche Anwendungsszenarien und ergänzen sich gegenseitig.

Was sind die wichtigsten Unterschiede zwischen allgemeinen und Anwendungssteuerungen?

Es gibt eine Reihe von kritischen Unterschieden zwischen allgemeinen und Anwendungssteuerungen. Diese Kontrollen sind entscheidend für Unternehmen, die auf Informationssysteme angewiesen sind. Beide dieser Einschränkungen sind entscheidend. Es ist jedoch wichtig, ihre Unterschiede zu verstehen. Die folgenden Punkte zeigen einige der Unterschiede zwischen allgemeinen und anwendungsspezifischen Kontrollen auf.

-

Definition: Alle computergestützten Systeme oder Anwendungen unterliegen allgemeinen Kontrollen. Sie sind eine Sammlung von Software, Hardware und manuellen Methoden, die zur Form des gesamten Kontrollumfelds beitragen. Im Gegensatz dazu sind Anwendungssteuerungen einzigartig für jedes computerisierte Programm. Zum Beispiel haben Lohnabrechnungssysteme andere Anwendungsbeschränkungen als Verkaufssysteme.

-

Umfang: Allgemeine Kontrollen haben Einfluss darauf, wie das gesamte Informationssystem einer Organisation funktioniert. Infolgedessen ist ihre Nutzung vielseitiger. Im Gegensatz dazu sind Anwendungskontrollen ausschließlich auf ein einzelnes Programm beschränkt. Infolgedessen haben Anwendungskontrollen eine klarere und begrenztere Reichweite. Das soll jedoch nicht heißen, dass diese Vorschriften unwirksam sind.

Im Gegensatz dazu sind Anwendungssteuerungen detaillierter. Wie bereits besprochen, werden Anwendungskontrollen in drei verschiedene Kategorien eingeteilt. Diese umfassen Kontrollen für Eingabe, Verarbeitung und Ausgabe. Jede dieser Kategorien kann weitere Unterkategorien haben, die alle Anwendungsbeschränkungen unterliegen.

-

Arten: Allgemeine Kontrollen, wie bereits erwähnt, umfassen Software, Hardware und manuelle Techniken. Infolgedessen können diese Kontrollen unter anderem Software, Computeroperationen, Datensicherheit, administrative und physische Hardwarekontrollen umfassen.

-

Beispiel: Wie bereits erwähnt, können allgemeine Kontrollen alle Kontrollen über Informationssysteme umfassen. Kontrollen über Rechenzentrums- und Netzwerkoperationen sind beispielsweise ein Beispiel für umfassende Kontrollen. Diese Regeln gelten für jede Art von Informationen, die über Netzwerke kommunizieren. Antivirus- oder Firewall-Schutz ist eine gängige Art von generischer Kontrolle, die auf alle Informationstechnologiesysteme anwendbar ist.

Anwendungskontrollen hingegen sind anwendungsspezifisch. Daher sind Eingabekontrollen eine ausgezeichnete Veranschaulichung von Anwendungskontrollen. Diese Kontrollen ermöglichen die Validierung aller Daten, die in die Systeme eingegeben werden. Auf diese Weise können Unternehmen sicherstellen, dass nur genaue Daten in ihre Systeme gelangen. Die Anwendungssteuerung stellt sicher, dass jeder Mitarbeiter bezahlt wird, sobald das Lohnabrechnungsprogramm verwendet wird.