Was ist Tor?

Tor ist ein Open-Source-Privatsphärennetzwerk, das für das Onion Routing Project steht und anonymes Surfen im Internet ermöglicht. Es ist eine gemeinnützige Organisation, die Forschung und Entwicklung im Bereich der Online-Anonymität und Vertraulichkeit durchführt. Es soll verhindern, dass irgendjemand Ihre Browserverläufe verfolgt oder herausfindet, wo Sie sich befinden, einschließlich Unternehmen und der Regierung.

Das globale Tor-Computernetzwerk nutzt sichere, verschlüsselte Protokolle, um die Online-Anonymität der Nutzer zu gewährleisten. Digitale Kommunikation und Informationen von Tor-Nutzern werden mit einer gestuften Methodik geschützt, die den geschichteten Segmenten einer Zwiebel ähnelt.

Die grundlegenden Ziele von Tor lassen sich zusammenfassen als: Blockieren von Trackern durch Verschleierung der Benutzerpfade, Vorantreiben gegen Überwachung, Widerstand gegen Fingerprinting, Bereitstellung mehrschichtiger Verschlüsselung und Ermöglichung uneingeschränkten Surfens.

Die ursprünglich entwickelte Technologie, die mit Tor verbunden ist, wurde von der US Navy geschaffen.

und mehr als die Hälfte der Finanzierung kam von der Regierung. Das Hauptziel von Tor war es, die Privatsphäre der Internetnutzer vor den damit verbundenen Unternehmen zu schützen, als es 2002 erstmals eingeführt wurde.

Die folgenden Themen werden in diesem Artikel behandelt:

-

Was ist Tor?

-

Wie funktioniert Tor?

-

Ist die Nutzung von Tor legal?

-

Was sind die Vor- und Nachteile der Nutzung von Tor für Online-Privatsphäre und Anonymität?

-

Wie lade ich Tor auf mein Gerät herunter und installiere es?

-

Kann Tor verwendet werden, um auf das Dark Web oder Deep Web zuzugreifen?

-

Wie sicher ist Tor?

-

Gibt es Alternativen zu Tor für anonymes Surfen oder Kommunizieren?

-

Was sind die häufigsten Missverständnisse oder Mythen über Tor?

-

Gibt es irgendwelche Risiken oder Schwachstellen, die mit der Nutzung von Tor verbunden sind?

-

Was ist der Unterschied zwischen Proxy und Tor?

-

Wie kann ich zum Tor-Projekt beitragen oder seine Mission der Online-Privatsphäre und Meinungsfreiheit unterstützen?

Wie funktioniert Tor?

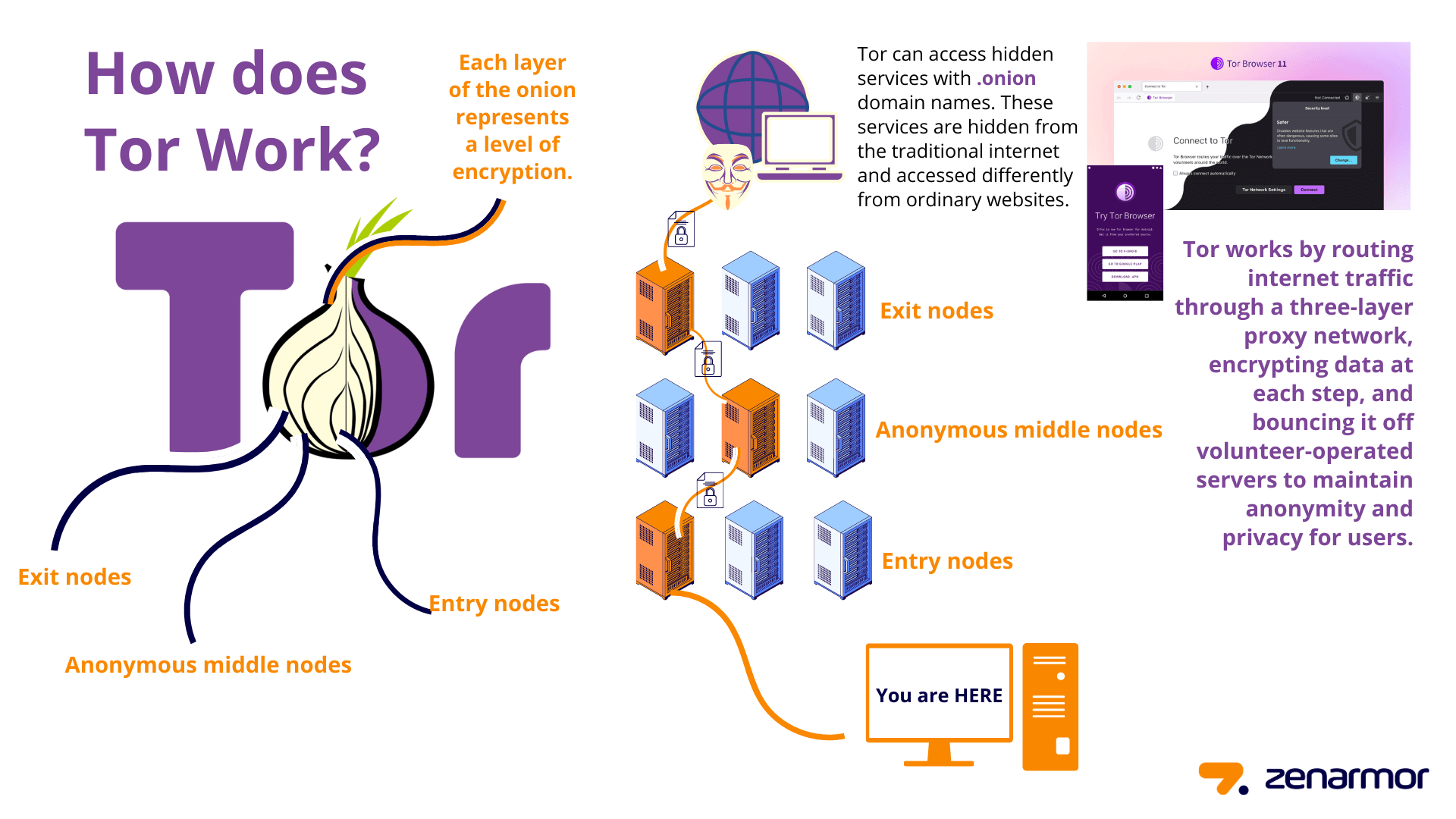

Die vom Tor-Browser verwendete Methode wird Onion Routing genannt. Benutzer können anonym im Internet surfen, dank des Peer-to-Peer-Overlay-Netzwerks, das als Onion Router bekannt ist. Die Quelle und das Ziel der über das Netzwerk transportierten Daten bleiben anonym, indem die zahlreichen Verschlüsselungsebenen des Onion-Routings verwendet werden. Es wird so gemacht, dass Internetgespräche von niemandem überwacht, eingeschränkt oder zensiert werden können.

Ähnlich wie die Schichten einer Zwiebel ist Tor eine Struktur, die aus einem dreischichtigen Proxy besteht. Es besteht aus öffentlichen Einstiegsknoten, anonymen Mittelknoten und Exit-Knoten. Es gibt Tausende von anonymen Relay-Servern, die größtenteils von Freiwilligen betrieben werden.

Nach der Installation von Tor sendet der Browser des Benutzers Daten an einen Exit-Knoten, den Ort, an dem die Daten das Netzwerk verlassen, unter Verwendung von Tor-Servern. Nachdem die Daten gesendet wurden, durchlaufen sie mehrfache Verschlüsselungen und passieren einen zufällig gewählten Mittel-Relay, bevor sie an den nächsten Knoten weitergeleitet werden.

Die Relais-Server kennen nur das aktuelle Relais und das folgende Relais, weil die Anfrage mehrfach verschlüsselt wurde; sie sind sich des Inhalts der Anfrage oder der gesamten Kette nicht bewusst. An einem Exit-Node verlässt die Netzwerk-Anfrage schließlich das Tor-Netzwerk. Der Benutzer surft direkt vom Exit-Knoten aus, der von der Website sichtbar ist.

Es wird schwierig, die Daten auf ihre ursprüngliche Quelle zurückzuverfolgen, wenn dieser Prozess wiederholt wird. Der Tor-Browser speichert den Browserverlauf nicht und speichert keine Cookies, während er Anonymität bietet.

Tor-verborgene Dienste verwenden .onion-Domainnamen und sind vom traditionellen Internet unsichtbar, daher unterscheidet sich der Zugriff auf sie von dem auf gewöhnliche Websites. Tor Browser ist eine angepasste Version von Mozilla Firefox, die das Tor-Netzwerk nutzt, um auf das World Wide Web zuzugreifen. Tor Browser wird mit mehreren Erweiterungen geliefert, die den Benutzern helfen, ihre Privatsphäre zu schützen. Zum Beispiel wird Tor mit dem NoScript-Plugin vorinstalliert, das von den Nutzern verlangt, jede JavaScript-Datei manuell zu genehmigen, bevor sie ausgeführt werden kann. Dies hilft, sich gegen Profiling und Angriffe auf die Browsersicherheit zu schützen.

Abbildung 1. Wie funktioniert Tor?

Ist die Nutzung von Tor legal?

Ja. In den meisten Ländern ist die Nutzung des Tor-Netzwerks und des Tor-Browsers legal. Doch Sie werden in Schwierigkeiten mit den Behörden in Ihrem Land geraten, wenn Sie Tor für illegale Handlungen nutzen. Da Tor es den Nutzern ermöglicht, anonym im Internet zu surfen, zielen autoritäre Regierungen häufig auf dessen Zensur ab. Zahlreiche Länder, darunter China, Iran und Russland, haben versucht, die Relais des Tor-Netzwerks abzuschalten oder die Tor-Website vollständig zu blockieren. In der Mehrheit dieser Länder, abgesehen von China, bieten Spiegel- und Proxyserver weiterhin Zugang zum Tor-Netzwerk. Wenn Sie jedoch den Tor-Browser in diesen Ländern verwenden, wird dringend geraten, äußerst vorsichtig vorzugehen. Obwohl es nicht als illegal angesehen wird, den Browser allein zu verwenden, ist die Nutzung von Tor in vielen Ländern äußerst verdächtig. Angesichts der illegalen Nutzung von Tor in vielen Fällen ist der Verdacht zumindest teilweise gerechtfertigt. Doch es ignoriert die legitime und vorteilhafte Nutzung der Anonymität von Tor.

Abschließend lässt sich sagen, dass das grundlegende Ziel normalerweise bestimmt, ob Tor legal oder kriminell ist. In den meisten Ländern sollten Sie sich keine großen Sorgen machen müssen, wenn Sie es für legale Aktivitäten wie das Surfen im Internet oder andere legale tägliche Inhalte nutzen. Dennoch wird das Dark Web, das für seine illegalen Aktivitäten bekannt ist, häufig mit dem Tor-Browser in Verbindung gebracht. Die Nutzung von Tor für illegale Zwecke kann dich in Schwierigkeiten mit dem Gesetz bringen.

Tor kann verwendet werden, um auf einige illegale Seiten im Dark Web zuzugreifen, darunter solche, die mit dem Verkauf von illegalen und oft gefährlichen Drogen und Substanzen, Menschenhandel, der Verbreitung von schädlicher Software wie Viren und Malware sowie dem Verkauf von expliziten sexuellen Inhalten zu tun haben.

Andererseits können einige wichtige Gruppen von Menschen, die als Beispiele für die legale Nutzung des Tor-Netzwerks dienen können, Folgendes umfassen: Reporter, die unter autoritären Regimen arbeiten, Bürger unter einer Diktatur, politische Dissidenten, Menschenrechtsaktivisten, bestimmte Arten von Whistleblowern, Strafverfolgungsbeamte, verdeckte Ermittler, IT-Fachleute einschließlich Cybersicherheitsfachleuten und White-Hat-Hackern.

Was sind die Vor- und Nachteile der Nutzung von Tor für Online-Privatsphäre und Anonymität?

Tor wird hauptsächlich bevorzugt, weil es den Nutzern ermöglicht, dass die von ihnen besuchten Websites ihre echte IP-Adresse nicht erkennen können, wenn es richtig genutzt wird. Sie müssen sich keine Sorgen machen, dass Ihr Internetdienstanbieter weiß, welche Websites Sie besucht haben. Es bietet hauptsächlich Möglichkeiten, verschiedene Arten von Zensur zu umgehen.

Einige Hauptvorteile der Nutzung von Tor sind wie folgt:

- Es ist schwierig, abgeschaltet zu werden. Da das Tor-Netzwerk nur von Freiwilligen betrieben wird, kann weder die Regierung noch eine andere Entität es leicht abschalten.

- Es tarnt Ihre IP-Adresse. Ihre Anfrage durchläuft mehrere Ebenen, bevor sie ihr Ziel erreicht, wodurch Ihre echte IP-Adresse verborgen bleibt. Ihre IP-Adresse wird von keiner Schicht oder keinem Knoten bekannt sein.

- Es fallen keine Kosten an. Es hat keine Kosten für die Nutzung. Das Herunterladen des Tor-Browsers ist kostenlos, ebenso der Zugang zu seinem Netzwerk.

- Es ermöglicht den Nutzern, geografische Einschränkungen zu umgehen. Es ermöglicht den Nutzern, geografische Einschränkungen zu umgehen. Sie können regionale Einschränkungen umgehen und Inhalte freischalten, die sonst an Ihrem Standort blockiert wären, da Ihre echte IP-Adresse verborgen ist.

Obwohl es viele Vorteile bei der Nutzung von Tor gibt, bringt es auch einige erhebliche Nachteile mit sich. Die Hauptnachteile von Tor sind unten aufgeführt:

-

Langsame Verbindung: Die Nutzung des Tor-Netzwerks kann Ihre Verbindung im Vergleich zu VPNs und dem normalen Surfen im Internet erheblich verlangsamen, da eine einzelne Anfrage durch zahlreiche Schichten oder Knoten reisen muss. Da die Auswahl zufällig erfolgt und jeder Knotenpunkt eine unterschiedliche Bandbreite hat, besteht die Möglichkeit, dass Sie über den langsamsten Knotenpunkt weitergeleitet werden. Die Verwendung des Tor-Browsers ist nicht die beste Wahl für Inhalte, die eine Hochgeschwindigkeitsverbindung erfordern oder das Herunterladen von Dateien mit großen Dateigrößen.

-

Sicherheitsbeschränkungen: Nur der Tor-Browser oder Programme mit integriertem Tor-Zugang können die Sicherheit nutzen, die das Tor-Netzwerk bietet. Dies impliziert, dass nicht alle von Ihnen verwendeten Softwareprogramme von der Sicherheit des Tor-Netzwerks profitieren können. Wenn Sie Tor verwenden, funktionieren einige Websites möglicherweise nicht richtig, um mehr Sicherheit zu bieten.

-

Mögliche Sicherheitsanfälligkeit: Jeder, der es betreibt, wird Ihre Daten leicht lesen können, da die Daten, die den Ausgangsknoten erreichen, entschlüsselt wurden. Wenn Sie keine HTTPS-Verbindung verwenden, könnte dies Sie anfällig für mögliche Angriffe machen. Das ist besorgniserregend, da jeder leicht einen Exit-Knoten einrichten kann. Darüber hinaus ist es für die Benutzer relativ einfacher, ihre Anonymität durch Fehler während ihrer Internetaktivitäten zu gefährden.

-

Verwaltungs- und Wartungsprobleme: Da das Tor-Netzwerk vollständig von Freiwilligen betrieben wird, könnten die Wartungskosten nicht gedeckt sein und es könnte nicht genügend Ressourcen geben, um es reibungslos zu betreiben. Darüber hinaus kann der Betrieb von Tor durch bestimmte Regierungen und Netzwerkadministratoren eingeschränkt werden.

-

Verdacht erregen: Obwohl es legal ist, kann die Nutzung von Tor den Eindruck erwecken, dass Ihr Verhalten fragwürdig ist und die Aufmerksamkeit der Strafverfolgungsbehörden auf sich ziehen. Die Behörden könnten Sie überwachen wollen, wenn sie bemerken, dass Sie das Tor-Netzwerk häufig nutzen, da die Mehrheit der Tor-Nutzer diejenigen sind, die vertrauliche Informationen verbergen möchten.

Wie lade ich Tor auf mein Gerät herunter und installiere es?

Der Installationsprozess von Tor für Windows, macOS, Linux und Android wird im Folgenden erklärt.

Bevor Sie mit der Installation beginnen, muss der Tor Browser von der offiziellen Tor Project-Website auf Ihr Gerät heruntergeladen werden, die am besten für die neuesten und genauesten Software-Downloads und Installationsanweisungen zu verwenden ist. Beachten Sie, dass es erklärt, wie man sich umgeht, indem es einige alternative Download-Methoden anbietet, falls es in Ihrem Netzwerk blockiert ist. Sie können den Tor-Browser von https://www.torproject.org/download/ herunterladen.

Sie können Tor unter Windows installieren, indem Sie die folgenden Schritte befolgen:

-

Nachdem Sie die Download-Seite

https://www.torproject.org/download/aufgerufen haben, klicken Sie auf "Download für Windows". Ihr Computer wird eine Datei herunterladen. Der Tor-Browser wird den Installationsprozess starten, nachdem Sie diese Datei geöffnet haben. -

Wählen Sie die Sprache Ihrer Wahl und klicken Sie dann auf "OK." Danach sehen Sie das Fenster "Browser-Setup".

-

Wählen Sie den Zielordner aus und klicken Sie auf "Installieren." Beachten Sie, dass der Installer, wenn Sie den Speicherort für die Installation der Software nicht anpassen, einen neuen Ordner dafür erstellt.

Nach Abschluss der Installation kann Tor wie Ihre anderen regulären Browser verwendet werden.

Sie können Tor auf MacOS installieren, indem Sie die folgenden Schritte ausführen:

-

Nachdem Sie die Download-Seite

https://www.torproject.org/download/aufgerufen haben, klicken Sie auf "Download für MacOS". -

Nach dem Herunterladen öffnen Sie die Installationsdatei und ziehen das Tor Browser-Symbol in den Anwendungsordner.

-

Schließlich kann der Tor-Browser gefunden und gestartet werden, indem Sie zum Launchpad auf Ihrem Mac gehen.

Sie können Tor auf Android-Geräten installieren, indem Sie die folgenden Schritte ausführen:

-

Suchen Sie im Play Store nach "Tor" im Suchfeld.

-

Wenn mehr als eine App angezeigt wird, wählen Sie "Installieren" bei der mit der höchsten Anzahl an Downloads.

-

Um mit dem Surfen im Tor-Netzwerk auf Ihrem Android-Gerät zu beginnen, klicken Sie auf "Öffnen" und "Verbinden".

Nachdem Sie Tor Browser erfolgreich auf Ihrem Gerät installiert haben, ist es ratsam, zuerst auf "Tor-Netzwerkeinstellungen" zu klicken, wenn Sie sich derzeit in einem Land befinden, das Tor aktiv verbietet. Die Software wird Ihnen dabei helfen, Ihren Browser so einzurichten, dass die Online-Beschränkungen in Ihrem Land Sie nicht so stark beeinträchtigen. Andere Einstellungen können vorgenommen werden, wie z.B. die Auswahl des Sicherheitsniveaus usw. in den Einstellungen.

Kann Tor verwendet werden, um auf das Dark Web oder Deep Web zuzugreifen?

Der Tor-Browser leitet den Webverkehr über eine Sammlung von mehreren Routern, die als Knoten bekannt sind, um Ihre IP-Adresse und Internetaktivität zu verbergen. Ihre Daten und Ihre Anonymität sind geschützt, da der Prozess mehrere Schichten mit starker Verschlüsselung umfasst. Tor wird von Journalisten, Whistleblowern und anderen genutzt, die ihre Online-Privatsphäre schützen möchten, da es ihren Browserverlauf verbirgt und das Tracking deaktiviert.

Einer der am häufigsten bevorzugten Browser für den anonymen Zugang zum Dark Web ist Tor.

Websites, die oft über herkömmliche Suchmaschinen oder reguläre Browser nicht zugänglich sind, können im Dark Web gefunden werden. Um auf eine Dark-Web-Website zuzugreifen, muss auch die genaue URL bekannt sein.

Da das Dark Web aus nicht indizierten und unkontrollierten Webseiten besteht, ist es die Heimat für alles, von gestreamten Inhalten über schwarze Märkte, illegale Drogen bis hin zu jeglicher Art von verbotenem und größtenteils illegalem Inhalt.

Obwohl Tor häufig mit dem Dark Web oder Deep Web in Verbindung gebracht wird, ist nicht alle Inhalte auf diesen Netzwerken illegal oder bösartig. Daher wird dringend davon abgeraten, sich vom Dark Web fernzuhalten, es sei denn, Sie planen, es für legale Zwecke zu nutzen oder einfach, um Ihre Anonymität zu schützen oder Zensur im Journalismus zu umgehen, und Sie sind gut mit dem Thema vertraut.

Wie sicher ist Tor?

Der Tor-Browser verbirgt die Websites, die Sie besuchen, vor anderen. Obwohl bestimmte Organisationen, wie Ihr Internetdienstanbieter (ISP), sehen können, dass Sie Tor verwenden, ist es unwahrscheinlich, dass sie herausfinden können, welche Websites Sie besuchen.

Mehr Kapazität als jeder andere Browser steht in Tor zur Verfügung, um Ihre Online-Anonymität zu wahren. Einige Sicherheits- und Anonymitätsmaßnahmen, die Tor ergreift, sind wie folgt:

-

Um Ihre Identität zu sichern, leitet Tor Ihren Datenverkehr um und verschlüsselt ihn, während er über das Netzwerk navigiert.

-

Um zu verhindern, dass Websites und Lauschangreifer herausfinden, wer Sie sind oder was Sie tun, maskiert Tor Ihre wahre IP-Adresse.

-

Jede Website, die Sie besuchen, wird von Tor isoliert, wodurch Tracking-Tools von Drittanbietern und Werbung daran gehindert werden, Ihnen zu folgen.

-

Ihre elektronischen Fingerabdrücke werden aufgrund des Designs des Tor-Browsers praktisch identisch mit denen jedes anderen Tor-Nutzers sein. Auf diese Weise können der von Ihnen verwendete Browser und Informationen über Ihr Gerät nicht zur Identifizierung verwendet werden.

-

Wenn Sie einen Tab schließen, verschwinden alle Ihre Browserverläufe, Cookies und Formulare dauerhaft. Jede Suche beginnt von vorne.

Tor bietet auch drei optionale Sicherheitsstufen an. Standard-, sicherer- und sicherster-Modus sind im Tor-Browser verfügbar.

-

Wenn die Standardoption gewählt wird, sind alle Funktionen des Tor-Browsers und der Website aktiv.

-

Wenn die sicherere Option gewählt wird, sind mögliche schädliche Website-Funktionen deaktiviert. Einige Websites könnten dadurch unbrauchbar werden. Alle nicht-HTTPS-Websites haben JavaScript deaktiviert, einige Schriftarten und Symbole sind deaktiviert, und HTML5-Medien wie Video und Audio müssen angeklickt werden, um abgespielt zu werden.

-

Wenn die sicherste Option gewählt wird, sind auf dieser Ebene nur die Funktionen erlaubt, die für statische Seiten und die grundlegendsten Dienste benötigt werden. Skripte auf der Seite, Medien und Bilder sind alle von diesen Änderungen betroffen. Alle Websites haben Javascript standardmäßig deaktiviert, zusammen mit einigen Schriftarten, Symbolen, Icons und Bildern. Video- und Audioinhalte sind wieder nur durch Klicken abspielbar.

Andererseits sind Angriffe immer noch möglich, obwohl Tor sicherer ist als die meisten gängigen Browser, da keine Technologie völlig narrensicher ist und es potenzielle Risiken oder Schwachstellen geben kann. Während Tor Schutz gegen die Analyse des Datenverkehrs bietet, ist die End-to-End-Korrelation, die mehrere Datenpunkte aus einem Datenstrom verwendet, um den Ursprung und das Ziel eines Angriffs zu bestimmen, nicht geschützt.

Einige gängige Angriffs- und Spionagemethoden auf Tor werden in den folgenden Kapiteln erwähnt.

Gibt es Alternativen zu Tor für anonymes Surfen oder Kommunizieren? Gibt es Alternativen zu Tor für anonymes Surfen oder Kommunizieren?

Tor Browser ist ein fantastischer Browser, der die Anonymität der Nutzer schützt. Allerdings ist Tor nicht der einzige Browser, der die Privatsphäre priorisiert, und es gibt einige Nachteile bei der Verwendung von Tor, darunter eine viel langsamere Internetverbindung. Verschiedene Webbrowser stehen zur Verfügung, um Anonymität beim Surfen im Internet zu bieten. VPNs und Proxys

Im Folgenden werden einige der besten Tor-Alternativen für anonymes Surfen vorgestellt, und VPNs, Proxys und Tor werden diskutiert und verglichen.

Hier sind einige der besten Tor-Alternativen für anonymes Surfen;

-

Epic Browser: Eine der besten Tor-Alternativen, die heute verfügbar ist, ist der Epic Browser. Die Tatsache, dass Epic Browser unter Verwendung des Quellcodes von Chromium erstellt wurde, deutet darauf hin, dass Epic wahrscheinlich viele Chrome-Funktionen haben wird. Werbung, Spyware und andere Skripte werden von Epic Browser auf Internetseiten automatisch blockiert. Darüber hinaus können Sie dem Browser Plugins hinzufügen, um seine Funktionen zu erweitern. Obwohl es nicht auf allen Seiten funktioniert und keine tragbare Version anbietet, ist es stark darin, Versuche zur Verfolgung zu widerstehen. Der Webbrowser kann im Google Play Store und im Apple App Store heruntergeladen werden.

-

Freenet: Es ist ein kostenloser, äußerst sicherer Browser zum unsichtbaren Surfen. Starke Verschlüsselungstechnologie wird auf den Servern des Freenet-Netzwerks verwendet, um hohe Informationsgeheimhaltung und Benutzeranonymität zu gewährleisten. Es wurde geschaffen, um Journalisten und Menschen in Zensurbereichen ein höheres Maß an Anonymität und sichere Dateifreigabefunktionen zu bieten. Aufgrund seines intensiven Fokus auf Benutzern anonymität und Datenschutz ist Freenet jetzt etwas simpel und eine unzureichende Option für Personen, die ein reichhaltiges Online-Erlebnis suchen.

Starke Punkte von Freenet sind seine robusten Funktionen, die dezentrale Architektur und die Skalierbarkeit als Reaktion auf Wachstum. Zusätzlich ist es dynamisch, da es das Routing basierend auf der sich entwickelnden Netzwerktopologie ändern kann. Obwohl es eine größere Widerstandsfähigkeit gegen viele Angriffe bietet, ist seine Verteidigung gegen DoS-Angriffe schwach. Die Fähigkeit, mit Schlüsselwörtern zu suchen, ist ein weiterer Nachteil.

-

Brave: Brave ist ein bekannter No-Tracking-Webbrowser, der den Datenschutz an erste Stelle setzt. Brave überwacht nicht die Online-Aktivitäten seiner Nutzer, sammelt deren Daten nicht und erlaubt es anderen Apps, Erweiterungen oder Add-Ons nicht, dies zu tun. Brave wird von Datenschutzbefürwortern hoch geschätzt, da den Nutzern garantiert wird, nicht verfolgt zu werden, obwohl dies die Nutzung einschränkt und die Beliebtheit im Vergleich zu Alternativen verringert.

Es gibt integrierte Werbeblocker, keine Werbung, die den Browser verlangsamen könnte, und garantierte Benutzerprivatsphäre und Datenschutz. In der Zwischenzeit kann die Inkompatibilität mit einigen bekannten Softwareanwendungen und Websites, der hohe RAM-Verbrauch und das Fehlen einiger Add-Ons und Erweiterungen die Benutzererfahrung einschränken.

-

Subgraph OS: Ähnlich wie Tails ist Subgraph OS eine Open-Source-Linux-Distribution mit transparenten Sicherheitsfunktionen, die darauf ausgelegt ist, Widerstand gegen Knacken und Störungen zu leisten. Es hat eine integrierte Tor-Integration und eine Standardeinstellung, die erfordert, dass alle sensiblen Apps das Tor-Netzwerk für die Kommunikation nutzen. Eine der besten Alternativen zum Tor-Browser, ohne das Tor-Netzwerk zu verlassen und frei mit einem Tor-basierten System auf das Web zuzugreifen, wäre Subgraph OS.

Härtete Sicherheitsfunktionen wie erzwungene Festplattenverschlüsselung und die Bereitstellung von Berechtigungsbeschränkungen für den Datenzugriff sind die Angebote von Subgraph OS. Andererseits erfordert es fortgeschrittene Linux-Kenntnisse, die für normale Benutzer ungeeignet sind, eine begrenzte Verfügbarkeit von Browsererweiterungen und Add-Ons sowie ein schwaches Support-Team.

-

I2P: I2P, manchmal als Invisible Internet Project bezeichnet, ist ein Tor-Ersatz, der Ihren Internetverkehr in Schichten mithilfe von DarkNet-Technologie verschlüsselt. Es ist schneller als Tor und für versteckte Dienste optimiert. I2P macht Ihren Internetverkehr unauffindbar, indem es ihn über Tausende von verteilten Geräten leitet, ähnlich wie das Tor-Netzwerk. Ähnlich wie die Blockchain-Technologie verwendet es ein dezentrales System mit End-to-End-Verschlüsselung, um die Informationen zu schützen. I2P ist bei Nutzern des Darknets sehr beliebt, obwohl es ursprünglich für den Einsatz durch Regierungsorganisationen entwickelt wurde, um sensible Daten und Kommunikation vor Cyberkriminellen zu schützen. Es ist resistent gegen Man-in-the-Middle-Angriffe und Timing-Angriffe. Während Surf-Sitzungen oft langsam sind, ist das Teilen von Dateien einfacher und schneller und bietet verschlüsselte Zielorte für die geteilten Daten. Zusätzlich erfordert das Teilen von Dateien das Einloggen ins I2P-Netzwerk. Es wurde nicht so gründlich überprüft und könnte in öffentlichen Netzwerken nicht so sicher sein.

-

Tails: Ähnlich wie Subgraph OS ist Tails eine Version von Linux mit einer sicherheitsorientierten Debian-Distribution, die darauf abzielt, Anonymität und Privatsphäre zu schützen. Ein USB-Laufwerk könnte verwendet werden, um es zu starten, da es sich um ein Live-Betriebssystem handelt. Tails bietet Ihnen Anonymität, indem es die Dienste von Tor nutzt.

Was sind die häufigsten Missverständnisse oder Mythen über Tor?

Einige häufige Missverständnisse oder Mythen werden im Folgenden besprochen.

Ist Tor ein VPN?

Nein. Ein VPN ist nicht dasselbe wie Tor. Auch wenn sie beide die IP-Adresse eines Nutzers vor dem Endempfänger verbergen und den Internetverkehr verschlüsseln können, ist das die einzige Gemeinsamkeit zwischen ihnen. Die Methoden, auf denen Tor und VPN basieren, sind grundlegend unterschiedlich. Tor ist ein Browser, der ein dezentrales, verteiltes Netzwerk nutzt, das von Freiwilligen betrieben wird, um nur den Verkehr innerhalb des Tor-Browsers zu verschlüsseln. Ein VPN hingegen ist eine spezialisierte Datenschutzsoftware, die alle Daten verschlüsselt, die ein Gerät verlassen, unabhängig davon, ob sie aus einer Anwendung oder einem Browser stammen.

VPN vs Tor

Ein VPN und das Tor-Netzwerk haben viele Ähnlichkeiten, dienen jedoch unterschiedlichen Zwecken. Beide nutzen Proxys, die als Internetverbindungs-Relais fungieren. Dies erschwert es, Benutzer zu verfolgen, indem die wahre IP-Adresse und der Standort des Benutzers vor Dritten verborgen werden. Zusätzlich verwenden beide Verschlüsselung, die den Inhalt der über das Internet transportierten Daten verwischt, sodass niemand, der sie abfängt, sie verstehen kann. Die Verbindung des Benutzers wird nach der Verschlüsselung über einen Zwischenserver eines VPNs geleitet, der vom Dienstanbieter betrieben wird, an einem anderen Ort Ihrer Wahl. Ihre Internetverbindung wird über Tor verschlüsselt und durch ein ungeordnetes Netzwerk von von Freiwilligen betriebenen Servern geleitet. Theoretisch priorisiert Tor Anonymität, während VPNs Privatsphäre bevorzugen. Im Wesentlichen deckt Privatsphäre ab, was Sie tun, während Anonymität abdeckt, wer Sie sind.

Die Angebote von Tor lassen sich zusammenfassen als: anonymes Surfen im Internet, Zugang zum Dark Web und nicht zurückverfolgbare Kommunikation für diejenigen, die anonym bleiben möchten, einschließlich Journalisten und ihrer Quellen, Aktivisten, Dissidenten und Kriminalitätsopfer.

Andererseits gibt es einige Vorteile der Verwendung von VPN anstelle von Tor, die wie folgt sind:

- Umgehung lokaler Vorschriften, um geografisch eingeschränkte Inhalte und Zensur zu entsperren.

- Torrenting als VPN funktioniert typischerweise viel schneller als Tor und bietet viel mehr Download-Bandbreite.

- Die Verschlüsselung, die ein VPN bietet, schützt öffentliches WLAN vor potenziellen Angriffen.

- ISP-Drosselung und Arbeitsplatzbeschränkungen können vermieden werden.

Ist Tor das Dark Web?

Einer der bedeutendsten Browser für den anonymen Zugriff auf das Dark Web ist Tor.

Das Dark Web wird typischerweise mit Tor entwickelt und darauf zugegriffen, das Hosts und Nutzern der Seite eine fortschrittliche, verschlüsselte Verbindung bietet, die Anonymität gewährleistet. Tor repräsentiert, was ein Dark-Web-Browser bieten kann, und es wird immer zusammen mit dem Dark Web erwähnt, und daher ist es ein Dark-Web-Browser.

Nutzen Hacker Tor?

Ja. Typischerweise verwenden Hacker Tor als Teil ihrer Konfiguration, um ihre Anonymität zu wahren, aber das ist nicht immer der Fall. Zusätzlich können sie VPNs, Proxy-Dienste, andere versteckte Netzwerke, drahtlose Adapter, bestimmte Betriebssysteme, den Aufbau ihres privaten Netzwerks usw. nutzen. Je nach Art des Angriffs, den sie vorbereiten, könnten Hacker manchmal TOR verwenden, um ihre Anonymität zu wahren.

Ist DuckDuckGo ein Tor?

Nein. DuckDuckGo ist eine Suchmaschine, während Tor ein Netzwerk ist. Obwohl Tor Ihre Online-Anonymität erheblich verbessert, garantiert es nicht, dass die von Ihnen besuchten Websites Sie nicht verfolgen, wenn Sie beispielsweise nicht vorsichtig sind, während Sie sich in Ihr Facebook- oder Google-Konto einloggen. Darüber hinaus können während einer Tor-Browsing-Sitzung Cookies verwendet werden, um Sie zu überwachen. Beim Verwenden des Tor-Browsers ist DuckDuckGo die Standard-Suchmaschine und speichert keine Aufzeichnungen über Ihre Suchanfragen. Durch die Verbesserung von Tor mit DuckDuckGo können Sie Tor nutzen, um noch anonymer zu sein, insbesondere beim Suchen.

DuckDuckGo ist am besten positioniert, um Ihre Privatsphäre zu wahren, da es keine persönlichen Informationen oder Suchverläufe der Nutzer protokolliert, sammelt oder offenlegt. Die Mehrheit der anderen Suchmaschinen protokolliert Ihre Suchanfragen zusammen mit zusätzlichen Daten wie dem Zeitstempel, Ihrer IP-Adresse und, falls Sie angemeldet sind, Details zu Ihren Kontoinformationen.

Ist Orbot ein Tor-Browser?

Einfach ausgedrückt, Orbot ist Tor. Die Orbot-App, ein kostenloses Proxy-Tool, das für die mobile Privatsphäre von Android-Nutzern entwickelt wurde, wird vom Tor-Projekt betrieben und gewartet.

Orbot ist ein kostenloses Tor-VPN für Smartphones, um den Datenverkehr aller installierten Apps durch das Tor-Netzwerk zu tunneln. Um es einfacher zu verstehen, kann es als der Tor-Browser visualisiert werden, der in der Lage ist, andere Android-Apps zu zwingen, seine Verbindung zu akzeptieren, um Zugang zum Internet zu erhalten.

Eine Frage ist, ob Orbot und der Tor-Browser für Android zusammen verwendet werden sollten oder ob einer für Android-Geräte ausreicht. Orbot und der Tor-Browser für Android sind beide sehr gut und nützlich, obwohl sie unterschiedliche Verwendungszwecke haben. Auf Ihrem mobilen Gerät funktioniert der Tor Browser für Android ähnlich wie der Tor Browser für Desktops. Andererseits ist Orbot ein Proxy, der es Ihnen ermöglicht, das Tor-Netzwerk zu nutzen, um Daten aus Ihren anderen Anwendungen wie E-Mail-Clients und Instant-Messaging-Programmen zu senden. Beide könnten ausgezeichnete Wahlmöglichkeiten sein, je nachdem, wie Sie das Tor-Netzwerk nutzen möchten.

Sind Tor und Onion dasselbe?

Tor ist eine Anwendung des Onion-Routings, das Nachrichten verschlüsselt, bevor sie zufällig durch ein globales Netzwerk von von Freiwilligen betriebenen Relais weitergeleitet werden. Diese "Onion"-Router verwenden mehrere Verschlüsselungsschichten, um perfekte Vorwärtsgeheimhaltung zwischen den Relais zu gewährleisten, wodurch den Nutzern Anonymität bezüglich ihres Netzwerkstandorts geboten wird. Das ist der Grund für die Zwiebel-Metapher. Durch die Nutzung der anonymen Onion-Service-Funktionalität von Tor können zensurresistente Informationen gehostet werden, während die Anonymität gewahrt bleibt.

Gibt es Risiken oder Schwachstellen bei der Verwendung von Tor?

Obwohl es eine Vielzahl von Vorteilen bietet, insbesondere in Bezug auf Anonymität, besteht die Möglichkeit, dass die Risiken, die es mit sich bringt, manchmal seine positiven Aspekte überwiegen können. Das Umgehen von Netzwerksicherheit, das Verbinden mit möglichen illegalen Websites im Dark Web und das Verwundbarmachen des Netzwerks für Malware-Infektionen sind einige mögliche Sicherheitsrisiken, die mit der Nutzung von Tor verbunden sind.

Einer der größten Nachteile von Tor ist die Herausforderung, sich gegen einen End-to-End-Korrelationangriff zu verteidigen. Das bedeutet, dass Tor trotz aller Sicherheitsmaßnahmen die Benutzer nicht vollständig vor feindlichen Akteuren schützen kann, die bestimmte Standorte im Netzwerk überwachen, um Informationen wie Benutzeridentitäten zu sammeln. Die Einstiegs- und Ausgangsknoten des Onion-Netzwerks sind anfällig, da der Internetverkehr an diesen Stellen nicht verschlüsselt ist. Infolgedessen sind Ihre Daten anfällig für Abfangen, und Ihre IP-Adresse könnte zugänglich werden.

Einige der häufigsten möglichen Angriffs- und Spionagemethoden auf Tor sind unten aufgeführt:

-

Knotenblockierung: Ein böswilliger Benutzer könnte vorübergehend die Kommunikation der Konsensknoten stoppen, indem er eine Schwachstelle im Tor-Ausgangsrelay ausnutzt. Dieses Problem ist vergleichbar mit einem Denial-of-Service (DoS)-Angriff, der verhindert, dass Benutzer auf eine Website zugreifen, indem er deren Server mit Anfragen überlastet.

-

Überwachung: Da der über die Tor-Exit-Knoten laufende Verkehr keine Ende-zu-Ende-Verschlüsselung (E2EE) verwendet, ist er anfällig für Überwachung. Obwohl ein solcher Ansatz die Anonymität der Nutzer nicht direkt gefährdet, kann die Verkehrsüberwachung Details über die Quelle offenbaren.

-

Angriff durch Verkehrsanalysen: Bei einem passiven Verkehrsanalysenangriff verwendet ein Angreifer die Informationen, um sie mit Daten auf der anderen Seite des Netzwerks zu vergleichen. Bei einem aktiven Traffic-Analyse-Angriff verändert die eindringende Partei Pakete nach einem Muster, um die Auswirkungen auf den Datenverkehr zu bewerten.

-

Sniper-Angriff: Ein Beispiel für einen Distributed Denial-of-Service (DDoS)-Angriff ist der Sniper-Angriff, der Exit-Knoten so überlastet, dass sie nicht genügend Speicher haben. Durch die Verringerung der Anzahl der funktionierenden Exit-Knoten kann ein Angreifer die Wahrscheinlichkeit erhöhen, dass Verbraucher Exit-Knoten unter seiner Kontrolle verwenden.

Die folgenden Schritte können unternommen werden, um diese Tor-Bedrohungen zu vermeiden oder zumindest zu minimieren:

-

Denken Sie sorgfältig nach, bevor Sie eine Website betreten, überlegen Sie, bevor Sie klicken, und verlassen Sie sofort die Seite, wenn Sie verdächtige Aktivitäten bemerken.

-

Um Ihre Privatsphäre vollständig zu schützen und Netzwerkeingriffe zu verhindern, verbinden Sie sich mit einem vertrauenswürdigen VPN.

-

Seien Sie im Dark Web vorsichtig vor Cyberkriminellen und meiden Sie Orte, an denen illegale Aktivitäten stattfinden.

-

Laden Sie die offizielle und endgültige Version des Tor-Browsers auf Ihren Computer herunter.

-

Aktualisieren Sie Tor und Ihr System, wann immer es möglich ist.

-

Installieren Sie eine leistungsstarke Antivirus- und Anti-Malware-Software, um Ihre anderen Dateien vor Spyware zu schützen, die Ihre Privatsphäre verletzen könnte.

-

Stellen Sie den HTTPS-Only-Modus ein und stellen Sie sicher, dass Sie die HTTPS-Website-URL anstelle von HTTP verwenden, bevor Sie die Website erreichen. Ihre temporären Dateien, lokalen Daten und Cookies sollten alle gelöscht werden, da sie schädliche Software enthalten könnten.

-

Stellen Sie Ihr Sicherheitsniveau ein und konfigurieren Sie Ihren Tor-Browser auf den sichersten Modus.

-

Stellen Sie die Einstellungen für Verlauf, Cookies, Kamera und Mikrofon ein.

-

Soziale Netzwerke können vermieden werden.

-

Nutzen Sie eine virtuelle Identität, die nicht identisch mit Ihrer realen Identität ist.

-

Deaktivieren Sie Flash und JavaScript, um zu verhindern, dass Websites Ihre Surfgewohnheiten verfolgen, wenn Sie den Tor-Browser verwenden.

-

Stoppen Sie P2P-Dateifreigabe-Torrent-Seiten.

-

Bevorzuge private Suchmaschinen.

Was ist der Unterschied zwischen Proxy und Tor?

Bei einer normalen Internetverbindung wird Ihre Verbindung an den Server gesendet, der die Website hostet, wenn Sie sich mit einer Webseite verbinden. Ihre IP-Adresse und ungefähre Standort sind nur einige Beispiele für die enorme Menge an Informationen, die ein Server über Ihre Verbindung wissen kann.

Im Falle der Verwendung eines Proxys geht Ihre Verbindung zuerst über einen Proxy-Server, dann vom Proxy-Server zum Server, der die Website hostet. Ein Proxy-Server kann den empfangenden Webserver täuschen, indem er ihm vorgaukelt, dass Ihre IP-Adresse und Ihr Standort anders sind, als sie tatsächlich sind, indem er als Kommunikationspunkt von Drittanbietern fungiert. Dies bietet eine einfache, leicht zu wartende Struktur. Der gleiche Server dient sowohl als Ein- als auch als Ausgangspunkt für alle Benutzer. Der Dienstanbieter kann eine Gebühr erheben oder Werbung nutzen. Es gibt nichts zu installieren in der einfachsten Konfiguration. Der Kunde kann loslegen, sobald der Browser zum Proxy weitergeleitet wird.

Proxy-Server haben jedoch einen großen Nachteil im Vergleich zu Tor, da Ihre Verbindung nicht verschlüsselt ist. Informationen wie Ihre IP-Adresse und Ihren Standort können durch Online-Tracking ermittelt werden, was nicht schwierig ist.

Andererseits leitet Tor Ihren Datenverkehr, bevor er an sein endgültiges Ziel gesendet wird, über mindestens drei verschiedene Server. Jemand, der Ihre Internetverbindung überwacht, kann nicht auf die Daten zugreifen oder diese ändern, die Sie an das Tor-Netzwerk übertragen, da jeder der drei Relais seine eigene Verschlüsselungsschicht hat. Zwischen Ihrem Computer und dem Ausgangsort ist Ihre Kommunikation verschlüsselt.

Während der Verkehr durch Tor-Server geleitet wird, ist keine der Tor-Schichten sich der Quelle der übertragenen Daten bewusst oder hat Zugang zu irgendwelchen identifizierenden Informationen darüber.

Proxy-Server bieten im Vergleich zu Tor typischerweise weniger Sicherheit und Datenschutz. Proxy-Server dienen lediglich als Vermittler zwischen dem Benutzer und dem Webdienst, im Gegensatz zu Tor, das ein vollständiges Verkehrverteilungssystem ist. Daher bringt die komplexe Natur der Tor-Infrastruktur einige Einschränkungen mit sich, wobei Latenz und allgemeine Leistung die Hauptprobleme sind. Proxys hingegen können so konfiguriert werden, dass sie das Lastenausgleichsmanagement übernehmen und die Breitbandverbindung des Nutzers verbessern.

Wie kann ich zum Tor-Projekt beitragen oder seine Mission für Online-Privatsphäre und Meinungsfreiheit unterstützen?

In der heutigen Welt wird Autoritarismus leider immer verbreiteter. Regierungen setzen häufig drakonische Internetfilter und Blackouts ein, um Organisation und Protest zu entmutigen. Unternehmen verwenden digitale Spionagesoftware, um ihre Mitarbeiter kontinuierlich zu überwachen. Schulen regulieren, verfolgen und klassifizieren das Verhalten und die Aktivitäten der Schüler. Datenhandelsunternehmen verkaufen unglaublich detaillierte Surf- und Standortinformationen, und Regierungen können einfach Haftbefehle umgehen, indem sie diese Informationen zu einem ermäßigten Preis erwerben. Einige Leute denken darüber nach, Menschen wegen ihrer Websuchen zu verfolgen. Es ist schwierig, unser Recht auf Organisation, Forschung, Meinungsäußerung und Protest aufgrund all dieser Datenschutzverletzungen auszuüben.

Als Versuch einer Lösung entwickelt und implementiert das Tor-Projekt kostenlose und Open-Source-Anonymitäts- und Datenschutztechnologien, unterstützt deren unkontrollierte Verfügbarkeit und fördert sowohl ihr wissenschaftliches als auch ihr allgemeines Wissen. Der Hauptzweck des Tor-Projekts besteht darin, die Menschenrechte und Freiheiten zu verbessern, indem es kostenlose Plattformen zum Kommunizieren und Teilen anbietet.

Ressourcen, auf die Tor zurückgreifen kann, ermöglichen es ihm, zuversichtliche Pläne zu schmieden. Im Vergleich zu den Giganten der Wirtschaft und der Nationen ist Tor eine bescheidene Wohltätigkeitsorganisation, die gegen Feinde auf globaler Ebene kämpft und auf dem Weg zu Entwicklung und Erfolg ist. Ihre Unterstützung ist entscheidend für den Erfolg von Tor, und der beste Weg, Tor in Zukunft zu unterstützen, ist eine monatliche Spende. Neue Leute langfristig für große Projekte einzustellen, ist wichtig, da eine solche Stabilität es dem Tor-Projekt ermöglicht, Ressourcen zur Bewältigung der großen Herausforderungen bereitzustellen.

Hier sind einige weitere Möglichkeiten, sich freiwillig zu engagieren und zum Tor-Projekt beizutragen:

- Das Betreiben eines Tor-Netzwerk-Relays, um die Expansion des Tor-Netzwerks zu unterstützen, ist eine Maßnahme, die derzeit jeder ergreifen kann.

- Verbreiten Sie die Nachricht in Ihrem Netzwerk. Erwägen Sie, Onion-Dienste zu betreiben.

- Werden Sie ein Spender, wenn Sie es nützlich finden. Industrien, Nichtregierungsorganisationen oder andere Gruppen, die ähnliche Ziele verfolgen, können beitragen.

- Monatliche Spenden werden akzeptiert, einschließlich einiger Arten von Kryptowährungen.

- Teilen Sie gute Beispiele von Tor-Nutzern und -Anwendungen. Teilen Sie den Zweck, wenn Sie Tor und Anwendungen für neue und bessere Zwecke verwenden.

- Werden Sie Übersetzer, um Tor-Nutzern, insbesondere in autoritären Regimen, zu helfen.

- Präsentationen, die bei verschiedenen Benutzergruppen-Events weltweit genutzt werden können, wie öffentliche E-Mail-Listen und das Tor-Forum.

- Poster, Broschüren und Notizen können als Einführungen verwendet werden, um Tor auf einem Symposium oder einer Konferenz im Hinblick auf die Menschenrechtsarbeit zu fördern.