Beste Open-Source-Bedrohungsintelligenz-Plattformen und -Feeds

Cyber-Bedrohungsinformationen (CTI) sind alle Daten, die einer Organisation dabei helfen können, Cyber-Bedrohungen zu identifizieren, zu bewerten, zu überwachen und darauf zu reagieren. Es umfasst Netzwerke, Computer und andere Formen der Informationstechnologie. Aufgrund des signifikanten Anstiegs von Cyberbedrohungen in den letzten Jahren hat das Teilen von CTI sowohl als Forschungsthema als auch als Idee zur Bereitstellung zusätzlicher Sicherheit für Unternehmen an Bedeutung gewonnen.

Verschiedene CTI-Tools sind in verschiedenen Phasen des Geheimdienstzyklus von Vorteil. Es gibt Technologien, die die Datenerfassung, -speicherung, -weitergabe und -analyse automatisieren. Menschen wollen oft eine umfassende, einzigartige Lösung, die typischerweise von Anbietern zu einem Preis angeboten wird, den kleine und mittelständische Unternehmen nicht bezahlen können. Viele Organisationen beginnen ihre Reise in die Bedrohungserkennung, indem sie kostenlose Open-Source-Bedrohungserkennungs-Feeds oder -Plattformen nutzen.

Es gibt zwei Hauptvorteile von Open-Source-Intelligence-Tools. Erstens nutzen sie die vielfältigen Fähigkeiten einer gesamten Gemeinschaft von Sicherheitsexperten, die bereit sind, zusammenzuarbeiten, um umsetzbare Informationen bereitzustellen. Zweitens, sie sind kostenlos.

Dennoch, da Open-Source-Intelligence-Tools kostenlos zu nutzen sind, kann jeder auf die Daten zugreifen. Infolgedessen können bestimmte Bedrohungsakteure diese Informationen nutzen, um herauszufinden, welche Schwachstellen von der Gemeinschaft nicht priorisiert werden, und diese ignorierten Exploits ausnutzen, indem sie Unternehmen im Grunde dort angreifen, wo sie es am wenigsten erwarten.

Die Nutzung von Open-Source-Intelligence-Tools ist ein guter Weg, um mit der Bedrohungsintelligenz zu beginnen, aber es sollte nicht Ihr ultimatives Ziel sein. Es kann als solider Ausgangspunkt dienen; zum Beispiel könnten Sie Open-Source-Intelligenz nutzen, um Schwachstellen zu beheben, die für Ihren Sektor besonders risikobehaftet sind. Für eine umfassendere Abdeckung sollten Sie diese Bemühungen jedoch mit einer Lösung von einer erfahrenen kommerziellen Quelle kombinieren, um Ihre Gesamterkenntnisse zu verbessern. Sowohl Open-Source- als auch kommerzielle Tools können in Kombination verwendet werden, um Ihre Bedrohungserkennungsfähigkeiten zu verbessern, Ihre Cybersicherheitsstrategie zu stärken und Ihr Unternehmen besser vor Cyberangriffen zu schützen.

In diesem Artikel werden wir die folgenden Themen besprechen:

-

Was ist Open Source Threat Intelligence?

-

Die Bedeutung von Bedrohungsinformationen aus mehreren Quellen

-

Wie kann Ihnen eine Open-Source-Bedrohungsintelligenzplattform helfen?

-

Wie kann Ihnen eine Open-Source-Bedrohungsintelligenzplattform helfen? - Was sind die besten Open-Source-Bedrohungsintelligenzplattformen? Was sind die besten Open-Source-Threat-Intelligence-Plattformen?

- MISP

- OpenCTI

- Harpoon

- Yeti

- Open-Source-Framework für die Sammlung und Verarbeitung von Informationen (GOSINT)

- Kollektive Intelligenzrahmen (CIF)

- Vertrauenswürdiger automatisierter Austausch von Indikatorinformationen (OpenTAXII)

- Offener Bedrohungspartner-Austausch (OpenTPX).

-

Was sind die besten Open-Source-Bedrohungsdatenfeeds?

- EmergingThreats.net

- Abuse.ch URLhaus

- Abuse.ch Tracker für Feodo

- Das Spamhaus-Projekt

- FireHOL IP-Listen

- Dnstwist

- AlienVault - Open Threat Exchange (OTX)

- FBI InfraGard

-

Best Practices zur Integration von Open-Source-Bedrohungsintelligenz-Tools in die Cybersicherheitsstrategie

Was ist Open Source Threat Intelligence?

Open Source bezieht sich insbesondere auf Materialien, die für die gesamte Bevölkerung zugänglich sind. Wenn der Zugang zu einer Information spezialisiertes Wissen, Werkzeuge oder Verfahren erfordert, kann sie nicht als Open Source betrachtet werden.

Open-Source-Bedrohungsinformationen stammen aus öffentlich zugänglichen Informationen und werden rechtzeitig gesammelt, verarbeitet und an das richtige Publikum geliefert, um eine bestimmte Nachfragestellung zu adressieren. Der Schlüsselbegriff, auf den man sich konzentrieren sollte, ist "öffentlich zugänglich". Open-Source-Bedrohungsinformationen umfassen Informationen über die folgenden Quellen:

- IoCs (Indicators of Compromise)

- Schwachstellen und Verwundbarkeiten

- Bedrohungsakteure

- TTPs (Tactics, Techniques, and Procedures)

- Die Motive und Fähigkeiten bösartiger Akteure

- Bestimmte Sektoren oder Technologien anvisieren

Open-Source-Bedrohungsdaten werden aus den folgenden Quellen gewonnen:

- Clear Web: Webseiten, die über Google, Bing und andere Suchmaschinen leicht zugänglich sind.

- Dark Web: Web-Inhalte, die nur durch die Verwendung spezialisierter Software, Konfigurationen oder Autorisierung zugänglich sind. Bedrohungsakteure verkaufen Informationen in Dark-Web-Foren und -Marktplätzen, sodass Sie wertvolle Bedrohungsinformationen wie geleakte Daten, Bedrohungskampagnen und bösartige Technologien wie Malware und Ransomware entdecken können.

- Deep Web: Websites, Datenbanken und Dateien, die von herkömmlichen Suchmaschinen nicht indexiert werden können, wie Inhalte, die hinter Authentifizierungsseiten und Paywalls verborgen sind. Open-Source-Material beschränkt sich nicht auf das, was über beliebte Suchmaschinen gefunden werden kann. Webseiten und andere Ressourcen, die über Google zugänglich sind, sind zweifellos riesige Quellen für Open-Source-Material, aber sie sind bei weitem nicht die einzigen.

Über 99 Prozent des Internets können nicht mit den Hauptsuchmaschinen entdeckt werden. Das sogenannte "Deep Web" ist eine Sammlung von Websites, Datenbanken und Dateien, die aus vielen Gründen nicht von Google, Bing oder einer anderen Suchmaschine indexiert werden können, einschließlich der Einbeziehung von Anmeldeseiten oder Paywalls. Trotzdem kann ein erheblicher Teil der Informationen im Deep Web als "Open Source" bezeichnet werden, da sie der Öffentlichkeit weitgehend zugänglich sind.

Darüber hinaus gibt es eine Fülle von öffentlich zugänglichem Material online, das über Webressourcen außerhalb herkömmlicher Suchmaschinen gefunden werden kann. Zum Beispiel können Anwendungen wie Shodan verwendet werden, um IP-Adressen, Netzwerke, offene Ports, IoT-Geräte und fast alles andere, was mit dem Internet verbunden ist, zu lokalisieren.

Zusätzlich wird Information als Open Source betrachtet, wenn sie:

-

Veröffentlichung oder Übertragung für ein öffentliches Publikum

-

Sichtbar oder hörbar für jeden beiläufigen Beobachter

-

Öffentlich zugänglich bei einer öffentlichen Sitzung

-

Auf Anfrage der Öffentlichkeit verfügbar

-

Für die Allgemeinheit durch Abonnement oder Verkauf erhältlich

-

Erhältlich durch den Besuch eines öffentlichen Ortes oder die Teilnahme an einer öffentlichen Veranstaltung.

Es gibt eine wirklich unfassbare Menge an Wissen, die sich in einem Tempo ausbreitet, das niemand mehr bewältigen kann. Selbst wenn wir uns auf eine einzige Informationsquelle wie Facebook beschränken, müssen wir jeden Tag mit Hunderten von Millionen neuen Datenpunkten umgehen. Dies ist der grundlegende Kompromiss der Open-Source-Intelligenz.

Als Analyst ist der Zugang zu einer so riesigen Menge an Informationen sowohl ein Vorteil als auch eine Belastung. Einerseits haben Sie Zugang zu fast allem, was Sie benötigen, aber andererseits müssen Sie in der Lage sein, es in einem endlosen Datenstrom zu finden.

Open Source Intelligence umfasst die Verfahren zur Kategorisierung einer großen Datenmenge, um wesentliche oder relevante Informationen für ein bestimmtes Ziel zu identifizieren. Der Zweck der Informationssammlung reicht von individuellen bis hin zu organisatorischen Zielen.

Die Bedeutung von Bedrohungsinformationen aus mehreren Quellen

Cyberkriminelle mit einer Vielzahl von Motivationen starten heutzutage immer ausgeklügeltere Cyberangriffe. Bedrohungsakteure reichen von Amateur-Hackern über gut finanzierte, gut koordinierte Cyber-Bedrohungsgruppen bis hin zu Nationalstaaten. Einige konzentrieren sich auf Profit, während andere sich mit Spionage beschäftigen. Die in diesen Angriffen verwendeten Waffen weisen einige Merkmale auf. Jede Kampagne nutzt jedoch Botnets, Proxys, Angriffsvektoren und Kommando- und Kontrollsysteme auf eine unterschiedliche Weise. Dies macht es fast unmöglich, mit der sich entwickelnden, gefährlichen Umgebung Schritt zu halten.

Die Perspektive eines einzelnen Anbieters oder Bedrohungsdatenanbieters auf die Bedrohungsumgebung reicht nicht aus, um sich gegen ständig weiterentwickelnde, raffinierte Bedrohungsakteure zu schützen. Dies zeigt sich nicht nur an der Menge der verfügbaren Bedrohungsdaten, sondern auch daran, dass es beim Vergleich von Bedrohungsinformationen verschiedener Anbieter nur geringe Überschneidungen gibt.

Forscher der Technischen Universität Delft in den Niederlanden und des Hasso-Plattner-Instituts an der Universität Potsdam in Deutschland berichteten, dass eine Kombination aus kommerziellen, Open-Source- und Anbieter-Threat-Feeds den größten Nutzen mit der geringsten Überschneidung bot, wenn Bedrohungsinformationen aus mehreren Quellen genutzt wurden. Ihre Ergebnisse zeigen:

-

Es gab im Wesentlichen keine Überschneidung zwischen offenen und kostenpflichtigen Bedrohungsdatenquellen in Bezug auf Indikationen.

-

Es gab eine Überlappung von 1,3 bis 13 % bei den Indikationen zwischen den beiden kostenpflichtigen Bedrohungsdatenanbietern. 13 Prozent der Indikationen von Anbieter 1 waren in der Sammlung von Anbieter 2 vorhanden. 1,3 Prozent der Indikationen von Anbieter #2 befanden sich im Set von Anbieter #1.

-

Als die Forscher ihren Fokus auf die 22 Bedrohungsakteure verengten, für die beide Anbieter Hinweise hatten, entdeckten sie eine durchschnittliche Überlappung von 2,5% bis 4% in jeder Kategorie, je nach Art.

Wie kann Ihnen eine Open-Source-Bedrohungsintelligenzplattform helfen?

Bedrohungsinformationen sind sicherlich eine entscheidende Investition für die Sicherheitslage jedes Unternehmens. Open-Source-Intelligence umfasst eine Vielzahl von Datenquellen, die nützliche Informationen über Cyber-Bedrohungsakteure, deren Ziele, Aktivitäten und Ziele sowie die Taktiken, Techniken und Verfahren (TTPs) bieten können, die sie zur Durchführung von Angriffen einsetzen. Open-Source-Informationen können auch Cyber-Gefahrenindikatoren wie gefälschte Domains und gefälschte Social-Media-Konten identifizieren, die in einem Angriff genutzt werden könnten.

Neben der proaktiven Verfolgung und Erkennung von Risiken bietet Open-Source-Intelligenz ethischen Hackern und Penetrationstestern eine wichtige Wissensquelle. Diese Cybersicherheitsspezialisten können Open-Source-Informationen nutzen, um mögliche Schwachstellen im Unternehmensnetzwerk zu entdecken und zu beheben, bevor Cyberangreifer sie ins Visier nehmen können.

Weitere Vorteile von Open-Source-Intelligence-Feeds und -Plattformen sind wie folgt:

-

Wenn Bedrohungsintelligenz-Feeds mit SIEM-Systemen gekoppelt werden, ermöglicht dies den automatisierten Vergleich von Feed-Elementen mit interner Telemetrie wie Firewall- und DNS-Protokollen und informiert Ihr Incident-Response-Team.

-

Durch den Einsatz groß angelegter Analysen und Bedrohungsintelligenz-Tools wird es für Unternehmen viel einfacher, Sicherheitsbedenken aus vielen Quellen schnell zu priorisieren.

-

Anstatt jeden Feed einzeln zu überwachen, kann eine effiziente Threat Intelligence Platform Hunderte von Feeds in einen einzigen Stream integrieren.

-

Darüber hinaus kann eine Organisation Aufzeichnungen über historische Angriffe und Vorkommnisse führen, was ein effektiveres Bedrohungserkennungs- und Präventionssystem ermöglicht.

Bedrohungsdaten-Feeds sind zweifellos mächtig und nützlich, um Cyberangriffe zu verhindern. Organisationen profitieren von der Forschung anderer Drittanbieter-Organisationen, die ebenfalls versuchen, Datenfeeds zu verschiedenen Bedrohungen wie Phishing, Malware, Ransomware und Advanced Persistent Threats (APTs) zu sammeln, da sie zuverlässige, umsetzbare Datenfeeds liefern. Eine vielfältige Gruppe von Organisationen kann weit mehr erreichen als eine einzelne Einheit allein. Um die Sicherheitslage von Unternehmen zu schützen, sind Bedrohungsdatenfeeds und Bedrohungsintelligenzplattformen heute unerlässlich.

Was sind die besten Open-Source-Bedrohungsintelligenz-Plattformen?

Unverzichtbare Funktionen einer Bedrohungsintelligenzplattform umfassen die Konsolidierung von Bedrohungsintelligenz-Feeds aus mehreren Quellen, Sicherheitsanalysen, automatisierte Identifizierung und Eindämmung neuer Angriffe sowie die Integration mit anderen Sicherheitswerkzeugen wie Next-Generation Firewalls (NGFW), SIEM und Endpoint Detection and Response. (EDR).

Die besten Open-Source-Plattformen für Cyber-Bedrohungsinformationen werden im Folgenden erläutert:

- MISP

- OpenCTI

- Harpoon

- Yeti

- Open-Source-Framework für die Sammlung und Verarbeitung von Informationen (GOSINT)

- Kollektive Intelligenz-Rahmenwerke (CIF)

- Vertrauenswürdiger automatisierter Austausch von Indikatorinformationen (OpenTAXII)

- Offener Bedrohungspartneraustausch (OpenTPX).

MISP

MISP, die Open Source Threat Intelligence and Sharing Platform (früher bekannt als Malware Information Sharing Platform), ist eine kostenlose Plattform zum Austausch von Indicators of Compromise (IoCs) und Schwachstelleninformationen zwischen Unternehmen, wodurch die Zusammenarbeit im Bereich der Bedrohungsintelligenz gefördert wird. Organisationen aus aller Welt nutzen die Plattform, um vertrauenswürdige Gemeinschaften aufzubauen, die Daten austauschen, um diese zu korrelieren und ein besseres Verständnis der Risiken zu erlangen, die bestimmte Branchen oder Regionen betreffen.

MISP bietet eine Benutzeroberfläche (UI), die es Nutzern ermöglicht, Ereignisse zu erstellen, nach ihnen zu suchen und sie mit anderen MISP-Nutzern oder -Gruppen zu teilen. Anstatt IoCs per E-Mail und als PDF-Dateien bereitzustellen, ermöglicht die Plattform den teilnehmenden Unternehmen, das Teilen und die Zentralisierung von Informationen effektiver zu verwalten. Die innerhalb der MISP-Communities ausgetauschten Informationen können anschließend in Yeti zur weiteren Verfeinerung eingegeben werden.

Darüber hinaus sind alle in der MISP-Datenbank gespeicherten CTI über eine API zugänglich, die den Datenaustausch in verschiedenen Formaten wie XML, JSON, OpenIOC, STIX und anderen ermöglicht.

Darüber hinaus ist MISP mit einem automatisierten Korrelationsmechanismus ausgestattet, der Verbindungen zwischen Merkmalen, Objekten und Hinweisen des Malware-Korrelations-Engines finden kann. Außerdem verwaltet MISP Daten auf strukturierte Weise, bietet bedeutende Unterstützung für Cyber-Sicherheitsindikatoren in vielen vertikalen Branchen und erleichtert den CTI-Austausch sowohl für menschliche als auch für maschinelle Anwendungen.

Intelligence-Vokabular (MISP-Galaxie) kann mit aktuellen Bedrohungsakteuren, Malware und Ransomware gekoppelt oder mit Ereignissen aus MITRE ATT&CK2 verbunden werden, einer öffentlichen Wissensdatenbank, die Strategien und Ansätze von Gegnern basierend auf tatsächlichen Beobachtungen umfasst.

MISP bietet ein vielseitiges Freitext-Importwerkzeug, um die Integration unstrukturierter Daten in MISP zu unterstützen, sowie eine anpassbare Taxonomie, um Ereignisse basierend auf den eigenen Kategorisierungssystemen und Taxonomien der Benutzer zu kategorisieren und zu kennzeichnen.

Die MISP-Plattform ist vollständig strukturiert, und Entwickler oder sogar grundlegende Benutzer können sie unabhängig zur Informationsweitergabe nutzen. Es ist sehr anpassungsfähig, erweiterbar und automatisiert. Die Informationen der Datenbank können durch andere Quellen ergänzt werden, und ihre Funktionalität kann durch die Schnittstelle mit Drittanwendungen erweitert werden.

MISP ist sowohl für Menschen als auch für Maschinen lesbar, was Korrelationen zwischen Beobachtungen und Merkmalen ermöglicht, eine einzigartige Funktion, die aus einer Sammlung von Datenmodellen besteht, die von der MISP-Community entwickelt wurden.

Die folgenden sind einige der wichtigen Elemente, die in dieser Bedrohungsintelligenz-Plattform enthalten sind:

-

Integration mit dem Informationstechnologie-Ökosystem: Es bietet eine vielseitige Programmierschnittstelle (API), um bereits bestehende Technologien zu integrieren.

-

Dynamischer Intelligenz-Feed: Er verfügt über eine dynamische Datenbank von Indicators of Compromise (IoCs), die Informationen über Malware-Proben, Vorfälle, Angreifer und zugehörige Intelligenz enthält.

-

Datenvisualisierung: Die grafische Benutzeroberfläche (GUI), das Ereignisdiagramm und die Datenexportfunktionen von MISP sind alle sehr benutzerfreundlich.

-

Workflows können automatisiert werden, und diese Funktion korreliert automatisch Merkmale und Indikationen, während sie eine präzise Kontrolle über die Korrelations-Engine ermöglicht.

-

Analysetools: Es fördert die Zusammenarbeit der Beteiligten, um schnelle Analysen und Problemlösungen als Reaktion auf Vorkommnisse bereitzustellen.

MISP ist eine der wenigen groß angelegten Bedrohungsintelligenz-Communities, die eine Softwareplattform anbietet. Bei der Analyse potenzieller Gefahren müssen Sie kein Geld ausgeben, um Informationen zu erhalten, oder unnötigen Aufwand vermeiden. Allerdings ist Fachwissen in Python seitens der IT-Teams erforderlich, um diese Lösung einzurichten. Es ist eine hervorragende Open-Source-Anwendung, die in Bezug auf die angebotenen Funktionen keine Kompromisse eingeht.

OpenCTI

Das OpenCTI-Projekt, auch bekannt als Open Cyber Threat Intelligence, ist eine Plattform, die entwickelt wurde, um die Verarbeitung von Informationen und den Austausch dieses Wissens für Zwecke der Cyber-Bedrohungsaufklärung zu erleichtern. Es ist ein Produkt der Zusammenarbeit zwischen dem Computer Emergency Response Team der Europäischen Union (CERT-EU) und der französischen Nationalen Agentur für Cybersicherheit. (ANSSI). Um den Akteuren die Möglichkeit zu geben, ihre Informationen zu strukturieren, zu speichern, zu organisieren, zu visualisieren und zu teilen, wurde die Plattform nun vollständig als Open Source veröffentlicht und der gesamten Cyber-Threat-Intelligence-Community zugänglich gemacht.

Die folgenden sind einige der wichtigen Elemente, die in dieser Bedrohungsintelligenz-Plattform enthalten sind:

-

OpenCTI präsentiert operationale und strategische Informationen, die über ein einheitliches Datenmodell verbunden sind, das auf STIX2-Standards basiert.

-

Automatisierte Workflows: Die Engine zieht automatisch logische Schlussfolgerungen, um Einblicke und Echtzeitverbindungen bereitzustellen.

-

Integration mit dem Informationstechnologie-Ökosystem: Das Open-Source-Design ermöglicht eine einfache Integration mit allen einheimischen oder Drittanbietersystemen.

-

Intelligente Datenvisualisierung ermöglicht es Analysten, Entitäten und deren Verbindungen, einschließlich verschachtelter Beziehungen, mithilfe einer Vielzahl von Anzeigeoptionen visuell darzustellen.

-

Analysetools: Jedes Stück Information und jede Indikation ist mit der Hauptquelle verbunden, aus der es stammt, um Analyse, Bewertung und Korrektur zu erleichtern.

Das Alleinstellungsmerkmal von OpenCTI ist, dass es einen komplexen Wissens-Hypergraphen verwendet, der aus Graph-Analytik abgeleitet ist. Aufgrund dessen ist es möglich, Hyper-Entitäten und Hyper-Beziehungen zu zeichnen, um sehr genaue Bedrohungsvorhersagen zu erstellen. Dank Widgets, die es den Nutzern ermöglichen, verschiedene Angriffszenarien zu bewerten, ist OpenCTI ein ausgezeichnetes Werkzeug für vergleichende Studien. Andererseits, da es sich um eine Open-Source-Plattform handelt, werden Ihnen weder spezialisierter Support noch garantierte Updates geboten.

OpenCTI unterstützt Konnektoren zum automatischen Einlesen von Bedrohungsdaten-Feeds und Informationen aus prominenten Bedrohungsintelligenzquellen, einschließlich MITRE ATT&CK, MISP und VirusTotal, zusätzlich zur manuellen Eingabe von Bedrohungsdaten. Es stehen weitere Verbindungen zur Verfügung, um Daten mit Quellen wie Shodan zu erweitern und Daten an Plattformen wie Elastic und Splunk zu exportieren.

OpenCTI ist ein Framework, das aus einer Python- oder Go-API-Schnittstelle und einer robusten Web-Oberfläche besteht.

OpenCTI umfasst viele Werkzeuge und Anzeigeoptionen sowie mehrere Schnittstellen zu automatisch importierbaren Drittanbieter-Datenquellen. Es ist darauf ausgelegt, Cyber-Bedrohungsdaten und -informationen zu speichern, zu organisieren, zu pivotieren, zu analysieren und auszutauschen. Es ist nicht nur möglich, IOCs zu speichern, sondern auch das gesamte TTP und Informationen über die Bedrohungsakteure selbst.

OpenCTI ermöglicht es dem neugierigen Benutzer, eine Testversion der Software online auszuprobieren, bevor er entscheidet, ob er sie tatsächlich installieren möchte.

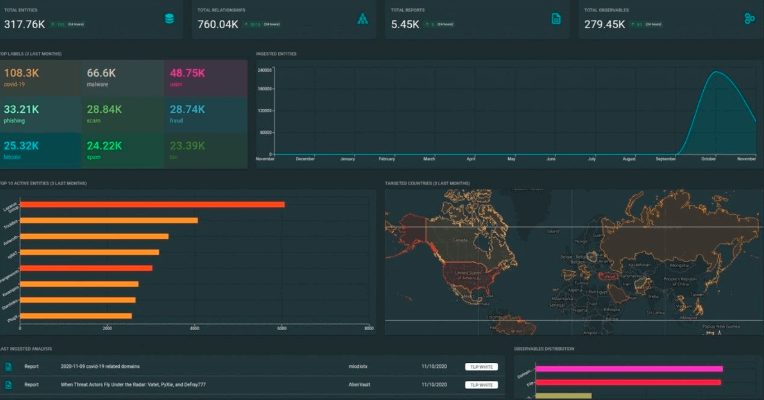

Abbildung 1. OpenCTI Dashboard

Harpoon

Harpoon ist eine Befehlszeilenanwendung, die eine Sammlung von Python-Plugins zur Automatisierung von Open-Source-Intelligence-Aktivitäten enthält. Jedes Plugin bietet einen Befehl, den Analysten verwenden können, um auf die APIs von Seiten wie MISP, VirusTotal, Shodan, Passive Total, Hybrid Analysis, AlienVault OTX, Censys, RobTex, ThreatGrid, GreyNoise, TotalHash, MalShare und Have I Been Pwned zuzugreifen. Analysten können Informationen zu einer IP-Adresse oder Domain von all diesen Plattformen gleichzeitig mithilfe von höherstufigen Befehlen abrufen. Andere Skripte können auch GitHub-Repositories, soziale Netzwerke und Web-Cache-Plattformen durchsuchen.

Harpoon ist in leicht implementierbare Unterbefehle unterteilt, die von internen oder externen Bibliotheken abhängen. Diese Anweisungen verwenden auch eine einzige Konfigurationsdatei, die manuell mit einem API-Schlüssel ausgefüllt werden muss.

Zahlreiche OSINT-Technologien versuchen, so viele Informationen wie möglich aus einem Hinweis zu gewinnen, unabhängig von dessen Quelle. Diese Ideologie wird von Harpoon nicht verfolgt. Es erlaubt hauptsächlich die Ausführung einer einzigen Operation pro Befehl. (with a couple of more general commands using several tools). Es ist entscheidend zu wissen, woher die Informationen stammen und wie genau sie sind.

Yeti

Yeti ist eine Plattform, die als Reaktion auf die Notwendigkeit von Sicherheitsanalysten geschaffen wurde, verschiedene Bedrohungsdatenfeeds zu konsolidieren. Analysten wird häufig die Frage gestellt: "Wo wurde diese Indikation beobachtet?" und "Ist diese Information mit einem bestimmten Angriff oder einer Malware-Familie verbunden?" Yeti ermöglicht es Analysten, Indikatoren für Kompromittierungen (IoCs) und Informationen über die von Angreifern eingesetzten Taktiken, Techniken und Verfahren (TTPs) in einem einzigen, einheitlichen Repository zu aggregieren, um diese Bedenken auszuräumen. Yeti verbessert die Indikationen automatisch, zum Beispiel durch Geolokalisierung von IP-Adressen oder Auflösung von Domains, sobald sie verarbeitet wurden.

Yeti bietet eine Benutzeroberfläche (schicke, auf Bootstrap basierende UI) und eine Maschinenoberfläche (Web-API), damit Ihre anderen Anwendungen mit ihm kommunizieren können.

Yeti zeichnet sich durch seine Fähigkeit aus, Daten (einschließlich Blogbeiträge) zu konsumieren, sie zu verbessern und die angereicherten Daten dann an andere Tools im Bedrohungsintelligenz-Ökosystem zu exportieren. Dies ermöglicht es Analysten, sich darauf zu konzentrieren, dieses Tool zur Aggregation von Bedrohungsinformationen zu nutzen, anstatt Daten in maschinenlesbarer Form zu importieren und zu exportieren. Die erweiterten Daten können anschließend an andere Systeme zur Vorfallverwaltung, Malware-Untersuchung und Überwachung gesendet werden.

Um den Workflow der Analysten weiter zu beschleunigen, bietet Yeti eine HTTP-API, die den Zugriff auf die vollständige Funktionalität des Tools über eine Befehlszeile oder andere Bedrohungsintelligenz-Tools ermöglicht.

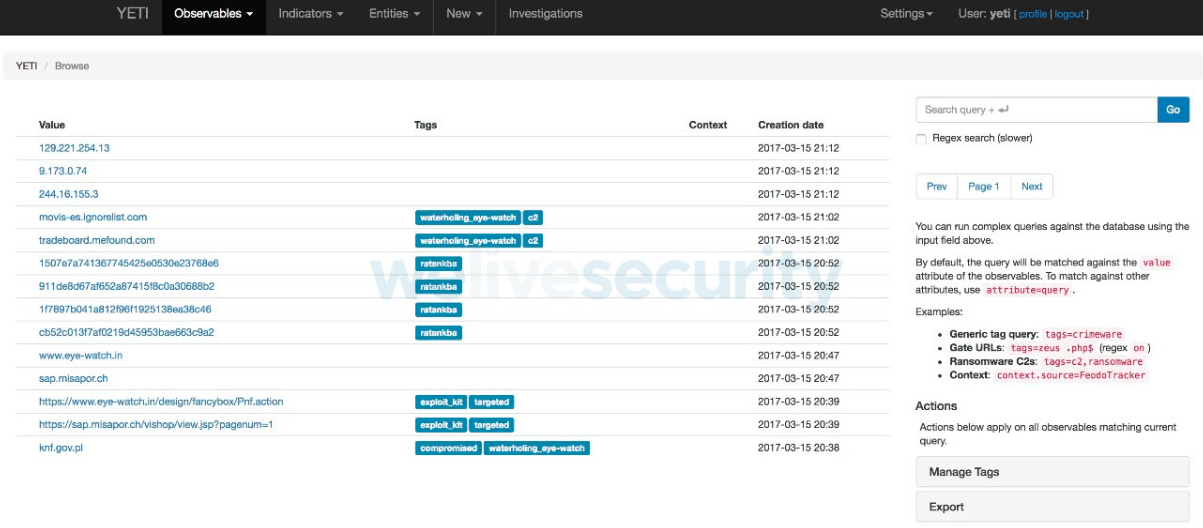

Abbildung 2. YETI Observables

Die YETI-Plattform umfasst ein gut organisiertes Repository, ist hochgradig anpassungsfähig und erweiterbar und bietet Automatisierungsunterstützung.

Es ist sowohl für Menschen als auch für Maschinen lesbar. Das Ziel von YETI ist es, es zu einem selbsttragenden Projekt zu machen, das Beiträge von der gesamten Gemeinschaft sowie von den Hauptentwicklern umfasst. Um dies zu erreichen, wird die Kommunikation der Community-Partner konsolidiert und basiert auf GitHub.

Kurz gesagt, Yeti ermöglicht es Ihnen:

-

Beobachtungen einreichen und eine ziemlich genaue Einschätzung der Art der Gefahr erhalten.

-

Konzentrieren Sie sich stattdessen auf eine Bedrohung und identifizieren Sie schnell alle TTPs, Observables und Malware, die damit verbunden sind.

-

Erlauben Sie den Incident-Responders, die Phase "Artefakt googeln" zu überspringen.

-

Lassen Sie Analysten sich darauf konzentrieren, Intelligenz hinzuzufügen, anstatt sich um exportierbare maschinenlesbare Formate zu kümmern.

-

Erstellen Sie Beziehungsdiagramme zwischen verschiedenen Risiken.

Dies wird erreicht durch:

-

Sammeln und Verarbeiten von Beobachtungen aus einer Vielzahl von Quellen (MISP instances, malware trackers, XML feeds, JSON feeds...)

-

Bereitstellung einer Web-API zur Automatisierung von Suchen und Datenanreicherung ist entscheidend.

-

Exportieren Sie die Daten in benutzerdefinierten Formaten, damit sie von Drittanbieterprogrammen verwendet werden können.

Open-Source-Framework zur Sammlung und Verarbeitung von Informationen (GOSINT)

GOSINT ist eine prominente Open-Source-Plattform, die von Cisco CSIRT entwickelt wurde und sich auf die Sammlung und Verarbeitung von Informationen konzentriert. Es sammelt, verarbeitet und exportiert IoCs, wodurch der Datenaufnahmeprozess der Plattform kontrolliert und mit hochwertigen Informationen angereichert wird.

GOSINT aggregiert, validiert und bereinigt Indikatoren zur Verwendung durch andere Werkzeuge wie MISP und CRITs3 oder direkt in Protokollverwaltungssystemen und SIEMs, während es die STIX-, TAXII (Trusted Automated eXchange of Intelligence Information)- und VERIS (Vocabulary for Event Recording and Incident Sharing)-Formate unterstützt, die im CTI-Sharing-Paradigma verwendet werden.

GOSINT unterstützt zusätzlich das Incident Object Description Exchange Format (IODEF) und das Intrusion Detection Message Exchange Format (IDMEF), wodurch forensischen Fachleuten ermöglicht wird, strukturierte und unstrukturierte Daten von Ereignissen mit Dritten zu sammeln. Folglich kann es auch als leistungsstarker Aggregator von IoCs dienen, bevor diese an eine andere Analyseplattform oder ein SIEM weitergegeben werden. Darüber hinaus bietet GOSINT weitere Vorverarbeitungsoperationen an, die mehr Kontext für Indikationen liefern. Solche Maßnahmen können die Identifizierung von IoCs mithilfe von Systemen wie Cisco Umbrella umfassen. Die von diesen Diensten bereitgestellten Informationen können Analysten dabei helfen, den Wert des Indikators zu bewerten und ihn mit zusätzlichem Kontext zu kennzeichnen, der später im Forschungsprozess verwendet werden kann.

Das Frontend des GOSINT-Frameworks ist in JavaScript entwickelt. Die Hauptmängel der GOSINT-Plattform beziehen sich hauptsächlich auf das Paketmanagement. Insbesondere liefern GOSINT-Paketmanager veraltete Softwareversionen; daher müssen sie überprüft werden, um die Kompatibilität zu bestätigen. Darüber hinaus variieren die Paketnamen je nach den verwendeten Paketmanagern oder den Repositories der Betriebssystemversionen.

Kollektive Intelligenz-Rahmenwerke (CIF)

CIF ist ein CTI-Managementsystem und eine der bevorzugten Plattformen von ENISA für den Austausch von CTI. CIF ermöglicht es Benutzern, CTI-Daten zu parsen, zu normalisieren, zu speichern, nachzubearbeiten, abzufragen, zu teilen und zu erstellen, sowie bekannte schädliche Bedrohungsinformationen aus mehreren Quellen zur Identifizierung (Incident Response), Erkennung und Minderung zusammenzuführen. Es ermöglicht auch eine automatisierte Form der häufigsten Arten von Bedrohungsinformationen, wie IP-Adressen und URLs, die mit bösartigem Verhalten in Verbindung stehen. Das CIF-Framework sammelt verschiedene Datenbeobachtungen aus zahlreichen Quellen. Wenn ein Benutzer CTI-Daten anfordert, liefert das System eine Reihe chronologisch sortierter Nachrichten; die Benutzer können dann Urteile fällen, indem sie die bereitgestellten Ergebnisse (z.B. eine Reihe von Beobachtungen über einen bestimmten Gegner) auf ähnliche Weise wie bei der Analyse einer E-Mail-Bedrohung bewerten. Der CIF-Server besteht aus vielen Modulen, wie CIF-smrt, CIF-worker, CIF-starman, CIF-router und ElasticSearch.

Das CIF-smrt-Modul hat zwei grundlegende Funktionen: (a) Dateien über HTTP(s) abzurufen und (b) Dateien mit integrierten Parsern für reguläre Ausdrücke, JSON, XML, RSS, HTML und einfache Textdateien zu analysieren.

Das CIF-worker-Modul hilft CIF, zusätzliche Informationen aus den gesammelten Bedrohungsdaten zu extrahieren, das CIF-starman-Modul bietet eine HTTP-API-Umgebung, das CIF-router-Modul fungiert als Vermittler zwischen dem Client und dem Web-Framework, und das ElasticSearch-Modul ist ein Data Warehouse zur Speicherung von (Meta-)Daten im Zusammenhang mit Eindringlingen.

CIF verfügt über ein strukturiertes Repository und ein Verwaltungssystem. Es bietet auch Exportmöglichkeiten für Daten. Es kombiniert schädliche Bedrohungsinformationen zur Identifizierung (Incident Response), Erkennung (IDS) und Minderung. (null route). CIF kann mit Indikatoren für schädliche Aktivitäten ergänzt werden. Zusätzlich bietet es Automatisierungshilfe an. Schließlich ist es sowohl für Menschen als auch für Maschinen lesbar.

Vertrauenswürdiger automatisierter Austausch von Indikatorinformationen (OpenTAXII)

Trusted Automated Exchange of Indicator Information (OpenTAXII) ist eine verbesserte Version der TAXII-Plattform. Sein Design entspricht den TAXII-Standards mit funktionalen Einheiten für die TAXII-Transfer-Einheit, den TAXII-Nachrichten-Handler und verschiedene Backend-Dienste. OpenTAXII ist eine funktionsreiche Python-Implementierung von TAXII-Diensten, die robust ist. Es bietet eine Reihe von Bedrohungsstandards sowie erweiterbare Persistenz- und Authentifizierungsschichten. (through a specialized API).

Darüber hinaus bietet es die notwendigen Dienste und die Fähigkeit zum Nachrichtenaustausch, um CTI-Sharing zwischen den Parteien zu ermöglichen. Weitere Funktionen von OpenTAXII umfassen API-Anpassung, Authentifizierung und vielseitiges Logging. Darüber hinaus verwaltet es automatisch Framework-Daten, bietet maschinenlesbare Bedrohungsinformationen und kombiniert optimal Netzwerksicherheits- Betriebsdaten mit Bedrohungsinformationen, Analysen und Datenbewertung.

OpenTAXII verfügt über ein gut organisiertes Repository und eine Managementstruktur und kann zuvor identifizierte Situationen und Risiken nachahmen. Es ist anpassungsfähig und erweiterbar, da es maschinenlesbare Bedrohungsinformationen, die Möglichkeit der Schichtenerweiterung, die Erweiterung der Quellintelligenz und die API-Erweiterung bietet. Zusätzlich bietet es Automatisierungshilfe an.

Open Threat Partner Exchange (OpenTPX).

OpenTPX ist eine JSON-basierte Datenmodell-Repository-Plattform, die es ermöglicht, Vorfallinformationen zu registrieren und zu teilen. OpenTPX ist der Beitrag von LookingGlass Cyber Solutions zur Open-Source-Community. Es unterstützt eine Vielzahl bekannter Protokolle wie HTTP, SMTP, FTP usw. und wurde entwickelt, um die Entwicklung hoch skalierbarer, maschinenlesbarer Bedrohungsintelligenz, Analyse- und Netzwerksicherheitssysteme zu erleichtern, die enorme Datenmengen schnell kommunizieren. Darüber hinaus bietet OpenTPX Möglichkeiten zur Kommunikation von Netzwerktopologie-Informationen, Netzwerkbesitz, Netzwerksegmentierung, Bedrohungsmetadaten, Bedrohungsintelligenz und Abhilfemaßnahmen. Darüber hinaus haben viele Datenkomponenten im STIX-Format (wie Indikatoren) eine direkte Übersetzung zu OpenTPX.

OpenTPX verfügt über ein gut organisiertes Repository, das sehr vielseitig und erweiterbar ist und Automatisierungshilfen bietet. Es verbessert auch die Datenfähigkeiten, indem es Ergänzungen zu Bedrohungsbeobachtungsbeschreibungen zulässt.

Es bietet ein vollständiges Bedrohungsbewertungssystem, das es Sicherheitsanalysten, Bedrohungsforschern, Netzwerksicherheitsbetreibern und Incident-Responders ermöglicht, relevante Bedrohungsabwehrentscheidungen mit Leichtigkeit zu treffen.

Was sind die besten Open-Source-Bedrohungsdatenfeeds?

Die Community der Open-Source-Threat-Intelligence-Feeds liefert kontinuierlich neue CTI-Quellen. Bedrohungsintelligenzlösungen werden auch von einer wachsenden Anzahl von Informationssicherheitsunternehmen entwickelt. Um die Menschen dazu zu bringen, ihre Premium-Dienste zu nutzen, bieten einige von ihnen Freemium-Angebote an und stellen der Öffentlichkeit kostenlose Bedrohungsinformationen zur Verfügung. Infolgedessen wurde eine enorme Menge an Daten generiert.

Bedrohungsintelligenz-Feeds sind ein wichtiger Bestandteil der modernen Cybersicherheit. Diese Feeds, die online weit verbreitet sind, zeichnen IP-Adressen und URLs auf und überwachen sie, die mit Phishing-Schemata, Malware, Bots, Spyware, Trojanern, Adware und Ransomware verbunden sind. Die Verwendung der richtigen Open-Source-Bedrohungsinformations-Feeds kann äußerst vorteilhaft sein. Obwohl diese Zusammenstellungen reichlich vorhanden sind, sind einige besser als andere. Eine häufig aktualisierte Datenbank bedeutet nicht immer, dass sie hochgradig zuverlässig oder umfassend ist.

Wir werden versuchen, unsere eigene Liste der besten Open-Source-Bedrohungsdatenfeeds zu führen. Diese Liste soll Optionen für kostenlose und Open-Source-Sicherheitsfeeds enthalten.

EmergingThreats.net

Proofpoints Open-Source- und Premium-Angebot Emerging Threats Intelligence (ET) ist einer der am höchsten bewerteten Bedrohungsdatenfeeds. ET kategorisiert IP-Adressen und Domain-Adressen, die mit schädlichen Online-Aktivitäten in Verbindung stehen, und analysiert deren neueste Aktivitäten. Der Stream umfasst 40 verschiedene IP- und URL-Klassen sowie einen kontinuierlich aktualisierten Vertrauenswert.

Emerging Threat (ET) Intelligence verhindert Angriffe und reduziert Risiken, indem sie es Ihnen ermöglicht, den historischen Kontext zu verstehen, woher diese Bedrohungen stammen, wer dahintersteckt, wann sie zugeschlagen haben, welche Taktiken sie verwendet haben und wonach sie suchen. Sie können auf Abruf auf aktuelle und historische Informationen zu IPs, Domains und anderen relevanten Bedrohungsinformationen zugreifen, um bei der Bedrohungsforschung und Ereignisuntersuchung zu helfen.

Zusätzlich zur Reputationsintelligenz erhalten Sie Beweise für Verurteilungen, Kontext, Historie und Erkennungsdaten. All diese Informationen sind auf einem intuitiven Bedrohungsintelligenz-Gateway verfügbar, das Folgendes umfasst:

-

Art der Bedrohungen und Namen der Exploit-Kits, falls verfügbar

-

Ähnliche Proben wurden in verwandten oder verbundenen Angriffen verwendet.

-

Trends und Zeitstempel, wann eine Bedrohung entdeckt wurde und die damit verbundene Kategorie.

Emerging Threat (ET) Intelligence liefert Bedrohungsdatenfeeds zur Identifizierung von IPs und Domains, die sich verdächtigem und bösartigem Verhalten hingeben. Alle Bedrohungsdatenfeeds stammen aus den direkten Beobachtungen der Proofpoint ET Labs. Und sie können alle direkt an SIEMs, Firewalls, IDS, IPS und Authentifizierungssysteme geliefert werden.

Emerging Threat Intelligence betont Folgendes:

-

Getrennte IP-Adressen und Domain-Listen

-

Stündliche Listenüberarbeitungen

-

Mehrere Formate, einschließlich TXT, CSV, JSON und komprimiert, werden unterstützt.

-

IPs und Domains sind in mehr als 40 verschiedene Kategorien unterteilt.

-

Jeder Kategorie wird ein Vertrauenspunktwert für IP-Adressen und Domainnamen zugewiesen.

-

Die Bewertungen werden aggressiv datiert, um den aktuellen Umständen zu entsprechen und die jüngsten Aktivitätsniveaus widerzuspiegeln.

Emerging Threat (ET) Intelligence wird problemlos von Ihren aktuellen SIEM-Lösungen wie QRadar, Splunk und ArcSight sowie von Bedrohungsintelligenzsystemen aufgenommen. (TIPs)

Abonnenten erhalten die kostenlose Nutzung des Splunk-Technologie-Add-ons. (Proofpoint Splunk TA). Das Add-on integriert die Emerging Threat (ET) Intelligence-Reputation in Splunk, um schnell Protokollelemente aufzudecken, die auf Reputationslisten erscheinen und mit aktuellen Splunk-Berichten kompatibel sind. Bedrohungsinformationen sind sofort über Anomali zugänglich.

Herunterladbare Emerging Threat (ET) Bedrohungslisten sind auch im Bro IDS-Format verfügbar.

Abuse.ch URLhaus

URLhaus, die erste von zwei Initiativen der Schweizer Website abuse.ch, ist ein Repository von schlechten Seiten, die mit der Verbreitung von Malware in Verbindung stehen. Die Datenbank ist über die URLhaus-API zugänglich, die es ermöglicht, CSV-Sammlungen von markierten URLs, deren relativen Status und die Art der damit verbundenen Gefahr sowie weitere Informationen abzurufen. Verfügbare Downloads umfassen 30 Tage der neuesten Hinzufügungen oder alle aktuellen URLs.

Das gesamte URLhaus-Dataset, das alle 5 Minuten aktualisiert wird, ist sofort und automatisch im CSV-Format herunterladbar. Es bietet auch ein Regelset, das mit Suricata und Snort kompatibel ist. URLhaus stellt auch ein DNS-Firewall-Dataset zur Verfügung, das alle URLs enthält, die zum Blockieren vorgesehen sind.

URLhaus teilt Einreichungen mit Sicherheitslösungsanbietern, Antivirenunternehmen und Blacklist-Anbietern wie Spamhaus DBL, SURBL und Google Safe Browsing. (GSB)

URLhaus stellt Netzwerkbetreibern/Internetdienstanbietern (ISPs), Computer Emergency Response Teams (CERTs) und Domain-Registrierungsstellen einen nationalen, ASN (AS-Nummer) und Top-Level-Domain (TLD) Feed zur Verfügung. Seien Sie jedoch vorsichtig, dass die URLhaus-Feeds nicht zum Blockieren/Blacklisten oder als Indikator für einen Kompromiss gedacht sind. (IOC).

Abuse.ch Tracker für Feodo

Dieses Produkt von abuse.ch konzentriert sich auf Botnets und Command-and-Control-Infrastruktur. (C&C). Die Blockliste ist eine Zusammenstellung vieler kleinerer Blocklisten, wobei besonderes Augenmerk auf die Heodo- und Dridex-Malware-Bots gelegt wird.

Offensichtlich ist der Name eine direkte Reaktion auf eine frühere Trojaner-Infektion namens Feodo, die den Cridex-E-Banking-Trojaner ablöste. (from which Dridex and Heodo get their source code). TrickBot, ein assoziierter Malware-Bot, wird ebenfalls von Feodo Tracker verfolgt.

Botnet-Command-and-Control (C2)-Server für Dridex, Heodo (auch bekannt als Emotet), TrickBot, QakBot (auch bekannt als QuakBot / Qbot) und BazarLoader (auch bekannt als BazarBackdoor) befinden sich oft auf gehackten Servern, die vom Bedrohungsakteur zum ausdrücklichen Zweck des Botnet-Hostings gemietet und eingerichtet wurden. Feodo Tracker bietet eine Sperrliste von IP-Adressen, die mit diesen Botnet-C2s verbunden sind. Es kann verwendet werden, um die Botnet-C2-Kommunikation von infizierten Geräten zu Hosting-Servern, die von Cyberkriminellen kontrolliert werden, im Internet einzuschränken.

Wenn Sie SIEM-Software (Security Information and Event Management) haben, können Sie diese mit Feodo Tracker-Daten erweitern, um über wahrscheinlichen Botnet-C2-Verkehr, der Ihr Netzwerk verlässt, benachrichtigt zu werden.

Das Suricata Botnet C2 IP-Regelsatz ist sowohl mit Suricata als auch mit Snort Open-Source IDS/IPS kompatibel und umfasst Botnet C2s, die von Feodo Tracker überwacht werden. Sie können dieses Regelset mit Suricata oder Snort verwenden, um Netzwerkverbindungen zu Hosting-Servern zu erkennen und/oder zu verhindern. (IP address:port combination).

Das Spamhaus-Projekt

Das Spamhaus-Projekt ist eine internationale gemeinnützige Organisation, die Spam und andere verwandte Cyber-Bedrohungen wie Phishing, Malware und Botnets überwacht. Es bietet auch in Echtzeit umsetzbare und hochpräzise Bedrohungsinformationen für die großen Netzwerke, Unternehmen und Sicherheitsanbieter im Internet an. Zusätzlich arbeitet das Spamhaus-Projekt mit Strafverfolgungsbehörden zusammen, um Spam- und Malware-Quellen auf der ganzen Welt zu identifizieren und zu verfolgen.

Spamhaus wurde 1998 in London gegründet, hat aber seinen Hauptsitz jetzt in Andorra la Vella, Andorra. Das Unternehmen wird von einem engagierten Team aus 38 Ermittlern, Forensikern und Netzwerktechnikern geleitet, die in 10 verschiedenen Ländern tätig sind.

Spamhaus' Echtzeit-Bedrohungs- und Reputationsblocklisten schützen derzeit mehr als 3 Milliarden Benutzerpostfächer und sind dafür verantwortlich, die überwältigende Mehrheit des Spam und der Malware, die über das Internet übertragen werden, zu verhindern. Die Mehrheit der Internetdienstanbieter (ISPs), E-Mail-Dienstanbieter (ESPs), Unternehmen, Hochschulen, Regierungsnetzwerke und Militärnetzwerke nutzen heute die von Spamhaus bereitgestellten Daten.

Neben DNS-basierten Blocklisten (DNSBLs) produziert Spamhaus spezialisierte Daten zur Verwendung mit Internet-Firewalls und Routing-Geräten. Einige Beispiele für diese Daten umfassen die Spamhaus DROP-Listen, Botnet C&C-Daten und die Spamhaus Response Policy Zone (RPZ)-Daten für DNS-Resolver. Diese Daten helfen, Millionen von Internetnutzern daran zu hindern, auf bösartige Links in Phishing- und Malware-E-Mails zu klicken.

Spamhaus hat eine der umfangreichsten DNS-Infrastrukturen auf dem Planeten aufgebaut, um der wachsenden Nachfrage nach seinen DNSBLs gerecht zu werden. Das Spamhaus-Netzwerk besteht aus über 80 öffentlichen DNSBL-Servern, die über 18 Länder verteilt sind. Jeden Tag nutzen die Öffentlichkeit dieses Netzwerk, um viele Milliarden von DNSBL-Suchen kostenlos durchzuführen.

FireHOL IP-Listen

FireHol untersucht alle Sicherheits-IP-Feeds, die hauptsächlich mit Online-Angriffen, Missbrauch von Online-Diensten, Malware, Botnets, Command-and-Control-Servern und anderen Formen von Cyberkriminalität in Verbindung stehen.

Die firehol_level1-IP-Liste ist eine Sammlung von IP-Listen aus verschiedenen Quellen. Das Ziel ist es, eine Blacklist zu entwickeln, die sicher genug ist, um auf allen Systemen in Verbindung mit einer Firewall verwendet zu werden, um den Zugriff von und auf die IP-Adressen, die auf der Blacklist stehen, vollständig zu verhindern.

Das Fehlen jeglicher Fehlalarme ist entscheidend für den Erfolg dieses Vorhabens. Ohne Ausnahme sollte jede einzelne erwähnte IP-Adresse als bösartig betrachtet und auf die schwarze Liste gesetzt werden.

Wenn ein ipset aktualisiert wird, vergleicht FireHol es mit den Datenbanken von MaxMind GeoLite2, IPDeny.com, IP2Location.com Lite und IPIP.net, um festzustellen, welche IP-Adressen auf der Liste in jedem Land einzigartig sind.

Firehol Level 2 bietet Schutz gegen die neuesten Brute-Force-Angriffe. Diese Stufe kann eine geringe Anzahl von Fehlalarmen aufweisen, hauptsächlich aufgrund der Wiederverwendung dynamischer IP-Adressen durch andere Benutzer. Dieser IP-Bereich besteht aus den folgenden Listen:

-

OpenBL.org-Listen: Das Personal von OpenBL überwacht Brute-Force-Angriffe auf seine Hosts. Um Fehlalarme zu vermeiden, haben sie eine sehr kleine Liste von Servern unter ihrer Kontrolle, die diese Informationen sammeln. Sie empfehlen die Verwendung der Standard-Blacklist mit einer Aufbewahrungsfrist von 90 Tagen, bieten jedoch auch mehrere Blacklists mit unterschiedlichen Aufbewahrungsfristen an. (from 1 day to 1 year). Ihr Ziel ist es, den Missbrauch dem entsprechenden Anbieter zu melden, um die Infektion zu deaktivieren. -

Blocklist.de-Listen: Ein Netzwerk von Nutzern, die Missbrauch hauptsächlich mit fail2ban melden. Sie reduzieren Fehlalarme, indem sie andere vorhandene Listen verwenden. Da sie Benutzerdaten sammeln, können ihre Listen anfällig für Kontamination oder falsch-positive Ergebnisse sein. Sie verfolgen es so genau, dass ihre Falsch-Positiv-Rate vernachlässigbar ist. Darüber hinaus beinhalten sie nur einzelne IP-Adressen (keine Subnetze), die in den letzten 48 Stunden ihre Kunden angegriffen haben, und ihre Liste umfasst 20.000 bis 40.000 IP-Adressen. (which is small enough considering the size of the internet). Ähnlich wie bei openbl ist ihr Ziel, Missbrauch zu melden, damit die Infektion deaktiviert werden kann. Darüber hinaus geben sie ihre Sperrliste nach Art des Angriffs an.

Dnstwist

Dnstwist ist eine Domainnamen-Permutationsmaschine, die entwickelt wurde, um Homograph-Phishing, Typosquatting und Markenimitation zu identifizieren.

DNS-Fuzzing ist ein automatisierter Prozess, der potenziell bösartige Domains identifiziert, die auf Ihre Organisation abzielen. Diese Anwendung generiert eine Vielzahl von Domainnamen-Permutationen basierend auf dem eingegebenen Domainnamen und überprüft dann, ob einer davon in Verwendung ist. Darüber hinaus kann es unscharfe Hashes von Webseiten erstellen, um festzustellen, ob sie Teil eines laufenden Phishing-Angriffs oder einer Markenimitierung sind, neben vielen anderen Funktionen.

Zehntausende von SOC und Incident-Response-Teams auf der ganzen Welt sowie unabhängige Informationssicherheitsexperten und Forscher nutzen den Scanner. Darüber hinaus ist es in die Produkte und Dienstleistungen anderer Sicherheitsunternehmen integriert, einschließlich, aber nicht beschränkt auf:

Splunk ESCU, Rapid7 InsightConnect SOAR, Mimecast, PaloAlto Cortex XSOAR, VDA Labs, Watcher, Intel Owl, PatrOwl, RecordedFuture, SpiderFoot, DigitalShadows, SecurityRisk, SmartFence, ThreatPipes und Appsecco sind alle enthalten.

AlienVault - Open Threat Exchange (OTX)

Forscher und Sicherheitsexperten auf der ganzen Welt können jetzt AlienVault OTX kostenlos nutzen. In 140 Ländern gibt es bereits mehr als 65.000 Teilnehmer, die täglich mehr als 14 Millionen Bedrohungswarnungen erzeugen. Es gibt keinen besseren Weg, Ihre Sicherheitsarchitektur auf dem neuesten Stand zu halten, als mit von der Gemeinschaft generierten Bedrohungsdaten, kollaborativer Forschung und automatisierten Bedrohungsdatenaktualisierungen aus jeder Quelle. Es ist für alle in der Sicherheitsgemeinschaft, die OTX nutzen, möglich, aktiv an der Diskussion, Forschung, Validierung und dem Austausch der aktuellsten Bedrohungsdaten, Trends und Ansätze teilzunehmen.

FBI InfraGard

Dieser Feed wird vom Federal Bureau of Investigation unterstützt und ist eine Partnerschaft zwischen dem FBI und dem privaten Sektor. Seine Informationen werden privaten Unternehmen und öffentlichen Institutionen kostenlos zur Verfügung gestellt, um über Bedrohungen auf dem Laufenden zu bleiben, die für 16 spezifische Kategorien von Infrastrukturen relevant sind, die von der Cybersecurity and Infrastructure Security Agency identifiziert wurden. (a department of the US Department for Homeland Security). Die folgenden Branchen sind in diesem Feed enthalten: Energie und Kernkraft; Kommunikation; Chemie; Landwirtschaft; Gesundheitswesen; Informationstechnologie; Transport; Notdienste; Wasser und Dämme; Fertigung; und Finanzdienstleistungen.

Best Practices für die Integration von Open Source Threat Intelligence-Tools in die Cybersicherheitsstrategie

Die erfolgreiche Integration von Open-Source-Bedrohungsinformationen in Ihre Cybersicherheitsstrategie ist entscheidend, um neuen Bedrohungen einen Schritt voraus zu sein und die digitalen Vermögenswerte Ihrer Organisation zu schützen. Die wesentlichen Schritte und bewährten Verfahren zur Integration von Open-Source-Bedrohungsinformationen in Ihre Cybersicherheitsstrategie sind unten aufgeführt:

- Bestimmen Sie die Anforderungen Ihrer Organisation: Bevor Sie in die enorme Vielzahl verfügbarer Bedrohungsintelligenz-Ressourcen eintauchen, bewerten Sie die spezifischen Anforderungen und Prioritäten Ihrer Organisation. Berücksichtigen Sie Faktoren wie Ihre Branche, die Größe Ihrer Organisation und die wahrscheinlichsten Bedrohungskategorien, denen Sie begegnen werden. Dies wird Ihnen helfen, sich auf die relevantesten und wertvollsten Ressourcen zu konzentrieren.

- Erstellen Sie eine Bedrohungsintelligenzgruppe: Weisen Sie ein organisationsspezifisches Team zu, um Bedrohungsdaten zu verwalten und zu analysieren. Dieses Team sollte dafür verantwortlich sein, ausgewählte Ressourcen zu überwachen, die Relevanz und Richtigkeit der Informationen zu bewerten und seine Ergebnisse den entsprechenden Interessengruppen mitzuteilen.

- Wählen Sie geeignete Instrumente und Feeds aus: Wählen Sie die Open-Source-Bedrohungsintelligenz-Tools und -Feeds aus, die mit den Prioritäten Ihrer Organisation übereinstimmen, nachdem Sie deren Anforderungen klar verstanden haben. Bei der Auswahl Ihrer Optionen sollten Sie Faktoren wie Aktualität, Relevanz, Präzision und Integrationsfreundlichkeit berücksichtigen.

- Integration von Bedrohungsinformationen in die bestehende Netzwerksicherheitsinfrastruktur: Integrieren Sie Open-Source-Bedrohungsinformationen mit Ihren bestehenden Sicherheitstools und -plattformen, um deren Wert zu maximieren. Suchen Sie nach Ressourcen, die standardisierte Formate wie STIX bereitstellen, um den Datenaustausch und die Systemintegration zu erleichtern.

- Kontinuierlich bewerten und anpassen: Die Bedrohungslandschaft befindet sich in einem ständigen Wandel, und Ihre Bedrohungsintelligenzstrategie sollte dies widerspiegeln. Bewerten Sie regelmäßig die Wirksamkeit Ihrer gewählten Ressourcen und nehmen Sie Anpassungen vor, um sicherzustellen, dass Sie über die relevantesten und drängendsten Bedrohungen informiert bleiben.

- Entwickeln Sie ein Austauschprogramm für Bedrohungsinformationen: Die Zusammenarbeit und der Austausch von Informationen mit anderen Organisationen in Ihrer Branche können Ihr Verständnis für aufkommende Bedrohungen erheblich verbessern. Richten Sie ein Programm ein, um Bedrohungsinformationen mit vertrauenswürdigen Partnern auszutauschen, und treten Sie branchenspezifischen Bedrohungsaustauschgemeinschaften und -plattformen bei.

Durch die Einhaltung dieser Best Practices zur Integration von Open-Source-Bedrohungsinformationen in Ihre Cybersicherheitsstrategie wird Ihre Organisation in der Lage sein, diese Ressourcen effektiv zu nutzen, um neuen Bedrohungen einen Schritt voraus zu sein, informierte Entscheidungen zu treffen und letztendlich Ihre digitalen Vermögenswerte zu schützen.

Was sind die Vor- und Nachteile von Open-Source-Threat-Intelligence-Plattformen?

Open-Source-Bedrohungserkennungssysteme haben bemerkenswerte Vorteile, darunter Kosteneffizienz durch offenen Zugang, Flexibilität durch bearbeitbaren Quellcode und eine breite Palette von Integrationen, die durch gemeinschaftsgetriebene Innovationen ermöglicht werden.

Nichtsdestotrotz stellen diese Plattformen bestimmte Schwierigkeiten dar, wie zum Beispiel einen Mangel an umfassender Unterstützung durch offizielle Quellen, die Abhängigkeit von Community-Foren, inkonsistente Qualität und Zuverlässigkeit, potenzielle Sicherheitsrisiken aufgrund eines zugänglichen Codes sowie erhebliche Anforderungen an Ressourcen, um eine effiziente Anpassung, Integration und Wartung zu gewährleisten. Diese Plattformen sind gut geeignet für Unternehmen, die die Ressourcen und Erfahrungen der Community nutzen können, aber sie können Bedenken für diejenigen darstellen, die zuverlässigen, erstklassigen Support und Sicherheit wünschen.

Hier ist eine detaillierte Zusammenfassung der Vor- und Nachteile der Verwendung einer Open-Source-CTI-Plattform.

| Kriterium | Vorteil | Nachteil |

|---|---|---|

| Qualität | Beiträge der Gemeinschaft haben das Potenzial, die Fähigkeiten der Plattform zu verbessern. | |

| Unterstützung | Die Gemeinschaft erleichtert gemeinsame Updates und Verbesserungen. | |

| Personalisierung | Extrem flexibel mit anpassbarem Quellcode, um einzigartige Anforderungen zu erfüllen. | Erfordert spezialisiertes Wissen und Fähigkeiten für Modifikation und Wartung. |

| Integration | Aufgrund seiner Community-Integrationen ist diese Software mit einer Vielzahl von Werkzeugen kompatibel. | |

| Ressourcenbedarf | Vielseitigkeit bei der Implementierung und Nutzung. | Eine effektive Nutzung kann erhebliche Ressourcen und Erfahrung erfordern. |

| Preis | Kostenloser Zugang hilft, finanzielle Hindernisse für Organisationen zu beseitigen.Es sind keine Informationen verfügbar. |

Tabelle 1. Vorteile und Nachteile von Open-Source-Bedrohungsintelligenzplattformen

Wie man die Wirksamkeit von Open-Source-Bedrohungsintelligenz-Ressourcen bewertet

Obwohl es viele Open-Source-Tools und Feeds für Bedrohungsinformationen gibt, sind nicht alle Ressourcen von gleicher Qualität. Um die Nutzung dieser Ressourcen zu optimieren und sicherzustellen, dass Ihr Unternehmen den größtmöglichen Nutzen und relevante Informationen erhält, ist es entscheidend, ihre Leistung zu bewerten. Dieser Abschnitt wird viele Aspekte untersuchen, die bei der Bewertung der Qualität und Nutzung von Open-Source-Bedrohungsdatenressourcen zu berücksichtigen sind.

- Nahtlose Integration: Eine nahtlose Integration von Bedrohungsinformationen in Ihre aktuelle Sicherheitsarchitektur ist entscheidend, um deren Nützlichkeit zu maximieren. Suchen Sie nach Ressourcen, die standardisierte Formate wie STIX oder TAXII bereitstellen, die eine nahtlose Interaktion mit Sicherheitswerkzeugen und -systemen ermöglichen.

- Aktualität: Die dynamische und sich schnell verändernde Natur von Cyber-Bedrohungen erfordert Updates zu neuen Schwachstellen, Malware und Bedrohungsakteuren, die in Echtzeit oder nahezu in Echtzeit bereitgestellt werden müssen. Bei der Bewertung einer Ressource ist es wichtig, die Regelmäßigkeit der Updates zu berücksichtigen und zu überprüfen, ob das präsentierte Material aktuell und relevant ist.

- Relevanz: Die Bedeutung von Bedrohungsinformationen ist eng mit ihrer Relevanz für Ihr Unternehmen und Ihre Branche verbunden. Konzentrieren Sie sich auf Websites, die Informationen zu Risiken und Schwachstellen bieten, die für Ihre Branche relevant sind, sowie auf solche, die praktische Erkenntnisse wie Indicators of Compromise bereitstellen. (IOCs).

- Gemeinschaftsbeteiligung: Ressourcen, die die Zusammenarbeit und den Wissensaustausch unter Sicherheitsexperten erleichtern, können bedeutende Einblicke und Perspektiven bieten. Die Interaktion mit dynamischen und gut informierten Gruppen kann die Qualität der Bedrohungsinformationen, die Sie erhalten, verbessern.

- Umfassendheit: Eine gründliche Bedrohungsintelligenz sollte alle Dimensionen von Cyber-Bedrohungen umfassen, einschließlich Schwachstellen, Exploits, Malware und Phishing-Operationen. Bei der Bewertung von Ressourcen stellen Sie sicher, dass sie eine umfassende Perspektive auf das Bedrohungsumfeld bieten, einschließlich vieler Aspekte des Cyberrisikos.

- Präzision: Präzise Bedrohungsinformationen sind entscheidend für effiziente Entscheidungsfindung und Reaktion. Bewerten Sie die Genauigkeit und Zuverlässigkeit der aus einer Quelle gewonnenen Daten, wobei Aspekte wie die Herkunft der Informationen und die verwendete Methodik zur Datenverifizierung berücksichtigt werden.

Organisationen können die vorteilhaftesten und effizientesten Werkzeuge und Datenströme für ihre Anforderungen auswählen, indem sie diese Merkmale bei der Bewertung von Open-Source-Bedrohungsintelligenz-Ressourcen berücksichtigen. Dies ermöglicht es den Einzelnen, gut informierte Entscheidungen zu treffen und starke Pläne zu erstellen, um die Auswirkungen neuer Cyberrisiken zu verringern und ihre digitalen Ressourcen zu schützen.