Was ist das Intrusion Prevention System (IPS)?

Eine der wichtigsten Säulen der Netzwerksicherheit ist das Intrusion Prevention System.Ein Intrusion Prevention System (IPS) ist ein hardware- oder softwarebasiertes Netzwerksicherheitstool, das automatisierte Aktionen ausführt, um potenzielle Bedrohungen zu verhindern.Diese Maßnahmen können das Beenden gefährlicher Verbindungen, das Entfernen bösartiger Inhalte, das Benachrichtigen des Sicherheitsteams oder das Aktivieren zusätzlicher Sicherheitsgeräte umfassen.IPS soll bösartige Akteure erkennen und ihnen den Zugang zum System verweigern, bevor sie Schaden anrichten können.IPS sind wesentliche Komponenten der nächsten Generation von Firewalls und bieten eine wesentliche zusätzliche Schutzschicht.

IPS-Lösungen sind jetzt in drei Formen erhältlich:

-

Spezifische Hardware und Software (entweder physische oder virtuelle Geräte)

-

Eingebettet in bestehende Netzwerksicherheitsprotokolle

-

Cloud-basiert

Die effektivste Strategie, um Eindringlinge zu vermeiden, besteht darin, niemals anfällige Software zu verwenden.Leider ist dieses Ziel unerreichbar, da täglich Hunderte neuer Schwachstellen in verschiedenen Softwareprogrammen gemeldet werden, aber ihre erheblich effektiveren Entsprechungen im Bereich der Eindringungsschutzmaßnahmen wurden nicht annähernd so umfassend umgesetzt.Intrusion Detection Systeme (IDS) sind äußerst wertvoll als wesentlicher Bestandteil des Werkzeugkastens eines Sicherheitsadministrators, aber ihre erheblich leistungsstärkeren Äquivalente im Bereich der Intrusion Prevention haben nicht annähernd so breite Akzeptanz gefunden.

Wenn es eine Konstante in der Welt der Eindringungserkennung und damit auch der Eindringungsverhinderung gibt, dann ist es die Notwendigkeit kontinuierlicher Anpassungen, Bewertungen und Überwachungen, um einen ordnungsgemäßen Betrieb aufrechtzuerhalten.Es kann eine erhebliche Zeitverzögerung zwischen der Ankündigung einer Softwareanfälligkeit und der Veröffentlichung eines Patches zur Behebung des Problems geben.In der Zwischenzeit, wie kann die Sicherheit aufrechterhalten werden?Ein Intrusion Prevention System (IPS) ermöglicht detaillierte Bewertungen der Arten von Interaktionen, die auf einem Host oder Netzwerk erlaubt sind, und im Falle unsicherer Software, die verfügbar bleiben muss, könnte es der einzige Weg sein, die Sicherheit zu verbessern.

Was sind die Funktionen eines Intrusion Prevention Systems?

Hier sind die Hauptmerkmale des IPS:

-

Das IPS verfügt über eine selektive Protokollierungsfunktion, die Netzwerkaktivitäten nur erfasst, wenn es Maßnahmen ergreift, und schützt so die Privatsphäre der Netzwerkbenutzer.

-

Das IPS schützt die Privatsphäre, indem es den Netzwerkverkehr mit einer Liste bekannter schädlicher Daten vergleicht und dabei keine Inhalte speichert oder anzeigt.

-

In IPS-verbundenen Systemen gibt es weniger Sicherheitsprobleme.Während verbundene Einheiten möglicherweise keine Änderungen bemerken, gewährleistet das IPS, dass vollständige Systeme weniger gestört werden und Sicherheitsvorfälle minimiert werden.

-

Das IPS verteidigt sich gegen eine Vielzahl von Bedrohungen.Es schützt vor Zero-Day-Risiken, minimiert Brute-Force-Passwortversuche und schützt vor Verfügbarkeitsbedrohungen wie DDoS-Angriffen.

-

Das IPS kann Versuche blockieren, offene Ports auf bestimmten Hosts zu identifizieren oder Angriffe auf das SSL-Protokoll.

Warum sind Intrusion Prevention Systeme wichtig?

Da Unternehmen auf verstreute Plattformen expandieren, wird die Sicherheitslandschaft komplexer, und Eindringlinge zielen zunehmend auf Netzwerkcomputer ab.In dieser Situation wird der Bedarf an einem Intrusion Prevention System zum Schutz von Endgeräten und Unternehmensnetzwerken gegen ausgeklügelte Bedrohungen wichtiger denn je.

Um den sicheren und zuverlässigen Austausch von Informationen zwischen verschiedenen Unternehmen zu gewährleisten, erfordern moderne vernetzte Geschäftsumgebungen ein hohes Maß an Sicherheit.Ein Intrusion Prevention System, im Gegensatz zu älteren Technologien, dient als anpassbare Sicherheitsstrategie für die Systemsicherheit.Die Fähigkeit, Intrusionen durch eine automatisierte Reaktion zu verhindern, anstatt eine IT-Intervention zu erfordern, führt zu geringeren Kosten und mehr Leistungsflexibilität.

Die Fähigkeit von Netzwerkintrusionspräventionssystemen, eine Vielzahl von Bedrohungen zu identifizieren und zu blockieren, die von Firewalls, Antivirentechnologien und anderen Unternehmenssicherheitsmaßnahmen nicht automatisch erkannt werden können, ist das wichtigste Merkmal, das sie im Vergleich zu anderen Systemen bietet.

In vielen Fällen können IT- oder Sicherheitsadministratoren Schwierigkeiten haben, Warnmeldungen schnell zu überprüfen und Maßnahmen zu ergreifen.Wenn zu viele Sicherheitsverletzungen gleichzeitig vom Intrusion Detection System erkannt und gemeldet werden, sind sie möglicherweise nicht in der Lage, auf alle zu reagieren.In diesem Fall kann IPS schnell basierend auf dem festgelegten Sicherheitsprotokoll eingreifen und das System vor Bedrohungen schützen.

Wie funktionieren Intrusion Prevention Systeme?

Intrusion Prevention Systeme funktionieren, indem sie den Netzwerkverkehr überwachen, während er durch das Netzwerk fließt; im Gegensatz zu einem Intrusion Detection System, das nur darauf ausgelegt ist zu reagieren, ist ein Intrusion Prevention System darauf ausgelegt, bösartige Ereignisse zu verhindern, indem es Versuche blockiert, während sie auftreten.Ein IPS kann eine Vielzahl von Angriffen blockieren, einschließlich Denial of Service (DOS), Distributed Denial of Service (DDOS), Exploits, Würmer und Viren.

Die IPS-Infrastruktur analysiert den Netzwerkverkehr in Echtzeit und vergleicht die Daten im Stream mit den Angriffsmustern, die in seiner Datenbank vorregistriert sind.Wenn ein Paket als bösartig bestätigt wird, kann ein IPS es verwerfen und dann alle zukünftige Kommunikation von der IP-Adresse oder dem Port des Angreifers blockieren.Legitimer Verkehr kann weiterhin fließen, ohne dass es zu wahrnehmbaren Dienstunterbrechungen kommt.

Typischerweise erfassen IPSs Informationen über beobachtete Ereignisse, alarmieren Systemadministratoren und erstellen Berichte.Um die Netzwerksicherheit zu unterstützen, kann ein Intrusion Prevention System (IPS) automatisch präventive und sicherheitsrelevante Updates erhalten, um Internetbedrohungen kontinuierlich zu überwachen und zu stoppen.

Welche Bedrohungserkennungsmethoden werden von IPSs verwendet?

Verschiedene Erkennungsmechanismen werden in Intrusion Prevention Systemen verwendet.Die wichtigsten Bedrohungserkennungsmethoden, die von IPS verwendet werden, sind unten aufgeführt:

-

Adressabgleich

-

Allgemeine Mustererkennung

-

Paket-Anomalieerkennung

-

HTTP-Zeichenfolgen- und Teilzeichenfolgenabgleich

-

TCP-Verbindungsanalyse

-

Erkennung von Verkehrsabweichungen

-

TCP/UDP-Portabgleich

Neben all diesen Erkennungsfähigkeiten bieten mehrere IPS-Lösungen die Erkennung und Verhinderung zusätzlicher Bedrohungsformen.Zum Beispiel kann ein Intrusion Prevention System (IPS) eine Funktion bereitstellen, die mit der Anwendungs-Whitelist vergleichbar ist und steuert, welche ausführbaren Dateien gestartet werden dürfen.Ähnlich speichert IPS bei einer möglichen Bedrohung die Informationen, die es über das frühere Verhalten erhält, und kann IP-Adressen, Webadressen und bestimmte Organisationen einschränken.Einige Netzwerkeindringungsschutzsysteme können auch umfangreiche, anspruchsvolle Analysen von über Netzwerkverbindungen gesendeten Dateien durchführen, um anomale Aktivitäten im Zusammenhang mit der Nutzung oder Ausführung dieser Dateien zu erkennen.

Welche Arten von Antworten bieten IPSs an?

Viele Intrusion Prevention Systeme (IPS) können auf eine identifizierte Bedrohung reagieren, indem sie aktiv verhindern, dass sie erfolgreich ist.Sie verwenden eine Vielzahl von Reaktionsansätzen.Die wichtigsten Arten von Antworten, die IPSs bereitstellen, sind unten aufgeführt:

-

Benachrichtigung der Systemadministratoren über potenzielle Sicherheitsverletzungen durch das Senden automatisierter Alarme.

-

Verwerfen erkannter bösartiger Pakete.

-

Den Datenverkehr von der bösartigen IP-Adresse blockieren und die Verbindung zurücksetzen.

-

Einrichtung einer Firewall zur Verbesserung der Sicherheit gegen zuvor identifizierte Schwachstellen

-

Entfernen ansonsten gefährlicher Abschnitte einer E-Mail, wie irreführende Links, und Ersetzen dieser durch Warnungen bezüglich des entfernten Materials

Was sind die Arten von IPS-Alarmen?

Vier Arten von IPS-Alarmen sind wie folgt:

-

True-positive: Wenn das IDS/IPS eine Aktivität korrekt als Angriff identifiziert und die Aktivität selbst ein Angriff ist, wird dies als "True-Positive"-Zustand bezeichnet.Ein True Positive tritt auf, wenn ein Angriff erfolgreich identifiziert wird.

-

True-negative: True-negative-Alarme werden erzeugt, wenn eine Schnittstelle von typischem Netzwerkverkehr durchquert wird.Normaler Verkehr sollte keinen echten Alarm auslösen, und das tut er auch nicht.Ein echtes Negativ bedeutet, dass harmlose, routinemäßige Datenverkehr angemessen ignoriert und ohne Alarm weitergeleitet werden.

-

Falsch-positiv: Falsch-positive Zustände treten auf, wenn ein Intrusion Detection and Prevention System (IDS/IPS) ein Verhalten fälschlicherweise als Angriff klassifiziert, das in Wirklichkeit zulässig ist.Falsch-positive Ergebnisse führen zu irrtümlichen Alarmen.

-

Falsch-Negativ: Ein Falsch-Negativ-Zustand stellt die kritischste und gefährlichste Bedingung dar.Ein falsch-negativer Zustand tritt auf, wenn ein Intrusion Detection and Prevention System (IDS/IPS) eine akzeptable Aktivität fälschlicherweise als Angriff klassifiziert.Im Wesentlichen erzeugt ein IDS ein falsch-negatives Ergebnis, wenn es einen Angriff übersieht.Dies ist die gefährlichste Bedingung, da der Sicherheitsexperte nicht weiß, dass ein Angriff stattgefunden hat.Falsch-positive Ergebnisse hingegen können zu erheblichen Komplikationen führen und sind bestenfalls eine lästige Angelegenheit.Allerdings können falsch-positive Ergebnisse mit dem entsprechenden Aufwand erfolgreich beurteilt werden; falsch-negative Ergebnisse hingegen nicht.

Die Implementierung eines IDS oder IPS sollte nur zu echten Positiven und echten Negativen führen.

Es ist wichtig zu beachten, dass die meisten Lösungen falsch-positive Ergebnisse enthalten, die dazu führen, dass Überwachungsingenieure Zeit mit der Analyse nicht bösartiger Ereignisse verbringen, sowie falsch-negative Ergebnisse, die zu Eindringlingen führen können.Infolgedessen ist eine korrekte Systemkonfiguration entscheidend, da sie die Verkehrsströme der Organisation widerspiegeln muss.

Was sind Techniken des Intrusion Prevention Systems?

Intrusion Prevention Systems erkennen Eindringlinge mit einer der folgenden drei Techniken:

- Anomalie-basiert

- Signaturbasiert

- Richtlinienbasiert

Anomaliebasiert

Ein anomaliemäßiges Intrusion Prevention System (IPS) analysiert den Netzwerkverkehr, wählt zufällig Netzwerkverkehrsmuster aus und vergleicht sie mit einem vorab berechneten Basisleistungsniveau.Wenn die empfangene Netzwerkverkehrsprobe innerhalb der vorgegebenen Parameter eine Abweichung zeigt, greift das IPS ein, um die Situation zu lösen.

Diese Basislinie wird verwendet, um zu bestimmen, was in einem Netzwerk "typisch" ist, wie zum Beispiel die Menge des verbrauchten Bandbreite und die verwendeten Protokolle.Während diese Form der Anomalieerkennung nützlich ist, um neue Bedrohungen zu erkennen, kann sie auch zu Fehlalarmen führen, wenn legitime Bandbreitenanforderungen eine Basislinie überschreiten oder wenn Baselines falsch gestaltet sind.

Signaturbasiert

Es basiert auf einem Wörterbuch von individuell erkennbaren Mustern (oder Signaturen) im Code jedes Exploits.Wenn ein Exploit erkannt wird, wird seine Signatur erfasst und in einem ständig weiterentwickelten Signaturwörterbuch gespeichert.Signaturen sind vordefinierte und vorkonfigurierte Angriffsmuster.Es gibt zwei Formen der Signaturerkennung für IPS.

Erstens werden einzelne Exploits durch exploit-orientierte Signaturen identifiziert, die die charakteristischen Merkmale eines bestimmten Angriffs aktivieren.Das IPS kann bestimmte Exploits identifizieren, indem es im Datenverkehr nach einer Übereinstimmung mit einer exploit-orientierten Signatur sucht.

Zweitens sind Schwachstellensignaturen diejenigen, die in größerem Maßstab arbeiten und versuchen, Systemanfälligkeiten zu erkennen.Diese Signaturen schützen Netzwerke vor Exploit-Versionen, die möglicherweise nicht direkt in der Wildnis entdeckt wurden.

Richtlinienbasiert

Diese Methode erfordert, dass Administratoren Sicherheitsregeln gemäß den organisatorischen Sicherheitsanforderungen und der Netzwerkarchitektur konfigurieren.Eine Warnung wird generiert und an die Systemadministratoren gesendet, wenn eine Sicherheitsrichtlinie verletzt wird.Jeder Verkehr, der außerhalb der Richtlinie entdeckt wird, wird entweder einen Alarm auslösen oder blockiert.Die Entwicklung einer Sicherheitsstrategie erfordert ein tiefes Verständnis des Netzwerkverkehrs und ist ein zeitaufwändiger Prozess.

Ein Algorithmus wird bei policy-basierten Signaturen verwendet, um zu bewerten, ob ein Alarm ausgelöst werden sollte.Richtlinienbasierte Signaturalgorithmen sind typischerweise statistische Analysen des Internetverkehrs.Zum Beispiel löst ein policy-basiertes Signaturverfahren, das zur Identifizierung eines Port-Scans verwendet wird, einen Alarm aus, wenn eine bestimmte Anzahl von verschiedenen Ports auf einem bestimmten System gescannt wird.Signaturalgorithmen, die auf Richtlinien basieren, können so eingerichtet werden, dass sie nur bestimmte Arten von Paketen analysieren.

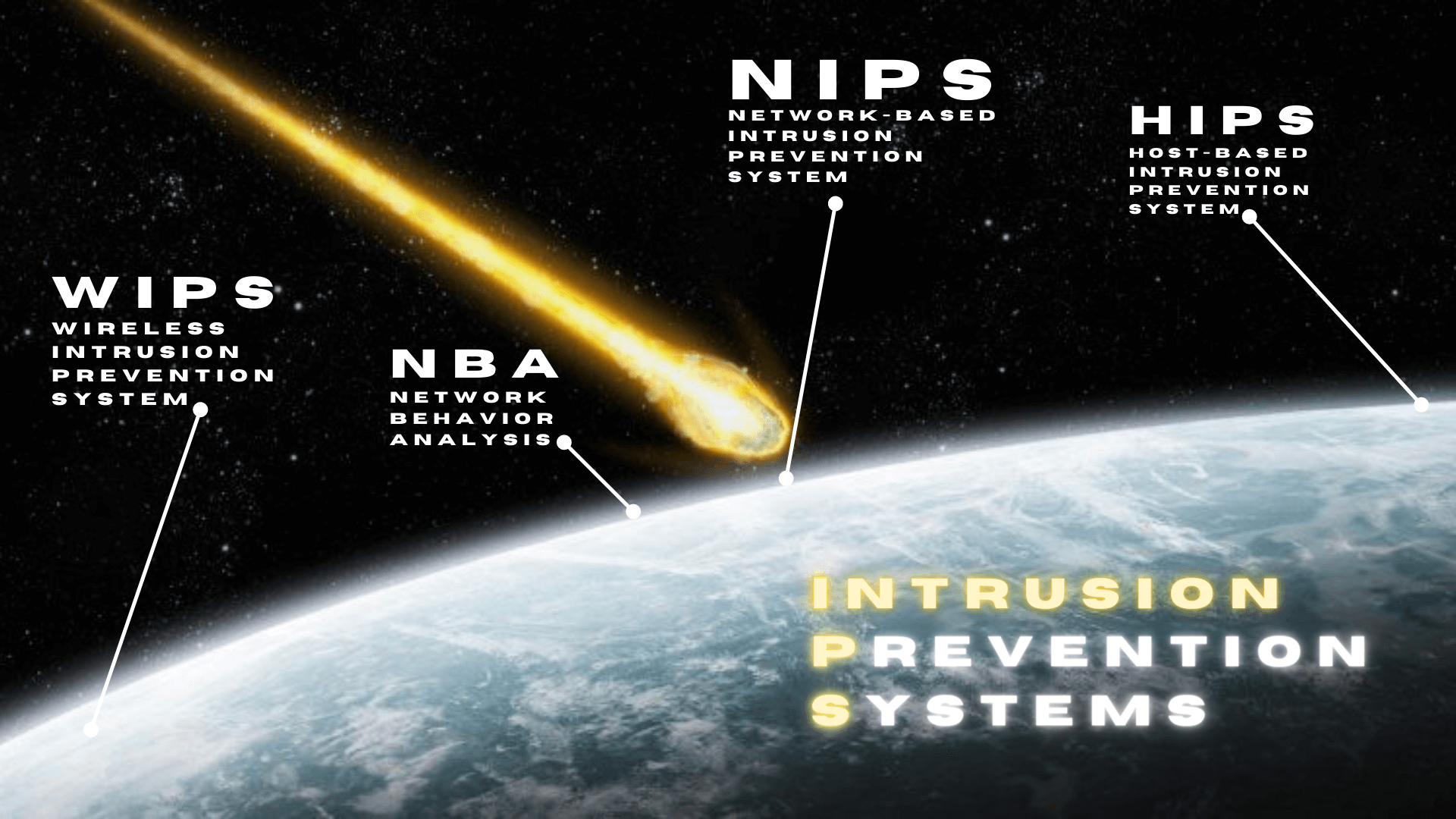

Was sind die Arten von IPS?

Es gibt vier Haupttypen von Intrusion-Schutzsystemen:

- Wireless Intrusion Prevention System (WIPS)

- Netzwerkverhaltensanalyse (NBA)

- Host-basiertes Intrusion Prevention System (HIPS)

- Netzwerkbasiertes Intrusion Prevention System (NIPS)

Abbildung 1. Was sind die Arten von IPS

1. Drahtloses Eindringungsschutzsystem (WIPS)

Wi-Fi ist ein technisches Wunder, das das Höchste an Online-Komfort bietet und fast überall, wo Sie reisen, universell akzeptiert wird.Doch selbst 20 Jahre nach ihrem Eintritt in den Mainstream ist die Technologie immer noch mit deutlichen Sicherheitsbedenken behaftet.Viele dieser Bedenken können durch die Verwendung von WIPS (Wireless Intrusion Prevention Systems) gemildert werden.

Ein drahtloses Eindringungsschutzsystem ist eine Sicherheitslösung für drahtlose Netzwerke.Ein WIPS überwacht alle Funkfrequenzen im Abdeckungsbereich des drahtlosen Netzwerks und überwacht die Aktivitäten, die im System nicht registriert sind.Das System erkennt potenziell gefährliches Verhalten von selbst und kann es automatisch abschalten.Moderne WIPS gehen häufig über eine einfache Frequenzanalyse hinaus, indem sie bekannte drahtlose Geräte identifizieren, ihre charakteristischen Signal Muster aufzeichnen und möglicherweise noch mehr, je nach dem von Ihnen gewählten System.

Ein WIPS überprüft die MAC-Adressen aller drahtlosen Zugangspunkte in einem Netzwerk anhand der bekannten Signaturen von vorautorisierten, bekannten drahtlosen Zugangspunkten und benachrichtigt einen Administrator, wenn es eine Abweichung gibt.Um MAC-Adressen-Spoofing zu vermeiden, können bestimmte hochentwickelte WIPS die einzigartigen Funkfrequenzsignaturen, die von drahtlosen Geräten erzeugt werden, auswerten und unbekannte Funkfingerabdrücke blockieren.

2. Netzwerkverhaltensanalyse (NBA)

Wie der Name schon sagt, basiert diese Art von Intrusion Prevention System auf Anomalieerkennung und sucht nach Abweichungen vom typischen Verhalten in einem System oder Netzwerk.Das bedeutet, dass eine Trainingszeit erforderlich ist, um das sogenannte Typische zu profilieren.Inkonsistenzen werden als bösartig identifiziert, sobald die Trainingszeit abgeschlossen ist.Während dies nützlich ist, um neue Bedrohungen zu identifizieren, können Probleme auftreten, wenn das Netzwerk während der Trainingsphase infiltriert wurde, da bösartige Aktivitäten fehlinterpretiert werden können.Darüber hinaus können diese Sicherheitstechnologien Fehlalarme erzeugen.Es ist auch bekannt als "Verhaltensüberwachung".Verhaltensüberwachungstechnologien untersuchen Daten aus verschiedenen Quellen und verwenden maschinelles Lernen, um Trends zu finden, die auf einen laufenden Angriff hinweisen könnten.

Das Hauptziel dieses Typs von IPS ist es, sicherzustellen, dass keine schädlichen Pakete im internen Netzwerk erzeugt und übertragen werden.Organisationen, die diese Art von IPS verwenden, sind immer vor Angriffen wie DoS (Denial of Service) oder jeglichen auf Datenschutzverletzungen basierenden Angriffen geschützt.

3. Host-basiertes Intrusion Prevention System (HIPS)

Ein hostbasiertes Intrusion Prevention System (HIPS) wird verwendet, um sensible Computersysteme, die wichtige Daten enthalten, vor Viren und anderen Internetinfektionen zu schützen.HIPS schützt vor bekannten und unbekannten Bedrohungen vom Netzwerk- bis hin zum Anwendungsschicht.HIPS überwacht einen einzelnen Host auf verdächtiges Verhalten, indem es Vorkommnisse innerhalb dieses Hosts überprüft.Anders ausgedrückt, ein Host Intrusion Prevention System (HIPS) versucht, Malware zu verhindern, indem es das Verhalten des Codes überwacht.Dies trägt zur Sicherheit Ihres Systems bei, ohne dass eine spezifische Schwachstelle zu einem Erkennungsupdate hinzugefügt werden muss.

Ein HIPS überwacht Systemaufrufe, Anwendungsprotokolle und Dateisystemaktualisierungen, um Eindringlinge zu identifizieren, indem es eine Datenbank von überwachten Systemobjekten (Binaries, Passwortdateien, Fähigkeitsdatenbanken und Zugriffskontrolllisten) verwendet.Das HIPS verwaltet die Eigenschaften jedes Objekts und generiert eine Prüfziffer für den Inhalt jedes betreffenden Elements.Diese Daten werden in einer sicheren Datenbank für einen späteren Vergleich gespeichert.

4. Netzwerkbasiertes Intrusion Prevention System (NIPS)

Ein netzwerkbasiertes Intrusion Prevention System (NIPS) wird verwendet, um die Privatsphäre, Stabilität und Zugänglichkeit eines Netzwerks zu überwachen und zu schützen.Zu seinen Hauptfunktionen gehört der Schutz des Netzwerks vor Angriffen wie Denial-of-Service (DoS) und unbefugtem Zugriff.NIPS sammelt nach der Installation Informationen vom Host und Netzwerk, um genehmigte Hosts, Anwendungen und Betriebssysteme im Netzwerk zu identifizieren.Sie zeichnen auch Informationen über den regulären Verkehr auf, um Abweichungen von der Basislinie zu erkennen.Sie können sich gegen Angriffe verteidigen, indem sie eine TCP-Verbindung herstellen, die Bandbreitennutzung einschränken oder Pakete ablehnen.

Netzwerk-Intrusion-Präventionsdienste ("NIPS") sind ein anspruchsvolles und kostspieliges Konzept, das sorgfältig und erfolgreich in die Infrastruktur eines Unternehmens implementiert werden muss.Es wird häufig in Rechenzentren mit Cloud-Hosting-Anbietern verwendet, um ein angemessenes Maß an Cybersicherheitsgarantie für wichtige Netzwerke zu gewährleisten.

Was sind die Unterschiede zwischen den IPS-Typen?

Der Vergleich der Technologien von Intrusion Prevention System (IPS) wird in der folgenden Tabelle dargestellt:

| IPS-Technologietyp | Erkannte bösartige Aktivität | Umfang pro Sensor | Stärken |

|---|---|---|---|

| WIPS | Unautorisierte drahtlose lokale Netzwerke (WLAN) in Gebrauch, Aktivität des drahtlosen Protokolls | Mehrere WLANs und Gruppen von drahtlosen Clients | Nur IPS kann die Aktivität des drahtlosen Protokolls vorhersagen |

| NBA | Transport-, Netzwerk- und AnwendungsschichtAktivität auf der TCP/IP-Schicht, die atypische Netzwerkflüsse induziert | Mehrere Netzwerk-Subnetze und Gruppen von Hosts | Allgemein effizienter als ihre Pendants bei der Identifizierung von Überwachung für Aufklärung und DoS-Angriffe sowie bei der Verfeinerung signifikanter Malware-Angriffe |

| HIPS | Aktivitäten von Host-Anwendungen und Betriebssystemen (OS); Netzwerk-, Transport- und Anwendungsaktivitäten auf der TCP/IP-Schicht | Einzelner Host | Fähig, Ende-zu-Ende-verschlüsselte Kommunikationsaktivitäten zu analysieren |

| NIPS | Netzwerk-, Transport- und Anwendungsschichtaktivitäten des TCP/IP | Mehrere Netzwerk-Subnetze und Gruppen von Hosts | Nur IPS, das in der Lage ist, die größte Vielfalt an Anwendungsprotokollen zu analysieren |

Tabelle 1. Vergleich von Intrusion Prevention System (IPS) Technologien

Was sind die besten IPS-Lösungen?

Die besten IPS-Lösungen, die auf dem Markt erhältlich sind, sind unten aufgeführt:

- Snort

- Suricata

- OSSEC

- Cisco NGIPS

- FireEye Intrusion Prevention System

- Hillstone S-Serie

- McAfee Virtual Network Security Platform

- Trend Micro TippingPoint

- AlienVault USM (von AT&T Cybersecurity)

- Blumira Automatisierte Erkennung und Reaktion

- Vectra Cognito

- BluVector Cortex

- CrowdSec

Schützt IPS vor Malware?

Ja.Das IPS führt eine Echtzeit-Paketinspektion durch und untersucht jedes Paket, das das Netzwerk durchquert, gründlich.Wenn das IPS bösartige oder verdächtige Pakete, wie z.B. Malware, identifiziert, wird einer der folgenden Schritte unternommen:

-

Zunächst beendet es die kompromittierte TCP-Verbindung und schränkt die beleidigende Quell-IP-Adresse oder das Benutzerkonto ein, um unbefugten Zugriff auf Anwendungen, Zielhosts oder andere Netzwerkressourcen zu verhindern.

-

Es schreibt das Protokoll neu und konfiguriert die Firewall um, um einen ähnlichen Versuch in der Zukunft zu vermeiden.

-

Jedes bösartige Material, das nach einem Angriff im Netzwerk verbleibt, wird mit verschiedenen Ansätzen entfernt, wie zum Beispiel das Neupacken von Payloads, das Löschen von Header-Informationen und das Entfernen von infizierten Anhängen.

Ist eine Firewall ein IPS?

Eine Firewall ist ein Gerät, das als Barriere zwischen dem internen Netzwerk einer Organisation und dem Rest des Internets dient.Sein Zweck ist es, einige Pakete weiterzuleiten, während andere gefiltert werden.Eine Firewall kann beispielsweise verwendet werden, um alle eingehenden Pakete zu filtern, die für einen einzelnen Host oder Server bestimmt sind, wie HTTP, oder um den Zugriff auf einen bestimmten Host oder Dienst innerhalb des Unternehmens zu blockieren.

Eine Firewall ist der nächstgelegene Vergleich für ein IPS.Es wird eine bestimmte Anzahl von Regeln in einer typischen Unternehmensfirewall geben: vielleicht hundert, vielleicht tausend.Die Mehrheit der Regeln sind "Pass"-Regeln, was bedeutet "erlaube den Verkehr durchzulassen."Infolgedessen sucht die Firewall, wenn sie ein Paket über das Internet empfängt, in ihren Regeln nach einer Regel, die sagt: "Lass dieses Paket durch."Wenn es am Ende der Liste keine Regeln gibt, die sagen "lass dieses Paket durch", gibt es eine endgültige "verweigern"-Regel: "alles andere fallen lassen."Infolgedessen blockiert die Firewall den Verkehr, wenn es keinen Grund gibt, ihn durchzulassen.

Und IPS ist ähnlich, aber von innen: Es enthält Hunderte, wenn nicht Tausende von Regeln.Die Mehrheit dieser Regeln sind "deny"-Regeln, was bedeutet "blockiere dieses bekannte Sicherheitsproblem."Wenn ein Paket beim IPS ankommt, durchläuft es seine Regel-Liste von oben nach unten, auf der Suche nach einem Grund, es abzulehnen.Jedoch befindet sich am Ende der Liste eine implizite "Durchlassen"-Regel: "dieses Paket durchlassen."Infolgedessen wird das IPS den Datenverkehr, sofern es keinen Grund gibt, ihn zu blockieren, durchlassen.

Was ist der Unterschied zwischen IDS und IPS?

Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme (IPS) überwachen beide den Netzwerkverkehr auf Bedrohungssignaturen oder Anomalien.Aber es gibt wesentliche Unterschiede zwischen ihnen, die unten aufgeführt sind;

-

Der Hauptunterschied besteht darin, dass IDS ein Überwachungssystem ist, während IPS ein Kontrollsystem ist.Die Sicherheit des IDS-Systems verändert die Pakete nicht, sondern überprüft sie umfassend gegen eine Datenbank auf potenzielle Bedrohungen.Der IPS-Sicherheitsmechanismus verhindert, dass Pakete in das Systemnetzwerk gelangen.

-

Wenn ein Intrusion Detection System (IDS) ein Netzwerk auf bösartige Aktivitäten scannt, ist menschliches Eingreifen erforderlich, damit die gescannten Ergebnisse Maßnahmen ergreifen, um die Bedrohungen zu beheben.In der Zwischenzeit funktioniert IPS wie ein Autopilot, der den Netzwerkverkehr analysiert und erkannte Bedrohungen daran hindert, auf die Netzwerkinfrastruktur zuzugreifen.

-

Intrusion Prevention Systeme (IPS) arbeiten zwischen dem internen Netzwerk und dem Internet.Der Internetverkehr muss durch das IPS fließen.IDS arbeitet nicht inline, sodass der Internetverkehr nicht durch es hindurchgehen muss.

-

Fehlalarme im IDS führen nur zu Benachrichtigungen, jedoch können Fehlalarme im IPS zum Verlust kritischer Daten oder Funktionen führen. Falsch-positive Warnungen in IDS führen nur zu Benachrichtigungen, während falsch-positive Warnungen in IPS zum Verlust kritischer Daten oder Funktionen führen können.

Was ist der Unterschied zwischen Antivirus und IPS?

Hier sind die Hauptunterschiede zwischen Antivirus und IPS.

-

Antivirus ist nicht dasselbe wie ein Intrusion Prevention System (IPS).Antivirus-Anwendungen scannen keine Netzwerke, da sie Dateien oder Objekte anstelle von Paketen scannen.

-

Antivirus ist Software.Es ist kein Hardwaregerät wie ein IPS oder IDS.Es ist ein sicherheitsbasiertes Programm, das als Anwendung läuft. Es handelt sich um ein sicherheitsbasiertes Programm, das als Anwendung läuft.

-

Antivirenprogramme funktionieren weder innerhalb noch außerhalb eines Netzwerks, sie werden wie andere Software auf einem Gerät installiert.

-

IPS schützt den Perimeter eines Netzwerks.Eine Antivirus-Anwendung wird verwendet, um Endpunkte oder Hosts zu schützen.