Was ist Netzwerk-Sicherheitsmanagement?

Netzwerksicherheit ist der Akt, die Sicherheit eines Computernetzwerks und der darin enthaltenen Daten im Bereich der Informationstechnologie zu schützen. Ein Netzwerk besteht aus beliebigen Geräten, die miteinander verbunden sind. Die Netzwerksicherheit ist entscheidend, da sie sensible Daten vor Cyberangriffen schützt und gewährleistet, dass das Netzwerk nutzbar und vertrauenswürdig ist.

Da Netzwerke zunehmend komplizierter werden und Unternehmen immer abhängiger von ihren Netzwerken und Daten zur Durchführung ihrer Geschäfte sind, wird Sicherheit immer wichtiger. Sicherheitsdurchsetzungsmechanismen sollten sich weiterentwickeln, während Netzwerke und Angriffstechniken sich verändern, mit dem Ziel, Verstöße zu verhindern, indem das Netzwerkrisiko begrenzt wird.

Die Integrität und Sicherheit des Netzwerks werden durch Sicherheitsrichtlinien geregelt. Sie legen Regeln für die Verbindung mit dem Netzwerk, das Hinzufügen oder Aktualisieren von Geräten oder Diensten usw. fest. Regeln hingegen sind nur dann wirksam, wenn sie beachtet werden. Das Netzwerk-Sicherheitsmanagement stellt sicher, dass Richtlinien einfach, konsistent und durchgesetzt sind, sodass Unternehmen compliant und sicher bleiben. Das Netzwerk-Sicherheitsmanagement umfasst zahlreiche Regeln und Verfahren, die vom Netzwerkmanagement genutzt werden, um sicherzustellen, dass unbefugte Benutzer keinen Zugang erhalten. Eine Vielzahl von Richtlinien schränkt den Zugang im Namen der Sicherheit ein. Das Verfahren sichert das Netzwerk, während es gleichzeitig die Netzwerkfunktionen schützt und verwaltet.

Werkzeuge und Lösungen zur Verwaltung von Netzwerksicherheitsrichtlinien sind verfügbar. Sie werden von Unternehmen verwendet, um administrative Vorgänge zu automatisieren, was die Genauigkeit verbessert und Zeit spart. Die Lösungen können Managementprozesse einfacher und schneller gestalten, sodass sich die Mitarbeiter auf wertvollere Initiativen konzentrieren können. Diese Technologien helfen IT-Teams auch dabei, Netzwerkrisiken zu vermeiden, die durch Fehlkonfigurationen verursacht werden. Falls Probleme auftreten, können Systeme zur Verwaltung von Netzwerksicherheitsrichtlinien das Debuggen und die Bereinigung erheblich erleichtern.

In diesem Artikel werden wir die folgenden Themen umreißen:

- Was bedeutet Netzwerk-Sicherheitsmanagement?

- Warum ist das Management der Netzwerksicherheit wichtig?

- Wie funktioniert das Management der Netzwerksicherheit?

- Wie hilft das Management der Netzwerksicherheit beim Risikomanagement?

- Wie verwaltet man die Netzwerksicherheit?

- Was sind Werkzeuge zur Verwaltung der Netzwerksicherheit?

- Was ist der Unterschied zwischen Firewall-Management und Netzwerk-Sicherheitsmanagement?

Was bedeutet Netzwerk-Sicherheitsmanagement?

Netzwerksicherheitsmanagement ist die Technik, Firewalls und Vorschriften zu organisieren, um das Netzwerk zu schützen und Netzwerkaktivitäten zu überwachen. Die Verwaltung der Netzwerksicherheit erfolgt am besten durch eine zentrale Lösung.

Das Netzwerk-Sicherheitsmanagement ermöglicht einen zentralen Standort, von dem aus ein Administrator ein Netzwerk verwalten kann, das aus physischen und virtuellen Firewalls besteht. Um die Gerätekonfiguration zu orchestrieren, globale Richtlinien durchzusetzen, den Firewall-Verkehr zu überwachen, Berichte zu erstellen und eine einheitliche Verwaltungsoberfläche für physische und virtuelle Systeme bereitzustellen, benötigen Administratoren Lösungen für das Netzwerk-Sicherheitsmanagement.

Das OSI-Modell (Open Systems Interconnection) stellt Schichten in Netzwerken dar. Wenn Daten zwischen Geräten übertragen werden, durchlaufen sie diese Schichten. Damit ein Netzwerk als sicher bezeichnet werden kann, müssen alle OSI-Schichten in der Struktur geschützt sein.

| Schichten (ISO 7498-1) | ISO 7498-2 Sicherheitsmodell |

|---|---|

| Anwendung | Authentifizierung |

| Präsentation | Zugangskontrolle |

| Sitzung | Nichtabstreitbarkeit |

| Transport | Datenintegrität |

| Netzwerk | Vertraulichkeit |

| Datenverbindung | Sicherheit / Verfügbarkeit |

| Physisch | Notarisierung/Unterschrift |

Obwohl "Netzwerk" die dritte Schicht ist, bezieht sich die Netzwerksicherheit nicht nur auf diese Schicht. Bei der Verarbeitung von Informationen arbeitet jede Einheit in einem Computernetzwerk auf mehreren Schichten, und jede Schicht muss gesichert werden, damit das Netzwerk als sicher bezeichnet werden kann. Mit anderen Worten, in dieser Definition von Netzwerksicherheit bezieht sich der Begriff "Netzwerk" auf die gesamte organisatorische Infrastruktur, nicht nur auf Schicht 3.

Warum ist das Management der Netzwerksicherheit wichtig?

Die Nutzung des Internets hat dramatisch zugenommen, da wir der vollständigen Digitalisierung unserer täglichen Routinen näher kommen. Je mehr Menschen das Internet nutzen, desto aktiver werden Hacker und Angreifer, und unser Netzwerk wird anfälliger für Cyberangriffe.

Im Wesentlichen ist Netzwerksicherheit erforderlich, um zwei Aufgaben zu erfüllen: Die erste besteht darin, Informationen vor unerwünschtem Zugriff zu schützen, und die zweite darin, Daten zu sichern, die auf Endgeräten wie PCs oder Laptops gespeichert sind, nicht nur für ein einzelnes Netzwerk, sondern auch für gemeinsame oder öffentliche Netzwerke. Die folgenden Faktoren tragen zur Notwendigkeit der Informationssicherheit bei:

- Um die Daten vor unbefugtem Zugriff zu schützen.

- Um die Daten vor unnötigen Verzögerungen auf dem Weg zu schützen, die erforderlich sind, um sie innerhalb des festgelegten Zeitrahmens an das vorgesehene Ziel zu liefern.

- Um die Daten vor unbefugten Änderungen zu schützen.

- Um zu verhindern, dass ein bestimmter Netzwerkbenutzer eine E-Mail oder Nachricht so sendet, dass es für den Empfänger so aussieht, als wäre sie von einer dritten Partei gesendet worden. (Schutz gegen das Verbergen der Identität des ursprünglichen Absenders der Ressourcennachricht.)

- Um die Hardware wie Festplatten, PCs und Laptops vor Malware und Viren zu schützen, die das System beeinträchtigen könnten, indem sie alle darauf enthaltenen Daten beschädigen oder löschen.

- Um die Computer vor bösartiger Software zu schützen, die, wenn sie installiert wird, Systeme auf die gleiche Weise schädigen kann wie Hacker.

- Um das System vor Trojanern, Würmern und anderen Bedrohungen zu schützen, die es vollständig beschädigen könnten.

Ein Netzwerk-Sicherheitsmanagement-Service kann Unternehmen dabei helfen, die folgenden Ziele zu erreichen:

- Bessere Sicherheit: Das Management der Netzwerksicherheit vereinfacht die Erstellung und Umsetzung von Sicherheitsrichtlinien.

- Einfach zu bedienen: Die Formulierung und Umsetzung von Richtlinien werden von Netzwerksicherheitsmanagementsystemen orchestriert.

- Standardisierung: Lösungen bieten Formate, Modellrichtlinien und Setups an.

- Zeitersparnis: Automatisierung ermöglicht es dem Personal, sich auf andere Geschäftsziele zu konzentrieren, während die Bereitstellungen schneller erfolgen.

- Niedrigere Preise: Cloud-basierte Lösungen können Tausende von Geräten mit weniger Ressourcen und zentraler Kontrolle verwalten.

Wie funktioniert das Management der Netzwerksicherheit?

Das Netzwerk-Sicherheitsmanagement bietet vollständige Netzwerktransparenz und erstellt Daten für Assets (Asset-Kategorien und -Gruppen), Firewalls, Apps, Ports, Protokolle, VPNs, NAT, Sicherheitsregeln und Geräte von Anbietern. Diese Daten werden analysiert und tauchen tief in die Details bestimmter Geräte ein. In Formulierung von Richtlinien wird die Daten in Intelligenz umgewandelt, die Sicherheitsvorgänge entschlüsselt und in verwertbare, umsetzbare Informationen überführt. Die Netzwerksicherheit wird durch die Verteilung aktualisierter Regeln an Durchsetzungspunkte (Firewalls) gewährleistet.

-

Richtlinie: Die Regeln und Verfahren für alle autorisierten Personen, die auf die IT-Ressourcen und -Vermögenswerte einer Organisation zugreifen und diese nutzen, sind in einer IT-Sicherheitsrichtlinie festgelegt. Es ist das wichtigste Dokument in Bezug auf die Netzwerksicherheit. Sein Zweck ist es, klare Richtlinien zur Sicherung von Unternehmenswerten bereitzustellen.

Mitarbeiter nutzen heutzutage häufig eine Vielzahl von Werkzeugen und Programmen, um Geschäfte effizient zu führen. Diese Routinen werden durch Richtlinien unterstützt, die von der Kultur der Organisation geprägt sind und darauf abzielen, diese Werkzeuge für die Mitarbeiter ordnungsgemäß bereitzustellen. Die Richtlinie muss auch die Durchsetzungs- und Prüfmethoden für alle regulatorischen Anforderungen definieren, denen ein Unternehmen unterliegt.

-

Durchsetzung: Durchsetzung bedeutet, alle Netzwerkverkehrsströme zu analysieren, um die Vertraulichkeit, Integrität und Verfügbarkeit aller Netzwerksysteme und Informationen zu gewährleisten. Wenn es um die Implementierung von Schutz geht, verwendet die Netzwerksicherheit eine Schutzstrategie, die auf den folgenden Prinzipien basiert:

- Vertraulichkeit: Schutz von Vermögenswerten vor unbefugten Personen

- Integrität: Sicherstellen, dass die Änderung von Vermögenswerten auf eine spezifische und genehmigte Weise erfolgt.

- Verfügbarkeit: Verfügbarkeit bedeutet, das System in einem Zustand zu halten, in dem autorisierte Personen kontinuierlichen Zugang zu den Vermögenswerten haben.

Defense in Depth wird als bewährte Methode in der Netzwerksicherheit angesehen, die erfordert, dass das Netzwerk schichtweise gesichert wird. Um Risiken, die versuchen, in das Netzwerk einzudringen, herauszufiltern, verwenden diese Schichten eine Vielzahl von Sicherheitskontrollen, einschließlich Zugangskontrolle, Identifikation, Authentifizierung, Schwachstellenscanning, Verschlüsselung, Dateitypenfilterung, URL-Filterung und Inhaltsfilterung. Firewalls, Intrusion Prevention Systeme (IPS) und Antivirenkomponenten werden verwendet, um diese Schichten zu erstellen. Zusätzliche Dienste zur Schichtung der Netzwerksicherheit, um eine Verteidigungsstrategie in der Tiefe zu erreichen, wurden als Ergänzungselemente zum traditionellen Ansatz eingeführt. Antivirus- und Intrusion Prevention-Systeme sind beispielsweise nützlich, um Inhalte zu scannen und Malware-Angriffe zu blockieren. Allerdings müssen Unternehmen die zusätzliche Komplexität und die Kosten, die neue Komponenten für die Netzwerksicherheit mit sich bringen können, im Auge behalten und sich nicht auf diese zusätzlichen Elemente verlassen, um die grundlegende Funktion der Firewall zu erfüllen.

-

Prüfung: Die Überprüfung der Durchsetzungsmaßnahmen, um zu sehen, wie gut sie mit der Sicherheitsstrategie übereinstimmen, ist Teil des Audit-Netzwerksicherheitsprozesses. Auditing fördert die kontinuierliche Entwicklung, indem es von den Organisationen verlangt, ihre Richtlinienaussführung regelmäßig zu bewerten. Dies ermöglicht es Unternehmen, ihre Richtlinien und Durchsetzungsmethoden an sich ändernde Bedürfnisse anzupassen.

Wie hilft das Management der Netzwerksicherheit beim Risikomanagement?

Egal wie effektiv die Cyber-Abwehr ist, es gibt immer ein Risiko. Die meisten Unternehmen erkennen ihr tatsächliches Risiko erst, wenn sie bereits gehackt wurden. Während Risiko nicht vollständig beseitigt werden kann, kann es reduziert werden. Risikomanagement ist eine Methode zur Risikominderung, indem potenzielle Bedrohungen identifiziert und bewertet sowie eine Reaktion geplant wird.

Laut dem SANS Institute ist dies besonders wichtig in der Netzwerksicherheit, die definiert ist als:

"der Prozess, physische und softwaretechnische Präventivmaßnahmen zu ergreifen, um die zugrunde liegende Netzwerk-Infrastruktur vor unbefugtem Zugriff, Missbrauch, Fehlfunktionen, Modifikationen, Zerstörung oder unsachgemäßer Offenlegung zu schützen."

Wenn Ihr Netzwerk dasselbe ist wie das vieler Unternehmen, ist es ein Mischmasch aus Cloud-Systemen, drahtlosen Systemen und anderen Systemen, Plattformen und Netzwerken. Es ist für eine Vielzahl von Personen zugänglich, von Mitarbeitern über Verbraucher bis hin zu Dritten wie Lieferanten und Anbietern. Es gibt mit Sicherheit viele Risiken zu bewältigen, und es ist wichtig zu wissen, wo dieses Risiko kritisch ist. Hier sind drei Ansätze für ein besseres Risikomanagement in der Netzwerksicherheit:

-

Erstellen eines detaillierten Netzwerkdiagramms: Um Ihr Risiko zu managen, müssen Sie es zuerst verstehen. Also, zuerst und vor allem, entdecken Sie, welche Vermögenswerte in Ihrem Netzwerk von Cyberkriminellen angegriffen werden könnten. Das bedeutet, dass Sie Ihr Netzwerk kartieren müssen, was schwierig sein könnte, wenn es aus verschiedenen Cloud-Diensten besteht. Sie möchten wissen, welche Teile Ihres Netzwerks Hacker angreifen könnten, welche am anfälligsten sind und welche überhaupt nicht sicher sind.

-

Identifizierung der Risiken für das Netzwerk: Sie müssen die Gefahren analysieren, die Ihr Unternehmen möglicherweise betreffen könnten, sobald Sie die verwundbaren Stellen in Ihrem Netzwerk entdeckt haben. Externe Risiken, wie Angriffe und Sicherheitsverletzungen, sowie interne Risiken, wie schlecht gestaltete Infrastruktur oder andere Mängel, die es böswilligen Akteuren ermöglichen könnten, sollten berücksichtigt werden. Sie sollten damit rechnen, dass Risiken sich entwickeln, und sich zu einem Plan verpflichten, die Risikolandschaft als Teil der Risikowahrnehmung zu überwachen. Sie sollten auch die Risiken berücksichtigen, die Sie in der Vergangenheit erlebt haben, da dies Ihnen helfen kann, Ihre gegenwärtigen Risiken zu verstehen. Frühere Angriffe können aufzeigen, wie Angreifer in der Vergangenheit Zugang zu Ihren Systemen erlangten, sowie wie Ihr Team damals reagierte und wie effizient diese Maßnahmen waren.

-

Angriffsplanung: Es ist Zeit, sich vorzubereiten, jetzt wo Sie Ihre Risiken identifiziert haben. Wie wird das Team reagieren, wenn Ihr Netzwerk angegriffen wird? Wie schnell werden Sie den Angriff erkennen können? Redundante Systeme zu haben, sodass kompromittierte Teile des Netzwerks sofort durch andere Systeme ersetzt werden können, oder die Fähigkeit, schnell Anmeldeinformationen zu ändern, um Angreifer auszuschließen, sind zwei Ansätze zur Vorbereitung auf einen Angriff. Eine Strategie zu haben und Entscheidungen im Voraus zu treffen, ist ein wichtiger Bestandteil des Risikomanagements. Laut dem Ponemon Institute ist die Planung eines Angriffs eine der besten Methoden, um die Kosten eines Angriffs zu senken. Da fast alle Daten und Anwendungen mit einem Netzwerk verbunden sind, ist die Netzwerksicherheit entscheidend, um Netzwerke vor allen Risiken zu schützen. Auf Ihrem Netzwerk gehackt zu werden, kann Ihr berufliches Image zerstören und Sie aus der Branche drängen. Unternehmen können das Risiko von Datendiebstahl und Sabotage verringern, indem sie eine solide Netzwerksicherheitslösung implementieren. Organisationen können Risikomanagement nutzen, um die Kontrolle über ihre eigenen Risiken zu behalten.

Wie verwaltet man die Netzwerksicherheit?

Während die Anzahl und Schwere der Bedrohungen für Unternehmensnetzwerke weiter zunimmt, sind die Netzwerksicherheitsteams mit der Verwaltung und dem Management der Sicherheit in der gesamten Organisation überlastet. Dies gilt insbesondere für Netzwerkadministratoren, die für eine große Anzahl komplizierter Sicherheitswerkzeuge und Firewalls verantwortlich sind, von denen jede ihre eigenen Richtlinien und Verfahren hat, und die sich bewusst sind, dass selbst eine einzige Fehlkonfiguration zu Netzwerkschwachstellen führen kann.

Die Technik zur Steuerung von Firewalls und Richtlinien zur Verhinderung und Überwachung des Netzwerkzugriffs ist als Netzwerk-Sicherheitsmanagement bekannt. Jedoch führt die unabhängige Verwaltung jeder Firewall und Sicherheitstechnologie zu einer Reihe von Problemen:

- Menschliches Versagen ist sehr wahrscheinlich, was zu Netzwerkschwachstellen führt.

- Die Kontrolle jeder Firewall in einer Sicherheitsbereitstellung ist repetitiv, zeitaufwendig und kann dazu führen, dass Netzwerkmanager erschöpft werden.

- Sicherheitsrichtlinien auf Firewalls, die seit Jahren nicht mehr geändert wurden, stehen häufig im Widerspruch zueinander und setzen das Netzwerk Angreifern aus.

- Das Ändern von Netzwerkeinstellungen erfolgt in der Regel manuell und kann nicht automatisiert werden. Von einer einzigen Konsole aus kann eine zentralisierte Netzwerk-Sicherheitsmanagement-Lösung die Konfiguration und Sicherheit von einer kleinen Anzahl von Firewalls bis hin zu Tausenden von Firewalls steuern. Warum benötigt ein Sicherheitsteam eine zentralisierte Netzwerksicherheitslösung?

- Firewalls, Benutzer, Apps, Inhalte, Verkehr, Protokolle und Bedrohungen sind alle von einem Standort aus sichtbar. Sie können beobachten, welche Anwendungen die Benutzer im gesamten Netzwerk nutzen, und erhalten umsetzbare Informationen über Netzwerkrisiken.

- Das Konfigurieren, Installieren und Verwalten von Sicherheitsrichtlinien ist viel einfacher geworden.

- Sie können Sicherheitsrichtlinien für alle Firewalls einrichten und bereitstellen, was Ihnen Zeit und Mühe spart.

- Für das Management über ein einziges Dashboard müssen Sie nur eine einzige Konsole erstellen, nicht Hunderte von Firewalls und Sicherheitsmechanismen.

- Ein einheitliches System kann unbekannte Bedrohungen in Echtzeit erkennen und Ihr Netzwerk-Sicherheitsteam in dynamische Bedrohungsjäger verwandeln.

- Änderungen können schnell in der gesamten Organisation verteilt werden.

Was sind Netzwerk-Sicherheitsmanagement-Tools?

Die Überwachung der Netzwerksicherheit ist eine kritische Aufgabe, die den Einsatz spezieller Werkzeuge zusätzlich zu Netzwerkleistungsmonitoren erfordert. Da Hacker jetzt über eine Vielzahl von Angriffsvektoren verfügen, ist die Überwachung der Netzwerksicherheit zu einer schwierigen Aufgabe geworden.

Sicherheitstechnologien, die nur den Paketinhalt mit einer Liste bekannter Techniken vergleichen, werden schnell veraltet und müssen regelmäßig aktualisiert werden. Intelligentere Netzwerksicherheitssysteme untersuchen die normale Netzwerkaktivität und suchen dann nach allem Ungewöhnlichen, was als Anomalie bezeichnet wird. In der sich ständig verändernden Welt der Cybersicherheit sind diese KI-basierten Produkte langlebiger.

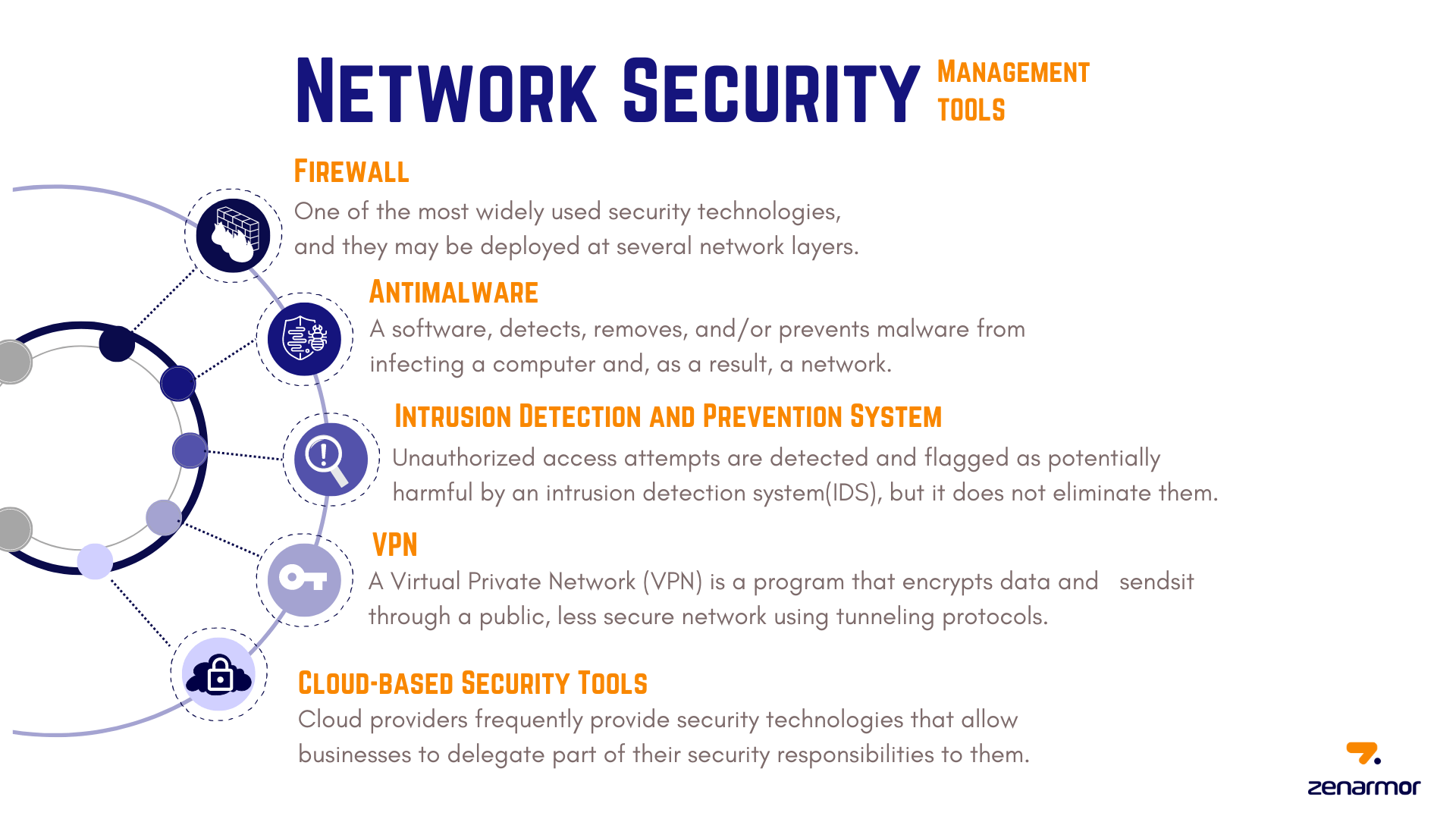

Sicherheitsrichtlinien und -techniken unterscheiden sich von Netzwerk zu Netzwerk und entwickeln sich im Laufe der Zeit weiter. Die folgenden sind einige gängige Netzwerk-Sicherheitswerkzeuge und -software:

-

Firewall: Firewalls gehören zu den am häufigsten verwendeten Sicherheitstechnologien und können auf mehreren Netzwerkschichten eingesetzt werden. Dies ist ein wichtiger Bestandteil des Netzwerksystems. Es dient als Barriere zwischen zwei Netzwerken oder Geräten. Es handelt sich im Wesentlichen um eine Reihe vordefinierter Protokolle, die verwendet werden, um unbefugten Zugriff auf das Netzwerk zu verhindern. Hardware- und Software-Firewalls sind die beiden Arten von Firewalls. Die Software-Firewall wird in den Systemen eingesetzt, um Schutz vor verschiedenen Angriffsformen zu bieten, indem sie unerwünschte Dinge aus dem Netzwerk filtert, blockiert und entfernt. Nur bestimmte vordefinierte Benutzer oder Datenverkehr dürfen auf das Netzwerk und seine Ressourcen zugreifen, dank der Hardware-Firewall, die als Gateway zwischen zwei Netzwerksystemen fungiert.

-

Antimalware: Antimalware-Software erkennt, entfernt und/oder verhindert, dass Malware einen Computer und damit auch ein Netzwerk infiziert. Wenn eine neue Datei zum System hinzugefügt wird, untersucht dieses Programm das System und das Netzwerk auf Malware- und Virusangriffe. Wenn kontaminierte Daten oder ein Virus entdeckt werden, erkennt es das Problem und löst es.

-

Intrusion Detection and Prevention System: Unbefugte Zugriffsversuche werden von einem Intrusion Detection System (IDS) erkannt und als potenziell schädlich gekennzeichnet, aber es beseitigt sie nicht. Intrusion Prevention Systeme (IPS) werden häufig in Verbindung mit Firewalls verwendet. Dies ist ein Mechanismus, der Eindringlinge abwehrt. Es blockiert proaktiv illegale Zugriffsversuche auf das Netzwerk.

-

VPN: Ein Virtuelles Privates Netzwerk (VPN) ist ein Programm, das Daten verschlüsselt und sie über ein öffentliches, weniger sicheres Netzwerk mithilfe von Tunneling-Protokollen sendet.

-

Cloud-basierte Sicherheitswerkzeuge: Cloud-Anbieter stellen häufig Sicherheitstechnologien zur Verfügung, die es Unternehmen ermöglichen, einen Teil ihrer Sicherheitsverantwortlichkeiten an sie zu delegieren. Der Cloud-Anbieter ist für die Gesamtsicherheit seiner Infrastruktur verantwortlich und bietet Lösungen für die Nutzer an, um ihre Instanzen innerhalb dieser Infrastruktur zu schützen.

Abbildung 1. Werkzeuge zur Verwaltung der Netzwerksicherheit

Was ist der Unterschied zwischen Firewall-Management und Netzwerk-Sicherheitsmanagement?

Eine Unterkategorie des Netzwerkens ist die Netzwerksicherheit. Dies umfasst die Sicherung der Netzwerk-Infrastruktur vom Zentrum bis zum Rand des Netzwerkperimeters. Das Netzwerk-Sicherheitsmanagement ist eine Sammlung von Regeln und regelmäßigen Verfahren, die vom Netzwerksystem übernommen werden, um sein Netzwerk vor unbefugtem Zugriff, Verweigerung des Computerzugriffs, Betriebsverzögerungen und anderen Risiken zu schützen. Das Management der Netzwerksicherheit kann eine Vielzahl von Hardware- und Software-Sicherheitstechnologien umfassen. Firewalls gehören zu den am häufigsten verwendeten Sicherheitstechnologien.

Das Verfahren zur Konfiguration und Überwachung einer Firewall, um ein sicheres Netzwerk aufrechtzuerhalten, wird als Firewall-Management bezeichnet. Als Standard können die Geräte und das Netzwerk einer Organisation durch eine Vielzahl von Firewalls geschützt werden. Das Festlegen von Regeln und Vorschriften, das Aufzeichnen von Änderungen und das Überwachen von Compliance-Protokollen gehören alle zur Verwaltung dieser Firewalls. Es umfasst auch die Überwachung des Zugriffs der Benutzer auf die Firewall-Einstellungen. Die Einstellung gewährleistet, dass die Firewall sicher und zuverlässig läuft.

Die Methoden, die für die Netzwerksicherheit verwendet werden, die als der Prozess definiert ist, physische und softwaretechnische Präventionsmaßnahmen zu ergreifen, um die grundlegende Netzwerk-Infrastruktur vor unbefugtem Zugriff, Missbrauch, Ausfall, Modifikation, Zerstörung oder unzulässiger Offenlegung zu schützen, bestehen darin, ein detailliertes Netzwerkdiagramm zu erstellen, Risiken für das Netzwerk zu identifizieren und einen Angriffsplan zu erstellen.

Netzwerke und Firewalls können kompliziert sein, aber selbst die einfachsten Firewalls müssen richtig konfiguriert und überwacht werden. Firewall-Richtlinien müssen regelmäßig definiert und aktualisiert werden, um ein sicheres Netzwerk zu gewährleisten. Um Regelkonflikte oder Schwachstellen zu vermeiden, müssen Regeln getestet und auditiert werden. Firewall-Software erfordert auch kontinuierliche Wartung und Verwaltung, wie Software-Updates und Patches, sowie die Verfolgung von Richtlinien- und Regeländerungen. Das Überprüfen von Regeln und Einstellungen, das Untersuchen von Protokolldateien und Warnmeldungen sowie das ständige Überwachen der Einhaltung gehören alle dazu.

Kurz gesagt, die folgenden Implementierungen könnten bei möglichen Herausforderungen im Firewall-Management helfen:

-

Überprüfung von Objekten: Administratoren müssen doppelte Elemente zusammenführen und reduzieren sowie bewerten, welche unnötigen Objekte zerstört werden sollten und inkonsistente Objekte erkennen. Netzwerksicherheitsmanagementlösungen helfen ihnen, eine einheitlichere, sauberere Konfiguration zu erreichen, die einfacher zu verwalten und weniger anfällig für Angriffe ist.

-

Inkonsistenzen in der Richtlinie: Die Firewall-Audit- Werkzeuge helfen der IT, untergenutzte oder Schattenrichtlinien zu finden und Probleme zu beheben.

-

Aktualisierungen und Versionskontrolle: Filter in Netzwerksicherheitsmanagementsystemen helfen, diese Übergänge zu erleichtern, indem sie die Abläufe vereinfachen und automatisieren und gleichzeitig eine hohe Verfügbarkeit gewährleisten.

-

Die Verwaltung der Firewall sollte auf Netzwerk- oder Systemadministratoren und IT-Sicherheitsmanager beschränkt sein: Ein böswilliger Angriff oder unbefugter Zugriff wird bei eingeschränktem Zugang weniger wahrscheinlich sein. Diese Strategie verringert auch das Risiko von Konflikten oder Problemen bei der Firewall-Konfiguration. Und Änderungen an Firewall-Regeln sollten im Unternehmen gründlich dokumentiert werden, damit potenziell schädliche Änderungen rückgängig gemacht werden können. Wenn Regeln dokumentiert sind, wird die Möglichkeit verringert, dass widersprüchliche Regeln Netzwerkzugangsprobleme verursachen.