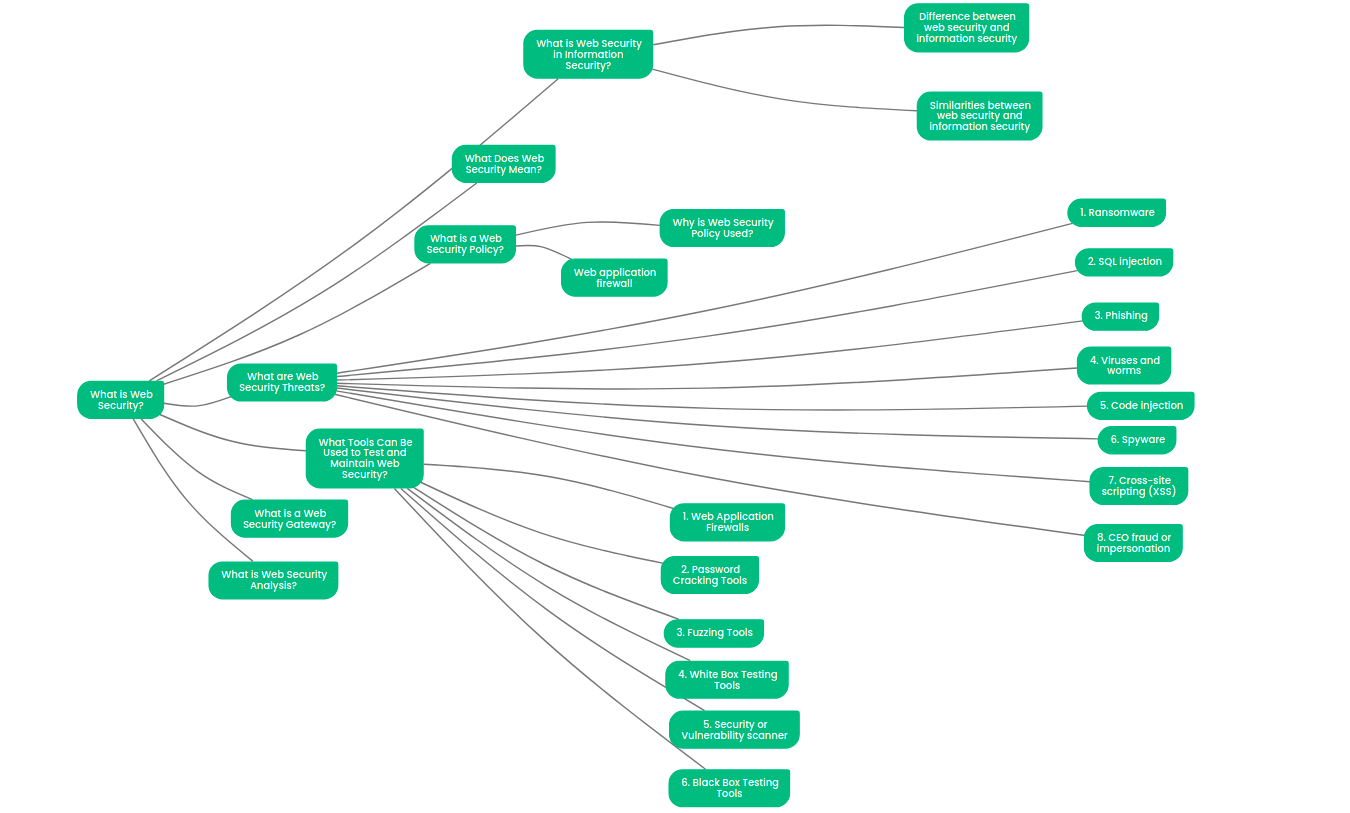

Was ist Websicherheit?

Websicherheit ist das System oder Protokoll, das angewendet wird, um eine Website vor potenziellen Bedrohungen der Websicherheit zu schützen. Im Allgemeinen bezieht sich Websicherheit auf das Sicherheitsprotokoll, das aus verschiedenen Schutzmaßnahmen besteht, die auf der Analyse potenzieller Bedrohungen basieren, um eine Website zu schützen. Jede Art von Website sollte ein Sicherheitsprotokoll haben, um sich vor Cyberkriminalität zu schützen.

Viele Arten von Cybersicherheitsbedrohungen könnten als potenzielle Websicherheitsbedenken identifiziert werden, wie z.B. Phishing, Denial of Service, Ransomware, Cross-Site-Scripting, SQL-Injection usw. Diese Cyberangriffe oder Bedrohungen der Websicherheit können unterschiedlich sein, aber das Hauptziel dieser Angriffe ist dasselbe. Das Ziel ist es, die Verteidigung von Websites zu durchbrechen und die Kontrolle über Websites und alle Daten zu übernehmen. Wenn Hacker oder Cyberkriminelle die Kontrolle über Websites oder andere webbasierte Plattformen übernehmen, können sie wertvolle Ressourcen stehlen und nutzen, die für den Website-Besitzer von entscheidender Bedeutung sind.

Was ist also ein sicherer Web-Gateway? Ein Web-Sicherheitsgateway ist der Schlüssel zur Websicherheit, da es das System zur Überwachung des Verkehrs zu Websites ermöglicht. Dieses Überwachungssystem identifiziert hauptsächlich verdächtigen und bösartigen Datenverkehr, und das System blockiert diesen. So kann ein Unternehmen mit einem sicheren Web-Gateway sicher sein.

Was ist Websicherheit in der Informationssicherheit?

Informationssicherheit bezieht sich auf das Sicherheitsprotokoll, das sich mit dem Schutz von Daten vor Verletzungen befasst. Die Hauptmerkmale der Informationssicherheit sind folgende:

-

Die Vertraulichkeit der Daten wahren.

-

Sicherstellung der Datenintegrität

-

Sicherstellung der Datenverfügbarkeit

Ähnlichkeiten zwischen Websicherheit und Informationssicherheit

Die Hauptähnlichkeit zwischen diesen beiden Konzepten liegt in ihrem Prinzip. Das bedeutet, dass das Hauptziel der Informationssicherheit und der Websicherheit dasselbe ist. Beide Rahmenwerke zielen darauf ab, wertvolle Informationen und persönliche Daten vor Cyberbedrohungen zu schützen.

Unterschied zwischen Websicherheit und Informationssicherheit

Obwohl Websicherheit und Informationssicherheit das gemeinsame Ziel haben, Netzwerke und Computer vor potenziellen Angriffen zu schützen. Diese beiden Konzepte unterscheiden sich voneinander.

Grundsätzlich befasst sich die Websicherheit damit, den Fokus auf den Schutz elektronischer Informationen innerhalb der Netzwerksysteme zu legen. Andererseits befasst sich Informationssicherheit mit dem Schutz digitaler Übertragungen. Zum Beispiel liegt der Hauptfokus der Websicherheit darauf, Internetverbindungen, lokale Netzwerke usw. vor potenziellen Cyber-Sicherheitsbedrohungen zu schützen. Im Gegensatz dazu liegt der Hauptfokus der Informationssicherheit darauf, die Übertragung von Informationen in digitaler Form zu schützen.

Was bedeutet Websicherheit?

Websicherheit ist das Sicherheitsprotokoll, das aktiviert wird, um potenzielle Cyberangriffe zu verhindern.

Abbildung 1. Was bedeutet Web-Sicherheit?

Die Aufrechterhaltung der Websicherheit ist keine kleine Aufgabe, und daher besteht das Websicherheitsprotokoll aus vielen Funktionen. Die Funktionen sind unten aufgeführt:

-

Firewalls: Es fungiert als Torwächter einer Website. Die Firewall analysiert alle Aktivitäten des Datenverkehrs, um bösartige oder verdächtige Aktivitäten herauszufiltern.

-

Datensicherung: Selbst die Einhaltung eines starken Sicherheitsprotokolls könnte versagen, einen Cyberangriff zu verhindern. Deshalb sind Datensicherungen unerlässlich, um Daten im Falle eines Cyberangriffs wiederherzustellen.

-

Passwortkontrolle: Ein starkes Passwort fungiert als Schutzschild zur Sicherung einer Website. Außerdem sollte die Passwortkontrolle unter Berücksichtigung der Anzahl der Benutzer und der Art der Website gestaltet werden.

-

CDN: DDoS-Angriffe stören hauptsächlich eine Website, indem sie in kurzer Zeit eine massive Menge an Datenverkehr senden. In diesem Fall wird die Verwendung eines CDN hilfreich.

-

Spam-Stop-Funktion: Die Verwendung der Spam-Stop-Funktion kann einer Website dabei helfen, Spam zu begegnen, damit der Benutzer der Website eine hervorragende Erfahrung machen kann.

-

SSL: Die vollständige Form von SSL ist

Secure Sockets Layer. Diese Funktion funktioniert von zwei Seiten. Erstens wird ein sicheres Netzwerk zwischen den Nutzern erstellt; außerdem wird jede Nachricht zwischen den Nutzern verfolgt. Zweitens verwendet es symmetrische Kryptographie, um die vollständige Privatsphäre der Kommunikation zwischen verschiedenen Parteien zu sichern. -

Bot-Blockierung: Bot ist hilfreich, da Suchmaschinen einen Bot verwenden, um zu indizieren und zu ranken; dennoch könnten Bots für DDOS verantwortlich sein. Deshalb müssen bösartige Bots identifiziert und blockiert werden.

-

Multi-Faktor-Authentifizierung: Es ist die fortschrittliche Funktion der Ein-Schritt-Verifizierung, da sie ein mehrschichtiges Schutzsystem ermöglicht, das das Web effizienter schützt.

Websicherheit ist nicht nur unerlässlich, um ein sicheres Web-Gateway zu gewährleisten. Es gibt noch weitere Gründe, warum Websicherheit wichtig ist.

-

Wenn eine Website gehackt wird, könnten Hacker Kunden oder Zielgruppen ins Visier nehmen.

-

Hacker können Geldtransaktionen durchführen, wenn die Kontrolle über die Website in ihre Hände gelangt.

-

Hacker stehlen oder ergreifen wichtige Informationen, die negativ ausgenutzt werden könnten.

-

Eine Website könnte blockiert werden, wenn sie nicht über ausreichende Sicherheitsprotokolle verfügt.

-

Schlechte Websicherheit schadet dem Ruf des Unternehmens.

Was ist eine Web-Sicherheitsrichtlinie?

Die Websicherheitspolitik ist ein fortgeschrittenes Sicherheitsprotokoll, das bei der Erkennung und Minderung fortgeschrittener Cyberangriffe hilft. Fortgeschrittene Cyberangriffe umfassen XSS (Cross-Site Scripting), Dateninjektion, Packet Sniffing-Angriffe usw. Die Tatsache ist, dass eine gut gestaltete Web-Sicherheitsrichtlinie spezifische Probleme behandelt. Deshalb sollte eine Web-Sicherheitspolitik im Hinblick auf das Ziel des Sicherheitsprotokolls entworfen werden.

Zum Beispiel, wenn eine Website nur vertrauenswürdige Domains zulassen möchte, muss die Sicherheitsrichtlinie entsprechend gestaltet werden. Ein weiteres Beispiel ist, wenn eine Website bestimmte Arten von Inhalten blockieren möchte, sollte der Prozess zur Erstellung der Richtlinie diesem Ziel folgen.

Die Eigenschaften der Web-Sicherheitsrichtlinie sind wie folgt:

-

Die Websicherheitsrichtlinie ist zielgerichtet, was bedeutet, dass die Richtlinie auf dem Zweck der Richtlinie basiert.

-

Die Websicherheitspolitik muss realistisch sein. Das bedeutet, dass die Sicherheitsrichtlinie unter Berücksichtigung der realen Umgebung entworfen werden sollte.

-

Wenn eine Web-Sicherheitspolitik entworfen wird, muss das Unternehmen alle seine Mitarbeiter in die Politik einbeziehen. Wenn jemand vom Sicherheitsprotokoll ausgeschlossen wird, führt dies zwangsläufig zu menschlichem Versagen.

-

Eine Web-Sicherheitspolitik muss Anpassungsfähigkeit haben, da Cyberkriminelle ihre Techniken immer ändern, wenn der technologische Fortschritt voranschreitet.

-

Eine weitere Eigenschaft der Web-Sicherheitspolitik ist, dass die Politik erreichbar und umsetzbar sein muss.

Warum wird eine Web-Sicherheitsrichtlinie verwendet?

Die Websicherheitspolitik wird aus den folgenden Gründen verwendet;

Datenverletzungen und Cyberangriffe sind sehr kostspielig. Wenn also die richtige Sicherheitsrichtlinie nicht ergriffen wird, entstehen enorme Verluste für ein Unternehmen.

Datenverletzungen schaffen ein unethisches Geschäftsumfeld; daher sollte keine Firma ihre Website oder Anwendung ungesichert lassen.

Die Web-Sicherheitspolitik schützt die Datensensibilität.

Die Web-Sicherheitspolitik umfasst Regeln und Vorschriften bezüglich E-Mail-Verschlüsselung, Barrierefreiheit und Benutzerrichtlinien. Infolgedessen könnten Sicherheitsprotokolle konstruktiv etabliert werden.

Was sind Web-Sicherheitsbedrohungen?

Web-Sicherheitsbedrohung bezieht sich auf die Cybersicherheitsanfälligkeiten, die Schäden an webbasierten Plattformen über das Internet verursachen können. Grundsätzlich können Websicherheitsbedrohungen durch drei Parteien möglich sein:

-

Endbenutzeranfälligkeiten

-

Webdienstentwickler

-

Webdienste

Web-Sicherheitsbedrohungen werden in drei Hauptkategorien eingeteilt. Sie sind:

-

Bedrohungen privater Netzwerke wie Bedrohungen für das Heim-Wi-Fi, nationale Intranets, Unternehmensintranets.

-

Host-Bedrohungen zielen auf Host-Geräte wie Handys, Tablets, Computer usw.

-

Bedrohungen für Webserver zielen speziell auf die Hardware und Software von Webdienstanbietern ab.

Das Internet ist nicht unbedingt erforderlich, um einen Webangriff zu verursachen, aber der Angriff erfordert das Internet in einigen Phasen. Jedoch, unabhängig von den Phasen der Web-Sicherheitsbedrohungen, könnten Web-Sicherheitsbedrohungen viele Arten annehmen. Sie sind unten aufgeführt:

1. Ransomware

Es ist der Angriff von bösartiger Software, der den Zugriff eines Benutzers verhindert. Wenn der Benutzer zugreifen möchte, muss er das Lösegeld zahlen. Normalerweise wird das Lösegeld durch eine Bildschirmwarnung gefordert. Die Hauptmethoden, wie Ransomware-Angriffe durchgeführt werden, sind Remote-Desktop-Protokoll, Softwareanfälligkeiten, Phishing-E-Mails usw. Daher können sowohl Einzelpersonen als auch Unternehmen Ziel von Ransomware-Angriffen werden. Allerdings wird Ransomware in zwei Hauptkategorien eingeteilt. Sie sind Locker-Ransomware und Crypto-Ransomware. Locker-Ransomware sperrt grundlegende Funktionen von Computern, und Crypto-Ransomware verschlüsselt wichtige Daten.

2. SQL-Injection

SQL-Injection ist ein Cyberangriff, der hauptsächlich auf Abfragen einer Datenbank abzielt. Grundsätzlich funktioniert es, indem es sich in die Abfragen einmischt, die eine Anwendung an ihre Datenbank stellt. So kann der Angreifer versteckte Daten einsehen oder Daten abrufen, die normalerweise nicht abrufbar sind. Außerdem kann der Angreifer Daten ändern oder Daten aus der Datenbank löschen. Daher könnte die Anwendung dauerhaft verändert werden oder ihr Verhalten könnte sich ändern. Jedoch könnte sich SQL-Injection von Schwachstellen, Techniken oder Angriffen unterscheiden. Einige Beispiele für SQL-Injection sind: Abrufen vertraulicher Daten, Unterlaufen der Logik der Anwendung, Untersuchen der Datenbank, Blind-SQL-Injection, Union-Angriffe usw.

3. Phishing

Phishing ist ein weiterer Cyberangriff, der hauptsächlich auf die Zugangsdaten von Einzelpersonen abzielt, wie z.B. Passwörter, Kreditkarteninformationen usw. Ein Angreifer gibt sich in einem Phishing-Angriff als vertrauenswürdige Entität aus und verleitet die Person dazu, eine E-Mail zu öffnen oder auf einen Link zu klicken. Wenn die Person die E-Mail öffnet und auf den Link klickt, wird sie sofort zur Installation von Malware weitergeleitet. Nachdem die Malware installiert ist, friert die Malware die Systeme ein. Anschließend übernehmen die Angreifer die Kontrolle über die Systeme und stehlen persönliche Daten. Der wichtigste Aspekt von Phishing ist, dass Angreifer emotionale Provokationen nutzen, um Benutzer dazu zu bringen, auf den Link zu klicken. Außerdem gestalten sie einen Link, der wie eine echte Website aussieht. Deshalb werden die Benutzer hereingelegt und dazu verleitet, auf den Link zu klicken.

4. Viren und Würmer

Ein Virus oder Computervirus ist eine gestaltete Malware, die sich im Grunde von einem Gerät auf ein anderes Gerät ausbreitet. Das bedeutendste Merkmal eines Virus ist, dass er zahlreiche Untergruppen bilden kann, wie es biologische Viren tun. Das Erstellen von Teilmengen ermöglicht es Viren, sich sehr schnell auszubreiten und Computersysteme zu schädigen.

Ein Netzwerk-Wurm ist wie ein Computervirus, aber der grundlegende Unterschied zwischen einem Netzwerk-Wurm und einem Computervirus besteht darin, dass ein Netzwerk-Wurm eine Internetverbindung benötigt, um sich auszubreiten.

Sobald ein Netzwerk-Wurm installiert ist, arbeitet er sehr leise und verursacht Schäden am Computer, von denen der Benutzer kaum etwas bemerkt. Ein weiterer Unterschied zwischen einem Computervirus und einem Netzwerk-Wurm ist, dass ein Netzwerk-Wurm ein eigenständiges Malware ist, das sich zahlreich replizieren kann, selbst ohne den Wirt.

5. Code-Injektion

Die Anwendung ist sehr wichtig für ein Gerät. Wenn eine Anwendung anfängt, nicht mehr richtig zu funktionieren, ist das schädlich für das Gerät und sogar für die Gerätesicherheit. Code-Injektion ist ein Malware-Angriff, der die Funktion der Anwendung verändert, um die Sicherheit des Geräts zu gefährden. Bei einem Code-Injection-Angriff wird ein Code in eine Anwendung injiziert, und aufgrund dieses injizierten Codes ändert die Anwendung die Art und Weise, wie sie ausgeführt wird. Im Allgemeinen werden Anwendungen mit schwachen Sicherheitssystemen durch Code-Injection angegriffen.

6. Spyware

Spyware ist kein direkter Cyberangriff; vielmehr arbeitet es sehr heimlich. Technisch gesehen wird Malware-Software automatisch installiert, um die Web- und Computeraktivitäten eines Benutzers zu überwachen. Infolgedessen sammelt Spyware ausreichende Informationen über den Benutzer oder ein Unternehmen und verkauft die Daten an Dritte. Informationen, die sich auf Dritte beziehen, sind im Grunde genommen- Namen, Adressen, Vorlieben, Interessen, Browserverlauf usw. Wenn das System anfängt, unerwünschtes Verhalten zu zeigen oder seine Leistung nachlässt, könnte dies ein Zeichen für das Vorhandensein von Spyware sein.

7. Cross-Site-Scripting (XSS)

Wenn ein bösartiges Skript in eine vertrauenswürdige Website injiziert wird, nennt man das Cross-Site-Scripting. Wenn eine Website anfällig bleibt, wird es für Angreifer einfacher, bösartige Skripte einzuschleusen. Cross-Site-Scripting wird in drei Typen unterteilt. Sie sind:

-

Stored XSS

-

Reflektiertes XSS

-

DOM-basiertes XSS

XSS wird aus verschiedenen Gründen verwendet. Einige häufige Ursachen sind:

-

Um die Benutzerdaten zu lesen

-

Um den Benutzer zu imitieren und die Kontrolle über Websites zu übernehmen.

-

Um die Anmeldeinformationen der Benutzer zu erfassen.

-

Die Funktionalität des Trojaners einfügen.

-

Virtuell entstellen.

8. CEO-Betrug oder -Imitation

Die Verwendung der E-Mail-Adresse eines CEOs oder einer sehr ähnlichen E-Mail-Adresse eines CEOs ermöglicht es einem Angreifer, den CEO zu impersonieren. Dieser Betrug ist als CEO-Betrug bekannt. Der Angreifer beeinflusst dann Mitarbeiter oder andere Personen, um Daten preiszugeben oder Geld zu überweisen.

Welche Werkzeuge können verwendet werden, um die Websicherheit zu testen und aufrechtzuerhalten?

Die Aufrechterhaltung der Websicherheit ist sehr wichtig, weil Vorbeugen besser ist als Heilen. Wenn eine Anwendung ein anfälliges Sicherheitsprotokoll hat, könnte sie ein Ziel für Cyberangriffe sein. Wenn ein Cyberangriff durchgeführt wird, wird es sehr schwierig, den Verlust auszugleichen. Daher ist es wichtig, ein starkes Sicherheitsprotokoll zu etablieren sowie die Websicherheit zu überprüfen und aufrechtzuerhalten. Es gibt viele Werkzeuge, die zur Aufrechterhaltung der Websicherheit verwendet werden, und darunter sind Webanwendungsfirewalls, Passwort-Cracking-Tools, Fuzzing-Tools und White-Box-Testwerkzeuge am wichtigsten.

1. Webanwendungs-Firewalls

Die Webanwendungs-Firewall wird hauptsächlich verwendet, um eingehenden und ausgehenden HTTP-Verkehr zu filtern und zu blockieren. Es ist stärker als Intrusion Detection Systeme, weil WAF einen starken Fokus auf Webanwendungen hat. Außerdem kann WAF eine tiefgehende Datenflussanalyse durchführen. Da WAF nur das HTTP/HTTPS-Protokoll untersucht, kann es gängige Angriffe wie SQL-Injection oder XSS effektiv identifizieren. Ein weiterer Vorteil von WAF ist, dass WAF neu entstandene Malware erkennen kann, die sehr schwer zu lokalisieren ist. Wenn ein neu entstandenes Malware nicht identifiziert wird, steigt die Wahrscheinlichkeit von Schäden exponentiell an. Aus diesem Grund werden Webanwendungs-Firewalls häufig eingesetzt.

2. Passwort-Cracking-Tools

Aus vielen Gründen kann ein Passwort vergessen oder verloren gehen. Es ist sehr gut möglich, dass das Passwort gehackt wurde. In diesen Umständen besteht die erste Verpflichtung darin, das Passwort wiederherzustellen. Passwort-Cracking-Tools erfüllen im Grunde diese Aufgabe; sie stellen verlorene, vergessene oder gehackte Passwörter wieder her. Um Passwörter wiederherzustellen, verwenden Passwort-Cracking-Tools verschiedene Techniken wie Wörterbuchangriff, Rainbow-Table-Angriff, Kryptoanalyse usw. Außerdem werden Passwort-Cracking-Tools verwendet, um Passwortanfälligkeiten zu messen. Die am häufigsten verwendeten Passwort-Cracking-Tools sind Aircrack, THC Hydra, Medusa usw.

3. Fuzzing-Tools

Um über Fuzzing-Tools zu sprechen, muss zunächst das Konzept des Fuzzing verstanden werden. Per Definition bezieht sich Fuzzing auf einen Software-Testprozess, um Software-Codierungsfehler und Sicherheitslücken zu identifizieren. Im Allgemeinen sendet ein Fuzzing-Tester ungültige und zufällige Daten in die Software, um verschiedene Softwareausnahmen wie Systemabstürze, Ausfälle des eingebauten Codes usw. zu identifizieren. Die Verwendung von Fuzzing-Tools wie Radamsa, Libfuzzer, American Fuzzy LOP usw. bietet die folgenden Vorteile:

-

Fuzzy-Tests sind sehr nützlich, um schwerwiegende Sicherheitsmängel zu erkennen.

-

Dieser Test wird durchgeführt, um die Softwareanfälligkeit zu überprüfen und zu untersuchen.

-

Wenn ein Fuzzing-Test mit Black-Box-Testing durchgeführt wird, wäre das Ergebnis angemessener.

4. White-Box-Testwerkzeuge

White-Box-Testing bezieht sich auf Techniken, die verwendet werden, um eine Software hinsichtlich ihrer internen Struktur, des Softwaredesigns, der Softwarecodierung usw. zu testen. Der Hauptzweck des White Box Testings besteht darin, den Eingabe-Ausgabe-Fluss zur Verbesserung des Designs zu untersuchen. Außerdem wird White Box Testing durchgeführt, um die Benutzerfreundlichkeit und Sicherheit der Software zu überprüfen. Da das White Box Testing den Code der Software offenlegt, wird der Test oft als Glass Box Testing bezeichnet. Im Gegensatz zum Black-Box-Test befasst sich dieser Test mit den inneren Abläufen der Software oder Anwendung, und der Testprozess dreht sich um die interne Einstellung.

White-Box-Testing bietet die folgenden Vorteile-

-

Dieser Test findet versteckte Fehler, und dadurch könnte der Code optimiert werden.

-

White-Box-Testing ist ein gründlicher Prozess, und daher kann der Test alle Code-Pfade abdecken.

5. Sicherheits- oder Schwachstellenscanner

Sicherheits- oder Schwachstellenscanner sind sehr effektive Werkzeuge, um den Gesamtzustand einer Anwendung oder eines Netzwerks zu überprüfen. Diese Scanner führen im Grunde genommen einen zweistufigen Prozess aus. Das bedeutet, dass Scanner Anwendungen oder Netzwerke auf bekannte Schwachstellen testen, und diese Scanner testen, um neue Schwachstellen zu finden. Der Scanner erstellt einen detaillierten Bericht, der ein vollständiges Bild der Anwendung basierend auf der Untersuchung enthält. Das Bild wird dann analysiert, um Empfehlungen zur Behebung von Schwachstellen zu erstellen. Allerdings könnten Schwachstellenscanner zwei Arten sein. Es gibt externe Scanner und interne Scanner. Externer Scanner untersucht das Netzwerk von außerhalb des Netzwerks; interner Scanner scannt das Netzwerk von innerhalb eines Netzwerks.

6. Black-Box-Testwerkzeuge

Black-Box-Testing ist das genaue Gegenteil von White-Box-Testing. Es wird als die Methode zur Überprüfung von Anwendungen oder Software definiert, die sich mit der Untersuchung einer Anwendung befasst, ohne über internes Wissen der Software zu verfügen. Das bedeutet, dass Black-Box-Tests nicht mit der internen Code-Struktur und den internen Pfaden umgehen. Stattdessen wird der Test durchgeführt, indem die Eingabe-Ausgabe des Softwares analysiert wird. Der Test konzentriert sich auch auf die Softwareanforderungen und -spezifikationen. Black-Box-Tests werden in drei Hauptgruppen eingeteilt. Sie sind Funktionstests, Nicht-Funktionstests und Regressionstests. QTP, Selenium usw. werden verwendet, um funktionale Tests durchzuführen, und LoadRunner, Jmeter usw. werden verwendet, um nicht-funktionale Tests durchzuführen.

Was ist ein Web-Sicherheits-Gateway?

Ein Web-Sicherheitsgateway verhindert, dass Benutzer auf bösartige Websites/Links zugreifen, um sich vor Sicherheitsbedrohungen zu schützen. Web-Sicherheitsgateway funktioniert durch folgende Prozesse:

-

Überwachung des Echtzeitverkehrs: Ein sicherer Web-Gateway überwacht den gesamten Webverkehr in Echtzeit. So kann es alle Arten von Inhalten analysieren, um unerwünschte Inhalte oder Inhalte, die gegen die Unternehmens-/Website-Richtlinien verstoßen, zu blockieren.

-

Sicherstellung der Sicherheit für Off-Grid-Arbeiter: Wenn die Belegschaft eines Unternehmens verteilt ist, ist es unerlässlich, allen Nutzern die gleiche Sicherheit zu bieten. Ein sicheres Web-Gateway bietet diesen Dienst an und gewährleistet die Authentifizierung für jeden Benutzer des Geräts.

-

Kontrolle von Zeit und Inhalt: Ein sicherer Web-Gateway bietet den Dienst an, den Datenverkehr basierend auf Zeit und Inhalt zu steuern. Das bedeutet, dass ein Unternehmen den Verkehr und die Inhalte einschränken kann.

-

Verhindern von Datendiebstahl: Ein Web-Sicherheitsgateway ist auch hilfreich, um Datendiebstahl zu verhindern. Da es unerwünschten Zugriff verweigert, verringert sich die Wahrscheinlichkeit von Datenverletzungen.

Was ist Web-Sicherheitsanalyse?

Web-Sicherheitsanalyse wird als der analytische Prozess definiert, der durchgeführt wird, um das Gesamtsicherheitsniveau einer Anwendung zu überprüfen. Das bedeutendste Merkmal der Web-Sicherheitsanalyse ist, dass sie eine umfassende Analyse einer Anwendung/Software bietet. Infolgedessen können die Benutzer dieser Anwendung/Software potenzielle Schwachstellen, Fehler oder Sicherheitsbedrohungen identifizieren. Um präventive Maßnahmen zu ergreifen, ist daher eine Web-Sicherheitsanalyse obligatorisch. Obwohl der Prozess der Websicherheitsanalyse umfassend ist, erstellt er Analyseberichte basierend auf dem folgenden Schwachstellenscanning-Prozess.

-

SQL-Injection

-

Anzahl der Sitzungscookies

-

Passwortqualität und -schutz

-

Benutzerautorisierung usw.