Was ist Netzwerkeinbruch? Definition, Erkennung und Prävention

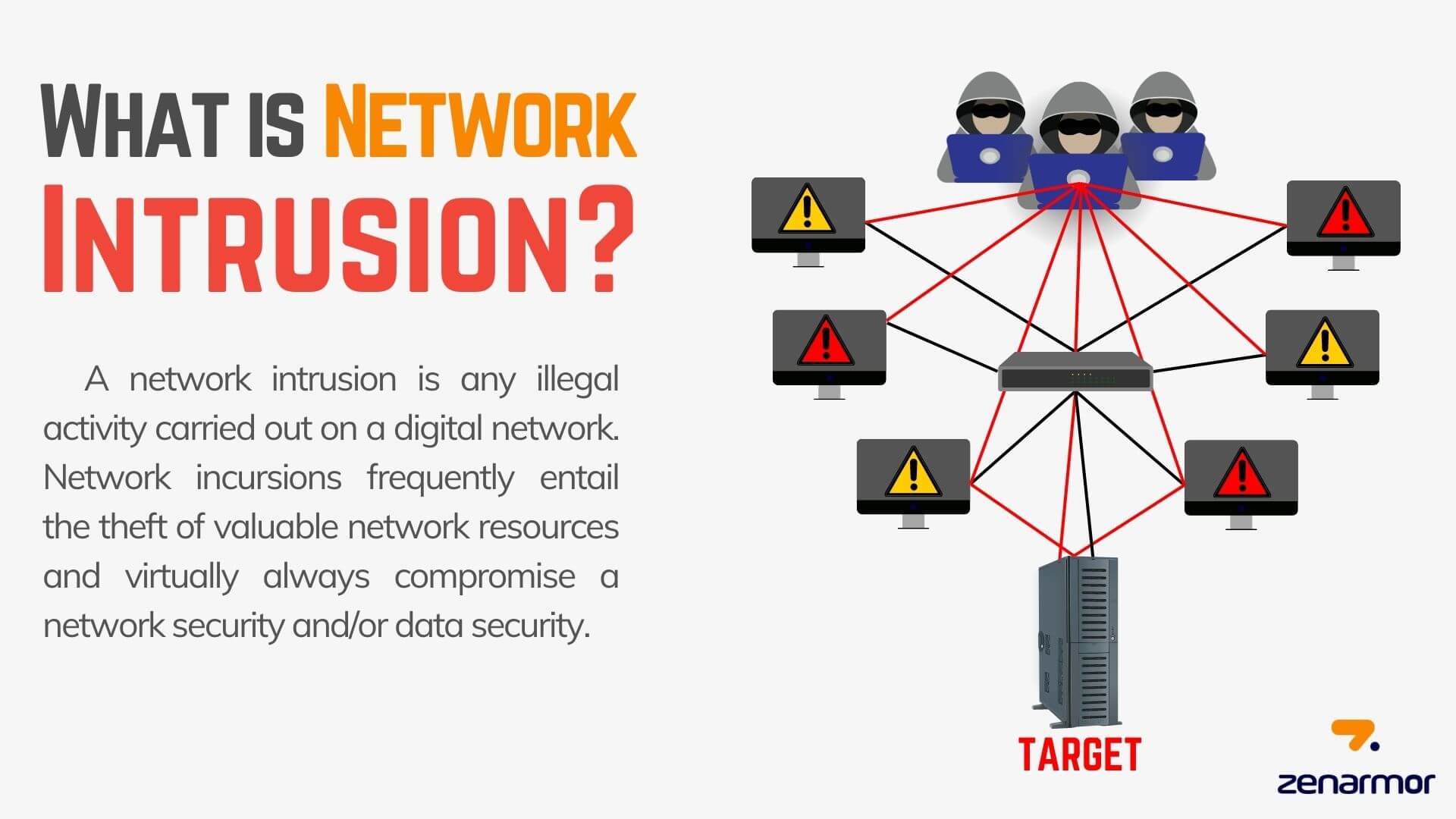

Eine Netzwerk-Eindringung ist jede illegale Aktivität, die in einem digitalen Netzwerk durchgeführt wird. Netzwerkeingriffe beinhalten häufig den Diebstahl wertvoller Netzwerkressourcen und gefährden nahezu immer die Netzwerksicherheit und/oder Datensicherheit. Organisationen und ihre Cybersicherheitsteams müssen ein umfassendes Verständnis dafür haben, wie Netzwerkangriffe funktionieren, und Systeme zur Erkennung und Reaktion auf Netzwerkangriffe implementieren, die mit Angriffstechniken und Vertuschungsmethoden im Hinterkopf entworfen wurden, um Netzwerkangriffe proaktiv zu erkennen und darauf zu reagieren.

Ein Netzwerk wird oft aus einem der folgenden drei Gründe kompromittiert:

-

Hacktivismus: Hacktivismus ist die Kombination von Hacking und Aktivismus. Eindringlinge, die hacken wollen, um eine politische Agenda oder soziale Sache zu beweisen, sind verantwortlich.

-

Geld stehlen: Diese Infiltration zielt darauf ab, Geld oder Daten vom Opfer zu stehlen. Typischerweise besteht die Absicht darin, die andere Person zum eigenen finanziellen Vorteil auszunutzen.

-

Spionage: Spionage ist der Zugang eines staatlich geförderten Netzwerks, um einen Gegner oder gelegentlich einen Verbündeten auszuspionieren.

Netzwerkintrusionen können von Einzelpersonen, großen Unternehmen oder sogar Regierungen ausgehen. Die Cybersicherheitsteams dieser Organisationen müssen verstehen, wie Netzwerkangriffe durchgeführt werden, um sie richtig zu verhindern. Ein Netzwerk-Überwachungssystem muss implementiert werden, um Probleme im Zusammenhang mit Netzwerk-Eindringlingen zu beheben.

Es gibt zwei Arten von Systemen, die bei der Verhinderung von Netzwerkangriffen helfen können: Intrusion Detection und Prevention Systeme.

Ein Intrusion Detection System (IDS) ist ein passives System, das schädliches Verhalten in einem Netzwerk erkennt, während ein Intrusion Prevention System nicht nur erkennt, sondern auch dieselbe gefährliche Aktivität blockiert.

Abbildung 1. Was ist Netzwerkeinbruch

Was sind die Risiken einer Netzwerk-Eindringung?

Eine Netzwerk-Eindringung ist ein rechtswidriger Eingriff in die digitalen Vermögenswerte eines Geschäftsnetzwerks. Es wird mit der Absicht durchgeführt, persönliche Informationen zu zerstören oder zu stehlen. Es werden von böswilligen Parteien Versuche unternommen, Zugang zu den internen Systemen zu erhalten.

Netzwerkeingriffe umfassen unter anderem DDoS (Distributed Denial of Service), SQL-Injection und Man-in-the-Middle (MitM).

Einige der größten Risiken einer Netzwerkverletzung können wie folgt aufgelistet werden:

-

Datenkorruption: Eine große Anzahl von Anfragen oder illegale Anfragen könnten die wichtigen Daten der Organisation oder der Kunden beschädigen. Der Status von Bestellungen und Arbeitsabläufen kann sich ändern, und Kundenzahlungen können sich verzögern. Während Prüfungen können Hauptbücher und kontaminierte Finanzdaten Probleme für ein Unternehmen verschärfen. Es ist für Unternehmen unerlässlich, ein Datenbackup zu haben.

-

Finanzieller Verlust für die Organisation: Um das Vertrauen ihrer Verbraucher und Stakeholder zu gewinnen, muss ein Unternehmen möglicherweise Belohnungen und Anreize bieten. Je nach Schwere des Angriffs müssen sie möglicherweise auch mit Drittorganisationen koordinieren, die den Angriff in ihrem Namen bewältigen und mildern. Es ist auch wahrscheinlich, dass die Organisation basierend auf der Anzahl der Anfragen besteuert wird, was die Situation nur verschlimmern wird. Wenn ein Übergriff während der Saison oder während des Verkaufs stattfindet, gehen auch mögliche Bestellungen verloren, was zu weiteren finanziellen Verlusten führt. Die Reparatur des beschädigten Eigentums ist eine zusätzliche Ausgabe.

-

Diebstahl von Daten: Eines der begehrtesten Ziele für Angreifer ist die persönlichen Informationen der Verbraucher. Ihre Adresse/Standort, Telefonnummern, E-Mail-Adressen und sogar Zahlungsinformationen können durch Social Engineering und andere Mittel ausgenutzt werden. In Wirklichkeit könnten Unternehmen mit Zugang zu Kameras und Kontakten weitaus größere Risiken für ihre Verbraucher darstellen.

-

Betriebsunterbrechung: Um sich von dem Übergriff zu erholen, kann die Organisation beschließen, den Betrieb und die Aktivitäten auszusetzen, bis sie ihre Gesundheit wiedererlangt, was zu erheblichen Verzögerungen in den Arbeitsabläufen führen kann.

-

Verlust des Rufs: Der Verlust des Rufs kann für ein Unternehmen katastrophal sein. Verlust von Kunden, eine Öffnung für Rivalen, ein Anstieg des Liquiditätsrisikos und die Auswirkungen auf den Markt und die Aktien werden es der Organisation nur noch schwerer machen, sich zu erholen.

Das Unternehmen muss grundlegende Sicherheitsmaßnahmen umsetzen, Mitarbeiter schulen, Firewalls einrichten, ordnungsgemäße Authentifizierung und Zugriffskontrolle ermöglichen, Passwörter verwalten und Datensicherungen haben.

Was ist ein Beispiel für eine Netzwerk-Eindringung?

Häufige, einsame Computerviren oder Würmer sind eine der einfachsten und zerstörerischsten Strategien für Netzwerkeingriffe. Würmer, die häufig über E-Mail-Anhänge oder Instant Messaging versendet werden, nutzen eine erhebliche Menge an Netzwerkressourcen, wodurch die genehmigte Aktion verhindert wird. Einige Würmer sind darauf ausgelegt, bestimmte Arten von geheimen Informationen, wie Finanzinformationen oder persönliche Daten, die mit Sozialversicherungsnummern verbunden sind, zu stehlen und diese Informationen dann an Angreifer außerhalb des Netzwerks einer Organisation zu übermitteln.

Eines der bekanntesten Beispiele für Wurmangriffe war der Morris-Wurm. Der Morris-Wurm war eine sich selbst replizierende Computersoftware (Wurm), die von dem Cornell-Universitätsstudenten Robert Tappan Morris erstellt und am 2. November 1988 vom MIT verteilt wurde. Laut Morris war das Ziel des Wurms, den Umfang des ARPANET, dem Vorläufer des damaligen "Internets", zu bestimmen, aber er verursachte einen Denial-of-Service (DoS) für etwa 10 Prozent der 60.000 Maschinen, die 1988 mit dem ARPANET verbunden waren. Neben dem Erraten schwacher Passwörter verbreitete sich der Wurm, indem er Schwächen in UNIX sendmail, finger und rsh/rexec ausnutzte.

Was sind die Arten von Netzwerkangriffen?

Als erste Verteidigungslinie ist hier eine Liste der häufigsten Angriffsvektoren für Netzwerkeinbrüche:

- Asymmetrisches Routing

- Pufferüberlaufangriffe

- Common Gateway Interface-Skripte

- Protokollspezifische Angriffe

- Verkehrsstau

- Trojaner

- Würmer

Was sind die Phasen einer Netzwerk-Eindringung?

Die gute Nachricht ist, dass Cyberkriminelle bei der Vorbereitung ihrer Angriffe methodisch vorgehen. Indem Sie deren Vorgehensweise verstehen und Ihr eigenes Netzwerk kennen, werden Sie besser vorbereitet sein und der Konkurrenz einen Schritt voraus sein können. In diesem Abschnitt werden wir die sechs Phasen der Infiltration und die effektiven Verteidigungsmaßnahmen gegen Eindringlinge besprechen, die versuchen, in Ihre Netzwerke und Computersysteme einzudringen.

-

Aufklärung: In der Anfangsphase eines Eindringens versucht ein staatlicher Angreifer, das Ziel zu verstehen. Dieser Versuch beginnt mit dem Scannen, der Untersuchung von Schlüsselpersonen und E-Mail-Adressen, die mit dem Ziel verbunden sind, der Suche nach Open-Source-Material über das Unternehmen oder die Regierung und der Aufzeichnung aller im Netzwerk entdeckten Informationen. Während die Verteidiger sich der Technologien bewusst sein mögen, die sie in einem Netzwerk nutzen wollten, sind die Angreifer sich der Technologien bewusst, die tatsächlich in Gebrauch sind. Sie verbringen auch Zeit damit, die Sicherheitsmerkmale der Geräte zu recherchieren und ausnutzbare Schwachstellen zu identifizieren.

-

Erste Ausnutzung: Sobald die Aufklärung abgeschlossen ist, identifizieren die Angreifer ein Zeitfenster für den ersten Exploit. Es wird allgemein angenommen, dass die meisten Hacker Zero-Day-Schwachstellen ausnutzen, jedoch können sie auch hartnäckig und geduldig mit ihren Exploits sein. Gelegentlich ist bekannt, dass Eindringlinge Jahre vor einem Angriff dort waren.

-

Aufrechterhaltung der Persistenz: Die anfängliche Ausnutzung ist nutzlos, wenn die Angreifer die Daten dauerhaft entnehmen möchten. Nach der ersten Ausnutzung verwenden Hacker viele Methoden, um im Netzwerk zu bleiben, einschließlich der Erhöhung ihrer Berechtigungen und des Zugriffs auf Skripte.

-

Werkzeuge installieren: Sobald die Hacker ein gründliches Verständnis des Systems und der Mittel, mit denen sie Persistenz aufbauen können, erlangt haben, wird die Malware eingesetzt. Um einem System größeren Schaden zuzufügen, installieren sie zunächst Werkzeuge auf dem Computer, die zahlreiche Skripte ausführen.

-

Seitwärts bewegen: Sobald diese Werkzeuge eingerichtet sind, werden Eindringlinge in der Lage sein, das Netzwerk zu durchqueren. Die Eindringlinge versuchen, sich seitlich voranzubewegen, um ihre Ziele zu erreichen.

-

Sammeln, Exfiltrieren und Ausnutzen: Die Eindringlinge haben sich zu diesem Zeitpunkt bereits im Netzwerk etabliert. Jetzt müssen die Eindringlinge das Netzwerk ausnutzen und sich unbemerkt bewegen.

Wie erkennt man Netzwerkangriffe?

IDS (Intrusion Detection System) überwacht Netzwerke auf verdächtige und bösartige Aktivitäten sowie auf Fehlalarme. Es impliziert, dass Unternehmen Intrusion Detection Systeme haben müssen, um zwischen normalem Netzwerkverkehr und bösartigen Aktivitäten zu unterscheiden. Es gibt fünf verschiedene Arten von Intrusion-Detection-Systemen:

-

Host-Intrusion-Detection-System: Dieses System funktioniert auf Netzwerk-Hosts oder eigenständigen Geräten. Es erstellt einen Snapshot der aktuellen Systemdateien und vergleicht ihn mit früheren Snapshots. Ähnlich, wenn die Dateien des analytischen Systems geändert oder zerstört werden, wird eine Warnung an den Administrator zur weiteren Untersuchung gesendet.

-

Netzwerk-Eindringungserkennungssystem: Sie sind strategisch im gesamten Netzwerk verteilt, um den Datenverkehr aller mit dem Internet verbundenen Geräte zu überwachen. Primär führt es eine Analyse des durchgehenden Verkehrs im gesamten Subnetz durch und vergleicht diese Informationen mit einer Datenbank bekannter Bedrohungen. Wenn es einen Angriff erkennt oder seltsame Aktivitäten bemerkt, alarmiert es den Administrator.

Ein Intrusion Detection System (IDS) ist ein Hardwaregerät oder ein Softwareprogramm, das etablierte Eindringlingssignaturen verwendet, um sowohl eingehende als auch ausgehende Netzwerkdaten auf spezifische anormale Aktionen zu erkennen und zu analysieren. Es wird hauptsächlich durch die folgenden Methoden erreicht:

- Überwachungssystemeinstellungen und -konfigurationen

- Überwachung des Nutzerverhaltens, um böswillige Absichten zu erkennen

- Scanning-Techniken, die gefährliche Musterindikatoren entdecken

- Systemdateivergleiche mit Malware-Signaturen

Mit der Identifizierung eines Verstoßes gegen die Sicherheitsrichtlinien, Malware oder eines Konfigurationsproblems kann das IDS einen böswilligen Benutzer aus dem Netzwerk entfernen und das Sicherheitspersonal benachrichtigen. Trotz dieser Vorteile, zu denen eine eingehende Analyse des Netzwerkverkehrs und die Erkennung von Angriffen gehören, hat das IDS intrinsische Nachteile, wie zum Beispiel einen Mangel an Flexibilität. Es verwendet bekannte Eindringlingssignaturen, um Angriffe zu identifizieren; neu entdeckte Bedrohungen werden nicht erkannt. Zusätzlich kann ein IDS laufende Angriffe erkennen, nicht nur eingehende. Um all diese Bedrohungen zu vermeiden, sind Intrusion Prevention-Lösungen unerlässlich.

-

Protokollbasiertes Intrusion Detection System (PIDS): Es versucht, den Webserver zu schützen, indem es den HTTPS-Protokollstrom kontinuierlich überprüft und das zugehörige HTTP-Protokoll zulässt. Da HTTPS nicht gesichert ist, müsste dieses System in dieser Schnittstelle leben, bevor es auf seine Web-Präsentationsschicht zugreifen kann, um HTTPS zu verwenden.

-

Anwendungsprotokoll-basiertes Intrusion Detection System (APIDS): APIDS ist ein System oder Agent, der oft innerhalb eines Computerclusters lebt. Es entdeckt Eindringlinge, indem es den anwendungsspezifischen Protokollverkehr überwacht und analysiert. Dies würde beispielsweise das SQL-Protokoll überwachen, das spezifisch für die Middleware ist, während es mit der Datenbank auf dem Webserver interagiert.

-

Hybrides Intrusion Detection System: Ein hybrides Intrusion-Detection-System besteht aus zwei oder mehr Techniken zur Intrusionserkennung. Im hybriden Intrusion-Detection-System werden Host-Agent- oder Systemdaten mit Netzwerkdaten kombiniert, um einen umfassenden Überblick über das Netzwerk-System zu erhalten. Die Effektivität des hybriden Intrusion-Detection-Systems übertrifft die der anderen Intrusion-Detection-Systeme.

Wie man Netzwerkeingriffe verhindert?

Typischerweise werden Intrusion Prevention Systeme hinter einer Firewall platziert, um als zusätzlicher Filter gegen bösartige Aktivitäten zu dienen. Aufgrund ihrer Inline-Platzierung sind Intrusion Prevention Systeme in der Lage, alle Netzwerkverkehrsflüsse zu analysieren und automatisch darauf zu reagieren. Diese Schritte können das Informieren von Administratoren, das Verwerfen schädlicher Pakete, das Aussetzen des Verkehrs von der Adresse(n) der bösartigen Aktivität und das Wiederherstellen von Verbindungen umfassen. Wichtig ist, dass ein gutes Intrusion Prevention System effizient sein muss, um die Netzwerkleistung nicht zu beeinträchtigen. Um schädliche Aktivitäten in Echtzeit zu erkennen und Fehlalarme zu minimieren, müssen Intrusion Prevention Systeme auch schnell und korrekt funktionieren.

Was ist ein Netzwerk-Intrusion-Prevention-System?

Intrusion Prevention Systeme sind eine Art von Netzwerksicherheitsgeräten, die schädliche Netzwerk- oder Systemaktivitäten überwachen. Tatsächlich sind die Hauptaufgaben eines Intrusion Prevention Systems (IPS), schädliches Verhalten zu erkennen, Informationen darüber zu sammeln, es zu melden und zu versuchen, es zu blockieren.

Sowohl Intrusion Prevention Systeme als auch Intrusion Detection Systeme überwachen den Netzwerkverkehr und die Systemaktivität auf schädliches Verhalten. IPS kann proaktive Maßnahmen ergreifen, wie das Senden einer Warnung, das Zurücksetzen einer Verbindung oder das Blockieren des Verkehrs von einer bösartigen IP-Adresse.

Es gibt vier Untertypen von Intrusion Prevention Systemen, von denen jeder kurz unten besprochen wird.

-

Netzwerkverhaltensanalyse: Das System der Netzwerkverhaltensanalyse (NBA) überwacht den Netzwerkverkehr sorgfältig, um Gefahren zu entdecken, die abnormale Verkehrsströme erzeugen, wie z.B. DDoS-Angriffe, eine Art von Malware.

-

Netzwerkbasiertes Intrusion Prevention System (NIPS): NIPS durchsucht das gesamte Netzwerk nach Protokollanalysen ungewöhnlicher Datenströme.

-

Host-basierte Intrusion Prevention Systeme: Es sind die Softwarepakete, die bereitgestellt und konfiguriert werden, um ein einzelnes System auf verdächtiges Verhalten zu überwachen, indem sie die internen Ereignisse des Systems identifizieren.

-

Drahtlose Eindringungsschutzsysteme: Durch die Untersuchung der drahtlosen Netzwerkstandards analysiert es drahtlose Netzwerke auf verdächtige Aktivitäten.

Wie unterscheiden sich Viren und Bedrohungen von Eindringlingen?

In der Computersicherheit ist eine Bedrohung ein potenzielles Risiko, das eine Schwachstelle ausnutzen könnte, um die Sicherheit zu verletzen und potenziellen Schaden zu verursachen. Eine Bedrohung kann absichtlich (z.B. Hacking: ein einzelner Hacker oder eine kriminelle Organisation) oder unbeabsichtigt (z.B. eine Umstände, Fähigkeit, Handlung oder ein Ereignis) sein.

Ein Computer-Virus ist ein Programm oder ein Stück Code, das heimlich auf Ihrem Computer installiert wird und ohne Ihre Erlaubnis arbeitet. Viren sind auch in der Lage zur Selbstreplikation. Alle Computerinfektionen sind von Menschen gemacht. Ein einfacher Virus, der sich mehrfach replizieren kann, ist ziemlich einfach zu erzeugen. Selbst eine so einfache Infektion ist schädlich, da sie den gesamten verfügbaren Speicher schnell aufbrauchen und die Maschine zum Stillstand bringen würde. Die gefährlichste Art von Virus ist derjenige, der sich über Netzwerke verbreiten und Sicherheitslösungen umgehen kann.

Andererseits wird das Kompromittieren eines Computersystems durch die Gefährdung seiner Sicherheit oder das Versetzen in einen unsicheren Zustand als Eindringen bezeichnet. Einbruch, oder unbefugter Zugang zu einem System, hinterlässt im Allgemeinen Spuren, die von Intrusion Detection Systemen erkannt werden können.