Was ist Defense in Depth?

In der Informationssicherheitsbranche ist die Bedrohung durch zunehmend ausgeklügelte Angriffe auf Computernetzwerke und -systeme sowie die wachsende Präsenz von Angreifern, die durch politische, soziale, religiöse oder wirtschaftliche Motive motiviert sind, wohlbekannt.

In diesem Jahr hat der Verizon 2020 Data Breach Investigations Report (DBIR) über 32.000 Sicherheitsereignisse und über 4.000 bestätigte Verstöße aus der ganzen Welt untersucht.Hier sind einige kürzliche besorgniserregende Entwicklungen:

- Seit dem DBIR 2019 hat sich die Anzahl der Datenverletzungen verdoppelt.

- Erschreckende 86 Prozent der Datenverletzungen wurden zum finanziellen Gewinn durchgeführt (71 Prozent im vorherigen DBIR)

- Unternehmens-E-Mail-Komprimierung, Phishing und Identitätsdiebstahl waren alle an 67 Prozent der Angriffe beteiligt.

- Angriffe auf Webanwendungen stiegen auf 43 Prozent, mehr als eine Verdopplung im Vergleich zum Vorjahr.

Die Sicherheitsteams der Unternehmen sind sich der Notwendigkeit stärkerer Verteidigungen gegen Angriffe, die mehrere Exploits enthalten, voll bewusst und suchen kontinuierlich nach Gegenmaßnahmen, um ihre Verteidigungsfähigkeiten zu erhöhen.Sie haben auf die harte Tour gelernt, dass ein Netzwerk nicht vollständig durch ein einzelnes Sicherheitsmechanismus geschützt werden kann.Zum Beispiel wird eine externe Firewall wertvolle Vermögenswerte nicht vor einem Insider schützen, aber sie wird eine große Barriere für einen externen Angreifer schaffen.Ähnlich sind Richtlinien und Verfahren für einen externen Angreifer wertlos, aber sie sollten Teil jedes Plans sein, um ein Netzwerk von innen heraus zu sichern.

Der Begriff "Verteidigung in der Tiefe" wurde verwendet, um eine mehrschichtige Sicherheitsarchitektur zu beschreiben, die den Einsatz von Antivirensoftware, Firewalls und Intrusion-Detection-Software umfasst.Das Ziel ist es, die Sicherheit zu schichten, indem technische Komponenten mit starken Sicherheitsmanagementpraktiken kombiniert werden, um das Risiko von Angriffen oder Eindringlingen zu verringern.

Die Umsetzung eines Defense-in-Depth-Plans wird idealerweise alle Arten von Angriffen besiegen oder abschrecken.Da die Cyber-Bedrohungen zunehmen und die Methoden immer gemeiner und automatisierter werden, bietet Defense in Depth IT-Profis einen robusten, umfassenden Ansatz für die Informationssicherheit.Firewalls, geschaltete Netzwerke, Intrusion Prevention Systeme, gut geschulte Benutzer, starke Passwörter, Richtlinien und Verfahren sowie solide physische Sicherheit sind einige der kritischen Elemente in einem effektiven Sicherheitsplan.Jede dieser Maßnahmen ist für sich genommen von begrenztem Nutzen und kann keine umfassende Sicherheit für Ihre Netzwerk-Infrastruktur bieten.Wenn sie jedoch kombiniert werden, werden sie als Teil einer umfassenden Sicherheitsstrategie viel wertvoller und bieten einen effektiveren Schutz gegen Cyber-Bedrohungen.

Defense in Depth sollte als eine Sammlung von verbundenen und sich überschneidenden technologischen und nicht-technologischen Sicherheitsmaßnahmen betrachtet werden, die, wenn sie richtig zusammen eingesetzt werden, eine größere Wirkung haben als die Summe ihrer Teile.

In diesem Artikel werden wir die folgenden Aspekte der Defense in Depth (DiD) Strategie kurz besprechen:

Was bedeutet Defense in Depth?

- Warum ist Defense in Depth wichtig?

- Wie funktioniert Defense in Depth?

- Was sind die Arten der Verteidigung in der Tiefe?

- Was sind die Elemente der Verteidigung in der Tiefe?

- Was sind die wesentlichen Schichten in einem Defense-in-Depth-Mechanismus?

- Was ist eine Defense in Depth in der Cybersicherheit?

Was bedeutet Defense in Depth?

Defense in Depth (DiD) ist eine Datensicherheitstechnik, bei der eine Reihe von Sicherheitsverfahren und -kontrollen absichtlich über ein Computernetzwerk verteilt werden, um die Vertraulichkeit, Integrität und Verfügbarkeit des Netzwerks zu schützen.

Die National Security Agency (NSA) entwickelte diese Schichtstrategie als einen ganzheitlichen Ansatz für Informations- und elektronische Sicherheit.Dieser Begriff basiert auf einer militärischen Taktik mit demselben Namen, aber die Vorstellung ist grundlegend anders.Die militärische Strategie konzentriert sich auf eine schwächere Perimeterverteidigung und das absichtliche Schaffen von Raum, um Zeit zu gewinnen, den Gegner einzukreisen und schließlich zurückzuschlagen, während die Informationssicherheitsstrategie einfach aus zahlreichen Kontrollschichten besteht, ohne absichtlich Territorium zu verlieren.

Nach dem Konzept der Verteidigung in der Tiefe werden mehrere Sicherheitsschichten (Verteidigung) in einem Informations-technologie-(IT)-System installiert.Während es keine Sicherheitslösung gibt, die allein alle Cyber-Bedrohungen verhindern kann, können sie in Kombination eine breite Palette von Angriffen abwehren und gleichzeitig Redundanz bieten, falls eine Methode versagt.Diese Strategie, wenn sie effektiv umgesetzt wird, verbessert die Netzwerksicherheit dramatisch gegen eine Vielzahl von Angriffsvektoren.Ein effektiver DiD-Ansatz kann während der Lebensdauer des Systems technische, verfahrenstechnische und physische Sicherheit abdecken.

Der Umfang und die Raffinesse der heutigen Cyber-Bedrohungen nehmen ständig zu.Verteidigung in der Tiefe ist ein umfassender strategischer Plan, der alle Sicherheitsanforderungen der Organisation kombiniert, um alle Herausforderungen im Zusammenhang mit Endpunkt-, Anwendungs- und Netzwerksicherheit zu bewältigen.Es setzt eine vorausschauende, umfassendere und vielfältigere Perspektive der Verteidigung voraus, anstatt sich nur mit einem Angriff zu befassen.

Ein starker Ansatz der Verteidigung in der Tiefe verhindert nicht nur das Auftreten von Cyber-Bedrohungen, sondern kann auch einen bereits laufenden Angriff abwehren und weiteren Schaden verhindern.Diese Strategie verwendet eine Vielzahl von Sicherheitstechniken, um alle Vermögenswerte einer Organisation zu schützen.

Traditionelle Netzwerksicherheitslösungen wie Firewalls, sichere Gateways, Antivirensoftware und virtuelle private Netzwerke (VPNs) sind weiterhin wichtig in einem Defense-in-Depth-Ansatz.Fortgeschrittenere Methoden, wie der Einsatz von maschinellem Lernen (ML) zur Erkennung von Anomalien im Verhalten von Endpunkten und Benutzern, werden nun eingesetzt, um die stärkste und umfassendste Verteidigung zu entwickeln, die möglich ist.

Warum ist Defense in Depth wichtig?

Heute, da die Anforderungen an das Arbeiten von zu Hause aus auf verschiedenen Ebenen für Unternehmen auf der ganzen Welt weiter steigen, werden die Sicherheitsrisiken immer schwerwiegender.Die Realität ist, dass Remote-Arbeiter, wenn sie Cloud-Apps nutzen, um auf Daten zuzugreifen und diese zu teilen, während sie außerhalb des traditionellen Netzwerkperimeters arbeiten, nicht nur die Effektivität von Programmen zur digitalen Transformation gefährden, sondern auch neue Angriffsvektoren offenlegen.

Da immer mehr Mitarbeiter von zu Hause aus arbeiten, müssen Organisationen die Sicherheitsprobleme bewältigen, die mit der Nutzung eigener Geräte der Mitarbeiter für die Arbeit und ihrer Heim-WLAN-Verbindung zum Zugriff auf das Unternehmensnetzwerk verbunden sind.

Darüber hinaus wird es immer komplexer, die Privatsphäre und Sicherheit einer wachsenden Menge an Daten, die über Websites eingegeben werden, zu verwalten, da immer mehr Unternehmen cloudbasierte Software-as-a-Service (SaaS)-Anwendungen nutzen, von denen viele geschäftskritisch sind.

Der Vorteil von Defense in Depth liegt in seiner Methodik, fortschrittliche Sicherheitslösungen zu kombinieren, um sensible Daten zu schützen und Bedrohungen daran zu hindern, Endpunkte und Netzwerke zu erreichen.Die Strategie der Defense in Depth glänzt, da sie die makroökonomischen Kontrollen erkennt, die für den ultimativen Netzwerkschutz erforderlich sind, und dabei die physischen, technischen und administrativen Teile des Netzwerks abdeckt.

Das Risiko eines Kompromisses wird durch das Stapeln und sogar Duplizieren von Sicherheitsprozessen verringert.Die meisten Unternehmen wissen, dass eine einzelne Schutzschicht oder ein einzelnes Punktprodukt, wie eine Firewall, nicht ausreicht, um sie vor der zunehmenden Raffinesse heutiger Cyberangriffe zu schützen.Schichtensicherheit für Unternehmensnetzwerke kombiniert zahlreiche Cybersicherheitslösungen, um die Angriffsfläche eines Netzwerks zu begrenzen und es von allen Seiten zu schützen.

Eine Strategie der Verteidigung in der Tiefe bietet mehrschichtige Sicherheit und verhindert Bedrohungen, da, wenn ein Sicherheitsprodukt versagt, ein anderes bereit ist, die Kontrolle zu übernehmen.Wenn ein Hacker erfolgreich in das Netzwerk einer Organisation eindringt, ermöglicht die Verteidigung in der Tiefe den Managern, rechtzeitig Gegenmaßnahmen zu aktivieren.Um weitere Eindringlinge zu verhindern, sollten Antivirensoftware und Firewalls installiert werden, die die Anwendungen und Daten der Organisation schützen.

Redundanz ist ein weiterer Vorteil der mehrschichtigen Sicherheit.Andere Sicherheitsmaßnahmen können dazu beitragen, den Schaden am Netzwerk einer Organisation zu verringern, wenn ein externer Angreifer eine Schutzlinie niederlegt oder eine Insider-Bedrohung einen Teil des Netzwerks durchdringt.Die Verwendung nur einer Sicherheitslösung hingegen stellt einen einzigen Schwachpunkt dar; wenn diese gehackt wird, kann das gesamte Netzwerk oder System kompromittiert oder beschädigt werden.

Die Zeit und Komplexität, die notwendig sind, um erfolgreich in ein Netzwerk einzudringen, werden durch die Defense-in-Depth-Technik erheblich erhöht, die die Ressourcen engagierter Cyber-Bedrohungsakteure erschöpft und die Wahrscheinlichkeit erhöht, dass ein aktiver Angriff erkannt und neutralisiert wird, bevor er abgeschlossen ist.

Neben der Cybersicherheit bietet Defense in Depth ein höheres Schutzniveau, indem es sich auf die administrativen und physischen Kontrollen konzentriert, die ein Unternehmen regulieren sollte, um sicher zu bleiben.

Wenn es darum geht, wertvolle Ausrüstung oder andere materielle Vermögenswerte zu schützen, wird in der physischen Sicherheit häufig die Methode der Verteidigung in der Tiefe verwendet.

Wie funktioniert Defense in Depth?

Um das Spektrum möglicher Angriffsvektoren einzuschränken, benötigen Organisationen zahlreiche Sicherheitsschichten, einschließlich Firewalls, Antimalware- und Antivirensoftware, Intrusion Detection Systeme, Datenverschlüsselung, physische Kontrollen und Schulungen zur Sicherheitsbewusstseinsbildung.

Die folgenden Arten von Sicherheitstechnologien und -lösungen sind ein Beispiel für erfolgreiche Verteidigung-in-der-Tiefe-Schichten:

-

Firewalls: Firewalls sind Software- oder Hardwaregeräte, die Zugriffs- oder Verweigerungsrichtlinien oder -regeln haben, um den Netzwerkverkehr zu verwalten.IP-Adressen, MAC-Adressen und Ports können gemäß diesen Kriterien auf die schwarze oder weiße Liste gesetzt werden.Web Application Firewalls (WAF) und sichere E-Mail-Gateways sind Beispiele für anwendungsspezifische Firewalls, die sich auf die Erkennung schädlicher Aktivitäten konzentrieren, die auf eine bestimmte Anwendung abzielen.Sie können laterale Angriffe vermeiden und Ihr System isolieren, indem Sie mehrere Firewalls sowohl intern als auch extern verwenden.

-

Netzwerksegmentierung: Die Technik, ein Netzwerk in verschiedene Teilnetzwerke zu unterteilen, die auf einzigartigen Geschäftsziele basieren, ist als Netzwerksegmentierung bekannt.Dieses Modell umfasst beispielsweise häufig Teilnetzwerke für Führungskräfte, Finanzen, Betrieb und Personalwesen.Diese Netzwerke können möglicherweise nicht direkt miteinander interagieren, abhängig von der erforderlichen Schutzstufe.Netzwerk-Switches oder Firewall-Regeln werden häufig verwendet, um Segmentierung zu erstellen.

-

Patch-Management: Der Prozess der Anwendung von Updates auf Betriebssysteme, Hardware, Software und Plugins wird als Patch-Management bezeichnet.Diese Patches werden häufig verwendet, um bekannte Schwachstellen zu beheben, die unerwünschten Zugriff auf Computersysteme oder Netzwerke ermöglichen könnten.

-

Intrusion Prevention oder Detection Systeme (IPS): Während IDS Werkzeuge einen Alarm auslösen, wenn bösartiger Netzwerkverkehr entdeckt wird.IPS Werkzeuge versuchen, verdächtige bösartige Aktivitäten im Netzwerk oder auf dem Desktop eines Benutzers zu verhindern und davor zu warnen.Die Signaturen bekannten bösartigen Netzwerkverhaltens werden in diesen Lösungen verwendet, um Angriffe zu erkennen.

-

Endpoint Detection and Response (EDR): Eine Software oder Agenten werden auf dem Client-System installiert, wie zum Beispiel auf dem Notebook oder mobilen Gerät eines Benutzers, und bieten Virenschutz, Erkennung, Analyse, Alarmierung und Bedrohungsintelligenz.

-

Privileged Access Management (PAM): PAM-Lösungen bieten Möglichkeiten zur Sicherung privilegierter Konten und Anmeldeinformationen sowohl für Menschen als auch für Nicht-Menschen.Passwörter werden in einem sicheren Tresor aufbewahrt und verteilt, regelmäßig gewechselt und normalerweise mit einer Mehrfaktorauthentifizierung gekoppelt.Gemäß dem Prinzip der minimalen Berechtigung (POLP) erhalten Benutzer, Systeme und Prozesse nur Zugriff auf Ressourcen, die unbedingt erforderlich sind, um ihren zugewiesenen Zweck zu erfüllen.

Über diese standardmäßigen Schichten von Cybersicherheitslösungen hinaus haben sich die Prinzipien der Verteidigung in der Tiefe weiterentwickelt, um mehr als nur das Erkennen und Stoppen eines Angriffs oder einer Sicherheitsverletzung zu umfassen.Zusätzliche Sicherheitsmaßnahmen wie Incident Response, Disaster Recovery, Reporting und forensische Analyse sind in eine umfassendere, strategischere Definition von Defense-in-Depth einbezogen.

Der Schlüssel zum Schutz Ihrer Informationssysteme besteht darin, sicherzustellen, dass alle Komponenten der Verteidigung in der Tiefe auf dem neuesten Stand sind und dass Ihre Endbenutzer die Richtlinien und Verfahren befolgen.Es spielt keine Rolle, welche Sicherheitsmaßnahmen Sie implementiert haben, wenn Sie keine ordnungsgemäße Einhaltung der Richtlinien gewährleisten, denn das Verhalten eines einzelnen Individuums kann Ihrem Unternehmen erheblichen Schaden zufügen.

Die Implementierung von DiD kann ein zeitaufwändiger und ressourcenintensiver Prozess sein.Infolgedessen sollten Organisationen die bestehenden Netzwerkeinstellungen überprüfen und sicherstellen, dass wesentliche sensible Vermögenswerte durch einen risikobasierten Ansatz geschützt sind.

Was sind die Arten der Verteidigung in der Tiefe?

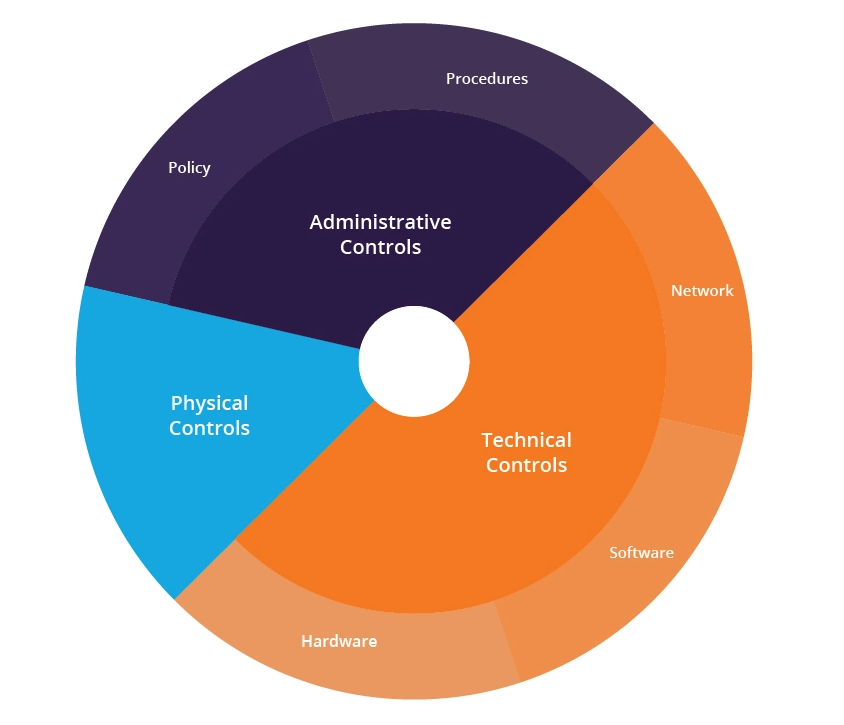

Während die Methoden der Verteidigung in der Tiefe je nach den Zielen und Ressourcen einer Organisation variieren, beinhalten sie typischerweise eines oder mehrere der folgenden Produktarten:

- Physische Kontrolle

- Administrative Kontrollen

- Technische Kontrollen

1. Physische Kontrolle

Alles, was den physischen Zugang zu IT-Systemen einschränkt oder hemmt, wird als physische Kontrolle bezeichnet.Sie schützen Informationssysteme, Rechenzentren, Geschäftsgebäude und andere physische Vermögenswerte vor Bedrohungen wie Diebstahl, Manipulation und unbefugtem Zugriff.Überwachungskameras, Zäune, Wachpersonal, Hunde, Alarmsysteme, Ausweislesegeräte und biometrische Sicherheit sind Beispiele für zahlreiche Arten von Zugangskontroll- und Überwachungslösungen (z. B. Fingerabdruckleser, Gesichtserkennungssysteme usw.).

2. Administrative Kontrollen

Administrative Kontrollen sind die Richtlinien und Verfahren, die von Systemadministratoren und Sicherheitsteams festgelegt werden müssen, um Schwachstellen in einem Unternehmen zu minimieren.Ihr Ziel ist es, sicherzustellen, dass ausreichende Sicherheitsrichtlinien gegeben werden und dass die Anforderungen eingehalten werden.Mitarbeiterschulungen zur Identifizierung von Phishing-Schemata, automatisierter Zugriff auf Programme basierend auf der Position des Mitarbeiters, Einstellungsverfahren, Datenverarbeitungsprotokolle und Sicherheitsstandards sind Beispiele für administrative Kontrollen.

3. Technische Kontrollen

Technische Kontrollen sind Hardware- oder Softwarekomponenten, die dazu entwickelt wurden, Systeme und Ressourcen zu schützen.Sie sind erforderlich, um Systeme und Anwendungen vor Datenverletzungen, DDoS-Angriffen und anderen Gefahren zu schützen.Festplattenverschlüsselung, Software zur Dateiintegrität, Firewalls, sichere Web-Gateways (SWG), Browser-Isolierungstechnologien, Endpoint Detection and Response (EDR) Software, Systeme zur Erkennung und Verhinderung von Eindringlingen (IDS/IPS), Software zur Verhinderung von Datenverlust (DLP), Webanwendungsfirewalls (WAF) und Antiviren-Software sind einige der häufigsten Sicherheitsprodukte auf dieser Ebene.Hardware-technische Kontrollen unterscheiden sich von physischen Kontrollen darin, dass sie den Zugriff auf die Inhalte eines Systems und nicht auf das physische System selbst einschränken.Die ausgeklügeltsten Kontrollen sind technische Kontrollen, die die Kombination von Waren und Dienstleistungen umfassen, die ein Unternehmen zur Verwaltung der Sicherheit nutzt.

Abbildung 1. Arten der Verteidigung in der Tiefe

Ein grundlegender Ansatz der Verteidigung in der Tiefe kombiniert physische, technische und administrative Einschränkungen.Darüber hinaus setzen viele Sicherheitsexperten Sicherheitstools ein, die sich selbst und ihre Anbieter ständig auf potenzielle Sicherheitsanfälligkeiten überwachen.

Die folgenden Sicherheitsschichten tragen ebenfalls zum Schutz spezifischer Aspekte Ihres Netzwerks bei:

- Datenschutz: Datenverschlüsselung im Ruhezustand, sichere Datenübertragung, Hashing und verschlüsselte Backups sind alles Beispiele für Datenschutzstrategien.

- Perimeterschutz: Firewalls, Intrusion Detection Systeme und Intrusion Prevention Systeme sind Beispiele für Perimeterschutz im Netzwerk.

- Überwachung und Prävention: Protokollierung und Prüfung der Netzwerkaktivität, Sandboxing, Schwachstellenscanner und Schulungen zur Sicherheitsbewusstseinsbildung werden alle verwendet, um Netzwerkangriffe zu überwachen und zu verhindern.

- Zugriffsmaßnahmen: Authentifizierungsbeschränkungen, zeitlich begrenzter Zugriff, Biometrie und VPN sind Beispiele für Zugriffsmaßnahmen.

- Arbeitsplatzverteidigungen: Antivirus- und Anti-Spam-Software sind Beispiele für Arbeitsplatzverteidigungen.

Was sind die Elemente der Verteidigung in der Tiefe?

Sicherheitsunternehmen entwickeln ständig neue Sicherheitsprodukte, um Netzwerke und Systeme gegen eine ständig wachsende Vielzahl von Sicherheitsbedrohungen zu verteidigen.Die folgenden sind einige der häufigsten Sicherheitsmerkmale, die in einer Defense-in-Depth-Strategie zu sehen sind:

- Antivirensoftware

- Verhaltensanalyse

- Netzwerksicherheitskontrollen

- Analyse der Datenintegrität

1. Antivirensoftware

Antivirensoftware ist unerlässlich, um zu verhindern, dass bösartige Software in das Netzwerk eindringt und sich verbreitet.Viele Versionen von Antivirensoftware verlassen sich stark auf signaturbasierte Erkennung.Während signaturbasierte Systeme einen guten Schutz gegen bösartige Software bieten, können sie von raffinierten Angreifern ausgenutzt werden.Daher ist es eine gute Idee, ein Antivirus-Programm mit heuristischen Fähigkeiten zu verwenden, das nach ungewöhnlichen Mustern und Aktivitäten sucht.

2. Verhaltensanalyse

Datei- und Netzwerkaktionen können oft Aufschluss darüber geben, ob ein Verstoß im Gange ist oder bereits stattgefunden hat.Wenn eine Verhaltensanalyse aktiviert ist, deutet dies darauf hin, dass die Firewall oder das Intrusion Prevention System versagt hat.Anomalien im Verhalten der Mitarbeiter sowie in den Geräten und Anwendungen selbst können mithilfe von maschinellem Lernen und Algorithmen erkannt werden.Verhaltensanalyse übernimmt die Verantwortung und kann entweder Alarme senden oder automatische Kontrollen implementieren, um eine Ausweitung eines Verstoßes zu verhindern.Damit dies funktioniert, müssen Organisationen eine Basislinie für „normales“ Verhalten festlegen.

3. Netzwerksicherheitskontrollen

Die Untersuchung des Netzwerkverkehrs ist die erste Verteidigungslinie, wenn es um Netzwerksicherheit geht.Es ermöglicht einem Mitarbeiter, auf das Netzwerk zuzugreifen und ein Gerät oder eine Anwendung zu verwenden, nachdem er authentifiziert wurde.Firewalls blockieren den Verkehr von und zu gesperrten Netzwerken und erlauben oder verbieten den Verkehr basierend auf Sicherheitsanforderungen.Darüber hinaus arbeiten Intrusion Prevention Systeme und Firewalls normalerweise zusammen, um mögliche Sicherheitsbedrohungen zu erkennen und darauf zu reagieren.

4. Analyse der Datenintegrität

Eine Prüfziffer ist eine Zahl, die jeder Datei auf einem Computersystem zugewiesen wird.Dies ist eine mathematische Darstellung einer Datei, die zeigt, wie oft sie verwendet wird und woher sie stammt.Es ist sehr nützlich für die Datenintegritätsanalyse und kann verwendet werden, um nach schädlichem Code wie Viren zu suchen.Wenn eine Datei ankommt, die v�öllig einzigartig im System ist, kann sie als verdächtig erkannt werden.Software zur Datenintegrität kann auch die Quell-IP-Adresse überprüfen, um sicherzustellen, dass sie von einer vertrauenswürdigen Quelle stammt.

Was sind die wesentlichen Schichten in einem Defense-in-Depth-Mechanismus?

Die unten aufgeführten Cybersecurity-Produkte und -Dienstleistungen werden als „fundamental“ für jede Organisation angesehen, da sie vor schweren Cyberangriffen schützen, die schnell Kosten, Ausfallzeiten und reputationsschädigende Auswirkungen verursachen können:

- Firewall

- Patch-Management

- Backup und Wiederherstellung

- Starke, komplexe Passwörter

- Antivirensoftware

- Sichere Gateway

- Das Prinzip der minimalen Berechtigung, oder einem Benutzer nur das Maß an Zugriff oder Rechten zu gewähren, das erforderlich ist, um seine oder ihre Aufgaben zu erfüllen.

Die folgenden Sicherheitsmaßnahmen werden ebenso wichtig, wenn Organisationen wachsen und zusätzliche Cloud-Dienste nutzen und Mitarbeiter remote auf Unternehmensnetzwerke zugreifen:

- Netzwerksegmentierung

- VPNs

- Systeme zur Erkennung und Verhinderung von Eindringlingen

- Endpoint-Erkennung und -Reaktion (EDR)

- Zwei-Faktor-Authentifizierung (2FA) oder Multi-Faktor-Authentifizierung (MFA)

- Datenverlustprävention

- Verschlüsselung

Was ist eine Defense in Depth in der Cybersicherheit?

Da der Vorstoß zur digitalen Transformation an Fahrt gewinnt, sind unsere Lebens- und Geschäftsprozesse zunehmend online und in der Cloud.Die Sicherheit von Unternehmen und Mitarbeitern im Internet erfordert fortschrittliche technologische Kontrollen und erhöht die Bedeutung der Defense-in-Depth-Strategie.

Cyber-Angreifer setzen ausgeklügelte Techniken ein, um Schwachstellen in der gesamten Organisation auszunutzen, während die Angriffsfläche an Größe und Komplexität zunimmt.Die folgenden sind einige der häufigsten Probleme, mit denen Unternehmen bei der Entwicklung einer Cybersicherheitsstrategie konfrontiert sind:

- Die Verschlüsselung fehlt entweder oder ist schlecht implementiert.

- Mitarbeiter, die von zu Hause aus arbeiten, verbinden sich mit unsicheren Netzwerken wie dem Internet.

- Patches werden entweder nicht aktualisiert oder ignoriert.

- Die Mitarbeiter sind entweder nicht über die Sicherheitsrichtlinien informiert oder ihnen ist es egal.

- Mängel in der physischen Sicherheit, wie unsichere Serverräume.

- Cloud-Dienstanbieter sind beispielsweise nicht vollständig sicher.

- Antiviren-Software wurde auf keinem der Geräte aktualisiert oder installiert.

- Mitarbeiter fallen aufgrund mangelnder Schulung Phishing-Taktiken zum Opfer.

Es muss berücksichtigt werden, dass all diese Schwierigkeiten gleichzeitig auftreten.Eine gute, umfassende Verteidigungsstrategie in der Tiefe ist die einzige Methode für eine Organisation, sich vor Schwachstellen zu schützen.Wenn eine Maßnahme fehlschlägt, steht eine andere bereit, um zu handeln.

Anwendungsfälle der Defense-in-Depth-Cybersicherheit umfassen die Sicherheit der Endbenutzer, die Netzwerksicherheit und das Produktdesign:

- Ein Unternehmen installiert eine Firewall und verschlüsselt sowohl Daten, die über das Netzwerk übertragen werden, als auch Daten, die im Ruhezustand gespeichert sind.Selbst wenn es einem Angreifer gelingt, die Firewall zu durchbrechen und Daten zu erlangen, sind die Informationen verschlüsselt.

- Eine Organisation kann drei Sicherheitsschichten bereitstellen, indem sie eine Firewall installiert, geschulte Sicherheitsmitarbeiter einsetzt, um ein Intrusion Protection System zu verwalten, und ein Antivirenprogramm einführt.Infolgedessen können Angreifer vom IPS erkannt und daran gehindert werden, selbst wenn sie die Firewall überwinden.Wenn sie den Computer eines Benutzers erreichen und versuchen, Malware zu installieren, wird die Antivirensoftware sie erkennen und zerstören.

- Ein Unternehmen, das Software verkauft, um Endbenutzer vor Cyberangriffen zu schützen, kann verschiedene Sicherheitsfunktionen in einem Produkt kombinieren.Kombination von Antivirus-, Anti-Spam-, Firewall- und Datenschutzkontrollen, zum Beispiel.Infolgedessen werden Malware- und Webanwendungsangriffe im Netzwerk des Benutzers verhindert (z.B. XSS, CSRF).