Was ist Netzsegmentierung? Einführung in die Netzwerksegmentierung

Ein Computernetzwerk wird segmentiert, wenn es in kleinere Teile unterteilt wird. Netzwerksegmentierung, Netzwerkpartitionierung und Netzwerktrennung sind alles Begriffe, die dasselbe bedeuten.

Der Zweck der Netzwerksegmentierung besteht darin, die Netzwerkleistung und -sicherheit zu verbessern. Die Netzwerksegmentierung ist besonders wichtig für Organisationen, die sich an Datenschutzstandards im Gesundheitswesen oder im Finanzsektor wie HIPAA oder PCI-DSS halten müssen. Es schützt das geistige Eigentum und die Daten des Unternehmens vor unbefugten Nutzern.

Ob Sie nun versuchen, die Sicherheit in Ihrer Infrastruktur zu verbessern oder die PCI-Konformität zu erreichen, die Netzwerksegmentierung ist ein wesentlicher Bestandteil eines umfassenden Informationssicherheitsprogramms. Die Geräte, Server und Anwendungen Ihrer Organisation werden von den restlichen Netzwerken isoliert, indem Ihr Netzwerk in kleinere Netzwerke unterteilt wird. Potenzielle Angreifer, die Ihre erste Verteidigungslinie erfolgreich überwinden, sind auf das Netzwerksegment beschränkt, auf das sie Zugriff haben.

Heute setzen viele Organisationen Netzwerksegmentierung ein, um ihre IT-Sicherheit zu verbessern und das Risiko von Cyberangriffen zu verringern. In diesem Artikel werden verschiedene Aspekte der Netzwerksegmentierung kurz behandelt, wie zum Beispiel:

-

Was ist Netzwerksegmentierung?

-

Warum ist die Netzwerksegmentierung wichtig?

-

Was sind die Arten der Netzwerksegmentierung?

-

Wie wird die Netzwerksegmentierung implementiert?

-

Vorteile der Netzwerksegmentierung

-

Wer braucht Netzwerksegmentierung?

-

Best Practices der Netzwerksegmentierung

-

Beispiele für Netzwerksegmentierung

Was ist Netzwerksegmentierung?

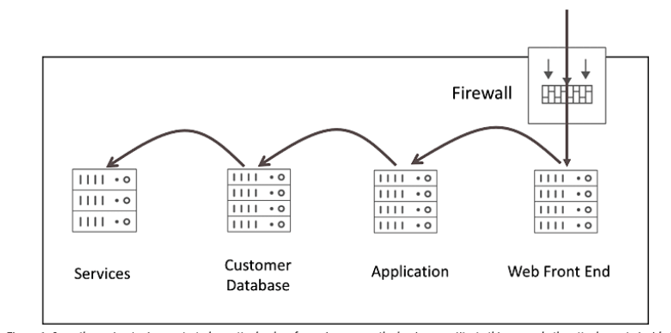

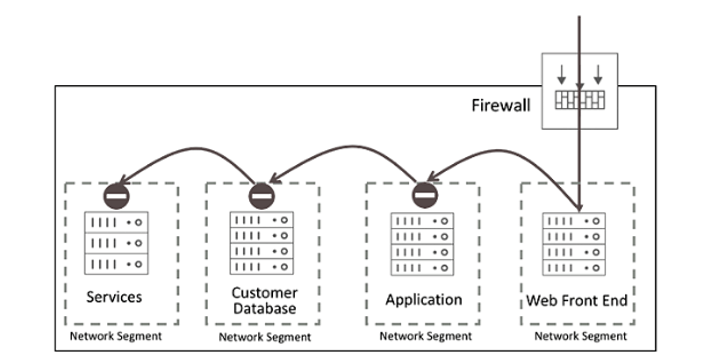

Die Netzwerksegmentierung ist ein architektonischer Ansatz, der ein Netzwerk in mehrere Segmente oder Subnetze unterteilt, von denen jedes als eigenes kleines Netzwerk fungiert und Sicherheitsprotokolle auf jede Zone anwendet, um Sicherheit und Compliance zu verwalten. Es beinhaltet normalerweise die Isolierung des Verkehrs zwischen Netzwerksegmenten mithilfe von virtuellen lokalen Netzwerken (VLANs), gefolgt von Sicherheitsmaßnahmen über Firewalls, um Anwendungen und Daten zu schützen.

Die Netzwerksegmentierung wurde als eine Lösung hervorgehoben, die Sicherheit bietet, ohne die Leistung zu beeinträchtigen, da sie die Erstellung und Pflege von Richtlinien für verschiedene Netzwerksegmente ermöglicht. Die Netzwerksegmentierung ermöglicht es, verletzte Zonen zu isolieren, ohne das gesamte System oder das Unternehmensnetzwerk zu beeinträchtigen. Geräte im selben Netzwerksegment können direkt miteinander kommunizieren. Um mit Geräten auf einem anderen Segment zu kommunizieren, muss der Datenverkehr einen externen Abgrenzungspunkt (typischerweise einen Router oder eine Firewall) passieren. Dies ermöglicht es, den Datenverkehr zu überprüfen oder Sicherheitsrichtlinien umzusetzen, wodurch die Gesamtsicherheit erhöht wird.

Abbildung 1. Netzwerksegmentierung

Warum ist die Netzwerksegmentierung wichtig?

In der heutigen Welt werden selbst in kleinen Unternehmen Terabytes an Daten in IT-Systemen gespeichert. Und die Größe der Daten nimmt jeden Tag zu. Außerdem haben nicht alle Daten in der Netzwerkinfrastruktur die gleiche Bedeutung. Während einige von ihnen wie Müll erscheinen mögen, sind andere für die Organisation von entscheidender Bedeutung und müssen vor unbefugtem Zugriff geschützt werden. Aber alle Daten auf die gleiche Weise zu sichern, ist weder machbar noch finanziell sinnvoll. Um sensible Daten zu schützen, ist eine strenge Netzsegmentierung mit einer Kombination aus physischer und logischer Trennung erforderlich.

Alle Unternehmen, sowohl öffentliche als auch private, müssen aktiv ihr Niveau der Bereitschaft für Cyberkriminalität erhöhen. Die NIS-Richtlinie (Netzwerk- und Informationssicherheit) hat die Anforderungen an die Informationssicherheit kritischer Infrastrukturen erweitert. Die DSGVO verhängt strenge Strafen für den unsachgemäßen Umgang mit personenbezogenen Daten. Vor allem ist Informationssicherheit eine strategische Angelegenheit, die das Wachstum, die Rentabilität, die Wettbewerbsfähigkeit und die Zukunftsaussichten einer Organisation beeinflusst. Effiziente Sicherheitsverfahren sind typischerweise nur ein Bruchteil der möglichen Schadenskosten.

Fast jede Organisation hat eine externe Firewall, um sich gegen Cyberangriffe zu schützen. Das Problem ist, dass intelligente Angreifer häufig herausfinden, wie sie diese Firewalls umgehen oder Malware in scheinbar legitimen Netzwerkpaketen verstecken können, die ins Unternehmen fließen. Sobald sie im Unternehmensnetzwerk sind, kann der Angriff negative Auswirkungen haben, indem er sich ungehindert lateral ausbreitet und Zugang zu wertvollen Vermögenswerten wie Kartendaten, Unternehmensfinanzunterlagen erhält oder einen kritischen Dienst im Austausch gegen ein Lösegeld lahmlegt.

Um das Risiko einer Cyberbedrohung zu senken und ihre Auswirkungen zu begrenzen, sollte die Netzwerksegmentierung implementiert werden. Ohne eine Segmentierung in einer IT-Infrastruktur besteht ein hohes Risiko, dass sensible Informationen durchsickern oder manipuliert werden, sowie dass Computerviren und Malware sich unkontrolliert und leicht verbreiten.

Die Netzwerksegmentierung ist eine der effektivsten Präventionsmethoden gegen Datenverletzungen, Malware-Infektionen und andere Arten von Cybersicherheitsrisiken. Gruppen von Endgeräten, wie Desktops und Server, in einem ordnungsgemäß segmentierten Netzwerk, haben nur die Konnektivität, die für legitime geschäftliche Zwecke erforderlich ist. Dies schränkt die Fähigkeit von Malware ein, sich auszubreiten, oder die Fähigkeit eines Angreifers, von System zu System zu wechseln.

Die Netzwerksegmentierung sorgt nachweislich für eine sorgfältige Datenaufteilung und gibt Organisationen eine bessere Chance, die Ausbreitung eines Netzwerkkompromisses zu begrenzen. Zum Beispiel hat der Gastverkehr eines Unternehmens keinen Grund, auf die Daten der Finanzabteilung zuzugreifen, und HR-Anwendungen sollten keinen Zugang zu HIPAA- oder PCI-Daten haben. Die Netzwerksegmentierung schafft strenge Grenzen zwischen verschiedenen Netzwerksegmenten, und die Implementierung einer Firewall schützt Netzwerke vor Cyber-Bedrohungen. Infolgedessen ist eine Lösung, wie Kartendaten geschützt werden können, die Netzwerksegmentierung.

Die Netzwerksegmentierung verhindert, dass Black-Hat-Hacker und Cyber-Bedrohungen sich ausbreiten oder lateral in Unternehmensnetzwerken, Campusnetzwerken und Cloud-Umgebungen bewegen. Eine Cyber-Bedrohung kann auf das Netzwerksegment oder Host-Segment eingesperrt werden, in dem sie zuerst entdeckt wurde, sodass Hacker daran gehindert werden, auf andere Teile des Netzwerks zuzugreifen. Kleine Sicherheitsvorfälle werden eingedämmt, was zu einem besseren Schutz vor Datenverletzungen für Unternehmen führt.

Was sind die Arten der Netzwerksegmentierung?

Vier Arten der Netzwerksegmentierung werden im Folgenden erklärt:

- Firewall-Segmentierung

- Netzwerksegmentierung

- Segmentierung mit SDN

- Mikrosegmentierung

1. Firewall-Segmentierung

Firewalls werden innerhalb eines Unternehmensnetzwerks verwendet, um interne Zonen zu schaffen, die funktionale Bereiche voneinander trennen, um Angriffsflächen zu minimieren und zu verhindern, dass Bedrohungen über eine Zone hinaus verbreitet werden. Die Trennung von Finanzanwendungen von Personalverwaltungsanwendungen ist ein weit verbreitetes Beispiel für die Segmentierung von Firewalls. Ein weiteres häufiges Beispiel ist der Schutz sensibler Bereiche wie Server, Speicher und Client-PCs in der Finanzabteilung, wo PCI-Daten aufbewahrt werden.

Firewall-Administratoren sind gut mit der Verwendung von Firewalls vertraut, die als Internet-Firewalls eingesetzt werden. Aber wenn dieselben Firewalls als interne Firewalls oder Rechenzentrumsfirewalls für die interne Segmentierung eingesetzt werden, neigen sie dazu, erhebliche Komplexität einzuführen. Weil die interne Netzwerksegmentierung viel mehr Firewall-Regeln erfordert als die externe Firewall. Ein weiterer Nachteil der Firewall-Segmentierung sind die erheblichen Kosten, die sie verursacht, da für jede Site ein Paar teurer Firewalls erforderlich ist. Schließlich kann ein menschlicher Fehler wie eine Fehlkonfiguration der internen Firewall zu kritischen Dienst- oder Produktionsunterbrechungen im Unternehmen führen.

2. Netzwerksegmentierung

Die Netzwerksegmentierung kann in Unternehmensnetzwerken durch die Erstellung von VLANs oder Subnetzen implementiert werden. Virtuelle lokale Netzwerke (VLANs) teilen Netzwerke in kleinere Segmente auf, in denen alle Geräte virtuell miteinander verbunden sind, als ob sie sich im selben LAN befänden. Subnetze unterteilen ein Netzwerk in kleinere Subnetze, die durch Netzwerkausrüstung mithilfe von IP-Adressen verbunden sind. Diese beiden Ansätze führen nicht nur zu einer effizienteren Netzwerkleistung, sondern verhindern auch, dass Cyberbedrohungen über ein bestimmtes Netzwerk hinaus verbreitet werden.

Die Implementierung der Netzwerktrennung bringt folgende Schwierigkeiten mit sich. Erstens muss die Netzwerkstruktur häufig neu gestaltet und konfiguriert werden, um die Anforderungen der Segmentierung zu erfüllen. Das Schreiben und Verwalten der Tausenden von Zugriffssteuerungslisten-Regeln, die auf dem Router oder Switch laufen, hat eine hohe Komplexität, die zu Fehlkonfigurationen führen kann.

3. Segmentierung mit SDN

Interne Firewalls sowie Virtual Local Area Network (VLAN) und Access Control List (ACL) Konfigurationen auf Netzwerkgeräten waren Beispiele für traditionelle Segmentierungstechnologien. Diese Ansätze sind jedoch kostspielig und schwierig. Sie erfordern eine erhebliche Menge an manueller Arbeit und skalieren nicht gut.

Netzwerktechniker müssen sorgfältig überlegen, welche Ressourcen zum selben Netzwerksegment gehören, sowie geeignete Sicherheitsrichtlinien festlegen, um die Kommunikation zwischen den Netzwerksegmenten zu regeln. Dann müssen sie alle betroffenen Netzwerkgeräte konfigurieren, was ein zeitaufwändiger und häufig fehleranfälliger Prozess ist. Außerdem kann die Implementierung von Best Practices zur Netzwerksegmentierung in komplexen Netzwerken unmöglich sein, ohne den täglichen Betrieb zu unterbrechen.

Ein weiterer Nachteil dieser Methoden ist, dass sie davon ausgehen, dass jedes Gerät im Netzwerk vertrauenswürdig ist. Da sie hauptsächlich dazu gedacht sind, externe Angriffe zu verhindern, können diese Ansätze Organisationen anfällig für Insider-Angriffe machen.

Um diese Bedenken auszuräumen, setzen IT-Führungskräfte neuartige Ansätze wie Mikrosegmentierung und softwaredefiniertes Networking (SDN) um. Diese Segmentierungsmethoden ermöglichen eine granularere Kontrolle und eine einfachere Verwaltung.

Sowohl SDN als auch Mikrosegmentierung gehen davon aus, dass alle Geräte standardmäßig als nicht vertrauenswürdig gelten, selbst wenn sie bereits Teil des Unternehmensnetzwerks sind. Um "vertrauenswürdig" zu werden und Zugang zu Unternehmensressourcen zu erhalten, muss das Gerät bestimmte Anforderungen erfüllen, wie zum Beispiel das Ausführen eines Antivirenprogramms oder das Abschließen der Multi-Faktor-Authentifizierung (MFA).

Durch die Klassifizierung und Kennzeichnung des Netzwerkverkehrs vereinfacht die softwaredefinierte Zugriffstechnologie nun die Segmentierung des Netzwerkverkehrs. Es verwendet dann Verkehrstags, um die Netzwerksegmentierungsrichtlinie direkt auf Netzwerkgeräte durchzusetzen und die Komplexität traditioneller Ansätze zu beseitigen.

Software-Defined Networking (SDN) bietet Kunden verschiedene virtuelle Netzwerke, während dieselbe zugrunde liegende physische Infrastruktur genutzt wird. SDN wird verwendet, um die Netzwerkautomatisierung und Programmierbarkeit zu erhöhen, indem zentrale Controller eingesetzt werden, die von der physischen Hardware abstrahiert sind. Einige Netzwerkbetreiber versuchen, Segmentierung aus ihrer SDN-Netzwerk-Overlay-Implementierung herauszuholen, indem sie Richtlinien entwickeln, die Pakete durch ein verteiltes Set von Firewalls leiten.

Der Nachteil der SDN-Segmentierung ist der hohe Komplexitätsgrad, der für eine erfolgreiche Mikrosementierung erforderlich ist, insbesondere wenn Anwendungen nicht innerhalb der Netzwerkgrenzen passen. SDN konzentriert sich auf Netzwerkrichtlinien anstelle der Sicherheitsübersicht über Arbeitslasten und Anwendungsflüsse, die von anderen Ansätzen behandelt werden.

4. Mikrosegmentierung

In Segmentierungspolitiken nutzt die Mikrosementierung viel mehr Informationen, wie z.B. Informationen auf Anwendungsebene. Es ermöglicht granularere und flexiblere Richtlinien, um die hochspezifischen Bedürfnisse einer Organisation oder Geschäftsanwendung zu erfüllen.

Anstatt eine Firewall oder VLANs zur Segmentierung zu verwenden, kann die Arbeitslast des Hosts in der Mikrosegmentierung verwendet werden. Mikro-Segmentierung ist auch als hostbasierte Segmentierung bekannt. Jeder Host im Rechenzentrum enthält eine native zustandsbehaftete Firewall, wie die Windows Filtering Platform in Windows oder iptables in Linux. Diese Methode verwendet typischerweise Whitelist-Modelle, die alle Netzwerkpakete blockieren, außer denen, die erlaubt sind. Es ermöglicht die Kontrolle des Netzwerkverkehrs bis hinunter auf die Anwendungs- oder Arbeitslast-Ebene.

Workload-Telemetrie wird in der Mikrosegmentierung verwendet, um eine Karte von IT-Umgebungen und Anwendungen zu erstellen. Diese Karte wird verwendet, um zu visualisieren, was geschützt werden muss, und um eine automatisierte Segmentierungsrichtlinie umzusetzen. Um eine Richtlinie zu definieren, verwendet diese Methode menschenlesbare Labels anstelle von IP-Adressen, Portnummern oder Firewall-Regeln. Die Fähigkeit, die Segmentierung bis auf Prozessebene durchzusetzen, anstatt nur auf spezifische Dienstports, ist vorteilhaft für die Mikro-Segmentierung.

Der Nachteil der Mikrosegmentierung besteht darin, dass sie Zeit für die Schulung und Anpassung der System- oder Sicherheitsadministratoren erfordert. Die meisten Systemadministratoren sind mit Netzwerkausrüstung und Firewalls vertraut; jedoch müssen sie möglicherweise in einer neuen Methode zur Definition einer Richtlinie und zur Implementierung der Segmentierung auf Host-Ebene geschult werden.

Was sind die Vorteile der Netzwerksegmentierung?

Die Implementierung von Netzwerksegmentierung kann den Organisationen erhebliche Vorteile bieten. Und die Vorteile der Netzwerksegmentierung sind wie folgt:

-

Verbesserung der Leistung und Überwachung: Segmentierung hilft, Netzwerküberlastungen zu verringern. Die Netzwerkleistung und -überwachung verbessern sich, da es in einem gut segmentierten Netzwerk weniger Hosts pro Subnetz zu verwalten gibt. Die Netzwerksegmentierung verbessert die Gesamtleistung des Netzwerks, indem sie spezifischen Datenverkehr nur auf die Teile des Netzwerks beschränkt, die ihn benötigen. Zum Beispiel können mission-kritische eingebettete Geräte der SCADA-Systeme und Server vom Gastnetzwerk in einer Fertigungsfabrik getrennt werden, damit der von den Gästen erzeugte Internetverkehr die Produktionsgeräte nicht beeinträchtigt.

Darüber hinaus verbessert die Netzwerksegmentierung die Analytik für die Netzwerküberwachung, Netzwerkgeräte und den Netzwerkzugang. Je stärker das Netzwerk eines Unternehmens segmentiert ist, desto mehr Einblick hat es in seinen LAN-Verkehr.

-

Reduzierte Auswirkungen von Cyberangriffen: Unsegmentiertes oder flaches Netzwerkdesign birgt hohe Cybersicherheitsrisiken. Das Design eines Netzwerks hat einen erheblichen Einfluss auf die Fähigkeit einer Organisation, Cyberangriffe zu identifizieren, sich dagegen zu verteidigen und sich davon zu erholen. Da die Segmentierung die Ausbreitung eines Angriffs begrenzt, verbessert sie die Sicherheit eines Netzwerks. Angriffe in einem Abschnitt werden daran gehindert, Systeme in einem anderen zu beeinträchtigen, wodurch ihre Ausbreitung begrenzt und der Schaden minimiert wird. Segmentierung verhindert beispielsweise, dass ein Malware-Ausbruch in einem Abschnitt auf andere Systeme übergreift. Auch gut isolierte Netzwerksegmente können die Fähigkeit eines Angreifers minimieren, lateral zu wechseln und von System zu System zu „pivotieren“. Wenn ein Unternehmensnetzwerk von einem Hacker kompromittiert wird und dieses Netzwerk segmentiert ist, wird es für ihn eine erhebliche Menge an Zeit in Anspruch nehmen, aus diesem compartmentalisierten Netzwerksegment auszubrechen und Zugang zu den Ressourcen zu erhalten, die er wirklich begehrt.

Abbildung 2. Wörtliche Bewegung eines Hackers in einem flachen Netzwerk

Abbildung 3. Wörtliche Bewegung eines Hackers in einem segmentierten Netzwerk

Laut dem

Cost of a Data Breach Report 2020, veröffentlicht von IBM, dauert es im Durchschnitt 280 Tage, um die Sicherheitslücke zu lokalisieren und zu schließen. Das bedeutet, dass der Hacker mehr als sechs Monate im Unternehmenssystem war und Zugang zu Unternehmensdaten und -systemen hatte. Effiziente Netzwerksegmentierung kann auch dabei helfen, Anzeichen eines Cyberangriffs zu erkennen. Sicherheitsteams können Vorfälle priorisieren, die voraussichtlich den größten Einfluss auf die Organisation haben werden, indem sie Ressourcen auf sensiblere Bereiche des Netzwerks konzentrieren. So können auch Muster in den Verkehrsströmen mit ungewöhnlicher Aktivität, die möglicherweise auf einen Angriff zwischen Netzwerksegmenten hinweisen, erkannt werden. Netzwerk- und Sicherheitsteams können steuern, welcher Datenverkehr in die Netzwerkzonen ein- und ausgeht und zwischen ihnen fließt, um Kompromittierungen zu verhindern und Compliance- und Prüfungsanforderungen zu erfüllen. Die Trennung sensibler Datenspeicher in verschiedene Netzwerkzonen erleichtert deren Schutz und verringert das Risiko betrügerischer Aktivitäten. Administratoren können dank der unterschiedlichen Netzwerkzonen schneller auf Netzwerkereignisse reagieren. Wenn ein Angriff oder ein Fehler auftritt, ist es einfach zu bestimmen, welche Segmente betroffen sind. Diese helfen, den Umfang der Fehlersuche einzugrenzen. -

Hält anfällige Systeme sicher: Segmentierung kann verhindern, dass bösartiger Datenverkehr Systeme erreicht, die sich nicht selbst schützen können, und schützt die Endgeräte, insbesondere IoT-Geräte. Zum Beispiel sind SCADA-Systeme oder einige eingebettete Geräte in einer Produktionslinie einer Fabrik möglicherweise nicht mit effektiven Sicherheitsverteidigungsmechanismen ausgestattet. Da einige Systeme, wie industrielle Steuerungssysteme (ICS), eine extrem hohe Verfügbarkeit erfordern, ist es schwierig, sie regelmäßig zu aktualisieren und vor Cyberangriffen zu schützen. Sie können vor potenziell schädlichem Internetverkehr geschützt werden, indem Netzwerksegmentierung als bewährte Methode implementiert wird.

-

Reduziert die Kosten für die Einhaltung von Vorschriften: Durch die Implementierung der Netzwerksegmentierung werden alle IT-Ressourcen, die denselben Schutzbedarf in Bezug auf Datenschutz, Integrität, Zugänglichkeit und Zugriff erfordern, in derselben Zone zusammengeführt. Je höher die Schutzanforderungen eines Systems sind, desto höher sind die Kosten für den Aufbau und die Wartung des Systems und der Schutzmechanismen. Dies bedeutet auch, dass aus wirtschaftlichen Gründen Systeme mit hohen Sicherheitsanforderungen so klein wie möglich gehalten werden sollten.

Durch die Begrenzung der Anzahl der betroffenen Systeme senkt die Segmentierung die Kosten für die Einhaltung von Vorschriften. Zum Beispiel unterscheidet die Segmentierung zwischen Systemen, die Zahlungen verarbeiten, und solchen, die dies nicht tun. Infolgedessen gelten die kostspieligen Compliance-Anforderungen und Auditprozesse nur für die Systeme im Geltungsbereich und nicht für das gesamte Netzwerk.

-

Implementierung einer Richtlinie der geringsten Privilegien: Da Benutzer das schwächste Glied in der Sicherheitskette des Netzwerks sind, ist die Richtlinie des geringsten Privilegs (PoLP) entscheidend. Laut dem Verizon Data Breaches Report 2020 werden mehr als zwei Drittel der Malware-Netzwerkverletzungen durch Benutzer verursacht, die auf die Links in bösartigen E-Mails klicken.

Mit Hilfe der Netzwerksegmentierung kann der Benutzerzugang zu den sensibelsten Informationen und Systemen leicht eingeschränkt werden. Die Einschränkung des Benutzerzugriffs kann äußerst nützlich sein, um Informationen zu schützen, wenn eine der Benutzeranmeldeinformationen ausgenutzt wird. Infolgedessen ist die Netzwerksegmentierung vorteilhaft, um wertvolle Unternehmenswerte sowohl vor externen als auch vor internen Angriffen zu schützen.

Wer braucht Netzwerksegmentierung?

Ein gut gestaltetes Netzwerk kann Organisationen aller Formen und Größen zugutekommen, aber eine gute Segmentierung ist in bestimmten Branchen besonders wichtig.

Organisationen, die sich um Sicherheit und Compliance sorgen, sollten die Netzwerksegmentierung implementieren, um ihre wertvollen Vermögenswerte vor Sicherheitsverletzungen zu schützen, indem sie die seitliche Bewegung von Angreifern einschränken.

Unternehmen, die die Anforderungen an die Cybersicherheit im Gesundheitswesen sowie die PCI-Vorschriften erfüllen müssen, sind zwei typische Beispiele für die Notwendigkeit der Netzwerksegmentierung.

-

Gesundheitsunternehmen: Um sensible Patientendaten zu schützen, sollten Gesundheitsorganisationen eine gut gestaltete, richtig segmentierte sichere Netzwerk-Infrastruktur implementieren, um medizinische Aufzeichnungen zu speichern. Gesundheitsunternehmen müssen PHI-Daten schützen und gleichzeitig den Compliance-Rahmenwerken für Cybersicherheit im Gesundheitswesen entsprechen. Es gibt gängige Sicherheitsrahmenwerke, die der Gesundheitsbranche und ihren Anbietern helfen, ihre Sicherheit und Compliance auf konsistente und vereinfachte Weise zu demonstrieren. Die Isolierung sensibler Systeme, die genaue Kartierung, die Netzwerksegmentierung und -trennung sowie die Kontrolle der Netzwerkverbindungen sind allesamt kritische Sicherheitskontrollen, die angewendet werden müssen.

-

Einzelhändler: Aufgrund der PCI-Vorschriften ist die Netzwerksegmentierung für Einzelhändler von entscheidender Bedeutung. Es beinhaltet die strenge Kontrolle des Zugangs zu Netzwerksegmenten, in denen Kartendaten gespeichert werden. Die PCI-Compliance-Standards erfordern von Verkäufern und anderen Unternehmen, Kreditkarteninformationen auf sichere Weise zu behandeln, was das Risiko verringert, dass sensible Finanzkontoinformationen von Karteninhabern kompromittiert werden. Daher wird die Netzwerksegmentierung in der Unternehmenskonformität mit dem Payment Card Industry Data Security Standard (PCI DSS) verwendet, um Systemkomponenten innerhalb einer Cardholder Data Environment (CDE) zu isolieren.

Wie schützt die Netzwerksegmentierung die Daten der Zahlungskarteninhaber, um die PCI DSS-Konformität zu gewährleisten? Zum Beispiel, wenn ein anderer Bereich des Netzwerks kompromittiert wird, können sensible Kartendaten sicher bleiben. Weil ein zufälliger Leak eines Kassensystems keine Datenbanken mit Zahlungsinformationen gefährdet. Die Netzwerksegmentierung isoliert die Kartendaten des Karteninhabers vom kompromittierten System, wodurch verhindert wird, dass Hacker auf sensible Daten zugreifen, ohne zusätzliche Sicherheitsmaßnahmen zu verletzen.

Es gäbe nichts, was das kompromittierte System von den Kartendaten des Karteninhabers trennt, wenn keine Netzwerksegmentierung vorhanden wäre, was Angreifern nahezu sofortigen Zugriff ermöglicht, ohne zusätzliche Sicherheitsmaßnahmen zu durchbrechen.

-

Gast-WLAN: Eine weitere häufige Anwendung der Netzwerksegmentierung besteht darin, Gästen oder Besuchern den Internetzugang im Unternehmensnetzwerk zu ermöglichen. Der Datenverkehr vom Gast-VLAN oder Subnetz wird vom Rest des Unternehmensnetzwerks getrennt gehalten, um sicherzustellen, dass Gäste keinen Zugang zu Unternehmensdaten erhalten.

Wie wird die Netzwerksegmentierung implementiert?

Die Netzwerksegmentierung kann ein schwieriger Prozess sein, der eine breite Palette von Fähigkeiten erfordert und massive Auswirkungen auf die Betriebsabläufe hat. Die Komplexität wird durch Faktoren wie die Größe der Infrastruktur, die Bereitschaft des Managements, das verfügbare Personal, den aktuellen Stand der Dinge und das Budget bestimmt.

Die Netzsegmentierung kann durch Befolgung der fünf unten aufgeführten Schritte implementiert werden.

-

Erstellen eines Zonenmodells: Um ein Zonenmodell zur Netzwerksegmentierung zu erstellen, sollten die folgenden Konzepte definiert werden.

- Arten von Zonen, die implementiert werden sollen

- Sicherheits- und Gewährleistungsanforderungen für die Sicherheitsfunktionen, die die Zonen isolieren

-

Identifizieren, was segmentiert werden muss: Es muss bestimmt werden, welches System segmentiert werden soll. Dazu muss ein Überblick über die Systeme, die segmentiert werden sollen, einschließlich der Grenzen zu anderen Systemen, erstellt werden. Außerdem müssen die Datenflüsse, die in die Systeme hinein und aus ihnen heraus existieren werden, identifiziert werden.

-

Überprüfen Sie die Sicherheit der einbezogenen Systeme: Die Systeme, die Teil der Segmentierung sein werden, müssen basierend auf ihrer Kritikalität und Sensibilität klassifiziert werden. Das Unternehmen sollte die Klassifizierung als einen kontinuierlichen Prozess durchführen, aber eine Sicherheitsanalyse kann Systeme und Daten identifizieren, die nicht berücksichtigt wurden.

-

Richten Sie die Systeme gemäß dem Zonenmodell ein: Die Systeme sollten gemäß dem definierten Zonenmodell eingerichtet werden. Verfügbarkeit, Sicherheit, betriebliche Verantwortung und Funktionalität sind alles Faktoren bei der Platzierung. Zu erkennen, wie verschiedene Systeme auf Netzwerkebene miteinander kommunizieren, ist entscheidend. Auch die Kommunikation über Zonen-Grenzen hinweg, d.h. zwischen Zonen, sollte reduziert und der Datenfluss zwischen den Zonen überwacht werden.

-

Implementieren, testen und in Betrieb nehmen: Um die Netzwerksegmentierung umzusetzen, müssen verschiedene IT-Komponenten wie Router, Switches, Firewalls und Anwendungen neu konfiguriert werden, und in einigen Fällen müssen Netzwerke teilweise neu installiert werden. Außerdem werden die verschiedenen Sicherheitslösungen konfiguriert, getestet und implementiert. Während dieser Phase besteht das Risiko, dass die Netzsegmentierung aufgrund von Ausfällen die laufenden Operationen stört. Segmentierung funktioniert, indem der Datenverkehr zwischen den verschiedenen Teilen reguliert wird. Eine Segmentierungspolitik beschreibt, wie Sie entscheiden, Ihr Netzwerk in Segmente zu unterteilen. Der gesamte Verkehr in einem Abschnitt kann daran gehindert werden, einen anderen zu erreichen. Alternativ könnte der Datenverkehr basierend auf der Quelle, dem Ziel, der Art des Verkehrs und mehreren anderen Faktoren eingeschränkt werden.

Segmentierung funktioniert, indem der Datenverkehr zwischen den verschiedenen Teilen reguliert wird. Eine Segmentierungspolitik beschreibt, wie Sie entscheiden, Ihr Netzwerk in Segmente zu unterteilen. Der gesamte Verkehr in einem Abschnitt kann daran gehindert werden, einen anderen zu erreichen. Alternativ könnte der Datenverkehr basierend auf der Quelle, dem Ziel, der Art des Verkehrs und mehreren anderen Faktoren eingeschränkt werden.

Es gibt zahlreiche Methoden zur Netzwerksegmentierung. Die am häufigsten verwendete Methode besteht darin, sich auf das Netzwerk selbst zu verlassen. Bei dieser Methode werden VLANs oder Subnetze implementiert. Es ist üblich, dass Unternehmen ihre Netzwerke nach Geschäftsbereichen segmentieren und jedem Bereich wie Finanzen, Personalwesen, Forschung und Entwicklung usw. unterschiedliche VLANs zuweisen. Je nach den geschäftlichen Anforderungen können Netzwerkpakete zwischen den Abteilungen dann inspiziert oder eingeschränkt werden. Der Zugriff auf die interne HR-Datenbank könnte beispielsweise auf Computer im HR-VLAN beschränkt werden. Als weiteres Beispiel werden IoT-Geräte häufig in ihrer eigenen Netzwerkpartition platziert, um die Sicherheit zu erhöhen. Zum Beispiel können im Gesundheitssektor Röntgengeräte und andere verbundene medizinische Geräte vom Rest des Netzwerks isoliert gehalten werden.

Das Einsetzen einer Firewall in der Netzwerkinfrastruktur ist eine weitere Möglichkeit der Segmentierung. In diesem Ansatz werden verschiedene Zonen mit unterschiedlichen Sicherheitsanforderungen geschaffen. Zum Beispiel werden Server häufig in eine andere Zone mit viel stärkeren Sicherheitsmaßnahmen als Client-Desktops platziert. Dies kann verhindern, dass sich Viren von einem Firmenarbeitsplatz auf Server ausbreiten, die kritische Daten hosten.

Die Durchsetzung der Netzwerktrennung auf Host-Ebene ist ein neuerer Ansatz, der es ermöglicht, die Trennung vorzunehmen, ohne das Netzwerk zu beeinträchtigen.

Je nach technischen und geschäftlichen Anforderungen können verschiedene Perspektiven auf die Segmentierung angepasst werden.

Was sind Beispiele für Netzwerksegmentierung?

Es gibt zahlreiche Beispiele dafür, wie die Netzwerksegmentierung dazu beitragen kann, die Angriffsflächen zu verringern und die Wahrscheinlichkeit eines hochkarätigen Sicherheitsvorfalls zu senken.

-

Finanzorganisationen: Organisationen können Segmentierung verwenden, um eine bestimmte Anwendung vom Rest der Umgebung zu isolieren. Zum Beispiel können PCI-, SWIFT- und Gesundheitssysteme durch Netzsegmentierung vom Rest der Umgebung in einem Unternehmensnetzwerk isoliert werden.

Die Netzwerkinfrastruktur einer großen Bank mit mehreren Filialstandorten ist ein weiteres gutes Beispiel, bei dem Netzsegmentierung unerlässlich ist. Die Sicherheitsrichtlinie der Bank verhindert, dass Filialmitarbeiter Zugang zu ihrem Finanzberichterstattungssystem erhalten. Durch die Verhinderung, dass der gesamte Filialverkehr das Finanzsystem erreicht, kann die Netzsegmentierung dazu beitragen, die Sicherheitsrichtlinie durchzusetzen. Darüber hinaus wird das Finanzsystem durch die Reduzierung des gesamten Netzwerkverkehrs besser für die Finanzanalysten funktionieren, die es nutzen.

-

Schutz kritischer Server durch Implementierung von Netzwerksegmentierung: In diesem Szenario hatte ein Unternehmen beschlossen, sein Netzwerk zu segmentieren, um kritische Server vor einer Netzwerkeinbruch zu schützen. Daher können die folgenden Sicherheitsmaßnahmen umgesetzt werden:

- Erstellen Sie eine Liste der kritischen Server und dokumentieren Sie deren Sensibilität sowie alle notwendigen Kommunikationen mit solchen Geräten.

- Planen Sie die Umsetzung der Sicherheitsmaßnahmen nach einem Zeitplan, der angesichts der verfügbaren Ressourcen machbar ist, und stellen Sie sicher, dass vor der Bereitstellung ausreichende Tests durchgeführt werden.

- Beschränken Sie die logische Netzwerkverbindung zu wichtigen Servern auf nur die notwendigen Ports und Protokolle.

- Verbindungen konnten nur von vertrauenswürdigeren zu weniger vertrauenswürdigen Zonen hergestellt werden, nicht umgekehrt.

- auf die Whitelist gesetzte Anwendungsinhaltschicht, die nur diesen Inhalt zwischen Vertrauenszonen fließen lässt

- wenn die Funktion eines Benutzers oder Dienstes sensibler war als die anderer Benutzer oder Dienste, die denselben Host oder dasselbe Netzwerk teilen, sollte zusätzlich zu einem separaten Satz von Anmeldeinformationen eine Multi-Faktor-Authentifizierung verwendet werden.

- Reduzieren Sie die Verwendung von impliziten Vertrauensbeziehungen zwischen Hosts in verschiedenen Vertrauenszonen.

- Implementierung von Web-, Datei- und E-Mail-Inhaltsfilterung für Verbindungen zu externen Organisationen und dem Internet, um potenziell schädliche Inhalte zu erkennen und zu bereinigen

- Verwenden Sie Intrusion Prevention und hostbasiertes Antivirus, um identifizierte bösartige Inhalte zu erkennen und zu isolieren.

- Implementierung zentralisierter Protokollierungs-, Überwachungs-, Alarmierungs- und Prüfungsfunktionen, die von einem speziellen Sicherheitsoperationszentrum verwaltet werden.

-

Hochrisiko-Anwendungen vom Netzwerk trennen: In diesem Szenario stellte ein Unternehmen fest, dass der Großteil ihres Netzwerks sensible Daten enthielt und dass es nicht kosteneffektiv war, all diese Daten zu segmentieren oder zu trennen. Stattdessen entschied sich die Organisation, hochriskante Anwendungen vom Rest des Netzwerks zu isolieren (wie z.B. Content-Management-Systeme, Webbrowser und E-Mail-Clients). Um die geschäftlichen Anforderungen zu erfüllen und gleichzeitig das Risiko einer Cyberbedrohung zu verringern, können die folgenden Sicherheitsmaßnahmen umgesetzt werden:

- Kunden, die Internetzugang benötigen, starten eine Remote-Desktop-Anwendung auf ihrem Firmenarbeitsplatz, um sich mit einem virtuellen Desktop zu verbinden und sich mit einem speziell zu diesem Zweck erstellten Benutzerkonto zu authentifizieren. Dieser virtuelle Desktop wird von einem dedizierten Server bereitgestellt, der sich in einer anderen Authentifizierungsdomäne und einem anderen Netzwerksegment befindet. Dieser dedizierte Remote-Desktop ermöglicht es Benutzern, sich an risikobehafteten Aktivitäten wie dem Surfen im Internet und dem Lesen von E-Mails zu beteiligen, während die Fähigkeit eines Angreifers, eine einzige kompromittierte Anwendung auszunutzen, eingeschränkt wird.

- Kunden, die Zugriff auf Hochrisikanwendungen benötigen, haben eine lokale Virtualisierungsanwendung gestartet, die einen gehärteten virtuellen Host ausführt, der mit einem weniger vertrauenswürdigen entfernten System verbunden ist, das durch ein mehrschichtiges Sicherheitsgateway geschützt ist, das alle notwendigen Kommunikationsprotokolle zwischen Hochrisikanwendungen und dem Unternehmensnetzwerk trennt und isoliert.

Beste Praktiken der Netzwerksegmentierung

Netzwerk- und Sicherheitsarchitekturen sollten sich bewusst sein, dass die Netzsegmentierung die Gesamtleistung des Netzwerks bei der Implementierung nicht beeinträchtigen sollte. Best Practices der Netzwerksegmentierung sind wie folgt:

-

Vermeiden Sie Übersegmentierung: Wenn Computernetzwerke zu stark segmentiert werden, kann das Netzwerk- und Zugriffsmanagement schwierig werden, was zu geringerer Produktivität führt. Der Schlüssel liegt hier darin, ein Gleichgewicht zwischen Sicherheit und Verwaltbarkeit zu finden.

-

Einschränkung des Zugriffs Dritter: Da Datenverletzungen bei Anbietern in Unternehmensnetzwerken ständig vorkommen, ist es am besten, die Netzwerk-Infrastruktur zu schützen. Da so viele Drittanbieter und Dienstleister Zugang zum Unternehmensnetzwerk oder zu IT-Ressourcen benötigen, ist es eine wesentliche Best Practice, separate Zugangspunkte für jeden Anbieter zu halten.

-

Konsolidierung von Netzwerkressourcen und Datenkategorisierung: Die Zusammenführung ähnlicher Netzwerkressourcen in separate Datenbanken zur Straffung der Sicherheitsrichtlinien bei gleichzeitiger Datensicherung ist eine effektive Strategie zur Netzwerksegmentierung. Wenn Netzwerkprüfungen regelmäßig durchgeführt werden, kann es möglich sein, zu bestimmen, welche Ressourcen konsolidiert werden sollten. Die Daten können dann basierend auf ihrem Typ und Sensitivitätsgrad klassifiziert werden. Die Definition der Wichtigkeit und des Wertes aller Daten und Vermögenswerte ist entscheidend für die Netzwerksegmentierung. Diese Labels sind nützlich, um verschiedene Vertrauenszonen im Netzwerk zu identifizieren.

-

Regelmäßige Netzwerkprüfung: Wenn die Anzahl der IT-Ressourcen und Anwendungen, die auf ein Netzwerk zugreifen, kontinuierlich zunimmt und sich ändert, wird es schwieriger, den Zugriff und die Aktivitäten im Unternehmensnetzwerk zu verwalten. Regelmäßige Netzwerkaudits, die möglicherweise Schwachstellenscans umfassen, sind für den Netzwerksegmentierungsprozess von entscheidender Bedeutung und helfen dabei, Sicherheitslücken zu identifizieren.

-

Automatisierung: Weil die Bestimmung einer Netzwerksegmentierungsrichtlinie eine äußerst komplizierte Aufgabe ist, insbesondere für Unternehmensnetzwerke. Das manuelle Durchführen aller Segmentierungsphasen kann schwierig oder unmöglich sein.

Es ist entscheidend, Automatisierungsfähigkeiten wann immer möglich zu nutzen. Automatisierung, insbesondere während der Entdeckungs- und Klassifizierungsphasen, kann äußerst nützlich sein, um festzustellen, ob neue in das Netzwerk hinzugefügte Assets Sicherheitsanfälligkeiten enthalten, und um die Netzwerksegmentierungspolitik anzuwenden.

Was sind die besten Praktiken zur Netzwerksegmentierung zur Maximierung der Cybersicherheit?

Cybersicherheit ist die Praxis, Computersysteme, Netzwerke, Geräte und Daten vor bösartigen Angriffen zu schützen.

Es geht darum, Risiken zu erkennen, sie zu isolieren, sie ohne oder mit minimalem Datenverlust zu bekämpfen und auf Bedrohungsprävention hinzuarbeiten.

Während das Verhindern von Angriffen das Ziel der Cybersicherheit ist, ist es notwendig zu erkennen, dass ein Angriff stattfinden könnte und die Konsequenzen eines erfolgreichen Angriffs zu planen. Netzwerksegmentierung ist eine Technik zur Reduzierung der Auswirkungen eines Angriffs, bevor er eintritt. Einige der besten Praktiken der Netzwerksegmentierung können wie folgt aufgelistet werden:

-

Identifizieren Sie, wer mit Ihrem Netzwerk verbunden ist: Sie können nicht angemessen segmentieren, wenn Sie nicht wissen, wer Zugang zum Netzwerk hat oder auf was sie zugreifen müssen, um ihre Aufgaben zu erledigen. Wissen Sie, welche Daten von wem zugänglich sein müssen, bevor Sie mit einem Segmentierungsprojekt beginnen, damit Sie den Segmentierungsprozess später nicht neu gestalten müssen.

-

Segmentieren Sie nicht zu wenig oder zu viel: Projekte, die eine Segmentierung erfordern, könnten herausfordernd sein. Eine solide, erfolgreiche Segmentierungsstrategie umfasst einige erforderliche und deutliche Unterabschnitte. Zu viele können sehr komplex werden. Zu wenige könnten die Sicherheit Ihres Systems gefährden.

-

Getrennte Zugangstore für Drittanbieter: Einige der bekanntesten Datenpannen der jüngeren Geschichte ereigneten sich, weil ein böswilliger Akteur einen Dritten nutzte, um Zugang zu den Daten eines Unternehmens zu erhalten. Besorgniserregend ist, dass es länger dauert, einen Vorfall zu erkennen, wenn ein Dritter in einen Datenvorfall verwickelt ist.

Erstellen Sie segregierte Portale für Drittanbieter-Datenbenutzer, die Daten benötigen, um Dienstleistungen zu erbringen. So haben sie nur Zugang zu dem, was sie benötigen.

-

Stellen Sie sicher, dass der legale Zugang zu Daten bequemer ist als der illegale Weg: Beim Segmentieren Ihres Netzwerks sollten Sie die Architektur Ihres Netzwerks im Auge behalten. Sie könnten einen Pfad entwerfen, der es einem Dritten erfordert, mehrere Firewalls zu umgehen, um die benötigten Daten zu erhalten — aber was würde ein Hacker tun, um auf dieselben Daten zuzugreifen?

-

Führen Sie regelmäßig eine Netzwerkprüfung durch: Regelmäßige Netzwerkaudits sind entscheidend, um Ihre Netzwerke zu verteidigen und zu verhindern, dass Eindringlinge von einem Untersegment zum anderen wechseln. Wenn Sie Ihr Netzwerk nicht regelmäßig überwachen, riskieren Sie, Schwachstellen in Ihrem Design zu ignorieren, die ein Angreifer ausnutzen könnte.