Umfassender Leitfaden zum Port Mirroring: Zweck, Vorteile, Einrichtung und mehr

Die Paketaufnahme ist eine der hilfreichsten Techniken für Netzwerkingenieure, aber um sie durchzuführen, müssen Sie lernen, wie man eine gängige Technik namens Port-Mirroring verwendet.

Da Ihr Switch Kopien des durchlaufenden Datenverkehrs weiterleiten kann, können Sie Pakete erfassen, ohne spezielle Ausrüstung zu kaufen. Port-Mirroring ist der Name dieses Verfahrens.

Ein TAP (Testzugangspunkt) ist eine Hardwarekomponente, die für die Paketaufnahme notwendig ist. Glücklicherweise haben Sie bereits Switches und Hubs, die den gesamten Netzwerkverkehr leiten. Nutzen Sie Ihre aktuelle Netzwerkinfrastruktur und Port-Mirroring, um schnell und einfach Sichtbarkeit zu erlangen, ohne neue Hardware hinzuzufügen. Sowohl das reale Netzwerk als auch virtuelle Netzwerke, die auf virtuellen Computern laufen, können dafür verwendet werden. Der Prozess des Erfassens von Datenverkehr über Ihre Netzwerkausrüstung wird als "Port-Mirroring" bezeichnet. In vielen Nutzungsszenarien kann die Fähigkeit eines Netzwerk-Paket-Brokers zur Portspiegelung hinzugefügt werden, um unerwünschten oder unnötigen Datenverkehr zu filtern oder den Datenverkehr für spezifische zentrale Netzwerk-Analysetools zu aggregieren.

Durch die Verwendung einer Technologie namens Port-Mirroring können Sie einen Netzwerk-Analyzer, eine Sicherheitsvorrichtung oder ein Troubleshooting-Tool an einen Port eines LAN-Switches anschließen, um den Datenverkehr auf einem oder mehreren anderen Ports zu überwachen. Zum Beispiel können Netzwerkleistungsforschung, Sicherheitsprüfungen, Eindringungserkennung oder Protokolltests alle von Port-Mirroring profitieren. Port-Mirroring hat jedoch einige mögliche Nachteile, die die Funktionalität und Zuverlässigkeit Ihrer LAN-Switches beeinträchtigen können. Wir untersuchen in diesem Beitrag das Port-Mirroring, einschließlich was es ist, wie es funktioniert, worin es sich auszeichnet, seine Einschränkungen und die besten Möglichkeiten, es zu nutzen. Infolgedessen werden die folgenden Fragen beantwortet:

- Was ist Port Mirroring?

- Warum wird Port Mirroring verwendet?

- Was sind die Vorteile des Port Mirroring?

- Was sind die Nachteile und Einschränkungen des Port Mirroring?

- Wie funktioniert Port Mirroring?

- Wie konfiguriere ich Port-Mirroring?

- Best Practices für Port Mirroring

- Wie schneidet Port Mirroring im Vergleich zu anderen Überwachungsmethoden wie Network Taps ab?

- Was sind die verschiedenen Arten des Port-Mirroring?

- Was sind einige Anwendungsfälle und Szenarien für Port Mirroring in der Praxis?

- Welche Werkzeuge und Lösungen stehen für die Netzwerkanalyse mit Port Mirroring zur Verfügung?

- Was ist der Unterschied zwischen Port Mirroring und Traffic Mirroring?

- Wie kann Port Mirroring die Sicherheit und die Analyse des Netzwerkverkehrs beeinflussen?

Was ist Port Mirroring?

Ein Netzwerkswitch oder Router kann Port-Mirroring verwenden, um Kopien von Netzwerkpaketen, die an einem Satz von bestimmten Ports (Quellports) angezeigt werden, an andere Sätze von bestimmten Ports (Zielports) zu senden. Zusätzlich wird Port-Mirroring häufig für Netzwerkgeräte verwendet, einschließlich Intrusion Detection Systems, passiven Sonden und Real User Monitoring (RUM)-Technologien, die zur Unterstützung des Application Performance Management (APM) eingesetzt werden, um den Netzwerkverkehr zu überwachen. Die Pakete können mit aktiviertem Port-Mirroring überwacht und untersucht werden. Port-Mirroring wird umfassend genutzt; zum Beispiel können Netzwerkingenieure es verwenden, um Daten zu untersuchen und zu debuggen oder Probleme in ihren Netzwerken zu identifizieren, ohne die Fähigkeit der Netzwerkgeräte zur Verarbeitung von Paketen zu beeinträchtigen. Um ein gesundes Netzwerkumfeld zu erhalten, können die Netzwerkadministratoren relevante Daten aus dem Port-Mirroring sammeln und das Netzwerkverhalten bewerten.

Die Idee hinter Port-Mirroring ist ziemlich einfach. Die Konfiguration eines Switches ermöglicht es Ihnen, einen Port freizugeben. Der Switch wird dann so konfiguriert, dass er den gesamten eingehenden Datenverkehr an den vorgesehenen Port "spiegelt". Jedes Mal, wenn ein Paket vom Switch verarbeitet wird, wird eine Kopie erstellt und an das angeschlossene Gerät an dem genannten Port gesendet. Typischerweise wird eine Art spezialisiertes System installiert, um den Verkehr auf diesem Switch zu überwachen.

Warum wird Port Mirroring verwendet?

Je nach Entwurfsanforderungen ist Port-Mirroring vorteilhaft in einer Vielzahl von Netzwerkszenarien, einschließlich lokaler Netzwerke (LAN), virtueller lokaler Netzwerke (VLAN) und drahtloser lokaler Netzwerke (WLAN) einzusetzen. Durch die Unterstützung bei der Überwachung, Untersuchung, Erkennung und anschließenden Fehlersuche bei Netzwerk-Anomalien verbessert es die Netzwerksichtbarkeit.

Um eine Kopie der im Switch-Port (oder in einem gesamten VLAN) beobachteten Netzwerkpakete an einen Netzwerküberwachungslink an einem anderen Switch-Port zu übertragen, wird Port-Mirroring auf Netzwerkswitches verwendet. Dies wird häufig verwendet, um den Datenverkehr an Programme zu übertragen, die den Datenverkehr für Dinge wie die Überwachung der Einhaltung von Vorschriften, die Durchsetzung von Regeln, die Entdeckung von Eindringlingen und andere Dinge analysieren.

Port-Mirroring ist ein Werkzeug, das von Netzwerkadministratoren und Ingenieuren verwendet wird, um Netzwerkprobleme zu untersuchen, zu debuggen und zu diagnostizieren. Es hilft Administratoren, die Netzwerkleistung genau zu überwachen und warnt sie, wenn Probleme auftreten. An einer einzelnen oder mehreren Schnittstellen kann es verwendet werden, um entweder den eingehenden oder den ausgehenden Datenverkehr (oder beides) zu spiegeln.

Was sind die Vorteile des Port Mirroring?

Die Vorteile des Port-Mirroring sind unten aufgeführt:

- Port-Mirroring ist kostengünstiger, einfach einzurichten, leicht zu bedienen und stört nicht den regulären Netzwerkbetrieb, da einzelne Ports oder viele Ports (selektiv) mit einem Standard-Netzwerkswitch überwacht werden können (ohne zusätzliche Komponenten).

- Port-Mirroring ist besonders nützlich, wenn Ihre Netzwerkkonfiguration durch physischen Platz begrenzt ist oder wenn Sie ein VLAN für einen kurzen Zeitraum überwachen müssen.

- Sie müssen nur die Konfiguration Ihres Switches ändern, nicht physisch Geräte in einem Gehäuse installieren oder entfernen. Port-Mirroring ist eine verlockende Option für Unternehmen, die ihre ersten Schritte in die Netzwerkbeobachtbarkeit machen, aufgrund seiner einfachen Implementierung und des fehlenden Vorabinvestments.

- In Ihrem Netzwerk ist Port-Mirroring im Wesentlichen nicht nachweisbar. Wenn Sie einen dedizierten Netzwerk-Tap hinzufügen, haben Sie ein weiteres Gerät, das Sie unterstützen und warten müssen.

- Dedizierte Netzwerk-Taps haben eine niedrige Ausfallrate, aber sie könnten trotzdem fehlerhaft sein. Ein Switch ist nicht wahrscheinlicher auszufallen als jeder andere Switch, wenn das Port-Mirroring aktiviert ist.

- Port-Mirroring ist mit zahlreichen Switches kompatibel. Jeder Switch, den Sie überwachen möchten, erfordert die Installation eines Geräts, das einem Network Tap ähnelt.

- Für Netzwerkadministratoren und -ingenieure kann das Port-Mirroring eine Vielzahl von Vorteilen bieten, einschließlich der Unterstützung bei der Fehlersuche bei Netzwerkproblemen wie Paketverlust, Latenz oder Fehlkonfigurationen.

- Darüber hinaus kann es verwendet werden, um die Netzwerkleistung zu überwachen, wie z.B. die Bandbreitennutzung, das Verkehrsverhalten oder die Servicequalität.

- Durch das Erkennen bösartiger Aktivitäten, das Stoppen von Datenverletzungen oder die Durchsetzung von Richtlinien kann Port-Mirroring zur Erhöhung der Sicherheit eingesetzt werden.

- Durch das Imitieren und Bestätigen des Verhaltens von gespiegelten Ports kann es verwendet werden, um Netzwerkprotokolle zu testen, einschließlich neuer Anwendungen, Standards oder Funktionen.

Was sind die Nachteile und Einschränkungen des Port Mirroring?

Port-Mirroring hat einige erhebliche Probleme, obwohl es einfacher und kostengünstiger einzurichten ist. Die Nachteile des Port-Mirroring sind unten aufgeführt:

- Die Definition von echtem Egress-Mirroring besagt, dass es die genaue Anzahl der Kopien und Paketmodifikationen replizieren muss, die den Egress-geschalteten Port verlassen haben. Da das Port-Mirroring Ressourcen des Switches wie CPU, Speicher oder Bandbreite beansprucht, kann es sich negativ auf die Leistung und Zuverlässigkeit des Netzwerks auswirken. Fehler, Ausfälle und Verzögerungen können daraus resultieren.

- Port-Mirroring setzt das Netzwerk der Gefahr von unbefugtem Zugriff, Abfangen und Manipulation aus, indem es den Datenverkehr repliziert und sendet, der sensible oder regulierte Informationen enthalten könnte.

- Durch die Veränderung oder Beeinträchtigung des reflektierten Verkehrs kann das Port-Mirroring die Netzwerkgenauigkeit beeinträchtigen, indem es Messungen verzerrt und Ergebnisse verändert. Die Gültigkeit und Zuverlässigkeit der Netzwerk-Analyse, -Überwachung oder -Tests kann dadurch beeinträchtigt werden.

- Es ist möglich, dass die vollständige Erfassung und Speicherung von Paketen Datenschutzprobleme verursacht. Obwohl der Großteil der Daten, die durch Ihr Netzwerk fließen, verschlüsselt sein wird, wird nicht der gesamte interne Verkehr verschlüsselt sein, wenn er zu Websites außerhalb Ihres Unternehmens geht. Der E-Mail-Verkehr in Ihrem Netzwerk wird standardmäßig nicht verschlüsselt, es sei denn, Ihr Unternehmen hat sich entschieden, zusätzlichen Schutz für E-Mails bereitzustellen.

- Es besteht eine geringere Wahrscheinlichkeit für eine Leistungsverschlechterung, wenn nur die Pakete, die analysiert werden müssen, gespiegelt werden. Das Spiegeln des Verkehrs von vielen Ports kann dazu führen, dass die Kapazität der Ausgangsschnittstelle überschritten wird. Die Überlaufpakete werden dann gelöscht. Daher wird empfohlen, bestimmte Schnittstellen auszuwählen und darauf zu verzichten, alle Begriffe zu verwenden, um das Volumen des duplizierten Verkehrs zu reduzieren. Zusätzlich können Sie einen Firewall-Filter einrichten, um den Datenverkehr, der an die Spiegelinstanz gesendet wird, zu begrenzen, indem Sie die Menge des reflektierten Datenverkehrs einschränken.

- Einige Ziele der Netzwerkbeobachtbarkeit sind aufgrund der geringeren Priorität der gespiegelten Pakete schwieriger zu erreichen. Zum Beispiel könnte Port-Mirroring nicht zu Ihren Zielen passen, wenn Ihre Netzwerkbeobachtungsziele Dinge wie die Verringerung von Netzwerk-Jitter oder Latenz umfassen. Dies liegt daran, dass es aufgrund der Verzögerung bei der Zustellung der gespiegelten Pakete schwieriger sein kann, zeitkritische Fehler zu identifizieren und zu beheben.

- Ressourcen werden entweder für physische oder virtuelle Geräte benötigt. Diese können in Bezug auf Hardware und (bei kommerziellen Lösungen) Softwarelizenzen teuer sein. Aus diesem Grund ist es in der Regel nur finanziell machbar, Port-Mirroring an bestimmten Stellen im Netzwerk zu implementieren.

- Der Einsatz von leichten, hostbasierten Überwachungsagenten, die auf Servern gewonnene Paketaufzeichnungsstatistiken exportieren, zusammen mit Open-Source-Proxy-Servern, führt zu einer hoch skalierbaren und cloudfreundlichen Lösung.

Wie funktioniert Port Mirroring?

Bei einem Netzwerkswitch oder Router wird Port-Mirroring verwendet, um Kopien von Netzwerkpaketen, die an bestimmten Ports (Quellports) angezeigt werden, an zusätzliche Ports (Zielports) zu senden. Die Pakete können mit aktiviertem Port-Mirroring überwacht und untersucht werden.

Die meisten LAN-Switches, sei es in Bezug auf Hardware oder Software, ermöglichen Port-Mirroring als Funktion. Durch die Verwendung von Port-Mirroring können Sie ein oder mehrere Quellports einrichten, die Ports, die Sie überwachen möchten, und ein oder mehrere Zielports, die Ports, die Sie verwenden möchten, um den reflektierten Datenverkehr zu senden. Sie können den Datenverkehr von einem einzelnen Port, einer Gruppe von Ports, einem VLAN oder dem gesamten Switch spiegeln, je nach Switch-Modell und Einstellungen. Sie können entscheiden, ob Sie den ausgehenden, eingehenden oder beide Arten von Datenverkehr spiegeln möchten. Je nach Netzwerkarchitektur und Switch-Fähigkeiten kann das Port-Mirroring auf einem einzelnen Switch oder über mehrere Switches hinweg durchgeführt werden.

Basierend auf verschiedenen Arbeitsbereichen des Spiegelns sind lokale und entfernte Portspiegelung zwei Formen der Portspiegelung. Sie funktionieren nach unterschiedlichen Grundsätzen.

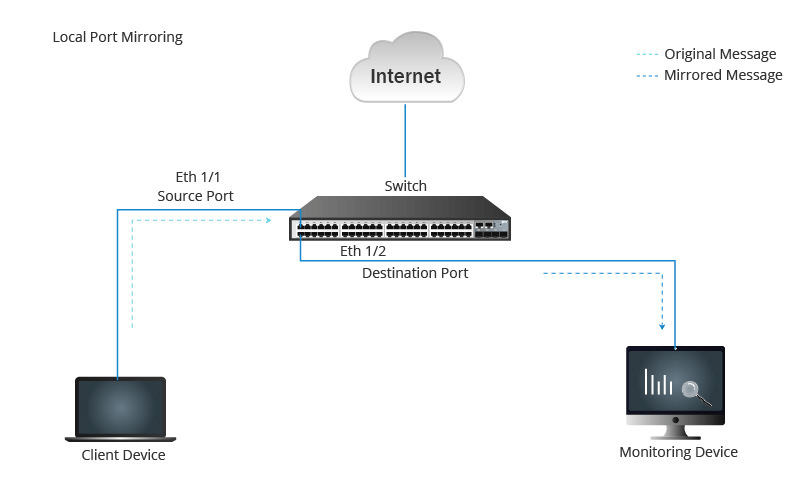

Die grundlegendste Art des Mirroring ist das lokale Port-Mirroring. Dasselbe Netzwerkgerät, das die Zielports hostet, hostet auch alle Quellports. Das lokale Port-Mirroring ermöglicht es dem Netzwerkswitch, eine Kopie des Pakets vom Quellport (Eth 1/1) an den Zielport (Eth 1/2) zu senden, wie in der untenstehenden Abbildung zu sehen ist. Das Paket kann dann vom Überwachungsgerät, das an den Zielport angeschlossen ist, überwacht und analysiert werden.

Abbildung 1. Lokales Port-Mirroring

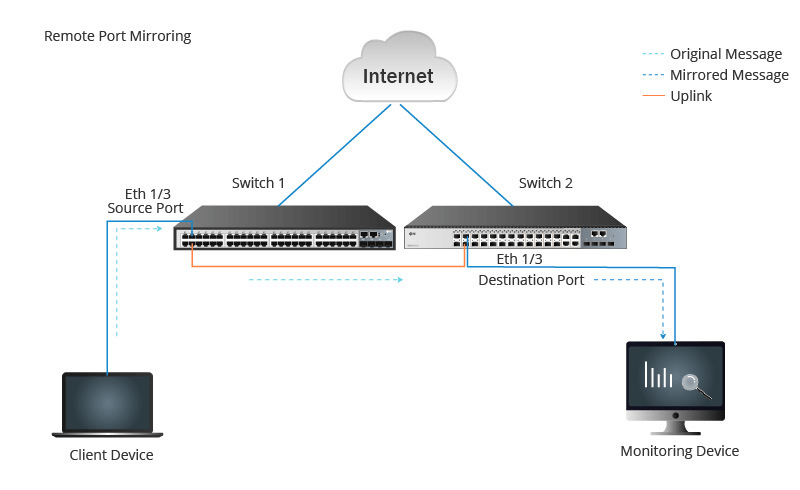

Wenn es um das Remote-Port-Mirroring geht, befinden sich die Quell- und Zielports nicht auf demselben Gerät. Abbildung 2 zeigt einen Switch mit dem Quellport (Eth 1/3) und einen weiteren Switch zum Zielport (Eth 1/3). Durch die Uplink-Verbindung, die durch den Port (Eth 1/4) an den beiden Switches ermöglicht wird, überträgt der Quellport eine Kopie des Pakets an den Zielport. Infolgedessen kann das lokale Port-Mirroring eine geräteweite Datenüberwachung und -analyse ermöglichen.

Abbildung 2. Remote Port Mirroring

Wie konfiguriere ich Port Mirroring?

Es gibt einige entscheidende Faktoren, die man bedenken sollte, bevor man lernt, wie man Port-Mirroring einrichtet, und wir können sie wie folgt auflisten:

- Bei lokalem Port-Mirroring wird die Konfiguration aktiviert, nachdem ein Port als Quellport und ein anderer als Zielport festgelegt wurde.

- Nur ein Quellport darf in eine Spiegelgruppe aufgenommen werden, obwohl es einen oder mehrere Zielports geben kann.

- Ein Port kann kein Mitglied von mehr als einer Spiegelgruppe sein, wenn er in einer von ihnen als Quellport festgelegt wurde.

- Das Anwenden von STP, RSTP oder MSTP auf den Zielport wird nicht empfohlen, da dies dazu führen könnte, dass das Gerät nicht mehr funktioniert.

Sicherzustellen, dass die Netzwerkausrüstung (ob Switch oder Router) Port-Mirroring unterstützt, ist ein Muss, bevor Sie sie einrichten. Wählen Sie entweder eine lokale Port-Mirroring-Konfiguration oder eine entfernte Port-Mirroring-Konfiguration.

Die Schritte zur Konfiguration des lokalen Portspiegelns sind unten aufgeführt:

- Richten Sie ein VLAN ein.

- Beide Quell- und Zielports im VLAN einbeziehen.

- Richten Sie die IP-Adresse ein.

- Am Zielport richten Sie das Port-Mirroring ein und duplizieren dann das Paket vom Quellport zum Zielport.

Die Schritte zur Konfiguration des Remote-Port-Mirroring sind unten aufgeführt:

- Erstellen Sie ein globales Schema mit dem Quellport.

- Konfigurieren Sie den Uplink-Port an einem Switch.

- Erstellen Sie ein globales Schema mit einem Zielport.

- Richten Sie den Uplink-Port an einem zusätzlichen Switch ein.

Beste Praktiken für Port Mirroring

Port-Mirroring kann ein sehr hilfreiches Werkzeug sein, wenn es richtig genutzt wird. Dennoch ist es entscheidend, um das Beste aus dieser Methode herauszuholen, zu verstehen, wie sie funktioniert, welche Vorteile und Schwierigkeiten sie mit sich bringt, sowie bewährte Praktiken zu kennen, um sie zu maximieren. Hier sind einige bewährte Praktiken, die Sie beachten sollten, wenn Sie gerade mit Port-Mirroring beginnen:

- Erkennen Sie die Umgebung. Um sicherzustellen, dass Ihr SPAN-Port am richtigen Switch ist, müssen Sie verstehen, wo der Datenverkehr fließt. Um zu vermeiden, dass dieselben Ports oder Geräte sowohl für normalen Verkehr als auch für gespiegelten Verkehr verwendet werden, sollten Sie dedizierte Ports und Geräte für das Port-Mirroring verwenden.

- Sie sollten einige bewährte Verfahren befolgen, während Sie Port-Mirroring verwenden, um die Effizienz und Zuverlässigkeit Ihrer LAN-Switches zu verbessern. Die Begrenzung der Anzahl und Dauer der gespiegelten Sitzungen sowie die gezielte Auswahl nur der relevanten Ports, VLANs oder Verkehrsrichtungen, die Sie überwachen müssen, gehören alle dazu.

- Geben Sie einen Filterbereich an. Ein SPAN-Port hat Nachteile, daher sollten Sie vorsichtig sein, den Datenverkehr nicht zu übererfassen. Spiegelte Pakete können vom Switch verworfen werden, wenn das Netzwerkverkehrsvolumen zu hoch ist. Um das Volumen und die Art des gespiegelten Verkehrs zu verringern, sollten die richtigen Filter und Trigger verwendet werden.

- Überprüfen Sie Ihre Protokolle. Obwohl die Netzwerkbeobachtbarkeit entscheidend ist, wenn Sie den aufgezeichneten Verkehr niemals überprüfen, tun Sie sich keinen Gefallen.

- Um die Integrität und Vertraulichkeit des Verkehrs zu gewährleisten, sollten sichere Techniken und Protokolle wie Verschlüsselung oder Authentifizierung verwendet werden.

- Begrenzen Sie Ihre Aufnahmen. Du musst jedes erfasste Paket analysieren oder filtern. Erkennen Sie, wonach Sie suchen, und bemühen Sie sich, nur den Verkehr aufzuzeichnen, den Sie benötigen.

Wie schneidet Port Mirroring im Vergleich zu anderen Überwachungsmethoden wie Network Taps ab?

Die Installation eines Netzwerk-Taps oder die Verwendung eines Mirror-Ports sind zwei beliebte Möglichkeiten, um einen Einblick in ein Netzwerk zu erhalten. Während sowohl Port-Mirroring als auch Taps Vor- und Nachteile haben, hängt die Wahl der besten Option von Ihren Netzwerkanforderungen und der Architektur ab, sowie natürlich von Ihrem Budget.

Um einen Netzwerk-Analyzer oder ein anderes Überwachungstool für Fehlersuche, Diagnosen, Sicherheit oder forensische Compliance einzusetzen, bieten sowohl Netzwerk-Taps als auch Spiegel-Ports einen Einblick in den Datenverkehr auf einem Netzwerksegment.

Im Folgenden werden die Unterschiede zwischen Netzwerk-TAP und Port-Mirroring zusammengefasst.

- TAPs sind ein wesentliches Element, das in jedem System verwendet werden muss, das vollständige Sichtbarkeit und Verkehrstreue erfordert. Zusätzlich ist es vorzuziehen, Netzwerk-TAPs zu implementieren, während die Verkehrsvolumina moderat bis hoch sind. TAPs werden oft während eines Wartungsfensters oder während des frühen Entwurfsprozesses eingesetzt, da die Installation eines TAP in einen bestehenden Netzwerk-Link eine kurze Kabeltrennung erfordert. Im Gegensatz dazu eignet sich das Port-Mirroring von Netzwerkswitches am besten für die Ad-hoc-Überwachung kleiner Datenmengen an Orten ohne TAPs. Es bleibt weiterhin die einzige Möglichkeit, auf einige Arten von Daten zuzugreifen, einschließlich Daten, die von Port zu Port innerhalb des gleichen Switches verschoben werden, Verkehr, der innerhalb eines Switches bleibt, aber niemals eine physische Verbindung erreicht, und Verkehr, der in abgelegenen Gebieten mit geringem Verkehr auftritt, die keinen dauerhaften TAP unterstützen können.

- Eine Hardwarekomponente, die in Ihrem Netzwerk installiert ist, wird als Network Tap bezeichnet. Es ermöglicht eine ungehinderte Netzwerkkommunikation, während alle Daten an einen Monitorport kopiert werden, wo ein Netzwerk-Analyzer darauf zugreifen kann.

- Auf der anderen Seite ist Port-Mirroring eine Funktion, die viele hochwertige Netzwerkgeräte mitbringen. Diese Funktion ermöglicht es, Daten von einem Port auf einen anderen zu replizieren, was zu einem Spiegelport führt, der als Software-Netzwerkanalysegerät dient.

- Mit Netzwerk-TAPs kann der Datenverkehr eines bestimmten Segments überwacht werden. Jedoch kann die Ausgabe der Portüberwachung von Tag zu Tag oder Stunde zu Stunde variieren, was zu inkonsistenten Berichten führt. Eine falsche Konfiguration des Spiegelports wird das Netzwerk verlangsamen.

- TAPs kümmern sich oft nicht darum, ob das Protokoll in der Verbindung transportiert wird oder ob der Verkehr IPv4 oder IPv6 ist. Ein passiver TAP wird verwendet, um allen Verkehr durchzulassen. Im Vergleich zur Anzahl der Ports, die möglicherweise überwacht werden müssen, sind die Spiegelports von Netzwerkswitches gering in der Anzahl und belegen Ports, die sonst für Produktionsverkehr genutzt werden könnten.

- Angesichts der Tatsache, dass die meisten Switches diese Funktion bereits integriert haben, verbrauchen Port-Mirroring-Lösungen nicht viel Bandbreite und sind preislich angemessen. Andererseits können Tap-Geräte an verschiedenen Stellen im Netzwerk installiert werden, um vollständige Einsicht und Sichtbarkeit zu gewährleisten; zusätzlich können sie, wenn sie passive Taps auf Glasfaserkabeln sind, auch bei einem Stromausfall weiterhin funktionieren.

- TAPs bieten vollständige Treue für Netzwerküberwachung, Analytik und Sicherheit, indem sie eine identische Replik des bidirektionalen Netzwerkverkehrs mit voller Liniengeschwindigkeit erzeugen. Obwohl die Spiegelports von Netzwerkschaltern häufig überlastet sind, führt dies zu verlorenen Paketen, was sich inkonsistent auf die Überwachung und Sicherheit auswirkt.

- Nach der Implementierung bieten passive TAPs ständigen Zugriff auf den Datenverkehr und benötigen keine Benutzerunterstützung oder Konfiguration. Während es manchmal den Netzwerkverkehr beeinflusst, kann das Port-Mirroring von Netzwerkschaltern eine nachteilige Leistungsbeeinträchtigung des Schalters selbst haben.

Welche Arten von Port Mirroring gibt es?

Es gibt verschiedene Port-Mirroring-Optionen, die von der Netzwerkarchitektur, den Bedürfnissen sowie der verwendeten Hardware und Software abhängen. Arten des Port-Mirroring sind wie folgt:

- Das Kopieren von Datenverkehr von einem Switch-Port zu einem anderen auf demselben Switch ist das, was lokales Port-Mirroring beinhaltet.

- Das Kopieren von Datenverkehr von einem Switch zu einem Port auf einem anderen umfasst das Remote-Port-Mirroring.

- Während das Port-Mirroring auf Layer 2 Administratoren ermöglicht, den Datenverkehr innerhalb eines lokalen Netzwerks (LAN) zu kopieren, repliziert das Zielport-Mirroring den Datenverkehr von verschiedenen Ports.

- Eine neuere Art des Remote-Port-Mirroring, das encapsulated remote port mirroring (ERPM), kann duplizierten Verkehr über ein Layer-3-Netzwerk transportieren.

- Das Spiegeln des Verkehrs zwischen zwei Switches in einer Zwei-Switch-Anordnung bietet Redundanz und erhöhte Skalierbarkeit.

- Die Fähigkeit, spezifischen VLAN-Verkehr auf einen bestimmten Port zu spiegeln, wird durch VLAN-basiertes Port-Mirroring bereitgestellt.

- Fernport-Spiegelung ist über Layer 2- und Layer 3-Netzwerke mithilfe des proprietären Cisco-Protokolls RSPAN (Remote Switched Port Analyzer) möglich.

- General Routing Encapsulation, oder GRE Eine weitere Methode zur Kapselung und Übertragung von gespiegelt Verkehr über ein Layer-3-Netzwerk ist das Tunneling.

Was sind einige reale Anwendungen und Szenarien für Port Mirroring?

Port-Mirroring hat eine Vielzahl von Anwendungen. Die häufigsten Anwendungsfälle für Port-Mirroring sind unten aufgeführt::

- Netzwerkfehlerbehebung: Port-Mirroring kann verwendet werden, um den Netzwerkverkehr zu überwachen und Probleme zu erkennen, wenn ein Netzwerk fehlerbehebt. Zum Beispiel kann Port-Mirroring dabei helfen festzustellen, welche Hardware oder Software für die langsamen Netzwerkgeschwindigkeiten eines Benutzers verantwortlich ist.

- Intrusion Detection System (IDS): Port-Mirroring kann verwendet werden, um den gesamten eingehenden Datenverkehr auf ungewöhnliches oder abweichendes Verhalten zu überwachen. Dies kann durch die Verwendung eines anderen Programms, wie eines Protokollanalysators oder IDS, erreicht werden, das alle eingehenden Pakete analysieren kann, ohne den regulären Betrieb des Switches zu stören.

- Verkehrsanalyse: Port-Mirroring kann tiefgehende Einblicke in das Verhalten des Netzwerkverkehrs bieten, die genutzt werden können, um die Netzwerk-Infrastruktur zu verbessern und sich auf zukünftige Kapazitätsbedarfe vorzubereiten.

- Sicherheitsüberwachung: Durch die Beobachtung von Verkehrsmustern kann Port-Mirroring genutzt werden, um Sicherheitslücken oder fragwürdiges Verhalten zu finden. Zusätzlich kann es helfen, potenzielle Insider-Bedrohungen zu lokalisieren.

- Anrufprotokollierung für IP-Telefone: Da alle VOIP-Anrufe über die IP-PBX geleitet werden müssen, kann ein Netzwerkswitch eine Kopie jedes Pakets, das von einem IP-Telefon gesendet oder empfangen wird, an den IP-Protokollierungs- (Aufzeichnungs-)Server oder die Anwendung liefern. Jedoch werden alle Anrufe auf diese Weise "unauffällig" erfasst.

- Leistungsüberwachung: Die Netzwerkleistung und der reibungslose Betrieb von Apps können beide über Port-Mirroring überprüft werden. Es kann dabei helfen, Optimierungsmöglichkeiten und bandbreitenintensive Apps zu finden, die die Netzwerkleistung beeinflussen können.

- Webbasierte Datenleckverhinderung: Einige Anwendungen verwenden Portspiegelung, um den Datenverkehr zu verfolgen, den Benutzer ins Internet senden. Dies kann es solchen DLP(Data Loss Prevention)-Lösungen ermöglichen zu bestimmen, ob bestimmte vertrauliche Informationen, wie Kreditkartennummern, medizinische Details und Designs von geistigem Eigentum, beispielsweise über Webmail in großen Mengen an jemanden weitergegeben werden.

- Anwendungsüberwachung: Durch die Verwendung von Port-Spiegelung können Sie bestimmte Programme überwachen und Probleme mit deren Nutzung oder Leistung feststellen. Zum Beispiel kann es dabei helfen, herauszufinden, welche Benutzer und wie häufig sie auf ein bestimmtes Programm zugreifen.

Welche Werkzeuge und Lösungen stehen für die Netzwerk-Analyse mit Port Mirroring zur Verfügung?

Netzwerkadministratoren können Netzwerkverkehr mit Hilfe zahlreicher Port-Mirroring-Lösungen konfigurieren, überwachen und analysieren. Diese Tools kommen in verschiedenen Formen, von einfachen Befehlszeilenoberflächen bis hin zu ausgeklügelten grafischen Benutzeroberflächen, die eine Echtzeit-Netzwerkverkehrsanalyse und Alarme bieten. Wireshark, Tcpdump, SolarWinds Network Performance Monitor und PRTG Network Monitor sind einige bekannte Port-Mirroring-Tools.

- Wireshark: Das bekannteste Werkzeug in der Toolbox eines jeden Systemadministrators ist sicherlich Wireshark. Es verfügt über mehrere hochmoderne Analysetools, zusätzlich zur Möglichkeit, Daten aufzuzeichnen. Die Tatsache, dass Wireshark Open Source ist und an praktisch alle Server-Betriebssysteme angepasst wurde, macht es noch attraktiver. Ursprünglich als Ethereal bekannt, ist Wireshark jetzt überall verfügbar, einschließlich als tragbare Standalone-Software.

- tcpdump: TCPdump ist das Hauptwerkzeug für nahezu alle Netzwerkverkehrserfassungen. Fast alle Betriebssysteme, die Unix-ähnlich sind, haben dieses Open-Source-Programm bereits installiert. Tcpdump ist ein großartiges Werkzeug zur Datensammlung und verfügt über eine hochentwickelte Filterungssprache. Um ein überschaubares Datenvolumen zur Analyse zu erhalten, ist es entscheidend, zu wissen, wie man die Daten zum Zeitpunkt der Erfassung filtert. Selbst ein mäßig ausgelastetes Netzwerk kann zu viele Daten erzeugen, wenn der gesamte Datenstrom eines Netzwerkgeräts erfasst wird.

- SolarWinds Network Performance Monitor: Eine Netzwerküberwachungssoftware namens SolarWinds Network Performance Monitor verfügt über einen Netzwerkpaketanalyzer, der automatisch Daten von mehr als 1.200 Apps sammeln kann. Mit dem Quality of Experience (QoE) Dashboard von SolarWinds Network Performance Monitor können Sie den Pakettransfer in Echtzeit überwachen.

- PRTG Network Monitor: Das Netzwerküberwachungstool Paessler PRTG Network Monitor verfügt über einen Paket-Sniffer und Funktionen zur Bandbreitenüberwachung. Mit SNMP und WMI kann die Software die Bandbreitennutzung, Upload- und Downloadgeschwindigkeiten sowie die Verfügbarkeit in Echtzeit überwachen.

Was ist der Unterschied zwischen Port Mirroring und Traffic Mirroring?

Die Spiegelungsfunktion umfasst Portspiegelung und Verkehrsspiegelung.

Traffic Mirroring kopiert den angegebenen Datenverkehr auf den Zielport, der einer bestimmten Konfigurationsregel für Analyse und Überwachung entspricht. Der Datenfluss von Client 2, der den Regeln entspricht, wird vom Quellport zum Zielport dupliziert, wodurch der kopierte Datenfluss an das Überwachungsgerät gesendet wird. Durch die Verwendung von Konfigurationsanweisungen oder einer ACL (Access Control List) kann der übereinstimmende Datenfluss definiert werden. Während das Port-Mirroring jedes Paket, das über die Schnittstelle kommt, an das Überwachungsgerät dupliziert, sendet das Traffic-Mirroring nur den ausgewählten oder übereinstimmenden Datenverkehr.

Die Unterschiede zwischen Traffic-Mirroring und Port-Mirroring sind wie folgt:

- Sie kopieren jedes Paket, das über die Schnittstelle geht, wenn Sie Port-Mirroring verwenden.

- Durch die Verwendung von Traffic-Mirroring können Sie auswählen, nur bestimmten Datenverkehr zu duplizieren, wodurch Ihre Überwachungsgeräte von der Verarbeitung irrelevanter Daten verschont bleiben.

- Während das Traffic-Mirroring eine skalierbarere Option ist, hat das Port-Mirroring erhebliche Nachteile, wie zum Beispiel die Möglichkeit, die Richtlinie nur in eine Richtung an der Schnittstelle anzuwenden.

- Das Spiegeln des Verkehrs zu einer Schnittstelle und das Spiegeln selbst sind beide Verkehrsverhalten.

Wie kann Port Mirroring die Sicherheit und die Analyse des Netzwerkverkehrs beeinflussen?

Während ihrer beruflichen Laufbahn werden Netzwerk- und Sicherheitsingenieure definitiv auf die Idee der Verkehrsüberwachung stoßen. Eine einzelne Verkehrsquelle kann dank Traffic-Mirroring in Echtzeit an mehrere Ziele übertragen werden.

Organisationen möchten den Datenverkehr möglicherweise spiegeln, während er bestimmte Bereiche ihrer Netzwerke durchläuft, aus verschiedenen Gründen. Die Hauptanwendungsfälle sind die Fähigkeit, Probleme zu beheben, zu untersuchen und bestimmte Sicherheitsmechanismen zu aktivieren. Gespiegelter Datenverkehr, der auf der Festplatte aufgezeichnet oder in Echtzeit untersucht wird, kann verwendet werden, um die Ursache von schwer zu findenden Ausfällen zu identifizieren, wie z.B. eine fehlerhafte Firewall-Blockregel oder ein Problem mit Routing-Protokollen.

Die Fähigkeit, den Datenverkehr zu untersuchen, ohne den Fluss selbst zu beeinträchtigen, ist der Hauptvorteil des Traffic-Mirroring in der Cloud. Unternehmen können sich häufig die Hardware und Lizenzen für eine Sandbox oder ein Intrusion Detection System (IDS) nicht leisten, und laufen daher Gefahr, dass der Datenverkehr verzögert wird. Diese Probleme werden durch einen gespiegelten Datenverkehrsfluss behoben. Zusätzlich erhöht es die Möglichkeit, Kontrollen zu testen, ohne den Live-Verkehr zu stören. Schließlich können Sicherheitsexperten Packet-Capture-Technologie für Compliance-Tests und Sicherheitsanalysen verwenden. Dies geschieht, indem der Netzwerkverkehr auf eine Festplatte geschrieben wird, was einen Ort erfordert, um in das Netzwerk einzutauchen und die Kommunikation abzuhören.

Aus dieser Perspektive müssen wir wissen: Die Verwendung von Netzwerkleistungsanalysetools kann Ihrem Team dabei helfen, Netzwerkprobleme genau und schnell zu lokalisieren und zu lösen. Ihr Unternehmen kann mit den richtigen Netzwerk-Analysetools proaktiv die Bandbreitenverfügbarkeit, Netzwerkengpässe, WLAN-Geschwindigkeiten und vieles mehr überwachen.

Abschließend sind verbesserte Netzwerksichtbarkeit, Fehlersuche und Sicherheit Vorteile des Port-Mirroring. Administratoren können die Netzwerkleistung verbessern, Sicherheitsbedrohungen erkennen und Netzwerkprobleme schnell identifizieren und beheben, indem sie den Netzwerkverkehr überwachen.

Zusätzlich kann es verwendet werden, um die Netzwerkleistung zu überwachen, wie z.B. die Bandbreitennutzung, das Verkehrsverhalten oder die Servicequalität. Port-Mirroring kann verwendet werden, um die Sicherheit zu stärken, indem bösartige Aktivitäten erkannt, Datenverletzungen gestoppt oder Regeln durchgesetzt werden.