Was ist ein Intrusion Detection System (IDS)?

Unauthentifizierte Netzwerkangriffe, Verstöße gegen Richtlinien, Traffic-Überflutung und andere aufkommende Sicherheitsrisiken und Angriffe sind in weltweit tätigen Unternehmen zunehmend verbreitet und führen zu erheblichen wirtschaftlichen Verlusten. Es ist entscheidend, sicherzustellen, dass Ihr Unternehmen nicht zum Opfer eines Eindringangriffs wird. Ein Eindringangangriff auf Ihre Netzwerke und verbundenen Systeme kann verheerend sein.

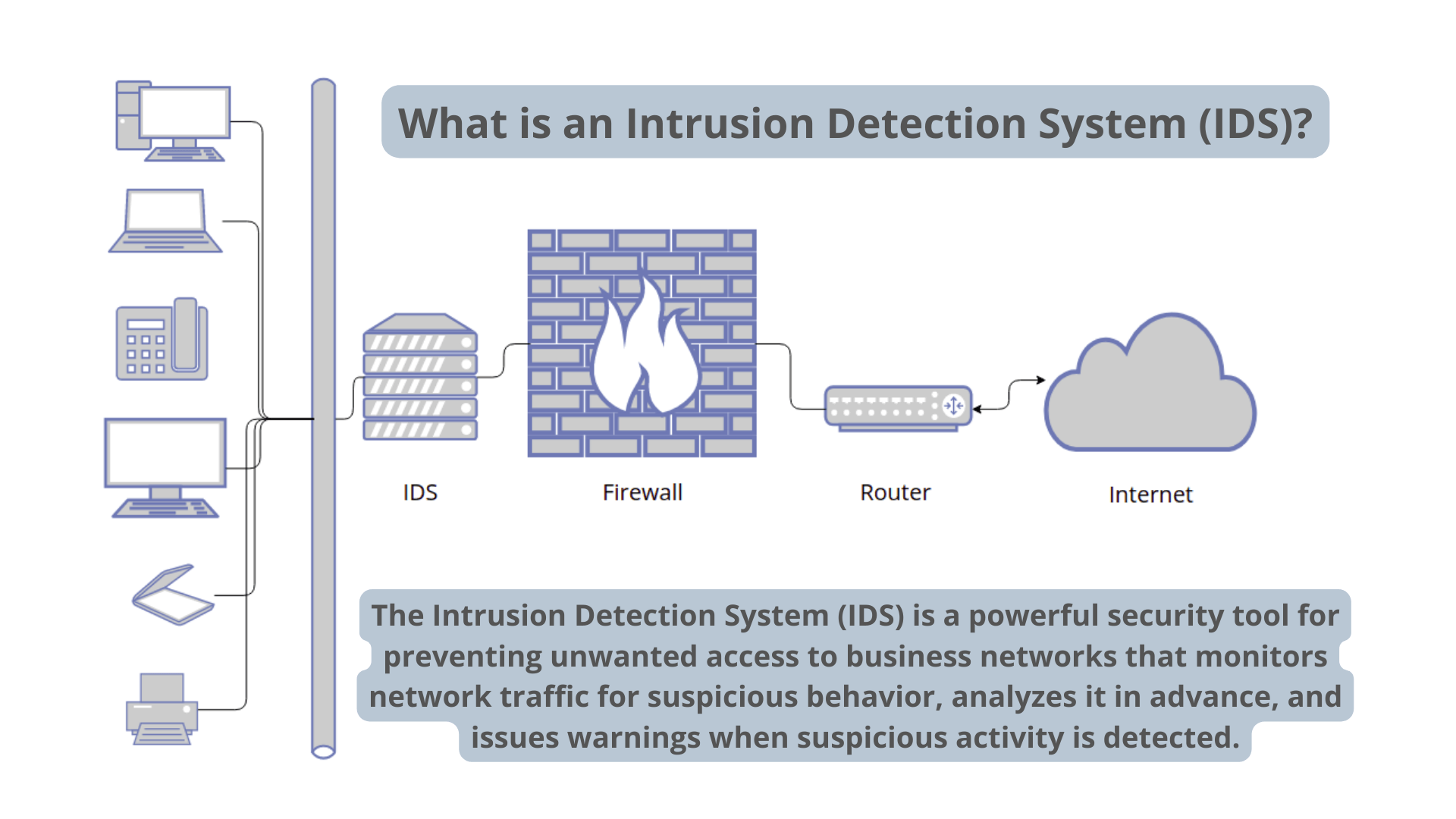

Das Intrusion Detection System (IDS) ist ein leistungsstarkes Sicherheitswerkzeug zur Verhinderung unerwünschten Zugriffs auf Unternehmensnetzwerke, das den Netzwerkverkehr auf verdächtiges Verhalten überwacht, es im Voraus analysiert und Warnungen ausgibt, wenn verdächtige Aktivitäten erkannt werden.

Ein IDS erkennt Cyberkriminelle, die versuchen, auf die Infrastruktur zuzugreifen, und generiert Sicherheitswarnungen (ohne Reaktionsmechanismen wie das Stoppen unbefugter Aktivitäten), die dann zur Verarbeitung an ein SIEM-System weitergeleitet werden.

Abbildung 1. Was ist ein Intrusion Detection System (IDS)?

Eine der wichtigsten Eigenschaften von IDS ist, dass sich ein Intrusion Detection System genauer entwickelt, je mehr Bedrohungen es erkennt und je weniger Fehlalarme es auslöst. In den heutigen Intrusion Detection Systemen, die Informationen sowohl von Host- als auch von Netzwerkressourcen sammeln, ist dies in Bezug auf die Leistung der Fall.

Wie funktioniert ein Intrusion Detection System?

Ein IDS erkennt Aktionen, die vom erwarteten Normal abweichen, indem es nach Signaturen identifizierter Angriffstypen sucht. Es warnt oder alarmiert dann die Administratoren vor diesen Abweichungen und möglicherweise bösen Absichten, sodass diese auf Software- und Protokollebene untersucht werden können.

Vorverarbeitung, Analyse, Reaktion und Behebung sind die vier Prozesse, die die Technik ausmachen. Der IDS-Datensatz wird zuerst vorverarbeitet; die Daten aus den Vorverarbeitungsschritten werden dann ausgewertet, um festzustellen, ob ein Eindringen oder ein normales Ereignis stattgefunden hat. Die Reaktionsphase bestimmt dann, welche Maßnahmen als Reaktion auf das ausgelöste Ereignis ergriffen werden sollten. Schließlich verfeinert der Schritt der Behebung die entdeckte Nutzung und Eindringung, sodass das IDS-Tool effektiver wird.

Warum sind Intrusion Detection Systeme wichtig?

IDS-Technologien bieten Unternehmen erhebliche Vorteile, insbesondere bei der Erkennung möglicher Sicherheitsrisiken für ihre Netzwerke und Kunden.

Unternehmen können diese Informationen nutzen, um ihre Cybersicherheit zu ändern oder effizientere Kontrollen zu installieren, indem sie ein IDS-Tool verwenden, um die Menge und Arten von Angriffen zu bewerten. Es kann Unternehmen auch dabei helfen, Schwächen oder Probleme bei der Konfiguration von Netzwerkgeräten zu identifizieren. Danach können diese Messungen genutzt werden, um zukünftige Bedrohungen zu identifizieren.

Das Verständnis von Risiken ist entscheidend für die Entwicklung und Umsetzung eines robusten Cybersicherheitsplans, der den heutigen Bedrohungen standhalten kann. Ein IDS kann auch verwendet werden, um Fehler und mögliche Schwachstellen in den Geräten und Netzwerken eines Unternehmens zu finden, und dann die Schutzmaßnahmen zu überprüfen und zu ändern, um mit den Bedrohungen umzugehen, denen es in der Zukunft begegnen könnte.

Intrusion Detection Systeme können Unternehmen auch dabei helfen, regulatorische Anforderungen zu erfüllen. Unternehmen müssen heute eine ständig wachsende Reihe strengerer Anforderungen erfüllen. Ein IDS gibt ihnen Einblick in das, was in ihren Netzwerken vor sich geht, und erleichtert es, diese Regeln einzuhalten. IDS-Protokolle können als Teil der Dokumentation verwendet werden, um nachzuweisen, dass eine Organisation spezifische Compliance-Verpflichtungen erfüllt.

Sicherheitsmaßnahmen können auch von Intrusion Detection Systemen profitieren. IDS-Systeme bieten sofortige Benachrichtigungen, die es Unternehmen ermöglichen, Angriffe viel schneller zu erkennen und abzuwenden, als sie es mit manueller Netzwerküberwachung könnten.

IDS-Sensoren können Netzwerk-Hosts und -Geräte identifizieren, sodass sie auch Daten innerhalb von Netzwerkpaketen analysieren und die Betriebssysteme der genutzten Dienste erkennen können. Manuelle Bewertungen von vernetzten Systemen sind ineffizient. Die Verwendung eines IDS zur Erfassung dieser Informationen kann erheblich effizienter sein.

Warum ist die Verwendung eines Intrusion Detection Systems wichtig?

Netzwerkumgebungen sind anfälliger denn je für externe oder interne Angriffe. Eindringmaschinen, die über das Internet verstreut sind, haben eine große Bedrohung für unsere Welt dargestellt. Die Forscher empfahlen zahlreiche Strategien, um solche Eindringlinge zu vermeiden und die Computersysteme zu sichern, einschließlich Firewalls und Verschlüsselung. Die Angreifer konnten jedoch mit solchen Methoden Zugang zu den Maschinen erhalten. Als Lösung sollten Unternehmen Intrusion Detection Systeme (IDS) implementieren, um Angreifer zu identifizieren und schädliche Infektionen zu vermeiden.

Die Erkennung von Sicherheitsbedrohungen für unsere Netzwerke ist natürlich der wichtigste Vorteil eines IDS. Sie sind eine Art Frühwarnsystem, das verhindert, dass schädliche Angriffe sich im gesamten Netzwerk ausbreiten und größeren Schaden anrichten. IDS analysiert die Computerressourcen und liefert Informationen über Anomalien oder ungewöhnliche Trends. Es kann erkannte Signaturen oder Angriffssignaturen identifizieren und Administratoren auf unentdeckte Bedrohungen aufmerksam machen. Wenn ein aktives System verwendet wird, kann es auch helfen, das Problem zu stoppen, bis die Administratoren es beheben können.

Intrusion Detection Systeme melden Angriffe zusätzlich zur Erkennung (und möglicherweise Minderung) von Cyber-Sicherheitsrisiken. Detaillierte Protokolle schädlicher Angriffe helfen Administratoren, Schwächen zu identifizieren, Probleme zu lösen und zukünftige wahrscheinliche Angriffe vorherzusehen. Wenn es eine Verpflichtung ist, unser Netzwerk an die Branchenvorschriften anzupassen, sind die detaillierten Protokolle sehr nützlich. Diese Protokolle können verwendet werden, um zu zeigen, wie Sicherheitsbedenken behandelt werden und um zu demonstrieren, wie unser Netzwerk ordnungsgemäß geschützt ist. Sie erleichtern auch die Überwachung der Aktivitäten im gesamten Netzwerk erheblich.

IDS ist ein wichtiger Bestandteil der Netzwerksicherheit und des Wissens über ethisches Hacken. Basierend auf den durch das Netzwerk übertragenen Daten, den anvisierten Geräten und der Art und Weise, wie die vorherige Sicherheitsreaktion mit den Bedrohungen umgegangen ist, erleichtert IDS die Verbesserung Ihrer Sicherheitswarnungen und -reaktionen.

Wie man IDS in Netzwerken verwendet?

Die Übertragung von Informationen über das Kabel zwischen Hosts ist das Thema der Netzwerkeindringungserkennung. Netzwerk-Eindringung Erkennungsgeräte, oft als "Packet Sniffer" bekannt, erfassen Pakete, die in und aus dem Netzwerk fließen, sowie zahlreiche Kommunikationskanäle und Protokolle, am häufigsten TCP/IP. Die Pakete werden auf verschiedene Weise untersucht, sobald sie erfasst wurden. Einige IDS-Geräte überprüfen das Paket einfach anhand einer Signaturliste identifizierter Verstöße und schädlicher Paket-"Fingerabdrücke", während andere nach ungewöhnlichem Paketverkehr suchen, der auf gefährliches Verhalten hinweisen könnte.

Das IDS überwacht einfach Netzwerkpakete auf alles, was als verbotenes Verhalten im Netzwerk angesehen werden kann. Die Hauptfunktion des IDS besteht darin, Netzwerkadministratoren Warnmeldungen bereitzustellen, damit sie Abhilfemaßnahmen ergreifen können, wie das Sperren des Zugriffs auf anfällige Ports, das Verweigern des Zugriffs auf bestimmte IP-Adressen oder das Einstellen von Diensten, die Angriffe erleichtern. Dies ist nur eine Frontwaffe im Kampf gegen Hacker, den Netzwerkadministratoren führen. Diese Daten werden dann mit vorprogrammierten Vorlagen häufiger Bedrohungen und Schwachstellen verglichen.

Welche Arten von IDS gibt es?

Intrusion Detection Systems können durch die Umgebung charakterisiert werden, in der sie Verstöße identifizieren:

- Netzwerkbasiertes Eindringungserkennungssystem (NIDS)

- Hostbasierte Intrusion Detection Systeme (HIDS)

1. Netzwerkbasiertes Eindringungserkennungssystem (NIDS)

Ein IDS-System, das ein vollständig geschütztes Netzwerk scannt, wird als netzwerkbasiertes IDS bezeichnet.

Netzwerkbasierte IDS werden an kritischen Stellen in Ihrer Netzwerkarchitektur platziert, wie zum Beispiel in den Subnetzen, die am anfälligsten für Missbrauch oder Eindringlinge sind. Ein an diesen Standorten installiertes Netzwerk-IDS verfolgt den gesamten ein- und ausgehenden Datenverkehr zu und von den Netzwerkelementen. Es hat vollständige Einblicke in die gesamte Netzwerkaktivität und trifft Entscheidungen basierend auf Paketinformationen und -inhalten.

Obwohl diese breitere Perspektive mehr Informationen und das Potenzial zur Erkennung signifikanter Angriffe bietet, erfordern diese Systeme Einblick in die internen Abläufe der Endpunkte, die sie sichern.

2. Hostbasierte Intrusion Detection Systeme (HIDS)

Ein hostbasiertes IDS ist auf einem bestimmten Endpunkt installiert, um ihn vor beiden möglichen Angriffen zu schützen. Es ist auf allen Client-Computern (auch bekannt als Hosts) installiert, die mit Ihrem Netzwerk verbunden sind. Es verfolgt, wie bestimmte Geräte, die mit Ihrem internen Netzwerk und dem Internet verbunden sind, abschneiden.

Diese IDSs können möglicherweise die Netzwerkaktivität zu und von der Maschine überwachen, sowie laufende Prozesse überwachen und die Systemprotokolle überprüfen. Typischerweise überwacht das hostbasierte IDS den Status aller Dateien auf einem Endpunkt und benachrichtigt den Administrator über alle Systemobjekte, die entfernt oder aktualisiert wurden.

Host-basierte IDS können bösartige Netzwerkpakete identifizieren, die innerhalb des Unternehmens übertragen werden (von innen), wie z.B. jeden infizierten Host, der versucht, in andere Systeme einzudringen, da sie auf vernetzten Computern installiert sind.

Die Sichtbarkeit eines hostbasierten IDS ist auf seine Host-Maschine beschränkt, was den verfügbaren Kontext für Urteilsentscheidungen einschränkt, aber es hat umfassenden Zugang zu den internen Komponenten des Host-Computers. Sowohl anomali-basierte als auch signatur-basierte Erkennungstechnologien können von host-basierten IDS verwendet werden.

Was sind Arten von Methoden zur Eindringungserkennung?

Intrusion Detection Systems können auch durch die Methoden charakterisiert werden, die sie zur Erkennung verwenden:

- Signaturbasierte IDS

- Anomaliebasiertes IDS

1. Signaturbasierte IDS

Signature-basierte IDS-Systeme verfügen über eine Datenbank oder Sammlung von Signaturen oder Attributen, die durch anerkannte Angriffe oder bösartige Bedrohungen demonstriert werden und in das System integriert sind.

Diese Systeme überwachen den gesamten Netzwerkverkehr und sind spezifisch für bestimmte Gefahren, indem sie Fingerabdrücke verwenden. Eine Signatur wird erstellt und der Liste hinzugefügt, die von der IDS-Lösung verwendet wird, um eingehendes Material zu überprüfen, sobald Malware oder andere schädliche Inhalte erkannt wurden.

Da alle Warnungen nach der Identifizierung von Vorwissen erzeugt werden, kann ein IDS eine hohe Angriffs-Erkennungsgenauigkeit ohne Fehlalarme erreichen.

Ein signaturbasiertes IDS hingegen kann nur bestehende Angriffe identifizieren und ist unempfindlich gegenüber Zero-Day-Angriffen.

2. Anomaliebasiertes IDS

Anomalie-basierte IDS-Systeme bieten ein Modell des "gewöhnlichen" Verhaltens des geschützten Systems. Alle Inkonsistenzen werden als mögliche Gefahren identifiziert und erzeugen Alarme, wenn kontinuierliche Nachrichten mit diesem Modell verglichen werden. Um eine Basislinie zu erstellen und die Sicherheitsrichtlinien zu unterstützen, verwendet diese Art häufig maschinelles Lernen.

Das System protokolliert Abweichungen, um mögliche Bedrohungen zu erkennen. Es erkennt dann verdächtige Aktivitäten in Bezug auf Netzwerkbandbreite, Ports, Protokolle, Geräte und andere Bereiche und benachrichtigt die Administratoren.

Die anomali-basierte Erkennungstechnik überwindet die Grenzen der signaturbasierten Erkennung, insbesondere wenn es darum geht, neue Bedrohungen zu identifizieren. Während diese Strategie neue oder Zero-Day-Bedrohungen erkennen kann, bedeutet die Herausforderung, ein genaues Modell des "gewöhnlichen" Verhaltens zu erstellen, dass diese Systeme falsch-positive Ergebnisse (falsche Alarme) mit falsch-negativen Ergebnissen (verpasste Identifikationen) in Einklang bringen müssen.

Was ist der Unterschied zwischen signaturbasierten und anomaliemäßigen IDS?

Signaturbasierte und anomaliebasierte Techniken werden von Intrusion-Detection-Systemen verwendet, um Bedrohungen zu identifizieren und Netzwerkmanager zu alarmieren.

Die meiste Zeit wird die signaturbasierte Erkennung verwendet, um bestehende Angriffe zu identifizieren. Es funktioniert, indem eine Liste bekannter Bedrohungen und ihrer Indikatoren für Kompromittierung (IOCs) verwendet wird, die zuvor festgelegt wurde.

Anomaliebasierte IDS können Sie andererseits vor ungewöhnlichen Aktivitäten warnen. Alle Internetaktivitäten werden mit der Basislinie verglichen, die widerspiegelt, wie das Netzwerk normalerweise funktioniert. Anstatt nach anerkannten IOCs zu suchen, erkennt ein anomaliestützes IDS einfach jede ungewöhnliche Aktivität und sendet Alarme aus.

Der Nachteil der Verwendung eines anomaliestützten IDS besteht darin, dass alles, was nicht mit der festgelegten normalisierten Basislinie übereinstimmt, einen Alarm auslösen wird. Viele harmlose Aktivitäten werden lediglich hervorgehoben, weil sie außerhalb des Gewöhnlichen liegen. Bei anomaliabasierten IDS kann die erhöhte Wahrscheinlichkeit von Fehlalarmen mehr Zeit und Aufwand erfordern, um alle möglichen Risikoalarme zu bewerten. Auch dieser mögliche Nachteil ist es, der es der anomaliestützten Intrusionserkennung ermöglicht, Zero-Day-Angriffe zu entdecken, die von der signaturbasierten Erkennung nicht erkannt werden können.

Die signaturbasierte Erkennung hingegen beschränkt sich auf eine Liste bekannter, existierender Bedrohungen. Es hat eine minimale Anzahl von falsch positiven Ergebnissen, kann jedoch nur bekannte Bedrohungen identifizieren, wodurch es anfällig für neue und aufkommende Angriffstechniken bleibt.

Beliebte Werkzeuge sowohl von anomaliemäßigen IDS als auch von signaturbasierten IDS wurden in einer Universitätsstudie hinsichtlich ihrer Fähigkeit zur Erkennung von echten Positiven bewertet. Dasselbe Eingangsdatum wurde verwendet, um beide Systeme zu bewerten. Zuerst wurde das anomali-basierte IDS mit dem Datensatz getestet und die Anzahl der erzeugten Warnmeldungen gemessen. Zweitens wurden dieselben Daten verwendet, um das signaturbasierte IDS zu bewerten. Ein Vergleich zwischen anomaliemusterbasierten IDS und signaturbasierten IDS wurde durchgeführt. Die Ergebnisse wurden anhand der Anzahl der täglich erzeugten Warnmeldungen, der protokollbasiert generierten Alarme und der Erkennungsrate verglichen. Es wurde festgestellt, dass signaturbasierte IDS besser abschneiden als anomali-basierte IDS.

Diese beiden Erkennungsansätze haben Vorteile und Nachteile, die sich gut ergänzen, und sie werden häufig zusammen eingesetzt. Viele IDPS-Produkte kombinieren die Vorteile und Nachteile beider Techniken.

Was sind Intrusion Detection System (IDS) Werkzeuge?

Die Liste der Intrusion Detection System-Tools kann in zwei Kategorien unterteilt werden. Der erste sind beliebte Open-Source-IDS-Systeme. die anderen kostenpflichtigen, die von Behörden bewertet werden

Beliebte Open-Source-Eindringungserkennungssysteme sind wie folgt:

-

OSSEC: OSSEC ist ein hostbasiertes IDS, das Open Source ist. Das Kernprogramm, ein Agent und eine Webschnittstelle, die im agentenlosen Modus verwendet werden kann, sind die drei Komponenten. Es integriert Protokollanalyse, Dateiintegritätsüberwachung, Windows-Registrierungsüberwachung, zentrale Richtliniendurchsetzung, Rootkit-Erkennung, Echtzeit-Benachrichtigungen und aktive Reaktion in eine leistungsstarke Korrelations- und Analyse-Engine. Es kann eine Vielzahl von Bedrohungen identifizieren, einschließlich, aber nicht beschränkt auf, den Versuch, auf nicht existierende Dateien zuzugreifen, Secure-Shell-Angriffe, FTP-Scans, SQL-Injection und Dateisystemangriffe.

Plattform: Unix, Linux, Windows und Mac-OS

Art des IDS: HIDS

-

SNORT: Snort ist ein weiteres Open-Source-Eindringungserkennungssystem. Es ermöglicht Ihnen, den Netzwerkverkehr zu überwachen, Eindringlinge zu identifizieren und den Datenverkehrseintritt mithilfe einer Reihe anpassbarer Geschäftsregeln zu beschränken. Diese Intrusion Detection- und Prevention-Lösung für IP-Netzwerke zeichnet sich durch die Analyse des Datenverkehrs und das Protokollieren von Paketen aus. Snort kann verschiedene Arten von Angriffen erkennen, einschließlich, aber nicht beschränkt auf, stealth Port-Scans, SMB-Proben, Pufferüberläufe, CGI-Angriffe, NetBIOS-Suchen, NMAP und andere Port-Scanner sowie DDoS Clients, unter anderem, und den Benutzer benachrichtigen. Um Schwächen zu erkennen, erstellt es eine neue Signatur. Von der IP-Adresse sammelt es Pakete in menschenlesbarer Form.

Plattform: Unix, Linux, Windows

Art des IDS: NIDS

-

BRO: Die Protokollierung und Analyse des Datenverkehrs sind die beiden Schritte der Eindringungserkennung in Bro. Die Bro IDS-Software besteht aus zwei Komponenten: einer Ereignismaschine und Richtlinieneinstellungen. Die Aufgabe des Event-Engines besteht darin, Protokolle über auslösende Ereignisse wie HTTP-Anfragen und neue TCP-Verbindungen zu führen. Policy-Skripte hingegen werden verwendet, um die Ereignisdaten auszuwerten. Es kann eine Vielzahl von Bedrohungen identifizieren, einschließlich, aber nicht beschränkt auf, Verkehrserfassung und -analyse, Ereignismotor, Sichtbarkeit über Pakete hinweg, Richtlinieneinstellungen, die Fähigkeit, SNMP-Verkehr zu überwachen, und die Kapazität, FTP-, DNS- und HTTP-Aktivitäten zu beobachten, unter anderem.

Plattform: Unix, Linux, Mac-OS

Art des IDS: NIDS

-

SURICATA: Suricata ist eine leistungsstarke Netzwerkbedrohungserkennungs-Engine und einer der beliebtesten Snort-Ersatztools. Was dieses Tool jedoch von Snort unterscheidet, ist, dass es Daten auf der Anwendungsschicht sammelt. Dieses IDS kann auch die Echtzeit-Eindringungserkennung, die Netzwerküberwachung und die Inline-Eindringungsverhinderung durchführen.

Suricata kann niedrigere Protokolle wie UDP, TLS, TCP und ICMP sowie höhere Protokolle wie SMB, FTP und HTTP überwachen. Schließlich bietet dieses IDS Netzwerkmanagern die Möglichkeit, verdächtige Dateien abzurufen und selbst zu untersuchen.

Plattform: Unix, Linux, Windows, Mac-OS

Art des IDS: NIDS

-

SECURITY ONION: Security Onion ist eine Network Security Manager (NSM) Plattform, die Host Intrusion Detection Systems (HIDS) und Network Intrusion Detection Systems (NIDS) umfasst. Security Onion kann verwendet werden, um eine Vielzahl von Daten zu sammeln und zu analysieren. Dieser Abschnitt enthält Informationen zu Host, Netzwerk, Sitzung, Asset, Alarm und Protokoll. Security Onion kann als eigenständiges System mit einem Server und Sensor oder als System mit einem Master-Server und zahlreichen Sensoren bereitgestellt werden, die nach Bedarf erweitert werden können. Sguil, Snorby, Squert und Enterprise Log Search and Archive sind nur einige der verfügbaren Schnittstellen und Werkzeuge für die Systemadministration und Datenanalyse (ELSA). Diese Schnittstellen können verwendet werden, um Alarme und gesammelte Ereignisse zu analysieren, bevor sie zur weiteren Analyse an Network Forensic Investigation Tools (NFAT) wie NetworkMiner, CapME oder Xplico exportiert werden. Die Security Onion-Plattform bietet auch eine Vielzahl von Verwaltungsoptionen, einschließlich Secure Shell (SSH) für die Server- und Sensorverwaltung sowie Web-Client-Remote-Zugriff. All dies, zusammen mit der Fähigkeit, schädliche Datenproben abzuspielen und zu analysieren, macht die Security Onion zu einer kostengünstigen und praktikablen Lösung für das Netzwerk-Sicherheitsmanagement.

Plattform: Linux, Mac-OS

Art des IDS: HIDS, NIDS

-

SAGAN: SAGAN ist ein HIDS mit einem Hauch von NIDS: ein Protokollanalyse-Tool, das Berichte, die auf Snort-Daten basieren, einbeziehen kann. Sagan ist eine mehrstufige, leistungsstarke Echtzeit-Protokollanalyse- und Korrelations-Engine, die auf Unix-Betriebssystemen läuft und eine freie Quelle (GNU/GPLv2) ist. Es ist in C entwickelt und hat ein Multi-Thread-Design für die Hochgeschwindigkeitsverarbeitung von Protokollen und Ereignissen. Für Berichterstattung und Analyse bietet Sagan eine Vielzahl von Ausgabeformaten sowie Log-Normalisierung, Skriptausführung bei Ereigniserkennung, GeoIP-Erkennung/-Alarmierung und zeitkritische Alarmierung.

Plattform: Unix

Art des IDS: HIDS, NIDS

-

AIDE: AIDE ist ein Dateiintegritätsprüfer, der ein HIDS verwendet. Dies wird erreicht, indem beim ersten Durchlauf eine Basisdateidatenbank erstellt und diese Datenbank bei zukünftigen Durchläufen mit dem System verglichen wird. Inode, Rechte, Änderungszeit, Dateiinhalte und andere Dateiattribute können überprüft werden.

Plattform: Unix, Linux und Mac OS

Art des IDS: HIDS

-

OpenWIPS-NG: OpenWIPS-ng ist ein Wireless Intrusion Prevention System, das Open Source und flexibel ist. Es ist in drei Abschnitte unterteilt:

- Sensor(en): "Einfache" Geräte, die drahtlosen Verkehr sammeln und an einen Server zur Analyse weiterleiten. Darüber hinaus reagiert es auf Angriffe.

- Server: Kombiniert Daten von allen Detektoren, wertet sie aus und reagiert auf Bedrohungen. Im Falle eines Angriffs protokolliert es auch und sendet Alarme aus.

- Schnittstelle: GUI betreibt den Server und zeigt Risikoinformationen im drahtlosen Netzwerk (en) an.

Ein Paket-Sniffer, der drahtlose Signale im Fluss verwalten kann, ist der einzige Sensor, der in ein WIPS-NG-System integriert werden kann. Diese Open-Source-Anwendung, die aus einem Sensor, einem Server und einer Schnittstellenkomponente besteht, erfasst drahtlose Daten und sendet sie zur Analyse an den Server. Es enthält auch eine GUI zur Präsentation von Informationen und zur Verwaltung des Servers. WIPS steht für "Wireless Intrusion Prevention System", was bedeutet, dass dieses NIDS sowohl Eindringlinge erkennen als auch stoppen kann.

Plattform: Unix, Linux und Mac OS

Art des IDS: Wireless IPS, NIDS

-

Fail2Ban: Fail2Ban ist ein Intrusion-Prevention-Software-Framework, das gegen Brute-Force-Angriffe auf Computersysteme schützt. Es kann auf POSIX-Systemen mit einer Schnittstelle zu einem lokal installierten Paketsteuerungssystem oder einer Firewall betrieben werden, wie z.B. iptables oder TCP Wrapper, da es in Python geschrieben ist.

Plattform: Unix, Linux und Mac OS

Art des IDS: HIDS

[Top Intrusion Detection and Prevention Systems (IDPS)] (https://www.zenarmor.com/docs/de/netzwerksicherheitstutorials/beste-idps-tools) gemäß dem Gartner Magic Quadrant für Intrusion Detection and Prevention Systems 2018 Bericht sind wie folgt: **

-

Ciscos Next-Generation Intrusion Prevention System

-

Trend Micro TippingPoint

-

Die McAfee Network Security Platform (NSP)

-

Das NSFocus Next-Generation Intrusion Prevention System (NGIPS)

-

FireEye Netzwerksicherheit

-

Alert Logic Managed Detection and Response (MDR)

Was sind die Herausforderungen bei der Verwaltung eines IDS?

Während Intrusion Detection Systeme (IDS) wertvolle Werkzeuge zur Überwachung und Identifizierung möglicher Bedrohungen sind, sind sie nicht ohne ihre Herausforderungen. Das sind einige davon:

Fehlalarme, auch bekannt als falsch-positive Meldungen, verschwenden Zeit und Geld, indem sie IDS-Systeme potenziellen Bedrohungen aussetzen, die keine Bedrohung für das Unternehmen darstellen. Unternehmen müssen ihre IDS-Lösungen bei der ersten Bereitstellung feinabstimmen, um dies zu verhindern. Dies beinhaltet die korrekte Einstellung ihrer IDS, um zwischen routinemäßigem Netzwerkverkehr und möglicherweise schädlichem Verhalten zu unterscheiden.

Falsch-negative Ergebnisse sind erhebliche Probleme, da die IDS-Lösung normalen Verkehr mit einer Cybersecurity-Gefahr verwechselt. In einer Situation mit falsch-negativen Ergebnissen gibt es für das IT-Personal kein Zeichen dafür, dass ein Eindringen stattfindet, und sie erfahren normalerweise erst davon, wenn das Netzwerk in irgendeiner Weise kompromittiert wurde. Ein bösartiges Programm spiegelt möglicherweise nicht die zuvor entdeckten Muster ungewöhnlicher Aktivitäten wider, die IDS normalerweise erkennen sollen, was es schwierig macht, einen potenziellen Verstoß zu identifizieren. IDS sollten falsche Positivmeldungen anstelle von falschen Negativmeldungen liefern, während sich das Bedrohungsumfeld entwickelt und Angreifer geschickter werden. Anders ausgedrückt, es ist besser, eine mögliche Gefahr zu finden und zu zeigen, dass sie falsch ist, als dass das IDS Eindringlinge mit normalen Benutzern verwechselt. Infolgedessen werden IDSes immer wichtiger, um aufkommende Aktivitäten zu identifizieren und proaktiv neue Bedrohungen sowie damit verbundene Vermeidungstaktiken zu erkennen.

Da Cybersicherheit für moderne Unternehmen so wichtig ist, ist Fachpersonal im Bereich Cybersicherheit rar. Sobald Sie ein IDPS-System eingeführt haben, stellen Sie sicher, dass Sie ein Team haben, das es ordnungsgemäß verwalten kann.

Es wird Zeiten geben, in denen neben der Verwaltung von IDPs auch das Eingreifen eines Operators notwendig ist. Viele Angriffe können von einem IDPS blockiert werden, einige jedoch nicht. Stellen Sie sicher, dass die Teams mit neuen Arten von Angriffen vertraut sind, damit sie nicht überrascht werden, wenn ein echtes Risiko entdeckt wird.

IDS vs IPS: Was ist der Unterschied?

Ein IDS beschränkt sich im Allgemeinen auf das Screening und die Erkennung identifizierter Bedrohungen und ist darauf ausgelegt, Warnungen zu protokollieren und zu übermitteln, wenn schädliches Verhalten von den Basisstandards einer Organisation abweicht. Sie sind nicht in der Lage, sich gegen einen Angriff zu verteidigen. Sie benötigen immer menschliche Interaktion oder einen zusätzlichen Sicherheitsmechanismus, um auf die von ihnen ausgegebenen Warnungen zu reagieren.

Die Inkonsistenzen, die von einem IDS beobachtet werden, werden nach oben in den Stack gedrängt, um auf Anwendungsebene und Protokollebene näher untersucht zu werden. Infolgedessen sind die meisten IDS nicht in der Lage, die Bedrohungen, die sie identifizieren, zu blockieren oder zu beheben.

Ein (IPS) geht einen Schritt weiter, indem es Sicherheitsbedrohungen erkennt und verhindert. Ein Intrusion Prevention System kann sowohl nach schädlichen Ereignissen suchen als auch Maßnahmen ergreifen, um einen Vorfall zu stoppen.

Organisationen können fortschrittliche Bedrohungen wie Virenbedrohungen, Denial-of-Service (DoS)-Angriffe, Spam und Phishing durch den Einsatz von IPS-Technologie vermeiden. Sie können auch als Teil von Sicherheitsprüfungsverfahren verwendet werden, um Unternehmen dabei zu helfen, Schwächen in ihrem Code und ihren Praktiken zu finden.

Ein Intrusion Prevention System ist ein Gerät, das zwischen der Firewall eines Unternehmens und dessen Netzwerk sitzt und möglicherweise verhindert, dass verdächtiger Datenverkehr den Rest des Netzwerks erreicht. Intrusion Prevention Systeme reagieren in Echtzeit auf Eindringversuche und fangen Angreifer, die Firewalls und Antivirensoftware übersehen würden.

Sie überwachen kontinuierlich Netzwerke auf Inkonsistenzen und bösartiges Verhalten, dokumentieren dann alle Risiken, um Schäden an den Daten, Ressourcen, Netzwerken und Nutzern des Unternehmens zu vermeiden.

Ein IPS übermittelt Informationen über die Gefahr an Systemadministratoren, die anschließend Maßnahmen ergreifen können, um Sicherheitslücken zu schließen und Firewalls zu ändern, um weitere Angriffe zu vermeiden.

IPS hingegen sollten mit Vorsicht verwendet werden, da ihre Erkennungsfähigkeiten denjenigen von IDS unterlegen sind, was zu mehr Fehlalarmen führt. Da das IPS echte Aktivitäten blockiert, während das IDS sie nur als möglicherweise schädlich identifiziert, wird erwartet, dass ein IPS-Falschpositiv schwerwiegender ist als ein IDS-Falschpositiv.

Es wird für Unternehmen zunehmend entscheidend, IDS- und IPS-Systeme zu implementieren, um ihre Unternehmensinformationen und Kunden zu sichern.

Im Rahmen ihres Sicherheitsinformations- und Ereignismanagementsystems (SIEM) benötigen die meisten Unternehmen jetzt entweder ein IDS oder ein IPS oder eine Technologie, die beides bewältigen kann.

Integrierte IDS und IPS in ein einziges System ermöglichen eine effizientere Überwachung, Erkennung und Vermeidung von Schwachstellen.