Netzwerksicherheitsgeräte

Das Wort "Netzwerksicherheit" bezieht sich auf die Werkzeuge, Techniken und Richtlinien, die verwendet werden, um illegale Netzwerkangriffe zu überwachen, zu erkennen und darauf zu reagieren sowie digitale Vermögenswerte wie Netzwerkverkehr zu schützen. Wenn es darum geht, Ihr Netzwerk zu schützen, sind Hardware- und Softwarelösungen (und Ressourcen wie erfahrene Sicherheitsanalysten, Jäger und Incident-Responder) Teil der Lösung.

Um das Netzwerk gegen Cyberangriffe, Hacker und die Unverantwortlichkeit des Personals zu schützen, wird Netzwerksicherheit eingesetzt. Hardware, Software und Cloud-Dienste spielen alle eine Rolle bei der Sicherstellung der Sicherheit Ihres Netzwerks.

Die Verwendung einer Vielzahl von Netzwerksicherheitstechnologien schafft einen mehrschichtigen Verteidigungsmechanismus in einem kompetenten Netzwerksicherheitssystem. Dieser Ansatz, bekannt als Defense-in-Depth, basiert auf der Idee, dass selbst wenn eine Bedrohung es schafft, eine Schutzschicht zu überwinden, die anderen sie aus dem Netzwerk fernhalten werden. Infolgedessen kann jede Schicht Bedrohungen aktiv überwachen, identifizieren und beheben.

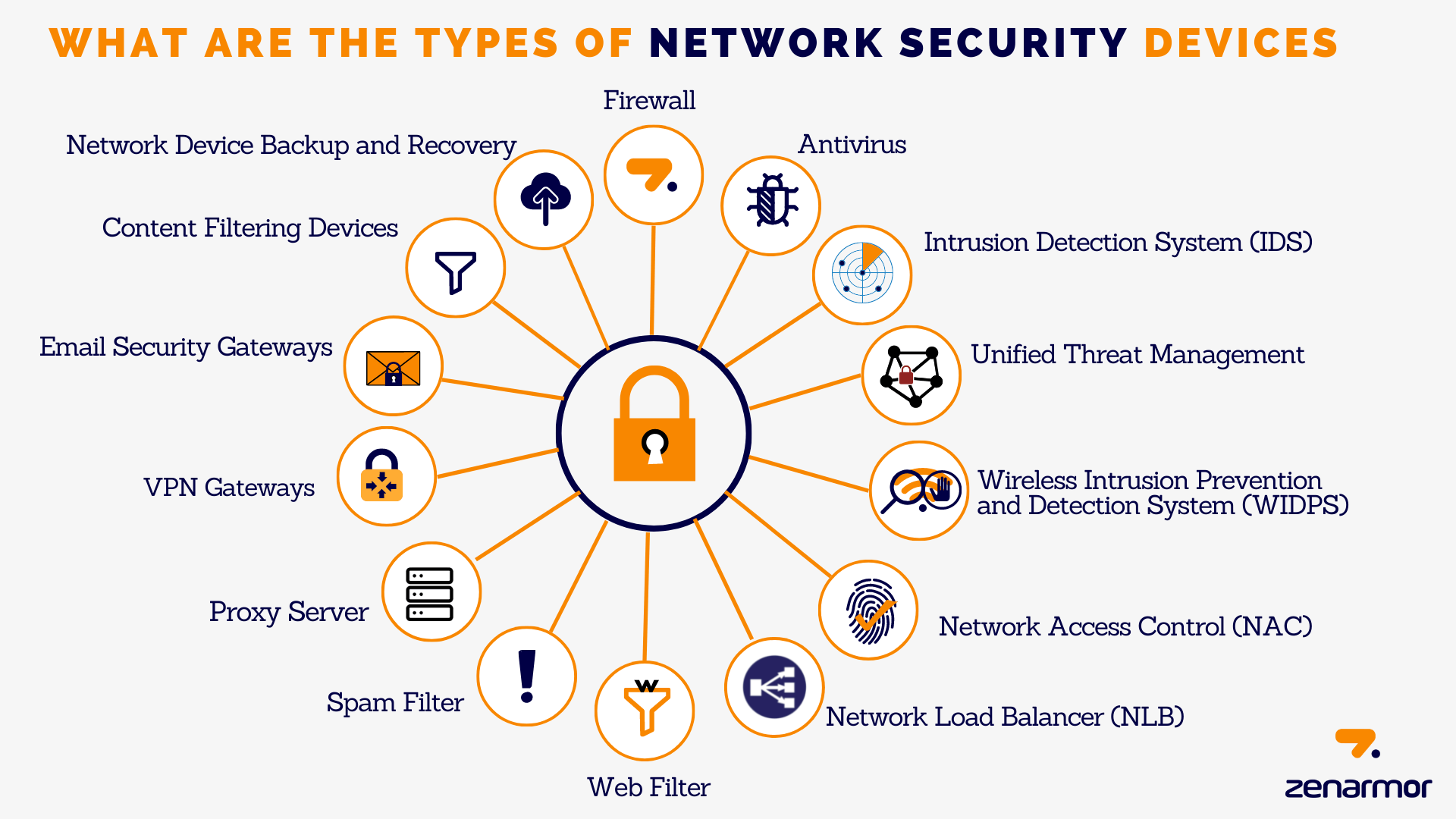

Die Netzwerksicherheitsgeräte werden in diesem Artikel besprochen. Lassen Sie uns mit einer Liste aller Netzwerksicherheitsgeräte beginnen und diese dann kurz erwähnen.

-

Firewall

-

Antivirus

-

Eindringungserkennungssystem (IDS)

-

Unified Threat Management (UTM)

-

Drahtloses Eindringungspräventions- und Erkennungssystem (WIDPS)

-

Netzwerkzugangskontrolle (NAC)

-

Netzwerk-Lastenausgleich (NLB)

-

Webfilter

-

Spam-Filter

-

Proxy-Server

-

VPN-Gateways

-

E-Mail-Sicherheits-Gateways

-

Inhaltsfiltergeräte

-

Sicherung und Wiederherstellung von Netzwerkgeräten

Welche Arten von Netzwerksicherheitsgeräten gibt es?

Es ist gefährlich, sich auf eine einzige Verteidigungslinie zu verlassen. Ein listiger Gegner kann schließlich eine einzelne Schutzmaßnahme überwinden. Mehrere Verteidigungsschichten bieten Vorschriften und Kontrolle, um sicherzustellen, dass nur autorisierte Benutzer auf das Netzwerk und seine Ressourcen zugreifen können. Netzwerksicherheit sollte die folgenden drei Sicherheitsphasen demonstrieren:

-

Schutz: Korrekte System- und Netzwerkkonfiguration

-

Erkennung: Die Fähigkeit, Konfigurationsänderungen oder verdächtigen Netzwerkverkehr zu erkennen.

-

Antwort: Sofortige Reaktion auf erkannte Bedenken, um schnellstmöglich einen sicheren Zustand zu gewährleisten.

Abbildung 1. Arten von Netzwerksicherheitsgeräten

Es gibt viele Möglichkeiten, wenn es darum geht, Netzwerksicherheit in Ihre Dienstleistungsangebote zu integrieren. Dies ist bei weitem keine vollständige Liste von Sicherheitswerkzeugen, aber einige Beispiele umfassen:

1. Firewall

Der eingehende und ausgehende Datenverkehr in einem Netzwerk wird von Firewalls kontrolliert, die Sicherheitsrichtlinien festgelegt haben. Firewalls schützen Ihren Computer vor unerwünschtem Datenverkehr und sind eine wesentliche Komponente jeder modernen Computerumgebung. Firewalls, insbesondere Next-Generation Firewalls (NGFWs), spielen eine entscheidende Rolle in der Netzwerksicherheit, indem sie Malware und Angriffe auf Anwendungsebene verhindern.

A. Paketfilter-Firewall

Der erste und einfachste Typ von Firewall ist eine, die Pakete filtert. Auf der Netzwerkschicht vergleichen sie lediglich die Quell- und Ziel-IP-Adressen, das Protokoll sowie den Quell-/Zielport eines Datenpakets mit festgelegten Regeln, um zu bestimmen, ob es erlaubt oder abgelehnt werden soll. Packet-Filter-Firewalls sind von Natur aus zustandslos, was bedeutet, dass sie jedes Paket unabhängig überwachen, ohne die etablierte Verbindung oder zuvor durchgegangene Pakete zu verfolgen. Infolgedessen ist die Fähigkeit dieser Firewalls, sich gegen ausgeklügelte Bedrohungen und Angriffe zu verteidigen, erheblich beeinträchtigt.

B. Proxy-Firewall

Proxy-Firewalls, auch bekannt als Gateway auf Anwendungsebene, werden über einen Proxy-Server auf Anwendungsschicht aufgebaut. Anstatt sich direkt mit dem internen Netzwerk zu verbinden, wird die Verbindung über die Proxy-Firewall hergestellt. Die Proxy-Firewall wird zunächst eine Anfrage von einem externen Client erhalten. Die Proxy-Firewall überprüft dann die Legitimität der Anfrage, bevor sie sie im Namen des Clients an eines der internen Geräte weiterleitet. Ein interner Client kann ebenfalls den Zugriff auf eine Website anfordern, wobei das Proxy-Gerät die Anfrage sendet und dabei den Namen und den Standort des Clients verbirgt. Folglich ist einer der Hauptvorteile von Proxy-Firewalls die Gewährleistung von Privatsphäre.

C. Stateful-Paketfilter-Firewall

Stateful Inspection Firewalls überprüfen Pakete zusätzlich zur Validierung und Aufzeichnung bestehender Verbindungen, um einen robusteren und umfassenderen Schutz zu bieten. Nach dem Herstellen einer Verbindung generieren sie eine Zustands-Tabelle, die die Quell-/Ziel-IP-Adressen und Quell-/Ziel-Ports enthält. Anstatt sich auf eine fest kodierte Menge von Regeln basierend auf diesen Informationen zu verlassen, generieren sie ihre eigenen Regeln dynamisch, um die Vorhersage des eingehenden Netzwerkverkehrs zu ermöglichen. Nicht zu einer verifizierten aktiven Verbindung gehörende Datenpakete werden bequem abgelehnt. Zustandsorientierte Firewalls verfügen über umfangreiche Protokollierungsfunktionen, die zur Überwachung und Fehlersuche eingesetzt werden können.

D. Webanwendungs-Firewall (WAF)

Eine Webanwendungs-Firewall oder WAF hilft beim Schutz von Webanwendungen, indem sie den HTTP-Verkehr zwischen einer Webanwendung und dem Internet filtert und überwacht. Es schützt in der Regel Online-Anwendungen vor verschiedenen Bedrohungen, einschließlich Cross-Site-Request-Forgery, Cross-Site-Scripting (XSS), Dateiinjektion und SQL-Injektion. Ein WAF ist ein Schutz auf Protokollebene 7 (im OSI-Modell) und soll nicht gegen alle Formen von Angriffen schützen. Typischerweise ist diese Technik der Angriffsminderung Teil einer Suite von Technologien, die, wenn sie kombiniert werden, umfassenden Schutz gegen eine Vielzahl von Angriffsvektoren bieten.

Durch das Platzieren eines WAF vor einer Webanwendung wird die Anwendung vor dem Internet geschützt. Ein Proxy-Server schützt die Identität einer Client-Maschine, indem er als Vermittler fungiert, während ein WAF eine Form des Reverse-Proxys ist, die den Server vor der Offenlegung schützt, indem sie erfordert, dass Clients ihn passieren, bevor sie den Server kontaktieren.

2. Antivirus

Malware und andere potenziell schädliche Anwendungen können mit einem Antiviren-Tool erkannt und entfernt werden. Früher war es möglich, Antivirus-Software nur zum Schutz vor Viren zu verwenden. Infolgedessen schützen sie jetzt vor Malware, Ransomware und Spyware, unter anderem vor anderen Bedrohungen. In einigen Fällen können auch E-Mail-Phishing-Versuche durch Antivirensoftware verhindert werden. Netzwerksicherheitsgeräte und -tools sollten in der Lage sein, Bedrohungen aus jeder Quelle zu erkennen, einschließlich gefährlicher Programme und Viren über E-Mail.

3. Eindringungserkennungssystem (IDS)

IDS ist ein Hardware- oder Softwareprogramm, das ein Netzwerk auf schädliche Aktivitäten oder Richtlinienverstöße wie Phishing überwacht. Ein Sicherheitsinformations- und Ereignismanagementsystem wird oft verwendet, um schädliche Aktivitäten oder Verstöße zu melden oder zu sammeln. Einige Intrusion Detection Systeme (IDS) können sofort auf die Erkennung von Eindringlingen reagieren.

Es gibt zwei Hauptarten von Intrusion-Detection-Software-Systemen: hostbasiert und netzwerkbasiert. Diese Kategorien entsprechen der Platzierung der IDS-Sensoren (auf einem Host/Endpunkt oder einem Netzwerk).

Einige Spezialisten kategorisieren den Markt noch weiter und nennen Perimeter-IDS, VM-basierte IDS, Stack-basierte IDS, signaturbasierte IDS und anomali-basierte IDS (mit Akronymen, die den beschreibenden Präfixen der IDS entsprechen).

A. Intrusion Protection Systems (IPS)

Wenn schädliches Verhalten in einem Netzwerk erkannt wird, ergreift ein Intrusion Prevention System (IPS) Maßnahmen, um es zu verhindern, wie zum Beispiel Berichterstattung, Blockierung oder Verwerfung. IPS können Hardware oder Software sein.

Intrusion Detection Systeme (IDS) können nur schädliches Verhalten identifizieren, aber sie können nichts dagegen unternehmen, außer einen Administrator zu informieren. Next-Generation-Firewalls und Unified Threat Management (UTM)-Lösungen beinhalten oft Intrusion Prevention Systeme als optionale Komponente. Sie müssen stark genug sein, um ein großes Verkehrsvolumen zu scannen, ohne die Netzwerkleistung zu verlangsamen, wie viele andere Netzwerksicherheitssysteme.

B. Hostbasierte Intrusionserkennungssysteme

HIDS ist ein Akronym für "host-based intrusion detection system," ein Programm, das einen Computer oder ein Netzwerk auf ungewöhnliches Verhalten überwacht, wie z.B. Eindringlinge von außen oder den internen Missbrauch von Ressourcen oder Daten.

HIDS-Software, ähnlich einem Sicherheitssystem für zu Hause, verfolgt abnormale Aktivitäten und alarmiert Netzwerkadministratoren. Bei der Verwendung von HIDS-Tools können Sie leicht die von Ihren Apps erstellten Protokolldateien durchsuchen, um nach Anzeichen einer Eindringung und anderen Unregelmäßigkeiten zu suchen. Die automatisierte Erkennung ist der Hauptzweck von HIDS-Tools, wodurch die Notwendigkeit entfällt, manuell durch Protokolldateien zu suchen, sobald sie sortiert und verarbeitet wurden.

C. Netzwerkbasierte Intrusion-Detection-Systeme

Ein NIDS ist eine Art von Netzwerk-Überwachungssystem (NIDS), bei dem Geräte intelligent im gesamten Netzwerk verteilt sind und den darüber fließenden Datenverkehr passiv überwachen. NIDS können hardware- oder softwarebasierte Systeme sein und sich je nach Hersteller des Systems mit verschiedenen Netzwerkmitteln wie Ethernet, FDDI und anderen verbinden. NIDS verfügen typischerweise über zwei Netzwerkanschlüsse. Das Abhören im Promiskuitätsmodus sowie die Steuerung und Berichterstattung sind die Hauptfunktionen dieser Werkzeuge.

4. Unified Threat Management (UTM)

UTM ist ein Begriff der Informationssicherheit, der sich auf eine einzelne Sicherheitslösung, und typischerweise ein einzelnes Sicherheitsgerät, bezieht, das zahlreiche Netzwerksicherheitsfunktionen an einem einzigen Ort bereitstellt. Antivirus, Anti-Spyware, Anti-Spam, Netzwerk-Firewalling, Eindringungserkennung und -verhinderung, Inhaltsfilterung und Leckage-Schutz sind typische Merkmale eines UTM-Geräts. Einige Geräte umfassen zusätzlich Remote-Routing, Netzwerkadressübersetzung (NAT) und Unterstützung für virtuelle private Netzwerke (VPN). Die Attraktivität der Lösung beruht auf ihrer Einfachheit, sodass Unternehmen, die zuvor unterschiedliche Anbieter oder Geräte für jede Sicherheitsaktivität hatten, nun alles unter einem einzigen Anbieter, unterstützt von einem einzigen IT-Team oder einer einzigen Abteilung, und über eine einzige Schnittstelle verwalten können.

5. Wireless Intrusion Prevention and Detection System (WIDPS)

Als spezialisiertes Sicherheitssystem oder integriertes Softwareprogramm ist das Wireless Intrusion Prevention System (WIPS) dafür verantwortlich, das Funkspektrum in der Nähe des drahtlosen Netzwerks auf bösartige Zugangspunkte oder andere Gefahren zu überwachen.

Ein Administrator wird benachrichtigt, wenn ein Unterschied zwischen den MAC-Adressen aller drahtlosen Zugangspunkte in einem Netzwerk und den bekannten Signaturen von vorab autorisierten, bekannten drahtlosen Zugangspunkten festgestellt wird. WIPS, die in der Lage sind, die einzigartigen Funkfrequenzsignaturen zu analysieren, die von drahtlosen Geräten erzeugt werden, können MAC-Adressen-Spoofing vermeiden, indem sie unbekannte Funkfingerabdrücke blockieren.

6. Netzwerkzugangskontrolle (NAC)

Diese NAC-Systeme bieten Sichtbarkeit und Zugriffsverwaltung für Geschäftsnetzwerke, indem sie Richtlinien auf Geräten und Benutzern durchsetzen.

Aufgrund der zunehmenden Anzahl von mobilen Geräten, die sich mit Netzwerken verbinden und Sicherheitsbedenken aufwerfen, müssen Unternehmen über die notwendigen Werkzeuge verfügen, um den Zugriff zu überwachen, zu verwalten und die Einhaltung ihrer Netzwerksicherheitsrichtlinien sicherzustellen. Durch die Verwendung eines NAC-Systems können unsichere Knoten keinen Zugang zum Netzwerk erhalten, indem sie daran gehindert werden, es zu nutzen, isoliert oder nur eingeschränkten Zugang zu Rechenressourcen erhalten.

7. Netzwerk-Lastenausgleich (NLB)

Ein Netzwerk-Lastenausgleich arbeitet auf der vierten Schicht des Open Systems Interconnection (OSI)-Modells. Es ist in der Lage, Millionen von Anfragen pro Sekunde zu verarbeiten. Nach dem Empfang einer Verbindungsanfrage wählt der Lastenausgleich ein Ziel aus der Zielgruppe für die Standardregel aus. Es versucht, eine TCP-Verbindung mit dem angegebenen Ziel auf dem im Listener-Settings angegebenen Port herzustellen.

NLB wurde speziell für hochleistungsfähigen Online-Verkehr entwickelt, der nicht typisch ist. NLB kann Millionen von Abfragen pro Sekunde verarbeiten und dabei eine extrem niedrige Latenz beibehalten.

8. Webfilter

Der Hauptzweck eines Webfilters ist die Verbesserung der Online-Sicherheit, aber er bietet auch einige nützliche sekundäre Vorteile. Ein Web-Content-Filtergerät verhindert, dass Internetnutzer auf Websites zugreifen, die Malware und Ransomware hosten. Es schützt Organisationen, Netzwerke und Benutzer vor einer Vielzahl von webbasierten Bedrohungen und verringert die Wahrscheinlichkeit eines finanziellen oder Datenverlusts aufgrund von Cyberkriminalität.

Am Arbeitsplatz können Web-Content-Filtergeräte so konfiguriert werden, dass sie verhindern, dass Mitarbeiter nicht arbeitsbezogene Websites besuchen und "Cyberslacking" betreiben, wodurch die Produktivität gesteigert wird. An jedem öffentlichen Internetzugangsort (wie einem Geschäft, einer Schule oder einem Arbeitsplatz) kann ein Web-Content-Filtergerät verhindern, dass Kunden, Schüler, Gäste und Mitarbeiter unangemessenem Online-Inhalt ausgesetzt werden.

9. Spam-Filter

Spam-Filter-Lösungen wurden entwickelt, um Verbrauchern zu helfen, unerwünschte E-Mails zu erkennen, zu identifizieren und zu vermeiden. Heute nutzen die meisten Anti-Spam-Unternehmen effektive E-Mail-Filter, um Nachrichten zu klassifizieren, wodurch die Zustellbarkeit von E-Mails verbessert wird. Hier ist eine Liste der häufigsten Anti-Spam-Filter:

-

Diese Filter verhindern, dass Spam auf Ihre E-Mails zugreift, indem sie benutzerdefinierte Kriterien verwenden.

-

Bayes'sche Filter - einer der leistungsstärksten Filter, die je entwickelt wurden - nutzen modernste Technologie, um die statistische Wahrscheinlichkeit jeder eingehenden Kommunikation zu überprüfen.

-

Diese Filter untersuchen die Sprache und den Inhalt der Kommunikation, um zu bewerten, ob sie sicher oder Spam ist.

-

Diese Filter blockieren alle E-Mails von einer individualisierten Liste von Spammern, die als Blacklist bekannt ist.

-

Challenge-Response-Filter - die Hauptfunktion eines Challenge-Response-Filters besteht darin, zu überprüfen, ob ein Mensch die Nachricht überträgt.

-

Bevor eine Genehmigung zum Senden einer E-Mail erteilt wird, verlangt ein Challenge-Response-Filter, dass der Absender einen Code eingibt.

10. Proxy-Server

Ein Proxy-Server ist ein System oder Router, der Benutzern Zugang zum Internet ermöglicht. Folglich verhindert es, dass Cyberkriminelle in ein privates Netzwerk eindringen. Es ist ein Server, der als Vermittler zwischen Endbenutzern und den Websites fungiert, die sie online besuchen.

Wenn ein Computer mit dem Internet verbunden wird, wird eine IP-Adresse verwendet. Dies ist analog zu der Straßenadresse Ihres Wohnsitzes, die eingehende Daten an ihr Ziel leitet und ausgehende Daten mit einer Rücksendeadresse kennzeichnet, damit andere Geräte sie validieren können. Ein Proxy-Server ist einfach ein Computer mit seiner IP-Adresse im Internet.

Es gibt mehr als eine Art von Forward-HTTP-Proxy, aus denen Sie je nach Ihren Anforderungen auswählen können. Das Maß an Privatsphäre, das sie bieten, ist der entscheidende Unterschied zwischen diesen Proxy-Server-Kategorien:

- Transparenter Proxy: Ein transparenter Proxy bietet keinen verbesserten Datenschutz oder Sicherheit. Webserver erhalten Ihre echte IP-Adresse und sind sich Ihrer Proxy-Verbindung bewusst, wenn Sie einen Proxy verwenden.

- Anonyme Proxys: Anonyme Proxys garantieren, dass sie Ihre IP-Adresse nicht an die von Ihnen genutzten Websites und Dienste weitergeben. Websites erhalten eine gefälschte IP-Adresse anstelle Ihrer echten, weshalb anonyme Proxys auch als verzerrende Proxys bekannt sind.

- Hochanonyme Proxys: Betrachten Sie hochanonyme Proxys, auch als Elite-Proxys bekannt, als ein Upgrade gegenüber Ihrem typischen anonymen Proxy. Die Grundlagen sind die gleichen, aber hoch anonyme Proxys verbergen Ihre Nutzung des Proxys noch weiter. Wenn Sie einen dieser verwenden, wird eine Website Ihre Proxy-Nutzung nicht erkennen können.

11. VPN-Gateways

In einem VPN-System ist ein VPN-Gateway eine Art von Netzwerkausrüstung, die zwei oder mehr Geräte oder Netzwerke verbindet. Es soll die Verbindung oder Kommunikation zwischen zwei oder mehr entfernten Standorten, Netzwerken oder Geräten überbrücken oder mehrere VPNs miteinander verbinden.

Ein VPN-Gateway kann ein Router, Server, eine Firewall oder jede andere netzwerkfähige und datentransmissionstaugliche Ausrüstung sein. Allerdings ist ein VPN-Gateway oft tatsächliche Netzwerkausrüstung.

Typischerweise befindet sich das VPN-Gateway an der zentralen VPN-Stelle oder -Infrastruktur. Das VPN-Gateway ist so eingerichtet, dass es VPN-Verkehr zulässt, blockiert oder umleitet. Es bietet grundlegende VPN-Netzwerkdienste wie die Zuweisung und Verwaltung von IP-Adressen, dynamisches und statisches Routing sowie die Pflege der Routing-Tabelle.

12. E-Mail-Sicherheits-Gateways

Ein E-Mail-Gateway ist eine Art von E-Mail-Server, der die internen E-Mail-Server einer Organisation oder eines Benutzers schützt. Dieser Server fungiert als Gateway, durch das alle eingehenden und ausgehenden E-Mails reisen müssen. Ein Secure Email Gateway (SEG) ist Hardware oder eine Software, die zum Überwachen von gesendeten und empfangenen E-Mails verwendet wird. Der Schutz der Nachrichten-Gateway ist dazu gedacht, Spam zu blockieren und legitime E-Mails zuzustellen. Unerwünschte Nachrichten umfassen Spam, Phishing-Versuche, Viren und falsche Informationen. Es ist möglich, ausgehende Kommunikation zu überprüfen, um zu verhindern, dass sensible Materialien das Unternehmen verlassen, oder um E-Mails mit sensiblen Daten automatisch zu verschlüsseln. Je nach Bedarf kann die SEG-Funktionalität als Cloud-Service oder als lokale Appliance installiert werden.

13. Inhaltsfiltergeräte

Die Definition von Inhaltsfilter-Software ist ein Programm, das den Zugriff auf Webmaterial und eingehende Inhalte wie E-Mails blockiert, die als ungeeignet, anstößig oder ein Sicherheitsrisiko angesehen werden können. Es ist ein Bestandteil einer Netzwerkfirewall.

In der heutigen zunehmend vernetzten, inhaltsgetriebenen Welt sind Content-Filtering-Softwarelösungen für den Betrieb jeder Organisation unerlässlich. Selbst die kleinsten Unternehmen benötigen sichere E-Mail-Dienste. E-Mail macht 94% der Virusausführung aus, was ziemlich interessant ist. Daher kann sich keine Firma leisten, Content-Filtering-Softwarelösungen in ihrer Infrastruktur zu ignorieren. Die erste Phase bei der Suche nach einem Inhaltsfilterungssystem besteht darin, die vorgesehenen Anwendungsfälle zu bestimmen. Zu den häufigsten Anwendungsfällen der Inhaltsfilterung gehören die folgenden:

-

Um Social-Engineering-Angriffe zu vermeiden, die zu Datenverletzungen und Malware-Downloads führen.

-

Um branchenspezifische Standards einzuhalten, wie das Children's Internet Protection Act (CIPA) für Schulen und Bibliotheken.

-

Einhaltung der Unternehmensrichtlinien: Durchsetzung von Unternehmensvorschriften, wie das Verbot von Glücksspiel oder die Nutzung sozialer Medien auf dem Firmengelände.

-

Um das Unternehmensnetzwerk von der unerwünschten Last zu befreien, indem Streaming-Websites blockiert werden.

-

Einschränkungen für gewalttätige und erwachsene Inhalte, um aufrührerische und pornografische Inhalte zu filtern und zu blockieren.

14. Sicherung und Wiederherstellung von Netzwerkgeräten

Jedes Unternehmen ist stark auf sein Netzwerk angewiesen, um die täglichen Abläufe zu bewältigen und Geschäfte im zeitgenössischen digitalen Zeitalter zu führen. Aus diesem Grund kann jede Netzwerkausfall, der durch Hardwarefehler oder Konfigurationseinstellungen verursacht wird, erhebliche negative Auswirkungen auf die Produktivität und den Umsatz der Organisation haben. Es ist daher unerlässlich, dass Sie über robuste Wiederherstellungslösungen verfügen, die es Ihnen ermöglichen, so schnell wie möglich wieder ins Internet zu gelangen.

Bei so vielen einzigartigen Netzwerkgeräten könnte es schwierig sein, Konfigurationsänderungen umzusetzen und rückgängig zu machen. Zusätzlich ist es schwierig, eine große Anzahl verschiedener Geräte im Falle einer Tragödie schnell wiederherzustellen.

Aufgrund dieser Vorteile ist die zentrale Sicherung und Wiederherstellung von Netzwerkgeräten äußerst vorteilhaft. Durch die Speicherung der Konfiguration und des Status von Netzwerkgeräten an einem sicheren Ort automatisieren Netzwerk-Management-Systeme den Backup-Prozess und erleichtern Rollback- oder Wiederherstellungsverfahren.