Was ist eine Paketfilter-Firewall?

Eine Paketfilter-Firewall ist die grundlegendste Art von Firewall, die den Datenfluss zu und von einem Netzwerk steuert. Die Paketfilter-Firewall ist eine Netzwerksicherheitslösung, die es Netzwerkpaketen ermöglicht, zwischen Netzwerken zu bewegen und deren Fluss mithilfe einer Reihe von benutzerdefinierten Regeln, IP-Adressen, Ports und Protokollen zu steuern. Pakete werden nur dann durch die Paketfilter-Firewall geleitet, wenn sie den vordefinierten Filterregeln entsprechen; andernfalls werden sie abgelehnt.

Die Hauptvorteile von Paketfilter-Firewalls sind, dass sie schnell, günstig und effektiv sind. Der statische Paketfilter hat keinen merklichen Einfluss auf die Geschwindigkeit, und seine geringen Verarbeitungsanforderungen machten ihn von Anfang an zu einer attraktiven Alternative im Vergleich zu anderen Firewalls, die die Reaktionsfähigkeit verlangsamten. Höherstufige Firewalls hingegen bieten eine herausragende Leistung. Die Sicherheit, die sie bieten, ist jedoch rudimentär. Sie sind nicht in der Lage, sich gegen bösartige Datenpakete zu schützen, die von vertrauenswürdigen Quell-IP-Adressen ankommen, da ihnen die notwendige Paketinspektionsfähigkeit fehlt. Außerdem sind sie aufgrund ihres zustandslosen Charakters anfällig für Source-Routing- und Tiny-Fragmentierungsangriffe. Ein weiterer Nachteil von Paketfilter-Firewalls ist die Schwierigkeit bei der Konfiguration und Verwaltung von Zugriffskontrolllisten. Trotz ihrer Mängel ebneten Paketfilter-Firewalls den Weg für die heutigen Firewalls, die besseren und tiefergehenden Schutz bieten.

In diesem Artikel werden wir die folgenden Themen behandeln:

-

Wie funktioniert eine Paketfilter-Firewall?

-

Wofür wird Paketfilterung verwendet?

-

Welche Arten der Paketfilterung gibt es?

-

Was sind die Vor- und Nachteile einer Paketfilter-Firewall?

-

Wie viel kostet eine Paketfilter-Firewall?

-

Was ist ein Beispiel für eine Paketfilter-Firewall?

-

Vergleich von Paketfilter-Firewalls mit anderen Firewall-Typen, wie Proxy-Firewalls und Stateful Inspection Firewalls

Wie funktioniert eine Paketfilter-Firewall?

In paketvermittelten Netzwerken sind Pakete strukturierte Dateneinheiten. Weil diese Netzwerke die Kommunikation in kleine Stücke, oder Pakete, aufteilen und sie unabhängig über das Netzwerk transportieren, können sie fehlertolerant sein. Pakete werden neu angeordnet, wenn sie die Firewall passieren und an ihrem Ziel ankommen, um ihre Informationen genau anzuzeigen. Paketvermittlung, wenn sie effektiv durchgeführt wird, maximiert die Kapazität des Netzwerkkanals, reduziert die Übertragungslatenz und verbessert die Kommunikationseffizienz. Zwei bedeutende Komponenten finden sich in Paketen:

-

Kopfzeilen: Paket-Header werden verwendet, um Daten an das richtige Ziel zu senden. Sie enthalten Elemente des Internetprotokolls (IP), Adressierung und alle anderen Informationen, die benötigt werden, um die Pakete an ihr Ziel zu liefern.

-

Nutzlasten: Innerhalb des Pakets ist die Nutzlast die Benutzerdaten. Dies sind die Daten, die versuchen, ihr Ziel zu erreichen.

Paketfilter-Firewall erlaubt oder verweigert Netzwerkpakete basierend auf den folgenden Spezifikationen:

-

Quelle IP-Adresse: Die Adresse, von der das Paket gesendet wird.

-

Ziel-IP-Adresse: Die Zieladresse des Pakets.

-

Protokoll: Die Sitzungs- und Anwendungsprotokolle, die zum Übertragen von Daten verwendet werden (TCP, UDP, ICMP).

-

Ports: Quell- und Ziel- Ports, ICMP-Typen und -Codes.

-

Flags: Flags im TCP-Header, wie zum Beispiel, ob das Paket eine Verbindungsanforderung ist.

-

Richtung: Eingehend oder ausgehend.

-

Schnittstelle: Durch welche physische Schnittstelle (NIC) das Paket läuft.

Es untersucht Zugriffssteuerungslisten (ACLs), um Pakete basierend auf der Protokoll-ID der oberen Schicht, Quell- und Zielportnummern, Quell- und Ziel-IP-Adressen sowie der Übertragungsroute der Pakete zu trennen. Die Firewall sucht nach Informationen in den IP-, TCP- oder UDP-Headern und entscheidet dann, ob das Paket basierend auf der ACL erlaubt oder blockiert wird. Außerdem kann die Firewall nach dem Vergleich der Informationen mit der ACL auch Fragment-Pakete zulassen.

Das Durchlassen der Pakete hängt vollständig von der Entscheidung der paketfilternden Firewall ab. Es filtert Pakete basierend auf den in die Firewall konfigurierten Sicherheitsregeln. Firewall-Administratoren erstellen Regeln zur Paketfilterung, um die Paketübertragung zu verhindern und nur Pakete zuzulassen, die bestimmten IP-Adressen oder Ports entsprechen. Sie können Regeln erstellen, die nur Pakete zulassen, die für ihre IT-Dienste bestimmt sind, w�ährend alle anderen abgelehnt werden.

Abbildung 1. Wie eine Paketfilter-Firewall funktioniert

Wofür wird Paketfilterung verwendet?

Die Kontrolle und Überwachung von Netzwerkdaten, um deren Gültigkeit und Konformität sicherzustellen, ist eine Schlüsselrolle von paketfilternden Firewalls. Die Leistung Ihrer Systeme kann verbessert, wertvolle Vermögenswerte können geschützt und Abläufe können reibungslos verlaufen, wenn Sie über funktionale Netzwerksicherheit verfügen.

In den meisten Fällen ist die Paketfilterung eine effektive Verteidigung gegen Angriffe von Computern außerhalb eines internen Netzwerks (LAN). Paketfilterung wird als eine konventionelle und kostengünstige Sicherheitsmethode betrachtet, da die meisten Routing-Geräte Filterfunktionen integriert haben.

Nur Paketfilter-Firewalls, und nur wenn sie in bestimmten Bereichen Ihres Netzwerks platziert sind, können bestimmte Schutzmaßnahmen bieten. Es wird dringend empfohlen, alle Pakete mit internen Quelladressen abzulehnen - das heißt, Pakete, die vorgeben, von internen Maschinen zu stammen, aber tatsächlich von außen kommen - da solche Pakete häufig in IP-Spoofing-Angriffen verwendet werden. Ein Angreifer gibt vor, von einer internen Maschine zu kommen, in solchen Angriffen. Diese Art von Entscheidung kann nur in einer Filter-Firewall am Netzwerkperimeter getroffen werden. Nur eine Filter-Firewall an der Grenze kann ein solches Paket erkennen, indem sie die Quell-IP-Adresse überprüft und feststellt, ob das Paket im internen oder im externen Netzwerk entstanden ist. Diese Art von Quelladressenbetrug ist in Abbildung 2 dargestellt.

Abbildung 2. Blockierung von IP-Adressen-Spoofing-Angriffen durch Paketfilter-Firewall

Typischerweise werden Paketfilter-Firewalls in den folgenden Szenarien eingesetzt:

- Wann Sicherheitsvorschriften vollständig in einem Paketfilter ohne Authentifizierung angewendet werden können: Paketfilter-Firewalls können auch verwendet werden, um den internen Zugriff zwischen Subnetzen und Abteilungen einzuschränken, wenn keine Authentifizierung erforderlich ist. In diesem Fall sind Sie besorgt darüber, den Zugriff Ihrer Benutzer auf bestimmte interne Ressourcen einzuschränken; Sie sind weniger besorgt über ausgeklügelte Hacking-Versuche.

- Als erste Verteidigungslinie: Viele Unternehmen nutzen Paketfilter-Firewalls als ihre erste Verteidigungslinie, wobei eine voll funktionsfähige Firewall zusätzlichen Schutz bietet.

- In SOHO-Netzwerken mit geringem Sicherheitsbedarf und begrenztem Budget: Paketfilter-Firewalls werden von vielen SOHO-Netzwerken aufgrund ihrer Benutzerfreundlichkeit und niedrigen Kosten im Vergleich zu anderen Arten von Firewalls verwendet. SOHOs suchen nach grundlegender Sicherheit zu einem erschwinglichen Preis. Paketfilter-Firewalls bieten keinen vollständigen Schutz für SOHOs, aber sie bieten zumindest ein grundlegendes Verteidigungsniveau gegen eine Vielzahl von Cyberangriffen.

Welche Arten der Paketfilterung gibt es?

Es gibt vier Arten der Paketfilterung, die unten aufgeführt sind:

-

Dynamische Paketfilter-Firewall

-

Statische Paketfilter-Firewall

-

Zustandsloser Paketfilter-Firewall

-

Stateful-Paketfilter-Firewall

Wir werden in den folgenden Abschnitten kurz jede Art von Paketfilter-Firewall erklären.

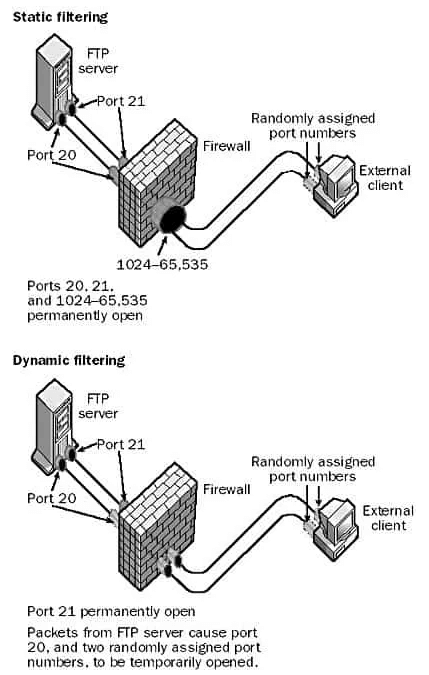

1. Dynamische Paketfilter-Firewall

Dynamische Paketfilter-Firewall ist eine Art von Firewall, die intelligenter ist, weil Regeln je nach Situation dynamisch angepasst werden können und Ports nur für eine begrenzte Zeit geöffnet bleiben, bevor sie geschlossen werden. Da Administratoren anpassbare Parameter festlegen und bestimmte Verfahren automatisieren können, sind dynamische Paketfilter-Firewalls flexibler als statische Firewalls. Dynamisches Paketfiltern ist besonders vorteilhaft für Protokolle, die Ports dynamisch zuweisen, wie das File Transfer Protocol (FTP). Wenn Sie externen Benutzern sicheren Zugang zu einem FTP-Server innerhalb der Unternehmensfirewall gewähren möchten, müssen Sie Folgendes beachten:

-

Der FTP-Server muss Port 21 (den FTP-Steuerport) jederzeit offen halten, damit er auf Verbindungsversuche von externen Clients "lauschen" kann. Dies kann mit einer statischen Filterregel erreicht werden.

-

Nur wenn Daten an den FTP-Server übertragen oder von diesem heruntergeladen werden, sollte Port 20 (der FTP-Datenport) geöffnet werden. Bei statischer Filterung müsste dieser Port die ganze Zeit offen bleiben, was potenziell die Tür zu Hacking -Versuchen öffnen könnte. Dieser Port kann zu Beginn einer FTP-Sitzung geöffnet und am Ende der Sitzung dank dynamischer Filterung wieder geschlossen werden.

-

Um eine FTP-Verbindung mit dem Client herzustellen, weist der FTP-Server dem Client zwei Portnummern zu, eine für die Steuerung und eine für den Datentransfer, zufällig aus dem Bereich von 1024 bis 65.535. Da diese Ports zufällig zugewiesen werden, gibt es keine Möglichkeit zu wissen, welche Ports über 1024 die Firewall öffnen muss. Wenn Sie statische Filterung verwenden, müssen Sie alle Ports über 1024 ständig offen lassen, wenn Sie FTP-Zugriff durch die Firewall zulassen möchten, was ein ernstes Sicherheitsproblem darstellt. Mit dynamischer Filterung können Sie jedoch Firewall-Regeln konfigurieren, um die vom Server ausgegebenen Pakete zu lesen, die zwei zufällig zugewiesenen Ports dynamisch zu öffnen, um eine Sitzung zu ermöglichen, den Paketfluss zu überwachen, um sicherzustellen, dass kein unbefugter Benutzer versucht, die Sitzung zu übernehmen, und die zufällig zugewiesenen Ports zu schließen, wenn die FTP-Sitzung endet.

2. Statische Paketfilter-Firewall

Diese Form der Firewall erfordert eine menschliche Konfiguration, wobei die Verbindung zwischen den externen und internen Netzwerken jederzeit offen oder geschlossen bleibt, es sei denn, sie wird manuell geändert. Administratoren können mit diesen Firewall-Typen Regeln konfigurieren und Ports, Zugriffssteuerungslisten (ACLs) und IP-Adressen verwalten. Sie sind in der Regel unkompliziert und praktisch, was sie gut für kleine Anwendungen und Heim- oder Kleinunternehmensnetzwerke geeignet macht, die nicht viele Anforderungen haben.

Abbildung 3. Statische und dynamische Paketfilterung für FTP

3. Zustandslose Paketfilter-Firewall

Zustandslose Paketfilter-Firewalls sind die häufigste und bekannteste Art von Firewalls. Obwohl sie weniger verbreitet werden, erfüllen sie dennoch einen Zweck für Internetnutzer zu Hause oder Dienstanbieter, die energieeffiziente Endgeräte (CPE) bereitstellen. Wenn Benutzer von den standardmäßigen Sicherheitseinstellungen abweichen möchten, müssen sie in der Regel Firewalls manuell einrichten. Verschiedene Ports und Apps könnten dank manueller Einstellungen den Paketfilter passieren.

4. Stateful Packet Filtering Firewall

Es verwendet eine voreinstellbare Methode, um eine sichere Verbindung aufrechtzuerhalten, und Pakete passieren in der Reihenfolge, die die Filterregeln zulassen. Stateful-Firewalls, im Gegensatz zu zustandslosen Paketfilterlösungen, verfolgen aktive Verbindungen mithilfe aktueller Erweiterungen wie Transmission Control Protocol (TCP) und User Datagram Protocol (UDP) Streams. Stateful-Firewalls können zwischen echtem und bösartigem Verkehr oder Paketen besser unterscheiden, indem sie den Kontext des eingehenden Verkehrs und der Datenpakete erkennen. Neue Verbindungen müssen sich typischerweise der Firewall vorstellen, bevor sie in die Liste der autorisierten Verbindungen aufgenommen werden.

Was sind die Vorteile einer Paketfilter-Firewall?

Paketfilterung ist eine leistungsstarke Sicherheitstechnik gegen Eindringlinge aus externen Netzwerken. Es ist auch eine konventionelle und kosteneffiziente Verteidigungsmethode, da die meisten Routing-Geräte über integrierte Filterfunktionen verfügen, wodurch die Notwendigkeit eines separaten Firewall-Geräts entfällt. Die folgenden sind einige der bemerkenswertesten Vorteile einer Paketfilter-Firewall, die sie weltweit weit verbreitet machen:

-

Hochwirksam und schnell: Der Paketfilter-Router arbeitet schnell und effektiv, indem er Pakete basierend auf Ziel- und Quellports sowie Adressen akzeptiert oder ablehnt. Da die Entscheidungen, die von paketfilternden Firewalls getroffen werden, nicht auf viel Überlegung basieren, sind sie äußerst schnell. Sie führen keine internen Verkehrsüberprüfungen durch. Sie speichern auch keine Statusinformationen. Der gesamte Verkehr, der über die Firewall fließen soll, muss manuell über geöffnete Ports geleitet werden. Andere Firewalls hingegen verwenden zeitaufwändigere Methoden, und die Leistungsüberhead der meisten anderen Firewalls ist höher als der der Paketfilter-Firewalls.

-

Transparenz: Die Paketfilterung ist für die Benutzer transparent, da sie autonom funktioniert, ohne dass eine Benutzerkenntnis oder -zusammenarbeit erforderlich ist. Benutzer werden über die Paketübertragung nicht informiert, bis etwas abgelehnt wurde. Andere Firewalls hingegen erfordern maßgeschneiderte Software, die Einrichtung der Client-Maschinen und Schulungen oder Verfahren für die Benutzer. Paketfilter-Firewalls sind daher benutzerfreundlich und einfach zu implementieren.

-

Kosteneffizient: Die Paketfilterung hat den deutlichen Vorteil der Kosteneffizienz, da nur ein Filter-Router benötigt wird, um das interne Netzwerk zu sichern. In weit verbreiteten Hardware- und Software-Routing-Geräten sind Paketfilterfähigkeiten integriert. Darüber hinaus verfügen die meisten Websites jetzt über integrierte Paketfilterfunktionen in ihren Routern, was diese Strategie zur kostengünstigsten macht.

-

Einfach zu bedienen: Paketfilterung ist eine verlockende Wahl wegen ihres Preises und ihrer Benutzerfreundlichkeit. Mit dieser Sicherheitsstrategie kann ein einzelner Screening-Router ein ganzes Netzwerk verteidigen. Benutzer benötigen keine umfangreichen Informationen, Schulungen oder Hilfe, um Firewalls zu nutzen, da sie den Pakettransfer nicht bemerken, es sei denn, er wird abgelehnt.

Was sind die Nachteile einer Paketfilter-Firewall?

Die Paketfilterung hat verschiedene Vorteile, aber sie hat auch einige Nachteile. Die folgenden sind einige der Nachteile einer Paketfilter-Firewall:

- Weniger sicher: Der größte Nachteil der Paketfilterung ist, dass sie von der IP-Adresse und der Portnummer abhängt, anstatt vom Kontext oder von Anwendungsinformationen. Daher gelten sie nicht als besonders sicher. Dies liegt daran, dass sie jeglichen Verkehr über eine autorisierte IP/Port weiterleiten. Der Paketfilter überprüft nicht das gesamte Paket, was es einem Angreifer ermöglicht, schädliche Befehle in Headern zu platzieren, die nicht untersucht werden, oder im Payload selbst. Infolgedessen kann bösartige Kommunikation gesendet werden, aber sie wird nicht blockiert, solange sie auf einem erlaubten Port erfolgt.

- Fehlende Protokollierung: Der Paketfilter könnte möglicherweise keine Protokollierungsfunktionen haben, was für ein Unternehmen, das Compliance- und Berichtspflichten einhalten muss, problematisch sein könnte.

- Statusloser Firewall: Ein weiterer wesentlicher Nachteil der Paketfilterung ist, dass sie grundsätzlich zustandslos ist, was bedeutet, dass sie jedes Paket unabhängig überwacht, ohne die etablierte Verbindung oder vorherige Pakete, die durch sie hindurchgegangen sind, zu berücksichtigen. Infolgedessen ist die Fähigkeit dieser Firewalls, sich gegen fortschrittliche Bedrohungen und Angriffe zu schützen, stark eingeschränkt.

- Anfällig für Adress-Spoofing: Da es nur die Paket-Header betrachtet, schützt die Paketfilterung nicht vor IP-Spoofing. Angreifer können grundlegende Spoofing-Techniken verwenden, um den statischen Paketfilter zu umgehen, der den Unterschied zwischen einer echten und einer gefälschten Adresse nicht erkennen kann.

- Schwer zu verwalten: Paketfilter-Firewalls sind keine perfekte Lösung für viele Netzwerke, da es schwierig oder zeitaufwendig sein kann, hochgradig gewünschte Filter einzubauen. Paketfilter werden in größeren Installationen unübersichtlich, da die Paketfilterregeln in sequentieller Reihenfolge überprüft werden, was Vorsicht beim Eingeben von Regeln in die Regelbasis erfordert. Schließlich, da der statische Paketfilter zustandslos ist, muss der Administrator Regeln für beide Seiten der Kommunikation einrichten. Das Verwalten und Konfigurieren von ACLs kann manchmal herausfordernd sein.

- Einige Protokolle sind mit der Paketfilterung inkompatibel: Selbst bei fehlerfreien Implementierungen der Paketfilterung sind einige Protokolle einfach nicht gut für die Sicherheit der Paketfilterung geeignet. Die Berkeley "r"-Befehle (rcp, rlogin, rdist, rsh usw.) und RPC-basierte Protokolle wie NFS und NIS/YP sind Beispiele für solche Protokolle.

- Einige Richtlinien sind mit herkömmlichen Paketfilter-Firewalls schwer durchzusetzen: Pakete geben zum Beispiel den Host an, von dem sie stammen, aber nicht den Benutzer. Infolgedessen werden Sie keine Einschränkungen für bestimmte Benutzer auferlegen können. Ähnlich geben Pakete an, zu welchem Port sie gehen, aber nicht zu welcher Anwendung sie gehen; bei der Durchsetzung von Einschränkungen auf höheren Protokollebene tun Sie dies anhand der Portnummer, in der Annahme, dass kein anderes Protokoll diesen Port verwendet. Insider mit bösen Absichten können eine solche Kontrolle leicht sabotieren.

Wie viel kostet eine Paketfilter-Firewall?

Unter allen Arten von Firewalls sind Paketfilter-Firewalls die kostengünstigsten. Fast alle Router verfügen ebenfalls über integrierte Paketfilterfunktionen. Sie können auch Ihren eigenen Paketfilter-Firewall kostenlos auf einem veralteten PC einrichten. OPNsense, pfSense-Software, IPFire und ClearOS sind nur einige der Open-Source-Firewalls, die kostenlos für Heim- und Kleinunternehmensnetzwerke verfügbar sind. Ohne Geld auszugeben, können Sie die UFW-Paketfilter-Firewall auf Ihrem Ubuntu-basierten Router oder FirewallD auf Ihrem CentOS-basierten Router einfach und schnell aktivieren.

Was ist ein Beispiel für eine Paketfilter-Firewall?

Jedes TCP/IP-Paket enthält die Quell-/Ziel-IP-Adressen und die Quell-/Zielportnummer, auf die Paketfilter reagieren. Sie können Paketfilterregeln erstellen, die nur den Zugriff auf IP-Adressen erlauben, die erkennbar und bekannt sind, während der Zugriff auf alle unbekannten oder nicht erkannten IP-Adressen blockiert wird.

Sie können beispielsweise den Zugriff nur auf bekannte, etablierte IP-Adressen erlauben oder den Zugriff auf alle unbekannten oder nicht erkannten IP-Adressen verhindern, indem Sie den Zugriff auf bekannte IP-Adressen erlauben.

Sie können beispielsweise den Zugriff von außen auf Port 443 einschränken, indem Sie den Zugriff auf IP-Adressen oder Ports verweigern. Da die meisten HTTPS-Server Port 443 verwenden, blockiert dies effektiv den gesamten externen Zugriff auf den HTTPS-Server.

Ein weiteres Beispiel für eine Regel zur Paketfilterung in einer Firewall ist, HTTPS-Verkehr über Port 443 zuzulassen, aber SSH-Verkehr über Port 22 zu blockieren.

Laut einem CERT-Bericht ist die Verwendung von Paketfiltertechniken, um nur erlaubten und bekannten Netzwerkverkehr so weit wie möglich zuzulassen, am nützlichsten.

Hier ist ein Szenario zur Implementierung von Paketfiltern in der Praxis:

Wir gehen davon aus, dass das Unternehmen WWW-, FTP- und Telnet-Dienste anbietet, die über das Internet zugänglich sind. Das interne Netzwerk eines Unternehmens ist mit dem Serial 3/1/9/1:2 des Routers verbunden, und interne Benutzer greifen über das GigabitEthernet 3/1/1 des Routers auf das Internet zu. Das interne Subnetz des Unternehmens ist 129.1.1.0, mit internen FTP-Server-Adressen von 129.1.1.1, Telnet-Server-Adressen von 129.1.1.2, internen WWW-Server-Adressen von 129.1.1.3 und der öffentlichen Adresse des Unternehmens von 20.1.1.1. Die NAT-Funktion des Routers ist aktiviert, wodurch Hosts im internen Netzwerk auf das Internet zugreifen können und externe Hosts auf die internen Server zugreifen können.

Das Unternehmen möchte das folgende Ziel durch die Nutzung der Firewall-Funktion erreichen: Nur bestimmten Benutzern in externen Netzwerken wird der Zugriff auf interne Server gewährt, und nur bestimmten Hosts im internen Netzwerk ist der Zugriff auf externe Netzwerke erlaubt.

Angenommen, die IP-Adresse eines bestimmten externen Benutzers ist 20.3.3.3.

Abbildung 4. Beispiel einer Paketfiltertopologie

Die Paketfilterung kann auf dem Router implementiert werden, indem die folgenden Schritte befolgt werden:

-

Erstellen Sie eine erweiterte ACL, indem Sie den folgenden Befehl ausführen.

[Router] acl number 3001 -

Konfigurieren Sie Regeln, um bestimmten Hosts den Zugriff auf externe Netzwerke zu ermöglichen und internen Servern den Zugriff auf externe Netzwerke zu gestatten, indem Sie die folgenden Befehle ausführen.

[Router-acl-adv-3001] rule permit ip source 129.1.1.1 0

[Router-acl-adv-3001] rule permit ip source 129.1.1.2 0

[Router-acl-adv-3001] rule permit ip source 129.1.1.3 0

[Router-acl-adv-3001] rule permit ip source 129.1.1.4 0 -

Konfigurieren Sie eine Regel, um zu verhindern, dass alle IP-Pakete die Firewall passieren, indem Sie die folgenden Befehle ausführen.

[Router-acl-adv-3001] rule deny ip

[Router-acl-adv-3001] quit -

Erstellen Sie eine erweiterte ACL, indem Sie die folgenden Befehle ausführen.

[Router] acl number 3002 -

Konfigurieren Sie eine Regel, um einem bestimmten externen Benutzer den Zugriff auf interne Server zu ermöglichen, indem Sie die folgenden Befehle ausführen.

[Router-acl-adv-3002] rule permit tcp source 20.3.3.3 0 destination 129.1.1.0 0.0.0.255 -

Konfigurieren Sie eine Regel, um bestimmten Daten (nur Pakete, deren Portnummer größer als 1024 ist) den Zugriff auf das interne Netzwerk zu ermöglichen, indem Sie die folgenden Befehle ausführen.

[Router-acl-adv-3002] rule permit tcp destination 20.1.1.1 0 destination-port gt 1024

[Router-acl-adv-3002] rule deny ip

[Router-acl-adv-3002] quit -

Wenden Sie ACL 3001 an, um Pakete zu filtern, die über GigabitEthernet 3/1/1 hereinkommen, indem Sie die folgenden Befehle ausführen.

[Router] interface gigabitEthernet 3/1/1

[Router-GigabitEthernet3/1/1] firewall packet-filter 3001 inbound -

Wenden Sie ACL 3002 an, um Pakete zu filtern, die über Serial 3/1/9/1:2 hereinkommen.

[Router-GigabitEthernet3/1/1] quit

[Router] interface serial 3/1/9/1:2

[Router-Serial3/1/9/1:2] firewall packet-filter 3002 inbound

Als weiteres Beispiel nehmen wir an, Sie möchten eine einfache, auf Linux basierende Paketfilter-Firewall erstellen.Für die beiden IP-Subnetze haben Sie zwei Netzwerkkarten installiert und konfiguriert.

Zwischen den Netzwerkschnittstellen ist die Paketweiterleitung aktiviert. Sie haben einen Linux-basierten Router. Wenn dies Ihre Hauptfirewall zwischen Ihrem internen Netzwerk und dem Internet ist, möchten Sie möglicherweise nur interne WWW-Verbindungen akzeptieren und alles andere ablehnen. Es ist möglich, dass Ihre ipchains-Konfiguration so aussieht:

ipchains -A int-ext -p tcp -dport www -j ACCEPT

ipchains -A int-ext -j REJECT

Die erste Zeile fügt die Fähigkeit hinzu, Verbindungen auf Port 80 (www) von der internen zur externen Schnittstelle zu akzeptieren und weiterzuleiten. Es ist ein Teil der int-ext-Kette (manchmal wird dies als Zugriffssteuerungsliste bezeichnet).

Die zweite Zeile ist eine Auffanglinie. Alle anderen Pakete werden abgelehnt.

Obwohl dies ein sehr einfaches Beispiel ist, zeigt es einige Probleme auf. Ein Paket muss zuerst ausdrücklich deklariert werden, um durchgelassen zu werden. Zweitens ist es eine kluge Idee, eine "Catchall"-Regel zu haben, die alle Pakete ablehnt, die nicht ausdrücklich autorisiert sind.

Was ist der Unterschied zwischen einem Proxy-Firewall und einem Paketfilter-Firewall?

Paketfilter-Firewalls arbeiten auf der Netzwerkschicht (Schicht 3) des OSI-Modells als Router und unterscheiden nicht zwischen Anwendungsprotokollen. Proxy-Firewalls hingegen bieten Proxy-Dienste für interne Benutzer an, indem sie ausgehende interne Pakete überwachen/kontrollieren und eingehenden externen Netzwerkverkehr regulieren.

Proxy-Firewalls, im Gegensatz zu Paketfilter-Firewalls, leiten keine Pakete weiter; stattdessen akzeptieren sie eine Verbindung an einer Netzwerkschnittstelle und stellen eine entsprechende Verbindung an einer anderen her. Ein Proxy-Server fungiert als Brücke zwischen Hosts in verschiedenen Netzwerken und verfolgt den Zustand und die Sequenzierung von TCP-Verbindungen.

Proxy-Firewalls betrachten Pakete gründlicher als Paketfilter-Firewalls und erkennen den Typ der gesendeten Daten (z.B. HTTP oder FTP). Es arbeitet auf einer höheren Ebene im Protokollstapel als paketfilternde Firewalls, was ihm größere Möglichkeiten zur Überwachung und Verwaltung der Zugänglichkeit bietet. Ein Anwendungsgateway fungiert als Verteiler, wenn es Nachrichten von internen Clients an die Außenwelt weiterleitet und dabei die Quellidentifikation der Client-Pakete ändert.

In Anwendungen, die Verbindungen für Dienste wie Telnet und FTP weiterleiten und filtern, haben Proxy-Firewalls einige der Mängel behoben, die den paketfilternden Geräten innewohnen. Paketfilter- und Proxy-Firewalls müssen hingegen nicht separat eingesetzt werden. Wenn Proxy-Firewalls und Paketfiltergeräte zusammen verwendet werden, können sie eine größere Flexibilität und Sicherheit bieten, als wenn sie separat verwendet werden. Ein Webserver, der eine Paketfilter-Firewall verwendet, um alle eingehenden Telnet- und FTP-Verbindungen abzulehnen und sie an ein Anwendungsgateway weiterzuleiten, ist ein Beispiel dafür. Die Quell-IP-Adresse eingehender Telnet- und FTP-Pakete kann mithilfe eines Anwendungsgateways authentifiziert und protokolliert werden, und wenn die Informationen in den Paketen die Akzeptanzkriterien der Proxy-Firewall bestehen, wird ein Proxy erstellt und eine Verbindung zwischen dem Gateway und dem ausgewählten internen Host zugelassen. Nur die Verbindungen, für die ein Proxy erstellt wurde, werden durch das Anwendungsgateway zugelassen. Dieser Typ von Firewall-System erlaubt nur vertrauenswürdigen Diensten, in die internen Systeme des Unternehmens einzudringen, und verbietet es nicht vertrauenswürdigen Diensten, dies ohne die Überwachung und Kontrolle der Sicherheitsadministratoren zu tun.

Paketfiltergeräte sind im Durchschnitt schneller als Anwendungsgateways, aber sie fehlen die Sicherheit, die die meisten Proxy-Dienste bieten.

Da Proxy-Firewalls komplizierter sind als Paketfilter-Firewalls, sollten die zusätzlichen Rechenressourcen und die Kosten für den Betrieb eines solchen Systems bei der Bestimmung der Firewall-Anforderungen von Organisationen berücksichtigt werden. Für alle gleichzeitig auf einem Netzwerk verwendeten Sitzungen muss der Host möglicherweise Hunderte bis Tausende von Proxy-Prozessen unterstützen, je nach den Anforderungen. Wie bei anderen Geschäftsentscheidungen gilt: Je höher das erforderliche Leistungsniveau, desto höher die damit verbundenen Kosten, um dieses Leistungsniveau zu erreichen.

Proxy-Firewalls haben folgende Vorteile: Sie verhindern direkte Verbindungen zwischen internen und externen Hosts; sie bieten häufig eine Authentifizierung auf Benutzer- und Gruppenebene und sie können spezifische Anwendungsbefehle innerhalb der Nutzlastkomponente von Datenpaketen analysieren. Proxy-Firewalls haben die Nachteile, langsamer als Paketfilter-Firewalls zu sein, für die Benutzer nicht transparent zu sein und dass jede Anwendung ihr eigenes dediziertes Proxy-Firewall-Richtlinien-/Verarbeitungsmodul benötigt.

| Paketfilter | Anwendungsebene |

|---|---|

| Am einfachsten | Noch komplexer |

| Filter basierend auf Verbindungsregeln | Filter basierend auf Verhalten oder Proxys |

| Auditierung ist schwierig | Aktivität kann auditieren |

| Geringe Auswirkungen auf die Netzwerkleistung | Hohe Auswirkungen auf die Netzwerkleistung |

| Netzwerktopologie kann nicht vor dem Angreifer verborgen werden | Netzwerktopologie kann vor dem Angreifer verborgen werden |

| Für den Benutzer transparent | Für den Benutzer nicht transparent |

| Nur Adressen und Dienstprotokolltyp anzeigen | Vollständigen Datenanteil eines Pakets anzeigen |

Tabelle 1. Paketfilter vs Anwendungsebene

Was ist der Unterschied zwischen einer Paketfilter-Firewall und einer Stateful Inspection-Firewall?

Stateful Inspection ist eine Methode, die eine eingehendere Analyse der in den Paketen enthaltenen Informationen durchführt, wobei die anschließenden Filterentscheidungen auf dem basieren, was die Firewall aus zuvor analysierten Paketen "gelernt" hat.

Stateful-Paketinspektionsfirewalls funktionieren auf die gleiche Weise wie Paketfilterfirewalls, außer dass sie den Datenverkehr auf einem detaillierteren Niveau verfolgen können. Eine zustandsbehaftete Firewall kann den Verkehr über eine bestimmte Verbindung überwachen, die normalerweise durch die Quell-/Ziel-IP-Adressen, die Ports und den zuvor bestehenden Netzwerkverkehr spezifiziert wird, während eine paketfilternde Firewall nur jedes Paket isoliert untersuchen kann. Eine zustandsbehaftete Firewall verwendet eine Zustandstabelle, um den Verbindungsstatus zu verfolgen, und lässt nur den Verkehr durch, der Teil einer neuen oder bestehenden Verbindung ist. Daher bieten zustandsbehaftete Firewalls eine fortschrittlichere Sicherheit als paketfilternde Firewalls, indem sie Filterentscheidungen sowohl auf der Grundlage des Paketinhalts als auch der bisherigen Paketgeschichte treffen.

Die meisten zustandsbehafteten Firewalls können auch als Paketfilter-Firewalls fungieren, wobei die beiden Filtertypen kombiniert werden. Diese Form der Firewall kann beispielsweise den Datenverkehr im Zusammenhang mit einer von einem Benutzer initiierten Verbindung zu einer Website erkennen und verfolgen und feststellen, wann die Verbindung geschlossen wurde und kein weiterer Datenverkehr mehr vorhanden sein sollte.

| Zustandslose Paketfilter-Firewalls | Zustandsbehaftete Paketfilter-Firewalls |

|---|---|

| Zustandslose Firewalls sollen Netzwerke schützen, indem sie statische Informationen wie Quelle und Ziel verwenden. | Pakete werden von zustandsbehafteten Firewalls basierend auf dem vollständigen Kontext der Verbindung gefiltert. |

| Die Pakete werden gemäß vordefinierten Paketfilterregeln bewertet. Wenn sie den Regeln entsprechen, werden sie als "sicher" eingestuft und dürfen passieren. Das Paket wird als "bösartig" oder "unbekannt" erkannt und blockiert, wenn die Bedingungen nicht erfüllt sind. | Es verwendet das Konzept einer Zustands-Tabelle, um den Status legitimer Verbindungen zu überwachen. Statuslose Firewall-Filter sind ausschließlich von den im Paket enthaltenen Header-Informationen abhängig, während zustandsbehaftete Firewall-Filter die Inhalte der Datenpakete, die Eigenschaften der Daten und die Kommunikationskanäle untersuchen. |

| Schneller | Langsamer |

| Wirtschaftlich oder kosteneffektiv | Teuer |

| Weniger sicher | Sicherer |

| Eine zustandslose Firewall könnte eine geeignetere Wahl für kleine Unternehmen sein, da sie weniger Gefahren ausgesetzt sind und ein begrenztes Budget haben. | Eine zustandsbehaftete Firewall wäre eine intelligentere Wahl für größere Unternehmen, da sie ein höheres Volumen an ausgehendem Datenverkehr haben, das überwacht werden muss, und die finanziellen Mittel dafür besitzen. Dynamische Paketfilterung ist eine Funktion von zustandsbehafteten Firewalls, die es ihnen ermöglicht, eine robuste Sicherheitsschicht zu etablieren, die helfen kann, Angriffe zu verhindern. |

Tabelle 2. Stateless-Paketfilter-Firewalls vs Stateful-Paketfilter-Firewalls

Was ist der Unterschied zwischen einer Paketfilter-Firewall und einer Schicht-2-Firewall?

Schicht-2-Firewalls sind ähnlich wie Proxy-Firewalls, nur dass sie nicht wissen müssen, welche Art von Daten gesendet wird. SOCKS-Server können beispielsweise als Circuit-Level-Firewalls fungieren. "SOCKS" ist ein Protokoll, das es einem Server ermöglicht, Anfragen von einem Client in einem privaten Netzwerk zu akzeptieren und sie über das Internet zu senden. Sockets werden von SOCKS verwendet, um einzelne Verbindungen zu verfolgen.

Während paketfilternde Firewalls zustandslos sind, wird die zustandsbehaftete Inspektion oder dynamische Paketfilterung von Circuit-Level-Gateways durchgeführt, um Filterentscheidungen zu treffen. Stateful Inspection ist eine Funktion von Circuit-Level-Gateways, die eine robustere Überprüfung als Paketfiltergeräte bietet, indem sowohl der Paketinhalt als auch die vorherige Paketgeschichte zur Entscheidungsfindung verwendet werden.

Schicht-Gateways, wie Proxy-Firewalls, können eingerichtet werden, um fortschrittliche Zugänglichkeitsentscheidungen zu treffen und bieten erweiterte Sicherheitsüberwachungsfähigkeiten im Vergleich zu Paketfilter-Firewalls. Sie basieren immer noch auf einer gut durchdachten Kern-Routing-Struktur und, wie Paketfilter-Firewalls, auf einer gut durchdachten Kern-Routing-Struktur.