Was sind die wichtigsten Firewall-Schwachstellen und Bedrohungen?

Um ihre wertvollen Vermögenswerte zu sichern, verwenden Unternehmen Netzwerksicherheitstechniken wie Honeypots, Firewalls, Intrusion Detection Systeme (IDS) und Intrusion Prevention Systeme. Unternehmensnetzwerke hingegen sind die beliebtesten Ziele für Hacker, die die Sicherheit eines Unternehmens kompromittieren wollen, und Angreifer entwickeln ständig neue Techniken, um die Netzwerksicherheit zu durchdringen.

Eine Firewall ist ein software- oder hardwarebasiertes System, das die Vermögenswerte eines privaten Netzwerks vor unbefugtem Zugriff durch Benutzer in anderen Netzwerken schützt. Es ist am Netzwerk-Gateway positioniert. Es überprüft alle Pakete, die das interne Netzwerk betreten oder verlassen, und verbietet diejenigen, die die Sicherheitsanforderungen nicht erfüllen. Die Firewall schützt Systeme auf der einen Seite vor Systemen auf der anderen Seite der Firewall, wenn sie richtig konfiguriert ist.

Zu Prüfungszwecken protokolliert die Firewall alle Versuche, sich ins Netzwerk einzuloggen. Unbefugte Anmeldeversuche können durch das Einfügen eines Alarms erkannt werden, der ausgelöst wird, wenn eine unbefugte Person versucht, sich anzumelden. Firewalls können Pakete basierend auf ihrer Zieladresse und der Art des enthaltenen Inhalts filtern. Beim Adressfiltering erkennen sie Quell-/Ziel-IP-Adressen und Portnummern, und beim Protokollfiltering erkennen sie verschiedene Arten von Netzwerkverkehr. Der Zustand und die Eigenschaften von Datenpaketen können von Firewalls bestimmt werden.

Obwohl es entscheidend ist, eine Firewall als Teil Ihres Sicherheitsplans zu haben, können Firewalls einige Schwachstellen aufweisen. Eine Firewall-Schwachstelle ist ein Fehler, der während der Entwurfs-, Implementierungs- oder Konfigurationsphase einer Firewall gemacht wird und dazu verwendet werden kann, das vertrauenswürdige Netzwerk anzugreifen, das sie schützen soll. Nachteile eines Firewall-Systems sind wie folgt:

-

Eine Firewall kann ein Netzwerk nicht vor internen Bedrohungen wie Hintertüren schützen. Zum Beispiel arbeitet ein unzufriedener Mitarbeiter mit einem externen Angreifer zusammen.

-

Wenn alle Verbindungen durch die Firewall fließen, kann es zu einem Engpass kommen.

-

Wenn externe Geräte wie Laptops, USB-Laufwerke und andere ähnliche Geräte bereits infiziert und mit dem Netzwerk verbunden sind, kann eine Firewall das Netzwerk nicht vor diesen Geräten schützen.

-

Die Firewall ist nicht in der Lage, das Netzwerk vollständig gegen alle Arten von Zero-Day-Malware zu schützen.

-

Eine Firewall wird nutzlos sein, wenn das Netzwerkdesign und die Einstellungen fehlerhaft sind.

-

Eine Firewall kann möglicherweise Bedrohungen von gängigen Ports oder Anwendungen nicht verhindern.

-

Eine Firewall kann möglicherweise den getunnelten Verkehr nicht verstehen.

Häufige Schwachstellen und Fehlkonfigurationen von Firewalls umfassen:

-

ICMP ist erlaubt und die Firewall kann angepingt werden.

-

Unnötige Dienste auf der Firewall verfügbar haben.

-

Offene TCP/UDP-Ports zu haben, die nicht benötigt werden.

-

Die Firewall gibt eine

Deny-Antwort zurück, anstatt die blockierten Ports einfach zudropen. Dies liefert dem Angreifer zusätzliche Informationen oder verbessert die Geschwindigkeit des Port-Scans des Angreifers. -

Fehlkonfiguration, die ein TCP-Ping von internen Hosts mit Internet-routbaren IP-Adressen ermöglicht.

-

Bestimmte IP-Adressen vertrauen.

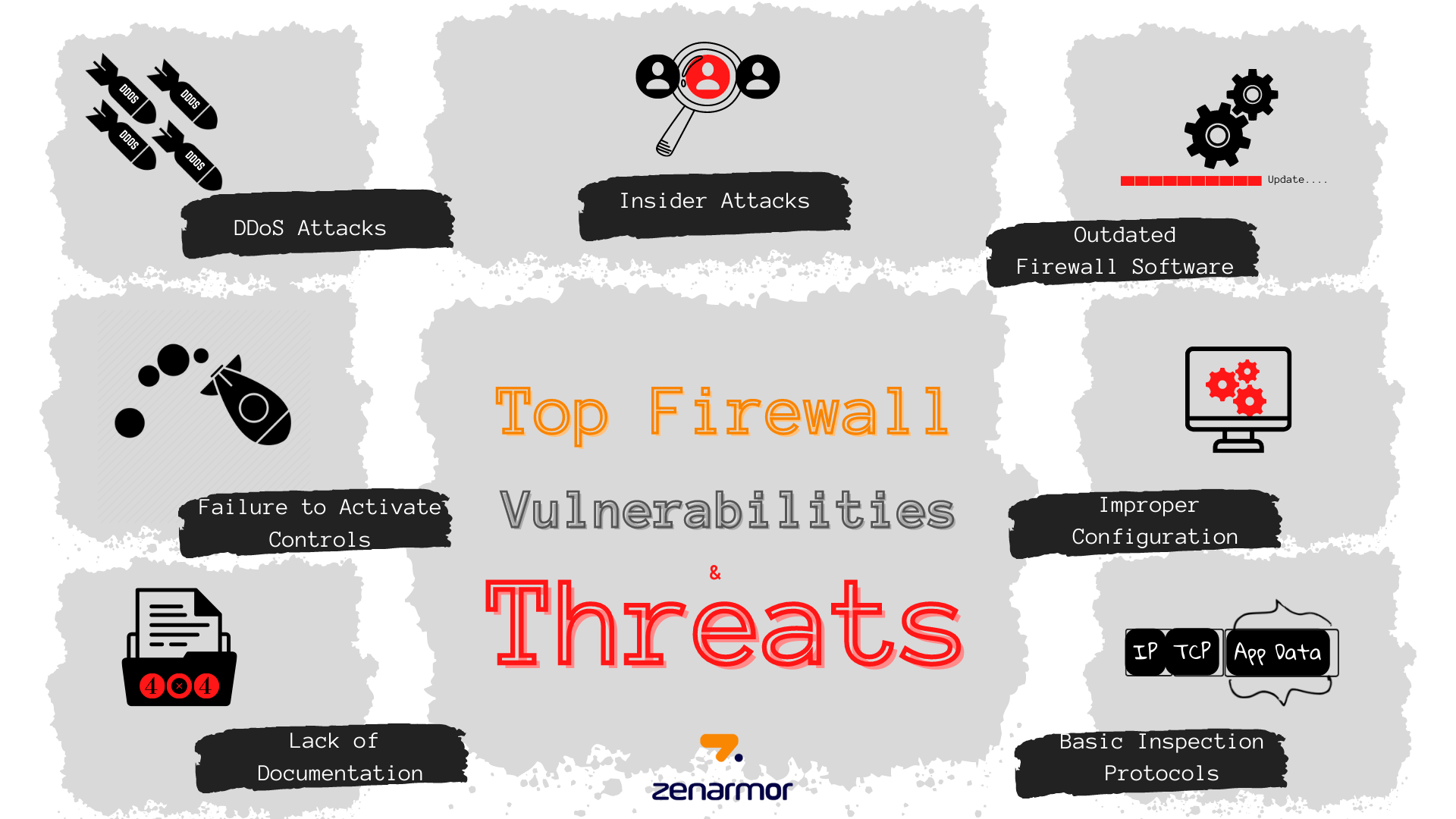

Die 7 wichtigsten Firewall-Schwachstellen und Bedrohungen sind wie folgt:

- DDoS-Angriffe

- Insider-Angriffe

- Veraltete Firewall-Software

- Versäumnis, die Steuerungen zu aktivieren

- Mangel an Dokumentation

- Grundlegende Inspektionsprotokolle

- Falsche Konfiguration

Abbildung 1. Die 7 wichtigsten Firewall-Schwachstellen und Bedrohungen

In diesem Artikel werden wir die Schwächen und Verwundbarkeiten der Firewall-Technologie sowie viele Strategien zur Umgehung des Firewall-Schutzes und die Gegenmaßnahmen, die ergriffen werden müssen, um solche Angriffe zu vermeiden, durchgehen.

1. DDoS-Angriffe

DDoS-Angriffe sind eine beliebte Angriffsstrategie, die dafür bekannt ist, sowohl sehr erfolgreich als auch kostengünstig durchzuführen zu sein. Das grundlegende Ziel ist es, die Ressourcen eines Verteidigers zu erschöpfen, was zu einem Shutdown oder einer verlängerten Unf�ähigkeit zur Bereitstellung von Diensten führt. Protokollangriffe versuchen, die Ressourcen von Firewalls und Lastenausgleichern zu erschöpfen, sodass sie keine gültigen Daten mehr verarbeiten können.

Während Firewalls einige Arten von DDoS-Angriffen abschwächen können, können sie dennoch von Protokollangriffen überwältigt werden.

Kleine Fragmentierung ist eine der Methoden, die von Hackern verwendet werden, um Firewalls zu umgehen. Die Größe eines IP-Pakets ist häufig größer als die maximal zulässige Größe des zugrunde liegenden Netzwerks. In diesen Situationen muss das Paket aufgebrochen werden, um weiter transportiert zu werden. Diese Funktion des TCP/IP-Protokolls wird vom Angreifer genutzt. Der Angreifer erzeugt Fragmente des ursprünglichen Pakets und sendet sie, um die Firewall bei dieser Art von Angriff auszutricksen. Um diese Art von Angriff zu verhindern, verwirft die Firewall alle Pakete, die das TCP-Protokoll verwenden und fragmentiert sind. Eingehende TCP-Pakete sind nur über dynamische Paketfilter erlaubt, wenn sie Antworten auf ausgehende TCP-Pakete sind.

DDoS-Angriffe haben keine einfache Lösung, da es mehrere Angriffsstrategien gibt, die verschiedene Schwächen in der Netzwerkinfrastruktur ausnutzen können. Scrubbing-Dienste werden von mehreren Cybersicherheitsunternehmen angeboten, die eingehenden Datenverkehr von Ihrem Netzwerk ablenken und legitime Zugriffsversuche von DDoS-Verkehr unterscheiden. Dieser legitime Datenverkehr wird dann an Ihr Netzwerk umgeleitet, sodass Sie wie gewohnt weiterarbeiten können.

2. Insider-Angriffe

Auch wenn sie nicht die wahrscheinlichsten Angriffe sind, stellen Insider eine Bedrohung für Firewalls dar. Diese häufige Firewall-Schwachstelle wird von jemandem ausgenutzt, der die Befugnis hat, Ihre Perimeter-Firewall zu durchbrechen. Der Zugang zu Ihren internen Systemen sollte dieser Person ebenfalls gewährt worden sein. Eine ordnungsgemäße Netzwerksegmentierungs konfigurationsstrategie kann helfen, Mitarbeitergefahren zu mindern.

3. Veraltete Firewall-Software

Eine Firewall-Software hat Schwächen, die Angreifer ausnutzen können, genau wie jede andere Software. Wenn Firewall-Anbieter diese Probleme finden, arbeiten sie in der Regel schnell daran, einen Patch zu entwickeln, um das Problem zu beheben. Einige Sicherheitsteams hingegen sind extrem beschäftigt, und es ist leicht, bei den Firewall-Updates hinterherzuhinken. Bis der Patch auf die Firewall-Firmware aufgespielt wird, bleibt die Schwachstelle ungepatcht und wartet darauf, von einem zufälligen Eindringling ausgenutzt zu werden. Patch-Verfahren, die nicht auf dem neuesten Stand sind, können Unternehmen anfällig für Firewall-Angriffe machen.

Die Einrichtung und Einhaltung eines disziplinierten Patch-Management-Plans ist die effektivste Antwort auf dieses Problem. Das Sicherheitsteam sollte nach allen Sicherheitsaktualisierungen der Firewall-Software suchen und sicherstellen, dass diese gemäß diesem Plan angewendet werden.

4. Versäumnis, die Steuerungen zu aktivieren

Eines der häufigsten Firewall-Probleme, mit denen Unternehmen konfrontiert sind, sind nicht richtig aktivierte Kontrollen. Anti-Spoofing-Tools sind zum Beispiel ein wichtiger Aspekt Ihres verwalteten Sicherheitssystems, da sie verhindern, dass Malware, Spam und anderer gefälschter Datenverkehr in Ihr Netzwerk eindringen. Ein Distributed Denial-of-Service-Angriff wird fast sicher auftreten, wenn Sie diese Kontrolle nicht aktivieren.

5. Mangel an Dokumentation

Wenn einer Ihrer Sicherheitsfachleute unerwartet kündigt oder für längere Zeit nicht verfügbar ist, kann das Bereithalten von Anwendungsdokumentationen und Regelentschlüsselungen Ihrem Unternehmen helfen, Sicherheitsverletzungen zu vermeiden. Arbeit wird mit ordnungsgemäßer Dokumentation weniger wahrscheinlich dupliziert, was den Mitarbeitern mehr Zeit gibt, sich auf höherwertige Aktivitäten zu konzentrieren.

6. Grundlegende Inspektionsprotokolle

Next-Generation-Firewalls bieten eine Deep Packet Inspection-Funktion, um den Inhalt eines Netzwerkpakets zu bewerten, bevor es den Durchgang zu oder von einem System erlaubt oder verweigert. Weniger komplizierte Firewalls können lediglich den Ursprung und das Ziel des Datenpakets überprüfen, bevor sie es zulassen oder ablehnen, Informationen, die ein Angreifer leicht fälschen kann, um die Firewall zu täuschen.

Die beste Lösung für dieses Problem ist die Verwendung einer Firewall, die eine tiefgehende Paketinspektion auf Datenpaketen durchführen kann, um bekannte Malware zu erkennen und abzulehnen.

7. Falsche Konfiguration

Selbst wenn Ihr Netzwerk eine Firewall hat und alle neuesten Sicherheitsupdates installiert sind, können die Konfigurationseinstellungen der Firewall in Konflikt geraten und Probleme verursachen. Dies kann in einigen Fällen zu einem Rückgang der Netzwerkleistung führen, während in anderen Fällen eine Firewall möglicherweise keinen angemessenen Schutz bietet. Laut Gartner-Daten ist Fehlkonfiguration, nicht Schwächen, die Ursache für 95% aller Firewall-Verstöße. Dies deutet darauf hin, dass die Parameter einer Firewall aufgrund menschlicher Fehler oder mangelnder Untersuchung ungenau sind. Tatsächlich schätzte Gartner im Jahr 2016, dass dieses Verhältnis bis 2020 auf 99 Prozent steigen würde. Die Verwendung eines schwachen Passworts ist ein häufiger Konfigurationsfehler. Aufgrund von Zeichenbeschränkungen können moderne Passwörter schwer zu merken sein. Aus Bequemlichkeit nutzen einige Mitarbeiter möglicherweise einfache Passwörter oder die Werkseinstellungen. Wenn dies bei Ihrer Firewall passiert, sind Sie anfälliger für Kontodiebstahl, als es sonst der Fall wäre. Eine schlecht konstruierte Firewall erleichtert es Angreifern und verschwendet gleichzeitig Ihre Zeit, Ihr Geld und Ihre Mühe.

Was sind Arten von Firewall-Angriffen?

Böswillige Eindringlinge verwenden buchstäblich Hunderte von Methoden und Werkzeugen, wenn sie versuchen, PCs zu kompromittieren. Einige der häufigsten externen Firewall-Angriffe sind wie folgt:

-

Netzwerkverkehrsflut Das zugrunde liegende Konzept von Netzwerkverkehrsflut-Angriffen ist, dass zu viel von etwas Positivem schädlich sein kann. Anstatt zu versuchen, die Schwachstellen eines Computers zu identifizieren, übertragen spezielle Programme namens Flooder Hunderte bis Zehntausende von legitimen Netzwerkpaketen an einen einzelnen PC, um dessen Reaktionsfähigkeit zu überlasten. Dieser Prozess führt häufig zu einem Denial-of-Service (DoS)-Angriff, aber Flooder haben Firewalls umgangen und die Kontrolle über die PCs der Opfer übernommen.

-

Port-Scan: Um einen PC anzugreifen, muss ein Eindringling herausfinden, welche TCP- oder UDP-Ports (und damit Dienste und Programme) zugänglich sind. Jedes Programm, das sich mit dem Internet verbindet oder Verbindungen vom Internet akzeptiert, wird eine IP-Portnummer (0 bis 65536) zwischen 0 und 65536 zugewiesen. Typischerweise bedeuten Portnummern eine spezifische Art von Dienst. Zum Beispiel verwendet Internet-E-Mail typischerweise Port 25 für SMTP und Port 110 für POP. Beim Herunterladen von Dateien von einer FTP-Seite verwendet Ihr Computer Port 20 oder Port 21. Angreifer scannen häufig die Computer der Opfer (stellen eine Verbindung zu mehreren Ports her), um festzustellen, welche Ports aktiv sind. Nachdem die offenen Ports identifiziert wurden, beschränken Eindringlinge (oder ihre bösartige Software) zukünftige Angriffe auf einen bestimmten Porttyp. Da es ungewöhnlich ist, dass ein entfernter Computer gleichzeitig mit mehr als wenigen Ports verbunden ist, sollten Firewalls diese Aktivität erkennen.

-

Fragmentierungsangriffe: Eindringlinge sind in der Lage, IP-Pakete zu fragmentieren und sie am Zielcomputer wieder zusammenzusetzen. Angreifer haben gelernt, die Wiederzusammenführung zu manipulieren, um die Computersicherheitsmaßnahmen mit bösartigem Datenverkehr und Programmen zu umgehen.

-

IP-Spoofing: Alle Firewalls filtern den Netzwerkverkehr basierend auf IP-Adressen (zum Beispiel 192.168.10.2). Typischerweise dürfen die Computer hinter der Firewall mehr Operationen durchführen als die nicht vertrauenswürdigen Computer am Rand des Netzwerks. Angreifer können ihren Datenverkehr mit IP-Adressen senden, die es so erscheinen lassen, als ob die Übertragung von innerhalb der Firewall stammt, wodurch sie einen größeren Zugriff erhalten, als normalerweise erlaubt wäre.

-

Fehlerhaft formatierte Netzwerkpakete: Die meisten Computer sind übermäßig höflich. Wenn jemand ihnen ein falsch formatiertes Netzwerkpaket sendet, werden sie entweder versuchen, es neu zusammenzusetzen (was oft dazu führt, dass etwas eine Firewall oder einen Malware-Analyzer umgeht) oder es ablehnen und auf eine erneute Übertragung warten. Jeder, der einen Windows-PC besitzt, weiß, dass die Installation von Software lange dauern kann. Angreifer, die diese Art von Angriff verwenden, versuchen entweder, eine bestimmte Sicherheitsmaßnahme zu umgehen, oder starten einen Denial-of-Service-Angriff, indem sie den PC dazu bringen, sehr lange zu warten und legitime Übertragungen zu ignorieren.

Einige dieser Angriffe sind technisch anspruchsvoll und erfordern das Fachwissen eines erfahrenen Eindringlings. Würmer und Trojaner automatisieren zunehmend externe Angriffe, die das Internet nach verwundbaren Maschinen durchsuchen. Oft dienen kompromittierte Maschinen als Ausgangsbasis für weitere Angriffe auf neue Maschinen. Sicherheitsexperten erwarten, dass sowohl manuelle als auch automatisierte Entschlüsselung in den nächsten Jahren zunehmen werden, bis das Internet sicherer wird.

Wie macht man Firewall-Bedrohungsschutz?

Da Cyberkriminelle immer raffinierter werden, werden die Angriffe, die sie gegen Ihr Unternehmen starten, einfallsreicher und verursachen größeren Schaden. Das bedeutet, dass Ihre erste technische Verteidigungslinie von bester Qualität sein und bereit sein muss, Ihr Netzwerk vor eingehenden Angriffen zu schützen.

Die Aufgabe einer Firewall ist nach ihrer Installation noch nicht erledigt; sie muss durch spezifische Firewall-Richtlinien und -Verfahren ergänzt werden, die von einem Fachmann erstellt und gewartet werden. Ihre Firewall wird mit größerer Wahrscheinlichkeit versagen, wenn Sie diesen zusätzlichen Schritt nicht unternehmen, wodurch Ihr Netzwerk anfällig für Viren, Hacker und anderen schädlichen Datenverkehr wird.

Nur ein Experte wüsste, wo er bei der Konfiguration einer Firewall anfangen soll. Leider wählt der Administrator der Firewall-Konfiguration ganz oft die falschen Zugriffskontrolleinstellungen aus der Liste aus.

Fehlkonfigurationen sind fast immer das Ergebnis menschlichen Versagens, und es ist leicht zu erkennen, warum. Bei der Konfiguration von Netzwerkgeräten ermöglicht 'eq' ('gleich') beispielsweise den Zugriff auf einen einzigen, angegebenen Port, während 'neq' ('ungleich') den Zugriff auf jeden Dienst erlaubt. Ein einziger 'n'-Fehler kann einen gesamten Datenverkehr von extrem spezifisch zu extrem allgemein machen.

Ein Administrator kann eine Firewall auch genau wie vorgeschlagen konfigurieren und sie dennoch scheitern lassen. Zum Beispiel, wenn keine Systemprüfung durchgeführt wird, um spezifische Lücken oder Cyberrisiken zu entdecken, könnte Ihr Unternehmen unbeabsichtigt ein erhebliches Risiko oder eine bestimmte Firewall-Einstellung ignorieren. Ein Audit kann auch die Notwendigkeit einer einzigartigen Architektur anstelle einer Einheitslösung aufdecken.

Bevor wir die Konzepte zur Verbesserung der Bedrohungsverhütung durch Firewalls durchgehen, werfen wir einen Blick auf die häufigsten Ursachen für das Versagen von Firewalls:

-

Unzureichende Hardware-Ressourcen: Die wachsende Anzahl von Geräten und Anwendungen, die heute in Unternehmen verwendet werden, bringt die Netzwerkleistung kontinuierlich an ihre Grenzen. Sie müssen vermeiden, dass Ihre Sicherheitslösung zum Flaschenhals wird. Schwere Überlastung oder Engpässe können auftreten, wenn Ihre Hardware nicht leistungsstark genug ist, um die Netzwerkanforderungen zu bewältigen. Wenn die Firewall überlastet ist, werden Sie eine begrenzte Durchsatzrate, übermäßigen CPU-Verbrauch und eine Verlangsamung der Anwendung bemerken. Darüber hinaus könnte die Anwendungsleistung erheblich beeinträchtigt werden. Außerdem könnte im schlimmsten Fall die Firewall ausfallen. Um diese Schwierigkeiten zu beheben, sollten Sie in Erwägung ziehen, Ihre Hardware aufzurüsten, oder Sie könnten gezwungen sein, einige Funktionen der Firewall zu deaktivieren, wodurch Angreifer Schwachstellen ausnutzen könnten. Intrusion Prevention Systeme (IPS), die den Netzwerkverkehr analysieren, um Schwachstellen zu erkennen und zu verhindern, sowie die Anwendungssteuerung sind zwei der ressourcenintensiven Funktionen.

-

Inkompatibilität: Eine Firewall könnte mit neuen Technologien inkompatibel werden, wenn sie nicht regelmäßig aktualisiert und gewartet wird. Infolgedessen sind sie nicht in der Lage, sich gegen ausgeklügelte Bedrohungen zu verteidigen. Daher sollte eine Firewall regelmäßig aktualisiert werden und sicherstellen, dass sie auf dem neuesten Stand und betriebsbereit ist. Schließlich ist es viel einfacher, Risiken zu vermeiden, als sich von einer Katastrophe zu erholen.

-

Firewall-Richtlinie, die entweder fehlt oder falsch ist: Eine Firewall-Richtlinie beschreibt, wie sie eingehende und ausgehende Pakete gemäß den Informationssicherheitsrichtlinien verwaltet. Es ist möglich, dass eine Richtlinie schlecht geschrieben oder einfach nicht vorhanden war. Administratoren könnten verschiedene Regeln mischen und anpassen, was zu einer sehr breiten Richtlinieneinrichtung führt, die ihr Netzwerk dauerhaft verwundbar macht. Infolgedessen versagt die Firewall. Stellen Sie sicher, dass Sie die Netzwerkregeln gründlich spezifizieren und das Prinzip der geringsten Privilegien (POLP) einhalten, was bedeutet, dass Sie dem Benutzer oder Dienst nur die Privilegien gewähren, die er benötigt, um normal zu funktionieren.

-

Fehler externer Komponenten: Die meisten Firewalls arbeiten in Verbindung mit einer größeren IT-Infrastruktur und sind darauf angewiesen, dass jedes Rad ordnungsgemäß funktioniert. Zum Beispiel, wenn ein böswilliger Akteur Zugang zum ISP erlangt, könnte er höchstwahrscheinlich die gesamte Firewall umgehen. Es wird dringend empfohlen, ein IT-Audit zu planen, das eine vollständige und ganzheitliche Untersuchung umfasst, um Bereiche zu identifizieren, in denen ein Hack einen Dominoeffekt haben könnte.

-

Softwareanfälligkeiten: Es ist entscheidend, die Firewall-Software auf dem neuesten Stand zu halten. Firewall-Software kann manchmal schwer zu findende Schwachstellen aufweisen, wie zum Beispiel in die Software hartcodierte Verschlüsselungsschlüssel und Passwörter. Stellen Sie sicher, dass Ihre Firewall sowie alle integrierten Softwareprogramme gepatcht und aktualisiert sind.

Auch wenn Fehlkonfigurationen der häufigste Grund für das Scheitern einer Firewall sind, gibt es viele andere Faktoren zu berücksichtigen, einschließlich wie gut sie sich mit Ihrer IT-Infrastruktur verbindet, wie fortschrittlich sie ist und wie schnell sich Cyber-Bedrohungen entwickeln. Der Erfolg Ihrer Firewall und Cybersicherheit wird durch eine Reihe von Aspekten und Bedingungen bestimmt, die sich von Unternehmen zu Unternehmen stark unterscheiden.

Wie verbessern Sie die Sicherheit Ihrer Firewall?

Einige Prinzipien zur Verteidigung gegen Firewall-Umgehung sind unten aufgeführt:

-

Die Firewall-Einstellung sollte so vorgenommen werden, dass die IP-Adresse eines Eindringlings herausgefiltert wird.

-

Konfigurieren Sie die Firewall-Regeln so, dass sämtlicher Verkehr blockiert und nur der Zugriff auf die notwendigen Dienste erlaubt wird.

-

Erstellen Sie eine eindeutige Benutzer-IP, um die Firewall-Dienste zu betreiben, wenn möglich. Statt die Root-ID zu verwenden, um die Dienste zu starten.

-

Richten Sie einen Remote-Syslog-Server ein und treffen Sie Vorkehrungen, um ihn vor unerwünschten Benutzern zu schützen.

-

Firewall-Protokolle werden in regelmäßigen Abständen überprüft, und verdächtige Protokolleinträge werden untersucht.

-

Standardmäßig sind alle FTP-Verbindungen zu und von dem Netzwerk deaktiviert.

-

Überwachen Sie den Benutzerzugriff auf Firewalls und regeln Sie, wer die Firewall-Konfiguration ändern kann.

-

Katalogisieren und überprüfen Sie allen eingehenden und ausgehenden Datenverkehr, der durch die Firewall erlaubt ist.

-

Führen Sie regelmäßige Risikoabfragen durch, um Hochrisiko-Firewall-Regeln zu identifizieren

-

Geben Sie die Quell-/Ziel-IP-Adressen sowie die Ports an.

-

Dokumentieren und den Sicherheitsrichtlinienadministrator über Änderungen an der Firewall benachrichtigen

-

Den physischen Zugang zur Firewall einschränken

-

Sichern Sie regelmäßig das Firewall-Regelsatz und die Konfigurationsdateien.

-

Planen Sie regelmäßige Firewall-Sicherheitsaudits

-

An der externen Schnittstelle sollten Anti-Spoofing-Beschränkungen aktiviert werden, um Denial-of-Service- und damit verbundene Angriffe zu verhindern.

Zusammenfassend lässt sich sagen, dass Sie zur Verbesserung der Firewall-Sicherheit Ihre Netzwerkstruktur dokumentieren, die Firewall- und Sicherheitsarchitektur ändern, Ihre Firewall optimieren, Sicherheitsmaßnahmen ergreifen, Standards, Richtlinien und Änderungsmanagement einführen sollten, usw.

Was ist eine Firewall-Risikoanalyse?

Eine Firewall-Risikoanalyse ist eine gründliche Untersuchung der Architektur und Konfiguration einer Firewall, die installiert wurde, um Ihre Daten, Anwendungen, Systeme und gesamten Geschäftsabläufe zu schützen.

Die Bewertung wird Unternehmen dabei helfen, die verschiedenen Ebenen ihres Netzwerks zu verbessern und aufrechtzuerhalten, um zu verhindern, dass Hacker den Betrieb des Unternehmens schädigen und Informationen stehlen. Es ist hilfreich, um sicherzustellen, dass Ihre Firewalls wichtige Geschäfts- und Dateninformationen ordnungsgemäß schützen. Die Risikobewertung von Firewalls ist auch eine grundlegende Notwendigkeit in internationalen Standards und Gesetzen wie PCI und HIPAA für einige Unternehmen.

Organisationen legen aufgrund zusätzlicher Vorschriften und Standards im Bereich Informationssicherheit, wie dem Payment Card Industry Data Security Standard (PCI-DSS), der Datenschutz-Grundverordnung (GDPR), dem Health Insurance Portability and Accountability Act (HIPAA) und ISO 27001, mehr Wert auf die Einhaltung und Prüfung ihrer Cybersicherheitsrichtlinien und -kontrollen.

Selbst wenn Ihr Unternehmen nicht verpflichtet ist, branchenspezifische oder staatliche Vorschriften oder Cybersicherheitsstandards zu befolgen, ist es nur logisch, eine umfassende Überprüfung Ihrer Firewalls regelmäßig durchzuführen.

Firewall-Audits gewährleisten, dass Ihre Firewall-Konfigurationen und -Regeln sowohl den externen Vorschriften als auch Ihrer internen Cybersicherheitsrichtlinie entsprechen. Aber selbst dann können diese Audits auch eine bedeutende Rolle bei der Risikominderung spielen.

Eine manuelle Cybersicherheitsaudit ist in den heutigen Multi-Vendor-Netzwerkumgebungen, die typischerweise eine große Anzahl von Firewalls mit Tausenden von Firewall-Regeln umfassen, nahezu unmöglich durchzuführen.

Darüber hinaus erfordert es Zeit und Ressourcen, alle Firewall-Regeln manuell zu finden, zu organisieren und zu überprüfen, um festzustellen, wie konform Sie sind, da die Dokumentation der aktuellen Regeln und der Geschichte ihrer Überarbeitungen nicht immer auf dem neuesten Stand ist. Dies belastet Ihr Informationssicherheitsteam.

Die Prüfung wird zunehmend herausfordernder, da Netzwerke komplexer werden. Und manuelle Verfahren können einfach nicht mithalten. Daher sollten Sie den Prozess der Überprüfung Ihrer Firewalls automatisieren, da es entscheidend ist, regelmäßig auf Compliance zu prüfen und nicht nur zu einem bestimmten Zeitpunkt.

Schwache oder veraltete Firewall-Regeln könnten überflüssige Dienstinformationen auf den Servern, die Geschäftsanwendungen hosten, offenlegen, wodurch ein Angreifer die Schwachstelle nach einem Kompromiss ausnutzen könnte.

Sie müssen zunächst eine Risikobewertung durchführen, um das erforderliche Schutzniveau zu bestimmen, und dann Ihre eigenen Richtlinien zur Verwaltung dieser Risiken festlegen. Es ist wichtig, dass Sie verstehen, wie man Firewall-Kontrollen verwendet, da sie Ihr Unternehmen vor Gefahren im Zusammenhang mit Verbindungen und Netzwerken schützen und gleichzeitig Risiken verringern. Sie müssen das Ziel der Kontrolle, wie sie implementiert wird und welche Vorteile sie in Bezug auf die Risikominderung bietet, dokumentieren.

Die folgenden wichtigen Bereiche werden während der Firewall-Sicherheitsbewertung untersucht:

- Änderungsmanagement: Um sicherzustellen, dass die Firewall-Änderungen korrekt implementiert und nachverfolgt werden, benötigen Sie eine starke Änderungsmanagement-Strategie.

- Werden die Änderungen von autorisiertem Personal umgesetzt?

- Testest du die Änderungen?

- Erhalten die angeforderten Änderungen die notwendigen Genehmigungen?

- Dokumentieren Sie Änderungen gemäß den regulatorischen Standards und/oder internen Richtlinien? Jede Regel sollte einen Kommentar enthalten, der die Änderungs-ID der Anfrage und den Namen/die Initialen der Person, die die Änderung vorgenommen hat, beinhaltet.

- Gibt es eine Frist für die Änderung?

- Physische und System-Sicherheit: Um sich gegen Cyberangriffe zu schützen, müssen Sie auch Vertrauen in die physische und softwareseitige Sicherheit jeder Firewall haben. Auf diese Weise:

- Stellen Sie sicher, dass Sie alle notwendigen Anbieter-Patches und Updates installiert haben.

- Überprüfen Sie, ob das Betriebssystem die Standard-Härtungstests besteht.

- Überprüfen Sie die Richtlinien und Prozesse zur Geräteverwaltung.

- Stellen Sie sicher, dass die Firewall und die Management-Server physisch gesichert sind und nur für autorisiertes Personal zugänglich sind.

- Stellen Sie sicher, dass Sie eine aktuelle Liste der Personen haben, die berechtigt sind, auf die Firewall-Serverräume zuzugreifen.

- Verbessern und Bereinigen der Regelbasis: Durch das Entfernen von Firewall-Unordnung und die Verbesserung der Regelbasis können Sie die IT-Effizienz sowie die Leistung der Firewall erheblich steigern. Darüber hinaus kann die Verbesserung der Firewall-Regeln drastisch eine Menge unnötiger Überstunden im Prüfungsprozess einsparen. Daher sollten Sie die folgenden Aufgaben erledigen:

- Bestimmen Sie, welche Regeln deaktiviert oder unnötig sind und eliminiert werden sollten.

- Löschen oder Deaktivieren Sie alle Regeln und Objekte, die nicht mehr verwendet werden oder abgelaufen sind.

- Entfernen Sie unnötige Regeln.

- Untersuchen Sie die Leistung und Effektivität der Firewall-Regeln in Bezug auf ihre Reihenfolge.

- Finden Sie die doppelten Regeln und kombinieren Sie sie zu einer einzigen Regel.

- Erzwingen Sie Namenskonventionen für Objekte.

- Behalten Sie Änderungen an Regeln, Objekten und Richtlinien für zukünftige Referenz im Auge.

- Durch den Vergleich der tatsächlichen Nutzung von Richtlinien mit den Firewall-Protokollen können Sie übermäßig permissive Richtlinien finden und beheben.

- Analysieren Sie die VPN-Parameter, um unterausgelastete und nicht zugeordnete Benutzer und Gruppen sowie abgelaufene und kurz vor dem Ablauf stehende Benutzer und Gruppen zu finden.

- Löschen Sie alle Verbindungen, die nicht in Gebrauch sind, einschließlich Quell-/Ziel-/Dienstrouten.

- Führen Sie eine Risikobewertung durch und beheben Sie alle auftretenden Probleme: Eine gründliche Risikobewertung wird alle Regeln aufdecken, die gefährdet sein könnten, und bestätigen, dass sie den geltenden Standards, Gesetzen und internen Richtlinien entsprechen.

Erstellen Sie eine Liste aller Vorschriften, die aufgrund von Branchenstandards und bewährten Praktiken gefährdet sein könnten, und ordnen Sie sie nach Schweregrad. Obwohl die Regeln, die für jedes Unternehmen gefährdet sein könnten, je nach Netzwerk und akzeptablem Risikoniveau variieren, gibt es eine Reihe von Rahmenwerken und Standards, die als geeigneter Ausgangspunkt dienen können.

Stellen Sie sicher, dass:

- Überprüfen Sie, ob alle Reparaturarbeiten und Regeländerungen korrekt durchgeführt wurden.

- Behalten Sie Ihre Aufräumarbeiten im Auge und führen Sie ein Protokoll darüber.

- Dokumentieren und einen Aktionsplan zur Behebung von Risiken und Compliance-Ausnahmen, die während der Risikobewertung entdeckt wurden, festlegen. Hier sind einige Dinge, auf die Sie achten und die Sie überprüfen sollten:

- Erlauben irgendwelche Firewall-Regeln direkten Verkehr vom Internet (nicht die DMZ) zu Ihrem lokalen Netzwerk?

- Erlauben irgendwelche Firewall-Regeln den Datenverkehr vom Internet zu sensiblen Servern oder Geräten?

- Gibt es Firewall-Regeln, die gegen Ihre Sicherheitsrichtlinien verstoßen?

- Erlauben irgendwelche Firewall-Regeln, dass gefährliche Dienste aus Ihrer demilitarisierten Zone (DMZ) in Ihr internes Netzwerk eindringen?

- Gibt es Firewall-Regeln, die gefährliche Dienste aus dem Internet hereinlassen?

- Kontinuierliche Prüfung: Sie müssen die folgenden Schritte unternehmen, um die fortlaufende Compliance aufrechtzuerhalten:

- Automatisierte Analyse und Berichterstattung werden verwendet, um menschliche Prozesse zu ersetzen, die fehleranfällig sind.

- Sicherstellen, dass Sie einen soliden Workflow für Firewall-Änderungen implementiert haben, um langfristige Compliance zu gewährleisten.

- Haben Sie ein System eingerichtet, um Sie über kritische Ereignisse oder Maßnahmen zu benachrichtigen, wie z.B. Änderungen an bestimmten Vorschriften oder die Entdeckung neuer, schwerwiegender Risiken in Ihrer Richtlinie.

- Einen Prozess zur regelmäßigen Überprüfung der Firewalls erstellen.

- Erstellen Sie eine gründliche Prüfspur aller Firewall-Verwaltungsaktionen, indem Sie Ihre Prüfverfahren ordnungsgemäß dokumentieren.