Wie testet man eine Firewall?

Cyberkriminalität ist heute laut den neuesten Sicherheitsstatistiken vielfältiger und allgegenwärtiger als je zuvor. Ein digitalisiertes Unternehmensumfeld bietet Unternehmen mehr Potenzial, indem es ihnen ermöglicht, die Öffentlichkeit zu bedienen und zu erreichen, aber es schafft auch neue Risiken und erfordert umfangreiche Regeln und Praktiken, um die digitale Sicherheit und den Schutz vor skrupellosen Akteuren zu gewährleisten.

Eine der wichtigsten Verteidigungslinien gegen Cyber-Bedrohungen ist eine Firewall. Firewalls sind ebenfalls ein praktikabler Ansatz, da Bedrohungs- und Penetrationstester leicht simulierte Bedrohungen ausführen können, um die Sicherheit ihres Netzwerks zu bewerten.

Die regelmäßige Durchführung eines Firewall-Sicherheitstests ist entscheidend, um die Sicherheit Ihrer Organisation zu gewährleisten und aufrechtzuerhalten. Zu den vielen Vorteilen, die durch Firewall Penetration Testing geboten werden, gehören die folgenden:

- Finden Sie es heraus, bevor es zu spät ist: Bewerten und erkennen Sie Probleme frühzeitig; eine proaktive statt reaktive Strategie zu verfolgen, wird helfen, mögliche Sicherheitsvorfälle und die erheblichen Kosten, die mit dem Wiederherstellungsprozess verbunden sind, zu vermeiden.

- Verbessern Sie die allgemeine Sicherheitslage: Verbessern Sie die allgemeine Sicherheitslage Ihrer Organisation. Sicherzustellen, dass eine Firewall effektiv geschützt ist, bedeutet, dass die dahinter liegenden Vermögenswerte ebenfalls angemessen gesichert sind, insbesondere von außen.

- Reduzieren Sie Ihre Ausgaben: Der Wiederherstellungsprozess nach einem Vorfall sowie die damit verbundenen Kosten sind oft erheblich. Diese Kosten können vermieden werden, indem regelmäßig Firewall-Sicherheitstests durchgeführt werden, um das Risiko eines solchen Vorfalls zu begrenzen.

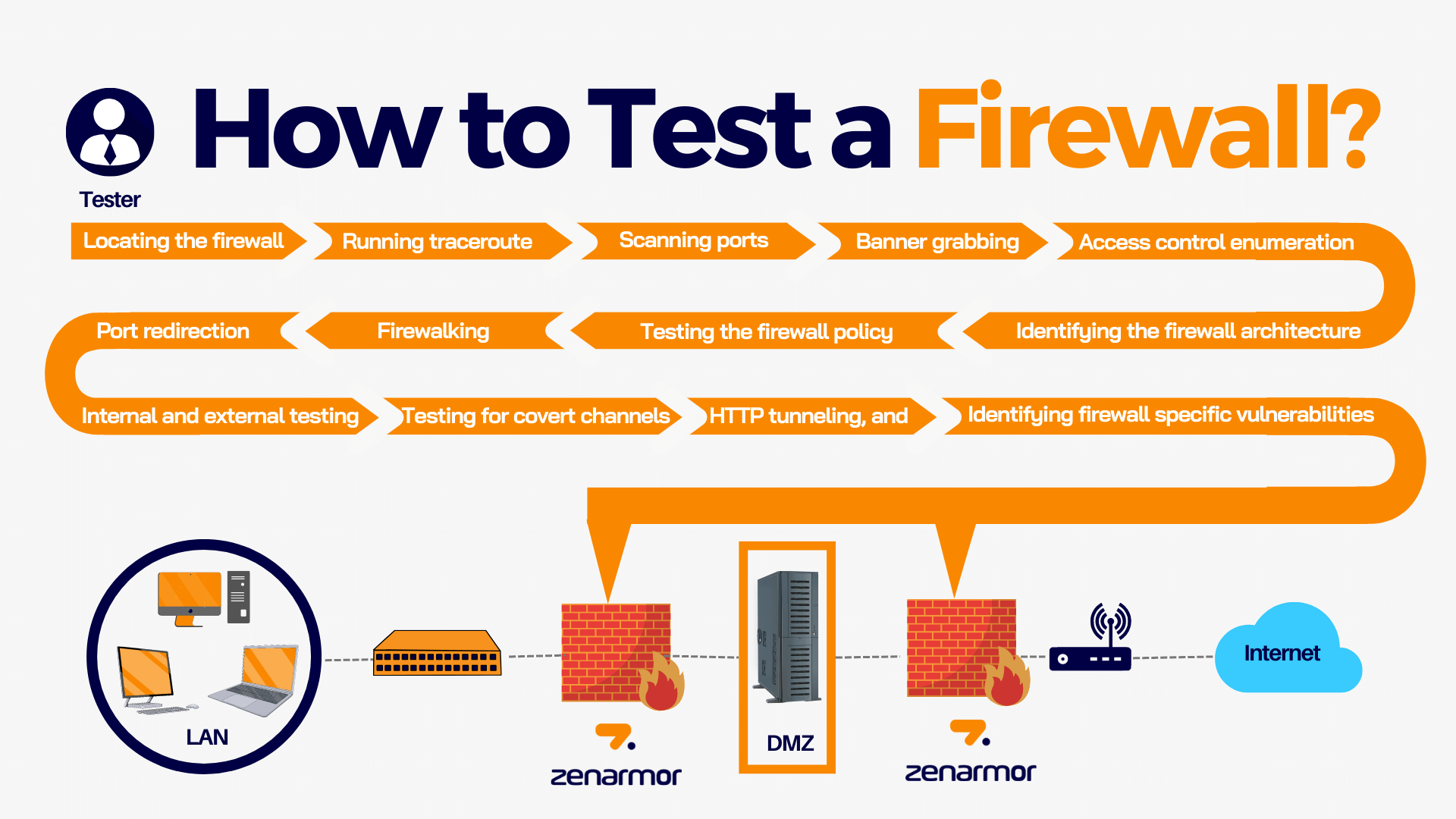

Es gibt 13 Schritte beim Testen der Firewall wie folgt:

-

Lokalisierung der Firewall

-

Ausführen von Traceroute

-

Scannen von Ports

-

Banner-Grabbing

-

Aufzählung der Zugriffskontrolle

-

Identifizierung der Firewall-Architektur

-

Testen der Firewall-Richtlinie

-

Firewalking

-

Portweiterleitung

-

Interne und externe Tests

-

Testen auf verdeckte Kanäle

-

HTTP-Tunneling, und

-

Identifizierung spezifischer Firewall-Schwachstellen

In diesem Artikel werden wir kurz jeden dieser Schritte durchgehen.

Abbildung 1. Wie testet man eine Firewall?

1. Standort der Firewall

Der erste Schritt besteht darin, die zu testende Firewall zu lokalisieren. Sie werden Packet-Bau-Software verwenden, um IP-Pakete mit TCP-, UDP- oder ICMP-Nutzlasten zu generieren.

Die meisten Leute verwenden Hping oder Nmap für Pen-Testing. Beachten Sie, dass der einzige Unterschied zwischen diesen beiden Tools darin besteht, dass Nmap einen Bereich von IP-Adressen scannen kann, während Hping nur eine einzelne IP-Adresse gleichzeitig scannen kann. Also, wenn Sie einen invasiveren Scan wünschen, könnte Hping die bessere Wahl sein. Die Verwendung von Hping erhöht die Wahrscheinlichkeit, anomale Aktivitäten zu entdecken.

Sie werden den Scanvorgang wiederholen, um die Liste der erlaubten Dienste der Firewall zu kartieren.

2. Führen Sie Traceroute aus

Das Ausführen eines traceroute-Befehls gegen die im vorherigen Schritt bereitgestellte Firewall identifiziert den Netzwerkbereich. Dieser Schritt liefert auch Informationen über den Pfad, den die Pakete zwischen den Systemen zurücklegen, und identifiziert alle Router und Geräte, die am Verbindungsaufbauprozess teilnehmen. Zusätzlich können Informationen über Verkehrsfiltergeräte und -protokolle abgerufen werden.

Ping und traceroute dienen dem gleichen Zweck: die Konnektivität zwischen zwei Standorten zu testen. Der Hauptunterschied besteht darin, dass Traceroute jeden Schritt des Pfades anzeigt, während Ping dies nicht tut. Darüber hinaus können ping und traceroute, da sie unterschiedliche Protokolle und Ports verwenden, unterschiedlich erfolgreich sein.

Der Traceroute-Befehl unterscheidet sich je nach Betriebssystem geringfügig. Es ist erwähnenswert, dass der Befehl auf Microsoft Windows auf tracert abgekürzt wird. Darüber hinaus wird Ihre Ausgabe eine Liste von verschiedenen Domainnamen und IP-Adressen enthalten, während Sie fortfahren.

3. Port-Scanning

Port-Scanning ist die dritte Phase in der Firewall-Testtechnik. Nmap ist das am häufigsten verwendete Programm, da es eine umfangreiche Anpassung der durchgeführten Scans ermöglicht.

In dieser Phase werden Sie nicht nur offene Ports auf der Firewall erkennen, sondern auch die entsprechenden Dienste, die auf diesen offenen Ports laufen. Mit Nmap kann man einen Scan erstellen, der den gewünschten Scan-Typ, Optionen für diesen spezifischen Scan-Typ, die Scan-Zeit und vieles mehr umfasst.

Der folgende Befehl wird beispielsweise Pakete mit dem gesetzten SYN-Flag an die ersten 1024 Ports mit aggressiver Zeitsteuerung senden.

nmap -sS -p 0-1024 x.x.x.x -T4

Nmap kann die Scan-Ergebnisse in verschiedenen Formaten exportieren, basierend auf den Vorlieben und Anforderungen des Penetrationstesters.

Der Hauptzweck des Port-Scannings besteht darin, festzustellen, welche Ports offen, welche geschlossen und welche gefiltert sind.

-

Wenn wir sagen, ein Port ist gefiltert, meinen wir, dass die Pakete, die durch diesen Port geleitet werden, den Filterregeln der Firewall unterliegen.

-

Wenn Sie ein SYN-Paket an einen Remote-Host senden, der einen Port für eingehende Verbindungsanfragen geöffnet hat, wird der Remote-Host mit einem SYN+ACK-Paket reagieren.

-

Wenn der Port eines Remote-Hosts geschlossen ist und Ihr Computer ihm ein SYN-Paket sendet, wird der Remote-Host mit einer RST-Antwort reagieren.

4. Banner Grabbing

Der Begriff "Banner Grabbing" bezieht sich auf die Praxis, Informationen über ein System zu erhalten, das in einem bestimmten Netzwerk verfügbar ist, sowie über alle Dienste, die auf seinen offenen Ports laufen. Der Administrator kann diese Strategie vollständig anwenden oder eine vollständige Inventur des Systems und seiner Dienste in ihrem verfügbaren Netzwerk durchführen.

Das Durchführen von Banner-Grabbing auf der Firewall wird Informationen über die Version der Firewall offenbaren. Diese Informationen können dann genutzt werden, um verfügbare Exploits zu identifizieren, die die Firewall möglicherweise umgehen können.

Mit Netcat wird der Penetrationstester eine Verbindungsanfrage erstellen, die dem Tester die notwendigen Informationen liefert.

Banner Grabbing kann mit einer der beiden Methoden durchgeführt werden:

- Aktives Banner Grabbing: Dies ist die gebräuchlichste und am weitesten verbreitete Strategie für Banner Grabbing. Bei dieser Art des Banner Grabbing werden Pakete an den Remote-Host gesendet, und die Daten werden dann analysiert, während auf die Antwort gewartet wird. Der Sender kann die Pakete basierend auf seinen Anforderungen erstellen oder ändern. Es beinhaltet die Herstellung einer TCP (Transmission Control Protocol) oder gleichwertigen Verbindung zwischen dem ursprünglichen Host und dem entfernten Host. Da die Verbindung des Senders im Remote-Host protokolliert wird, wird diese Art des Banner Grabbing als aktiv bezeichnet. Während Hacking das Intrusion Detection System (IDS) die Ausnutzung des Zielcomputers oder -systems erkennen kann, ist aktives Banner Grabbing daher möglicherweise nicht immer sicher.

- Passives Banner Grabbing: Diese Strategie ist hingegen weniger gefährlich als Active Banner Grabbing, da sie eine hohe Exposition der Verbindung vermeidet. Da die direkte Verbindung zum Host verhindert wird, werden andere bedrohliche Software und Systeme als Gateway verwendet, um eine Verbindung herzustellen. Passives Banner Grabbing kann ebenfalls alle verfügbaren Informationen im System erfassen und ist weitaus weniger gefährlich als aktives Banner Grabbing.

Um den Banner Grabbing-Ansatz durchzuführen, stehen verschiedene Instrumente zur Verfügung:

-

Telnet

-

Wget

-

cURL

-

Nmap

-

NetCat

-

ASR (Angriffsfläche Reduktion)

5. Aufzählung der Zugriffskontrolle

Enumeration wird als ein Prozess definiert, der eine aktive Verbindung zu den Zielhosts herstellt, um potenzielle Angriffsvektoren im System aufzudecken, die dann für eine weitere Ausnutzung des Systems verwendet werden können.

Jede Firewall verwendet Zugriffskontrolllisten, um zu bestimmen, welchen Datenverkehr aus dem internen Netzwerk sie zulassen oder ablehnen soll. Der Zustand der Ports auf der Firewall ist der einzige Indikator, den ein Penetrationstester bei der Aufzählung der Zugriffskontrollliste beobachten kann.

Ein Penetrationstester kann den Zustand der Firewall-Ports sorgfältig untersuchen, während er die Zugriffskontrollliste (ACL) auflistet.

Zum Beispiel wird der nächste Befehl Anfragen mit dem ACK-Flag an die ersten 1024 Ports senden.

nmap -sA 192.165.123.123

Wenn die Ergebnisse zeigen, dass;

-

open: Der Port ist offen. -

filtered: Der Port wurde von der Firewall blockiert. -

unfiltered: Dieser Port ist für den Datenverkehr von der Firewall geöffnet.

6. Firewall-Architektur

Es gibt vier häufig verwendete architektonische Implementierungen von Firewalls. Es gibt vier Arten von Firewalls: Paketfilter-Firewalls, Screened Host Firewalls, Dual-Homed Firewalls und Screened Subnet Firewalls.

- Paketfilter-Firewalls: Die meisten Unternehmen verwenden einen Router, um sich mit dem Internet zu verbinden. Dieser Router wird an der Grenze zwischen den internen Netzwerken der Organisation und dem Internetdienstanbieter installiert. Diese Router können so eingestellt werden, dass sie Pakete basierend auf den Regeln der Organisation akzeptieren oder ablehnen. Dies ist eine der einfachsten und effektivsten Strategien, um die Gefahr des Internets für das Unternehmen zu verringern.

- Screened Host Firewalls: Diese Firewall ist eine Hybridlösung aus einem Paketfilter-Router und einer eigenständigen Firewall, wie einer Anwendungs-Proxy-Firewall. Der Router filtert das Paket, bevor es in das interne Netzwerk eintritt, wodurch der Datenverkehr und die Netzlast auf dem internen Proxy reduziert werden.

- Dual-Homed-Host-Firewalls: Dieses Design ist eine kompliziertere Version von Screened-Host-Firewalls. In diesem architektonischen Ansatz hat die Bastion-Host-Konfiguration zwei Netzwerkkarten (NICs). (Network Interface Cards). Eine NIC ist mit dem externen Netzwerk verbunden, während die andere mit dem internen Netzwerk verbunden ist, was eine zusätzliche Sicherheitsebene bietet.

- Gefilterte Subnetz-Firewalls (mit DMZ): Dieses Design verwendet häufig Network Address Translation. (NAT). NAT ist eine Methode zur Zuordnung externer IP-Adressen zu internen IP-Adressen, wodurch eine Barriere gegen das Eindringen externer Angreifer geschaffen wird.

Identifizierte Firewall-Ports erhalten gefälschte Pakete, die Ihnen eine Liste des Portstatus bereitstellen. Sie können Hping, Nmap oder Hping2 verwenden, um Antworten auf bestimmten Ports zu sammeln, um die Reaktion der Firewall zu bestimmen und weitere offene Ports zu kartieren.

Nach dem Scan sendet die Firewall Aktionspakete zurück, die anzeigen, welche Verbindungen abgelehnt, blockiert oder verworfen wurden, wie folgt:

-

Eine Firewall-SYN/ACK-Paketantwort zeigt an, dass der Port offen ist.

-

Ein Sicherheitssystem Die Rückgabe des RAT/ACK-Pakets zeigt an, dass das vorbereitete Paket von der Firewall abgelehnt wurde.

-

Eine Firewall-Rückgabe des ICMP-Typs 3 Code 13-Pakets zeigt an, dass die Verbindung beendet wurde.

-

Das Fehlen einer Antwort deutet darauf hin, dass das vorgesehene Paket von einem gefilterten Port verworfen wurde.

7. Testen der Firewall-Richtlinie

Die Sicherheitsrichtlinie Ihrer Organisation ist eine Reihe von Definitionen, die darauf abzielen, Ihr Computernetzwerk und die darin fließenden Daten zu schützen. Alle Pakete, die nicht ausdrücklich autorisiert sind, werden von der Firewall abgelehnt. Wenn Sie eine Richtlinie zu Ihrer Firewall-Gerätekonfigurationsdatei hinzufügen, fügen Sie eine Sammlung von Regeln hinzu, die das Firewall-Gerät anweisen, den Datenverkehr je nach Faktoren wie der Quelle und dem Ziel des Pakets sowie dem verwendeten TCP/IP-Port oder Protokoll zuzulassen oder abzulehnen.

Eine Richtlinie kann dem Firewall-Gerät auch weitere Anweisungen geben, wie es das Paket behandeln soll. Zum Beispiel können Sie verkehrsspezifische Protokollierungs- und Alarmierungseinstellungen konfigurieren oder NAT (Network Address Translation) verwenden, um die Quell-IP-Adresse und den Port zu ändern.

Dieser Test analysiert die Anzahl der Pakete und den Datenverkehr über die Firewall für jede konfigurierte Firewall-Richtlinie. Infolgedessen hilft dieser Test den Administratoren dabei, die Firewall-Richtlinie zu bestimmen, die die größte Menge an Paketen/Daten übertragen/empfangen hat.

Es gibt zwei Methoden zum Testen von Firewall-Richtlinien. Der Penetrationstester vergleicht Ausdrucke der extrahierten Firewall-Policy-Konfiguration mit der erwarteten Konfiguration, um potenzielle Lücken zu finden, oder der Tester kann Aktivitäten an der Firewall durchführen, um die erwartete Konfiguration zu bestätigen.

8. Firewalking

Die Firewalking-Methodik basiert darauf, festzustellen, welche Verkehrsarten erlaubt sind, und diese Pakettypen dann als Grundlage für zusätzliche Traceroute-ähnliche Scans zu verwenden. Eine gängige Firewall-Konfiguration könnte darin bestehen, nur DNS-Anfragen zuzulassen. (UDP port 53).

Infolgedessen, wenn wir Verkehr an UDP-Port 53 mit der nächsten TTL-Nummer übertragen, wird die ursprüngliche Firewall umgangen und Informationen über den nächsten Host in der Reihe zurückgegeben. Da die Traceroute-Funktion auf der IP-Ebene der TTL-Feldverarbeitung basiert, kann jeder der verschiedenen Transportmechanismen (UDP, TCP oder ICMP) verwendet werden, und somit kann jeder Dienst, der auf diesen Protokollen basiert, gefälscht werden.

Das Firewalk-Tool ist in der Lage, eine fortschrittliche Netzwerkkartierung durchzuführen und ein Bild der Netzwerktopologie zu zeichnen.

Genauer gesagt, indem er Pakete mit spezifischen TTL-Werten erstellt, kann der Penetrationstester offene Ports identifizieren, wenn die Rückmeldung die TTL überschreitet. Wenn keine Antwort erfolgt, kann man davon ausgehen, dass die Firewall das Paket gefiltert und die Verbindung blockiert hat.

Sobald eine Firewall auf dem Weg zum Ziel-Host gefunden wurde, zeigt die Verwendung des Firewalking-Prozesses zur Scannung dieses Systems alle offenen Ports an. Selbst wenn das nächste System in der Reihe sich weigert, Informationen über den Zielport zu übertragen, werden diese Ports bekannt sein. Diese Daten können verwendet werden, um die vollständigen Zugriffskontrolllisten für jede Firewall auf dem Weg zu kartieren. Wenn jede Stelle entlang der Linie nicht überprüft wird, besteht das Risiko, dass geschlossene Ports betrügerisch gemeldet werden, während der Verkehr tatsächlich von einem Zwischensystem blockiert wird.

9. Portweiterleitung

Port-Weiterleitung ist eine Funktion, die eine Verbindungsanfrage von einem bestimmten WAN Port des Routers an einen Host im LAN des Routers weiterleitet. Der Router könnte den Zielport während der NAT-Übertragung ändern.

Das Testen auf Port-Umleitung ist ein entscheidender Schritt, der zu einer zusätzlichen Netzwerkompromittierung führen kann. Wenn der gewünschte Port nicht direkt verfügbar ist, können Port-Redirecting-Techniken eingesetzt werden, um die Einschränkung zu umgehen.

Wenn der Tester erfolgreich ein Zielsystem kompromittiert und die Firewall umgehen möchte, kann er oder sie Port-Redirecting-Software wie Fpipe oder Datapipe installieren und auf bestimmte Portnummern lauschen.

10. Interne und Externe Tests

Externe und interne Penetrationstests sind nicht unbedingt erforderlich, um die Firewall zu testen, aber sie bieten eine realistischere Sicht darauf, wie ein Angreifer Ihre Systeme angreifen könnte.

Ein externer Netzwerk-Pentest soll die Effizienz der Perimetersicherheitsrichtlinien bei der Verhinderung und Erkennung von Angriffen bewerten sowie Schwachstellen in internet-facing Assets wie Web-, Mail- und FTP-Server aufdecken.

Der Tester führt während des Tests eine Aufklärung über die im Scope befindlichen Assets durch und sammelt Informationen über alle im Scope befindlichen Assets. Bei Passwortangriffen umfasst diese Aufklärung freigelegte Ports, Schwachstellen und allgemeine Kenntnisse über die Benutzer der Organisation. Wenn der Perimeter erfolgreich durchbrochen wird, sind die Ziele des externen Penetrationstests erfüllt, und der Tester wechselt zum internen Penetrationstest.

Ein interner Netzwerk-Pentest wird verwendet, um festzustellen, was ein Angreifer mit anfänglichem Netzwerkzugang tun könnte. Ein interner Netzwerk-Pentest kann Insider-Bedrohungen widerspiegeln, wie zum Beispiel Mitarbeiter, die absichtlich oder unbeabsichtigt böswillig handeln.

Während eines internen Penetrationstests wird der Tester entweder die ausgenutzte Box aus einem externen Penetrationstest verwenden oder die Bewertung mit einer Testbox oder einem Laptop innerhalb des Netzwerks durchführen. Der bevorzugte Weg ist die Verwendung einer Testbox oder eines Laptops, da dies oft einen stabileren Testpfad darstellt, als Werkzeuge über das ausgenutzte externe Asset auszuführen.

11. Testen des verdeckten Kanals

Ein verdeckter Kanal ist eine verborgene Kommunikationsverbindung, die es Hackern ermöglicht, unentdeckt zu bleiben. Verdeckte Kanäle werden typischerweise verwendet, um Aktionen zu verschleiern und wichtige oder sensible Daten aus einem Unternehmen zu extrahieren. Sie werden durch das Einrichten einer Hintertür auf einem kompromittierten Gerät im Netzwerk erzeugt.

Sobald installiert, kann eine Reverse-Shell erstellt werden, um sich mit dem externen System des Hackers zu verbinden. Eine Methode ist die Verwendung der bekannten Hacking-Plattform Metasploit.

Verdeckte Kanäle sind so effektiv, weil das Bewusstsein für ihre zugrunde liegenden Protokolle manchmal auf einen allgemeinen Anwendungsfall vereinfacht wird, obwohl diese Protokolle vollständige End-to-End-Netzwerkfunktionen bieten. Netzwerktechniker sind besser in der Lage, ein Netzwerk zu verteidigen, wenn sie sich der Existenz dieser versteckten Routen bewusst sind.

12. HTTP-Tunneling

Die HTTP-Tunneling-Methode kapselt den Datenverkehr mit dem HTTP-Protokoll und wird häufig verwendet, wenn der Zugriff auf ein Gerät aufgrund einer Firewall oder eines Proxys blockiert ist.

In diesem Fall kann das HTTPort-Tool verwendet werden, um POST-Anfragen an den HTTP-Server mit dem angegebenen Hostnamen, Portnummer und Pfad zu senden. Da die Funktionalität von HTTPort es ermöglicht, HTTP-Proxys zu umgehen, ist die einzige verbleibende Barriere die aktivierten Verbindungs-Methoden des Proxys.

13. Identifizieren Sie Firewall-Schwachstellen

Obwohl es unerlässlich ist, eine Firewall als Teil Ihres Sicherheitsplans zu haben, können Firewalls anfällig sein. Eine Firewall-Schwachstelle ist ein Fehler im Design, in der Implementierung oder in der Konfiguration einer Firewall, der ausgenutzt werden kann, um das vertrauenswürdige Netzwerk anzugreifen, das sie schützen soll. Nachteile eines Firewall-Systems sind wie folgt:

-

Interne Gefahren, wie Backdoors, können nicht durch eine Firewall geschützt werden. Ein unzufriedener Mitarbeiter könnte sich beispielsweise mit einem externen Angreifer verschwören.

-

Ein Engpass kann auftreten, wenn alle Verbindungen über die Firewall geleitet werden.

-

Wenn externe Geräte, einschließlich Laptops, USB-Laufwerke und andere ähnliche Geräte, bereits infiziert und mit dem Netzwerk verbunden sind, kann eine Firewall das Netzwerk nicht schützen.

-

Die Firewall ist nicht in der Lage, das Netzwerk vollständig gegen alle Arten von Zero-Day-Malware zu schützen.

-

Eine Firewall wird ineffektiv sein, wenn das Netzwerkdesign und die Konfiguration fehlerhaft sind.

-

Eine Firewall könnte unfähig sein, Bedrohungen von gängigen Ports oder Apps abzuhalten.

-

Tunnelverkehr kann für eine Firewall unverständlich sein.

Häufige Firewall-Schwachstellen und Fehlkonfigurationen umfassen:

-

ICMP ist erlaubt und die Firewall kann angepingt werden.

-

Unnötige Dienste auf der Firewall verfügbar haben.

-

Offene TCP/UDP-Ports, die nicht benötigt werden.

-

Die Firewall gibt eine

Deny-Antwort zurück, anstatt die blockierten Ports einfach zu verwerfen (drop). Dies liefert dem Angreifer zusätzliche Informationen oder verbessert die Geschwindigkeit des Port-Scans des Angreifers. -

Fehlkonfiguration, die ein TCP-Ping von internen Hosts mit im Internet routbaren IP-Adressen ermöglicht.

-

Bestimmte IP-Adressen vertrauen.

Wie testet man die Windows-Firewall?

Das Windows-Betriebssystem enthält eine robuste integrierte Windows-Firewall, die Hacker und schädliche Malware daran hindert, über ein Netzwerk oder das Internet auf Ihren Computer zuzugreifen. Obwohl die integrierte Firewall für die meisten Benutzer ausreichend ist, ziehen es andere vor, kostenlose Firewall-Software von Drittanbietern zu verwenden. Wenn Sie sehen möchten, wie gut Ihre Firewall ist, nutzen Sie einen dieser drei kostenlosen Online-Firewall-Test- und Post-Scan-Dienste, die probative Protokolltests durchführen und Ihnen sagen, wie gut sie ihre Arbeit macht.

Der beste Weg, die Stärke und Funktionalität eines Firewall-Systems zu testen, besteht darin, zu versuchen, dessen Sicherheit zu durchbrechen. ShieldsUP! scannt Ihre Firewall nach solchen Schwachstellen.

Wenn Sie einen Testtyp auswählen und zustimmen, dass ShieldsUP! Tests auf Ihrem Computer durchführt, sucht es nach potenziellen Schwächen und Öffnungen, die ausgenutzt werden könnten, um Ihr System anzugreifen. Wenn keine Bedrohungen erkannt werden, erhält Ihr System ein grünes Signal, das anzeigt, dass es eine makellose "TruStealth"-Bewertung hat.

Shields Up! ermöglicht es Ihnen, Ihre Firewall in fünf wichtigen Kategorien zu testen. Hier sind einige Beispiele:

-

Teilen von Dateien

-

Gemeinsame Ports

-

Alle Dienstports

-

Browser-Header werden von Messenger gespammt.

Wenn der Test abgeschlossen ist, werden die Ergebnisse zusammen mit Lösungen zur Verbesserung Ihrer Sicherheit bereitgestellt.

Shields Up hat eine großartige Funktion! Es wird keine INFORMATION, die durch Ihre Nutzung des Dienstes erhalten wurde, von uns oder irgendjemand anderem aus irgendeinem Grund gespeichert, gelesen oder in irgendeiner Form verwendet. Um den Test zu machen, gehen Sie zu grc.com.

Wie überprüft man, ob die Firewall etwas blockiert?

Wenn Ihr Internet ordnungsgemäß funktioniert, aber ein bestimmtes Programm nicht auf eine Online-Funktion zugreifen kann oder eine Website häufig nicht lädt, könnte es sein, dass Ihre Firewall stört. Es ist ziemlich einfach, Ihre Firewall-Einstellungen zu überprüfen und Ihrem Betriebssystem mitzuteilen, dass Sie Ihr Spiel spielen oder eine neue Mail-Software verwenden können, egal ob Sie Windows oder Mac für Ihr Heimnetzwerk verwenden. Falls das nicht funktioniert, können versierte Windows-Nutzer tiefer in die Einstellungen eintauchen, um festzustellen, ob die Firewall bestimmte Ports blockiert. Beachten Sie, dass das Ändern der Firewall-Einstellungen Ihres Computers Ihnen nicht dabei helfen wird, Netzwerkfirewalls zu umgehen, wie sie beispielsweise von Schulen verwendet werden, um das Spielen zu verbieten.

In der Anwendung können Sie sehen, welche Programme von Ihrer Windows-Firewall blockiert werden. Es ist äußerst einfach, diese Aufgabe zu erledigen:

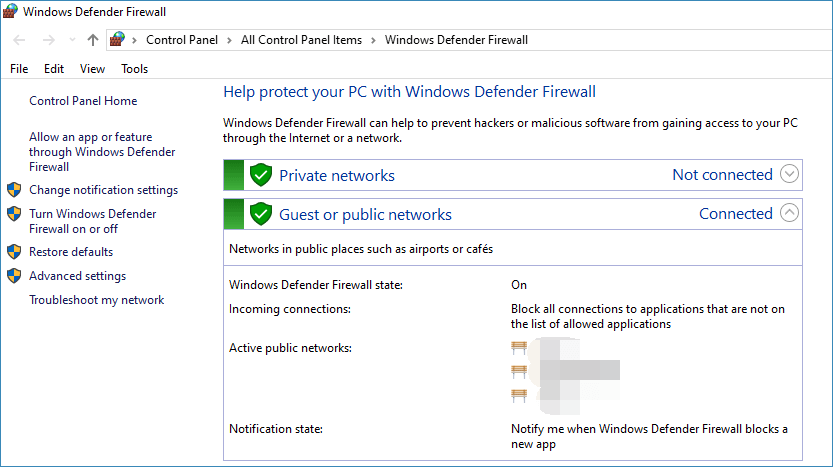

- Suchen Sie in der Windows-Suche nach Windows-Firewall und wählen Sie dann Windows Defender Firewall aus den Suchergebnissen aus.

- Wählen Sie aus der linken Liste "Eine App oder Funktion durch die Windows Defender-Firewall zulassen" aus.

Abbildung 2. Windows Defender Firewall - App oder Funktion zulassen

-

Die genehmigten Apps sind unter Erlaubte Anwendungen markiert, während die nicht markierten von der Windows-Firewall blockiert werden.

-

Um ein Programm zu entsperren, klicken Sie auf die Option Einstellungen ändern in der oberen rechten Ecke und wählen Sie dann die gewünschte Anwendung aus.

-

Klicken Sie auf die Schaltfläche OK, um die Änderung zu speichern.

Wie überprüft man, ob die Firewall funktioniert?

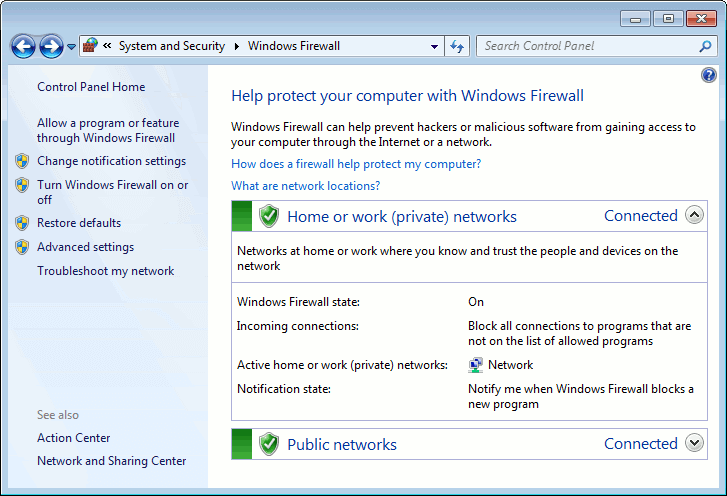

Durch Auswahl von Start, dann Systemsteuerung, können Sie auf die Systemsteuerung zugreifen.

Geben Sie Firewall in das Suchfeld ein und wählen Sie dann das Windows-Firewall-Panel aus. Das Dialogfeld der Windows-Firewall wird angezeigt.

Abbildung 3. Windows-Firewall-Panel - Überprüfen, ob die Firewall funktioniert

Wenn neben dem Netzwerkstandort, der Ihren Lizenzmanager-PC oder PCs, die an verteiltem Testen teilnehmen, enthält, ein grünes Häkchen erscheint, zeigt dies an, dass die Windows-Firewall aktiv ist und den Datenfluss reguliert.