Was ist eine Interne Firewall?

Nicht alle Bedrohungen für das Netzwerk eines Unternehmens werden von anonymen Hackern aus dem Internet ausgeführt, und Firewalls sind keine eigenständige, technologiegestützte schnelle Lösung für die Netzwerksicherheit.

Interne Benutzer, oder diejenigen innerhalb der Firewall, sind für 60% der Netzwerkangriffe verantwortlich. Unzufriedene Mitarbeiter, ehemalige Mitarbeiter oder Bekannte von Mitarbeitern sind für 568 von 600 Fällen von Netzwerk-Hacking verantwortlich. Dreißig Prozent der Internetseiten, die Sicherheitsverletzungen meldeten, hatten Firewalls installiert. Da die meisten Fälle von Computerkriminalität am Arbeitsplatz stattfinden, ist eine neue Kategorie von Software, die als interne Firewalls bekannt ist, aufgetaucht.

Eine interne Firewall ist eine Sicherheitslösung, die ein Netzwerk vor Angriffen schützt, die den Perimeter überwunden haben, indem sie den Netzwerkverkehr zwischen internen Geräten wie Servern und Arbeitsstationen kontrolliert. Eine interne Firewall ist eine komplexere Anwendung des Konzepts einer Firewall, die ein Gerät oder eine Software ist, die dazu dient, den Datenverkehr zu überwachen und unerwünschten Zugriff zu verhindern. Eine interne Firewall ist strategisch im internen Netzwerk platziert und verwendet eine Zero Trust Network Access (ZTNA) Strategie, um Insider-Angriffe zu isolieren und möglichen Schaden zu minimieren.

Wie funktioniert eine interne Firewall?

Die interne Netzwerk-Firewall (INFW) ist keine neuartige Technologie, sondern vielmehr ein Teilbereich der Architektur der Next Generation Firewall (NGFW).

In den meisten IT- oder gehosteten Umgebungen können die Verkehrsströme wie folgt klassifiziert werden:

-

Nord nach Süd: Verkehr von LAN zum Internet und umgekehrt.

-

Ost-West: Interne Organisationstraffics, die Server-zu-Server, Server-zu-Client oder Client-zu-Client-Routen, aber die Organisation nicht verlassen. Ost-West-Verkehr kann zwischen IP-Subnetzen oder gerouteten VLAN-Schnittstellen auftreten (typisch in vielen Unternehmen mit L3-Switches). Der Großteil des Datenverkehrs in einer Organisation oder virtualisierten Umgebung fließt von Ost nach West.

Eine interne Firewall befindet sich an entscheidenden Punkten im internen Netzwerk und verwendet eine Zero-Trust-Strategie, um Angriffe zu isolieren und potenzielle Schäden zu minimieren. Mit anderen Worten, es geht davon aus, dass Bedrohungen bereits in das Netzwerk eingedrungen sind und verbietet ihnen, sich darin frei zu bewegen.

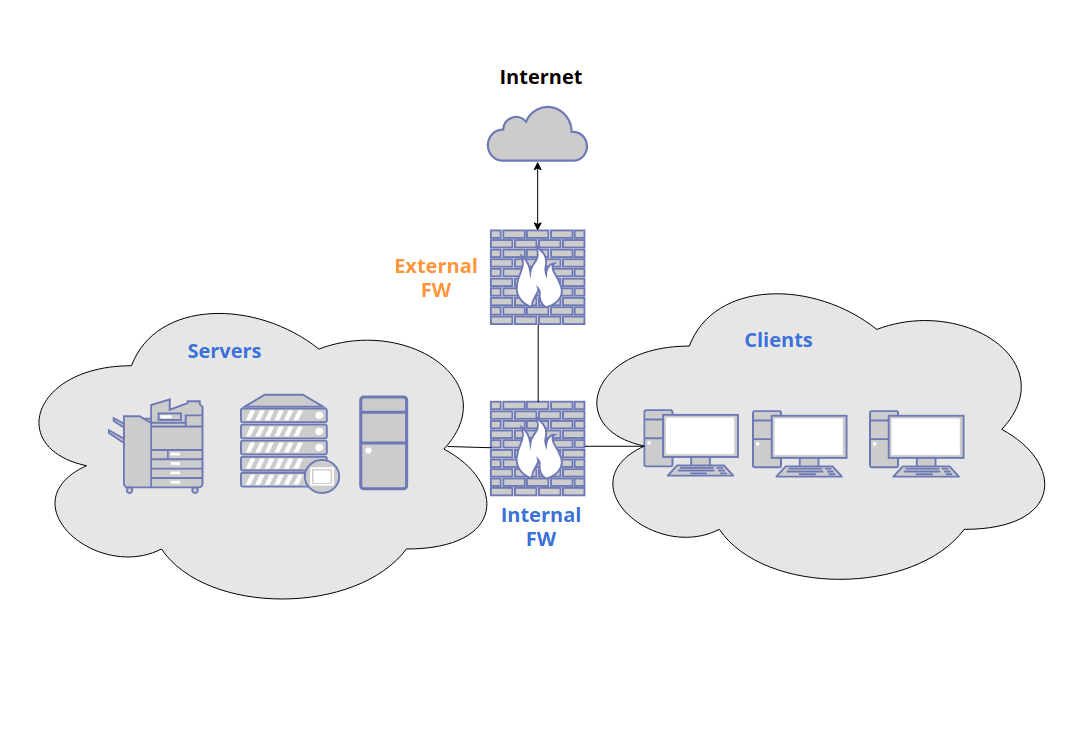

Abbildung 1. Wie funktioniert eine interne Firewall?

Interne Firewalls funktionieren mit zwei Hauptstrategien:

-

Durch die Verwendung von Mikrosegmentierung, die das Netzwerk in granulare Zonen aufteilt, die einzeln gesichert sind, wird die Angriffsfläche verringert.

-

Intelligente Automatisierung wird verwendet, um Sicherheitsrichtlinien basierend auf "bekannt gutem" Verhalten anzuwenden und zu aktualisieren.

Wie konfiguriert man eine interne Firewall?

Die Verwendung von VLANs und Subnets erleichtert die Integration einer internen Firewall in die Netzwerkumgebung. Im Allgemeinen sind die notwendigen Schritte wie folgt:

- Trunk-Modus: Dies wird verwendet, wenn die aggregierten Verkehrslevels zwischen VLANs (d.h. 1, 20, 30) die Portgeschwindigkeit des Trunk-Ports nicht überschreiten. Zum Beispiel, wenn Sie einfach 100Mbps zwischen VLANs übertragen müssen, reicht ein 1GE-Trunk-Port aus. Wenn Sie regelmäßig viele Gbps an Daten übertragen müssen, benötigen Sie einen 10GE-Port oder -Modus.

- VLAN 1/20/30, Subnetze und notwendige Sicherheitsrichtlinien sind auf einer Firewall mit einer Trunk-Schnittstelle eingerichtet.

- Eine Firewall-Schnittstelle für den WAN Anbieter wurde zur Konfiguration hinzugefügt.

- Der Switch-Stack war über eine 1GE- oder 10GE-Schnittstelle mit der Firewall verbunden.

- Switchport als Trunk konfiguriert, aber VLAN-Schnittstellen (z.B. SVI, IRB) deaktiviert/entfernt vom Switch.

- Firewall-aktivierter WAN-Anbieter in einen Switch-Port eingefügt.

- Schnittstellenmodus: Die Firewall kann im Schnittstellenmodus konfiguriert werden, indem die folgenden Schritte befolgt werden.

- Mehrere Firewall-Schnittstellen mit festgelegten Subnetzen und Sicherheitsrichtlinien.

- Eine Firewall-Schnittstelle für den WAN-Anbieter wurde zur Konfiguration hinzugefügt.

- Auf dem Switch-Stack sind mehrere Access-Ports mit ihren jeweiligen VLANs konfiguriert.

- VLAN-Schnittstellen (wie SVI und IRB) wurden vom Switch deaktiviert/entfernt.

- Die Firewall-Switch-Ports sind aktiviert.

- Der WAN-Anbieter wurde mit der Firewall verbunden.

Was sind die besten Praktiken für eine interne Firewall?

Best Practices für eine interne Firewall sind unten aufgeführt:

-

Führen Sie ein Protokoll Ihrer Firewall-Regeln und deren Zweck. Es ist leicht zu vergessen, warum eine bestimmte Regel eingeführt wurde, besonders wenn der IT-Mitarbeiter, der sie eingeführt hat, das Unternehmen inzwischen verlassen hat. Dokumentation ist für die langfristige Wartung unerlässlich, da sie es Ihnen ermöglicht, Sicherheitsrichtlinien neu zu bewerten und diejenigen zu eliminieren, die keine Funktion mehr erfüllen.

-

Überprüfen Sie regelmäßig die Vorfallprotokolle. Dies wird Ihnen helfen zu bestimmen, welche Sicherheitsregeln verwendet werden und welche nicht, sodass Sie ungenutzte Regeln löschen und andere anpassen können, um die Sicherheit zu verbessern und Lücken zu vermeiden.

-

Verwenden Sie Automatisierung, um Regeln auf dem neuesten Stand zu halten. Lange Listen von Firewall-Regeln, wenn sie unbeaufsichtigt bleiben, können zu "Regelaufblähung," erhöhtem Overhead und Sicherheitslücken führen. Durch den Einsatz von Automatisierung zur Entlastung der IT-Mitarbeiter können Sie diese Probleme vermeiden und mit der schnellen Entwicklung Schritt halten.

-

Verwenden Sie Zero-Trust-Sicherheit. Dies bedeutet, niemandem standardmäßig zu vertrauen, weder innerhalb noch außerhalb des Netzwerks, und ist entscheidend, um Angriffe schnell einzudämmen. Mit der zunehmenden Häufigkeit von Cyberangriffen ist es nicht mehr sicher zu glauben, dass Angreifer keinen Zugang zum Netzwerk erhalten würden. Ein Zero-Trust-Sicherheitsansatz ist entscheidend, um die Auswirkungen von Bedrohungen, die den Perimeter durchdringen, zu mindern.

Brauchen Unternehmen eine interne Firewall?

Eine interne Firewall ist eine wesentliche Komponente der Netzwerkfirewall-Sicherheit, insbesondere da Netzwerke zunehmend verstreut werden und es schwieriger wird, Eindringlinge außerhalb des Netzwerkperimeters zu halten. Es arbeitet in Verbindung mit einer Perimeter-Firewall, um Defense-in-Depth bereitzustellen, indem es den Ost-West-Verkehr einschränkt und die laterale Bewegung von Bedrohungen innerhalb Ihres Unternehmens verhindert. Mit der zunehmenden Häufigkeit und Raffinesse von Cyberangriffen ist es nahezu sicher, dass der Netzwerkperimeter einer Organisation durchbrochen wird. Wenn dies geschieht, begrenzt eine interne Firewall den Schaden, den Angreifer anrichten können.

In einer großen Organisation machen interne Firewalls viel Sinn. Schließlich gibt es keinen Grund, Ihren Forschungsexperten privilegierten Zugang zu einem Buchhaltungscomputer zu gewähren oder denen, die vor Dateneingabeterminals sitzen, zu erlauben, zu versuchen, in die Dateiserver der F&E-Abteilung einzudringen. Sie können eine interne Firewall verwenden, um dort zusätzliche Sicherheit zu gewährleisten, wo sie benötigt wird.

Der Zweck der Einrichtung unabhängiger interner Netzwerke sollte darin bestehen, den Schaden zu verringern, der entsteht, wenn eines Ihrer internen Netzwerke gehackt wird, entweder durch einen Eindringling oder, häufiger, durch einen Insider.

Was ist der Unterschied zwischen einer internen Firewall und einer Perimeter-Firewall?

Eine Netzwerk-Perimeter-Firewall, auch bekannt als externe Firewall, ist eine sichere Grenze, die als primäre Verteidigungslinie für ein privates Netzwerk sowie für andere öffentliche Netzwerke wie das Internet dient. Die Firewall überwacht und schützt das Netzwerk vor bösartigem Datenverkehr, potenziell schädlichen Programmen und Eindringversuchen.

Es gibt einige grundlegende Unterschiede zwischen einer internen Firewall und einer Perimeter-Firewall. Im Gegensatz zu einer standardmäßigen Perimeter-Firewall muss eine interne Firewall proaktiv Sichtbarkeit und Schutz vor internen Bedrohungen bieten und schnell genug sein, um mit den Anforderungen des internen Datenverkehrs Schritt zu halten. Cyberangriffe werden zunehmend wahrscheinlich den Netzwerkperimeter durchdringen, und interne Firewalls mindern den Schaden, den solche Angriffe verursachen könnten.

Eine interne Firewall, im Gegensatz zu einer Perimeter-Firewall, überwacht und sichert den Ost-West (internen) Netzwerkverkehr. Eine externe Firewall überwacht den Netzwerkperimeter und verhindert unbefugten externen Zugriff.

Interne Firewalls sind dazu gedacht, virtuelle Maschinen zu schützen, im Gegensatz zu Netzwerkperimeter-Firewalls. Sie sind auch für die Agilität gedacht, die interne Netzwerke erfordern, und ermöglichen es Managern, virtuelle Ressourcen nach eigenem Ermessen neu zuzuweisen, ohne die Firewall-Beschränkungen zu verletzen.