Beste Firewall-Management-Software-Tools

Organisationen müssen sicherstellen, dass die entsprechenden Sicherheitsrichtlinien vorhanden sind, um ihre Investitionen zu schützen und die Sicherheitseffizienz zu maximieren. Jedoch müssen Netzwerk-Sicherheitsexperten, während sich Netzwerke ausdehnen und gedeihen, eine größere Anzahl von isolierten Sicherheitsgeräten von mehr Anbietern als je zuvor verwalten. IT-Teams können ihre bestehenden Firewall-Investitionen nicht vollständig nutzen und die besten Praktiken für Firewall-Regeln übernehmen, ohne eine zentrale Verwaltung ihrer Netzwerksicherheitsrichtlinien. Da Firewall-Sicherheitsteams nicht in der Lage sind, sich zu verbinden und klar zu sehen, sind sie anfällig für Compliance-Probleme, Firewall-Prüfungsfehler und Cyberangriffe.

Firewall-Sicherheitsmanagement-Software ermöglicht die Überwachung und Konfiguration von Firewalls über eine einzige Schnittstelle. Die Software kann sowohl physische als auch virtuelle Firewalls überwachen, ebenso wie Router, Load Balancer und Switches. Die Software kann das Netzwerkverhalten mit potenziellen Angriffen mithilfe von Echtzeit-Ereignisverfolgung korrelieren. Wenn die Firewall-Sicherheitsmanagement-Software Änderungen an der Sicherheitsrichtlinie oder potenzielle Schwachstellen, die durch Richtlinienänderungen verursacht wurden, erkennt, kann sie Benachrichtigungen senden. Best-Practice-Informationen werden von der Firewall-Sicherheitsmanagement-Software genutzt, um diese Sicherheitsprobleme zu mindern.

Jede eigenständige oder kommerzielle Firewall umfasst Verwaltungsfunktionen. Die Breite und Tiefe der Verwaltungsmöglichkeiten der Software sind es, die das Firewall-Sicherheitsmanagement als eine eigene Kategorie auszeichnen.

Die besten Firewall-Management-Software-Tools sind unten aufgeführt:

- Skybox

- Firewall Builder

- AWS Firewall Manager

- Cisco Firepower Management Center

- FireMon

- ManageEngine Firewall Analyzer

- AlgoSec

- Tufin SecureTrack

- Firewall-Browser

- Palo Alto Panorama

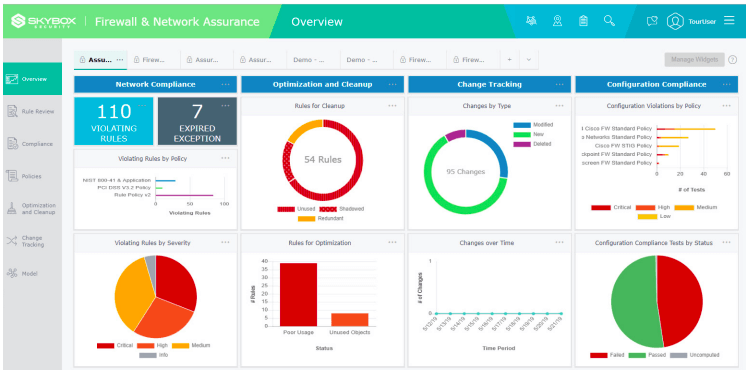

1. Skybox

Skybox® Firewall Assurance vereinfacht die Verwaltung von Firewalls über eine Vielzahl von Firewall-Anbietern und komplexen Regelwerken hinweg. Es vereinfacht das Compliance-Management, indem es sicherstellt, dass der Status Ihres Netzwerks immer mit dem Sicherheitsrichtliniendesign übereinstimmt. Darüber hinaus unterstützt Firewall Assurance bei der Anwendung von DISA STIGs und CIS-Benchmarks.

Skybox hilft auch dabei, das Risiko bei Firewalls zu reduzieren, sodass sie Ihre Vermögenswerte besser sichern können. Firewall Assurance kann Schwachstellen auf Firewall-Geräten mithilfe von Konfigurationsdaten, Betriebssystemversionen und fortschrittlicher Analytik erkennen.

Abbildung 1. Skybox Firewall Assurance

Skybox Firewall Assurance ermöglicht es Ihnen, klassische, next-generation, virtuelle und cloud-basierte Firewalls sowie Secure Access Service Edge (SASE)-Lösungen von vielen Herstellern zentral zu verwalten.

-

Ost-West- und Nord-Süd-Verkehr einfach und effektiv verwalten.

-

Verbessern und automatisieren Sie Aufgaben der Cyber-Hygiene wie Protokollierung und Firewall-Sicherheitseinstellungen.

-

Finden und entfernen Sie Firewall-Regeln, die redundant, überlagert oder übermäßig permissiv sind.

-

Automatisieren Sie den Prozess der Verwaltung von Firewall-Änderungen.

-

Best Practices für Firewall-Sicherheitsrichtlinien sollten implementiert werden.

Skybox unterstützt große FW-Anbieter wie Check Point, Cisco, Fortinet, Palo Alto, VMWare.

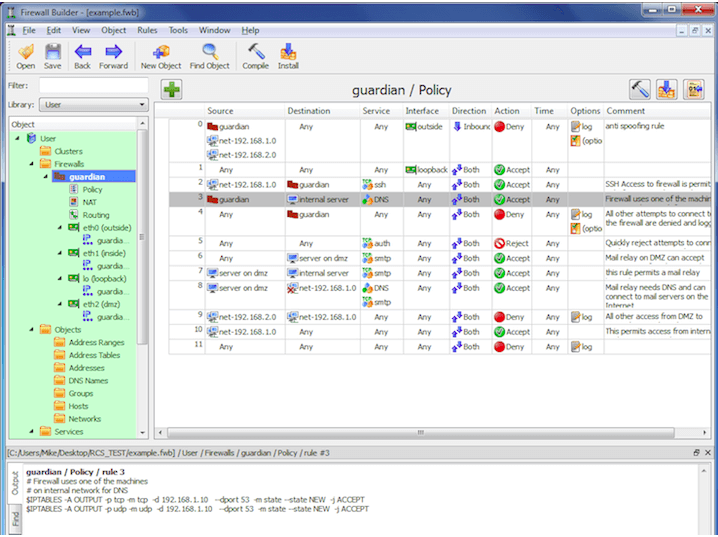

2. Firewall Builder

Firewall Builder, abgekürzt fwbuilder, ist ein universelles GUI-basiertes Firewall-Konfigurations- und Verwaltungstool, das die erweiterten Zugriffslisten von iptables (Netfilter), ipfilter, pf, ipfw, Cisco PIX und CISCO-Routern unterstützt, wodurch Netzwerk- und Systemadministratoren, die größere Netzwerke verwalten, oder Hobbyisten, die Heimnetzwerke verwalten, ihre Verwaltungsaufgaben vereinfachen können. Firewall Builder ist mit einer Vielzahl gängiger Betriebssysteme kompatibel, darunter Red Hat, Mandrake, SUSE, FreeBSD, MacOS X und Windows.

Abbildung 2. Firewall Builder

Firewall Builder wurde entwickelt, um die Verwaltung von Firewalls einfacher und effizienter zu gestalten. Anstatt Anweisungen einzugeben, sollen Funktionen wie gemeinsame Objekte, Drag-and-Drop-GUI und Suchen und Ersetzen den Benutzern ermöglichen, sich darauf zu konzentrieren, welchen Datenverkehr ihre Firewall-Richtlinien zulassen oder ablehnen sollen.

Die Syntax der Firewall-Befehlszeile kann kompliziert und schwer zu merken sein. Fügen Sie hinzu, dass kleine syntaktische Änderungen zwischen Versionen desselben Geräts auftreten können und selbst grundlegende Anpassungen lange dauern können. Anstatt ständig nach dem richtigen Befehl zu suchen, ermöglicht es Firewall Builder den Benutzern, selbst die kompliziertesten Firewall-Regeln mithilfe benutzerdefinierter GUI-Komponenten einfach zu entwerfen.

Anpassungen vorzunehmen ist einfach, da Firewall Builder auf benutzerdefinierten Komponenten basiert, die in zahlreichen Firewall-Richtlinien wiederverwendet werden können. Müssen Sie die IP-Adresse eines Servers ändern? Ändern Sie einfach das Objekt und kompilieren Sie die Richtlinien für Firewalls, die es verwenden.

Die integrierte Regelanalyse und Syntaxprüfung in Firewall Builder helfen Ihnen, kostspielige Fehler zu vermeiden. Jedes Mal erstellt der Compiler Regeln mit der korrekten Befehlsyntax. Es gibt auch integrierte Schutzmechanismen, die Ihnen helfen, typische Fehler wie das Ändern einer Firewall-Regel oder das Aussperren von einem Gerät zu verhindern.

Die folgenden Merkmale von Firewall Builder sind:

-

Über 100 vorkonfigurierte Objekte für die gängigsten und am häufigsten verwendeten Protokolle und Dienste sowie die Möglichkeit, benutzerdefinierte Objekte zu erstellen, die IP, ICMP, TCP, UDP oder benutzerdefinierte Dienste spezifizieren. Firewall Builder kann auch Objekte generieren, die Hosts, Netzwerke und Adressbereiche definieren.

-

Leistungsstarke Assistenten und andere Werkzeuge, die Ihnen helfen, Ihre Firewall-Richtlinie zu starten und beim ersten Mal richtig zu machen. Assistenten bieten Standardprinzipien für gängige Netzwerkkonfigurationen, die später manuell erweitert und geändert werden können.

-

Die Netzwerk-Entdeckungsanwendung automatisiert die Entwicklung vieler Objekte.

-

Eine objektorientierte Richtlinienverwaltungsmethode: Jede Änderung an einem Objekt wird sofort in allen Richtlinienregeln aller Firewalls, die dieses Objekt verwenden, widergespiegelt. Die Objektdatenbank für viele Firewall-Konfigurationen ist gemeinsam genutzt.

-

Erstellt Skripte zum Einstellen von Schnittstellen, IP-Adressen, SNMP, NTP und Protokollierungsparametern sowie anderer Funktionen des Firewall-Systems.

-

Bequeme GUI, die herkömmliche Kopier-/Einfügeoperationen sowohl für Textzeichenfolgen als auch für Netzwerkobjekte sowie Drag-and-Drop-Policy-Änderungen ermöglicht.

-

Verwendung von RCS zur Konfiguration der Versionskontrolle.

-

Entwickelt für die Verwaltung dedizierter Remote-Firewalls sowie lokaler Firewall-Einstellungen auf Servern, Arbeitsstationen und Laptops.

-

Unterstützt eine Vielzahl von Firewall-Systemen, einschließlich Cisco PIX und Open-Source-Firewalls wie iptables, ipfilter und pf. Es kann ein einzelnes Objekt, eine Firewall-Richtlinie, die gesamte Hierarchie drucken oder in eine Textdatei im Klartext- oder HTML-Format exportieren.

3. AWS Firewall Manager

AWS Firewall Manager vereinfacht die Verwaltung und Wartung von Aufgaben für eine Reihe von Schutzmaßnahmen, einschließlich AWS WAF, AWS Shield Advanced, Amazon VPC-Sicherheitsgruppen, AWS Network Firewall und Amazon Route 53 Resolver DNS Firewall, über zahlreiche Konten und Ressourcen hinweg. Mit Firewall Manager müssen Sie Ihre Sicherheitsmaßnahmen nur einmal konfigurieren, und der Dienst wendet sie auf alle Ihre Konten und Ressourcen an, selbst wenn Sie neue Konten und Ressourcen hinzufügen.

Firewall Manager bietet die folgenden Vorteile:

-

Es hilft beim Schutz von Ressourcen über Konten hinweg.

-

Unterstützt den Schutz aller Ressourcen einer bestimmten Art, wie zum Beispiel aller Amazon CloudFront-Distributionen.

-

Unterst�ützt den Schutz aller Ressourcen mit definierten Tags.

-

Fügt automatisch Schutz zu Ressourcen hinzu, die in Ihr Konto hochgeladen wurden.

-

Der Firewall-Manager bietet die folgenden Vorteile:

-

Es hilft beim Schutz von Ressourcen über Konten hinweg.

-

Unterstützt den Schutz aller Ressourcen einer bestimmten Art, wie zum Beispiel aller Amazon CloudFront-Distributionen.

-

Unterstützt den Schutz aller Ressourcen mit definierten Tags.

-

Fügt automatisch Schutz zu Ressourcen hinzu, die in Ihr Konto hochgeladen wurden.

Firewall Manager ist besonders vorteilhaft, wenn Sie Ihre gesamte Organisation schützen möchten, anstatt nur einige einzelne Konten und Dienste, oder wenn Sie häufig neue Ressourcen hinzufügen, die geschützt werden müssen. Mit dem Firewall Manager können Sie auch DDoS-Angriffe zentral in Ihrem gesamten Unternehmen überwachen.

4. Cisco Firepower Management Center

Das Cisco® Secure Firewall Management Center (ehemals Cisco Firepower Management Center) dient als Ihr administratives Zentrum zur Verwaltung wichtiger Cisco-Netzwerksicherheitsprodukte. Es bietet eine zentrale Verwaltung von Firewalls, Anwendungssteuerung, Eindringungsschutz, URL-Filterung und verbesserten Malware-Schutz. Verwalten Sie eine Firewall, steuern Sie Anwendungen und untersuchen und beheben Sie Malware-Ausbrüche schnell und einfach. Es ist ein wichtiger Bestandteil des umfassenden und integrierten Cisco Secure Portfolios, das eine tiefgehende Analyse, ein optimiertes Sicherheitsmanagement über das Netzwerk und die Cloud sowie eine beschleunigte Untersuchung und Reaktion auf Vorfälle über Ihre Cisco- und Drittanbieter-Technologien hinweg bietet.

-

Außergewöhnliche Sichtbarkeit darüber, was in Ihrem Netzwerk und in der Cloud passiert, ermöglicht es Ihnen, zu erkennen, was geschützt werden muss.

-

Erkennt verdächtigen/malicious Verkehr schnell und erstellt spezifische Regeln, um den Angriff zu stoppen.

-

Mit einer grafischen Darstellung aller von dem Angriff betroffenen Geräte bietet die integrierte Forensik eine umfassende Untersuchung der Malware, um sicher zu beheben.

-

Erstellt Firewall-Regeln und verwaltet Tausende von kommerziellen und maßgeschneiderten Anwendungen in Ihrer Umgebung.

-

Teilt den Kontext mit Cisco Secure Workload, wodurch Netzwerk-Firewalls "arbeitslastbewusst" werden und einen besseren Schutz dynamischer Anwendungen in Ihrer Umgebung bieten.

-

Gibt die Ebenen des Eindringungsschutzes, die URL-Reputationsregeln und die Richtlinien zur Abwehr von Malware-Bedrohungen an. Es behandelt Themen wie: "Wenn Netzwerkverkehr aus einem bestimmten Land mit dieser speziellen Anwendung und einer angehängten Datei ankommt, kann ich dieses Maß an Eindringlingsinspektion verwenden, um die Datei auf Malware zu überprüfen und sie an die integrierte Sandbox zu senden."

Das Firewall-Management-Center dient als zentrales Ereignis- und Richtlinienmanagement für die folgenden Systeme:

-

Cisco Secure Firewall Threat Defense (FTD), sowohl vor Ort als auch virtuell

-

Cisco Secure IPS (ehemals Firepower NGIPS)

-

Cisco Firepower® Threat Defense für ISR

-

Cisco Malware Defense (ehemals Advanced Malware Protection oder AMP)

Abbildung 3. Cisco Firewall Management Center

Das Firewall Management Center (FMC) sammelt Echtzeitdaten über sich ändernde Netzwerkressourcen und -operationen. Sie erhalten eine vollständige kontextuelle Grundlage für fundierte Entscheidungen. Neben einer breiten Palette an Informationen bietet FMC ein hohes Maß an Detailgenauigkeit, das Folgendes umfasst:

-

Trends und hochrangige Statistiken werden bereitgestellt. Diese Daten helfen Ihnen, Ihre Sicherheitslage zu jedem beliebigen Zeitpunkt zu verstehen und wie sie sich zum Besseren oder Schlechteren verändert.

-

Ereignisspezifika, Compliance und Forensik. Diese geben Einblick in das, was während eines Sicherheitsvorfalls passiert ist. Sie helfen bei der Verbesserung der Verteidigung, der Eindämmung von Sicherheitsvorfällen und rechtlichen Durchsetzungsmaßnahmen.

-

Workflow-Informationen. Diese Daten können einfach auf andere Plattformen exportiert werden, um das Incident-Response-Management zu verbessern.

-

Überwachen Sie den Gesundheitszustand Ihres Geräts in Echtzeit. Bestimmen Sie schnell den Status.

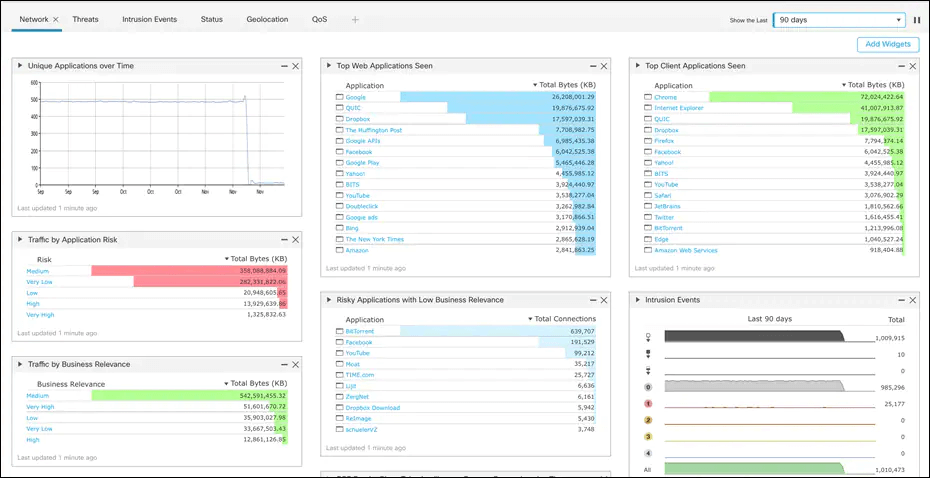

5. FireMon

FireMon löst die komplexen und dynamischen Bedürfnisse moderner Unternehmensnetzwerke, indem es Echtzeit-Transparenz und -Management über Sicherheitstechnologien bietet. Webbasierte KPI-Dashboards ermöglichen es Netzwerk-Sicherheitsadministratoren und Sicherheitsanalysten, die Sicherheit zu steuern und gleichzeitig die Konfigurationen der Netzwerkgeräte zu optimieren.

FireMon behandelt drei wichtige Themen: Bereinigung, Compliance und Veränderung. Es untersucht Firewall-Konfigurationen, bewertet Richtlinien für administrative Vorschriften und warnt, wenn sich der Netzwerkzugang ändert.

Abbildung 4. Firemon

Mit einem kontextuellen Ansatz konzentriert sich diese Plattform auf die Überwachung und Verwaltung von Netzwerksicherheitsgeräten. Seine bemerkenswerteste Funktion ist die Analyse des Datenverkehrsflusses, die den Nutzern detaillierte Berichte über den Netzwerkdatenfluss liefert.

-

FireMon Automation bietet einen umfassenden Plan für die Automatisierung von Sicherheitsprozessen, der das Richtlinienmanagement durch vertrauenswürdige Genauigkeit, Goldstandards und proaktive kontinuierliche Compliance beschleunigt und vereinfacht.

-

Aus einer einzigen Ansicht heraus bietet der Security Manager Echtzeit-Transparenz, Kontrolle und Verwaltung für Netzwerksicherheitsgeräte in hybriden Cloud-Umgebungen.

-

Policy Planner bietet einen intelligenten, automatisierten Workflow und Provisionierung, der es den Teams für Netzwerksicherheit und -betrieb ermöglicht, die notwendigen Änderungen mit höchster Präzision über den gesamten Regelzyklus hinweg anzuwenden.

-

Um die Leistung zu maximieren und die fortlaufende Einhaltung interner und externer Standards sicherzustellen, automatisiert Policy Optimizer den Änderungsprüfungsprozess und optimiert die Regelbegründung und Bereinigungsoperationen.

-

Lumeta ist ein Echtzeit-Visibility-, Schwachstellen- und Risikomanagementsystem, das Cloud-, Netzwerk- und Sicherheitsteams dabei hilft, unbekannte, abtrünnige und Schatten-Clouds, Netzwerk-Infrastruktur und Endpunkte zu entdecken und zu sichern.

-

Risk Analyzer bietet erstklassiges Schwachstellenmanagement, indem es Echtzeitanalysen von Risiken und Bedrohungsmodellierung verwendet, um Schwachstellen zu identifizieren, das Netzwerk-Risiko zu bewerten und Behebungen zu priorisieren.

6. ManageEngine Firewall Analyzer

ManageEngine Firewall Analyzer ist ein Programm zur Verwaltung von Protokollen, Richtlinien und Konfigurationen. Es bietet Konfigurationsüberwachung über CLI und API. Für Sicherheits- und Verkehrsanalysen unterstützt es die Protokolle Telnet, SSH und SCP. Es unterstützt auch Sicherheitsadministratoren bei der Verfolgung von Richtlinienänderungen, der Optimierung der Firewall-Leistung und der Einhaltung von Compliance-Standards.

-

Hilft bei der Verwaltung und Optimierung von Firewall-Richtlinien

-

Automatisiert die Verwaltung von Firewall-Regeln

-

Verfolgt Konfigurations- und Regeländerungen

-

Ermöglicht Ihnen, Konfigurationssicherungen zu planen

-

Regelmäßige Prüfungen der Einhaltung von Vorschriften werden durchgeführt.

-

Führt regelmäßige Sicherheitsprüfungen durch

-

Benachrichtigt Sie in Echtzeit über Sicherheitsvorfälle.

-

Verfolgt die VPN-Nutzung und erstellt VPN-Statistiken Zeigt den Sicherheitsstatus der Firewall an

-

Überwacht die Internetnutzung der Mitarbeiter.

-

Überwacht die Bandbreitennutzung und sendet Alarme, wenn sie überschritten wird.

-

Firewall-Protokolle werden gesammelt, konsolidiert und analysiert.

Firewall Analyzer unterstützt mehr als 50 Anbieter wie Check Point, Paloalto, Cisco Fortinet, Juniper, Sonicwall, WatchGuard, Huawei, pfSense, Cyberoam, Sophos und mehr.

Erhöhen Sie Ihr Verständnis der Firewall-Regeln. Erkennen und protokollieren Sie in Ihrer Firewall Redundanz-, Generalisierungs-, Korrelations-, Schatten- und Gruppierungsanomalien. Erfahren Sie, wie Sie die Leistung steigern können, indem Sie die Regeln neu anordnen und zu nachsichtige Regeln entfernen. Automatisieren Sie die Verwaltung von Firewall-Regeln und entscheiden Sie, ob eine neue Regel einen nachteiligen Einfluss auf das bestehende Regelset haben wird.

Erkennen Sie Sicherheitsverletzungen, Malware und andere Unregelmäßigkeiten in Ihrem Netzwerk. Um Gefahren zu identifizieren, führen Sie eine forensische Analyse durch. Wissen Sie, welche Infektionen in Ihrem Netzwerk aktiv sind und welche Hosts betroffen sind. Nutzen Sie die leistungsstarken Suchfunktionen, um die Rohprotokolle der Firewall nach Sicherheitsvorfällen zu durchsuchen.

Sehen Sie die vollständige Historie aller Änderungen an Ihren Firewall-Konfigurationen ein. Erfahren Sie, wer welche Änderungen vorgenommen hat, wann sie vorgenommen wurden und warum. Erhalten Sie Echtzeit-Updates auf Ihrem mobilen Gerät. Stellen Sie sicher, dass alle Konfigurationsänderungen an Ihrem Firewall-Gerät protokolliert werden und dass regelmäßige Sicherungen geplant sind.

Firewall Analyzer erstellt umfassende Berichte über den Datenverkehr, die Protokollnutzung, die Webnutzung, die E-Mail-Nutzung, die FTP-Nutzung, die Telnet-Nutzung, das Streaming und den Chat, die Ereigniszusammenfassung, VPN, Firewall-Regeln, Änderungsmanagement, Intranet, Internet, Sicherheit, Angriff, Spam, Protokolltrend, Verkehrstrend, VPN-Trend, eingehender und ausgehender Verkehr.

Stellen Sie die kontinuierliche Compliance sicher, indem Sie Firewall-Audit-Berichte automatisieren. Erhalten Sie sofort Berichte über regulatorische Vorgaben wie PCI-DSS, ISO 27001, NIST, SANS, NERC-CIP, SOX, HIPAA und GDPR. Mit Sicherheitsprüfberichten können Sie die Auswirkungen und Schwere von Schwachstellen bewerten.

Behalten Sie interne Risiken im Auge, indem Sie die verantwortlichen Personen, die besuchten Websites und die Websites, die das Netzwerk Angriffen ausgesetzt haben, analysieren und identifizieren. Überwachen Sie die VPN-Aktivität und -Nutzung, identifizieren Sie übermäßigen Bandbreitenverbrauch, verfolgen Sie Ziel-URLs und verhindern Sie unerwünschten Datenverkehr.

7. AlgoSec

Heutige Unternehmensnetzwerke bestehen oft aus einer Mischung aus traditionellen Firewalls, Next-Generation-Firewalls (NGFWs) und cloudbasierten Sicherheitskontrollen von verschiedenen Anbietern. Die Fähigkeiten und technologischen Feinheiten jedes Anbieters variieren erheblich, dennoch müssen Sie dies alles irgendwie zusammenführen, um sicherzustellen, dass Ihre Geschäftsanwendungen ordnungsgemäß funktionieren und gleichzeitig Ihre Sicherheitslage gewahrt bleibt.

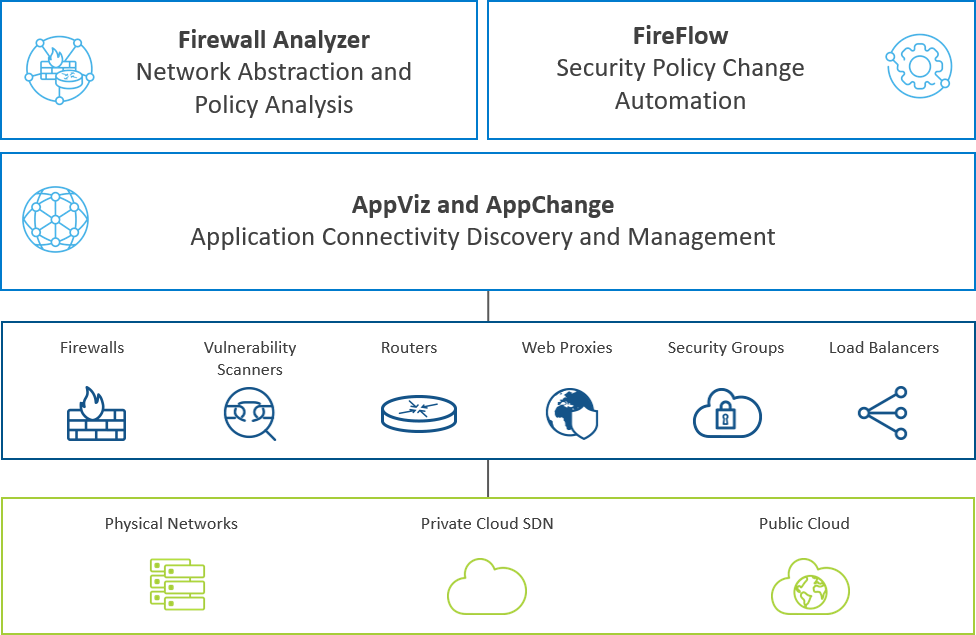

Abbildung 5. AlgoSec

Um ein einheitliches Sicherheitsrichtlinienmanagement durch ein einziges Dashboard bereitzustellen, verbindet sich AlgoSec mühelos mit allen führenden Marken klassischer und nächster Generation von Firewalls und Cloud-Sicherheitskontrollen sowie mit Routern, Load Balancern und Web-Proxys. AlgoSec abstrahiert herstellerspezifische Technologien, sodass Sie sich auf das Wesentliche für Ihre Organisation konzentrieren können. AlgoSec optimiert und automatisiert das Firewall-Management in Ihrer heterogenen Umgebung, von der automatischen Erkennung der Anwendungsanforderungen an die Konnektivität bis hin zur "Zero-Touch"-Änderungsausführung und einheitlichen Risiko- und Compliance-Berichten. Mit AlgoSec können Sie;

-

Erhalten Sie eine Echtzeit-, intelligente Topologiekarte Ihres gesamten Netzwerksicherheits-Bestands.

-

Automatisieren Sie den gesamten Firewall-Änderungsmanagementprozess, einschließlich der automatischen Richtlinienübertragung an die Geräte.

-

Neben klassischen Firewalls verwalten Sie Next-Generation-Firewall-Richtlinien und Cloud-Sicherheitsgruppen.

-

Netzwerkverbindungsprobleme identifizieren und beheben

-

Bewerten Sie regelmäßig das Risiko und optimieren Sie die Firewall-Regelsätze.

-

Erstellen Sie in Echtzeit prüfungsbereite Berichte für alle wichtigen Vorschriften (PCI-DSS, SOX, HIPAA und viele mehr)

Einige der wichtigsten Vorteile, die AlgoSec Firewall Management bietet, sind wie folgt:

-

Verwalten Sie Ihre gesamte Firewall-Landschaft mit einem einzigen Dashboard.

-

Änderungen an der Prozess-Firewall werden in Minuten statt in Tagen vorgenommen.

-

Stellen Sie eine optimale und sichere Richtlinie bereit.

-

Optimieren Sie die Verfahren zur Vorbereitung von Audits und stellen Sie die fortlaufende Einhaltung sicher.

-

Vermeiden Sie Störungen und Cyberangriffe, die durch falsch konfigurierte Firewalls verursacht werden.

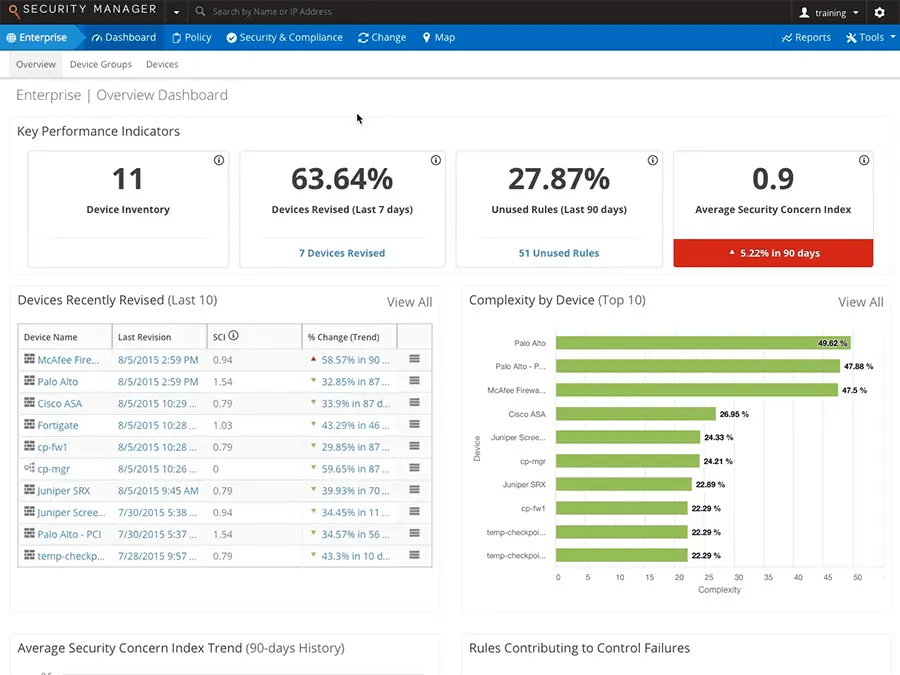

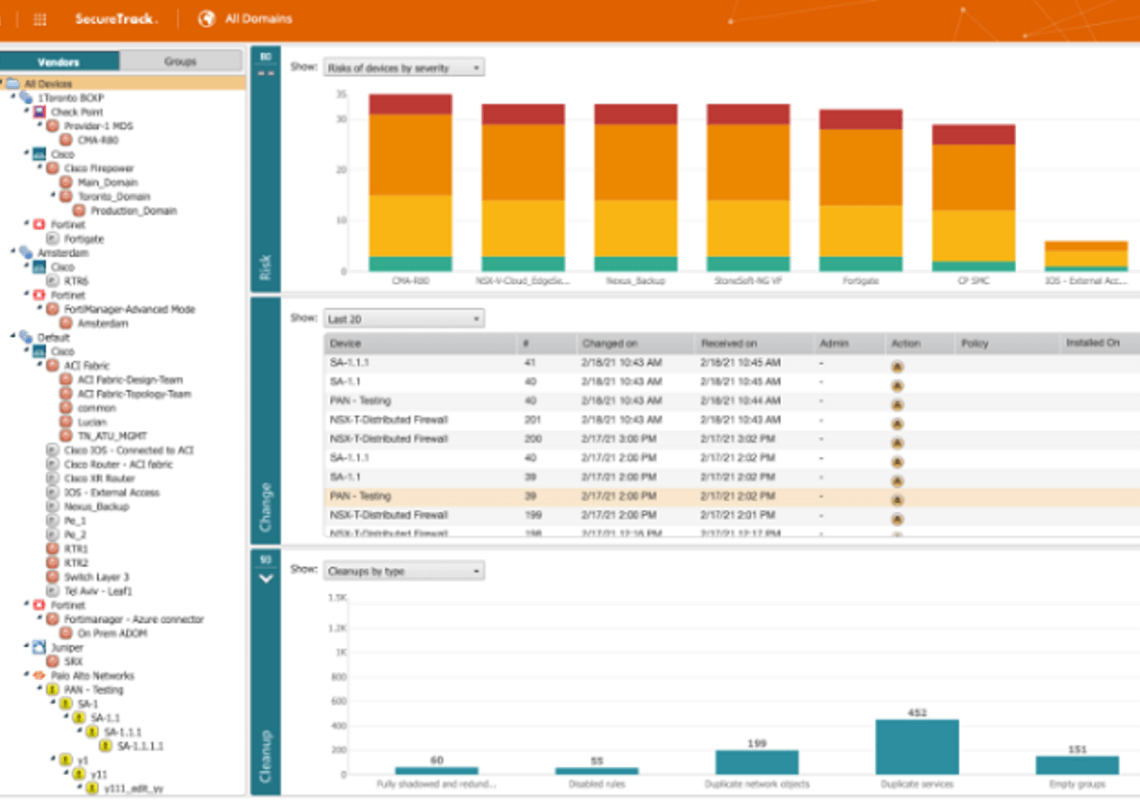

8. Tufin SecureTrack

Tufin SecureTrack hilft Unternehmen, herstellerunabhängige, durchgängige Sichtbarkeit zu erlangen sowie korrekte Segmentierungsrichtlinien im gesamten hybriden Cloud-Umfeld zu definieren und zu verwalten, um Risiken zu begrenzen und laterale Bewegungen zu vermeiden. Unabhängig von der Netzwerkarchitektur oder der Cloud-Plattform bietet SecureTrack eine Echtzeit-Hybrid-Netzwerktopologiekarte und Segmentierungs- Richtlinienorchestrierung. Segmentierungs-/Mikrosegmentierungspolitiken werden basierend auf der Echtzeitsichtbarkeit der Kommunikationsflüsse von Anwendungen/Workloads entwickelt und über Durchsetzungspunkte (z.B. Firewalls, cloud-native Firewalls usw.) durchgesetzt, die derzeit im gesamten hybriden Umfeld installiert sind. Die Erstellung von Richtlinien erfordert kein umfassendes Verständnis der Netzwerkfähigkeiten verschiedener Firewalls, noch ist der Einsatz zusätzlicher Agenten oder Proxys erforderlich.

Abbildung 6. Tufin SecureTrack

Die Hauptmerkmale von Tufin SecureTrack sind wie folgt:

-

Echtzeit-Topologiekarte über die hybride Cloud: SecureTrack entdeckt die Netzwerktopologie eines Unternehmens und zeigt sie den Administratoren in Form einer dynamischen, visuellen Karte an. Um eine genaue Topologieansicht zu generieren, verbinden Sie sich mit allen Netzwerksicherheitsgeräten und Infrastrukturkomponenten, wie Multi-Vendor-Firewalls, Routern, NGFWs, SDNs und Cloud-Diensten, rufen Sie alle Routing-Tabellen ab und untersuchen Sie gängige Netzwerktechnologien wie IPSec VPN, MPLS, NAT und andere.

-

Erstellung und Verwaltung von Segmentierungsrichtlinien: Benutzer können den beabsichtigten Sicherheitszustand mit Tufin SecureTrack definieren, indem sie eine Basislinie für erlaubte und eingeschränkte Kommunikation zwischen Sicherheitssegmenten erstellen und diese im gesamten hybriden Netzwerk anwenden.

-

Neben klassischen Firewalls verwalten Sie Next-Generation-Firewall-Richtlinien und Cloud-Sicherheitsgruppen.

-

Richtlinienoptimierung und Bereinigung: SecureTrack unterstützt bei der Entwicklung von Least-Privilege-Richtlinien. SecureTrack findet zu großzügige Regeln und zeigt, wie man sie mit Tufins Automated Policy Generator (APG) reduzieren kann, um die Regeln basierend auf echtem Verhalten zu verbessern. Der APG gewährleistet die Einhaltung des Minimalprivilegs, während die Konnektivität aufrechterhalten wird.

-

Echtzeitüberwachung und Warnungen: Tufin SecureTrack bietet Informationen und Einblicke in die Nutzung von Regeln und Auslösequoten, um bei der Optimierung von Richtlinien zu helfen. Tufin entdeckt und kennzeichnet automatisch ungenutzte, versteckte, redundante und zu nachsichtige Regeln zur schnellen Behebung.

-

Fehlerbehebung bei Konnektivität: Netzwerk- und Sicherheitsexperten können dank SecureTracks präziser Topologiemodellierung und Pfadanalyse Netzwerkunterbrechungen im Multi-Vendor-Hybridumfeld schnell und genau untersuchen und beheben sowie Konnektivitäts-Upgrades ordnungsgemäß planen.

-

Prüfung und kontinuierliche Compliance: SecureTrack bietet etablierte Compliance-Segmentierungspolicy-Vorlagen, anhand derer alle Regeln überprüft werden können, um die Einhaltung der Branchenstandards sicherzustellen. SecureTrack liefert auch automatische Prüfberichte, die die aktuelle Firewall-Konfiguration mit der Unternehmenssicherheitspolitik vergleichen, sowie eine anpassbare Standards-Checkliste.

Tufin SecureTrack bietet seinen Nutzern die folgenden Vorteile:

-

Richtlinien für Segmentierung oder Mikrosementierung über die hybride Cloud festlegen und aufrechterhalten, unabhängig von der zugrunde liegenden Architektur.

-

Erkennen Sie Zugriffsverletzungen und mindern Sie Risiken schnell, indem Sie genaue Topologie- und Richtliniendaten nutzen, unabhängig von der Infrastruktur.

-

Nutzen Sie die automatisierte Richtlinienerstellung und Pfadanalyse, um Richtlinien zu optimieren und Zugriffsänderungen zu überprüfen.

-

Erreichen Sie vollständige Einblicke in lokale und hybride Cloud-Umgebungen; und ermöglichen Sie kontinuierliche Compliance mit Echtzeitüberwachung und Benachrichtigungen bei Richtlinienverstößen und Problemen der regulatorischen Compliance.

-

Stellen Sie die kontinuierliche Einhaltung von Gesetzen wie PCI-DSS, SOX, NERC CIP und anderen sicher, indem Sie die Prüfbereitschaft mit einer vollständig dokumentierten Prüfspur aufrechterhalten.

9. Firewall-Browser

SolarWinds Firewall Browser ermöglicht es IT-Mitarbeitern, Firewalls zu beheben und Änderungsanfragen bequem von ihrem PC aus zu verwalten. Dieses kostenlose Tool erleichtert die Schwierigkeiten bei der Suche nach Regelsets basierend auf Adress- oder Dienstbereichen, was typischerweise der Weg ist, wie Änderungsanfragen eingereicht werden. SolarWinds Firewall Browser ist das einzige kostenlose Tool zur Suche von Firewall-Konfigurationen, das Ihnen ermöglicht, unbegrenzte Suchen in einem gemischten Inventar von Anbietern über eine einzige, benutzerfreundliche Oberfläche durchzuführen.

Einige der Funktionen des Firewall Browsers sind unten aufgeführt:

-

Importieren und suchen Sie nach einer unbegrenzten Anzahl von Cisco-, Check Point- und Netscreen-Setups.

-

Suchen Sie nach Regeln und Objekten mithilfe einer IP-Adresse, eines Namens, eines Dienstes oder einer Portnummer.

-

Überprüfen Sie, ob eine Änderungsanforderung zuvor von den Sicherheitsregeln bearbeitet wurde.

-

Bestimmen Sie die geeigneten Regeln und Objekte, die wiederverwendet werden können, um Veränderungen herbeizuführen.

-

Analysiere die Auswirkungen einer Veränderung auf eine Objektgruppe.

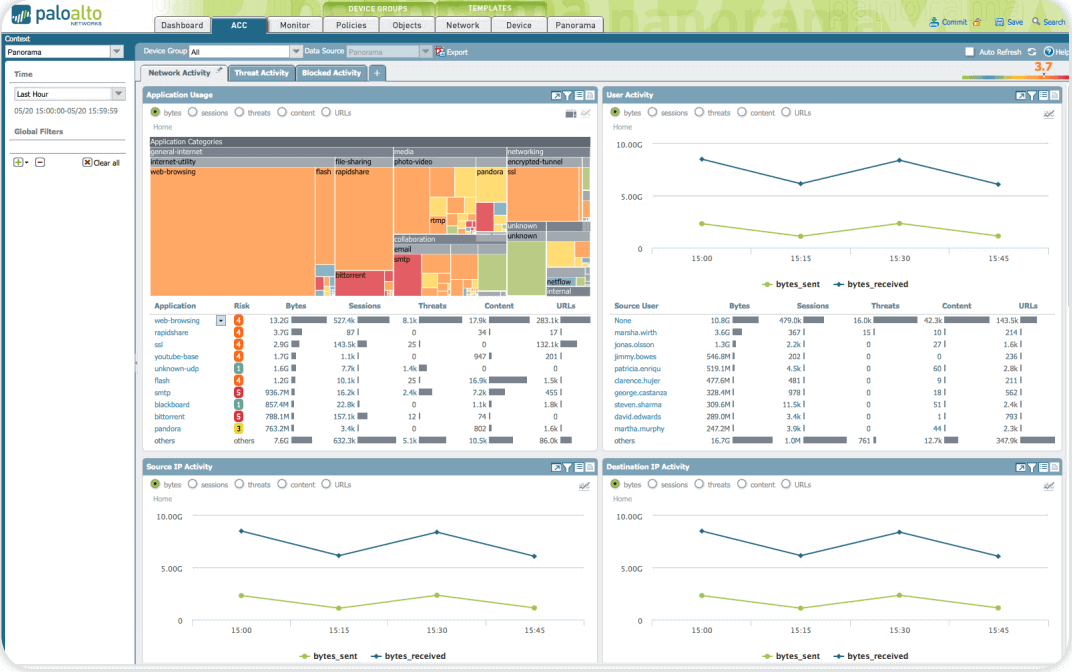

10. Palo Alto Panorama

Panorama ist eine Sicherheitsmanagement-Lösung, die konsistente Richtlinien in einem dynamischen Netzwerk- und Bedrohungsszenario durchsetzt. Verwalten Sie Ihre Netzwerksicherheit mit einer einzigen Sicherheitsregelbasis, die Firewalls, Bedrohungsverhinderung, URL-Filterung, Anwendungsbewusstsein, Benutzeridentifikation, Sandboxing, Dateiblocking, Zugriffskontrolle und Datenfilterung umfasst. Diese kritische Einfachheit, zusammen mit App-IDTM-Technologie-basierten Regeln, dynamischen Sicherheitsaktualisierungen und Regelverwendungsanalysen, minimiert die administrative Arbeitslast und verbessert gleichzeitig die allgemeine Sicherheitslage.

Panorama ermöglicht es Ihnen, Ihre Palo Alto Networks-Firewalls mit einer Methodik zu verwalten, die sowohl globale als auch regionale Kontrolle bietet. Panorama bietet eine Vielzahl von Optionen für die globale oder zentrale Verwaltung.

Panorama berücksichtigt Unternehmenskunden. Von einer einzigen Konsole aus können Sie sowohl Ihre Internet-Edge als auch Ihre privaten und öffentlichen Cloud-Deployments verwalten. Panorama bietet kontinuierliche Sichtbarkeit und Verwaltung des Nord-Süd- und Ost-West-Verkehrs, unabhängig davon, ob er vor Ort oder in der Cloud gehostet wird. Es verwaltet zentral alle Gruppen von Firewall-Geräten und Sicherheitskonfigurationen über alle Formfaktoren hinweg (physisch, virtuell, cloud-basiert und containerisiert). Panorama kann mit virtuellen Appliances, speziell entwickelten Appliances oder einer Kombination aus beidem bereitgestellt werden.

Abbildung 7. Palo Alto Panorama

Die Hauptmerkmale von Panorama sind wie folgt:

-

Managements

-

Gerätegruppen, Hierarchien und Tags zur Richtlinienorganisation

-

Vorlagenstapel für wiederverwendbare Netzwerkkonfiguration

-

Administrator-spezifische Commits, um unbeabsichtigte Änderungen zu verhindern

-

SD-WAN-Konnektivität für Filialen

-

Zero-Touch-Provisioning (ZTP) zur Erleichterung der Firewall-Bereitstellung und -Konfiguration an entfernten Standorten

-

-

Sichtbarkeit

-

Zentralisierte Sichtbarkeit über die gesamte Infrastruktur

-

Handlungsrelevante Erkenntnisse

-

Gesundheitsprofilierung für ein besseres Verständnis der Gerätnutzung

-

-

Sicherheit

-

Einfache Umwandlung traditioneller Regeln in anwendungsbasierte Regeln unter Nutzung der PAN-OS®-Intelligenz

-

Verwenden Sie die Regelanalyse, um die Angriffsfläche zu verringern und die Sicherheitslage zu verbessern.

-

-

Automatisierung

-

Protokollfilterung und automatische Aktionen auf Drittanbietersystemen

-

Politikanwendungen für dynamische Umgebungen

-

XML- und JSON-basierte REST-APIs für einfache Integration

-

Zentralisierte Verteilung der neuesten Sicherheitsinhaltsänderungen.

-

Was sind die besten Praktiken für die Firewall-Verwaltung?

Da eine Vielzahl von Faktoren die Netzwerk-, Sicherheits- und Systemaktivitäten Ihres Unternehmens beeinflussen, kann die Verwaltung, Konfiguration und Fehlersuche Ihrer Firewall schwieriger sein, als es scheint. Eine ordnungsgemäße Firewall-Verwaltung durch Netzwerkmanager stellt sicher, dass die IT-Infrastruktur vor bedrohlichem Datenverkehr von außerhalb des Netzwerks sowie vor illegalem Datenverkehr geschützt und sicher ist. Hier sind einige bewährte Methoden für das Firewall-Management, die hilfreich sein könnten.

-

Planen Sie regelmäßige Sicherheitsprüfungen der Firewall.

-

Wenden Sie NAC (Network Access Control) an.

-

Stellen Sie sicher, dass die Firewall-Software auf dem neuesten Stand gehalten wird.

-

Bereiten Sie eine Strategie für das Änderungsmanagement der Firewall vor.

-

Untersuchen Sie die Auswirkungen von Änderungen an der Firewall-Policy.

-

Aktualisieren und pflegen Sie Ihre Firewall-Regelbasis

Wie verwaltet man eine Firewall?

Die Firewall, aus der Sicht des kleinen Büro-/Heimnutzers, ist ein einzelnes Gerät, das das Heimnetzwerk vor schädlichem Datenverkehr schützt - sie hält die "schlechten Sachen" fern und bietet dem Endbenutzer ein sichereres Online-Erlebnis. Je nachdem, wie die Sicherheitsrichtlinie die Durchsetzung des Edge-Netzwerks vorschreibt, kann die Firewall für das Unternehmen sowohl ein Eingangs- als auch ein Ausgangsfilter sein. In jedem Fall muss die Firewall (oder im Falle von Organisationen die Firewalls) in irgendeiner Weise verwaltet werden.

Heutzutage verlassen sich die meisten Hersteller auf eine Webschnittstelle. Dies liegt an der Vorstellung, dass eine grafische Benutzeroberfläche (GUI) für den Endbenutzer natürlicher und somit vermutlich einfacher zu bedienen ist als eine Befehlszeilenoberfläche (CLI) auf dem Heimmarkt. Für die Mutigeren unter uns gibt es jedoch Firewalls (wie die PIX, Linux IPTables und Solaris IPF, um nur einige zu nennen), die vollständig über die CLI verwaltet werden können.

Dieser Abschnitt stellt Standardpasswörter, die Wartung der zugrunde liegenden Firewall-Plattform für Firewalls und die Verwaltung von Firewalls über die CLI und eine GUI sowie gängige Firewall-Verwaltungsaufgaben vor.

-

Standardpasswörter: Wenn Sie eine neue Firewall kaufen, wird sie mit einer Standardkonfiguration geliefert. Dies liegt daran, dass der Hersteller dem Endbenutzer einen anfänglichen Zugang zum Gerät gewähren muss, damit es konfiguriert werden kann. Die neuesten Dokumentationen für jedes Gerät mahnen den Endbenutzer an, das Standardpasswort sofort in etwas anderes zu ändern.

-

Wartung der zugrunde liegenden Plattform: Um ihre Aufgaben zu erfüllen, verwenden Firewalls, wie jedes andere Netzwerkgerät, Software (entweder in einem anwendungsspezifischen integrierten Schaltkreis [ASIC] eingebettet, aus Flash-Speicher laufend oder von einem Dateisystem auf einer Festplatte betrieben). Typischerweise, wie bei den Cisco PIX- und ASA-Plattformen sowie bei NetScreen und anderen Anbieterkonfigurationen, laufen diese Firewalls mit einem maßgeschneiderten Betriebssystem, dessen Quellcode der Öffentlichkeit nicht zur Untersuchung oder Modifikation zur Verfügung steht. Wenn eine externe Partei einen Fehler oder eine Schwachstelle entdeckt, liegt es am Hersteller, einen Patch zu erstellen und eine neue Version des Betriebssystems zu verteilen, die der Endbenutzer installieren kann, um das Problem zu beheben.

-

Verwendung einer CLI zur Verwaltung von Firewalls: Ein CLI ermöglicht es Ihnen, die Firewall mithilfe eines bestimmten Befehlssatzes zu konfigurieren. Die meisten Firewalls erfordern, dass der Endbenutzer die Firewall über die CLI konfiguriert (Eingabe grundlegender Netzwerkdaten wie IP-Adresse, Netzmaske, Standardgateway und möglicherweise ein Administrationspasswort), bevor er zur GUI wechselt.

-

Verwendung einer grafischen Benutzeroberfläche zur Verwaltung von Firewalls: Eine grafische Benutzeroberfläche (GUI) bietet eine benutzerfreundlichere Schnittstelle zur Konfiguration der Firewall. Einige Firewalls werden über eine direkte Schnittstelle auf der Host-Seite konfiguriert.

-

Benutzerschnittstellenpräferenz: Die Verwaltung einer Firewall kann von hochkomplex bis ziemlich einfach reichen, je nachdem, ob sie über eine CLI oder eine GUI erfolgt. In den meisten Fällen beginnen unerfahrene Benutzer damit, die Firewall über eine grafische Benutzeroberfläche (GUI) zu verwalten. Mit zunehmender Vertrautheit und Sicherheit im Umgang mit der Firewall finden sie es möglicherweise bequemer, eine CLI zu verwenden. Ein großer Vorteil einer CLI gegenüber einer GUI ist, dass die CLI über Telnet- und SSH-Sitzungen sowie durch direkte Verbindung zum seriellen Port zugänglich ist.

-

In-Band-Management: In-Band-Management bezieht sich auf den administrativen Zugriff auf Systeme und Netzwerkgeräte über dasselbe Netzwerk, das der gefilterte Datenverkehr nutzt. Wenn bestimmte Sicherheitsvorkehrungen nicht getroffen werden, könnte die In-Band-Verwaltung ein erhebliches Risiko für den Administrator darstellen. Diese Gefahren sind hauptsächlich mit der Verwendung unverschlüsselter Kommunikationsmethoden verbunden. Bei der Entscheidung, ob eine Firewall im Band betrieben werden soll, muss besonderes Augenmerk auf die Verwendung verschlüsselter Kommunikationsmethoden wie SSH und HTTPS gelegt werden. Die Verwendung von einfachem Telnet oder HTTP kann dazu führen, dass ein Angreifer das Administrationspasswort erfasst, während er den Datenverkehr zwischen der Administrationsschnittstelle der Firewall und dem Rest des Netzwerks abhört.