Was ist eine Angriffsfläche?

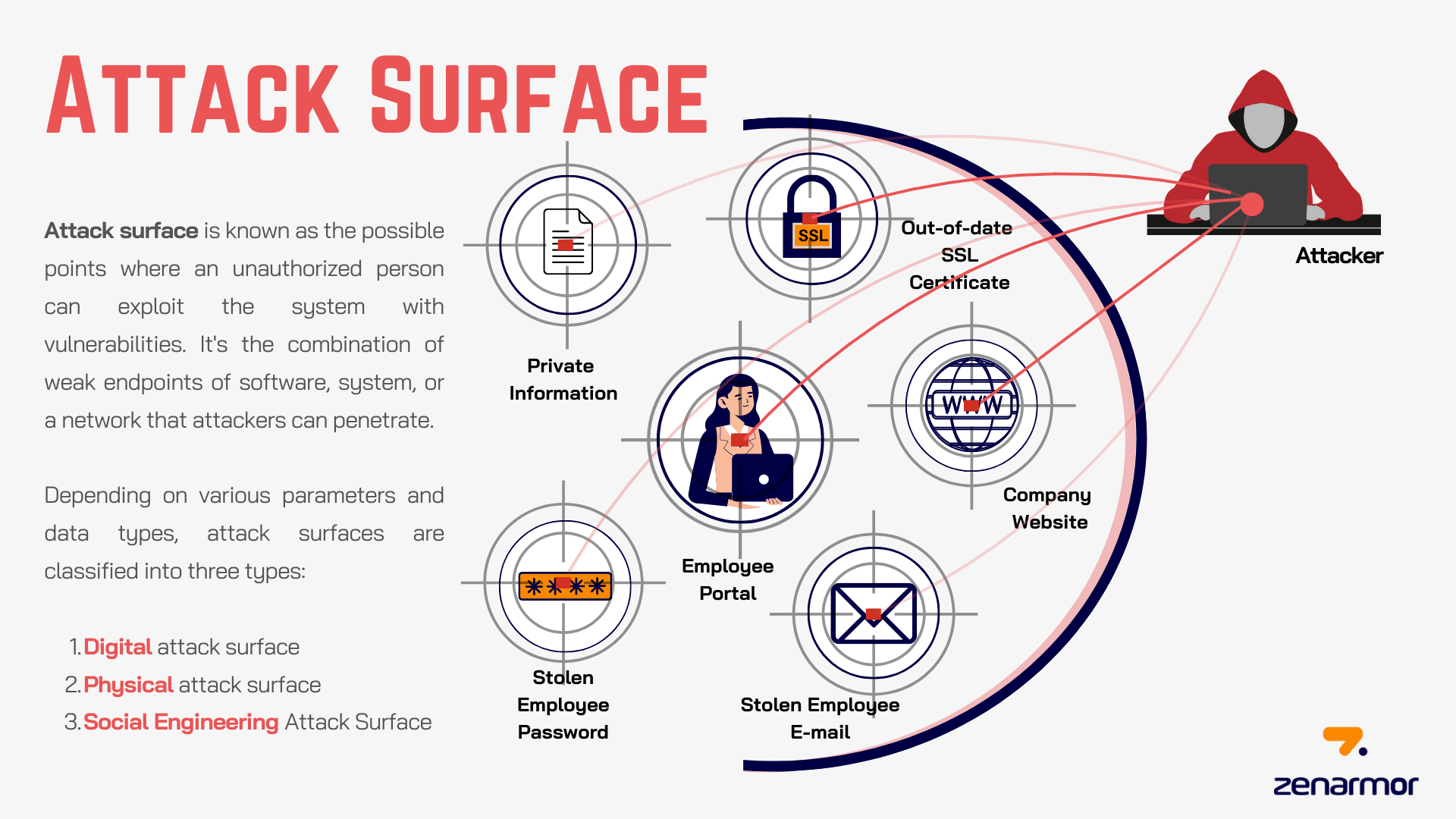

Die Angriffsfläche ist bekannt als die möglichen Punkte, an denen eine unbefugte Person das System mit Schwachstellen ausnutzen kann. Es ist die Kombination aus schwachen Endpunkten von Software, System oder Netzwerk, die Angreifer durchdringen können.

Anstatt extrem komplexer Exploits werden viele der heutigen Datenverletzungen und Hacks durch grundlegende Sicherheitsfehler ausgelöst. Durch die Befolgung geeigneter Cybersicherheitspraktiken und -schutzmaßnahmen können Benutzer und Organisationen sensible Daten organisiert, geschützt und vor Diebstahl und externen Bedrohungen sicher halten.

Nicht nur die Geräte und IT-Komponenten, sondern auch Menschen können die Angriffsfläche sein. Malware, Ransomware und einige andere Arten von Cyberangriffen sind gängig, um Zugang zu einem Gerät zu erhalten. Aber viele ausgeklügelte Cyberangriffe richten sich gegen Personen, die mit dem Unternehmen in Verbindung stehen, und planen Angriffsstrukturen mithilfe von Social Engineering-Angriffsflächen.

Was bedeutet Angriffsfläche?

Die Angriffsfläche ist die Gesamtheit aller bekannten, unbekannten und potenziell ausnutzbaren Schwachstellen, die ein unbefugter Benutzer ausnutzen kann, um Zugang zu einem Netzwerk oder sensiblen Daten zu erhalten oder einen Cyberangriff zu starten. Je kleiner die Angriffsfläche ist, desto einfacher ist es zu verteidigen.

Das Verständnis der Expositionen ist der erste Schritt zur Reduzierung Ihrer Angriffsfläche. Ein gründliches Programm zur Erkennung, Überwachung und Verwaltung Ihrer Angriffsfläche kann Ihnen helfen, die häufigsten Cybersecurity-Bedrohungen zu vermeiden, mit denen Unternehmen heute konfrontiert sind.

Was macht eine Angriffsfläche?

Frühere Diskussionen besagen, dass eine Angriffsfläche die Menge möglicher Einstiegspunkte eines Angriffs ist. Die Angriffsfläche umfasst typischerweise die folgenden Punkte-

-

Finden des anfälligsten Endpunkts: Die wichtigste und effizienteste Angriffsfläche besteht darin, den anfälligsten Endpunkt zu finden, der eine Sicherheitsüberprüfung und -aktualisierung benötigt. Angriffsflächen mit Schwachstellen können der Grund für Datenverletzungen durch Cyberangriffe sein. Der Endpunkt muss sowohl verbessert als auch mit Sicherheitsupdates versehen werden.

-

Die Angriffsfläche findet die Stelle, an der ein neuer Angriffsvektor anwendbar sein kann.

-

Finden Sie einen Weg, das System vor Cyberangriffen zu schützen.

Was sind die Arten von Angriffsflächen?

Je nach verschiedenen Parametern und Datentypen werden Angriffsflächen in drei Typen eingeteilt:

-

Digitale Angriffsfläche: Cyberkriminelle finden es häufig einfacher, in Ihr Unternehmen einzudringen, indem sie schwache Cybersicherheit ausnutzen, als physische Methoden zu verwenden. Alles, was außerhalb der Firewall existiert und über das Internet zugänglich ist, wird als Oberfläche bezeichnet. Hier ist eine Liste häufiger digitaler Angriffsflächen:

- Anwendung: Schwachstellen in Anwendungen sind häufig. Da die Anzahl der Anwendungen zunimmt, wächst gleichzeitig die Besorgnis über die Angriffsfläche.

- Code: Code ist eine weitere Angriffsfläche, die Hacker untersuchen und versuchen, eine Schwachstelle zu finden. Jede unerwartete Codierung könnte Ihr System in ernsthafte Gefahr bringen.

- Ports: Angreifer scannen Ports und versuchen, durch offene Ports in das System einzudringen. Nicht alle offenen Ports sind schädlich; in einigen Fällen funktioniert Ihr Server ohne einen bestimmten offenen Port nicht. Aber jeder offene Port mit Schreibzugriff könnte als Angriffsfläche genutzt werden.

- Website: Websites sind die häufigste Angriffsfläche im digitalen Raum. Unternehmen werden Daten auf ihrer Website speichern, um den Nutzern zu dienen. Angreifer scannen nach Schwachstellen auf Websites und nutzen diese als Angriffsfläche, um einen Angriffsbauplan zu erstellen und Zugang zum System zu erhalten.

-

Physische Angriffsfläche: Sicherheitsbedenken entstehen, wenn ein Angreifer Zugang zu einer physischen Komponente des Arbeitsplatzes erhält, zusätzlich zu einer digitalen Angriffsfläche. Wenn ein infiziertes Gerät eine Verbindung zum Netzwerk herstellen kann, kann es dem Angreifer leicht Zugang gewähren. Betrachten Sie die physische Angriffsfläche als alle Sicherheitslücken in einem bestimmten System, auf die ein Angreifer zugreifen könnte, wenn er physischen Zugang zu Ihrem Büro, Serverraum oder einem anderen physischen Standort hätte. Laptops, Computer, LANs und Router sind einige Beispiele für physische Angriffsflächen.

-

Angriffsfläche für Social Engineering: Social Engineering nutzt menschliche Psychologie und Verwundbarkeit, um Opfer zu überzeugen, private Informationen und sensible Daten bereitzustellen oder Maßnahmen zu ergreifen, die konventionelle Sicherheitsprotokolle verletzen.

Im Allgemeinen basiert die Effektivität von Social Engineering auf einem Mangel an Verständnis der von Angreifern verwendeten Techniken und unzureichender Betriebssicherheit. Wenn der Angreifer die Daten korrekt auswerten und mit anderen Daten kombinieren könnte, sind Sie einem hohen Risiko ausgesetzt. Zum Beispiel wird ein gefälschter Anruf bei einem Ihrer Mitarbeiter, um ein Passwort zu erhalten, als eine Angriffsfläche der sozialen Manipulation betrachtet. Allerdings könnte das Teilen von Dateien mit gefälschten Servicemitarbeitern ein Grund für die Kompromittierung von Daten sein, wenn die Datei mit der Absicht gesendet wird, Zugang zum System zu erhalten.

Bevor wir weiter diskutieren, konzentrieren Sie sich darauf, welche anderen grundlegenden Arten von Social-Engineering-Angriffsflächen organisiert werden können: - Sensible Daten

- Geschäftsdaten

- Personenbezogene Daten (PII)

- Geschützte Gesundheitsinformationen (PHI)

Abbildung 1. Angriffsfläche und ihre Typen

Was sind die Elemente einer Angriffsfläche?

Die Angriffsfläche basiert auf vielen Elementen. Hier sind die 10 häufigsten Elemente einer Angriffsfläche:

-

Autonomes Systemnummer (ASN): Die ASN-Nummer ist eine einzigartige Nummer, die einem großen Unternehmen oder Dienstanbieter mit einer oder mehreren Autonomen Systemarchitekturen zugewiesen wird. Es ist eine 16-stellige eindeutige Identifikationsnummer.

Typischerweise wird ASN für das Border Gateway Protocol (BGP) verwendet, das es den Benutzern ermöglicht, über ihre autonome Systemnummer zu kommunizieren. Ihr System kann von einem Angreifer ausgenutzt werden, wenn die autonome Systemnummer von einer unbefugten Person kompromittiert wird.

-

WHOIS-Daten: Die Informationen aus den WHOIS-Datensätzen der Domain sowie der Subdomain können als Angriffsvektoren ausgenutzt werden. Es ist bekannt als die Entdeckung der Angriffsfläche einer Domain. Je größer die Angriffsfläche einer Organisation ist, desto anfälliger wird sie. Je mehr Angriffsvektoren identifiziert werden, desto besser sind die Chancen, Cyberangriffe zu verhindern.

WHOIS-Datensätze liefern typischerweise Informationen über die Domainregistrierung, Nameserver, Registrierungsdaten der Domain und andere grundlegende Informationen. Aber diese Art von Informationen könnte dem Angreifer helfen, einen Angriffsbaum zu entwerfen. WHOIS-Privatsphäre-Optionen könnten einige der Informationen schützen, die Sie der Domain-Registrierungsfirma zur Verfügung gestellt haben.

-

NetFlow: NetFlow ist ein Konzept von Cisco Systems, das es Netzwerkgeräten ermöglicht, Netzwerkaktivitäten zu erfassen, die in das Gerät ein- oder aus dem Gerät austreten. Eine NetFlow-Konfiguration besteht typischerweise aus einer oder mehreren Akkumulationstechnologien, die Daten sammeln, und einem Terminal, das es Benutzern ermöglicht, diese Daten anzuzeigen. NetFlow ist nur wirksam, solange es in Betrieb ist; es wird keine Seiten entdecken, die Sie nicht mehr besuchen. Wenn Ihr Unternehmen also schon lange besteht oder ein altes Unternehmen gekauft hat, gibt es möglicherweise zahlreiche Vermögenswerte, die niemand mehr nutzt, die aber dennoch Schwachstellen aufweisen und gegen Sie verwendet werden könnten.

-

Web-Frameworks: Web-Framework ist ein weiteres Element der Angriffsfläche. Wenn jemand das Framework finden könnte, das Sie als Ihr Web-Framework verwenden, oder ein anfälliges Modul, könnten Ihre Daten gefährdet sein.

Frameworks sind darauf ausgelegt, die Entwicklungszeit und die Arbeitsbelastung zu reduzieren, aber oft könnte das Framework dem Risiko von Cyberangriffen ausgesetzt sein. Wenn der Angreifer eine Lücke findet, um in ein Framework einzudringen, kann er mehrere Ziele gleichzeitig leicht ausnutzen.

Angriffsflächen von Web-Frameworks sind vergleichsweise die am häufigsten angegriffenen Ziele, da sie von einer großen Anzahl von Nutzern verwendet werden. Ruby on Rails, Django, Laravel und

ASP.NETsind einige der beliebten Web-Frameworks. -

Webserver: Sie könnten mit Cross-Site Scripting (XSS), Zero-Day-, Distributed Denial-of-Service (DDoS)- und Injektionsangriffen konfrontiert werden, wenn Ihr Webserver anfällig für Ausnutzung ist.

Webserver sind die häufigste Angriffsfläche. Durch das Einfügen von Skripten in HTML-Seiten oder das Fernausführen beliebigen Codes kann ein Webserver-Angriff genutzt werden, um eine Online-Anwendung zu kompromittieren. Die Angriffsflächen von Webservern müssen bestimmte Sicherheitsprotokolle einhalten, um den Server vor Angreifern zu schützen.

-

Öffentliche und Private Cloud: Eine öffentliche und private Cloud kann zu einer Angriffsfläche werden, wenn sie verwundbar ist. Allerdings sind Office 365 und Dropbox Beispiele für Software-as-a-Service-Programme, die verwendet werden können, um Informationen zu exfiltrieren oder Malware in einer Organisation durch betrügerische Dateifreigaben zu verbreiten; gehackte Anmeldeinformationen können ebenfalls verwendet werden, um auf Daten zuzugreifen.

Da die Unternehmen zunehmend von der Cloud abhängig werden, wenden Angreifer nun verschiedene Angriffsbaumstrukturen an, um Zugang zum System zu erhalten. Öffentliche und private Cloud Angriffsflächen müssen frei von Sicherheitsanfälligkeiten sein sowie einer ständigen Überwachung auf neue Fehler unterzogen werden.

-

Domains und Subdomains: Domainnamen und Subdomains gehören zu den Risikovektoren, die dazu beitragen, die gesamte Angriffsfläche eines Ziels auszugleichen. Darüber hinaus kann die Angriffsfläche der Domain unter anderem bei Phishing-, Malware- und Spam-Aktionen sowie anderen Cyberangriffen genutzt werden.

Domain-DNS-Proben enthalten normalerweise Top-Level-Domainnamen, und markenbezogene Suchphrasen wurden häufig nicht nur auf der zweiten Ebene der Website-Domain gefunden, sondern auch auf niedrigeren Ebenen. Die Konzentration auf Domains bis zur zweiten Ebene würde nur einen winzigen Teil der Domain-Oberfläche zeigen.

-

Internet-Ports und -Dienste: Ein Transmission Control Protocol (TCP) oder User Datagram Protocol (UDP) Port, der zum Empfangen von Paketen eingerichtet ist, wird als offener Port bezeichnet. Ein geschlossener Port hingegen verweigert Verbindungen oder lehnt alle Übertragungen ab.

Offene Ports können gefährlich sein, wenn der Dienstport unsicher, ungepatcht, anfällig für Angriffe oder mit unzureichenden Netzwerksicherheitsrichtlinien ausgestattet ist. Wurmfähige Ports, die standardmäßig auf bestimmten Betriebssystemen zugänglich sind, sind besonders gefährlich, wie das Server Message Block (SMB)-Protokoll, das von Ransomware ausgenutzt werden kann.

-

SSL-Zertifikate: SSL-Zertifikate sind erforderlich, um Internetdaten effektiv zu verschlüsseln und die Identität von Servern zu validieren. Sie bieten Authentifizierung für alle Websites oder Domains. Endverbraucher werden ohne diese Zertifizierungen keine Möglichkeit haben zu erkennen, ob die Website, die sie besuchen, tatsächlich die ist, die sie vorgibt zu sein.

Wann immer das SSL-Zertifikat abläuft, können Cyberkriminelle sich zwischen den Browser eines Nutzers oder einen Webserver schalten, während sie versuchen, eine Verbindung herzustellen. Dies schafft ein potenziell gefährliches Szenario, in dem der Server sicherstellt, dass er Daten mit dem Browser des Benutzers austauscht und umgekehrt.

-

IP-Adresse und IP-Blocks: IP-Adresssperrung ist ein Netzwerkdienst, der Anfragen von Netzwerken mit bestimmten IP-Adressen verhindert. Das Blockieren von IP-Adressen wird häufig verwendet, um sich gegen Brute-Force-Angriffe zu verteidigen und auch, um den Zugriff von einer störenden Adresse zu beschränken.

Der Angreifer sammelt alle öffentlichen IP-Adressen der registrierten Hosts für eine Domain und erweitert diese Liste um Netblocks von Host-Diensten. Dann suchen Sie nach virtuellen Hostnamen, die auf den IP-Adressen gehostet werden. Es ist Zeit, einen Cyberangriff zu starten, sobald die Adressen identifiziert sind.

Was ist Angriffsflächenmanagement?

Attack Surface Management, allgemein bekannt als ASM, umfasst das Überwachen, Finden und bis zu einem gewissen Grad Beheben allgemeiner Probleme der Angriffsfläche.

ASM ist verantwortlich für die Auffindung neuer Schwachstellen, die Identifizierung von Vermögenswerten, Sicherheitsbedenken, Netzwerktrennung und Cyber-Bedrohungsinformationen.

Attack Surface Management ist wichtig für Legacy-, IoT- und andere IT-Ressourcen. Ein richtiges Angriffsfeldmanagement könnte Ihre Daten davor bewahren, von Angreifern kompromittiert zu werden.

Jedoch ergreift das Angriffsflächenmanagement Maßnahmen gegen menschliche Fehler. Zum Beispiel, wenn einer Ihrer Mitarbeiter einen Phishing-Link erhält und versucht, den Link von Ihrem Netzwerk aus zu öffnen. Attack Surface Management-Lösungen würden den Link blockieren und dem Benutzer den Zugriff auf den Phishing-Link verweigern. Die meisten Attack Surface Management-Tools können Phishing-Links erkennen und als riskant kennzeichnen.

Darüber hinaus könnte das Attack Surface Management anfällige und veraltete Software finden, die Sicherheitsbedrohungen für Ihr System darstellen könnte.

Bedeutung des Angriffsflächenmanagements

Die Bedeutung des Angriffsflächenmanagements wird im Folgenden erläutert:

-

Angriff Surface Management kann On-Premises- und Cloud-basierte Angriffe identifizieren und auch neutralisieren.

-

ASM kann die Bereiche nach verschiedenen Bedrohungsstufen und Datenschutzelementen klassifizieren. Es kann auch den organisatorischen Einfluss von Hacks und Datenverletzungen verringern.

-

ASM gibt hochriskanten Bereichen Vorrang und ergreift so schnell wie möglich Maßnahmen gegen die Verwundbarkeit. Es überprüft auch andere Risikofaktoren und behebt diese regelmäßig.

Was ist die Reduzierung der Angriffsfläche?

Reduce Attack Surface konzentriert sich auf einige gängige Praktiken des Verhaltens im Management der Angriffsfläche, die die Chancen verringern, Opfer eines Cyberangriffs zu werden.

Um Bedrohungen der Angriffsfläche zu reduzieren, sollten Unternehmen und Einzelpersonen über einige Kenntnisse der Netzwerksicherheit verfügen. Wenn das Netzwerk mit allen Mitarbeitern geteilt wird, müssen der Netzwerkingenieur und jeder Einzelne auch eine spezifische Richtlinie befolgen, um die Angriffsfläche zu reduzieren.

Jedoch verfolgt das Attack Surface Management Aufzeichnungen, die analysiert werden könnten, um potenzielle Sicherheitsbedrohungen zu finden.

Wie kann die Angriffsfläche reduziert werden?

Die Reduzierung der Angriffsfläche bedeutet, die bestehenden Fehler zu beheben und weitere Sicherheitsbedenken genau zu beobachten. Bis zu einem gewissen Grad ergreift das Management der Angriffsfläche Maßnahmen gegen verdächtige Aktivitäten.

Hier sind sechs Schritte, um die Angriffsfläche zu reduzieren:

1. Komplexität beseitigen: Durch die Reduzierung der Angriffsfläche sollte das Unternehmen eine 'bereit zum Vorankommen'-Rolle planen, um Komplexität zu vermeiden. In den meisten Fällen führt Komplexität dazu, dass die Mitarbeiter Fehler machen. Eine saubere und benutzerfreundliche IT-Umgebung verringert sicherlich die Angriffsfläche. Jedoch könnte jede Komplexität eine neue Verwundbarkeit schaffen, wenn das Unternehmen stark von Netzwerk- und Servermanagement abhängig ist.

2. Auf Schwachstellen scannen: In einem Netzwerk, auf einem Server oder sogar in einem Web-Framework könnten jederzeit Schwachstellen gefunden werden. Sie haben die Umgebung möglicherweise sicher verwaltet, aber eine Komponente Ihrer Netzwerkumgebung könnte einen Sicherheitspatch benötigen. Nicht unbedingt; Sie werden von den Updates der Anbieter abhängen; Sie müssen regelmäßig nach Schwachstellen scannen.

3. Implementierung von Zero-Trust-Richtlinien: Keiner der Benutzer sollte den Zugriff ohne Authentifizierung gewähren. Jeder muss nachweisen, dass er den Zugang hat und dass die Geräte sicher genug sind, um die Daten zu verarbeiten. Es ist einfach, solche Regeln zu lockern und jedem den Zugriff auf alles zu erlauben, aber eine Sicherheits-first-Haltung wird Ihr Unternehmen schützen.

4. Schulung der Mitarbeiter: Schulung der besten Praktiken zur Netzwerksicherheit Ihrer Mitarbeiter. Mitarbeiter sollten wissen, wie sie das System sowohl effektiv als auch sicher bedienen können. In den meisten Fällen werden die Daten der Unternehmen aufgrund des mangelnden Bewusstseins der Mitarbeiter für Cybersicherheit kompromittiert. Machen Sie Ihre Mitarbeiter auf potenzielle Sicherheitsbedrohungen aufmerksam und lehren Sie sie, wie sie die Ressourcen sicher nutzen können, indem Sie Sicherheitsbewusstseinsschulungen implementieren.

5. Segmentieren Sie das Netzwerk: Netzwerksegmentierung erschwert es Hackern erheblich, auf Ihr System zuzugreifen. Wenn Sie Ihr Netzwerk entsprechend Ihrer Nutzung und Bedürfnisse segmentiert halten und für jedes Segment eine Sicherheitsschicht hinzufügen, wird es für Cyberangreifer schwieriger, auf Ihre Daten zuzugreifen.

6. Finden Sie eine Netzwerksicherheitslösung, die Ihre Angriffsfläche schützt: Die Entwicklung von Cybersicherheitsregeln ist eine der häufigsten Methoden, um Cyberangriffe zu vermeiden. Schulung zur Sicherheitsbewusstseinsbildung wird durchgeführt. Spamfilter und Antimalware-Lösungen sollten installiert werden.

Zenarmor schützt das Netzwerk vor Cyberangriffen und hält Ihr Unternehmen vor unbefugtem Zugriff sicher. Es befasst sich mit Kommunikationsprotokollen und Datenattributen, die eine Echtzeit-Netzwerkvisualisierung ermöglichen.

Was ist der Unterschied zwischen Angriffsvektoren und Angriffsflächen?

Eine Technik, um unbefugten Zugang zu einem Unternehmensnetzwerksystem zu erhalten, wird als Angriffsvektor bezeichnet. Andererseits wird die Anzahl der Endpunkte, die ein Angreifer nutzen kann, um auf ein System oder Daten zuzugreifen, als Angriffsfläche bezeichnet.

Angriffsvektoren kommen in verschiedenen Formen und Größen vor, abhängig von der Lage und Exposition des Zielvermögens. Website-Angriffsvektoren zielen auf Online-Unternehmen, bestimmte Websites und Netzwerke ab, um die Schwachstelle zu finden und Zugang zu erhalten.

Angriffsvektoren und Angriffsflächen stehen im Zusammenhang mit dem Ereignis eines Cyberangriffs. Diese beiden treten bei einem erfolgreichen Cyberangriff auf. Die Angriffsfläche zeigt den Weg, um Malware zu verbreiten oder schädlichen Code in ein Netzwerk, einen Server oder eine Website einzuschleusen. Der Angriffsvektor ist der Weg, wie der Code in den Server oder die Website injiziert wird.

Ein Cyberangreifer untersucht zunächst die Angriffsfläche und setzt dann einen Angriffsvektor ein, um Zugang zu erhalten. Wenn die Angriffsfläche verwundbar ist, könnten erfolgreiche Angriffsvektoren sensible Daten von Ihrem Server stehlen.

Phishing, SQL-Injection und XSS sind Beispiele für beliebte Angriffsvektoren. Im Gegenteil, alle Endpunkte, die mit dem Netzwerk verbunden sind, werden als Angriffsfläche betrachtet.

Hier sind einige gängige Angriffsvektoren:

-

Phishing: Cyberkriminelle nutzen den Phishing-Vektor, um das Opfer zu manipulieren, damit es leicht sensible Informationen preisgibt. Phishing E-Mails enthalten typischerweise Phishing-Links und bösartige Anhänge.

-

Malware: Es wird verwendet, um unbefugten Fernzugriff zu erlangen. Einige Schadsoftware hat jedoch unterschiedliche Funktionen, wie das Löschen des Speichers oder das Sperren des Systems.

-

Brute Force: Das Passwort, das leicht zu erraten ist, ist immer anfällig für Brute-Force-Angriffe. Die Verwendung von Großbuchstaben, Sonderzeichen und Zahlen ist die beste Kombination für ein starkes Passwort.

-

Verschlüsselung: Der Verschlüsselungsprozess wird verwendet, um die ursprüngliche Nachricht zu verbergen, wenn die Daten übertragen werden. Schlechte Verschlüsselungsmethoden könnten eine Sicherheitsbedrohung in der Verschlüsselungs- Angriffsfläche darstellen.

-

Ransomware: Ransomware ist eine Art von bösartiger Software, die Daten auf dem Computer eines Opfers verschlüsselt und den Zugriff gegen ein Lösegeld verhindert. Sobald die Zahlung eingegangen ist, wird der Datenzugriff wiederhergestellt.

-

Fehlfunktionen von Systemen: Fehlkonfigurationen von Systemen, insbesondere in der Cloud, sind die Hauptursache für Datenintrusionen und Datenverluste.

-

Betrügerische Anmeldedaten: Im Dark Web sind kompromittierte Benutzernamen und Passwörter weit verbreitet und können Hackern ungehinderten Zugang zu Ihrem Netzwerk verschaffen. Erwägen Sie, in Werkzeuge zu investieren, die exponierte Anmeldeinformationen aufgrund öffentlich bekannt gewordener Datenverletzungen überwachen, um schnell handeln zu können.

-

Ungepatchte Dienste: Jeden Tag werden neue Schwachstellen entdeckt, und wenn Sie nicht nach ungepatchten Systemen überwachen oder einen Patch umgehend implementieren, werden Hacker sie mühelos ausnutzen.

| Angriffsfläche | Angriffsvektor |

|---|---|

| Die Anzahl der Endpunkte, die ein Angreifer nutzen kann, um auf ein System oder Daten zuzugreifen | Eine Technik, um unbefugten Zugang zu einem Unternehmensnetzwerksystem zu erhalten |

| Zeigt den Weg, um Malware zu verbreiten oder schädlichen Code in ein Netzwerk, einen Server oder eine Website einzufügen | Die Art und Weise, wie der Code in den Server oder die Website eingefügt wird |

| Ein Cyberangreifer untersucht zuerst die Angriffsfläche | Der Cyberangreifer setzt dann einen Angriffsvektor ein, um Zugang zu erhalten. |

| Passwortanforderungen, Immer-aktiv-Software, Verteilte Infrastruktur | Kompromittierte oder gestohlene Anmeldeinformationen, Softwareanfälligkeiten aka CVEs, Phishing, SQL-Injektion, Malware, Brute-Force und böswilliger Insider |

Tabelle 1. Angriffsfläche vs Angriffsvektor

Was ist der Unterschied zwischen einer Angriffsfläche und einem Angriffsschema?

Obwohl es Ähnlichkeiten zwischen Angriffsfläche und Angriffsvektor gibt, funktioniert der Angriffbaum anders. Ein Angriffbaum ist eine Struktur, die potenzielle Sicherheitsbedrohungen erkennt. Je nach Art des Angriffs könnte der Angriffsbaum sehr ausgeklügelt sein.

Aufgrund der in den Angriffsbäumen verfügbaren Unterbäume ist es viel schwieriger zu verstehen als die Angriffsfläche. Der Angriffsbäume eines Angreifers können je nach Ziel und Zielobjekt langwierig sein, aber sie können verkürzt werden, indem die Skripte reduziert und der Zugang für unzuverlässige Personen eingeschränkt wird. Auch wenn es schwer zu verstehen ist, ist der Angriffsbaum die grundlegendste Methode zur Bewertung des IT-Sicherheitssystems.

Der Angriffspfad kann in vielen Zielpfaden erklärt werden. Je größer die Angriffsfläche, desto wichtiger ist es, einen guten und schützenden Code zu haben.

Sie benötigen möglicherweise Angriffsbaumdiagramme, um Risiken auf drei Arten zu identifizieren:

-

Sie können Gefahren identifizieren, indem Sie einen von jemand anderem erstellten Angriffsbaum verwenden.

-

Um Ihnen zu helfen, über Risiken für eine Aufgabe nachzudenken, an der Sie arbeiten, können Sie einen Baum erstellen.

-

Sie können Bäume pflanzen, mit der Absicht, dass andere sie nutzen. Es ist nicht einfach, frische Bäume für die breite Nutzung zu züchten.

Der Hauptunterschied zwischen Angriffsfläche und Angriffsbäumen besteht darin, dass ein Angriffsbäum eine Sammlung von Methoden ist, die verwendet werden, um sich gegen unbefugte Benutzer zu verteidigen, während eine Angriffsfläche der Bereich ist, der verwendet wird, um ein System anzugreifen. Einige Unterschiede zwischen Angriffsbaum und Angriffsfläche sind unten aufgeführt:

-

Ein Angriffsbäumchen ist die Sammlung von Methoden und Plänen zur Verteidigung gegen Cyberangriffe, wobei die Angriffsfläche misst, wie einfach es ist, ein System anzugreifen.

-

Der Angriffsbaum zeigt den Weg zur Verwundbarkeit und eine Reihe von Maßnahmen zum Schutz vor Bedrohungen. Andererseits begrenzt die Reduzierung der Angriffsfläche den Zugriffslevel nur auf autorisierte Benutzer.

-

Ein Angriffbaum wird je nach den auf der Angriffsfläche gefundenen Schwachstellen entworfen. Und die Sicherheitslücke in der Angriffsfläche ermöglicht es dem Angreifer, Daten aus dem System zu stehlen.

-

Die Angriffsfläche kann mit der früheren Phase verglichen werden, um die Schwachstelle zu finden, bevor ein Angriffsschema geplant wird.

-

Informationen über die Angriffsfläche werden verwendet, um den Weg zum Angriff zu finden. Der Angriffsbaum selbst ist der Angriffsprozess.

Was ist die Angriffsflächenanalyse?

Die Angriffspunktanalyse befasst sich damit, welche Teile eines Systems auf Sicherheitsanfälligkeiten überprüft und bewertet werden müssen. Der Hauptzweck der Angriffsflächenanalyse besteht darin, die Risikobereiche in einer Anwendung zu identifizieren, die Entwickler und Sicherheitsexperten darauf aufmerksam zu machen, welche Teile der Anwendung anfällig für Angriffe sind, Wege zu finden, dies zu minimieren, und zu überwachen, wann und wie sich die Angriffsfläche ändert und was dies aus Risikoperspektive bedeutet.

Eine Analyse der Angriffsfläche hilft Organisationen dabei, Bereiche zu identifizieren, die zusätzliche Schwachstellentests erfordern, und hochriskante Standorte für die Verteidigung in der Tiefe zu lokalisieren. Die Analyse der Angriffsfläche wird verwendet, um festzustellen, wann Änderungen an der Infrastruktur zu neuen Veränderungen der Angriffsfläche führen.

Typischerweise wird die Analyse der Angriffsfläche von Sicherheitsarchitekten und Penetrationstestern durchgeführt. Während sie ein System entwerfen, konstruieren und modifizieren, müssen Entwickler jedoch die Angriffsfläche kennen und überwachen.