Leitfaden zur Bedrohungsjagd im Cyberraum: Techniken, Modelle, Werkzeuge, Vorteile

Cyberkriminelle werden immer cleverer, was die Bedrohungssuche im Cyberraum zu einem entscheidenden Bestandteil der Netzwerk-, Endpunkt- und Datensicherheitsmaßnahmen macht. Wenn ein ausgeklügelter externer Angreifer oder eine Insider-Bedrohung in der Lage ist, grundlegende Netzwerkschutzmechanismen zu umgehen, können sie wochenlang unbemerkt bleiben. Während dieses Zeitraums können sie sensible Daten sammeln, private Informationen verletzen oder Anmeldeinformationen erhalten, die es ihnen ermöglichen, sich lateral durch Ihr Netzwerk zu bewegen.

Um die Folgen von Sicherheitsverletzungen zu minimieren, ist es entscheidend, sie so früh wie möglich zu erkennen. Sicherheitsfachleute können es sich nicht mehr leisten, auf automatisierte Systeme zur Erkennung von Cyber-Bedrohungen zu warten, die sie auf einen bevorstehenden Angriff hinweisen.

Cyber-Bedrohungsjagd ist eine proaktive Art der Cyberabwehr. Es ist der proaktive und iterative Prozess des Scannens von Netzwerken, um raffinierte Bedrohungen zu finden und zu isolieren, die traditionellen Sicherheitslösungen entkommen. Im Gegensatz dazu beinhalten standardmäßige Bedrohungsmanagement-Methoden wie Firewalls, Intrusion Detection Systeme (IDS), Sandboxes und SIEM-Systeme oft eine Bewertung von evidenzbasierten Daten nach der Benachrichtigung über eine mögliche Bedrohung.

Cyber-Bedrohungsjagd hilft bei der frühzeitigen Identifizierung von Angriffen, indem sie proaktiv die Verhaltensweisen bekannter und unbekannter Gegner mithilfe hochpräziser Telemetrie und der neuesten Bedrohungsdaten identifiziert. Es ist ein effizienter Ansatz, um die IT-Netzwerke und -Systeme Ihres Unternehmens vor Cyber-Bedrohungen zu schützen. Eine Umfrage zur Wirksamkeit des Threat Huntings ergab, dass,

-

74% der Befragten erwähnten weniger Angriffsflächen

-

59 Prozent berichteten von einer verbesserten Reaktionsgeschwindigkeit und Genauigkeit

-

52 Prozent der Organisationen entdeckten zuvor unentdeckte Bedrohungen in ihren Netzwerken.

In diesem Artikel werden wir behandeln, was Cyber-Bedrohungsjagd ist, wie sie funktioniert, die Bedeutung und Vorteile der Bedrohungsjagd, Bedrohungsjagd-Modelle und -Werkzeuge, Herausforderungen und bewährte Praktiken der Bedrohungsjagd sowie die erforderlichen Fähigkeiten, um ein wettbewerbsfähiger Bedrohungsjäger zu sein.

Was ist Cyber Threat Hunting?

Cyber-Bedrohungserkennung, auch bekannt als Threat Hunting, ist eine proaktive Strategie zur Erkennung zuvor nicht offengelegter oder bestehender Bedrohungen, die im Netzwerk eines Unternehmens nicht behoben wurden.

Threat Hunting ist eine aggressive Technik, die auf der "Annahme des Eindringens" basiert, die besagt, dass Angreifer bereits im Netzwerk eines Unternehmens sind und es heimlich beobachten und sich darin bewegen. In der Praxis können Angreifer Tage, Wochen oder sogar Monate innerhalb eines Netzwerks bleiben, ohne dass eine automatisierte Sicherheitslösung ihre Existenz erkennt, und sie entwerfen und führen Angriffe wie Advanced Persistent Threats (APTs) aus. Threat Hunting vereitelt diese Angriffe, indem es nach versteckten Anzeichen einer Kompromittierung (IOCs) sucht, damit sie vor Erreichung ihrer Ziele reduziert werden können.

Insbesondere umfassen die Aufgaben der Bedrohungsjagd:

-

Auf der Suche nach aktuellen Gefahren in Ihrem Unternehmen, einschließlich allem, was ein Angreifer ausnutzen könnte, um Daten zu exfiltrieren oder Schaden zuzufügen.

-

Proaktive Jagd nach Risiken, die überall auf der Welt auftreten können

-

Eine Falle stellen und darauf warten, dass potenzielle Angreifer dich finden

Der Hauptzweck des Threat Huntings besteht darin, die folgenden Anzeichen in der IT-Umgebung zu finden:

-

Host-basierte Artefakte: Untersuchen Sie Endpunkte auf Malware-Beteiligung im Registrierungsbereich, im Dateisystem und anderswo.

-

Netzwerkbasierte Artefakte: Suche nach Malware-Kommunikation durch Sitzungsaufzeichnung, Paketaufzeichnung und Netzwerküberwachung.

-

Indicators of Compromise (IOCs): Faktoren wie Forensikdaten und Protokolldateien, die bei der Identifizierung von verdächtigem schädlichem Verhalten, das bereits stattgefunden hat, helfen können.

-

Angriffsindikatoren (IOAs): Obwohl sie den IOCs ähnlich sind, helfen Ihnen IOAs, die stattfindenden Cyberangriffe zu verstehen.

-

Gegner: Basierend auf ihrem Verständnis der Motive und TTPs der Gegner könnten Bedrohungsjäger nach Indikatoren für die Anwesenheit von Gegnern in der Umgebung einer Organisation suchen.

Wie funktioniert Bedrohungsjagd?

Cyber-Bedrohungsjagd ist effektiv, weil sie den menschlichen Aspekt mit der enormen Datenverarbeitungsfähigkeit einer Softwarelösung kombiniert. Menschliche Bedrohungsjäger, deren Ziel es ist, Lösungen und Intelligenz/Daten zu nutzen, um Gegner zu lokalisieren, die konventionelle Verteidigungen durch Techniken wie das Ausnutzen von vorhandenen Ressourcen umgehen könnten, verlassen sich auf Daten aus komplexen Sicherheitsüberwachungs- und Analysetools, um Bedrohungen proaktiv zu identifizieren und zu neutralisieren.

Der Cyber-Hunting-Prozess basiert stark auf menschlicher Intuition, strategischem und moralischem Denken sowie innovativer Problemlösung. Diese menschlichen Eigenschaften ermöglichen es Unternehmen, Bedrohungsbehebungen mit mehr Geschwindigkeit und Präzision durchzuführen, als wenn sie nur automatisierte Bedrohungserkennungssysteme verwenden würden.

Damit Cyber-Bedrohungsjagd effektiv ist, müssen Bedrohungsjäger zunächst eine Basislinie der erwarteten oder genehmigten Vorkommen erstellen, um Anomalien effektiver zu entdecken. Mit dieser Basislinie und den aktuellsten Bedrohungsinformationen können Bedrohungsjäger als Nächstes Sicherheitsdaten und Informationen, die von Bedrohungserkennungstechnologien gesammelt wurden, untersuchen. Diese Technologien können Sicherheitsinformations- und Ereignismanagement (SIEM), Managed Detection and Response (MDR) und weitere Sicherheitsanalysetools umfassen.

Sobald Bedrohungsjäger mit Daten aus mehreren Quellen, wie Endpunkt-, Netzwerk- und Cloud-Daten, ausgestattet sind, können sie Ihre Systeme auf mögliche Bedrohungen, verdächtige Aktivitäten und Auslöser, die vom Üblichen abweichen, untersuchen. Bedrohungsjäger können Hypothesen aufstellen und eingehende Netzwerkuntersuchungen durchführen, wenn eine Bedrohung gefunden wird oder wenn vorhandene Bedrohungsinformationen neue mögliche Risiken aufdecken. Während dieser Untersuchungen bemühen sich Bedrohungsjäger herauszufinden, ob eine Bedrohung bösartig oder harmlos ist, sowie ob das Netzwerk angemessen gegen aufkommende Cyber-Bedrohungen geschützt ist.

Eine Cyber-Bedrohungssuche besteht aus den folgenden Verfahren oder Prozessen, die darauf ausgelegt sind, die Suche effizient und effektiv zu gestalten:

-

Hypothese: Der Beginn einer Bedrohungsjagd ist eine Hypothese oder eine Aussage, die die Überzeugungen des Jägers über potenzielle Gefahren in der Umgebung und deren Auffindung beschreibt. Eine Hypothese könnte die Taktiken, Techniken und Verfahren (TTPs) eines verdächtigen Angreifers umfassen. Bedrohungsjäger konstruieren eine logische Route zur Erkennung unter Verwendung von Bedrohungsinformationen, Umweltwissen sowie ihrer eigenen Expertise und Kreativität.

-

Intelligenz und Daten sammeln und verarbeiten: Die Cyber-Bedrohungserkennung benötigt qualitativ hochwertige Informationen und Daten. Eine Strategie ist notwendig, um Daten zu sammeln, zu zentralisieren und zu verarbeiten. Ein Security Information and Event Management (SIEM)-Tool kann Einblicke und ein Protokoll der Aktivitäten in der IT-Umgebung einer Organisation bieten.

-

Auslöser: Eine Hypothese könnte als Auslöser dienen, wenn ausgeklügelte Erkennungstechnologien Bedrohungsjäger dazu anleiten, ein bestimmtes System oder einen bestimmten Netzwerkbereich zu untersuchen.

-

Untersuchung: Ermittlungstechnologie kann tief nach möglicherweise gefährlichen Anomalien in einem System oder Netzwerk suchen, um letztendlich festzustellen, ob sie harmlos oder bösartig sind. Ein Bedrohungsjäger kann sich während einer Untersuchung auf komplexe und historische Informationen stützen, die von Bedrohungsjagd-Systemen wie SIEM, MDR und User Entity Behavior Analytics (UEBA) gewonnen wurden. Die Untersuchung wird fortgesetzt, bis die Hypothese verifiziert und Anomalien identifiziert sind oder bis festgestellt wird, dass die Hypothese harmlos ist.

-

Reaktion/Lösung: Daten, die aus validiertem bösartigem Verhalten gewonnen wurden, können in automatisierte Sicherheitstechnologien integriert werden, um zu reagieren, Probleme zu lösen und zu reduzieren. Zu den Maßnahmen können das Entfernen von Malware-Dateien, das Wiederherstellen von veränderten oder gelöschten Dateien in ihren ursprünglichen Zustand, das Aktualisieren von Firewall / IPS-Regeln, das Bereitstellen von Sicherheitspatches und das Ändern von Systemkonfigurationen gehören - alles, während man ein besseres Verständnis dafür gewinnt, was passiert ist und wie man die Sicherheit gegen ähnliche Angriffe in der Zukunft verbessern kann.

Da Hacker sich ständig weiterentwickeln und neue Netzwerkrisiken erfinden, ist Bedrohungserkennung eine endlose Aufgabe. Neben der automatisierten Bedrohungserkennungstechnologie und den bestehenden Methoden zur Bedrohungserkennung und -reaktion Ihres Sicherheitsteams sollte die Cyber-Bedrohungsjagd zu einer täglichen Gewohnheit in Ihrem Unternehmen werden.

Was sind die Bedrohungsjagd-Modelle?

Bedrohungsjäger nehmen an, dass Feinde bereits im System vorhanden sind, und führen eine Untersuchung durch, um anomales Verhalten zu identifizieren, das auf feindliche Aktivitäten hinweisen könnte. Bei der Bedrohungsjagd fällt der Beginn dieser Untersuchung oft in eine der drei Kategorien:

-

Intel-basierte Jagd: Intel-basiertes Hunting ist eine reaktive Jagdtechnik, die Indikatoren für Kompromittierungen aus Bedrohungsintelligenzquellen verwendet. Die Suche folgt dann den Regeln, die vom SIEM und der Bedrohungsintelligenz vorgegeben werden.

Intelligenzbasierte Suchen können Indikatoren für Kompromittierungen, Hash-Werte, IP-Adressen, Domainnamen, Netzwerke oder Host-Artefakte nutzen, die von Intelligenz-Austauschsystemen wie Computer Emergency Response Teams (CERT) bereitgestellt werden. Aus diesen Systemen kann ein automatisierter Alarm exportiert und als strukturierte Bedrohungsinformationsausdruck (STIX) und vertrauenswürdiger automatisierter Austausch von Bedrohungsinformationen (TAXII) in das SIEM importiert werden. Sobald das SIEM die IoC-basierte Warnung erhalten hat, kann der Threat Hunter die bösartigen Aktivitäten vor und nach der Warnung analysieren, um mögliche Umgebungsverletzungen zu entdecken.

-

Hypothesenjagd: Hypothesenjagd ist eine proaktive Jagdmethode, die eine Bedrohungsjagd-Bibliothek verwendet. Es entspricht dem MITRE ATT&CK Rahmenwerk und verwendet globale Erkennungs-Playbooks, um Malware Angriffe und Advanced Persistent Threat-Gruppen zu identifizieren.

Hypothesenbasiertes Hunting nutzt die IoAs und TTPs der Angreifer. Der Jäger erkennt Bedrohungsakteure basierend auf der Domäne, der Umgebung und den Angriffsmustern, die zur Erstellung einer MITRE-konformen Hypothese verwendet werden. Nachdem ein Verhalten identifiziert wurde, wird ein Threat Hunter die Aktivitätsmuster überwachen, um die Gefahr zu entdecken, zu identifizieren und zu isolieren. So kann der Jäger potenzielle Bedrohungen entdecken, bevor sie einem Gebiet schaden können.

-

Maßgeschneidertes Jagen: Custom Hunting basiert auf branchenüblichen Jagdmethoden und situationalem Bewusstsein. Es erkennt Unregelmäßigkeiten in den SIEM- und EDR (Endpoint Detection and Response)-Tools und ist anpassbar an die Bedürfnisse der Kunden.

Angepasste oder situative Jagden werden proaktiv je nach Bedingungen, wie geopolitische Krisen und gezielte Angriffe, entsprechend den Bedürfnissen des Kunden durchgeführt. Diese Jagdaktivitäten können sowohl auf Intelligenz- als auch auf Hypothesen basierende Jagdmodelle verwenden, die IoA- und IoC-Daten enthalten.

Was ist das Threat Hunting Reifegradmodell?

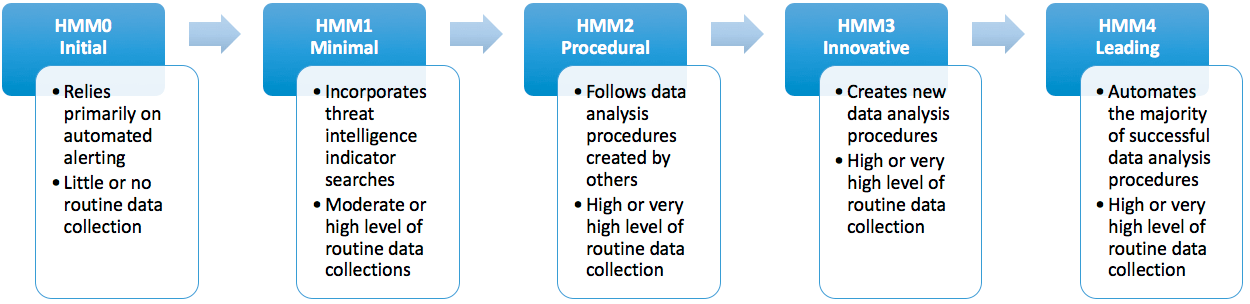

Das Hunting Maturity Model (HMM) ist ein grundlegendes Modell, das von Sicherheitsarchitekt David J. Bianco entwickelt wurde, um die Bedrohungsjagdkapazität einer Organisation zu messen. Es liefert sowohl eine "Wo stehen wir jetzt?"-Statistik als auch einen Plan zur Programmverbesserung.

Bei der Bewertung der Jagdfähigkeit einer Organisation gibt es drei Dinge zu beachten:

-

die Qualität der Daten, die sie für die Jagd sammeln

-

die Werkzeuge, die sie zur Verfügung stellen, um auf die Daten zuzugreifen und sie zu analysieren

-

die Fähigkeiten der Analysten, die die Daten und Werkzeuge nutzen, um Sicherheitsereignisse zu lokalisieren.

Unter diesen Variablen sind die Fähigkeiten der Analysten vielleicht die entscheidendsten, da sie es ihnen ermöglichen, Daten in Entdeckungen zu verwandeln. Daher beginnt jede Stufe des Hunting Maturity Model (HMM) mit einer Beschreibung des normalen Grades an analytischer Kompetenz auf dieser Stufe.

Die Qualität der regelmäßig gesammelten Daten aus der IT-Infrastruktur einer Organisation ist ebenfalls ein wesentlicher Bestandteil bei der Bestimmung des HMM-Niveaus. Je größer die Menge und Vielfalt der Daten ist, die einem erfahrenen Jäger zur Verfügung gestellt werden, desto mehr Ergebnisse wird er finden. Die Werkzeuge zur Datenerfassung und -analyse sind ebenfalls Komponenten, obwohl sie weniger bedeutend sind. Angesichts eines hohen Niveaus an Analystenkompetenz und einer großen Menge an hochwertigen Daten ist es möglich, die Unzulänglichkeiten des Werkzeugsets teilweise auszugleichen. Aus diesem Grund befasst sich jede HMM-Ebene mit der Qualität und Quantität der Daten, die regelmäßig im gesamten Unternehmen gesammelt werden, jedoch nicht mit dem Analysetoolset.

Abbildung 1. Stufen des Jagd-Reife-Modells

Das Hunting Maturity Model identifiziert fünf Grade der organisatorischen Jagdfähigkeit, von HMM0 (die am wenigsten fähig) bis HMM4 (die am fähigsten). Lassen Sie uns jede Stufe im Detail analysieren.

HMM0 - Initial

Bei HMM0 verwendet ein Unternehmen weitgehend automatisierte Alarmierungslösungen wie IDS, SIEM und Antivirus, um schädliche Aktivitäten im gesamten Unternehmen zu identifizieren. Sie können Signatur-Update-Feeds oder Bedrohungsintelligenz-Indikator-Feeds integrieren und sogar ihre eigenen Signaturen oder Indikatoren generieren. Sie werden jedoch direkt in die Überwachungssysteme eingespeist. Menschliche Aktivitäten bei HMM0 konzentrieren sich hauptsächlich auf die Behebung von Alarmen.

Darüber hinaus sammeln HMM0-Unternehmen weniger Informationen aus ihren IT-Systemen, als für die Auslösung ihrer automatischen Warnmeldungen erforderlich ist. Selbst wenn sie plötzlich Jagdwissen erlangen würden (zum Beispiel durch die Einstellung eines Beraters oder eine strategische Einstellung), wäre ihre Fähigkeit zu jagen stark eingeschränkt.

Bei HMM0 werden Organisationen nicht als fähig zum Jagen angesehen.

HMM1 - Minimal

Ein Unternehmen bei HMM1 verlässt sich weiterhin hauptsächlich auf automatisierte Warnmeldungen, um ihren Incident-Response-Prozess voranzutreiben, aber sie führen zumindest regelmäßige IT-Datensammlungen durch. Diese Unternehmen wünschen sich oft eine intelligenzgestützte Erkennung (das heißt, sie basieren ihre Erkennungsentscheidungen größtenteils auf ihrer verfügbaren Bedrohungsintelligenz). Sie überwachen oft die neuesten Gefahrenwarnungen sowohl aus offenen als auch aus geschlossenen Quellen.

HMM1-Unternehmen sammeln in der Regel mindestens einige Arten von unternehmensweiten Daten, und einige sammeln eine große Menge. Wenn Analysten also auf neue Gefahren aufmerksam werden, können sie die wichtigen Hinweise aus diesen Berichten extrahieren und historische Daten überprüfen, um festzustellen, ob sie in der jüngeren Vergangenheit beobachtet wurden.

Aufgrund dieser Suchfähigkeiten ist HMM1 die erste Ebene, auf der Jagd stattfindet, wenn auch in kleinem Umfang.

HMM2 - Prozedural

Wenn Sie im Internet nach Jagdtechniken suchen, werden Sie viele hervorragende Ergebnisse finden. Typischerweise kombinieren diese Prozesse eine erwartete Art von Eingabedaten mit einer spezialisierten Analysemethodik, um eine bestimmte Art von schädlichem Verhalten zu identifizieren (z.B. das Erkennen von Malware durch das Sammeln von Daten darüber, welche Programme auf Hosts im gesamten Unternehmen automatisch gestartet werden, und die Verwendung der Least-Frequency-Analyse, um verdächtige Binärdateien zu finden). Organisationen auf dem HMM2-Reifegrad können Verfahren, die von anderen entwickelt wurden, lernen und anwenden sowie bescheidene Anpassungen vornehmen, sind jedoch noch nicht in der Lage, völlig neue Prozesse zu entwickeln.

HMM2-Organisationen setzen diese Praktiken konsequent um, wenn nicht nach einem festen Zeitplan, dann zumindest regelmäßig.

Die Mehrheit der häufig zugänglichen Techniken basiert auf der Analyse der geringsten Frequenz (zumindest zum Zeitpunkt dieses Schreibens). Diese Methode ist nur erfolgreich, wenn Daten von mehreren Hosts vorliegen. Folglich sammeln HMM2-Unternehmen oft eine beträchtliche (manchmal extrem große) Menge an unternehmensweiten Daten.

Das HMM2-Fähigkeitsniveau ist das am weitesten verbreitete unter Unternehmen mit aktiven Jagdbetrieben.

HMM3 - Innovativ

Diese Unternehmen haben mindestens einige Jäger, die in einer Vielzahl von Datenanalysemethoden versiert sind und diese nutzen können, um bösartige Aktivitäten aufzudecken. Im Gegensatz dazu, dass sie sich auf von anderen entwickelte Methoden verlassen (wie im Fall von HMM2), entwerfen und veröffentlichen diese Gruppen oft ihre eigenen. Analytische Fähigkeiten können so einfach sein wie grundlegende Statistiken oder so komplex wie verknüpfte Datenanalyse, Datenvisualisierung oder maschinelles Lernen. Der entscheidende Aspekt ist, dass die Analysten die Methoden nutzen können, um dokumentierte und oft ausgeführte wiederholbare Prozesse zu etablieren.

Die Datenerhebung bei HMM3 scheint mit der bei HMM2 vergleichbar zu sein, aber wahrscheinlich ausgeklügelter, da die Konzentration der Analysten auf die Schaffung neuer Ansätze im Laufe der Zeit sie tendenziell zu neuen Datenquellen führt.

HMM3-Organisationen können das Verhalten von Bedrohungsakteuren mit großer Effizienz erkennen und bekämpfen. Da sich die Anzahl der entwickelten Jagdprozesse im Laufe der Zeit erhöht, können Unternehmen auf Skalierbarkeitsprobleme stoßen, wenn sie die Anzahl der verfügbaren Analysten nicht erhöhen.

HMM4 - Führend

Eine HMM4-Organisation ist weitgehend identisch mit einer HMM3-Organisation, mit Ausnahme der Automatisierung. Bei HMM4 werden alle erfolgreichen Jagdprozesse operationalisiert und die automatisierte Erkennung wird implementiert. Dies befreit die Analysten von dem Druck, die gleichen Verfahren wiederholt ausführen zu müssen, und ermöglicht es ihnen, sich auf die Verfeinerung bestehender Prozesse oder die Entwicklung neuer zu konzentrieren.

HMM4-Gruppen sind sehr widerstandsfähig gegenüber feindlichen Aktivitäten. Der hohe Automatisierungsgrad ermöglicht es ihnen, ihre Bemühungen auf die Generierung eines stetigen Nachschubs neuer Jagdverfahren zu konzentrieren, was zu einer kontinuierlichen Weiterentwicklung der gesamten Erkennungssoftware führt.

Was ist die Beziehung zwischen HMM und Automatisierung?

Bei der Entwicklung neuer Jagdstrategien wird eine HMM4-Organisation immer die Automatisierung priorisieren. HMM0-Unternehmen hingegen sind ausschließlich auf ihre automatisierte Erkennung angewiesen, sei es von einem Anbieter bereitgestellt oder intern entwickelt. Sie könnten Zeit damit verbringen, ihre Erkennung zu verbessern, indem sie neue Signaturen erstellen oder nach neuen Bedrohungsintelligenz-Streams suchen, um diese zu integrieren, aber sie verändern nicht grundlegend, wie sie Angreifer in ihrem Netzwerk identifizieren. Selbst wenn sie die leistungsstärksten verfügbaren Sicherheitsanalysetools einsetzen, jagen sie nicht, wenn sie sich zurücklehnen und auf Alarme warten.

Andererseits experimentieren HMM4-Organisationen aktiv mit neuartigen Techniken, um Bedrohungsakteure in ihren Systemen zu identifizieren. Sie versuchen ständig neue Ideen, in dem Wissen, dass einige scheitern werden, während andere erfolgreich sein werden. Sie sind innovativ, neugierig und wendig – Eigenschaften, die einem vollständig automatisierten Erkennungsprodukt fehlen. Obwohl eine anständige Jagdplattform Ihrem Team einen Schub geben könnte, können Sie sich nicht mit Geld in HMM4 einkaufen.

Was sind Threat-Hunting-Tools?

Ein erfolgreiches Bedrohungsjagdteam muss Zugang zu der richtigen Ausrüstung haben. Bedrohungsjäger müssen in der Lage sein, große Datenmengen zu analysieren, um Muster zu erkennen und zu entscheiden, ob bestimmte Ereignisse stattgefunden haben oder nicht. In vielen Fällen macht die schiere Menge der beteiligten Daten die menschliche Verarbeitung unpraktisch oder unmöglich.

Im Rahmen ihrer Arbeit können Bedrohungsjäger eine Vielzahl von Werkzeugen verwenden. Sie verwenden jedoch drei verschiedene Arten von Werkzeugen:

-

Analytikgesteuerte Werkzeuge, wie maschinelles Lernen und Verhaltensanalytik,

-

Intelligenzgetriebene Werkzeuge, wie Malware- und Ransomware-Analysen, Schwachstellenscans und Bedrohungsintelligenzberichte

-

Situational-Awareness-Tools sind darauf ausgelegt, eine zusätzliche Sicherheitsschicht für alle geschäftskritischen Daten oder Vermögenswerte hinzuzufügen.

Es gibt mehrere Open-Source- und kommerzielle Bedrohungserkennungstools, und wenn sie kombiniert werden, kann eine formidable Verteidigung gegen Cyberangriffe aufgebaut werden.

Kostenlose Bedrohungserkennungstools sind unten aufgeführt:

- CyberChef

- Phishing-Fänger

- AttackerKB

- dnstwist

- Maltego CE

- Cuckoo Sandbox

- Automater

- YETI

- KI-Engine

- BotScout

- YARA

- CrowdFMS

- Machinae

- APT-Hunter

- Sysmon

- DeepBlueCLI

Die folgenden sind einige der beliebtesten kostenpflichtigen Bedrohungserkennungs-Tools:

- Infrocyte

- Vectra

- Sqrrl

Warum ist Bedrohungsjagd wichtig?

Die Bedeutung des Threat Huntings ergibt sich aus der Tatsache, dass komplexe Angriffe automatisierten Schutz umgehen können. Obwohl automatisierte Sicherheitswerkzeuge und Analysten des Security Operations Centers (SOC) etwa 80 Prozent der Angriffe bewältigen sollten, müssen sich Organisationen dennoch um die verbleibenden 20 Prozent kümmern. Die verbleibenden 20 % der Bedrohungen sind eher komplex und in der Lage, erheblichen Schaden anzurichten. Bei ausreichender Zeit und Geld werden sie in jedes Netzwerk eindringen und im Durchschnitt 280 Tage unentdeckt bleiben. Effektives Threat Hunting verkürzt die Zeitspanne zwischen einer Einbruch und dessen Entdeckung, wodurch der Schaden, den Angreifer anrichten können, begrenzt wird.

Typischerweise verstecken sich Angreifer wochen- oder sogar monatelang, bevor sie entdeckt werden. Sie warten ruhig, um Daten zu exfiltrieren und mehr Zugang zu erlangen, um so die Grundlage für einen großen Datenleck zu legen. Laut dem "Cost of a Data Breach Report" betragen die durchschnittlichen Kosten eines Datenlecks für ein Unternehmen etwa 4 Millionen Dollar. Und die negativen Folgen eines Datenlecks können jahrelang anhalten. Je mehr Zeit zwischen einem Systemausfall und einer Reaktion vergeht, desto teurer kann es für eine Organisation werden.

Was sind die Vorteile des Threat Huntings?

Threat Hunting ist eine proaktive Aktivität, die die Bedrohungserkennung begleitet und den Sicherheitsteams hilft, wichtige Ziele zu erreichen, indem sie die folgenden Vorteile bietet:

-

Schwachstellenmanagement: Das Schwachstellenmanagement ist für jedes Unternehmen schwierig, da die Komplexität der Unternehmens-IT-Infrastrukturen und die große Anzahl von Schwachstellen in Produktionssoftware eine Herausforderung darstellen. Threat Hunting kann bei der Erkennung und Behebung von Schwachstellen in den Systemen einer Organisation helfen, die zuvor unentdeckt geblieben sind.

-

Intrusion Detection: Proaktives Bedrohungsjagen ist entscheidend, da es Unternehmen hilft, Bedrohungen aufzudecken, die aktuellen Sicherheitsmaßnahmen entkommen. Durch die Suche nach unbemerkten Eindringlingen kann ein Bedrohungsjäger Sicherheitsvorfälle aufdecken und beseitigen, die eine Bedrohung für die Organisation darstellen.

-

Optimierte Bedrohungserkennung: Die meisten Sicherheitsteams sind mit Daten überlastet, was die Bedrohungserkennung und -reaktion beeinträchtigen kann. Bedrohungssucher können effektivere Methoden zur Sammlung und Analyse von Daten entdecken, um verschiedene Risiken zu erkennen, wodurch sie die Bedrohungserkennung vereinfachen und den Erwerb unnötiger Daten reduzieren können. Durch Threat Hunting können sowohl die mittlere Zeit bis zur Erkennung (MTTD) als auch die mittlere Zeit bis zur Reaktion (MTTR) auf Bedrohungen erheblich verkürzt werden. Durch das proaktive Auffinden von Sicherheitsereignissen und das Aufdecken von Lücken in der Bedrohungssichtbarkeit und -abdeckung kann Threat Hunting Organisationen dabei helfen, ihre wertvollsten Vermögenswerte und ihren Ruf zu verteidigen.

-

Verbesserte Cyber-Abwehr: Es gibt keine perfekte Cybersicherheit, und ein Unternehmen sammelt oder analysiert möglicherweise nicht die notwendigen Daten, um verschiedene Cyber-Bedrohungen zu identifizieren. Threat Hunting kann bei der Identifizierung von Erkennungslücken und der Entwicklung von Taktiken zur Gewinnung von Einblicken in weitere Cyber-Bedrohungen helfen.

-

Risikomanagement: Risikomanagement ist die Grundlage der Cybersicherheit, und ein erfolgreiches Risikomanagementprogramm erfordert genaue Daten über die Wirksamkeit der Cybersicherheitsmaßnahmen der Organisation. Threat Hunting kann zur Risikoanalyse beitragen, indem es die Anfälligkeit eines Unternehmens für Cyberangriffe bewertet.

Bedrohungserkennung muss ein integraler Bestandteil der Sicherheitsstrategie jedes Unternehmens sein. Durch das Sammeln und Analysieren von Daten aus verschiedenen Quellen können Bedrohungsjäger erhebliche Sichtbarkeitslücken erkennen und zuvor unbekannte Risiken in Unternehmensumgebungen aufdecken.

Was sind die Herausforderungen beim Bedrohungsjagen?

Threat Hunting ist ein zeit- und ressourcenintensiver Prozess und erfordert umfassendes Wissen über Netzwerk- und Endpunkt-Erkennungstechnologien sowie über gegnerische Taktiken, Techniken und Verfahren (TTPs). Der Aufbau eines Jagdteams und die Ausstattung mit der erforderlichen Technologie und Intelligenz ist für alle außer den größten Organisationen eine Herausforderung. Da die Cyber-Sicherheitsjagd einen proaktiven, praktischen Ansatz zur Bedrohungserkennung und -reaktion erfordert, stellt die Anwendung dieser Sicherheitsaktivität erhebliche Hindernisse für bestimmte Unternehmen dar.

Die wichtigsten Hindernisse, denen Bedrohungsjagd-Teams gegenüberstehen, sind unten aufgeführt:

-

Komplexe Bedrohungen: Moderne Bedrohungen sind sehr ausgeklügelt. Da Bedrohungsakteure Angriffe spontan ändern können, müssen Analysten dynamisch nach Taktiken, Techniken und Verfahren (TTP) suchen.

-

Datenexpansion: Hohe Raten der Datenexpansion und organisatorische Silos behindern die Sichtbarkeit der Sicherheitsoperationen-Zentren. Dies wird durch die fortlaufende Hinzufügung neuer Apps und Dienste verschärft, was die Angriffsfläche vergrößert.

-

Langsame Anfragen: Das Durchführen von Suchanfragen gegen große Datenmengen könnte die Reaktionszeiten beeinträchtigen. Aufgrund von Skalierbarkeits- und Geschwindigkeitsbeschränkungen könnten einige herkömmliche Systeme Stunden benötigen, um eine Abfrage abzuschließen, was die Fähigkeit einer Organisation gefährdet, Bedrohungen zu erkennen und darauf zu reagieren.

-

Fehlender Kontext: Threat Hunting benötigt relevanten Kontext, um Indikatoren für Kompromittierungen zuverlässig zu erkennen, doch das Zusammenfügen der Puzzleteile über Petabytes an Daten und zahlreiche Einzellösungen hinweg kann herausfordernd und zeitaufwendig sein.

-

Hoher Preis: Die mit Lizenzen und Datenspeicherung verbundenen Kosten machen es für die Mehrheit der SOCs unerschwinglich, alle Sicherheitsdaten für die Echtzeit- und historische Analyse zu sammeln und zu speichern.

Best Practices für Threat Hunting

Bedrohungsjagd kann ein hilfreiches Werkzeug für die Cybersicherheit von Unternehmen sein, aber nur, wenn das Bedrohungsjagdprogramm effektiv entwickelt und umgesetzt wird. Zu den besten Praktiken im Threat Hunting gehören Folgendes:

-

Automatisiere, wenn möglich: Die enorme Menge an Daten, die Bedrohungsjäger sammeln, konsolidieren und auswerten müssen, macht Automatisierung zu einem unverzichtbaren Werkzeug. Bedrohungsjäger können eine Vielzahl spezialisierter Plattformen und Werkzeuge für die Bedrohungsjagd nutzen, um den Prozess zu beschleunigen und zu vereinfachen. Automatisierung kann neben der Datensammlung auch bei der Erstellung von Hypothesen und der Fokussierung der Aufmerksamkeit der Bedrohungsermittler helfen. Die Verwendung von künstlicher Intelligenz (KI) und Benutzer- und Entitätsverhaltensanalysen (UEBA) kann beispielsweise dabei helfen, anomale Vorkommnisse zu erkennen, die untersucht werden müssen.

-

Beschaffen Sie spezialisierte Jagdausrüstung: Effektives und effizientes Bedrohungsjagen erfordert die Fähigkeit, Annahmen über organisatorische Bedrohungen schnell zu bestätigen oder zu widerlegen. Dies erfordert die Fähigkeit, Informationen aus mehreren internen und externen Quellen schnell zu sammeln und zu bewerten.

Obwohl Bedrohungsjäger diese Informationen manuell sammeln können, ist es zeitaufwendig und erfordert ein hohes Maß an Wissen und Fähigkeiten. Investitionen in spezifische Sicherheitslösungen, wie ein SIEM und einen Dark-Web-Überwachungsdienst, können den Prozess der Bedrohungserkennung erheblich beschleunigen.

-

Priorisieren basierend auf Risiko: Bedrohungsjäger können eine Vielzahl möglicher organisatorischer Bedrohungen untersuchen. Eine Organisation hat immer mehr mögliche Hypothesen zu testen als Zeit und Ressourcen, um sie zu untersuchen. Es ist unerlässlich, Bedrohungsjagd-Untersuchungen je nach möglicher Gefahr für das Unternehmen bei der Organisation zu priorisieren. Risiken haben unterschiedliche Wahrscheinlichkeiten und mögliche Auswirkungen auf ein Unternehmen. Die Konzentration auf wahrscheinliche und hochriskante Bedrohungen maximiert den Nutzen der Organisation aus der Suche.

-

Spezifizieren Sie ein spezialisiertes Bedrohungsjagd-Team: Infosec erklärt: "Hunting kann sowohl maschinenbasierte als auch manuelle Techniken umfassen." Im Gegensatz zu anderen automatisierten Systemen wie SIEM erfordert das Hunting menschliche Fähigkeiten, um Bedrohungen mit mehr Raffinesse zu jagen.

Das Cyber-Bedrohungsjagdteam ist vielleicht das wichtigste Element. Die heutigen Bedrohungsjäger müssen Spezialisten im Bedrohungsumfeld sein und in der Lage, die Warnsignale fortschrittlicher Angriffe sofort zu erkennen.

Die Rollen der Sicherheitsteams sind vielfältig. Der Schutz der Infrastruktur, die Untersuchung von Alarmen und andere Aufgaben liegen in der Verantwortung autonomer Teams. Wenn die Sicherheits- und IT-Teams dieselben Teams sind, werden ihnen zusätzliche Aufgaben zugewiesen. Aufgrund seines Schwerpunkts auf Hypothesen anstelle von realen Gefahren für die Organisation kann Bedrohungsjagd weniger wesentlich erscheinen. Jedoch sind proaktive Untersuchungen unerlässlich, um komplexere und unbekannte Gefahren zu erkennen. Die Definition einer spezifischen Bedrohungserkennungsaufgabe oder einer Mindestanzahl von Bedrohungserkennungsstunden pro Woche ist notwendig, um sicherzustellen, dass die Bedrohungserkennung abgeschlossen wird.

-

Entwickeln Sie die entsprechenden Fähigkeiten: Die Bedrohungserkennung erfordert mehrere Fähigkeiten. Bedrohungsjäger müssen in der Lage sein, Hypothesen über mögliche organisatorische Gefahren aufzustellen und zu bewerten. Um diese Tests durchzuführen, müssen sie auch über umfangreiche Fachkenntnisse und Erfahrung mit den verschiedenen Plattformen innerhalb des Ökosystems einer Organisation verfügen. Der Erfolg eines Threat-Hunting-Teams hängt stark von den verfügbaren Fähigkeiten ab. Wann immer möglich, ergreifen Sie Maßnahmen, um Personal mit den erforderlichen Fähigkeiten zu rekrutieren oder auszubilden, um gründliche Untersuchungen des Geschäftsumfelds durchzuführen.

-

Verfügen Sie über umfassende Daten: Um effektiv nach Bedrohungen zu suchen, müssen Bedrohungsjäger Zugang zu einer Fülle von Daten (sowohl aktuellen als auch historischen Daten) haben, die Sichtbarkeit über die gesamte Infrastruktur einer Organisation bieten. Ohne diese aggregierten Daten werden Bedrohungsjäger nicht in der Lage sein, fundierte Bedrohungshypothesen basierend auf der Netzwerk- und Cloud Infrastruktur der Organisation zu erstellen.

-

Aktuelle CTI haben: Bedrohungsjäger müssen mit den aktuellsten Bedrohungsinformationen versorgt werden, damit sie aktuelle Cyberangriffsmuster mit internen Daten vergleichen können. Ohne Kenntnisse über aufkommende oder trendende Risiken werden Bedrohungsjäger nicht in der Lage sein, mögliche Netzwerkbedrohungen genau zu untersuchen.

Welche Fähigkeiten muss ein Threat Hunter haben?

Ein Threat Hunter ist ein Cyberdetektiv, der Schwachstellen im IT-Sicherheitssystem eines Unternehmens identifiziert. Mit einer Mischung aus menschlichen und maschinell unterstützten Taktiken durchsuchen Bedrohungsjäger die IT-Infrastruktur einer Organisation nach Anzeichen einer Kompromittierung (IOCs). Häufig verwenden Bedrohungsjäger das Prinzip des angenommenen Kompromisses, um Einbrüche zu entdecken, indem sie über Bedrohungsverhalten spekulieren.

Laut Infosec,

"Die Jagd auf Cyber-Bedrohungen kann der Jagd in der realen Welt ziemlich ähnlich sein." Es erfordert einen einzigartig qualifizierten Fachmann, der über beträchtliche Geduld, kritisches Denken, Kreativität und ein scharfes Auge zum Erkennen von Beute verfügt, normalerweise in Form von Anomalien im Netzwerkverhalten."

Im Allgemeinen ist das Jagen eher eine analytische Funktion als eine ingenieurtechnische. Die wichtigsten Fähigkeiten, die ein Threat Hunter haben muss, sind wie folgt:

-

Datenanalyse: Bedrohungsjäger sind auf Technologie angewiesen, um ihre Umgebung zu überwachen und Protokolle sowie andere Daten zu sammeln, um Datenanalysen durchzuführen. Folglich müssen Bedrohungsjäger ein umfassendes Verständnis von Datenanalytik und Datenwissenschaftsmethoden, -werkzeugen und -strategien haben. Die Nutzung bewährter Praktiken wie den Einsatz von Datenvisualisierungstools zum Erstellen von Diagrammen und Grafiken unterstützt Bedrohungsjäger erheblich bei der Identifizierung von Trends, wodurch sie den optimalen Handlungsverlauf für die Durchführung von Bedrohungsjagdoperationen und -untersuchungen festlegen können.

-

Mustererkennung und deduktives Denken: Hartnäckig entwickeln Angreifer neue und einfallsreiche Methoden, um Schwachstellen in beliebten Betriebssystemen und Apps auszunutzen. Unvorhergesehene Zero-Day-Schwachstellen ohne Signaturen sind praktisch an der Tagesordnung; daher müssen Bedrohungssucher nach Mustern suchen, die den Strategien, Methoden und Prozessen bekannter Bedrohungsakteure, ausgeklügelter Malware und unerwarteter Verhaltensweisen entsprechen. Um diese Muster zu erkennen, muss ein ausgebildeter Bedrohungsjäger auch mit der regulären Netzwerkaktivität und den Mustern vertraut sein. Darüber hinaus müssen sie in der Lage sein, logische Ideen zu entwickeln und aufzubauen, wie man in ein Netzwerk eindringen oder ein System missbrauchen kann, um Zugang zu bestimmten, entscheidenden Informationen zu erhalten. Sobald sie ihre Idee formuliert haben, müssen sie in der Lage sein, deduktives Denken anzuwenden, um rückwärts zu gehen und mögliche Spuren und Beweise zu identifizieren, die Angreifer unter bestimmten Umständen hinterlassen haben.

-

Kommunikation: Kommunikation ist ein entscheidender Bestandteil eines effizienten Bedrohungserkennungsteams. Sobald ein Bedrohungsjäger eine Gefahr, Schwachstelle oder Verwundbarkeit im Unternehmensnetzwerk identifiziert, muss er diese Informationen erfolgreich an die entsprechenden Stakeholder und Mitarbeiter weitergeben, um das Problem zu beheben und zu mindern. Angreifer werden weiterhin die Oberhand haben, wenn Bedrohungen und damit verbundene Risiken nicht effektiv an die entsprechenden Stakeholder vermittelt werden. Zusätzlich müssen Bedrohungsjäger darin geübt sein, Berichte zu verfassen und Menschen über Bedrohungen und Gefahren aufzuklären. Um das Management bei der Entscheidungsfindung auf der Grundlage ihrer Ergebnisse zu unterstützen, müssen die Teams in der Lage sein, ihre Erkenntnisse in einfacher Sprache zu erklären.

-

Malware-Analyse/Datenforensik: Wenn Bedrohungssucher neue Bedrohungen entdecken, sind sie häufig verpflichtet, neu entdeckte Schadsoftware zu analysieren und zurückzuentwickeln sowie Datenforensik durchzuführen, um festzustellen, wie die Schadsoftware ursprünglich eingesetzt wurde, welche Fähigkeiten sie hat und in welchem Umfang sie möglicherweise Schäden oder Exposition verursacht hat.

-

Tiefes Wissen über IT-Infrastruktur: Ein Bedrohungsjäger muss ein umfassendes Bewusstsein dafür haben, wie die Systeme in der Umgebung interagieren. Praktisches Wissen wird aus einem gründlichen Verständnis Ihres Unternehmens und seiner Prozesse abgeleitet. Bedrohungsjäger müssen in der Lage sein, ein Szenario zu untersuchen und dessen Auswirkungen schnell zu erfassen. Dann sollten sie mit den Teams zusammenarbeiten und ihnen helfen, die Sicherheit zu verbessern.

Welche Cybersicherheitszertifizierung ist erforderlich, um ein Threat Hunter zu sein?

Potenzielle Bedrohungsjäger können sich mit mehreren Qualifikationen identifizieren, wie zum Beispiel:

-

GIAC Cyber Threat Intelligence (GCTI) Zertifizierung

-

GIAC Certified Forensic Analyst (GCFA) Zertifizierung

-

Zertifizierter Cyber Threat Hunting Professional (CCTHP)

-

Zertifizierter Ethik-Hacker (CEH) Zertifizierung

-

CompTIA Security+ Zertifizierung

Wie hoch ist das durchschnittliche Gehalt von Cyber-Threat-Huntern?

Das durchschnittliche Jahresgehalt eines Cyber-Bedrohungsjägers in den Vereinigten Staaten beträgt 136.525 $ oder 70,01 $ pro Stunde. Die erfahrensten Fachkräfte verdienen bis zu 176.500 $ pro Jahr, während Einstiegspositionen bei 116.000 $ pro Jahr beginnen.

Was ist der Unterschied zwischen Threat Hunting und Threat Intelligence?

Laut Gartner:

Cyber-Bedrohungsinformationen sind evidenzbasierte Kenntnisse (z.B. Kontext, Mechanismen, Indikatoren, Implikationen und handlungsorientierte Ratschläge) über bestehende oder aufkommende Bedrohungen oder Gefahren für Vermögenswerte.

Bedrohungsinformationen werden oft von automatisierten Sicherheitssystemen unter Verwendung von künstlicher Intelligenz und maschinellem Lernen gesammelt und ausgewertet. Sie können Cyber-Bedrohungsinformationen nutzen, um auf Cyberangriffe zu reagieren und sich vor ihnen zu verteidigen. Anstelle von manuellem Zulassen oder Verweigern des Zugriffs, dem Überwachen schädlicher Bedrohungen und dem Dokumentieren zuvor entdeckter Krimineller ermöglicht die Cyber-Bedrohungsintelligenz die Ausführung universeller automatisierter Aktionen. Wann immer ein bösartiger Versuch entdeckt wird, wird er sofort in allen Netzwerken weltweit gestoppt.

Threat Hunting nutzt dieses Wissen, um eine umfassende, systemweite Suche nach böswilligen Akteuren durchzuführen. Mit anderen Worten, Threat Hunting beginnt mit dem Abschluss der Bedrohungsintelligenz. Darüber hinaus könnte eine effektive Bedrohungsjagd Risiken aufdecken, die in freier Wildbahn noch nicht gesehen wurden.

Zusätzlich verwendet Threat Hunting Bedrohungsindikatoren als Hinweise oder Hypothesen für eine Jagd. Indikatoren für Bedrohungen sind die digitalen Spuren, die von einem Angreifer oder Malware hinterlassen werden, wie z.B. Phishing-E-Mails oder andere anomale Netzwerkaktivitäten.