Kostenlose und Open-Source-Tools zur Bedrohungserkennung: Die besten Optionen

Threat Hunting ist ein proaktives Cybersicherheitsverfahren, das nach komplexen Bedrohungen innerhalb der digitalen Infrastruktur einer Organisation sucht.Die Prämisse des Threat Huntings ist häufig die Annahme, dass das Netzwerk bereits durch Malware kompromittiert wurde.Deshalb suchen Sicherheitsexperten wie Threat Hunter nach Anzeichen eines Angriffs, während sie spezialisierte Werkzeuge und Verfahren verwenden, um Cyber-Bedrohungen zu finden und zu isolieren.

Ein Angreifer kann sich heimlich in ein Netzwerk einschleichen und dort monatelang bleiben, während er still Informationen sammelt, nach sensiblen Dokumenten sucht oder Anmeldeinformationen erhält, die es ihm ermöglichen, sich im Umfeld zu bewegen.Viele Unternehmen verfügen nicht über die ausgeklügelten Erkennungsfähigkeiten, die erforderlich sind, um fortgeschrittene anhaltende Bedrohungen (Advanced Persistent Threats, APTs) daran zu hindern, im Netzwerk zu verweilen, sobald ein Angreifer erfolgreich der Entdeckung entkommen ist und ein Angriff die Verteidigung einer Organisation durchbrochen hat.Bedrohungssuche ist daher ein entscheidendes Element jeder Verteidigungsstrategie.

Laut Forschern werden täglich über 450.000 neue Malware-Stämme entdeckt.Die Verantwortung für die Implementierung und Verwaltung geeigneter Sicherheitsmaßnahmen wird entscheidend.Um dem exponentiellen Anstieg der Cyber-Bedrohungen entgegenzuwirken, muss die Cybersicherheitslage ständig verbessert werden.Bedrohungsjäger sind dafür da, Bedrohungen zu planen und zu vereiteln.Laut einer Umfrage, die im VMware Carbon Black Global Threat Report (2020) veröffentlicht wurde, gaben 88% der CISOs und IT-Manager an, dass sie Threat Hunting in ihre Cybersicherheitsstrategie einbeziehen, weil sie glauben, dass es schnell notwendig wird.Laut der SANS 2020 Threat Hunting Survey planen 29% der befragten Unternehmen, innerhalb der nächsten 12 Monate Cyber-Bedrohungsjagd durchzuführen, während 65% der befragten Organisationen bereits in irgendeiner Form daran beteiligt sind.

Bedrohungsermittlungen umfassen das Sammeln einer Vielzahl von Kategorien und Daten aus verschiedenen Quellen, was viel Zeit in Anspruch nimmt, um manuell zu filtern und in nützliche und unnütze Daten zu trennen.Automatisierung kann die für die Datensammlung benötigte Zeit erheblich verkürzen.Durch den Einsatz von Threat-Hunting-Ansätzen entdecken Sie Risiken, die Standardinstrumente übersehen.Dies hilft bei der Neutralisierung der Bedrohung, bevor sie die Systeme und Daten der Organisation weiter schädigen kann.

Threat Hunting gibt IT-Analysten ein umfassendes Verständnis der gesamten Sicherheitskapazität des Unternehmens.Threat Hunting kann Ihnen bedeutende Einblicke geben, selbst wenn keine Bedrohungen gefunden werden.Die Verstärkung von Abwehrmaßnahmen, die Sie weiter verbessern können, verringert die Wahrscheinlichkeit zukünftiger Gefahren.

In diesem Artikel geben wir Hinweise zur Auswahl eines effektiven Threat-Hunting-Tools und diskutieren die besten kostenlosen und Open-Source-Threat-Hunting-Tools.

Worauf sollten Sie bei einem Threat-Hunting-Tool achten?

Sicherheitsanalysten, die menschliche oder computerunterstützte Methoden einsetzen, um APTs zu finden, zu isolieren und zu stoppen, die von automatisierten Sicherheitstechnologien nicht erkannt werden, sind als Threat Hunter bekannt.

Bedrohungsjäger ergänzen ihre Ansätze mit einer Reihe von Werkzeugen wie Künstlicher Intelligenz, maschinellem Lernen, fortgeschrittener Analytik, analytischer Statistik, Informationsanalytik und Sicherheitsüberwachung.

Bedrohungsjäger suchen in einem Bedrohungsjagd-Tool nach den folgenden Schlüsselfunktionen:

-

ein Datenerfassungsdienst, der Bedrohungsjägern Ereignisinformationen bereitstellt,

-

Datenaggregation zur Vereinheitlichung des Ereignisprotokollformats,

-

eine kostenlose Testversion oder Demoversion des Systems, um es vor dem Kauf auszuprobieren,

-

eine Sicherheitsrichtlinie regelt die Bedrohungserkennung,

-

Optionen für die manuelle Analyse,

-

Einstellungen für automatisierte Antworten.

Top Kostenlose und Open Source Bedrohungserkennungs-Tools

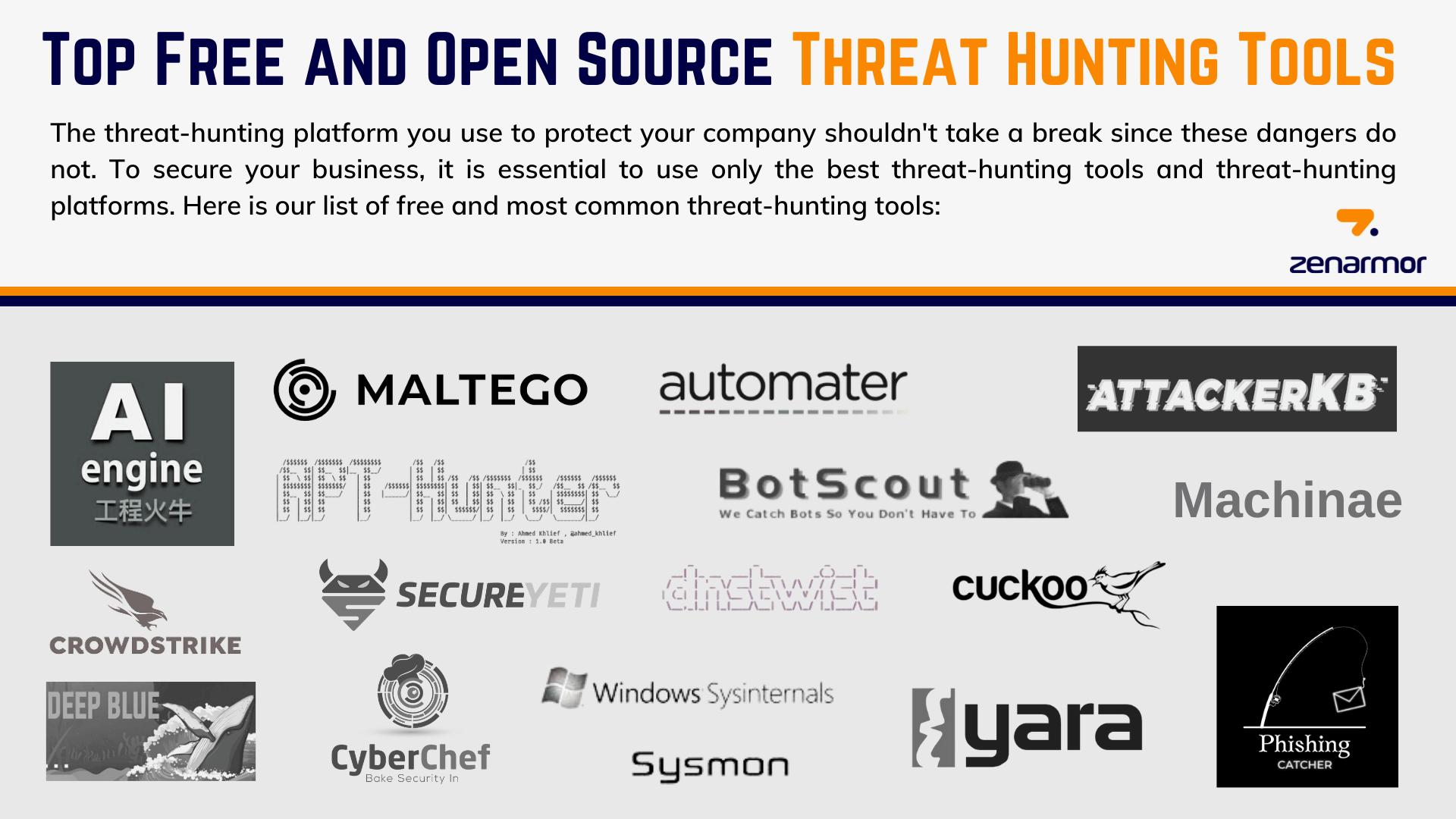

Threat Hunting verbessert die Cybersicherheitsstrategie erheblich.Das grundlegende Prinzip des Threat Huntings ist das Verständnis, dass kein System vollständig sicher ist und dass der Threat Hunter Angriffe vorhersagen und aktiv stoppen kann.Die Bedrohung durch Cyberangriffe nimmt ständig zu, und jeden Tag sind mehr Unternehmen durch eine wachsende Vielfalt an tödlicher Malware gefährdet.Die Bedrohungserkennungsplattform, die Sie zum Schutz Ihres Unternehmens verwenden, sollte keine Pause machen, da diese Gefahren es auch nicht tun.Um Ihr Unternehmen zu sichern, ist es unerlässlich, nur die besten Bedrohungserkennungswerkzeuge und Bedrohungserkennungsplattformen zu verwenden.Hier ist unsere Liste der kostenlosen und am häufigsten verwendeten Bedrohungserkennungs-Tools:

-

AIEngine

-

APT-Hunter

-

AttackerKB

-

Automater

-

BotScout

-

CrowdFMS

-

Cuckoo Sandbox

-

CyberChef

-

DeepBlueCLI

-

dnstwist

-

Machinae

-

Maltego CE

-

Phishing Catcher

-

Sysmon

-

YARA

-

YETI

Abbildung 1. Top Kostenlose und Open Source Bedrohungserkennungs-Tools

1. KI-Engine

Es scheint, dass Sie keinen Text eingegeben haben. Bitte geben Sie etwas ein, das ich für Sie übersetzen kann.

Der Artificial Intelligence Engine, oft als AIEngine bekannt, ist ein interaktives Tool, das zur Aktualisierung des Eindringungserkennungssystems des Netzwerks verwendet werden kann.AIEngine ist eine Paketinspektions-Engine für Python, Ruby, Java und Lua.Die nächste Generation interaktiver/programmierbarer NIDS (Network Intrusion Detection System)-Funktionalitäten, DNS-Domänenklassifizierung, Netzwerk-Collector, Netzwerkforensik und viele weitere Funktionen sind allesamt Merkmale der AIEngine.

Künstliche Intelligenz Engine, oder AIEngine, kann Spam erkennen und Netzwerke sammeln, ohne dass menschlicher Kontakt für Lernen und Netzwerkforensik erforderlich ist.Es ist eines der Beispiele für werkzeuggestützte situative Wahrnehmung.Dieses Tool hilft IT-Arbeitern, den Datenverkehr klarer zu verstehen und Signaturen für die Verwendung mit Firewalls und anderen Sicherheitsprogrammen zu erstellen.Es unterstützt eine Vielzahl von Systemen und Add-Ons, die für einen Bedrohungsermittler von Wert wären.

2. APT-Hunter

APT-Hunter ist ein Bedrohungserkennungstool für Windows-Ereignisprotokolle, das verdächtige Aktivitäten finden und APT-Bewegungen verfolgen kann.Der Ersteller ist Ahmed Khlief.Bedrohungsjäger, Incident-Responder oder forensische Ermittler werden dieses Tool nützlich finden.Die Standardregeln dieses Tools werden die Taktiken und Techniken des Mitre ATT&CK Rahmens auf Windows-Ereignisprotokoll-Ereignis-IDs abbilden und den Angriffsindikator erkennen, der die geeigneten Techniken umfasst.

APT-Hunter ist ein grenzenloses, quelloffenes Dienstprogramm, das kostenlos verfügbar ist.Basierend auf Aktivitäten zuvor entdeckter APT-Angriffe kann es APT-Bewegungen innerhalb des Systems identifizieren.Seine schnellere Angriffserkennung verkürzt die Reaktionszeit, was eine zügige Eindämmung und Beseitigung von Angriffen ermöglicht.Es kann als Filter verwendet werden und Millionen von Ereignissen auf nur wenige ernsthafte reduzieren.

APT-Hunter hat zwei Komponenten, die zusammenarbeiten, um dem Benutzer zu helfen, die Daten schnell zu erhalten.Dieses Programm wird verwendet, um die Windows-Protokollanalyse zu beschleunigen, aber es wird sie niemals vollständig ersetzen.

3. Attacker KB

Wenn eine neue Schwachstelle Diskussionen auf Twitter auslöst oder in den Nachrichten erscheint, kann es für Sicherheitsteams schwierig sein, das Risiko und die Bedeutung im Lärm zu identifizieren.Wie weit verbreitet ist die Schwachstelle?Ist die vorhergesagte Haltbarkeit ausreichend, um den Bau eines Exploits zu rechtfertigen?Macht es Sinn, alles aufzugeben, um zu reparieren oder zu mindern?Hat der Gegner oder Bedrohungsakteur die Absicht oder Motivation, die Schwachstelle auszunutzen?Oder ist es weder nützlich noch interessant?

Fast immer sind es Sicherheitsexperten und Hacker, die als Erste die genauen Bedingungen und Eigenschaften aufdecken, die eine Schwachstelle nicht nur ausnutzbar, sondern auch vorteilhaft für einen Angreifer machen.AttackerKB wurde geschaffen, um das Fachwissen der Sicherheitsgemeinschaft zu dokumentieren, zu präsentieren und zu erweitern.

AttackerKB ist eine Bedrohungserkennungslösung, die Gegnern und ihren Jägern alles bietet, was sie benötigen, um Exploits zu verstehen.Dies umfasst die Offenlegung von Informationen, technische Bewertungen, Ergebnisse, Ausnutzbarkeit, Benutzerfreundlichkeit und vieles mehr.Threat Hunter können diese Informationen nutzen, um sowohl aktuelle als auch historische Schwächen zu erkennen und zu bewerten.Bedrohungsforscher sind in der Lage zu bestimmen, welche Schwachstellen auf ihre Organisationen zutreffen.

4. Automater

Ein weiteres Bedrohungserkennungstool, Automater von TekDefense, kann URLs, Hashes und URLs analysieren, um die Eindringanalyse viel reibungsloser zu gestalten.Wählen Sie einfach ein Ziel aus, und Automater sammelt relevante Informationen aus bekannten Quellen.Sie können ändern, welche Quellen das System überprüft und welche Informationen daraus abgerufen werden.Die Benutzeroberfläche dieser Anwendung ist ziemlich benutzerfreundlich, selbst für Anfänger, und eine Modifikation des Python-Codes ist nicht erforderlich, um sie zu nutzen.

Automater kann OSINT-Suchen zu IP-Adressen, MD5-Hashes und Domain-Adressen durchführen.Unshorten.me, Urlvoid.com, IPvoid.com, Robtex.com, Fortiguard.com, Labs.alienvault.com, ThreatExpert, VxVault und VirusTotal sind einige der zuverlässigen Websites, die das Automater-Tool verwendet, um die relevanten Ergebnisse zurückzugeben.Das in Python entwickelte Automater-Tool wird auf der GitHub-Plattform bereitgestellt.Dieses Tool ist in Python entwickelt und ist kostenlos, Open Source und über GitHub zugänglich.

5. BotScout

BotScout ist ein Bedrohungserkennungstool, das dabei hilft, automatisierte Web-Skripte, auch als "Bots" bezeichnet, daran zu hindern, Formulare auf Websites auszufüllen, Spam zu verbreiten und Konten in Foren zu erstellen.Um dies zu erreichen, überwacht BotScout die Namen, IP-Adressen und E-Mail-Adressen, die Bots verwenden, und zeichnet sie als eindeutige Signaturen für die zukünftige Verwendung auf.Sie können die von BotScout bereitgestellten Signaturdaten über eine einfache, aber effektive API nutzen, um Formulare zu bewerten, sobald sie auf Ihrer Website eingereicht werden.

Benutzer können die BotScout-Datenbank manuell durchsuchen, um Bots in ihren Foren zu entdecken, aber sie können auch Bots mithilfe von Kontaktformularen oder anderen Webanwendungen testen und sie sofort ablehnen oder sperren.Benutzer können einen kostenlosen API-Schlüssel erhalten, wenn sie mehr als 1000 automatische Abfragen pro Tag benötigen, damit sie so viele durchführen können, wie sie benötigen.Auch für bekannte Foren sind Anti-Bot-Plugins verfügbar.

BotScout wird von Menschen, Unternehmen und Universitäten auf der ganzen Welt genutzt, wie zum Beispiel Oracle Corporation, Deutsche Bank, Banco di Napoli, University of Washington, University of Milan und viele mehr, um Bots zu identifizieren und zu entfernen.

6. CrowdFMS

Das automatisierte Programm crowdFMS sammelt und verarbeitet Proben, die von einer Website stammen, die Informationen über Phishing-E-Mails veröffentlicht.Ein Alarm wird ausgelöst, wenn eine Phishing-E-Mail das Netzwerk erreicht.

Durch die Nutzung der Private API-Architektur bietet CrowdFMS einen Rahmen für die Automatisierung des Sammelns und Verarbeitens von Proben von VirusTotal.Der YARA-Benachrichtigungsfeed des Benutzers wurde alarmiert, als das Framework eigenständig aktuelle Proben herunterlud.Benutzer können auch einen bestimmten Befehl angeben, um diese Proben mit ihrer YARA-ID auszuführen.

7. Cuckoo Sandbox

Cuckoo Sandbox ist ein Open-Source-automatisiertes Malware-Analyse-System.Cuckoo kann kostenlos heruntergeladen werden, aber die erstmalige Installation kann aufgrund der zahlreichen benötigten Abhängigkeiten schwierig und zeitaufwendig sein.Einmal installiert, ist Cuckoo jedoch ein sehr hilfreiches Werkzeug.

Cuckoo kann eine Vielzahl von bösartigen Dateien (ausführbare Dateien, Office-Dokumente, PDF-Dateien, E-Mails, bösartige Skripte) sowie bösartige Websites untersuchen, sobald es konfiguriert ist.Die Analyseumgebung, die Verarbeitung der Analysedaten und die Berichterstattungsphase können aufgrund der Open-Source-Natur und des breiten modularen Designs von Cuckoo angepasst werden.Unter virtualisierten Umgebungen von Windows, Linux, macOS und Android kann Cuckoo Sandbox eine Vielzahl von bösartigen Dateien (ausführbare Dateien, Office-Dokumente, PDF-Dateien, E-Mails usw.) sowie bösartige Websites auswerten.Durch Volatility und YARA kann Cuckoo Sandbox auch auf dem infizierten virtualisierten System eine anspruchsvolle Speicheranalyse auf Prozessbasis durchführen.

Zwei Geräte bilden eine Cuckoo-Sandbox.Es handelt sich um einen Linux Ubuntu-Host, auf dem ein Windows 7-System läuft, das darin eingebettet ist.

Das primäre Cuckoo-Paket, das auf Python basiert, ist auf dem Ubuntu-Host installiert, zusammen mit mehreren Abhängigkeiten, die so eingerichtet sind, dass sie die modularen Eigenschaften von Cuckoo nutzen.

VirtualBox ist auf dem Ubuntu-Host eingerichtet, und ein Windows 7-Gast wird erstellt.Die Windows 7-Maschine hat einen Cuckoo-Agenten installiert, der die Kommunikation zwischen den beiden Geräten ermöglicht.

8. CyberChef

CyberChef ist eine von GCHQ entwickelte Webanwendung.Es wird auch als das "Cyber-Schweizer Taschenmesser" bezeichnet.CyberChef ist durch das Crown Copyright geschützt und wird unter der Apache 2.0-Lizenz vertrieben.

CyberChef ist eine einfache, benutzerfreundliche Webanwendung für verschiedene "Cyber"-Operationen in einem Webbrowser.Erstellen von Binär- und Hex-Dumps, Komprimieren und Dekomprimieren von Daten, Berechnen von Hashes und Checksums, Parsen von IPv6 und X.509, Ändern von Zeichencodierungen und viele weitere Aufgaben sind in diesen Operationen enthalten.Einfache Kodierungen wie XOR und Base64 sind ebenfalls enthalten.

Technische und nicht-technische Analysten können Daten auf komplexe Weise mit Hilfe des Programms ändern, ohne sich mit komplizierten Werkzeugen oder Methoden auseinandersetzen zu müssen.Es wurde über mehrere Jahre hinweg von einem Analysten unter Verwendung ihrer 10% Innovationszeit erstellt, entworfen, implementiert und schrittweise verfeinert.

CyberChef kann verwendet werden, um verschiedene Aufgaben mit Daten durchzuführen, einschließlich Kodierung, Dekodierung, Formatierung, Parsing, Komprimierung, Extraktion, Durchführung mathematischer Operationen auf den Daten und deren Entschärfung.

9. DeepBlue CLI

DeepBlueCLI ist ein Open-Source-Tool, das automatisch Windows-Ereignisprotokolle auf Linux/Unix-Systemen mit ELK (Elasticsearch, Logstash und Kibana) oder Windows (PowerShell-Version) (Python-Version) analysiert.Es wurde von Eric Conrad erstellt und ist auf GitHub verfügbar.

Die schnelle Erkennung spezifischer Ereignisse in Windows-Sicherheits-, System-, Anwendungs-, PowerShell- und Sysmon-Protokollen wird durch DeepBlueCLI ermöglicht.Beim Umgang mit gespeicherten oder archivierten EVTX-Dateien ist DeepBlueCLI schnell.Auch wenn es etwas länger dauert, ist das Abfragen des aktiven Ereignisprotokolldienstes dennoch genauso effizient.

10. dnstwist

Mit dem von Marcin Ulikowski entwickelten Python-Skript Dnstwist können Sie Phishing-, Typosquatting- und Angriffsdomänen identifizieren, die auf einer bestimmten Domain basieren.Dieses Tool ist sehr hilfreich, um Websites zu identifizieren, die versuchen, Menschen zu schaden, indem sie Ihre Marke nachahmen, wenn Sie der Eigentümer einer Website sind oder für die Domainverwaltung und Markensicherheit Ihres Unternehmens verantwortlich sind.

Die Idee von dnstwist ist ziemlich einfach.Es akzeptiert einen Domainnamen als Eingabe und verwendet dann einige Algorithmen, um abgeleitete Domains zu erzeugen, die für Phishing, Typosquatting oder Industriespionage verwendet werden könnten.Um eine Liste wahrscheinlicher Angriffsdomänen zu erhalten, geben Sie einfach eine Domain ein.Obwohl es etwas nützlich ist, können Sie Ihre Suche auf genau das eingrenzen, wonach Sie suchen, indem Sie verschiedene Befehlszeilenoptionen verwenden.

DNSTwist verwendet Wörterbuchdateien, um mehr Domainvariationen bereitzustellen, bietet eine Reihe effizienter Domain-Fuzzing-Strategien und liefert auch GeoIP-Standorte.

11. Maschinen

Die Machinae ist ein Werkzeug zur Sammlung von Informationen zu zahlreichen sicherheitsrelevanten Daten aus öffentlich zugänglichen Websites und Feeds, einschließlich IP-Adressen, Domainnamen, URLs, E-Mail-Adressen, Dateihashes und SSL-Fingerabdrücken.Automater, eine weitere erstklassige Anwendung zur Datensammlung, diente als Inspiration.Das Ziel des Machinae-Projekts war es, Automater in den folgenden vier Bereichen zu verbessern: Codebasis, Konfiguration, Eingaben und Ausgaben.

Machinae ist auf einem ganz neuen Niveau, wenn es darum geht, versteckte oder öffentlich verfügbare Informationen zu suchen, da es sich um ein intelligentes Informationsbeschaffungstool handelt.Egal, wo im System die Informationen verborgen sind, dieses Tool kann jedes System dazu bringen, wichtige Daten preiszugeben.Mit seiner Bedrohungsanalyse, Malware und anpassbaren Sicherheitsüberprüfungen ist es das Beste, wenn es darum geht, Systemschwächen zu identifizieren und auszunutzen.

Die Möglichkeit, auf Domainnamen, SSL-Fingerabdrücke und E-Mail-Adressen zuzugreifen, wird von Machinae bereitgestellt.Es sammelt alle kleinen Datenstücke aus jedem Netzwerk und kombiniert sie, um einen einzigen Block wertvoller intelligenter Informationen zu erstellen.Wie jedes andere interaktive Medium ermöglicht es Ihnen, HTTP/1-, HTTP/2-Verkehr, WebSockets und andere SSL-geschützte Protokolle zu ändern und wiederzugeben, um Intel abzufangen und zu analysieren, bevor es den beabsichtigten Empfänger erreicht.

12. Maltego CE

Maltego ist ein Open-Source-Tool zur Informationsbeschaffung und grafischen Link-Analyse für Aufgaben im Zusammenhang mit der Durchführung von Ermittlungen.Maltego ist ein Java-Programm, das mit Windows-, Mac- und Linux-Systemen funktioniert.Eine Vielzahl von Benutzern, darunter Sicherheitsexperten, forensische Ermittler, investigative Journalisten und Forscher, verwenden Maltego.

Sicherheitsexperten verwenden Maltego Community Edition, oder CE, das mit Kali Linux vorinstalliert ist.Die kostenlose Version von Maltego heißt Maltego CE.Nach einer kurzen Online-Registrierung ist die Community-Version von Maltego (Maltego CE) frei zugänglich.Maltego CE hat geringfügige Einschränkungen, bietet jedoch viele der gleichen Funktionen wie die kommerzielle Edition.Es gibt Einschränkungen hinsichtlich der maximalen Anzahl von Entitäten, die aus einem einzelnen Transform zurückgegeben werden können, wobei die Hauptbeschränkung darin besteht, dass die CE-Edition nicht für kommerzielle Zwecke verwendet werden kann.

Mit Maltego CE können viele Analysten in einer einzigen Sitzung in Echtzeit Graphen anzeigen, bis zu 10.000 Entitäten können in einem einzigen Graphen auf Verbindungen analysiert werden, bis zu 12 Ergebnisse können durch eine Transformation zurückgegeben werden, und Maltego CE kommt auch mit Sammlungsknoten, die Entitäten automatisch basierend auf gemeinsamen Merkmalen gruppieren.Diese Funktion ermöglicht es Ihnen, das Hintergrundrauschen herauszufiltern und die wichtigen Verbindungen zu finden, nach denen Sie suchen.

13. Phishing Catcher

Phishing Catcher ist ein Open-Source-Tool, das mit der CertStream-API nach verdächtigen Zertifikaten und potenziellen Phishing-Domains sucht.Obwohl Phishing Catcher ursprünglich als einfaches POC (Proof of Concept) begann, wird es mittlerweile von zahlreichen Bedrohungssuchern verwendet und hat sich als sehr effektiv erwiesen.Wie der Name schon sagt, konzentriert es sich darauf, Phishing-Angriffe zu stoppen.Indem Phishing Catcher hauptsächlich "nach verdächtigen TLS-Zertifikatsausstellungen sucht, die über die CertStream-API im Certificate Transparency Log (CTL) bereitgestellt werden", erfüllt es seine Aufgabe.Die Tatsache, dass Phishing Catcher nahezu in Echtzeit arbeitet, ist ein Vorteil.

Es ist ziemlich einfach zu bedienen, da es in Python geschrieben ist und YAML für die Konfiguration verwendet.Es hat bereits eine Standardkonfigurationsdatei, sodass Sie es herunterladen, ausführen und sofort verwenden können.Natürlich wird das Ändern der Standardeinstellungen oder das Anpassen Ihrer Konfigurationsdatei an Ihr Unternehmen Ihnen die optimale Sicherheit bieten.

14. Sandbox Wahrsager

Sandbox Scryer ist ein Open-Source-Tool, das die Ergebnisse von Sandbox-Detonationen nutzt, um Bedrohungserkennung und Geheimdienstinformationen bereitzustellen.Um Entdeckungen zu organisieren und zu priorisieren, verwendet das Tool das MITRE ATT&CK Framework.Dies hilft bei der Sammlung von Hinweisen auf Kompromittierungen (IOCs), dem Verständnis von Angriffsbewegungen und der Identifizierung von Gefahren.Sandbox Scryer hilft dabei, Anwendungsfälle im großen Maßstab zu lösen, indem es Forschern ermöglicht, Tausende von Proben in eine Sandbox zu senden, um ein Profil für die Verwendung mit dem ATT&CK-Ansatz zu erstellen.Für Cybersicherheitsexperten, die an Bedrohungserkennung und Angriffsanalysen mit Hilfe von Sandbox-Ausgabedaten interessiert sind, ist das Tool konzipiert.Um Analysten bei der Beschleunigung und Skalierung der Bedrohungssuche im Rahmen der SOC-Operationen zu unterstützen, nutzt Sandbox Scryer die Ausgaben des kostenlosen und offenen Hybrid Analysis Malware-Analyse-Dienstes.

15. Sysmon

System Monitor (Sysmon) ist ein Windows-Systemdienst und ein Gerätetreiber, der nach der Installation auf einem System während der gesamten Systemneustarts an Ort und Stelle bleibt, um die Systemaktivität im Windows-Ereignisprotokoll zu verfolgen und aufzuzeichnen.Die Einrichtung von Prozessen, Netzwerkverbindungen und Anpassungen der Dateierstellungszeiten werden alle im Detail behandelt.Sie können verdächtige oder ungewöhnliche Aktivitäten erkennen und erfahren, wie Malware und Eindringlinge in Ihrem Netzwerk operieren, indem Sie die von Sysmon erzeugten Ereignisse mit Windows Event Collection oder SIEM-Agenten sammeln und anschließend analysieren.Sysmon unternimmt keine Anstrengungen, sich gegen Eindringlinge zu verteidigen oder eine Analyse der von ihm erzeugten Ereignisse anzubieten.

16. YARA

Wenn es um Bedrohungserkennung geht, ist YARA eines der beliebtesten Instrumente.Malware kann mithilfe von textuellen oder binären Mustern erkannt und kategorisiert werden.YARAs einziges Ziel war zunächst, als einfaches Malware Klassifizierungstool zu dienen.Seit seiner Einführung hat es sich jedoch erheblich erweitert.Da YARA es Ihnen ermöglicht, Regeln zu erstellen und diese zur Erkennung von Malware zu verwenden, nutzen sogar mehrere kommerzielle Sicherheitssysteme es jetzt intern.Das ist jedoch nur der typischste Anwendungsfall.YARA-Regeln können auf viele verschiedene Werkzeuge angewendet werden, einschließlich derjenigen, die auf Websites wie VirusTotal zu finden sind.Ein weiteres nettes Merkmal von YARA ist, dass Sie es über die Befehlszeile oder Ihre Python-Skripte verwenden können.Es läuft auch auf Windows, Linux und Mac OS X.

17. YETI

Die Plattform YETI wurde als Antwort auf den Wunsch der Sicherheitsanalysten entwickelt, mehrere Bedrohungsdatenströme zu zentralisieren.Indicators of Compromise (IoCs) und Daten zu den Strategien, Methoden und Verfahren (TTPs), die von Angreifern verwendet werden, werden von Analysten mithilfe von YETI in einem einzigen, zentralen Repository organisiert.Nach der Verarbeitung reichert YETI die Indikationen automatisch an, zum Beispiel durch die Geolokalisierung von IP-Adressen oder das Auflösen von Domains.

YETI wurde in Python 2.7 erstellt und verwendet Django 1.7 als sein Web-Framework.Es hilft bei der Testung von TAXII-Anwendungen und erhöht den Benutzerkomfort mit der TAXII-Plattform.Bedrohungsinformationen können dank eines Systems von Nachrichtenaustausch und Diensten, das als Trusted Automated eXchange of Indicator Information (TAXII) bekannt ist, nahtlos über Produktlinien, Dienstgrenzen und Organisationen hinweg geteilt werden.Die von TAXII skizzierten Pool-, Discovery- und Posteingangsservices werden von YETI unterstützt.