Was ist ein DMZ (Entmilitarisierte Zone) Netzwerk?

Der Begriff DMZ, der für die demilitarisierte Zone steht, stammt aus einem militärischen Begriff. Die Nationen, die miteinander im Krieg sind, können normalerweise durch Verträge eine entmilitarisierte Zone einrichten. Kein Land ist berechtigt, militärische Streitkräfte in diesem Gebiet zu stationieren. Die bekannteste ist die Koreanische DMZ, die derzeit zwischen Nord- und Südkorea besteht. Der Zweck der koreanischen DMZ besteht darin, beide Länder vor Angriffen zu schützen. Wenn eines der Länder ein anderes angreifen würde, müsste es durch dieses Gebiet ziehen, was dem Angegriffenen nur wenige Minuten Zeit geben würde, vor einem bevorstehenden Angriff zu warnen. Dies ermöglicht es beiden Ländern auch, mit der Vorbereitung ihrer Verteidigungssysteme zu beginnen. Da niemand ohne einen ernsthaften Genehmigungsprozess auf diesem Grundstück sein darf, ermöglicht es die Unterscheidung zwischen Bedrohungen und Nicht-Bedrohungen.

In der Netzwerksicherheit ist eine DMZ, auch bekannt als Perimeter-Netzwerk oder gescreentes Subnetz, ein Subnetzwerk, das den internen lokalen Netzwerkbereich einer Organisation schützt und eine zusätzliche Sicherheitsebene bietet, indem es nicht vertrauenswürdigen Datenverkehr herausfiltert. Ein DMZ-Netzwerk ist ein Netzwerk, das die externen Dienste einer Organisation beherbergt und sie einem breiteren, untrusted Netzwerk wie dem Internet zugänglich macht.

Ein externes Netzwerkgerät ist darauf beschränkt, nur auf die Informationen zuzugreifen, die in der DMZ (Demilitarisierte Zone) bereitgestellt werden, da die anderen Teile des Netzwerks der Organisation durch eine Firewall geschützt sind.

Der Hauptzweck der DMZ besteht darin, eine zusätzliche Sicherheitsebene zum privaten Netzwerk (LAN) einer Organisation hinzuzufügen und externen, nicht vertrauenswürdigen Quellen eingeschränkten Zugang zu öffentlich verfügbaren Informationen zu gewähren, während die internen Netzwerke vor Angriffen von außen geschützt werden.

Es schützt auch die externen Dienste und Ressourcen einer Organisation, wie DNS, VoIP, E-Mail, FTP, Proxy und Web, vor einem nicht vertrauenswürdigen Netzwerk, meist dem Internet. Obwohl diese DMZ-Server sowohl von den nicht vertrauenswürdigen als auch von den vertrauenswürdigen Zonen aus zugänglich sind, sind sie isoliert und können nicht auf die vertrauenswürdige interne Zone zugreifen. Infolgedessen erschwert eine DMZ-Strategie einem Hacker den direkten Zugriff auf die sensiblen Daten und internen Server einer Organisation.

Heute implementieren viele Organisationen DMZ-Netzwerke, um ihre IT-Sicherheit zu verbessern und das Risiko von Cyberangriffen zu verringern. In diesem Artikel werden verschiedene Aspekte des DMZ-Netzwerks kurz behandelt, wie zum Beispiel:

-

Wie funktioniert ein DMZ-Netzwerk?

-

Warum sind DMZ-Netzwerke wichtig?

-

Wozu wird eine DMZ verwendet?

-

Was sind DMZ-Einstellungen?

-

Vorteile und Nachteile eines DMZ-Netzwerks

-

Wer nutzt eine Netzwerk-DMZ?

-

Ist die DMZ sicher?

-

Was ist der Unterschied zwischen DMZ und Firewall?

-

Was ist der Vorteil, eine DMZ mit zwei Firewalls einzurichten?

-

Was ist die DMZ-IP-Adresse?

-

Was ist meine DMZ-Host-IP-Adresse?

-

Was ist der DMZ-Modus?

-

Was ist das DMZ-Netzwerk?

-

Was ist ein DMZ-Host im Router?

-

Was ist ein DMZ-Port?

-

Was ist DMZ in einer Firewall?

-

Was ist in der Fortigate-Firewall?

Wie funktioniert ein DMZ-Netzwerk?

Unternehmen, die ihren Kunden über das Internet einen Dienst anbieten, müssen ihre Anwendungen oder Webserver aus dem Internet zugänglich machen. Dies würde ihr gesamtes internes Netzwerk und kritische Daten Cyberangriffen aussetzen. Um vor Cyberbedrohungen sicher zu sein, werden öffentliche Server in einem separaten isolierten Netzwerk, dem DMZ-Netzwerk, gehostet.

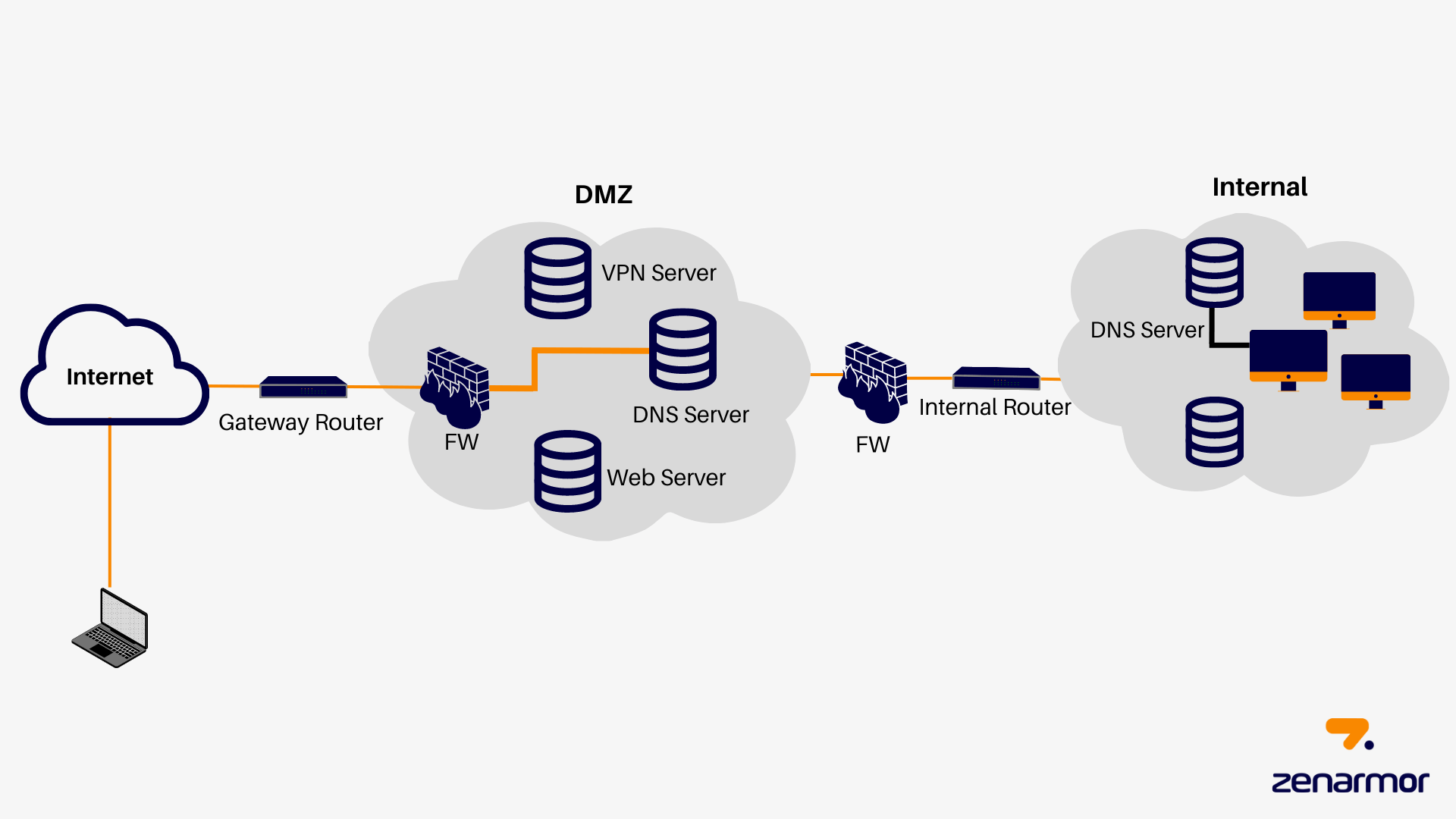

Ein DMZ-Netzwerk fungiert als Barriere zwischen dem Internet und dem internen Netzwerk eines Unternehmens. Ein Sicherheitsgateway, wie eine externe Firewall, schützt die DMZ-Server, indem es den Datenverkehr aus dem Internet filtert. Ein weiteres Sicherheitsgateway trennt die DMZ vom LAN, indem es den Datenverkehr zwischen dem LAN und der DMZ filtert.

Sowohl die internen als auch die externen Netzwerke dürfen möglicherweise eine Verbindung zur DMZ herstellen. Andererseits dürfen Hosts in der DMZ nicht mit dem internen Netzwerk verbunden werden oder haben nur eine eingeschränkte Verbindung zu bestimmten Hosts im internen Netzwerk, und es sind nur Verbindungen von der DMZ zum externen Netzwerk erlaubt. Oder die Verbindungen zwischen den DMZ-Systemen und den internen Systemen werden auf bösartigen Inhalt überprüft. Damit die Hosts in der DMZ Dienste für das externe Netzwerk bereitstellen können und das interne Netzwerk im Falle eines Eindringens eines Angreifers in einen DMZ-Host geschützt ist. Die DMZ ist eine Sackgasse für Cyberkriminelle im externen Netzwerk, die sich illegal mit dem internen Netzwerk verbinden wollen.

Warum sind DMZ-Netzwerke wichtig?

Seit der Einführung von Firewalls spielen DMZ-Netzwerke eine Schlüsselrolle bei der Sicherung von Unternehmensnetzwerken. Sie halten interne Netzwerke von Systemen getrennt, die von Angreifern ins Visier genommen werden könnten, und schützen so sensible Daten, Systeme und Ressourcen. Darüber hinaus ermöglichen DMZ-Netzwerke Unternehmen, den Zugriff auf kritische Systeme zu steuern und zu begrenzen.

Darüber hinaus sind demilitarisierte Zonen (DMZs) vorteilhaft, um die Sicherheitsrisiken zu mindern, die von Internet-of-Things (IoT)-Geräten und Betriebstechnologie (OT)-Systemen ausgehen, die eine große Angriffsfläche bieten. Dies liegt daran, dass sowohl OT-Systeme als auch IoT-Geräte anfällig für Cyber-Bedrohungen sind. Keines von beiden wurde entwickelt, um Cyberangriffe zu widerstehen oder sich von ihnen zu erholen, was ein erhebliches Risiko für die wichtigen Dienste und Informationen der Organisationen darstellt. Eine demilitarisierte Zone (DMZ) bietet Netzwerksegmentierung, um das Risiko einer Cyberbedrohung zu verringern, die potenziell industrielle Infrastrukturen schädigen könnte.

Heutzutage werden virtuelle Maschinen (VMs) und Container von Unternehmen immer häufiger genutzt, um spezifische Anwendungen vom Rest ihrer Systeme oder Netzwerke zu trennen. Aufgrund der raschen Expansion der Cloud benötigen viele Unternehmen keine internen Webserver mehr. Sie haben auch einen großen Teil ihrer externen Infrastruktur in die Cloud verlagert, indem sie Software-as-a-Service (SaaS)-Anwendungen nutzen. Cloud-Service-Anbieter ermöglichen es einem Unternehmen, das Anwendungen lokal und über virtuelle private Netzwerke (VPNs) betreibt, einen hybriden Ansatz zu verwenden, wobei die DMZ zwischen den beiden sitzt. Dieser Ansatz ist auch nützlich für die Überprüfung des ausgehenden Datenverkehrs oder die Kontrolle des Datenverkehrs zwischen einem lokalen Rechenzentrum und virtuellen Netzwerken.

Wofür wird eine DMZ verwendet?

Die DMZ kann jeden Dienst enthalten, der Benutzern im externen Netzwerk bereitgestellt wird. Jede Organisation, die kritische Informationen auf einem Server der Organisation hat und öffentlichen Internetzugang bereitstellen muss, sollte die DMZ einrichten. Tatsächlich sind einige Unternehmen gesetzlich dazu verpflichtet. Die Dienstleistungen, die im DMZ-Netzwerk häufig bereitgestellt werden, sind unten aufgeführt:

- DNS-Server: Als bewährte Praxis sollten Organisationen separate DNS-Server für externe und interne Abfragen verwenden. Während der interne DNS-Server im internen Netzwerk platziert ist, werden extern zugängliche DNS-Server im DMZ-Netzwerk platziert, das sicher, aber auch vom öffentlichen Netzwerk aus zugänglich ist. Die Platzierung eines DNS-Servers innerhalb der DMZ verhindert, dass externe DNS-Anfragen Zugriff auf das interne Netzwerk erhalten. Die Installation eines zweiten DNS-Servers im internen Netzwerk kann zusätzliche Sicherheit bieten. Wenn ein Unternehmen nur einen DNS-Server für interne und externe DNS-Anfragen hat, sollte dieser in der DMZ platziert werden und die internen Benutzer sollten über das interne Netzwerk darauf zugreifen.

Abbildung 1. Beispiel für die Bereitstellung einer DMZ

-

VoIP-Server: VoIP-Server könnten sowohl mit dem internen Netzwerk als auch mit dem Internet kommunizieren, und dennoch ist der interne Zugriff eingeschränkt und Firewalls sind eingerichtet, um den gesamten Verkehr, der in das interne LAN gelangt, zu scannen.

-

FTP-Server: Einige Unternehmen müssen ihren Kunden über das Internet einen FTP-Dienst anbieten. Aber dieser Dienst birgt erhebliche Sicherheitsrisiken. Daher erlauben sie es innerhalb der DMZ, während sie den Server hinter der Firewall(en) halten.

-

Mail-Server: Da die E-Mail-Inhalte und die Informationen des Benutzers privat sind, werden sie in der Regel auf Servern gespeichert, die nicht über das Internet zugänglich sind. Sie können jedoch von E-Mail-Servern aus aufgerufen werden, die dem Internet ausgesetzt sind. Der Mailserver innerhalb der DMZ leitet eingehende E-Mails an den internen Mailserver weiter und bearbeitet auch ausgehende E-Mails.

-

Proxy-Server: Einige Organisationen installieren einen Proxy-Server innerhalb der DMZ aus Sicherheitsgründen, zur Einhaltung gesetzlicher Standards wie HIPAA und zu Überwachungszwecken. Die Vorteile der Installation eines Proxy-Servers in der DMZ sind unten aufgeführt:

- Vereinfacht die Aufzeichnung und Überwachung von Benutzeraktivitäten.

- Interne Benutzer (typischerweise Mitarbeiter) sind verpflichtet, den Proxy-Server für den Internetzugang zu verwenden.

- Die Caching-Funktionalität des Proxy-Dienstes reduziert die Anforderungen an die Internetzugangsbandbreite.

- Filterung von Webinhalten auf zentraler Ebene.

-

Webserver: Webserver, die Zugriff auf einen internen Datenbankserver benötigen, der kritische Daten enthält und nicht öffentlich zugänglich sein darf, werden im DMZ-Netzwerk bereitgestellt. Und diese Webserver können aus Sicherheitsgründen über eine Firewall mit den Datenbankservern kommunizieren.

Was sind DMZ-Einstellungen?

Die Firewall ist eine kritische Komponente für eine DMZ-Konfiguration. Firewalls sind nützlich, um den Datenverkehr zwischen verschiedenen Zonen zu filtern, indem sie den Datenverkehr basierend auf einer Reihe von Regeln zulassen oder ablehnen, die Paketadressen, Ports, Header-Felder und sogar den Nachrichteninhalt überprüfen.

Eine DMZ kann mit einer einzelnen Firewall oder mit zwei und mehreren Firewalls gestaltet werden. Die Mehrheit der aktuellen DMZ-Architekturen verwendet doppelte Firewalls, die erweitert werden können, um komplexere Netzwerk-Infrastrukturen zu schaffen.

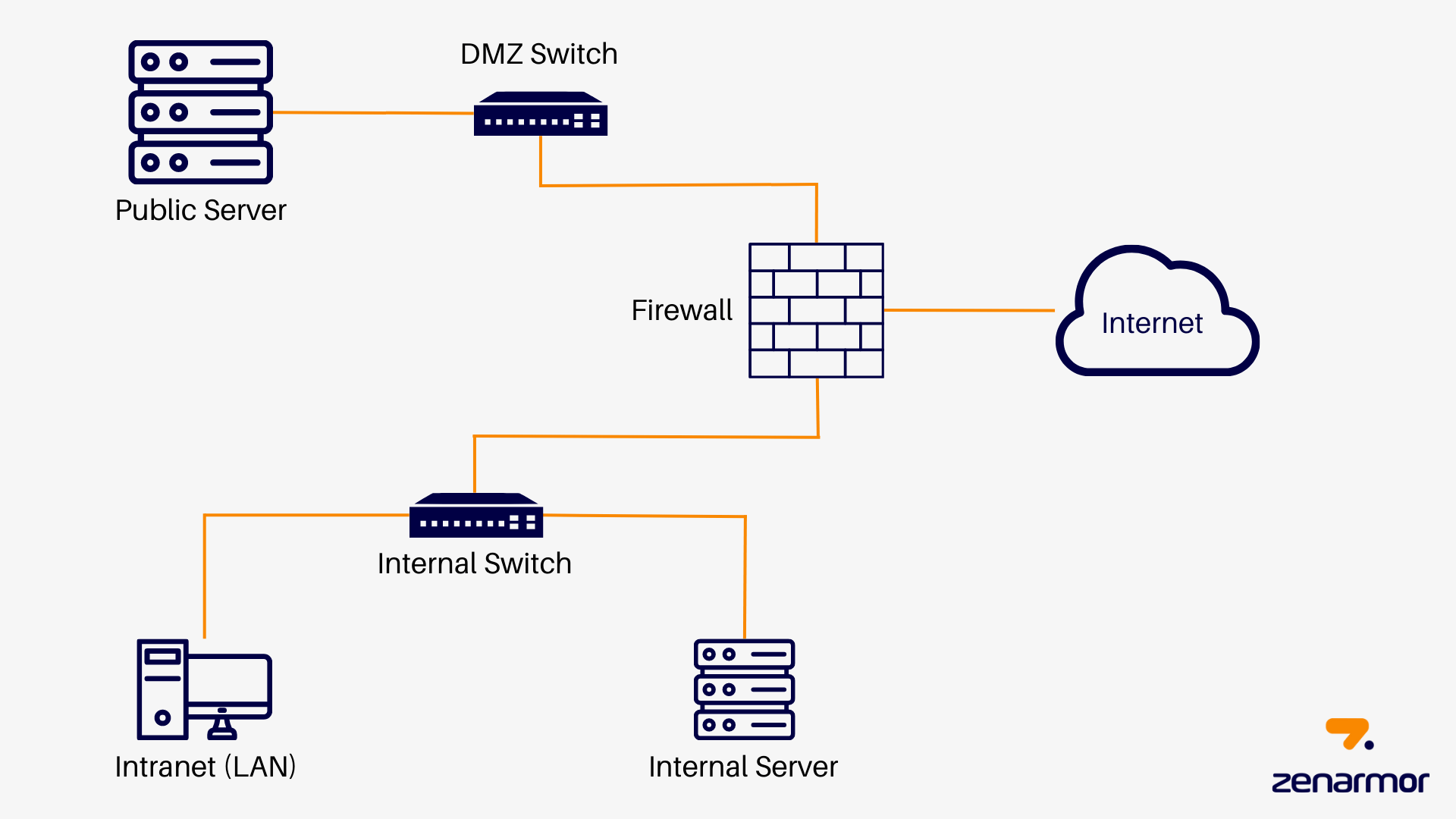

- Einzelne Firewall: Um eine DMZ auf einer einzigen Firewall bereitzustellen, müssen mindestens drei Netzwerkschnittstellen auf der Firewall vorhanden sein. Eine der Netzwerkschnittstellen wird für die Verbindung zum externen Netzwerk (Internet) verwendet. Die zweite Schnittstelle ist mit der DMZ verbunden und die dritte ebenfalls. Verschiedene Regeln überwachen und kontrollieren den Verkehr, der auf die DMZ zugreifen darf, sowie die eingeschränkte Konnektivität zum internen Netzwerk. Der Rest der Schnittstellen ist für das interne private Netzwerk konfiguriert.

Abbildung 2. Einzelne Firewall DMZ

Diese Konfiguration besteht aus drei Hauptkomponenten.

-

Firewall: Alle externen Daten müssen zuerst durch die Firewall geleitet werden.

-

Ein DMZ-Switch: Er leitet den Verkehr zu einem öffentlichen Server. Der Datenverkehr wird über einen internen Switch zu einem internen Server geleitet.

-

Server: Es muss sowohl einen öffentlichen als auch einen privaten Server geben.

-

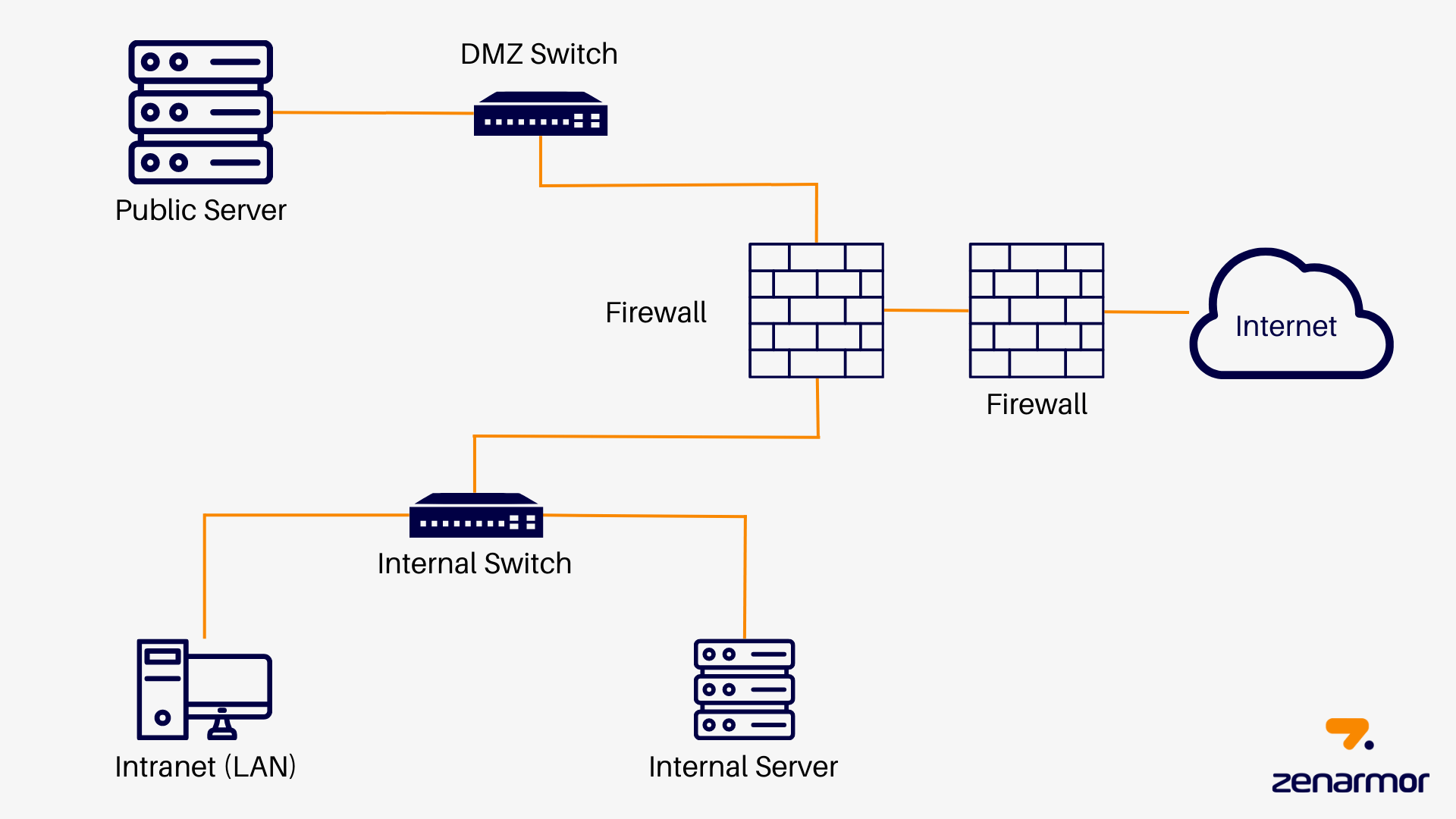

Doppelte Firewall: Dualer Firewall Das DMZ-Design bietet mehr Sicherheit als das DMZ-Design mit einer einzigen Firewall. In diesem Sicherheitsansatz wird die erste Firewall zwischen dem externen Netzwerk und dem DMZ-Netzwerk eingesetzt, wobei nur Netzwerkpakete aus der Außenwelt in die DMZ gelangen dürfen, während die zweite Firewall zwischen der DMZ und dem internen Netzwerk platziert wird. Der zweite lässt nur den Verkehr von der DMZ ins interne Netzwerk zu. Um Zugang zu einem privaten LAN einer Organisation zu erhalten, müsste ein Hacker beide Firewalls kompromittieren.

Abbildung 3. Dual Firewall DMZ

Diese Konfiguration besteht aus drei Hauptkomponenten.

- Firewalls: Öffentlicher Verkehr passiert nur durch eine externe Firewall. Um jedoch auf kritischere Ressourcen zugreifen zu können, müssen die Benutzer durch eine interne Firewall gehen.

- DMZ: Diese Zone enthält öffentliche Ressourcen, die nach dem Durchlaufen der externen Firewall zugänglich sind.

- LAN: Private Ressourcen sind im LAN verfügbar, können jedoch nur nach dem Durchlaufen der internen Firewall zugegriffen werden. Private Ressourcen sind im LAN verfügbar, können jedoch nur nach dem Durchlaufen der internen Firewall zugegriffen werden.

Sicherheitsmaßnahmen für verschiedene Netzwerksegmente können von Unternehmen feinabgestimmt werden. Zum Beispiel können Netzwerksicherheitsteams ein Intrusion Prevention System (IPS) oder ein Intrusion Detection System (IDS) im DMZ-Netzwerk einsetzen, um allen Verkehr zu TCP-Port 443 außer Hypertext Transfer Protocol Secure (HTTPS)-Anfragen zu verweigern. Als weiteres Beispiel, je nach den in dem DMZ-Netzwerk bereitgestellten Diensten, könnte ein Unternehmen eine E-Mail-Scanning-Lösung, eine Web Application Firewall (WAF) oder andere Sicherheitskontrollen installieren, um spezifischen Schutz für die bereitgestellten Dienste zu bieten.

Was sind die Vorteile eines DMZ-Netzwerks?

Der Hauptvorteil der Bereitstellung eines DMZ-Netzwerks besteht darin, dass es eine zusätzliche Sicherheitsebene für ein internes Netzwerk hinzufügt, indem der Zugriff auf Server und sensible Daten eingeschränkt wird. Eine DMZ ermöglicht es Internetnutzern, auf bestimmte IT-Dienste zuzugreifen, während sie als Barriere zwischen ihnen und dem internen Netzwerk der Organisation fungiert. Ein korrekt implementiertes DMZ-Netzwerk bietet Organisationen zusätzliche Sicherheit, indem es Sicherheitsanfälligkeiten erkennt und mindert, bevor sie das interne Netzwerk erreichen, in dem wichtige Vermögenswerte aufbewahrt werden.

Die Vorteile des DMZ-Netzwerks sind wie folgt:

-

Zugangskontrolle: Durch das öffentliche Internet können Unternehmen den Nutzern Zugang zu Diensten gewähren, die sich außerhalb der Grenzen ihres Netzwerks befinden. Die DMZ bietet Zugänglichkeit und implementiert gleichzeitig eine Netzwerksegmentierung, um es unbefugten Parteien zu erschweren, auf das vertrauliche Intranet zuzugreifen. Ein Proxy-Server kann ebenfalls in eine DMZ integriert werden, der die URL-Filterung zentralisiert und die Überwachung sowie Aufzeichnung dieses Datenverkehrs vereinfacht.

-

Verhinderung von Internet Protocol (IP) Spoofing: Hacker verwenden IP-Adress-Spoofing-Techniken und ahmen ein vertrauenswürdiges Gerät nach, das in ein Netzwerk eingeloggt ist, um Zugang zu privaten Netzwerken zu erhalten. Eine DMZ kann solche Spoofing-Versuche erkennen und vereiteln, während ein anderer Dienst die Legitimität der IP-Adresse überprüft. Die DMZ bietet auch Netzwerksegmentierung, die es ermöglicht, den Datenverkehr zu organisieren und öffentliche Dienste außerhalb des internen privaten Netzwerks zugänglich zu machen.

-

Schutz vor Netzwerkerkundung: Eine DMZ verhindert, dass Angreifer Aufklärungsarbeiten zur Identifizierung möglicher Ziele durchführen, indem sie eine Schutzschicht zwischen dem Internet und einem privaten Netzwerk bildet. Server in der DMZ sind der Öffentlichkeit ausgesetzt, werden jedoch durch eine Firewall geschützt, die es einem Eindringling erschwert, in das interne Netzwerk zu sehen. Selbst wenn ein DMZ-System kompromittiert wird, schützt die interne Firewall das private Netzwerk, indem sie es von der DMZ trennt, was externe Aufklärung erschwert.

Ein Datenleck dauert im Durchschnitt 280 Tage, um erkannt und behoben zu werden. Durch die Einrichtung eines DMZ-Servers mit zahlreichen Warnmeldungen werden Administratoren schneller benachrichtigt, wenn es einen Versuchsangriff gibt.

-

Höhere Netzwerkleistung: Internet-facing Systeme sind dafür vorgesehen, häufig von Internetnutzern aufgerufen zu werden. Die Bereitstellung dieser Systeme in einer DMZ reduziert die Verkehrsbelastung der internen Netzwerk-Infrastruktur und Firewalls, was zu einer verbesserten Leistung führt.

Was sind die Nachteile und Einschränkungen eines DMZ-Netzwerks?

Die Verwendung einer DMZ hat auch Nachteile, wie alles Positive. Es wurde argumentiert, dass zur Erreichung totaler Sicherheit die Benutzerfreundlichkeit beseitigt werden muss. Je sicherer etwas ist, desto schwieriger oder unangenehmer wird es zu benutzen, und eine gute DMZ bildet da keine Ausnahme. Die Nachteile und Schwächen der DMZ-Architektur sind im Folgenden zusammengefasst.

DMZs können das Netzwerk auf eine Weise beeinflussen, die oft vernachlässigt wird, wenn das Design geplant und implementiert wird. Diese können die Netzwerkgeschwindigkeit und das Netzwerkmanagement erheblich beeinträchtigen, insbesondere für Benutzer im internen Netzwerk, da sie mehr Hops durchlaufen müssen, bevor sie Zugang zum externen/öffentlichen Netzwerk erhalten. Wenn sie in einer DMZ isoliert sind, ist der Zugang zu öffentlichen Servern ebenfalls erheblich eingeschränkt. Ihre Benutzer werden nicht in der Lage sein, leicht auf ein System in der DMZ zuzugreifen, daher müssen Sie Ihre Netzwerkzugriffsregeln neu anordnen und möglicherweise eine weitere Maschine anschaffen, um die privaten Dienste zu verwalten.

Jeder Netzwerk-Sicherheitsmechanismus, jedes Gerät und jedes Design ist fehlerhaft und wird nicht in der Lage sein, jeden potenziellen Versuch eines Angreifers, das Netzwerk zu durchdringen, zu vereiteln. Besonders in der heutigen Welt, in der Angreifer Zugang zu einer Vielzahl von Werkzeugen und Taktiken haben, um ihre Ziele zu erreichen. Eine DMZ ist nicht fehlerfrei, noch ist sie das Allheilmittel für die Netzwerksicherheitslage eines Unternehmens. Die DMZ soll ein Bestandteil einer umfassenden Netzwerksicherheitsstrategie sein, die mehrere andere Aspekte umfasst, um die maximale Sicherheit des Netzwerks zu gewährleisten.

Packet Sniffing ist ein Beispiel dafür, wie eine DMZ das Netzwerk nicht schützt. Obwohl das Abfangen von Paketen nicht immer schädlich ist, ist es in einem Netzwerk unerwünscht. Wenn ein Angreifer in der Lage ist, einen Packet Sniffer zu verwenden und Netzwerkpakete aufzuzeichnen, wird er Zugang zu einer Fülle von Informationen über das Netzwerk und sogar die Kommunikationsgeräte selbst haben. Dies ist besonders gefährlich, wenn kein Verschlüsselungsmechanismus für die gesendeten Pakete verwendet wird. Wenn während der Übertragung von Daten von einem Punkt zum anderen kein Verschlüsselungsmechanismus verwendet wird und ein Angreifer diese Pakete abfängt, können Kontodaten, persönliche Informationen usw. gesammelt und im Klartext gelesen werden.

Eine DMZ fehlt auch ein weiterer entscheidender Aspekt. Sobald ein Netzwerk kompromittiert wurde, ist eine DMZ allein machtlos (abgesehen davon, dass sie in der DMZ unter Quarantäne gehalten wird). Wenn eine feindliche Entität wie ein Virus, ein Trojanisches Pferd oder ein Wurm Zugriff auf die in der DMZ enthaltenen Ressourcen erhält, wird die DMZ nicht in der Lage sein, die Bedrohung zu isolieren oder zu beseitigen. Obwohl dies einer der grundlegenden Gründe für die Einrichtung einer DMZ ist (damit diese Region infiziert wird und nicht das interne Netzwerk), sind die in diesem Bereich gehaltenen Ressourcen dennoch nützlich. Für ein Unternehmen sind diese Ressourcen kundenorientiert, und jede Unterbrechung, die sie erleiden, könnte zu einem Verlust von Einnahmen oder Geschäft führen. Die Firewalls, die normalerweise um die DMZ herum gebaut werden, können diese Arten von feindlichen Entitäten nicht identifizieren und daher nicht angemessen darauf reagieren. Aus diesem Grund ist es entscheidend, Sicherheitstechnologien innerhalb der DMZ selbst zu implementieren, um bei der Identifizierung und Beseitigung solcher Schwachstellen zu helfen. Honeypots und Intrusion Detection und Prevention Systeme (IDS/IPS) sind Beispiele für diese zusätzlichen Sicherheitsmaßnahmen, die innerhalb der DMZ implementiert werden sollten. Diese zusätzlichen Werkzeuge können nicht nur dazu beitragen, das Netzwerk zu schützen und Cyberangriffe zu verhindern oder deren Erfolg zu vereiteln, sondern sie können auch für das Netzwerk-Sicherheitsteam lehrreich sein, indem sie die typischen Techniken aufzeigen, die gegen das Netzwerk eingesetzt werden. Dies wird dem Team helfen, sich besser auf mögliche zukünftige Angriffe vorzubereiten und darauf zu reagieren.

Wer nutzt eine Netzwerk-DMZ?

Organisationen, die bestimmte Standards wie den Health Insurance Portability and Accountability Act (HIPAA) einhalten müssen, werden gelegentlich ein DMZ-Netzwerk einsetzen. Sie müssen Systeme erstellen, um kritische Daten zu schützen und alle Verstöße zu melden. Der Aufbau eines DMZ-Netzwerks ermöglicht es ihnen, Cyber-Risiken zu minimieren und gleichzeitig ihr Engagement für den Datenschutz zu demonstrieren. Sie können auch einen Proxy-Server in der DMZ installieren. Dies ermöglicht es ihnen, die Webinhaltsfilterung zu zentralisieren und die Überwachung und Aufzeichnung der Clients zu vereinfachen.

Ist die DMZ sicher?

Nein. Das DMZ-Netzwerk selbst ist nicht sicher. Weil Systeme im DMZ-Netzwerk von untrusted externen Zonen wie dem Internet aus zugänglich sind. Allerdings bietet die DMZ die Sicherheit von Systemen, die sich in internen privaten Netzwerken befinden, indem sie diese von externen Netzwerken isoliert.

Was ist der Unterschied zwischen DMZ und Firewall?

Eine DMZ unterscheidet sich von einer Firewall darin, dass eine Firewall ein Netzwerk-Sicherheitssystem (z. B. Gerät oder Software) ist, das den ein- und ausgehenden Netzwerkverkehr basierend auf definiertem Risiko überwacht und einschränkt.

Ein definitives Ziel einer DMZ ist es, den Zugriff auf Assets von nicht vertrauenswürdigen Systemen zu ermöglichen, während das private System verifiziert bleibt. Vermögenswerte, die normalerweise in der DMZ platziert werden, umfassen Mail-Server, FTP-Server und VoIP-Server.

Eine Schnittstelle auf einer Routing-Firewall ist ähnlich den Schnittstellen auf der geschützten Seite der Firewall. Der Datenverkehr zwischen der DMZ und anderen Schnittstellen auf der geschützten Seite der Firewall wird weiterhin durch die Firewall geleitet und kann durch Firewall-Richtlinien geschützt werden.

Was ist der Vorteil der Einrichtung einer DMZ mit zwei Firewalls?

Die DMZ kann entweder mit einer einzelnen oder einer dualen Firewall implementiert werden. Es ist am besten, die DMZ zwischen zwei Firewalls für eine verstärkte Sicherheit zu platzieren. Der Vorteil der Einrichtung einer DMZ mit zwei Firewalls wird gleich unten erläutert.

Die Konfiguration der externen Firewall stellt sicher, dass eingehende Netzwerkpakete von einer Firewall überprüft werden, bevor sie die in der DMZ gehosteten Server erreichen. Daher muss ein Hacker, selbst wenn er die erste Firewall erfolgreich kompromittiert, zuerst auf die gehärteten Dienste der DMZ zugreifen, bevor er einem Unternehmen Schaden zufügen kann.

Wenn ein Hacker erfolgreich die externe Firewall überwindet und ein System in der DMZ kompromittiert, muss er dann die interne Firewall kompromittieren, bevor er Zugang zu kritischen Unternehmensressourcen erhält. Ein geschickter und erfahrener böswilliger Hacker könnte in der Lage sein, eine sichere DMZ zu durchdringen, aber die darin enthaltenen Werkzeuge sollten Alarm schlagen, um ausreichend Warnung zu geben, dass ein Eindringen stattfindet.

Es ist möglich, noch mehr Sicherheit zu bieten, indem man mehrere Firewalls von verschiedenen Anbietern verwendet, was Teil einer "Defense-in-Depth"-Sicherheitsstrategie ist. Weil dies die Wahrscheinlichkeit verringert, dass beide Geräte anfällig für dieselben Sicherheitsanfälligkeiten sind. Ein Sicherheitsloch, das im System eines Anbieters entdeckt wird, tritt beispielsweise weniger wahrscheinlich auch im System des anderen Anbieters auf. Ein Nachteil dieses Ansatzes ist, dass er teurer in der Anschaffung und schwieriger zu verwalten ist.

Was ist die DMZ-IP-Adresse?

Die DMZ-IP-Adresse ist eine private IP-Adresse, die für ein Gerät in DMZ-Netzwerken wie einem Server, einer Firewall, einem Switch oder einem Router verwendet wird. Diese statische IP-Adresse kann manuell in den Netzwerkeinstellungen des Geräts konfiguriert oder durch die Reservierungsfunktion des DHCP-Servers zugewiesen werden.

Die Server, die mit dem DMZ-Netzwerk verbunden sind, können sowohl öffentliche als auch private IP-Adressen haben. Durch die Durchführung von NAT werden öffentliche IP-Adressen den privaten IP-Adressen zugeordnet. Während externe Benutzer den Server über seine öffentliche IP-Adresse verbinden, verbinden interne Benutzer den Server über seine private IP-Adresse.

Was ist meine DMZ-Host-IP-Adresse?

In einem Heimnetzwerk, wenn die DMZ-Funktion auf dem Router aktiviert ist, können Sie Ihre DMZ-IP-Adresse in der Konfiguration des Routers festlegen oder anzeigen. Je nach Router kann die DMZ-IP-Adresse unter verschiedenen Einstellungsmenüs konfiguriert werden, wie z.B. Erweitert, Sicherheit.

Zum Beispiel,

-

in einem Linksys-WLAN-Router Die DMZ-Host-IP-Adresse kann unter Anwendungen & Spiele > DMZ eingestellt werden.

-

Bei einem Huawei-WLAN-Router kann die DMZ-Host-IP-Adresse unter

Weitere Funktionen>Sicherheitseinstellungen>DMZ-Host -

Bei einem Xfinity-WLAN-Router kann die DMZ-Host-IP-Adresse unter

Gateway>Erweitert>DMZeingestellt werden. -

Bei einem D-Link WLAN-Router kann die DMZ-Host-IP-Adresse unter

Features->Firewalleingestellt werden. -

Bei einem Netgear-WLAN-Router kann die DMZ-Host-IP-Adresse unter

WAN Setup>Erweitert->Standard-DMZ-Server -

Bei TP-Link WLAN-Routern kann die DMZ-Host-IP-Adresse unter

Weiterleitung->DMZeingestellt werden.

Was ist der DMZ-Modus?

Der DMZ-Modus ist eine nützliche Funktion, die von einigen Spielkonsolen wie XBOX One, XBOX 360, PS3/PS4 oder Nintendo unterstützt wird, um eine bessere Leistung zu bieten, wenn Internetverbindungsprobleme bei Heimnutzern auftreten. Der DMZ-Modus hat jedoch Sicherheitsbeschränkungen. Während Konsolen normalerweise sicher in der DMZ platziert werden können, schützen die Sicherheitsmaßnahmen Ihres Routers sie nicht. Es wird nicht empfohlen, den DMZ-Modus für Desktops zu verwenden.

Was ist das DMZ-Netzwerk?

Das DMZ-Netzwerk ist ein Subnetzwerk zwischen dem öffentlichen Netzwerk/Internet und dem privaten Netzwerk. Mit anderen Worten, es ist das Netzwerk, das die unsicheren und sicheren Zonen verbindet. Das Ziel des DMZ-Netzwerks ist es, den Zugriff auf einige Hosts/Systeme von einem externen, nicht vertrauenswürdigen Netzwerk (d.h. Internet) zu ermöglichen, während das private Netzwerk hinter einer Firewall gesichert wird. DMZ-Server werden im Allgemeinen verwendet, um Ressourcen in ein öffentliches Netzwerk zu externalisieren, das sich im DMZ-Netzwerk befindet. Dienste, die über das Internet zugänglich sind, werden im DMZ-Netzwerk platziert, während sensible Daten außerhalb der DMZ aufbewahrt werden.

Was ist ein DMZ-Host im Router?

Eine DMZ kann auf einem Heimnetzwerk-Router konfiguriert werden. Der Router wird in ein LAN umgewandelt, an das Desktops, Drucker und andere Geräte angeschlossen werden. Einige Heimrouter verfügen auch über eine DMZ-Host-Funktion, die es einem Gerät ermöglicht, außerhalb der Firewall zu arbeiten und als DMZ zu dienen. Alle anderen Geräte im Heimnetzwerk sind innerhalb der Firewall enthalten. Ein DMZ-Host ist ein Host im internen Netzwerk, der alle UDP- und TCP-Ports offen und exponiert hat, außer den Ports, die anderweitig weitergeleitet werden. Das Problem ist, dass dieser spezielle Computer weiterhin mit dem Rest des internen Heimnetzwerks kommunizieren kann. Das bedeutet, dass, wenn der "DMZ-Host" kompromittiert und mit Malware infiziert wurde, die restlichen Geräte im Heimnetzwerk betroffen sein könnten.

Eine Spielkonsole ist häufig eine ausgezeichnete Wahl für die Verwendung als DMZ-Host, da sie weniger sensible Daten enthält als ein Laptop oder PC. Außerdem wird dadurch sichergestellt, dass die Firewall die Spielleistung nicht beeinträchtigt.

Was ist ein DMZ-Port?

DMZ-Port ist ein physischer Ethernet-Port (10/100 Mbps oder 1 Gbps) auf Netzwerkausrüstungen wie Router, Switch oder Firewall, der für die DMZ vorgesehen ist. Dieser Port wird normalerweise für öffentlich zugängliche Server verwendet.

Was ist die DMZ in einer Firewall?

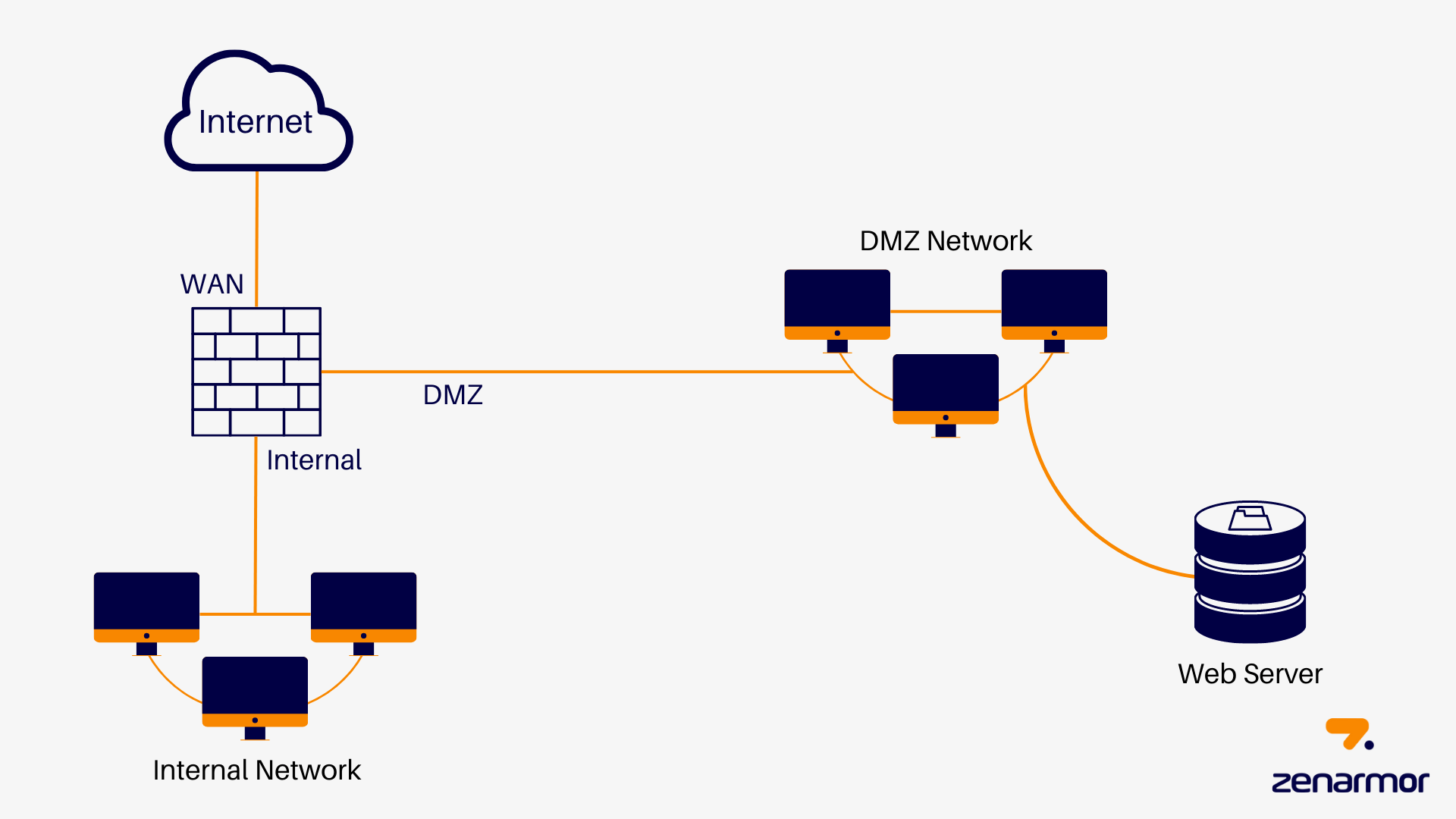

Für die DMZ-Netzwerkverbindung wird auf der Firewall eine virtuelle oder logische Schnittstelle erstellt und konfiguriert. Außerdem bieten einige Firewall-Anbieter eine oder mehrere physische Schnittstellen, die dem DMZ-Netzwerk auf ihren Geräten gewidmet sind.

Abbildung 4. DMZ in der Firewall

Wie oben erwähnt, darf der Datenverkehr nicht von diesem Netzwerk zum internen Netzwerk initiiert werden. Server, die öffentlich verfügbare Anwendungen oder Dienste wie Web oder FTP hosten, befinden sich in diesem isolierten Bereich. Eine Firewall kontrolliert den gesamten ein- und ausgehenden Verkehr durch die DMZ.

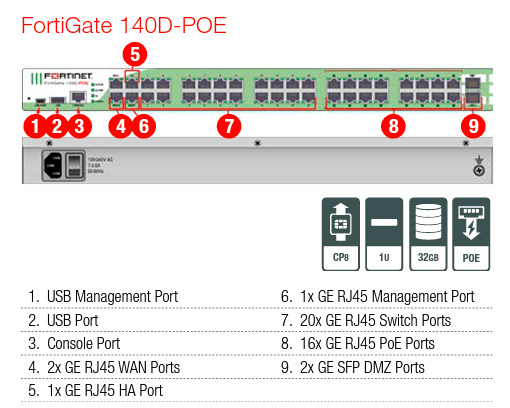

Was ist DMZ in der Fortigate-Firewall?

Fortinet bietet ein oder mehrere physische Schnittstellen auf FortiGate-Geräten, die dem DMZ-Netzwerk gewidmet sind, um externen Benutzern einen sicheren Zugang zu ermöglichen und dieses interne Netzwerk zu schützen, während ihnen der Zugang zu anderen Teilen des Netzwerks verwehrt wird.

Abbildung 5. Physische Ports am FortiGate 140D-POE