Was ist ein Spoofing-Angriff?

Ein Spoofing-Angriff ist eine Art von Cyberangriff, bei dem der Angreifer die ursprüngliche Identität verbirgt und vorgibt, eine vertrauenswürdige und autorisierte Person zu sein, um Zugang zu einem Computer oder Netzwerk zu erhalten. Angreifer nutzen Spoofing-Angriffe normalerweise, um Daten zu stehlen, Malware zu verbreiten und auf das Kontrollsystem zuzugreifen.

Spoofing-Angriffe könnten über Telefon, E-Mail oder Website erfolgen. Jedoch könnte ein fortgeschrittener Spoofing-Angriff Ihre IP-Adresse, das Domain Name System (DNS), die Media Access Control Address (MAC) und das Address Resolution Protocol (ARP) stehlen und sich als autorisierte Identität ausgeben.

Spoofing kann jedoch verwendet werden, um Zugang zu den sensiblen Daten des Opfers zu erhalten, Malware über bösartige Links oder Anhänge zu verbreiten, Internetverbindungsbeschränkungen zu umgehen oder den Datenverkehr zu verteilen, um einen Distributed Denial-of-Service (DDoS)-Angriff zu starten. Es ist üblich, dass Cyberangreifer Zugang zu dem System erlangen, das erforderlich ist, um einen enormen Cyberangriff wie einen Advanced Persistent Threat oder einen Man-in-the-Middle-Angriff durchzuführen.

Was bedeutet Spoofing?

Spoofing ist ein Begriff aus der Cybersicherheit, insbesondere ein Begriff, der zur Netzwerksicherheit gehört. Es bedeutet, die Identität einer Person zu fälschen, um Vertrauen zu gewinnen und dann den Zugang zum System zu erlangen, Daten zu stehlen und Malware zu verbreiten.

Erfolgreiche Angriffe auf Unternehmen können zu kompromittierten Computern und Netzwerken, Sicherheitsverletzungen oder entgangenen Gewinnen führen, die beide das Markenimage des Unternehmens schädigen können. Darüber hinaus kann Spoofing, das Internetaktivitäten umleitet, dazu führen, dass Netzwerke überlastet werden oder Kunden auf betrügerische Websites weitergeleitet werden, die Daten stehlen oder Malware verbreiten.

Betrachten Sie einen Denial-of-Service (DoS)-Angriff, bei dem gefälschte Pakete über Botnets oder Netzwerke gehackter Maschinen gesendet werden. IP-Spoofing-Angriffe können schwer zu verfolgen sein, da Botnets, die Tausende von Maschinen umfassen, sie organisieren.

Spoofing-Geschichte

Die erste Person, die Spoofing als Bedrohung der Cybersicherheit kennzeichnet, ist der Forscher für Computernetzwerke und Sicherheit Steve Bellovin. Er entdeckte, wie der berühmte Morris-Wurm-Erfinder Robert Morris sein erstes Experiment mit IP-Spoofing durchführte.

Morris schloss, wie das Transmission Control Protocol (TCP) Sequenznummern generierte, und erstellte ein gefälschtes TCP-Sequenzpaket. Er konnte System-Root-Zugriff auf das Netzwerk des Opfers erhalten, ohne einen Benutzernamen oder ein Passwort zu benötigen, indem er dieses Paket abfing, das die Zieladresse des Angeklagten enthielt.

Was bewirkt ein Spoofing-Angriff?

Spoofing wird oft verwendet, um auf persönliche Daten zuzugreifen, Betrug zu begehen, Internetverbindungsbeschränkungen zu umgehen oder Malware über infizierte Dateien oder Links zu verbreiten. Angreifer versuchen, Spoofing zu nutzen, um Ihre sensiblen Daten und Vermögenswerte durch jede Art von digitaler Kommunikation zu stehlen.

Spoofing besteht normalerweise aus mehreren Segmenten: dem Spoofing selbst, wie einer gefälschten Website oder E-Mail, und dem sozialen Ingenieurelement, das die Opfer zum Handeln ermutigt. Spoofer können eine E-Mail schreiben, in der sie sich als vertrauenswürdiger Kollege oder Chef ausgeben, um die Überweisung von Geldern online zu verlangen und einen plausiblen Grund für die Anfrage anzugeben.

Spoofing kann auf verschiedenen Kommunikationswegen eingesetzt werden und erfordert unterschiedliche Grade technischer Expertise. Der Spoofing-Angriff muss ein gewisses Maß an Social Engineering beinhalten, um effektiv zu sein. Dies impliziert, dass die von Betrügern verwendeten Techniken erfolgreich darin sind, ihre Opfer davon zu überzeugen, persönliche Informationen bereitzustellen.

Wie funktioniert Spoofing?

Spoofing verwendet Datenpakete, ein grundlegendes Merkmal des Internets, einschließlich der Internetadressen von Absender und Empfänger, die unter den Nutzern ausgetauscht werden. Die Identifizierung von Datenpaketen wäre der Beginn einer Reihe von Interaktionen über Netzwerke hinweg. Diese einfachen Austausche bilden die Grundlage für Spoofing-Angriffe.

Das Zielnetzwerk sieht eine andere IP-Adresse als die tatsächliche IP-Adresse des Empfängers. Immer wenn das Zielnetzwerk auf den Absender antwortet, fließt es zu der IP, die der Absender angegeben hat. ediem, dass der Datenmall an dieFC des Abzugs arch ub Obt, die der Absender bereitChange, die der Absender bereitgestellt hat, implications.

Der Angriff kann sein Ziel überlasten, wenn immer mehr Pakete gleichzeitig von genügend gefälschten Adressen ankommen. Ein Denial-of-Service (DoS)-Angriff tritt auf, wenn eine große Menge an Daten das Netzwerk des Ziels überflutet und es dadurch unfähig macht, das Internet zu bedienen.

Blind Spoofing ist eine weitere Methode, durch die dieser Versuch durchgeführt werden kann. Dies ist ein viel komplexerer und ausgeklügelterer Ansatz für einen Spoofing-Angriff. Der Angreifer bleibt nicht im selben lokalen Subnetz, wenn der Angriff auf diese Weise durchgeführt wird. Dies impliziert, dass viele der Informationen, die der Angreifer benötigt, um erfolgreich zu sein, nicht zugänglich sind. Diese entscheidenden Merkmale müssen geschätzt werden. Da die meisten modernen Betriebssysteme sehr zufällige Sequenzwerte verwenden, ist diese Art von Angriff schwer durchzuführen.

Welche Arten von Spoofing gibt es?

Es gibt mehrere Arten von Spoofing-Angriffen. Je nach Angriffsfläche initiieren Cyberkriminelle eine Vielzahl von Spoofing-Angriffen, um unbefugten Zugang zu erlangen und Daten zu stehlen. Bei einem Spoofing-Angriff sind mehrere Komponenten beteiligt. Neben Internetverkehrspaketen funktioniert ein IP-Adress-Spoofing-Angriff unterschiedlich bei DNS, E-Mail und Website-Spoofing.

Die häufigsten Arten von Spoofing sind wie folgt:

- Anrufer-ID-Spoofing

- IP-Spoofing

- DNS-Server-Spoofing

- E-Mail-Spoofing

- Website-Spoofing

- ARP-Spoofing

1. Anrufer-ID-Verschleierung

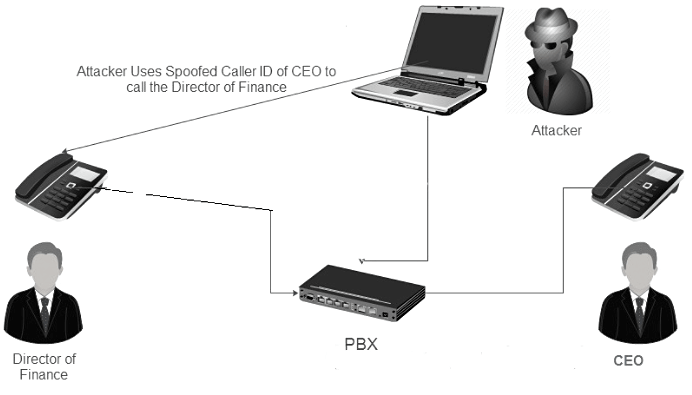

Die Praxis, die Anrufer-ID auf eine andere Nummer als die tatsächliche Anrufer-ID zu ändern, ist als Caller-ID-Spoofing bekannt. Immer wenn der Cyberkriminelle absichtlich Informationen falsch darstellt, um die Nummer, die er anruft, zu verbergen, tritt es auf.

Um Sie dazu zu verleiten, den Anruf anzunehmen, könnte die auf Ihrem Anrufer-ID angezeigte Telefonnummer von einer vertrauenswürdigen Quelle stammen, wie einer Regierungsbehörde, einem Unternehmen oder jemandem, den Sie kennen. Wenn das Ziel des Anrufers darin besteht, Sie zu betrügen, zu verletzen oder dazu zu bringen, Informationen preiszugeben, würden Sie diese normalerweise nicht über das Handy weitergeben.

Betrüger können eine Vielzahl von Techniken verwenden, um falsche Anrufer-IDs zu generieren. Betrüger nutzen VoIP, um gefälschte Nummern zu erstellen, was bei weitem die häufigste und beliebteste Methode ist (VoIP). Betrüger können Open-Source-VoIP-Software verwenden oder ein Konto bei einem VoIP-Dienst registrieren, das es ihnen ermöglicht, ihre ursprüngliche Telefonnummer durch jede beliebige Nummer zu ersetzen.

Abbildung 1. Anrufer-ID-Spoofing-Angriff

Wie kann man Anrufer-ID-Spoofing-Angriffe vermeiden?

Identifizieren und Filtern von Spam-Anrufen ist der erste Schritt zum Schutz vor Spoofing-Anrufen. Dies kann durch Überprüfung Ihres Telefonanbieter-Servers erfolgen.

Viele Mobilfunkanbieter bieten Spam-Filterung und Betrugswarnungen an, aber dafür müssen Sie möglicherweise jeden Monat zusätzliches Geld bezahlen.

Sie können auch Drittanbieter-Anwendungen verwenden, um eingehende Anrufe zu filtern, aber Sie sollten darauf achten, keine persönlichen Informationen an diese Unternehmen weiterzugeben.

2. IP-Spoofing

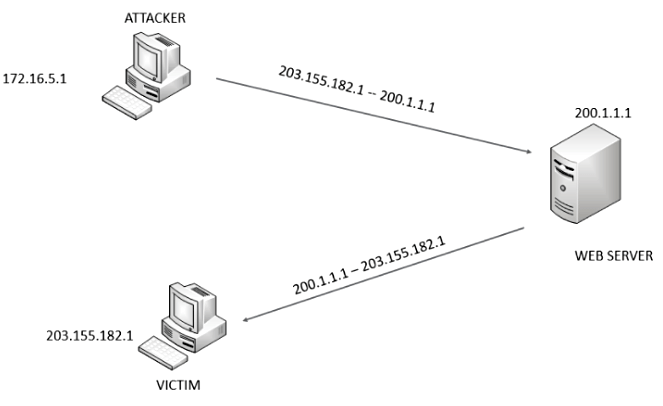

IP-Spoofing ist die Technik, ein Internetpaket mit einer geänderten Quelladresse zu erzeugen, um ein anderes Zielnetzwerk zu verschleiern oder sich als dieses auszugeben. Das ultimative Ziel wäre immer, Zugang zu erhalten, um Daten wie persönliche oder geschäftliche Informationen zu stehlen. Allerdings ist bekannt, dass Angreifer die Online-Identitäten von Personen ausnutzen, um Verbrechen zu begehen oder massive Distributed Denial of Service (DDoS)-Angriffe zu starten.

Abbildung 2. IP-Spoofing-Angriff

Was ist an einem IP-Adress-Spoofing-Angriff beteiligt?

In der Netzwerktechnologie sind Pakete die Einheit, die den Internetverkehr kombiniert und einen IP-Header enthält. Normalerweise enthalten IP-Header zwei Arten von Daten: die Quell-IP-Adresse und das Ziel der Paketanforderung.

Bei einem IP-Spoofing-Angriff erstellt der Angreifer ein Paket mit einer modifizierten Quell-IP-Adresse. Auf diese Weise sieht der Empfänger, dass das Paket von einer bekannten oder wichtigen Quelle stammt.

Wie kann man einen IP-Adressen-Spoofing-Angriff verhindern?

Um zu beginnen, stellen Sie sicher, dass Firewalls und Router korrekt eingestellt sind, stoppen Sie gefälschte Internetdaten und lassen Sie sie nicht durchkommen. Firewall-Anbieter haben ein anpassbares Anti-Spoofing-Verteidigungssystem integriert, um die Verwendung privater Adressen auf der externen Schnittstelle in der Netzwerksicherheit über viele Tage hinweg zu verhindern.

Darüber hinaus sollte die externe Schnittstelle keine Adressen akzeptieren, die für den internen Netzwerkbereich verwendet werden, selbst nicht als Quelle. Sie sollten auch verhindern, dass Quell-IP-Adressen gefälschte Daten an Netzwerke außerhalb Ihres legitimen öffentlichen Netzwerkbereichs übertragen.

3. DNS-Server-Spoofing

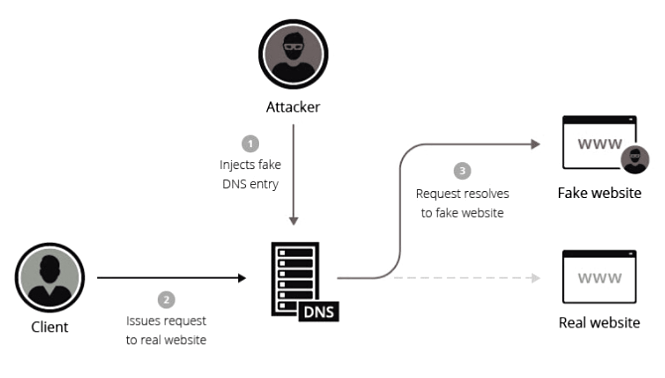

DNS-Spoofing, allgemein bekannt als DNS-Cache-Poisoning, ist ein Angriff, bei dem der Angreifer DNS-Einträge ändert, um den Internetverkehr auf eine gefälschte Website umzuleiten, die genau wie das ursprüngliche Ziel aussieht. Zwei Standardmethoden werden für DNS-Spoofing-Angriffe verwendet:

-

Man-in-the-Middle: Wo der Angreifer die Angriffsfläche zwischen dem Browser und dem DNS-Server findet. Entsprechend erhält er die Möglichkeit, sowohl den Browser als auch den Server zu durchdringen.

-

DNS-Hijacking: Bei dem der Angreifer die Anmeldeinformationen im Domain Name System (DNS) direkt ändert. Ein erfolgreicher DNS-Hijacking-Angriff führt dazu, dass eine gefälschte Website für eine Domain angezeigt wird.

Abbildung 3. DNS-Hijacking

Wie kann man DNS-Server-Spoofing-Angriffe vermeiden?

Es gibt viele DNS-Sicherheits Standardverfahren, die dabei helfen, Angreifer abzuwehren und Ihre Systeme sicher und geschützt zu halten. Da DNS-Server ständig miteinander kommunizieren, desto mehr Unternehmen die besten Praktiken befolgen, desto besser ist die gesamte IT-Sicherheit.

Es ist entscheidend, die DNS-Daten im Auge zu behalten und nach neuen Trends zu suchen, die auf das Vorhandensein eines Angreifers hinweisen könnten, wie zum Beispiel das Auftauchen eines neuen ausgehenden Hosts. DNS Server hingegen haben Sicherheitsanfälligkeiten. Mit den neuesten Updates Schritt zu halten, kann Ihnen helfen, sich gegen Angreifer zu schützen, die versuchen, bekannte Schwachstellen auszunutzen.

4. E-Mail-Spoofing

E-Mail-Spoofing ist eine Art von Cyberangriff, bei dem gefälschte Absenderinformationen als die ursprüngliche Entität erscheinen. Es wird hauptsächlich in Phishing, Spear-Phishing und Spam Angriffen verwendet, da die Menschen bereitwillig die E-Mail von ihrer bekannten Quelle öffnen.

E-Mail-Spoofing ist seit den 1970er Jahren ein Problem, wenn man die Funktionsweise der E-Mail-Protokolle betrachtet. Nach den 1990er Jahren wurde das Problem zunehmend verbreitet, und nach den 2000er Jahren verwandelte es sich in ein weltweites Cybersicherheitsproblem.

Schutzmaßnahmen gegen E-Mail-Spoofing haben sich im Jahr 2014 entwickelt. E-Mail-Dienstanbieter konnten Spam- und Phishing-Links besser erkennen als zuvor. Sie senden die verdächtige E-Mail direkt in den Spam-Ordner oder lehnen die Zustellung ab.

Wie kann man E-Mail-Spoofing verhindern?

Die Verwendung von Small Form-Factor Pluggable Transceiver (SFP), DomainKeys Identified Mail (DKIM) und Domain Message Authentication Reporting (DMARC) Protokollen ist nützlich, um sich vor E-Mail-Spoofing zu schützen.

Das Secure/Multipurpose Internet Mail Extensions (S/MIME) E-Mail-Signaturzertifikat wird jedoch verwendet, um die E-Mail zu verschlüsseln und sie vor dem Angreifer zu verbergen.

Überprüfen und verifizieren Sie die Absenderinformationen, bevor Sie antworten, Maßnahmen ergreifen oder Anhänge herunterladen. Seien Sie sich der besten Praktiken für Netzwerksicherheit bewusst und lassen Sie nicht zu, dass der Angreifer Sie dazu bringt, Informationen per E-Mail zu teilen.

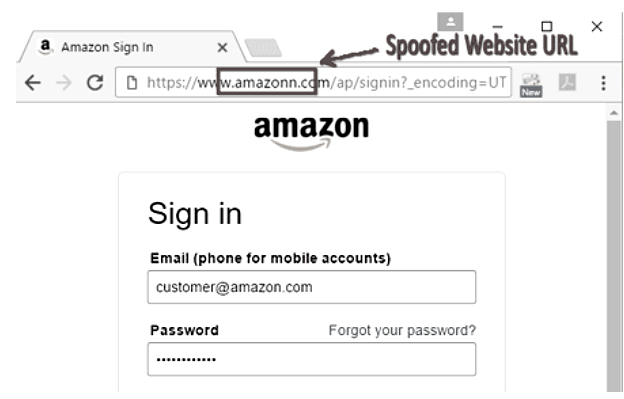

5. Website-Spoofing

Website-Spoofing ist der Aufbau einer gefälschten Version einer legitimen Website, um Benutzer auf eine Phishing- oder bösartige Website umzuleiten. Um die Spoofing-Seite echt erscheinen zu lassen, verwendet der Angreifer ein ähnliches Logo, eine ähnliche Schriftart und Farbe, um die Besucher zu täuschen. Jeder, der Zugang zu Webseitentools hat, kann schnell eine gefälschte Website mit einer gefälschten Domain-URL erstellen.

Phishing-E-Mails können einzeln oder in großen Mengen mit gefälschten Website-Adressen gesendet werden. Das Ziel ist in jedem Fall, ein Opfer dazu zu bringen, auf einen bösartigen Link oder eine Datei zu klicken.

Hacker können Website-Spoofing nutzen, um Zugang zu persönlichen Identifikationsdaten geschützter Gesundheitsinformationen zu erhalten, Malware zu verbreiten oder Netzwerkzugriffsprotokolle zu umgehen.

Abbildung 4. Website-Spoofing-Angriff

Wie kann man Website-Spoofing verhindern?

Um Website-Spoofing zu verhindern, arbeitet Anti-Spoofing-Software daran, die gefälschte URL zu erkennen und zu blockieren. Firewalls werden auch verwendet, um Spoofing-Websites zu erkennen und zu vermeiden. Die Next-Generation-Firewalls können Spoofing-Websites effektiv erkennen und blockieren. Allerdings wachsen die Sicherheitsbedenken weiterhin.

Laut den Daten der Anti-Phishing Working Group (APWG) verwenden die meisten Phishing-Versuche URLs anstelle von Domainnamen; daher gäbe es viele Webseiten-Spoofing-Versuche, die OpenDNS nicht erkennen könnte.

Darüber hinaus könnte DNS-Filterung Sie auch vor Website-Spoofing-Angriffen schützen. Wenn eine Person versucht, eine dieser bösartigen Websites zu besuchen, wird ihr DNS gesperrt.

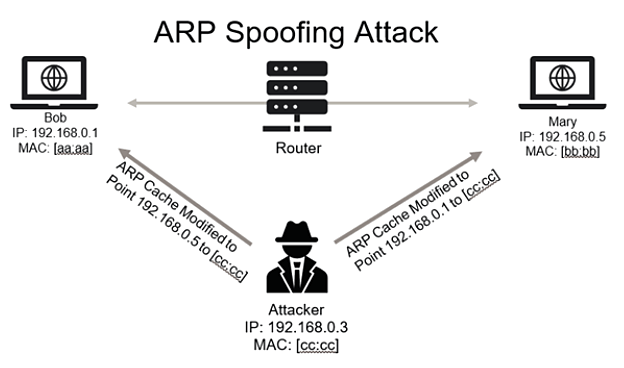

6. ARP-Spoofing

ARP-Spoofing umfasst das Senden falscher Address Resolution Protocol (ARP)-Nachrichten anSDas lokale Netzwerk.

Cyberkriminelle nutzen ARP-Spoofing effektiv, um die Kontrolle über jede Datei im System zu übernehmen. Sie könnten überwacht werden, oder der Datenverkehr könnte zum Stillstand kommen, bis Sie die Forderung des Angreifers erfüllt haben.

Das Address Resolution Protocol (ARP) arbeitet in der Datenverbindungsschicht (Schicht 2) des Open Systems Interconnection (OSI) Modells. Da es die physische Netzwerkschnittstelle verbindet, führt das Spoofing des ARP den Datenverkehr zu einem anderen Ziel.

Um die Kontrolle über ein LAN zu erlangen, folgen Hacker einer Reihe von Verfahren. Sie senden ein gefälschtes ARP-Paket, eine Abfrage, die zur Spoofing-Verbindung führt, und übernehmen dann die Kontrolle.

Abbildung 5. ARP-Spoofing-Angriff

Wie kann man ARP-Spoofing-Angriffe verhindern?

Wie bereits zuvor beschrieben, funktioniert ein ARP-Spoofing-Angriff mit der MAC- und der IP-Adresse. Also, zunächst könnte es helfen, sie sicher und schwer zu durchdringen zu halten, um sich vor einem ARP-Spoofing-Angriff zu schützen.

Netzwerk-Hubs, Switches, Router, alle Geräte, die mit MAC- und IP-Adressen umgehen, sollten frei von Schwachstellen bleiben. Basierend auf der Angriffsfläche könnte der ARP-Spoofing-Angriff jede Ihrer Netzwerkkomponenten durchdringen, wenn bestimmte Sicherheitsmaßnahmen fehlen.

Die Verhinderung von ARP-Spoofing ist insgesamt wahrscheinlicher, wenn man an die sichere digitale Erfahrung denkt. Das Identifizieren der häufigsten Sicherheitsanfälligkeiten und der Patch könnte Sie jedoch vor einer Vielzahl von ARP-Spoofing-Angriffen schützen.

Was sind Spoofing-Funktionen?

Spoofing-Angriffe gehören zu den vielfältigsten Schwachstellen, mit denen moderne Unternehmen konfrontiert sind. Während viele Cyberangriffe einem ähnlichen Muster folgen, treten Spoofing-Angriffe in verschiedenen Formen und Größen auf, jede mit ihren eigenen Risiken und Zielen. Manchmal sucht der Angreifer nach mehr Informationen, während der Hacker in anderen Fällen versucht, Ihre kritischen Dienste lahmzulegen.

Obwohl Sie nicht jeden Angriff verhindern können, kann das Bewusstsein für die Gefahren und das Ergreifen von Maßnahmen zur Verringerung der Chancen eines erfolgreichen Angriffs dazu beitragen, den Netzwerkzugang aufrechtzuerhalten.

DNS-Traceroute-Tools werden verwendet, um einen Spoofing-Angriff zu identifizieren. Der Angreifer muss die DNS-Antwort fälschen, um einen DNS-Spoofing-Angriff zu starten.

Sie können überprüfen, auf welchen DNS-Anfrage geantwortet wurde, indem Sie DNS-Traceroute-Tools verwenden. Sie können das Ziel des DNS-Servers einsehen und überprüfen, ob die DNS-Antwort gefälscht wurde.

Wie wird Spoofing durchgeführt?

In der ältesten Form ist Spoofing der Akt, sich am Telefon oder im Internet als jemand anderes auszugeben. Telefon-Spoofing tritt auf, wenn ein Anrufer vorgibt, von Ihrer Bank oder Kreditkartenfirma zu sein, und persönliche Informationen wie Kontodaten oder Kreditkartennummern anfordert. Die Praxis des Telefonnummerns Spoofing, bei der Anrufer-ID-Informationen gefälscht werden, hat sich unter Spoofern als beliebte Methode etabliert, um als echt durchzugehen.

Spoofing, das im Internet auftritt, kann hingegen sehr komplex sein. Betrügerische E-Mails sind die häufigste Methode, obwohl auch andere Techniken wie das Spoofing von Geräten und Adressen verwendet werden. Die meisten Spoofing-Versuche, unabhängig von ihrer Art, sind destruktiv. Cyberangreifer, die an diesen böswilligen Aktivitäten beteiligt sind, versuchen in der Regel, Zugang zu den privaten Informationen des Opfers zu erhalten, Malware zu verbreiten, in das Netzwerk des Opfers einzudringen oder dem Opfer finanziellen Schaden durch Cybersicherheitsbedrohungen zuzufügen.

Eine nicht identifizierte Hackergruppe startete 2006 den ersten groß angelegten DNS-Spoofing-Angriff auf drei in Florida ansässige Gemeinschaftsbanken. Alle drei Websites hatten ihre Server kompromittiert, und der Verkehr wurde auf gefälschte Anmeldeseiten umgeleitet, wo sensible Daten von ahnungslosen Nutzern gestohlen wurden.

Um Ihre Privatsphäre zu schützen, müssen Sie möglicherweise eine gefälschte Telefonnummer, IP-Adresse oder sogar eine falsche Identität verwenden. Jedoch ist die Verwendung von Spoofing zur Begehung von Betrug oder anderen kriminellen Handlungen gesetzeswidrig.

Wie man sich gegen Spoofing-Angriffe schützt?

Der Schutz vor Spoofing-Angriffen ist keine isolierte Maßnahme, die durch einen einzelnen Patch das System sicher halten könnte. Ratchet ist ein kombinierter Aspekt, um die gesamte interne und externe IT-Infrastruktur sicher zu halten.

Oft werden Spoofing-Angriffe verwendet, um Informationen zu stehlen, um einen weiteren, noch drastischeren Cyberangriff zu planen. Abgesehen von der Netzwerkschnittstelle wird Ihnen die folgende Praxis helfen, sich gegen Spoofing-Angriffe zu schützen.

-

Minimieren Sie Vertrauensvereinbarungen: Unternehmen sollten Verfahren einführen, die so wenig wie möglich auf zwischenmenschlichem Vertrauen basieren. Weil der Angreifer ausschließlich die Vertrauensbeziehung nutzt, um IP-Adressen für die Authentifizierung zu stehlen.

Es ist besser, sich auf konstruktive Kommunikation zu verlassen, als auf die Aussage einer Person zu glauben oder sich auf sie zu verlassen. Da es eine abstrakte Emotion ist, sind die Chancen, ausgenutzt zu werden, hoch. Die Minimierung einer solchen Vereinbarung könnte Sie und Ihr Unternehmen vor Spoofing-Angriffen schützen.

-

Filterung des Pakets: Wenn Pakete über ein Netzwerk gesendet werden, untersuchen Paketfilter sie, um ungewöhnliche Paketübertragungen zu identifizieren. Es hilft, IP-Adress-Spoofing-Angriffe zu verhindern, da sie Pakete herausfiltern und ablehnen können, die keinen Zugang zum Netzwerk haben. In den meisten Fällen ist die Paketfilterung der Firewall-Prozess, der in den erweiterten Firewall-Funktionen üblich ist.

-

Verwenden Sie Spoofing-Erkennungstools: Es gibt viele Sicherheitstools, die zur Erkennung und Verhinderung von Spoofing-Angriffen verfügbar sind. Die Verwendung des richtigen Sicherheitstools mit Spoofing-Erkennungsfunktionen oder einer speziellen Spoofing-Erkennungstechnologie könnte vor den häufigsten Spoofing-Angriffen schützen.

Abgesehen von Firewalls und anderen Netzwerksicherheitstools sind spezielle Spoofing-Erkennungstools verfügbar, um Ihren Computer oder Ihr Netzwerk vor verschiedenen Spoofing-Angriffen zu schützen.

infoSie können die Zenarmor Security Control-Funktion zur Erkennung und Verhinderung von Spoofing-Angriffen verwenden. Sie können nahezu in Echtzeit kommerziell hochwertige Bedrohungsverfolgung und -schutz mit dem Advanced Threat Protection-Feed von Sunny Valley erhalten.

-

Verwenden Sie ein kryptografisches Protokoll: Traditionelle Netzwerkprotokolle haben oft Schwierigkeiten, einen Spoofing-Angriff zu verhindern. Das kryptografische Protokoll könnte Netzwerkpaketanfragen verschlüsseln, um Cyberangriffe wie den Man-in-the-Middle- oder Machine-in-the-Middle-Angriff zu vermeiden.

Transport Layer Security (TLS), Secure Shell (SSH), HTTP Secure (HTTPS) werden verwendet, um die Daten vor der Übertragung an das Ziel zu verschlüsseln.

-

Schulen Sie den Mitarbeiter: Werkzeuge oder Software können Ihre Organisation nicht schützen, ohne dass Ihre Mitarbeiter in den besten Praktiken und Grundlagen der Cybersicherheit geschult werden. Sie sollten beigebracht bekommen, wie Spoofing-Angriffe funktionieren und wie man konventionelle Cyberangriffe wie Spoofing, Phishing und Social Engineering erkennt.

Schulen Sie sie darin, verdächtige Websites und E-Mails zu vermeiden und keine Aktionen durchzuführen, bevor sie die Identität des Absenders überprüft haben. Außerdem sollten Sie sie streng darauf hinweisen, auf keine E-Mail zu antworten, die nach dem Passwort, persönlichen Informationen oder sogar Finanzdaten fragt.