Logische Bombe: Definition, Beispiele und Prävention

Eine Logikbombe ist eine Art von Cyberangriff auf Computer. Logikbomben stoppen Ihre Aktivitäten zusätzlich zum Löschen Ihrer wichtigen Daten. Diese Gefahren können Ihre Organisation jederzeit treffen, genau wie echte Bomben.

Logikbomben sind häufig in intrinsisch gefährlicher Software wie Viren und Würmern zu sehen, und sie führen eine bestimmte Nutzlast zu einem bestimmten Zeitpunkt oder wenn eine bestimmte Bedingung erfüllt ist, aus. Ein Virus oder Wurm könnte diese Methode nutzen, um an Fahrt zu gewinnen und sich unbemerkt auszubreiten. Bestimmte Daten, wie Freitag der 13. oder der erste April, werden von einigen Viren angegriffen, wenn sie ihre Wirtsysteme angreifen. "Zeitbomben" beziehen sich auf Trojaner und andere Computerviren, die an bestimmten Daten aktiviert werden.

Die Nutzlast einer Logikbombe muss unerwünscht und dem Softwarebenutzer verborgen sein, um zu qualifizieren. Zum Beispiel wird Testsoftware, die Code enthält, der eine bestimmte Funktion nach einer festgelegten Zeit deaktiviert, normalerweise nicht als Logikbombe angesehen.

Cyberangriffe mit Logikbomben sind listig und intelligent, aber der Schaden, den sie anrichten können, ist verheerend. Dieser Artikel wird Logikbomben definieren, beschreiben, wie sie funktionieren, und die Merkmale einer Logikbombe sowie den Unterschied zwischen einer Logikbombe und einer Zeitbombe erläutern. Wir werden Ihnen auch Beispiele für Logikbomben geben und zeigen, wie man sie verhindert. Die folgenden Fragen werden hier behandelt:

-

Kann eine Logikbombe erkannt werden?

-

Ist die Logikbombe Malware?

-

Ist die Logikbombe ein Virus?

Was ist eine Logikbombe?

Eine Logikbombe ist eine Abfolge von Anweisungen, die auf einem Computer gespeichert ist und unter bestimmten Bedingungen ein Betriebssystem oder ein Netzwerk angreifen kann, indem sie eine schädliche Nutzlast ausliefert. Eine Logikbombe wird nur aktiviert, wenn bestimmte Bedingungen erfüllt sind. Diese Einschränkungen können so einfach sein wie ein bestimmter Tag oder eine bestimmte Uhrzeit. Insbesondere wird eine Logikbombe verwendet, um ein System zu zerstören, indem Festplatten gelöscht, Dateien entfernt oder Daten verändert werden, und sie wird bei einem bestimmten Ereignis ausgelöst. Ein Ereignis kann der genaue Tag oder die Stunde vor der Installation der infizierten Software oder der Entfernung einer bestimmten Datei aus einem System sein.

Die Hauptziele von Logikbomben sind das Neuformatieren einer Festplatte, das Ändern oder Beschädigen von Daten und das Löschen wichtiger Informationen aus dem System. Eine enorme Menge an Zerstörung kann durch eine Logikbombe verursacht werden.

Logikbomben werden hauptsächlich zusammen mit Würmern und Viren eingesetzt, um den Schaden zu maximieren, bevor sie entdeckt werden. Obwohl einige Leute die beiden Begriffe verwechseln, beziehen sie sich nicht auf dieselben Arten von Malware. Lassen Sie uns das Argument Wurm vs. Virus besser verstehen:

Ein Computervirus ist ein schädliches Programm, das sich verbreitet, indem es Daten in Dateien verzerrt oder löscht. Computerviren sind nützliche Komponenten von Logikbomben, die von den Vergeltungstruppen erstellt werden könnten.

Computerschwämme sind vergleichbar mit Computerviren, obwohl sie komplexer sein können. Ein Wurm breitet sich im Gegensatz zu einem Virus automatisch aus, sobald er ein Netzwerk betreten hat. Ein Wurm verbreitet gefährlichere Software wie Spyware, Rootkits und Ransomware.

Obwohl Logikbomben gelegentlich mit denselben Methoden geliefert werden können, die verwendet werden, um Ihren Computer mit Viren oder anderer Malware zu infizieren, werden sie häufiger von Benutzern mit privilegiertem Zugang zum angegriffenen System platziert, was sie schwer zu erkennen macht.

Was ist der Zweck einer Logikbombe?

Typischerweise ist eine Logikbombe darauf ausgelegt, Schaden zu verursachen, Aktivitäten zu unterbrechen, Daten zu löschen oder zu verfälschen oder vertrauliche Informationen zu stehlen. Die Hauptziele von Logikbomben sind das Neuformatieren einer Festplatte, das Ändern oder Beschädigen von Daten und das Löschen wichtiger Informationen aus dem System. Eine enorme Menge an Zerstörung kann durch eine Logikbombe verursacht werden.

Um der Entdeckung zu entgehen, werden Logikbomben absichtlich so gestaltet, dass sie bestimmte Systeme oder Anwendungen anvisieren und können in harmloser Software verborgen sein.

Wie funktioniert eine Logikbombe?

Positive und negative Bedingungen haben beide das Potenzial, eine Logikbombe zu zünden. Positive Trigger-Logikbomben zünden, wenn eine bestimmte Bedingung erfüllt ist, wie zum Beispiel das Datum eines bedeutenden Geschäftsevents oder wenn Sie auf eine bestimmte Datei zugreifen. Zusätzlich ist eine Logikbombe mit negativen Triggern eine, die detoniert, wenn eine Vorbedingung nicht erfüllt ist. Und eine Logikbombe mit negativen Triggern ist eine, die detoniert, wenn eine Vorbedingung nicht erfüllt ist, zum Beispiel wenn die Bombe nicht rechtzeitig deaktiviert wird oder ein Arbeiter den Code bis zu einem bestimmten Zeitpunkt nicht deaktivieren kann.

In jedem Fall weist das Logiksystem der Software die Logikbombe an, zu detonieren und den beabsichtigten Schaden zu verursachen, wenn die gewünschten Bedingungen erfüllt sind.

Angriffe mit Logikbomben sind ziemlich schädlich. Es gab Fälle, in denen Logikbomben die Server wichtiger Unternehmen und Finanzinstitute zerstört haben. Alles, was die Server einer großen Organisation lahmlegen kann, hat das Potenzial, sowohl der Organisation als auch der Öffentlichkeit, die sie bedient, katastrophalen Schaden zuzufügen.

Logikbomben sind darauf programmiert, eine Vielzahl von bösartigen Aktionen auszuführen; einige Beispiele sind wie folgt:

-

Ressourcen im System aufbrauchen

-

Daten entfernen

-

Benutzerzugang einschränken oder verbieten

-

Hintertüren für Hacker erstellen

-

Verzerrte Daten

-

Datendiebstahl

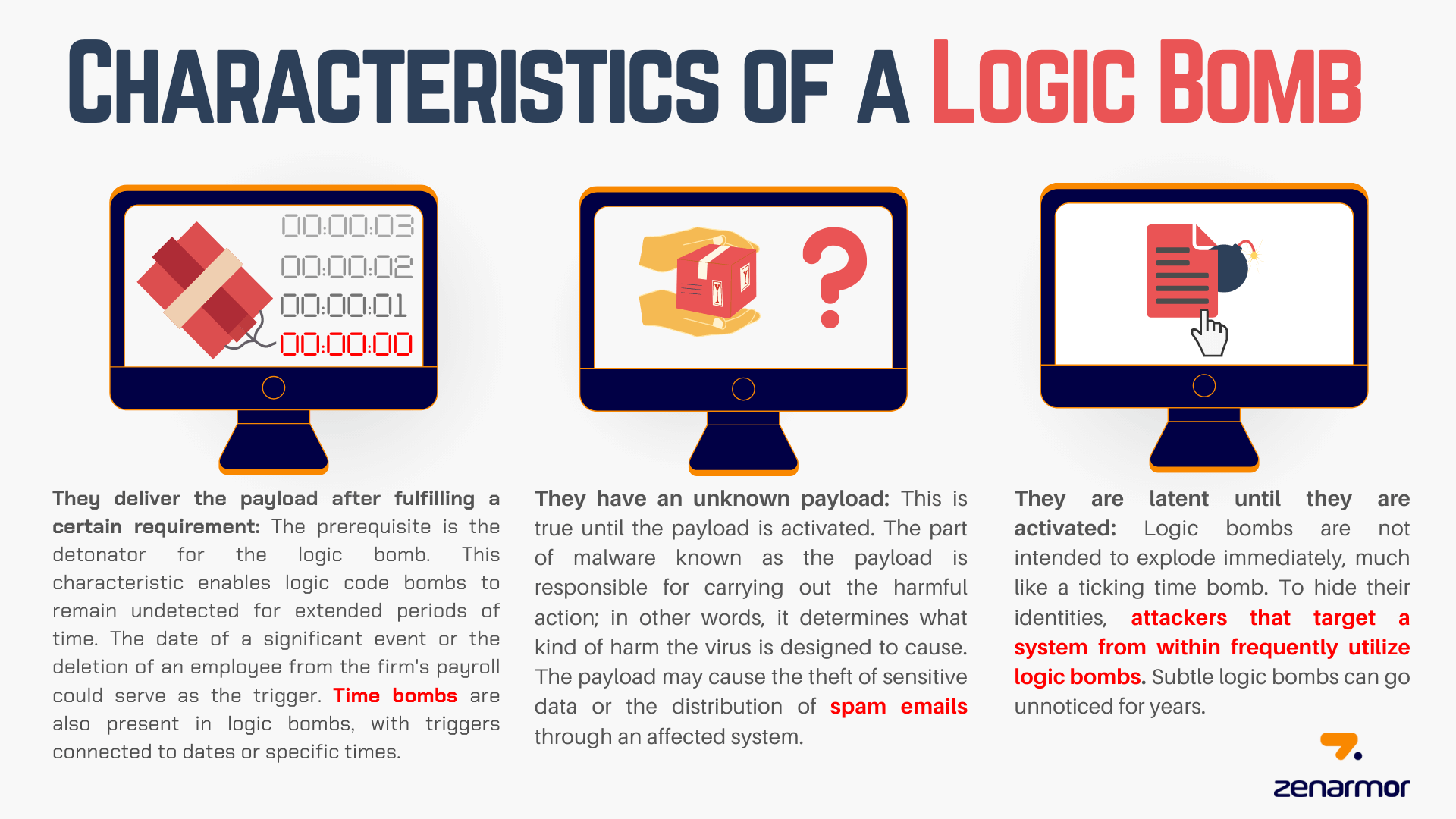

Was sind die Merkmale einer Logikbombe?

Eine Logikbombe hat insbesondere die folgenden drei Eigenschaften:

-

Sie sind latent, bis sie aktiviert werden: Logikbomben sind nicht dazu gedacht, sofort zu explodieren, ähnlich wie eine tickende Zeitbombe. Um ihre Identitäten zu verbergen, nutzen Angreifer, die ein System von innen angreifen, häufig Logikbomben. Subtile Logikbomben können jahrelang unbemerkt bleiben.

-

Sie haben eine unbekannte Nutzlast: Dies ist wahr, bis die Nutzlast aktiviert wird. Der Teil der Malware, der als Payload bekannt ist, ist dafür verantwortlich, die schädliche Aktion auszuführen; mit anderen Worten, er bestimmt, welche Art von Schaden der Virus verursachen soll. Die Nutzlast kann den Diebstahl sensibler Daten oder die Verbreitung von Spam-E-Mails über ein betroffenes System verursachen.

-

Sie liefern die Nutzlast nach Erfüllung einer bestimmten Anforderung: Die Voraussetzung ist der Zünder für die Logikbombe. Diese Eigenschaft ermöglicht es Logikbomben, über längere Zeiträume unentdeckt zu bleiben. Das Datum eines bedeutenden Ereignisses oder die Löschung eines Mitarbeiters aus der Gehaltsliste des Unternehmens könnte als Auslöser dienen. Zeitbomben sind auch in Logikbomben vorhanden, mit Auslösern, die an Daten oder bestimmte Zeiten gebunden sind.

Abbildung 1. Merkmale einer Logikbombe

Was sind die Arten von Logikbomben?

Es gibt zahlreiche Arten von Logikbomben, jede mit ihren eigenen einzigartigen Merkmalen und Aktivierungsverfahren. Beispiele für häufige logische Bomben sind:

- Ereignisgesteuerte Logikbomben: Diese Logikbomben aktivieren sich, wenn ein bestimmtes Systemereignis eintritt. Das Ereignis könnte so einfach sein wie der Zugriff auf eine Datei oder so komplex wie das Erfüllen einer Netzwerkbedingung.

- Zeitbasierte Logikbomben: Dies sind Logikbomben, die an bestimmten Daten oder Zeitintervallen gezündet werden. Sie bleiben bis zur angegebenen Zeit inaktiv, zu der sie ihre Ladung ausführen.

- Bedingungsbasierte Logikbomben: Bedingungsbasierte Logikbomben werden aktiviert, wenn bestimmte Systembedingungen erfüllt sind. Zum Beispiel können sie aktiviert werden, wenn eine bestimmte Datei fehlt oder ein bestimmter Prozess läuft.

- Benutzeraktivierte Logikbomben: Diese Logikbomben werden durch spezifische Benutzereingaben oder Aktionen aktiviert. Sie können als legitime Programme oder Dateien getarnt sein, um die Benutzer dazu zu verleiten, sie auszuführen.

Das Verständnis der verschiedenen Arten von Logikbomben ermöglicht die Identifizierung ihrer Eigenschaften und Verhaltensweisen, was die Entwicklung effektiver Gegenmaßnahmen erleichtert.

Was ist der Unterschied zwischen einer Logikbombe und einer Zeitbombe?

Logikbomben umfassen Zeitbomben. Obwohl einige Menschen sie als eine ähnlich vergleichbare Attacke betrachten könnten, sind sie eine Untergruppe von Logikbomben. Eine Logikbombe mit einem zeitabhängigen Auslöser wird als "Zeitbombe" bezeichnet. Dies könnte als die einfachste Form der Logik betrachtet werden, die in einer Logikbombe verwendet werden kann. Ähnlich wie bei einer echten, physischen Zeitbombe besteht das Ziel der Programmierung dieser Form des Auslösers darin, dem Angreifer genügend Zeit zu geben, den Zielbereich zu verlassen, in diesem Fall den Computer oder das Netzwerk, in dem die Bombe platziert wurde, damit er weniger wahrscheinlich verletzt wird oder als Täter identifiziert wird.

Das Beispiel des negativen Triggers ist eine komplexere Auslegung der Zeitbomben-Idee, da der Benutzer die Frist des Triggers verzögern kann und somit als "Tote-Schalter" fungiert.

Kurz gesagt, eine Zeitbombe ist eine bösartige Software, die zu einem festgelegten Zeitpunkt und Datum oder nach einer festgelegten Zeitspanne detoniert. Eine Zeitbombe wird explodieren, wenn sie bis zu diesem Zeitpunkt nicht gefunden und entschärft wird. Die Zeitbombe kann nicht detonieren, wenn bestimmte besondere Anforderungen erfüllt (oder nicht erfüllt) sind. Das bedeutet, dass der grundlegende Unterschied zwischen Logikbomben und Zeitbomben die Möglichkeit einer Zeitfunktion in einer Logikbombe ist, die als Sicherheitsmaßnahme fungiert. Während Zeitbomben einfach zeitgesteuerte Funktionen als Kriterium für ihre Detonation benötigen, können sie sich selbst löschen, wenn die Voraussetzungen innerhalb eines bestimmten Zeitrahmens erfüllt sind.

Was sind Beispiele für Logikbomben?

Unzufriedene Arbeiter nutzen häufig Logikbomben als Waffen, aber auch staatlich unterstützte Agenten sind in der Lage, sie zu verwenden. Das Ereignis der Transsibirischen Pipeline, das 1982 stattfand, ist eines der bekanntesten Beispiele für einen Logikbombenvorfall. Der erste Angriff mit einer Logikbombe soll 1982 während des Kalten Krieges zwischen den Vereinigten Staaten und der Sowjetunion stattgefunden haben. Berichten zufolge wurde die CIA darüber informiert, dass ein KGB-Agent von einer kanadischen Firma die Pläne und die Software für ein fortschrittliches Steuerungssystem gestohlen hatte, das auf einer sibirischen Pipeline eingesetzt werden sollte. Es scheint, dass die CIA eine Logikbombe im System versteckt hatte, um den Gegner zu untergraben. Obwohl die Fakten darüber, was mit dieser Pipeline passiert ist, möglicherweise nie bekannt werden, gab es viele gut dokumentierte Logikbombenangriffe.

Zusätzliche Beispiele für Logikbomben aus der realen Welt sind wie folgt:

-

2000: Eine große Jury klagte im Jahr 2000 einen Wertpapierhändler und Programmierer von Deutsche Morgan Grenfell an. Glücklicherweise wurde seine Logikbombe von 1996 gefunden, bevor sie 2000 detonieren sollte.

-

2001: Ein Systemadministrator verließ Ende 2001 seine Position bei UBS, und nur wenige Stunden später kaufte er eine Reihe von "Put"-Optionen, die ihm Geld einbringen würden, wenn die Aktie seines früheren Arbeitgebers bis zum 15. März 2002 fiel. Am 4. März detonierte die Logikbombe, die er hinterlassen hatte, und verursachte umfangreiche Systemschäden bei UBS. Er wurde festgenommen, erhielt eine lange Haftstrafe und wurde zu umfangreichen Entschädigungszahlungen verurteilt.

-

2003: Ein Programmierfehler verhinderte, dass eine Logikbombe eines Unix-Administrators bei Medco Health Solutions detonierte. Als er es erneut versuchte, fand ein anderer Administrator es und deaktivierte es. Der Täter erhielt eine Gefängnisstrafe und eine Geldstrafe von 81.200 Dollar.

-

2006: Um das Netzwerk zu schädigen und den Wert der Unternehmensaktien zu verringern, zündete ein Systemadministrator der Schweizer multinationalen Investmentbank UBS Group AG eine Logikbombe. Er erhielt eine Strafe von mehr als acht Jahren Gefängnis und eine Geldstrafe von 3 Millionen Dollar.

-

2008: Die Vertragsbeschäftigung eines Programmierers bei dem amerikanischen Hypothekenriesen Fannie Mae wurde 2008 beendet. Bevor sein Netzwerkzugang beendet wurde, konnte er eine Logikbombe installieren, die alle Daten des Unternehmens zerstören sollte, aber der bösartige Code wurde schnell gefunden und deaktiviert. Der Auftragnehmer erhielt eine 41-monatige Haftstrafe. Durch Netzwerkprotokolle und einen Vergleich der Informationen in einem Verzeichnis, das er am Tag vor seiner Entlassung auf seinem Laptop erstellt hatte, konnten die Programmierer von Fannie Mae ihn als Quelle des bösartigen Skripts identifizieren.

-

2013: Daten bei zahlreichen Banken und Medienunternehmen wurden durch eine Logikbombe, die auf Südkorea abzielte, zerstört.

-

2019: Nachdem er Logikbomben in den von ihm erstellten Programmen versteckt hatte, wurde ein Vertragsarbeiter für die Siemens Corporation entdeckt. Er wollte zusätzlichen Aufwand von der Firma, um den Schaden zu beheben. Er arbeitete über zehn Jahre lang für Siemens, wo er Tabellenkalkulationssoftware zur Verwaltung von Geräten bereitstellte. Allerdings zündete Tinley schließlich eine Logikbombe in einer der Tabellenkalkulationen. Die Software würde "fehlerhaft" werden, jedes Mal wenn die vorgegebene logische Bedingung erfüllt war, und Tinley würde aufgefordert werden, sie zu "reparieren". Tinleys Plan wurde zwei Jahre lang durchgeführt. Als Tinley das Software-Passwort während eines weiteren Absturzes an das IT-Team von Siemens weitergab, während sie nicht im Büro war, wurde die Logikbombe schließlich gefunden.

Wie man Logikbomben verhindert?

Obwohl es keine Möglichkeit gibt, Logikbombenangriffe vollständig zu vermeiden, gibt es eine Vielzahl von Strategien, um sie zu stoppen, da sie erheblichen Schaden anrichten und heimtückisch sind. Aber indem Sie die unten aufgeführten wesentlichen Maßnahmen ergreifen, können Sie es Angreifern erschweren und Logikbombenangriffe sowie andere Malware-Bedrohungen vermeiden:

-

Verwenden Sie zuverlässige Antivirensoftware: Es macht keinen Spaß, Viren von Ihrem Computer zu entfernen. Sie müssen sich keine Sorgen über Malware-Infektionen machen, wenn Sie gute Antivirus-Software verwenden. Ein vertrauenswürdiges Anti-Malware-Programm wird Malware daran hindern, Ihr Gerät zu infizieren, und es wird kontinuierlich aktualisiert, um die neuesten Bedrohungen zu bekämpfen. Die beste Vorsichtsmaßnahme, die Sie ergreifen können, um ein sichereres Online-Erlebnis zu gewährleisten, ist, es zu nutzen.

Darüber hinaus ist es wichtig, dass Sie Ihre Antivirensoftware regelmäßig aktualisieren. Wenn die Software alle Updates für die neuesten Infektionen fehlen, werden logische Sprengstoffe in Form jeder neuen Malware-Variante in der Lage sein, das System zu infiltrieren.

-

Führen Sie regelmäßige Dateiscans durch: Es ist unerlässlich, alle Dateien regelmäßig zu scannen. Aufgrund der Tatsache, dass logische Sprengstoffe im Code verborgen sind, ist es entscheidend, komprimierte Dateien zu überprüfen, um sicherzustellen, dass sie keine versteckten Bedrohungen enthalten.

-

Laden Sie nichts herunter, bei dem Sie unsicher sind oder dem Sie nicht vertrauen: Verwenden Sie Ihr bestes Urteilsvermögen, wenn Sie Software oder Dokumente aus dem Internet herunterladen, so wie Sie es beim Kauf eines großen Artikels oder bei anderen wichtigen Entscheidungen tun würden. Freeware mit einem schlechten Ruf oder Raubkopien sollten vermieden werden. Verwenden Sie nur Antivirensoftware von renommierten Sicherheitsanbietern. Hacker sind Meister darin, Schwächen zu ihrem Vorteil zu nutzen, um anderen zu schaden. E-Mail-Anhänge und dubiose URLs sollten vollständig vermieden werden. Vermeiden Sie illegale Software. Dies ist eine der häufigsten Methoden zur Verbreitung von Malware.

-

Führen Sie routinemäßige Betriebssystem-Updates durch: Es gibt eine Vielzahl von Malware, darunter Logikbomben, Ransomware und Spyware. Zusätzlich nutzen diese Gefahren häufig neu entdeckte Schwachstellen im Betriebssystem aus. Glücklicherweise aktualisieren Softwarehersteller es oft, um diesen Gefahren entgegenzuwirken. Sie müssen Ihr Betriebssystem häufig aktualisieren, wenn Sie von diesen Verbesserungen profitieren möchten. Eine der einfachsten Methoden, um Ihr Smartphone zu schützen, ist, dies zu tun.

-

Schulen Sie Ihre Benutzer: Bilden Sie die Mitarbeiter darin aus, betrügerische E-Mails zu erkennen. E-Mail-Anhänge sind eine weitere verbreitete Methode zur Verbreitung von Malware.

Kann eine Logikbombe erkannt werden?

Ja. Obwohl sie schwer zu erkennen sind, können sie mit Vorsicht und einem anständigen Antivirenprogramm vermieden werden. Der einfachste Ansatz, eine Logikbombe zu erkennen, besteht darin, genau darauf zu achten, wie sich Ihr Computer verhält, sein Betriebssystem gründlich zu verstehen und alles zu überprüfen, was merkwürdig erscheint.

Beginnen Sie damit, nach den folgenden Hinweisen zu suchen, die sowohl mit Ihren Internetaktivitäten als auch mit seltsamen PC-Problemen zusammenhängen. Wenn mehrere davon auf Sie zutreffen, nutzen Sie die besten verfügbaren Malware-Entfernungslösungen, sprechen Sie aber auch mit einem Fachmann. Hinweise zur Erkennung einer Logikbombe finden Sie unten:

-

Ihr Computer hat einen seltsamen Code: Um zu funktionieren, muss ein Logikbombenvirus in Ihren Computer eingebettet sein. Also wird Ihnen die regelmäßige Überprüfung aller Ihrer Codierungen helfen, einen solchen Angriff zu erkennen. Überprüfen Sie Ihr Betriebssystem und Ihre Software, insbesondere alles, was entscheidend ist, das Sie häufig verwenden oder das sensible Daten enthält, egal ob Sie es selbst tun oder einen Experten beauftragen. Sie könnten es mit einem Cyberangriff zu tun haben, wenn Sie Code finden, der dort nicht hingehört, wie die Logikbomben-Beispiele auf GitHub. Sie können Ihnen erklären, wozu die gefährlichen Apps gemacht wurden, bevor Sie sie von Ihrem Computer löschen.

-

Dateien ändern sich oder verschwinden: Es gibt zahlreiche Merkmale, die Ihr Computer anzeigen kann und die auf einen Logikbombenangriff hinweisen, selbst wenn Sie den Code nicht sofort bemerken. Alles hängt vom Verwendungszweck des Virus ab. Sie könnten Änderungen an Dokumenten bemerken, die Sie nicht erklären können, zum Beispiel, wenn der Autor der Malware hinter Dokumenten her ist. Sie könnten vollständig verschwinden oder neue Dateien für ihren Ordner erwerben. Jede solche Diskrepanz könnte das Ergebnis von Datenmanipulation sein.

-

Änderungen persönlicher Informationen ohne Ihre Zustimmung: Ihre sensiblen Informationen werden aktualisiert, aber nicht von Ihnen, was ein noch offensichtlicheres Zeichen für einen Cyberangriff mit einer Logikbombe ist. Es könnte etwas Ungewöhnliches auf einem Formular geben, das Sie ausgefüllt haben, wie zum Beispiel eine Telefonnummer, Referenzen, Einkommen usw. Es ist möglich, dass Ihr Passwort für ein Online-Konto plötzlich falsch ist, sodass Sie ein neues einrichten müssen. Aus diesem Grund sollten Sie immer vorsichtig sein, was Sie an Ihrem Computer tun. Verwenden Sie eine Ereignisprotokollverwaltungssoftware oder notieren Sie einfach Ihre Aktionen auf Papier, wenn Sie an Tagen, an denen Sie extrem beschäftigt sind, dazu neigen, Dinge zu vergessen.

-

Ihre privaten Informationen sind online: Trotz Ihrer besten Bemühungen können Sie feststellen, dass jemand Zugriff auf Ihre Anmeldeinformationen, Informationen auf Ihrem Computer, einer externen Festplatte oder einem anderen schwer zugänglichen Ort hat. Überprüfen Sie auf Logikbomben, wenn Sie denken, dass jemand Ihr System gehackt hat, aber keine anderen Malware oder alarmierenden Anzeichen vorhanden sind. Sie sind geschickt darin, persönliche Informationen zu stehlen, während sie von Ihrer Cybersicherheit unentdeckt bleiben.

-

Ihr Computer "flippt aus" mit seltsamen Problemen: Wenn die Voraussetzung für eine solche Bombe erfüllt ist, explodiert sie und kann jeglichen Schaden anrichten, von der Sperrung oder Löschung wichtiger Dateien bis hin zur Offenlegung von Verbraucherinformationen online.

Selbst wenn Sie keine Lösegeldforderung erhalten, könnte eine Logikbombe schuld sein, wenn Ihr Computer sich seltsam verhält, ohne dass ein offensichtlicher Grund vorliegt, selbst nachdem ein Fachmann ihn untersucht hat.

-

Ihr Zugang ist ohne Grund eingeschränkt: Ein Malware-Angriff dieser Art kann Ihnen den Zugriff auf Ihren Computer, Ihre Software oder Ihre Online-Konten verwehren. Wenn dies geschieht und Sie sicher sind, dass weder Sie noch ein Kollege Ihr Passwort geändert haben, ist es wichtig, nach einer Logikbombe zu suchen und alle anderen zu benachrichtigen, die betroffen sein könnten.

-

Sie haben eine unzuverlässige Datei oder Website verwendet: Wie die Malware zuerst in Ihr System gelangte, ist eine berechtigte Frage, die aufkommt. Die Lösung könnte so einfach sein wie der Besuch einer riskanten Website oder das Klicken auf einen Link, auf den Sie nicht hätten klicken sollen. Durch die Verwendung einer stillen Logikbombe anstelle einer Trojaner-Infektion können Angreifer Ihre E-Mail, Website, Ihr Telefon und mehr anvisieren, basierend auf den derzeit verfügbaren Wurmvarianten. Sie könnten kurz vor einem Logikbombenangriff stehen, wenn Ihr PC sich auf eine der oben genannten Arten verhält und Sie sich daran erinnern, etwas Unerwartetes durchsucht oder heruntergeladen zu haben.

-

Verdächtige Mausklick-Aktivitäten eines Mitarbeiters: Logikbomben gelangen häufig mit Hilfe eines Insiders in Unternehmensnetzwerke. Es könnte ein unzufriedener Mitarbeiter oder jemand sein, der versucht, ein Unternehmen auszunutzen und davon zu profitieren. Die Infektion müsste nur auf einen Computer heruntergeladen oder mit einem USB-Gerät übertragen werden. Egal, was die Absicht der Bombe ist, sie kann sofort zu arbeiten beginnen.

Mit effektiver, aktueller Anti-Malware-Software und durch ständige Überwachung der Mitarbeiter, insbesondere derjenigen, die das Unternehmen verlassen, sowie externer Partner, können Sie einen solchen Angriff abwehren, aber irgendwann wird Ihre Wachsamkeit nachlassen.

Berücksichtigen Sie alle Personen, die möglicherweise unerklärlich gehandelt oder von dem Angriff profitiert haben, wenn Sie glauben, die Folgen einer Logikbombe entdeckt zu haben. Obwohl es mehr Detektivarbeit als IT-Arbeit ist, kann es Ihnen helfen, den richtigen Weg zu finden und Gelegenheiten zur Stärkung Ihrer Sicherheit aufzuzeigen.

Ist eine Logikbombe Malware?

Nein. Kleine Codefragmente, die als "Logikbomben" bezeichnet werden, können in anderen Programmen gefunden werden. Es ist ein schmaler Grat zwischen Malware und potenziell schädlicher Software, auch wenn sie böswillig sein könnten. Viren und Würmer, zwei häufige Formen von Malware, können Logikbomben als Teil ihres Angriffsplans einsetzen. Ein Virus mit einer Logikbombe in seinem Code würde als Logikbombenvirus bezeichnet werden.

Andererseits wird eine Logikbombe heimlich in ein Softwareprogramm, ein Computernetzwerk oder ein Betriebssystem von jemandem mit Insiderwissen über das System eingefügt, zum Beispiel fügt ein unzufriedener Mitarbeiter diese in das Netzwerk seines Systems ein. Dies steht im Gegensatz zu Viren und Würmern, die das Potenzial haben, ein System eigenständig zu infizieren. Da eine Logikbombe durch ein bestimmtes Ereignis ausgelöst wird, kann sie nicht ausgelöst werden und kann je nach Code-Bedingung sehr lange unentdeckt bleiben.

Ist eine Logikbombe ein Virus?

Nein. Obwohl eine Logikbombe kein Virus ist, kann sie von einem solchen übertragen werden. Das entscheidende Merkmal einer Logikbombe im Gegensatz zu einem Virus ist, wie sie aktiviert wird, und nicht, wie sie sich verbreitet. Zahlreiche Arten von Malware, wie Viren, Würmer und Trojanische Pferde, können Computer infizieren und sich über Netzwerke verbreiten. Obwohl die Einzelheiten variieren, sind die meisten Malware-Programme so konzipiert, dass sie Opfer auf halbautonome Weise lokalisieren. Die Komponente der Malware, die als Payload bekannt ist und tatsächlich den Angriff ausführt, kann auf verschiedene Weise operieren, und einige dieser Payloads sind auch Logikbomben. Zum Beispiel hat der bekannte Stuxnet-Wurm, der von amerikanischen und israelischen Geheimdiensten entwickelt wurde, um Irans Atomprogramm zu behindern, eine Nutzlast, die sich nur aktiviert, wenn er erkennt, dass der Computer, auf dem er läuft, eine bestimmte Art von Urananreicherungsanlage ist.

Dennoch wird nicht alle gefährliche Software als Malware betrachtet, und nicht alle Logikbomben werden durch Viren oder andere ähnliche Bedrohungen verbreitet. In Wirklichkeit, wie wir in unseren Beispielen sehen, werden viele Logikbomben absichtlich von den Programmierern gängiger Computeranwendungen verborgen.