Was ist IP-Spoofing?

Spoofing ist die Online-Imitation eines Benutzers, Geräts oder Clients. Es wird häufig verwendet, um die Quelle der Angriffs-Kommunikation während eines Cyberangriffs zu verbergen.

Ihre IP-Adresse bestimmt Ihre Identifikation im Internet, ob Sie eine Einzelperson oder eine kollektive Einheit sind. Diese Identität ist jedoch nicht so sicher, wie wir es uns wünschen, und sie ist ständig dem Risiko ausgesetzt, gestohlen und ausgenutzt zu werden. Mit Ihrer Identität in der Hand kann der Kriminelle nicht nur auf Ihren Datenverkehr und sensible Daten zugreifen, sondern auch massive Cyberkriminalität in Ihrem Namen begehen.

IP-Spoofing ist der Prozess, bei dem die Quelladresse von Internet Protocol (IP)-Paketen geändert wird, um die Identität des Absenders zu verbergen, ein anderes Computersystem zu imitieren oder beides. Es ist eine Methode, die böswillige Akteure häufig verwenden, um DDoS-Angriffe gegen ein Zielgerät oder die umliegende Infrastruktur zu starten.

Da das globale Routing im Internet vom Ziel-IP-Adresse abhängt, ist das Spoofing der Quell-IP-Adresse möglich. Oder anders ausgedrückt: Ein Internet-Router im Standardmodus (das heißt, ohne zusätzliche Richtlinien wie Reverse Path Filtering) leitet Pakete von einer Schnittstelle zur anderen weiter, indem er einfach die Ziel-IP-Adresse nachschlägt.

Eine Anwendung mit angemessenen Rechten kann das Quell-IP-Adressenfeld eines IP-Pakets auf jeden syntaktisch korrekten Wert ändern, und das Paket wird in der überwiegenden Mehrheit der Situationen über die Netzwerkschnittstelle zugestellt und erreicht in vielen Fällen das Ziel.

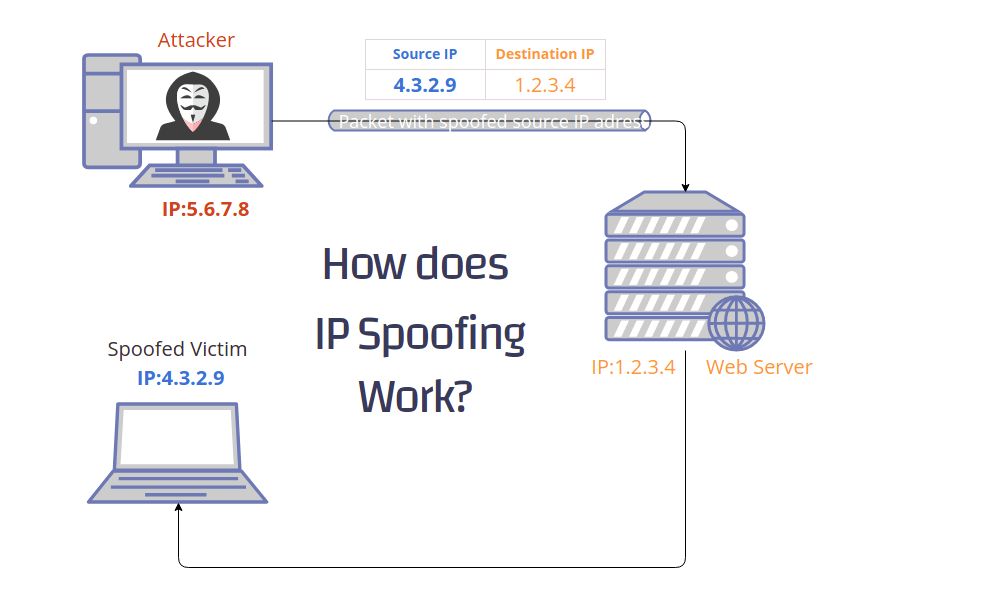

Abbildung 1. Was ist IP-Spoofing

Eine falsche Quell-IP-Adresse kann reguläre Kommunikationen behindern, indem sie verhindert, dass Antworten von der Zielanwendung oder von Zwischenknoten (z.B. ICMP-Antworten) den Absender erreichen. Angriffe, die mit der Spoofing-Methode durchgeführt werden, hingegen, verlassen sich nicht auf korrekt konfigurierte Kommunikationskanäle. Im Gegenteil, sie nutzen diese Funktionalität, indem sie den Antwortverkehr an das Ziel umleiten, das durch die gefälschte Quell-IP-Adresse bestimmt wird.

Wie funktioniert IP-Spoofing?

Der Hacker fängt den TCP-Handshake vor Schritt 3 ab, das heißt, bevor die Quelle ihre SYN-ACK-Nachricht sendet, in einem der grundlegendsten IP-Spoofing-Angriffe. Stattdessen sendet der Hacker eine gefälschte Bestätigung, die die Geräteadresse (MAC-Adresse) des Hackers und die gefälschte IP-Adresse des ursprünglichen Absenders enthält. Der Empfänger glaubt jetzt, dass er mit dem ursprünglichen Absender interagiert, aber tatsächlich kommuniziert er mit einer gefälschten IP-Adresse.

Wenn die IP-Adresse der Quelle geändert wird, um die IP-Adresse einer anderen autorisierten oder legitimen Quelle zu imitieren, wird dies als IP-Spoofing-Angriff bezeichnet. Diese Quelle könnte zum Beispiel ein Computer oder System sein, das Teil eines gültigen und vertrauenswürdigen Netzwerks ist. Die Daten werden genehmigt, weil die Quelle legitim erscheint. Der Cyberangreifer kann dann den IP-Adress-Header mit einer Vielzahl von IP-Spoofing-Tools ändern. Der Empfänger hat keine Möglichkeit, die Adresse zu identifizieren und zu bewerten, sobald sie extern manipuliert wurde. Dies liegt daran, dass die meisten IP-Spoofing-Angriffe in der Netzwerksicherheit auf der Netzwerkschicht stattfinden.

Was sind die Arten von IP-Spoofing-Angriffen?

Wenn Cyberkriminelle gefälschte IP-Quelladressen verwenden, um vertrauenswürdige Quellen zu imitieren, kann dies aus verschiedenen Gründen gefährlich sein. Der erste Grund ist, dass ahnungslose Opfer von IP-Spoofing ihre persönlichen Informationen entzogen und für böse Zwecke wie Identitätsdiebstahl und andere Internetkriminalität genutzt werden können. Ein weiterer Grund ist, dass IP-Spoofing-Angriffe Unternehmensserver und Websites überfluten können, wodurch sie ausfallen.

Welche Arten von Angriffen können über IP-Spoofing durchgeführt werden? Um einige zu nennen, vier Arten von IP-Spoofing-Angriffen sind wie folgt:

-

Nicht-blindes Spoofing: Der Angreifer sendet viele Pakete an das Ziel im Blind Spoofing. Diese Cyberangreifer operieren typischerweise außerhalb der Grenzen des lokalen Netzwerks und sind weitgehend unwissend darüber, wie Daten in diesem Netzwerk übertragen werden. Daher konzentrieren sie sich vor dem Start eines Angriffs normalerweise darauf, herauszufinden, wie die Pakete in der richtigen Reihenfolge gelesen werden.

-

Blind Spoofing: Der Angreifer und sein Ziel befinden sich beide im selben Subnetz beim nicht-blinden Spoofing. Es ermöglicht ihnen, das Netzwerk zu sniffen, um die Paketfolge herauszufinden. Sobald der Hacker Zugang zur Sequenz hat, kann er die Authentifizierung umgehen, indem er eine andere bekannte und legale Maschine imitiert.

-

Man-in-the-Middle-Angriff: Ein Man-in-the-Middle (MITM) Angriff tritt auf, wenn ein Täter sich in die Kommunikation zwischen einem Benutzer und einer Anwendung einschaltet, entweder um abzuhören oder um eine der Parteien zu imitieren, sodass es so aussieht, als ob ein legitimer Informationsfluss stattfindet.

-

Denial-of-Service-Angriff: Bei diesen Arten von Angriffen sendet der Angreifer Pakete und Nachrichten an sein Ziel von verschiedenen Geräten aus. Infolgedessen wird es äußerst schwierig, die Quelle der IP-Adressspoofing in DoS-Angriffen zu bestimmen. Aufgrund ihrer Unfähigkeit, die Quelle des Angriffs zu verfolgen, sind sie nicht in der Lage, ihn zu blockieren.

Wie erkennt man IP-Spoofing?

IP-Spoofing ist für Endbenutzer schwer zu erkennen. Diese Angriffe erfolgen auf der Netzwerkschicht, die die Schicht 3 im Open Systems Interconnection Kommunikationsmodell ist. Es wird keine externen Spuren von Manipulation auf diese Weise geben. Extern erscheinen die gefälschten Verbindungsanfragen als gültige Verbindungsanfragen.

Unternehmen können jedoch Netzüberwachungstechnologien nutzen, um die Verkehrsanalysen an den Netzwerkknotenpunkten durchzuführen. Die gängigste Methode ist die Verwendung von Paketfiltern.

Router und Firewalls verfügen häufig über Paketfiltertechnologien. Sie suchen nach Diskrepanzen zwischen der IP-Adresse des Pakets und den gewünschten IP-Adressen in den Zugriffskontrolllisten (ACLs). Sie können auch gefälschte Pakete erkennen.

Die beiden Arten der Paketfilterung sind Ingress- und Egress-Filterung:

-

Ingress-Filterung überprüft den Quell-IP-Header eingehender Pakete, um zu verifizieren, ob er mit einer erlaubten Quelladresse übereinstimmt. Alle, die nicht übereinstimmen oder ein anderes fragwürdiges Verhalten zeigen, werden abgelehnt. Diese Filterung erstellt eine Zugriffssteuerungsliste (ACL), die erlaubte Quell-IP-Adressen enthält.

-

Ausgehende Daten werden durch Egress-Filtering überprüft. Es sucht nach Quell-IP-Adressen, die sich nicht im Netzwerk des Unternehmens befinden. Insider werden mit dieser Methode keinen IP-Spoofing-Angriff starten können.

Wie kann man IP-Adress-Spoofing verhindern?

Zu Beginn stellen Sie sicher, dass Ihre Firewall und Router entsprechend konfiguriert sind und gefälschter Verkehr aus dem Internet nicht durchgelassen wird. Firewall-Anbieter haben seit vielen Jahren einen konfigurierbaren Anti-Spoofing-Abwehrmechanismus integriert, um die Verwendung privater (RFC 1918) Adressen auf der externen Schnittstelle zu verhindern. Darüber hinaus sollten alle Adressen, die im internen Netzwerkbereich als Quelle verwendet werden, von der externen (internet-facing) Schnittstelle nicht akzeptiert werden. Sie können sich auf die unten geteilte Liste konzentrieren, um IP-Spoofing erfolgreich zu verhindern.

-

Verwenden Sie eine Authentifizierung, die auf dem Schlüsselaustausch zwischen den Maschinen Ihres Netzwerks basiert; etwas wie IPsec wird die Möglichkeit von Spoofing erheblich reduzieren.

-

Verweigern Sie private IP-Adressen auf Ihrer Downstream-Schnittstelle über eine Zugriffskontrollliste.

-

Sowohl der eingehende als auch der ausgehende Datenverkehr sollte gefiltert werden.

-

Konfigurieren Sie Ihre Router und Switches, falls sie es unterstützen, so, dass sie Pakete ablehnen, die vorgeben, aus Ihrem lokalen Netzwerk zu stammen, tatsächlich aber von außen kommen.

-

Aktivieren Sie Verschlüsselungssitzungen auf Ihrem Router, um vertrauenswürdigen Hosts außerhalb Ihres Netzwerks eine sichere Verbindung mit Ihren lokalen Hosts zu ermöglichen.

Wie man sich gegen IP-Spoofing schützt?

Obwohl die frühzeitige Erkennung eines IP-Spoofing-Angriffs schwierig sein kann, gibt es verschiedene Schritte, die Sie unternehmen können, um Ihre Organisation vor den Risiken des IP-Spoofings zu schützen.

-

Filterung von Paketen: Jedes Gerät oder jeder Benutzer, der versucht, einem Netzwerk beizutreten, hat seine IP-Pakete durch Paketfilterung überprüfen zu lassen (dies kann Eingangsfilterung zur Überwachung eingehender Kommunikation oder Ausgangsfilterung zur Überwachung ausgehender Kommunikation sein). Dieses Verfahren untersucht insbesondere den Header jedes IP-Pakets, der die IP-Adresse enthält, um sicherzustellen, dass sie mit der Quelle übereinstimmt und alles in Ordnung zu sein scheint. Wenn etwas nicht in Ordnung zu sein scheint, kann das Paket die Verbindung nicht abschließen.

-

Öffentliche Schlüssel-Infrastruktur (PKI) Authentifizierung: Öffentliche Schlüssel-Infrastruktur (PKI) ist ein Standardansatz zur Authentifizierung von Personen und Geräten, der auf einer Kombination aus öffentlichem und privatem Schlüssel basiert. Der private Schlüssel kann Kommunikationen verschlüsseln und die Gültigkeit eines Benutzers/ Geräts authentifizieren, während der öffentliche Schlüssel sie entschlüsseln kann.

Wichtig ist, dass diese Authentifizierungsmethoden asymmetrische Verschlüsselung verwenden, was bedeutet, dass jeder Schlüssel in einem Paar sich vom anderen unterscheidet. Diese Strategie macht es Hackern äußerst schwierig, den privaten Schlüssel zu bestimmen, und ist sehr erfolgreich darin, gängige Arten von IP-Spoofing-Angriffen, wie den Man-in-the-Middle-Angriff, zu blockieren.

-

Firewalls und Netzwerküberwachung: Der Prozess, bei dem die Netzwerkaktivität genau überwacht wird, um verdächtige Aktivitäten zu erkennen, wird als Netzwerküberwachung bezeichnet. Obwohl dies es schwieriger machen kann, Hacker daran zu hindern, durch IP-Spoofing Zugang zu erhalten, weil diese Strategie darauf abzielt, ihre Anwesenheit zu verbergen, kann es helfen, bösartige Aktivitäten frühzeitig zu erkennen und die Ausbreitung des Schadens zu stoppen. In der Zwischenzeit ist die Einrichtung einer Netzwerkfirewall eine weitere Technik, um IP-Adressen zu validieren und verdächtigen Datenverkehr, der anfällig für IP-Spoofing sein könnte, herauszufiltern.

-

Sicherheitsschulung: Schließlich kann Sicherheitsschulung für echte Netzwerkbenutzer dazu beitragen, Verluste durch IP-Spoofing zu verhindern. Benutzern könnte geraten werden, nicht auf E-Mails zu antworten, die sie auffordern, auf einen Link zu klicken, um ihre Anmeldedaten zu ändern, zum Beispiel. Um Maßnahmen zu ergreifen, gehen Sie direkt zur Website des Absenders. Während diese Form der Schulung vorteilhaft sein kann, ist es wichtig zu beachten, dass sie lediglich eine Art von Verteidigungsstrategie gegen Schaden ist. Dieses Training ist kein Abschreckungsmittel, da ein Hacker, wenn es benötigt wird, bereits eine erfolgreiche IP-Spoofing-Operation durchgeführt und Zugang zu bestimmten Systemen erlangt hat.

Was sind Beispiele für IP-Spoofing?

Hier ist ein Beispiel aus dem wirklichen Leben für einen IP-Spoofing-Angriff, der zeigt, wie der Prozess funktioniert. Hier ist, was am 28. Februar 2018 mit GitHub, einer Code-Hosting-Plattform, passiert ist.

Ein riesiger DDoS-Angriff wurde gegen GitHub gestartet, der durchgeführt wurde, indem die IP-Adresse von GitHub gefälscht und Daten an viele Server gesendet wurden. Die an GitHub zurückgesendeten Daten wurden dann auf diesen Servern um den Faktor 50 verstärkt. Aufgrund der erhöhten Last war die Website von GitHub vorübergehend für 10 Minuten nicht erreichbar.

Tsutomu Shimomura Fall; Am 25. Dezember 1994 nutzte der Hacker Kevin Mitnick IP-Spoofing, um die Computer des rivalisierenden Hackers Tsutomu Shimomura anzugreifen. Mitnick nutzte die Vertrauensverbindung des X-Terminal-Computers von Shimomura mit dem Server aus, indem er das Muster der vom Computer generierten TCP-Folgenummern studierte. Er schickte SYN-Anfragen an den Computer von gefälschten IP-Adressen, die routbar, aber inaktiv waren. Der Computer konnte nicht auf die Anfragen reagieren, und sein Speicher wurde mit SYN-Anfragen überlastet. SYN-Scanning ist der Name für diesen Ansatz.

Ist IP-Spoofing illegal?

Wenn es für nicht böswillige Zwecke wie das Testen von Unternehmenswebsites verwendet wird, ist IP-Spoofing nicht illegal. Wenn es dazu verwendet wird, um auf sensible Daten einer anderen Person oder eines Unternehmens zuzugreifen oder diese zu stehlen, mit dem Ziel, Verbrechen wie Identitätsdiebstahl oder andere Betrügereien zu begehen, ist IP-Spoofing illegal.

Kann IP-Spoofing zurückverfolgt werden?

Da IP-Spoofing auf Netzwerkebene erfolgt, gibt es keine sichtbaren Beweise für externe Eingriffe. Betrachten Sie einen DoS-Angriff, bei dem gefälschte Pakete über Botnets oder Netzwerke infizierter Maschinen gesendet werden. IP-Spoofing-Angriffe können schwer zurückverfolgt werden, da sie von Botnets automatisiert werden, die Tausende von Computern umfassen.