Was ist ein Smurf-Angriff?

Angesichts des breiten Spektrums an Angriffen, denen Unternehmen ausgesetzt sind, bleibt Cybersicherheit das Hauptproblem für Organisationen. Ein Denial-of-Service (DoS)-Angriff, auch bekannt als Distributed Denial-of-Service (DDoS)-Angriff, ist eine der ältesten Gefahren, die jedes Unternehmen verwüsten kann. Diese Cyberangriffe überlasten oft ein Netzwerk, indem sie regelmäßig massive Mengen an Datenverkehr senden, was zu mehreren Stunden Ausfallzeit führt.

Der Smurf-Angriff, der IP- und ICMP-Schwächen ausnutzt, um ein Computernetzwerk unbrauchbar zu machen, ist einer der häufigsten DDoS-Angriffe. Es ist entscheidend zu verstehen, wie man diese Angriffe einschränkt, um Ihr Unternehmen zu schützen.

Der Begriff Schlümpfe stammt aus einer bekannten belgischen Comic- und Animationsserie gleichen Namens. Viele kleine blaue Figuren erscheinen darin, die alle zusammenarbeiten, um einen mächtigen Zauberer zu besiegen.

Andererseits bedeutet ein Smurf-Angriff technisch gesehen einen DDoS (Distributed Denial of Service)-Angriff, bei dem eine erhebliche Anzahl von ICMP-Paketen mit der falschen Quell-IP des Opfers an ein Computernetzwerk gesendet wird, das eine Broadcast-IP-Adresse verwendet. Standardmäßig reagieren viele Netzwerkkomponenten, indem sie eine Antwort an die ursprüngliche IP-Adresse senden. Das System des Opfers wird mit Datenverkehr überflutet, wenn die Computer im Netzwerk, die diese Pakete empfangen und darauf antworten, zahlreich sind. Dies könnte den Computer des Opfers so stark verlangsamen, dass eine Arbeit an ihm unmöglich wird.

Wie funktioniert ein Smurf-Angriff?

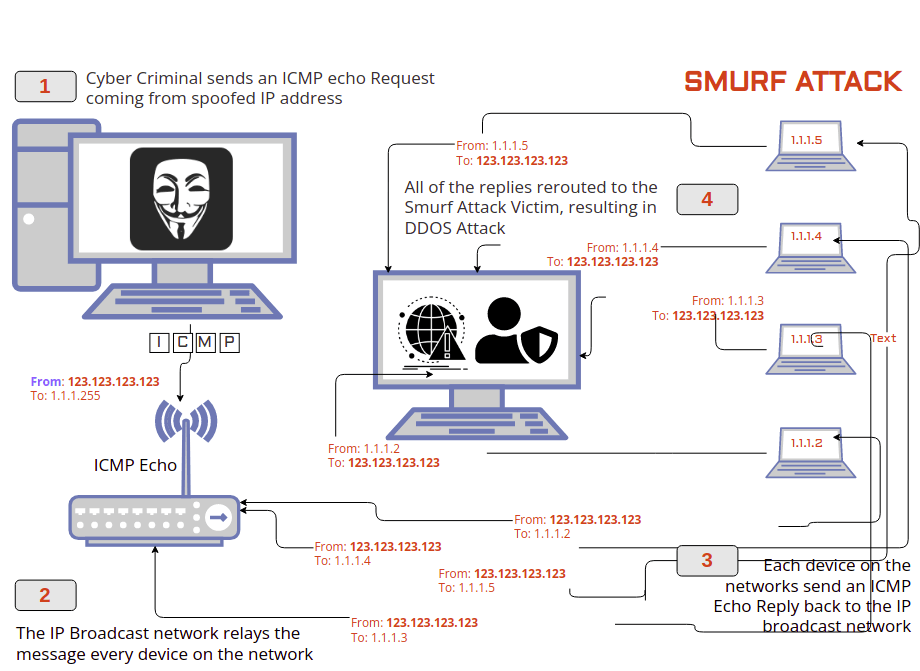

Ein Smurf-Angriff erfolgt in den folgenden 4 Schritten:

-

Ein bösartiges Programm fälscht die Internetprotokolladresse der Pakete mit der IP-Adresse des Opfers. Auf diese Weise wird der gesamte Datenverkehr dorthin gesendet.

-

Datenpakete werden an die Broadcast-IP-Adresse eines Routers übertragen. Infolgedessen wird der Router die Nachricht an alle verbundenen Geräte innerhalb dieses Broadcast-Netzwerks verbreiten, wodurch der Angriff mehrere Male verstärkt wird. Es gibt so viele Geräte, die antworten, wie es Momente gibt.

-

Die Datenpakete werden von jedem Gerät empfangen. Sie werden jedoch auf die gefälschte IP-Adresse (die IP-Adresse des Ziels) reagieren. Infolgedessen wird der Datenverkehr direkt an das Opfer geleitet.

-

Das Ziel beginnt, Datenpakete zu empfangen, die es nicht angefordert hat. Jeder folgt dem nächsten, und wenn es zu viele sind, beginnt das Ziel, Schwierigkeiten zu haben, sie zu verarbeiten. Wenn die Intensität nicht abnimmt, wird das Ziel schließlich nicht mehr in der Lage sein zu reagieren.

Das Internet Control Message Protocol (ICMP) ist ein Netzwerkprotokoll, das von Netzwerkgeräten verwendet wird, um Probleme mit der Netzwerkverbindung zu identifizieren. ICMP ist notwendig für Tests und Berichterstattung, aber Angreifer können es ausnutzen, um verteilte Denial-of-Service (DDoS)-Angriffe durchzuführen.

Das ICMP-Protokoll hilft dabei festzustellen, ob Daten ihren beabsichtigten Empfänger rechtzeitig erreichen. Das ICMP-Protokoll wird häufig auf Netzwerkgeräten wie Routern und Switches verwendet. Das ICMP-Protokoll wird von den weit verbreiteten Netzwerk-Anwendungen Ping und Traceroute verwendet.

Abbildung 1. Wie funktioniert ein Schlümpfe-Angriff?

Was sind die Arten von Smurf-Angriffen?

Smurf-Angriffe werden in zwei Kategorien unterteilt: "einfache Smurf-Angriffe" und "fortgeschrittene Smurf-Angriffe".

-

Grundlegender Smurf-Angriff: Ein grundlegender Smurf-Angriff ist effektiv, wenn das Opfernetzwerk mit einem scheinbar unendlichen Strom von ICMP-Anforderungs-Paketen überschwemmt wird. Die Quelladresse der ICMP-Anforderungs-Pakete wird auf die Broadcast-Adresse des Zielnetzwerks gesetzt. Wenn die Pakete entsprechend verteilt sind, antwortet jede Einheit im Zielsystem mit einem Echo auf die ICMP-Anfrage. Infolgedessen wird massiver Datenverkehr erzeugt, der das gesamte System zum Absturz bringt.

-

Fortgeschrittener Smurf-Angriff: Fortgeschrittene Smurf-Angriffe beginnen auf die gleiche Weise wie grundlegende Smurf-Angriffe. ICMP-Anforderungs-Pakete mit der Quelladresse, die auf die Broadcast-Adresse des Zielnetzwerks zeigt, werden schnell erstellt und verbreitet. Die Komponenten des Systems reagieren dann auf ICMP-Anfragen mit Echos, aber diesmal können die Echo-Anfragen ihre Quellen so setzen, dass sie auf Opfer von Dritten reagieren können. Infolgedessen können Angreifer gleichzeitig viele Ziele angreifen und einen größeren Teil des Internets verlangsamen. Angreifer können fortschrittliche Smurf-Angriffe nutzen, um den Umfang zu erweitern und größere Gruppen anzugreifen.

Der Fraggle-Angriff hingegen ist kein Typ, sondern eine Art von Schlümpf-Angriff. Wenn die Broadcast-Adresse Ihres Routers eine große Menge gefälschter User Datagram Protocol (UDP)-Daten empfängt, haben Sie einen Fraggle-Angriff. Ihr Server versucht zu reagieren, aber die Paketflut geht weiter. Aufgrund der erhöhten Aktivität wird Ihr Server schließlich einfrieren.

Was sind die Übertragung und Auswirkungen eines Smurf-Angriffs?

Es ist einfach, die Smurf-Malware unbeabsichtigt über eine nicht vertrauenswürdige Website oder eine E-Mail zu erhalten. Die meisten Smurfs sind mit Rootkits gepackt, die es Angreifern ermöglichen, Hintertüren für einfachen Systemzugang einzurichten. Das Deaktivieren der IP-Broadcast-Adressierung auf allen Netzwerkroutern ist eine Technik, um einem Smurf-Angriff zu widerstehen. Diese Funktion wird selten genutzt, und sie verhindert, dass ein Angriff ein System überwältigt, wenn sie deaktiviert ist.

Wenn ein Smurf-Angriff erfolgreich ist, kann er die Server eines Unternehmens wochenlang lahmlegen, was zu Einkommensverlusten und Unzufriedenheit der Verbraucher führt. Darüber hinaus könnte diese Art von Angriff eine Tarnung für etwas viel Ernsteres sein, wie den Diebstahl von Dateien oder anderem geistigem Eigentum. Smurf-Angriffe erfordern ein starkes Schutzsystem, das den Netzwerkverkehr überwachen und Anomalien wie Paketvolumen, Verhalten und Signatur erkennen kann; viele Malware-Bots haben ausgeprägte Merkmale, und der geeignete Sicherheitsdienst kann helfen, einen Smurf-Angriff zu stoppen, bevor er beginnt.

Was ist die Beziehung zwischen Smurf-Angriffen und DDoS-Angriffen?

Seit mehr als zwanzig Jahren ist die Bedrohung durch Distributed Denial-of-Service (DDoS)-Angriffe ein ernstes Problem für Unternehmen und Regierungen. Dies ist ein störender und sich ständig weiterentwickelnder Vektor von Cyberangriffen, der Computernetzwerke lahmlegt, indem er sie mit dem Verkehr überflutet, den sie nicht bewältigen können. Es wurde erstmals 1996 dokumentiert.

DDoS ist ein Akronym für "Distributed Denial of Service" (verteilte Dienstverweigerung). Wenn ein böswilliger Angreifer Ressourcen aus mehreren, entfernten Standorten nutzt, um die Online-Aktivitäten einer Organisation ins Visier zu nehmen, wird dies als DDoS-Angriff bezeichnet. Typischerweise zielen DDoS-Angriffe auf Netzwerksysteme und -dienste ab, um Angriffe zu erzeugen, die deren Standardeinstellungen ändern. Das ist tatsächlich das Hauptproblem.

DDoS bietet eine Fülle von Möglichkeiten, um rein böswillige Zwecke zu erreichen, sowie ein Werkzeug für Bedrohungsakteure, um gegen Internetbeschränkungen und umstrittene politische Agenden zu protestieren. Zum Beispiel ist die neueste Wendung in dieser Epidemie eine Taktik, die als "Ransom DDoS" bekannt ist und verwendet wird, um Unternehmen Geld zu erpressen, im Austausch für die Beendigung eines großen Angriffs.

Die Tatsache, dass DDoS vielfältig ist und eine Reihe von Strategien umfasst, macht es schwierig zu bekämpfen. Um zu beginnen, gibt es drei breite Arten von Angriffen, die das Rückgrat des Ökosystems bilden:

Die "klassischen" volumenbasierten (volumetrischen) Angriffe verstopfen die Bandbreite eines Zielnetzwerks mit einer großen Anzahl von Datenpaketen. Protokollangriffe sind darauf ausgelegt, die Ressourcen eines Servers oder einer Firewall zu erschöpfen. DDoS-Angriffe auf der Anwendungsschicht (Schicht 7) zielen auf einzelne Webanwendungen ab, anstatt das gesamte Netzwerk zu attackieren. Diese sind sehr schwer zu vermeiden und zu minimieren, obwohl sie relativ einfach durchzuführen sind.

Fortgeschrittenere DDoS-Angriffe müssen möglicherweise nicht auf Standardeinstellungen und offene Relais angewiesen sein. Sie nutzen das natürliche Verhalten und die Art und Weise aus, wie Protokolle auf heutigen Geräten ursprünglich funktionieren sollten. Ein DDoS-Angreifer versucht, das übliche Funktionieren der Netzwerkdienste, auf die wir alle angewiesen sind, zu kontrollieren, genau wie ein Social Engineer das standardmäßige Funktionieren sozialer Interaktion verzerrt.

Wann immer ein DDoS-Angriff stattfindet, wird das Zielunternehmen aufgrund des Angriffs, der seine Ressourcen mit HTTP-Anfragen und Verkehr überflutet, eine verheerende Störung in einem oder mehreren seiner Dienste erleiden, wodurch der Zugang für autorisierte Benutzer eingeschränkt wird. DDoS-Angriffe, zusammen mit Social Engineering, Ransomware und Lieferkettenangriffen, gehören zu den vier größten Cybersicherheitsbedenken unserer Zeit.

Ein Smurf-Angriff ist eine Art von Distributed Denial-of-Service (DDoS)-Angriff. Das ICMP Echo-Protokoll wird bei einem Smurf-Angriff verwendet, um die wichtigsten Ressourcen des Netzwerks zu erschöpfen. Dies unterscheidet einen Smurf-Angriff von anderen Formen von DDoS-Angriffen. Mit anderen Worten, ein Angreifer versucht, einen Server unerreichbar zu machen, indem er ihn in dieser Art von DDoS-Angriff mit ICMP-Paketen überflutet.

Smurf-Angriffe sind ähnlich wie Ping-Fluten, da beide die Zustellung einer großen Anzahl von ICMP-Echo-Anforderungs-Paketen beinhalten. Smurf ist im Gegensatz zu einem typischen Ping-Flood ein Verstärkungsangriffsvektor, der sein Schadenspotenzial durch die Nutzung der Eigenschaften von Broadcast-Netzwerken verstärkt.

Welche Methoden gibt es, um Smurf-Angriffe zu verhindern?

Der Hacker, der Verstärker und das Opfer sind die drei Akteure in einem Smurf-Angriff. Der Verstärker muss es einem IP-Paket mit gefälschter Quelle erlauben, sein Netzwerk zu verlassen, damit der Angriff beginnen kann. Daher muss die Prävention auf zwei Ebenen erfolgen: Vermeidung eines Angriffs und Vermeidung der Ausnutzung zur Einleitung eines Angriffs.

Ein Vermittlungsnetzwerk, das sich für einen Smurf-Angriff (miss)brauchen lässt, wird als Smurf-Verstärker bezeichnet. Große Smurf-Verstärker verschärfen die Schwere eines Smurf-Angriffs, indem sie das Ziel mit ICMP-Antworten von der gefälschten Quell-IP-Adresse überfluten.

Um zu vermeiden, dass Sie der Verstärker sind, stoppen Sie die IP-directed Broadcasts auf dem Router; dies verhindert, dass Broadcast-Verkehr aus anderen Netzwerken das interne Netzwerk erreicht. Sie können auch versuchen, Hosts und Router so einzustellen, dass sie nicht auf ICMP-Echo-Anfragen reagieren, sowie einen ausgehenden Filter auf Ihrem Perimeter-Router zu verwenden. Wenn Sie kein Opfer werden wollen, sollten Sie die folgenden Methoden in Betracht ziehen.

-

Behalten Sie Ihr Netzwerk im Auge: Die Überwachung Ihres Netzwerks auf Anzeichen ungewöhnlicher Aktivitäten ist eine der besten Methoden, um proaktiv gegen diese Risiken vorzugehen. Ein IT-Dienstleister kann Ihr Netzwerk rund um die Uhr, sieben Tage die Woche auf unerwartete Aktivitäten, Signaturen oder Paketvolumen überwachen. Diese Netzwerküberwachungsdienste können häufig verhindern, dass ein Smurf-Angriff überhaupt erst stattfindet.

-

Spezialisierte Web Application Firewalls sollten verwendet werden: In eine Webanwendungs-Firewall oder eine Netzwerk-Firewall für eine zusätzliche Schutzschicht zu investieren, ist ein weiterer Ansatz, um Ihre Organisation vor Cybersicherheitsrisiken zu schützen. Durch die Nutzung mehrerer Scansysteme zur Identifizierung ungewöhnlicher Aktivitäten ist die nächste Generation von Antivirenprogrammen eine ausgezeichnete Technik, um eingehende Angriffe zu blockieren. Ein Antiviren-System der nächsten Generation kann die komplexesten Gefahren am Arbeitsplatz erkennen und verschafft Ihnen einen Vorteil gegenüber Hackern.

-

Erhöhen Sie die Redundanz: Die Verteilung Ihrer Server auf mehrere Rechenzentren ist eine ausgezeichnete Methode, um die Redundanz zu erhöhen und Ihr Unternehmen vor diesen Risiken zu schützen. Sie können auch Ihre Sicherheit erhöhen, indem Sie Rechenzentren in verschiedenen Teilen der Welt nutzen. Das Hinzufügen zusätzlicher Bandbreite zu Ihrem Netzwerk kann ebenfalls dazu beitragen, Verkehrsspitzen zu bewältigen, ohne überlastet zu werden.

-

Verwenden Sie einen DNS-Dienst, der in der Cloud gehostet wird: Ein Upgrade auf einen cloud-basierten DNS-Anbieter könnte Ihnen ebenfalls helfen, Redundanz zu schaffen. Diese Dienste wurden speziell entwickelt, um mit DDoS-Angriffen umzugehen. Zusätzliche Vorteile des Umstiegs in die Cloud sind erhöhte Skalierbarkeit, Datenschutz und die Flexibilität, von überall aus zu arbeiten.

Was ist die Geschichte der Smurf-Angriffe?

Der ursprüngliche Code für einen Smurf-Angriff wurde von Dan Moschuk, besser bekannt als TFreak in der Hacker-Welt, erstellt. Der erste Smurf-Angriff ereignete sich in den 1990er Jahren, als die Universität von Minnesota 1998 angegriffen wurde. Der Minnesota Smurf Attack dauerte mehr als eine Stunde und löste eine Kettenreaktion im ganzen Bundesstaat aus, die einige Systeme vollständig lahmlegte und zu Datenverlust und Netzwerkausfällen führte.

Der Angriff traf den gesamten Bundesstaat Minnesota, einschließlich des Minnesota Regional Network, eines der Internetdienstanbieter des Bundesstaates, und verursachte Cyberverkehr. Infolgedessen waren auch die Kunden von MRNet betroffen, darunter kleine Unternehmen, Fortune-500-Firmen und Hochschulen.

Die Schlümpfe, eine Zeichentrick- und Comicfigur, inspirierten den Namen dieser Art von DDoS-Angriffen. Schlumpfangriffe sind darauf ausgelegt, eine große und mächtige Entität zu überwältigen und zu Fall zu bringen, indem eine große Anzahl kleiner, aber häufiger Angriffe gestartet wird. Infolgedessen wird dieser Ansatz nach den Schlümpfen benannt, den kleinen blauen Kreaturen, die, wenn sie zusammenarbeiten, viel größere Feinde besiegen können.

Smurf-Angriffe waren in der zweiten Hälfte der 1990er Jahre immens beliebt und gefährlich, aber praktisch alle Unternehmen sind jetzt immun dagegen.