Was ist Network Access Control (NAC)?

Mit BYOD-Regeln, Drittanbieter- oder Auftragnehmervereinbarungen und IoT-Geräten nimmt die Anzahl der von einer Organisation und ihren Partnern genutzten Endpunkte weiter zu. Darüber hinaus haben Cyberkriminelle als Folge der größeren Angriffsfläche den Umfang und die Komplexität der Cyberangriffe, die sie gegen diese Geräte starten, erhöht. Daher steigt die Nachfrage nach NAC-Lösungen.

Der Prozess, unbefugte Benutzer und Geräte daran zu hindern, in ein privates Netzwerk einzudringen, wird als Netzwerkzugangskontrolle bezeichnet. Durch die Verwendung von Netzwerkzugangskontrolle können Organisationen, die manchmal bestimmten Geräten oder Benutzern von außerhalb des Firmennetzwerks Zugang gewähren, sicherstellen, dass diese Geräte den Sicherheitsstandards des Unternehmens entsprechen.

Obwohl NAC eine fast 20 Jahre alte Technologie ist, wurde ihre Einführung hauptsächlich auf große Unternehmen beschränkt. Da sich der Netzwerkrand weiterhin außerhalb physischer Unternehmensgrenzen ausdehnt und die COVID-19-Epidemie die Einführung von Homeoffice-, mobilen und hybriden Arbeitsumgebungen vorantreibt, ist NAC zu einer Ermöglichungstechnologie für Zero Trust Network Access-Sicherheitsstrategien geworden.

Da Netzwerke zunehmend verteilt und kompliziert werden, müssen Cybersicherheitsteams Methoden finden, um die Sichtbarkeit über die Geräte zu behalten, die mit den am weitesten entfernten Standorten des Netzwerks der Organisation verbunden sind. Diese Funktionalität wird von NAC durch die Erkennung und Sichtbarkeit aller Geräte, die das Netzwerk betreten, zentrale Zugriffskontrolle und Durchsetzung von Richtlinien auf allen Geräten bereitgestellt.

Dieser Artikel behandelt die folgenden Themen im Detail: Was Netzwerkzugangskontrolle ist, wie sie funktioniert, Arten von NAC-Lösungen, warum Organisationen eine NAC-Lösung benötigen, Vorteile und Einschränkungen der Netzwerkzugangskontrolle, gängige Anwendungsfälle von NAC und wichtige Punkte zur Auswahl einer NAC-Lösung, die besten auf dem Markt verfügbaren NAC-Lösungen und bewährte Methoden zur Implementierung einer NAC.

Was bedeutet NAC?

Network Access Control (NAC), auch bekannt als Netzwerkzugangskontrolle, wird von Gartner als eine Technologie definiert, die es Unternehmen ermöglicht, Regeln für die Verwaltung des Zugriffs auf die Unternehmensinfrastruktur durch benutzerorientierte und Internet of Things (IoT)-Geräte zu erstellen. Network Access Control, oder NAC, ist eine Netzwerksicherheitslösung, die Netzwerksichtbarkeit und Zugriffsmanagement bietet, indem Richtlinien auf Unternehmensnetzwerkgeräte und Benutzer durchgesetzt werden. Richtlinien hängen von der Authentifizierung, der Endpunktkonfiguration oder der Rolle/Identität des Benutzers ab.

Netzwerkzugangskontrolle ist eine Technik zur Verbesserung der Sicherheit, Sichtbarkeit und Zugriffsverwaltung eines privaten Netzwerks. NAC beschränkt den Zugriff auf Netzwerkressourcen auf Endgeräte und Benutzer, die einer vordefinierten Sicherheitsrichtlinie entsprechen. Es ist ein multidimensionales Feld, das Zugriffskontroll-lösungen für viele Arten von Ressourcen umfasst, wie traditionelle PCs und Server sowie Netzwerk-Router und IoT-Geräte. Neben der Zugriffskontrolle umfasst NAC die Geräteidentifikation, Bedrohungsüberwachung und die richtlinienbasierte Verwaltung der Zugriffskontrolle für vernetzte Ressourcen.

Darüber hinaus setzt eine NAC-Lösung nach der Verbindung Einschränkungen in Abhängigkeit von der Zusammenarbeit mit anderen Sicherheitslösungen. Zum Beispiel kann NAC eine Richtlinie implementieren, um den Endpunkt als Reaktion auf eine SIEM-Warnung zu isolieren.

NAC löst die Sicherheitsbedürfnisse sowohl kabelgebundener als auch drahtloser Netzwerke (WLANs).

Was sind die Arten der Netzwerkzugangskontrolle?

Es gibt zwei grundlegende Methoden zur Zugriffskontrolle im Netzwerk. Beide sind für die Netzwerksicherheit unerlässlich:

-

Vorzulassung: Die erste Art der Netzwerkzugangskontrolle wird als Vorab-Zugangskontrolle bezeichnet, da sie erfolgt, bevor der Netzwerkzugang gewährt wird, wenn ein Benutzer oder Endgerät eine Anfrage für den Netzwerkzugang stellt. Eine Pre-Admission-Netzwerksteuerung bewertet die Zugriffsanforderung und erlaubt den Netzwerkzugang nur, wenn das anfordernde Gerät oder der Benutzer die Einhaltung der Unternehmenssicherheitsrichtlinien und die Berechtigung zum Betreten des Netzwerks nachweisen kann.

-

Nach der Zulassung: Post-Admission-Netzzugangskontrolle tritt auf, wenn ein Benutzer oder ein Gerät versucht, einen anderen Teil des Netzwerks zu betreten. Wenn die Netzwerkzugangskontrolle vor der Zulassung fehlschlägt, kann die Netzwerkzugangskontrolle nach der Zulassung die laterale Bewegung innerhalb des Netzwerks einschränken und den Schaden durch Cyberangriffe verringern. Bei jeder Anfrage zur Übertragung in ein neues Netzwerksegment muss sich ein Benutzer oder Gerät erneut authentifizieren.

Der NAC wird je nach Platzierung der Entscheidungs- und Durchsetzungsmechanismen des Netzwerks festgelegt:

-

Out-of-band NAC-Systeme: Typischerweise verwenden Out-of-Band-Lösungen einen Policy-Server, der sich nicht im direkten Pfad des Netzwerkverkehrs befindet. Der Richtliniendienst verbindet sich mit Netzwerk-Infrastrukturgeräten wie Switches, Routern und drahtlosen Zugangspunkten, die die NAC-Regeln anwenden und den Datenverkehr entsprechend zulassen oder verweigern.

-

Inline NAC-Systeme: Inline NAC-Systeme integrieren Entscheidungsfindung und Durchsetzung an einem einzigen Ort innerhalb des üblichen Datenverkehrsflusses. Dies kann auf größeren Netzwerken eine beträchtliche Menge an Ressourcen erfordern, und wenn etwas schiefgeht, hat es das Potenzial, die Netzwerkleistung negativ zu beeinträchtigen.

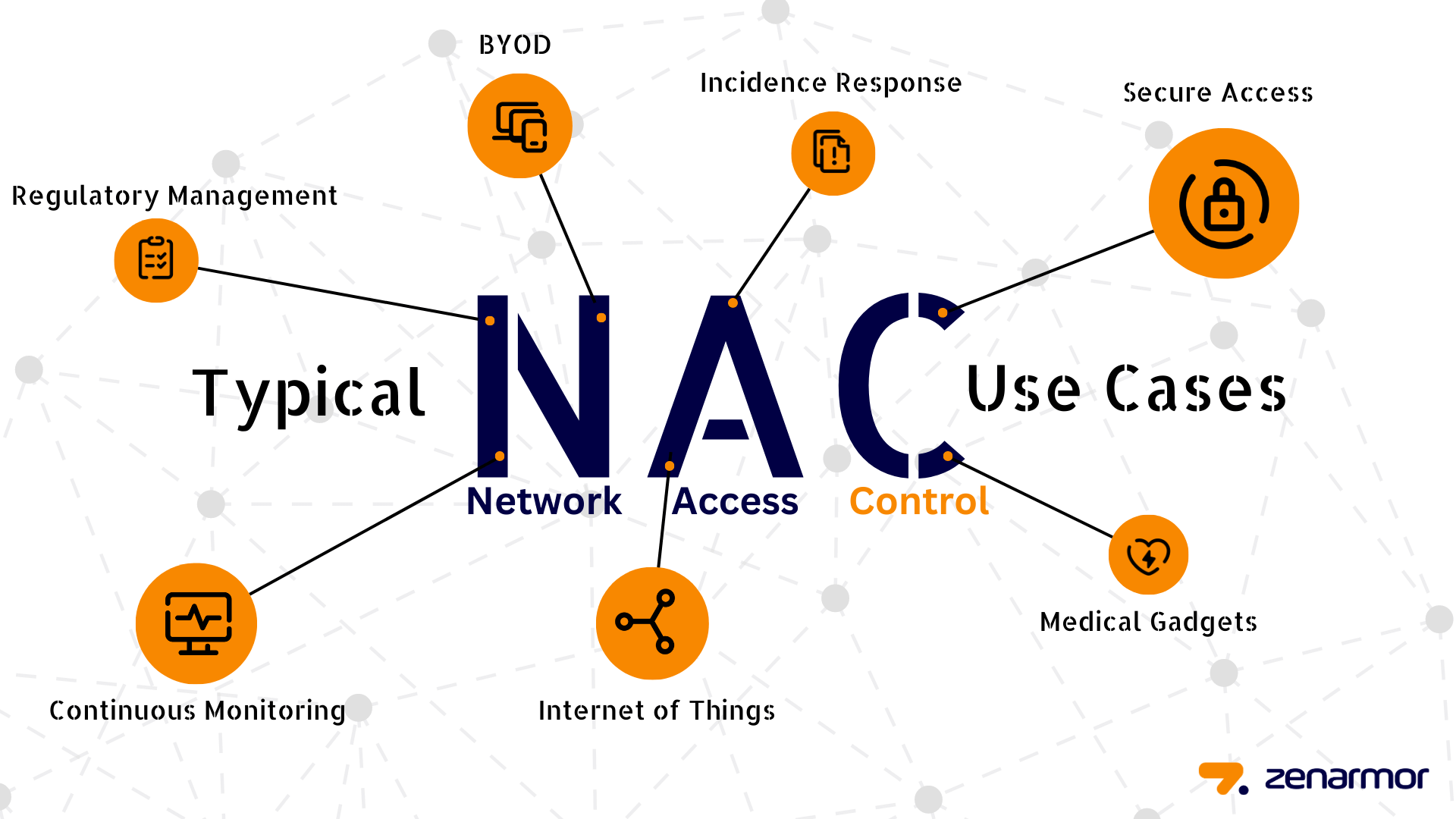

Welche typischen Anwendungsfälle gibt es für die Netzwerkzugangskontrolle?

NAC-Tools sollen unerwünschten Zugriff verhindern, bevor er stattfindet. Sie schützen die Geräte, die physische Infrastruktur, Apps, Software und cloudbasierte Vermögenswerte des Netzwerkperimeters einer Organisation.

Es gibt mehrere Anwendungsfälle für die Netzwerkkontrolle. Die häufigsten Beispiele für die Verwendung von Netzwerkzugangskontrolle sind wie folgt:

-

BYOD: Die exponentielle Verbreitung mobiler Geräte hat die Arbeiter von ihren Arbeitsplätzen befreit und es ihnen ermöglicht, remote auf ihren mobilen Geräten zu arbeiten. Vor dem Netzwerkzugang stellt NAC für BYOD die Einhaltung aller Vorschriften für alle dienstlich genutzten Geräte sicher.

-

Vorfallreaktion: Sicherheitskomponenten von Drittanbietern erhalten kontextuelle Informationen (wie Benutzer-ID oder Gerätetyp) von NAC-Anbietern. Sie setzen automatisch Sicherheitsregeln durch, die infizierte Endpunkte als Reaktion auf Cybersicherheitsalarme isolieren.

-

Besucher und Partner: Organisationen nutzen NAC-Lösungen, um sicherzustellen, dass Auftragnehmer, Gäste und Partner über Netzwerkzugangsdaten verfügen, die sich von denen der Mitarbeiter unterscheiden. Unternehmen haben typischerweise auf VPNs gesetzt, um sichere, verschlüsselte Verbindungen für den Fernzugriff auf das Unternehmensnetzwerk für vollständig remote arbeitende Mitarbeiter und Auftragnehmer zu ermöglichen. Ein VPN verhindert nicht, dass ein Endpunkt auf das Netzwerk zugreift; es ermöglicht lediglich die entfernte Netzwerkkommunikation. Ein VPN kann einen Benutzer nicht allein verifizieren; es kann nicht verhindern, dass "unhealthy" Geräte eine Verbindung zum Netzwerk herstellen. Im Falle des Remote-Zugriffs kann NAC auf einem VPN, VDI oder anderen Remote-Zugriffstechniken aufbauen, um effektive Authentifizierung, Zugriffskontrolle und Endpunkt-Risikoprofilierung anzubieten.

-

Medizinische Geräte: Es ist entscheidend, Geräte zu identifizieren, die in ein konvergentes Netzwerk eintreten, da die Anzahl der Online-Medizinprodukte zunimmt. NAC-Lösungen können dabei helfen, Geräte und medizinische Aufzeichnungen vor Angriffen zu schützen, die Sicherheit im Gesundheitswesen zu verbessern und den Schutz vor Ransomware zu verstärken.

-

Internet der Dinge: IoT-Geräte in der Fertigung, im Gesundheitswesen und in anderen Sektoren verbreiten sich enorm und bieten Angreifern mehr Zugangspunkte zum Netzwerk. NAC kann diese Risiken bei IoT-Geräten verringern, indem es spezifizierte Zugriffskontrollen und gerätespezifische Profile implementiert.

-

Regulierungsmanagement: Typischerweise unterliegen Branchen wie Banken, Finanzdienstleistungen und Gesundheitswesen mehreren Compliance-Gesetzen, darunter HIPAA, PCI-DSS, SOX und jetzt GDPR. Viele dieser Anforderungen beinhalten spezifische Netzwerksicherheitseinstellungen, die Zugangsbeschränkungen erfordern, um die Kompromittierung sensibler persönlicher und privater Informationen zu verhindern. Nachdem ein Unternehmen seine internen Standards zur Netzwerksicherheit und Compliance definiert hat, muss es eine Lösung zur Netzwerkkontrolle einführen, um diese in die Praxis umzusetzen und kontinuierlich seine Compliance-Position zu analysieren.

-

Bewertung der Risikoposition von Geräten: Ihr Firmennetzwerk ist nur so sicher wie seine am wenigsten sichere Sicherheitsverbindung. Daher ist eine ständige Risikobewertung unerlässlich. Durch die kontinuierliche Überwachung des Netzwerks können Ihre Netzwerk- und Sicherheitsteams Cyberangriffe vereiteln, indem sie aufkommende Bedrohungen in Echtzeit identifizieren und darauf reagieren. In einer Welt mit ständig wachsenden Grenzen und einem exponentiellen Anstieg der Endpunktarten muss die kontinuierliche Risikoposture-Bewertung unabhängig von Standort, Gerätetyp oder Datentransporttyp funktionieren.

Abbildung 1. NAC-Anwendungsfälle

Was ist die Bedeutung der Netzwerkzugangskontrolle?

Netzwerkzugangskontrolle (NAC) bietet eine erheblich robustere und umfassendere Sicherheitsschicht für teure oder sensible Vermögenswerte. NAC ist ein entscheidender Bestandteil Ihrer gesamten Sicherheitsstrategie aus mehreren unten aufgeführten Gründen:

-

Automatisierung: Wenn die Anzahl und Vielfalt der von Unternehmen verwendeten Geräte weiter zunimmt, können Organisationen die Sicherheitsregeln der Benutzer und ihrer Endpunkte nicht mehr manuell überprüfen, wenn sie versuchen, auf das Netzwerk zuzugreifen. Die automatisierten Funktionen von NAC verbessern die Effizienz bei der Überprüfung von Personen und Geräten sowie der Gewährung von Zugriff erheblich.

NAC-Systeme können die Lösung von Leistungs- und Netzwerksicherheitsproblemen automatisieren. Nach der Ereignisprotokollkorrelation bieten bestimmte Technologien aktive Antworten mit in Echtzeit durchgeführten spezifischen Maßnahmen.

-

Einhaltung: Welche Daten von einer Organisation gesammelt, gespeichert und geteilt werden dürfen, unterliegen strengen staatlichen Vorschriften und Datenschutzgesetzen. Organisationen fehlt der Einblick in Netzwerkressourcen, Geräte und Daten, wenn keine angemessene Netzwerkzugriffskontrollrichtlinie vorhanden ist. Organisationen müssen eine effektive NAC-Strategie implementieren, um den Netzwerkzugang zu sichern und regulatorische Compliance Verpflichtungen zu erfüllen.

-

Unbefugte Geräte: Es ist einfach, Geräte mit einem Netzwerk zu verbinden, aber oft schwierig, sie zu überwachen. Folglich besteht für Unternehmen ein erhebliches Risiko, dass sich illegale Geräte in ihren Netzwerken befinden.

Zum Beispiel dürfen Mitarbeiter gemäß den Bestimmungen der BYOD-Richtlinie des Unternehmens persönliche Computer oder Mobiltelefone ins Büro mitbringen und ohne Registrierung mit dem Netzwerk verbinden. Oder, ein IT-Mitarbeiter könnte Geräte zum Testen aufstellen und sie dann trotz ihres fortgesetzten Betriebs vergessen. Diese Ressourcen werden zu Shadow-IT-Geräten, die mit Ihrem Netzwerk verbunden sind, aber nicht angemessen kontrolliert werden.

NAC hilft, unerwünschte Geräte daran zu hindern, sich überhaupt mit Ihrem Netzwerk zu verbinden, und erkennt gleichzeitig diejenigen, die bereits verbunden sind, damit Sie sie entfernen oder ihre Sicherheit gewährleisten können.

-

Zugriff für Außenstehende: Große Unternehmen arbeiten oft mit Auftragnehmern, Partnern und Drittanbietern zusammen und müssen diesen externen Interessengruppen manchmal Netzwerkzugang gewähren. Ohne eine angemessene NAC-Richtlinie ist es sehr schwierig sicherzustellen, dass diese externen Geräte ausreichend geschützt sind und keinen Angriffsvektor für das Unternehmensnetzwerk darstellen. Darüber hinaus ist es schwierig sicherzustellen, dass Geräte entfernt werden, wenn sie nicht mehr benötigt werden.

-

Datenschutzgesetzgebung: Regierungsbehörden und Wirtschaftsorganisationen haben strengere Einschränkungen und Datenschutzgesetze erlassen, die die Arten von Daten regeln, die ein Unternehmen sammeln und speichern darf. Ohne NAC fehlt es Unternehmen an Einblick in die Art der verfügbaren Netzwerkressourcen und ob diese zusätzlichen Compliance-Vorschriften unterliegen oder nicht.

Organisationen, die Sicherheitsrisiken und regulatorischen Schwierigkeiten voraus sein wollen, müssen aus diesen und anderen Gründen eine effektive NAC-Strategie entwickeln.

-

Virtuelle Umgebungen: IT-Abteilungen, die virtuelle Maschinen als Teil ihres Rechenzentrums einsetzen, können von der Netzwerkzugangskontrolle profitieren, aber nur, wenn sie wachsam in Bezug auf ihre anderen Sicherheitsmaßnahmen bleiben. Da virtuelle Server sich innerhalb eines Rechenzentrums bewegen können und ein dynamisches virtuelles lokales Netzwerk (LAN) sich ändern kann, während sich die Server bewegen, bietet die Virtualisierung einzigartige Herausforderungen für die Netzwerkkontrolle. Zusätzlich zur Schaffung unvorhergesehener Sicherheitslücken kann die Netzwerkzugangskontrolle für virtuelle Maschinen es Unternehmen erschweren, den Anforderungen an die Datenprüfkontrolle zu entsprechen. Da typische Sicherheitsansätze Endpunkte anhand ihrer IP-Adressen finden, ist dies der Fall. Da virtuelle Computer mobil und dynamisch sind, ist es schwieriger, sie zu sichern.

Darüber hinaus sind virtuelle Maschinen relativ einfach und schnell bereitzustellen, was bedeutet, dass selbst unerfahrene IT-Administratoren eine virtuelle Maschine bereitstellen können, ohne die erforderlichen Netzwerkzugriffsbeschränkungen zu haben. Wenn virtuelle Maschinen aus einem Ruhezustand wiederhergestellt werden, wird eine weitere Schwachstelle ausgelöst. Wenn neue Patches verfügbar waren, während der Server im Ruhezustand war, werden sie möglicherweise nicht implementiert, wenn der Server wieder in Betrieb genommen wird. Immer mehr Unternehmen integrieren Anwendungssicherheit in ihre Netzwerksicherheitsrichtlinien, um sicherzustellen, dass alles in ihrem Netzwerk sicher ist, bis hinunter zur Anwendungsebene.

-

APT: Obwohl NAC nicht in der Lage ist, APTs sofort zu erkennen und zu verhindern, kann es verhindern, dass die Quelle der Bedrohung eine Verbindung zum Netzwerk herstellt. Einige NAC-Systeme verbinden sich mit APT-Erkennungslösungen und isolieren sofort kompromittierte Computer, bevor Angreifer zusätzlichen Netzwerkzugang erhalten können.

-

Eine Vielzahl von Geräten: Es gibt jetzt Hunderte von möglichen Kombinationen aus Gerätetyp, Modell und Betriebssystemversion. Und insbesondere mobile Geräte können aufgrund der enormen Anzahl installierter Anwendungen auf unzählige Arten angepasst werden. Im Gegensatz dazu sind Mobile Device Management (MDM) und Antivirenanwendungen oft nicht auf persönlichen Geräten installiert. Benutzer deaktivieren oft grundlegende Sicherheitseinstellungen oder installieren Programme, die authentisch aussehen, aber die Sicherheit des Geräts gefährden können. Dies könnte dazu führen, dass APT- oder Ransomware-Angriffe von persönlichen Geräten auf das Unternehmensnetzwerk übergreifen.

All dies stellt Unternehmen vor die einzigartige Schwierigkeit, diese Geräte zu verbinden, ohne die Netzwerksicherheit zu gefährden; je mehr Geräte verbunden werden, desto höher ist die Wahrscheinlichkeit, dass das Netzwerk infiltriert wird. Kriminelle zielen zunehmend auf mobile Geräte ab, und Anwendungen mit Malware sind zu einem häufigen Angriffsvektor geworden.

Die führenden Netzwerkzugangskontrollsysteme auf dem heutigen Markt unterstützen Google Android, Apple iOS und Microsoft Windows. NAC-Systeme können eine entscheidende Rolle bei der automatischen Erkennung von Geräten spielen, wenn sie dem Netzwerk beitreten, und den Zugriff gewähren, der kein Sicherheitsrisiko darstellt. Wenn ein persönliches mobiles Gerät eine Verbindung herstellt, hat es beispielsweise möglicherweise nur Zugang zum Internet und nicht zu Unternehmensressourcen. Dasselbe kann nun auch mit IoT-fähigen Geräten gemacht werden, indem sie nach vordefinierten Kriterien klassifiziert und für unautorisierte Geräte ein sicherer Netzwerkbereich gesperrt oder eingerichtet wird.

Wie funktioniert NAC?

Ein Hauptzweck der Netzwerkzugangskontrolle besteht darin, den Netzwerkzugang auf bestimmte Benutzer und Bereiche des Netzwerks zu beschränken. Folglich kann sich ein Besucher mit dem Unternehmensnetzwerk verbinden, hat jedoch keinen Zugang zu internen Ressourcen. Diese Form des Sicherheitsmanagements hilft einer Organisation, einen Cyberangriff zu verhindern, bei dem Hacker Zugang zum Netzwerk eines Drittanbieters erhalten und einen Angriff auf die Organisation starten, wenn der Anbieter mit seinem Netzwerk verbunden ist.

Die Netzwerkkontrolle kann auch verhindern, dass Mitarbeiter illegalen Zugang zu Daten erhalten. So wird ein Mitarbeiter, der Zugang zum Unternehmens-Intranet benötigt, keinen Zugriff auf sensible Kundendaten haben, es sei denn, seine Funktion erfordert dies und ihm wurde der Zugang gewährt.

Neben der Einschränkung des Benutzerzugriffs verhindert eine Netzwerkzugangskontrolle den Zugriff von Endgeräten, die gegen die Sicherheitsvorschriften des Unternehmens verstoßen. Dies garantiert, dass ein Gerät von außerhalb des Unternehmens keinen Virus ins Netzwerk übertragen kann. Bevor der Netzwerkzugang gewährt wird, müssen alle von Mitarbeitern für geschäftliche Zwecke verwendeten Geräte den Unternehmenssicherheitsrichtlinien entsprechen.

Ein Netzwerkzugangsserver führt mehrere NAC-bezogene Aufgaben aus. Ein klassischer Netzwerkzugangsserver ist ein Server, der Authentifizierung und Autorisierung durch die Validierung von Benutzeranmeldeinformationen durchführt. Ein Netzwerkzugangsserver, auch bekannt als Medienzugangsgateway oder Fernzugangsserver, verwaltet Remote-Logins, erstellt Punkt-zu-Punkt-Protokollverbindungen und stellt sicher, dass autorisierte Benutzer Zugriff auf die erforderlichen Ressourcen haben.

Ein Netzwerkzugangsserver kann unter anderem die folgenden Funktionen ausführen:

-

Voice over Internet Protocol: ermöglicht den Zugriff auf Kommunikations-Apps über das Internet.

-

Internetdienstanbieter: ein Unternehmen, das autorisierten Nutzern Zugang zum Internet gewährt.

-

Virtuelles privates Netzwerk (VPN): bietet entfernten Benutzern Zugang zum Netzwerk und zu den Ressourcen einer privaten Organisation.

Zusätzlich kann ein Netzwerkzugangsserver Folgendes unterstützen:

-

Das Netzwerkressourcenmanagement dient der Verwaltung und Zuweisung von Netzwerkressourcen.

-

Lastverteilung im Netzwerk zur Verteilung des Datenverkehrs und zur Verbesserung von Leistung und Zuverlässigkeit

-

Netzwerkbenutzersitzungen, um Benutzer zu überwachen, ihre Daten zu speichern und ihren einzigartigen Zustand zu erhalten

Was sind die Merkmale eines Netzwerkzugangskontrollsystems?

Eine effektive Network Access Control (NAC)-Lösung muss die folgenden Fähigkeiten haben:

-

Mehrere Authentifizierungsfaktoren (MFA): Die Nutzung von MFA für NAC, das die Anmeldeinformationen eines Benutzers und ein registriertes Gerät überprüft, ist unerlässlich, um die Netzwerkzugangskontrolle in den heutigen schnell wachsenden Netzwerken aufrechtzuerhalten. MFA muss in Ihr NAC integriert werden, insbesondere für den Fernzugriff.

Diese Strategie gewährleistet, dass Sicherheit auf zwei Ebenen bereitgestellt wird: Schutz der Benutzeridentität und Autorisierung des Geräts, um sicherzustellen, dass nur kontrollierte und sichere Geräte Zugang erhalten. Mit MFA, wenn die Anmeldeinformationen eines Benutzers gehackt werden, sind sie wertlos, und wenn das Gerät nicht im NAC registriert ist, können VDI, VPN und Cloud-Apps nicht aufgerufen werden.

-

802.1X-Authentifizierung: Heute ist das Standardprotokoll für die Netzwerkzugangskontrolle 802.1X. Bei der Suche nach einer NAC-Lösung ist es von größter Bedeutung, dass das System 802.1X-Authentifizierung unterstützt.

Mit der auf 802.1X basierenden Zugriffskontrolle können Netzwerkadministratoren bösartige Geräte zuverlässig sperren, nicht konforme Endpunkte isolieren und den Zugriff auf bestimmte Ressourcen einschränken, ganz gleich, was Ihre interne Richtlinie erfordert. Aufgrund seiner ständigen und direkten Kommunikation bleibt 802.1X eine der besten Methoden zur Authentifizierung von Geräten, im Gegensatz zu Post-Scannern und anderen weniger sicheren Authentifizierungslösungen, die das Netzwerk anfällig machen.

-

Cloud-basiert: Fast alle Kernverwaltungs- und Produktivitätswerkzeuge von Unternehmen sind in die Cloud migriert. Die Kontrolle des Netzwerkzugangs ist keine Ausnahme. In den letzten fünfzehn Jahren haben die zugrunde liegenden Produktivitäts-, Betriebs-, Wirtschafts- und Zugänglichkeitsvorteile diesen Trend vorangetrieben.

Es gibt jedoch einen wesentlichen Unterschied zwischen cloud-basierten und cloud-gelieferten NAC-Lösungen. Einige NAC-Anbieter stellen eine cloudbasierte Plattform zur Verwaltung des Netzwerkzugriffs bereit, aber dies erfordert oft die Installation von vor Ort befindlicher Hardware.

Mit einer cloud-basierten Strategie setzen Sie alles ein, von einem RADIUS-Server bis hin zu einer Zertifizierungsstelle in der Cloud, um zentrale Authentifizierung und Berechtigungen bereitzustellen. Dies ermöglicht es selbst großen, verstreuten Unternehmen, NAC an all ihren Standorten in einem Bruchteil der Zeit einzurichten, die herkömmliche On-Premise-Netzwerkzugangskontrollsysteme benötigen.

-

Zero-Trust-Ansatz für Endpunkte: Trotz der Tatsache, dass "Zero-Trust" ein weiteres überstrapaziertes Klischee im Bereich der Netzwerksicherheit geworden ist, ist es eine effektive Methode, um Ihr Netzwerk von bösartigen Geräten zu isolieren. Mit Zero-Trust vertraut eine Organisation nicht automatisch jedem Endpunkt innerhalb oder außerhalb ihrer Grenzen.

Da der Zustand eines Geräts bereits bekannt ist, kann eine Zero-Trust-Netzwerkzugangskontrolllösung (ZTNA) die Notwendigkeit einer umfassenden Endpunkt-Scans vermeiden. Dies entfernt nicht alle Angriffsflächen, aber es hilft, Ihr Netzwerk und Ihre Endpunkte zu sichern.

-

Vollständiger Schutz der Zugriffsschicht: Ihre NAC-Lösung muss in der Lage sein, die Zugriffskontrolle über alle aktuellen Zugriffsebenen hinweg zu verwalten, aufgrund der explodierenden Größe und Breite der heutigen Netzwerke, insbesondere mit der Entwicklung von Remote-Arbeitskräften. Dies umfasst die erwarteten kabelgebundenen Anschlüsse und die WiFi-Konnektivität.

Zusätzlich muss es in der Lage sein, die zahlreichen von Ihrer Firma verwendeten Remote-Access-Techniken zu verwalten. Diese umfassen VPNs, virtuelle Desktop-Infrastruktur (VDI) und mehr.

-

Kontinuierliche Gerätewartung: Bei der Bewertung einer NAC-Lösung ist es entscheidend festzustellen, ob sie Geräte, die außerhalb der Unternehmensrisikovorschriften liegen, schnell reparieren und diese Geräte in die korrekte Haltung zurückversetzen kann, damit der Netzwerkzugang gewährt werden kann. Einfach ausgedrückt, die Gesundheit der Geräte zu erhalten, minimiert das Sicherheitsrisiko. Das bedeutet, dass Netzwerkadministratoren nachts ruhig schlafen können.

Die Echtzeit-Gerätereparatur hat auch einen erheblichen operativen Vorteil: Sie spart Zeit. Durch die Reduzierung der Notwendigkeit für Netzwerk- oder Sicherheitsmanager, Geräte manuell zu reparieren, ermöglichen Sie ihnen, sich auf wichtigere Aufgaben zu konzentrieren.

-

Korrektur- und Präventivmaßnahmen (CAPA): Es ist üblich, riskante technologische Praktiken zu begehen, wie zum Beispiel das Einführen eines nicht vertrauenswürdigen USB-Geräts oder das Vergessen, eine Firewall oder ein Antivirenprogramm zu aktualisieren. Daher ist die Fähigkeit, dieses schädliche Verhalten zu vermeiden, nicht nur entscheidend, um die Expositionszeit zu reduzieren, sondern auch, um wertvolle Zeit für das Unternehmen zu sparen, indem das Problem sofort gelöst und ein möglicher Sicherheitsvorfall verhindert wird.

-

Endpoint-Risikoanalyse: Es ist unerlässlich, die Gefahr, die von Geräten ausgeht, die sich mit Ihrem Netzwerk verbinden oder versuchen, sich zu verbinden, kontinuierlich zu analysieren. Das Verständnis der Risikoposition von Endpunkten, ob vor Ort oder remote, und das proaktive Handeln basierend auf dem Risiko der Endpunkte, wie z.B. Quarantäne, Gewährung oder Verweigerung des Zugriffs auf verschiedenen Zugriffsebenen, ist die effektivste Methode zur Verhinderung von Netzwerkangriffen.

Die Bedrohungslandschaft wächst, und Unternehmen wenden sich zunehmend an speziell entwickelte Unternehmens-Cloud-Apps, um die Geschäftsabläufe zu vereinfachen. Heute reicht es nicht mehr aus, nur On-Premise-Assets zu sichern; Sie müssen die Risikoposition jedes Geräts überprüfen, das sich mit Unternehmensressourcen verbindet, unabhängig vom Standort.

Wie implementiert man Netzwerkzugangskontrolle?

Die gesamte NAC-Installation muss gut geplant sein. Die Methoden variieren je nach den Eigenschaften jedes Netzwerks, der Anzahl der beteiligten IoT- und Drittanbietergeräte, dem Budget des Unternehmens und der Wahl zwischen Pre-Admission-, Post-Admission- und hybriden Netzwerksicherheitslösungen. Im Folgenden sind die grundlegenden Schritte aufgeführt, die Sie unternehmen können, um NAC erfolgreich zu installieren:

-

Informationen sammeln: Bevor Sie NAC-Lösungen installieren, müssen Sie wichtige Informationen über Ihr Netzwerk, verbundene Geräte, Ressourcen und Benutzer sammeln. Sie müssen eine umfassende Bewertung jedes Netzwerkendpunkts durchführen, einschließlich Servern, Geräten und mehr. Wer ist mit was verbunden und welche Geräte verwenden sie? Gibt es einen kommerziellen Grund für ihren bestehenden Zugriffsgrad? Ohne diese Informationen könnte es schwierig sein, Identitäten zu verwalten und Berechtigungen zuzuweisen. Diese Sammlung wird von bestimmten NAC-Lösungen während des ersten Scans bereitgestellt.

-

Identitäten verwalten: Das Verwalten von Identitäten ist eine der bedeutendsten Aufgaben während der Implementierung von NAC-Systemen. Um jeden Benutzer zu genehmigen und zu authentifizieren, müssen Sie Ihre Verzeichnissysteme konfigurieren und pflegen sowie Benutzer-IDs validieren. Dies ermöglicht es Ihnen, Autorisierungsrollen festzulegen und Personen Netzwerkzugang zu gewähren.

-

Bestimmen Sie Berechtigungen und Zugriffsrechte: Nachdem Ihr IT-Personal den Benutzern Berechtigungen zugewiesen hat, können Sie Berechtigungszugriffsrechte, Regeln oder das gesamte aktuelle Verzeichnisystem direkt in Ihre NAC-Lösung integrieren, um Sicherheitslücken zu schließen. Eine ideale Umsetzung des Konzepts der minimalen Berechtigung würde alle Benutzer auf die unbedingt erforderlichen Netzwerkressourcen beschränken, die sie zur Erfüllung ihrer Aufgaben benötigen. Jedoch sind die meisten großen Netzwerke nicht ausreichend unterteilt, um diesem Konzept richtig zu entsprechen. Die Implementierung einer rollenbasierten Zugriffskontrolle könnte ein guter Kompromiss sein, ohne die Sicherheit zu stark zu gefährden.

-

Testen Sie die Konfiguration: Die Mehrheit der NAC-Systeme kann in den "Überwachungs"-Modus versetzt werden, wodurch die Wirkung der Regeln vor ihrer tatsächlichen Durchsetzung bewertet werden kann. Dies ist ein entscheidender Schritt, da er Ihnen hilft, mögliche Probleme zu identifizieren, bevor sie eine hohe Anzahl von Supportanfragen verursachen. Es ist gute Praxis, Ihre NAC-Regeln vor der Implementierung und bei jeder Änderung zu testen.

-

Beobachten und anpassen: Netzwerkmanagement ist keine einmalige Aktivität. Wenn Ihr Unternehmen wächst und sich anpasst, müssen Sie die Sicherheitsoperationen überwachen und die Benutzerautorisierung sowie die Zugriffsrechte auf Geräte verwalten oder diese Aktivitäten automatisieren.

Was sind die Vorteile der Netzwerkkontrolle?

Die wichtigsten Vorteile der Netzwerkzugangskontrolle (NAC) sind unten aufgeführt:

-

Rollenbasierte Zugriffskontrolle: Die Identifizierung von Personen anhand ihrer IP-Adressen oder Kombinationen aus Benutzername und Passwort ist eine weit weniger sichere Methode als die Verwendung von Multi-Faktor-Authentifizierung, die von Benutzern als Teil der Netzwerkzugangskontrollen verlangt werden kann. Dies ist einer der Vorteile von Netzwerkkontrollzugängen.

Die Verwaltung von Active Directory-Gruppenmitgliedschaften und Netzwerkfreigaberechten in einem großen Netzwerk ist, wie die meisten IT-Administratoren wissen, oft unmöglich und führt immer zu übermäßigen Netzwerkberechtigungen. Die Möglichkeit, dies zentral über ein NAC-System zu verwalten, kann eine bessere Kontrolle und Flexibilität bei der Gewährung des Zugriffs auf freigegebene Dateien bieten.

Während der Netzpenetrationstests identifiziert die IT oft nachlässige Einschränkungen bei Netzfreigaben als eine bedeutende Schwäche. In einer solchen Situation würden NAC-Ergänzungen einen großen Beitrag zur Minderung dieses Problems leisten. Entweder direkt oder indirekt gewähren NAC-Geräte Zugang zu persönlich identifizierbaren Informationen oder Daten, die eine weitere Aufzählung von Netzwerkressourcen ermöglichen. Zum Beispiel, wenn ein falsch konfiguriertes IT-Share den Zugriff auf Passwörter für viele große Datenbanken, einschließlich Kundennamen, Adressen, Geburtsdaten und Kreditkarteninformationen, erlaubte, würde ein NAC-System das Risiko für diese Daten begrenzen.

-

Erhöhte Sichtbarkeit: Nachdem einem Benutzer der Zugang zu einem Netzwerk gewährt wurde, kann die sichere Netzwerkzugangskontrolle zusätzliche Schutzmaßnahmen in bestimmten Bereichen des Netzwerks bieten, wodurch die Sicherheit der Anwendungen gewährleistet wird. Einige der Methoden zur Kontrolle des Zugangs zu einem Netzwerk können auch geeignete Sicherheitsmerkmale wie Verschlüsselung und größere Sichtbarkeit im gesamten Netzwerk beinhalten.

-

Kosteneinsparung: Organisationen verursachen geringere Kosten, da weniger IT-Personal benötigt wird, wenn Geräte automatisch und in großem Maßstab verfolgt und geschützt werden. Darüber hinaus verhindert das Stoppen unbefugten Zugriffs oder eines vermuteten Malware-Angriffs, dass Unternehmen finanziellen Schaden erleiden, der auftreten könnte, wenn diese Maßnahmen nicht ergriffen werden.

-

Überlegene IT-Erfahrung: Mit nahtlosem Zugang ist die Benutzererfahrung während der Netzwerkverbindung reibungslos. Die Tatsache, dass Maßnahmen vorhanden sind und im Hintergrund arbeiten, gibt den Nutzern die Gewissheit, dass ihre IT-Erfahrung automatisch geschützt ist.

-

Erhöhte Sicherheit: NAC stärkt die Netzwerksicherheit, indem es Personen und Geräte authentifiziert, sobald sie dem Netzwerk beitreten, dank seiner Fähigkeit, alle geräteübergreifenden Aktivitäten in der Organisation zu überwachen. Malware-Bedrohungen und andere Arten von Cyberangriffen werden durch die Fähigkeit, die Netzwerkaktivität zu überwachen und schnell gegen unbefugtes oder unerwartetes Verhalten vorzugehen, gemildert.

Was sind die Einschränkungen der Netzwerkzugangskontrolle?

Trotz dieser Fähigkeiten bei der Handhabung der Authentifizierung für Benutzer und bekannte Geräte ist NAC einer Reihe zusätzlicher Einschränkungen ausgesetzt:

-

Kontrolle des Netzwerkzugriffs für kabelgebundene Netzwerke: Während der Zugang zu drahtlosen Netzwerken oft durch Protokolle wie WPA geschützt ist, fehlen solchen Schutzmaßnahmen manchmal bei kabelgebundenen Netzwerken. Sie vergeben oft eine IP-Adresse über DHCP und stellen eine vollständige Verbindung zu jedem angeschlossenen Gerät her (und wenn sie das nicht tun, kann das Gerät oder der Benutzer manuell eine IP-Adresse einrichten).

Diese Methode ist praktisch, da sie die Notwendigkeit beseitigt, Authentifizierungsdaten für kabelgebundene Geräte und Benutzer zu verwalten. Da nur Personen mit physischem Zugang zur Infrastruktur in der Lage sind, Geräte anzuschließen, glauben Organisationen fälschlicherweise, dass die Sicherheitsbedenken vernachlässigbar sind. Ungesicherte kabelgebundene Netzwerke sind dennoch attraktive Einstiegspunkte für Shadow-IT-Geräte in die Infrastruktur einer Organisation.

-

Unzureichende Einsicht in IoT und unkontrollierte Geräte: NAC ist nur bei der Kontrolle von Sicherheitsbedrohungen für bekannte und benutzerassoziierte Geräte wie PCs oder Tablets wirksam, was einer seiner Hauptnachteile ist. IoT-Sensoren und andere netzwerkverbundene Geräte, die keinem einzelnen Benutzer oder keiner Benutzergruppe zugeordnet sind, sind mit NAC schwieriger zu verwalten. Aufgrund von Hardwarekapazitätsbeschränkungen oder mangelndem menschlichem Eingreifen akzeptieren einige Geräte möglicherweise keine herkömmlichen Authentifizierungsmethoden oder Sicherheitszertifikate. Infolgedessen neigen Unternehmen dazu, diese Geräte blind zu akzeptieren und von den regulären NAC-Vorschriften auszunehmen.

-

Fähigkeit zur Festlegung von Gerätrichtlinien: Unverwaltete, nicht benutzerspezifische Geräte, wie Internet of Things (IoT) Hardware, können von spezialisierten Kommunikationsprotokollen abhängen, die von traditionellen NAC-Authentifizierungsregeln oder -tools nicht unterstützt werden. Angesichts dieser Schwierigkeit sind Unternehmen gezwungen, zwischen der Befreiung dieser Geräte von NAC-Vorschriften oder der Entwicklung sehr komplizierter Richtlinien zu wählen, um sie zu integrieren. Beide Strategien sind nicht optimal.

-

Überwachung auf Gefahren nach dem Eintritt: Aufgrund des Schwerpunkts von NAC auf der Einschränkung des Netzwerkzugriffs ist es nur gegen externe Bedrohungen wirksam. Es schützt nicht vor "Insider"-Angriffen, die auf einem bereits authentifizierten Gerät beginnen, oder erkennt Verstöße erst, nachdem sie aufgetreten sind.

Top Network Access Control (NAC) Lösungen für 2022

Es gibt Dutzende von NAC-Lösungen auf dem Markt, aber lassen Sie uns die häufigste NAC-Lösung unten untersuchen:

-

Aruba ClearPass: Aruba ClearPass wird in einer Reihe von Gastgewerbe- und akademischen Einrichtungen eingesetzt, oft in Verbindung mit den drahtlosen Netzwerkgeräten des Unternehmens. Diese enge Interaktion zwischen Hardware und Software kann Echtzeitdaten darüber liefern, wie Netzwerkgeräte genutzt werden.

-

Cisco Identity Services Engine (ISE): Cisco war ein Pionier im Markt für Netzwerkzugangskontrolle und hat im Laufe der Jahre eine Vielzahl von Lösungen entwickelt. Neben der Standard-NAC-Technologie verbindet sich Cisco ISE mit vielen anderen Komponenten des Cisco-Ökosystems, um Segmentierung, Sichtbarkeit und automatisierte Reaktion bereitzustellen.

-

Forescout: Die Forescout-Plattform (bestehend aus den Produktlizenzen eyeSight, eyeControl, eyeSegment und eyeExtend) bietet Sicherheits- und IT-Betriebsteams ein Echtzeitbewusstsein für alle IP-verbundenen Geräte, die das Netzwerk kontaktieren. Benutzer können aus über 20 aktiven und passiven Entdeckungs- und Profilierungstechniken wählen, um den Geschäftskontext zu erfüllen und eine kontinuierliche Netzwerkverfügbarkeit zu gewährleisten. In der Forescout Device Cloud bieten mehr als 12 Millionen Geräte-Fingerabdrücke Geräteklassifizierungsfunktionen, um die Gerätefunktion, das Betriebssystem, den Anbieter und das Modell zu erkennen.

-

FortiNAC: Fortinet ist bekannt für seine Firewalls, aber das Unternehmen bietet auch eine Vielzahl von Netzwerkzugangskontrollsystemen unter dem Markennamen FortiNAC an. Fortinet rühmt sich einer Vielzahl von Profilierungsmethoden, Skalierbarkeit auf "Millionen von Geräten" und Kompatibilität mit Netzwerk-Infrastrukturkomponenten von über 150 Herstellern.

-

InfoExpress: InfoExpress bietet eine Reihe von Geräten an, die verschiedene NAC-Kriterien erfüllen. Ohne Netzwerkänderungen bieten sie Durchsetzung, die den Zugriff für mobile, Desktop- und IoT-Geräte schützt. Der CGX-Server stellt die Unternehmensversion dar. Es kann als virtuelle Maschine (VM) oder Appliance implementiert werden, die eine umfassende Suite von Netzwerkzugangskontroll-Apps bereitstellt, um eine anpassbare und maßgeschneiderte NAC-Lösung zu bieten.

-

Ivanti Policy Secure: Früher bekannt als Pulse Policy Secure, ist diese Netzwerkzugangskontrolllösung mit einer Vielzahl von Drittanbieterprodukten kompatibel und bietet die notwendigen Funktionen für Richtlinienmanagement, Profiling, Sichtbarkeit und Verhaltensanalytik einer modernen Netzwerkzugangskontrollplattform.

-

Portnox CLEAR: Im Gegensatz zu typischen Anbietern bietet Portnox eine cloud-native NAC-Technologie an, die zusätzlich zu ihren On-Premise-Lösungen als Software-as-a-Service bereitgestellt wird. Organisationen, die keine eigenen Remote-Authentifizierungs-Dial-In-User-Service-Server einrichten und betreiben möchten, könnten die integrierten Cloud-Authentifizierungs- und Richtlinienserver-Funktionen als interessante Lösung betrachten.

Wie wählt man ein Produkt zur Netzwerkzugangskontrolle aus?

NAC-Lösungen sind in mehreren Varianten erhältlich, um verschiedene Bereitstellungstypen, Anwendungsfälle und Unternehmensgrößen zu berücksichtigen. Es gibt keine "richtige" oder "beste" Antwort, da das, was für ein Unternehmen funktioniert, für ein anderes völlig falsch sein kann. Während Sie nach möglichen Lösungen suchen, stellen Sie sich die folgenden Fragen:

-

Wie genau entspricht es unseren Anwendungsfällen?:

Alle Netzwerkzugangskontrollsysteme bemühen sich, Ihnen die Kontrolle darüber zu geben, welche Geräte sich mit Ihrem Netzwerk verbinden dürfen, aber die Unterstützung für spezifische Anwendungsfälle kann erheblich variieren. Sie benötigen eine Lösung mit einem robusten Captive Portal, Selbstregistrierung und Segmentierungsfunktionen, wenn Sie nach etwas suchen, das die Kontrolle des Gästezugangs vereinfacht. Die Verwaltung von IoT- oder BYOD-Situationen hingegen könnte ein System mit robusten Geräteprofiling- und Posture-Funktionen erfordern.

-

Ist es mit unserer aktuellen Infrastruktur kompatibel?:

Um Ihre Suche einzugrenzen, kann es nützlich sein, zu überprüfen, was Ihr Unternehmen derzeit verwendet. Wenn Sie erheblich in Netzwerkausrüstung eines bestimmten Herstellers investiert haben, kann es sinnvoll sein, die Netzwerkzugangskontrolllösung (NAC) dieses Anbieters zu bewerten, um sicherzustellen, dass alles reibungslos zusammenarbeitet. Obwohl es wahr ist, dass 802.1x ein offener Standard ist, sind viele erweiterte Funktionen der Unternehmen typischerweise proprietär und möglicherweise nicht in einer gemischten Umgebung zugänglich.

-

Bietet es Skalierbarkeit?:

Die Skalierbarkeit von NAC-Systemen variiert je nach Hersteller und Bereitstellungstyp. In stark frequentierten Netzwerken skaliert die Inline-Netzzugangskontrolle beispielsweise oft nicht effektiv. Denken Sie daran, über das NAC-Produkt als eigenständige Lösung hinauszuschauen: Wenn Sie vorhandene Netzwerk-Infrastrukturgeräte zur Implementierung von NAC-Vorschriften nutzen, könnte der zusätzliche Overhead für ältere Router, Switches und Access Points belastend sein.

-

Was kostet es?:

Insbesondere wenn Sie mit einer großen Anzahl von BYOD-Geräten rechnen, könnten Preisniveaus und Preismodelle bedeutende Faktoren sein, die zu berücksichtigen sind. Einige NAC-Systeme werden pro Gerät oder Benutzer bezahlt, während andere möglicherweise eine Pauschalgebühr haben. Es gibt sowohl unbefristete als auch Abonnement-Lizenzvarianten. Sie sollten auch die Skalierbarkeit und hohe Verfügbarkeit berücksichtigen; eine Lösung benötigt möglicherweise eine höhere Anzahl von Policy-Server-Instanzen als eine andere, um eine bestimmte Anzahl von Endpunkten zu unterstützen.

Was sind die besten Praktiken für die Implementierung von Netzwerkzugangskontrolle?

In diesem Abschnitt werden wir wichtige Dinge beschreiben, die vor der Implementierung einer NAC-Lösung in Ihrer Organisation zu beachten sind. NAC ist nicht für alle Unternehmen geeignet. Je größer das Unternehmen, desto mehr Geräte werden sich mit dem Netzwerk verbinden, und desto mehr werden Netzwerkzugangskontrolllösungen genutzt.

Diese bewährten Verfahren werden Ihnen dabei helfen, Netzwerkkontrollsysteme zu maximieren und Geschäftsränder zu stärken.

-

Kombinieren Sie die Netzwerkzugangskontrolle vor und nach der Zulassung: Es gibt zwei Hauptklassifikationen für die Netzwerkzugangskontrolle: Vorzulassung und Nachzulassung. Zusammen bieten diese beiden Methoden der Netzwerkzugangskontrolle einen umfassenden Schutz gegen Cybersicherheitsbedrohungen. Unbefugten Benutzern wird von Anfang an der Zugang verweigert. Bevor sie Zugang zu Ihren sensibelsten Daten erhalten, müssen Bedrohungen, die die Vorab-Sicherheit durch Täuschung umgehen, einen zusätzlichen Authentifizierungszyklus durchlaufen. Diese Strategie ist auch gegen Insiderangriffe nützlich.

-

Wählen Sie Ihre Netzwerkzugriffskontrolllösung sorgfältig aus: Bei der Auswahl eines Lösungspartners haben Sie viele Möglichkeiten. Netzwerkinfrastruktur-Anbieter bieten Netzwerkzugangskontrolle als Zusatz zu Netzwerklösungen an, wodurch der Wert durch Konsolidierung und Integration gesteigert wird. Darüber hinaus sind cyber-physische Sicherheitslösungen und SASE jeweils für IoT- und Fernumgebungs-Sicherheit verfügbar. In diesem Marktumfeld müssen Netzwerkzugriffskontrollpartner sorgfältig ausgewählt werden, basierend auf bestehenden Anwendungsfällen und zukünftigen Prognosen:

- Bewerten Sie Ihre Endpunkte und die aktuelle Endpunktsicherheit, um eine interoperable Lösung auszuwählen. Für eine einheitliche Sichtbarkeit muss die Netzwerkzugangskontrolle nativ in Ihre Lösungen zur einheitlichen Endpunktverwaltung integriert sein.

- Richten Sie die Implementierung der Netzwerkzugangskontrolle nach der derzeit geltenden unternehmensweiten Zero-Trust-Identitäts- und Zugriffsmanagement-(IAM)-Richtlinie aus. Die Netzwerkkontrolle ermöglicht eine "deny by default"-Strategie, die die Zero-Trust-Fähigkeiten stärkt.

- Konzentrieren Sie sich auf Lieferanten, die Unternehmen Ihrer Größe und Komplexität bedienen, und wenn möglich, auf Ihre Branchenvertikale. Letztendlich werden die Kriterien für den Zugang in einem digitalisierten Gesundheitsumfeld erheblich anders sein als die in einer vernetzten Fabrik.

- Bevor Sie einen Anbieter auswählen, machen Sie eine Bestandsaufnahme des Netzwerks. Zusätzlich zur Aufdeckung aller nicht kartierten Endpunkte, unentdeckten Zugangsgateways, vorhandenen Netzwerkswitches usw. wird dies auch eine Schätzung des IP-Volumens für die Budgetierung der Netzwerkkontrolle liefern.

-

Schulen Sie das IT-Personal in der Netzwerkkontrolle: Netzwerkzugangskontrolle hat ihre eigene spezialisierte Terminologie, und ein IT-Generalist könnte möglicherweise nicht in der Lage sein, sie voll auszuschöpfen. Selbst wenn ein Anbieter die ausschließliche oder gemeinsame Verantwortung für die Bereitstellung und Wartung der Netzwerkkontrolle hat, wird Ihr IT-Personal für die tägliche Pflege und Wartung zuständig sein. Zusätzlich ist die Fähigkeit, Warnungen zur Netzwerkkontrolle und Datenmuster zu bewerten, eine entscheidende Fähigkeit. Wenn Warnungen zur Netzwerkkontrolle rechtzeitig gelesen und darauf reagiert werden, kann erheblicher Sicherheitschaden durch unbefugten Zugriff vermieden werden. Da die Netzwerkzugangskontrolle Ihren gesamten On-Premises-Geräte- und Benutzerfußabdruck umfasst, wird es viele Alarme geben, die bewertet und analysiert werden müssen. Je nach Anzahl der Endpunkte müssen Sie möglicherweise einen Netzwerkzugriffsadministrator ernennen, um Alarme zu überwachen, Fehlalarme herauszufiltern und die Sicherheit des Unternehmens aufrechtzuerhalten, ohne Prozesse zu stören oder echte Benutzer zu belästigen. Die folgenden sind einige der wesentlichen Fähigkeiten, für die IT-Mitarbeiter möglicherweise Schulungen benötigen:

- Kenntnisse über Cybersysteme und unkonventionelle Endpunkte

- Dateninterpretation, Analyse und Trendkartierung

- Benutzererfahrung im Workflow und technologische Abhängigkeiten

- Integration und Interoperabilität der Sicherheit für End-to-End-Sichtbarkeit

Neben dem IT-Personal müssen Sie auch Gastbenutzer und Drittanbieter über die Implementierung der Netzwerkzugangskontrolle informieren.

-

Seien Sie wachsam bei potenziellen Anwendungsfällen: In einer digitalen Organisation könnten mehrere Anwendungsfälle von der Implementierung von Netzwerkzugangskontrolle profitieren, aber sie werden typischerweise übersehen. Erwägen Sie die Installation von Netzwerkzugangskontrolle, wenn eine der folgenden Situationen auf Ihr Unternehmen zutrifft:

- Internet der Dinge: Es gibt mehrere verbundene Endpunkte auf Ihrem Gelände, von IP-ausgestatteten Druckern bis hin zu biometrisch aktivierten Smart-Türen.

- Bring your device regulations: Mitarbeiter bringen ihre persönlichen Computer ins Büro und nehmen ihre Arbeitsgeräte mit nach Hause, wobei sie diese abwechselnd für persönliche und berufliche Zwecke nutzen.

- Ein bedeutendes Drittanbieter-Ökosystem: Regelmäßig sind Nicht-Mitarbeiter und Drittanbieter auf Ihrem Firmengelände anwesend. Einige haben sogar Netzwerkzugangsdaten innerhalb der Organisation.

-

Implementierung der Netzsegmentierung zur Sicherheit nach der Zulassung: Die Netzwerksegmentierung ermöglicht die dynamische und automatisierte Gruppierung von Benutzern und Geräten basierend auf vordefinierten Sicherheitseinstellungen. Durch die Isolierung infizierter oder bösartiger Vermögenswerte verringert die Segmentierung Ihre Angriffsfläche. Es gibt mehrere Methoden, um die Netzwerksegmentierung je nach Identifizierung von Benutzern oder Geräten, deren Risikostufen, dem Standort der Zugriffsanforderungen, der Verbindungszeit oder anderen geschäftlichen Kriterien anzupassen. In Ihrer Netzwerkumgebung können Hochrisikogeräte segregiert und zur zusätzlichen Genehmigung in Quarantäne gestellt werden. Es ist auch wichtig, Ihre Netzwerksegmentierungsregeln zu zentralisieren, damit im gesamten Unternehmen die gleichen Standards eingehalten werden und Bedrohungen mit einer einheitlichen Reaktion begegnet werden. Dies wird dazu beitragen, Ihre Sicherheitsstrategie zu standardisieren und sicherzustellen, dass keine Fehler durch die Ritzen zwischen fragmentierten Sicherheitsregeln, verschiedenen Segmentierungsmethoden usw. entkommen.

-

Zerlegen Sie das Verfahren zur Implementierung der Netzwerkzugangskontrolle in sinnvolle Phasen: Anfänglich könnte die Architektur der Netzwerkzugangskontrolle aufgrund ihrer vielen Komponenten und engen Interaktionen mit der aktuellen IT-Infrastruktur überwältigend erscheinen. Es ist entscheidend, die Implementierung der Netzwerkzugangskontrolle in die oben erläuterten fünf grundlegenden Phasen zu unterteilen.

-

Untersuchen Sie optionale Integrationen für mehr Wert: Sie können auch Integrationen mit Ihren Netzwerk-Firewalls, Sicherheitsinformations- und Ereignismanagement (SIEM), Identitäts- und Zugriffsmanagement (IAM) und fortschrittlichen Bedrohungspräventionslösungen untersuchen. Dies schafft eine einheitliche Verantwortungslinie und Kontrolle, die Ihre Sicherheitslage zu einem kohärenten Ganzen vereint. Mit der Ausweitung des Unternehmensperimeters wird die Netzwerkkontrolle unerlässlich, um Einblick in die Aktivitäten von Benutzern und Geräten in Unternehmens- und Gastnetzwerken zu behalten. Die Einführung von cloudbasierten Netzwerkzugangskontrollen ist die nächste Grenze, da sie die Verwaltung vereinfacht und die Tür zu fernsteuerbaren Netzwerkzugangskontrolldiensten öffnet.

Was ist die Bewertung der Netzwerkkontrolle?

Die erste Iteration von NAC basiert auf 802.1X-Protokollen zur Benutzer- und Geräteauthentifizierung. Wenn ein Gerät versuchte, sich mit Switch-Ports oder drahtlosen Zugangspunkten zu verbinden, musste es einen Benutzernamen/Passwort oder ein Zertifikat zur Genehmigung durch den RADIUS-Server angeben. Diese Methode erlaubt oder verweigert den Zugriff auf Switch-Ports oder drahtlose Zugangspunkte. Diese Strategie, obwohl erfolgreich, ist nicht mit vielen Geräten kompatibel und schwer auszuführen.

Die zweite Iteration von NAC beinhaltete die Möglichkeit, Daten über SNMP mit Netzwerkgeräten oder unabhängig mit Netzwerksensorgeräten zu sammeln. Neben 802.1X verfügte diese Generation über Zugangskontrollmechanismen wie VLAN-Quarantäne, ARP-basiertes Management und Port-Mirroring. Diese Periode fiel auch mit dem Aufstieg der drahtlosen Netzwerke zusammen. Sichtbarkeits- und Kontrolllösungen wie Netzwerksensoren, drahtlose Controller und Endpunkt-Agenten wurden schrittweise genutzt, um sich entwickelnde WLAN-Schwachstellen wie Rogue Access Points zu bewältigen.

Die dritte Iteration des NAC beinhaltete Automatisierung. Agenten konnten Endgeräte automatisch so konfigurieren, dass sie den Sicherheitsregeln entsprechen, und die Integration vieler Systeme ermöglichte den Aufbau eines kooperativen Sicherheitsparadigmas. Ein Sicherheitssystem, das am Rand des Netzwerks läuft, wie ein Intrusion Detection System (IDS) oder eine Firewall, kann möglicherweise Gefahren erkennen, aber höchstens den Verkehr, der durchgeht, nur einschränken. Die Integration mit einem NAC ermöglicht es, schädliche Geräte vom Rest des LAN zu isolieren. Ein NAC tauscht auch Endpunkt- und Benutzerinformationen mit anderen Sicherheitssystemen aus, um deren Betrieb zu verbessern. Diese Integrationen verwenden häufig Standardprotokolle wie Webhook und Syslog.

Die aktuelle Generation von NAC versucht, die Herausforderungen der verringerten Endpunkt-Sichtbarkeit aufgrund der Verbreitung von IoT und BYOD zu lösen. Diese Generation zeichnet sich durch einen verstärkten Fokus auf verbesserte Geräte-Fingerabdrücke zur Bewältigung von Geschäftsproblemen wie das Ende der Lebensdauer und des Supports von Vermögenswerten sowie automatisierte Managementreaktionen auf bekannte und neue Schwachstellen aus. Schließlich gibt es eine wachsende Abhängigkeit von und Integration mit Cloud-Technologien, die dem zunehmenden Einsatz von Cloud-Computing in sich schnell verändernden Netzwerkumgebungen entspricht.

Was ist die Netzwerkzugriffskontrollrichtlinie?

Typische Netzwerkzugriffskontrollrichtlinien werden im Folgenden erläutert:

-

Sanierungsrichtlinien: In einigen Situationen kann das Netzwerksicherheitsteam eine Reihe von Abhilferegeln entwickeln. Im Wesentlichen umfasst eine Remediation-Strategie korrigierende und präventive Maßnahmen (CAPA), die bei jeder Übertragung oder regelmäßig automatisch auf Geräten implementiert werden. Eine Remediation-Strategie kann verwendet werden, um die Risikobewertungen von Geräten zu minimieren und die Einhaltung des Netzwerkzugriffs zu verbessern.

-

Risikobewertungspolitiken: Zusätzlich zur Entwicklung einer Zugriffskontrollrichtlinie werden Netzwerkmanager oft eine Risikobewertungsrichtlinie entwerfen, die jedem Gerät eine Risikobewertung zuweist. Dieser Punkt zeigt das Ausmaß der Gefahr, die das Gerät darstellt.

Je nach eingesetzter NAC-Lösung können diese Risikobewertungsmethoden variieren. Eine Risikobewertungspolitik legt für jede Gerätecharakteristik (wie Geo-Standort, Sicherheitslage und Betriebssystem) die Risikobewertung fest, die anzuwenden ist, wenn das Gerät gegen die geltende Richtlinie verstößt.

Der Risikowert wird letztendlich verwendet, um zu entscheiden, ob der Zugriff auf das Netzwerk erlaubt, verboten oder quarantänisiert wird. Dies ist die Grundlage des NAC.

-

Zugriffskontrollrichtlinien: Die Netzwerksicherheitsteams entwickeln und aktivieren Zugriffskontrollregeln, um den Gerätezugriff auf das Unternehmensnetzwerk zu regeln, der letztendlich vom autorisierten Status des Geräts abhängt. Eine Netzwerkzugriffsrichtlinie legt fest, in welches virtuelle LAN (VLAN) ein Gerät oder Benutzer geschickt wird, sobald ihm der Netzwerkzugang gewährt wurde.

Darüber hinaus legt die Richtlinie für jede Art von Berechtigungsverstoß fest, ob der Zugang verweigert, das Gerät durch Zuweisung zu einem bestimmten VLAN isoliert oder eine Zugriffskontrollliste (ACL) angewendet werden soll.

Eine Netzwerkzugriffskontrollliste (ACL) ist eine Reihe von Regeln oder Protokollen, die die Autorisierungsinformationen und Zugriffsberechtigungen des Netzwerks und der Netzwerkgeräte umfassen. Die Netzwerk-ACL dient als erste Verteidigungslinie des Netzwerks und stellt sicher, dass nur autorisierter Datenverkehr in das Netzwerk gelangt. Es wird verwendet, um zu verhindern, dass Netzwerkverkehr in ein einzelnes oder mehrere Subnetze ein- oder austritt. Sie können Sicherheitsregeln und Berechtigungen basierend auf Sicherheitsgruppen konfigurieren, um Ihrem Netzwerk eine zusätzliche Schutzschicht zu bieten.

Ist eine Firewall eine Netzwerkkontrolle?

Nein. Durch die Ansprache verschiedener Bereiche der Netzwerksteuerung erfüllen NAC- und Firewall-Lösungen komplementäre Rollen. Firewall und Netzwerkzugangskontrolllösungen zeigen den folgenden wesentlichen Unterschied.

Während NAC eine endpoint-zentrierte Lösung ist, ist die Firewall netzwerk-zentriert. Eine Firewall wird oft zwischen zwei oder mehr Netzwerken konfiguriert, um Zugangskontrolle für die inter-netzwerkliche Kommunikation zu bieten, während NAC die Kommunikation zwischen Endpunkten innerhalb eines Netzwerks verwaltet. Zum Beispiel kann NAC eine Dateiübertragungsverbindung zwischen zwei PCs im selben Netzwerk regeln, obwohl die Firewall dies nicht kann.

Eine Firewall verwaltet den Datenverkehr, indem sie verhindert, dass nicht konformer Datenverkehr in ein Netzwerk eintritt oder es verlässt, und funktioniert normalerweise auf der Grundlage grundlegender Regelsets. NAC steuert den Netzwerkverkehr zwischen Geräten im Netzwerk flexibler, indem es direkt auf die Endpunkte selbst einwirkt.

Typischerweise werden Firewall-Regeln durch fünf Objekte erstellt, die Quell-/Zieladressen und Ports umfassen. Neuere Next-Generation-Firewalls (NGFWs) haben begonnen, andere Dinge zu steuern, wie Benutzer, Gruppen oder Geräte. In NAC werden Geräte basierend auf zahlreichen Parametern gruppiert. Wenn sich das Verhalten und die Eigenschaften eines Geräts ändern, ändert sich auch die Gruppe, zu der es gehört. Jede Gruppe kann mit einer Sicherheitsrichtlinie verknüpft sein, die eine bestimmte Menge an Netzwerkberechtigungen gewährt. Zum Beispiel kann ein Endpunkt, der kein Antivirus-Programm ausführt, in Echtzeit erkannt und quarantänisiert werden.