Was sind Arten von Netzwerkprotokollen?

Ein Netzwerkprotokoll ist eine Sammlung von Regeln, die die Art und Weise regeln, wie Daten zwischen Geräten ausgetauscht werden, die mit demselben Netzwerk verbunden sind. Im Wesentlichen ermöglicht es verbundenen Geräten, unabhängig von den zugrunde liegenden Prozessen, der Struktur oder dem Design der Geräte miteinander zu interagieren. Netzwerkprotokolle ermöglichen eine einfache Verbindung mit Geräten auf der anderen Seite des Globus und spielen daher eine entscheidende Rolle in der heutigen digitalen Kommunikation.

Ähnlich wie das Sprechen derselben Sprache die Kommunikation zwischen zwei Personen erleichtert, ermöglichen Netzwerkprotokolle es Geräten, über vordefinierte Regeln in ihrer Software und Hardware miteinander zu kommunizieren. Ohne die Verwendung von Netzwerkprotokollen könnten weder lokale Netzwerke (LANs) noch Weitverkehrsnetze (WANs) auf die Weise funktionieren, wie sie es heute tun.

Netzwerkprotokolle zerlegen großangelegte Aktivitäten in kleinere, fokussiertere Aufgaben oder Funktionen. Dies geschieht auf jeder Ebene des Netzwerks, und jede Funktion muss zusammenarbeiten, um das größere Ziel zu erreichen. Der Ausdruck "Protokollsuite" bezieht sich auf eine Sammlung kleinerer Netzwerkprotokolle, die zusammenarbeiten.

Typischerweise entwickeln mehrere Netzwerk- oder Informationstechnologiegruppen Netzwerkprotokolle gemäß den Industriestandards. Verschiedene Netzwerkprotokolle wurden von den folgenden Organisationen entworfen und veröffentlicht:

-

Die Internationale Organisation für Normung (ISO)

-

Die Internationale Fernmeldeunion (ITU)

-

Das Institut der Elektro- und Elektronikingenieure (IEEE)

-

Die Internet Engineering Task Force (IETF)

-

Das World Wide Web Consortium (W3C)

Während die meisten Netzwerkprotokollmodelle ähnlich funktionieren, ist jedes Protokoll einzigartig und läuft gemäß den Spezifikationen, die von der Organisation festgelegt wurden, die es entworfen hat.

Netzwerkprotokolle sind nicht nur für Fachleute der Informationstechnologie. Jeden Tag nutzen Milliarden von Menschen Netzwerkprotokolle, ob sie sich dessen bewusst sind oder nicht.

Jedes Mal, wenn Sie sich mit dem Internet verbinden oder einen Anruf tätigen, verwenden Sie Netzwerkprotokolle. Auch wenn Sie möglicherweise nicht verstehen, wie Netzwerkprotokolle funktionieren oder wie oft Sie ihnen begegnen, sind sie für jede Nutzung des Internets oder digitaler Kommunikation erforderlich.

Obwohl es Dutzende verschiedener Netzwerkprotokolle gibt, erfüllen sie immer eine von drei grundlegenden Aufgaben:

-

Sicherheit

-

Kommunikation

-

Netzwerkmanagement

Jede Art ist für die schnelle und sichere Nutzung von Netzwerkgeräten erforderlich, und sie arbeiten zusammen, um eine solche Nutzung zu unterstützen.

Was ist ein Netzwerksicherheitsprotokoll?

Netzwerksicherheitsprotokolle zielen darauf ab, die Sicherheit und den Schutz von Daten, die über die Verbindungen des Netzwerks übertragen werden, zu gewährleisten. Darüber hinaus legen diese Protokolle fest, wie das Netzwerk Daten vor unbefugter Einsichtnahme oder Extraktion schützt. Dies hilft sicherzustellen, dass keine unbefugten Benutzer, Dienste oder Geräte Zugriff auf Ihre Netzwerkdaten haben, und dies gilt unabhängig von der Art der Daten oder dem verwendeten Netzwerkmedium.

Typischerweise hängen Netzwerksicherheitsprotokolle von Verschlüsselung und Kryptographie ab, um Daten zu schützen, wobei sichergestellt wird, dass sie nur durch die Verwendung einzigartiger Algorithmen, Formeln und logischer Schlüssel zugänglich sind.

Die folgenden sind einige der häufigsten Zwecke von Sicherheitsnetzwerkprotokollen:

-

Transport: Sicherheitsprotokolle für den Transport schützen Daten, während sie von einem Netzwerkgerät zum anderen reisen.

-

Entitätsauthentifizierungsprotokolle: Entitätsauthentifizierungsprotokolle bieten ein System, in dem verschiedene Geräte oder Benutzer in einem Netzwerk ihre Identität validieren müssen, bevor sie Zugang zu geschützten Bereichen erhalten.

-

Verschlüsselung: Verschlüsselungstechniken schützen Daten und geschützte Bereiche, indem sie Benutzer zwingen, einen geheimen Schlüssel oder ein Passwort bereitzustellen, um auf die Informationen zuzugreifen.

Secure File Transfer Protocol (SFTP), Secure Socket Layer (SSL) und Secure Hypertext Transfer Protocol (HTTPS) sind nur einige der häufigsten Protokolle für Netzwerksicherheit.

1. SFTP

Das SSH File Transfer Protocol (SFTP), auch bekannt als sicheres FTP, wird verwendet, um die Verbindung zwischen zwei Systemen zu verschlüsseln, wenn eine Datei aus der Ferne gesendet wird. Es sichert die Kommunikation über das Internet und ermöglicht eine robuste Benutzerauthentifizierung durch die Verwendung von Public-Key-Verschlüsselung. Dieses Protokoll wurde 2006 von der Internet Engineering Task Force (IETF) zur Sicherung von Shell-Protokollen eingeführt.

Ein Benutzer kann sich auf eine SFTP-Server auf eine von zwei Arten verbinden: durch Passwortauthentifizierung oder durch Verwendung der privaten/öffentlichen Schlüssel-Authentifizierung.

Während FTP Daten über zwei Verbindungen überträgt, ermöglicht SFTP die Übertragung einer Datei über eine einzige Verbindung. Dies befreit Server-Administratoren von folgendem Unannehmlichkeit.

Zusätzlich sind Dateiübertragungen über SFTP wesentlich schneller, da sie im Binärformat erfolgen. Es ermöglicht Operationen wie die Änderung von Berechtigungen und Attributen sowie das Sperren von Dateien.

Allerdings weist SFTP auch einige Schwachstellen auf. Es ist möglich, dass ein Angreifer die Verschlüsselung über einen "Man-in-the-Middle" (MITM)-Angriff destabilisieren und zum Absturz bringen kann, um Zugang zu verschlüsselten Daten, einschließlich Passwörtern, zu erhalten. Ein effektiver Angreifer kann Anweisungen in ein Terminal injizieren, um Daten auf dem Weg zu manipulieren oder zu stehlen. Der Angriff kann auch gefährliche Schadsoftware in beliebige Binärdateien und andere Software-Updates injizieren, die durch das System empfangen werden.

2. SSL

Secure Socket Layer (SSL) ist eine Art von Netzwerksicherheitsprotokoll, das hauptsächlich verwendet wird, um die Sicherheit von Internetverbindungen und sensiblen Daten zu gewährleisten. Dieses Protokoll unterstützt sowohl die Server/Client- als auch die Server/Server-Kommunikation. SSL verschlüsselt Daten während der Übertragung, um zu verhindern, dass sie gelesen werden.

Das Heartbleed-Problem, das den Diebstahl von durch die TLS/SSL-Verschlüsselung gesicherten Daten erleichtert, ist ein schwerwiegender Fehler im SSL-Protokoll. Außerdem können RSA-Export-Schlüssel faktorisierbar sein, und eine Schwachstelle namens Compressing Ratio Info-leak Made Easy kann ausgenutzt werden.

3. HTTPS

HTTPS (HTTP Secure) ist eine sichere Version des Hypertext-Übertragungsprotokolls (HTTP), das im Internet weit verbreitet ist. HTTPS verwendet Transport Layer Security (TLS) oder früher Secure Sockets Layer, um das Kommunikationsprotokoll (SSL) zu verschlüsseln. Infolgedessen wird das Protokoll oft als HTTP über TLS oder HTTP über SSL bezeichnet. HTTPS wird verwendet, wenn sichere Web-Transaktionen erforderlich sind. HTTPS wird durch die Verwendung einer zertifikatbasierten Lösung wie VeriSign gesichert.

Transaktionen basierend auf Zertifikaten ermöglichen eine gegenseitige Authentifizierung zwischen dem Client und dem Server. Die gegenseitige Authentifizierung stellt das Wissen des Servers über die Identität des Clients und das Wissen des Clients über die Identität des Servers her. Zusammen mit der zertifikatsbasierten Authentifizierung verschlüsselt HTTPS alle während einer Sitzung gesendeten Datenpakete.

Der Drown-Angriff, eine kritische Schwachstelle in HTTPS, ermöglicht es Angreifern, die Verschlüsselung zu umgehen und persönliche Informationen wie Kreditkartennummern und Passwörter zu erlangen.

Was sind Netzwerkkommunikationsprotokolle?

Ein effektives Netzwerk basiert auf einem gut etablierten Satz von Kommunikationsprotokollen. Verschiedene Kommunikationsprotokolle ermöglichen es verschiedenen Netzwerkgeräten, miteinander zu interagieren. Ohne diese Protokolle wären Computernetzwerke nicht möglich. Die Formate und Verfahren, nach denen Daten über ein Netzwerk übertragen werden, sind in diesen Protokollen beschrieben. Sowohl in der Hardware als auch in der Software ist dies unerlässlich für die Übertragung von Nachrichten zwischen Ihren Computern und anderen Geräten. Sie werden sowohl in der analogen als auch in der digitalen Kommunikation verwendet und können für eine Vielzahl von wichtigen Aufgaben eingesetzt werden. Neben Authentifizierung und Fehlererkennung verwalten Kommunikationsprotokolle auch die Syntax, Synchronisation und Semantik, an die sowohl analoge als auch digitale Kommunikationssysteme gebunden sind, um zu funktionieren.

Die folgenden sind Beispiele für gängige Kommunikationsprotokolle:

-

Automatisierung: Diese Protokolle werden verwendet, um eine Vielzahl von Operationen sowohl im geschäftlichen als auch im privaten Kontext zu automatisieren, einschließlich intelligenter Gebäude, Cloud-Computing und selbstfahrender Autos.

-

Instant Messaging: Eine Vielzahl unterschiedlicher Instant Messaging-Netzwerkprotokolle ermöglicht sofortige, textbasierte Gespräche auf Handys und PCs.

-

Routing: Routing-Protokolle ermöglichen es Routern und anderen Netzwerkgeräten, miteinander zu kommunizieren. Zusätzlich gibt es Routing-Protokolle, die speziell für Ad-hoc-Netzwerke entwickelt wurden.

-

Bluetooth: Bluetooth-Geräte, die allgegenwärtig sind, wie Headsets und Handys, funktionieren mit einer Reihe unterschiedlicher Bluetooth Protokolle.

-

Internetprotokoll: Das Internetprotokoll (IP) ermöglicht es, Daten über das Internet zwischen Geräten zu senden. Ohne IP könnte das Internet nicht in seiner jetzigen Form funktionieren.

Die am häufigsten verwendeten Netzwerkkommunikationsprotokolle sind unten aufgeführt:

- TCP

- UDP

- IRC

- HTTP

- DHCP

- BGP

- FTP

- POP3

- Telnet

1. TCP

Die Transportschicht ist für die effektive und zuverlässige Zustellung von Datenpaketen zwischen Netzwerken verantwortlich. Das Transmission Control Protocol (TCP) ist ein Netzwerkkommunikationsprotokoll, das die Kommunikation von Anwendungen und Geräten über ein Netzwerk ermöglicht. Da TCP in Verbindung mit dem Internetprotokoll (IP) für den Daten- und Kommunikationsübertrag verwendet wird, wird die Internetprotokollsuite oft als TCP/IP bezeichnet. Im Allgemeinen wird ein Dokument, eine E-Mail-Nachricht oder andere Informationsstücke nicht in ihrer Gesamtheit gesendet. Stattdessen wird es in kleine Datenpakete unterteilt, von denen jedes Headerinformationen enthält, die seine richtige Reihenfolge und seinen Inhalt identifizieren.

Wenn Datenpakete über ein Netzwerk gesendet werden, können sie denselben Weg nehmen oder auch nicht; das ist irrelevant. Die Datenpakete werden am Empfangsende in der richtigen Reihenfolge wieder zusammengesetzt. TCP stellt eine Verbindung zwischen der Quelle und dem Ziel her und zerlegt die Daten in kleinere Paketstücke, während die Datenintegrität gewahrt bleibt. Nach dem Empfang aller Pakete wird eine Nachricht an das ursprüngliche Netzwerk zurückgesendet. Wenn ein Paket nicht ankommt, wird eine Nachricht zurückgesendet, die das Ursprungsnetzwerk anweist, es "erneut zu senden". Zusätzlich wird TCP verwendet, um Daten über Protokolle wie FTP, SSH und Telnet zu senden.

Abbildung 1. TCP-Kommunikation

Das TCP-Protokoll hat eine Vielzahl von Anwendungen, darunter Secure Shell, File Transfer Protocol und Webzugriff über HTTP, das World Wide Web (WWW) und E-Mail.

Die Vorteile des Transmission Control Protocol (TCP) sind wie folgt:

-

Stellt sicher, dass die Daten an den angegebenen Knoten geliefert werden.

-

Datenlieferung pünktlich

2. UDP

Das User Datagram Protocol (UDP) ist ein verbindungsloses Transportprotokoll, das für zeitkritische Kommunikation über Internetnetzwerke verwendet wird. Es überträgt Nachrichten, ohne eine Verbindung herzustellen, was die Datenübertragung beschleunigt.

UDP ist ein unsicheres und verbindungsloses Protokoll. Im Gegensatz zu TCP bietet UDP kein Verfahren zur Wiederherstellung von Paketen im Falle eines Paketverlusts. Zusätzlich fehlt ihm ein Fehlerprüfungsverfahren. Allerdings ist UDP in Bezug auf Latenz und Bandbreite effizienter als TCP.

Aufgrund der Tatsache, dass TCP einen Gesprächsfluss zwischen verbundenen Geräten aufrechterhält, ist es immer erforderlich, die gelieferten Nachrichten zu synchronisieren und zu bestätigen. Da UDP jedoch diese Verbindung nicht aufrechterhält, kann das sendende Gerät weiterhin Antworten auf eine Anfrage liefern, ohne dass eine Bestätigungsnachricht erforderlich ist:

Abbildung 2. UDP-Kommunikation

UDP wird für Echtzeitanwendungen wie Video-Kommunikation, Online-Gaming und Live-Video-Streaming verwendet.

3. IRC

IRC (Internet Relay Chat) ist ein Protokoll, das für Internet-Chat und andere Kommunikationsformen verwendet wird. Dieses Echtzeit-Text-Chat-System wurde 1988 entwickelt. Gruppenchaträume, bekannt als "Channels," sind die primäre Kommunikationsmethode, während auch private Nachrichten, Datenübertragung und server- und clientseitige Anweisungen unterstützt werden. Im April 2011 gab es über 500.000 gleichzeitige Nutzer auf den 100 größten IRC-Netzwerken.

Besitzer von Botnets verwenden oft IRC, um mit den Maschinen in ihrem Netzwerk zu kommunizieren. Es ist möglich, dies auf einem IRC-Kanal, einem öffentlichen IRC-Netzwerk oder sogar auf einem dedizierten IRC-Server gleichzeitig zu erreichen.

4. HTTP

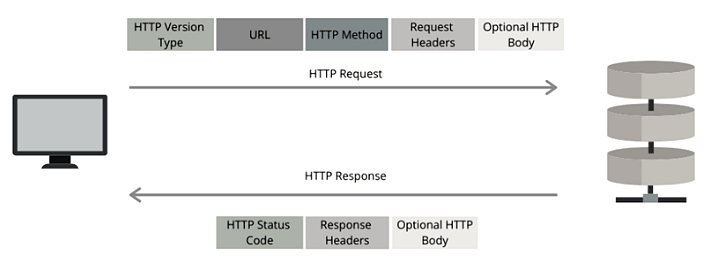

Das Hypertext-Übertragungsprotokoll (HTTP) ist die zugrunde liegende Technologie des World Wide Web (WWW) und wird verwendet, um Webseiten über Hypertext-Links zu laden. HTTP ist ein Protokoll der Anwendungsschicht, das eine grafische Benutzeroberfläche für den Datenaustausch zwischen vernetzten Geräten bereitstellt.

Zusätzlich tauscht es Hypertext zwischen Clients und Servern aus, um die Interaktion mit Webbrowsern und HTML-Dateien zu erleichtern. Wenn ein Web-Client über das WWW eine Verbindung zu einem Web-Server herstellen möchte, sendet der Client dem Server eine HTTP-Anfrage. Sobald der Server die Anfrage erhält, verarbeitet er sie und stellt dem Client eine HTTP-Antwort zur Verfügung. Die HTTP-Antwort wird vom Client empfangen.

Abbildung 3. HTTP-Anfrage/Antwort

Zusätzlich bietet es eine einzige Verbindung für die Dateifreigabe und ermöglicht den Dateitransfer zwischen Hosts.

HTTP ist ein zustandsloses und verbindungsloses Protokoll. Ein Client und ein Server sind sich nur während der Kommunikation bewusst. Sobald ihr Gespräch beendet ist, vergessen sie einander. Zusätzlich ist es medienunabhängig. HTTP ist in der Lage, jede Art von Daten zu übertragen.

Die Vorteile von HTTP sind unten aufgeführt:

-

Bietet Zugänglichkeit, indem Daten verschlüsselt und im Cache-Speicher abgelegt werden.

-

Ermöglicht gleichzeitige Downloads derselben Datei über verschiedene Verbindungen.

5. DHCP

DHCP (Dynamic Host Configuration Protocol) kann automatisch Internetadressen an Netzwerkgeräte wie Server, Desktop-Computer, mobile Geräte usw. zuweisen. DHCP ist ein Akronym für "Dynamic Host Configuration Protocol," das Netzwerkmanagern ermöglicht, die Aufgabe der Zuweisung von Internetprotokolladressen innerhalb eines Netzwerks zu automatisieren.

DHCP ermöglicht es Netzwerkadministratoren, IP-Adressen von einem zentralen Ort aus zu verteilen und die neueste IP-Adresse automatisch bereitzustellen, wenn ein Gerät von einem anderen Ort im Netzwerk eine Verbindung herstellt. Es ist ein client-server-basiertes Protokoll.

Zusammen mit der IP-Adresse gibt DHCP die Subnetzmaske, die Standardgateway-Adresse, die Domain Name Server (DNS)-Adresse und alle anderen notwendigen Konfigurationsinformationen an.

Ein Client-Gerät sendet Entdeckungsnachrichten an einen DHCP-Server über ein Netzwerk, der mit einem Angebot antwortet. Der Client sendet dann eine Antwort, die die Anfrage des DHCP-Servers bestätigt:

Abbildung 4. DHCP-Nachrichten

6. BGP

BGP wird hauptsächlich für das Internet-Routing verwendet, aber es wird auch häufig für interne MPLS-Schaltungen genutzt. Es ist entscheidend, dieses Protokoll zu verstehen, falls Sie ihm in einem Netzwerk begegnen. Das Internet ist die beliebteste Nutzung dieses Protokolls. Das Internet-Routing wird durch Daten definiert, die zwischen Internet-Routern über BGP gesendet werden. Das Verständnis von BGP kann Ihnen helfen, redundante Internetverbindungen korrekt zu konfigurieren. Zusätzlich können Sie BGP-Peering so konfigurieren, dass physische Verbindungen hinzugefügt werden können, um die Latenz bestimmter Benutzer zu verringern.

7. FTP

FTP (File Transfer Protocol) ist ein Protokoll, das verwendet wird, um Dateien zwischen Geräten oder Programmen über TCP/IP-Verbindungen zu übertragen und zu manipulieren. Um den FTP-Austausch zu ermöglichen, müssen der Client (localhost) und der Server (Remote-Host) über ein Netzwerk verbunden und konfiguriert werden. FTP ist ein gängiges Kommunikationsprotokoll, das auf einer Client-Server-Architektur basiert. Es ermöglicht die Übertragung von Dateien zwischen einem Server und einem Client.

Mit einer etablierten Netzwerkverbindung ermöglicht FTP den Benutzern, Daten von einem Gerät auf ein anderes herunterzuladen und zu übertragen. Zusätzlich ermöglicht es Computern, Daten, die remote in der Cloud gespeichert sind, zu übertragen. FTP wird verwendet, wenn ein Client eine Datei von einem Server anfordert. Clients erstellen einen Datenkanal, über den sie Dateien anfordern und herunterladen, kopieren oder ändern können. Zusätzlich erleichtert FTP den Austausch privater Dateien.

Vorteile von FTP (File Transfer Protocol) sind unten aufgeführt:

-

Zuverlässig und effizient

-

Erlaubt den Transfer großer Dateien

-

Ermöglicht die Wiederherstellung verlorener Dateien

-

Schnelle Dateiübertragung

Cross-Site-Scripting ist die am weitesten verbreitete Angriffsmethode für FTP, bei der der Angreifer bösartigen Code an das Opfer über eine Webanwendung in Form eines browserseitigen Skripts (oder Cookies) sendet. Es gibt keine Sicherheitsmaßnahmen für das Remote File Transfer Protocol (FTP). Passwörter und Benutzernamen werden im Klartext gesendet, wodurch sie anfällig für Abhörmaßnahmen durch Netzwerkanalysatoren oder sogar Man-in-the-Middle-Angriffe (MITM) sind.

8. POP3

POP3 (Post Office Protocol Version 3) ist eine Art von E-Mail-Protokoll, das von E-Mail-Clients verwendet wird, um Nachrichten von entfernten Servern abzurufen. Nach dem Herunterladen der E-Mails können sie ohne Internetverbindung angesehen werden. Zusätzlich, wenn E-Mails auf einen nahegelegenen Server übertragen werden, könnten sie vom Server gelöscht werden. Dieses Protokoll ist nicht dafür gedacht, umfangreiche Änderungen an den Nachrichten des Servers vorzunehmen. Ein Nachteil von POP3 ist, dass die Anmeldeinformationen im Klartext über das Netzwerk übertragen werden, da die Anmeldeverfahren es den Benutzern ermöglichen, sich über unverschlüsselte Kanäle zu verbinden.

9. Telnet

Ein Benutzer kann mit einem isolierten Gerät über ein Anwendungsprotokoll wie Telnet oder Terminalemulation kommunizieren. Ein Telnet-Client kann auf dem PC des Benutzers installiert werden. Es ermöglicht das Ausführen einer Telnet-Server-Software über die Schnittstelle einer Befehlszeile auf einem anderen entfernten System.

Telnet wird oft von Netzwerkadministratoren verwendet, um sich mit entfernten Geräten zu verbinden und diese zu verwalten. Ein Netzwerkadministrator kann auf ein entferntes Gerät zugreifen, indem er die IP-Adresse oder den Hostnamen des Geräts eingibt.

Das Fehlen von Verschlüsselung im Telnet-Protokoll ist der gefährlichste Fehler im System. Jede Kommunikation, die von einem entfernten Gerät zu einem Netzwerkgerät hergestellt wird, wird im Klartext übertragen. Wenn ein Angreifer in das Gerät eindringt, kann er alles sehen, was wir anpassen, sowie das Passwort, das wir eingegeben haben, als wir uns mit dem Gerät verbunden haben. Eine andere Art von Telnet-Angriff ist der DoS, bei dem der Angreifer die Verbindung mit nutzlosen und irrelevanten Datenrahmen überflutet.

Was sind Netzwerkmanagement-Protokolle?

Um Ihr Netzwerk reibungslos und effizient zu betreiben, sollten Sie Netzwerkmanagement-Protokolle verwenden, um die Regeln und Prozesse klar zu definieren, die für die Netzwerküberwachung, -verwaltung und -wartung verwendet werden.

Die Fehlersuche bei Verbindungen zwischen Hosts und Clients erfolgt oft durch die Verwendung eines Verwaltungsprotokolls. Diese Protokolle beeinflussen eine Vielzahl von Geräten, die mit einem einzigen Netzwerk verbunden sind, einschließlich Switches, Router und Server, um sicherzustellen, dass jedes Gerät und das Netzwerk als Ganzes ordnungsgemäß funktionieren. Der Verbindungsstatus des Hosts, die Verfügbarkeit, der Paket- oder Datenverlust und andere Statistiken zur Gesundheit der Netzwerkverbindung werden über Verwaltungsprotokolle an Netzwerkadministratoren gesendet.

Die folgenden sind die Rollen der Netzwerkmanagement-Protokolle:

-

Fehlerbehebung: Fehlerbehebungsprotokolle ermöglichen es Netzwerkadministratoren, Netzwerkfehler zu entdecken, die Qualität der Netzwerkverbindung zu bewerten und zu entscheiden, wie etwaige Schwierigkeiten zu beheben sind.

-

Verbindung: Diese Protokolle werden verwendet, um zuverlässige Verbindungen zwischen Geräten im selben Netzwerk herzustellen und aufrechtzuerhalten.

-

Link Aggregation: Link Aggregation-Protokolle ermöglichen die Konsolidierung mehrerer Netzwerkverbindungen zwischen zwei Geräten zu einem einzigen Link. Dies erhöht die Stärke der Verbindung und hilft bei deren Aufrechterhaltung, falls eine der Verbindungen ausfällt.

Protokolle wie SNMP und ICMP sind zwei der häufigsten Formen von Netzwerkmanagementprotokollen, die heute verwendet werden.

1. ICMP

Das Internet Control Message Protocol (ICMP) ist ein Protokoll, das als unterstützendes Protokoll in die Internet-Protokoll-Suite aufgenommen wurde. Es wird von Netzwerkgeräten, insbesondere Routern, verwendet, um Fehlermeldungen und Betriebsinformationen zu übermitteln, wie zum Beispiel wenn ein angeforderter Dienst nicht verfügbar ist oder wenn ein Host oder Router nicht erreicht werden kann.

ICMP ist ein Netzwerküberwachungsprotokoll, das mit dem ausdrücklichen Zweck der Fehlerberichterstattung erstellt wurde. Es wird von Netzwerkgeräten, insbesondere Routern, verwendet, um Fehlermeldungen und Betriebsinformationen zu übermitteln, wie zum Beispiel wenn ein angeforderter Dienst nicht verfügbar ist oder wenn ein Host oder Router nicht erreicht werden kann. Im Gegensatz zu SNMP wird ICMP nicht in Situationen verwendet, die die Datenübertragung zwischen Systemen betreffen. Allerdings nutzen Netzwerkadministratoren und -analysten es häufig, um Internetverbindungen mit Diagnosetools wie Traceroute oder Ping zu beheben.

ICMP ist ein verbindungsloses Protokoll, das unabhängig von Transportschichtprotokollen wie TCP oder UDP funktioniert. Im Gegensatz zu TCP ist es nicht erforderlich, dass ein Gerät eine Verbindung mit dem Zielgerät herstellt, bevor es eine Nachricht sendet. Stattdessen werden ICMP-Nachrichten als Datagramme gesendet, die einen IP-Header enthalten, der die ICMP-Daten kodiert. Dies garantiert, dass die anfordernde Quelle, die die Fehlermeldung erhält, sich des genau fehlgeschlagenen Pakets bewusst ist.

Typische Fehlermeldungen ICMP-Berichte enthalten Folgendes:

-

Ziel unerreichbar

-

Paket zu groß

-

Ziel unerreichbar

-

Umleiten

-

Parameterproblem

-

Zeit überschritten

Es gibt viele Sicherheitsprobleme im Zusammenhang mit dem ICMP-Protokoll, und es wird häufig verwendet, um viele Arten von Cyberangriffen durchzuführen, wie z.B. ICMP-Tunneling, Smurf-Angriffe und Fraggle-Angriffe.

2. SNMP

SNMP, oder Simple Network Management Protocol, ist ein Protokoll, das auf der Anwendungsschicht verwendet wird. Die Hauptaufgabe dieses Protokolls besteht darin, verschiedene Knoten in einem Internetprotokollnetzwerk zu verwalten, wie Arbeitsstationen, Router, Server und Switches. Es ermöglicht Netzwerkadministratoren, die Netzwerkleistung zu überwachen und Netzwerkfehler zu identifizieren und zu beheben. Drei Komponenten bilden dieses Protokoll: ein SNMP-Agent, ein verwaltetes Gerät und ein SNMP-Manager.

Der SNMP-Agent kann auf dem verwalteten Gerät installiert werden. Der Agent ist nichts weiter als ein Softwaremodul, das Verwaltungsinformationen enthält und diese in verschiedene Formate decodiert, die mit dem SNMP-Manager kompatibel sind. Dieser Manager zeigt Informationen an, die vom SNMP-Agenten erfasst wurden, was Netzwerkmanagern hilft, Knoten effektiv zu verwalten.

Mehrere SNMP-Versionen sind verfügbar, darunter SNMP v1, v2 und v3. Die ersten beiden Versionen teilen sich mehrere Funktionen, während die zweite Version weitere Protokolloperationen hinzufügt. Diese Version 3 verbessert die Sicherheits- und Fernkonfigurationsfähigkeiten der vorherigen Versionen.

Allerdings ist das SNMP-Protokoll anfällig für Distributed Denial of Service (DDoS)-Angriffe. Aus mehreren Breitbandnetzwerken können diese Cyberangriffe Angriffsvolumina von Hunderten von Gigabit pro Sekunde erzeugen. Der Angreifer verwendet eine gefälschte IP-Adresse (die tatsächlich die IP-Adresse des Opfers ist), um eine große Anzahl von SNMP-Abfragen an zahlreiche verbundene Geräte zu senden, die dann auf die gefälschte IP-Adresse antworten. Da immer mehr Geräte mitmachen, steigt das Angriffvolumen dramatisch an, was schließlich das angegriffene Netzwerk aufgrund der schieren Menge an Antworten lahmlegt.

Welches Netzwerkprotokoll sollte verwendet werden?

Sie könnten verwirrt sein, welches Computernetzwerkprotokoll für Ihr Unternehmen geeignet ist, nachdem Sie über die vielen Arten von Protokollen erfahren haben.

TCP- und IP-Kommunikationsprotokolle werden häufig von Startups und kleinen Organisationen genutzt und sind einfach zu verwalten. Wenn es um die Übertragung von Dateien geht, könnten FTP-Protokolle für Ihre Organisation eine bessere Option sein als nur HTTP. Wenn es um Netzwerksicherheit geht, sind HTTPS und SFTP die am häufigsten verwendeten und zuverlässigsten Methoden für den Datentransport. UDP und SNMP sind zwei der am häufigsten verwendeten Kommunikationsprotokolle für das Netzwerkmanagement, und sie funktionieren zusammen noch besser.

Welches Netzwerkprotokoll wird verwendet, um IP-Adressen zu routen?

Das Internetprotokoll (IP) wird verwendet, um IP-Adressen zu routen. Es ist eine Reihe von Regeln für das Routing und die Adressierung von Datenpaketen, um sie über Netzwerke zu leiten und ihr beabsichtigtes Ziel zu erreichen. Pakete sind die kleinsten Dateneinheiten, die über das Internet gesendet werden können. Jedes Paket hat eine zugeordnete IP-Adresse, die es Routern ermöglicht, die Pakete an den richtigen Ort zu leiten.

Wenn Sie mit policy-basiertem Routing, mehrfachen Verbindungen oder etwas anderem, das komplexer ist, arbeiten. Die folgenden Routing-Protokolle werden in diesem Fall verwendet:

Routing-Protokolle bieten die folgenden Vorteile:

-

Stabilität

-

Robustes Netzwerk

-

Dynamisches Routing-Update der Netzwerkpfade

-

Sicherheit.

Routing-Protokolle verwenden die folgenden Routing-Metriken, die es den Routern ermöglichen, die beste Route für das Datenpaket zu bestimmen:

-

Bandbreite

-

Laden

-

Zuverlässigkeit

-

Hopfen

-

Kosten

Warum sind Protokolle in der Netzwerkkommunikation wichtig?

Nicht nur beschreiben Netzwerkprotokolle, wie Geräte und Prozesse funktionieren; sie definieren auch, wie Geräte und Prozesse miteinander interagieren. Wenn ein Problem im Netzwerk auftritt, definieren sie auch, was passieren wird und wie das Netzwerk reagieren wird. Was ein Benutzer sieht und was er/sie hört, sind zwei verschiedene Aspekte der Netzwerkprotokolle, die durch eine Reihe von Schichten voneinander getrennt sind. Durch die Verwendung der Regeln interagieren diese Schichten miteinander, was eine präzise und effiziente menschliche Kommunikation ermöglicht. Ohne diese festgelegten Standards und Vorschriften könnte das Internet nicht funktionieren und genutzt werden. Ohne Netzwerkprotokolle würde die digitale Welt nicht existieren.