Welche Arten von Netzwerksicherheitsmaßnahmen gibt es?

Netzwerksicherheit ist eine Möglichkeit, die Sicherheit eines Informations- und Technologiesystems, einschließlich aller Netzwerkaktivitäten, zu gewährleisten. Es umfasst sowohl Computer als auch Server. Der Internetzugang wird durch effektiven Netzwerkschutz kontrolliert, der eine Vielzahl von Gefahren identifiziert und daran hindert, sich auszubreiten oder auf das System zuzugreifen.

Verschiedene Sicherheitsschichten im System und auch an der Verbindung vereinen sich zu einer Netzwerksicherheit. Standards und Vorschriften werden in jedem Netzwerk-Sicherheitsprotokoll umgesetzt. Einzelpersonen haben Zugang zu Systemen, während Hacker daran gehindert werden, Angriffe und Schwachstellen umzusetzen.

Unbefugte Personen wird der Zugriff auf das Netzwerk und die zugehörigen Geräte dank der Netzwerksicherheit verwehrt. Verdächtige Aktivitäten, Fehlfunktionen, Missbrauch, Zerstörung, unangemessene Offenlegung und Veränderung des Kernkommunikationsnetzwerks werden alle durch Hardware- und Software-Sicherheitsverfahren geschützt.

Netzwerksicherheit bietet eine sichere Grundlage für Anwendungen, Clients und Geräte, um ihre Aufgaben in einer sicheren Umgebung zu erfüllen. Die Netzwerkinfrastruktur bewahrt die Glaubwürdigkeit des Unternehmens, indem sie private Informationen vor Angriffen schützt.

Es ist gefährlich, sich auf eine bestimmte Verteidigungsschicht zu konzentrieren. Ein geschickter Angreifer kann schließlich einen einfachen Schutzmechanismus überwinden. Weil die Sicherheitsschutztechnologien nur autorisierten Benutzern den Zugang zum System und seinen Diensten erlauben, gemäß vieler Sicherheitsstufen, die Vorschriften und Management durchsetzen.

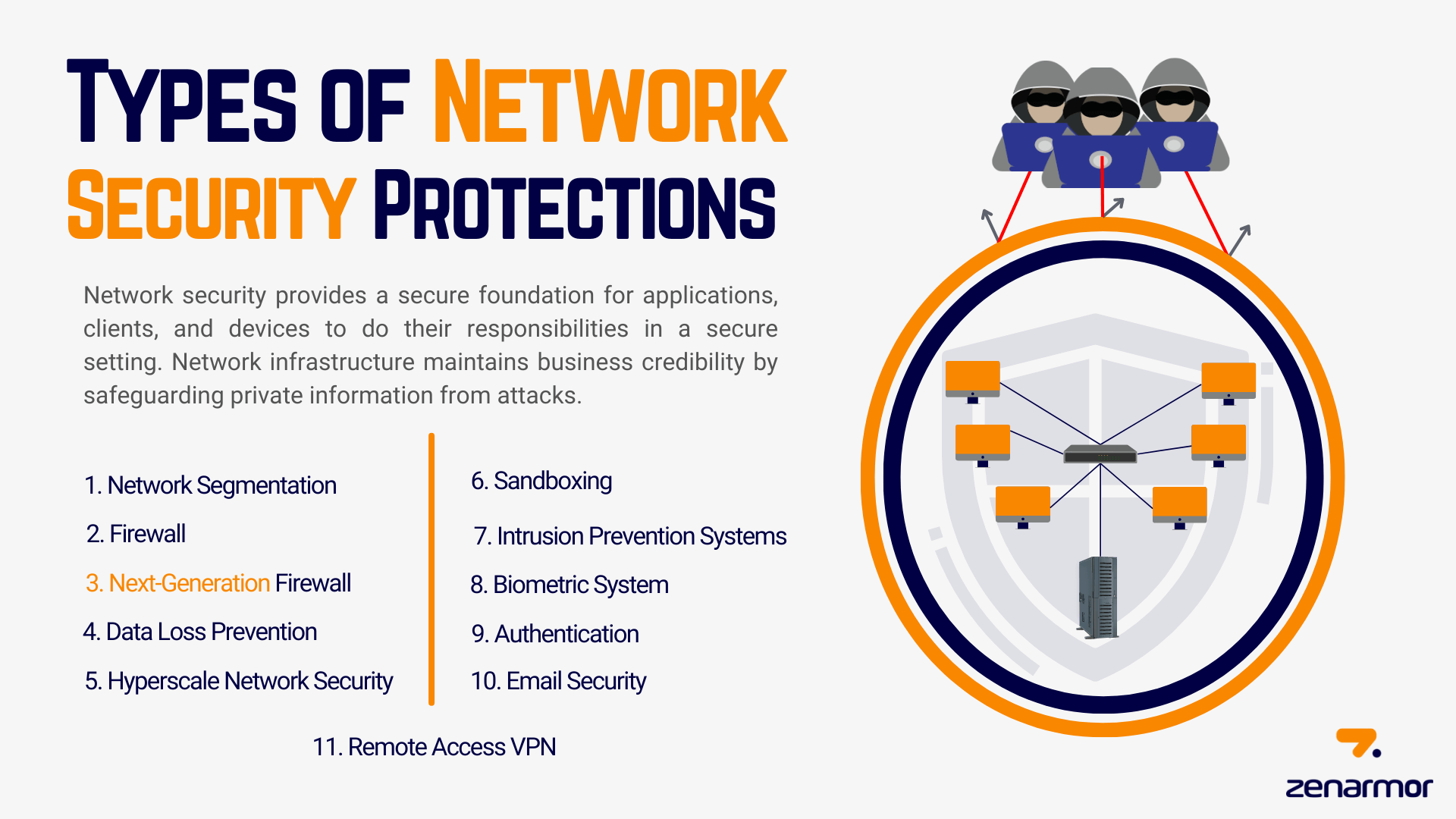

Abbildung 1. Arten von Netzwerksicherheitsmaßnahmen

Arten des Netzwerkschutzes sind unten aufgeführt:

- Netzwerksegmentierung

- Firewall

- Next-Generation-Firewall

- Datenverlustprävention

- Hyperscale-Netzwerksicherheit

- Sandboxing

- Intrusion Prevention Systeme

- Biometrisches System

- Authentifizierung

- E-Mail-Sicherheit

- Fernzugriffs-VPN

- Cloud-Sicherheit

- Zero Trust Netzwerkzugang

1. Netzwerksegmentierung

Die Technik, ein Kommunikationsnetzwerk in verschiedene Subnetze zu unterteilen, um die Leistung und Zuverlässigkeit zu erhöhen, ist als Netzwerksegmentierung bekannt.

Netzwerksegmentierung beseitigt erfolgreich den Konstruktionsfehler und macht es für Eindringlinge äußerst schwierig, das gesamte System zu beschädigen, indem die Infrastruktur in diskrete, abgegrenzte Teile unterteilt wird.

Wenn ein böswilliger Angreifer Zugang zu den Systemen erlangt, könnte er versuchen, sich im System zu bewegen, um auf vertrauliches Material zuzugreifen und es zu missbrauchen. Wenn die Struktur flach ist, kann ein Angreifer die Kontrolle über das gesamte Netzwerk mit einem einfachen Zugangspunkt leicht erlangen. Obwohl flaches Networking schnelle und zuverlässige Kommunikation ermöglicht, macht der seitliche Zugriff auf Komponenten sie in den heutigen vernetzten Unternehmen äußerst anfällig.

-

VLAN-Segmentierung: VLANs oder Subnetze werden häufig verwendet, um Netzwerke zu unterteilen. VLANs teilen ein Netzwerk in mehrere Teile, die Server elektronisch verbinden. IPs werden verwendet, um das Netzwerk in Subnetzmasken zu unterteilen, die durch Netzwerkkomponenten verbunden sind. Während diese Methoden das System effizient partitionieren, erfordern sie häufig umfangreiche Arbeiten und sind schwieriger zu verwalten.

-

Segmentierung mit Firewalls: Sicherheitssysteme wie Firewalls sind eine weitere Option zur Durchsetzung der Segmentierung. Innerhalb des Netzwerks werden Firewalls verwendet, um lokale Standorte einzurichten, die verschiedene Abteilungen voneinander trennen.

Unternehmen, die komplizierte Netzwerke schützen wollen, haben die Netzwerksegmentierung als entscheidende Taktik gewählt. Hier sind einige Vorteile:

-

Der Schutz wurde verbessert. Durch die Bereitstellung von Sicherheitslücken, die laterale Cyberangriffe hemmen, reduziert die Netzsegmentierung die Bedrohungen. Infolgedessen, wenn Hacker Ihre erste Sicherheitslinie überwinden, sind sie auf das Netzwerksegment beschränkt, auf das sie zugreifen wollen.

-

Das Netzwerkmanagement wurde verbessert. Es ist einfacher, Probleme zu isolieren und Gefahren sofort zu erkennen, wenn Ihr Netzwerk in ordentliche Abschnitte unterteilt ist.

-

Verbesserte Betriebseffizienz. Je nach Nachfrage wird der Verkehr auf bestimmte Zonen beschränkt. Dies reduziert die Gesamtzahl der Adressen und Clients in einem bestimmten Subnetz, verringert die Überlastung und erhöht die aktuelle Effizienz.

2. Firewall

Menschen und Organisationen müssen ihre Daten schützen, da die Häufigkeit von Cyberkriminalität täglich zunimmt. Dennoch gibt es mehrere Hindernisse zu überwinden, um dies zu erreichen. Eine Firewall ist ein Archetyp einer Sicherheitsfunktion, die Ihnen dabei helfen kann, Ihr System und Ihre Geräte vor Hackern zu schützen.

Firewalls analysieren den ein- und ausgehenden Datenverkehr eines Computers und suchen nach Anzeichen schädlichen Verhaltens. Es wird sofort verhindern, dass dies sein Ziel erreicht, wenn es etwas Verdächtiges wahrnimmt.

Firewalls sind für Netzwerk- und Paket-Analyzer unerlässlich, die eingehenden Verkehr anhand einer kleinen Menge vordefinierter Kriterien erlaubten oder einschränkten, als sie ursprünglich eingerichtet wurden. Diese sind ziemlich einfach zu umgehen.

Firewalls haben sich zu komplexen Code-Stücken entwickelt, die viel effektiver unerwünschte Eindringlinge abwehren, und sie sind jetzt ein notwendiger Bestandteil der Technologie für alle Systeme.

Firewalls werden nach ihrer Funktionsweise klassifiziert, und jede Art kann entweder als Programm oder als Hardware-Gerät konfiguriert werden. Es gibt sechs grundlegende Arten von Firewalls, jede mit ihrem eigenen Betriebsmodell.

-

Paketfilter-Firewalls

-

Proxy-Firewalls

-

Next-Generation-Firewalls

3.1. Bedrohungsorientierte NGFW

-

Stateful-Inspection-Firewalls

-

Schicht-3-Gateways

-

Unified Threat Management (UTM) Firewalls

3. Next-Generation Firewall

Die Standard-Firewall-Architektur wird in Next-Generation-Firewalls (NGFW) mit zusätzlichen Funktionen wie durchsuchbarer Verschlüsselungsüberwachung, Intrusion Detection- und Prevention-Systemen, Antivirenprogrammen und mehr kombiniert (NGFW). Es bietet unter anderem eine tiefgehende Paketinspektion (DPI), die die Daten innerhalb des Pakets selbstständig untersucht, sodass Benutzer Pakete mit schädlichen Daten effektiver identifizieren, kategorisieren und stoppen können. Darüber hinaus analysiert es die Informationen innerhalb des Pakets selbst, wodurch Benutzer Pakete mit schädlichen Daten effizienter erkennen, klassifizieren und verhindern können.

Eine gewöhnliche Firewall wird häufig als Grundlage der Netzwerksicherheitsrichtlinie einer Organisation betrachtet, da sie Endpunkte vor webbasierten Datenschutzbedenken schützt. Es schützt die Übertragung und den Empfang durch die Verwendung von Protokollen und anerkannten IPs. Solche Firewalls werden häufig verwendet, da sie leicht verfügbar und einfach zu integrieren sind. Die Verwendung einer Next-Generation-Firewall hingegen bietet ein höheres Maß an Sicherheit gegen selbst die neuesten, neuen Netzwerkanfälligkeiten, wenn auch nicht vollständige Sicherheit. Viele neu auftretende Angriffe zielen auf Code-Schwächen ab, um hinter die Firewall zu gelangen, was Unternehmen und ihre Netzwerkinfrastruktur gefährdet. Dies ist wichtig, wenn es um Internet-Apps geht, die nicht mehr mit einer bestimmten Adresse in Verbindung gebracht werden können.

NGFWs bieten auf ihrer grundlegendsten Ebene vollständige Sichtbarkeit und Transparenz für Apps, können zwischen schädlichen und akzeptablen Apps unterscheiden und können daher das Eindringen von Malware in ein System verhindern.

-

Malware- und Wurm-Schutz für das Netzwerk: Die Anwendungsüberwachungsfunktion der NGFW vergleicht die Paket-Header und den Inhalt mit Anwendungsidentitäten, um sicherzustellen, dass das Programm genau das ist, was es vorgibt zu sein, und bereits zur Nutzung freigegeben wurde.

-

Reduziert bekannte Effizienzverschwender: Die Organisation entwickelt eine feinkörnige Kontrolle darüber, welche Programme betrieben werden dürfen, welche Funktionen eines Programms genutzt werden können und welche Programme bei der Ressourcennutzung priorisiert werden sollten.

-

Erkennt Bandbreitenfresser und reduziert die Gefahr: Etablierte Geschäftserkennungslösungen wie Active Directory werden von der Identifikationserkennung der NGFW verwendet. Diese Funktionalität ermöglicht es, den Datenverkehr nach einzelnen Benutzern oder Endpunkten zu verfolgen und regelt auch die Art der Inhalte, die sie übertragen können.

-

Es hilft, die Kosten zu senken, indem es das Management vereinfacht: Integrierte Intrusion Prevention Systeme (IPS) können Netzwerkverletzungen identifizieren, indem sie Informationen mit einer Datenbank bekannter Schwachstellen abgleichen und ungewöhnliche Vorkommen oder Verhaltensmuster zur Erkennung verwenden. Sicherlich spart es Geld für die Netzwerksicherheit mit zusätzlichen Funktionen.

-

Ressourcen werden gespart: Zusätzliche Sicherheitsquellen, wie z.B. verzeichnisbasierte Regeln, Berechtigungsgruppen und Sperrprotokolle, können mit NGFWs abgerufen werden.

4. Datenverlustprävention

Die Verhinderung von Datenverlust (DLP) ist ein Bestandteil des gesamten Sicherheitsplans einer Organisation, der darauf abzielt, Datenlecks, Diebstahl und Missbrauch durch Angriffe und unerwünschte Nutzung zu identifizieren und zu mindern. Der Sicherheitsadministrator hat vollständigen Zugriff auf alle digitalen Informationen mithilfe einer vollständigen DLP-Lösung, die Folgendes umfasst:

-

Daten in Verwendung

-

Daten in Bewegung

-

Daten im Ruhezustand

DLP-Technologien können in einer Reihe von Situationen von Vorteil sein, wie zum Beispiel:

-

Datenschutz: Wenn ein Unternehmen die Standards wie die Datenschutz-Grundverordnung oder die HIPAA-Sicherheitsregel einhalten muss, kann DLP Ihnen helfen, sensible Dokumente zu bestimmen und zu kategorisieren, die notwendigen Sicherheitsmaßnahmen umzusetzen und Messungen und Analysen durchzuführen, um sicherzustellen, dass die Daten geschützt sind.

-

Datenkontrolle: DLP-Systeme bieten zentrale Kontrolle über alle kritischen digitalen Vermögenswerte, sodass der Administrator Regeln festlegen, Berechtigungen genehmigen oder ablehnen und Fortschrittsberichte an einem Ort erstellen kann.

-

Vermeidung von Datenlecks auf Client-Endpunkten: DLP-Systeme helfen, Daten auf Endpunkten wie Smartphones und Computern zu schützen, die in Gefahr sind, verloren zu gehen oder gestohlen zu werden, da sie mit unsicheren Netzwerken verbunden sind. DLP kann bösartige Aktivitäten auf einem Computer melden und Sicherheitsteams benachrichtigen.

-

Datenerkennung: Wann immer gefährliche Daten auf Schnittstellen, Speichertechnologien oder Computern gespeichert werden, kann DLP sie kontinuierlich finden und kategorisieren. Dies kann aufdecken, wer mit den Daten interagiert und welche Aktivitäten sie durchführen.

5. Hyperscale-Netzwerksicherheit

Hyperscale bezieht sich auf die Fähigkeit eines technologischen Designs, sich zu verbessern und zu erweitern, um auf eine erhöhte Nachfrage zu reagieren. Dies ermöglicht die Fähigkeit, ein dezentrales Computersystem zu versorgen und zusätzliche Funktionen hinzuzufügen. Hyperscale ist in der Tat notwendig, um eine flexible und umfassende verteilte Architektur aufzubauen. Zusätzlich ist es die Fusion der Hypervisor-, Speicher- und Rechenkomponenten einer Infrastruktur zu einer einheitlichen Architektur.

Es ist jedoch das effizienteste Mittel, um bestimmte Unternehmensziele zu erreichen, wie z.B. Big Data-Analysen und Cloud-Computing-Fähigkeiten. Die meisten massiv skalierbaren Dienste bieten den kosteneffektivsten Weg zu einem strengen Kriterienkatalog, weshalb ein Unternehmen sich für die Nutzung von Hyperscale-Technologie entscheiden würde. Ein Big-Data-Vorhaben würde beispielsweise am besten durch die in Hyperscale angebotene Rechenkapazität bedient werden. Die Expansion ist für Organisationen jeder Größe unkompliziert und schmerzlos dank der jüngsten Implementierung und autonomen Computerfunktionen.

Hier sind einige Vorteile der Hyperscale-Netzwerksicherheit:

-

Netzwerkautomatisierung: Exzellente Verfügbarkeit erfordert schnelle und effiziente Reaktionen auf alle Netzwerkoperationen, insbesondere wenn der Druck zunimmt und abnimmt. Für große Verbindungen ist dies eine große Anforderung. Eine Lösung besteht darin, Aufgaben und Vorfallreaktionen zu organisieren, was nur mit einer Sicherheits- und Schutzarchitektur möglich ist. Maschinelles Lernen wird in computergestützten Reaktionen verwendet, um ungewöhnliches Verhalten zu analysieren, zu erkennen, was akzeptabel ist, und zu identifizieren und zu löschen, was es nicht ist. Und erneut muss diese Sicherheit sowohl an den Edge-Netzwerken als auch im Kern aktiviert werden.

-

Einfacher Zugang: Die Integration der Verwaltungsaktivitäten des Network Operations Centre (NOC) mit den grundlegenden Risikomanagementverantwortlichkeiten einer konsistenten Sicherheit verringert die Schwierigkeit, das System, die Kunden und die Dienste zu überwachen und zu verteidigen. Dies gibt den Benutzern die Einsicht, die sie benötigen, einschließlich der Fähigkeiten, die die Infrastruktur rechtzeitig gegen Angriffe sichern sollten.

6. Sandboxen

Eine Sandbox ist eine virtuelle Darstellung eines Systems ohne Netzwerkverbindung. Es isoliert ein bestimmtes System in einer anderen Umgebung. Die Umgebung läuft in ihren Einstellungen und simuliert den Computer. Im Falle eines Datenlecks schützt dies Ihr System und Ihre Verbindungen.

Es ist jedoch der Prozess, das gesamte Betriebssystem zu simulieren. Es wird Programme empfangen und ausführen, um sein Ziel zu bestimmen. Man kann die Software in der Umgebung weiterhin betreiben, wenn es riskant ist. Dennoch wird es aufgrund der Isolation nicht in der Lage sein, die Systeme oder andere Arten von Geräten im Netzwerk zu beeinträchtigen.

Sandboxing kann viele Formen annehmen. Da einige Unternehmen Sandboxing nur zur Überwachung verwenden, ist es auch eine großartige Ressource für eine Vielzahl anderer Zwecke. Die Zusammenarbeit an Programmen ist ein solches Ziel. Es könnte schwierig sein, viele Builds oder Elemente eines Programms zu integrieren. Folgend sind die Vorteile von Sandboxing:

-

Sandboxing ermöglicht es, die Eignung zu testen und sicherzustellen, dass die Anwendung angemessen entwickelt wurde.

-

Sandboxing gehört zu den effektivsten Methoden, um das Unternehmen vor Hackern zu schützen, die versuchen, auf das Netzwerk zuzugreifen oder es zu beschädigen.

-

Sandboxing, unabhängig davon, ob es im Netzwerk oder auf dem Gerät durchgeführt wird, bietet kritische Sicherheit. Bestimmte Angriffe, zum Beispiel, könnten den Computer nicht einmal zerstören oder offensichtliche Auswirkungen haben, aber sie können allmählich die Effizienz des gesamten Verbindungssystems beeinträchtigen, Abläufe verzögern und wichtige Zeit für die Mitarbeiter verschwenden. Solche Gefahren können durch den Einsatz von Sandboxing verhindert werden, das das System genau wie vorgesehen arbeiten lässt.

7. Intrusion Prevention Systeme

Ein Intrusion Prevention System (IPS) ist eine Methode zur Verhinderung von Netzwerkbedrohungen, die mögliche Angriffe automatisch überwacht und darauf reagiert. Ein IPS funktioniert ähnlich wie ein Intrusion Detection System (IDS) in den folgenden zwei Weisen:

-

Analysieren Sie den Netzwerkverkehr, um potenzielle Bedrohungen zu identifizieren

-

Regeln vom Netzwerkadministrator festlegen

Wenn eine Ausnutzung extrem schnell erfolgen kann, nachdem ein Eindringling Zugang erlangt hat, setzen Intrusion Prevention Systeme die vom Netzwerkmanagement-Team festgelegten Vorschriften ein, um eine automatische Reaktion auf die Schwachstelle zu überwachen.

Zum Beispiel gehören Next-Generation-Firewalls und Anti-Malware-Lösungen im weitesten Sinne alle zur Kategorie der Intrusion Prevention Systeme.

Ein IPS wird von Unternehmen für zusätzliche Ziele verwendet, wie zum Beispiel das Erkennen von Schwächen in den Sicherheitsrichtlinien, das Aufzeichnen bestehender Bedrohungen und das Abhalten des Personals von der Verletzung von Sicherheitsvorschriften. In heutigen Unternehmen sind Intrusion Prevention Systeme (IPS) ein wichtiger Faktor in allen bedeutenden Sicherheitsarchitekturen geworden.

Das Eindringungsschutzsystem bietet:

-

Der Schutz des Unternehmens durch Spyware-Fingerabdrücke, die im Computersystem untersucht werden.

-

Bedrohungserkennungsfunktionen, die nach Hinweisen auf potenziell gefährliches Verhalten suchen.

-

Überwachung der Kundenaktivitäten, um böse Absichten zu erkennen.

-

Einfache Optimierung und Effizienz.

8. Biometrisches System

Biometrische Technologie sind physiologische Merkmale, oft als biologische Merkmale bekannt, die zur Klassifizierung von Personen verwendet werden können. Fingerabdruckidentifikation, Gesichtserkennung und Retina-Scanning sind zum Beispiel alles Beispiele für biometrische Systeme, obwohl dies nur die bekanntesten sind.

Biometrische Identität wird in der Netzwerksicherheit immer wichtiger. Obwohl im Falle identischer, struktureller Merkmale diese weitgehend konstant und unterscheidbar sind. Authentifizierungsmethoden für Systeme, Smartphones und sogar strenge Datenschutzräume und -strukturen können alle durch eine einzigartige persönliche biometrische Authentifizierung ersetzt oder ergänzt werden. Aber Biometrie in der Netzwerksicherheit erfüllt fast die gleichen Zwecke aus einem anderen Blickwinkel. Da die Authentifizierung mit biometrischen Informationen das Hauptanliegen des Prozesses ist, kann sie in jeder Lösung verwendet werden. Netzwerksicherheitsmodule sind sehr kompatibel mit biometrischen Lösungen, da der Entwicklungsprozess weit fortgeschritten ist.

Biometrische Lösungen gewährleisten die Netzwerksicherheit auf folgende Weise:

-

Verhindern Sie, dass unbefugte Personen auf das Netzwerk zugreifen.

-

Die Benutzererfahrung ist schnell und unkompliziert.

-

Es ist nicht übertragbar, da Individuen nur ihre biometrische Identität mit sich führen.

9. Authentifizierung

Authentifizierung ist der Prozess, die Authentizität eines Benutzers oder von Daten zu bestätigen. Im Bereich der Netzwerksicherheit ist die Benutzerautorisierung der erste Weg, um die Informationen eines Benutzers zu validieren, sobald dieser sich in ein Netzwerkssystem einloggt.

Es gibt verschiedene Formen von Authentifizierungsmechanismen, darunter:

-

Einzelfaktor-Authentifizierung: Es ist der erste Sicherheitsmechanismus, der entwickelt wurde. Jeder Client muss seine Anmeldeinformationen eingeben, um zu überprüfen, ob er sich mit diesem Authentifizierungsprotokoll anmeldet oder nicht. Wenn die Anmeldeinformationen falsch sind, kann er/sie sich nicht mehr anmelden oder das Netzwerk nutzen.

-

Zwei-Faktor-Authentifizierung: Die Zwei-Faktor-Authentifizierung (2FA) ist eine zusätzliche Schutzschicht, die sicherstellt, dass jeder, der versucht, in ein Netzwerk einzudringen, auch tatsächlich die Person ist, die er vorgibt zu sein. Jeder Client muss zuerst seine Anmeldeinformationen angeben. Benutzer werden dann aufgefordert, eine zusätzliche Information einzureichen, bevor sie Zugang erhalten können.

-

Multi-Faktor-Authentifizierung: Multi-Faktor-Authentifizierung (MFA) ist eine mehrschichtige Strategie zur Daten- und Zugriffskontrolle, bei der ein Prozess von einem Benutzer verlangt, eine Mischung aus mehreren oder mehr Identifikatoren einzugeben, um ihre Authentizität zu validieren, bevor ihnen der Zugriff gewährt wird. MFA verbessert die Sicherheit, da Eindringlinge die zusätzlichen Authentifizierungskriterien nicht erfüllen können.

-

Verwendung eines Single Sign-On (SSO): Benutzer müssen sich einfach bei einem Dienst anmelden, um dank SSO Zugang zu einer Vielzahl anderer zu erhalten. Benutzer werden eine solche Lösung einfacher finden, da sie die Notwendigkeit beseitigt, sich mehrere Arten von Identitäten zu merken, und eine viel konsistentere Erfahrung während der Betriebssitzungen bietet. Die Einrichtung einer zentralen Domäne und die anschließende Entwicklung geschützter SSO-Verknüpfungen über verschiedene Dienste hinweg könnte Organisationen dabei helfen, dies zu erreichen.

10. E-Mail-Sicherheit

E-Mail-Sicherheit ist ein wichtiger Aspekt der Sicherheitsinfrastruktur. Die Nachricht der E-Mail ist nicht das einzige, was zählt. Angreifer können die E-Mail-Adresse als Hintertür nutzen, um in das größere Netzwerk einzudringen, nicht nur für die Informationen. Danach ist alles von persönlichen Daten bis hin zu finanziellen Zugangsdaten nur noch einen Sprung entfernt.

Die E-Mail-Sicherheit bezieht sich jedoch auf die Schutzmaßnahmen, um E-Mail-Server sowie die über sie übertragenen Daten und Nachrichten vor unbefugtem Zugriff, Sicherheitsverletzungen und anderen Arten von Verwundbarkeit zu schützen. Bei der E-Mail-Sicherheit sind traditionelle Maßnahmen wie Passwortschutz und sichere Kommunikation enthalten, zusammen mit modernen Konzepten wie Spam-Blockierung und Betrugsschutz.

Hier sind einige häufige Gründe, warum Sie E-Mail-Sicherheit benötigen:

- Inhaltsverschlüsselung: Jede E-Mail, die über das Internet gesendet wird, ist anfällig dafür, von einem Hacker auf dem Weg zwischen Quelle und Ziel abgefangen zu werden.

Verschlüsselung fängt E-Mail-Nachrichten in einer unkenntlichen Form ab, wobei die echten Informationen erst nach Bestätigung des Teilnehmers freigegeben werden. Infolgedessen wird der Empfänger, selbst wenn jemand E-Mails an die falsche Adresse sendet, diese nicht sehen können.

-

System zur Verhinderung von Datenverlust: Das Verhindern von Datenverlust aus E-Mails erfordert Maßnahmen, aber all diese zusätzlichen Prozesse könnten die Produktivität verlangsamen. Was eine bedeutende Rolle in einer Data Loss Prevention-Lösung (DLP) spielt, die sämtliches vertrauliches Material im Netzwerk, insbesondere E-Mails, kontrolliert, um die Sicherheit zu verbessern, ohne dabei wertvolle Zeit der Mitarbeiter zu verlieren.

-

Zugriff auf Geräte steuern: E-Mail-Sicherheit kann den vollständigen Zugriff auf wichtige E-Mails auf unregulierten Plattformen einschränken, während sie auf verwalteten Endpunkten vollständigen Zugriff ermöglicht. Es stellt sicher, dass der Zugriff auf Informationen in einem E-Mail-Konto kontrolliert wird, um zu verhindern, dass Informationen während der Übertragung per E-Mail kompromittiert werden.

-

Ungewöhnliche Benutzeraktivität erkennen: Die E-Mail-Sicherheit kann die Erkennung von bekanntem Spam und Gefahren in ausgehenden Nachrichten verbessern. Diese Einschränkung von ausgehenden E-Mail-Nachrichten kann bei der Erkennung von Credential-Breach oder anderen verdächtigen Nutzungsmustern helfen. Personen, die begonnen haben, große Mengen an ausgehenden E-Mails zu senden und zu empfangen, insbesondere Massenkommunikationen, sollten vom E-Mail-Sicherheitssystem erkannt und benachrichtigt werden.

11. Remote Access VPN

Ein aus der Ferne zugängliches virtuelles privates Netzwerk (VPN) verschlüsselt alle von Nutzern, die im Ausland arbeiten, gesendeten und empfangenen Kommunikationen, sodass sie sicher auf Dateien und Daten im Unternehmensdatenzentrum zugreifen und diese nutzen können.

Das Remote-Access-VPN erreicht dies, indem es einen virtuellen Tunnel zwischen dem Unternehmensnetzwerk und einem entfernten Client erstellt. Da die Informationen verschlüsselt sind, wird es für unbefugte Personen unmöglich sein, sie zu verstehen. Aufzeichnungen können ohne Angst vor Diebstahl gesendet werden.

Hier sind einige Vorteile und Eigenschaften des Remote-Zugriffs VPN:

- Einfach und Kostengünstiger: Anstatt mehrere Punktlösungen zu kaufen und zu verwalten, verwenden Sie ein einheitliches Remote-Access-VPN und eine Cloud-Lösung, um IT-Operationen zu vereinfachen und Kosten zu senken.

- Zero Trust Network Access: Zero Trust Network Access (ZTNA) verfolgt eine Strategie, die sowohl Menschen als auch Software einbezieht, um Zugriffsberechtigungen zu gewähren, und stellt sicher, dass nur autorisierte Personen Zugang zu bestimmten privaten Programmen haben, indem bestimmte Apps in isolierte Bereiche unterteilt werden.

- Öffentliches Netzwerk nutzen: Remote Access VPNs nutzen das öffentliche Netzwerk, um kontrollierten Zugang zu Unternehmensservern für entfernte Mitarbeiter zu ermöglichen. Um beizutreten, verlangt das primäre Gateway, dass jedes Gerät die Identität eines Benutzers validiert.

12. Cloud-Sicherheit

Die Praxis, Anwendungen und Operationen ausschließlich vor Ort in einem lokalen Rechenzentrum zu hosten, hat sich weiterentwickelt. Die Aufrechterhaltung von Agilität und Einfallsreichtum beim Schutz zeitgemäßer Rechenzentren ist unerlässlich, um mit der Migration von Anwendungsarbeitslasten auf cloudbasierte Plattformen Schritt zu halten. SD-WAN und Software-defined Networking (SDN) erleichtern die Implementierung von Netzwerksicherheitsmaßnahmen über verschiedene Bereitstellungsmodelle hinweg, einschließlich privater, öffentlicher, hybrider und cloudbasierter Firewall-as-a-Service (FWaaS), die Cloud-Sicherheit bieten.

13. Zero Trust Netzwerkzugang

Laut dem Zero-Trust-Sicherheitsmodell sollte ein Benutzer nur über die Zugriffsrechte und Berechtigungen verfügen, die notwendig sind, um seine zugewiesene Funktion auszuführen. Dieser Ansatz weicht erheblich von herkömmlichen Sicherheitslösungen, wie virtuellen privaten Netzwerken (VPNs), ab, die den vollständigen Benutzerzugang zum Zielnetzwerk autorisieren. Zero Trust Network Access (ZTNA), auch als Software-Defined Perimeter (SDP) Lösungen bezeichnet, gewährt autorisierten Benutzern granularen Zugriff auf die Anwendungen einer Organisation, um ihre Aufgaben zu erfüllen.

Warum sind Netzwerksicherheitsmaßnahmen wichtig?

Aufgrund der zunehmenden Anzahl von Hackern, die versuchen, Geräte zu infizieren, ist es entscheidend, ein hohes Maß an Datenschutz aufrechtzuerhalten. Das Hauptziel der Netzwerksicherheit besteht darin, Sicherheitsverletzungen im Netzwerkumfeld zu vermeiden und die Gefahr von betrügerischen Aktivitäten und Zerstörung zu begrenzen.

Eine der wichtigsten Überlegungen für die Netzwerksicherheit ist der Schutz der Unternehmensressourcen. Die aktuellen Operationen umfassen nicht nur die Betriebssysteme der Computer, sondern auch die Daten, die im gesamten Netzwerk gespeichert sind. Die Daten sind ebenso wichtig und wertvoll wie die anderen physischen Vermögenswerte des Unternehmens. Die Genauigkeit, Vertraulichkeit und der sichere Zugang zu geheimen Daten sind allesamt Anliegen der Netzwerksicherheit.

Jedes Unternehmen ist dafür verantwortlich, angemessene Sicherheitsvorkehrungen zu treffen, um die Sicherheit seiner Aktivitäten zu gewährleisten. Da Technologie für den Großteil eines operativen Geschäfts verwendet wird, muss sie spezifische Richtlinien und Techniken entwickeln, um sicherzustellen, dass die Anforderungen an die Netzwerksicherheit des Unternehmens erfüllt werden. Die Einhaltung der Anforderungen und Standards an die Netzwerksicherheit schützt sowohl die Unternehmensressourcen als auch deren Verantwortung.

Selbst eine geringfügige Cyber-Bedrohung kann dazu führen, dass Organisationen gestört, Informationen kompromittiert und die Gesamteffizienz beeinträchtigt wird. Die Auswirkungen von Sicherheitsanfälligkeiten werden verringert, wenn die Netzwerksicherheit durchgesetzt wird.

Was sind die Vorteile von Netzwerksicherheitsmaßnahmen?

Organisationen, die keine angemessene Sicherheit haben, sind einer Reihe von Katastrophen ausgesetzt, entweder verursacht durch die Ausrüstung direkt oder durch die Personen und Verfahren, die sie umgeben.

Folgend sind die Vorteile des Netzwerkschutzes:

- Halten Sie Ihre Daten sicher: Wie bereits erwähnt, verhindert die Netzwerksicherheit unbefugten Zugriff. Ein System enthält viele vertrauliche Informationen, wie zum Beispiel vertrauliche Kundendaten. Jeder, der Zugang zum Netzwerk erhält, könnte diese kritischen Informationen gefährden. Daher muss die Netzwerksicherheit gewährleistet sein, um Vermögenswerte zu schützen.

- Risiko reduzieren: Die richtige Netzwerksicherheitslösung würde das Unternehmen mit den Geschäfts- und Branchenstandards kompatibel halten und gleichzeitig die finanziellen und kommerziellen Folgen eines Datenvorfalls, falls er eintritt, verringern.

- Schutz vor Cyberangriffen: Das Web ist die Quelle der meisten Netzwerkangriffe. Ein Angreifer kann eine Menge Informationen über die Netzwerkschnittstelle abwerfen, wenn er nicht vorsichtig ist. Systeme werden durch diese Bedrohungen nicht geschädigt, wenn der Netzwerkschutz funktioniert.

- Zentralisierte Kontrolle: Mit Ausnahme von Computer-Antivirenprogrammen wird die Netzwerksicherheit von einem einheitlichen Administrationspanel verwaltet, auf das von fast überall mit einem Endgerät zugegriffen werden kann.

Welche Arten von Cyberangriffen werden durch robuste Netzwerkschutzmaßnahmen verhindert?

Eine robuste Netzwerksicherheitslösung schützt Ihre Infrastruktur vor den folgenden Cyberangriffen:

- Ransomware: Ransomware wird als eine Form von Trojaner-Cyberware klassifiziert, die auf den Computer einer Einzelperson oder Organisation abzielt, um finanziellen Gewinn durch die Verschlüsselung von Daten zu erzielen, wodurch der Zugriff auf das System des Benutzers blockiert und es unbrauchbar gemacht wird.

- Virus: Ein Virus ist eine bösartige, inaktive herunterladbare Datei, die den Code anderer Computerprogramme verändert, um sich zu replizieren. Bei der Verbreitung werden diese Dateien infiziert und haben das Potenzial, Netzwerkinformationen zu infizieren und zu ruinieren sowie sich von einem Computer auf einen anderen zu verbreiten.

- Trojaner: Ein Trojaner ist ein verdecktes Programm, das unbefugten Benutzern Zugang zu einem Computersystem gewährt, indem es ein Programm installiert, das legitim erscheint, aber in Wirklichkeit bösartig ist. Eine Trojaner-Infektion ist in der Lage, Dateien zu löschen, zusätzliche Malware zu starten, die in Ihrem Computernetzwerk verborgen ist, und sensible Informationen zu stehlen.

- Würmer: Würmer haben das Potenzial, Computernetzwerke zu beeinträchtigen, indem sie Bandbreite verbrauchen und die Verarbeitungsgeschwindigkeit einzelner Computer verringern. Würmer sind bösartige Programme, die unabhängig von anderen Dateien agieren und sich verbreiten, während Viren ein Host-Programm benötigen, um sich zu vermehren.

- Spyware: Spyware ist eine Art von Computer-Malware, die heimlich Daten über eine Person oder Entität sammelt und diese Daten möglicherweise ohne Zustimmung des Ziels an Dritte weitergibt.

- Adware: Adware ist in der Lage, Ihre Suchanfragen auf Werbeseiten umzuleiten, während es gleichzeitig Marketingdaten sammelt, um personalisierte Werbung zu liefern, die auf Ihrer Kaufhistorie und Suchaktivität basiert.