Was ist Zero Trust Network Access (ZTNA)?

Zero Trust Network Access (ZTNA) erzwingt granulare, adaptive und kontextbewusste Regeln, um sicheren und nahtlosen Zero Trust-Zugang von jedem entfernten Standort und Gerät zu privaten Anwendungen in Clouds und Unternehmensrechenzentren zu ermöglichen. Dieser Kontext kann eine Mischung aus Benutzeridentifikation, Benutzer- oder Dienststandort, Tageszeit, Art des Dienstes und Sicherheitslage des Geräts umfassen.

Basierend auf der Benutzeridentität, der Geräteidentität und anderen kontextuellen Faktoren gewährt ZTNA "Least Privilege"-Zugriff auf spezifische Anwendungen, anstatt auf das gesamte zugrunde liegende Netzwerk, für jeden Benutzer mit gültigen Anmeldeinformationen. Dies reduziert die Angriffsfläche und verhindert die laterale Bewegung von Bedrohungen durch kompromittierte Konten oder Geräte.

ZTNA basiert auf dem "Zero Trust"-Prinzip, das besagt, dass Unternehmen keiner Entität, weder innerhalb noch außerhalb der Sicherheitsperimeter, vertrauen sollten und stattdessen jede Person oder jedes Gerät authentifizieren müssen, bevor ihnen Zugang zu kritischen Ressourcen gewährt wird, um so die Datensicherheit und Integrität zu gewährleisten.

ZTNA ist ein entscheidender Enabler für Secure Access Service Edge (SASE), der die Idee eines Sicherheitsperimeters von statischen Geschäftsdatenzentren zu einem dynamischeren, richtliniengesteuerten, cloud-basierten Edge transformiert, um den Zugangsbedürfnissen einer verteilten Belegschaft gerecht zu werden.

Wie funktioniert ZTNA?

Netzwerkzentrierte Lösungen, wie virtuelle private Netzwerke (VPNs) und Firewalls, bieten trotz der wachsenden Bedeutung der Sicherung einer verteilten Belegschaft eine ausnutzbare Angriffsfläche. Basierend auf diesen vier Schlüsselkonzepten bietet ZTNA einen völlig innovativen Ansatz zur Bereitstellung eines sicheren Remote-Zugriffs auf interne Anwendungen.

-

ZTNA trennt die Bereitstellung des Anwendungszugriffs vollständig vom Netzwerkzugriff. Diese Isolation beseitigt Netzwerkschwachstellen, wie z.B. Infektionen durch kompromittierte Geräte, und beschränkt den Zugang zu bestimmten Programmen auf authentifizierte, autorisierte Benutzer.

-

ZTNA stellt nur ausgehende Verbindungen her, sodass sowohl das Netzwerk als auch die Anwendungsarchitektur vor unbefugten Benutzern verborgen bleibt. Das niemals dem Internet ausgesetzte IPs schafft ein "Darknet", das das Netzwerk nicht zurückverfolgbar macht.

-

Sobald Benutzer zugelassen sind, gewährleistet die native App-Segmentierung von ZTNA, dass der Anwendungszugang auf einer Eins-zu-eins-Basis erfolgt. Anstatt Zugang zum gesamten Netzwerk zu haben, sind nur bestimmte Programme für autorisierte Benutzer zugänglich. Segmentierung reduziert übermäßig liberale Zugriffe und die Möglichkeit, dass Malware und andere Risiken seitlich verbreitet werden.

-

ZTNA verwendet eine Benutzer-zu-Anwendung-Strategie im Gegensatz zu einer herkömmlichen Netzwerksicherheitsstrategie. Das Internet wird zum neuen Unternehmensnetzwerk und ersetzt MPLS durch end-to-end verschlüsselte TLS-Mikrotunnel.

Was sind die Vorteile von ZTNA?

Innerhalb von Netzwerk-Ökosystemen ermöglicht ZTNA Unternehmen, einen Zero-Trust-Sicherheitsansatz zu etablieren. Dies kann in einer Vielzahl von Anwendungsfällen verwendet werden und verbessert die Sicherheitslage des Unternehmens.

-

Sicherer Fernzugriff: Aufgrund von COVID-19 haben die meisten Unternehmen auf eine überwiegend oder vollständig remote arbeitende Belegschaft umgestellt. Viele Unternehmen nutzen virtuelle private Netzwerke (VPNs), um dies zu erleichtern. Allerdings haben VPNs einige Nachteile, darunter Skalierbarkeit und fehlende integrierte Sicherheit.

Einer der bedeutendsten Nachteile von VPNs ist, dass sie einem authentifizierten Benutzer uneingeschränkten Zugang zum Netzwerk gewähren, was die Organisation Cyberangriffen aussetzt. ZTNA, wenn es als Teil einer softwaredefinierten WAN (SD-WAN) oder Secure Access Service Edge (SASE) Lösung implementiert wird, ermöglicht die Integration von ZTNA in eine Remote-Zugriffslösung und beschränkt somit den Netzwerkzugang für Remote-Mitarbeiter auf das, was für ihre Beschäftigung notwendig ist.

-

Sicherer Cloud-Zugang: Die überwiegende Mehrheit der Unternehmen hat Cloud-Computing übernommen, und viele Konzerne nutzen zahlreiche Cloud-Plattformen. Um ihre Angriffsfläche zu verringern, müssen Unternehmen den Zugang zu diesen cloudbasierten Ressourcen einschränken.

ZTNA ermöglicht es einem Unternehmen, den Zugriff auf seine Cloud-Umgebungen und Apps basierend auf seinen geschäftlichen Anforderungen zu beschränken. Jeder Benutzer und jede Anwendung kann innerhalb der ZTNA-Lösung eine Rolle zugewiesen werden, wobei die Rechte und Berechtigungen der Cloud-Infrastruktur der Organisation entsprechen.

-

Reduziertes Risiko der Kontokompromittierung: Der Zugriff auf Konten ist ein typisches Ziel von Cyberkriminellen. Ein Angreifer wird versuchen, die Anmeldeinformationen eines Benutzers zu stehlen oder zu erraten, um diesen Benutzer in den Systemen der Organisation zu impersonieren. Dies gewährt dem Angreifer die gleichen Zugriffsrechte wie dem autorisierten Benutzer.

Die Implementierung von ZTNA verringert dieses Zugriffsmaß und den Schaden, den ein Angreifer mit einem kompromittierten Konto anrichten kann. Die Rechte und Berechtigungen, die dem kompromittierten Benutzerkonto zugewiesen sind, schränken die Fähigkeit des Angreifers ein, sich lateral innerhalb des Ökosystems einer Organisation zu bewegen.

Unternehmen verbessern die Sicherheit ihrer Systeme und verringern die Wahrscheinlichkeit unbefugten Zugriffs auf kritische Daten, indem sie SASE und ZTNA übernehmen. Die Integration von SASE mit ZTNA verringert die Wahrscheinlichkeit einer lateralen Netzwerkdurchquerung und unbefugten Zugriffs.

Was ist der Unterschied zwischen VPN und ZTNA?

IT-Teams haben traditionell auf virtuelle private Netzwerke (VPNs) gesetzt, um verstreuten Arbeitskräften sicheren Remote-Zugriff zu bieten. Mit den steigenden Skalierbarkeitsanforderungen von entfernten Nutzern, den neuen Sicherheitsanforderungen für Software-as-a-Service (SaaS) und webbasierte Anwendungen sowie den verbesserten Cybersicherheits-Bedrohungen in der Cloud können VPNs und traditionelle Netzwerksicherheitstechnologien einfach nicht Schritt halten.

VPNs sind Verbindungen, die durch Tunneling- und Verschlüsselungstechnologien ermöglicht werden. Folglich wird eine sichere Verbindung zu einem privaten Netzwerk ermöglicht.

Als Beispiel für die Nutzung können wir einen entfernten Benutzer mit Internetzugang anführen, der ein VPN auf Basis lokal installierter Software verwendet. Nach Eingabe der entsprechenden Anmeldeinformationen authentifiziert es sich im privaten Netzwerk des Unternehmens und beginnt, Zugriff auf das interne Netzwerk zu erhalten.

Durch die Nutzung von VPNs können Unternehmen die verschiedenen netzwerkverbundenen Personen kontrollieren. Folglich werden Einschränkungen basierend auf den Merkmalen des privaten Netzwerks implementiert.

Angesichts der aktuellen Lage bringt die Nutzung von VPNs jedoch eine Reihe von Überlegungen für Unternehmen mit sich.

ZTNA wird als marktgerechte Alternative zu VPNs für die Nutzung bei entfernten Verbindungen betrachtet, die vor dem Auftreten von VPN-bezogenen Hindernissen (Zero Trust Network Access) untersucht wurde.

ZTNA ist ein authentifizierungsbasiertes System, das den Benutzerzugang nur auf die wesentlichen Apps beschränkt. Daher wird der Rest des Netzwerks für diesen Benutzer unerreichbar gemacht. Dies ist ein unbestreitbarer Vorteil im Vergleich zu den Herausforderungen und Einschränkungen, die typischerweise mit der Nutzung von VPNs verbunden sind.

-

Mit dem ZTNA ist es möglich, den Zugriff nur auf die erforderlichen Apps zu erlauben und den Zugriff auf den Rest des Netzwerks zu verweigern. Dies ermöglicht es, den erlaubten Zugriff auf bestimmte Zwecke und Anwendungen zu beschränken und nicht auf andere Zugriffsarten. Zusätzlich dürfen nur autorisierte Personen auf die Programme zugreifen.

-

Die Berechtigungen entfernter Benutzer in Netzwerken sind eine häufige Quelle von Schwierigkeiten bei der Nutzung von VPNs. Im Gegensatz dazu macht der ZTNA-Ansatz es sowohl für bestehende als auch für neue Benutzer flexibler, auf bestimmte Ressourcen zuzugreifen. Die ZTNA macht es einfacher und schneller für das technische Team, autorisierten Benutzern den Zugang zu den entsprechenden Apps zu ermöglichen.

-

Bei einem VPN-basierten Ansatz hängt die Anzahl der Fernzugriffe von der gleichzeitigen Verbindungsfähigkeit eines bestimmten Geräts ab. Während im ZTNA-Modell, das in der Cloud bereitgestellt wird, sowohl die Skalierbarkeit für die Erhöhung als auch für die Verringerung des Anwendungszugriffs gegeben ist, wodurch die Organisation eine größere Kontrolle über die verbrauchten Ressourcen hat.

-

Zero Trust ist ein mehrschichtiger, umfassender Ansatz für Netzwerksicherheit, insbesondere im Kontext der Fernarbeit. Zero Trust Network Access (ZTNA) behandelt die Netzwerksicherheit gründlicher als virtuelle private Netzwerke (VPNs), die hauptsächlich auf weitreichenden netzwerkbasierten Schutz angewiesen sind. Dies deutet darauf hin, dass Zero Trust als bessere und sicherere Alternative zu einem VPN dienen könnte.

-

VPNs bieten keine granulare Netzwerksicherheit. Andererseits bietet Zero-Trust-Netzwerkzugang (ZTNA adaptiven Zugang basierend auf Identität, Zeit und Gerätehaltungsevaluierungen, was einen viel strengeren Sicherheitsansatz darstellt. Dies ermöglicht Endbenutzern den separaten Zugriff auf die Apps und Daten, die sie benötigen, um ihre Aufgaben effizient zu erledigen, und verringert erheblich das Risiko von Cyberangriffen, Datenverletzungen und anderen Netzwerkanfälligkeiten.

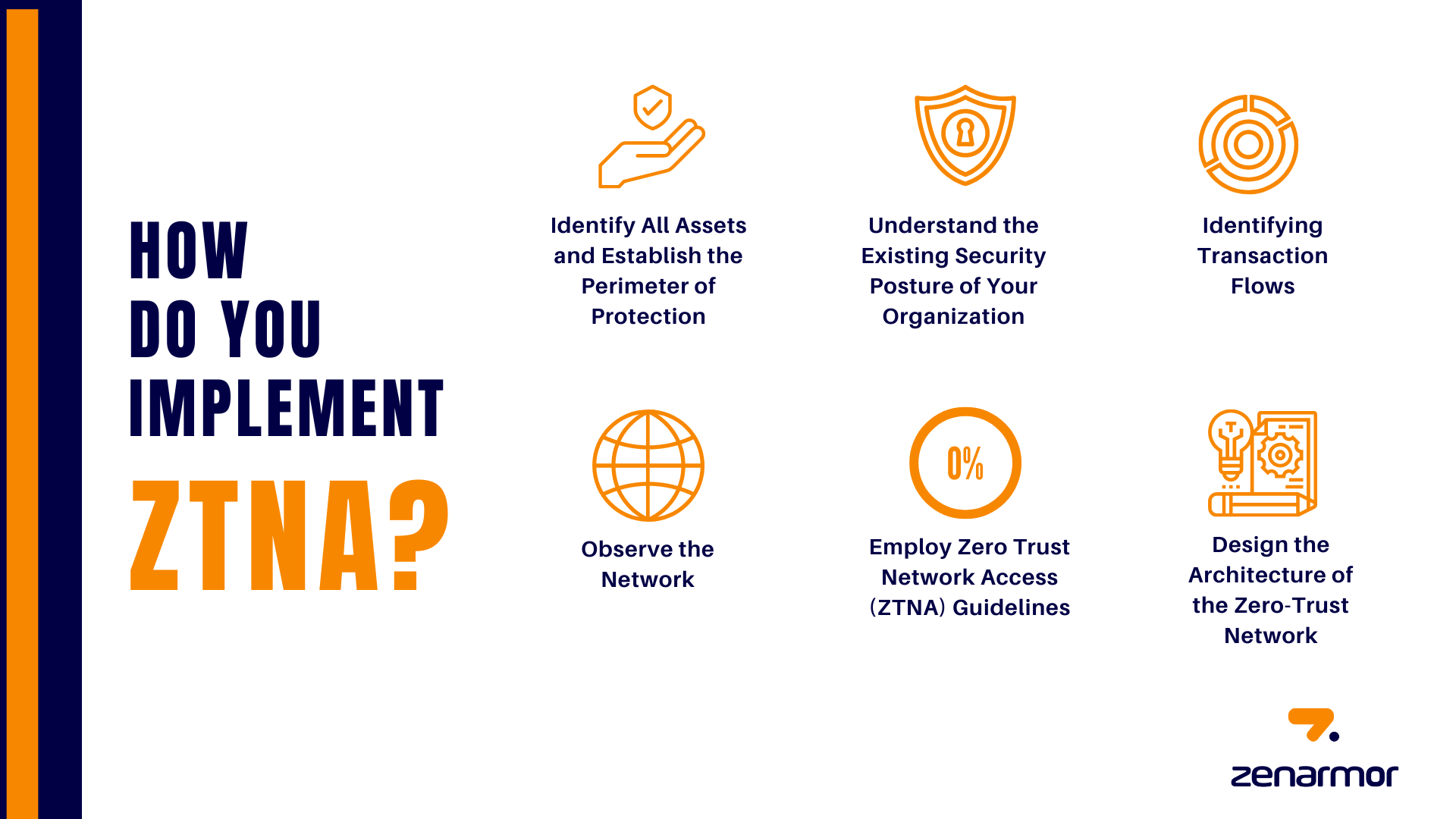

Wie implementiert man ZTNA?

Die Implementierung von ZTNA in einem Legacy-Netzwerk ist ein komplexes Verfahren, das eine Reihe von Entscheidungen und Aktivitäten umfasst. Dieser Abschnitt wird die allgemeinen Maßnahmen beschreiben, die ergriffen werden müssen, um zum ZTNA-Paradigma überzugehen.

-

Identifizieren Sie alle Vermögenswerte und legen Sie den Schutzbereich fest: Die Identifizierung aller Daten, Vermögenswerte, Anwendungen und Dienste ist die erste Phase bei der Einführung des ZTNA-Paradigmas.

- Sensible Daten

- Laptops und Desktops

- Mobile Geräte

- IoT Gadgets

- Von Mitarbeitern besessene mobile Geräte

- Client-Geräte

- Programmierung und Anwendung

- Benutzerprofile

- Virtuelle Ressourcen Führen Sie ein Katalog von Geräten und Daten, deren Standort innerhalb des Segments und die Personen, die Zugang benötigen. Durch die Ausführung dieses Verfahrens kann die erforderliche Schutzfläche des ZTNA isoliert werden. Je nach den Standorten sensibler Daten kann es das gesamte Netzwerk oder nur einen Teil des Netzwerks betreffen.

-

Verstehen Sie die bestehende Sicherheitslage Ihrer Organisation: Bewerten Sie Ihre aktuelle Sicherheitsumgebung, Regeln und Prozesse, um ein festes Verständnis Ihrer aktuellen Sicherheitslage zu erlangen. Dieser Schritt ähnelt der Phase der Lückenanalyse. Das ZTNA-Modell ermöglicht es Ihnen, festzustellen, welche Sicherheitslücken in Ihrer Umgebung bestehen und wo Sie diese derzeit haben.

-

Identifizierung von Transaktionsflüssen: Die Analyse des Flusses sensibler Daten innerhalb Ihres Netzwerks ist unerlässlich, um Beziehungen zwischen den Netzwerkkomponenten zu entdecken. Kartieren und dokumentieren Sie Ihre Verkehrsströme, um Einblicke zu erhalten, wie Benutzer auf Daten zugreifen, durch welche Teile des Netzwerks sie fließen und welche Abhängigkeiten sie zu Geräten und anderen Netzwerken haben. Darüber hinaus hilft es, Kontrollen über bestimmte Datenströme zu definieren, um sicherzustellen, dass nur autorisierte Datenströme innerhalb des Netzwerks fließen.

-

Entwerfen Sie die Architektur des Zero-Trust-Netzwerks: Nachdem Sie Ihre sensiblen Daten und Schutzflächen identifiziert, Ihre Verkehrsflüsse kartiert und eine Lückenanalyse durchgeführt haben, verfügen Sie über das notwendige Wissen, um Ihre ZTNA-Architektur zu konstruieren. In dieser Phase, wenn Ihrer Organisation die notwendige ZTNA-Erfahrung fehlt, können Sie die Unterstützung eines Drittanbieters oder Dienstleisters in Anspruch nehmen, um die Architektur zu erstellen, die am besten Ihren Anforderungen entspricht.

-

Verwenden Sie die Richtlinien für Zero Trust Network Access (ZTNA): Die Implementierung der zuvor genannten Sicherheitskonzepte ist der nächste Schritt. Als Nächstes implementieren Sie Mikrosegmentierung, indem Sie granulare Netzwerkzonen definieren und Sicherheitsrichtlinien durchsetzen, die für jedes Segment einzigartig sind. Platzieren Sie Next-Generation Firewalls als Segmentierungsgateways für die Paketinspektion auf Anwendungsebene zusätzlich zur Protokollinspektion während dieses Verfahrens. Darüber hinaus installieren Sie Mehrfaktor-Authentifizierungstechniken (MFA), falls Ihr Unternehmen dies noch nicht getan hat.

-

Überwachen Sie das Netzwerk: Als letzter Schritt zur Erreichung von Zero Trust können Sie die Verkehrsprotokolle überwachen und die schrittweise Verbesserung Ihres Netzwerks mithilfe des Zero Trust-Paradigmas beobachten. Nachdem Sie diese Schritte zum ersten Mal abgeschlossen haben, können Sie sie erweitern.

Abbildung 1. Wie implementiert man ZTNA?

Was sind häufige Anwendungen von ZTNA?

ZTNA eignet sich für mehrere Nutzungsszenarien. Hier sind einige der häufigsten:

- Sicherung des Fernzugriffs auf private Anwendungen

- Ersetzen von VPN- und MPLS-Verbindungen

- Einschränkung des Benutzerzugriffs

1. Sicherung des Fernzugriffs auf private Anwendungen

Da Unternehmen ihre geschäftskritischen Anwendungen in verschiedene Cloud-Umgebungen migrieren, um nahtlose Zusammenarbeit zu ermöglichen, stehen sie vor dem einzigartigen Problem, jedes verbindende Gerät zu überwachen, um den Zugriff auf Anwendungen zu sichern und Datenexfiltration zu verhindern. ZTNAs bieten flexiblen, kontextbewussten Zugriff von jedem Ort und Gerät auf private Anwendungen. Standardmäßig ist der Zugriff auf Apps blockiert, es sei denn, er wird ausdrücklich erlaubt. Der Kontext des Anwendungszugriffs kann Benutzeridentität, Geräteeigenschaften, Benutzerstandort, Sicherheitsstatus des Geräts usw. umfassen.

2. Ersetzen von VPN- und MPLS-Verbindungen

VPN-Designs sind ineffizient und ineffektiv bei Cloud-First-Bereitstellungen. Die Sicherung jedes entfernten Benutzerzugriffs mit software- und hardwareintensiven VPNs kann die Investitionsausgaben und Bandbreitengebühren erhöhen. Zero Trust Network Access ermöglicht einen schnellen, direkten Zugang zu Unternehmensressourcen in der Cloud, während die Netzwerkkomplexität, Kosten und Latenz verringert und die Leistung erheblich verbessert wird, um die Bereitstellung von Remote-Arbeitskräften zu unterstützen.

3. Einschränkung des Benutzerzugriffs

Die umfassende, perimeterbasierte Sicherheitsstrategie traditioneller Sicherheitssysteme ermöglicht jedem Benutzer mit gültigen Anmeldeinformationen den vollständigen Netzwerkzugang, wodurch kritische Geschäftsressourcen gefährdet werden und anfällig für kompromittierte Konten und Insiderangriffe sind. Eindringlinge, die Zugang zum gesamten zugrunde liegenden Netzwerk erhalten, können ungehindert durch die internen Systeme navigieren, ohne entdeckt zu werden. ZTNA ermöglicht einen kontrollierten Zugriff mit minimalen Rechten, der den Zugriff von Benutzern auf bestimmte Apps auf "Need-to-Know"-Basis einschränkt. Bevor der Zugriff auf die internen Ressourcen gewährt wird, wird jede Verbindungsanfrage validiert.