Was ist CASB? Übersicht über Cloud Access Security Broker

Ein Cloud Access Security Broker (CASB) ist eine On-Premises- oder cloudbasierte Software, die zwischen einem Kunden von Cloud-Diensten und einem Cloud-Dienstanbieter steht. Es dient als Mechanismus zur Durchsetzung der Sicherheitsrichtlinien einer Organisation durch Risikodetektion und Einhaltung von Vorschriften, wann immer auf ihre cloudbasierten Daten zugegriffen wird.

Mit der zunehmenden Nutzung von Cloud-Diensten sind CASBs für die Unternehmenssicherheit aufgrund ihrer vielfältigen Cybersecurity-, Zugriffssteuerungs- und Datenschutzfunktionen attraktiver geworden. Sie stellen die Kontrolle über Geschäftsdaten wieder her, ob diese sich in Bewegung oder im Ruhezustand befinden, in Cloud-Plattformen und Anwendungen. CASBs werden heutzutage zu einem der wichtigsten Sicherheitsmerkmale für ein Unternehmen, da den IT-Teams die Autorität fehlt, die sie früher hatten. Fast jeder kann eine neue Cloud-Anwendung nutzen, und die IT kann solche detaillierten Benutzerzugriffsrechte nicht manuell im großen Maßstab verwalten. Ein weiterer wichtiger Grund ist, dass die Verbreitung von cloudbasierten Plattformen und Anwendungen herkömmliche Netzwerksicherheitslösungen, wie z.B. Firewalls in Rechenzentren, weit weniger effektiv gemacht hat. Schließlich sind CASBs in der Lage, Richtlinien zu implementieren, um Shadow-IT-Kontrolle, Cloud-Datenverlustprävention (DLP), SaaS-Sicherheitslageverwaltung (SSPM) und fortschrittlichen Bedrohungsschutz bereitzustellen.

In diesem Artikel werden wir besprechen, was ein Cloud Access Security Broker (CASB) ist, wie er funktioniert, die Bedeutung und Zukunft von CASB sowie häufige Anwendungsfälle von CASB. Außerdem werden die Unterschiede zwischen CASB und anderen Sicherheitslösungen wie SASE und SWG erklärt.

Was ist ein Cloud Access Security Broker (CASB)?

Laut Gartner:

"Cloud Access Security Brokers (CASBs) sind lokale oder cloudbasierte Durchsetzungspunkte für Sicherheitsrichtlinien, die zwischen Cloud-Service-Nutzern und Cloud-Service-Anbietern platziert werden, um Unternehmenssicherheitsrichtlinien zu kombinieren und durchzusetzen, während auf die cloudbasierten Ressourcen zugegriffen wird. CASBs konsolidieren mehrere Arten der Durchsetzung von Sicherheitsrichtlinien. Beispielhafte Sicherheitsrichtlinien umfassen Authentifizierung, Single Sign-On, Autorisierung, Credential Mapping, Geräteprofiling, Verschlüsselung, Tokenisierung, Protokollierung, Alarmierung, Malware-Erkennung/-Prävention und so weiter."

Ein Cloud Access Security Broker, oder CASB, ist eine Software oder Hardware, die als Vermittler zwischen Verbrauchern und Cloud-Dienstanbietern fungiert. In den Kontexten von Software-as-a-Service (SaaS), Platform-as-a-Service (PaaS) und Infrastructure-as-a-Service (IaaS) kann ein CASB Sicherheitslücken schließen. Neben der Bereitstellung von Sichtbarkeit ermöglicht ein CASB Unternehmen, ihre Sicherheitsrichtlinien von ihrer aktuellen On-Premises-Infrastruktur in die Cloud zu erweitern und neue Richtlinien für cloud-spezifische Kontexte zu erstellen.

CASBs sind zu einem integralen Bestandteil der organisatorischen Sicherheit geworden, der es Unternehmen ermöglicht, sicher auf die Cloud zuzugreifen und gleichzeitig kritische Unternehmensdaten zu schützen.

Der CASB fungiert als Durchsetzungszentrum für Richtlinien, vereint verschiedene Formen der Durchsetzung von Sicherheitsrichtlinien und wendet sie auf alles an, was Ihre Organisation in der Cloud nutzt, unabhängig von der Art der Geräte, die darauf zugreifen möchten, wie z.B. nicht verwaltete Handys, IoT-Geräte oder persönliche Computer.

Mit der Zunahme der Mobilität der Belegschaft, der Ausweitung von BYOD und der Existenz von Shadow IT ist die Fähigkeit, die Nutzung von Cloud-Apps wie Office 365 zu überwachen und zu verwalten, entscheidend für das Unternehmenssicherheitsziel geworden. Ein CASB ermöglicht es Unternehmen, einen granularen Ansatz für Datensicherheit und die Umsetzung von Vorschriften zu verfolgen, wodurch die Nutzung von zeitsparenden, produktivitätssteigernden und kosteneffizienten Cloud-Diensten möglich wird.

CASB bietet mehrere Sicherheitsfunktionen, die sich von herkömmlichen Netzwerksicherheitsgeräten unterscheiden, wie z.B. Next-Generation Firewalls (NGFWs), Web Application Firewalls (WAFs) und Secure Web Gateways (SWGs), und kann Folgendes umfassen:

-

Datenverlustprävention

-

SSO- und IAM-Synchronisierung

-

Governance der Cloud und Risikobewertung

-

Kontrolle über die Funktionen von Cloud-Diensten wie Zusammenarbeit und Teilen.

-

Konfigurationsprüfung

-

Bedrohungsvorbeugung, oft Benutzer- und Entitätsverhaltensanalytik (UEBA)

-

Malware-Erkennung

-

Datenverschlüsselung und Schlüsselverwaltung

-

Kontextbezogene Zugriffskontrolle

Die Entwicklung von CASB

Vor dem Aufkommen von Cloud-Computing und Bring-Your-Own-Device (BYOD)-Regelungen folgte die Arbeitsplatzsicherheit mehr als ein Jahrzehnt lang dem gleichen "geschlossenen Garten"-Ansatz. Als Dienste in der Cloud entstanden und dorthin migrierten und die Mitarbeiter begannen, diese Cloud-Dienste mit oder ohne Wissen der IT zu nutzen, suchten die Organisationen nach einer Methode, um einheitliche Sicherheitsstandards über zahlreiche Clouds hinweg durchzusetzen und die Benutzer- und Unternehmensdaten zu schützen.

Die Einführung des Cloud Access Security Broker (CASB) ermöglichte es Sicherheitsexperten im Unternehmen, Einblicke in die Cloud zu gewinnen, insbesondere in Bezug auf Shadow IT oder nicht genehmigte Software-as-a-Service (SaaS)-Nutzung. Zahlreiche IT-Manager waren von den Erkenntnissen, die ihnen ihr CASB lieferte, verblüfft; sie erkannten schnell, dass die Cloud-Nutzung in ihrer Organisation viel umfangreicher und allgegenwärtiger war, als sie erwartet hatten.

Während die Minderung von Shadow-IT-bezogenen Risiken ein bedeutender Anwendungsfall war, war es nicht der einzige Faktor, der die breite Nutzung von CASBs vorantrieb. Während dieses Zeitraums migrierten mehrere Organisationen ihre Datenspeicherfähigkeiten von lokalen Rechenzentren in die Cloud. Dies machte CASB, das sowohl den Transport von Daten (durch Einschränkung von Zugriffs- und Freigaberechten) als auch den Inhalt der Daten (durch Verschlüsselung) sicherte, noch wichtiger.

Während dieser Transformation unterzog sich auch die Bedrohungslandschaft Veränderungen. Heute ist Malware allgegenwärtiger, Phishing ist raffinierter und gezielter, und winzige Fehler, wie das Freigeben eines AWS S3-Buckets für die Öffentlichkeit, können Sicherheitslücken verursachen, die Millionen von Dollar kosten könnten.

Aufgrund der Tatsache, dass CASB-Sicherheitsmaßnahmen Funktionen enthalten, die speziell zur Behebung dieser Bedenken entwickelt wurden, wird die Implementierung eines CASB zunehmend als grundlegend für die Geschäftssicherheit angesehen.

Wie funktioniert ein CASB?

CASBs sind anpassungsfähig und multifunktional. Sie können in der Cloud, in einem lokalen Rechenzentrum oder als Hardware-Gerät gehostet werden. Sie bieten vollständigen Schutz für Software-as-a-Service (SaaS), Infrastructure-as-a-Service (IaaS) und Platform-as-a-Service (PaaS) Umgebungen. Aufgrund seiner Unterstützung für viele Umgebungen ermöglicht ein CASB der IT, die Sicherheitsrichtlinien der Organisation von der On-Premises-Infrastruktur in die Cloud zu erweitern, wenn sie in die Cloud wechseln.

Darüber hinaus fungiert ein CASB als zentrale Plattform zur Durchsetzung von Sicherheitsrichtlinien, indem er verschiedene Regeln kombiniert und diese über alle Ressourcen, die die Organisation in der Cloud nutzt, unabhängig vom Standort der Benutzer oder der Geräte, die sie verwenden, um auf Ihre Cloud-Umgebung zuzugreifen, durchsetzt.

Durch die Einrichtung granularer Sicherheitskontrollen ermöglicht ein CASB Organisationen, Bring-Your-Own-Device (BYOD) und hybride Belegschaften zu verwalten.

CASBs können die folgenden Sicherheitsrichtlinien umsetzen:

- Malware-Erkennung/-verhinderung

- Single Sign-On

- Authentifizierung/Autorisierung

- Fähigkeit, genehmigte und illegale Cloud-Nutzung einzusehen

- Alarmierung

- Geräteprofilierung

- Tokenisierung

- Zuordnung von Anmeldeinformationen

- Verschlüsselung

- Protokollierung

CASBs können sich mit den folgenden zusätzlichen Sicherheitsfunktionen integrieren:

- Firewalls

- Datenverlustverhinderung (DLP)

- Sichere Web-Gateways (SWGs)

- Systeme zur Verwaltung von Sicherheitsinformationen und Ereignissen (SIEM)

Um die Sicherheitsbedürfnisse von Unternehmen zu erfüllen, ist es die Verantwortung eines Cloud Access Security Brokers, Sichtbarkeit und Kontrolle über Daten und Risiken in der Cloud zu gewährleisten. Durch den Einsatz von Firewalls, Authentifizierung und Datenschutz sind sie sowohl aufmerksam als auch proaktiv gestaltet. Dies wird in drei Schritten erreicht:

- Entdeckung: Die CASB-Lösung nutzt die automatische Entdeckung, um die verwendeten Cloud-Apps sowie die zahlreichen Risikofaktoren zu erkennen, die ein Unternehmen beeinträchtigen könnten.

- Klassifizierung: Sobald der gesamte Umfang der Cloud-Nutzung offengelegt ist, bewertet der CASB das Risikoniveau jeder Anwendung, indem er die Art der Anwendung, die Art der Daten innerhalb der Anwendung und die Art und Weise, wie die Daten geteilt werden, identifiziert.

- Behebung: Sobald das relative Risiko jeder Anwendung bestimmt ist, kann der CASB diese Informationen nutzen, um Richtlinien für die Daten und den Benutzerzugriff der Organisation festzulegen, um ihre Sicherheitsbedürfnisse zu erfüllen, und automatisierte Maßnahmen ergreifen, wenn ein Verstoß auftritt.

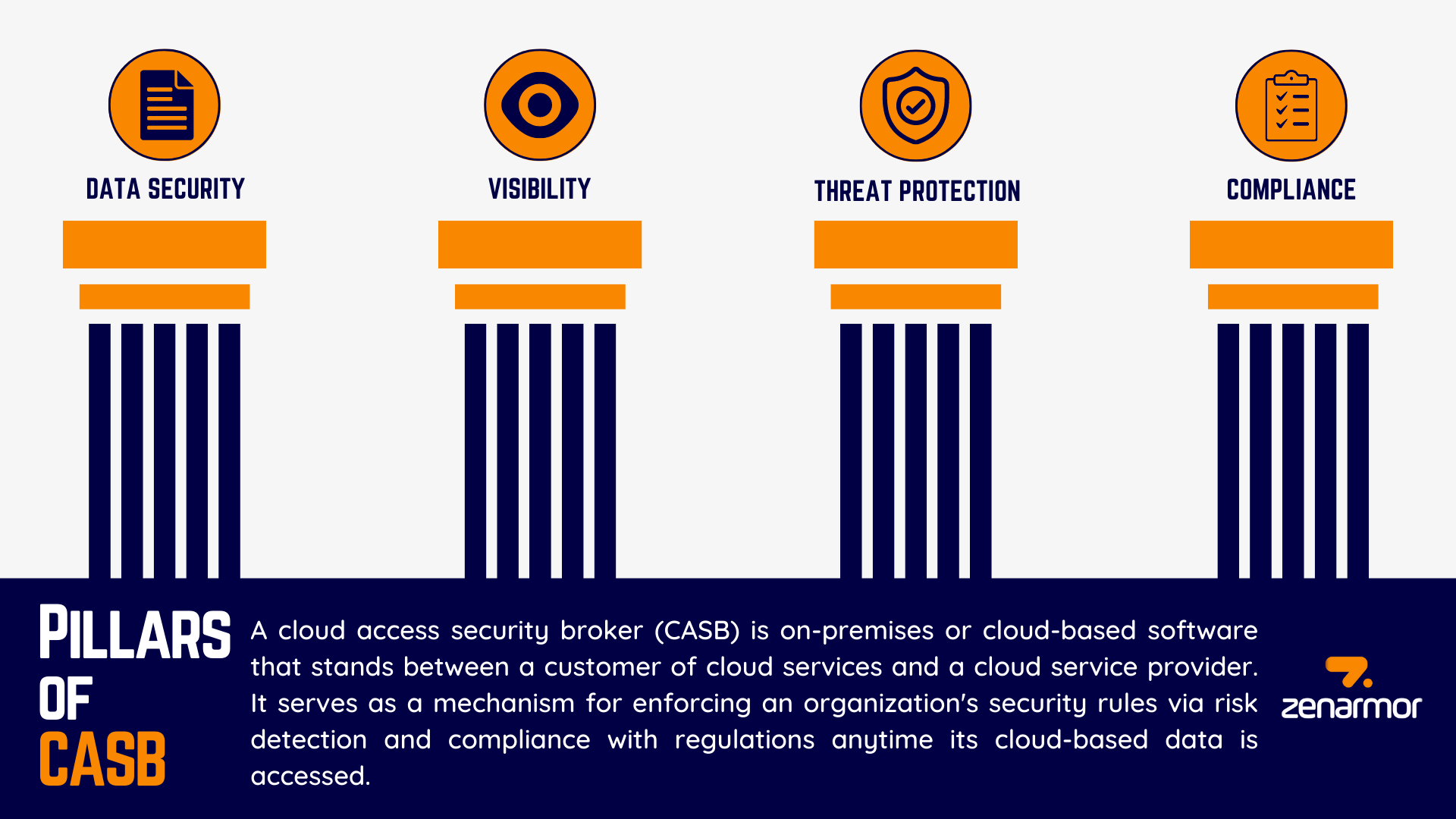

Was sind die Säulen von CASB?

CASB hat sich von seinen Ursprüngen als Reaktion auf Shadow IT zu vier Säulen der Funktionalität erweitert:

- Datensicherheit: Die weitverbreitete Nutzung der Cloud hat viele der Hindernisse beseitigt, die einer erfolgreichen Fernkommunikation im Wege standen. Allerdings kann der nahtlose Datentransfer, so vorteilhaft er auch sein mag, für Unternehmen, die sensible und persönliche Informationen bewahren möchten, einen hohen Preis haben. Während lokale DLP-Systeme dazu gedacht sind, Daten zu schützen, erstrecken sich ihre Fähigkeiten manchmal nicht auf Cloud-Dienste und fehlen der Cloud-Kontext. Die Kombination von CASB mit effektivem DLP ermöglicht es der IT, die Bewegung sensibler Daten in die Cloud, innerhalb der Cloud und von Cloud zu Cloud zu überwachen. Unternehmensdatenlecks können durch die Installation von Sicherheitsfunktionen wie Datenverlustprävention, Kollaborationskontrolle, Zugriffskontrolle, Informationsrechteverwaltung, Verschlüsselung und Tokenisierung verhindert werden.

- Sichtbarkeit: Große Organisationen können eine beliebige Anzahl von Mitarbeitern haben, die eine Vielzahl von cloudbasierten Apps nutzen. Wenn die Nutzung von Cloud-Diensten vor der IT verborgen bleibt, unterliegt Unternehmensdaten nicht mehr den Governance-, Risiko- und Compliance-Vorschriften der Organisation. Eine CASB-Lösung bietet vollständige Einblicke in die Aktivitäten von Cloud-Anwendungen, einschließlich Benutzerinformationen wie Geräte- und Standortinformationen, um Benutzer, persönliche Daten und geistiges Eigentum zu schützen. Die Cloud-Discovery-Analyse liefert eine Risikobewertung für jeden verwendeten Cloud-Dienst, sodass Sicherheitsexperten im Unternehmen entscheiden können, ob der Zugriff weiterhin erlaubt oder die Anwendung verboten werden soll. Diese Informationen sind auch wertvoll für die Gestaltung feinerer Einschränkungen, wie zum Beispiel die Bereitstellung unterschiedlicher Zugriffsgrade auf Anwendungen und Daten, abhängig vom Gerät des Benutzers, dem Standort und der Funktion.

- Bedrohungsschutz: Mitarbeiter und Dritte mit gestohlenen Anmeldeinformationen können kritische Daten aus Cloud-Diensten leaken oder stehlen, sei es aus Unwissenheit oder böswilliger Absicht. Um ungewöhnliches Benutzerverhalten zu identifizieren, können CASBs eine detaillierte Darstellung normaler Nutzungsmuster erstellen und diese als Vergleichsmaßstab verwenden. Mit der auf maschinellem Lernen basierenden Technologie der Benutzer- und Entitätsverhaltensanalyse (UEBA) können CASBs Probleme identifizieren und beheben, sobald jemand versucht, Daten zu stehlen oder unbefugten Zugriff zu erlangen. Der CASB kann Malware mithilfe von adaptiver Zugriffskontrolle, statischer und dynamischer Malware-Analyse, priorisierter Analyse und Bedrohungsinformationen verhindern, um Bedrohungen aus Cloud-Diensten abzuwehren.

- Compliance: Trotz der Tatsache, dass Organisationen alle ihre Systeme und Datenspeicher in die Cloud auslagern können, sind sie weiterhin dafür verantwortlich, die Standards einzuhalten, die die Privatsphäre und Sicherheit von Unternehmensdaten regeln. Cloud Access Security Broker (CASB) können dabei helfen, die Einhaltung von Vorschriften in der Cloud zu gewährleisten, indem sie eine Reihe von Compliance-Standards erfüllen, wie HIPAA, und regulatorischen Anforderungen, wie ISO 27001, PCI DSS und andere. Ein CASB-System kann die Compliance-Bereiche mit dem höchsten Risiko identifizieren und Anleitungen geben, wie das Sicherheitsteam diese angehen kann.

Abbildung 1. Säulen von CASB

Was sind die Arten von CASB?

CASB-Systeme können in Form von On-Premises-Hardware oder -Software vorliegen, aber um Kosten zu senken, eine bessere Skalierbarkeit zu erreichen und die Verwaltung zu vereinfachen, werden sie idealerweise als Cloud-Service bereitgestellt. Unabhängig von der Form können CASBs so konfiguriert werden, dass sie Proxying (Front-Proxy oder Reverse-Proxy), APIs oder beides (sogenanntes "Multimode") verwenden.

Reverse Proxy, Forward Proxy, API-Control und Multi-Mode sind die vier alternativen CASB-Bereitstellungsmethoden, die in Betracht gezogen werden sollten.

- Reverse Proxy: Agentlose CASBs sind Reverse-Proxys, die sich am Ende der Organisation befinden und verwendet werden, um den Cloud-Zugriff auf einem nicht verwalteten Gerät (wie einem persönlichen Laptop) basierend auf Authentifizierungs- und Sicherheitsregeln zu erlauben oder zu verweigern. Sie sind ideal für Geräte, die oft von der Netzwerksicherheit ausgeschlossen sind.

- Forward Proxy: Agent-basierte CASBs sind Forward-Proxys, die auf einem kontrollierten Endpunkt (z. B. einem Geschäftslaptop) installiert sind und es dem Endpunkt ermöglichen, Sicherheitskontrollen anzuwenden, bevor auf Cloud-Anwendungen zugegriffen wird. Sie werden typischerweise in Kombination mit VPN-Clients oder Endpunktschutz verwendet.

- API-Kontrolle: API-basierte CASBs verwenden maßgeschneiderte Codes, um den Benutzern den Zugriff auf eine bestimmte Cloud-Anwendung zu ermöglichen. Es bietet Einblicke in cloudbasierte Daten und Risiken sowie eine schnellere Bereitstellung und vollständigen Schutz.

- Multimode: Multimode CASBs sind diejenigen, die sowohl Proxy- als auch API-Modi unterstützen. Sie können neben SaaS auch IaaS wie Microsoft Azure und AWS S3 schützen. Und anstatt einen CASB als eigenständiges Produkt zu installieren, können Sie ihn als Bestandteil einer Security Service Edge (SSE)-Plattform bereitstellen, um konsistente Sicherheit, verbesserte Leistung und zentralisierte Verwaltung zu gewährleisten.

CASBs müssen im Datenfluss operieren; daher basiert der optimale CASB auf einer Cloud-Proxy-Architektur. Vorwärtsproxies werden häufiger mit CASB verwendet, um die Privatsphäre und Sicherheit der Benutzer von der Client-Seite aus zu schützen. Im Gegensatz dazu befinden sich Reverse-Proxys auf Internetservern und sind anfällig für Leistungsverschlechterungen und Anforderungsfehler.

Ein Forward-Proxy leitet Cloud-Dienstanfragen auf dem Weg zu ihrem endgültigen Ziel ab. Der CASB setzt dann Funktionen wie Credential Mapping und Single Sign-On (SSO) Authentifizierung, Verschlüsselung, Tokenisierung, Protokollierung, Malware-Erkennung, Alarmierung und Geräteprofilierung je nach Ihrer Richtlinie durch.

Häufig werden Proxy-Installationen verwendet, um inline Einschränkungen in Echtzeit durchzusetzen und die Anforderungen an den Datenstandort zu erfüllen.

Während ein Inline-Proxy Daten in Bewegung abfängt, erfordert Daten im Ruhezustand in der Cloud eine Sicherheitslösung außerhalb des Bandes, die CASB-Anbieter durch Integrationen mit den Anwendungsprogrammierschnittstellen (APIs) der Cloud-Dienstanbieter bereitstellen.

Gartner rät Unternehmen, CASB-Systeme zu erkunden, die eine Vielzahl von architektonischen Optionen bieten, um alle Cloud-Zugriffssituationen zu berücksichtigen. Die Anpassungsfähigkeit eines Multi-Mode-CASB ermöglicht es Unternehmen, ihre Cloud-Sicherheit zu erhöhen, wenn sich ihre Anforderungen ändern.

Warum wird ein CASB für Unternehmen benötigt?

Der Vorteil des Cloud-Computing ist auch sein Nachteil: Nutzer mit einer Internetverbindung können von überall auf Cloud-Umgebungen zugreifen, aber das können auch Betrüger und digitale Feinde.

Für Organisationen, die zu einer cloudbasierten Strategie wechseln, ist Sicherheit von größter Bedeutung. Organisationen müssen eine umfassende Cloud-Sicherheitslösung entwickeln und umsetzen, um sich gegen eine wachsende Vielfalt von Bedrohungen und ausgeklügelte cloudbasierte Angriffe zu verteidigen. Traditionelle Sicherheitslösungen, die zum Schutz von vor Ort gehosteten Netzwerken und zugehörigen Vermögenswerten entwickelt wurden, müssen aktualisiert werden, um cloudbasierte Risiken zu berücksichtigen.

Es ist wichtig zu beachten, dass Cloud-Netzwerke dem sogenannten "Shared Responsibility Paradigm" entsprechen. Dies deutet darauf hin, dass ein erheblicher Teil der zugrunde liegenden Infrastruktur vom Cloud-Dienstanbieter geschützt wird. Der Benutzer ist jedoch für alles verantwortlich, vom Betriebssystem über Programme bis hin zu Daten. Leider könnte dieser Fakt missverstanden werden, was zu dem falschen Glauben führt, dass Cloud-Workloads vollständig vom Cloud-Service-Provider gesichert sind. Dies führt dazu, dass Benutzer ungeschützte Workloads in einer öffentlichen Cloud ausführen, wodurch Angreifer das Betriebssystem und die Apps angreifen können, um Zugang zu erhalten. Selbst sicher gestaltete Workloads sind anfällig für Zero-Day-Angriffe und können während der Ausführung zum Ziel werden.

Ein CASB ist ein Torwächter, der es Unternehmen ermöglicht, Cloud-Dienste sicher zu überwachen und zu nutzen, während sichergestellt wird, dass der Netzwerkverkehr ihren Sicherheitsrichtlinien und Gesetzen entspricht. Mit diesen bemerkenswerten Datenschutzmaßnahmen ist die Nutzung von Cloud-Anwendungen über mehrere Plattformen hinweg für die Kunden transparent. Darüber hinaus werden Personen, die eine Gefahr darstellen, erkannt, sodass Sicherheitsverletzungen verhindert werden können, bevor sie auftreten.

Da die zuvor lokal betriebenen Dienste weiterhin in die Cloud migrieren, ist es unerlässlich, die Sichtbarkeit und Kontrolle in diesen Umgebungen aufrechtzuerhalten, um die Compliance-Anforderungen zu erfüllen, Ihr Unternehmen vor Cyberangriffen zu schützen und Ihren Mitarbeitern die sichere Nutzung von Cloud-Diensten zu ermöglichen, ohne zusätzliche hohe Risiken für Ihr Unternehmen einzuführen.

Ein CASB integriert viele der verschiedenen Cybersicherheitsverfahren, die Administratoren implementieren müssen, um die Infrastruktur von einem einzigen Ort aus zu verwalten.

Ohne ein CASB läuft ein Unternehmen Gefahr von Fehlkonfigurationen und unzureichendem Cybersecurity-Management, was zu einer Vielzahl von Exploits, Datenverletzungen und Datenschäden führen kann. Obwohl CASB keine neue Technologie ist, war ihre Einführung in Unternehmen schrittweise; dennoch steigt ihre Beliebtheit aufgrund der zahlreichen Vorteile, die von den Dienstanbietern geboten werden. CASBs unterstützen Administratoren, die mit den Methoden, wie Angreifer Schwachstellen ausnutzen, nicht vertraut sind, indem sie ein System bereitstellen, das Bedrohungen identifiziert und daran hindert, auf Unternehmensdaten zuzugreifen.

Administratoren benötigen Unterstützung, um die Cybersicherheit in sich weiter ausdehnenden Umgebungen zu bewältigen. Ein Unternehmen könnte Hunderte von Cloud-Ressourcen einsetzen, um Unternehmensressourcen zu verwalten, aber dies würde die Sicherheit beeinträchtigen, da es keine Einblicke in Ressourcen, Nutzung, Datenzugriff oder Verfügbarkeit gäbe. Ein CASB unterstützt bei der Verwaltung dieser Ressourcen, um die Einhaltung und Durchsetzung von Cybersicherheitsvorschriften zu gewährleisten.

CASBs bieten mehrere Vorteile, aber die Erkennung von Shadow IT ist ihre Hauptnutzung. "Shadow IT" bezieht sich auf jedes Gerät oder jede Hardware, die ohne Genehmigung mit dem Netzwerk verbunden ist. Ein Benutzer könnte absichtlich ein Gerät mit Malware an das Netzwerk anschließen, oder ein physischer Angreifer könnte ein Gerät anbringen, das für den Datendiebstahl konzipiert ist. Ein Verbraucher könnte sein Laptop mit dem Netzwerk verbinden, ohne zu merken, dass es Ransomware enthält, während ein feindlicher Angreifer ein tragbares USB-Gerät an einen Arbeitsplatz anschließen könnte, um Daten zu stehlen. Beide Fälle sind Arten von Shadow IT, aber der eine ist unbeabsichtigt und der andere das Ergebnis eines böswilligen Angriffs. Ein CASB gibt Einblick in netzwerkverbundene Geräte und verhindert den Zugriff auf kritische Daten durch Shadow-IT-Hardware.

Idealistisch gesehen sollten nur Administratoren in der Lage sein, neue Cloud-Ressourcen zu erstellen, jedoch kann jeder mit Zugang zum Cloud-Management-Panel weitere Infrastruktur installieren. Ohne Kenntnis der neuen Ressource könnten Manager sie ignorieren und ihr fälschlicherweise Zugriff auf Daten gewähren, ohne die notwendigen Cybersicherheitsvorkehrungen zu treffen. Ein CASB bietet Administratoren mehr Einblick in die Cloud- und On-Premises-Ressourcen.

Während Ihr Unternehmen Daten in die Cloud überträgt, schützt ein CASB sie vor externen Bedrohungen. Shadow-IT-Geräte können sich nicht mit der Cloud verbinden und auf Ihre kritischen Daten zugreifen, daher müssen die Benutzer eine Genehmigung für ihre Laptops und Tablets einholen, bevor sie diese für Arbeitszwecke verwenden.

Es gibt auch andere Vorteile, einen Cloud-Zugriffs-Sicherheitsbroker zu haben, wie zum Beispiel:

- Datensicherheit: Der Transfer in die Cloud fördert die Zusammenarbeit von entfernten Teams, bringt jedoch auch Cybersecurity-Risiken mit sich. Ein CASB mit Funktionen zur Verhinderung von Datenverlust erweitert den Geltungsbereich von Sicherheitsrichtlinien von der lokalen Infrastruktur in die Cloud, sodass die IT überwachen kann, ob sensible Daten in die Cloud fließen oder von dort abfließen. Darüber hinaus ermöglichen Lösungen von Cloud Access Security Brokern die Implementierung neuer Regeln für cloud-spezifische Inhalte, während sie Informationsüberflutung und die Notwendigkeit, ein wachsendes Datenvolumen zu verwalten, angehen.

- Einblicke und Berichterstattung: CASBs garantieren, dass das Unternehmen Sichtbarkeit über alle cloudbasierten Programme, Anwendungen und Daten hat, die es verwendet. Die Lösung erkennt die von Benutzern innerhalb eines Unternehmens auf mobilen oder Desktop-Geräten zugegriffenen Apps, einschließlich nicht genehmigter und unbekannter Anwendungen, für alle Benutzer innerhalb der Organisation.

- Bedrohungsschutz: Mitarbeiter oder Dritte könnten versehentlich oder absichtlich sensible Daten offenlegen oder stehlen. Die Erstellung einer Basislinie typischer Nutzungsmuster durch CASBs hilft bei der Erkennung schädlichen Verhaltens. Ihre Sicherheitsfunktionen können Risikobewertung, Verhinderung von Zero-Day-Bedrohungen, Einschränkung des Zugriffs auf gefährliche Zonen und umfassenden Malware-Schutz umfassen.

- Sicherheitskontrolle: Mit einem CASB können Sie den Zugriff einschränken, um eine granulare Kontrolle über die Nutzung von Apps, sozialen Medien, Datei-Uploads und einzelnen Konten zu ermöglichen. CASB-Funktionen umfassen die Kontrolle auf Benutzerebene über bestimmte App-Funktionalitäten. Zum Beispiel können Sie den App-Zugriff ausschließlich auf von der Firma genehmigte Domains beschränken, wodurch es Einzelpersonen untersagt wird, auf ihr persönliches Microsoft 365 zuzugreifen.

- Bandbreitenschutz: CASB-Systeme fördern die Nutzung geschäftskritischer Anwendungen über Freizeitaktivitäten (aber erlaubte Aktivitäten) hinaus. Zum Beispiel können Sie das Streamen von Videos und den Zugriff auf Handelswebsites verbieten.

- Einhaltung: Unternehmen können ihre Systeme und Datenspeicherung in die Cloud auslagern, aber die Einhaltung von Datenschutz- und Sicherheitsstandards bleibt ihre Verantwortung. Durch die Integration verschiedener Standards wie GDPR, PCI DSS, HIPAA und anderer unterstützen Cloud Access Security Broker bei der Überwachung und Verwaltung der Compliance-Anforderungen. Ein CASB erkennt Compliance-Bedenken und bietet dem Sicherheitsteam Ratschläge an.

Allerdings ist die Verwendung eines Cloud Access Security Brokers (CASB) zwar für Organisationen, die die Nutzung der Cloud am Arbeitsplatz sichern möchten, unerlässlich, aber sie ist nur ein Teil des gesamten Sicherheitsansatzes, den Unternehmen verfolgen sollten, um den Schutz vom Gerät bis zur Cloud zu gewährleisten. Unternehmen könnten auch in Betracht ziehen, die Funktionen ihres CASB zu erweitern, indem sie ein Secure Web Gateway (SWG) implementieren, um die Internetnutzung zu schützen, und eine Data Loss Prevention-Lösung (DLP), um geistiges Eigentum und sensible Unternehmensdaten im gesamten Netzwerk zu schützen.

Was sind die wichtigsten Anwendungsfälle für CASB?

CASBs sind besonders vorteilhaft für Unternehmen mit Shadow-IT-Betrieb oder schlechten Sicherheitsrichtlinien, die es operativen Einheiten ermöglichen, ihre eigenen Cloud-Ressourcen zu erwerben und zu verwalten. Die von CASBs gesammelten Daten können auch für andere Zwecke als die Sicherheit genutzt werden, wie beispielsweise die budgetäre Überwachung der Nutzung von Cloud-Diensten.

Die wichtigsten Anwendungsfälle für CASB-Lösungen sind wie folgt:

- Schützen Sie sich vor Bedrohungen: Schützen Sie sich vor cloud-basierten Gefahren wie Malware und Ransomware. Beginnen Sie mit vollständiger Sichtbarkeit aller Cloud-Dienste, selbst derjenigen mit SSL-verschlüsselten Verbindungen. Nutzen Sie Anomalieerkennung und Bedrohungsintelligenzquellen, um festzustellen, welche der Konten Ihrer Benutzer gehackt wurden. Dann identifizieren Sie Ransomware mithilfe einer Kombination aus statischen und dynamischen Anti-Malware-Erkennungen und maschinellem Lernen. Zuletzt statten Sie den Rest Ihrer Sicherheitsarchitektur mit Ihren Ergebnissen durch vorgefertigte Connectoren und Prozesse aus. Bedrohungen werden weiterhin ihre Taktiken weiterentwickeln, daher muss sich auch Ihr CASB-Anbieter weiterentwickeln.

- Sichere Daten: Schützen Sie sensible Daten und verhindern Sie deren Verlust in allen Cloud-Diensten Ihrer Umgebung, nicht nur in den von Ihnen genehmigten. Verwenden Sie fortschrittliche Unternehmens-DLP, um sensible Daten in genehmigten Cloud-Diensten sowie auf dem Weg zu oder von jedem Cloud-Dienst, genehmigt oder nicht, zu finden und zu schützen, unabhängig davon, ob die Benutzer remote oder vor Ort, auf einem mobilen Gerät oder über einen Webbrowser zugreifen. Verwenden Sie Tokenisierung, Verschlüsselung oder Upload-Verhinderung, um zu verhindern, dass Daten verloren gehen.

- Identifizieren und Verwalten von Shadow IT: Ihre Datensicherheit ist gefährdet, wenn Ihre Benutzer Unternehmensdateien und -daten in nicht autorisierten Cloud-Anwendungen speichern und austauschen. Um dies zu verhindern, müssen Sie die Cloud-Nutzung Ihrer Organisation verstehen und schützen. Ein CASB kann Shadow IT identifizieren und die gefährlichen Anwendungen aufdecken, die von den Nutzern häufig verwendet werden.

- Schützen Sie nicht geschäftliche SaaS-Nutzer: Benutzer können sowohl autorisierte als auch nicht autorisierte Instanzen von Anwendungen wie Google Drive verwenden. Eine Einheitslösung, wie das vollständige Aktivieren oder Verbieten der App, könnte entweder unsachgemäße Freigaben fördern oder die Produktivität beeinträchtigen. Ein CASB kann zwischen genehmigten SaaS-Mietern und nicht genehmigten Instanzen, die externen Parteien gehören, unterscheiden und die entsprechenden Richtlinien für jede Gruppe durchsetzen.

- Überwachung und Verwaltung der Einhaltung von Vorschriften: Organisationen aus allen Sektoren müssen die Überwachung der regulatorischen Compliance in ihren Cybersicherheitsoperationen priorisieren. Mit den neuesten regulatorischen Standards Schritt zu halten und die Einhaltung aufrechtzuerhalten, kann in einem sich schnell entwickelnden Bedrohungsumfeld, insbesondere in der Finanzdienstleistungsbranche, herausfordernd sein. Neben ihrer Datenaufzeichnungsfähigkeit unterstützen CASBs Unternehmen dabei, die Einhaltung von Vorschriften durch geführte Vorlagen zur Einhaltung weltweiter Regeln und Rahmenwerke zu überwachen und zu verwalten. CASBs bieten Datenmanipulationsmethoden, die es Unternehmen ermöglichen, Datenschutzvorschriften wie die DSGVO und den CCPA einzuhalten.

- Einschränkung unsicherer Datenfreigabe: Cloud-Anwendungen bieten unvergleichliche Zusammenarbeit und Freigabe. Folglich müssen Ihre Sicherheitsteams wissen, wer was innerhalb genehmigter Anwendungen teilt, damit Sie nicht riskieren, potenziell schädlichen Parteien den Zugriff auf Ihre Daten zu ermöglichen. Ein CASB kann Dateien in Ihren SaaS-Mietern schnell und häufig scannen, um sensible Daten zu finden, die Personen zu überprüfen, mit denen Dateien geteilt werden, und automatisch auf unsichere Datenfreigabe zu reagieren, wenn dies erforderlich ist.

- Datenlecks verhindern: Neben falsch konfigurierten Cloud-Ressourcen, die Datenverletzungen und -lecks ermöglichen könnten, müssen Sie kritische Cloud-Datenmuster erkennen und regulieren. Eine erhebliche Menge solcher Informationen unterliegt Standards wie HIPAA, PCI DSS, GDPR und anderen. CASB kann sicherstellen, dass Cloud-Anwendungen korrekt konfiguriert sind, um Datenverlust und Nichteinhaltung zu verhindern, indem fortschrittliche Datenkategorisierungsmethoden wie Exact Data Match (EDM) und Indexed Document Matching (IDM) verwendet werden, um sensible Daten überall zu erkennen und zu schützen, wo sie sich hinbewegen.

- Zugriffskontrolle bereitstellen: CASB-Systeme ermöglichen Zugriffskontrolle, um zu regulieren, wie Personen auf Daten zugreifen und diese ändern, indem sie spezifische Berechtigungen basierend auf ihrer Funktion und den Anforderungen des Unternehmens vergeben.

- Schutz vor unbefugtem Zugriff: Im Jahr 2020 begannen neunzig Prozent der Unternehmen, einen Multi-Cloud-Ansatz zu verwenden. Je größer die Größe einer Cloud-Umgebung ist, desto höher ist die Gefahr des illegalen Zugriffs über gehackte Konten. CASBs verwenden UEBA, um zu überprüfen, ob das Verhalten der Cloud-Nutzer mit den zuvor protokollierten Nutzungsprotokollen übereinstimmt. Sie benachrichtigen die Sicherheitsteams über jede anomalie Aktivität und können zusätzlichen Datenschutz bieten, indem sie zusätzliche Authentifizierungsanforderungen auferlegen, den Datenzugriff blockieren oder einschränken oder den Benutzerzugang vollständig verweigern.

Wie wählt man eine CASB-Lösung aus?

Für Unternehmen, die eine CASB implementieren möchten, ist es wichtig, diese Lösung als einen Bestandteil einer umfassenden Cybersicherheitsstrategie zu betrachten. Die Fähigkeit des CASB-Anbieters, mit der aktuellen Sicherheitsinfrastruktur der Organisation zu interagieren, wie z.B. DLP, Sicherheitsinformations- und Ereignismanagement (SIEM), Firewall und sichere Web-Gateways, sollte bewertet werden. Zusätzliche Faktoren, die zu berücksichtigen sind:

- Umreißen Sie die Funktionen des CASB: Die Organisation sollte die Funktion des CASB in den Bereichen Authentifizierung, Autorisierung, Warnmeldungen und Verschlüsselung während der Test- und Bewertungsphase definieren. Zum Beispiel muss das IT-Team bewerten, wann und wie eine granulare, risikobasierte Authentifizierung implementiert werden soll, sowie ob der CASB diese Funktionen bereitstellen wird oder nicht. Das Team muss möglicherweise auch bewerten, ob die CASB-Lösung mit aktuellen Identity-as-a-Service (IDaaS) oder Single Sign-On (SSO) Lösungen kompatibel ist.

- Untersuchen Sie die Lösung in Bezug auf bestimmte Anwendungsfälle: Jedes Unternehmen hat unterschiedliche Anforderungen an die Cloud-Sicherheit. Bevor Unternehmen einen Cloud Access Security Broker auswählen, sollten sie ihre einzigartigen CASB-Anwendungsfälle festlegen und die Lösung suchen, die am besten ihren Zielen entspricht. Um eine geeignete Übereinstimmung zu finden, sollten Unternehmen umfangreiche Machbarkeitsstudien (POCs) durchführen, Informationen von Cybersicherheitsexperten sammeln oder eingehende Referenzgespräche mit anderen Unternehmen ähnlicher Größe und Anforderungen führen.

- Bewerten Sie die Landschaft der CASB-Anbieter: Nutzen Sie Medienberichterstattung und Analystenberichte, um Unternehmen mit einer soliden Erfolgsbilanz bei der Vermeidung von Sicherheitsverletzungen und der schnellen und effizienten Behebung von Sicherheitsvorfällen zu identifizieren. Es ist entscheidend, Anbieter zu finden, die die einzigartigen Anwendungsfälle der Organisation erfüllen können. Wenn die Organisation verschiedene Anwendungsfälle bewertet, ist es wichtig, die möglichen Einschränkungen der Lösung zu bewerten.

- Führen Sie einen Test durch: Zahlreiche CASB-Anbieter lassen Kunden eine geschäftskritische Anwendung vor ihrer vollständigen Bereitstellung testen. Diese Phase stellt sicher, dass die CASB-Lösung mit der bestehenden Cloud-Infrastruktur der Organisation kompatibel ist und von den vorhandenen Geschäftsressourcen gewartet werden kann.

- Führen Sie häufige Audits durch: Die Bedrohungslandschaft kann sich schnell ändern. Nach der Beauftragung eines CASB-Anbieters ist es unerlässlich, häufige Audits durchzuführen, um zu überprüfen, ob das Unternehmen und seine Daten effektiv geschützt sind.

Wer sind die besten CASB-Anbieter?

Neben der Sicherstellung, dass Unternehmen vor neu entdeckten Gefahren geschützt sind, kann die richtige Wahl bei der Auswahl eines CASB-Anbieters Unternehmen Zeit, Mühe und Geld sparen. Top CASB-Lösungsanbieter sind unten aufgeführt:

- Zenarmor

- Netskope

- Oracle Corporation

- McAfee

- Bitglass

- Forcepoint

- Microsoft Corporation

- Zscaler

Wie Zenarmor bei CASB hilft

Zenarmor® ist eine leistungsstarke, gerätefreie und leichte Next-Generation-Firewall. Zenarmor bietet eine Cloud Access Security Broker (CASB)-Funktionalität, die es Ihnen ermöglicht, Cloud-Zugriffsrichtlinien in Ihre Richtlinien zu integrieren. Durch die Bereitstellung präziser Zugriffskontrollen für Cloud-Anwendungen verbessert CASB die Cloud-Sicherheit. Dieses Feature schützt Ihre Organisation vor der unrechtmäßigen Offenlegung von Informationen in Cloud-Umgebungen, indem es die sorgfältige Verwaltung einzelner Anwendungsbestandteile und die Umsetzung präziser Sicherheitsvorschriften ermöglicht. Durch den Einsatz der CASB-Funktionalität von Zenarmor können Sie die Wahrscheinlichkeit unbefugter Weitergabe effektiv verringern, was zu einer Kompromittierung sensibler Daten oder zu einem Verstoß gegen Compliance-Vorschriften führen könnte.

Zenarmor bietet die folgende CASB-Funktionalität zur Verbesserung der Cloud-Sicherheit an:

-

Datenschutz: Die Erweiterung der lokalen Sicherheitsprotokolle auf die Cloud verhindert Datenverlust. IT-Personal sind in der Lage, den Austausch sensibler Daten zu und von der Cloud zu überwachen.

-

Einblicke und Berichterstattung: Die Identifizierung potenzieller Gefahren oder unbefugten Zugriffs wird durch die Überwachung der Benutzeraktivitäten in Cloud-Anwendungen erleichtert.

-

Bedrohungsschutz: Die Festlegung einer Basislinie typischer Nutzungsmuster durch CASBs erleichtert die Identifizierung schädlichen Verhaltens.

-

Sicherheitskontrolle: Der Zugriff kann eingeschränkt werden, um eine detaillierte Kontrolle über die Nutzung der App zu ermöglichen, einschließlich sozialer Medien, Datei-Uploads und spezifischer Benutzerkonten.

CASB fördert die Nutzung von geschäftskritischen Anwendungen gegenüber Freizeitaktivitäten wie dem Streamen von Musik oder Videos, um die Bandbreite zu schonen.

- Compliance: Trotz der Tatsache, dass Unternehmen Systemressourcen und Datenspeicherung in die Cloud auslagern können, sind sie weiterhin dafür verantwortlich, die Datenschutz- und Sicherheitsstandards einzuhalten. Ein CASB kann Compliance-Bedenken identifizieren.

Die Sicherheit von Cloud-Diensten wird durch die Nutzung der CASB-Funktionen in Zenarmor verbessert, wodurch sichergestellt wird, dass Ihre Organisation Cloud-Anwendungen mit Vertrauen nutzen kann, während gleichzeitig robuste Sicherheitskontrollen aufrechterhalten werden.

Hier ist ein Video über die CASB-Funktion von Zenarmor.

Die Zukunft der CASBs

Derzeit betreiben Cloud-Service-Anbieter wie Google Cloud, AWS und Microsoft Azure sehr sichere Operationen. In Wirklichkeit sind die meisten Sicherheitsfehler auf Sicherheitsfehler der Kunden zurückzuführen, nicht auf Sicherheitsprobleme der Cloud-Service-Anbieter. Folglich werden laut der umfassenden Studie von Gartner aus dem Jahr 2018 sechzig Prozent der großen Unternehmen in den nächsten drei Jahren einen CASB als ihren Hauptdatenschutzbeauftragten wählen.

Mit dem Versprechen einer prosperierenden Zukunft für die Sicherheit von Cloud-Diensten haben die Nutzer keinen Grund, sich Sorgen über die Speicherung ihrer Daten in der Cloud zu machen. Tatsächlich sind mit CASBs die umfassendsten Bedrohungsbewertungen, Schutzmaßnahmen und Abhilfemaßnahmen jetzt zugänglich, was die Nutzung der Cloud auf neue Höhen hebt und sie zur sichersten Methode für ein Unternehmen macht, Daten zu verwalten.

Jüngste und bedeutende Migrationen in die Cloud verwandeln die CASB-Technologie in etwas Größeres als sie selbst. CASB, wenn es mit zusätzlichen Technologien wie Data Loss Prevention (DLP) und Next Generation Secure Web Gateways kombiniert wird, wird zu einem Bestandteil der Secure Access Service Edge (SASE) Architektur.

SASE integriert zahlreiche Sicherheits- und Netzwerktechnologien, um vollständige Online- und Cloud-Sicherheit zu bieten, ohne die Nachteile herkömmlicher Perimeterschutzmaßnahmen wie Latenz und fehlenden Kontext bei der Datennutzung.

Dies impliziert, dass Unternehmen möglicherweise nicht mehr einen besonderen Schwerpunkt auf CASB legen. Es wird einen Multi-Tool-Ansatz benötigen, wobei CASBs nur einen kleinen Teil der Sicherheitsstrategie ausmachen.

CASB vs. SASE: Was ist der Unterschied?

Ein Cloud Access Security Broker (CASB) ist eine Cloud-Sicherheitslösung, die die Mängel älterer Netzwerksicherheitsparadigmen anspricht. Früher verließen sich Unternehmen auf eine perimeterorientierte Sicherheitsarchitektur, bei der eine Vielzahl von Cybersicherheitsmaßnahmen am Rand des Unternehmens-LANs platziert wurde. Indem der gesamte Datenverkehr gezwungen wurde, dieses Perimeter zu durchqueren, war es möglich, ihn zu überprüfen und zu versuchen, Bedrohungen am Eindringen in das Netzwerk und das Verlassen sensibler Daten zu hindern.

Die Expansion des Cloud-Computing macht diese perimeterorientierte Strategie obsolet. Ein wachsender Anteil der Ressourcen einer Organisation befindet sich außerhalb des Unternehmens-LANs und seines Sicherheitsperimeters.

CASB-Lösungen tragen dazu bei, das gleiche Maß an Sicherheit in die Cloud zu bringen. Ob als Hardware-Appliance oder als Software as a Service (SaaS) installiert, bieten sie Netzwerktransparenz und Bedrohungsverhütung für die Cloud-Dienste eines Unternehmens.

Eine CASB-Lösung kann sehr erfolgreich darin sein, ihr beabsichtigtes Ziel zu erreichen. Es bietet begrenzte Inline-Bedrohungsschutzfunktionen und kann mit zusätzlichen Lösungen integriert werden, um die notwendige Sicherheit für die Cloud-Infrastruktur einer Organisation zu gewährleisten. Die bedeutendste Einschränkung von CASB besteht jedoch darin, dass es mit anderen eigenständigen Sicherheitssystemen integriert werden muss. Jede Cybersicherheitslösung, die ein Unternehmen kaufen, installieren und verwalten muss, erhöht die Sicherheitskomplexität und verringert die Produktivität des Sicherheitsteams.

Software-Defined WAN (SD-WAN) ist eine Netzwerklösung, die mehrere Transportleitungen aggregiert, um eine leistungsstarke und zuverlässige Netzwerkverbindung bereitzustellen. Seine Fähigkeit, den Datenverkehr über SD-WAN-Geräte richtig zu leiten, macht es zu einer ausgezeichneten Option, um Unternehmen mit ihren verschiedenen Cloud-Bereitstellungen zu verbinden.

Secure Access Service Edge (SASE) kombiniert SD-WAN-Funktionen mit einem umfassenden Netzwerk-Sicherheits-Stack und liefert das resultierende cloud-native virtuelle Gerät. Dies ermöglicht es einem Unternehmen, umfassende Sicherheitsinspektionen durchzuführen und tiefgehende Einblicke in den Datenverkehr zu erhalten, der ihr Unternehmens-WAN durchquert, während optimiertes SD-WAN-Routing genutzt wird.

SASE ist eine sich entwickelnde Technik, die behauptet, die Netzwerk- und Sicherheitsbedürfnisse eines Unternehmens-WAN mit einer einzigen Lösung zu lösen. Ein Unternehmen kann von der Konvergenz der SD-WAN-Netzwerkdienste mit vollständig integrierten Sicherheitslösungen und einem vollständig integrierten Sicherheits-Stack profitieren.

SASE ist eine umfassende WAN-Infrastruktur-Lösung, daher kann es nicht einfach wie CASB installiert werden. Die Implementierung von SASE könnte eine Neugestaltung des Netzwerks und die Stilllegung älterer Netzwerk- und Sicherheitssysteme erfordern. Die Effizienz- und Sicherheitsvorteile von SASE könnten jedoch die Implementierungskosten übersteigen.

Der Hauptunterschied zwischen SASE und CASB liegt in der Menge der Sicherheitsintegration, die innerhalb der Lösung angeboten wird, und den Vermögenswerten, die die Lösung schützt. CASB schützt SaaS-Anwendungen und kann dem Sicherheitsstapel einer Organisation hinzugefügt werden, wenn diese zuvor in die anderen erforderlichen Sicherheitslösungen investiert und diese implementiert hat. Im Gegensatz dazu bietet SASE eine vollständig integrierte WAN-Netzwerk- und Sicherheitslösung, die entfernte Benutzer und Zweigstellen mit der Cloud, den Unternehmensanwendungen sowie dem Internet verbindet.

Ein eigenständiger CASB und ein SASE bieten die notwendige CASB-Funktionalität für die Cloud-Sicherheit. Beide Alternativen haben Vor- und Nachteile, und die "beste Option" hängt von der spezifischen Position und den betrieblichen Anforderungen der Organisation ab.

Da es die Sicherheit vereinfacht und die Effektivität des Sicherheitspersonals eines Unternehmens verbessert, sind die Integrations- und Optimierungsfähigkeiten von SASE wahrscheinlich die überlegenen Wahlmöglichkeiten. Eine eigenständige CASB-Lösung hingegen lässt sich möglicherweise einfacher in die bestehende Sicherheitsarchitektur einer Organisation integrieren.

Was sind die Unterschiede zwischen CASBs und SWGs?

Ein sicherer Web-Gateway ist eine cloudbasierte oder lokal installierte Netzwerksicherheitslösung. Ein sicherer Web-Gateway schützt ein Unternehmen vor Web-Sicherheitsbedrohungen und Malware, indem er Unternehmensstandards durchsetzt und Internetdaten filtert.

Secure Web Gateways, die zwischen Benutzern und dem Internet sitzen, bieten erhöhte Netzwerksicherheit, indem sie Webanfragen mit Unternehmensrichtlinien vergleichen, um sicherzustellen, dass schädliche Anwendungen und Websites verboten und von Unternehmenscomputern aus nicht zugänglich sind. Effektive Secure Web Gateway-Lösungen umfassen wesentliche Sicherheitsfunktionen wie Anwendungssteuerung, Datenverlustprävention, URL-Filterung, Antivirus und HTTPS-Inspektion.

SWGs sind attraktiv, weil sie die Überprüfung und Filterung von Online-Informationen ermöglichen, bevor diese in Geschäftssysteme gelangen. Das Internet bleibt eine Quelle für Cyber-Risiken, und der Hauptwechsel bei SWGs war deren Bereitstellungsort (von vor Ort installierten Geräten zu cloud-basierten SWG-Diensten), anstatt deren grundlegender Funktionalität.

Allerdings müssen SWGs den Datenverkehr durch sich hindurchleiten, um Schutz bieten zu können. Ein SWG kann als eigenständige Lösung installiert werden, die den gesamten Verkehr über ihn leitet, oder als Teil eines Secure Access Service Edge (SASE)-Systems.

CASB-Systeme können als lokales Gerät oder als Cloud-Dienst installiert werden. Es fungiert als Vermittler zwischen einem Cloud-Service-Anbieter und seinen Nutzern. Es setzt die Unternehmenssicherheitsstandards durch und bemüht sich, Risiken zu minimieren und die Einhaltung von Vorschriften für cloudbasierte Datenzugriffsanforderungen aufrechtzuerhalten.

CASB bietet eine Vielzahl von Funktionen. Authentifizierung, Single Sign-On (SSO) und Berechtigungszuordnung sind einige der grundlegenden Funktionen eines CASB-Systems, das es einer Organisation ermöglicht, die erlaubte und illegale Nutzung von Cloud-Diensten zu identifizieren. CASB-Systeme können auch Standard-SWG-Funktionen wie Virenerkennung und Datenverlustprävention (DLP) integrieren.

CASB-Lösungen sind oft darauf ausgelegt, mit den Anwendungsprogrammierschnittstellen (APIs) von Cloud-Service-Anbietern zu kommunizieren. Diese APIs können CASB-Systeme äußerst effektiv machen.

Um eine vollständige Sicherheitsarchitektur zu erstellen, muss CASB mit anderen unabhängigen Sicherheitslösungen gekoppelt werden, was eine erhebliche Einschränkung darstellt. Die Abhängigkeit von einer Vielzahl eigenständiger Lösungen macht das Sicherheitsmanagement schwieriger, teurer und ineffizienter.

Da immer mehr Unternehmen Cloud-Computing nutzen, erkennen sie den Bedarf an Sicherheitslösungen, die auf die Cloud zugeschnitten sind. Dennoch kann die Auswahl der besten Option eine Herausforderung darstellen.

Bei der Entscheidung zwischen CASB und SWG müssen die Kunden die von jeder Lösung gebotenen Sicherheitsmaßnahmen sowie deren Risikograd berücksichtigen, um die geeignete Option auszuwählen. Eine CASB-Lösung mit nativer API-Integration kann eine differenziertere Sicherheit bieten als eine grundlegende Inline-SWG-Lösung. Im Vergleich bieten SWG-Lösungen einen breiteren Schutz und eine Lösung für den sicheren Internetzugang, ohne einige der feineren SaaS-Schutzmaßnahmen, die CASB bietet.

Für viele Unternehmen ist die gleichzeitige Einführung eines SWG und eines CASB zum Schutz ihrer Benutzer und Cloud-Infrastruktur der beste Weg. Dennoch ist es verschwenderisch und schädlich für die Netzwerkleistung und die Produktivität der Mitarbeiter, die Netzwerkinfrastruktur so zu konfigurieren, dass der gesamte Datenverkehr über ein SWG- oder CASB-Gerät geleitet wird.

Die Bereitstellung von SWG als Teil einer SASE-Lösung ist vorzuziehen. SASE ist ein cloudbasierter Dienst, der SD-WAN, ZTNA, FWaaS, SWG und CASB-Funktionen in einem einheitlichen cloudbasierten Angebot kombiniert. Jeder SASE-Endpunkt ist mit SWG- und CASB-Funktionen ausgestattet, die es ihm ermöglichen, den Datenverkehr zu überprüfen und Regeln umzusetzen, ohne den Datenverkehr umzuleiten. Darüber hinaus ermöglicht eine SASE-Architektur eine zentralisierte, einheitliche Überwachung und Verwaltung der gesamten Netzwerksicherheitsinfrastruktur einer Organisation.