Was ist Firewall as a Service (FWaaS)?

FWaaS basiert auf cloudbasierten Technologien. Wenn sich ein Benutzer oder eine Anwendung über das Internet mit dem FWaaS verbindet, verwendet der Dienst Domänenregeln, Webfilterung und andere Sicherheitsfunktionen, die denen physischer Firewall-Geräte ähnlich sind.

Firewalls sind Software oder Hardware, die als Filter für Daten fungieren, die versuchen, auf Ihren Computer oder Ihr Netzwerk zuzugreifen. Firewalls scannen Pakete nach schädlichem Code oder Angriffsmustern, die als bekannte Bedrohungen identifiziert wurden. Die Firewall verbietet Datenpaketen den Zugriff auf das Netzwerk oder Ihren Computer, wenn sie als Sicherheitsbedrohung eingestuft werden.

Neue Hacking-Techniken können die Verfahren einer Firewall bald obsolet machen. Firewall-Datenbanken und -Prozesse müssen regelmäßig aktualisiert werden, damit sie effektiv bleiben, was Wartungsarbeiten erfordert.

Die Wartung von Firewalls kann lange dauern und erfordert, dass Spezialisten viel darüber lernen, wie Firewall-Software funktioniert und über Cybersicherheit im Allgemeinen. Da die Entscheidungen zur Hardwarekonfiguration und die Verantwortlichkeiten für die Softwarequalitätssicherung von der Cloud übernommen werden, sind cloudbasierte Firewalls einfacher zu verwalten. Die Teams, die jede Firewall erstellt haben, sind diejenigen, die am meisten darüber wissen.

In vielen Fällen funktioniert FWaaS ähnlich wie eine lokale Hardware-Firewall. Es hat jedoch einige bemerkenswerte Vorteile, wie die Fähigkeit, sich fast sofort an ein wachsendes Netzwerk anzupassen. All dies wird durch die Tatsache ermöglicht, dass es cloudbasiert ist. Infolgedessen kann es an die Größe, Architektur, Nachfrage und spezifischen Sicherheitsanforderungen Ihres Netzwerks angepasst werden.

Mehr als nur die Virtualisierung von Geräten, liegt dieses Konzept im Herzen des FWaaS-Konzepts. Organisationen können FWaaS nutzen, um Firewall-Hardware zu eliminieren und ihre IT-Infrastruktur zu optimieren.

Mit zentralisierter Verwaltung von einer einzigen Konsole aus können Unternehmen einheitliche Richtlinien im gesamten Unternehmen anbieten, unabhängig davon, wo sich die Benutzer verbinden.

Änderungskontrolle, Patch-Management, Koordination von Ausfallfenstern und Schwierigkeiten bei der Richtlinienverwaltung, die mit NGFW-Geräten verbunden sind, werden durch zentrale Verwaltung von einer einzigen Konsole beseitigt, sodass Unternehmen einheitliche Richtlinien im gesamten Unternehmen anbieten können, egal wo sich die Benutzer verbinden.

Wie funktioniert Firewall as a Service?

Jeder Block von Datenpaketen, die ins Intranet oder vom Host-Computer ausgehen, wird von Firewalls analysiert. Eine Firewall kann basierend auf einer Reihe von Sicherheitsregeln drei verschiedene Aktionen durchführen:

- Akzeptieren: Erlauben Sie die Übertragung von Datenpaketen.

- Verwerfen: Datenpakete, die keine Antwort erhalten, werden blockiert.

- Ablehnen: Blockieren Sie die Paketdaten und benachrichtigen Sie die Quelle über einen "unerreichbaren Fehler."

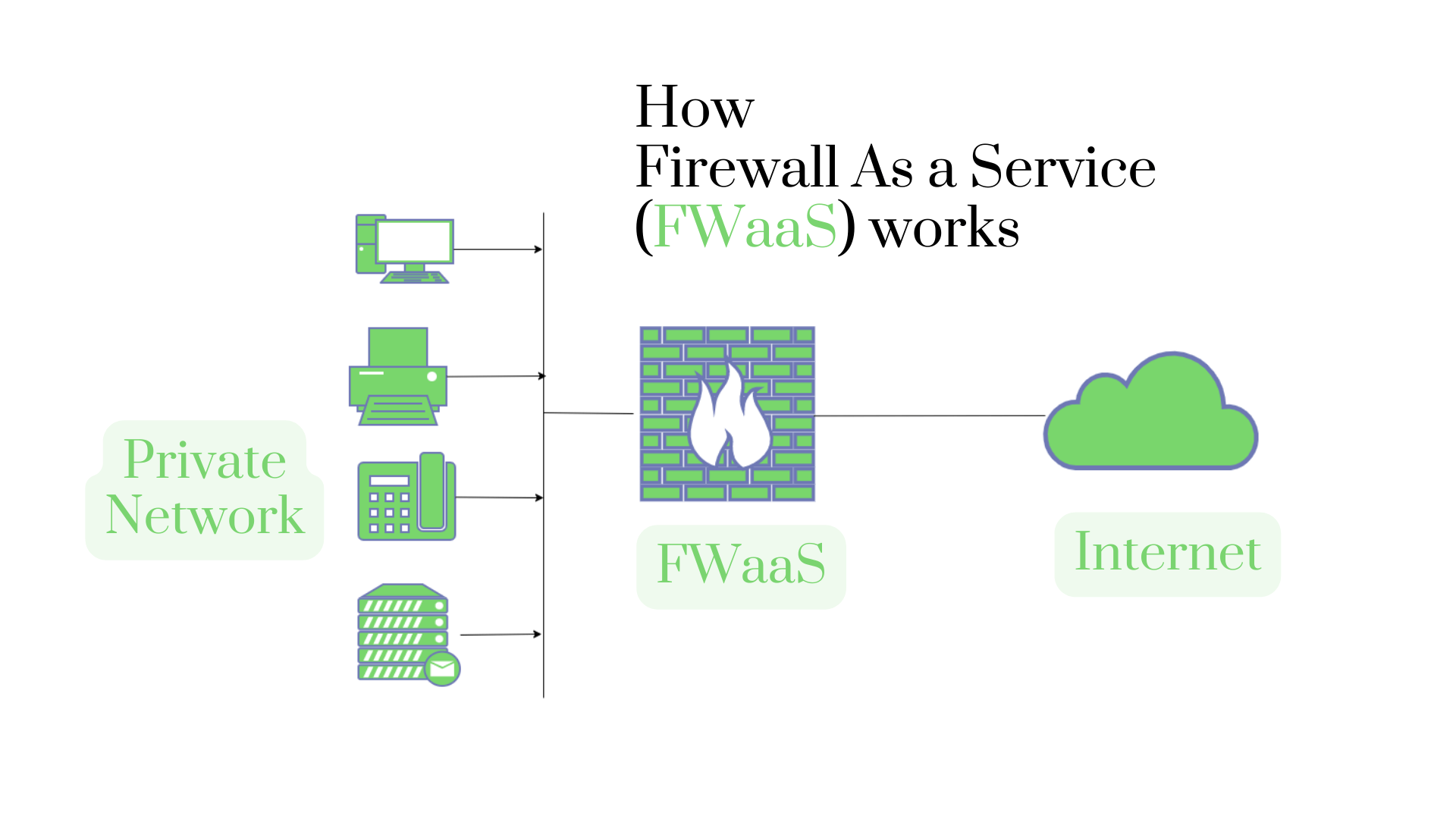

Abbildung 1. Wie funktioniert Firewall as a Service?

Angenommen, Sie arbeiten für ein IT-Unternehmen mit Hunderten von PCs, die über Netzwerkkarten verbunden sind. Um diese PCs mit dem externen Netzwerk zu verbinden, benötigt das Unternehmen eine Verbindung (Internet). Angenommen, die C1-Verbindung verbindet das Intranet (internes Netzwerk) mit dem Internet. In diesem Fall muss die Organisation eine Firewall auf der C1-Leitung (und/oder auf jedem Intranet-PC) installieren. Alle diese Maschinen werden externen Angriffen ausgesetzt sein, wenn keine solide Firewall vorhanden ist. Wenn ein Mitarbeiter einen Fehler macht und eine Sicherheitslücke hinterlässt, können Angreifer diese nutzen, um interne Geräte zu testen und eine Verbindung herzustellen. Sie können jedoch schädlichen Verkehr durch die Verwendung einer Firewall fernhalten. Die Organisation kann Sicherheitsbeschränkungen festlegen, wie zum Beispiel das Verbot von File Transfer Protocol (FTP)-Verbindungen, in welchem Fall die Firewall den gesamten öffentlichen FTP-Verkehr von und zum externen Netzwerk blockiert.

Eine Firewall schützt nicht nur schädliche Malware davor, Hosts zu infizieren, sondern hemmt auch unnötigen Datenverkehr. Firewalls können dabei helfen, eine Vielzahl von Sicherheitsbedrohungen zu vermeiden, indem sie schützende Filter um Ihre Netzwerke und Geräte einrichten. Diese können Folgendes umfassen:

- Hintertüren: Während einige Apps für den Fernzugriff gedacht sind, können andere Mängel aufweisen, die potenziellen Hackern den Zugriff auf das Programm ermöglichen und es aus böswilligen Gründen über eine "Hintertür" missbrauchen, ein verdeckter Mechanismus, um auf die Software zuzugreifen und sie auszunutzen. Einige Systeme können auch Schwächen aufweisen, die es erfahrenen Hackern ermöglichen, Hintertüren zu ihrem Vorteil auszunutzen.

- Dienstunterbrechung: Diese zunehmend verbreitete Art von Malware kann dazu führen, dass ein Server langsamer wird oder abstürzt. Hacker verwenden diesen Ansatz, indem sie eine Anfrage an den Server senden, der mit einer Bestätigung antwortet und versucht, eine Verbindung herzustellen. Der Server hingegen wird nicht in der Lage sein, die Maschine zu entdecken, die die Anfrage im Rahmen des Angriffs gestartet hat. Ein Hacker kann die Leistung eines Servers verlangsamen oder ihn vollständig offline nehmen, indem er ihn mit diesen einseitigen Sitzungsanfragen überflutet. Während Firewalls verwendet werden können, um einige Arten von Denial-of-Service-Angriffen zu erkennen und zu verhindern, werden sie häufig überlistet und sind ineffektiv. Daher ist es entscheidend, eine Vielzahl von Sicherheitsmechanismen zu implementieren, um Ihr Netzwerk vor verschiedenen Arten von Angriffen zu schützen.

- Makros: Makros sind Codes, die von Programmen ausgeführt werden können, um viele komplexe Operationen in einer einzigen ausführbaren Regel zu kombinieren. Wenn ein Hacker Zugriff auf die Geräte Ihrer Kunden erhält, kann er die Software nutzen, um seine Makros auszuführen. Dies kann schwerwiegende Folgen haben, wie Datenverlust oder Systemausfälle. Diese ausführbaren Teile könnten möglicherweise eingebettete Daten enthalten, die versuchen, in Ihr Netzwerk einzudringen, was von Firewalls erkannt und blockiert werden kann.

- Fernzugriffe: Fernzugriffe variieren in ihrer Intensität, aber sie beziehen sich immer darauf, dass jemand auf Ihren Computer zugreift und ihn manipuliert. Sie können ein nützliches Werkzeug sein, um IT-Experten zu ermöglichen, etwas auf einem bestimmten Computer schnell zu aktualisieren, ohne physisch anwesend sein zu müssen, aber sie können auch von böswilligen Akteuren ausgenutzt werden, um Zugang zu sensiblen Informationen zu erhalten oder sogar bösartige Malware auszuführen.

- Spam: Während der Großteil des Spam harmlos ist, kann einige Spam durchaus schädlich sein. Links in Spam sind häufig enthalten, und sie sollten niemals angeklickt werden! Benutzer können Cookies auf ihre Computer zulassen, indem sie auf Links in Spam-E-Mails klicken, wodurch Hackern eine Hintertür zu ihren Systemen geöffnet wird. Sie müssen eine Schulung zur Sensibilisierung für Cybersicherheit absolvieren, um Netzwerkrisiken zu vermeiden.

- Viren: Viren sind kleine Programme, die sich von einem Computer auf einen anderen reproduzieren und sich so über Netzwerke und Geräte verbreiten. Einige Viren sind nur ein wenig besorgniserregend, während andere erheblichen Schaden anrichten können, wie zum Beispiel das Löschen der Daten Ihrer Kunden. Obwohl einige Firewalls einen Virenschutz bieten, ist es klüger und sicherer, eine Firewall zusammen mit Antivirensoftware zu verwenden.

Aufgrund der verschiedenen Arten von Cyberangriffen können Firewalls unmöglich jede Gefahr herausfiltern. Während Firewalls unglaublich nützlich sind, um Netzwerke zu schützen, müssen sie zusammen mit anderen Sicherheitsanwendungen und -hardware als Teil einer umfassenden Sicherheitsstrategie eingesetzt werden.

Firewall as a Service (FWaaS) funktioniert auf die gleiche Weise wie jede andere Cloud-Infrastruktur-Dienstleistung. FWaaS-Anbieter richten Rechenzentren mit enormen Firewall-Bereitstellungen ein, was zu erheblichen Kosteneinsparungen führt. Sie bieten somit eine virtuelle Isolation zwischen den Diensten, die verschiedenen Kunden bereitgestellt werden, und beseitigen Sicherheitsrisiken, die entstehen könnten, wenn ein Kunde den Netzwerkverkehr eines anderen ändern oder einsehen könnte.

Der FWaaS-Dienst wird jedem Kunden als virtuelle Instanz bereitgestellt, auf die sie später über ein zentrales Panel zugreifen können. Anbieter verwenden in der Regel Firewall-Konfigurationsschnittstellen, mit denen das Cybersicherheitspersonal bereits vertraut ist. Kunden, die von einem lokalen Gerät auf einen FWaaS-Dienst desselben Anbieters migrieren, können möglicherweise dieselbe Verwaltungsoberfläche verwenden.

Nachdem die Firewall-Regeln zur Ausführung der Sicherheitsrichtlinie des Unternehmens definiert wurden, ändern die Cybersicherheitsteams die Netzwerk- und DNS-Einstellungen, um den virtuellen Schalter zu aktivieren und den Datenverkehr über die Infrastruktur des FWaaS-Anbieters zu leiten, um die Sicherheitsrichtlinie durchzusetzen.

"Firewall as a Service" (FWaaS) funktioniert auf die gleiche Weise wie eine lokale Firewall, jedoch online, entweder von einem physischen Standort in einem Rechenzentrum oder aus der Cloud. Es ist auch erwähnenswert, dass Netzwerkhersteller FWaaS häufig mit einem Software-Defined Wide Area Network (SD-WAN) kombinieren oder es einfach in Verbindung mit einem anderen SD-WAN-Produkt nutzen. Es wird zu einer neuen Verbindung, die das SD-WAN überwacht und mit einer zentral gesteuerten Firewall schützt.

Die Funktion der Firewall als Dienst ist einfach einzurichten und erfordert normalerweise nur die Aktualisierung Ihrer Netzwerkeinstellungen. Der Internetverkehr wird über den Anbieter geleitet, anstatt über Ihr System, nachdem der Router mit dem Firewall-as-a-Service-Anbieter verbunden ist.

Was sind die Funktionen von Firewall as a Service?

Je komplizierter der Netzwerkfußabdruck einer Organisation ist, desto wahrscheinlicher ist es, dass sie von einer zentralisierten FWaaS-Verwaltung profitiert. Die folgenden vier wichtigen Vorteile bietet diese Methode:

-

Vereinfachte Richtlinienumsetzung: Sicherheitsteams können alle ihre Richtlinien an einem Ort definieren. Die FWaaS-Plattform wird diese Vorschriften dann an allen Standorten, sowohl vor Ort als auch in der Cloud, durchsetzen.

-

Erhöhte Netzwerktransparenz: Der gesamte Datenverkehr wird an einen zentralen Ort geleitet, wenn eine verwaltete Plattform verwendet wird. Sicherheitsteams verabscheuen verteilte Firewall-Bereitstellungen, weil sie entweder falsch konfiguriert sind, um zentral zu protokollieren, oder unbemerkt bleiben, wenn die Protokolle nicht mehr ankommen. FWaaS-Anbieter können mit dem SIEM eines Unternehmens interagieren, um kontinuierlich wichtige Sicherheitsdaten bereitzustellen.

-

Optimierte Anpassungsfähigkeit: Organisationen, die Nachfragespitzen erleben, können sich darauf verlassen, dass ihr Firewall-Anbieter hochskaliert und die Nachfrage erfüllt. Cloud-basierte Firewall-Dienste können aufgrund ihrer Skalierbarkeit leicht Verkehrsspitzen absorbieren, die von einem einzelnen Kunden erzeugt werden.

-

Verbesserte Zuverlässigkeit: Obwohl alle Dienste Ausfälle haben, sind FWaaS-Plattformen darauf ausgelegt, äußerst zuverlässig zu sein, und das 24/7-Personal der Anbieter überwacht die Leistung, um schnell Servicefehler zu finden und zu beheben.

FWaaS sollte auf der Liste der Optionen für Organisationen stehen, die eine anspruchsvolle Firewall-Bereitstellung haben und sich einem natürlichen Entscheidungszeitpunkt für das Firewall-Design nähern.

Was sind die Vorteile von Firewall as a Service?

FWaaS bietet Unternehmen, die nach einer flexiblen Sicherheitslösung suchen, mehrere Vorteile. Viele Unternehmen wenden sich von traditionellen internen Lösungen ab und vertrauen die Sicherheit ihres Netzwerks einem FWaaS-Anbieter an, um Flexibilität zu bewahren.

Die folgenden sind einige der Vorteile, die Unternehmen durch die Nutzung von FWaaS erzielen können:

- Einfach einzurichten: Cloud-basierte Firewalls sind einfach einzurichten und können modular aufgebaut sein, um bestimmte Aufgaben zu erfüllen. Ein FWaaS kann beispielsweise so eingerichtet werden, dass er den Datenverkehr einfach leitet, während er gleichzeitig Weblinks innerhalb des Netzwerks filtert und Bedrohungen abwehrt. IT-Administratoren können auswählen, welche Firewall-Funktionen sie nutzen möchten und welche nicht.

- Sichere Fernarbeit: FWaaS zeichnet sich darin aus, Netzwerkschutz für Remote-Mitarbeiter im "Homeoffice-Zeitalter" zu erweitern. Sie verwenden ihren autorisierten Client, um sich mit dem FWaaS zu verbinden und genießen automatisierten Schutz bei der Nutzung des Internets oder beim Zugriff auf Unternehmens-Cloud-Dienste.

- Skalierbarkeit: FWaaS-Cloud-Firewalls passen sich an die Größe des Unternehmens an, sowohl in Bezug auf die Nützlichkeit der Sicherheit als auch auf die einfache Bereitstellung für zusätzliche Benutzer und Bedrohungen. Es ist einfach, ein neues Büro oder einen neuen Benutzer zu einem FWaaS-Backend hinzuzufügen, und noch einfacher, mehr Kapazität hinzuzufügen oder den Schutz auf neue Ressourcen auszudehnen - alles, ohne neue Hardware kaufen zu müssen. FWaaS verbessert die Skalierbarkeit, bietet einen konsistenten Sicherheitsplan, verbessert die Sichtbarkeit und vereinfacht das Management im Vergleich zu herkömmlichen Firewalls. Diese Eigenschaften ermöglichen es einem Unternehmen, weniger Zeit mit sich wiederholenden Prozessen wie Patching und Upgrades zu verbringen und gleichzeitig eine reaktionsschnelle Skalierbarkeit an die sich schnell ändernden Geschäftsbedürfnisse zu bieten.

- Zentrale Verwaltung: Das Design von Firewall as a Service ist einfacher im Vergleich zur vorherigen Technik, bei der zahlreiche Lösungen und Endpunkte kombiniert wurden, da der gesamte Netzwerkverkehr (Rechenzentren, Filialen, Remote-Mitarbeiter) auf einer einzigen Cloud-Plattform einsehbar ist. Es erfordert nicht viel Aufwand, die Firewall-Einstellungen über viele Verkehrsquellen hinweg zu koordinieren.

- Sichtbarkeit: Ein logisches Netzwerk ermöglicht vollständige Sichtbarkeit und Verwaltung mit FWaaS. Die Firewall sieht den gesamten WAN- und Internetverkehr, sowohl verschlüsselt als auch unverschlüsselt, sodass es keine blinden Flecken gibt und keine Notwendigkeit, zahlreiche Geräte zu installieren und zu warten.

- Verwaltbarkeit: Die Verwaltung physischer Firewall-Geräte umfasst das Patchen und Aktualisieren der Software, was zusätzliche Risiken birgt, da Updates fehlschlagen oder ganz ausgelassen werden können. Es ist nicht notwendig, Firewalls mit FWaaS zu dimensionieren, zu aktualisieren, zu patchen oder neu zu laden. Schließlich können sich IT-Mitarbeiter anstatt ständig mit Wartungsaktivitäten der Geräte zu beschäftigen, darauf konzentrieren, dem Unternehmen durch frühzeitige Identifizierung und Minderung von Gefahren echten Mehrwert zu bieten.

Warum benötigen Organisationen FWaaS?

Die Cybersicherheit eines Unternehmens ist erforderlich, um Betrug, Hacking, Diebstahl und eine Vielzahl anderer schwerwiegender Bedrohungen zu verhindern und zu bekämpfen, die den Geschäftsbetrieb schädigen und lahmlegen können. Diese feindlichen Organisationen entwickeln sich schnell weiter, was die Entwicklung stärkerer und intelligenterer Instrumente zur Abwehr von Angriffen erforderlich macht.

Traditionelle hardwarebasierte Firewalls sind in vielen Szenarien nützlich, aber sie sind nicht in allen geeignet. Einige mögliche Nachteile einer Geräte-Firewall sind: ?

-

Standort: Eine Firewall kann nur den Verkehr überprüfen, der durch sie hindurchgeht. Infolgedessen könnte eine hardwarebasierte Firewall Schwierigkeiten haben, entfernte Benutzer, die auf die Cloud zugreifen, zu schützen.

-

Skalierbarkeit: Da viele Firewall-Geräte begrenzte Ressourcen haben, können sie nur eine bestimmte Menge an Datenverkehr analysieren und schützen. Wenn die Anforderungen einer Organisation ihre aktuellen Geräte übersteigen, muss sie neue Hardware erwerben und bereitstellen. Früher hielten Unternehmen alle ihre Apps und Benutzerdaten auf lokalen Servern, was vor Ort Sicherheitsmaßnahmen in Form von Firewall-Geräten erforderte.

Angesichts der Entwicklung des Perimeters und der Einführung von Cloud- und Remote-Mitarbeitern ist die perimeterbasierte Netzwerksicherheitslösung jedoch nicht mehr relevant.

Ohne Einblick in die Clouds von Drittanbietern müssen IT-Teams ihre cloudfreundliche Sicherheitsarchitektur entwickeln, und Firewalls bleiben ein entscheidendes Element dieses Ansatzes. Unternehmen ziehen in die Cloud und nutzen FWaaS-Produkte für ihre IT-Teams. FwaaS integriert sich nahtlos in lokale Ressourcen sowie in andere cloudbasierte SaaS-Lösungen, die weltweit verwendet werden.

FWaaS kann helfen, mit Szenarien umzugehen, in denen Einschränkungen ein Problem darstellen. FWaaS bietet zusätzliche Funktionen, die es einem Unternehmen ermöglichen, Eindringversuche effizient zu identifizieren und abzuwehren. FWaaS ermöglicht es der IT, den Datenverkehr aus allen Quellen im Netzwerk zu sammeln, vollständige Sichtbarkeit zu erlangen und globale Richtlinien durchzusetzen, die ein Netzwerk effektiver sichern als jede physische Firewall.

Kunden können FWaaS nutzen, um die Sicherheitsinspektion teilweise oder vollständig in die Cloud zu verlagern. Ihre Lösung wird vom Cloud-Anbieter gewartet, der auch die Hardware-Infrastruktur, die Ihre Lösung antreibt, wartet, wenn Sie Sicherheit in der Cloud nutzen. Je nach gewähltem Abonnement wird Ihr Servicevertrag Einzelheiten enthalten, die die Art der Dinge definieren, auf die Sie Zugriff haben werden. Viele Unternehmen benötigen eine servicebasierte Architektur, da sie es ihnen ermöglicht, ohne zusätzliche Hardware hoch- und herunterzuskalieren.

Die Budgets und Betriebsabläufe vieler Unternehmen erlauben keine Wartung von Hardware-Firewalls, was FWaaS zu einer attraktiven Lösung macht. Die Bequemlichkeit, dass der Anbieter alle Konfigurationsänderungen und -modifikationen verwaltet, hilft Unternehmen, wichtige Ressourcen, Zeit und Energie für andere geschäftskritische Aktivitäten freizusetzen.

FWaaS nutzt Entwicklungen in der Software- und Cloud-Technologie, um eine breite Palette von Netzwerksicherheits- und Inspektionsfunktionen bereitzustellen, die von Benutzern jederzeit und von überall aus abgerufen werden können. Bei einer internen Einrichtung ist Ihr IT-Personal dafür verantwortlich, über die neuesten Software- und Technologiewechsel, die die Netzwerksicherheit betreffen, auf dem Laufenden zu bleiben. Einige Unternehmen nutzen FWaaS lediglich, um sicherzustellen, dass sie die aktuellste Sicherheit haben. Sie haben eher Zugang zu modernster Technologie und Verfahren, wenn der Anbieter Ihr Netzwerk schützt, anstatt Ihr internes Team.

FWaaS verbindet die verstreuten Standorte und Benutzer einer Organisation mit einer einzigen, logischen, globalen Firewall, die eine einheitliche, anwendungsbewusste Sicherheitsrichtlinie aufweist, wodurch sie die Sicherheit effektiver skalieren können. Der Firewall-as-a-Service-Anbieter ermöglicht allen Mitarbeitern den Zugriff auf Ressourcen, die eine Vielzahl von Geräten sichern, wodurch FWaaS eine All-in-One-Lösung unabhängig von der Unternehmensgröße darstellt.

Was ist der Unterschied zwischen einem FWAAS und einer traditionellen Firewall?

Seit fast 30 Jahren sind Firewalls ein integraler Bestandteil umfassender Netzwerksicherheitslösungen. Technologische Innovationen im Bereich der Netzwerkkommunikation haben Firewalls verbessert, um den organisatorischen Bedürfnissen gerecht zu werden, da das Konzept gewachsen ist. Dank Cloud-Computing sind nun praktisch einsetzbare Firewall-Lösungen möglich.

Firewalls können als Barrieren zwischen vertrauenswürdigen Netzwerken, die geschützt werden müssen, und unzuverlässigen Netzwerken wie dem Internet betrachtet werden. Vor der Einführung von Firewalls in den frühen 1990er Jahren waren Router das primäre Mittel zur Isolierung von Netzwerken und zur Anwendung von Paketinspektionsfiltern. Firewall-Dienste, wie wir sie kennen, überwachen den Netzwerkverkehr, erlauben oder beschränken den Verkehr je nach Port und Protokoll und filtern verdächtige Aktivitäten gemäß von Administratoren definierten Regeln. Mit der zunehmenden Beliebtheit internetbasierter Anwendungen wuchs auch die Notwendigkeit, die Konnektivität zu regulieren, um unerwünschte Verbindungen, Datenkompromisse und andere Probleme zu verhindern. Als die Aufmerksamkeit mehr auf Anwendungen gerichtet wurde, boten Firewalls (WAF) im Jahr 2006 Systeme an, die für das HTTP-Protokoll entwickelt wurden.

Webserver und gehostete Webanwendungen werden durch eine Web Application Firewall (WAF) vor HTTPS-Angriffen auf Anwendungsebene geschützt. WAFs schaffen Barrieren zwischen öffentlichen Nutzern und Webanwendungen, ähnlich wie traditionelle Firewalls internen und externen Netzwerkverkehr trennen. WAFs können Ihr Unternehmen vor SQL-Injektionen, Cross-Site-Scripting (XSS) und Distributed Denial-of-Service-Angriffen (DDoS) schützen, indem sie das Hypertext-Übertragungsprotokoll (HTTP) untersuchen.

Firewall as a Service (FWaaS) ist ein cloudbasierter Firewall-Dienst, der Layer 7 und Next-Generation Firewalls (NGFWs) unterstützt. Da Unternehmen cloud-basierte IaaS- und PaaS-Modelle übernommen haben, ist eine weniger klar definierte Netzwerkgrenze entstanden. Um mit dieser wachsenden Schwierigkeit umzugehen, bieten FWaaS-Unternehmen oft wichtige Zugangskontrollen an, einschließlich IDPs, ausgeklügelter Bedrohungsverhütung, URL-Filterung und DNS-Sicherheit. Das Outsourcing von FWaaS, wie bei anderen SaaS-Produkten, kann Unternehmen eine kostengünstige, skalierbare und effiziente Netzwerksicherheitslösung bieten.

Um die Unterschiede zwischen FWAAS und traditionellen Firewalls zusammenzufassen,

-

Das Schutzniveau eines Firewall-Geräts ist durch seine physischen Fähigkeiten begrenzt. Zum Beispiel erfordert der Schutz steigender Verkehrsvolumina eine höhere Verarbeitung und den Einsatz von Zeit und Ressourcen für erzwungene Upgrades. Aufgrund dieser Kapazitätsbeschränkung ist die IT häufig gezwungen, Kosteneffizienz über Sicherheit zu priorisieren, was zu einer schwachen Sicherheitslage führt. FWaaS, das als Cloud-Service angeboten wird, beseitigt alle Bedenken hinsichtlich der Kapazität der Geräte und der Komplexität beim Upgrade mehrerer Firewalls. Die IT kann alle Ressourcen schützen und eine optimale Sicherheitslage aufrechterhalten, skalierbare und elastische Cloud-Infrastruktur, die die Einschränkungen der alten Firewall-Kapazität beseitigt.

-

Verteilte Bereitstellungen und unterschiedliche Sicherheitsregeln sind natürlich Teil der appliance-basierten Sicherheit. Die IT muss Zeit und Ressourcen für die Verwaltung des Netzwerklebenszyklus aufwenden, der das manuelle Dimensionieren, Bereitstellen, Konfigurieren, Patchen und Aktualisieren von Firewall-Geräten an zahlreichen Standorten umfasst. Mit einer einheitlichen, anwendungsbewussten Sicherheitsrichtlinie verbinden FWaaS-Anbieter das gesamte Unternehmen mit einem einzigen, logischen globalen FWaaS. Sie übernehmen die Wartung des Dienstes, sodass sich die IT auf die Verwaltung der Sicherheitsrichtlinien des Unternehmens konzentrieren kann, anstatt Zeit mit der manuellen Verwaltung verschiedener Firewall-Geräte, ihrer Software und ihrer Konfiguration zu verschwenden.

-

Eine optimale Sicherheitslage aufrechtzuerhalten, ist eine schwierige Aufgabe. Zum Beispiel erfordert ein appliance-basiertes IPS ein erhebliches Engagement der IT. Wenn ein IPS-Anbieter neue Signaturen veröffentlicht, muss die IT deren Relevanz und Leistungsauswirkungen bewerten, sie dann im realen Datenverkehr auf Fehlalarme und Störungen der Endbenutzer testen und schließlich im Vollbetrieb installieren. Aufgrund der Ressourcenbeschränkungen ignorieren viele IT-Abteilungen einfach IPS-Upgrades, was ihre Netzwerksicherheit gefährdet. FwaaS-Anbieter, die Firewall und IPS als Managed Service anbieten, entlasten die IT von der Verantwortung, die Sicherheitslage aufrechtzuerhalten. Unternehmen bewerten neue Bedrohungen und setzen Regeln, um ihnen entgegenzuwirken. Dann werden diese Regeln in einer Simulation mit echtem Datenverkehr getestet, um sicherzustellen, dass keine Unternehmen geschädigt werden und um Fehlalarme zu beseitigen, bevor sie implementiert werden. Infolgedessen werden Risiken verhindert und beseitigt, ohne die IT zu überlasten.

Was ist der Unterschied zwischen einer Firewall als Dienst und einer Next-Generation-Firewall (NGFW)?

Eine Next-Generation-Firewall (NGFW) ist eine Firewall, die neue Funktionen integriert, die in früheren Firewallsystemen nicht zu sehen waren, wie zum Beispiel ein Intrusion Prevention System (IPS), das Cyber-Bedrohungen erkennt und stoppt. Bei der anderen tiefen Paketinspektion (DPI) betrachten NGFWs sowohl die Header als auch die Nutzlast der Datenpakete, anstatt nur die Header. Dies hilft bei der Erkennung von Malware und anderen gefährlichen Daten und Anwendungen. NGFWs können den Zugriff auf bestimmte Programme einschränken oder sie vollständig verbannen. NGFWs können in der Cloud oder vor Ort eingesetzt werden. Eine cloudbasierte Firewall kann NGFW-Funktionen enthalten, aber das kann auch eine lokale Firewall.

Mit einer cloudbasierten Architektur könnten Sie vor einer schwierigen Wahl stehen: FWaaS oder NGFW?

Für viele cloudbasierte Unternehmen gibt es mehrere einzigartige Vorteile bei der Wahl von FWaaS gegenüber NGFW.

- Mit Cloud-Anwendungen bietet FWaaS eine schnellere Leistung: Microsoft 365 und andere Cloud-Apps sind dafür ausgelegt, über das Internet genutzt zu werden. Ein NGFW würde erfordern, dass der Datenverkehr über ein Unternehmensrechenzentrum geleitet wird, bevor er wieder ins Internet zurückkehrt. Dies könnte sich negativ auf die Leistung auswirken.

- Es ist einfach, Sicherheitsdesigns mit FWaaS zu replizieren: Die Einrichtung von NGFWs an jedem Ihrer Standorte könnte prohibitv teuer oder zeitaufwändig sein. Die Implementierung eines FWaaS ist einfach und schnell.

- Einige NGFWs sind nicht in der Lage, SSL-Verkehr richtig zu bewerten: Um SSL-Inspektionen zu verarbeiten, muss eine NGFW möglicherweise die Software einsetzen. Dies kann sich nachteilig auf die Benutzererfahrung auswirken.

FWaaS Die Zukunft von Netzwerk-Firewalls?

Viele Experten für Informationssicherheit glauben, dass in Zukunft FWaaS häufiger verwendet wird als traditionelle Netzwerk-Firewalls. Sie glauben, dass FWaaS der Weg der Zukunft für Netzwerkfirewalls ist, aus den unten aufgeführten Gründen.

Organisationen verfolgen Cloud-First-Strategien, bei denen sie versuchen, so viel Infrastruktur, Software und andere Dienstleistungen wie möglich an Cloud-Anbieter auszulagern. Außerhalb der Organisation kann der Datenverkehr in die Cloud geleitet werden, wodurch lokale Rechenzentren und Kommunikationsverbindungen für entfernte und mobile Benutzer vermieden werden, während gleichzeitig die Belastung der lokalen Infrastruktur verringert wird. Das Auslagern einer kritischen Sicherheitsfunktion in die Cloud entlastet interne Ressourcen, damit sie sich auf andere Aufgaben konzentrieren können. Aufgrund dieser wichtigen Überlegungen werden FWaaS-Plattformen in Cybersicherheits-Programmen zunehmend relevant.

FWaaS hat eine Reihe von Vorteilen und überwindet die Einschränkungen traditioneller Firewalls. Mit der wachsenden Epidemie haben weltweit Unternehmen begonnen, eine Remote-Arbeitskultur zu übernehmen, was zu einem geografisch verteilten Netzwerkverkehr führt. Traditionelle hardwarebasierte Firewalls können nur den Netzwerkverkehr scannen und überwachen, der durch sie hindurchgeht, was es unmöglich macht, entfernte Benutzer vor Bedrohungen aus der Cloud zu schützen. Andererseits ist FWaaS eine cloudbasierte Lösung, die Netzwerkverbindungen von praktisch überall auf der Welt sichern kann, einschließlich Niederlassungen und abgelegenen Standorten. FWaaS ist auch hoch skalierbar, was es zu einer besseren Option für viele Start-up-Unternehmen macht.

Sind Cloud-Firewalls und FWaaS dasselbe?

Eine Cloud-Firewall, wie eine reguläre Firewall, ist eine Sicherheitslösung, die potenziell gefährlichen Netzwerkverkehr herausfiltert. Cloud-Firewalls, im Gegensatz zu traditionellen Firewalls, werden in der Cloud gehostet. Traditionelle Firewalls schaffen eine virtuelle Wand um das interne Netzwerk einer Organisation, während cloudbasierte Firewalls eine virtuelle Wand über Cloud-Plattformen, Infrastruktur und Anwendungen errichten. On-Premise-Infrastruktur kann ebenfalls durch Cloud-Firewalls geschützt werden.

Der Begriff "Cloud-Firewall" ist ein Marketingbegriff, und es könnte argumentiert werden, dass Cloud-Firewall und FWaaS nicht dasselbe sind. Eine Cloud-Firewall, die eine Firewall als Dienst anbietet, ist eine Form von Cloud-Firewall.

Wir können sagen, dass Firewall-as-a-Service, oder kurz FWaaS, eine Form von Cloud-Firewall ist. FWaaS, wie andere "as-a-service"-Kategorien wie Software-as-a-Service (SaaS) oder Infrastructure-as-a-Service (IaaS), wird in der Cloud gehostet und über das Internet zugänglich gemacht, wobei Updates und Wartung von einem Drittanbieter bereitgestellt werden.

Firewall-as-a-Service (FWaaS) ist eine Cloud-Firewall, die mit leistungsstarken Funktionen wie

-

Zugangskontrolle

-

Fortschrittliche Bedrohungserkennung und -verhinderung

-

URL-Filterung

-

DNS-Sicherheit

-

Systeme zur Erkennung und Verhinderung von Eindringlingen

Durch die Eliminierung von Firewall-Hardware ermöglicht FWaaS Unternehmen, ihre IT-Architektur zu vereinfachen. Es beseitigt die Probleme der Änderungssteuerung, da es zentral von einer einzigen Konsole aus verwaltet werden kann. Patch-Management, Richtlinienmanagement und die Koordination von Ausfallfenstern mit Firewall-Geräten sind ebenfalls kein Problem mehr.

Was sind die besten FWaaS-Anbieter?

Auf Infrastruktur von Drittanbietern werden jeden Tag mehr Apps und Daten ausgeführt und verwaltet. Unternehmen haben Schwierigkeiten, ihre Netzwerkgrenzen zu definieren, und die Folgen können katastrophal sein. FWaaS-Anbieter bieten Unternehmen mit der Einführung von Firewalls als Dienstleistung eine Alternative. Für eine monatliche Gebühr können Benutzer den Datenverkehr aus vielen Quellen in der Cloud aggregieren, Sicherheitsrichtlinien für alle Benutzer und Standorte durchsetzen und umfassende Sichtbarkeit und Kontrolle über ihre Netzwerke haben.

Da FWaaS noch relativ neu und schnell wachsend ist, ist ein großer Nachteil für jedes Unternehmen, dass es kostspielig sein kann. Überstundenkosten für FWaaS sind typischerweise höher als die für traditionelle lokale Ausrüstung. Da FWaaS eine cloudbasierte Lösung ist, ist seine Funktionalität stark von der Netzwerkverbindung abhängig. Jede Art von Latenz oder Ausfall des Cloud-Dienstanbieters kann erhebliche Auswirkungen auf Unternehmen haben.

Mehrere FWaaS-Anbieter sind derzeit im gesamten Sicherheitsbereich verfügbar. Traditionelle Firewall-Anbieter wie Cisco, Palo Alto Networks, Fortinet und Zscaler haben begonnen, FWaaS-Lösungen anzubieten, zusätzlich zu wichtigen Cloud-Infrastruktur-Anbietern wie AWS, Google und Microsoft. Da die Recherche aller Möglichkeiten viel Zeit in Anspruch nehmen kann, haben wir diese Bewertung vorbereitet, um die besten Anbieter in der Branche zu betrachten. In den folgenden Abschnitten können Sie mehr über jede dieser Alternativen erfahren:

- Perimeter 81: Perimeter 81 ist eine Edge-Plattform mit einem zentralen Produkt namens Firewall-as-a-Service. Das Perimeter 81-System ist im Gegensatz zu traditionellen Firewalls nicht auf den Schutz eines einzelnen Netzwerks beschränkt. Stattdessen kann es verwendet werden, um den Zugriff auf alle Ressourcen einer Organisation zu verwalten. Dies umfasst die Arbeitsstationen von Remote-Heimarbeitern, Cloud-Plattformen und alle LANs, die ein Multi-Site-Unternehmen nutzen könnte.

- CrowdStrike: CrowdStrike Falcon Firewall Management ist ein ausgezeichnetes FWaaS, da es Netzwerk- und Endpoint-Sicherheit kombiniert. Da dieses Sicherheitssystem auf einem Abonnementmodell basiert, fallen keine Vorauszahlungen für Hardware oder Software an. Dank der Cloud-Architektur von CrowdStrike Falcon Firewall Management können Administratoren die Sicherheit für Remote-Arbeiter und andere Standorte in den Heimnetzwerkschutzplan integrieren.

- Zscaler: Zscaler hat das FWaaS-System auf der Grundlage virtueller Büros entwickelt. Traditionelle Unternehmenspraktiken, wie das Zusammenpferchen aller Mitarbeiter in einen kleinen Büroraum, sind laut dem Unternehmen nicht mehr anwendbar. Dieses System bietet eine Möglichkeit für Remote-Mitarbeiter, sich sicher mit dem Unternehmensnetzwerk zu verbinden, während sie durch die Unternehmensfirewall geschützt bleiben. Die Firewall-Dienstsoftware muss nicht auf der geschützten Maschine installiert werden. Stattdessen sichert der Dienst einfach die Verbindung, indem er den gesamten Datenverkehr überprüft, um sicherzustellen, dass das Gerät des Arbeitnehmers keine Viren an das Hauptsystem überträgt.

- SecurityHQ: SecurityHQ geht einen Schritt weiter, als nur einen Firewall-Dienst zu hosten; es bietet auch die Verwaltung der Firewall an. Dies ist eine wunderbare Alternative für Unternehmen, die kein eigenes IT-Team haben oder zwar eines haben, aber keine speziellen Cybersecurity-Fähigkeiten im Team.

- Secucloud: Secucloud Firewall as a Service verwendet KI-basierte maschinelle Lerntechniken, um ungewöhnlichen Datenverkehr zu erkennen. Dies ist das Unterscheidungsmerkmal eines Sicherheitssystems der nächsten Generation und minimiert die Anzahl der falsch-positiven Anomalieerkennungen.

- Fortinet: Fortinet umfasst Next-Generation Firewalls (NGFWs), die die Netzwerkleistung und Sicherheit Ihrer Organisation in Echtzeit in die Cloud verlagern können. SD-WAN, Eindringungsschutz, Anti-Malware- und Virenschutz, Hochgeschwindigkeits-VPN, Browser- und Inhaltsfilterung sowie Entschlüsselung sind alle in FortiGate enthalten. FortiGate ist als virtuelle Appliance in den Cloud-Umgebungen von AWS, VMware, Azure, GCP, Oracle und Alibaba zugänglich. Benutzer können Fortinet Fabric Connectors mit der Firewall-as-a-Service-Technologie von FortiGate nutzen, um eine offene, API-basierte Integration mit zahlreichen softwaredefinierten Netzwerken (SDN), Cloud-Management und Partner-Technologieplattformen zu ermöglichen.

- Palo Alto: Palo Alto verursachte mit der Einführung seiner NGFW einen Paradigmenwechsel im Firewall-Geschäft. Zu dieser Zeit bot diese Erfindung eine kritische Sichtbarkeit und anwendungsbasierte Kontrollen. Palo Alto bietet jetzt eine Reihe von NGFWs mit maschinellen Lernfähigkeiten an. Benutzer können die bedarfsgerechte Skalierbarkeit verwalten, das Risiko mit einfacherer Compliance begrenzen und sofort in verschiedenen Einstellungen mit der VM-Serie virtueller Firewalls handeln. VMware NSX hilft Unternehmen, laterale Bedrohungsbewegungen zu begrenzen, Datenexfiltration zu verhindern und den Verkehr zwischen vertrauenswürdigen Zonen mithilfe des virtuellen Unternehmensnetzwerks von Palo Alto zu schützen.

- Cisco: Cisco bietet derzeit physische Firewall-Geräte, oder Firewalls, als Dienstleistung für die öffentliche und private Cloud an. Das Sicherheitsportfolio von Cisco ist über die Cisco SecureX-Plattform für virtuelle Firewalls verfügbar. Sie können Probleme entdecken, Automatisierung ermöglichen und den Zugriff über das Netzwerk, Endpunkte, die Cloud und Anwendungen verbessern, indem Sie die SecureX-Plattform in Ihr Unternehmen integrieren. Cisco bietet auch Cisco Umbrella an, eine SASE-Lösung, die SD-WAN-, SWG-, FWaaS- und CASB-Funktionen umfasst.

- Sophos: Die Firewall-Reihe von Sophos' XG Firewall wird über den cloudbasierten Dienst Sophos Central verwaltet. Unternehmensschutz, SD-WAN & Zweigstellen, Endpoint-Integration, öffentliche und private Cloud sowie ein All-in-One-Plan sind allesamt als Firewall-Produkte verfügbar. Benutzer können Richtlinien erstellen, Zugriffskontrollen ändern und Einblicke in Bedrohungen, Compliance, Systemleistung und Benutzerverkehr mithilfe der xStream-Architektur von Sophos bewerten.