Was ist eine Next-Generation-Firewall (NGFW)?

Firewalls sind wesentliche Bestandteile jeder Organisation, da sie wertvolle Vermögenswerte vor Cyberangriffen schützen. Selbst wenn Ihr Unternehmen nicht als hochriskant eingestuft wird und klein ist, besteht eine gute Chance, dass Sie Opfer eines Cyberangriffs werden. Und Firewalls sind virtuelle Barrieren, die Ihr Netzwerk vor diesen Angriffen schützen.

Next Generation Firewalls (NGFW) sind verbesserte Versionen von Standard-Firewalls, die Funktionen wie Inline-Tiefenpaketinspektion, Eindringungserkennung, Website-Filterung und mehr umfassen.

Sie identifizieren nicht nur, sondern blockieren auch vollständig bösartige Pakete, bevor sie Ihr Netzwerk betreten. NGFWs können Angriffe in Echtzeit im gesamten Netzwerk erkennen und bekämpfen. Da Cyberangriffe immer ausgeklügelter werden, werden Next Generation Firewalls weiterhin kritische Komponenten jeder Sicherheitslösung einer Organisation bleiben.

In diesem Artikel werden wir die folgenden Themen kurz behandeln:

-

Was bedeutet die nächste Generation von Firewalls?

-

Was macht eine Next-Generation-Firewall?

-

Was sollte bei der nächsten Generation von Firewalls berücksichtigt werden?

-

Was ist die Bedeutung einer NGFW?

-

Was ist der Vorteil einer Next-Generation-Firewall?

-

Was ist der Unterschied zwischen NGFW und traditioneller Firewall?

-

Was ist der Unterschied zwischen NGFW und WAF?

-

Was ist die beste Next-Generation-Firewall?

-

Wie schützt eine Next-Gen-Firewall vor Malware?

-

Was bedeutet die Inspektion des Verkehrs durch NGFWs über verschiedene Schichten?

Was bedeutet Next-Generation Firewall?

Eine Next-Generation-Firewall (NGFW) ist eine Netzwerksicherheitslösung, die über die Fähigkeiten einer traditionellen, zustandsbehafteten Firewall hinausgeht. In den meisten Fällen ermöglicht eine traditionelle Firewall die zustandsbehaftete Inspektion von eingehenden und ausgehenden Netzwerkpaketen. Es erlaubt oder verweigert den Netzwerkverkehr basierend auf der Quell-/Ziel-IP-Adresse, der Portnummer und dem Protokoll. Es filtert auch den Datenverkehr basierend auf vordefinierten Richtlinien und bietet ein virtuelles privates Netzwerk an.

Eine Next-Generation-Firewall hingegen umfasst Funktionen wie Deep Packet Inspection, Anwendungssteuerung, Webinhaltsfilterung, Eindringungsschutz und cloudbasierte Bedrohungsintelligenz.

Next-Generation Firewalls (NGFWs) haben umfassende Kontrolle und Sichtbarkeit über die Anwendungen, die sie durch Analyse und Signaturabgleich identifizieren können. Sie können Whitelists oder ein signaturbasiertes Intrusion Prevention System verwenden, um zwischen sicheren und bösartigen Anwendungen zu unterscheiden, die durch SSL-Entschlüsselung identifiziert werden. Darüber hinaus haben NGFWs im Gegensatz zu den meisten traditionellen Firewalls einen Weg, um zukünftige Updates zu erhalten.

Next-Generation-Firewalls werden jetzt eingesetzt:

-

als externe Firewall vor Ort am Rand von Unternehmen und Niederlassungen

-

als interne Firewall vor Ort

-

in privaten Clouds, z.B. Cisco ACI, VMware, Proxmox VE.

-

in öffentlichen Clouds, wie Google Cloud Platform, Amazon (AWS), Microsoft Azure.

Da Cyberkriminelle auch Heimnutzer ins Visier nehmen, wird der Aufbau einer Next-Generation-Firewall für den Heimgebrauch weltweit immer verbreiteter. Wenn Sie daran interessiert sind, wie man eine NGFW für ein Heimnetzwerk aufbaut, können Sie den Artikel von Sunny Valley Networks lesen.

Was macht eine Next-Generation-Firewall?

Gartner definiert eine NGFW als:

eine drahtgeschwindigkeitsintegrierte Netzwerkplattform, die eine tiefgehende Inspektion des Datenverkehrs und die Blockierung von Angriffen durchführt.

Laut Gartner sollte eine NGFW mindestens Folgendes bieten:

-

Standardfähigkeiten der ersten Generation von Firewalls, z.B. Netzwerkadressübersetzung (NAT), zustandsbehaftete Protokollinspektion (SPI) und virtuelle private Netzwerke (VPN) usw.

-

Nicht störende Inline-Bump-in-the-Wire-Konfiguration

-

SSL-Entschlüsselung zur Erkennung verdächtiger verschlüsselter Anwendungen

-

Signaturbasierte IPS-Engine

-

Anwendungsbewusstsein, vollständige Sichtbarkeit und granulare Kontrolle.

-

Die Fähigkeit, Daten von außerhalb der Firewall zu integrieren, wie z.B. Whitelists, Blacklists, richtlinienbasierte Verzeichnisse usw.

-

Upgrade-Pfad zur Einbeziehung zukünftiger Sicherheitsbedrohungen und Informationsfeeds

-

SSL-Entschlüsselung zur Identifizierung unerwünschter verschlüsselter Anwendungen

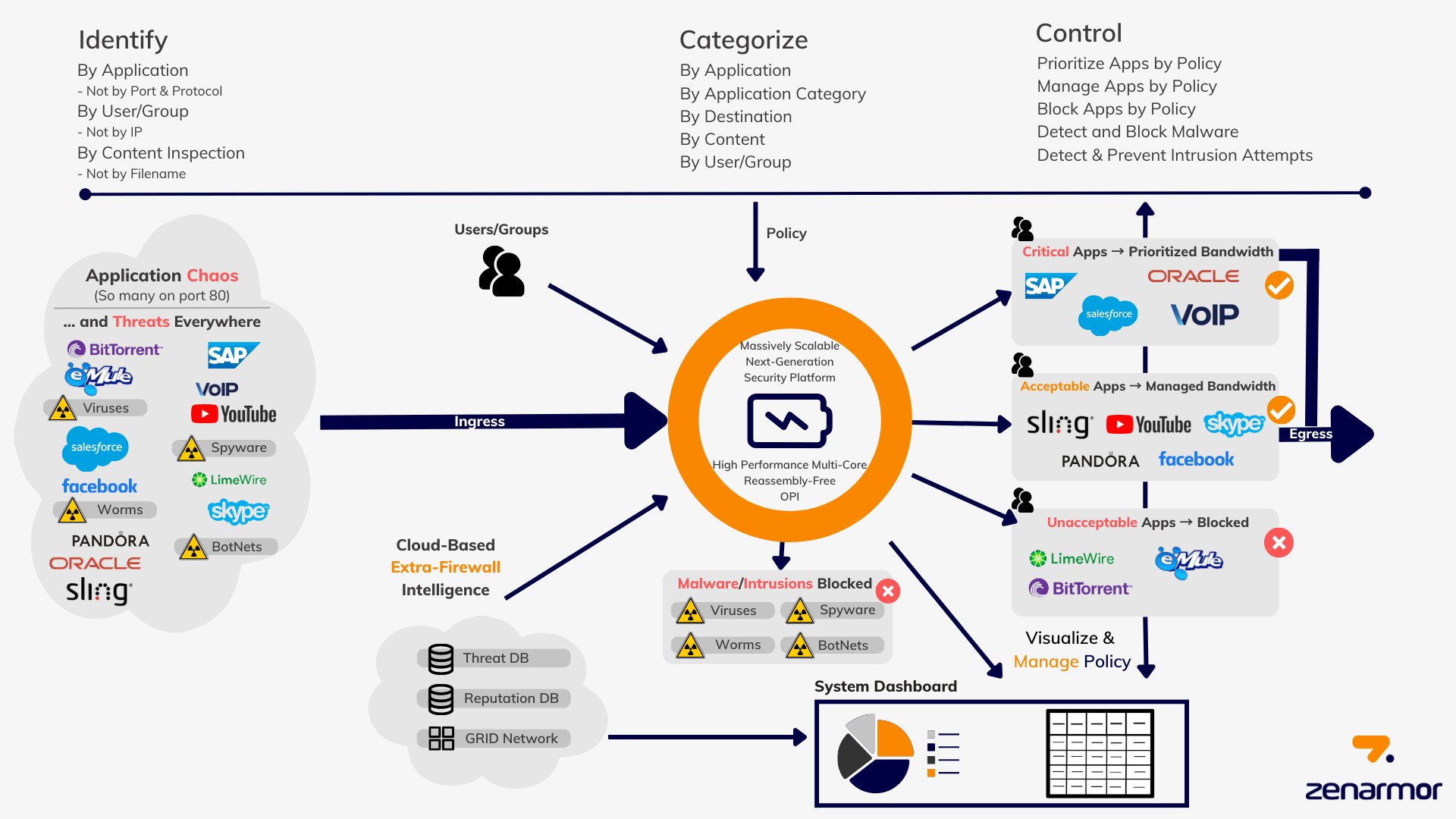

Abbildung 1. Funktionen der Next-Generation-Firewall

Eine Next-Generation-Firewall umfasst auch die folgenden Funktionen:

-

Dynamisches Routing

-

Starke zentrale Verwaltung

-

Integration von Drittanbieterdiensten

-

Gut definierte APIs

-

Inline-Tiefenpaketinspektion

-

Webseitenfilterung

-

Bandbreitenverwaltung

-

Antiviren-Inspektion

-

Integration des Identitätsmanagements

-

Fortschrittliche Malware-Erkennung (sandbox security)

-

Nutzung von Intelligenzfeeds

-

Anwendungs- und Benutzerkontrolle

Was sollte bei der nächsten Generation von Firewalls berücksichtigt werden?

Die folgenden Fähigkeiten sind in einer leistungsstarken und effektiven Next-Generation-Firewall zu finden:

-

Es hat die Fähigkeit, Cyber-Bedrohungen schnell zu erkennen. Es ist in der Lage, Angriffe in Sekunden zu definieren und Datenverletzungen in Minuten zu erkennen.

-

Es sollte eine Vielzahl von Bereitstellungsoptionen sowie ein flexibles Verwaltungssystem bieten. Es sollte vor Ort oder in der Cloud, in virtuellen Umgebungen oder auf Bare-Metal-Servern bereitgestellt werden. Es sollte auch in der Lage sein, eine breite Palette von Durchsatzgeschwindigkeiten zu unterstützen.

-

Es sollte umfassende Netzwerktransparenz bieten, indem es aktive Anwendungen und Websites, den Standort und die Zeit einer Bedrohung sowie die Bedrohungsaktivität über Benutzer, Geräte und Netzwerke hinweg meldet.

-

Eine leistungsstarke Next-Generation-Firewall sollte auch über fortschrittliche Erkennungsfähigkeiten verfügen, um fortschrittliche Malware schnell zu erkennen.

-

Es sollte in der Lage sein, Cyber-Bedrohungen zu stoppen, bevor sie das Netzwerk betreten, die aktuellsten Informationen haben, um neue Bedrohungen zu stoppen, und über Webfilterfunktionen verfügen, um Richtlinien auf Hunderten von Millionen von URLs durchzusetzen.

Was ist die Bedeutung von NGFW?

Der Fortschritt der Technologie in allen Aspekten unseres Lebens erhöht das entsprechende Bedrohungsniveau. Mit dem Aufkommen neuer Technologien werden Schwachstellen oft übersehen, und es bedarf eines Hackers, um sie aufzudecken. Traditionelle Firewalls waren nicht auf die neue Grenze der Anwendungen vorbereitet. Infolgedessen nutzen 80 Prozent der neuen Malware-Versuche diese Schwächen aus, um einzudringen.

Jeden Tag werden 80.000 Menschen Opfer von E-Mail-Spoofing, und Unternehmen verlieren infolgedessen Milliarden von Dollar aufgrund dieser einfachen Cyberangriffe. DDoS (Distributed Denial of Service) Angriffe nahmen 2019 um fast das Zehnfache zu, indem sie Schwachstellen in Ports und Protokollen ausnutzten. Abgesehen davon werden Anwendungen zunehmend für die Geschäftseffizienz genutzt, aber sie sind äußerst anfällig für Cyber-Bedrohungen.

Der Hauptvorteil der Verwendung einer Next-Generation-Firewall ist der unvergleichliche Schutz, den sie bietet. Cyber-Bedrohungen nehmen von Tag zu Tag zu, und weder Heim- noch Unternehmensnetzwerke sind vor externen Angriffen geschützt. Daher ist es für jede Organisation entscheidend, Next-Generation-Firewalls zu installieren, um sich vor allen Arten von Angriffen zu schützen.

Eine Next-Generation-Firewall schützt nicht nur die Geräte vor einer breiteren Palette von Eindringlingen, sondern ist auch preislich angemessen. Es hilft Netzwerken bei der Verhinderung von Sicherheitsverletzungen und bietet fortschrittlichen Schutz. Es bietet ihnen auch ein hohes Maß an umfassender Netzwerktransparenz sowie eine Vielzahl flexibler Verwaltungs- und Bereitstellungsoptionen.

Die Funktionen der Next-Generation-Firewalls erkennen potenzielle Bedrohungen innerhalb von Sekunden, im Gegensatz zu anderen Mitteln. Infolgedessen ist der Schutz, den die Next-Generation-Firewall bietet, fortschrittlicher, und heutzutage ist keine Organisation ohne sie sicher.

Was ist der Vorteil einer Next-Generation-Firewall?

NGFWs bieten zahlreiche Vorteile für alle Arten von Organisationsnetzwerken, einschließlich Unternehmens-, Kleinunternehmens- und sogar Heimnetzwerken. Die Vorteile einer Next-Generation-Firewall sind unten aufgeführt.

-

Erhöhte Produktivität: Der Hauptvorteil der Verwendung einer NGFW besteht darin, die sichere Nutzung von Internetanwendungen zu ermöglichen. Damit es den Benutzern ermöglicht, produktiver zu sein, während weniger wünschenswerte Anwendungen blockiert werden. Next-Generation-Firewalls erreichen dies durch die Verwendung von Deep Packet Inspection, um Anwendungen unabhängig von ihrem IP-Port zu identifizieren und zu steuern.

-

Multifunktionalität: NGFWs sind multifunktionale Sicherheitslösungen auf einer einzigen Plattform. Next-Generation-Firewalls umfassen integrierte Intrusion Detection Systeme (IDS) und Intrusion Protection Systeme (IPS), die Angriffe basierend auf Netzwerkverhaltensanalysen (NBA), Bedrohungssignaturen oder anomaler Aktivität erkennen, zusätzlich zu allen Funktionen traditioneller Firewalls. Diese Funktionalität hilft bei der Durchführung einer tiefergehenden Netzwerkverkehrsinspektion und verbessert die Paketinhaltfilterung bis zur Anwendungsschicht.

-

Sichtbarkeit und Verwaltung: NGFWs bieten eine bessere Sichtbarkeit auf die Anwendungen und das Netzwerk. NGFW hilft Administratoren zu sehen, was im internen Netzwerk zum externen Netzwerk oder umgekehrt vor sich geht. Außerdem können sie die Clients identifizieren, die bösartige Websites besuchen oder bösartigen Code herunterladen, sowie den Namen des Codes und aus welchem Land er stammt. Dies wird durch die Integration von NGFWs mit Drittanbieter-Benutzerdatenbanken wie Microsoft Active Directory angesprochen. Die dynamische, identitätsbasierte Richtlinie bietet eine granularere Sichtbarkeit und Kontrolle über Benutzer und Gruppen als die statische, IP-basierte Richtlinie und ist einfacher zu verwalten. Administratoren definieren die Objekte nur einmal in einer einzigen einheitlichen Konsole. Wenn Netzwerkfirewalls eine neue Verbindung erkennen, wird die IP-Adresse durch Abfragen eines Drittanbieter-Benutzerdirectorys dem Benutzer und der Gruppe zugeordnet. Diese dynamische Zuordnung von Benutzern zu IP-Adressen entlastet die Administratoren von der Notwendigkeit, die Sicherheitsrichtlinie ständig zu aktualisieren.

-

Inhaltsfilterung: Ein weiterer Vorteil von NGFW ist die Inhaltsfilterung, die sehr nützlich ist, um Datenlecks zu verhindern und Cyber-Bedrohungen durch detaillierte und Echtzeit-Paketinspektion zu stoppen. Die Fähigkeiten zur Inhaltsfilterung umfassen URL-Filterung, Bedrohungsprävention und Datenfilterung.

-

Bedrohungsverhütung und -minderung: Next-Generation-Firewalls (NGFWs) umfassen Antivirus- und Malware-Schutz, der automatisch aktualisiert wird, sobald neue Bedrohungen erkannt werden. Das NGFW-Gerät reduziert auch Angriffsvektoren, indem es die Anwendungen einschränkt, die darauf ausgeführt werden. Es überprüft alle akzeptierten Anwendungen auf versteckte Sicherheitsanfälligkeiten oder vertrauliche Datenverletzungen sowie auf Risiken, die von unbekannten Anwendungen ausgehen. Dies zielt darauf ab, die Bandbreitennutzung durch unnötigen Datenverkehr zu minimieren.

-

Erweiterte Richtlinienkontrolle: Eine Anwendung, die für eine Organisation schädlich sein kann, kann für eine andere vorteilhaft sein. NGFWs ermöglichen eine granulare Kontrolle, die es geeigneten Mitarbeitern erlaubt, auf die positiven Aspekte einer Anwendung zuzugreifen, während der Zugang zu den negativen Aspekten blockiert wird.

-

Geringe Kosten: Da sie die Fähigkeiten von Firewalls, Antivirenprogrammen, Webfiltern und anderen Sicherheitsanwendungen in einer einzigen Lösung kombinieren können, können NGFWs auch eine kostengünstige Option für Unternehmen sein, die versuchen, ihre Infrastruktur-Sicherheit zu verbessern.

Was ist der Unterschied zwischen NGFW und traditioneller Firewall?

Eine traditionelle Firewall ist eine Firewall-Technologie der ersten Generation, die darauf abzielt, Netzwerke durch verschiedene Methoden wie zustandsbehaftete Inspektion, Paketfilterung, Unterstützung für virtuelle private Netzwerke (VPN) und mehr zu schützen. Die Next-Generation-Firewall verfügt ebenfalls über diese Funktionen.

Eine Next-Generation-Firewall (NGFW) unterscheidet sich erheblich von der Paketinspektions-/Anti-Malware-Methodik einer traditionellen Firewall. Grundsätzlich verwendet eine Next-Generation-Firewall (NGFW) die Deep Packet Inspection (DPI) Firewall-Technologie, indem sie Intrusion Prevention Systeme (IPS) sowie Anwendungsintelligenz und -kontrolle integriert. Dies ermöglicht es der NGFW-Lösung, die aufgerufenen und verarbeiteten Netzwerkpakete zu "visualisieren".

Der bedeutendste Unterschied besteht jedoch darin, dass die Next-Generation-Firewall anwendungsbewusst ist und fortschrittlichere Methoden verwendet, um das Netzwerk vor externen Cyberangriffen zu schützen. Sie können Cybersicherheitsrisiken erkennen, indem sie Signaturen analysieren und abgleichen. Sie verwenden signaturbasierte Intrusion Prevention Systeme (IPS) und andere ausgeklügelte Werkzeuge, um festzustellen, ob eine externe Quelle sicher und geschützt ist.

Ein weiterer wesentlicher Unterschied zwischen traditionellen Firewalls und Next-Generation-Firewalls besteht darin, dass die Next-Generation-Firewall einen Weg für das Unternehmen beinhaltet, zukünftige Updates zu erhalten. Diese Funktion ist in traditionellen Firewalls nicht verfügbar.

Next-Generation-Firewalls bieten besseren Schutz für die IT-Infrastruktur. Sie basieren auf fortschrittlicherer Sicherheitstechnologie. Die Bedrohungslandschaft entwickelt sich weiter, und eine NGFW kann Bedrohungsdaten nutzen, um unbekannte Cyberbedrohungen zu erkennen und zu verhindern, dass sie in ein Netzwerk eindringen. Darüber hinaus kombinieren NGFWs mehrere Sicherheitstechnologien, wie Webfilterung, Eindringungsschutz und Anwendungssteuerung auf einer einzigen Plattform.

Langfristig sind Next-Generation-Firewalls in der Regel kosteneffektiv. Da NGFWs mehrere Sicherheitslösungen auf einer einzigen Plattform beinhalten, sind die Ersatz- oder Investitionskosten eines NGFW geringer als die Gesamtkosten aller Sicherheitslösungen.

Die Netzwerkgeschwindigkeit einer traditionellen Firewall verringert sich, wenn die Anzahl der Sicherheitsprotokolle und -geräte zunimmt. Dies geschieht, weil die dedizierte Netzwerkgeschwindigkeit ihr volles Potenzial nicht erreicht, wenn Sicherheitsgeräte und -dienste häufiger werden. Mit einer Next-Generation-Firewall können Sie jedoch immer den maximalen Durchsatz erreichen, unabhängig von der Anzahl der Geräte oder Sicherheitsprotokolle.

Darüber hinaus ermöglichen NGFWs den Organisationen, die Ressourcen effizienter zu nutzen. Durch die Kombination von Sicherheitslösungen sind Organisationen in der Lage, Managementverantwortungen zu konsolidieren und die persönliche Produktivität erheblich zu steigern. Es bietet IT-Fachleuten auch ein besseres Verständnis dafür, wie die Bandbreite in ihrer Infrastruktur genutzt wird.

Zusammenfassend lässt sich sagen, dass traditionelle Firewalls nicht mehr stark genug sind, um Organisationen gegen zeitgemäße, fortschrittliche Angriffe zu verteidigen. Next-Generation-Firewalls können umsetzbare Erkenntnisse und Kontrollen bereitstellen, die Standard-Firewall-Funktionen, integrierte Netzwerkeindringungsschutz, Anwendungsbewusstsein und zusätzliche Firewall-Intelligenz ermöglichen.

Was ist der Unterschied zwischen NGFW und WAF?

Da sowohl die Web Application Firewall (WAF) als auch die Next-Generation Firewall (NGFW) das Wort "Firewall" enthalten und das Wort "Next Generation" in NGFW implizieren könnte, dass es sich um etwas Besseres und Fortschrittlicheres handelt, haben viele Menschen ein Missverständnis über sie, das sie einem erheblichen Risiko aussetzen könnte.

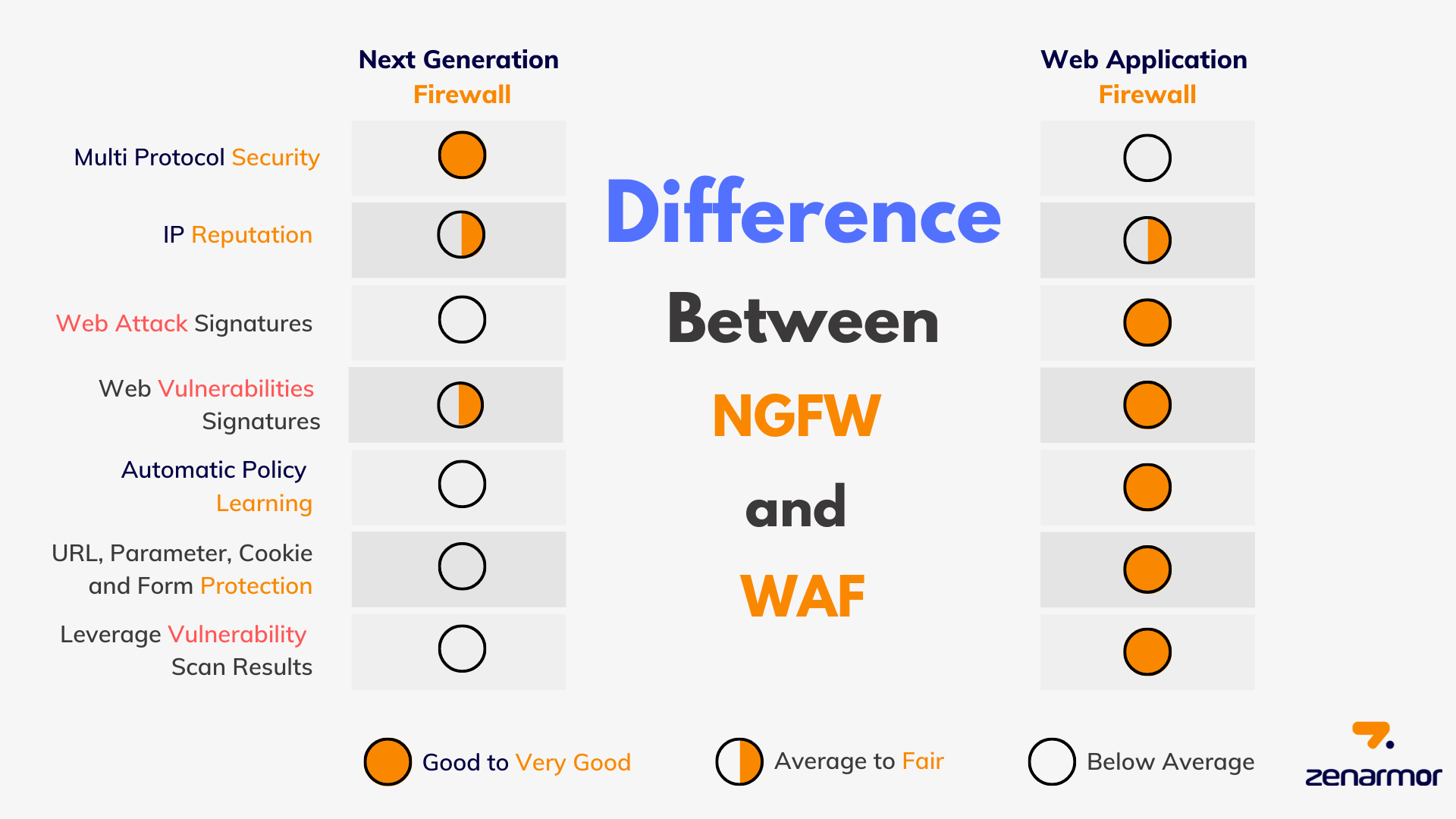

Die Unterschiede zwischen NGFW und WAF sind unten zusammengefasst.

Erstens sind ihre Hauptfokusbereiche unterschiedlich. Während sich eine Next-Generation Firewall (NGFW) darauf konzentriert, die internen Clients einer Organisation zu schützen, wenn sie sich mit dem Internet verbinden, um auf verschiedene Websites zuzugreifen, liegt der Fokus einer Web Application Firewall (WAF) darauf, die Webanwendungen der Organisation vor schädlichem Datenverkehr zu schützen, der aus dem Internet auf diese Apps zukommt.

Das Ziel einer NGFW ist es, interne Benutzer vor Cyber-Bedrohungen wie Malware zu schützen und diese zu erkennen, wenn sie versuchen, innerhalb des internen Netzwerks des Unternehmens zu operieren. Eine Next-Generation-Firewall (NGFW) wird vor internen Benutzern installiert und überwacht den Datenverkehr, den die Benutzer erzeugen, wenn sie sich mit dem Internet verbinden. Es verhindert unbefugten Zugriff auf ein sicheres lokales Netzwerk und verringert so das Risiko von Angriffen. Sein Hauptziel ist es, eine sichere Zone von einer weniger sicheren Zone zu unterscheiden und die Kommunikation zwischen beiden zu regeln.

Das Hauptziel einer WAF ist es, schädlichen externen Datenverkehr zu verhindern, der häufig von Cyberkriminellen stammt, die versuchen, die App mit böswilliger Absicht zu übernehmen, wie zum Beispiel das Stehlen von Kundendaten, das Verunstalten der Anwendung, Denial of Service oder sogar der Versuch, in das Netzwerk einzudringen, um auf interne Datenbanken der App zuzugreifen. Ein WAF läuft zwischen externen Benutzern und Webanwendungen, um alle HTTP-Kommunikationen zu analysieren. Es identifiziert und verhindert dann, dass bösartige Anfragen die Benutzer oder Webanwendungen erreichen. Infolgedessen schützen WAFs kritische Geschäfts-Webanwendungen und Server vor Angriffen auf Anwendungsebene.

Im Gegensatz zu einer NGFW kann ein WAF innerhalb von CI/CD-Pipelines während oder nach der Anwendungsentwicklung getestet werden. Ein WAF zeigt die App, wie sie erscheint, und wie der Payload erscheint, sodass Sie sicherstellen können, dass alles übereinstimmt und ordnungsgemäß funktioniert.

Abbildung 2. WAF vs NGFW

WAFs unterscheiden sich von NGFWs dadurch, dass sie die folgenden Funktionen haben:

-

Verbessern Sie die Geschwindigkeit und Leistung der Website durch die Nutzung fortschrittlicher Caching-Mechanismen

-

Validieren Sie die Eingaben (Stopping SQL injection)

-

Erkennen von Cookie-Manipulation und Sitzungsmanipulationsangriffen

-

Schutz vor Cross-Site-Scripting

-

DDoS-Schutz auf Anwendungsebene

-

Unerwünschter Webverkehr wird von Websites und Anwendungen blockiert

-

Angriffe werden basierend auf bekannten oder benutzerdefinierten Anwendungsanfälligkeiten verhindert

-

Potenziell sensible Serverantworten der Angreifer werden blockiert

-

Bevor Anbieter offizielle Patches veröffentlichen, virtuelle Patches für Apps bereitstellen

Können NGFW und WAF zusammen verwendet werden?

Ja. Web Application Security Consortium (WASC) Threat Classification v2.0, Open Web Application Security Project (OWASP) Top 10 und CWE/SANS Top 25 Most Dangerous Software Errors bieten alle sehr gute Dokumentation über die neuesten Angriffe auf Webanwendungen. Obwohl NGFW-Lösungen äußerst effektiv und leistungsstark sind, bieten sie möglicherweise keinen ausreichenden Schutz gegen all diese potenziellen Bedrohungen. Infolgedessen sollte eine dedizierte Web Application Firewall-Technologie in Verbindung mit einem NGW in Unternehmensnetzwerken verwendet werden, die über einen Webanwendungsserver verfügen, der Kunden über das Internet bedient.

Webanwendungsfirewalls verteidigen Webserver und gehostete Webanwendungen nicht nur vor Anwendungsschichtangriffen über HTTP(S), sondern auch vor nicht-volumetrischen Angriffen auf der Netzwerkschicht. Zusätzlich können WAFs potenziell unsichere Programmierpraktiken ausgleichen, indem sie virtuelles Patching für diese Schwachstellen anbieten.

Ohne eine Web Application Firewall könnten Hacker Schwachstellen in Webanwendungen ausnutzen, um Zugang zum Unternehmensnetzwerk zu erhalten. WAFs verteidigen Unternehmen gegen die folgenden häufigen Webangriffe:

-

Cross-Site-Scripting (XSS) ist eine Sicherheitsanfälligkeit im Web, die es Angreifern ermöglicht, Benutzerinteraktionen mit Anwendungen zu gefährden. Es ermöglicht dem Angreifer, die Same-Origin-Policy zu umgehen, die Websites voneinander trennt. Infolgedessen kann sich der Angreifer als legitimer Benutzer ausgeben und Zugang zu den Daten und Ressourcen erhalten, für die er Berechtigungen hat.

-

Denial-of-Service (DoS): Ein Versuch, den Dienst, den Server oder das Netzwerk zu unterbrechen, indem es mit Internetverkehr überflutet wird. Ziel ist es, die Ressourcen des Ziels zu erschöpfen, und es kann schwierig sein, sich dagegen zu verteidigen, da der Verkehr nicht immer eindeutig verdächtig ist.

-

SQL-Injection ist eine Art von Injektionsangriff, der es Hackern ermöglicht, bösartige SQL-Anweisungen auf dem Datenbankserver hinter einer Webanwendung auszuführen. Dies ermöglicht es Hackern, die Authentifizierung und Autorisierung der Webseite zu umgehen, auf die SQL-Datenbank zuzugreifen und dann deren Datensätze hinzuzufügen, zu ändern und zu löschen. SQL-Injection kann von Hackern verwendet werden, um Zugriff auf Kundendaten und geistiges Eigentum zu erhalten.

Zusammenfassend sind Funktionen von Web Application Firewalls wie automatisches Richtlinienlernen, virtuelle Patches, die sofort auf erkannte Bedrohungen reagieren, Anti-Automatisierung zur Unterscheidung zwischen automatisierten Bots und echten Benutzern sowie Geschäftsschutz durch Benutzersitzungsüberwachung von entscheidender Bedeutung. Im Vergleich zu bestehenden NGFW sind sie nicht mit WAF vergleichbar, die speziell für die Webanwendungsebene entwickelt wurden, und NGFW-Lösungen können die oben genannten Funktionen nur in begrenztem Umfang bewältigen.

Was ist die beste Next-Generation-Firewall?

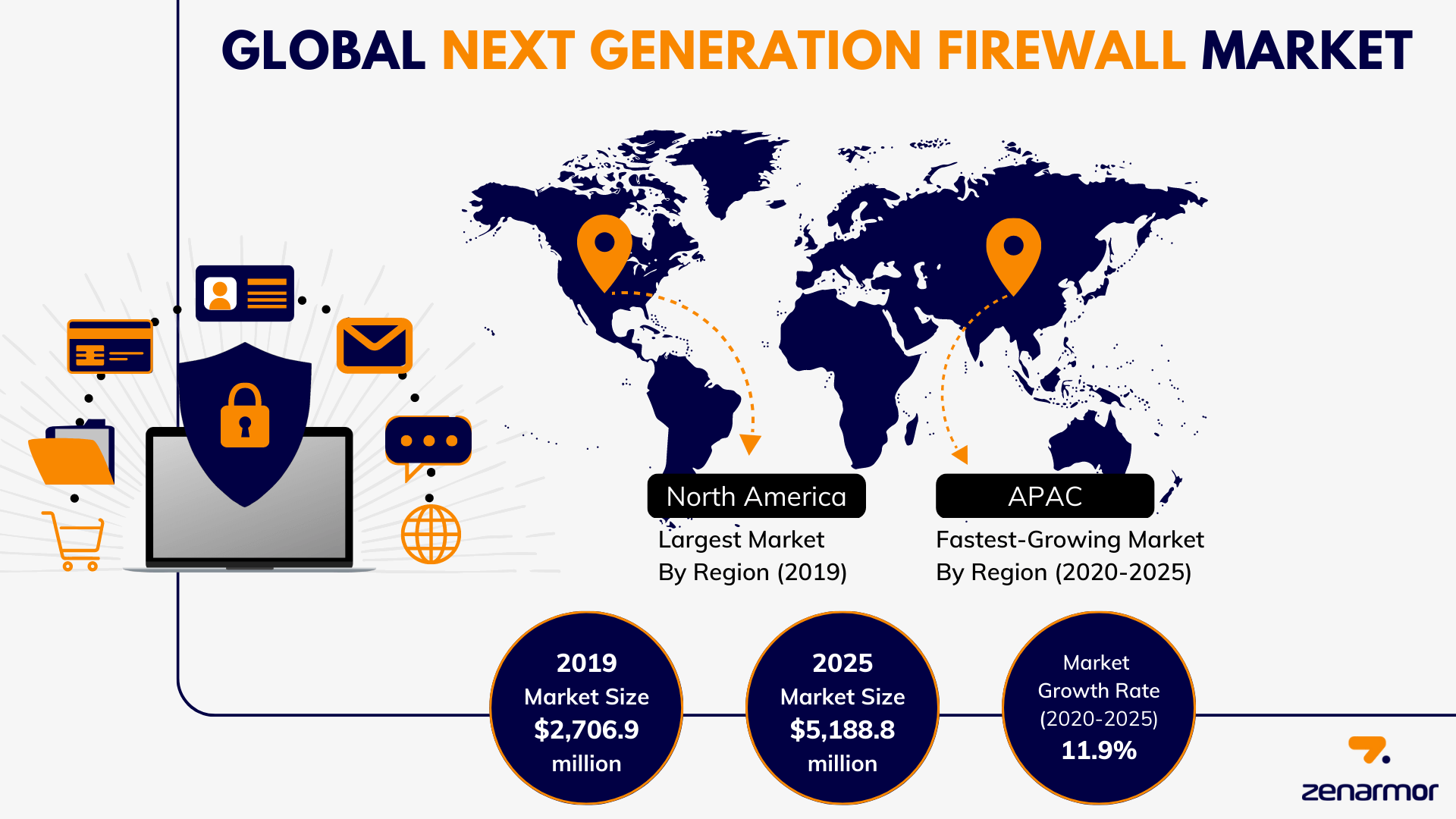

Es gibt zahlreiche Arten von NGFWs in der IT-Sicherheitswelt. Der Markt für Next-Generation-Firewalls wird voraussichtlich bis 2025 auf 4 Milliarden USD wachsen, von 3 Milliarden USD im Jahr 2021. Daher kann es schwierig sein, eine Entscheidung über die Wahl der besten NGFW für Ihre Netzwerk-Infrastruktur zu treffen. Außerdem, da der Kauf einer neuen NGFW eine teure Investition ist, haben Sie möglicherweise nur eine Chance und sollten beim ersten Mal die richtige Entscheidung treffen.

Abbildung 3. Globaler Markt für Next-Generation-Firewalls

In diesem Abschnitt werden die besten Next-Generation-Firewalls vorgestellt, um IT-Profis zu helfen, die am besten geeignete Firewall für ihre Organisationen zu finden:

- OPNsense + Zenarmor

- Cisco Firepower

- Juniper Networks

- Forcepoint

- Fortinet

- Palo Alto Networks

- Check Point

- Sophos

1. OPNsense + Zenarmor

OPNsense ist eine auf FreeBSD basierende Open-Source-Firewall- und Routing-Software, die von Deciso, einem niederländischen Unternehmen, das Hardware herstellt und OPNsense-Supportpakete verkauft, entwickelt wurde.

Durch die Implementierung des Zenarmor (os-sensei) Plugins auf OPNsense können Sie der Besitzer einer sehr leistungsstarken und kostengünstigen NGFW sein. OPNsense und das Zenarmor Plugin sind eine der besten Next-Generation-Firewall-Lösungen, insbesondere für kleine Unternehmen und Heimnetzwerke. Sie finden weitere Informationen darüber, wie Sie Ihre eigene NGFW für den Heimgebrauch bauen können, im Artikel, der von Sunny Valley Networks verfasst wurde.

Außerdem empfehlen wir, den Artikel Best Open Source Firewalls zu lesen, bevor Sie Ihre endgültige Entscheidung für die NGFW-Lösung für Ihr Unternehmen treffen. Dieser Artikel stellt die Open-Source-Firewall-Lösungen vor, die auch als NGFW mit Zenarmor betrieben werden können.

Deciso bietet auch OPNsense-Geräte wie unten aufgeführt an.

-

DEC3860

-

DEC3850

-

DEC3840

-

DEC2680

-

DEC850

-

DEC840

-

DEC690

-

DEC670

2. Cisco Firepower

Cisco Systems, Inc. ist ein multinationaler Technologiekonzern mit Sitz in San Jose, Kalifornien, im Herzen des Silicon Valley. Cisco entwirft, produziert und verkauft Netzwerkhardware, Software, Telekommunikationsausrüstung und eine Vielzahl anderer High-Tech-Dienstleistungen und -Produkte. Sie sind auch im Bereich der NGFW aktiv und bieten Cisco Firepower-Firewall-Lösungen an. Seine Fähigkeiten in Zero Trust, Mikrosegmentierung und SD-WAN haben es an die Spitze des aufkommenden Zero-Trust-Marktes katapultiert. Cisco Firepower-Firewalls sind in verschiedenen Konfigurationen erhältlich und können von einer Niederlassung bis hin zu einem Carrier-Grade-Rechenzentrum skalieren.

Die wichtigsten Funktionen von Cisco Firepower NGFW sind unten aufgeführt.

-

Zentralisierte Verwaltung: Sie ermöglicht eine einfache Verwaltung von Ereignissen und Richtlinien der Netzwerksicherheitslösungen.

-

Dynamischer Schutz: Die Integration mit Cisco Secure Workload (ehemals Tetration) ermöglicht kontinuierliche Sichtbarkeit und Durchsetzung von Richtlinien für Anwendungen über Netzwerke und Workloads hinweg.

-

Sichtbarkeit: Es bietet eine granulare Sichtbarkeit, sodass Administratoren die Hosts, Benutzer, Anwendungen, mobilen Geräte, virtuellen Umgebungen, Bedrohungen und Schwachstellen im Netzwerk einsehen können. Es ist entscheidend, weil das, was Sie nicht sehen, nicht geschützt werden kann.

-

Echtzeit-Bedrohungsmanagement: Kontrollieren Sie den Netzwerkzugang, die Anwendungsnutzung und verteidigen Sie sich gegen bekannte Angriffe. Malware-Abwehr- und Sandboxing-Technologien können verwendet werden, um unbekannte Angriffe zu bekämpfen und Malware-Infektionen in Ihrem Netzwerk zu verfolgen.

-

Sicherheitsanalytik und Protokollierung: Skalierbare Protokollverwaltung in Kombination mit Verhaltensanalyse ermöglicht die Erkennung von Bedrohungen in Echtzeit und verkürzt die Reaktionszeiten. Die kontinuierliche Analyse ermöglicht es Ihnen, Ihre Verteidigung zur Vorbereitung auf zukünftige Angriffe zu optimieren.

-

Automatisierung: Das Management-Center korreliert Sicherheitsereignisse automatisch mit Schwachstellen in Ihrem Netzwerk. Es priorisiert Angriffe, damit Ihr Team weiß, welche Ereignisse zuerst untersucht werden sollen. Es schlägt auch Sicherheitsrichtlinien vor, die umgesetzt werden sollten.

-

Bedrohungsintelligenz-Direktor: Der Bedrohungsintelligenz-Direktor sammelt Informationen aus verschiedenen Quellen, indem er offene Schnittstellen der Branchenstandards nutzt. Es erleichtert dann die notwendigen Überwachungs- und Eindämmungsmaßnahmen. Es korreliert Beobachtungen mit Drittquellen, um die Gesamtzahl der zu überprüfenden Warnungen zu reduzieren.

-

Einfache Remote-Bereitstellung: Vereinfacht und automatisiert die Bereitstellung neuer Cisco Secure Firewalls in entfernten Niederlassungen.

Die Cisco Firepower NGFW-Modelle sind wie folgt:

FMC1600

-

Bis zu 50 verwaltete Sensoren

-

30 Millionen maximale Ereignisse

-

900 GB Ereignisspeicher

-

Netzwerkdiagramm bis zu 50.000 Hosts, 50.000 Benutzer

FMC2600

-

Bis zu 300 verwaltete Sensoren

-

60 Millionen maximale Ereignisse

-

1,8 TB Ereignisspeicher

-

Netzwerkdiagramm mit bis zu 150K Hosts, 150K Benutzern

FMC4600

-

Bis zu 750 verwaltete Sensoren

-

300 Millionen maximale Ereignisse

-

3,2 TB Ereignisspeicher

-

Netzwerkdiagramm mit bis zu 600.000 Hosts, 600.000 Benutzern

Virtuell

-

Bis zu 25 verwaltete Sensoren

-

10 Millionen maximale Ereignisse

-

250 GB Ereignisspeicher

-

Netzwerkdiagramm bis zu 50.000 Hosts, 50.000 Benutzer

3. Juniper Networks

Juniper Networks, Inc. ist ein multinationales amerikanisches Unternehmen mit Sitz in Sunnyvale, Kalifornien. Das Unternehmen entwickelt und verkauft Netzwerkprodukte wie Switches, Router, Netzwerke, Netzwerksicherheitsprodukte, Managementsoftware und softwaredefinierte Netzwerktechnologie. Für sowohl kleine als auch große Organisationen bietet die nächste SRX-Generation das ideale Gleichgewicht zwischen herausragender Sicherheit und integrierten Diensten für Anwendungssicherheit, Eindringungserkennung und anspruchsvolle Bedrohungserkennung. Der cSRX unterstützt containerisierte Umgebungen, während der vSRX eine virtuelle Firewall beinhaltet.

Die SRX-Serie von Juniper Networks ist eine Familie von Firewalls und SD-WAN-Lösungen, die für private, hybride und öffentliche Cloud-Umgebungen entwickelt wurden. Die Firewall bekämpft Online-Bedrohungen, indem sie den eingehenden Datenverkehr mit Deep Packet Inspection scannt, um Viren, Malware und andere schädliche Anhänge zu erkennen.

Die Firewalls beinhalten auch Juniper Advanced Threat Prevention, das maschinelles Lernen und fortschrittliche Malware-Analyse verwendet, um bekannte und unbekannte Bedrohungen zu identifizieren. Benutzer können die Sicherheitseinstellungen mehrerer Standorte von einem einzigen Standort aus mit zentralisiertem Sicherheitsmanagement verwalten.

Die NGFW-Modelle der Juniper SRX-Serie sind wie folgt:

-

SRX550

-

SRX345

-

SRX380

-

SRX340

-

SRX320

-

SRX300

-

SRX5800

-

SRX5600

-

SRX5400

-

SRX4200

-

SRX4600

-

SRX4100

-

SRX1500

4. Forcepoint

Forcepoint ist ein Softwareunternehmen mit Sitz in Austin, Texas, das Computersicherheitssoftware und Datenschutz, Cloud-Zugriffs-Sicherheitsbroker, Firewalls und Cross-Domain-Lösungen entwickelt. Gartner hat Forcepoint als "Visionär" bezeichnet. Es ist eine der erschwinglicheren NGFW-Lösungen, aber es gibt keine Kompromisse bei Qualität oder Funktionen. Unternehmen können eine Vielzahl von Firewalls und VPNs sofort und stressfrei nutzen, überwachen und aktualisieren, indem sie diese Lösung verwenden.

Forcepoint NGFW ist eine hochverfügbare Lösung, die eine Next-Generation-Firewall mit einem SD-WAN kombiniert. Sie können Forcepoint NGFW auf lokalen Breitband-, drahtlosen und dedizierten Leitungen mit automatischem Failover bereitstellen, um gegen Dienstunterbrechungen zu schützen. Das Dashboard bietet eine Übersicht der Netzwerkaktivitäten aus der Vogelperspektive, sodass Sie Sicherheitsereignisse schnell identifizieren und darauf reagieren können.

Um Zero-Day-Ransomware-Bedrohungen zu erkennen, umfasst die Firewall die Forcepoint Advanced Malware Detection. Zero-Day-Schutz ist vorteilhaft, da er vor unbekannten Malware- und Ransomware-Varianten schützt und die Wahrscheinlichkeit verringert, dass Ihr Netzwerk den neuesten Online-Bedrohungen zum Opfer fällt.

Forcepoint NGFW bietet Whitelisting und Blacklisting auf Anwendungsebene, um zu steuern, welche Anwendungen auf das Internet zugreifen können. Da die Anwendungssteuerungen anpassbar sind, können Sie auswählen, welche Dienste auf Online-Dienste zugreifen dürfen. Die Firewall umfasst auch eine beschleunigte Entschlüsselung, die HTTPS- und SSL/TLS-Verkehr auf bösartige Aktivitäten überprüft.

Für Unternehmen, die eine hochverfügbare und sichere Firewall-Lösung benötigen, ist Forcepoint NGFW ideal.

Die Forcepoint NGFW-Gerätemodelle sind wie folgt:

-

6200-Serie

-

3400-Serie

-

3300er-Serie

-

2100-Serie

-

1100-Serie

-

300-Serie

-

120er-Serie

-

60er-Serie

-

50er-Serie

5. Fortinet

Fortinet ist ein multinationales amerikanisches Unternehmen mit Sitz in Sunnyvale, Kalifornien. Es entwickelt und verkauft Cybersicherheitslösungen wie Firewalls sowie Software und Dienstleistungen wie Virenschutz, Intrusion Prevention Systeme und Endpunktsicherheitskomponenten.

Im Magic Quadrant von Gartner für Unternehmensnetzwerk-Firewalls belegt Fortinet den dritten Platz. Die Next-Generation-Firewalls von Fortinet sind Hochleistungsgeräte, die die traditionelle Firewall-VPN-Kombination mit Intrusion Prevention, Anwendungssteuerung und Anti-Malware ergänzen. Dieser NGFW-Anbieter bietet eine einzige Plattform für die durchgehende Netzwerksicherheit.

Das Unternehmen bietet Unified Threat Management sowie Sicherheits- und SD-WAN-Integration an. Dies ermöglicht es, das Produkt erschwinglich und benutzerfreundlich zu halten.

Fortinet NGFW-Modelle sind wie folgt:

- Fortinet 1800F: Der FortiGate 1800F unterstützt leistungsstarke und dynamische interne Segmentierung sowie Elephant-Flows, die sichere Hochgeschwindigkeits-Cloud-On-Ramps bieten. Unternehmen können massiv skalierbare Remote-Access-Lösungen mit leistungsstarken IPsec-Verschlüsselungsfunktionen erstellen.

- Fortinet 2600F

- Fortinet 4200F: Die FortiGate 4200F-Serie revolutioniert den Markt für Netzwerkfirewalls mit beispielloser Skalierung und Leistung für den Schutz von Next-Generation-Firewalls (NGFW) in hybriden und hyperskalaren Rechenzentren für Unternehmen und Dienstanbieter. Unternehmen können hoch skalierbare hybride IT-Architekturen mit VXLAN-Abschluss und -Neuerstellung aufbauen.

- Fortinet 4400F: Die FortiGate 4400F-Serie führt die weltweit erste Hyperscale-Firewall ein, die Security-Driven Networking ermöglicht, alle Unternehmenssicherheitsrisiken verwaltet und 5G-Netzwerke schützt. Es bietet verschlüsselte und hochgeschwindigkeitsfähige Datenzentrum-Interconnects mit einer hohen Portdichte.

- Fortinet 7121F

Für große Unternehmen und Dienstanbieter bietet die FortiGate 7121F-Serie die höchste Leistung der Branche für Next-Generation-Firewall (NGFW)-Funktionen. Es ist die erste und einzige NGFW mit 400G-Konnektivität und einer sehr hohen Portdichte, die superschnelle und sichere Datenzentrum-Interconnects sowie hohe Durchsatzraten für ideale Bereitstellungen wie Enterprise Edge, hybrides Datenzentrum-Kern und über interne Segmente hinweg bietet.

6. Palo Alto Networks

Palo Alto Networks, Inc. ist ein multinationales Cybersicherheitsunternehmen mit Sitz in Santa Clara, Kalifornien. Zu den Hauptprodukten gehören eine Plattform mit fortschrittlichen Firewalls und cloudbasierte Dienste, die diese Firewalls erweitern, um andere Sicherheitsaspekte abzudecken. Laut Gartners Magic Quadrant für Netzwerk-Firewalls ist Palo Alto seit mehreren Jahren führend und war auch eine Top-Wahl in der Forrester Wave. Physische Geräte, virtualisierte Lösungen und 5G-fähige Firewalls gehören zu den Produkten, die das Unternehmen anbietet. Alle ihre Firewall-Lösungen verfügen über eine Single-Pass-Architektur und bieten eine vollständige Inspektion des gesamten Datenverkehrs. Die NGFW wird alle Anwendungen, Bedrohungen und Inhalte gründlich überprüfen, um den Datenverkehr einem Benutzer zuzuordnen, unabhängig von Gerätetyp oder Standort.

Palo Alto Networks hält die Informationen für die Firewall durch den Austausch von Bedrohungsinformationen im gesamten Ökosystem auf dem neuesten Stand. Die Next-Generation-Firewalls der PA-Serie von Palo Alto reduzieren die Reaktionszeiten durch automatisierte, richtlinienbasierte Aktionen, und Sie können Workflows durch die Integration mit Verwaltungstools wie Ticketdiensten oder jedem System mit einer RESTful-API automatisieren. Die Firewalls von Palo Alto Networks verfügen über wichtige Funktionen wie sicheren Zugriff für alle Benutzer unabhängig vom Standort, sicheren verschlüsselten Datenverkehr, Erkennung und Verhinderung fortschrittlicher Bedrohungen sowie WildFire, das unbekannte Bedrohungen mithilfe von Daten aus einer globalen Gemeinschaft erkennt und automatisch blockiert.Die Palo Alto Firewalls umfassen auch Funktionen, die es ermöglichen, Benutzer zu identifizieren und den Zugriff auf bekannte Phishing-Seiten über URL-Filterung zu blockieren, sowie zu verhindern, dass Benutzer Unternehmensanmeldeinformationen an unbekannte Seiten übermitteln.

Die Modelle der Palo Alto Networks PA-Serie NGFW-Geräte sind wie folgt:

-

PA-7000-Serie

-

PA-5450-Serie

-

PA-5200-Serie

-

PA-3200-Serie

-

PA-800-Serie

-

PA-800-Serie

-

PA-400-Serie

-

PA-220-Serie

-

PA-220R-Serie

7. Check Point

Check Point ist ein multinationales amerikanisch-israelisches Unternehmen, das Software sowie kombinierte Hardware- und Softwarelösungen für IT-Sicherheit anbietet, einschließlich Netzwerksicherheit, Endpunktsicherheit, Cloud-Sicherheit, mobiler Sicherheit, Datensicherheit und Sicherheitsmanagement. Check Point NGFWs haben Zugang zu über 6.500 Web 2.0-Anwendungen und nutzen die größte Anwendungsbibliothek der Welt. Das Unternehmen leistet hervorragende Arbeit bei der tatsächlichen Verhinderung und Blockierung von Bedrohungen und Angriffen, und ihr Portfolio umfasst 23 Firewall-Modelle, die darauf ausgelegt sind, alle Bedrohungsverhütungstechnologien gleichzeitig auszuführen, einschließlich der SSL-Verkehrsinspektion.

Check Point bietet 23 NGFW-Modelle an, die darauf ausgelegt sind, alle Bedrohungspräventionstechnologien gleichzeitig auszuführen, einschließlich vollständiger SSL-Verkehrsinspektion. Es ermöglicht die Anwendungsinspektion und -kontrolle sowie die Unterstützung hybrider Clouds. Check Point, das 1993 gegründet wurde, ist ein Pionier in der Firewall-Technologie und ein Marktführer in der Informationssicherheit.

Check Point ist im Carrier-Bereich bekannt, mit über 2500 Kommunikationsdienstleister (CSP) Kunden weltweit.

Die Produktlinie der Unternehmensfirewalls von Check Point besteht aus 17 Geräten und zwei Chassis für Hardware-Blades mit einer maximalen Bandbreite von 400 Gbps. Es kann auch als virtuelle Appliance geliefert werden, die auf VMware, Amazon Web Services (AWS), OpenStack und Microsoft Azure bereitgestellt werden kann, oder als Software.

Die Modelle des Check Point Quantum Security Gateway NGFW sind wie folgt:

- 26000/28000-Serie

- 15000/16000-Serie

- 6000-Serie

- 1500/1600/1800/3000-Serie

- 44000/64000-Serie

- 1507R Kabelgebunden/Drahtlos

8. Sophos

Sophos Group plc ist ein britischer Hersteller von Sicherheitssoftware und -hardware. Sophos entwickelt Produkte für Endpunktkommunikation, Verschlüsselung, Netzwerksicherheit, E-Mail-Sicherheit, mobile Sicherheit und einheitliches Bedrohungsmanagement. Der Hauptfokus von Sophos liegt auf der Bereitstellung von Sicherheitssoftware für Organisationen mit 100 bis 5.000 Arbeitsplätzen. Sophos schützt Heimnutzer durch kostenlose und kostenpflichtige Antivirenlösungen (Sophos Home/Home Premium), die dazu dienen, die Produktfunktionalität zu demonstrieren.

Sophos gilt als eine der besten Next-Generation-Firewall (NGFW)-Lösungen für kleine Unternehmen. Das Unternehmen bietet eine makellose Prävention und erkennt versteckte Risiken. Es kann ein infiziertes System erfolgreich isolieren, und das Produkt bietet detaillierte Einblicke in den Datenverkehr, Systemstatusberichte und einfachen Zugang zu aktiven Firewall-Regeln. Es gibt jedoch einige Nachteile.Es gibt zum Beispiel begrenzte Integrationsmöglichkeiten mit externen Tools wie Endpunktschutzplattformen. Andererseits sind seine Implementierung, Verwaltung, Unterstützung und Cloud-Funktionen hoch bewertet, was es zu einer beliebten Wahl unter vielen Unternehmen macht. Es gibt Unterstützung für AWS und Azure.

Die Sophos XG-Serie ist eine Next-Generation-Firewall, die Bedrohungsintelligenz und Intrusion Prevention nutzt, um sich gegen unbekannte Bedrohungen zu schützen. Deep Learning wird in der Bedrohungserkennung der Sophos XG-Serie verwendet, um Zero-Day-Bedrohungen zu erkennen. Dies ermöglicht es der Firewall, automatisch zu reagieren, indem sie schädliche Inhalte in Quarantäne stellt, um zu verhindern, dass sie sich auf andere Systeme ausbreiten.

Eine Webanwendungs-Firewall schützt vor web-basierten Angriffen der Schicht 7. Ebenso schützt eine Anti-Spam-Lösung das Postfach eines Benutzers vor Bedrohungen wie Phishing-Angriffen und Spam.

Ein VPN-Client ermöglicht es Remote-Arbeitern, sich problemlos mit Ihrem Netzwerk zu verbinden. Der VPN-Client ist für Windows und macOS verfügbar, sodass Benutzer sich von überall mit dem VPN-Netzwerk verbinden können.

Die Sophos NGFW-Modelle sind wie folgt:

- XGS 87/87w, 107/107w, 116/116w, 126/126w, 136/136w

Bieten Sie hervorragenden Wert und All-in-One-Konnektivität für alle Ihre Anforderungen an die Vernetzung von Zweigstellen, Einzelhandelsgeschäften und kleinen Unternehmen.

- XGS 2100, 2300, 3100, 3300, 4300, 4500

Bieten Sie Leistung und vielseitige Konnektivitätsoptionen, um die Sicherheitsinfrastruktur-Anforderungen größerer KMU und mittelständischer Unternehmen zu erfüllen.

- XGS 5500, 6500

Bieten Sie Leistung, Konnektivität und Redundanz ohne Kompromisse, um die anspruchsvollsten verteilten Unternehmensnetzwerke zu unterstützen.

Wie schützt die Next-Gen-Firewall vor Malware?

Aktuelle Sicherheitsbedrohungen umfassen fortschrittliche Malware, Tarnbots und Zero-Day, die intelligent genug sind, um nicht nur Sicherheitskontrollen zu deaktivieren und sensible Daten zu stehlen, sondern auch im Netzwerk verborgen zu bleiben, während sie auf weitere Befehle warten.

Malware-Schutz ist einer der wichtigsten Vorteile einer Next-Generation-Firewall. Es schützt ein Netzwerk, indem es verhindert, dass Malware eindringt, und verteidigt es gegen externe Angriffe. Next-Generation-Firewalls sind viel besser ausgestattet, um APTs zu erkennen.(Advanced Persistent Threats).

Eine Next-Generation-Firewall (NGFW) ist eine L7/Anwendungsschicht-Firewall, was bedeutet, dass sie zwischen verschiedenen Anwendungen unterscheiden und granulare Sicherheitsrichtlinien auf Anwendungsebene implementieren kann. Um anwendungsbewusst zu sein, verwenden Next-Generation-Firewalls Deep Packet Inspection und Intrusion Prevention-Techniken. Diese Techniken ermöglichen es Firewalls, weisere Blockierungsentscheidungen basierend auf sehr spezifischen Kriterien zu treffen und den Datenverkehr auf Bedrohungen zu überprüfen, während genehmigte Anwendungen ins Netzwerk gelangen.

Zum Beispiel wird anstelle einer Richtlinie, die allen oder keinen Clients die Nutzung der Instant Messaging-Anwendung erlaubt, eine NGFW Richtlinien implementieren, die es den Clients ermöglichen, Instant Messaging auf eine Weise zu nutzen, die den Unternehmensanforderungen entspricht und sie nicht potenziell einem Sicherheitsvorfall aussetzt.

Die Bedrohungsverhütungsfähigkeiten sind eine natürliche Erweiterung der Deep Packet Inspection-Fähigkeiten von Next-Generation-Firewalls. Sie untersuchen die Netzwerkpakete, während sie die Firewall passieren, auf bekannte Ausnutzungen bestehender Schwachstellen. Um bösartiges Verhalten zu erkennen, können Dateien auch außerhalb des Geräts gesendet und in einer virtuellen Sandbox emuliert werden. (sandbox security).

Die fortschrittlichen Fähigkeiten einer NGFW reduzieren nicht nur das Risiko von Datenverletzungen, sondern vermeiden oder minimieren auch die Nutzung von nicht geschäftlichen Anwendungen, die Bandbreitenengpässe verursachen und die Produktivität der Mitarbeiter beeinträchtigen können. In einer BYOD-Umgebung können unterschiedliche Richtlinien für einzelne Geräte festgelegt werden, wobei mission-critical Anwendungen Priorität haben.

Was ist die Inspektion des Datenverkehrs durch NGFWs über mehrere Schichten hinweg?

Traditionelle Firewalls verwenden nur die Informationen der vierten Schicht des OSI-Modells, um ihre Aktionen zu steuern. Andererseits können NGFWs den Datenverkehr aus mehreren Schichten des OSI Modells inspizieren. (Layers 2-7). Damit NGFWs die Anwendungsschicht, die siebte Schicht, inspizieren können. Dies ist bedeutend, weil die Anwendungsschicht der Ort ist, an dem Daten mit dem Benutzer interagieren und zunehmend als Angriffsvektor genutzt werden.

Abbildung 5. Paketinspektion der Next-Generation-Firewall

Eine NGFW inspiziert den Layer-7-Verkehr, um zu bestimmen, mit welchen Ports Anwendungs-Pakete verbunden werden sollen. Und wenn der Port nicht übereinstimmt, kann die NGFW die Pakete blockieren. Zum Beispiel, wenn ein HTTP-Paket über einen FTP-Port gesendet wird, wird die NGFW es als potenziell verdächtig kennzeichnen und verhindern, dass das Paket durchkommt. Diese Abfolge hängt von der Entwicklung einer Richtlinie ab, die in diesem Szenario durchgesetzt wird. Ein IPS ist in der Lage, eine solche Richtlinie durchzusetzen. Die Layer-7-Inspektion ist ein Bestandteil der Anwendungsbewusstseinsfunktionen, die in NGFWs üblich sind.

Anwendungsbewusstsein ist eine kritische Komponente zur Reduzierung von Angriffsvektoren in einer Netzwerkstruktur. Eine Whitelist von Anwendungen kann auf einer NGFW erstellt werden. Infolgedessen dürfen verdächtige oder nicht autorisierte Anwendungen, die nicht auf dieser Whitelist stehen, die Firewall nicht passieren. Selbst wenn eine Anwendung auf der Whitelist steht, bedeutet das nicht, dass ihr vollständig vertraut werden kann. Eine vertrauenswürdige Anwendung kann dennoch kompromittiert werden, und bösartiger Inhalt kann im Datenverkehr verschlüsselt sein. Ein Hacker könnte beispielsweise Steganographie-Tools verwenden, um bösartigen Code in scheinbar harmlosen Dateien zu verbergen. Bösartiger Inhalt in einer Anwendung kann von der NGFW erkannt werden, die über DPI-Funktionen verfügt und Analyse und Signaturvergleich verwendet, um festzustellen, ob die Pakete bösartigen Code enthalten.