Wie baut man eine eigene Next-Generation-Firewall (NGFW) zu Hause?

Es gibt eine Vielzahl erfolgreicher Open-Source-Firewalls, wie die pfSense-Software, OPNSense, IPFire usw. Sie sind ziemlich stabile Firewall-Lösungen und bieten eine Handvoll Funktionen, kommerziell hochwertige Leistung, zeitnahe Updates und großartigen Community-Support.

Es ist möglich, die beste Next-Generation-Firewall (NGFW) für den Heimgebrauch zu bauen, indem man eine Open-Source-Firewall, einen lüfterlosen Mini-PC und ein Paketinspektionsmodul kombiniert.

In diesem Tutorial werden wir beschreiben, wie man eine Next-Generation-Firewall (NGFW) erstellt, um ein Heimnetzwerk mit ein paar Hundert Dollar zu schützen.

Was sind die Systemanforderungen für die Installation der Next-Generation-Firewall?

Dank der Open-Source-Community, die sehr effektive Sicherheitslösungen gegen Cyber-Bedrohungen kostenlos bereitstellt. Daher kann eine kostengünstige Next-Generation-Firewall-Lösung, die nur einen kleinen Hardware-Einkauf erfordert, implementiert werden.

Die Schönheit daran, eine eigene Firewall zu erstellen, liegt darin, dass man nicht auf eine bestimmte Blackbox beschränkt ist, die man nicht einfach berühren, konfigurieren, ändern oder aktualisieren kann. Sie sind nicht dazu verdammt, neue Hardware zu kaufen, wann immer Ihr Unternehmen ein paar neue Mitarbeiter bekommt oder Sie Ihr Internet von 50 Mbps auf 100 Mbps aufrüsten.

Sie können die gesamte Software virtuell auf jeden x86-basierten PC, Mini-PC oder sogar auf jede Virtualisierungsplattform installieren, auf der ein Standard-FreeBSD/Linux-Betriebssystem nativ laufen kann, wie KVM, VirtualBox, VMware, Proxmox usw.

Next-Generation-Firewalls für den Heimgebrauch können auf ausgemusterten PCs, Workstations oder Servern installiert werden. Das Einzige, was beachtet werden muss, ist, dass mindestens 8 GB Speicher erforderlich sind, um schnellere Berichte generieren zu können.

Wenn Sie wirklich kleine Hardware möchten, die wirklich leise ist und das Aussehen und Gefühl eines kommerziellen UTM-Geräts hat, können Sie die lüfterlosen Mini-PCs von Qotom ausprobieren. Sie können einen in ihrem Amazon-Shop oder bei Alibaba kaufen. Einige Modelle kommen sogar mit vorinstalliertem pfSense/OPNSense. Sie haben sogar i7-CPU-Modelle, die mit 8 GB Speicher vorinstalliert sind. Wir haben einen in unserem Büro (Abbildung 1), der die neueste Version von OPNSense und die neueste Zenarmor Packet Engine verwendet.

Abbildung 1. Qotom lüfterloser Mini-PC mit der neuesten Version von OPNSense und dem neuesten Zenarmor Packet Engine

Um die Heimnetzwerke vor Cyberangriffen zu schützen und den Kindern ein sicheres Surfen im Internet zu ermöglichen, indem eine Firewall der nächsten Generation installiert wird, müssen die folgenden Systemanforderungen erfüllt sein.

1. Open-Source-Firewall-Software

Eines der folgenden Betriebssysteme, die über Firewall- und Router-Funktionen verfügen, kann für die nächste Generation von Firewalls in einem Haushalt verwendet werden. Wir empfehlen jedoch dringend die Installation von OPNsense, das ein robustes und leistungsstarkes Next-Generation-Firewall-Software-Plugin namens Zenarmor (Sensei) enthält. Zenarmor unterstützt alle unten aufgeführten Plattformen, ist jedoch besonders als eines der besten OPNsense-Plugins bekannt und wurde seit 2017 von der OPNsense-Community unter verschiedenen Umständen gründlich getestet.

-

OPNsense (OPNsense 24.x)

-

pfSense-Software (pfSense® CE-Software 2.7.x)

-

FreeBSD®

-

Ubuntu Linux

-

CentOS Stream Linux

-

Debian Linux

-

AlmaLinux

2. Softwaremodul für die nächste Generation von Firewalls

Obwohl Open-Source-Firewalls großartige Software sind und sie großartige Alternativen zu kommerziellen Firewall-Pendants darstellen, fehlen ihnen die folgenden Funktionen, die für die Kategorie der Next-Generation-Firewalls unerlässlich sind:

-

Anwendungssteuerung

-

Web 2.0-Kontrollen

-

TLS-Inspektion (Port-agnostic)

-

Umfassende Berichterstattung

-

Active Directory-Integration

Glücklicherweise ist ein von Sunny Valley Cybersecurity Inc. entwickeltes Add-On-Softwarepaket für diese Open-Source-Firewalls verfügbar, das die fehlende Funktionalität ergänzt. Zenarmor Free Edition steht OPNsense-Nutzern kostenlos zur Verfügung, während das Premium-Abonnement, das erweiterte Funktionen bietet, über das Zenconsole Cloud Management Portal erworben werden kann.

Die Technologie hinter Zenarmor ist eine sehr leistungsstarke Paket-Analyse-Engine, die auch Schutz gegen verschlüsselte Cyberangriffe bieten kann, die an Bedeutung gewinnen. Die Zenarmor-Technologie ermöglicht Cybersicherheitswerkzeuge mit höchster Sichtbarkeit, Paketklassifizierung und fein abgestufter Durchsetzung von Richtlinien für jede Art von Verkehr. Mehr Paketintelligenz bedeutet bessere Entscheidungsfindung. Bessere Entscheidungsfindung bedeutet höhere Erfolgsquoten bei der Erkennung und Verhinderung von Cyberangriffen. Zenarmor bietet umfassende Paketintelligenz, damit die Branche großartige Cybersicherheitswerkzeuge nutzen kann.

Einige der wichtigsten Funktionen, die den Open-Source-Firewalls zur Verfügung stehen, umfassen:

-

Anwendungs-Transparenz und -Kontrolle

-

Detaillierte Netzwerktransparenz

-

Benutzerbasierte Filterung und Berichte

-

Web-Sicherheit & Cloud-App-Kontrollen

-

Schutz vor verschlüsselten Angriffen

Sie finden weitere Informationen darüber, wie Zenarmor funktioniert in der offiziellen Dokumentation.

Das Zenarmor-Plugin ist als Installationsdatei verfügbar und kann einfach durch Herunterladen und Ausführen des Installationsskripts installiert werden. Sie finden weitere Informationen zur Installation dieses Next-Generation-Firewall-Softwarepakets auf verschiedenen FreeBSD-basierten oder Linux-Plattformen, die oben erwähnt wurden, auf der offiziellen Zenarmor-Dokumentationsseite.

Wenn Zenarmor auf der OPNsense-Firewall installiert ist, integriert das Add-on-Modul seine Web-Management-Software in die bestehende Firewall-Web-Oberfläche, sodass sowohl Zenarmor als auch die OPNsense-Firewall über eine einzige Web-Oberfläche verwaltet werden können.

Die Verwaltung und Konfiguration der Zenarmor-Software kann auch über das Zenarmor-zentrale Cloud-Management-Portal weltweit kostenlos erfolgen. Wenn Sie andere Open-Source-Firewalls anstelle von OPNSense verwenden möchten, müssen Sie dieses Verwaltungsportal nutzen, das eine sehr intuitive Benutzeroberfläche bietet, um Zenarmor als Next-Generation-Heimfirewall zu konfigurieren.

3. RAM

Mindestens 2 GB Speicher werden für Zenarmor benötigt. Der Installer wird nicht fortfahren, wenn der gesamte RAM weniger als 2 GB beträgt. Außerdem wird empfohlen, Zenarmor mit 4 GB Speicher für ein verbessertes Erlebnis auszuführen. Achten Sie darauf, dass das Analysemodul auf Elasticsearch angewiesen ist, um große Datenmengen zu verarbeiten. Daher ist die verfügbare Systemspeichermenge äußerst entscheidend für die Gesamtleistung von Zenarmor.

4. CPU

Mindestens ein Dual-Core (vorzugsweise 4-Kern, wenn Sie eine Datenbank auf der Firewall hosten) CPU-System wird empfohlen. Ein Single-Core-CPU-Wert ist wichtiger als eine große Anzahl von CPU-Kernen; aus diesem Grund wird ein Quad-Core-i7-PC-System wahrscheinlich ein 12-Core-Intel-Xeon-Server-System übertreffen.

5. Platteneigenschaften

Um große Datensätze zu speichern, verwendet Zenarmor MongoDB oder Elasticsearch oder SQLite als Backend. Um die erforderliche Gesamtdiskgröße in Ihrer Umgebung zu berechnen, sollten Sie mindestens 5 MB Speicherplatz pro Stunde Durchsatz in Megabit pro Sekunde einplanen.

Wenn Sie eine 100-Mbps-Verbindung (etwa 100 Benutzer) betreiben, die tagsüber ziemlich aktiv und den Rest des Tages inaktiv ist, können Sie den benötigten Speicherplatz wie folgt berechnen: 5 MB x 12 Stunden x 100 Mbps = 6 GB pro Tag. 6 GB x 7 Tage die Woche = 42 GB pro Woche. 42 x 4 Wochen im Monat = 164 GB pro Monat.

Die folgenden sind die empfohlenen minimalen Hardwareanforderungen für die Installation einer Next-Generation-Firewall für den Heimgebrauch, basierend auf der Anzahl der Geräte und der Menge der konstanten Bandbreite.

| Aktive Geräte | Maximale WAN-Bandbreite | Minimale Speicherkapazität | Minimale CPU |

|---|---|---|---|

| 0 - 25 | 200 Mbps | 4 GB | Eine Dual-Core-CPU (x86_64-kompatibel, Einzelkern-PassMark-Wert von 200) Hinweis: Deciso A10s und AMD G-SERIES SOC GX Series, Protectli/Qotom Celeron J Series sind kompatibel |

| 25-100 | 500 Mbps 10 Kpps | 4 GB | Intel Dual-Core i3 2.0 GHz (2 Kerne, 4 Threads) oder gleichwertig |

| 100-250 | 1 Gbps 20 Kpps | 8 GB | Intel Dual-Core i5 2.2 GHz (2 Kerne, 4 Threads) oder gleichwertig |

| 250-1000 | 1-2 Gbps 40 Kpps | 16 GB | Intel Dual-Core i5 3.20 GHz (2 Kerne, 4 Threads) oder gleichwertig |

| 1000-2000 | 1-2 Gbps | 32 GB | Intel Quad-Core i7 3.40 GHz (4 Kerne, 8 Threads) oder gleichwertig |

| 2000+ | 1-2 Gbps | 64GB | Intel Quad-Core i7 3.40 GHz (4 Kerne, 8 Threads) oder gleichwertig |

Tabelle 1. Minimale Hardwareanforderungen für die nächste Generation von Heimfirewalls

Sie finden weitere Informationen zu den Hardwareanforderungen der Next-Generation-Firewall in der offiziellen Dokumentation von Zenarmor.

Welche Firewall ist besser?

Es gibt zahlreiche Open-Source-Firewalls, die ohne Bedenken in einem Heim- oder Kleinunternehmensnetzwerk verwendet werden können. Open-Source-Betriebssysteme wie Linux, FreeBSD und OpenBSD umfassen eine Vielzahl von Netzwerk- und Sicherheitsfunktionen. Infolgedessen sind sie natürliche Plattformen für die Entwicklung von Sicherheitsprodukten, und die überwiegende Mehrheit der kommerziellen Firewalls basiert auf einer von ihnen.

Die Hauptvorteile von Open-Source-Firewalls sind wie folgt:

-

Konsistenz: Proprietärer Code ist auf einen einzelnen Autor oder ein Unternehmen angewiesen, um ihn auf dem neuesten Stand, gepatcht und funktionsfähig zu halten. Weil aktive Open-Source-Communities den Open-Source-Code ständig aktualisieren, überlebt er seine ursprünglichen Autoren. Peer-Review und offene Standards garantieren, dass Open-Source-Code gründlich und häufig getestet wird.

-

Flexibilität: Aufgrund seines Fokus auf Modifikation kann Open-Source-Code verwendet werden, um Probleme zu lösen, die spezifisch für Ihr Unternehmen oder Ihre Gemeinschaft sind. Sie sind nicht verpflichtet, den Code auf eine bestimmte Weise zu verwenden.

-

Geringere Kosten: Da Open-Source-Lizenzen den Code kostenlos bereitstellen, ist das Einzige, wofür Sie bei der Verwendung einer Open-Source-Firewall bezahlen, der Support, die Sicherheitsverstärkung und die Unterstützung bei der Interoperabilitätsverwaltung.

-

Keine Abhängigkeit von Anbietern: Du kannst deinen Open-Source-Code überallhin mitnehmen und ihn verwenden, wann immer du willst.

-

Offene Zusammenarbeit: Weil Open-Source-Communities aktiv und hilfsbereit sind, können Sie Hilfe, Ressourcen und Perspektiven finden, die über eine einzelne Interessengruppe oder ein Unternehmen hinausgehen.

-

Bewertung: Entwickler überprüfen und verbessern aktiv Open-Source-Code, weil der Quellcode frei verfügbar ist und die Open-Source-Community sehr aktiv ist. Betrachten Sie es als lebendigen Code im Gegensatz zu geschlossenem Code, der stagniert.

-

Transparenz: Anstatt sich auf die Versprechen der Anbieter zu verlassen, können Sie selbst Änderungen im Open-Source-Code überprüfen und verfolgen.

Es besteht kein Zweifel daran, dass eine Open-Source-Firewall eines Ihrer wertvollsten Güter schützen und Ihren lieben Kindern zu Hause ein sicheres Surferlebnis im Internet bieten kann.

Wenn Sie noch nie eine Open-Source-Firewall verwendet haben, sollten Sie einige der verfügbaren Optionen auswählen und sie durch Installation ausprobieren. Sie werden zweifellos die beste Open-Source-Firewall Lösung für Ihre Bedürfnisse finden.

Welche Firewall sollte heruntergeladen werden?

Es gibt zahlreiche Open-Source-Firewall-Softwareoptionen, je nach Ihrem Kenntnisstand, der Größe des zu schützenden Netzwerks, der Benutzerfreundlichkeit und sogar ob die Firewall eine grafische Benutzeroberfläche hat.

Die folgenden Open-Source-Firewalls können als Next-Generation-Firewall zu Hause installiert werden. Alle diese Firewalls sind einfach herunterzuladen und auf jeder Hardware, virtuellen Plattform oder Cloud zu installieren. Außerdem, wenn Ihnen ihre Funktionen oder Unterstützung gefallen und Sie kein eigenes Gerät bauen möchten, verkaufen viele sie mit vorkonfigurierten Geräten. Aber in diesem Artikel werden wir uns auf die OPNsense konzentrieren, die ein Next-Generation-Firewall-Plugin namens os-sensei hat. (Zenarmor).

-

OPNsense (OPNsense 24.x)

-

pfSense-Software (pfSense®software CE 2.7.x)

-

FreeBSD (FreeBSD 13, 14)

-

Ubuntu Linux (20.04 LTS, 22.04 LTS, 24.04 LTS)

-

CentOS Linux (Centos Stream 9)

-

Debian Linux (Debian 11, 12)

-

AlmaLinux (AlmaLinux 9)

Wie lade ich OPNSense herunter?

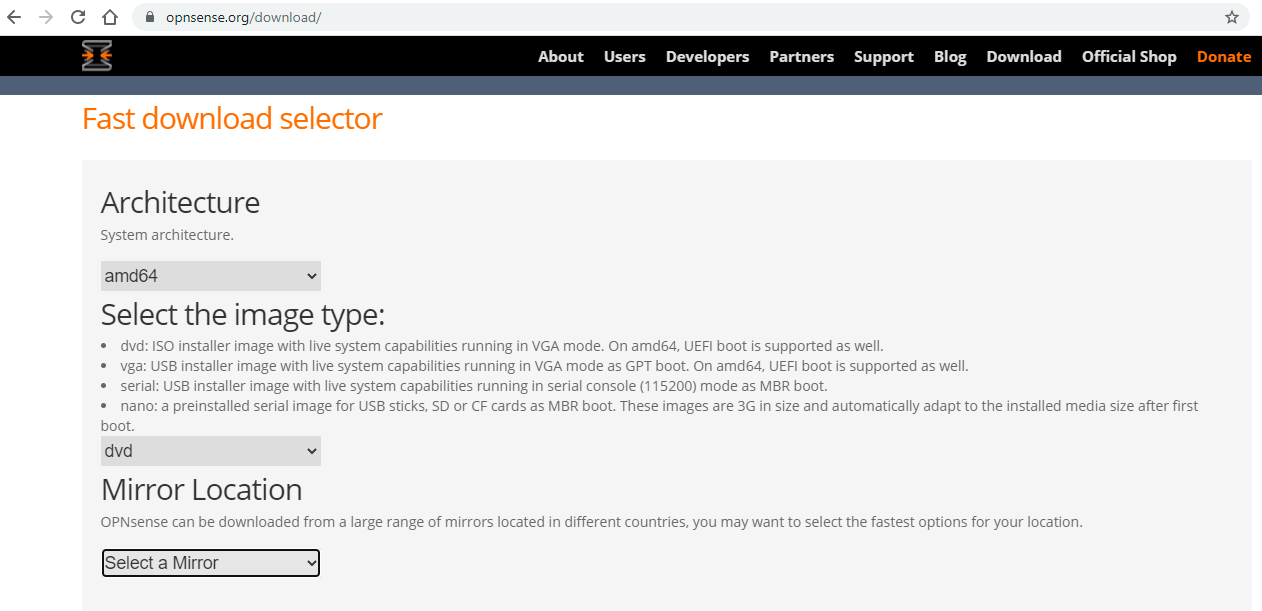

Sie können die OPNsense-Installationsdatei von der offiziellen OPNsense-Download-Seite herunterladen. Sie können die Systemarchitektur entsprechend der CPU-Architektur Ihres Systems auswählen und auch den Bildtyp und den Spiegelstandort angeben.

Abbildung 1. Herunterladen der OPNsense DVD ISO-Datei

Je nach Ihrer Hardware und Ihrem Anwendungsfall werden verschiedene Installationsdateien bereitgestellt, um OPNsense herunterzuladen und zu installieren:

-

DVD: ISO-Installationsabbild mit Live-System-Funktionen, die im VGA-Modus laufen. Auf amd64 wird auch UEFI-Boot unterstützt.

-

vga: USB-Installationsimage mit Live-System-Funktionen, das im VGA-Modus als GPT-Boot läuft. Auf amd64 wird auch UEFI-Boot unterstützt.

-

seriell: USB-Installationsimage mit Live-System-Funktionen, das im seriellen Konsolenmodus (115200) als MBR-Boot läuft.

-

nano: ein vorinstalliertes Serienimage für USB-Sticks, SD- oder CF-Karten als MBR-Boot. Diese Bilder sind 3G groß und passen sich nach dem ersten Booten automatisch an die Größe des installierten Mediums an.

Beispiel-Dateiliste

-

OPNsense-21.7.1-OpenSSL-cdrom-amd64.iso.bz2

-

OPNsense-21.7.1-OpenSSL-nano-amd64.img.bz2

-

OPNsense-21.7.1-OpenSSL-serial-amd64.img.bz2

-

OPNsense-21.7.1-OpenSSL-vga-amd64.img.bz2

Die einfachste Methode zur Installation von OPNsense ist die Verwendung des USB-Memstick-Installers. Wenn Ihre Zielplattform eine serielle Schnittstelle hat, wählen Sie das serielle Image zum Herunterladen. Wenn nicht, wählen Sie VGA für den Bildtyp. Wählen Sie jeden Spiegel nach Ihrem Geschmack.

Wie installiert man OPNSense?

Sie können die unten angegebenen Anweisungen befolgen, um OPNsense zu installieren.

1. Schreiben des OPNsense-Images auf das Installationsmedium

Sie können das Abbild auf einen USB-Flash-Laufwerk (>= 1GB) schreiben, entweder mit dd unter FreeBSD oder unter Windows mit physdiskwrite (oder Rufus).

Bevor Sie ein (ISO-)Abbild schreiben, müssen Sie es zuerst entpacken. (use bunzip2)

OPNsense-Image unter Windows schreiben

physdiskwrite -u OPNsense-##.#.##-[Type]-[Architecture].[img|iso].img

Eine einfache Alternative zum Schreiben von Images unter Windows ist Rufus, ein Tool zum Erstellen bootfähiger USB-Sticks mit einer benutzerfreundlichen GUI.

OPNsense-Image unter Linux schreiben

dd if=OPNsense-##.#.##-[Type]-[Architecture].[img|iso] of=/dev/sdX bs=16k

Dabei ist X der IDE-Gerätename Ihres USB-Flash-Laufwerks (überprüfen Sie mit hdparm -i /dev/sdX) (ignorieren Sie die Warnung über nachfolgende Datenmüll, sie ist wegen der digitalen Signatur)

OPNsense-Image auf Mac OS X schreiben

sudo dd if=OPNsense-##.#.##-[Type]-[Architecture].[img|iso] of=/dev/rdiskX bs=64k

Wo r = Rohgerät ist, und wo X = die Festplattengerätenummer Ihrer CF-Karte ist. (check Disk Utility) (ignorieren Sie die Warnung über nachfolgende Datenmüll, es liegt an der digitalen Signatur)

OPNsense-Image auf FreeBSD schreiben

dd if=OPNsense-##.#.##-[Type]-[Architecture].[img|iso] of=/dev/daX bs=16k

Wobei X = die Gerätenummer Ihres USB-Flash-Laufwerks (check dmesg)

Schreiben des OPNsense-Images auf OpenBSD

dd if=OPNsense-##.#.##-[Type]-[Architecture].[img|iso] of=/dev/rsd6c bs=16k

Das Gerät muss das GESAMTE Gerät sein (in Windows/DOS-Sprache: die C-Partition) und ein Raw-I/O-Gerät (das r vor dem Gerät sd6), kein Blockmodus-Gerät.

2. Installation von OPNsense von USB auf das Zielgerät

Nachdem Sie Ihr System so konfiguriert haben, dass es von einem USB-Gerät bootet, stecken Sie den USB-Stick in einen der USB-Anschlüsse und starten Sie Ihr System. Das Standardverhalten besteht darin, die Live-Umgebung zu starten. Um die Installation zu starten, melden Sie sich daher mit dem Benutzer installer und dem Passwort opnsense an.

- Standardbenutzername bei der OPNsense-Installation: installer

- Standard-OPNsense Passwort: opnsense

3. Konsole konfigurieren

Die Standardkonfiguration sollte für die meisten Gelegenheiten in Ordnung sein. Sie können mit den Standardeinstellungen fortfahren.

4. Aufgabe auswählen

Wählen Sie die Option Quick/Easy Install. Es sollte für die meisten Anlässe in Ordnung sein. Für Installationen auf eingebetteten Systemen oder Systemen mit minimalem Speicherplatz können Sie die benutzerdefinierte Installation wählen und keinen Swap-Slice erstellen. Sie können mit den Standardeinstellungen fortfahren.

5. Bist du SICHER?

Bei fortschreitender Installation wird OPNsense auf der ersten Festplatte im System installiert.

6. Neustart

Das System ist jetzt installiert und muss neu gestartet werden, um mit der Konfiguration fortzufahren.

Sie werden alle Dateien auf der Installationsdiskette verlieren. Wenn eine andere Festplatte verwendet werden soll, wählen Sie eine benutzerdefinierte Installation anstelle der Schnell-/Einfachinstallation.

Sie können auch lernen, wie man OPNsense auf Proxmox Virtual Environment installiert, indem Sie das OPNsense-Installations-Tutorial lesen, das vom Zenarmor-Team verfasst wurde. Da die Installation von OPNsense auf verschiedenen Plattformen fast die gleichen Verfahren hat, könnte dieser Artikel auch für die USB-Installation hilfreich sein.

Was sollte nach Abschluss der Installation getan werden?

Nach der Installation von OPNsense sollten die folgenden anfänglichen Konfigurationsschritte abgeschlossen werden.

-

Zuweisungen von Netzwerkgeräten

-

IP-Adresseneinstellungen

-

Aktualisierung der OPNsense-Firewall

-

Zugriff auf die OPNsense-GUI

-

Erste Konfiguration der OPNsense-Firewall

Sie finden weitere Informationen zu den ersten Konfigurationsschritten im OPNsense Installationshandbuch, das von Zenarmor verfasst wurde.

Der wichtigste Abschnitt beim Aufbau einer Next-Generation-Firewall zu Hause ist die Installation von Zenarmor, das es OPNsense-Knoten ermöglicht, den Netzwerkverkehr zu überwachen. Zenarmor ist eines der besten OPNsense-Plugins, da es der OPNsense-Firewall Funktionen der nächsten Generation hinzufügt, wie z.B. Anwendungssteuerung, Inhaltsfilterung und TLS-Inspektion für alle Ports.

Zenarmor installieren

Der Installationsprozess von Zenarmor ist ziemlich einfach und unkompliziert. Sie können Zenarmor über die OPNsense-Weboberfläche installieren. Grundsätzlich müssen Sie SSH nicht verwenden, um sich zu verbinden und Zenarmor auf OPNsense zu installieren.

Wenn Sie lieber eine der oben genannten Open-Source-Firewalls anstelle von OPNsense verwenden möchten, können Sie in der offiziellen Dokumentation nachlesen, wie Sie Zenarmor installieren. Es kann auch einfach installiert werden, indem nur ein Befehl in der Eingabeaufforderung ausgeführt wird.

Sie können mit den folgenden Anweisungen installieren:

-

Gehen Sie zu Ihrer OPNsense-Weboberfläche und melden Sie sich als Root-Benutzer an. Und danach kannst du diesem Weg folgen. Im linken Bereich der Seite können Sie auf System > Firmware > Plugins klicken.

-

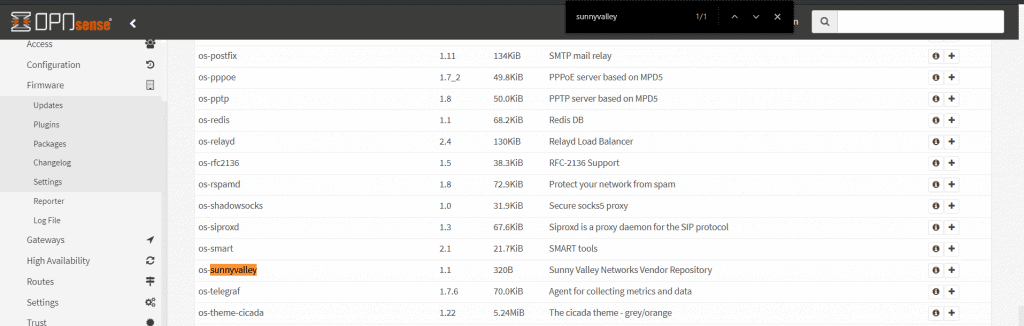

Nach dem Öffnen der Plugins-Seite können Sie die installierten und nicht installierten Plugins anzeigen. Sie können mit der Tastenkombination Strg + F nach dem Schlüsselwort

os-sunnyvalleysuchen und dann die Eingabetaste drücken, um die Komponenten des Zenarmor-Plugins zu finden.

Abbildung 2. Installation von

os-sunnyvalleyauf der OPNsense-Firewall -

Danach sollten Sie auf die Plus-+ Schaltfläche neben dem

os-sunnyvalley-Sunny Valley Networks Vendor-Repository- klicken, dann werden Sie zur Registerkarte Update-Menü weitergeleitet. -

Nach der Installation können Sie das

os-sunnyvalley-Plugin in der Plugin-Menüleiste als installiert sehen. Wenn Sie das Zenarmor-Plugin nicht sehen können, aktualisieren Sie bitte Ihre Web-Oberfläche mit der F5-Taste.Abbildung 3. Überprüfung des

os-sunnyvalley-Plugins als Installation auf OPNsense -

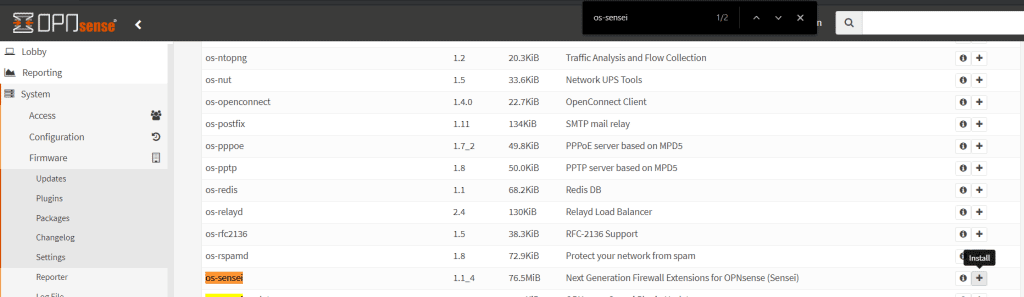

Sie sollten auch

os-senseiinstallieren - Next Generation Firewall-Erweiterungen für OPNsense-. Sie können es mit der Tastenkombination Strg + F herausfinden, und Sie können die Plus-Taste + klicken, um es zu installieren.

Abbildung 4. Installation des

os-sensei-Plugins auf OPNsense -

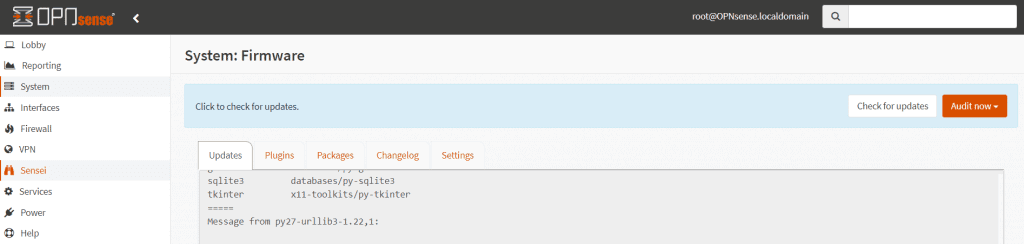

Nach der Installation von Zenarmor sollten Sie das Zenarmor-Menü in der linken Seitenleiste der OPNsense-Weboberfläche sehen. Wenn Sie das Zenarmor-Menü nicht sehen konnten, können Sie die Web-Oberfläche mit der F5-Taste aktualisieren, um die Installation zu überprüfen.

Abbildung 5. Überprüfung des Zenarmor-Menüs in der OPNsense-Weboberfläche

-

Nach der Überprüfung der Installation müssen Sie den Initial Configuration Wizard für Zenarmor abschließen, damit es vollständig betriebsbereit ist. Für weitere Informationen zur Erstkonfiguration von Zenarmor auf OPNsense, siehe bitte die offizielle Dokumentation.

Obwohl die bevorzugte Methode zur Installation von Zenarmor die Weboberfläche ist (siehe Anweisungen hier), können Sie das Plugin auch über die Befehlszeilenschnittstelle per SSH oder direkten Systemzugang installieren. Für weitere Informationen lesen Sie bitte Installation von Zenarmor auf OPNsense über die Befehlszeile.

Warum Zenarmor OPNsense bevorzugt?

Zenarmor verwendet ein FreeBSD-Subsystem namens netmap, um auf rohe Ethernet-Frames zuzugreifen. Netmap ist eine DPDK-ähnliche Kernel-Schnittstelle, die Zenarmor verwendet, um Ihren Ethernet-Adapter mit dem Linux/BSD-Netzwerk-Stack zu verbinden. Dies ermöglicht es Zenarmor, Pakete zu inspizieren und Maßnahmen zu ergreifen, bevor sie ihre Ziele erreichen.

Netmap bietet hochschnellen und effizienten Paket-I/O im Kernel, im Userspace und auf virtuellen Maschinenplattformen an. Es kann Zehntausende von Millionen Paketen pro Sekunde verarbeiten und übertrifft 10G- und 40G-Ports selbst bei kleinen Rahmen.

Netmap ist kompatibel mit FreeBSD, Linux und einigen Versionen von Windows. Für FreeBSD und Linux wird es als einzelnes Kernel-Modul implementiert.

Netmap ist bereits in den neuesten FreeBSD (>= 10.x), OPNsense(r) und pfSense®software-Versionen standardmäßig enthalten und aktiviert. Wenn Sie jedoch Zenarmor im Routed Mode (L3 Mode, Reporting und Blocking verfügbar) auf unterstützten Linux-Distributionen (Ubuntu 18.04 LTS & 20.04 LTS, Centos 7 & 8, Debian 10 und AlmaLinux 1) ausführen möchten, müssen Sie Netmap selbst installieren. Es kann schwierig sein, netmap auf Linux-Betriebssystemen zu installieren. Wenn Sie Informationen darüber benötigen, wie man netmap-Kernelmodule auf Linux (Ubuntu 20.04) installiert, könnte der Artikel Netmap Installation in Linux, geschrieben vom Zenarmor-Team, hilfreich sein.

Um alle Filterfunktionen von Zenarmor nutzen zu können, müssen Sie das Netmap-Framework auf Ihrem System installiert haben. Das Zenarmor-Team empfiehlt, Ihre Next-Generation-Firewall auf einem FreeBSD-basierten System auszuführen, da netmap von FreeBSD-basierten Systemen wie OPNsense und pfSense®-Software nativ unterstützt wird und ohne unerwartete Gegenmaßnahmen auf diesen Systemen läuft. Wenn Sie eine auf Linux basierende Firewall wie Ubuntu oder CentOS verwenden möchten, stellen Sie sicher, dass Sie die Netmap-Kernelmodule installieren und beachten Sie, dass es zu Inkompatibilitätsproblemen mit Netmap kommen kann.

Murat Balaban, Gründer und CEO von Zenarmor, erklärt, warum sie die OPNsense-Firewall empfehlen:

Der Grund, warum wir mit OPNsense auf den Markt gehen, ist, dass es bereits die meisten Funktionen bietet, die in den besten kommerziellen Firewalls verfügbar sind. Basierend auf einer sicherheitszentrierten BSD-Distribution, HardenedBSD, haben sie eine Sicherheits-zuerst-Mentalität. Das Produkt ist sehr flexibel, erweiterbar und widerspricht dem allgemeinen Glauben an Open-Source-Produkte, indem es sich als sehr zuverlässig und stabil erweist. Der Versuch, ein vollständiges Firewall-Produkt zu entwickeln, wäre für uns eine totale Ressourcenverschwendung. Anstatt ein vollwertiges Firewall-Produkt zu entwickeln, haben wir uns entschieden, unsere Technologie in eine der besten Open-Source-Netzwerksicherheitsplattformen der Welt zu integrieren.

Welche Funktionen unterscheiden OPNSense von anderen Sicherheitssystemen?

OPNsense ist eine Open-Source-Firewall-Distribution, die auf FreeBSD basiert. OPNsense, das ein Fork von Pfsense ist, wurde 2015 veröffentlicht. Es gibt auch DHCP-Server, DNS-Server, VPNs und andere Dienste zusätzlich zur Firewall. Jede Person, die wenig Erfahrung in der IT hat, kann die OPNsense-Firewall mit dem Zenarmor-Plugin verwenden, das Anwendungssteuerung und Webfilterfunktionen bietet, um ihre Heimnetzwerke einfach vor Cyberangriffen zu schützen. Es kann sowohl auf einem physischen als auch auf einem virtuellen Server installiert werden.

Sie erhalten die folgenden OPNsense-Vorteile, indem Sie die OPNsense-Firewall installieren, um Ihr Heimnetzwerk zu schützen.

-

OPNsense bietet eine Vielzahl von Vorteilen gegenüber den Mitbewerbern, darunter einen Forward-Caching-Proxy, Traffic-Shaping, Intrusion Detection und eine einfache OpenVPN-Client-Konfiguration.

-

Aufgrund des Schwerpunkts auf Sicherheit in OPNsense sind einzigartige Funktionen wie die Möglichkeit, LibreSSL anstelle von OpenSSL zu verwenden (im GUI auswählbar), und eine benutzerdefinierte Version basierend auf HardenedBSD verfügbar.

-

Der zuverlässige Aktualisierungsmechanismus von OPNsense ermöglicht es, kritische Sicherheitsupdates pünktlich bereitzustellen.

-

OPNsense hat eine umfangreiche Liste von Plugins, die für mehrere Benutzer, die verschiedene Anwendungen nutzen, von Vorteil ist.

-

OPNsense hat eine freundliche und hilfsbereite Gemeinschaft. Ein ansprechender Aspekt der OPNSense-Community ist, dass sie in relativ kurzer Zeit eine große Anzahl von Community-Plugins entwickelt hat. OPNsense hat zum Zeitpunkt des Schreibens mehr als 70 verschiedene von der Community beigesteuerte Plugins.

-

Es hat eine intuitive und einfach zu bedienende Web-Benutzeroberfläche, die ohne Unterstützung auskommt, insbesondere für diejenigen, die gerade lernen, wie man eine Firewall benutzt. Ein weiteres benutzerfreundliches Merkmal von OPNsense ist, dass es eine Suchleiste bietet, um ein Menüelement zu finden, dessen Standort man nicht kennt. Es ist offensichtlich, dass OPNSense in Bezug auf Benutzeroberfläche und Benutzerfreundlichkeit glänzt.

Was ist die Next-Generation-Firewall?

Eine Next-Generation-Firewall (NGFW) ist eine Netzwerksicherheitslösung mit Fähigkeiten, die über die eines traditionellen, zustandsbehafteten Firewalls hinausgehen. Eine traditionelle Firewall ermöglicht typischerweise die zustandsbehaftete Inspektion von eingehenden und ausgehenden Netzwerkpaketen. Es erlaubt oder verweigert den Netzwerkverkehr basierend auf Quell-/Ziel-IP, Port und Protokoll. Außerdem filtert es den Verkehr gemäß vordefinierten Richtlinien und bietet ein virtuelles privates Netzwerk.

Andererseits umfasst eine Next-Generation-Firewall Funktionen wie Deep Packet Inspection, Anwendungssteuerung, Webinhaltsfilterung, Eindringungsschutz und cloudbasierte Bedrohungsintelligenz. Also, NGFWs können die neuesten Cyber-Bedrohungen wie Angriffe auf die Anwendungsschicht/L7 und Malware verhindern.

Next-Generation-Firewalls (NGFWs) haben ein hohes Maß an Kontrolle und Sichtbarkeit über die Anwendungen, die sie durch Analyse und Signaturabgleich identifizieren können. Sie können Whitelists oder ein signaturbasiertes Intrusion Prevention System verwenden, um zwischen sicheren und bösartigen Anwendungen zu unterscheiden, die durch SSL-Entschlüsselung erkannt werden. NGFWs haben auch einen Weg, zukünftige Updates zu erhalten, im Gegensatz zu vielen traditionellen Firewalls.

Eine leistungsstarke Next-Generation-Firewall verfügt über die folgenden Fähigkeiten:

-

Es bietet eine schnelle Fähigkeit zur Erkennung von Cyber-Bedrohungen. Es kann Angriffe in Sekunden definieren und Datenverletzungen innerhalb von Minuten erkennen.

-

Es sollte eine Vielzahl von Bereitstellungsoptionen sowie ein flexibles Management bieten. Es sollte in der Cloud oder vor Ort, in virtuellen Umgebungen oder auf Bare-Metal-Servern bereitgestellt werden. Es sollte auch eine breite Palette von Durchsatzgeschwindigkeiten ermöglichen.

-

Es sollte eine umfassende Netzwerktransparenz bieten, indem es aktive Anwendungen und Websites meldet, wo und wann eine Bedrohung entstanden ist, Bedrohungsaktivitäten über Benutzer, Geräte und Netzwerke hinweg.

-

Eine leistungsstarke Next-Generation-Firewall sollte auch über fortschrittliche Erkennungsfähigkeiten verfügen, um fortschrittliche Malware schnell zu identifizieren.

-

Es sollte Cyber-Bedrohungen verhindern, bevor sie eindringen, mit den neuesten Informationen ausgestattet sein, um neue Bedrohungen zu stoppen, und über Webfilterfunktionen verfügen, um Richtlinien auf Hunderten von Millionen von URLs durchzusetzen.