NGFW vs UTM Firewall

Cybersicherheit ist für Unternehmen jeder Größe und Form zu einer Notwendigkeit geworden. Ein weit verbreitetes Missverständnis ist, dass große Unternehmen das Hauptziel für Cyberkriminelle darstellen, aber das ist weit von der Wahrheit entfernt.

Laut einem aktuellen Bericht sind kleine Unternehmen dreimal so wahrscheinlich Ziel eines Cyberangriffs. Kleine Unternehmen haben tendenziell weniger Ressourcen und verfügen nicht über die nötige Sicherheitsexpertise, was sie zu einem leichteren Ziel für solche Angriffe macht.

Cybersicherheitspraktiken helfen sicherzustellen, dass Ihre Daten frei von Diebstahl und Schäden durch jeglichen Austausch außerhalb Ihres Netzwerks sind. Es hilft auch, Ihr Netzwerk vor externen Bedrohungen zu schützen, die versuchen könnten, die Integrität Ihres Systems zu gefährden.

Einer der wichtigsten Teile jedes Cybersicherheitssystems ist Ihre Firewall. Firewalls stellen die erste Verteidigungslinie dar, da alle Informationen, die in Ihr Netzwerk gelangen und durch Ihr Netzwerk hindurchgehen, von der Firewall überprüft werden. Denken Sie daran, es als eine Barriere zwischen Ihrem internen Netzwerkperimeter und dem externen Internet zu betrachten. Während Firewalls immer als Technologie beschrieben wurden, die dazu dient, unerwünschten Netzwerkverkehr zu filtern, haben sie sich weiterentwickelt.

Da die Bedrohungen der Cybersicherheit in Anzahl und Komplexität zunehmen, haben sich auch Firewalls weiterentwickelt, um angemessenen Schutz für Ihr Netzwerk zu bieten. Hier werden wir zwei der modernen Firewall-Typen besprechen: Next-Generation Firewalls (NGFW) und Unified Threat Management (UTM).

Als Unternehmen möchten Sie möglicherweise Ihre Sicherheitslösungen auf dem neuesten Stand halten. Wenn Sie heute nach den gefragtesten Cybersicherheitslösungen suchen, werden Sie NGFW und UTM finden. Wie funktioniert jede? Wie unterscheiden sich diese beiden? Und wie entscheiden Sie, welche für Ihre Geschäftsbedürfnisse am besten geeignet ist? Lesen Sie weiter, um es herauszufinden!

Was ist NGFW?

Zuerst lassen Sie uns verstehen, was NGFW und UTM sind.

Next-Generation Firewalls (NGFW) haben sich aus traditionellen Firewalls entwickelt und gelten als die dritte Generation der Firewall-Technologie. Traditionelle Firewalls würden typischerweise Funktionen wie die zustandsbehaftete Inspektion des ein- und ausgehenden Datenverkehrs bieten, jedoch nur begrenzte Sichtbarkeit in die Anwendungssteuerung ermöglichen.

Next-Generation Firewalls bieten zusätzliche Funktionen wie cloud-basierte Bedrohungserkennung, IDS/IPS, VPN und Antivirus. Darüber hinaus sind sie im Gegensatz zu herkömmlichen Firewalls in der Lage, eine tiefere Sichtbarkeit und Anwendungssteuerung zu bieten. Sie können Whitelists und Signaturabgleich verwenden, um unerwünschte Anwendungen zu identifizieren und sie von sicheren Anwendungen zu trennen, die Zugang zum Netzwerk erhalten. Sie bieten auch eine verschlüsselte Webverkehrsüberprüfung an, damit Sie bösartige Datenpakete daran hindern können, in Ihr Netzwerk einzudringen. Auf diese Weise sind Next-Generation-Firewalls besser ausgestattet, um Malware und andere Netzwerksicherheitsbedrohungen daran zu hindern, in Ihr Netzwerk einzudringen, was traditionelle Firewalls schwerfallen würde.

Gartner definiert Next Generation Firewalls als Firewalls mit Deep-Packet-Inspection, die über die Inspektion und Blockierung von Ports/Protokollen hinausgehen; sie bieten zudem eine Inspektion auf Anwendungsebene, IPS (Intrusion Prevention Systems) und Bedrohungsmanagement.

Einfacher ausgedrückt bieten Next-Generation Firewalls die grundlegenden Funktionen, die traditionelle Firewalls haben, bauen aber darauf auf, um zusätzliche Funktionen anzubieten. Sie sind eine viel fortschrittlichere Version Ihrer traditionellen Firewalls.

Wie funktioniert NGFW?

Denken Sie an Ihre Next-Generation-Firewall wie an einen Verkehrsposten an den Eingangsstellen Ihres Netzwerks. Es wird nur vertrauenswürdige Verkehrsquellen durchlassen und unbekannte IP-Adressen fernhalten. Traditionelle Paketfilter-Firewalls würden den Verkehr basierend auf Port/Protokoll filtern, aber das ist heutzutage nicht mehr effektiv.

Next-Generation-Firewalls bieten eine tiefgehende Paketfilterung und untersuchen den Inhalt einer paketbasierten Anwendung (Schicht 7 des OSI-Modells) weiter, nicht nur deren IP. Frühere Firewalls konnten nur bis zur Schicht 4 (der Transportschicht) Sicherheit bieten. Next-Generation Firewalls sind daher besser in der Lage, verdächtige Aktivitäten zu identifizieren und zu blockieren, sodass Ihr Netzwerk jederzeit sicher bleibt. Next-Generation-Firewalls werden nicht nur diese Deep Packet Inspection mit anderen Technologien zur Filterung von Netzwerkgeräten kombinieren, einschließlich Bedrohungserkennung, integrierter Eindringungserkennung/-verhinderung und Identitätsbewusstsein.

Hier sind einige der grundlegenden Funktionen, die Next-Generation Firewalls bieten:

- Deep Packet Inspection (DPI): Deep Packet Inspection, auch bekannt als Paket-Sniffing, ist eine Funktion, bei der Ihre NGFW den Inhalt aller Datenpakete, die in Ihr Netzwerk eintreten, inspiziert. Es wird dann Datenpakete mit schädlichem Code identifizieren, blockieren oder umleiten.

- Identitätsbewusstsein: Die Next Generation Firewall verwendet identitätsbasierte Richtlinien, um bestimmten Benutzern und Benutzergruppen den Zugriff zu gewähren. Es wird den Benutzer hinter einer IP identifizieren und ihm Zugang gemäß seinem Zugriffslevel gewähren.

- Intrusion Prevention System (IPS): Dieses Sicherheitstool ermöglicht es der Next Generation Firewall, ein Netzwerk auf bösartige Aktivitäten zu überwachen. Wenn es irgendwelche Schwachstellenausnutzungen erkennt, wird es dann präventive Maßnahmen ergreifen, die Berichterstattung und Blockierung umfassen.

- Erweiterte Malware-Erkennung: Next-Generation-Firewalls verwenden fortschrittliche Malware-Erkennung, einschließlich Sandboxing und anderer Sicherheitskontrollen, um Malware zu erkennen und zu verhindern, dass sie in Ihr Netzwerk eindringt.

- Bedrohungsintelligenz: Cybersecurity-Bedrohungen entwickeln sich ständig weiter, und Bedrohungsinformationen helfen, ihnen bei jedem Schritt entgegenzuwirken. Bedrohungsinformationen sind Daten, die von Cloud-Diensten heruntergeladen werden und bekannte IP-Adressen von Spammern, Indikatoren für Kompromittierung (IoC), neue Virustypen usw. enthalten können. Next-Generation Firewalls nutzen Bedrohungsinformationen, um mit den kontinuierlich wechselnden Sicherheitsbedrohungen Schritt zu halten. Es hilft, die nächsten Schritte des Angreifers vorherzusehen und präventive Maßnahmen zu ergreifen.

Was ist die beste NGFW?

In den letzten Jahren haben sich Next-Generation-Firewalls als ein wichtiges Cybersicherheitstool für Unternehmen gegen neu auftretende Bedrohungen etabliert. Viele Anbieter haben ihre Next-Generation-Firewalls auf den Markt gebracht, jeder mit eigenen Funktionen. Angesichts der schieren Menge an Next-Generation Firewalls kann es schwierig sein, die beste für Ihr Unternehmen auszuwählen.

Die Next Generation Firewall, die Sie wählen, sollte neben den oben besprochenen grundlegenden Funktionen, d.h. Deep Packet Inspection, Identitätsbewusstsein, Intrusion Prevention Systeme, erweiterte Malware-Erkennung und Bedrohungsintelligenz, auch die Standard-Firewall-Funktionen umfassen.

Eine der besten Next Generation Firewalls, die Sie heute bekommen können, ist die Zenarmor NGFW von Sunny Valley Networks. Zenarmor® ist eine sofort einsatzbereite, softwarebasierte Firewall, die praktisch überall implementiert werden kann.

Diese Technologie bietet hochmoderne, zukunftsweisende Funktionen, die Open-Source-Firewalls wie OPNsense derzeit nicht haben. Zenarmor kann helfen, wenn Sie eine L4-Paketfilter-Firewall verwenden (alle Open-Source-Firewalls fallen in diese Kategorie) und Funktionen wie Anwendungssteuerung, Netzwerk-Analytik und TLS-Inspektion wünschen.

Es zielt darauf ab, Organisationen vor webbasierten Bedrohungen, Eindringstrategien und verschiedenen bekannten und unbekannten Bedrohungen zu schützen. Es bietet seinen Benutzern eine einfache Bereitstellung, d.h. Sie können es nach Bedarf vor Ort, virtuell oder in der Cloud bereitstellen. Auf diese Weise müssen Organisationen nicht unbedingt in zusätzliche Hardware und unterstützende Infrastruktur investieren. Sie sparen auch zukünftige Kosten, die durch die Wartung der Hardware entstanden wären.

Die folgenden sind die herausragendsten Merkmale von Zenarmor:

-

Kommerzielles Web-/Inhaltsfiltering und Werbeblockierung für über 300 Millionen Domains.

-

Basierend auf cloud-basierten, Echtzeit-Bedrohungsinformationen verhindert es automatisch neue Malware- und Phishing-Angriffe.

-

Außergewöhnliche Netzwerkberichterstattung und -analyse mit Drill-Down-Funktionalität

-

Filtern gemäß Richtlinie

-

Verschlüsselung schützt vor Angriffen

-

Microsoft Active Directory oder OPNsense LDAP Schnittstelle für benutzer- und gruppenbasierte Sicherheit.

-

Cloud-basierte Zentralisierung der Kontrolle

Was ist eine UTM-Firewall?

Jetzt, da wir verstehen, was NGFWs sind, können wir zu UTM- oder Unified Threat Management-Firewalls übergehen.

Unified Threat Management ist ein Sicherheitstool, das normalerweise in einem einzigen Gerät integriert ist und mehrere Funktionen für Ihr Netzwerk bereitstellt und die Benutzer vor zunehmenden Sicherheitsbedrohungen schützt. Einige könnten NGFW und UTM austauschbar verwenden, da sie beide anscheinend die gleichen Funktionen haben. Aber sie haben einen kleinen Unterschied. Darauf werden wir später eingehen.

Zuerst werfen wir einen Blick darauf, wie UTM entstanden ist. Im Jahr 2003 brachten mehrere Cybersicherheits Anbieter ein "All-in-One"-Produkt auf den Markt, um die Sicherheitskonfigurationen wachsender Netzwerke zu verwalten. Bis dahin mussten Organisationen mehrere Geräte und Software einsetzen, die jeweils dafür ausgelegt waren, eine einzige spezifische Funktion wie Webfilterung, Virenschutz, Spamfilterung usw. auszuführen. Aber diese Methode erwies sich als komplex, verwirrend und kostspielig.

Mit der Einführung von UTM mussten Sie nicht mehr mehrere Teile Ihrer Netzwerksicherheit hier und da pflegen, Sie konnten eine einzige UTM-Firewall verwenden. UTM-Firewalls, wie bereits erwähnt, werden durch die Hinzufügung mehrerer Sicherheitsdienste in ein einziges Gerät gebildet. Sie müssen nur dieses eine Gerät verwenden, um Schutz gegen mehrere Arten von Cyberangriffen zu erhalten.

Administratoren passten sich schnell an diese Firewalls an, da sie auch eine All-in-One-Management-Oberfläche boten. Organisationen konnten nun ihre Richtlinien und Regeln zentral verwalten und aktualisieren. Organisationen könnten auch alle Bedrohungen und sicherheitsbezogenen Aktivitäten über einen einzigen Punkt überwachen.

Die Einfachheit und Sichtbarkeit, die Unified Threat Management bot, machten es für Organisationen, insbesondere für KMUs, unglaublich begehrenswert. Kleine Unternehmen, die nicht über die notwendige Infrastruktur oder die Mittel verfügten, um mehrere dedizierte Geräte zu kaufen und zu verwalten. Ein Gerät zu bekommen, das mehrere Bedrohungen bewältigen kann, war machbarer. In vielerlei Hinsicht war UTM die perfekte Lösung für solche Unternehmen.

Wie funktioniert die UTM-Firewall?

IT-Teams müssen robuste Sicherheitspläne entwickeln, um die Vermögenswerte und Aktivitäten ihrer Organisationen vor einer Vielzahl von Bedrohungen zu schützen. Spam-Angriffe, Phishing-Angriffe, Viren, Trojaner, Spyware und alle Arten von Malware können verheerende Auswirkungen auf eine Organisation haben.

Eine einzelne UTM-Firewall kann all diese Funktionen ausführen, und das alles von einem einzigen Gerät aus. Sie verwenden Methoden wie Deep Packet Inspection, Webfilterung, Antivirus und Inhaltsfilterung sowie mehrere Sicherheitsfunktionen, um Ihre Netzwerke zu schützen. Es hilft nicht nur, bösartigen Inhalt, der in Ihr Netzwerk eindringt, zu erkennen, sondern arbeitet auch mit effektiven Algorithmen und Sicherheitsmodulen, die Bedrohungen und potenzielle Angriffssignale im Voraus erkennen. Es wird dann effektive Lösungen anbieten, um diese Angriffe zu mildern und gleichzeitig den Schaden, der dem Netzwerk entstehen könnte, zu minimieren.

Hier sind einige der grundlegenden Funktionen, die Unified Threat Management-Firewalls bieten:

- Antivirus: Die Antivirenfunktionen von UTM helfen Ihnen, sich gegen eine Vielzahl von bösartigen Bedrohungen zu schützen, einschließlich Viren, Trojanern, Spyware und Adware. Ihr Antiviren-Engine wird bekannte Bedrohungsmuster in ihrer Signaturdatenbank mit eingehendem Datenverkehr und Netzwerkgeräten vergleichen und sie daran hindern, ihre Angriffe zu starten.

- Antimalware: Antimalware-Technologie wird Ihnen helfen, sich gegen aufdringliche und bösartige Software zu schützen. Die UTM wird entweder bekannte Malware erkennen, die versucht, auf Ihre Datenströme zuzugreifen, oder eine heuristische Analyse verwenden, um neuartige Malware zu erkennen. Ihr UTM kann auch Sandboxing verwenden, um potenzielle Malware einzuschränken, bevor sie Ihrem System Schaden zufügen kann.

- Firewall: Die UTM-Firewall wird nicht nur den eingehenden Datenverkehr auf potenzielle Viren, Malware, Spam-Angriffe oder Phishing-Angriffe scannen, sondern auch verhindern, dass Geräte innerhalb Ihres Netzwerks sich auf andere verbundene Netzwerke ausbreiten.

- Intrusion Prevention System (IPS): Die Eindringungsprävention wird dazu beitragen, böswillige Bedrohungen proaktiv zu bekämpfen, verdächtige Netzwerkaktivitäten zu identifizieren und den gesamten ein- und ausgehenden Datenverkehr zu überprüfen. Die Eindringungserkennung wird es dem UTM ermöglichen, echte Bedrohungen zu erkennen, indem der Netzwerkverkehr in Echtzeit überwacht wird, und dann die Eindringungsverhinderung nutzen, um präventive Maßnahmen zu ergreifen.

- URL-Filterung: URL-Filterung ermöglicht es dem UTM, den Webverkehr mithilfe vordefinierter Blacklists und Whitelists zu steuern. Auf diese Weise erhalten bestimmte Websites, die auf die Whitelist gesetzt wurden, Zugang, während bestimmten Websites, die auf die Blacklist gesetzt wurden, der Zugang verweigert wird. Benutzer können daher eine verbesserte Kontrolle über Websites und Schutz vor bösartigen URLs erhalten.

Was ist die beste UTM-Firewall?

Die Entscheidung für die richtige UTM-Lösung für unser Unternehmen ist wichtig. Bevor Sie sich für eine entscheiden, werfen Sie einen genauen Blick darauf, was sie zu bieten hat. Ein UTM-Gerät bietet mehrere Sicherheitsfunktionen. Stellen Sie sicher, dass Sie jedes einzelne analysieren, um die Wirksamkeit des Geräts zu verstehen. Nicht alle UTM-Dienstanbieter werden denselben Leistungsumfang oder dieselbe Leistung bieten, daher ist es wichtig, nach einem qualifizierten Dienstanbieter zu suchen.

Suchen Sie nach einem UTM, das einige der oben genannten grundlegenden Funktionen bietet, d.h. Antivirus, Antimalware, Firewall, IPS, URL-Filterung usw. Eine der führenden UTMs heute ist die Watchguard UTM Firebox.

Die Firebox-UTM-Lösungen von WatchGuard bieten ihren Nutzern Unternehmenssicherheit, ohne sich mit der Komplexität oder den Kosten eines gesamten Sicherheitsgeräts auseinandersetzen zu müssen. Ihr zentral verwaltetes UTM bietet stattdessen vollständige Netzwerktransparenz. Laut Watchguard ermöglicht ihre UTM-Firewall Unternehmenssicherheit "unabhängig von Größe oder technischer Expertise". Sie behaupten weiter, "eine einfache Bereitstellung, einfache Nutzung und Verwaltung zu bieten, während sie die stärkste Sicherheit möglich machen".

Hier sind einige der grundlegenden Funktionen, die die Watchguard UTM Firebox hat:

-

Firewall

-

Virtuelles privates Netzwerk (VPN)

-

Antivirus

-

Intrusion Prevention Systeme (IPS)

-

Webfilterung

-

Anwendungsprotokollinspektion

-

Tiefenpaketinspektion

-

URL-/Domain-Filterung

-

Anwendungssteuerung

-

Malwareerkennung und Sandboxing

-

Datenverlustprävention (DLP)

Ist eine NGFW im Vergleich zu einer UTM-Firewall erforderlich?

Nein, eine NGFW ist nicht erforderlich, wenn Sie bereits eine UTM-Firewall implementiert haben. Aber das hängt mehr von der Art der Organisation ab, die Sie haben, und von den Anforderungen an Ihre Sicherheit.

UTM-Geräte sollen eine einfache Verwaltung ermöglichen. Sie entstanden, als Organisationen das Bedürfnis verspürten, sich vor neuen und ausgeklügelten Cybersecurity-Bedrohungen zu schützen. Aber diese Geräte sind besser für kleine Unternehmen geeignet als für große Unternehmensumgebungen.

Dies wurde offensichtlich, als UTM-Lösungen in Unternehmensumgebungen eingesetzt wurden, die eine hohe Anzahl eingehender Datenpakete gleichzeitig verarbeiten mussten. In diesem Fall war ein einzelnes Gerät nicht geeignet und führte oft zu Leistungsproblemen. Aber wenn sie in kleinen und mittelständischen Unternehmen eingesetzt werden, scheint dies kein Problem mehr zu sein. Ein einzelnes UTM-Gerät kann die meisten ihrer Sicherheitsbedürfnisse effektiv erfüllen, sodass Sie kein separates NGFW benötigen.

Next-Generation-Firewalls sind daher besser für größere Unternehmen geeignet. Sie bieten die meisten Funktionen, die Sie für eine kohärente Sicherheitskonfiguration benötigen, insbesondere die tiefgehende Paketinspektion und die Anwendungsübersicht. Diese Funktionen ermöglichen eine dynamischere und effizientere Kontrolle über Sicherheitsherausforderungen. Für ein größeres Unternehmen, das NGFW verwendet, wäre die gleichzeitige Nutzung eines UTM nicht die richtige Wahl.

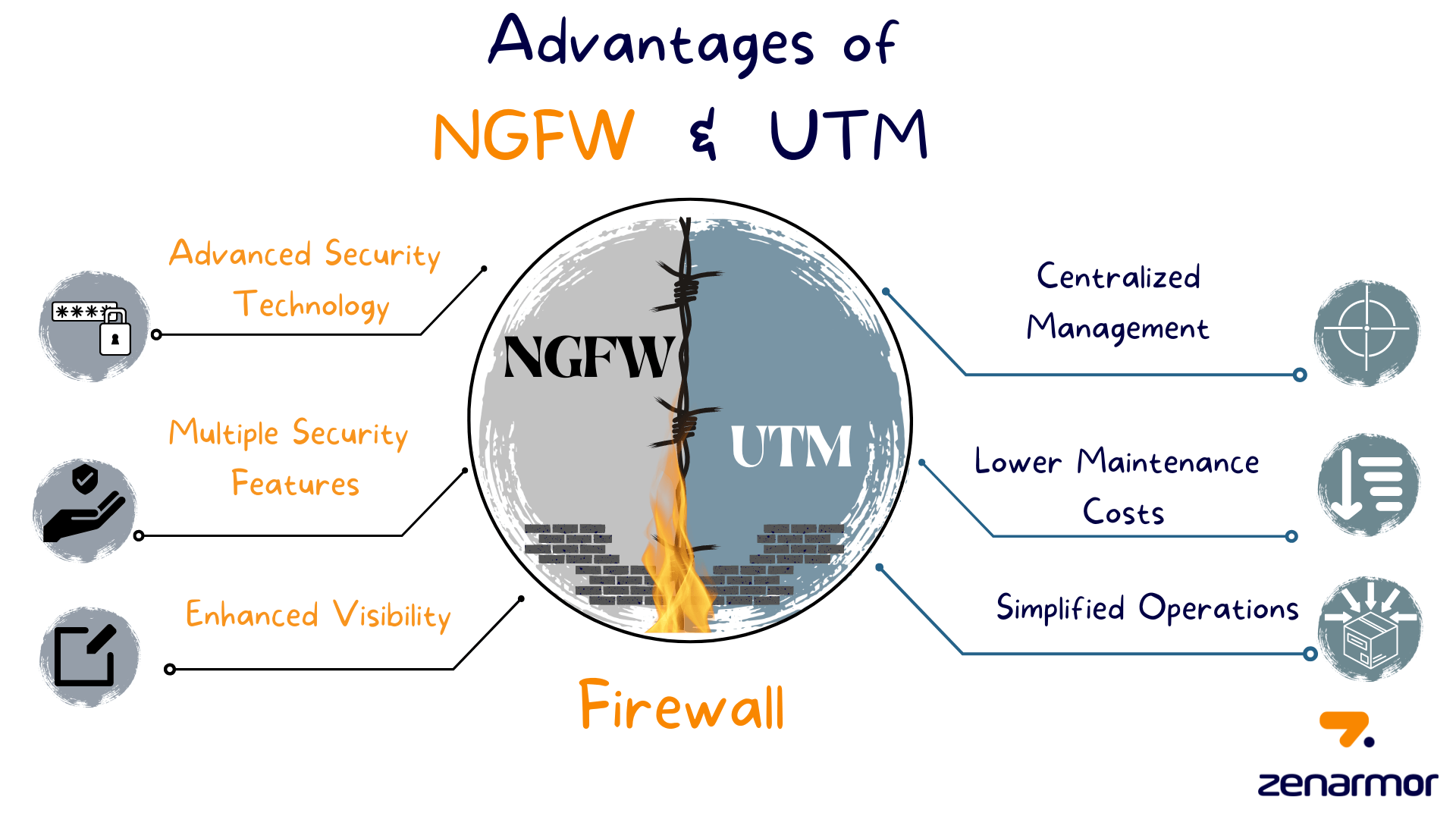

Was sind die Vorteile von NGFW und UTM-Firewalls?

Hier sind einige der wichtigsten Vorteile von Next-Generation Firewalls und UTM-Firewalls:

Die Vorteile von NGFW sind wie folgt:

-

Fortschrittliche Sicherheitstechnologie: Mit einer sich ständig verändernden Bedrohungslandschaft ist es wichtig, Ihre Sicherheit auf dem neuesten Stand zu halten. Next-Generation Firewalls bieten nahtlose Upgrades an allen Sicherheitsstellen, um sicherzustellen, dass Sie selbst vor den neuesten aufkommenden Bedrohungen geschützt sind. Es nutzt Bedrohungsinformationen, um bösartige Malware oder Bedrohungen zu identifizieren, die möglicherweise Zugriff auf Ihr Netzwerk erlangen könnten.

-

Mehrere Sicherheitsfunktionen: Next Generation Firewalls sind mit mehreren Sicherheitsfunktionen ausgestattet, die Sie traditionell separat mit separater Hardware installieren müssten. Dies bietet eine einfache Bereitstellung und Verwaltung und vereinfacht auch Ihr Sicherheitsnetzwerk.

-

Erweiterte Sichtbarkeit: Next-Generation-Firewalls bieten einige unglaublich nützliche Funktionen, die sie als Sicherheitswerkzeug hervorheben. Anwendungssteuerung und tiefgehende Paketinspektion sind unglaubliche Funktionen, die helfen, zwischen sicheren und bösartigen Anwendungen zu unterscheiden.

Die Vorteile von UTM-Firewalls sind unten aufgeführt:

- Zentralisierte Verwaltung: UTM-Firewalls funktionieren als ein einziges Gerät, anstatt mehrere Geräte zu benötigen, um Ihre Sicherheitsbedürfnisse zu erfüllen. Administratoren können daher eine Vielzahl von Bedrohungen von einer einzigen Konsole aus verwalten.

- Geringere Wartungskosten: UTM-Firewalls werden in Form eines einzigen Geräts bereitgestellt. Traditionell mussten Organisationen verschiedene Geräte einsetzen, um jeden Sicherheitsvektor zu bewältigen. Unternehmen müssten einen großen Teil ihres Einkommens für die Wartung dieser Geräte aufwenden. UTM-Firewalls reduzieren diese Wartungskosten erheblich.

- Vereinfachte Operationen: UTM-Geräte verbinden mehrere Netzwerksicherheitsfunktionen zu einem einfachen, vereinfachten Werkzeug. Unternehmen, die nicht über das technische Fachwissen verfügen, um mit fortschrittlichen Sicherheitswerkzeugen umzugehen, können daher von solchen Lösungen profitieren.

Abbildung 1. Vorteile von NGFW- und UTM-Firewalls

Was sind die Nachteile von NGFW und UTM-Firewalls?

Hier sind einige der größten Nachteile von Next-Generation Firewalls und UTM-Firewalls:

Die Nachteile von NGFW sind wie folgt:

-

Überbeanspruchung der Systemressourcen: NGFWs neigen dazu, mehr Ressourcen als traditionelle Firewalls zu beanspruchen und sind ebenfalls langsamer. Wenn Sie Ihre Firewall bereitstellen, versuchen Sie, einen IT-Administrator zu haben, der die Sicherheitsarchitektur versteht. Jemanden von Grund auf zu schulen, wird zu viel Zeit in Anspruch nehmen und könnte Sie viel mehr kosten.

-

Es könnte für kleine Unternehmen zu kostspielig sein: NGFWs sollen langfristig Kosten sparen, und das kann für große Unternehmen von Vorteil sein, aber kleinere Unternehmen könnten Schwierigkeiten haben, in solche Lösungen zu investieren. Glücklicherweise bietet Sunnyvalley Networks Zenarmor NGFW zu erschwinglichen Preisen für Kleinunternehmer an.

-

Konfigurationen können komplex sein: Der Kauf Ihrer NGFW ist nur der erste Schritt, und der einfachste, wenn man so will. Die Konfiguration und Verwaltung dieser Tools kann unglaublich kompliziert sein, besonders wenn Sie immer auf eine traditionelle Firewall der ersten Generation gesetzt haben.

Nachteile von UTM-Firewalls sind unten aufgeführt:

- Einzelner Ausfallpunkt: Während die Verwendung eines einzelnen Geräts für alle Ihre Sicherheitsbedürfnisse in mancher Hinsicht vorteilhaft sein kann, ist es auch eine der größten Schwächen von UTM. Es fungiert als einzelner Ausfallpunkt. Jeder, der Ihr Netzwerk lahmlegen möchte, muss nur das UTM ins Visier nehmen.

- Leistungsprobleme: Wenn ein UTM-Gerät eine große Anzahl von Anwendungen oder Clients verarbeiten muss, kann dies zu einer verschlechterten Leistung Ihres Netzwerks führen.

- Abhängigkeit vom einzelnen Anbieter: Viele Organisationen betrachten die Verwendung von UTMs nicht als den besten Ansatz für Netzwerksicherheit, da man von einem einzigen Anbieter abhängig werden könnte. Der beste Ansatz ist, Sicherheitstools von mehreren Anbietern zu verwenden, damit, selbst wenn die Produktendpunkte eines Anbieters eine Sicherheitsbedrohung nicht erkennen, das Produkt des zweiten Anbieters dies tun kann.

Was sind die Unterschiede zwischen NGFW und traditionellen Firewalls?

Traditionelle Firewalls beziehen sich auf die 1. und 2. Generation von Firewalls, während neue und fortschrittliche NGFWs zur 3. Generation gehören. Es gibt viele Unterschiede zwischen den beiden Typen in der Funktionsweise und dem Schutz, den sie bieten.

Zum einen schützen traditionelle Firewalls nur die Schichten 1 bis 4 (die Transportschicht), während NGFWs Schutz durch die Schichten 2-7 (bis zur Anwendungsschicht) bieten.

Traditionelle Firewalls fehlen Anwendungsbewusstsein und Kontrolle, während NGFWs Anwendungsbewusstsein besitzen und Administratoren erlauben, anwendungsspezifische Regeln festzulegen.

Traditionelle Firewalls fehlen auch mehrere Funktionen, die NGFWs jetzt bieten, einschließlich Deep Packet Inspection, Intrusion Prevention Systems, Bedrohungsintelligenz, erweiterter Bedrohungsschutz, Sandbox-Integration usw. Dies macht NGFW besser ausgestattet, um eine breitere Palette von Bedrohungen zu filtern und zu verwalten.

Einfach gesagt, traditionelle Firewalls bieten Ihnen möglicherweise grundlegenden Schutz, können jedoch niemals die umfassenden Funktionen bieten, die NGFWs mit sich bringen. Unternehmen, die einen tiefergehenden Schutz gegen ausgeklügelte Cyberangriffe benötigen, sind besser beraten, Next-Generation Firewalls zu verwenden.

Was sind die Unterschiede zwischen NGFW und UTM-Firewall?

Auf den ersten Blick bieten sowohl NGFW als auch UTM nahezu ähnliche Netzwerksicherheitsfunktionen. Sie werden beide verwendet, um Ihr Netzwerk vor neuen und aufkommenden Bedrohungen zu schützen. Allerdings unterscheiden sie sich in einigen wenigen Punkten.

Zum Beispiel können bei UTM vorab festgelegte Dienste hinzugefügt werden, die Sie nicht benötigen. NGFW hingegen ermöglicht es Ihnen, die Dienste auszuwählen, die Sie in Ihr Netzwerk integrieren möchten. Sie können einige Schutzmaßnahmen aktivieren und andere deaktivieren, UTM wird Ihnen diese Funktion nicht bieten.

NGFWs und UTMs unterscheiden sich auch in ihrem Leistungsniveau. UTMs schneiden in Umgebungen mit hohem Verkehrsaufkommen, die oft in größeren Unternehmen vorkommen, nicht gut ab, wo stattdessen NGFWs bevorzugt werden. Ähnlich kann es für kleine Unternehmen (wo der Datenfluss geringer ist) sein, dass NGFWs zu kostspielig und zu komplex sind, aber UTM-Lösungen möglicherweise besser geeignet sind.

Ist die UTM-Firewall eine traditionelle Firewall? Ist die UTM-Firewall eine traditionelle Firewall?

Nein, UTM ist keine traditionelle Firewall. UTMs wurden 2004 entwickelt, kurz bevor NGFWs auf den Markt kamen (um 2009). UTMs sollten die Art und Weise vereinfachen, wie Organisationen die Sicherheit ihrer Netzwerke verwalteten. Traditionelle Firewalls erforderten, dass Sie separate Geräte für spezifische Funktionen bereitstellen. Andererseits fungierten UTM-Firewalls als ein einziges Gerät, das alle Ihre Netzwerksicherheitsbedürfnisse abdeckte.