Was ist Network Detection and Response (NDR)?

Netzwerke expandieren in die Cloud und wachsen regelmäßig in Größe und Komplexität. Dies hat zu einer beispiellosen Menge an Daten geführt, die das verteilte Netzwerk durchqueren, und schafft damit die ideale Umgebung für feindliche Akteure, sich zu verstecken. Das Netzwerk ist das bequemste Mittel, um Cyberangriffe zu starten, und Cyber-Bedrohungsakteure entwickeln ständig Techniken weiter, die die Netzwerksicherheitslösungen von Unternehmen umgehen. Diese neuartigen Risiken erfordern fortschrittliche Netzwerksicherheitslösungen wie Network Detection and Response (NDR), um sie zu verhindern und zu erkennen.

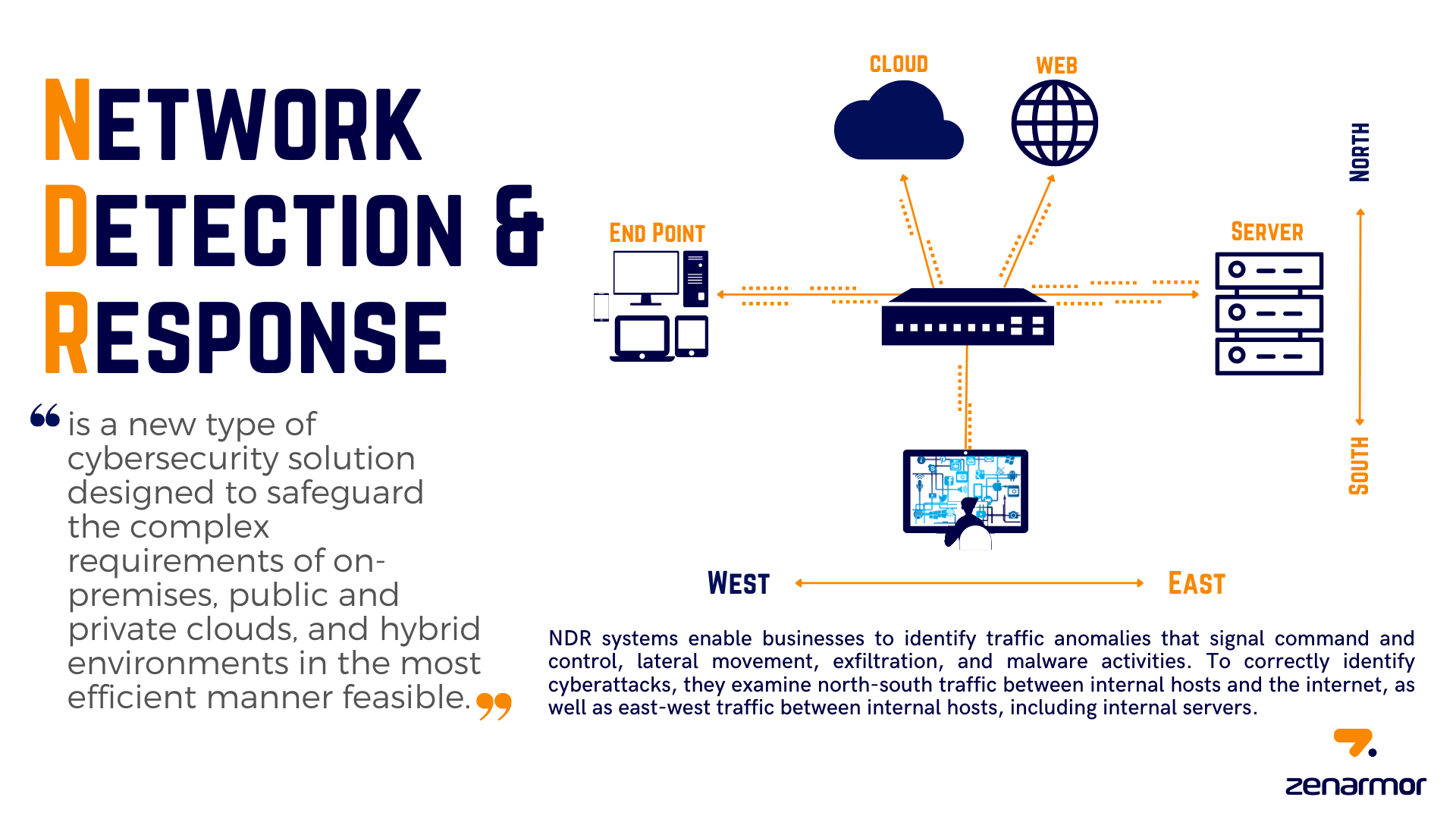

NDR ist eine neue Art von Cybersicherheitslösung, die entwickelt wurde, um die komplexen Anforderungen von On-Premises-, öffentlichen und privaten Clouds sowie hybriden Umgebungen auf die effizienteste Weise zu schützen.

Netzwerk-Erkennung und -Reaktion (NDR)-Lösungen überwachen kontinuierlich Ihr Unternehmensnetzwerk, indem sie den gesamten Netzwerkverkehr sammeln, um eine beispiellose Sichtbarkeit zu gewährleisten, und Verhaltensanalysen, maschinelles Lernen und künstliche Intelligenz nutzen, um Cyber-Bedrohungen und anomales Verhalten zu erkennen und auf diese Bedrohungen zu reagieren, indem sie sich mit anderen Cybersicherheitslösungen integrieren.

NDR-Systeme ermöglichen es Unternehmen, Verkehrsabweichungen zu identifizieren, die auf Kommando- und Kontrollaktivitäten, laterale Bewegung, Exfiltration und Malware-Aktivitäten hinweisen. Um Cyberangriffe korrekt zu identifizieren, untersuchen sie den Nord-Süd-Verkehr zwischen internen Hosts und dem Internet sowie den Ost-West-Verkehr zwischen internen Hosts, einschließlich interner Server.

Wenn NDR mit anderen Sicherheitslösungen wie Protokollanalyse-Tools (SIEM) und Endpoint Detection and Response (EDR) integriert wird, können Netzwerkblindstellen geschlossen und eine robustere Cybersicherheitsstrategie entwickelt werden. NDR-Lösungen bieten umfassendere Daten als EDR-Tools, die auf Endpunkte beschränkt sind. Sie bieten auch detailliertere Daten als SIEMs, die auf Protokolldaten angewiesen sind, die von Angreifern manipuliert werden können und nicht so granular sind wie die von NDR-Systemen verwendeten Netzwerkpaketdaten.

NDR-Systeme verbessern die Sicherheitsfähigkeiten, indem sie Reaktionen auf Bedrohungen automatisieren, was es den Sicherheits- und Netzwerkoperationsteams ermöglicht, effizienter zu kommunizieren und zu einer verbesserten Erkennung und Minderung führt. Darüber hinaus verringern NDR-Lösungen die Belastung der Sicherheitsressourcen, sodass die Mitarbeiter sich auf andere wichtige Aufgaben konzentrieren können.

In diesem Artikel werden wir behandeln, was Network Detection and Response (NDR) ist, wie es funktioniert, warum Organisationen NDR-Lösungen benötigen und welche Vorteile sie bei der Implementierung einer NDR-Lösung in ihrer IT-Infrastruktur erhalten. Darüber hinaus erfahren Sie, was EDR und XDR sind und wie sich NDR von ihnen unterscheidet.

Was bedeutet NDR?

Network Detection and Response (NDR) ist eine Cybersicherheitslösung, die das gesamte Netzwerk der Organisation überwacht, um Cyberbedrohungen und anomales Verhalten mithilfe von nicht signaturbasierten Werkzeugen oder Techniken zu identifizieren und auf diese Bedrohungen entweder mit nativen Funktionen oder durch Integration mit anderen Cybersicherheitswerkzeugen zu reagieren. Anfang der 2010er Jahre entwickelten sich Technologien zur Netzwerkdetektion und -reaktion (NDR) weiter, um ausweichende Bedrohungen im Netzwerk zu identifizieren und zu stoppen, die nicht leicht mit etablierten Angriffsmustern oder Fingerabdrücken blockiert werden konnten.

Netzwerkerkennungs- und Reaktionssysteme (NDR) erkennen abnormale Netzwerkaktivitäten mithilfe einer Kombination aus nicht signaturbasierten, fortschrittlichen Analyseansätzen wie maschinellem Lernen und künstlicher Intelligenz. Dies hilft den Teams, auf Angriffe und Verkehrsabweichungen zu reagieren, die von traditionellen Sicherheitstechnologien übersehen wurden.

Abbildung 1. Was ist NDR?

Warum brauchen Sie NDR?

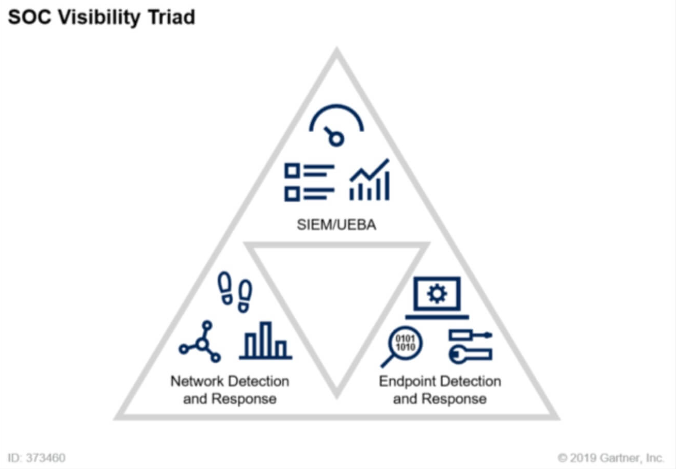

Die Leute denken oft, dass Security Information and Event Management (SIEM) und Endpoint Detection and Response (EDR) Lösungen ausreichen, um Unternehmensnetzwerke zu schützen. Obwohl diese Tools den IT-Sicherheitsteams den Einstieg erleichtern, sind Netzwerke für clevere Angreifer zu einem wertvolleren Ziel geworden, da IoT-Geräte, Cloud-Computing und digitale Transformation populärer geworden sind. Dies macht NDR-Lösungen zu einem wesentlichen Bestandteil der SOC Visibility Triad zur Auffindung von Bedrohungen. Netzwerk-Erkennung und -Reaktion (NDR) ist entscheidend für die Sicherheit der IT-Infrastruktur.

Gartner empfiehlt, dass Sicherheitsteams alle drei Arten von Cybersicherheitslösungen (SIEM, EDR und NDR) verwenden, um eine Sichtbarkeitstriad des Security Operations Centers (SOC) zu schaffen. Dies ist eine proaktive Methode, um die Chancen zu verringern, dass ein Bedrohungsakteur lange genug in einem privaten Netzwerk bleibt, um zu bekommen, was er will.

Um ein Unternehmen vor Cyber-Bedrohungen zu schützen, sind umfassende Netzwerktransparenz und fortschrittliche Bedrohungsvorbeugungs- und Erkennungsfähigkeiten erforderlich. Traditionelle, signaturbasierte Erkennungstechniken sind häufig gegen moderne Bedrohungen erfolglos und vermitteln Organisationen ein falsches Sicherheitsgefühl. NDR-Sicherheitslösungen bieten Unternehmen eine zusätzliche Schicht der Bedrohungsverhinderung und netzwerkbasierte Sicherheitsfunktionen.

Eine Sicherheitslösung, die sich auf die Erkennung konzentriert, versucht, eine potenzielle Gefahr zu identifizieren und verlässt sich dann auf einen Sicherheitsanalysten, um eine Incident-Response basierend auf einem generierten Alarm durchzuführen. Das bedeutet, dass die Incident Response erst nach dem erfolgreichen Angriff erfolgt, und schnelle und automatisierte Cyberangriffe möglicherweise bereits ihr Ziel erreicht haben, bevor ein Alarm erkannt und eine Reaktion eingeleitet wird. Ein NDR-Sicherheitssystem umfasst automatisierte Reaktionsfähigkeiten, die es ermöglichen, einen Angriff zu verhindern, bevor Schaden entsteht, anstatt erst im Nachhinein zu reagieren.

Signaturbasierte Erkennungsalgorithmen, die von zahlreichen veralteten Sicherheitslösungen wie klassischen Antivirenprogrammen und Intrusion Detection Systemen (IDS) verwendet werden, sind bei der Erkennung zeitgenössischer Bedrohungen ineffektiv. Von Cyberkriminellen verwendete Malware ist häufig so gestaltet, dass sie von Kampagne zu Kampagne variiert, wodurch Signaturen sofort nach ihrer Erstellung obsolet werden. Eine NDR-Lösung nutzt ausgeklügelte Erkennungsfähigkeiten, die auf maschinellem Lernen und Datenanalyse basieren, um neuartige Cyber-Bedrohungen zu identifizieren und darauf zu reagieren, für die noch keine Signaturen entwickelt wurden.

Moderne IT-Umgebungen vergrößern die Angriffsfläche und erschweren die Cyberabwehr noch weiter. Mit dem Aufstieg von Cloud-Anwendungen und "Bring Your Own Device" (BYOD)-Richtlinien, die es ermöglichten, dass mobile Geräte, Drittanbieterdienste und IoT-Geräte überall vorhanden sind, starb die traditionelle Vorstellung eines Netzwerkperimeters. IoT-Geräte sind besonders problematisch, da Updates vom Hersteller langsam sein können und die Endpunktsicherheit schwer einzurichten ist. Mit dem Aufkommen von 5G-Netzen wird das IoT-Sicherheitsproblem viel schlimmer werden. Dies liegt daran, dass 5G eine neue Ära von Unternehmens-IoT-Geräten mit neuen Risiken und Schwachstellen mit sich bringen wird, sowie viel mehr Verkehr, den es zu überwachen und zu sichern gilt.

NDR ist eine großartige Lösung. Wenn Ihr Team in einer Umgebung mit Internet of Things (IoT), Betriebstechnologie (OT) oder industriellen Steuerungssystemen (ICS) arbeitet, können Sie keine Agenten für die endpunktbasierte Erkennung installieren. Zum Beispiel können Organisationen mit Supervisory Control and Data Acquisition (SCADA)-Systemen NDR verwenden, um den Datenverkehr zwischen Geräten zu überwachen und zu inspizieren und Warnungen über Protokolle zu senden, die selten gesehen werden.

Digitale Transformationsprojekte, die Cloud, Mobile und IoT umfassen, erschweren es den Sicherheitsteams, verdächtigen Datenverkehr zu erkennen, und erleichtern es Hackern, in ein privates Netzwerk einzudringen. Sicherheit in der Cloud ist besonders schwierig, da Fehler unbemerkt bleiben können und Cloud-Forensik auf ihre eigene Weise schwierig ist. Gartner sagt, dass bis 2025 der Kunde für 99 Prozent der Sicherheitsfehler in der Cloud verantwortlich sein wird.

"Verschlüsselung überall" ist ein Vorstoß, der das Problem verschärft. Verschiedene Quellen sagen, dass der Großteil des Verkehrs heute verschlüsselt ist, was es schwierig macht, diesen Verkehr zu überwachen. Angreifer können ihr eigenes schlechtes Verhalten im verschlüsselten Datenverkehr verbergen, um den Netzwerkperimeter zu überwinden oder lateral innerhalb des Netzwerks zu bewegen. 91 Prozent der Organisationen befürchten, dass sie durch Verschlüsselung und die Nutzung der Cloud die Sicherheitsübersicht verlieren werden.

Ein weiteres Problem ist, dass das Remote-Arbeiten den Bedarf an Fernzugriff auf Netzwerke erhöht hat und damit die Gefahr für Unternehmensnetzwerke. Die persönlichen Computer und mobilen Geräte, die die Mitarbeiter nutzen, um auf das interne Netzwerk zuzugreifen, wurden möglicherweise nicht strengen Malware-Scan-Verfahren unterzogen. Die Nutzung von VPNs und Proxy-Vermeidungs-Apps durch Mitarbeiter, die die laxen Fernzugriffsrichtlinien eines Unternehmens umgehen können, verschärft das Problem. Durch das Infizieren des Geräts eines entfernten Benutzers mit Malware, beispielsweise durch einen Phishing-Versuch, können Angreifer schnell in das Netzwerk eines Unternehmens eindringen.

NDR ist eine gute Option für Sicherheitsteams, die mit einer einzigen Lösung sehen möchten, was in On-Premise-, Remote- und Cloud-Umgebungen vor sich geht. NDR ist der beste Weg für Ihr Team, alles in Ihrem Netzwerk zu sehen und sich keine Sorgen darüber machen zu müssen, was es nicht sehen kann.

Durch die Bereitstellung von Echtzeit-Netzwerktransparenz ermöglicht eine NDR-Lösung die Erkennung von verborgenen schädlichen Aktivitäten wie APT, Ransomware und komplexen Lieferkettenangriffen wie SUNBURST. Angenommen, Gegner könnten Ihre Verteidigung durchdringen und über Drittanbieter-Apps Zugang zu Ihrem Netzwerk erhalten. In diesem Fall hätten sie nicht genügend Zeit, um ihre laterale Bewegung und Infektion anderer Netzwerkstandorte zu beginnen, da die NDR-Lösung sie identifizieren und sofort das Sicherheitspersonal alarmieren würde.

Wie funktioniert NDR?

Laut dem Gartner Market Guide 2020 für Network Detection and Response verwenden NDR-Lösungen nicht-signaturbasierte Methoden wie maschinelles Lernen oder andere analytische Techniken, um verdächtige Aktivitäten in Unternehmensnetzwerken zu erkennen. NDR-Tools analysieren kontinuierlich Rohdatenverkehr und/oder Flussprotokolle, wie Net Flow, um Modelle zu erstellen, die die typische Netzwerkaktivität widerspiegeln. Wenn NDR-Tools anormale Verkehrsströme identifizieren, werden Alarme ausgelöst. Die Reaktion ist ein weiterer entscheidender Bestandteil von NDR-Lösungen.

Im Gegensatz zu vielen Protokollverwaltungs- und Sicherheitsanalytikpaketen, die Sicherheitshinweise betonen, analysieren NDR-Systeme Rohdaten des Netzwerkverkehrs, um Gefahren zu identifizieren. Während sie auch als passives Netzelement eingesetzt werden können, das Daten über SPAN-Ports von Netzwerkswitches oder physische TAPs sammelt, können immer mehr NDR-Systeme auch Netzwerkverkehrsdaten aus bestehender Netzwerkinfrastruktur, wie z.B. Netzfirewalls, sammeln, was die Bereitstellung erleichtert.

Hochleistungsfähige Network Detection and Response (NDR) Lösungen nutzen leistungsstarke Methoden des maschinellen Lernens und der künstlichen Intelligenz, um die Taktiken, Techniken und Verfahren des Angreifers zu modellieren, die in der MITRE ATT&CK Architektur dokumentiert sind, um die Aktionen des Angreifers präzise zu erkennen. Sie legen sicherheitsrelevante Informationen offen, extrahieren hochpräzise Daten und korrelieren Ereignisse über Zeit, Benutzer und Anwendungen hinweg, um den Ermittlungsaufwand erheblich zu reduzieren. Darüber hinaus übertragen sie Sicherheitsmeldungen und Bedrohungskorrelationen an Sicherheitsinformations- und Ereignismanagementlösungen (SIEM) für umfassende Sicherheitsbewertungen.

NDR-Systeme gehen über die bloße Bedrohungserkennung hinaus; sie reagieren in Echtzeit auf Bedrohungen durch native Kontrollen oder bieten eine Vielzahl von Integrationen mit anderen Cybersicherheitswerkzeugen oder -lösungen wie Sicherheitsorchestrierung, Automatisierung und Reaktion (SOAR).

Einige Werkzeuge und Methoden, die häufig von NDR-Lösungen verwendet werden, sind wie folgt:

-

Signaturen: Signaturbasierte Erkennungsmethoden verwenden einen einzigartigen Identifikator namens Indicator of Compromise (IOC), um eine bekannte Bedrohung in der Zukunft zu finden. Signaturen funktionierten früher gut, aber in einer Welt, in der maßgeschneiderte Malware, Malware-Toolkits und nicht-malwarebasierte Angriffe wie Credential-Replay verbreitet sind, wird der Prozess, einzigartige Identifikatoren zum Schutz vor bekannten Bedrohungen zu verwenden, immer weniger nützlich. Fast 75 % des gesamten Netzwerkverkehrs heute ist verschlüsselt. Dies ist Teil eines wachsenden Trends, der signaturbasierte Werkzeuge nutzlos macht, da sie den Inhalt nicht betrachten können, der benötigt wird, um bestimmte Arten von IOCs zuzuordnen. NDR-Systeme gehen über die signaturbasierte Erkennung hinaus und untersuchen den Netzwerkverkehr mit maschinellem Lernen und Datenanalytik. Dies ermöglicht es ihnen, Muster zu erkennen und Anomalien in den Netzwerkdaten zu identifizieren, wodurch die Erkennung von bösartigem oder verdächtigem Datenverkehr ermöglicht wird.

-

Bedrohungsintelligenz-Feeds: Bedrohungsintelligenz-Feeds sind Datenströme, die Informationen über bereits entdeckte Cyber-Bedrohungen enthalten. Netzwerk-Erkennungs- und Reaktionssysteme nutzen Bedrohungsinformationen sowohl aus dem Inneren als auch von außerhalb des Unternehmens. Wenn Bedrohungsinformationen aktuell und nutzbar sind, können sie NDR-Lösungen dabei helfen, bekannte Bedrohungen zu finden oder mehr Informationen über eine erkannte Netzwerk-Anomalie zu liefern, damit diese nach Risiko eingestuft werden kann. Die Hauptfunktion einer NDR-Lösung besteht darin, SOC-Analysten Informationen über die aktuelle Sicherheitslage und Bedrohungen ihres Netzwerks zu bieten. Das NDR erzeugt einen Strom von Sicherheitswarnungen, die potenziell schädlichen und verdächtigen Netzwerkverkehr hervorheben.

-

Statistische Analyse: Statistische Analysen sind eine gute Möglichkeit, zu verstehen, wie Menschen handeln, und einige NDR-Anbieter vermarkten sie manchmal als "KI". Diese können von einfacher Ausreißeranalyse (z.B. welche URL in dieser Gruppe von Geräten nicht gesehen wurde) bis hin zu grundlegender Bayes'scher Analyse von Netzwerkverkehrsmustern und anderen statistischen Methoden reichen. In der Regel wird eine Stichprobe verwendet, um eine Basislinie zu finden, die dann dazu dient, herauszufinden, welche Aktivität sich vom normalen Netzwerkverkehr unterscheidet. Dies ermöglicht es SOCs, den normalen Netzwerkverkehr zu modellieren und verdächtigen Verkehr, der außerhalb des normalen Bereichs liegt, zu identifizieren. NDR-Sicherheitssysteme scannen den Netzwerkverkehr und extrahieren Muster, die auf abnormale oder verdächtige Verbindungen hinweisen könnten. Diese Informationen werden von der NDR-Lösung verwendet, um automatisierte Antworten zu generieren, und an die Analysten des Security Operations Center (SOC) gesendet, um ihre Ermittlungen bei Vorfällen zu unterstützen.

-

Maschinelles Lernen: Maschinelles Lernen nutzt die Rechenleistung von Computern, um eine große Menge an Daten zu analysieren und genauere Vorhersagen zu treffen. Mit NDR-Lösungen können Machine-Learning-Modelle Verhaltensanalysen nutzen, um "unbekannte" Bedrohungen für Ihr Netzwerk zu finden. Algorithmen, die maschinelles Lernen verwenden, können Cyber-Bedrohungen voraussehen (wie Ports, die zum ersten Mal verwendet werden und zuvor nie genutzt wurden), was die Triage und Behebung beschleunigt. Maschinenlernmodelle werden auch verwendet, um mögliche Bedrohungen basierend auf dem, was in der realen Welt passiert, neu zu priorisieren.

-

Heuristiken: Heuristische Analyse findet Bedrohungen, indem sie Daten nach Dingen durchsucht, die seltsam erscheinen. In NDR-Lösungen machen Heuristiken signaturbasierte Erkennungsmethoden leistungsfähiger, indem sie es ihnen ermöglichen, über bekannte Bedrohungen hinauszuschauen und verdächtige Merkmale in unbekannten Bedrohungen und veränderten Versionen bekannter Bedrohungen zu finden. Einige Unternehmen, die Netzwerksandboxen verkaufen, betrachten die dateibasierte Malware-Analyse als eine Art von Netzwerkverhaltensanalyse.

-

Bedrohungsschutz: Neben der Benachrichtigung von Sicherheitsanalysten über potenzielle Gefahren können NDR-Lösungen auch automatisch und proaktiv handeln, um Cyberangriffe zu vereiteln. Bedrohungsschutz umfasst den Einsatz von Firewalls und anderen Sicherheitsmaßnahmen, um zu verhindern, dass verdächtiger oder bekannter schädlicher Datenverkehr sein beabsichtigtes Ziel erreicht und den Angriff unterbricht.

Was sind die Vorteile von Netzwerk-Detection und -Reaktion?

Netzwerk-Detektions- und Reaktions (NDR)-Werkzeuge und -Lösungen bieten die folgenden Vorteile:

-

Verbesserte Sichtbarkeit: Network Detection and Response (NDR)-Tools überwachen alle Verkehrsflüsse, sei es beim Ein- und Austritt aus dem Netzwerk oder innerhalb des Netzwerks, damit die Teams die erweiterte Netzwerksichtbarkeit haben, die erforderlich ist, um Sicherheitsprobleme unabhängig von der Quelle der Bedrohung zu identifizieren und zu beheben.

NDR-Systeme beobachten buchstäblich jedes einzelne Netzwerkereignis, das ein Angreifer erzeugt. Es sei denn, der Angreifer erlangt direkten Zugang zu der einen Seite, die die anvisierten, wichtigen oder sensiblen Daten enthält, muss er/sie Hunderte von Netzwerkoperationen durchführen, um das gewünschte Endergebnis zu erzielen. NDR-Lösungen sind in der Lage, all diese Ereignisse zu erkennen, selbst die frühen netzwerkbasierten Kommando- und Kontroll- sowie Entdeckungsoperationen, die selten, wenn überhaupt, ein Protokollereignis erzeugen. Darüber hinaus werden NDR-Produkte in den späteren Phasen eines Angriffs eingesetzt, wie z.B. bei lateraler Bewegung und Exfiltration.

Unternehmen verpassen häufig interne Recon- oder Entdeckungsbemühungen, die die längste und iterativste Phase eines aktiven Angriffs sein können, wenn sie den Netzwerkverkehr nicht überwachen. Sie werden kaum jemals auf Netzwerkaktivitäten wie Portscans, Netzwerkscans, Kommando- und Kontrollkommunikation oder andere netzwerkbasierte Angriffstechniken stoßen.

-

Schnelle Bedrohungsreaktion: NDR ordnet bösartiges Verhalten einer bestimmten IP-Adresse zu und führt forensische Analysen durch, um zu bestimmen, wie sich Angriffe lateral in einer Umgebung ausgebreitet haben. Dies ermöglicht es den Teams, festzustellen, welche anderen Geräte möglicherweise infiziert sind, was zu einer schnelleren Incident-Response, Bedrohungscontainment und Schutz vor negativen geschäftlichen Auswirkungen führt.

-

Optimierte Sicherheitsoperationen im Security Operations Center (SOC): KI-gesteuerte NDR-Lösungen sind automatisiert und verbessern die Sicherheitserkennung und die Effizienz des Security Operations Centers (SOC) erheblich, indem sie vollständige Angriffsrekonstruktionen und Informationen bereitstellen, die benötigt werden, um schnell und gründlich auf Warnungen zu reagieren.

-

Cloud-basierte Analytik: Die heutigen Technologien zur Netzwerkerkennung und -reaktion werden über die Cloud bereitgestellt. Mit dieser cloud-nativen Strategie müssen Teams keine neuen Log-Server vor Ort mehr aufbauen, um Netzwerkdaten zu sammeln und zu analysieren. Darüber hinaus können moderne NDR-Plattformen Netzwerkprotokolle von aktuellen Netzwerksicherheitsprodukten wie Netzwerk-Firewalls sammeln, wodurch die Notwendigkeit für dedizierte Netzwerksensoren entfällt. NDR-Systeme bieten umfassende Sichtbarkeit und Bedrohungserkennung mit geringem Aufwand.

-

Verbesserte Genauigkeit: NDR-Systeme bieten einen umfassenden Kontext, um alle Netzwerkaktivitäten eines Angreifers zu sehen, was die Genauigkeit der Angriffserkennung verbessern kann. Sie können alle Aspekte der Taktiken und Techniken eines Angreifers sehen, einschließlich Netzwerkaufklärungsaktivitäten, Benutzeranmeldeinformationen, die für laterale Bewegungen verwendet werden, administrativer Verhaltensweisen, Zugriff auf seltene Dateifreigaben, Kommando- und Kontrollseiten und potenziell den Endpunktprozess, der für das Netzwerkereignis verantwortlich ist. Durch die Triangulation des Angreifers aus vielen Angriffsperspektiven können NDR-Produkte eine deutlich höhere Sicherheit bieten, dass ein Angriff im Gange ist. Diese Validierung beseitigt die Fehlalarme, die die Mehrheit der Sicherheitsprodukte betreffen. Zum Beispiel kann ein Benutzerkonto, das einen anomalen Zugriff auf einen Dateifreigabe oder eine Internetdomain hat, die selten aufgerufen wird, auch mit einem Hostgerät in Verbindung gebracht werden, das ungewöhnliche Portscans oder Internetkommunikationen durchführt. Durch die Bewertung verschiedener Verhaltensvariablen und den Vergleich des aktuellen Verhaltens mit einer Basislinie kann die Erkennungsgenauigkeit verbessert werden.

-

Fortschrittliche Erkennungstechnologie: Network Detection and Response (NDR) Systeme wenden nicht-signaturbasierte Erkennungsansätze wie Verhaltensanalytik und maschinelles Lernen an, um atypische Netzwerkaktivitäten zu erkennen, die von herkömmlichen Technologien übersehen werden.

-

Echtzeitanalyse: Network Detection and Response (NDR)-Lösungen analysieren rohe Netzwerk-Telemetrie in Echtzeit oder nahezu in Echtzeit und bieten rechtzeitig Warnungen an, um den Teams zu ermöglichen, die Reaktionszeiten auf Vorfälle zu verkürzen.

-

Zeit- und Kosteneinsparungen: Network Detection and Response (NDR) bieten Reaktionsfähigkeiten, die die menschliche Incident-Response und Bedrohungssuche erhöhen oder Operationen automatisieren können, um den Teams Zeit zu sparen. Darüber hinaus spart das NDR-System Geld mit einem einzigen, leistungsstarken Erkennungs- und Reaktionstool, das in On-Premises-, Cloud- und Hybridumgebungen funktioniert.

-

Netzwerkverhaltensanalyse: Netzwerk-Detektions- und Reaktionstools (NDR) erstellen eine Basislinie dessen, was regelmäßiges Netzwerkverhalten ausmacht, und benachrichtigen Sicherheitsteams über ungewöhnlichen Netzwerkverkehr, der außerhalb dieses Bereichs liegt.

-

Compliance: NDR-Lösungen sind nützlich, um Compliance-Lücken zu schließen.

Welche Arten von Cyberangriffen erkennt NDR?

Die vier häufigsten Arten von Cybersicherheitsbedrohungen, die von NDR-Lösungen identifiziert wurden, sind:

-

Insider-Angriffe: Mitarbeiter oder Auftragnehmer beteiligen sich an einer Vielzahl von Aktionen, wie dem Zugreifen auf, Stehlen und Ändern von Dateien und Daten, dem Ändern von Zugriffsberechtigungen und dem Installieren von Malware.

-

Externe Angriffe: Externe Angreifer, die Social Engineering, Exploits, Brute-Force-Angriffe oder andere Techniken nutzen, um Anwendungen oder Endpunkte zu durchdringen, legitime Benutzeranmeldeinformationen zu erlangen, Kommando und Kontrolle einzurichten, lateral zu bewegen und Daten zu stehlen, zu ändern oder zu zerstören.

-

Risikobehaftete Aktivitäten: Mitarbeiter, die gut gemeint, aber nachlässig sind, können ihre Firmen Angriffen aussetzen. Das Teilen von Benutzerkonten, das Offenlegen sensibler Daten gegenüber unbefugten Personen und das Gewähren von Fernzugriff auf Endpunkte sind Beispiele für riskantes Verhalten.

-

Unbekannte Malware: Externe Angreifer, die unerkannte Malware verwenden, um Netzwerk-Hosts zu infizieren und zu übernehmen.

Was sind die NDR-Tools?

Die Auswahl der richtigen NDR-Lösung für Ihre Organisation und Ihr Budget kann aufgrund der Vielzahl an verfügbaren Optionen schwierig sein. Um eine effektive Netzwerk-Erkennungs- und Reaktionslösung für Ihre Organisation auszuwählen, müssen Sie eine Reihe von Variablen berücksichtigen. Zuerst müssen Sie entscheiden, ob überwachtes oder unüberwachtes maschinelles Lernen für Sie am vorteilhaftesten wäre. Sie müssen auch entscheiden, ob ein verwaltetes, betriebenes oder automatisiertes NDR-System am besten zu Ihnen passt. Weitere wichtige Überlegungen umfassen:

-

Was sind die Gesamtkosten des Eigentums?

-

Welche Reaktionstechnik, menschlich oder automatisiert, erfüllt am besten Ihre Sicherheitsziele?

-

In welchem Maße ist der Support des Anbieters in Ihrer Region verfügbar?

-

Ist die KI-Funktion des NDR-Systems vollständig oder teilweise regelbasiert?

-

Wie hoch sind die Raten für falsch-positive und falsch-negative Erkennungen?

-

Bietet die Lösung automatisierte Alarm-zu-Handlung-Prozesse an?

Einige der auf dem Markt verfügbaren NDR-Lösungen sind unten in alphabetischer Reihenfolge aufgeführt:

-

Arista NDR

-

Blue Hexagon

-

Cisco StealthWatch

-

Darktrace

-

ExtraHop Reveal(x)

-

IBM QRadar

-

IronNet

-

LogRhythm

-

RSA NetWitness

-

Vectra AI

Wie integrieren Sie eine Lösung zur Netzwerküberwachung und -reaktion?

NDR-Lösungen werden oft in Verbindung mit anderen Sicherheitslösungen als Teil eines umfassenderen Ansatzes verwendet.

NDR-Lösungen können in bestehende Systeme integriert werden. Diese Technologien bieten eine effiziente Erkennung von Netzwerkbedrohungen, während sie weniger Reibung mit SOCs verursachen. Verlassen auf Sensoren, die an einem SPAN- oder TAP-Port implementiert sind, können NDRs den Netzwerkverkehr passiv überwachen. Wie Sie ein NDR-Tool mit anderen Cybersicherheitslösungen wie SOAR, SIEM oder Cloud- und Unternehmensnetzwerken integrieren, wird im Folgenden erklärt:

-

NDR-Integration mit SOAR: Viele NDR-Integrationen erfolgen in großen Unternehmen mit ausgereiften SOCs, die es vorziehen, ihre eigenen Playbooks und Workflows für eine Reaktion zu nutzen. Daher bieten viele NDR-Anbieter Integrationen mit SOAR-Plattformen von Anbietern wie Splunk und Swimlane an.

-

NDR-Integration mit SIEM: SOCs können NDR-Lösungen nahtlos mit SIEMs integrieren, wodurch vollständige Sichtbarkeit innerhalb bestehender Workflows ermöglicht wird, während gleichzeitig ein Wechsel zu NDR für tiefere Analysen nach Bedarf ermöglicht wird.

-

NDR-Integration mit Workloads in öffentlichen oder privaten Clouds: Da viele Unternehmen Daten und Arbeitslasten in die Cloud verlagern, ist die Integration von NDR-Funktionen in öffentliche Cloud, private Cloud und hybride Cloud-Umgebungen sehr sinnvoll. Eine solche Integration ermöglicht es, die Netzwerkaktivität über viele Bereiche hinweg zu überwachen und bietet umfassenden Schutz.

-

NDR-Integration mit Unternehmensnetzwerken: Bei der Bereitstellung der Netzwerkdrohungserkennung sind NDR-Systeme darauf ausgelegt, den SOCs wenig Komplexität zu bringen. NDRs verwenden Sensoren, die von einem SPAN- oder TAP-Port gestartet werden, um den Netzwerkverkehr passiv zu überwachen.

Wie hat sich die Netzwerkdetektion und -reaktion entwickelt?

Im Jahr 2020 identifizierte Gartner mit der Veröffentlichung des Marktführers für Netzwerk-Erkennung und -Reaktion erstmals NDR als eine eigenständige Cybersicherheitskategorie. NDR hat in den letzten Jahren erheblich an Popularität gewonnen und wird schnell zu einem unverzichtbaren Cybersicherheitswerkzeug für Unternehmen.

Tatsächlich ist NDR einer der drei Säulen von Gartners SOC Visibility Triage Sicherheitsarchitektur, neben Security Information & Event Management (SIEM) und Endpoint Detection & Response (EDR). NDR liefert entscheidende Netzwerkdaten, die die anderen Säulen ergänzen, um Sicherheitsexperten einen umfassenden Einblick in Bedrohungen zu geben.

Abbildung 2. SOC-Sichtbarkeitsdreieck

Mit der Enthüllung der SOC Visibility Triad sagt Gartner:

Aufgrund der zunehmenden Komplexität von Bedrohungen müssen Unternehmen zahlreiche Datenquellen zur Bedrohungserkennung und -reaktion nutzen. Ohne den Einsatz von Agenten ermöglichen netzwerkbasierte Lösungen technischen Experten, ein schnelles Bedrohungsbewusstsein über ein gesamtes Ökosystem zu erlangen.

Das Überwachen des Netzwerkverkehrs ist keine neue Sache. Anfangs wurden Netzwerk-Metadaten gesammelt, um zu untersuchen, wie das Netzwerk gut funktioniert. Aber als die Datenmenge zunahm, konnten viele Organisationen die Netzwerkaktivität nicht zu ihrem Vorteil nutzen, wodurch sie als ungenutzte Ressource für die Cyberabwehr blieb.

Schließlich wurden Computer leistungsstark genug, um Schritt zu halten, was es Unternehmen ermöglichte, den Netzwerkverkehr zu überwachen und Verhaltensanalysen zu nutzen, um Sicherheitslücken zu finden. Diese Technologie wurde zunächst Netzwerkverkehrsanalyse (NTA) genannt. Obwohl NTA immer noch in den Sicherheitsoperationen-Zentren (SOCs) von Unternehmen verwendet wird, hat sich die Markt-Kategorie verändert und erweitert, um Netzwerk-Erkennung und -Reaktion einzuschließen. Organisationen legen zunehmend Wert auf die Fähigkeit von NDR-Lösungen, auf Bedrohungen zu reagieren, die von Netzwerkverkehrsanalysetools gefunden werden, die sich hauptsächlich auf Bedrohungen konzentrieren, die nur gefunden werden können und meist einfache Variationen bekannter Bedrohungen sind.

NDR-Lösungen basieren nun auf zunehmend fortschrittlicheren Verhaltensanalysen, maschinellem Lernen und künstlicher Intelligenz (KI) für Cloud-, virtuelle und lokale Netzwerke. Durch den Einsatz dieser Technologien haben NDR-Anbieter Organisationen dabei geholfen, ihre Fähigkeit zur Auffindung von Bedrohungen zu verbessern, herauszufinden, wie sicher und riskant diese sind, und immer mehr der Aufgaben zu automatisieren, die Analysten früher manuell erledigt haben, wie das Abrufen relevanter kontextueller Telemetrieinformationen von Drittanbietern und die Verwendung standardisierter Ermittlungsleitfäden, um Bedrohungen weiter nach Risiko zu bewerten, sodass sie sich auf Triage und schnelle Reaktion konzentrieren können. Mit Hilfe von Machine-Learning-Modellen können fortschrittliche NDR-Tools sowohl bekannte unbekannte Cyber-Bedrohungen als auch brandneue Zero-Day-Bedrohungen finden.

Die Überwachung des Netzwerkverkehrs auf Angriffe ermöglicht es Sicherheitsteams, aktive Angreifer so früh wie möglich im Angriffszyklus zu identifizieren. Dennoch haben NDR-Tools trotz ihrer Vorteile ihre Einschränkungen. Sie sind nur in der Lage, Netzwerkprotokolle zu analysieren und können keine Endpunktereignisse wie Prozessinformationen, Registrierungänderungen oder Systembefehle überwachen oder verfolgen. Sie sind nicht in der Lage, Cloud- oder Identitätsdaten oder andere wichtige Sicherheitsinformationsquellen zu untersuchen. Mehrere Datenquellen müssen analysiert werden, um bösartige Aktivitäten im Falle eines komplexen Angriffs zu identifizieren und zu bestätigen. Teuer in der Bereitstellung und Wartung, schaffen isolierte Cybersicherheitswerkzeuge wie NDR-Lösungen mögliche blinde Flecken und erfordern, dass Sicherheitsanalysten zwischen Konsolen wechseln, um den Kontext zu erhalten.

Traditionelle Systeme zur Erkennung und Reaktion auf Netzwerke befassen sich ausschließlich mit Netzwerkdaten. Dieser begrenzte Analysebereich kann zu verpassten Erkennungen, einer Zunahme von Fehlalarmen und verlängerten Untersuchungen führen. Diese Mängel verschärfen die Probleme, mit denen viele Sicherheitsteams bereits konfrontiert sind, wie zu viele isolierte Technologien, zu viele Warnungen und unzureichende Zeit.

Was ist der Unterschied zwischen EDR und NDR?

EDR ist eine Abkürzung für Endpoint Detection and Response. Endpoint Detection and Response (EDR) dient dazu, Endpunktangriffe zu erkennen und abzuwehren, die typischerweise Netzwerkendpunkte wie Computer, Telefone und Server ins Visier nehmen. Darüber hinaus kann ein EDR Analysen, einen Kontext für die Analysen, die Verhinderung potenziell schädlicher Aktivitäten und die Wiederherstellung des Systems bereitstellen. Statt eine einzelne Anwendung oder ein Programm zu sein, ist ein EDR im Allgemeinen ein System, das aus Komponenten besteht, die unterschiedliche Sicherheitsaufgaben erfüllen. Antivirus-Software, automatisierte Analysen und forensische Lösungen, Endpunktüberwachung und -verwaltung sowie Alarmierungssysteme für Sicherheitsteams sind Beispiele für die Komponenten. Mit diesen Werkzeugen ist ein EDR in der Lage, Vorkommnisse effizient zu verhindern, unmittelbare Gefahren zu mindern und die Situation nach einem Vorfall zu beheben.

Ähnlich wie EDR nutzt NDR ein Set von ausgeklügelten automatisierten Algorithmen, um Cyberereignisse zu vermeiden, bestehende Bedrohungen zu reduzieren, potenzielle Netzwerkverletzungen zu beheben und das Sicherheitsteam über Netzwerkerkenntnisse zu informieren. NDR kann cloudbasiert, vor Ort oder virtuell sein und nutzt maschinelles Lernen, um unbekannte und erkannte Netzwerkrisiken zu entdecken. NDR untersucht die Gesamtheit des Netzwerkverkehrs, um Einblick in potenzielle Cyber-Bedrohungen zu erhalten und bietet Echtzeit-Netzwerksichtbarkeit. Diese Werkzeuge ergänzen sich hervorragend, obwohl viele Unternehmen NDR nicht so gut nutzen, wie sie könnten.

EDR und NDR existieren am Arbeitsplatz, um aufzuzeichnen und zu überwachen, Analysen bereitzustellen, das Team über verdächtige Aktivitäten zu informieren und eine potenzielle Cyberkrise zu verhindern. Der Unterschied zwischen EDR und NDR besteht darin, dass NDR die Kommunikation innerhalb des Netzwerks überwacht, was zu einer Echtzeit-Netzwerktransparenz führt. EDR konzentriert sich auf die Überwachung und Verhinderung von Angriffen auf Endpunkte, die oft PCs und Server ins Visier nehmen. Deshalb kann EDR hinterhältige Angriffe von Cyberkriminellen übersehen, aber NDR kann sie erkennen. EDR ist die Perspektive des Systems auf Bodenniveau, während NDR die Luftperspektive ist. NDR wird als vollständiger angesehen als EDR, obwohl seine Konfiguration viel komplizierter und kostspieliger sein kann. Aus diesem Grund entscheiden sich die meisten KMUs für EDR anstelle von NDR.

Ob EDR oder NDR besser zu Ihrer Organisation passt, ist es unerlässlich, beide zu haben, da sie rund um die Uhr präventiven, sofortigen und nachträglichen Cyberschutz bieten. Die automatischen Funktionen von EDR und NDR sparen Ihrem Cybersicherheitsteam Zeit und Geld und bieten ihnen wichtige Warnungen und Analysen in Echtzeit, sodass sie Systemanfälligkeiten verstehen und beheben können, bevor sie ausgenutzt werden können.

Was ist XDR?

Erweiterte Erkennung und Reaktion, oder XDR, ist eine neuartige Methode zur Erkennung und Reaktion auf Bedrohungen. XDR erweitert den Sicherheitsbereich über eine einzelne Datenquelle hinaus, wie z.B. Endpunkt-, Netzwerk-, Cloud- oder Identitätsdaten, und erkennt, dass die Untersuchung von Vorfällen in isolierten Silos ineffektiv ist. XDR-Plattformen kombinieren automatisch Daten aus verschiedenen Quellen und setzen künstliche Intelligenz (KI) ein, um unentdeckte Cyber-Bedrohungen zu erkennen. Im Vergleich zu eigenständigen Sicherheitstechnologien verbessert dies die Sichtbarkeit und Effizienz. Folglich werden die Untersuchungen in den Sicherheitsoperationen optimiert, wodurch die benötigte Zeit zur Entdeckung, Überprüfung und Reaktion auf Angriffe verkürzt wird.

Forrester Research sagt, dass XDR ist:

Die Entwicklung von EDR, die die Bedrohungserkennung, -untersuchung, -reaktion und -jagd in Echtzeit optimiert. XDR vereint sicherheitsrelevante Endpunkt-Erkennungen mit Telemetrie aus Sicherheits- und Geschäftstools wie E-Mail-Sicherheit, Netzwerk-Analyse und Sichtbarkeit, Cloud-Sicherheit, Identitäts- und Zugriffsmanagement und mehr. Es ist eine cloud-native Plattform, die auf Big-Data-Infrastruktur basiert, um Sicherheitsteams Flexibilität, Skalierbarkeit und Automatisierungsmöglichkeiten zu bieten.

Gartner empfiehlt:

Erweiterte Erkennung und Reaktion definieren eine einheitliche Plattform zur Erkennung und Reaktion auf Sicherheitsvorfälle, die automatisch Daten aus vielen proprietären Sicherheitskomponenten sammelt und korreliert. Führungskräfte im Bereich Sicherheits- und Risikomanagement sollten die Risiken und Vorteile einer XDR-Lösung bewerten.

Was ist der Unterschied zwischen XDR und NDR?

NDR und XDR zielen beide darauf ab, Unternehmen bei der Erkennung und Reaktion auf Bedrohungen zu unterstützen. Der wesentliche Unterschied liegt in der Datenquelle, der Analysetechnik und den Anforderungen, die erforderlich sind, um aus den verschiedenen Datenquellen Nutzen zu ziehen.

| NDR | XDR | |

|---|---|---|

| Datenquelle | - Traffic-Mirror, - Netzwerk-Tap, - Cloud-Flussprotokolle (vor Ort, virtuell, hybrid oder öffentliche Cloud) | -NGFW-Geräte, die den Netzwerkverkehr analysieren, - Kombination von Endpunkt-Agenten, die das Verhalten von Host-Prozessen analysieren, - andere Datenquellen |

| Bereitstellungsort | - Rechenzentrum, - Außerhalb der Bandbreite in der Cloud, - Remotestandorte, - Keine Agenten | - Agenten auf jedem Endpunkt, - NGFW-Geräte sowohl intern als auch am Perimeter für bessere Sichtbarkeit |

| Bereitstellungsmethode | Geringer Bereitstellungsaufwand | Hoher Bereitstellungsaufwand |

| Leistungsfaktoren | Kein negativer Leistungseinfluss | Bei der Überwachung des Ost-West-Verkehrs wird die Leistung beeinträchtigt |

| Kernansatz | Best in class: Um Vendor-Lock-in zu verhindern, ist ein speziell entwickeltes NDR für die passive Überwachung des L2-L7-Netzwerkverkehrs erforderlich, das maschinelles Lernen einsetzt und nativ mit Bedrohungsdaten, SIEM und EDR verbunden ist. | XDR-Lösungen sind oft anbieter-spezifisch, wodurch Drittanbieter-Connectoren auf die Datenanreicherung wie Bedrohungsdaten-Feeds beschränkt sind. |

Tabelle 1. NDR vs XDR

| XDR | EDR | NDR | |

|---|---|---|---|

| Umfang | Endpunkte, Hosts, Netzwerk und Verkehr zwischen Geräten sowie schließlich Anwendungen | Endpunkte und Hosts | Netzwerk- und zwischen-Geräte-Verkehr |

| Absicht | Sichtbarkeit/Transparenz auf vielen Sicherheitsebenen (Netzwerk, Endpunkt, Apps), Identifizierung bekannter und unbekannter Bedrohungen, Schwachstellenbewertung, Alarmierung und Reaktion, ganzheitliche Überwachung und Minderung, Konsolidierung und Vereinfachung von Ereignissen sowie gezielte Reaktion. | EDR priorisiert die Sicherheit von Endpunkten und Zugangsbereichen. Dies ist das Ergebnis von Infiltration, Überwachung, Minderung, Schwachstellenbewertung, Alarmierung und Reaktion. | Die Sichtbarkeit und/oder Transparenz des Netzwerkverkehrs zusätzlich zur Erkennung bekannter und unbekannter Risiken und lateraler Bewegungen, Alarmierung und Maßnahmen. |

| Methoden | - Maschinelles Lernen, - Techniken und Verfahren (TTPs), - Identifizierung der Taktiken des Angreifers, - Erkennung bösartigen Verhaltens,- Anomalieerkennung und - Analyse von Indicators of Compromise (IoCs). | - TTP-Analyse,- Analyse von Indicators of Compromise (IoCs),- Erkennung bösartigen Verhaltens,- Signaturen und maschinelles Lernen. | - Indicator of Attack (IoA),- maschinelles Lernen. - Anomalieerkennung,- Benutzerverhalten |

| Herausforderungen | Integration mit anderen Anbieterlösungen. | Fortgeschrittene anhaltende Bedrohungen (APT), Ransomware und mehr. | Fortgeschrittene anhaltende Bedrohungen (APT), Ransomware und mehr. |

Tabelle 2. XDR vs EDR vs NDR

Netzwerkdetektion und -reaktion vs. Netzwerkverkehrsanalyse

Ein Großteil der Verwirrung über NDR rührt daher, dass es mit der Netzwerkverkehrsanalyse (NTA) verbunden ist. Der Prozess des Sammelns und Analysierens von Netzwerkverkehr wird NTA genannt. NDR ist ein Teil des NTA-Sets.

Die Netzwerkverkehrsanalyse, oder NTA, ist der Prozess, die Verfügbarkeit eines Netzwerks zu überwachen. NTA kann ungewöhnliche Aktivitäten erkennen, die auf Probleme mit den Abläufen oder der Sicherheit hinweisen könnten. Durch das Führen eines Protokolls über das, was jetzt und in der Vergangenheit passiert, kann die NTA betriebliche Probleme wie Netzwerkverlangsamungen finden. NTA kann Probleme wie Malware-Angriffe und die aktive Nutzung von Protokollen und Chiffren, die geknackt werden können, finden. Indem es den Menschen erleichtert wird, zu sehen, was in NTA vor sich geht, können diese blinden Flecken beseitigt werden.

Es gibt viele Möglichkeiten, mit NTA umzugehen, aber der beste Weg ist über NDR.

NDR fügt den Echtzeitüberwachungs- und Analysefunktionen, die NTA bereits durchführt, integrierte Reaktionsfähigkeiten hinzu. Die vollständigsten NDR-Lösungen verwenden Sicherheitsochestrierung, Automatisierung und Reaktion (SOAR)-Technologie, um Reaktionsoptionen einfacher zu nutzen und zu automatisieren.

Was ist der Unterschied zwischen NDR und IPS?

Intrusion Prevention Systeme (IPS) verwenden ihre exploit-orientierten, vorprogrammierten Signaturen, um Administratoren zu alarmieren, bösartige Pakete zu löschen, den Zugriff von problematischen Quelladressen zu sperren und Verbindungen zurückzusetzen.

Intrusion Prevention Systeme (IPS) mit ihren hunderten von signaturbasierten Erkennungen identifizieren manchmal harmlose Aktivitäten fälschlicherweise als feindlich und erzeugen Fehlalarme. Falsch-positive Ergebnisse verschwenden die Arbeit der Sicherheitsanalysten und können zu Alarmmüdigkeit führen, was die Wahrscheinlichkeit erhöht, dass ein legitimer Alarm nicht untersucht wird und ein präventiver Verstoß stattfinden kann.

Systeme der Kategorie Network Detection & Response (NDR) unterstützen Sicherheitsteams dabei, schädliche Aktionen präzise zu identifizieren und zu untersuchen sowie automatische Reaktionen auf echte Bedrohungen auszulösen, mit einer weit geringeren Wahrscheinlichkeit von Fehlalarmen als IPS-Produkte.

Aufgrund ihrer Tendenz, falsche Warnungen zu erzeugen, können Intrusion Prevention Systeme SOC-Teams nicht immer dabei helfen, Signale von Rauschen zu unterscheiden. Neue Signaturen müssen erstellt werden, was ein arbeitsintensiver und zeitaufwändiger Prozess ist, der menschliche Beteiligung erfordert. Infolgedessen könnten IPS-Systeme Schwierigkeiten haben, neue oder sich entwickelnde Bedrohungen zu identifizieren. Dieser mögliche Zeitverzug zwischen der Entdeckung neuer Bedrohungen und der Entwicklung einzigartiger Signaturen könnte schnellen und innovativen Angreifern den Vorteil verschaffen, den sie benötigen, um zwei Schritte vor dem Schutz zu bleiben. Es könnte für eine IPS-Lösung schwierig sein, verschlüsselte Daten ohne Entschlüsselungstools zu bewerten.

Netzwerk-Detektions- und Reaktionstechnologien dekodieren schnell Dutzende von Protokollen und extrahieren Hunderte von maschinellen Lernmerkmalen, um späte Angriffsaktivitäten mit Kontext und Beweisen zu identifizieren, die eine fundierte Reaktion unterstützen.

Da NDR-Lösungen maschinelles Lernen einsetzen, um prädiktive Verhaltensmodelle zu entwickeln, anstatt sich nur auf Signaturen als Basis für die Erkennung zu verlassen, können sie zuvor unbekannte Sicherheitsrisiken und oft übersehene Low-and-Slow-Strategien, -Ansätze und -Prozesse identifizieren.

Wenn Sie derzeit eine IPS-Lösung verwenden, bieten NDR-Systeme reichhaltigere Daten, die die Anzahl der Fehlalarme minimieren und die Zeit zur Entdeckung von Bedrohungen verkürzen können.