NIST Cybersecurity Framework erklärt

Das National Institute of Standards and Technology, oder NIST, ist eine Abteilung des US-Handelsministeriums. Der NIST Cybersecurity Framework unterstützt Unternehmen jeder Größe dabei, ihre Cybersecurity-Risiken zu verstehen, zu verwalten und zu reduzieren sowie ihre Netzwerke und Daten zu schützen.

Das NIST Cybersecurity Framework ist ein Ratschlag, dem Organisationen folgen können, wenn sie möchten. Es basiert auf bestehenden Standards, Richtlinien und bewährten Verfahren und soll ihnen helfen, das Cybersecurity-Risiko besser zu verwalten und zu senken. Neben der Unterstützung von Organisationen bei der Verwaltung und Reduzierung von Risiken wurde es auch entwickelt, um es internen und externen Interessengruppen zu erleichtern, über Risikomanagement und Cybersicherheitsmanagement zu sprechen.

Das National Institute of Standards and Technology (NIST) hat das Critical Security Framework (CSF) erstellt, damit private Organisationen in den Vereinigten Staaten einen Plan zur Sicherung kritischer Infrastrukturen entwickeln können. Es wurde in andere Sprachen übersetzt und wird unter anderem von den Regierungen Japans und Israels verwendet.

Der NIST Cybersecurity Framework (NIST CSF) zeigt den Menschen, wie sie Sicherheitsrisiken in der IT-Infrastruktur verwalten und senken können. Der CSF besteht aus Standards, Richtlinien und bewährten Verfahren, die verwendet werden können, um Cyberangriffe zu verhindern, zu erkennen und darauf zu reagieren.

Das CSF von NIST ist für kleine oder weniger regulierte Organisationen am nützlichsten, insbesondere für solche, die versuchen, das Sicherheitsbewusstsein zu schärfen. Größere Organisationen, die bereits ein fokussiertes IT-Sicherheitsprogramm haben, könnten den Rahmen weniger nützlich finden.

Die Privatwirtschaft und die Regierung arbeiteten zusammen, um den Rahmen zu einer freiwilligen Maßnahme zu machen. Der Rahmen wurde von NIST so gestaltet, dass er flexibel und kosteneffektiv ist, mit Elementen, die nach ihrer Wichtigkeit geordnet werden können.

In diesem Artikel finden Sie Antworten auf einige Fragen zum NIST-Rahmenwerk.

Was ist NIST und warum ist es wichtig?

- Was sind die Vorteile des NIST Cybersecurity Frameworks?

- Was ist das Core NIST Cybersecurity Framework?

- Was sind die 5 Funktionen des NIST-Cybersicherheitsrahmens?

- Brauchen Sie eine NIST-Zertifizierung?

- Wer verwendet das NIST-Rahmenwerk?

- Wie implementieren Sie das NIST Cybersecurity Framework?

- Was ist die Geschichte des NIST Cybersecurity Frameworks?

- Was sind die Folgen der Nichteinhaltung von NIST?

- Was sind die Schwächen des NIST Cybersecurity Frameworks für Cloud-Sicherheit?

Was ist NIST und warum ist NIST wichtig?

Der NIST Cybersecurity Framework ist ein globaler Standard für Cybersicherheit, der als Grundlage für viele Gesetze und andere Standards verwendet wird. NIST erstellt Cybersicherheitsstandards, Richtlinien, bewährte Verfahren und andere Ressourcen, um die Bedürfnisse von US-Unternehmen, Bundesbehörden und der allgemeinen Öffentlichkeit zu erfüllen. NIST führt eine Vielzahl von Aufgaben aus, von der Bereitstellung spezifischer Informationen, die Organisationen sofort nutzen können, bis hin zur Durchführung langfristiger Forschung, die auf technologische Veränderungen und neue Herausforderungen vorausblickt.

Einige der Aufgaben, die NIST im Bereich Cybersicherheit zu erfüllen hat, sind durch Bundesgesetze, Erlassbefehle und Richtlinien festgelegt. Zum Beispiel verlangt das Office of Management and Budget (OMB), dass alle Bundesbehörden die Cybersecurity-Standards und -Empfehlungen von NIST für Systeme befolgen, die nicht Teil der nationalen Sicherheit sind. Die Bedürfnisse der US-Unternehmen und der allgemeinen Öffentlichkeit treiben die Cybersecurity-Arbeit des NIST voran. Wir arbeiten hart daran, die Interessengruppen in die Festlegung von Prioritäten einzubeziehen und sicherzustellen, dass unsere Ressourcen genutzt werden, um die wichtigsten Probleme, mit denen sie konfrontiert sind, anzugehen. NIST arbeitet daran, Datenschutzrisiken besser zu verstehen und zu bewältigen, von denen einige direkt mit Cybersicherheit in Zusammenhang stehen.

Die obersten Prioritäten des NIST sind Kryptographie, Bildung und Arbeitskräfte, aufkommende Technologien, Risikomanagement, Identitäts- und Zugriffsmanagement, Messungen, Datenschutz, vertrauenswürdige Netzwerke und vertrauenswürdige Plattformen. Es plant, diesen Bereichen mehr Aufmerksamkeit zu widmen.

Was sind die Vorteile des NIST Cybersecurity Frameworks?

Da die Anzahl der Unternehmen und Cybersicherheitsführer, die das NIST Cybersecurity Framework (CSF) nutzen, wächst, sind hier einige Gründe, warum Sie es ebenfalls tun sollten:

- Ausgezeichnete und faire Cybersicherheit

- Ermöglichen Sie langfristiges Risikomanagement und Sicherheit

- Lieferketten und Listen von Anbietern werden betroffen sein.

- Die Kluft zwischen technischen und geschäftlichen Stakeholdern überbrücken

- Die Fähigkeit des Rahmens, sich zu ändern und anzupassen

- Entwickelt, um zukünftige Compliance- und Regulierungsanforderungen zu erfüllen

Was ist der Kernrahmen des NIST-Cybersicherheitsrahmens?

Das NIST Cybersecurity Framework (CSF) besteht aus drei Hauptteilen: dem Framework-Kern, den Profilen und den Implementierungsstufen. Der Zweck dieser Ebenen besteht darin, den Stakeholdern einen Kontext zu geben, damit sie herausfinden können, inwieweit ihre Organisationen die Merkmale des Rahmens aufweisen. Die drei Hauptbestandteile des NIST Cybersecurity Frameworks sind wie folgt:

- Framework-Kern: Der Framework Core ist eine Liste von gewünschten Cybersicherheitsaktivitäten und -ergebnissen, die in klarer, allgemein verständlicher Sprache verfasst sind. Es hilft Organisationen, das Risiko der Cybersicherheit zu verwalten und zu senken, während es die bereits bestehenden Methoden zur Cybersicherheit und Risikomanagement ergänzt.

- Rahmenprofil: Das Rahmenprofil zeigt, wie die Bedürfnisse und Ziele einer Organisation, die Risikobereitschaft und die Ressourcen mit den gewünschten Ergebnissen des Rahmenkerns übereinstimmen. Profile werden hauptsächlich verwendet, um Möglichkeiten zur Verbesserung der Sicherheitsstandards einer Organisation zu finden und zu bewerten sowie Risiken zu reduzieren.

- Umsetzungsebenen: Die Implementierungsebenen des Rahmens zeigen, wie eine Organisation über das Management von Cybersicherheitsrisiken denkt, helfen ihnen herauszufinden, welches Maß an Strenge für sie richtig ist, und werden oft verwendet, um über Risikobereitschaft, Priorität der Mission und Budget zu sprechen.

Was sind die 5 Funktionen des NIST Cybersecurity Frameworks?

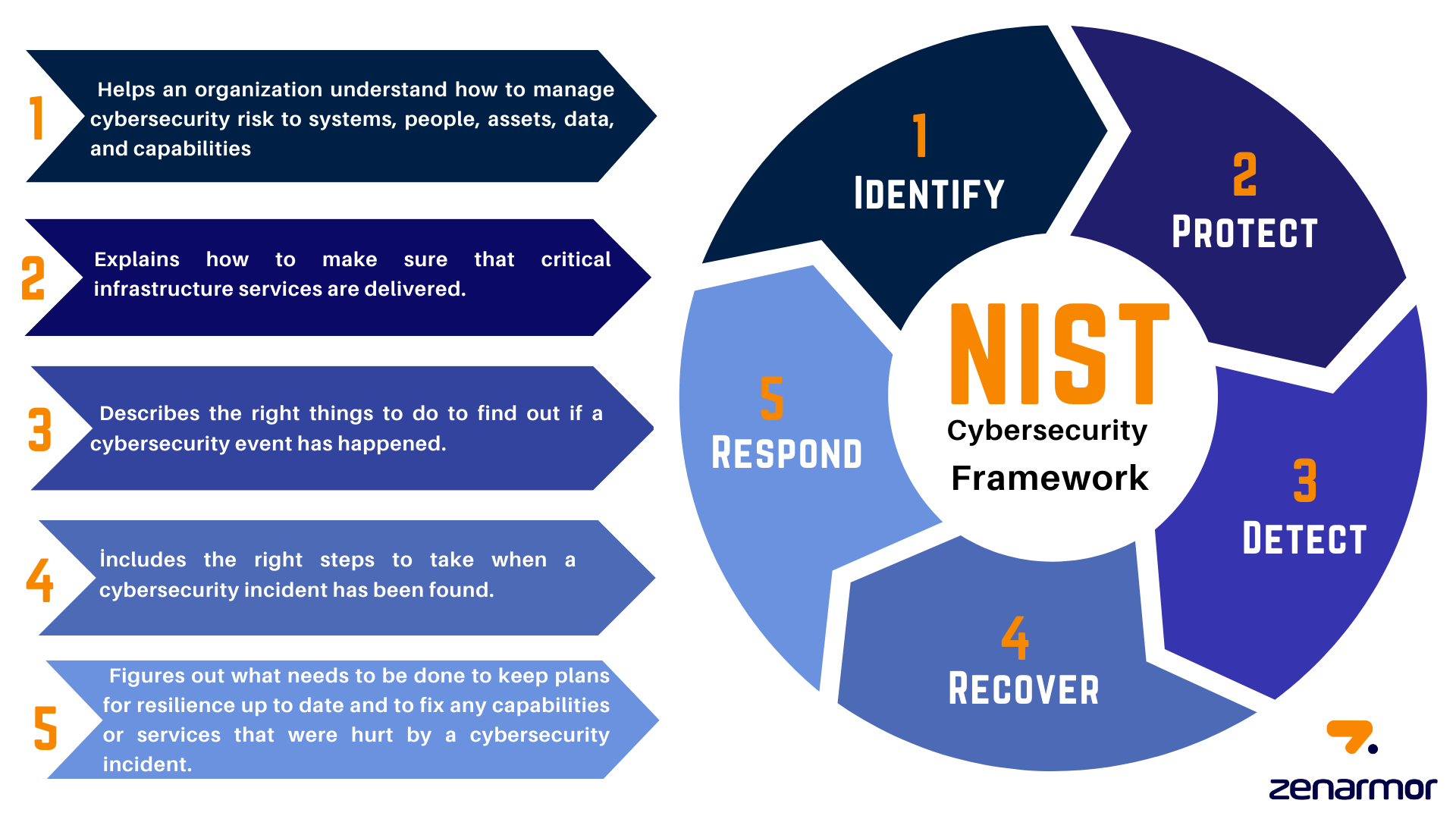

Die Funktionen sind die allgemeinste Abstraktionsebene des Rahmens. Sie sind das Rückgrat des Kernrahmens, der die Grundlage dafür bildet, wie alle anderen Teile zusammengefügt werden. Die fünf Funktionen des NIST Cybersecurity Frameworks sind unten aufgeführt:

- Identifizieren

- Schützen

- Erkennen

- Antworten

- Wiederherstellen

Abbildung 1. NIST-Rahmenfunktionen

Diese fünf Funktionen wurden vom NIST ausgewählt, weil sie die fünf wichtigsten Teile eines vollständigen und erfolgreichen Cybersicherheitsprogramms sind. Sie erleichtern es den Organisationen, auf hoher Ebene darüber zu sprechen, wie sie Cybersecurity-Risiken verwalten, und Entscheidungen über das Risikomanagement zu treffen.

- Identifizieren: Die Identifikationsfunktion hilft einer Organisation zu verstehen, wie sie Cybersecurity-Risiken für Systeme, Personen, Vermögenswerte, Daten und Fähigkeiten verwalten kann. Das Verständnis des Geschäftskontexts, der Ressourcen, die kritische Funktionen unterstützen, und der damit verbundenen Cybersicherheitsrisiken ermöglicht es einer Organisation, ihre Bemühungen im Einklang mit ihrer Risikomanagementstrategie und den geschäftlichen Bedürfnissen zu fokussieren und zu priorisieren. Beispiele für Ergebnis-Kategorien innerhalb dieser Funktion sind unten aufgeführt:

- Herausfinden, welche physischen und Software-Assets die Organisation hat, damit ein Asset-Management-Programm darauf aufgebaut werden kann.

- Identifizierung des Geschäftsumfelds, in dem die Organisation tätig ist, einschließlich ihrer Position in der Lieferkette und im Sektor der kritischen Infrastruktur.

- Herausfinden, was die Cybersicherheitsrichtlinien der Organisation sind und was sie für das Governance-Programm bedeuten. herauszufinden, welche rechtlichen und regulatorischen Anforderungen an die Cybersicherheitsfähigkeiten der Organisation bestehen.

- Identifizierung von Schwächen bei Vermögenswerten, Bedrohungen für interne und externe organisatorische Ressourcen sowie Risikobewältigungsaktivitäten als Ausgangspunkt für Organisationen. Risikobewertung

- Auswahl einer Risikomanagementstrategie für die Organisation, einschließlich der Entscheidung, wie viel Risiko die Organisation bereit ist einzugehen,

- Eine Strategie zur Verwaltung von Risiken in der Lieferkette entwickeln, einschließlich Prioritäten, Einschränkungen, Risikotoleranzen und Annahmen, die zur Unterstützung von Risikobewertungen verwendet werden.

- Schützen: Die Schutzfunktion erklärt, wie sichergestellt werden kann, dass kritische Infrastrukturdienste bereitgestellt werden. Die Schutzfunktion hilft dabei, die Auswirkungen eines möglichen Cybersecurity-Ereignisses zu begrenzen oder zu stoppen. Einige Beispiele für Kategorien von Ergebnissen für diese Funktion sind unten aufgeführt:

- Schutzmaßnahmen für das Identitätsmanagement und die Zugriffskontrolle der Organisation, einschließlich sowohl physischem als auch remote Zugriff

- Schulung und Weiterbildung des Personals, einschließlich rollenbasierter und privilegierter Benutzerschulungen, um ihnen zu helfen, ihre Aufgaben besser zu erledigen

- Einrichtung des Datenschutzes gemäß der Risikostrategie der Organisation, um die Privatsphäre, Integrität und Verfügbarkeit von Informationen zu schützen

- Implementierung von Informationsschutzprozessen und -verfahren, um Informationssysteme und -vermögen zu sichern und deren Schutz zu verwalten

- Wartungsaktivitäten, einschließlich Fernwartung, helfen, die Ressourcen einer Organisation zu schützen.

- Verwaltung von Schutztechnologien, um sicherzustellen, dass die Richtlinien, Verfahren und Vereinbarungen der Organisation mit der Sicherheit und Widerstandsfähigkeit von Systemen und Vermögenswerten übereinstimmen.

- Erkennen: Die Detect-Funktion beschreibt die richtigen Maßnahmen, um herauszufinden, ob ein Cybersecurity-Ereignis stattgefunden hat. Die Detect-Funktion ermöglicht es, Cybersecurity-Ereignisse rechtzeitig zu erkennen. Im Detect Function sind einige Beispiele für Ergebnis-Kategorien unten aufgeführt:

- Sicherstellen, dass Anomalien und Ereignisse gefunden werden und ihre möglichen Auswirkungen verstanden werden

- Implementierung von Security Continuous Monitoring, um Cybersecurity-Ereignisse im Auge zu behalten und zu überprüfen, wie gut Schutzmaßnahmen wie Netzwerk- und physische Aktivitäten funktionieren

- Mit den Erkennungsprozessen Schritt halten, um über seltsame Ereignisse informiert zu sein

- Reagieren: Die Reaktionsfunktion umfasst die richtigen Schritte, die zu unternehmen sind, wenn ein Cybersecurity-Vorfall festgestellt wurde. Die Reaktionsfunktion hilft dabei, die Auswirkungen eines möglichen Cybersecurity-Vorfalls zu begrenzen. Im Rahmen der Respond-Funktion sind einige Beispiele für Ergebnis-Kategorien wie folgt:

- Sicherstellen, dass Menschen während und nach einem Vorfall handeln, findet Planung statt.

- Verwaltung der Kommunikation mit Interessengruppen, Strafverfolgungsbehörden und externen Interessengruppen während und nach einer Veranstaltung, falls erforderlich.

- Eine Analyse wird durchgeführt, um sicherzustellen, dass die Reaktionen effektiv sind und um bei Wiederherstellungsaktivitäten zu helfen, wie z.B. forensischen Analysen und der Ermittlung der Auswirkungen von Vorfällen.

- Aktivitäten, die als "Minderung" bezeichnet werden, werden durchgeführt, um zu verhindern, dass sich ein Ereignis verschlimmert, und um es zu beenden.

- Verbesserungen werden durch die Nutzung dessen erzielt, was die Organisation aus aktuellen und vergangenen Erkennungs- und Reaktionsaktivitäten gelernt hat.

- Wiederherstellen: Die Recover-Funktion ermittelt, was getan werden muss, um die Resilienzpläne auf dem neuesten Stand zu halten und um alle Fähigkeiten oder Dienste zu reparieren, die durch einen Cybersecurity-Vorfall beeinträchtigt wurden. Die Recover-Funktion hilft Unternehmen, nach einem Cybersecurity-Vorfall schnell wieder zu normalen Betriebsabläufen zurückzukehren. Dies verringert den durch den Vorfall verursachten Schaden. Einige Beispiele für Ergebnisse in der Recover-Funktion sind unten aufgeführt:

- Sicherstellen, dass die Organisation Prozesse und Verfahren zur Wiederherstellungsplanung verwendet, um Systeme und/oder Vermögenswerte zu reparieren, die durch Cyberangriffe beschädigt wurden.

- Was wir gelernt haben und was wir aus den Bewertungen bestehender Strategien gesehen haben, um Änderungen vorzunehmen.

- Koordination der Kommunikation zwischen innen und außen während und nach einem Cybersecurity-Vorfall.

Benötigen Sie eine NIST-Zertifizierung?

Das National Institute of Standards and Technology, oder NIST, ist eine nicht-regulierende Bundesbehörde mit Hauptsitz in Gaithersburg, Maryland. Es ist Teil des Handelsministeriums. Eine NIST-Zertifizierung ist wichtig, weil sie die Unterstützung und Schaffung von Messstandards für einen Dienst oder ein Produkt fördert. Es ist verantwortlich für die Erstellung von Regeln und Standards für Informationssicherheit, wie zum Beispiel Mindestanforderungen für föderale Informationssysteme. Das Federal Information Security Management Act (FISMA) besagt, dass alle Bundesbehörden ein Sicherheitsprogramm für Informationen erstellen und verwenden müssen, das bestimmten Standards entspricht. Wenn ein Produkt die von NIST festgelegten Mindeststandards nicht erfüllt, kann es nicht verwendet werden. Die Zertifizierung der Special Publication 800 (SP 800) hat eigene Anforderungen für Veröffentlichungen über IT-Sicherheit. SP 800 hilft sicherzustellen, dass Softwareunternehmen die staatlichen Standards für die Sicherheit der Informationstechnologie einhalten. Die Genauigkeit der NIST-zertifizierten Produkte wird durch Tests sichergestellt. Die Zertifizierungsstandards basieren auf Forschung, Richtlinien und Öffentlichkeitsarbeit im Bereich der Computersicherheit, die vom Information Technology Laboratory (ITL) in Zusammenarbeit mit der Regierung, akademischen Organisationen und der eigenen Industrie durchgeführt werden.

Wer nutzt das NIST-Rahmenwerk?

NIST verlangt von Unternehmen, die Waren und Dienstleistungen an die Bundesregierung verkaufen (entweder direkt oder über ein anderes Unternehmen), bestimmte Sicherheitsvorschriften einzuhalten. Unternehmen, die in der föderalen Lieferkette tätig sind, müssen sowohl NIST Special Publication 800-53 als auch NIST Special Publication 800-171 befolgen.

NIST 800-171 ist das erste Mal, dass viele Unternehmen, insbesondere kleine, die kein direktes Geschäft mit der Regierung haben, bundesstaatliche Compliance-Regeln befolgen müssen. Andererseits befolgen Hauptauftragnehmer, die direkt mit der Regierung arbeiten, seit langem Compliance-Regeln wie NIST SP 800-53.

Das NIST 800-53-Dokument ist ein umfassender Leitfaden, um sicherzustellen, dass föderale Informationssysteme sicher sind. Im Allgemeinen müssen DoD (Department of Defense) Hauptauftragnehmer (aber nicht Subunternehmer, die für Hauptauftragnehmer arbeiten) NIST 800-53 befolgen, wenn sie im Auftrag der Regierung Bundesinformationssysteme betreiben.

Für Verträge, die die Einhaltung von NIST 800-171 erfordern, müssen alle Subunternehmer in der föderalen Lieferkette, ob sie für einen Hauptauftragnehmer oder für einen anderen Subunternehmer arbeiten, die Einhaltung erfüllen.

Wie implementieren Sie das NIST Cybersecurity Framework?

Der Goldstandard für den Aufbau eines Cybersicherheitsprogramms ist das NIST-Framework. Jetzt, da Sie wissen, was das NIST-Framework ist und wie es funktioniert, fragen Sie sich vielleicht, wie Sie es am besten in Ihrer Organisation nutzen können. Hier sind die fünf wichtigsten Schritte für eine erfolgreiche Implementierung des NIST-Rahmenwerks:

- Erstellen Sie eine Liste von Zielen: Ihr Unternehmen möchte das NIST-Framework verwenden, was großartig ist. Der erste Schritt, um dies zu erreichen, besteht darin, eine Liste von Zielen zur Datensicherheit zu erstellen, damit Sie messen können, wie gut Sie abschneiden. Ziele können basierend auf den Antworten auf die folgenden Fragen festgelegt werden: Wie risikoscheu ist Ihre Organisation? Wo sollte Ihre Organisation den größten Wert auf Sicherheit legen? Wie viel möchten Sie für die Sicherheit Ihrer Informationen ausgeben? Indem Sie Ziele setzen, können Sie einen Aktionsplan erstellen, Ihren Sicherheitsbemühungen einen Rahmen geben und sicherstellen, dass jeder in Ihrer Organisation weiß, was zu tun ist.

- Erstellen Sie ein Profil: Obwohl das NIST-Framework eine Reihe freiwilliger Regeln ist, kann es in vielen verschiedenen Branchen verwendet werden. Wie es für Ihr Unternehmen verwendet werden muss, kann sich stark davon unterscheiden, wie es für ein Unternehmen in einem anderen Bereich verwendet werden muss. Also, Sie müssen ein Profil erstellen, das die spezifischen Bedürfnisse Ihres Unternehmens auflistet, damit das Framework effektiv an diese Bedürfnisse angepasst wird. Mit Hilfe der Implementierungsstufen kann die Sicherheit Ihrer Organisation von Tier 1, das reaktiv auf Sicherheitsereignisse reagiert, zu Tier 4, das proaktiv ist, übergehen.

- Finden Sie heraus, wo Sie jetzt stehen: Eine detaillierte Risikobewertung durchzuführen, ist der nächste Schritt, um das NIST-Framework in Ihrer Organisation umzusetzen. Eine detaillierte Risikobewertung kann Ihrem Unternehmen sagen, welche seiner aktuellen Cybersicherheitspraktiken und -bemühungen den NIST-Standards entsprechen und welche verbessert werden müssen. Sie können Ihre Sicherheitsbemühungen selbst mit Open-Source- oder anderen Software-Tools bewerten, oder Sie können einen Cybersicherheitsexperten beauftragen, eine gründliche Bewertung für Ihre Organisation durchzuführen.

- Erstellen Sie einen Aktionsplan und führen Sie eine Lückenanalyse durch: Wenn die Risikobewertung abgeschlossen ist, müssen die Ergebnisse mit den wichtigsten Interessengruppen geteilt werden. In den Ergebnissen sollte eine Liste der Schwächen und Bedrohungen für die Betriebsabläufe, Vermögenswerte und Mitarbeiter der Organisation enthalten sein. Jetzt, da Sie die Lücken in Ihren Cybersecurity-Bedürfnissen gefunden haben, können Sie eine Analyse durchführen, um herauszufinden, wie Sie diese schließen können. Mit den Ergebnissen der Risikobewertung kann Ihre Organisation einen Plan erstellen, was zuerst und in welcher Reihenfolge erledigt werden muss.

- Umsetzung: Mit einem klaren Bild der aktuellen Cybersicherheitsbemühungen Ihrer Organisation aus der Risikobewertung und der Lückenanalyse sowie einer Vorstellung davon, was Sie mit Ihren Zielen und Ihrem Aktionsplan erreichen möchten, ist es an der Zeit, das NIST Cybersecurity Framework umzusetzen. Es ist wichtig zu beachten, dass Ihre Cybersecurity-Bemühungen nicht enden sollten, wenn Sie das NIST-Framework implementieren. Damit das Framework funktioniert, muss es ständig überwacht und verbessert werden, damit es den Bedürfnissen Ihres Unternehmens entspricht.

Was ist die Geschichte des NIST Cybersecurity Frameworks?

Die Exekutivverordnung (EO) 13636 zur "Verbesserung der Cybersicherheit kritischer Infrastrukturen" wurde am 12. Februar 2013 veröffentlicht. Dies ist der Zeitpunkt, an dem das NIST begann, mit dem privaten Sektor in den USA zusammenzuarbeiten, um "bestehende freiwillige Konsensstandards und Branchenbest Practices zu identifizieren und sie in ein Cybersecurity-Rahmenwerk zu integrieren". Das NIST Cybersecurity Framework Version 1.0 ist das Ergebnis dieser Arbeit.

Das Cybersecurity Enhancement Act (CEA) von 2014 machte die Arbeit des NIST am Cybersecurity Framework umfassender. Der NIST CSF ist nach wie vor eines der Sicherheitsrahmenwerke, die von allen US-Industrien am häufigsten verwendet werden.

Was sind die Folgen der Nichteinhaltung von NIST?

Sowohl in Bezug auf den Verlust an Produktivität als auch auf den Schaden am Ruf eines Unternehmens können Datenpannen ernsthafte Auswirkungen haben. Einige der häufigsten Folgen der Nichteinhaltung der NIST-Standards sind:

- Verlust des Geschäfts: Wenn Ihre Daten gestohlen werden, könnten Sie Ihren Job als Regierungsauftragnehmer verlieren. Ihr Unternehmen könnte viele Kunden verlieren und in Zukunft Einkommensverluste erleiden.

- Negativer Einfluss auf den Ruf: Kunden möchten ihre persönlichen Informationen nicht an ein Unternehmen weitergeben, das einen schlechten Ruf hat, weil es die Datensicherheit nicht ernst nimmt. Wenn Sie die NIST-Standards nicht einhalten, könnte das dem Ruf Ihres Unternehmens erheblichen Schaden zufügen.

- Anklage wegen eines Verbrechens oder einer Klage: Wenn sich herausstellt, dass ein Cybersecurity-Verstoß durch Nachlässigkeit verursacht wurde oder dass Sie absichtlich Daten gefährdet haben, könnten Sie wegen eines Verbrechens angeklagt werden. Ihr Unternehmen könnte mit Geldstrafen belegt werden oder sogar verklagt werden, weil es einen Vertrag gebrochen hat.

- Auswirkungen auf die Produktivität: Ein schwerwiegender Datenvorfall könnte erhebliche Auswirkungen auf die Produktivität Ihres Unternehmens haben. Sobald Sie von einem Problem erfahren, müssen Sie es beheben und jemandem davon erzählen. Dies zieht Ressourcen von anderen wichtigen Aufgaben ab, damit sie zur Bewältigung des Vorfalls verwendet werden können, der die aktuelle Notlage darstellt.

Was sind die Schwächen des NIST Cybersecurity Frameworks für Cloud-Sicherheit?

Der Cybersecurity-Framework des National Institute of Standards and Technology (NIST) ist ein nützliches Werkzeug, das darauf abzielt, IT-Messungen und -Standards zu verbessern, wie zum Beispiel den effektiven Schutz von Daten. Da Organisationen zunehmend komplexere Multi-Cloud- und Hybrid-Cloud-Umgebungen nutzen, um langfristige Strategien für das Arbeiten von zu Hause aus zu unterstützen, fehlen im NIST Cybersecurity Framework die folgenden wichtigen Cloud-Sicherheits Aspekte:

-

Prüfdateien und Berichte: Viele Organisationen wären überrascht zu erfahren, dass es keinen NIST-Standard gibt, der besagt, dass Protokolldateien länger als 30 Tage aufbewahrt werden sollten. Wenn man bedenkt, wie viele Informationen in Protokollen enthalten sind, ist dies eine sehr kurze Zeitspanne. Dieser Mangel an Aufbewahrung macht es Organisationen, insbesondere großen Unternehmen, schwer, Berichte zu erstellen. Da es im Durchschnitt mehr als vier Monate dauert, um einen Datenverstoß zu finden, reicht die aktuelle Frist von 30 Tagen einfach nicht aus. Indem sie Audit-Logs länger aufbewahren, können IT-Teams sicherstellen, dass sie die forensischen Daten haben, die sie benötigen, um die möglichen Ursachen von Sicherheitsvorfällen zu untersuchen. Diese Fähigkeit ist auch ein wichtiger Bestandteil, um den Datenschutzgesetzen wie der DSGVO zu entsprechen.

-

Geteilte Verantwortung: Viele Menschen wissen nicht, wer für die Sicherheit in der Cloud verantwortlich ist, insbesondere in Unternehmen, die Multi-Cloud- oder Hybrid-Cloud-Umgebungen nutzen. Hochrangige Cloud-Plattformen wie SaaS haben viele Sicherheitsaufgaben, die von der IT vorangetrieben werden. Identitäts- und Zugriffsmanagement sind gemeinsame Verantwortlichkeiten in PaaS- und SaaS-Lösungen. Ein effektiver Implementierungsplan ist erforderlich, um einen Identitätsanbieter einzurichten, administrative Dienste zu konfigurieren, Benutzeridentitäten einzurichten und zu konfigurieren sowie Zugriffssteuerungen für Dienste einzurichten.

Immer mehr Organisationen verlagern ihre Geschäftsanwendungen im Rahmen von Projekten zur digitalen Transformation und dem Fortschritt des Arbeitens für das Gemeinwohl (WFH) in cloudbasierte Umgebungen. Obwohl das Modell der "gemeinsamen Verantwortung" klarstellt, was ein Cloud-Anbieter und seine Nutzer tun müssen, um ihre Daten sicher zu halten, gibt es immer noch Probleme mit der Sichtbarkeit und den Sicherheitsüberwachungsanwendungen, die behoben werden müssen. Da immer mehr Unternehmen in die Cloud wechseln, um Geld zu sparen und ihre Geschäftsabläufe zu verbessern, ist es wichtiger denn je, dass diese Lücken geschlossen werden, um das höchste Sicherheitsniveau zu erreichen.

-

Mandantendelegation: Der Grundsatz der minimalen Berechtigung wird von NIST impliziert, aber es wird nichts über Mandantendelegation oder "virtuelle Mandanten" gesagt. Virtuelle Mandanten verhindern, dass Administratoren mit Teilen der Umgebung herumfummeln, wo sie nicht hingehören. Sie ermöglichen es den Administratoren, ihre "virtuellen" Bereiche zu kontrollieren, was dazu beiträgt, M365-Daten und -Ressourcen zu schützen. Wenn es um personenbezogene Daten und geistiges Eigentum geht, ist es sinnvoll, dass ein Mangel an Mandantendelegation erhebliche Sicherheitsprobleme verursacht. Infolgedessen sollten Organisationen, insbesondere große mit vielen Standorten, darüber nachdenken, Werkzeuge zu verwenden, die den Zugang zu verschiedenen Geschäftseinheiten trennen, um die allgemeine Sicherheit zu verbessern.

-

Regeln und Rollen für Admin: Etwa 75 Dinge können über den Microsoft Application Administrator gesagt werden, aber weder die Leute bei Microsoft noch die Leute in der Unternehmens-IT wissen, was sie bedeuten. Wenn einem Benutzer die Rolle des Application Administrators zugewiesen wird, ist es fast unmöglich zu wissen, auf welche Art von Zugriff dieser Benutzer genau hat. Dies schafft unnötige Sicherheitsrisiken. IT-Mitarbeiter müssen Dinge wie das Erstellen neuer Benutzerkonten und das Ändern von Passwörtern im Rahmen ihrer Arbeit erledigen, aber diese Aufgaben lassen sich nicht leicht in eine einzige Rolle einordnen; sie sind fließender. Deshalb funktionieren traditionelle Sicherheitsmethoden wie die rollenbasierte Zugriffskontrolle (RBAC) nicht so gut.

-

Funktionale Zugriffskontrolle (FAC): Funktionale Zugriffskontrolle (FAC) ist eine Möglichkeit, den minimalen Zugriff zu erhalten. RBAC ist eine Möglichkeit, darüber nachzudenken. Der FAC-Ansatz, der von NIST unterstützt wird, ist eine detailliertere Methode, um zu entscheiden, was ein IT-Administrator tun kann. Dies ermöglicht es den Organisationen, den richtigen Benutzern den richtigen Zugang zu gewähren, was die Sicherheit verbessert.

Forschungsergebnisse zeigen, dass Sicherheit das größte Problem für fast zwei Drittel der Organisationen ist, wenn es um die Einführung der Cloud geht. Dies macht das NIST Cybersecurity Framework zu einem nützlichen Werkzeug für IT-Leiter, die Daten sicher halten möchten.

Das Framework ist eine gute Sache, an die man sich erinnern sollte, solange die Organisationen wissen, dass die Einhaltung empfohlener Standards sie nicht vor allen möglichen Sicherheitsproblemen schützt.