Was ist CSIRT in der Cybersicherheit?

Das Incident-Management besteht darin, Computer-Sicherheitsprobleme zu identifizieren und darauf zu reagieren sowie wichtige Daten, Vermögenswerte und Systeme zu sichern, um Vorfälle zu vermeiden. Es ist nicht möglich, auf Computer-Sicherheitsereignisse isoliert zu reagieren. Maßnahmen zur Verhinderung oder Minderung aktueller und potenzieller Computer-Sicherheitsprobleme und -vorfälle können Aufgaben umfassen, die von einer Vielzahl von Geschäftsakteuren übernommen werden. Die Teilnehmer bestehen aus Sicherheitsanalysten, Netzwerk- und Systemadministratoren, Incident-Handlern, Personal für Personalwesen und Öffentlichkeitsarbeit, Informationssicherheitsbeauftragten, Führungskräften der C-Ebene, Chief Security Officers, Produktentwicklern und sogar Endbenutzern. Ein Computer-Sicherheitsvorfall-Reaktionsteam (CSIRT) ist eine organisatorische Einheit, die entwickelt wurde, um den Vorfallmanagementprozess in einer Organisation zu koordinieren und zu verwalten.

In vielen Unternehmen ist ein Computer-Sicherheitsvorfallreaktionsteam (CSIRT aufgrund der steigenden Anzahl und Komplexität von Cyberangriffen unverzichtbar geworden. Im Gegensatz zu einem Security Operations Center (SOC), das eine spezialisierte Gruppe mit den Mitteln zum Schutz von Netzwerken, Servern und anderer IT-Infrastruktur ist, ist ein Computer Security Incident Response Team (CSIRT) ein funktionsübergreifendes Team, das auf Sicherheitsvorfälle reagiert. Einige Teammitglieder sind möglicherweise Vollzeit beschäftigt, während andere nach Bedarf rekrutiert werden.

Dieser Artikel erklärt die Funktion von Computer-Sicherheitsvorfallreaktionsteams (CSIRTs) bei der Verhinderung, Erkennung, Bewertung und Reaktion auf Computersicherheitsereignisse.

Was bedeutet CSIRT?

CSIRT, was für Computer Security Incident Response Team steht, ist eine greifbare organisatorische Einheit (d.h. ein oder mehrere Mitarbeiter), die mit der Organisation und Bereitstellung von Unterstützung für die Reaktion auf ein Computer-Sicherheitsereignis oder -vorfall beauftragt ist. CSIRTs werden von Regierungen, Nationalstaaten oder Volkswirtschaften, Bildungseinrichtungen, Handelsunternehmen und sogar gemeinnützigen Organisationen eingerichtet. Die Mission eines CSIRT besteht darin, schadenbedingte Vorfälle zu begrenzen und zu kontrollieren, angemessene Anweisungen für Reaktions- und Wiederherstellungsmaßnahmen zu geben und Wiederholungen zu vermeiden.

CSIRT-Gruppen haben im Laufe der Jahre mehrere Akronyme und Namen erhalten. Diese Titel lauten wie folgt:

- CSIRT - Computer Security Incident Response Team

- CSIRC - Computer Security Incident Response Capability oder Center

- CIRC - Computer Incident Response Capability oder Center

- CIRT - Computer Incident Response Team

- IHT - Incident Handling Team

- IRC - Incident Response Center oder Incident Response Capability

- IRT - Incident Response Team

- SERT - Sicherheitseinsatzteam

- SIRT - Security Incident Response Team

Je nach Organisationsstruktur haben bestimmte Teams einen größeren Titel und eine größere Reichweite, wie das Sicherheitsteam, das Krisenmanagementteam und das Resilienzteam.

"CERT.4" ist eine weitere Abkürzung, die von mehreren Organisationen verwendet wird, insbesondere von Nationen, die eine zentrale Koordinierungsstelle für das Vorfallmanagement einrichten.

All diese Namen beziehen sich jedoch weiterhin auf die gleiche grundlegende Art von Organisation: eine, die Dienstleistungen und Unterstützung für eine bestimmte Zielgruppe anbietet, um Computer-Sicherheitsprobleme zu verhindern, zu verwalten und darauf zu reagieren. Obwohl ihre Aufgaben zur Identifizierung, Bewertung und Minderung von Computersicherheitsproblemen ähnlich sind, variieren ihre Zwecke und Strukturen. Dies gewährleistet, dass wesentliche Unternehmenswerte und Daten gesichert sind und dass Probleme auf eine qualitätsorientierte, wiederholbare Weise behandelt werden.

Das Ziel von CSIRTs kann je nach Sektor variieren. Zum Beispiel könnten sich CSIRTs der Strafverfolgung auf die Verfolgung von Cyberkriminalität konzentrieren, indem sie Computerforensik-Beweise von kompromittierten oder beteiligten Computern sammeln und analysieren. Regierungs-CSIRTs hingegen beschäftigen sich mit Schulung zur Sicherheitsbewusstseinsbildung und allgemeinen Incident-Response-Operationen, führen jedoch niemals forensische Arbeiten durch. Statt forensischer Spezialisten setzen Regierungsorganisationen spezialisierte Ermittler ein.

Während jeder CSIRT einzigartig für sein Unternehmen ist, haben CSIRTs drei unterscheidende Merkmale, die sie von anderen Incident-Response-Teams abheben: ihre Missionserklärung, ihre Zielgruppe und ihre Liste der angebotenen Dienstleistungen.

- Leitbild: Die Mission des CSIRT ist eine Zweckbestimmung oder der Grund für seine Existenz. Die Mission eines CSIRT legt seine Verantwortungsbereiche fest und hilft, die Erwartungen der Beteiligten zu definieren. "Der Zweck des XYZ CSIRT besteht darin, die XYZ Corporation zu verteidigen, indem die Fähigkeit aufgebaut und aufrechterhalten wird, Computer- und Informationssicherheitsprobleme zu identifizieren, darauf zu reagieren und zu lösen," ist ein Beispiel für eine CSIRT-Missionserklärung.

- Wahlkreis: Eine CSIRT-Wählerschaft muss präzise festgelegt werden. Dies bezieht sich auf die Klientel oder Begünstigten der Incident-Response-Dienste. Angenommen, dass es einzigartig für ein bestimmtes CSIRT ist, ist die Wählerschaft oft die Mutterorganisation.

- Dienstleistungskatalog: Das Ziel des CSIRT wird durch die Bereitstellung von Dienstleistungen für seine Zielgruppe erreicht. Es gibt wesentliche Dienstleistungen, die ein CSIRT erbringen muss, um als offizielles Incident-Response-Team anerkannt zu werden. Auf der grundlegendsten Ebene muss ein CSIRT die folgenden Fähigkeiten besitzen:

- Einen Vorfallbericht von einem Mitglied erhalten: Um einen Vorfallbericht von einer CSIRT-Angehörigen zu erhalten, muss die Angehörige zunächst über die Existenz des CSIRT informiert sein. Die Mitglieder müssen verstehen, was das CSIRT leistet und wie sie dessen Dienste in Anspruch nehmen können, sowie die erwarteten Dienst- und Qualitätsstandards. Folglich muss das CSIRT seinen Zweck und seine Dienstleistungen definiert, sich seiner Zielgruppe bekannt gemacht und Anweisungen gegeben haben, wie man Vorfall-Dienstleistungen in Anspruch nehmen kann. Dies beinhaltet die Veröffentlichung einer Richtlinie, Methoden, Verfahren, Formulare und Ressourcen, die erforderlich sind, um die Angehörigen zu schulen und zu befähigen, Vorfallberichte einzureichen.

- Analysiere einen Vorfallbericht: Um die Situation zu bestätigen und zu verstehen. Nach Erhalt eines Vorfallsberichts bewertet das CSIRT den Bericht, um zu bestätigen, dass ein Ereignis oder eine andere Handlung, die in den Zuständigkeitsbereich des CSIRT fällt, tatsächlich stattgefunden hat. Das CSIRT entscheidet dann, ob es ein ausreichendes Verständnis des Berichts und des Ereignisses hat, um einen ersten Reaktionsplan zu entwickeln, der die Ziele der Wiederherstellung der Kontrolle und der Schadensminderung erfüllt. Die Fähigkeit, einen Vorfallbericht zu prüfen und effektiv zu reagieren, erfordert Personal, das mehrere Aufgaben übernehmen kann. Mitglieder des CSIRT sollten dokumentierte Pläne, Richtlinien und Verfahren haben, die ihre Aufgaben umreißen.

- Bereitstellung von Unterstützung bei der Incident-Reaktion: Je nach Organisation des CSIRT und den bereitgestellten Dienstleistungen kann ein CSIRT Unterstützung bei der Vorfallreaktion auf folgende Weise leisten:

- Incident Response-Dienste, die die Arbeit zahlreicher Incident Response-Teams über mehrere Interessengruppen hinweg integrieren und verteilen

- Incident-Response-Dienste, die per E-Mail oder Telefon bereitgestellt und koordiniert werden

- Vor-Ort-Einsatzreaktionsdienste, die direkt an die Wählerschaft geliefert werden

In einigen Fällen kann das CSIRT eines Unternehmens nur Incident-Response-Pläne und -Dienste erstellen und überwachen, anstatt sie tatsächlich umzusetzen. Andere Gruppen oder Abteilungen, wie Netzwerkingenieure oder System- und Datenbesitzer, können den Incident-Response-Plan umsetzen, während das CSIRT die Bemühungen leitet.

Was sind die CSIRT-Dienste?

Die Auswahl der Dienstleistungen, die ein Computer-Sicherheitsvorfallreaktionsteam (CSIRT) seinen Mitgliedern anbieten wird, ist einer der wichtigsten Aspekte bei der Bildung eines CSIRT. Dieses Verfahren erfordert die Identifizierung und Spezifizierung jeder angebotenen Dienstleistung, was nicht immer einfach ist.

Es gibt mehrere Dienstleistungen, aus denen ein CSIRT wählen kann, um sie anzubieten. Jeder CSIRT ist einzigartig und bietet Dienstleistungen entsprechend seinem Ziel, Zweck und seiner Zielgruppe an. Das Bereitstellen eines Incident-Management-Dienstes ist die einzige Voraussetzung, um sich als CSIRT zu qualifizieren.

Die Dienstleistungen des CSIRT fallen in drei Kategorien:

-

Reaktive Dienste: Ein Ereignis oder eine Anfrage wie eine Benachrichtigung über einen kompromittierten Host, weit verbreiteten bösartigen Code, eine Softwareanfälligkeit oder alles, was durch ein Intrusion Detection System (IDS) oder ein Protokollierungssystem entdeckt wird, aktiviert diese Dienste. Reaktive Dienste sind das Herzstück der Operationen von CSIRT. Reaktive Dienste, die vom CSIRT angeboten werden, sind wie folgt:

- Warnungen und Hinweise

- Vorfallbearbeitung

- Vorfallanalyse

- Vor-Ort-Einsatz zur Vorfallreaktion

- Unterstützung bei der Incident-Reaktion

- Koordination der Incident-Reaktion

- Umgang mit Schwachstellen

- Schwachstellenanalyse

- Reaktion auf Schwachstellen

- Koordination der Reaktion auf Schwachstellen

- Umgang mit Artefakten

- Artefaktanalyse

- Artefaktreaktion

- Koordination der Artefaktreaktion

-

Proaktive Dienste: Diese Dienstleistungen helfen dabei, Komponenten-Systeme im Voraus auf Angriffe, Probleme oder Vorkommnisse vorzubereiten, zu schützen und abzusichern. Zukünftige Vorkommen werden durch die Erbringung dieser Dienstleistungen direkt reduziert. Proaktive Dienste, die vom CSIRT angeboten werden, sind wie folgt:

- Ankündigungen

- Technologiewatch

- Sicherheitsprüfungen oder Bewertungen

- Konfiguration und Wartung von Sicherheitswerkzeugen, Anwendungen und Infrastrukturen

- Entwicklung von Sicherheitstools

- Intrusion Detection Services

- Sicherheit -Informationsverbreitung im Zusammenhang mit Sicherheit

-

Sicherheitsqualitätsmanagement-Dienste: Diese Dienstleistungen ergänzen bestehende und gut etablierte Dienstleistungen, die unabhängig vom Incident Management sind und oft von anderen Abteilungen innerhalb eines Unternehmens erbracht werden, wie z.B. IT, Audit und Schulung. Wenn das CSIRT diese Aktivitäten durchführt oder unterstützt, tragen seine Perspektive und sein Wissen dazu bei, die allgemeine Sicherheit der Organisation zu verbessern und Risiken, Bedrohungen sowie Systemanfälligkeiten aufzudecken. Im Allgemeinen sind diese Dienstleistungen proaktiv, tragen jedoch indirekt zur Verringerung von Vorfällen bei. Die von CSIRT angebotenen Sicherheitsqualitätsmanagementdienste sind wie folgt:

- Risikoanalyse

- Planung der Geschäftskontinuität und der Wiederherstellung nach Katastrophen

- Sicherheitsberatung

- Bewusstseinsbildung

- Bildung/Schulung

- Produktevaluierung oder Zertifizierung

Einige Dienstleistungen umfassen sowohl reaktive als auch proaktive Komponenten. Zum Beispiel könnte die Behandlung von Schwachstellen als Reaktion auf die Entdeckung einer aktiv ausgenutzten Softwareanfälligkeit erfolgen. Es kann jedoch proaktiv erfolgen, indem der Code untersucht und getestet wird, um festzustellen, wo Schwachstellen vorhanden sind, sodass die Probleme behoben werden können, bevor sie weit verbreitet ausgenutzt werden.

Wer sind die Mitglieder eines Computer Security Incident Response Teams?

Das CSIRT ist ein funktionsübergreifendes Team, das während Sicherheitsvorfällen koordinieren wird. Beim Aufbau eines CSIRT ist es entscheidend, das richtige Team zusammenzustellen und Rollen sowie Verantwortlichkeiten zu definieren. IT-Sicherheitsspezialisten können viele Verantwortlichkeiten in diesem Team übernehmen, jedoch ist dies normalerweise nicht der Fall. Darüber hinaus sollte das CSIRT vierteljährlich zusammentreten, um frühere Vorfälle zu analysieren und politische, Schulungs- und technologische Änderungen vorzuschlagen. Hier ist eine Liste der Talente, die Sie benötigen, um Ihr CSIRT-Team zu etablieren, zusammen mit den verschiedenen CSIRT-Positionen und -Verantwortlichkeiten:

-

Teamleiter des CSIRT: Diese Person ist verantwortlich für die Organisation und Leitung des CSIRT. Typische Aufgaben umfassen die Überwachung der Vorfallreaktionsprozesse und die Aktualisierung von Regeln und Verfahren, um zukünftige Vorkommnisse zu bewältigen. Diese Person sollte ein solides Verständnis von IT-Sicherheit und Risikomanagement haben.

-

Incident Leader: Dies ist die Person, die mit der Koordination der Reaktionen auf IT-Sicherheitsprobleme betraut ist. Je nach Art der Ereignisse und Erfahrungsgraden ist es möglich, dass es mehr als einen Incident Lead gibt. Diese Person sollte über Kenntnisse in IT-Sicherheit und der spezifischen IT-Ausrüstung verfügen, auf der Probleme auftreten können (d.h. Server, Netzwerke, Firewalls, Datenarchive usw.). Alle vorfallbezogenen Informationen müssen über diese Person weitergeleitet werden, bevor sie das Team verlassen und mit der Organisation oder der Öffentlichkeit geteilt werden.

-

CSIRT-Unterstützungspersonal: Das CSIRT-Team besteht aus zahlreichen Unterstützungspersonen, die einbezogen werden sollten. Nicht alle Organisationen benötigen diese, aber eine umfassende Liste sollte Folgendes enthalten:

- Managementvertreter: Ihr Team sollte immer einen Managementvertreter beinhalten. Dieses Teammitglied ist der Ansprechpartner für das Management und verantwortlich dafür, Teamprobleme und Vorschläge an das Management zu kommunizieren. Beim Umgang mit Vorkommnissen, die den finanziellen oder operativen Zustand der Organisation erheblich beeinträchtigen könnten, ist die Teilnahme des Managements entscheidend.

- IT-Ansprechpartner: Dies sollte ein Mitglied Ihres IT-Teams sein, das über Kenntnisse Ihrer IT-Infrastruktur verfügt. Wenn ein multidisziplinäres Mitglied nicht ausreicht, können mehrere Mitglieder, die auf andere Bereiche spezialisiert sind, um ihren Beitrag gebeten werden.

- Öffentlichkeitsarbeit/Kommunikation: Dies ist Ihre Verbindung zur Allgemeinheit und zu Ihrer Kundschaft. In einer Krise ist es in der Regel ratsam, positive Öffentlichkeitsarbeit zu leisten, und die Einzelheiten von Sicherheitsereignissen und deren Handhabung offenzulegen, um Unternehmensbindungen zu bewahren.

- Vertreter der Personalabteilung (HR): Diese Position wird oft von der Leiterin oder dem Leiter der Personalabteilung besetzt, die oder der in der Lage ist, alle personalbezogenen Anliegen zu bearbeiten, insbesondere solche, die Insider-Diebstahl betreffen. Der HR-Vertreter leitet auch die interne Kommunikation von Sicherheitsfragen an die Mitarbeiter weiter.

- Rechtsbeistand: Es wird empfohlen, rechtlichen Beistand in Ihrem CSIRT zu haben. Personen, die möglicherweise eine IT-Sicherheitsverletzung verursacht haben, können rechtlichen Konsequenzen und Verfahren ausgesetzt sein.

Welche Fähigkeiten sollten die Mitglieder des CSIRT haben?

Das CSIRT sollte eine vielfältige Gruppe von Fachleuten mit komplementären Talenten zusammenstellen. Die Fähigkeiten und das Fachwissen, die Ihr CSIRT benötigt, werden durch die Art Ihrer Organisation und die Rolle der Incident-Response bestimmt. Die Kompetenz eines CSIRT erstreckt sich jedoch oft vom Manager, der den Incident-Response-Plan erstellt, über die Incident-Handler, die die Verantwortlichen beraten und unterstützen, bis hin zu den spezialisierten technischen Mitarbeitern, die die Technologie bewerten und analysieren. Die Expertise eines CSIRT sollte die folgenden Fähigkeiten umfassen:

- Kontinuierliches Lernen und Entwicklung: Ein CSIRT muss sich ständig der sich entwickelnden Cyber-Sicherheitsrisiken und -trends bewusst sein, um sich angemessen auf verschiedene Arten von Vorfällen vorzubereiten.

- Kenntnisse und Erfahrungen in der Incident-Response: Kenntnisse und Erfahrungen in der Incident-Response sind entscheidend für den Erfolg eines CSIRT-Teams. Engagierte Fachleute sollten über eine Erfolgsbilanz in der Bearbeitung verschiedener Arten von Vorfällen verfügen.

- Gute organisatorische Fähigkeiten: Cyber-Ereignisse haben das Potenzial, komplizierte, sich schnell verändernde Umstände zu erzeugen, in denen organisatorische Fähigkeiten entscheidend sind. Ein CSIRT muss in der Lage sein, schnell und effizient zu arbeiten und mehrere Aufgaben in kurzer Zeit zu jonglieren.

- Gute Kommunikationsfähigkeiten: Eine effektive Reaktion auf Vorfälle erfordert eine effektive Kommunikation sowohl innerhalb als auch außerhalb der Organisation. Gute Kommunikationsfähigkeiten sind erforderlich, um sicherzustellen, dass technische Fachkräfte Informationen effizient austauschen und Kunden sowie Interessengruppen im Falle eines Cyberangriffs informiert bleiben.

- Verfügbarkeit: Die Organisation bestimmt, wann das CSIRT betriebsbereit ist, und die Abdeckung kann auf die Geschäftszeiten beschränkt sein, wodurch Abende und Wochenenden ausgeschlossen werden. Viele multinationale Unternehmen mit rund um die Uhr aktiven Tätigkeiten werden auch rund um die Uhr CSIRT-Abdeckung haben. Um die Verfügbarkeit aufrechtzuerhalten, muss ein Mitarbeiter in Bereitschaft stehen, falls ein Problem auftritt.

- Stressbewältigung: Aufgrund der anspruchsvollen Natur der Incident-Response und des Potenzials für ein Burnout des Sicherheitspersonals müssen Stressmanagement und die Work-Life-Balance priorisiert werden.

- Zeitmanagement: Das Personal sollte verstehen, wie die festgelegten Kriterien angewendet werden, um CSIRT-Aufgaben zu priorisieren und wann Unterstützung von der Geschäftsführung eingeholt werden sollte.

- Kritisches Denken: Um Angreiferstrategien vorherzusagen und in potenziell explosiven Situationen Probleme zu lösen, müssen CSIRT-Mitarbeiter kreativ denken.

- Technische Fähigkeiten: Die Mitarbeiter des Computer Security Incident Response Teams (CSIRT) müssen über grundlegende technische Fähigkeiten und Sicherheitskenntnisse verfügen, um ihre täglichen Aufgaben zu erfüllen. Diese Grundlage erfordert ein breites Bewusstsein für Sicherheitskonzepte, Schwachstellen, Programmierung und Netzwerkprotokolle. Darüber hinaus müssen CSIRT-Personal in den folgenden technischen Fähigkeiten für das Incident-Management geschult werden:

- Schutz der CSIRT-Kommunikation durch Verschlüsselung

- Erkennen von Eindringlingsstrategien und -ansätzen

- Pflege von Vorfallakten und -berichten

- Ereignisse bewerten, um eine angemessene Reaktion festzustellen

Wo sollte das CSIRT-Personal angesiedelt sein?

Sicherheitsvorfälle treten oft zu den ungünstigsten Zeiten auf, wie zum Beispiel an Wochenenden, nach Geschäftsschluss, an Feiertagen oder während persönlicher Urlaube. Während der Weihnachtszeit, wenn die Angestellten gestresst sind und die Verbraucher weniger geneigt sind, ihre Online-Transaktionen gründlich zu überprüfen, haben Hacker massive Sicherheitsverletzungen begangen. Einige spekulieren, dass böswillige Akteure am Wochenende oder an nationalen Feiertagen zuschlagen, in dem Wissen, dass das Sicherheitspersonal sie nicht aufhalten kann.

Daher ist es unerlässlich, dass das CSIRT-Personal geografisch verteilt ist. Idealerweise wäre jemand rund um die Uhr wach und erreichbar. Zusätzlich sollte jedes Teammitglied Redundanz haben, wie zum Beispiel viele Rechtsexperten und PR-Spezialisten zur Hand zu haben. Teammitglieder tun dies leicht, indem sie Delegierte benennen, während sie nicht verfügbar sind.

Erwägen Sie, CSIRT-Aktivitäten außerhalb der regulären Arbeitszeiten, an Wochenenden und während Feiertagen in Ihrer geografischen Region auszulagern, wenn Ihr Unternehmen klein ist oder seinen Sitz in einem einzigen Land hat, aber global Kunden bedient.

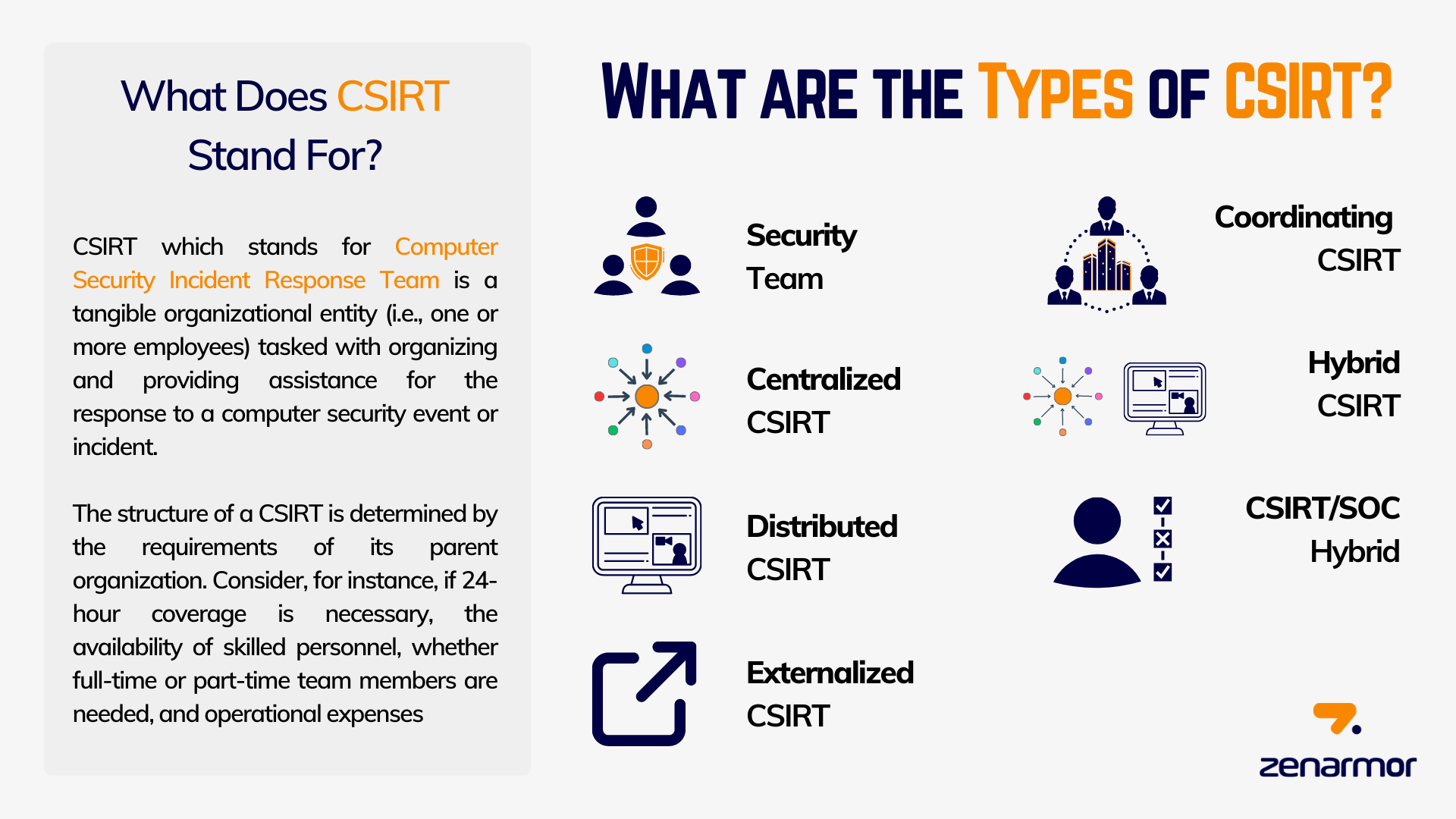

Welche Arten von CSIRT gibt es?

Die Struktur eines CSIRT wird durch die Anforderungen der übergeordneten Organisation bestimmt. Berücksichtigen Sie beispielsweise, ob eine 24-Stunden-Bereitschaft erforderlich ist, die Verfügbarkeit von Fachpersonal, ob Vollzeit- oder Teilzeit-Teammitglieder benötigt werden und die Betriebskosten. Es gibt eine Reihe von gängigen CSIRT-Strukturen, einschließlich:

-

Sicherheitsteam: In dieser Anordnung wurde keiner Gruppe oder Abteilung die offizielle Verantwortung für alle Vorfallmanagementmaßnahmen zugewiesen. Es wurde noch kein CSIRT erstellt. Lokales oder divisionsbezogenes Personal, oft System-, Netzwerk- oder Sicherheitsadministratoren, behandelt Sicherheitsprobleme ad hoc und gelegentlich isoliert im Rahmen ihrer allgemeinen Aufgaben oder Arbeitsaufträge. Die organisationseinweiten Vorfallreaktivitätsaktivitäten sind im Allgemeinen nicht koordiniert oder standardisiert. Es gibt möglicherweise keine Gruppe oder benannte Personen, die im gesamten Unternehmen Informationen sammeln, um das Ausmaß des Schadens oder die Auswirkungen von Vorfallmaßnahmen zu bestimmen, Muster zu bewerten, an das obere Management zu berichten oder geeignete Wiederherstellungs- oder Schutzmaßnahmen zu ergreifen. Dies ist eine "Business as usual"-Strategie, die nur sehr begrenzte und unvorhersehbare Reaktionsfähigkeiten auf Ereignisse bietet.

-

Zentralisiertes CSIRT: In einem zentralisierten CSIRT ist ein einziges Incident-Response-Team für die gesamte Organisation verantwortlich, und alle Incident-Response-Ressourcen sind innerhalb der Einheit untergebracht. Dieses Konzept besteht aus einem dedizierten, voll besetzten CSIRT, das Incident-Management-Dienste für ein Unternehmen anbietet.

In vielen Fällen widmen die Teammitglieder 100 Prozent ihrer Zeit dem CSIRT; jedoch könnte dieses Modell auch mit Teilzeitmitarbeitern im Rotationsverfahren umgesetzt werden. Ein CSIRT-Manager berichtet an das obere Management, wie zum Beispiel einen Chief Information Officer (CIO), Chief Security Officer (CSO), Chief Risk Officer (CRO) oder einen vergleichbaren Manager. Das Team ist zentral im Unternehmen angesiedelt und ist für alle Vorfallmanagementmaßnahmen in der gesamten Unternehmensbasis oder dem Geschäft verantwortlich.

Das CSIRT fungiert als zentrale Anlaufstelle der Organisation für Vorfall- oder Schwachstellenmeldungen oder -aktivitäten, sowohl intern als auch extern. Dieses Konzept eignet sich für kleine Unternehmen oder solche mit begrenztem geografischen Einfluss.

-

Verteiltes CSIRT: In diesem Modell beschäftigt das Unternehmen bestehendes Personal, um ein "virtuelles" verteiltes CSIRT zu etablieren, das technisch befugt ist, Incident-Response-Aufgaben durchzuführen.

Ein Manager überwacht und leitet die Arbeit des verteilten Teams. Einzelpersonen werden als geeignete Ansprechpartner für die Arbeit im Rahmen des verteilten Teams im gesamten Unternehmen anerkannt, basierend auf ihrer Erfahrung mit mehreren Betriebssystemplattformen, Technologien und Anwendungen; oder basierend auf ihrem geografischen Standort oder ihren funktionalen Rollen. Die Mitglieder des verteilten Teams können CSIRT-Aktivitäten zusätzlich zu ihren üblichen Verpflichtungen durchführen oder sie könnten Vollzeit für CSIRT-Arbeiten zugewiesen werden.

Das CSIRT fungiert als zentrale Anlaufstelle der Organisation für Vorfall- oder Schwachstellenberichte oder -aktivitäten, sowohl intern als auch extern.

-

Koordinierendes CSIRT: Dieses CSIRT verwaltet andere CSIRTs, die typischerweise untergeordnet sind. Dieses CSIRT ist verantwortlich für die Koordination von Incident-Response-Maßnahmen, den Informationsfluss und den Arbeitsablauf über verteilte Teams hinweg. Ein koordiniertes CSIRT kann unabhängig keine Incident-Response-Dienste anbieten. Stattdessen betont es die effiziente und effektive Nutzung von Ressourcen durch entfernte Teams. CERT/CC, das Computer-Notfallteam des Software Engineering Institute (SEI), ist ein Beispiel für ein CSIRT, das Aktionen über nationale, staatliche und regionale CSIRTs koordiniert. Diese Strategie ist aufgrund der angebotenen Dienstleistungen und ihrer Anpassung zur Unterstützung anderer Unternehmen bei Vorfallmanagement-Anliegen einzigartig. Sehr oft haben koordinierende CSIRTs keine Macht über ihre Mitglieder. Ihre Hauptverantwortung besteht darin, Vorfall- und Schwachstellenanalysen, Koordinations- und Unterstützungsdienste anzubieten. Sie können Richtlinien, Empfehlungen, Warnungen sowie Empfehlungen zur Minderung und Wiederherstellung bereitstellen.

-

Hybrides CSIRT: Ein hybrides CSIRT weist Merkmale sowohl zentralisierter als auch dezentralisierter CSIRTs auf. Die zentrale CSIRT-Komponente ist oft in Vollzeit, während die verteilte CSIRT-Komponente aus Fachexperten (SMEs) besteht, die möglicherweise nicht für Vorfallreaktionsoperationen zugewiesen werden, bis dies während Sicherheitsvorfällen erforderlich ist. In diesem Paradigma, wenn das zentrale CSIRT ein mögliches Ereignis erkennt, analysiert es dieses und entscheidet über die notwendige Reaktion. Dann können die entsprechenden verteilten CSIRT-Spezialisten um Unterstützung bei diesen Aufgaben kontaktiert werden. Ein hybrides CSIRT kann sich auf Fachexperten stützen, die keine Vollzeitmitglieder des CSIRT sind, aber es ist zweifellos ein formelles Incident-Response-Team. Die verteilten Einheiten von Spezialisten innerhalb des hybriden CSIRT werden als Fachleute für die Vorfallreaktion mit definierten Aufgaben und Pflichten anerkannt und erhalten eine formale Ausbildung in der Vorfallreaktion. Sie müssen möglicherweise auch Zertifikate als Incident-Handler erwerben und aufrechterhalten.

-

CSIRT/SOC-Hybrid: In dieser maßgeschneiderten hybriden Architektur ist das Security Operations Center (SOC) verantwortlich für den Empfang aller möglichen warnenden Hinweise, Alarme und Berichte im Zusammenhang mit Vorfällen. Wenn das SOC mehr analytische Unterstützung benötigt, wird das CSIRT einbezogen. Im Allgemeinen dient das SOC als Frontlinie des CSIRT, indem es Probleme erkennt und zur Lösung an das CSIRT weiterleitet.

-

Externalisiertes CSIRT: Unternehmen, die nicht über die Mittel oder das Personal verfügen, um ein internes CSIRT zu entwickeln, können von der Auslagerung dieser Funktion profitieren. Dieser CSIRT-Ansatz beinhaltet die Besetzung eines internen CSIRT mit Auftragnehmern anstelle von Vollzeitpersonal oder das Outsourcing von CSIRT-Aufgaben und -Dienstleistungen, die selten benötigt werden, wie digitale Forensik.

Abbildung 1. CSIRT & Arten von CSIRT

Was sind die Rollen und Verantwortlichkeiten des CSIRT?

Ein CSIRT muss mindestens Vorfälle bearbeiten. Dies umfasst die Bewertung und Behebung von Ereignissen und Problemen, die von Endbenutzern gemeldet oder durch die proaktive System- und Netzwerküberwachung erkannt werden.

Die Vorfälle-Bearbeitungsoperationen des CSIRT bestehen aus den folgenden Aktivitäten:

- Bestimmung der technischen Ursache des Ereignisses oder Vorfalls

- Bestimmung der Auswirkungen, des Umfangs und der Art des Ereignisses oder Vorfalls

- Identifizierung, was sonst noch passiert sein könnte oder andere potenzielle Bedrohungen

- Alternativen und Umgehungslösungen recherchieren und vorschlagen

- Verbreitung von Informationen über aktuelle Risiken, Bedrohungen, Angriffe, Exploits und entsprechende Minderungsstrategien über Warnungen, Hinweise, Webseiten und Newsletter

- Koordinierung und Unterstützung der Umsetzung von Reaktionsstrategien mit anderen Teilen des Unternehmens oder der Interessengruppe, wie IT-Gruppen und Spezialisten, Informationssicherheitsbeauftragten (ISOs), physischen Sicherheitsgruppen, Führungskräften, Geschäftsführern, Personalabteilungen, Öffentlichkeitsarbeit und Rechtsberatern

- Pflege einer Bibliothek von Vorfall- und Schwachstellendaten sowie Aktivitäten, die mit der Gemeinschaft verbunden sind und für Korrelationen, Trends und die Entwicklung von Erkenntnissen genutzt werden können, um die Sicherheitslage und die Vorfallmanagementsysteme einer Organisation zu verbessern.

- Koordination und Zusammenarbeit mit externen Parteien, einschließlich Lieferanten, ISPs, anderen Sicherheitsorganisationen einschließlich CSIRTs und Strafverfolgungsbehörden

Ein CSIRT hat ein spezialisiertes Verständnis für Einbruchsrisiken und Angriffe sowie für Minderung und Lösungstechniken. Es kennt das Eskalationsverfahren und bemüht sich, den Stakeholdern und Verbrauchern zeitnah und effizient relevante Informationen bereitzustellen. Darüber hinaus kann ein CSIRT die folgenden Rollen haben:

- Teilnahme an oder Durchführung von Schwachstellenevaluierung und -behandlung, Computerforensik-Beweissammlung und -analyse, System- und Netzwerküberwachung, Sicherheitsrichtlinienformulierung, Artefaktanalyse sowie Sicherheits- und Sensibilisierungsschulungen und -bildung

- Empfehlungen für bewährte Verfahren für sichere Einstellungen, Verteidigung - tiefgehende Techniken zur Sicherung von Netzwerken, Systemen und wichtigen Daten und Vermögenswerten sowie zur Vorbeugung von Vorfällen

- Führen Sie öffentliche Überwachungs- oder Technologiewatch-Operationen durch, wie z.B. Sicherheitsüberprüfungen von Websites, Mailinglisten oder allgemeinen Nachrichten- und Anbieterseiten, um neue oder sich entwickelnde technologische Durchbrüche, Angreiferaktionen, zukünftige Gefahren, rechtliche und gesetzgeberische Entscheidungen oder neue Verteidigungstaktiken zu identifizieren.

- Durch das Sammeln und die Analyse von forensischen Beweisen rechtliche und strafrechtliche Aktivitäten unterstützen (vorausgesetzt, das Personal verfügt über die entsprechende Fachkenntnis, Ausbildung und Werkzeuge)

- An Sicherheitsprüfungen oder -bewertungen mitwirken oder teilnehmen, einschließlich Infrastrukturbewertungen, Überprüfungen bewährter Verfahren, Schwachstellenscans und Penetrationstests

Die Mission eines CSIRT besteht darin, den durch Ereignisse verursachten Schaden zu reduzieren und zu verwalten, eine effektive Reaktion und Wiederherstellung bereitzustellen und zu versuchen, zukünftige Vorkommen zu vermeiden. Dennoch kann und sollte ein CSIRT auch echte Geschäftsinformationen an seine Muttergesellschaft oder Mitglieder weitergeben unter

- sein Wissen über allgemeine Eindringangriffe und Trendmuster sowie die begleitenden Minderungstechniken

- sein Wissen über Infrastruktur- und Politikschwächen und -stärken, das durch Nachbesprechungen von Veranstaltungen gewonnen wurde.

- die Daten, die es über die Arten von Bedrohungen und Übergriffen sammelt, die die Organisation jetzt betreffen oder schädigen könnten

Was sind die besten Praktiken von CSIRT?

Die Bildung eines effektiven Incident-Response-Teams erfordert ein anderes Set an Verfahren und Fähigkeiten als die Einrichtung eines SOC. Die besten Praktiken von CSIRT werden im Folgenden erläutert.

-

Definieren Sie kritische Verantwortlichkeiten und ziehen Sie Kandidaten aus dem gesamten Unternehmen an: Die Mitglieder des funktionsübergreifenden Teams sollten Folgendes umfassen:

- Incident Manager: Ein Incident Manager, der in der Lage ist, unternehmensweit zu arbeiten, Meetings einzuberufen und Teammitglieder für ihre Handlungen zur Verantwortung zu ziehen. Diese Person fasst die Ergebnisse zusammen, bevor sie Probleme dem Unternehmen meldet.

- Ein leitender Ermittler: Die Person, die für die Untersuchung eines Sicherheitsvorfalls verantwortlich ist, wie ein Sicherheitsanalyst oder ein spezialisierter SOC-Vorfalldienstmitarbeiter.

- Ein Experte für Kommunikation und Öffentlichkeitsarbeit: dessen Aufgaben die Beantwortung von Presseanfragen, Gespräche mit dem Personal und die Überwachung sozialer Medien umfassen.

- Ein Chief Legal/Privacy Advisor: Ihr General Counsel oder ein stellvertretendes Mitglied des Rechtsteams. Die Notwendigkeit, ein Sicherheitsereignis zu melden oder mit möglichen rechtlichen Konsequenzen umzugehen, ist ein Beispiel.

-

Rekrutieren Sie einen hervorragenden Befürworter oder Sponsor auf Führungsebene: Dies sollte eine Führungskraft oder ein CISO sein, der die Auswirkungen eines Ereignisses anderen Führungskräften und Vorstandsmitgliedern effektiv erklären kann. Diese Person ist dafür verantwortlich, dass das Incident-Response-Team genügend Aufmerksamkeit, ein überschaubares Budget und die Befugnis erhält, während einer Krise schnell zu reagieren.

-

Ein freundliches Team schaffen: Die Schulung des gesamten Unternehmens über die wesentliche, funktionsübergreifende Natur des CSIRT ist ein Bestandteil der Etablierung eines effizienten CSIRT. Jedes Teammitglied muss die Bedeutung der ergänzenden Fähigkeiten und Aufgaben verstehen. Dies verringert Spannungen zwischen beispielsweise technischen SOC-Mitgliedern und nicht-technischen CSIRT-Mitgliedern.

-

Erstellen Sie eine breite Basis mit angemessenen IT-Budgets: Da Sicherheitsereignisse jederzeit auftreten können, benötigen Sie geografisch verteiltes CSIRT-Personal, um sicherzustellen, dass immer jemand verfügbar ist. Wenn Sie nicht in der Lage sind, der Sonne zu folgen, ist die nächstbeste Alternative, Schichten mit Personen einzuführen, die geschult und kompetent sind, einen Vorfall zu leiten. Sie sollten auch Redundanz durch Cross-Training für jedes Mitglied des CSIRT und deren jeweilige Aufgabe sicherstellen. Allerdings haben nur wenige IT-Unternehmen die finanziellen Mittel für das Personal auf diesem Niveau. Daher sollten Sie sich im Rahmen dieser bewährten Praxis auf die realen Personalgrenzen vorbereiten, bevor ein Ereignis eintritt. Job-Shadowing und Cross-Training sind ebenfalls vorteilhaft.

-

Machen Sie die Incident-Reaktion zu einer gemeinsamen Verantwortung: Stellen Sie niemals Teammitglieder in eine Position, in der sie ein Incident leicht vom SOC zum CSIRT oder umgekehrt weitergeben können, während Sie die Teamstruktur entwerfen.

-

Isolieren Sie Teammitglieder von potenziellen Ablenkungen: Sicherheitsereignisse können schwerwiegend sein; die Reaktion auf einen Vorfall kann Jahre an Arbeit erfordern. Mitglieder des CSIRT können aufgrund ihrer ständigen Exposition gegenüber Audits, rechtlichen Anforderungen, HR-Anfragen, mehreren täglichen Krisen usw. ein Burnout entwickeln. Daher sollten Ihre Incident-Response-Mitarbeiter zwar "angenehm" sein, aber auch lernen, Ablenkungen zu vermeiden. Dies beinhaltet, die Arbeit von unvorhergesehenen externen Anforderungen zu isolieren und ein Aufnahmeverfahren zu entwickeln.

-

Stellen Sie sicher, dass Ihr CSIRT sowohl proximale als auch distale IR durchführt: Umfassende Vorfallreaktion geht über das Reagieren auf und das Reduzieren der Auswirkungen eines Vorfalls hinaus. Um die effektivsten Ratschläge zu geben, muss Ihr Team nicht nur technisch reagieren, sondern auch einen Schritt zurücktreten und die typischen Ursachen und Reaktionen bewerten. Zum Beispiel, wenn Ihr SOC einen Anstieg von Krypto-Ransomware feststellt, wäre eine unmittelbare Reaktion, die Computer herunterzufahren und zu überprüfen, dass keine weiteren Systeme angegriffen werden. Die Untersuchung der Grundursache könnte ergeben, dass der Hack von einem Mitarbeiter ausgelöst wurde, der auf eine Excel-Datei mit einem eingebetteten Makro zugegriffen hat. Die charakteristische Reaktion des CSIRT könnte darin bestehen, die Organisation zu schulen. Darüber hinaus könnte es vorschlagen, eine Richtlinienänderung einzuführen, die es den Mitarbeitern verbietet, Excel-Makros zu aktivieren. Es könnte Monate dauern, die Gefahr zu erklären, eine Lösung umzusetzen und die Informationen im gesamten Unternehmen zu verbreiten; dies ist der distale Aspekt. In diesem Fall überwiegt das Sicherheitsrisiko für das Unternehmen und seine Mitarbeiter bei weitem die Einfachheit der Automatisierung.

-

Nichtlineare Rollen und Aufgaben klar identifizieren: SOC und CSIRT müssen parallel arbeiten und die Verantwortung für Probleme teilen. Sie werden beobachtende Feedback-Schleifen, fortlaufende Ermittlungsunterstützung und technologischen Rat benötigen. Dies ermöglicht es dem Incident-Response-Team, über das bloße Reagieren auf Vorfälle hinaus aktiv zu werden. Es beinhaltet, herauszufinden, warum Ereignisse auftreten, und dieses Wissen dann im gesamten Unternehmen zu verbreiten, um solche Probleme in Zukunft zu vermeiden.

-

Sichern Sie die Vielfalt und Freundlichkeit Ihres IR-Personals: Rekrutieren Sie Personen, die mehrere Facetten des Stammeswissens verstehen. Zum Beispiel, im obigen Beispiel der Krypto-Ransomware ist E-Mail ein Vertriebskanal (ähnlich wie viele der aktuellen Angriffe). In Anbetracht dessen könnte eine potenzielle Quelle für CSIRT-Expertise ein Mitglied des Messaging-Teams sein, ein Mitglied der Gruppe, die für die Wartung Ihrer E-Mail-Infrastruktur verantwortlich ist. Das Einbeziehen technisch vielfältiger Teams und das Einstellen aus diesen wird Ihre IR im Laufe der Zeit erheblich verbessern.

-

Nutzen Sie Analytik und Automatisierung, um wiederholbare und benutzerfreundliche Prozesse zu schaffen: Sie können abschätzen, wie lange es dauert, auf Probleme zu reagieren und was im Eifer des Gefechts schiefgehen könnte, indem Sie Ihre IR-Strategie umsetzen und häufige Übungen in Reaktion auf verschiedene Situationen durchführen. Dies beinhaltet die Verwendung der aktuellsten Techniken, einschließlich einer Mischung aus maschinellem Lernen und Modellen der künstlichen Intelligenz.

-

Verfügbarkeit erhöhen: Ein CSIRT-Team sollte idealerweise rund um die Uhr Unterstützung bei der Vorfallreaktion anbieten. Viele Unternehmen verfügen nicht über die Sicherheitsexperten, die notwendig sind, um diesen Schutzgrad zu erreichen. Die Lösung besteht darin, ein Schichtsystem einzuführen, um eine kontinuierliche Abdeckung zu gewährleisten, oder Mitarbeiter für den Fall eines größeren Notfalls in Bereitschaft zu haben.

Cross-Training kann sehr vorteilhaft sein; indem sichergestellt wird, dass alle Teammitglieder in zahlreichen Sicherheitsdisziplinen geschult sind, kann dieselbe Person je nach Verfügbarkeit in verschiedenen Positionen eingesetzt werden.

Ein weiteres Problem ist das Fehlen interner Fachkenntnisse. Obwohl ein Unternehmen mehrere Sicherheitsspezialisten beschäftigen kann, ist es unwahrscheinlich, dass sie mit allen Arten von Vorfällen, Werkzeugen und Ansätzen vertraut sind. Wenn einzigartige oder ungewöhnliche Vorkommnisse eintreten, können diese Informationslücken problematisch sein.

Sie können dies angehen, indem Sie Ihre Gefahren modellieren, bedeutende Bedrohungen identifizieren, die Ihr Team möglicherweise schwer lösen kann, und deren Fähigkeiten durch Schulungen, Beratung oder Outsourcing verbessern.

-

Verbessern Sie Ihre Sicherheitsmethoden: Eine der kritischsten Phasen in einem Incident-Response-Plan besteht darin, die Reaktion nach jedem Vorfall zu überprüfen und zu verbessern. Damit das CSIRT erfolgreich ist, muss es über Regeln, Prozesse und Technologien verfügen, die kontinuierlich aktualisiert werden, um neuen und aufkommenden Bedrohungen Rechnung zu tragen. Geben Sie dem Team Zeit, Aktivitäten, Struktur und Fähigkeitsniveaus regelmäßig zu bewerten. Wenn Änderungen vorgenommen werden können, um den Prozess zu verbessern, sollten sie von der Führung unterstützt werden. Cybersecurity ist sehr dynamisch, und die beste Methode, um die Gesamteffizienz von CSIRT und Sicherheit zu gewährleisten, besteht darin, dass die Fähigkeiten von CSIRT regelmäßig wachsen.

Was ist der Unterschied zwischen CSIRTs, CERTs und SOCs?

Die Rollen von Community Emergency Response Team (CERT), Computer Security Incident Response Team (CSIRT) und Security Operations Center (SOC) überschneiden sich. Neben diesem Missverständnis werden die Begriffe CERT und CSIRT häufig austauschbar verwendet, obwohl es erhebliche Unterschiede zwischen ihnen gibt. Um Klarheit über diese Begriffe zu schaffen, lassen Sie uns zunächst die Funktion jedes Teams beschreiben und den Kontext ihrer Ursprünge erläutern.

Ein SOC ist eine Einrichtung, in der das Netzwerk, die Anwendungen und die Endpunkte eines Unternehmens überwacht und geschützt werden. Der Begriff stammt von Network Operations Centers (NOCs), die große Telekommunikations- oder Geschäftsnetzwerke verwalten. Als die Netzwerksicherheit zu einem größeren Problem wurde, wurden Sicherheitsteams innerhalb der NOCs entwickelt und spalteten sich anschließend in eigene größere Organisationen auf, da ihre Aufgaben komplizierter und spezialisierter wurden. Das Sicherheitspersonal, das in einem Security Operations Center arbeitet, wird oft als SOC-Team bezeichnet.

Im Jahr 1988 wurde der Begriff "Computer Emergency Response Team" geprägt. DARPA finanzierte die Gründung des Computer Emergency Response Team Coordination Center (CERT-CC) an der Carnegie Mellon University als Reaktion auf den Morris-Wurm-Angriff, der Hunderte von Servern im Internet betraf. Die Mission von CERT-CC bestand darin, den Schutz des Internets zu unterstützen, indem Informationen über schwerwiegende Sicherheitsanfälligkeiten gesammelt und geteilt wurden. Viele andere Nationen haben ähnliche Institutionen mit derselben Nomenklatur gegründet. Derzeit wird das Wort CERT verwendet, um jedes Notfallteam zu beschreiben, das sich mit Cybergefahren befasst. Viele Personen verwenden CERT-CC und CSIRT austauschbar, obwohl die Mission eines CERT darin besteht, Informationen auszutauschen, um anderen Einsatzteams bei der Bewältigung von Bedrohungen ihrer eigenen Infrastruktur zu helfen.

Im Gegensatz dazu ist ein CSIRT dafür verantwortlich, auf Sicherheitsprobleme zu reagieren. Eine vollständige Reaktion umfasst sowohl technische Aktivitäten zur Behebung des Problems als auch vorgeschlagene Systemänderungen, um zukünftige Vorkommen zu verhindern. Es gibt verschiedene nicht-technische Aspekte der Incident-Reaktion, wie die Kommunikation mit Mitarbeitern, die Reaktion auf Presseanfragen, die Bewältigung rechtlicher Schwierigkeiten und die Lösung von Personalfragen im Falle von Insider-Aktivitäten. Computer Incident Response Team (CIRT) und Incident Response Team (IRT) sind alternative Begriffe für CSIRT.

Die Überwachungsaktivitäten eines SOC werden wahrscheinlich über die Reaktion auf Vorfälle hinausgehen. Ein SOC kann Metriken erheben und sammeln, um den Kundenservice oder die Servicebereitstellung zu unterstützen (zum Beispiel bei einem Managed Security Service Provider), oder es kann das Management-Reporting unterstützen, wie die Erstellung von Metriken und Daten zur Risikobewertung und Auditunterstützung. Während ein SOC oft im Zusammenhang mit Incident Response erwähnt wird, umfasst er nahezu immer zusätzliche sicherheitsbezogene Verantwortlichkeiten. Das operative Ziel und der Umfang eines SOCs sind wahrscheinlich breiter als die eines CSIRT oder CIRT. Wenn ein Unternehmen ein SOC hat, fällt die Incident-Response typischerweise in den Verantwortungsbereich des SOC als operative Sicherheitsrolle. Einmal mehr hängen die Einzelheiten von der Organisation ab.

Folglich sammelt und verbreitet ein CERT Sicherheitsinformationen, oft zum Nutzen einer Nation oder einer Branche, gemäß präzisen Kriterien. Das Computer Security Incident Response Team (CSIRT) ist ein funktionsübergreifendes Team, das im Auftrag einer Nation oder eines Unternehmens auf Ereignisse reagiert. Ein SOC ist der Ort, an dem eine Nation oder ein Unternehmen sein Netzwerk, seine Server, Apps und Endpunkte überwacht und schützt.

Mit einem gründlichen Verständnis dieser Terminologien können Unternehmen wählen, welche Art von Incident-Response-Team am besten zu ihren Bedürfnissen passt und wie sie ihr ideales Sicherheitsteam aufbauen. Die Entscheidung sollte auf den Zielen, der Struktur und der Ressourcennutzung der Organisation basieren.

Die Entscheidung zwischen einem CSIRT und einem CERT ist einfach. Ihre Optionen sind ein CSIRT oder ein SOC, es sei denn, Ihr Ziel ist es, Informationen über Sicherheitsanfälligkeiten im Auftrag einer Regierung (was vermutlich bereits abgedeckt ist) oder der Industrie (was wahrscheinlich bereits existiert) zu sammeln und zu verbreiten.

Wenn die Aufgaben Ihres IRT die Überwachung und den Schutz des Unternehmens vor Cyberangriffen umfassen, sollten Sie in Erwägung ziehen, ein SOC aufzubauen und einzustellen. Wenn Ihr Unternehmen zu klein ist, um ein SOC zu finanzieren, oder wenn Sie Ihr SOC ausgelagert haben, wie es bei vielen kleineren Unternehmen der Fall ist, benötigen Sie ein CSIRT, um Sicherheitsereignisse zu bewältigen, sobald sie auftreten. Erneut könnte die Lösung nicht technischer Natur sein, sondern rechtliches oder öffentliches Wissen (PR) erforderlich sein.

Die Einrichtung eines SOC kann vorteilhaft sein, wenn beispielsweise die Anforderung an die Überwachung kritisch ist und die Struktur Ihrer Organisation für die Zentralisierung der Überwachung an einem physischen oder logischen Ort geeignet ist (zum Beispiel Skaleneffekte oder eine vereinfachte Berichtshierarchie). Im Gegensatz dazu kann ein CSIRT sinnvoller sein, wenn Ihre Organisationsstruktur stärker dezentralisiert ist oder anderweitig nicht für die Zentralisierung von Überwachung und anderen Sicherheitsaktivitäten geeignet ist.

Es ist wichtig, die relativen Vorteile jedes einzelnen zu prüfen, die Anforderungen Ihrer Organisation zu verstehen und die beste Strategie für Ihr Unternehmen auszuwählen.