Reverse Engineering in der Cybersicherheit

Der Prozess der Zerlegung von Software, Maschinen, Flugzeugen, architektonischen Strukturen und anderen Gütern, um Designwissen zu erlangen, wird als Reverse Engineering bezeichnet, oft auch als Back Engineering. Reverse Engineering beinhaltet häufig das Zerlegen kleinerer Teile größerer Objekte. Sie können ein Teil replizieren, indem Sie den Reverse-Engineering-Ansatz verwenden, um zu lernen, wie es erstellt wurde. Wenn der Kauf eines Ersatzteils von einem Originalgerätehersteller (OEM) keine Option ist, wenden Unternehmen häufig diese Strategie an.

In diesem Artikel werden wir die folgenden Themen im Zusammenhang mit Reverse Engineering besprechen:

-

Was ist Reverse Engineering?

-

Was sind Beispiele für Reverse Engineering?

-

Was ist der Zweck des Reverse Engineering?

-

Was sind die Phasen des Reverse Engineering?

-

Was sind die Vorteile des Reverse Engineering?

-

Was sind die besten Reverse-Engineering-Tools?

-

Ist Reverse Engineering illegal?

-

Warum ist Reverse Engineering unethisch?

Was ist Reverse Engineering?

Reverse Engineering ist der Prozess der Bewertung der Funktionalitäten und des Informationsflusses eines Programms oder einer Hardware, um deren Funktionsweise und Verhalten zu verstehen. Es wird hauptsächlich durchgeführt, um zu verstehen, wie etwas funktioniert und um es zu analysieren, obwohl es häufig verwendet wird, um das Objekt zu reproduzieren oder zu verbessern. Reverse Engineering ist eine weit verbreitete Praxis in der Cyberabwehr, um Malware zu analysieren. Software, physische Geräte, militärische Technologien und sogar biologische Prozesse, einschließlich der Genfunktion, können alle rückentwickelt werden.

Reverse Engineering ist eine Technik, die seit Jahrzehnten in anderen Bereichen als der Computertechnik verwendet wird. Der Maschinen-Code eines Programms, oder die Folge von 0en und 1en, die an den Logikprozessor übertragen wird, ist das Thema der Software-Rückentwicklung. Um den Maschinencode wieder in den ursprünglichen Quellcode zu konvertieren, werden Programmiersprachenanweisungen verwendet.

Reverse Engineering wird verwendet, um jemandem beizubringen, wie etwas funktioniert, veraltete Waren umzufunktionieren, eine Sicherheitsstudie durchzuführen, einen Wettbewerbsvorteil zu erlangen oder eine Vielzahl anderer Dinge, je nach Technologie. Reverse Engineering ist der Prozess, Informationen aus einem Endprodukt zu extrahieren, unabhängig davon, wie das Wissen genutzt wird oder worauf es sich bezieht.

Was sind Beispiele für Reverse Engineering?

Reverse Engineering unterscheidet sich je nach Verwendungszweck und dem Grund, warum die Technologie rückentwickelt wird. Reverse Engineering spielt eine entscheidende Rolle in einer Vielzahl von Sektoren, einschließlich militärischer Anwendungen, Softwareentwicklung und Maschinenbau. Typische Beispiele für Reverse Engineering sind wie folgt:

-

Software: Reverse Engineering wurde in mehreren Situationen verwendet, um Software zu zerlegen. Ein typisches Beispiel ist die Umwandlung eines für eine CPU erstellten Programms auf eine andere. Weitere Beispiele umfassen das Wiederherstellen fehlender Quellcodes, das Forschen, wie ein Programm bestimmte Aktionen ausführt, die Verbesserung der Leistung und das Beheben von Fehlern oder das Lösen von Problemen, wenn der Quellcode nicht verfügbar ist. Zum Beispiel war die von Phoenix, einem US-amerikanischen Softwareunternehmen, entwickelte Basic Input/Output System (BIOS)-Software mit der exklusiven Version von IBM kompatibel. Phoenix tat dies, indem es die Schritte dokumentierte, die es unternahm, ohne auf den proprietären Code zu verweisen, und die IBM-Version so zurückentwickelte, dass sie vor Urheberrechtsansprüchen geschützt waren.

Die Anwendung von Software-Reverse-Engineering erstreckt sich auf Malware. Das Verschleiern von Softwarecode ist eine gängige Taktik, die von Bedrohungsakteuren verwendet wird, um zu verhindern, dass ihr bösartiger Code gefunden oder verstanden wird. Reverse Engineering wird von den Eigentümern betroffener Software oder Systeme verwendet, um schädliches Material wie einen Virus zu finden. Um eigene offensive Cyberwaffen zu entwickeln, hat die US-Verteidigungsnachrichtendienstagentur erklärt, dass sie plant, diese Techniken einzusetzen, um gegnerische Software rückzuentwickeln. Die Ghidra-Software der National Security Agency wird beispielsweise verwendet, um die WannaCry-Ransomware rückzuentwickeln, und es stehen weitere Werkzeuge zur Verfügung, um diesen Prozess zu unterstützen.

-

PC-Komponenten: Ein Prozessorhersteller kann die CPU eines Konkurrenten kaufen, sie zurückentwickeln und dann das, was er herausfindet, nutzen, um seinen eigenen Prozessor zu erstellen, wenn er lernen möchte, wie der Prozessor des Konkurrenten funktioniert. Dieses Verfahren kostet viel Geld, erfordert viel Wissen und ist in vielen Ländern verboten. Wenn die Originalkomponenten für alte Geräte nicht mehr leicht erhältlich sind, wird häufig Reverse Engineering eingesetzt, um Ersatzteile herzustellen. Um die Sicherheit zu verbessern, werden Computerkomponenten rückentwickelt. Zum Beispiel hat Googles Project Zero Reverse Engineering verwendet, um Schwachstellen in Mikroprozessoren zu finden.

-

Netzwerksicherheitsevaluierungen: Reverse Engineering ist eine Technologie, die von Unternehmen verwendet wird, die Netzwerksicherheit Bewertungen durchführen. Ihr Sicherheitspersonal ist in zwei Teams aufgeteilt. Das erste Team simuliert Angriffe, während das zweite Team das Netzwerk überwacht und die Angriffe des anderen Teams analysiert. Das Unternehmensnetzwerk wird mithilfe der Informationen, die aus diesen fiktiven Angriffen gewonnen wurden, gestärkt.

-

Maschinenbau: Reverse Engineering ist eine nützliche Methode, um die inneren Mechanismen zu verstehen und die zugrunde liegende Ursache für das Versagen oder den Ausfall eines mechanischen Gegenstands zu bestimmen. Durch sorgfältige Demontage und gründliche Analyse jedes einzelnen Bauteils können Ingenieure ein umfassendes Verständnis des Designs und des Herstellungsprozesses des Geräts erlangen. Dieses Verständnis ermöglicht es ihnen, genau alle Mängel oder Unvollkommenheiten zu identifizieren, die möglicherweise eine Rolle bei dem Vorfall gespielt haben.

Reverse Engineering ist unerlässlich, um die Sicherheit und Zuverlässigkeit eines Produkts zu gewährleisten. Durch den Prozess des Reverse Engineering haben Ingenieure die Fähigkeit, etwaige Konstruktionsmängel in defekter Ausrüstung zu entdecken, die zu Unfällen oder Fehlfunktionen führen können.

-

Medizinische Anwendungen: Durch den Prozess der Reverse Engineering können Wissenschaftler die komplizierten Beziehungen zwischen Genen analysieren, um die komplexen Systeme zu verstehen, die Krankheiten verursachen. Dies ermöglicht ihnen, potenzielle Ziele für Behandlungen zu finden. Reverse Engineering ermöglicht es Forschern, das Zusammenspiel zwischen Genen und die Auswirkungen dieser Interaktionen auf verschiedene biologische Prozesse zu verstehen. Wissenschaftler können wertvolle Erkenntnisse über die Entstehung von Krankheiten und die Wirkungen von Medikamenten gewinnen, und sie können sogar Vorhersagen über die Ergebnisse für Patienten treffen. Dieses Verständnis erleichtert die Entwicklung von Medikamenten, die gezielt bestimmte Zustände oder Krankheiten ansprechen.

-

Militärische Anwendungen: Durch den Prozess der Rückentwicklung beschlagnahmter Ausrüstungen oder Waffen können Militärkräfte wichtige Kenntnisse über die Fähigkeiten ihrer Gegner erlangen und ihre Verteidigungspläne verbessern. Reverse Engineering ermöglicht es Militärfachleuten, die Funktionsweise feindlicher Technologie zu bewerten und zu verstehen. Dies ermöglicht es ihnen, Schwachstellen und Verwundbarkeiten zu erkennen, die während militärischer Operationen genutzt oder zur Entwicklung von Gegenmaßnahmen eingesetzt werden können.

Was sind Beispiele für Reverse-Engineering-Angriffe?

In diesem Abschnitt werden wir 3 Reverse-Engineering-Angriffszenarien vorstellen:

-

Quellcode-Analyse: Lassen Sie uns eine Android-Anwendung untersuchen, die für finanzielle Zwecke entwickelt wurde. Die APK-Datei kann problemlos mit 7zip, Winrar, WinZip oder Gunzip extrahiert werden. Nach dem Entpacken hat der Angreifer die Manifestdatei, Assets, Ressourcen und vor allem die classes.dex-Datei.

Durch die Verwendung eines Dex-to-Jar-Konverters kann ein Angreifer mühelos eine Dex-Datei in eine Jar-Datei umwandeln. Als Nächstes wird der Java-Decompiler, wie JDgui, den Code für Sie generieren.

-

String-Tabellen-Analyse: Der Angreifer führt den Befehl 'strings' auf der unverschlüsselten Anwendung aus. Durch die Untersuchung der Zeichenfolgen-Tabelle entdeckt der Angreifer eine feste Verbindungszeichenfolge, die Anmeldeinformationen für eine Backend-Datenbank enthält. Der Angreifer nutzt diese Anmeldeinformationen, um Zugang zur Datenbank zu erhalten. Der Angreifer erlangt unrechtmäßig eine Vielzahl von personenbezogenen Daten (PII), die die Benutzer der Anwendung betreffen.

-

Funktionsübergreifende Analyse: Der Angreifer verwendete IDA Pro, um eine App anzugreifen, die keine Verschlüsselung aufweist. Durch das Studium der String-Tabelle und die funktionale Querverweisung identifiziert der Angreifer das Vorhandensein von Jailbreak-erkennendem Code. Der Angreifer nutzt diese Informationen in einem anschließenden Code-Modifikationsangriff, um die Jailbreak-Erkennung in der mobilen Anwendung unbrauchbar zu machen. Anschließend setzt der Angreifer eine modifizierte Version der Anwendung um, die Method Swizzling verwendet, um unrechtmäßig Verbraucherdaten zu erlangen.

Was ist der Zweck des Reverse Engineering?

Das Ziel des Reverse Engineering ist es, zu lernen, wie ein System oder eine Sache funktioniert. Es gibt zahlreiche Rechtfertigungen dafür. Reverse Engineering ist eine Technik, die verwendet wird, um herauszufinden, wie etwas funktioniert, und es dann zu replizieren oder eine vergleichbare Entität mit verbesserten Eigenschaften zu produzieren.

Reverse Engineering von Software oder Hardware zielt häufig darauf ab, einen günstigeren Weg zu finden, um ein ähnliches Produkt herzustellen, oder wird durchgeführt, weil das Originalprodukt nicht mehr produziert wird. Im Bereich der Informationstechnologie wird Reverse Engineering verwendet, um Kompatibilitätsprobleme zu lösen und die Hardware oder Software mit anderer Hardware, Software oder Betriebssystemen zu betreiben, für die sie nicht konzipiert wurde.

Ein ausgezeichnetes Beispiel ist die Logic Pro-Software von Apple, die es Künstlern ermöglicht, Musik zu schreiben, aufzunehmen, zu arrangieren, zu bearbeiten und zu mischen. Nur Mac-Computer können Logic Pro ausführen, und es ist kein günstiges Programm. Der Lehrplan umfasst eine Reihe exklusiver digitaler Werkzeuge. Ein Programmierer lernt, wie man solche digitalen Instrumente rückentwickelt, herausfindet, wie sie funktionieren, und sie so anpasst, dass sie mit Logic Pro funktionieren oder mit anderen Windows-kompatiblen Musik-Anwendungen kompatibel sind.

Was sind die Phasen des Reverse Engineering?

Die Technik des Reverse Engineering ist einzigartig für das jeweilige Objekt, an dem gearbeitet wird. Es gibt drei allgemeine Prozesse, die jeder Reverse-Engineering-Versuch unabhängig von der Situation befolgen muss. Die Phasen des Reverse Engineerings werden im Folgenden erklärt::

-

Informationsbeschaffung: Um ein Objekt rückwärts zu entwickeln, müssen zunächst Informationen über dessen Design analysiert, abgerufen und dann inspiziert werden, um zu ermitteln, wie die Teile zusammenpassen. Dies könnte die Beschaffung des Quellcodes und der relevanten Entwurfsdokumentation zur Analyse im Software-Reverse-Engineering umfassen. Zusätzlich ist es notwendig, Werkzeuge wie einen Disassembler zu verwenden, um die Software in ihre Einzelteile zu zerlegen.

-

Modellierung: Die gesammelten Daten werden in ein konzeptionelles Modell abstrahiert, dessen jede Komponente ihre Rolle im größeren Rahmen erklärt. Das Ziel dieser Phase ist es, Informationen, die einzigartig für das Original sind, zu abstrahieren und in ein generisches Modell zu überführen, das zur Steuerung der Erstellung anderer Dinge oder Systeme verwendet werden kann. Ein Beispiel dafür im Bereich der Software-Reverse-Engineering ist ein Datenflussdiagramm oder ein Strukturdiagramm.

-

Überprüfung: Um zu überprüfen, dass das Modell eine realistische Abstraktion des zugrunde liegenden Elements oder Systems ist, bewerten Sie es und testen Sie es unter verschiedenen Umständen. Softwaretests werden in der Softwaretechnik verwendet, um dies zu erreichen. Das Modell wird verwendet, um das Original nach dem Testen neu zu gestalten.

Reverse-Engineering-Software erfordert die Verwendung einer Reihe von Werkzeugen. Hexadezimale Dumper sind Werkzeuge, die binäre Zahlen aus Programmen in hexadezimaler Form veröffentlichen oder anzeigen. Reverse-Engineers können spezifische Abschnitte eines Programms lokalisieren und bestimmen, wie sie funktionieren, indem sie die Bitmuster verstehen, die die Prozessoranweisungen und die Dauer der Anweisungen anzeigen.

Der Disassembler ist ein weiteres Werkzeug für die Software-Rückentwicklung. Jede ausführbare Anweisung wird als Text angezeigt, sobald der Binärcode gelesen wurde. Ein Debugger wird verwendet, um einen Disassembler daran zu hindern, die Datenteile eines Programms zu dekonstruieren, da ein Disassembler den Unterschied zwischen einer ausführbaren Anweisung und den vom Programm benötigten Daten nicht erkennen kann. Ein Computercracker könnte diese Werkzeuge verwenden, um auf ein Computersystem zuzugreifen oder anderen Schaden anzurichten.

Wenn der ursprüngliche Bauplan nicht mehr zugänglich ist, kann ein hergestellter Artikel mit computergestütztem Design (CAD) rekonstruiert werden. Damit das Bauteil wiederhergestellt werden kann, müssen 3D-Scans des Teils erstellt werden. Das Teil wird mit Koordinatenmessgeräten gemessen, und während der Messung erstellt die CAD-Software ein 3D-Drahtgitterbild, das auf einem Monitor angezeigt wird. Das Drahtgitterbild wird dimensioniert, wenn die Messung abgeschlossen ist. Diese Techniken ermöglichen das Reverse Engineering jeder Komponente.

Was sind die Vorteile des Reverse Engineerings?

Der Ingenieursektor ist flexibel und innovativ. Heutige Ingenieure nutzen Innovation und Kreativität, um neue Produkte zu schaffen, die ihren Verbrauchern dienen. Diese ingenieurtechnischen Innovationen sind entscheidend für die Optimierung von Geschäftstransaktionen und die Stärkung der lokalen Wirtschaft. Jedoch kommt einem eine Frage in den Sinn, wenn man an Innovation denkt. Wie können Ingenieure von heute Innovation in einem hektischen Geschäftsumfeld aufrechterhalten?

Beim Reverse Engineering wird die Lösung gefunden. Innovationen und die Entstehung von Ideen, die Bedürfnisse in vielen Industriesektoren erfüllen, werden zu einem großen Teil durch Reverse Engineering ermöglicht. Reverse Engineering ist im Kern der Akt des Entfernens von Komponenten aus beschädigten Gegenständen, um zu bewerten, wie gut jede Komponente funktioniert, bevor die Erkenntnisse in neue Produkte umgesetzt werden. Einige Vorteile des Reverse Engineering werden im Folgenden untersucht:

-

Untersuchen Sie aktuelle Strategien und Designs: Reverse Engineering ermöglicht es Ihnen, ein bestehendes Objekt zu untersuchen. Dies könnte eine Komponente, Methode oder Struktur sein, die einer bestimmten Gemeinschaft hilft. Reverse Engineering wird Ingenieuren helfen, zu innovieren und zu entdecken, indem sie derzeit auf dem Markt erhältliche Produkte bewerten.

-

Eine neue Version eines alten Produkts erstellen: Es ist entscheidend, sich die Mühe zu machen, zu verstehen, wie ein aktuelles Produkt funktioniert, um es zu überarbeiten. Ingenieure werden in der Lage sein, veraltete Artikel reibungslos neu zu erstellen und dabei die Qualität zu bewahren, da Reverse Engineering die Möglichkeit bietet, an veralteten Eigenheiten eines früheren Systems zu arbeiten. Reverse Engineering kann garantieren, dass es keine Qualitätsmängel gibt.

-

Identifizieren Sie Produktmängel: Die Mängel eines Produkts können durch Reverse Engineering gefunden werden. Dies trägt dazu bei, die Sicherheit und das Wohlbefinden der Verbraucher zu gewährleisten. Reverse Engineering ermöglicht die Entdeckung all dieser Probleme bereits während des Forschungsprozesses selbst, anstatt erst nach der Vertriebsphase davon zu erfahren.

-

Marktartikel, die günstiger und effektiver sind: Das Hauptziel des Reverse Engineering ist es, Ingenieure zu Erfolg und Innovation zu führen. Reverse Engineering ist ein Werkzeug, das Ingenieure einsetzen können, um die Produktionskosten zu senken und gleichzeitig die Wirksamkeit eines Produkts zu maximieren.

-

Erstellung eines CAD-Modells für zukünftige Nutzung: Eine voll funktionsfähige CAD-Datei wird für Reverse-Engineering-Operationen benötigt und oft für zukünftige Nutzung aufbewahrt. Um Ingenieurteile im Falle zukünftiger Probleme digital zu inspizieren, wird oft eine CAD-Datei vorbereitet. Sowohl die Ausdruckskraft des Produkts als auch die Ingenieureffizienz haben durch diesen Reverse-Engineering-Ansatz zugenommen.

-

Kreatives Design motivieren: Last but not least, reverse engineering öffnet die Tür für kreatives Design. Reverse Engineering ist eine Technik, die im Ingenieurwesen verwendet wird, um Systeme zu finden, die für nicht verwandte Projekte von Wert sein könnten. Ingenieure können Projekte mit ihrem Vorwissen verknüpfen und neue Ideen entwickeln, indem sie Reverse Engineering anwenden.

Was sind die Techniken des Reverse Engineering?

Reverse-Engineering-Techniken sind eine Sammlung von Strategien, die verwendet werden, um das Design, die Struktur und den Betrieb eines Produkts oder Systems zu verstehen und zu untersuchen. Diese Methode umfasst die Zerlegung des endgültigen Produkts oder Systems, um seine grundlegenden Komponenten, Algorithmen und Prozesse offenzulegen.

Reverse-Engineering-Techniken sind im Bereich der Cybersicherheit von entscheidender Bedeutung, da sie zur Auffindung von Schwachstellen und zur Analyse von Malware verwendet werden. Sicherheitsspezialisten verwenden diese Methoden, um schädliche Software zu analysieren, ihr Verhalten zu verstehen und Lösungen zu entwickeln, um sich gegen Cybergefahren zu schützen. Durch den Prozess der Rückentwicklung von Malware können Cybersicherheitsexperten verborgene Fähigkeiten entdecken, mögliche Angriffswege erkennen und effiziente Ansätze zur Risikominderung formulieren.

Die Methoden und Techniken des Reverse Engineerings sind wie folgt:

-

Disassemblierung: Diese Methode beinhaltet die Umwandlung von Maschinencode oder Binärdateien in Assemblersprache, die von Menschen leicht verstanden werden kann. Die Disassemblierung ermöglicht es Ingenieuren, die von einem Programm ausgeführten Low-Level-Anweisungen zu verstehen und dessen Logik zu überprüfen.

-

Dekompilierung: Dekompilierung bezieht sich auf die Umwandlung von kompiliertem Code in eine Computersprache höherer Abstraktion. Diese Methode ist sehr wertvoll, wenn man versucht, den Quellcode eines erstellten Softwareprogramms zu verstehen.

-

Debugging: Debugging ist das Überprüfen der Ausführung eines Programms in einer kontrollierten Umgebung, um Probleme zu erkennen und zu beheben. Durch die systematische Ausführung des Codes und die genaue Beobachtung der Variablen können Entwickler ein wertvolles Verständnis der Funktionsweise des Programms gewinnen und etwaige Fehler oder Schwächen erkennen.

-

Code-Analyse: Ansätze zur Code-Analyse umfassen die Untersuchung des Quellcodes oder der Binärdateien, um Trends, Schwächen oder mögliche Optimierungen zu erkennen. Analysen werden entweder manuell oder mit spezialisierten Werkzeugen durchgeführt, die den Prozess automatisieren.

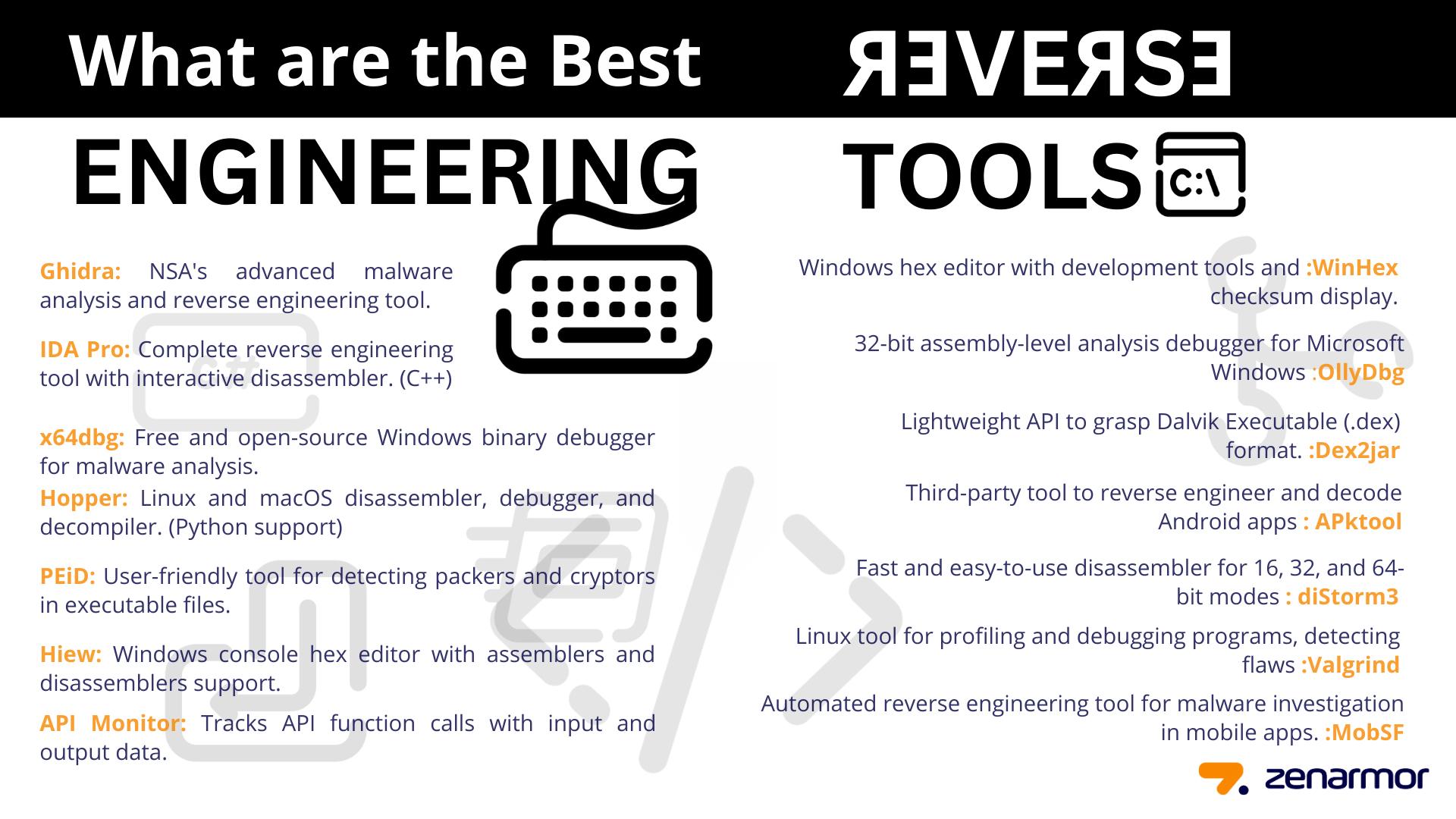

Was sind die besten Reverse Engineering-Tools?

Schauen Sie sich unsere Liste von Werkzeugen an, die von einigen der besten Softwareentwickler, Organisationen und Cybersicherheitsexperten verwendet werden, wenn Sie Software rückentwickeln möchten:

-

Ghidra: Die National Security Agency (NSA) entwickelte das Reverse-Engineering-Tool Ghidra, das 2019 der Öffentlichkeit zugänglich gemacht wurde. Es ist eines der fortschrittlichsten Reverse-Engineering-Tools, die derzeit verfügbar sind. Es ist sehr beliebt für die Analyse und das Entpacken von Malware.

Die grafische Benutzeroberfläche (GUI) von Ghidra ist mit dem Swing-Framework von Java, einem C++-Decompiler und Python-Erweiterungen erstellt. Ghidra bietet leistungsstarke Debugging-Tools für Windows und Linux sowie seine Reverse-Engineering-Fähigkeiten.

-

IDA Pro: Das derzeit vollständigste Reverse-Engineering-Tool auf dem Markt, IDA Pro von Hex-Rays, unterstützt eine Vielzahl von ausführbaren Dateiformaten und verfügt über eine integrierte Befehlsprache. Obwohl es eine kostenlose Testversion mit eingeschränkten Funktionen gibt, ist es eine der teuersten Reverse-Engineering-Plattformen.

Dank der interaktiven Natur des IDA Pro Disassemblers können Sie die präsentierten Daten in Echtzeit ändern, einschließlich Funktionen, Variablen, Namen und Bibliotheksfunktionen. Es ist in C++ geschrieben und funktioniert mit Linux, OS X und Windows. Der Hex-Rays-Decompiler ist das prominenteste der Plugins, die für die IDA Pro-Plattform verfügbar sind. Software-Ingenieure dekomprimieren den nativen C++-Prozessorcode vieler Architekturen mit diesem Tool.

-

Hopper: Hopper ist ein Disassembler für Linux und macOS. Sowohl 32-Bit- als auch 64-Bit-Executables werden mit diesem Tool disassembliert, dekompiliert und debuggt. Die Linux-Version wird mit Qt 5 erstellt, während die Mac-Version mit dem Cocoa-Framework erstellt wird. Hopper verfügt über ein SDK, mit dem Sie seine Funktionen ändern und sogar Ihre eigene Datei- und CPU-Unterstützung hinzufügen können. Die Funktionalität der Software wird mithilfe von Python-Skripten genutzt, die eine binäre Transformation ermöglichen.

-

x64dbg: Um Malware zu analysieren und Reverse Engineering an ausführbaren Dateien durchzuführen, für die Sie den Quellcode nicht haben, können Sie den kostenlosen und Open-Source Windows-Binär-Debugger namens x64dbg verwenden. Es gibt viele Funktionen, die bereits zugänglich sind, und ein starkes Plugin-System ermöglicht es Ihnen, weitere hinzuzufügen.

-

PEiD: PEiD ist ein intuitives Programm, das ausführbare Dateien nach PE-Packern, Kryptoren und Compilern sucht, indem es seine benutzerfreundliche Oberfläche nutzt. Da die Software mehr als 600 verschiedene Signaturen in PE-Dateien enthält, ist ihre Erkennungsrate höher als die anderer ähnlicher Werkzeuge.

-

Hiew: Der beliebte Konsolen-Hex-Editor für Windows heißt Hiew (Hacker's view). Die Fähigkeiten dieses Werkzeugs umfassen die Möglichkeit, Dateien im Text-, Hex- und Disassemblierungsmodus zu lesen. Zum Bearbeiten von ausführbaren Dateien wie COFF, PE oder ELF ist Hiew sehr hilfreich. Es bietet Assembler und Disassembler für x86 und x86-64 sowie ARM.

-

API-Monitor: Eine Software namens API Monitor verfolgt jeden API-Funktionsaufruf, der von Programmen und Diensten gemacht wird. Zusätzlich können mit diesem Tool sowohl Eingabe- als auch Ausgabedaten angezeigt werden. Über 13.000 API-Funktionsdefinitionen und über 1.300 COM-Schnittstellenmethodendefinitionen sind in API Monitor vorkonfiguriert.

-

WinHex: WinHex ist ein Hex-Editor für Windows mit einer Vielzahl von Funktionen und Entwicklungstools. Ein typischer Texteditor kann Prüfziffern und den Quellcode für Softwaredateien nicht anzeigen, aber WinHex kann das.

-

OllyDbg: OllyDbg eignet sich am besten für Microsoft Windows und fungiert als 32-Bit-Assembler-Analyse-Debugger. Dieses Reverse-Engineering-Tool konzentriert sich hauptsächlich auf die Auswertung von Binärcodes. Wenn der Quellcode nicht verfügbar ist, ist es das effektivste Werkzeug, das man nutzen kann.

-

Apktool: Bezüglich Apktool, es ist ein Drittanbieter-Tool, das für Reverse Engineering verwendet wird. Es hilft Ihnen, das Quellmaterial zu verstehen und die Ressourcen zu dekodieren. Es wäre großartig, wenn Sie das gesamte System mit dieser Hilfe rekonstruieren könnten. Sie können dann die Lücken in den Verteidigungen des Systems schließen, weil Sie wissen, wo sie sich befinden. Dies zeigt, wie das richtige Werkzeug Ihnen hilft, Bedrohungen und Schwächen zu beseitigen.

-

Dex2jar: Dex2jar ist im Grunde genommen eine leichtgewichtige API, um es einfach auszudrücken. Sie können Dalvik Executable, das sich auf das

.dex- oder.odex-Format bezieht, mit Hilfe des entsprechenden Werkzeugs vollständig verstehen. Dieses Tool hilft hauptsächlich bei der Arbeit mit.class-Dateien für Android und Java. -

diStorm3: Der diStorm ist zweifellos ein erstklassiges Reverse-Engineering-Tool, das bei Penetrationstestern sehr beliebt ist. In den 16-, 32- und 64-Bit-Modi ist es ein relativ einfach zu bedienendes Werkzeug, das den Prozess des Zerlegens der Anweisungen unterstützt. Tatsächlich ist es der schnellste unter den Disassembler-Bibliotheken. Mit Hilfe dieses Programms können Sie Quellcode erhalten, der sehr leserlich, prägnant und portabel ist. Sie können es in Kernelmodulen und eingebetteten Modulen verwenden, und es ist vollständig von der C-Bibliothek abhängig.

-

Valgrind: Zum Profiling und Debugging von Linux-Programmen verwenden Penetrationstester Valgrind. Sie können Speicherverwaltungsprobleme erkennen und threading-Fehler sofort identifizieren, indem Sie das geeignete Werkzeug verwenden. Dies wird erreicht, indem man mehrere Stunden mit dem Auffinden von Fehlern verbringt, bis das Programm stabilisiert ist. Zusätzlich ermöglicht es eine gründliche Profilerstellung, die Sie nutzen können, um die Abläufe des Programms zu beschleunigen und schließlich viele neue Werkzeuge zu erstellen.

-

MobSF: Eines der beliebtesten Reverse-Engineering-Tools für alle Geschäftssektoren ist das Mobile Security Framework, oder MobSF, das zur Untersuchung von Malware verwendet wird. Es funktioniert im Wesentlichen als automatisiertes Reverse-Engineering-Tool mit integrierten Pen-Test-Funktionen für mobile Apps. Dieses Reverse-Engineering-Tool unterstützt den Malware-Analyseprozess. Es verfügt über eine Sicherheitsbewertungsmethodik, die die Durchführung sowohl statischer als auch dynamischer Analysen erleichtert.

Abbildung 1. Beste Reverse-Engineering-Tools

Was ist Reverse-Engineering-Schutz?

Reverse-Engineering-Schutz, allgemein als Anti-Reverse-Engineering bezeichnet, ist ein Sicherheitsmechanismus, der darauf abzielt, unbefugte Versuche zu verhindern, Programm-Binärdateien wieder in ihren ursprünglichen Quellcode zu konvertieren, und somit die Anwendung vor potenziellen Angriffen zu schützen. Anti-Reverse-Engineering umfasst die eingehende Untersuchung des Quellcodes, um Versuche zu identifizieren und zu vereiteln, die Architektur der App zu kompromittieren, sowie um Sicherheitsanfälligkeiten wie die Offenlegung sensibler Daten wie API-URLs oder privater Schlüssel aufzudecken.

Der Schutz vor Reverse Engineering von Software ist eine entscheidende Priorität für Entwickler, da er ihr geistiges Eigentum schützt und unbefugten Zugriff auf ihr Programm verhindert.

Was sind Anti-Reverse-Engineering-Techniken?

Durch die Implementierung einer Reihe von Schutzmaßnahmen und die Einhaltung der besten Branchenpraktiken werden Reverse-Engineers auf mehr Schwierigkeiten stoßen und mehr Zeit damit verbringen, zu versuchen, Ihre Anwendung zu reverse-engineeren. Einige wirksame Techniken zum Schutz vor Reverse Engineering sind unten aufgeführt:

-

Code-Verschleierung: Code-Verschleierung bezieht sich auf die Praxis, Quellcode absichtlich schwerer verständlich oder rückentwickelbar zu machen, oft durch Techniken wie das Umbenennen von Variablen und Funktionen, das Hinzufügen unnötigen Codes und das Verschlüsseln.

Code-Verschleierung ist eine Methode, die verwendet wird, um die Komplexität von Quellcode oder Binärcode zu erhöhen, wodurch es schwieriger wird, ihn zu verstehen. Der Prozess umfasst die Änderung der Namen von Variablen und Funktionen, um deren beabsichtigte Verwendung zu verbergen, das Einführen überflüssiger Code-Zweige und das Umstrukturieren von Code-Blöcken. Obwohl die Code-Verschleierung engagierte Reverse-Engineers möglicherweise nicht vollständig ausschließt, kann sie beiläufige Bemühungen entmutigen und den Prozess erheblich behindern.

-

Lizenzverwaltung: Entwickeln und implementieren Sie robuste Lizenzverwaltungs- und Softwareaktivierungssysteme. Dies gewährleistet, dass nur autorisierte Benutzer alle Funktionen Ihres Programms nutzen können. Die Implementierung von Lizenzprüfungen und Online-Aktivierungen kann für Reverse-Engineers, die versuchen, funktionale Cracks oder Key-Generatoren zu entwickeln, erhebliche Herausforderungen darstellen.

-

Anti-Debugging-Techniken: Reverse-Engineers verwenden oft Debugger, um die Codeausführung und den Speicher zu untersuchen. Verwenden Sie Anti-Debugging-Methoden, um Situationen zu erkennen, in denen Ihr Code debuggt wird, und reagieren Sie entsprechend. Zum Beispiel haben Sie die Möglichkeit, das Verhalten Ihres Programms zu ändern oder es zum Fehlverhalten zu bringen, wenn es die Anwesenheit eines Debuggers erkennt.

-

Verschlüsselung: Der Prozess, Informationen in einen geheimen Code oder eine Chiffre umzuwandeln, um unbefugten Zugriff zu verhindern.

Verwenden Sie Verschlüsselungstechniken, um kritische Abschnitte Ihres Codes oder Ihrer Daten zu schützen, und erschweren Sie so die einfache Wiederherstellung von Informationen durch Personen, die Reverse Engineering betreiben. Verschlüsselungsschlüssel sollten sicher aufbewahrt und nicht direkt in den Code der Software eingebunden werden. Auf diese Weise, selbst wenn Fachleute für Reverse Engineering in der Lage sind, verschlüsselte Daten zu extrahieren, werden die Daten unverständlich bleiben, bis der Entschlüsselungsschlüssel verfügbar ist.

-

Hardwarebasierter Schutz: Berücksichtigen Sie hardwarebasierte Sicherheitsmaßnahmen, wie Hardware-Sicherheitsmodule (HSMs) oder Dongles. Diese greifbaren Geräte haben die Fähigkeit, wichtige Komponenten Ihres Programms zu speichern, wodurch sie eine formidable Hürde für Reverse Engineers darstellen, die versuchen, darauf zuzugreifen oder sie zu verändern.

-

Rechtliche Schutzmaßnahmen: Berücksichtigen Sie rechtliche Schutzmaßnahmen wie Endbenutzer-Lizenzvereinbarungen (EULAs) und Urheberrechte. Diese rechtlichen Vereinbarungen können Reverse Engineering abschrecken, indem sie es eindeutig verbieten und wahrscheinliche rechtliche Konsequenzen festlegen.

-

Manipulationsschutz: Integrieren Sie Manipulationsschutzmaßnahmen in Ihr Programm. Diese Techniken können die Integrität der ausführbaren Datei überprüfen und Änderungen oder illegale Modifikationen erkennen. Wenn das Programm eine Manipulation feststellt, hat es die Fähigkeit, entweder die Ausführung zu verweigern oder die notwendigen Maßnahmen zu ergreifen.

-

Dynamische Codeausführung: Teilen Sie Ihren Code in mehrere Komponenten auf und laden Sie diese während der Laufzeit dynamisch. Dies könnte die Fähigkeit von Reverse-Engineers beeinträchtigen, das gesamte Programm in einem einzigen Versuch umfassend zu bewerten. Darüber hinaus könnte die Verwendung von Just-In-Time (JIT) Kompilierung oder das Interpretieren von Bytecode die Logik des Codes verschleiern.

-

Bedrohungsmodellierung: Führen Sie Bedrohungsmodellierungsaktivitäten durch, um mögliche Schwachstellen und Mängel in Ihrem Programm zu erkennen. Um Sicherheitsmaßnahmen richtig zu priorisieren, ist es entscheidend, die wahrscheinlichsten Angriffswege zu verstehen.

-

Laufende Updates und Patches: Aktualisieren Sie Ihr Programm regelmäßig, um Fehler zu beheben und Reverse-Engineering-Bemühungen entgegenzuwirken. Um die Integrität Ihrer Software zu gewährleisten, ist es entscheidend, einen proaktiven und reaktionsschnellen Ansatz gegenüber Sicherheitsbedenken zu verfolgen, der Reverse Engineers effektiv abschrecken wird.

Ist Reverse Engineering illegal?

Reverse Engineering bewegt sich auf einem schmalen Grat im Bereich des geistigen Eigentumsrechts, da es verwendet werden kann, um Quellcode wiederherzustellen. Reverse Engineering ist in Software-Lizenzvereinbarungen im Allgemeinen ausdrücklich verboten. Softwareunternehmen machen sich Sorgen, und das zu Recht, dass Reverse Engineering ihre proprietären Algorithmen und Techniken auf direktere Weise offenlegen könnte als die externe Maschinenbeobachtung. Es gibt jedoch kein allgemeines Gesetz gegen Reverse Engineering.

Es ist unklar, ob Reverse Engineering legal ist, da es ein notwendiger Schritt zum Deaktivieren von Kopierschutzsystemen ist. Es ist rechtswidrig, Software zu patchen, um Kopierschutz- oder Digital Rights Management Systeme zu umgehen. Software für Reverse Engineering ist es nicht. Reverse Engineering könnte unter dem neuen Gesetzesentwurf illegal werden, was einen schweren Rückschlag für den durchschnittlichen Softwarebenutzer (insbesondere den gewöhnlichen und neugierigen Benutzer) darstellen würde. Ein absolutes Verbot des Reverse Engineering wäre analog zu einem Verbot, die Motorhaube Ihres Autos zu öffnen, um Reparaturen durchzuführen. Autonutzer wären gesetzlich verpflichtet, ihre Fahrzeuge für alle Reparaturen und Wartungen zum Autohaus zu bringen, wenn ein solches System eingeführt würde.

Reverse Engineering in Open-Source-Projekten erfordert die Einhaltung von Urheberrechtsvorschriften, und die Aufteilung der Programmierer in zwei Teams ist eine häufige Lösung für dieses Problem. Gruppe 1 ist verantwortlich für das Schreiben der Anforderungen und das Zerlegen der Firmware und des Programmcodes. das zweite Team, das diese Kriterien verwendet, um ein Programm zu erstellen.

Fair Use erlaubt das Kopieren von urheberrechtlich geschütztem Inhalt ohne die Zustimmung des Eigentümers in einigen spezifischen Situationen. Das Gesetz arbeitet oft zugunsten des Rückentwicklers, wenn es um Reverse Engineering und faire Nutzung geht. Eine "faire Nutzung" wird jedoch fast nie für etwas gewährt, das den Wert des Originalprodukts mindert. Beachten Sie auch, dass die Verletzung der Bedingungen der Benutzerlizenz unter faire Nutzung nicht zulässig ist.

-

Gesetz über das Urheberrecht im digitalen Jahrtausend: Um jegliche Dienstleistung oder Ausrüstung mit der Absicht zu schaffen, DRM (Digital Rights Management) zu schwächen oder zu löschen, wurde der Digital Millennium Copyright Act im Jahr 1998 eingeführt. Das Gesetz verbietet die Erstellung, Vermarktung oder Nutzung eines Produkts mit der Absicht, jegliches DRM zu umgehen. Allerdings hat der DMCA eine Ausnahme, die es erlaubt, Reverse Engineering zur Interoperabilität zwischen Softwarekomponenten durchzuführen.

-

Vereinbarung für Endbenutzer-Lizenzierung (EULA): Eine Endbenutzer-Lizenzvereinbarung (auch bekannt als EULA) ist ein Vertrag zwischen dem Benutzer und dem Softwareentwickler. Es legt eine Reihe von Einschränkungen fest, was der Benutzer tun und lassen darf, wenn er das Produkt verwendet, und beschreibt die Bedingungen, unter denen der Benutzer es verwenden darf. Diese Vereinbarung kann die Anzahl der Kopien festlegen, die erstellt werden dürfen, oder die Umstände, unter denen es zurückentwickelt werden darf.

Eine Endbenutzer-Lizenzvereinbarung (EULA) wird oft auf einem Klickbildschirm angezeigt, wenn Sie die Software kaufen oder installieren. Sie müssen die Softwarelizenz lesen und akzeptieren, die ein rechtliches Dokument ist. Sie werden häufig aufgefordert, auf "ICH STIMME ZU" zu klicken, um einer auf der Website angezeigten EULA-Vereinbarung beim Herunterladen von Software online zuzustimmen.

Warum ist Reverse Engineering unethisch?

Ist Reverse Engineering unethisch? Dieses Thema ist heiß umstritten und scheint keine einfache Lösung zu haben. Geistiges Eigentum ist der Hauptgrund gegen Reverse Engineering. Ist es in Ordnung, wenn andere ein Produkt, das eine Person oder Organisation erstellt, "zerlegen", um herauszufinden, wie es innen funktioniert? Meiner Meinung nach, nein. Lexmark und ähnliche Unternehmen glauben, dass es unmoralisch ist, wenn andere ihre Produkte zurückentwickeln, da sie Zeit und Geld in die Produktentwicklung investieren. Zusätzlich haben Produkte wie Bit Keeper unter den Reverse-Engineering-Techniken gelitten. Warum sollten Unternehmen und Einzelpersonen erhebliche Anstrengungen in den Erwerb von geistigem Eigentum investieren, das von Konkurrenten zu einem viel niedrigeren Preis zurückentwickelt werden kann?