Netzwerk-Überwachungssystem (NIPS) schützt Vertraulichkeit und Netzwerksicherheit

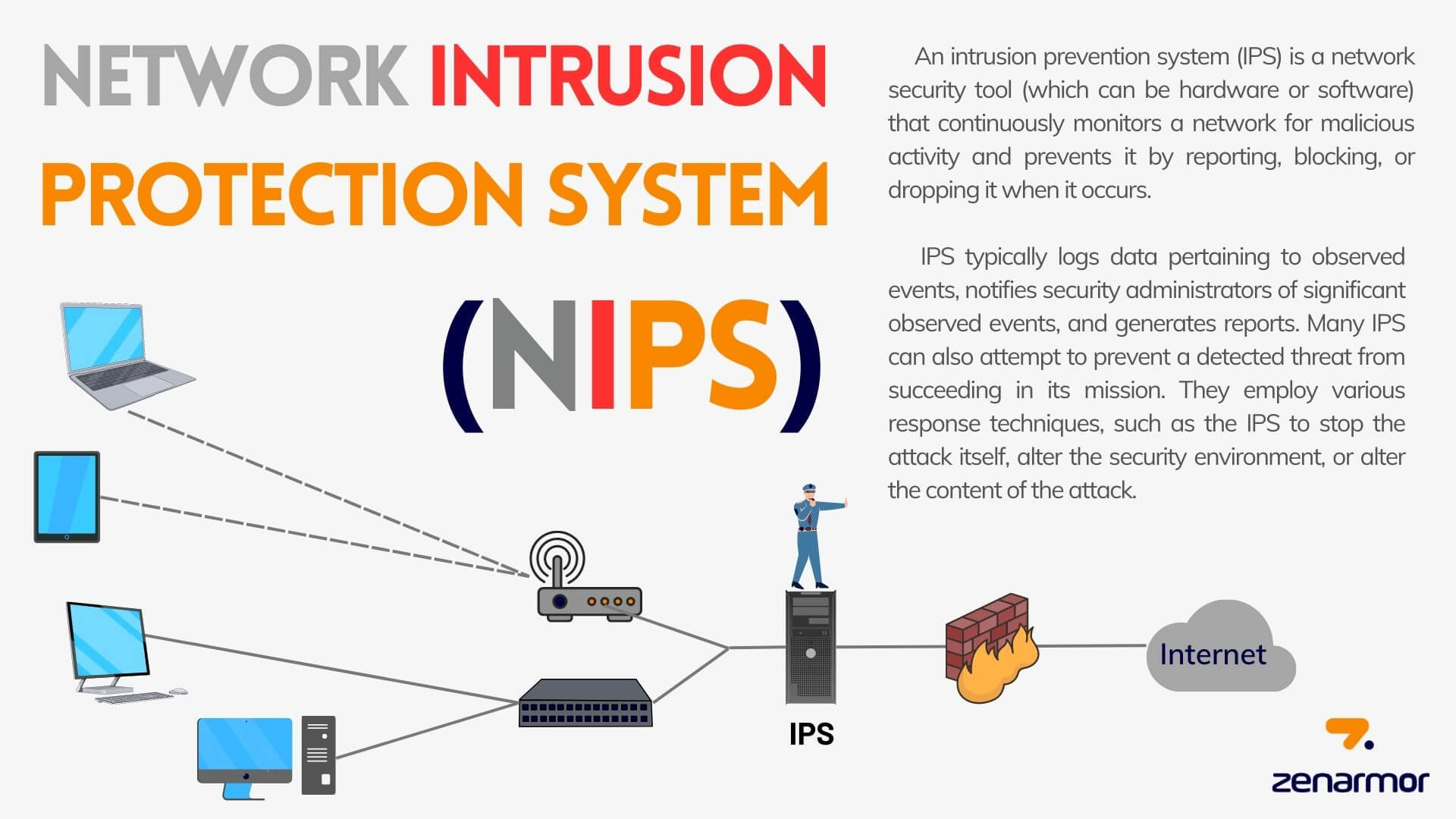

Ein Intrusion Prevention System (IPS) ist ein Netzwerksicherheitstool (das sowohl Hardware als auch Software sein kann), das ein Netzwerk kontinuierlich auf bösartige Aktivitäten überwacht und diese verhindert, indem es sie meldet, blockiert oder bei Auftreten verwirft.

IPS protokolliert typischerweise Daten zu beobachteten Ereignissen, benachrichtigt Sicherheitsadministratoren über bedeutende beobachtete Ereignisse und erstellt Berichte. Viele IPS können auch versuchen, eine erkannte Bedrohung daran zu hindern, ihre Mission erfolgreich zu erfüllen. Sie verwenden verschiedene Reaktionstechniken, wie das IPS, um den Angriff selbst zu stoppen, die Sicherheitsumgebung zu ändern oder den Inhalt des Angriffs zu verändern.

Das Intrusion Prevention System (IPS) hat 4 Kategorien.

-

Das netzwerkbasierte Intrusion Prevention System (NIPS) analysiert die Protokollaktivität, um das gesamte Netzwerk auf verdächtigen Datenverkehr zu überwachen.

-

Wireless Intrusion Prevention System (WIPS) analysiert drahtlose Netzwerkprotokolle, um ein drahtloses Netzwerk auf verdächtigen Datenverkehr zu überwachen.

-

Netzwerkverhaltensanalyse (NBA) untersucht den Netzwerkverkehr, um Bedrohungen zu identifizieren, die atypische Verkehrsströme erzeugen, wie z.B. verteilte Denial-of-Service-Angriffe, Malware und Richtlinienverstöße.

-

Host-basierte Intrusion Prevention System (HIPS) ist ein integriertes Softwarepaket, das einen einzelnen Host auf verdächtige Aktivitäten überwacht, indem es die Ereignisse des Hosts scannt.

In diesem Papier werden wir netzwerkbasierte Intrusion Prevention Systeme untersuchen.

Was ist ein Network Intrusion Protection System (NIPS)?

Ein Netzwerk-Intrusion-Schutzsystem (NIPS) ist ein Überbegriff für eine Sammlung von Hardware- und Software-Systemen, die unbefugten Zugriff und bösartige Aktivitäten in Computernetzwerken verhindern.

NIPS-Hardware kann ein Intrusion Detection System (IDS), ein Intrusion Prevention System (IPS) oder eine Kombination aus beiden, wie ein Intrusion Prevention and Detection System (IPDS), sein. Beachten Sie, dass ein NIDS zwar nur Eindringlinge erkennen kann, ein IPS jedoch verhindern kann, indem es vordefinierte Regeln befolgt, wie z.B. das Ändern von Firewall-Einstellungen, das Blockieren bestimmter IP-Adressen oder das vollständige Verwerfen bestimmter Pakete. Neben Dashboards und anderen Datenvisualisierungstools umfassen die Softwarekomponenten eines NIPS mehrere Firewalls, Sniffer und Antiviren-Tools.

Ein NIPS überwacht kontinuierlich die Computernetzwerke einer Organisation auf abnormale Verkehrsströme, erstellt Ereignisprotokolle, benachrichtigt Systemadministratoren über bedeutende Ereignisse und verhindert nach Möglichkeit potenzielle Eindringversuche. Ein NIPS ist auch nützlich für die Überprüfung der internen Sicherheit und die Dokumentation von Compliance-Vorschriften. Da Spyware, Viren und Angriffe weiterhin zunehmen, wird nun anerkannt, dass eine gestaffelte Kombination interoperierender Sicherheitssysteme erforderlich ist, um Computernetzwerke vor Kompromittierung zu schützen. Jedes Computernetzwerk, das von unbefugten Personen zugänglich ist, muss in irgendeiner Form über ein NIPS verfügen. Computer, die sensible Daten enthalten, müssen immer geschützt werden. Jedoch können selbst scheinbar unbedeutende Netzwerke in Botnet-Angriffen ausgenutzt werden.

Firewalls und Intrusion Prevention Systeme blockieren den Datenverkehr auf zwei verschiedenen Ebenen. Eine Firewall dient dazu, den Netzwerkverkehr basierend auf Protokoll- und Portebene zuzulassen oder zu blockieren. Während dies nützlich ist, um bestimmte Angriffsarten zu blockieren, sind Angreifer auch in der Lage, legitime Protokolle und Ports zu nutzen, um bösartigen Datenverkehr über das Netzwerk zu senden.

Standardfirewalls, sowohl zustandsbehaftete als auch zustandslose, führen keine Paketinspektion durch, um die Qualität oder Legitimität des Verkehrs zu bestimmen. Stattdessen bewerten sie Verkehrsvolumen, Ursprünge usw.

Ein Netzwerk-Intrusion-Prevention-System, oder NIPS, verwendet Paketinspektion sowie Anomalie-, Signatur- und Richtlinien-basierte Inspektionen, um festzustellen, ob der Datenverkehr legitim ist oder nicht. Es ist ein Mythos, dass man mit einer Firewall keine IPS-Lösung benötigt, um sein Netzwerk zu sichern (oder umgekehrt). Das ist völlig falsch. Um Eindringlinge auf Protokoll- und Paketinhaltsebene zu erkennen und zu verhindern, benötigen Sie beide Lösungen.

Abbildung 1. Was ist ein Netzwerk-Intrusion-Schutzsystem

Wie funktioniert ein Netzwerk-Intrusion-Protection-System (NIPS)?

Ein Netzwerk-Intrusion-Prevention-System (NIPS) ist eine Art von Netzwerksicherheitssoftware, die bösartige Aktivitäten in einem Netzwerk erkennt, Informationen über diese Aktivitäten meldet und die Aktivitäten automatisch blockiert oder beendet. Dies ist eine Erweiterung der Fähigkeiten im Vergleich zu einem "Intrusion Detection System", das, wie der Name schon sagt, nur Bedrohungen erkennt und sie nicht aktiv verhindert. Als eine Art Kontroll- und Durchsetzungsstelle für den durchgehenden Netzwerkverkehr befindet sich das NIPS innerhalb des Netzwerkperimeters zwischen der Firewall und dem Router.

Wie kann ein Network Intrusion Protection System (NIPS) ein Netzwerk sichern?

Das NIPS analysiert das Protokollverhalten, um das Netzwerk auf bösartige Aktivitäten oder verdächtigen Datenverkehr zu überwachen. Sobald es in einem Netzwerk platziert ist, wird das NIPS genutzt, um physische Sicherheitszonen zu erstellen. Infolgedessen wird das Netzwerk intelligent und unterscheidet schnell zwischen gutem und schlechtem Verkehr. Mit anderen Worten, der NIPS dient als Haftanstalt für feindlichen Datenverkehr wie Trojaner, Würmer, Viren und polymorphe Bedrohungen.

Drei Arten der Eindringungserkennung werden von Netzwerk-Intrusion-Präventionssystemen verwendet, um ein Netzwerk zu sichern.

-

Signatur: Identifiziert Angriffe basierend auf spezifischen Mustern, wie Netzwerkverkehr, Bytes und bekannten vorherigen Angriffen.

-

Anomalie: Systeme erstellen ein Modell vertrauenswürdigen Verhaltens mithilfe von maschinellem Lernen und vergleichen das aktuelle Verhalten mit dem Modell.

-

Richtlinie: Beruht auf vordefinierten Netzwerkverkehrsbasislinien, und Aktivitäten außerhalb dieser Basislinie werden als potenzielle Netzwerkbedrohung betrachtet; erfordert, dass ein Systemadministrator die Sicherheitsrichtlinien manuell konfiguriert.

Wie kommt es zu einer Eindringung in Ihr Netzwerk?

Eine Netzwerk-Eindringung ist jede illegale Aktivität, die in einem digitalen Netzwerk durchgeführt wird. Netzwerkeinbrüche beinhalten häufig den Diebstahl wertvoller Netzwerkressourcen und gefährden nahezu immer die Netzwerk- und/oder Datensicherheit. Organisationen und ihre Cybersicherheitsteams müssen ein umfassendes Verständnis dafür haben, wie Netzwerkangriffe funktionieren, und Systeme zur Erkennung und Reaktion auf Netzwerkangriffe implementieren, die mit Angriffstechniken und Vertuschungsmethoden im Hinterkopf entworfen wurden, um Netzwerkangriffe proaktiv zu erkennen und darauf zu reagieren.

Ein korrekt aufgebautes und installiertes Netzwerk-Überwachungssystem wird dabei helfen, unerwünschten Datenverkehr zu blockieren. Um sicherzustellen, dass Organisationen angemessen geschützt sind, ist es jedoch notwendig, dass Verteidiger ein allgemeines Bewusstsein für die Arten von Angriffen haben, die Hacker verwenden, um Daten zu stehlen und Netzwerkressourcen zu nutzen.

-

Würmer: Als eine Art Virus sind Würmer alle Computerprogramme, die darauf ausgelegt sind, sich zu verbreiten, ohne erlaubte Programmdateien zu modifizieren. Ein Wurm kann sich von Computer zu Computer replizieren. Die Replikation von Würmern verbraucht Computerverarbeitungszeit und Netzwerkbandbreite und trägt häufig hochgradig destruktive Payloads. Typischerweise nutzt ein Wurm eine Sicherheitsanfälligkeit in einer Software oder im Betriebssystem aus.

-

Trojaner: Würmer verbreiten sich über E-Mail-Anhänge und das Internet Relay Chat (IRC)-Protokoll, aber Trojanische Pferde replizieren sich nicht. Trojaner können DDoS-Angriffe, Datendiebstahl und andere Formen von Netzwerkschäden verursachen. Social Engineering wird häufig von Trojanern verwendet, um Opfer dazu zu bringen, sie auf ihren Computern zu installieren. Dies geschieht typischerweise, wenn ein Benutzer unwissentlich einen verdächtig aussehenden E-Mail-Anhang herunterlädt. Einige Trojaner nutzen eine Sicherheitsanfälligkeit in veralteten Webbrowser-Versionen aus.

-

Traffic Flood Angriffe: Ein Flood-Angriff ist eine Art von Distributed Denial of Service (DDoS) Angriff, der durch das Senden einer großen Anzahl von UDP-Paketen an zufällige Ports auf einem entfernten Host begonnen wird, was zu Verkehrsbelastungen führt, die für das System zu hoch sind, um sie zu filtern. Dieser Angriff kann durch die Installation von Firewalls an wichtigen Netzwerkzugangspunkten verteidigt werden, um unerwünschten Netzwerkverkehr herauszufiltern. Das potenzielle Opfer erhält die bösartigen UDP-Pakete niemals und antwortet nie darauf, weil die Firewall sie blockiert.

-

Buffer Overflow Angriffe: Buffer Overflow Angriffe sind eine weitere Art von DDoS-Angriff, die darauf abzielen, bestimmte Bereiche des Computerspeichers innerhalb eines Netzwerks zu überschreiben, indem reguläre Daten in diesen Speicherorten durch eine Reihe von Befehlen ersetzt werden, die später als Teil des Angriffs ausgeführt werden, der typischerweise ein DDoS-Angriff ist.

Gelegentlich besteht das Ziel darin, remote Netzwerkzugang zu erhalten. Protokollangriffe oder Spoofing-Anwendungsprotokolle, die Geräte anweisen, wie sie Netzwerkaktivitäten durchführen sollen, können versehentlich Schwachstellen für Netzwerkangriffe schaffen. Protokollspezifische Angriffe können Netzwerkgeräte schnell kompromittieren oder lahmlegen.

Was ist das beste Software-Tool für ein Netzwerk-Überwachungssystem?

Netzwerkbasierte Intrusion Prevention Systeme (NIPS) sind Netzwerksicherheitsgeräte oder -programme, die den Netzwerkverkehr überwachen und das Verhalten von Netzwerken und Protokollen auf verdächtige Aktivitäten bewerten. Hier sind einige der bestbewerteten Intrusion Prevention Systeme:

-

SolarWinds Security Event Manager (SEM): SolarWinds Security Event Manager (SEM) ist mehr als nur ein Intrusion Prevention System (IPS). Es ist ein Schweizer Taschenmesser der Netzwerksicherheit, das Werkzeuge zur Datenverlustprävention (DLP), IDS, IPS und so weiter enthält. Es ist eine virtuelle Software, die auf einer vorgehärteten Linux-Installation läuft. Es ist mit einer Reihe von Hypervisoren kompatibel, darunter VMware, vSphere und Microsoft HyperV.

-

CrowdStrike Falcon XDR: CrowdStrike Falcon XDR ist ein anomaliemusterbasiertes Erkennungssystem, das durch Indikatoren für Kompromittierung (IoC) aus einem Bedrohungsintelligenz-Feed ergänzt werden kann. Um Aktivitätsdaten von Endpunkten zu sammeln, kommuniziert das System mit einem anderen Falcon-Produkt namens Falcon Prevent. Der Dienst kommuniziert auch mit Sicherheitslösungen von Drittanbietern, indem er eine Technik namens Sicherheitsorchestrierung, Automatisierung und Reaktion verwendet, um Aktivitätsdaten zu extrahieren und Reaktionsanweisungen zurückzugeben.

-

Security Onion: Security Onion ist eine Linux-Distribution, die auch als überlegene Sicherheitslösung fungiert. Wieder einmal ist es mehr als nur ein IDS/IPS; es umfasst auch eine Reihe anderer Sicherheitsfunktionen. Es verwendet OSSEC für hostbasiertes IPS und Suricata und SNORT für netzwerkbasiertes IPS.

-

Snort: Snort bietet Ihnen die Möglichkeit, es als IDS oder IPS auszuführen. Wenn Sie es im Modus des Netzwerk-Überwachungssystems ausführen, können Sie auswählen, ob es nur Angriffe erkennen oder identifizieren und stoppen soll.

Was sind die Arten der Eindringungserkennung?

Typischerweise zeichnet IPS Informationen über beobachtete Ereignisse auf, warnt Sicherheitsadministratoren über bedeutende beobachtete Ereignisse und erstellt Berichte. Viele Intrusion Prevention Systeme (IPS) können auch auf eine identifizierte Bedrohung reagieren, indem sie versuchen, deren Erfolg zu verhindern. Sie verwenden eine Vielzahl von Reaktionsstrategien, darunter das Unterbrechen des Angriffs durch das IPS, die Modifizierung der Sicherheitsumgebung oder die Änderung des Inhalts des Angriffs.

Klassifizierung des Intrusion Prevention Systems (IPS):

-

Netzwerkbasiertes Intrusion Prevention System (NIPS): Es analysiert das Protokollverhalten, um das gesamte Netzwerk auf verdächtigen Datenverkehr zu überwachen.

-

Wireless Intrusion Prevention Systeme (WIPS) analysieren drahtlose Netzwerkprotokolle, um ein drahtloses Netzwerk auf verdächtigen Datenverkehr zu überwachen.

-

Die Netzwerkverhaltensanalyse (NBA) überwacht Netzwerkdaten, um Bedrohungen zu erkennen, die anomale Verkehrsströme verursachen, wie z.B. Distributed Denial of Service (DDoS)-Angriffe, bestimmte Arten von Malware und Verstöße gegen Richtlinien.

-

HIPS (Host-basierte Intrusion Prevention System): Es ist ein integriertes Softwarepaket, das einen einzelnen Host auf verdächtiges Verhalten überwacht, indem es Ereignisse scannt, die auf diesem Host auftreten.

Was sind die Unterschiede zwischen einem Network Intrusion Protection System (NIPS) und einem Network-Based Intrusion Detection System (NIDS)?

NIPS überwacht das Netzwerk und gewährleistet dessen Vertraulichkeit, Verfügbarkeit und Integrität. Es schützt das Netzwerk hauptsächlich vor bösartiger Infiltration, Dienstverweigerung und anderen schwerwiegenden Bedrohungen. Es untersucht Protokolle, um unerwartete Verhaltensweisen zu identifizieren, indem es eine physische Barriere schafft, um die Intelligenz des Netzwerks und die Fähigkeit zur Bestimmung der Absicht des Datenverkehrs zu verbessern. Daher schützt NIPS das Netzwerk vor Viren, Trojanern und anderen bösartigen Angriffen, indem es als Barriere fungiert.

NIPS ändert aktiv den Netzwerkverkehr, der von Inline- und aktiven Antworten stammt. Daher passt es sich bei der Überwachung des Datenverkehrs an das Netzwerk an und ergreift geeignete Maßnahmen gemäß den Vorschriften. NIDS (Network Intrusion Detection System) konzentriert sich ausschließlich auf die Erkennung verdächtigen Verhaltens. Es überprüft die Schnittstelle der Firewall, wenn sie sich im Nur-Lese-Modus befindet, und benachrichtigt dann die Verwaltung über die Lese-/Schreibschnittstelle.

NIPS-Techniken spezialisierte Systeme und Netzwerkprozessoren mit hoher Verarbeitungsgeschwindigkeit. Daher führt es Tausende von Befehlen aus, anstatt jede Anweisung wie ein Mikroprozessor sequenziell zu verarbeiten.

Das NIDS dient als signatur- oder anomaliebasierte Signatur, um zwischen sicherer und bösartiger Kommunikation zu unterscheiden. Da das System anfällig für Abstimmungsfehler, Überlastung durch Hochgeschwindigkeitsnetzwerke und Verzögerungen bei der Entwicklung von Signaturen und Verschlüsselung ist, muss es von seriösen Quellen bezogen werden.

Was sind die Unterschiede zwischen Network Intrusion Protection System (NIPS) und Intrusion Protection System (IPS)?

Ein Intrusion Prevention System (IPS) ist ein Netzwerksicherheitsinstrument (das sowohl Hardware als auch Software sein kann), das ein Netzwerk kontinuierlich auf schädliches Verhalten überwacht und es verhindert, indem es es meldet, blockiert oder bei Auftreten verwirft. NISP ist eine Art von IPS), die nur an strategischen Standorten implementiert wird, um den gesamten Netzwerkverkehr zu überwachen und proaktiv nach Bedrohungen zu suchen.

Ist ein Network Intrusion Protection System (NIPS) effizient?

Ein NIPS überwacht kontinuierlich die Computernetzwerke eines Unternehmens auf ungewöhnliche Verkehrsströme, erstellt Ereignisprotokolle, warnt Systemadministratoren bei größeren Vorfällen und blockiert nach Möglichkeit alle Verstöße. Ein NIPS kann auch für interne Sicherheitsprüfungen und die Dokumentation von Compliance-Regeln verwendet werden. Spyware, Viren und Angriffe nehmen zu, und es ist allgemein anerkannt, dass eine mehrschichtige Kombination von Sicherheitslösungen, die zusammenarbeiten, erforderlich ist, um Computernetzwerke vor Cyberangriffen zu schützen. Eine Art NIPS ist für jedes Computernetzwerk erforderlich, das von unbefugten Personen zugänglich ist. Computer mit kritischen Daten sollten immer geschützt werden; selbst scheinbar unbedeutende Netzwerke könnten jedoch für Botnet-Angriffe missbraucht werden.

Brauchen Sie ein Netzwerk-Intrusion-Protection-System (NIPS)?

Die meisten Organisationen benötigen Netzwerkintrusionspräventionssysteme, um netzwerkbasierte Angriffe zu erkennen und zu stoppen, insbesondere solche, die von bestehenden Unternehmenssicherheitskontrollen nicht erkannt werden können. IPS-Technologien sind in verschiedenen Formen erhältlich, aber die mit dedizierter Hardware und Software wird am häufigsten von größeren Unternehmen genutzt. Obwohl diese Art von IPS teurer sein kann, bietet sie auch erhebliche Vorteile, und es gibt verschiedene überzeugende Argumente dafür, dedizierte Hardware- und Software-IPS anstelle von oder zusätzlich zu anderen Arten von IPS zu nutzen.

Organisationen profitieren enorm von Netzwerkeindringungsschutzsystemen. Vor allem, weil es eine Vielzahl von Bedrohungserkennungsansätzen verwendet, kann ein IPS Angriffe erkennen und verhindern, die herkömmliche Sicherheitskontrollen nicht erfassen können. Diese ermöglichen die Erkennung einer Vielzahl von anwendungsbasierten Angriffen sowie jeglicher Angriffe, die durch Abweichungen von den definierten Normalbetriebs-Baselines einer Organisation erkennbar sind. Weitere bedeutende Vorteile umfassen die Fähigkeit, Angriffe und andere unerwünschte Aktivitäten zu erkennen, die nur für ein bestimmtes Unternehmen relevant sind, sowie die Fähigkeit, andere Sicherheitsmaßnahmen des Unternehmens zu schützen, indem Angriffe daran gehindert werden, sie zu erreichen, und ihre Arbeitsbelastung verringert wird. Aus diesen und anderen Gründen betrachten die meisten Organisationen Netzwerk-Intrusion-Prevention-Systeme nun als einen wesentlichen Bestandteil ihrer gesamten Netzwerksicherheitsstrategie.