Was ist ein Trojanisches Pferd (Computing)?

Bei Computern ist ein Trojanisches Pferd eine Software, die harmlos aussieht, aber tatsächlich gefährlich ist und auf einen Computer heruntergeladen und installiert wird. Unerwartete Änderungen an den Computereinstellungen und Aktivitäten, selbst wenn die Maschine abgeschaltet werden soll, sind beides Symptome einer Trojaner-Infektion.

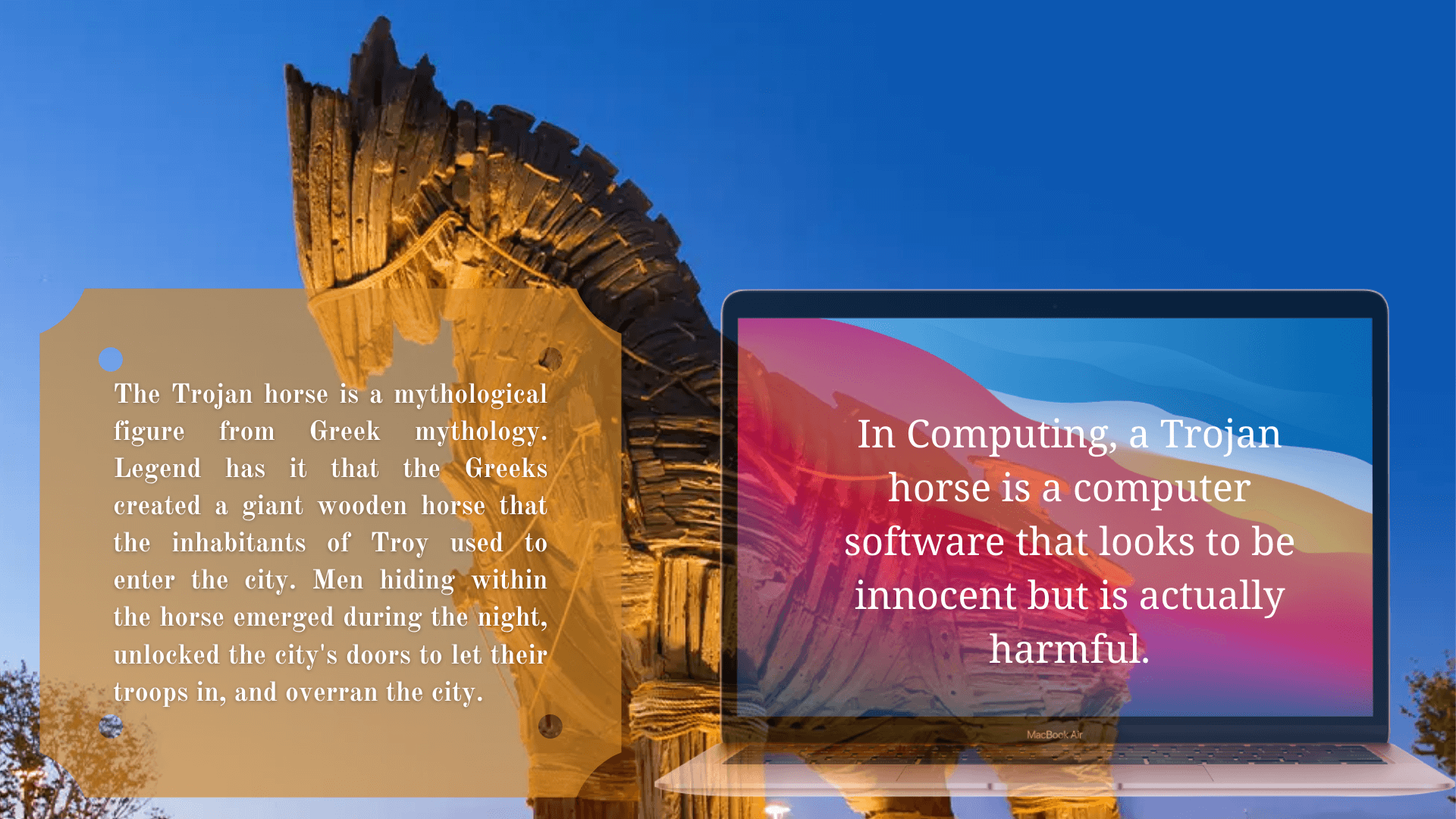

Abbildung 1. Was ist ein Trojanisches Pferd in der Informatik

Der Trojaner ist normalerweise als harmloses E-Mail-Anhang oder kostenloser Download getarnt. Wenn ein Benutzer einen E-Mail-Anhang öffnet oder kostenlose Software herunterlädt, wird die darin enthaltene Malware auf den Computer des Benutzers heruntergeladen. Sobald er einmal im System ist, kann der schädliche Code jede Aufgabe ausführen, die der Angreifer beabsichtigt hat.

Wie funktionieren Trojaner?

Trojanische Viren funktionieren, indem sie die mangelnde Sicherheitsbewusstheit eines Benutzers sowie Computersicherheitsmaßnahmen wie Antivirus- und Antimalware-Software ausnutzen. Ein Trojaner erscheint normalerweise als bösartiger Anhang in einer E-Mail. Die Datei, Software oder Anwendung scheint von einer zuverlässigen Quelle heruntergeladen worden zu sein. Wenn der Benutzer den E-Mail-Anhang öffnet, könnte die vertrauenswürdige Quelle, von der er zu stammen scheint, eine Täuschung sein. Das Ziel ist es, den Benutzer dazu zu bringen, die Datei zu öffnen und herunterzuladen.

Malware oder andere schädliche Inhalte werden dann infolgedessen auf dem Computer oder anderen Geräten installiert und aktiviert. Eine typische Art von Angriff ist, dass sich schädliches Material auf andere Dateien des Geräts ausbreitet und dem Computer Schaden zufügt. Die Art und Weise, wie es dies tut, variiert von Trojaner zu Trojaner. Es hängt alles von den Hackern ab, die das Design und das Ziel der Trojaner-Malware erstellt haben.

Ein Trojanisches Pferd, ähnlich dem antiken griechischen Trojanischen Pferd, infiziert einen Computer von innen. Benutzer können das Trojanische Pferd selbst herunterladen und aktivieren, ähnlich wie Troja hereingelegt wurde, es als ehrwürdiges Symbol hereinzubringen, um den Krieg zu beenden. Die Methode der Infektion des Trojanischen Pferdes wird durch das Design des Computers bestimmt. Wenn ein Trojaner einen Computer infiziert, kann sein Hauptzweck einer der folgenden sein.

- Entfernen Sie alle Daten vom Gerät.

- Kopien von Daten werden gemacht, um gestohlen und verkauft zu werden oder aus anderen böswilligen Gründen verwendet zu werden.

- Änderungen an den Daten vornehmen

- Daten könnten blockiert sein oder Daten können abgerufen werden.

- Stören Sie die Leistung des Zielcomputers und/oder Netzwerks.

Ist ein Trojaner ein Virus oder Malware?

Wenn Sie online nach Trojanern suchen, werden Sie feststellen, dass der Begriff "Trojanisches Virus" häufig verwendet wird. Obwohl ein solches Wort oft verwendet wird, ist es streng genommen ungenau. Sowohl Trojaner als auch Computerviren sind Arten von Malware, doch sie haben unterschiedliche Eigenschaften. Der Hauptunterschied zwischen Viren und Trojanern besteht darin, dass sich Viren selbst vervielfältigen, während Trojaner dies nicht tun. Ein Virus kann sich auf andere Geräte ausbreiten, indem er Kopien von sich selbst erstellt und sie an die Software, Ordner und Dateien der infizierten Maschine anhängt. Wenn ein Trojaner ein Gerät infiziert, bleibt er hingegen dort, bis der Benutzer die gefährliche Anwendung auf ein anderes Gerät überträgt oder herunterlädt.

Was sind die Arten von Trojaner-Malware?

Trojans werden in Computern je nach ihren Fähigkeiten klassifiziert. Es hängt alles von der schädlichen Nutzlast oder dem bösartigen Code des Trojaners ab. Wenn ein Trojaner in ein Gerät eindringt, führt seine Nutzlast Aktionen aus, die in eine der folgenden Kategorien fallen:

1. Backdoor-Trojaner

Eine Hintertür Ein Trojanisches Pferd ist eine Art von bösartiger Software, die in den Computer eines Opfers eindringt, ohne dass der Eigentümer davon Kenntnis hat oder zustimmt. Sobald einer dieser Viren auf dem Computer eines Opfers installiert ist, kann er aus der Ferne eingesehen und kontrolliert werden. Dies gefährdet alle Daten auf dem Computer sowie jeden, der persönliche Informationen auf den Computer eingibt.

2. DDoS-Trojaner

Der Zweck von DDoS-Trojanern besteht darin, Denial-of-Service-Angriffe gegen die IP-Adresse des Opfers durchzuführen. Während solcher Angriffe senden zahlreiche kompromittierte Geräte einen Strom von Anfragen an das DDoS-Ziel, überlasten es und zwingen es, die Arbeit einzustellen. Cyberkriminelle müssen eine große Anzahl von Maschinen mit DDoS-Trojanern infizieren, um einen erfolgreichen DDoS-Angriff zu starten. Dies wird häufig durch Massenspam und Phishing erreicht. Wenn ein Botnet bereit ist, greifen alle infizierten Maschinen gleichzeitig das Opfer an.

3. Banking-Trojaner

Banker-Trojaner ist eine Art von Malware-Software, die darauf abzielt, finanzielle Informationen von Ihnen zu stehlen, wie Online-Banking, E-Zahlungssysteme und Kredit- oder Debitkarten. Die gestohlenen Informationen werden dann per E-Mail, FTP, im Web oder auf andere Weise an den böswilligen Benutzer des Trojaners gesendet. Bis es auf dem Computer installiert ist, könnte es wie eine legitime Software erscheinen. Das Trojanische Pferd kann dann Zugang zu einem Computersystem erlangen und nach der Installation wichtige Daten und Informationen stehlen.

4. Dropper- oder Downloader-Trojaner

Dropper sind die erste Phase eines gemischten Angriffs, der ein dreiteiliges Malware-Paket umfasst, das einen Dropper, Loader und weitere Software (oft ein Rootkit) enthält. Der Dropper infiziert Ihr Gerät und bereitet den Boden für den Loader, um ein Rootkit darauf zu installieren und einem Hacker Zugang zu gewähren. Andere Formen von Malware werden über Downloader-Trojaner installiert.

5. Falsche Antivirus-Trojaner

Antivirus-Software, die gefälscht ist Trojaner sind sehr heimtückisch. Statt zu schützen, verursachen sie große Probleme für jedes Gerät. Sie wollen bei naiven Nutzern Angst erzeugen, indem sie behaupten, einen Virus entdeckt zu haben, und sie dazu ermutigen, einen Preis für effizienten Schutz zu zahlen. Statt eines nützlichen Virenscanners bleibt der Benutzer mit noch mehr Problemen zurück, da seine Zahlungsinformationen an den Ersteller des Trojaners zur weiteren Ausbeutung gesendet werden. Wenn also Ihr Browser beim Besuch einer Website eine Malware-Warnung anzeigt, ignorieren Sie diese und vertrauen Sie ausschließlich dem Virenscanner Ihres Systems.

6. Infostealer-Trojaner

Ein Trojanisches Pferd Infostealer, oft als Informationsdieb bekannt, ist ein bösartiger Computer-Trojaner, der von digitalen Hackern und Programmierern erstellt wurde, um wichtige Daten von anfälligen Systemen zu erlangen und zu stehlen, ohne dass die Benutzer es bemerken. Die am weitesten verbreitete InfoStealer-Trojaner-Variante erfasst die folgenden Daten:

- Name des Benutzers

- Passwörter

- Geräte-IDs

- Online-Banking-Zugangsdaten

- Postleitzahlen

- Telefonnummern

- Regionen

- Sicherheitszertifikate

Der Infostealer-Trojaner kann auch heimlich die Benutzeraktivität überwachen und Gespräche mit Online-Banking-Diensten und sozialen Medien aufzeichnen, wodurch er wichtige Datenpakete stehlen kann. Cyberkriminelle erfassen häufig wichtige Daten und Dateien von Nutzern und übertragen die Informationen dann auf einen entfernten Server, wo sie diese später für ihre kriminellen Aktivitäten nutzen können.

7. Ransomware-Trojaner

Ransomware Ein Trojaner kann Daten auf Ihrem Computer verändern, wodurch er nicht mehr richtig funktioniert oder Sie keinen Zugriff auf bestimmte Informationen haben. Der Täter wird Ihre Daten erst freigeben oder die Funktionalität Ihres Computers wiederherstellen, nachdem Sie das geforderte Lösegeld bezahlt haben.

8. SMS-Trojaner

Sie mögen wie Relikte aus einem vergangenen Jahrhundert erscheinen, doch sie sind immer noch aktiv und stellen eine ernsthafte Bedrohung dar. SMS-Trojaner, wie der Android-Virus Faketoken, können auf verschiedene Weisen operieren. Faketoken beispielsweise sendet massenhaft SMS-Nachrichten an teure Auslandsleitungen, während es sich als typische SMS-App im System tarnt. Die Kosten müssen vom Smartphone-Besitzer getragen werden. Andere SMS-Trojaner stellen Verbindungen zu teuren Premium-SMS-Diensten her.

9. Mailfinder-Trojaner

Diese Form von bösartiger Software sammelt E-Mail-Adressen von einem Computer und sendet sie an den böswilligen Benutzer per E-Mail, über das Web, FTP oder auf andere Weise. Cyberkriminelle nutzen dann die gestohlenen Adressen, um Viren und Spam an große Gruppen von Menschen zu senden.

10. Sofortnachrichtentrojaner

Trojan-IM-Malware stiehlt Ihre Passwörter und Anmeldeinformationen für Instant-Messaging-Dienste wie AOL Instant Messenger, ICQ, Yahoo Pager, Skype, MSN Messenger und andere. Es könnte argumentiert werden, dass diese Messenger nicht mehr verwendet werden. Selbst neue Kommunikationsdienste sind jedoch anfällig für Trojaner. Trojaner könnten potenziell WhatsApp, Facebook Messenger, Signal oder Telegram angreifen. Ein Windows-Trojaner wurde erst im Dezember 2020 über einen Telegram-Kanal rekrutiert. Darüber hinaus sollten Phishing-Angriffe auf Instant Messaging vermieden werden.

11. Ausnutzen von Trojanern

Exploits sind Software, die Informationen oder Code enthält, die Schwachstellen in einer Computeranwendung ausnutzen. Diese Trojaner injizieren Code auf eine Maschine, der speziell darauf zugeschnitten ist, eine Schwachstelle in einer bestimmten Software auszunutzen.

12. Rootkit-Trojaner

Rootkits sind Programme, die dazu dienen, bestimmte Elemente oder Aktionen auf Ihrem Computer zu verbergen. Ihr Hauptziel ist es, bösartige Programme unbemerkt zu lassen, wodurch die Zeit verlängert wird, in der sie auf einem infizierten Computer ausgeführt werden können.

Was ist der Unterschied zwischen Spyware und Trojaner?

Spyware ist eine Art von Software, die Aufgaben wie das Beobachten und Verfolgen von Benutzerverhalten sowie das Sammeln persönlicher Informationen ausführt. Spyware-Programme installieren sich im Allgemeinen auf einem Computer und verdienen Geld für Dritte, indem sie Daten vom Benutzer ohne dessen Erlaubnis sammeln. Indem sie im Hintergrund arbeitet, versucht bösartige Spyware, Passwörter und persönliche Informationen von Benutzern zu erfassen.

Andererseits ist das Trojanische Pferd eine Form von Malware, die irreführende und fiktive Namen verwendet, um die Benutzer über ihre tatsächlichen Absichten zu täuschen und diese dann auszuführen. Trojanische Pferde sind bösartige Programme, die sich als echte und nützliche Software ausgeben, aber Hackern unbefugten Zugang zu einem Computersystem ermöglichen und die Kontrolle darüber übernehmen. Im Folgenden finden Sie 5 Unterschiede zwischen Spyware und Trojanern.

- Spyware ist nicht so gefährlich wie ein Trojanisches Pferd. Das Trojanische Pferd ist eine gefährlichere Bedrohung als Spyware.

- Spyware wurde für kommerzielle Zwecke eingerichtet. Der Trojaner wurde mit böswilligen Absichten installiert.

- Spyware verdient Geld für Dritte, indem es Benutzerdaten ohne dessen Zustimmung sammelt. Der Trojaner kann Hackern unbefugten Zugang und Kontrolle über das System bieten.

- Das Hauptziel der Spyware ist es, die Aktivitäten des Systems zu überwachen. Das Hauptziel des Trojanischen Pferdes ist es, die Aktivitäten des Systems unter Kontrolle zu halten.

- Antivirensoftware kann Spyware nicht identifizieren, aber Trojaner erkennen.

Wie kann man Trojaner-Angriffe verhindern?

Um sich vor Trojaner-Angriffen zu schützen, verwenden Sie eine Kombination aus soliden Netzwerksicherheits-maßnahmen und einem Trojaner-Scanner regelmäßig. Behalten Sie diese Tipps im Hinterkopf, wenn Sie sich und Ihr System vor Angriffen schützen möchten.

- Laden Sie niemals Produktsoftware von einer Website oder Quelle herunter oder installieren Sie diese, der Sie nicht vollständig vertrauen.

- Vermeiden Sie es, Opfer von Phishing-Betrügereien zu werden. Öffnen Sie keine Links oder Anhänge in einer E-Mail, die Ihnen von einer zufälligen Person gesendet wurde.

- Aktualisieren Sie Ihr Betriebssystem und alle implementierten Sicherheitsprotokolle: Aktualisieren Sie Ihr Betriebssystem regelmäßig, um sicherzustellen, dass Ihr Produkt besser in der Lage ist, Bedrohungen zu bekämpfen. Sicherheitsupdates für die neuesten Bedrohungen sind normalerweise in den Updates enthalten.

- Gehe nicht an riskante Orte: Achten Sie auf Websites, die keine Sicherheitszertifikate haben - deren URLs sollten mit

HTTPS://anstelle vonHTTP://beginnen. DasSsteht für sicher, und ein Schloss sollte neben der URL in der Adressleiste erscheinen. - Das Klicken auf unerwartete Pop-ups oder Banner aus dem Internet ist keine gute Idee: Neue, nicht vertrauenswürdige Pop-ups sollten nicht angeklickt werden, da sie erschreckende Trojaner enthalten könnten.

- Verwirrende und faszinierende Passwörter werden verwendet, um Aufzeichnungen zu schützen. Ein starker Schlüssel ist einfach zu entschlüsseln und besteht zweifellos aus einer Mischung aus Groß- und Kleinbuchstaben, Sonderzeichen und Ziffern. Versuchen Sie, nicht in jeder Situation denselben geheimen Satz zu verwenden, und ändern Sie Ihr geheimes Passwort regelmäßig. Ein Passwort-Manager-Programm ist eine ausgezeichnete Möglichkeit, Ihre Passwörter im Auge zu behalten.

- Machen Sie regelmäßig Backups. Obwohl das Sichern Ihrer Daten Sie nicht daran hindert, einen Trojaner zu installieren, wird es Ihnen helfen, falls Sie durch einen bösartigen Angriff etwas Wichtiges verlieren.

- Firewalls werden Ihre Daten sicher halten. Firewalls filtern die Daten, die von Internet in Ihr Gerät gelangen. Während die meisten Betriebssysteme mit einer integrierten Firewall ausgestattet sind, ist es auch eine gute Idee, eine Geräte-Firewall für den vollständigen Schutz zu verwenden.

Sie können eine Firewall für Ihr Zuhause oder Ihr kleines Unternehmen verwenden. Eine der besten Optionen für dieses Bedürfnis ist die Verwendung von Zenarmor. Zenarmor ist eine rein softwarebasierte Instant-Firewall, die praktisch überall eingesetzt werden kann. Dank seiner gerätefreien, All-in-One-, All-Software-, leichten und einfachen Architektur kann es sofort auf jeder Plattform mit Netzwerkzugang bereitgestellt werden. Virtuell oder Bare-Metal. Vor Ort oder Cloud. Jede Cloud. Für Open-Source-Firewalls; diese Technologie bietet hochmoderne, zukunftsweisende Funktionen, die derzeit in Produkten wie OPNsense nicht verfügbar sind. Wenn Sie eine L4-Firewall betreiben (alle Open-Source-Firewalls fallen in diese Kategorie) und Funktionen wie Anwendungssteuerung, Netzwerk-Analytik und TLS-Inspektion benötigen, bietet Zenarmor diese Funktionen und mehr. Bitte geben Sie den zu übersetzenden Text ein.

Wie beeinflussen Trojaner mobile Geräte?

Trojaner sind nicht nur ein Problem für Laptops und Desktops. Sie können auch Auswirkungen auf Ihre mobilen Geräte wie Telefone und Tablets haben. Im Allgemeinen ist ein Trojaner mit Software verbunden, die legitim erscheint. In Wahrheit ist es eine mit Malware infizierte gefälschte Version der Software. Ahnungslose Verbraucher können sie häufig über nicht genehmigte und von Cyberkriminellen betriebene App-Shops erhalten. Diese Anwendungen können auch Informationen von Ihrem Smartphone sammeln und Premium-SMS-Nachrichten senden, um Einnahmen zu erzielen. Eine Art von Trojaner-Software wurde speziell für Android-Smartphones entwickelt. Es ist als Switcher-Trojaner bekannt und infiziert die Geräte der Benutzer, um ihre WLAN-Router anzugreifen. Was ist das Endergebnis? Cyberkriminelle könnten die Kommunikation über Wi-Fi-fähige Geräte umleiten und diese ausnutzen, um eine Vielzahl von Verbrechen zu begehen.

Wie entfernt man Trojanische Malware?

Die Verwendung professioneller Trojaner-Entfernungssoftware ist die beste Technik, um eine Trojaner-Infektion von jedem Gerät zu entfernen. Trojans werden auf die gleiche Weise entfernt wie Viren und andere Malware von Ihrem Computer entfernt werden.

- Installieren Sie Antivirensoftware aus einer vertrauenswürdigen Quelle.

- Wechseln Sie in den abgesicherten Modus.

- Um zu verhindern, dass Malware funktioniert oder auf das Internet zugreift, starten Sie Ihren PC im abgesicherten Modus neu.

- Temporäre Dateien sollten gelöscht werden.

- Verwenden Sie das Datenträgerbereinigungsprogramm, um temporäre Dateien zu löschen. Dies wird den anschließenden Malware-Scan beschleunigen.

- Überprüfen Sie Ihren Computer auf Malware.

- Scannen Sie Ihren Computer mit Ihrer Antivirensoftware auf Trojaner und andere Infektionen. Die Infektion sollte von Ihrem Programm automatisch erkannt und entfernt werden.

- Daten oder Dateien wiederherstellen, die beschädigt wurden.

- Wenn Sie regelmäßig eine Sicherung Ihres Computers erstellt haben, verwenden Sie das Backup, um beschädigte Dateien oder Daten wiederherzustellen.

Was sind Beispiele für Trojanische Pferde-Angriffe?

Einige der bekanntesten Cyberangriffe in der Geschichte wurden durch Trojaner-Software ausgelöst. Ein Blick auf einige der bekanntesten Trojaner folgt.

-

Emotet: Emotet wurde erstmals 2014 als finanzieller Trojaner entdeckt. Emotet sorgte in der Cybersicherheitswelt für Schlagzeilen, als Diebe begannen, es auszunutzen, um stattdessen andere Malware zu verbreiten.

Emotet galt weithin als einer der gefährlichsten Malware-Stämme, die je erzeugt wurden, und es nutzte enorme Spam- und Phishing-Bemühungen, um sowohl Unternehmens- als auch Einzelopfer ins Visier zu nehmen. Der Virus wurde verwendet, um viele Botnets zu erstellen, die dann an andere abenteuerlustige Cyberkriminelle auf Basis von Malware-as-a-Service (MaaS) vermietet wurden. Im Jahr 2021 wurde Emotet schließlich durch eine konzertierte internationale Strafverfolgungsoperation gestoppt.

-

ZeuS: Im Jahr 2007 feierte der ZeuS-Trojaner sein Debüt bei einem Datendiebstahlangriff gegen das US-Verkehrsministerium. ZeuS ist hauptsächlich als Banking-Trojaner bekannt und wird häufig verwendet, um Finanzdaten über zwei browserbasierte Methoden zu stehlen:

-

Tastenprotokollierung: Während Sie Informationen in Ihren Browser eingeben, protokolliert der Trojaner Ihre Tastenanschläge.

-

Formularüberwachung: Wenn Sie sich auf einer Website anmelden, kann ZeuS Ihre Anmeldedaten abfangen.

ZeuS infizierte Millionen von Maschinen dank Phishing-E-Mails und automatisierten Drive-by-Downloads auf infizierten Websites, weshalb es zur Konstruktion von Gameover ZeuS, einem der berüchtigsten Botnets aller Zeiten, verwendet wurde.

-

Shedun: Shedun ist ein Android-Adware-Trojaner, der echte Android-Apps mit betrügerischer Adware neu verpackt, bevor er sie auf Drittanbieter-Download-Plattformen erneut hostet. Wenn Sie eine App von einer dieser Seiten herunterladen, werden Sie auch Adware erhalten.

Wenn Sie das infizierte Programm installieren, werden Sie mit Werbung bombardiert, die der Angreifer nutzt, um Geld zu verdienen. Es ist äußerst schwierig, Viren von einem Android-Gerät zu entfernen, und die meisten Betroffenen haben sich stattdessen entschieden, neue Geräte zu kaufen. Shedun soll bis 2016 über 10 Millionen Android-Smartphones infiziert haben.

Geschichte des Trojanischen Pferdes

Das Trojanische Pferd ist eine mythologische Figur aus der griechischen Mythologie. Der Legende nach schufen die Griechen ein riesiges hölzernes Pferd, das die Bewohner von Troja benutzten, um in die Stadt zu gelangen. Männer, die sich im Inneren des Pferdes versteckt hatten, traten in der Nacht hervor, öffneten die Stadttore, um ihre Truppen hereinzulassen, und überrannten die Stadt.

Der Ausdruck wurde ursprünglich in einem Papier der United States Air Force von 1974 über "Schwachstellen in Computersystemen" verwendet. Ken Thompson machte es berühmt, als er 1983 den Turing Award von der Association for Computing Machinery (ACM) erhielt. Der Turing Award wird von der Association for Computing Machinery (ACM) an eine Person von technischer Bedeutung im Bereich der Computer verliehen.

Ein Wachstum der Bulletin-Board-Systeme (BBS) in den 1980er Jahren führte zur schnellen Verbreitung von Trojaner-Angriffen. Ein BBS war ein Computersystem, das Software betrieb, die es Benutzern ermöglichte, sich über die Telefonleitung in das System zu hacken. Nach dem Einloggen in das BBS könnte ein Benutzer Aufgaben wie das Hochladen, Herunterladen und Verteilen möglicherweise gefährlicher Materialien durchführen.

Die Schädlingfalle oder Spy Sheriff war der Name, der dem ersten Trojanischen Pferd Virus gegeben wurde. Dieser frühe Trojanische Pferd war in der Lage, über eine Million Computer auf der ganzen Welt zu infizieren. Es erscheint als eine Flut von Pop-up-Anzeigen, von denen die meisten wie Warnungen aussehen und die Benutzer über die Notwendigkeit eines esoterischen Softwarepakets informieren. Es ist unglaublich schwierig, den Spy Sheriff Trojaner zu deinstallieren, nachdem er erfolgreich auf einem Computer installiert wurde. Spy Sheriff ist typischerweise von Antiviren- und Antimalware-Software nicht zu erkennen und kann nicht durch eine Systemwiederherstellung entfernt werden. Darüber hinaus installiert sich der Trojaner erneut auf dem Computer, wenn ein Benutzer versucht, das Spy Sheriff-Programm zu entfernen, indem er versteckte infizierte Dateien verwendet.

Im Oktober 2002 wurde ein Mann verhaftet, nachdem 172 Kinderpornografien auf seiner Festplatte entdeckt wurden. Das Gericht benötigte fast ein Jahr, um ihn von den Vorwürfen freizusprechen und seine Erklärung zu akzeptieren, dass die Daten ohne sein Wissen von einem Trojanischen Pferd heruntergeladen wurden. Dies ist eines der frühesten Beispiele, bei denen die Trojaner-Abwehr erfolgreich war.