Die 10 besten Bedrohungsmodellierungs-Tools

Bedrohungsmodellierung ist ein organisierter Ansatz zur Identifizierung und Kategorisierung möglicher Risiken wie Schwachstellen oder fehlender Schutzmechanismen sowie zur Priorisierung von Sicherheitsmaßnahmen. Das Ziel des Bedrohungsmodells ist es, den Verteidigern und dem Sicherheitsteam eine Analyse darüber zu liefern, welche Sicherheitsmaßnahmen basierend auf den vorhandenen Informationssystemen und dem Bedrohungsumfeld, den wahrscheinlichsten Angriffen, deren Technik, Zweck und Zielsystem erforderlich sind.

Bedrohungsmodellierung kann Unternehmen dabei helfen, die möglichen Kosten und den Bedarf an Nachbesserungen des Codes während der Entwicklung oder der Unterstützung nach der Produktion zu reduzieren. Bedrohungsmodellierung unterstützt Bedrohungsanalysten dabei, Bedrohungen zu identifizieren, zu kategorisieren und zu priorisieren, um eine erfolgreiche Erfassung und Berichterstattung zu gewährleisten, was das übergeordnete Ziel eines Bedrohungsintelligenzprogramms ist. Ein guter Bedrohungsintelligenzbericht unterstützt die Sicherheitsverteidigungs- und Sicherheitsteams bei der Sicherung von IT-Ressourcen vor Angriffen und Schwachstellen.

Sie sollten die folgenden Fragen stellen, um ein effektiveres Modell bei der Erstellung des Bedrohungsmodells zu haben.

-

Was sind Beispiele für wertvolle Vermögenswerte?

-

Wie könnte das Profil eines Angreifers aussehen?

-

Welche Aspekte des Programms sind am anfälligsten für Hackerangriffe?

-

Was sind die schwerwiegendsten Gefahren für die Anwendung?

-

Ist es möglich, dass ein oder mehrere Angriffsvektoren unbemerkt bleiben?

Es gibt eine große Auswahl an kommerzieller sowie Open-Source-Bedrohungsmodellierungssoftware zur Auswahl. Im Folgenden finden Sie eine Liste der besten Bedrohungsmodellierungs-Tools, die Sie für Bedrohungsmodellierung bereithalten sollten:

-

IriusRisk

-

Threagile

-

Schutz

-

Cairis

-

Kenna.VM

-

OWASP Threat Dragon

-

SecuriCAD von Foreseeti

-

ThreatModeler

-

Microsoft Threat Modeling Tool

-

SD Elements von Security Compass

1. IriusRisk

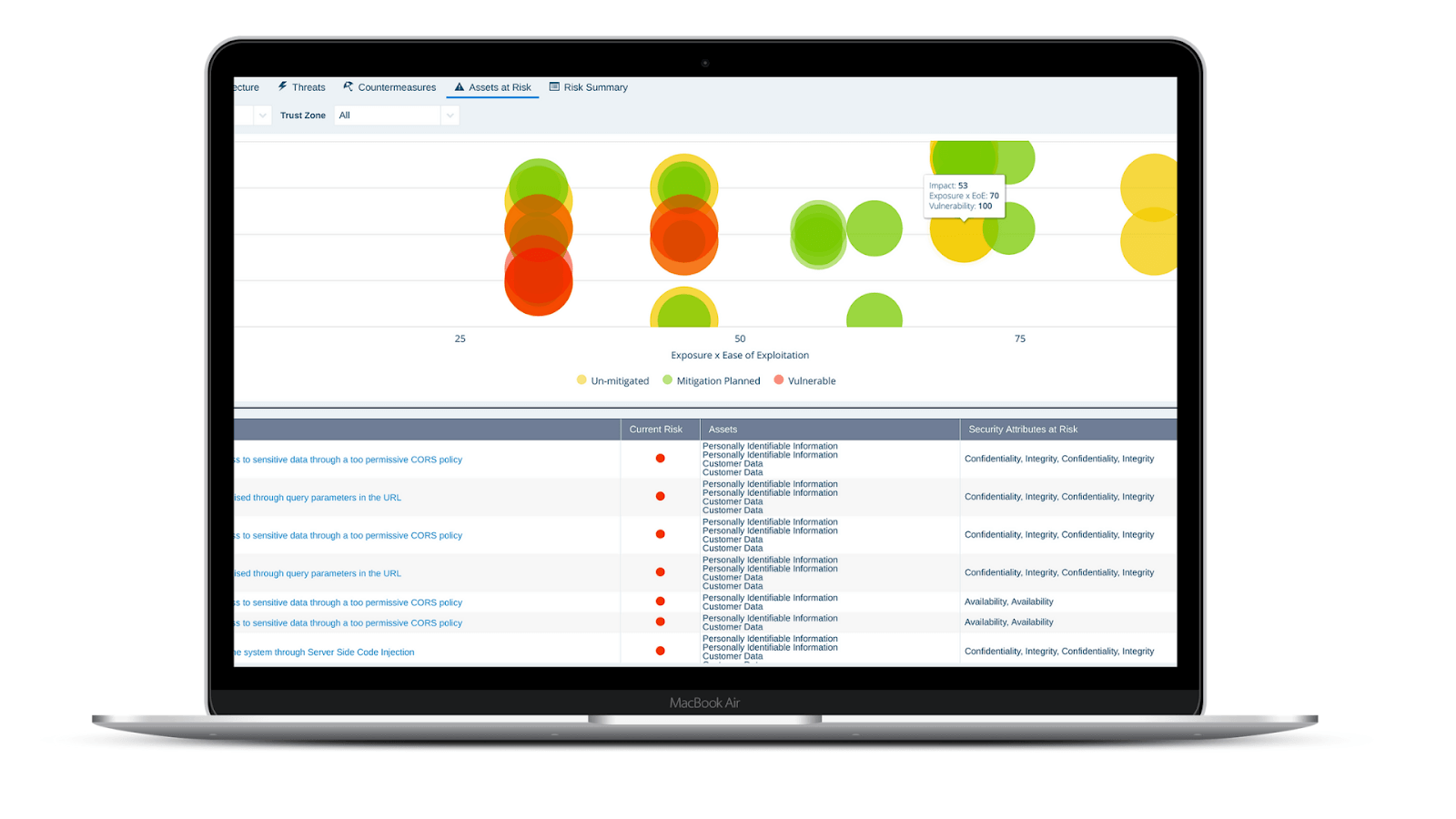

Mit seiner bahnbrechenden Bedrohungsmodellierungs- und SDL-Risikomanagement-Plattform macht IriusRisk DevSecOps zur Realität. IriusRisk ist ein starkes Werkzeug, um sicherzustellen, dass Sicherheit in den Designprozess integriert und bis zur Produktion durchgängig umgesetzt wird. Es dient als zentraler Koordinationspunkt für Teams, um Bedrohungsmodelle zu erstellen und Risiken während des SDL zu verwalten, mit Echtzeit-Updates. IriusRisk ist der Kleber, der Sicherheit, Betrieb und Entwicklung verbindet. Es ist für Integration, Einfachheit, Skalierung und Geschwindigkeit gebaut. IriusRisk ist ein vertrauenswürdiger Partner einiger der größten Finanzinstitute der Welt, und wir sind stolz auf unsere Fähigkeit, uns schnell anzupassen, agil, anpassungsfähig, reaktionsschnell zu sein und der Zeit voraus zu sein. IriusRisk ist ein weltweit tätiges Unternehmen, das darauf brennt, mit Ihnen zusammenzuarbeiten. Für weitere Informationen oder um eine Demonstration zu vereinbaren, kontaktieren Sie uns bitte.

IriusRisk Community Edition ist eine kostenlose Version von IriusRisk, die Ihnen hilft, Software-Cyber-Bedrohungen schnell mithilfe einer vorlagenbasierten Methode zu modellieren und diese Risiken dann über den gesamten SDLC hinweg zu verwalten, einschließlich:

-

Akzeptieren, Mildern oder Offenlegen als Risikoreaktion

-

Um die Sicherheitskriterien in einem Schritt zu extrahieren, verwenden Sie einen Sicherheitsstandard wie OWASP ASVS.

-

Laden Sie Sicherheitskontrollen automatisch als Anforderungen in Jira hoch.

-

Synchronisieren Sie den aktuellen Zustand der Umsetzung der Anforderungen mit Jira und ändern Sie sofort die Risikobewertung.

IriusRisk verwendet vordefinierte Komponenten und eine integrierte Bedrohungs- und Gegenmaßnahmenbibliothek, um es Teams zu ermöglichen, diese Modelle schnell zu erstellen, ohne auf Sicherheitsexperten angewiesen zu sein. Gegenmaßnahmen können einfach in ALM-Systeme wie Jira, TFS und Rally integriert werden, wodurch sie in den Mittelpunkt der Entwickler-Workflows rücken. IriusRisk entspricht den wichtigsten Branchenstandards, einschließlich PCI DSS, EU GDPR, OWASP und NIST 800-53. Die meisten DevSecOps-Pipeline-Technologien sind vollständig über native Integration oder API integriert.

Abbildung 1. IriusRisk Bedrohungsmodellierungsplattform

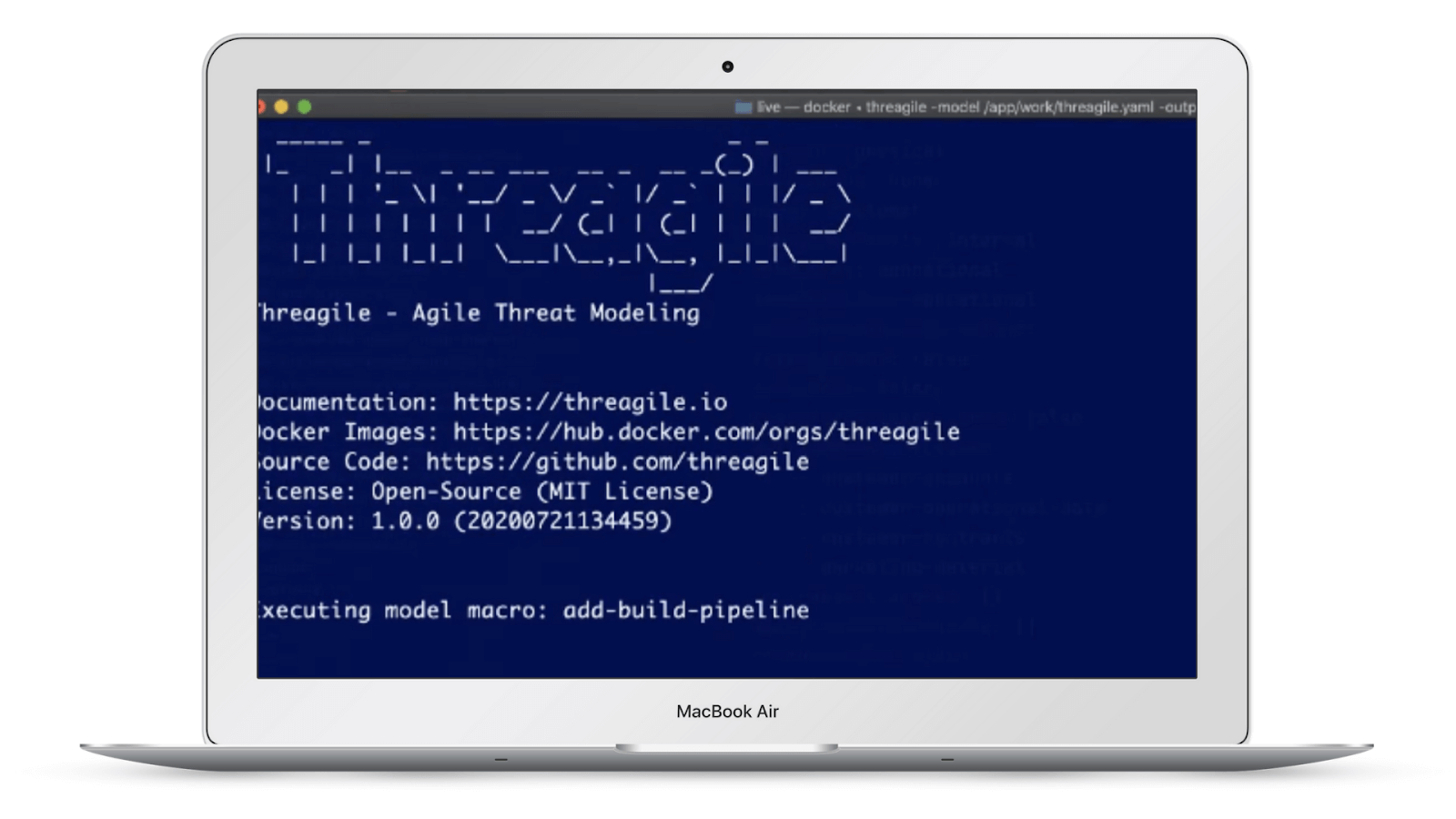

2. Threagile

Threagile ist ein Open-Source-Bedrohungsmodellierungs-Toolkit (für weitere Informationen, siehe https://threagile.io).

Abbildung 2. Threagile Threat Modeling Plattform

Es ermöglicht Ihnen, Architektur und ihre Komponenten direkt innerhalb der IDE als YAML-Datei darzustellen. Alle grundlegenden Risikoregeln (sowie spezifische benutzerdefinierte Regeln, falls vorhanden) werden getestet, wenn das Threagile-Toolkit ausgeführt wird.

Wenn das Threagile-Toolkit ausgeführt wird, führt eine Sammlung von Risikoregeln Sicherheitsprüfungen am Architekturmodell durch und erstellt einen Bericht mit potenziellen Risiken und Empfehlungen zur Minderung. Darüber hinaus werden ansprechende Datenflussdiagramme und andere Ausgabeformate automatisch generiert (Excel und JSON). Das Risikomanagement kann auch innerhalb der Threagile YAML-Modell-Datei erfolgen, sodass der aktuelle Stand der Risikominderung bereitgestellt werden kann. Threagile kann als REST-Server oder über die Befehlszeile gestartet werden (ein Docker-Container ist ebenfalls verfügbar).

Auf den Konferenzen Black Hat Arsenal 2020 und DEF CON 2020 AppSec Village wurde Threagile vorgestellt.

3. Tutamen

Der Tutamen Threat Model Automator wurde entwickelt, um Sicherheit auf architektonischer Ebene zu ermöglichen, wo die Kosten für die Behebung von Mängeln am niedrigsten sind. Mit einer einzigen Eingabe von Variablen können Sie menschliche Fehler und Inkonsistenzen reduzieren. Erstellen Sie ein lebendiges Bedrohungsmodell, das sich an Änderungen im Design anpasst.

Es ist ein Software-as-a-Service-Angebot, das vollständig cloudbasiert ist. Dies integriert Sicherheitsmuster fest in den Code und verringert die Zeit, die Entwickler benötigen, um diese Sicherheitsmuster angemessen umzusetzen. In Software-Entwicklungsumgebungen, die Agile/Continuous Integration-Prozesse verwenden, funktioniert das Produkt mühelos.

Es ist nicht notwendig, ein neues Programm zu lernen. Tutamen ermöglicht es Ihnen, Daten mit vertrauten Office-Anwendungen wie Visio und Excel einzugeben.

Die Daten werden während des Transkodierungsprozesses nicht erneut eingegeben oder verloren.

Anstatt separate und unverbundene Datenflussdiagramme zu erstellen, verwenden Sie die Entwurfsdiagramme des Projekts.

Integrieren Sie sich mit den aktuellen Verfahren und Technologien, um die Zusammenarbeit zwischen den verschiedenen Interessengruppen zu ermöglichen.

Tutamen verwendet Sicherheitsreferenzrahmenwerke wie die OWASP Top 10, STRIDE, Common Weakness Enumeration (CWE), Common Attack Patterns (CAPEC) und andere.

Tutamen wird standardmäßig mit einer Reihe nützlicher Berichte geliefert. Es kann auch mehrere Berichte für verschiedene Interessengruppen innerhalb Ihrer Organisation erstellen.

Um sicherere und zuverlässigere Softwaresysteme zu produzieren, ergreifen Sie sofortige Abhilfemaßnahmen, bevor die Entwicklung beginnt.

Sie können den Community-Plan so lange nutzen, wie Sie möchten. Mehr Bedrohungsbibliothek- und Berichtsfunktionen sind mit den Standard- und Pro-Abonnements verfügbar. Bitte erkundigen Sie sich nach unseren Enterprise-Plan-Alternativen, wenn Sie eine hochgradig maßgeschneiderte Lösung wünschen.

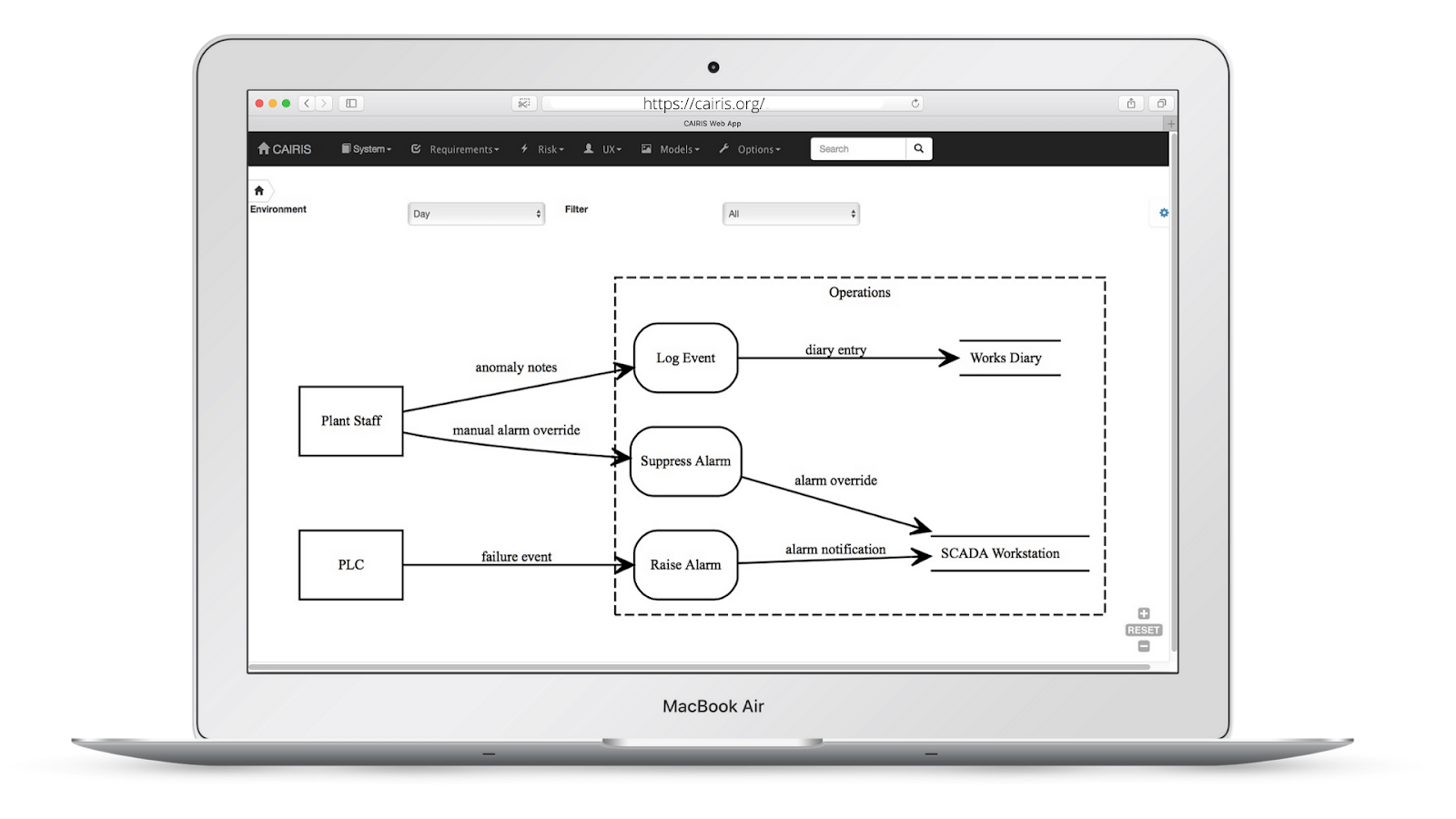

4. Cairis

CAIRIS (Computer-Aided Integration of Requirements and Information Security) ist ein Akronym, das für Computer-Aided Integration of Requirements and Information Security steht. Es ist eine kostenlose und Open-Source-Bedrohungsmodellierungsplattform zur Ermittlung, Beschreibung und Bewertung sicherer und nützlicher Systeme. Es wurde von Grund auf so entworfen, dass alle Aspekte für Benutzerfreundlichkeit, Anforderungen und Risikoanalyse berücksichtigt werden.

CAIRIS ist unter der Apache Software License frei zugänglich.

Abbildung 3. Computer-Aided Integration of Requirements and Information Security (CAIRIS)

Einige Werkzeuge sind darauf ausgelegt, Ihnen zu helfen, Ihre Bedürfnisse zu spezifizieren. Andere konzentrieren sich auf Bedrohungsmodellierung. Andere hingegen beschäftigen sich mit dem Management von UX-Daten. CAIRIS ist das einzige Instrument, das alles bewältigen kann. CAIRIS ist auch das erste Sicherheitsdesign-Tool, das das Konzept der Umgebungen integriert und es ihm ermöglicht, Nutzungskontexte zu modellieren.

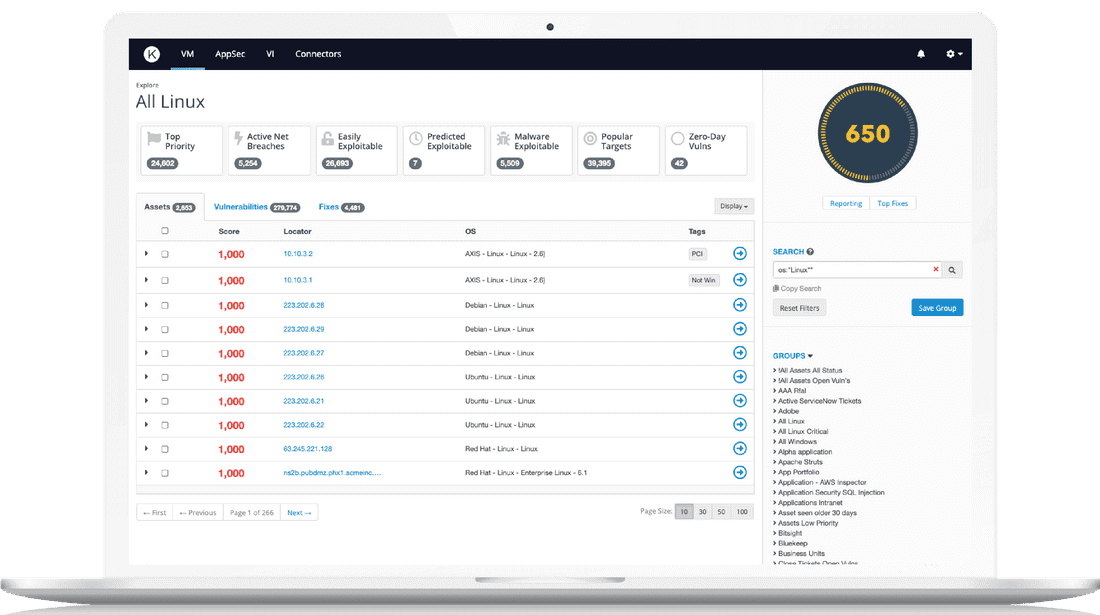

5. Kenna.VM

Die risikobasierten Schwachstellenmanagement-Lösungen von Kenna Security kombinieren Echtzeit-Bedrohungsinformationen, Datenwissenschaft und prädiktive Algorithmen, um Risiken über Ihr gesamtes Unternehmen hinweg effizient zu verwalten und zu priorisieren, von Anfang bis Ende.

Kenna.VM nutzt reale Bedrohungen und nutzt Intelligenz sowie leistungsstarke Datenwissenschaft, um zu bewerten, welche Schwachstellen am gefährlichsten sind und welche möglicherweise nachrangig behandelt werden können.

Abbildung 4. Kenna.VM Schwachstellenscanner

Kenna verwendet im Gegensatz zu typischen Schwachstellenscannern und Verwaltungssystemen sowohl externe als auch interne Daten aus Unternehmensressourcen sowie Bedrohungsinformationen aus der realen Welt. Mit diesem Echtzeit-, realitätsbasierten Kontext kann Kenna Schwachstellen basierend auf ihrem Einfluss auf das Unternehmen priorisieren, um sicherzustellen, dass die Arbeit gezielt darauf ausgerichtet ist, die Sicherheitslage optimal und nachweisbar zu verbessern.

Kenna.VM verfolgt, misst und prognostiziert reale Bedrohungs- und Exploit-Aktivitäten, indem es über 18 Bedrohungs- und Exploit-Intelligenzquellen und über 12,7 Milliarden verwaltete Schwachstellen nutzt. Diese kontextuellen Daten werden mit Ihren aktuellen Sicherheitsdaten aus Scannern, Bug-Bounty-Programmen, CMDB-Tools, statischen Anwendungstest-Tools und anderen Quellen kombiniert, um Ihnen das vollständigste und genaueste Bild des Risikos in Ihrem Unternehmen zu bieten.

Die Funktionen der Kenna Security-Lösung sind wie folgt:

-

Ground Truth Telemetrie: Kenna untersucht Milliarden von Datenpunkten, um herauszufinden, was vor sich geht. Echtzeitüberwachung der Aktivitäten von Angreifern. Es weiß, wer die Angreifer sind, was sie tun, wie sie es tun und welche Werkzeuge sie verwenden, um die Schwachstellen in freier Wildbahn auszunutzen.

-

Motor zur Risikoberechnung: Verwendung von Ground Truth Telemetry in Verbindung mit Ihrer internen Sicherheit Die Kenna Risk Scoring Engine verwendet Algorithmen, um Risikobewertungen, die Risikoeinstufungen jeder Schwachstelle und die Vermögenskategorie zu berechnen. Die Häufigkeit jedes Faktors wird in den Risikowert einbezogen, einschließlich der Verwundbarkeit in Ihrer Umgebung, der Schwere der Bedrohung und was Sie dagegen tun können, sowie der Vermögenswerte, die aufgrund jeder Verwundbarkeit gefährdet sind. Ihr Unternehmen wird in der Lage sein, Ihre aktuelle Risikoposition in Echtzeit zu sehen und, was noch wichtiger ist, die Maßnahmen zu ergreifen, um sie zu ändern. Der bedeutendste Einfluss auf die Risikominderung

-

Prädiktive Modellierung: Predictive Modeling ist eine Technik zur Vorhersage dessen, was in der Zukunft passieren wird.

Kenna ermöglicht es Sicherheits- und IT-Teams endlich, ein prädiktives Schwachstellenmanagement zu übernehmen, indem das Risiko einer Schwachstelle sofort nach ihrer Entdeckung und lange bevor ein Exploit erstellt werden kann, bewertet wird, indem maschinelles Lernen, prädiktive Modellierung und andere datenwissenschaftliche Ansätze genutzt werden. Mit einer validierten Genauigkeitsrate von 94 Prozent sagt unser prädiktives Modell die Waffennutzung neu auftretender Schwachstellen voraus und priorisiert dann die Behebung je nach Ausnutzungsrisiko. Dies bietet Ihrem Unternehmen die Voraussicht, die es benötigt, um hochriskante Schwachstellen zu beheben, bevor ein Angreifer sie ausnutzen kann.

-

Motor für Remediation Intelligence: Kenna wählt die Maßnahmen zur Behebung basierend darauf aus, was den größten Einfluss auf Ihren Risikowert haben wird. Ein Ticketsystem wird verwendet, um die Schwachstellen zu verfolgen, die das höchste Risiko für das Unternehmen darstellen und deren Lösung den größten Einfluss auf die Reduzierung des Risikoscores haben wird. Da Schwachstellen basierend auf ihrem Risikowert und nicht auf der Anzahl der möglicherweise betroffenen Vermögenswerte priorisiert werden, verbessern diese Vorschläge die Effizienz insgesamt.

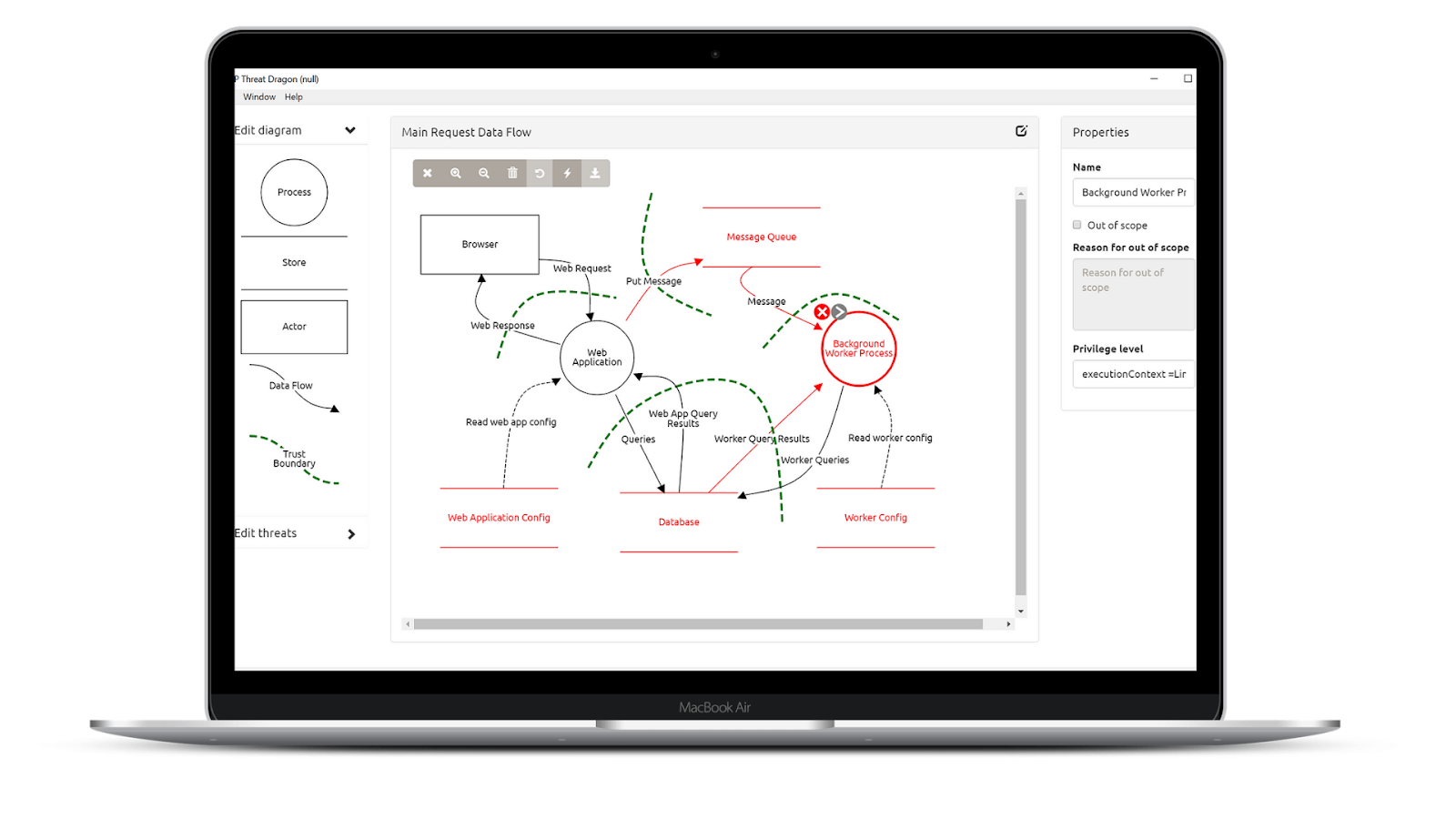

6. OWASP Threat Dragon

Der OWASP Threat Dragon ist ein Open-Source-Bedrohungsmodellierungswerkzeug, das verwendet wird, um Bedrohungsmodell-Diagramme im Rahmen des sicheren Entwicklungszyklus zu erstellen.

Es kann verwendet werden, um potenzielle Risiken zu erfassen und zu entscheiden, wie man sie mindern kann, sowie um eine visuelle Darstellung der Bedrohungsmodellkomponenten und Gefährdungsflächen bereitzustellen.

Threat Dragon unterstützt STRIDE, LINDDUN und CIA, bietet Modellierungsdiagramme an und implementiert eine Regel-Engine, um Bedrohungen und Gegenmaßnahmen automatisch zu generieren.

Was das Threat Dragon-Projekt zu erreichen hofft: Entwicklung eines Datenflussdiagramms, das Gefahren, Minderung und Gegenmaßnahmen anzeigt, um die Benutzerfreundlichkeit und Zugänglichkeit zu verbessern.

Die Anwendung ist auf zwei Plattformen verfügbar:

-

Ein Desktop-Programm: Die Modell-Dateien werden auf der lokalen Festplatte gespeichert und basieren auf Electron. Installationsprogramme für Windows und Mac OS X sind verfügbar, ebenso wie rpm- und Debian-Pakete für Linux.

-

Eine Webanwendung besteht aus: Dateien für das Webanwendungsmodell werden auf GitHub gespeichert, mit weiteren Speichermechanismen, die folgen werden; Benutzerfreundlichkeit und Zugänglichkeit, Erstellung eines Datenflussdiagramms, Implikation von Gefahren, Umsetzung von Minderung und Gegenmaßnahmen.

Abbildung 5. OWASP Threat Dragon

Die Desktop-Versionen und Webanwendungs-Versionen von Threat Dragon können aus dem OWASP GitHub-Repository heruntergeladen werden.

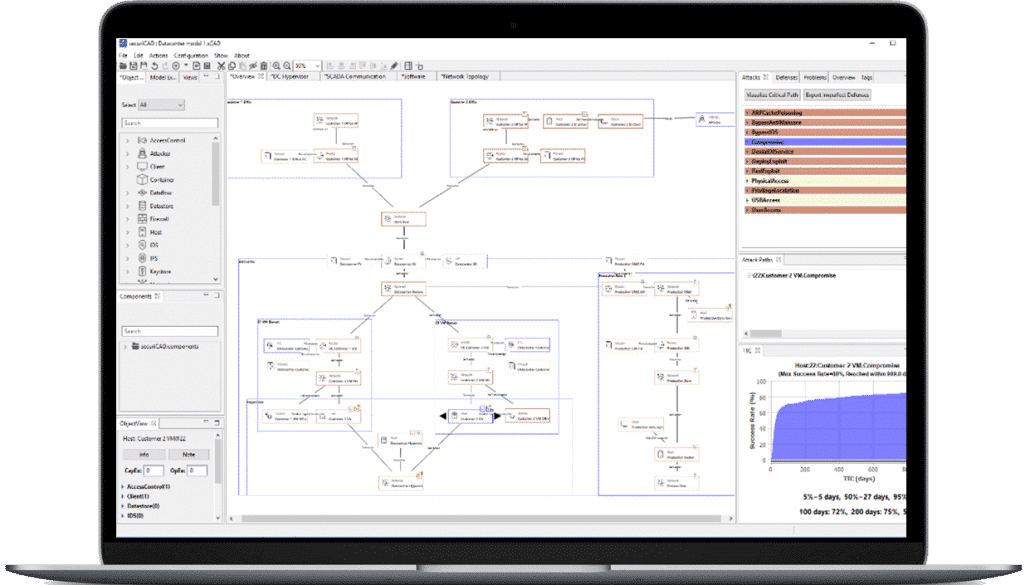

7. SecuriCAD von Foreseeti

SecuriCAD hilft Unternehmen, Cybersecurity auf eine proaktive und geschäftsorientierte Weise zu bewältigen. Es ist ein Bedrohungsmodellierungs- und Risikomanagement-Tool, das Energieunternehmen dabei hilft, ihre Cyber-Sicherheitsbedrohungen zu analysieren und zu verwalten. Es basiert auf computergestützten Entwurfsansätzen (CAD), die aus anderen Ingenieurdiziplinen übernommen wurden.

SecuriCAD führt automatisierte Angriffssimulationen auf Modellen gegenwärtiger und zukünftiger IT-Infrastrukturen durch, erkennt und quantifiziert Risiken in allen Bereichen, einschließlich technischer, struktureller und softwarebezogener Schwachstellen, menschlicher Faktoren, Prozesse und mehr, und bietet dann Entscheidungsunterstützung basierend auf den Ergebnissen an.

Abbildung 6. SecuriCAD von Foreseeti

Die Angriffssimulationen quantifizieren das Verhalten möglicher Angreifer, einschließlich der Erfolgswahrscheinlichkeit, der Zeit bis zum Erfolg und der wahrscheinlichsten Angriffsvektoren. Da alle Simulationen auf einem Modell der IT-Infrastruktur durchgeführt werden, hat dies keinen Einfluss auf die Verfügbarkeit des getesteten Systems.

securiCAD ist vollständig automatisiert und kann in CI/CD-Prozesse integriert werden, um nahezu in Echtzeit Modellierungen und Simulationen bereitzustellen.

securiCAD ist eine hochmoderne Technologie für das proaktive Cybersecurity-Management, die die folgenden Funktionen umfasst:

-

Eine umfassende Untersuchung der IT-Infrastrukturen ist erforderlich, um die aktuelle und zukünftige Cybersicherheit zu gewährleisten.

-

Eine automatisierte Methode, die objektive, zuverlässige und quantifizierbare Ergebnisse liefert

-

Ein Berichtssystem, das Ihnen hilft, bessere Geschäftsentscheidungen zu treffen.

-

Selbst wenn die Daten unzureichend sind, die Fähigkeit, umsetzbare Ergebnisse zu liefern

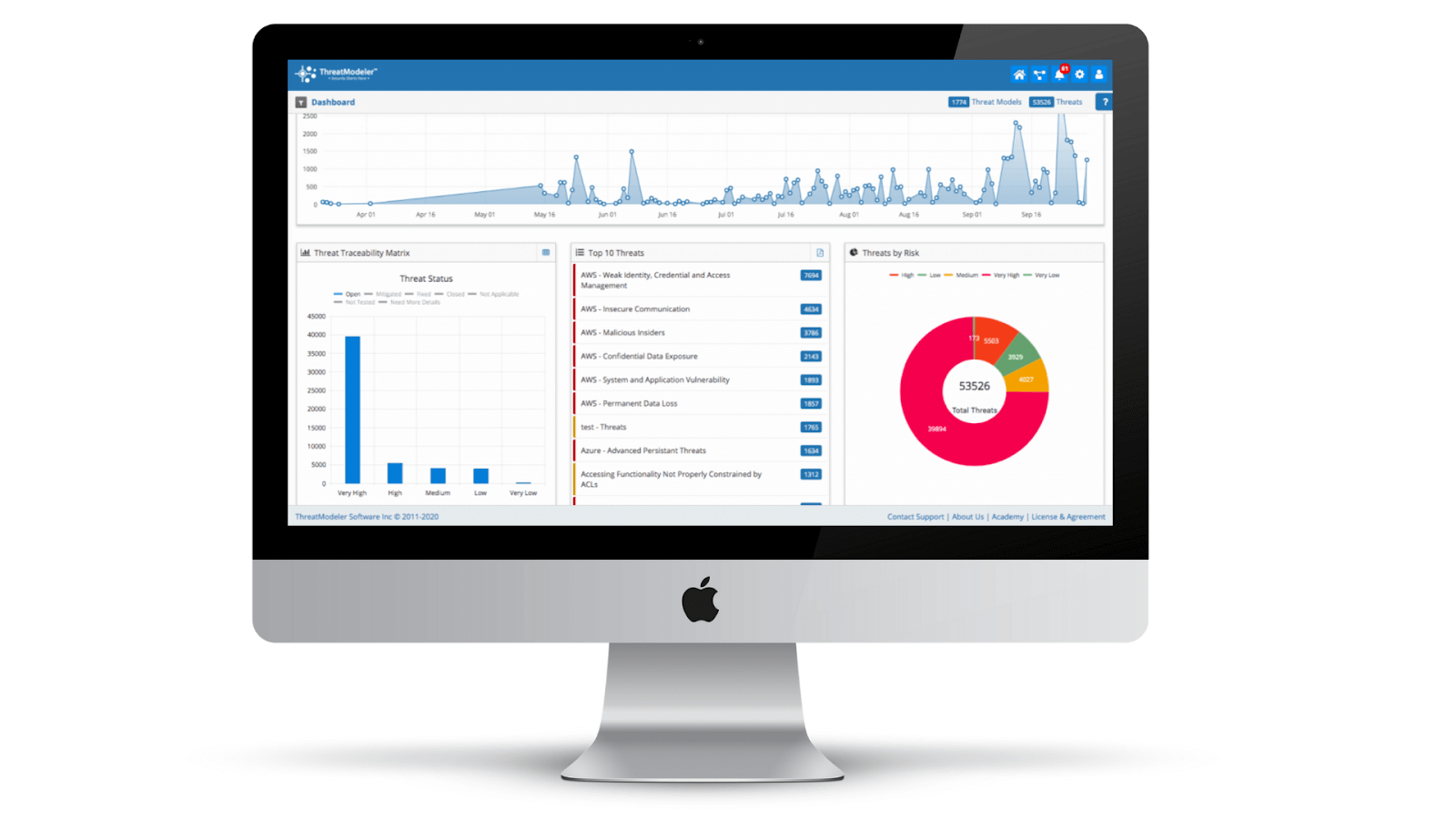

8. ThreatModeler

ThreatModeler ist eine automatisierte Bedrohungsmodellierungs-Lösung für den Lebenszyklus der Geschäftsanwendungsentwicklung, die ihn schützt und skalierbar macht.

Um proaktive Sicherheitsentscheidungen zu treffen und das Gesamtrisiko zu reduzieren, identifiziert, prognostiziert und klassifiziert es Risiken über die gesamte Angriffsfläche.

ThreatModeler ermöglicht es Ihnen, Anwendungen/Infrastruktur sicher zu erstellen und unterstützt bekannte regulatorische Standards wie NIST, GDPR und PCI, sodass DevOps die Einhaltung überprüfen kann.

Abbildung 7. ThreatModeler

Die patentierte Funktionalität Threat Chaining von ThreatModeler ermöglicht es den Nutzern, auf bestehenden Bedrohungsmodellen aufzubauen. Änderungen und Aktualisierungen an einem verknüpften Bedrohungsmodell werden in allen Modellen, in denen es eingebettet ist, widergespiegelt.

ThreatModeler verfügt zusätzlich zu den oben genannten Funktionen auch über die folgenden Merkmale:

-

Automatische Bedrohungsminderung: Stellen Sie sicher, dass alle wesentlichen Sicherheitsverfahren angemessen umgesetzt werden. Automatisch erkannte Risiken basierend auf den Ergebnissen Ihres Bedrohungsmodells mindern.

-

CI/CD-Pipeline: Integrieren Sie Ihre bestehenden Technologieinvestitionen, wie JIRA und Jenkins, in eine einheitliche CI/CD-Toolchain. Mit unserer bidirektionalen API können Sie Ihre Daten befreien und mehr erreichen.

-

Berichterstattung: Bleiben Sie der Kurve voraus, indem Sie Risiken erkennen und wissen, wie Sie Ihre Architektur verteidigen können. Untersuchen Sie Ihre Datenbestände, um Gefahren zu entdecken, die Ihre Minderung Bemühungen (Sicherheitskontrollen) leiten werden. Gewinnen Sie aufschlussreiche Erkenntnisse und teilen Sie diese mit DevOps.

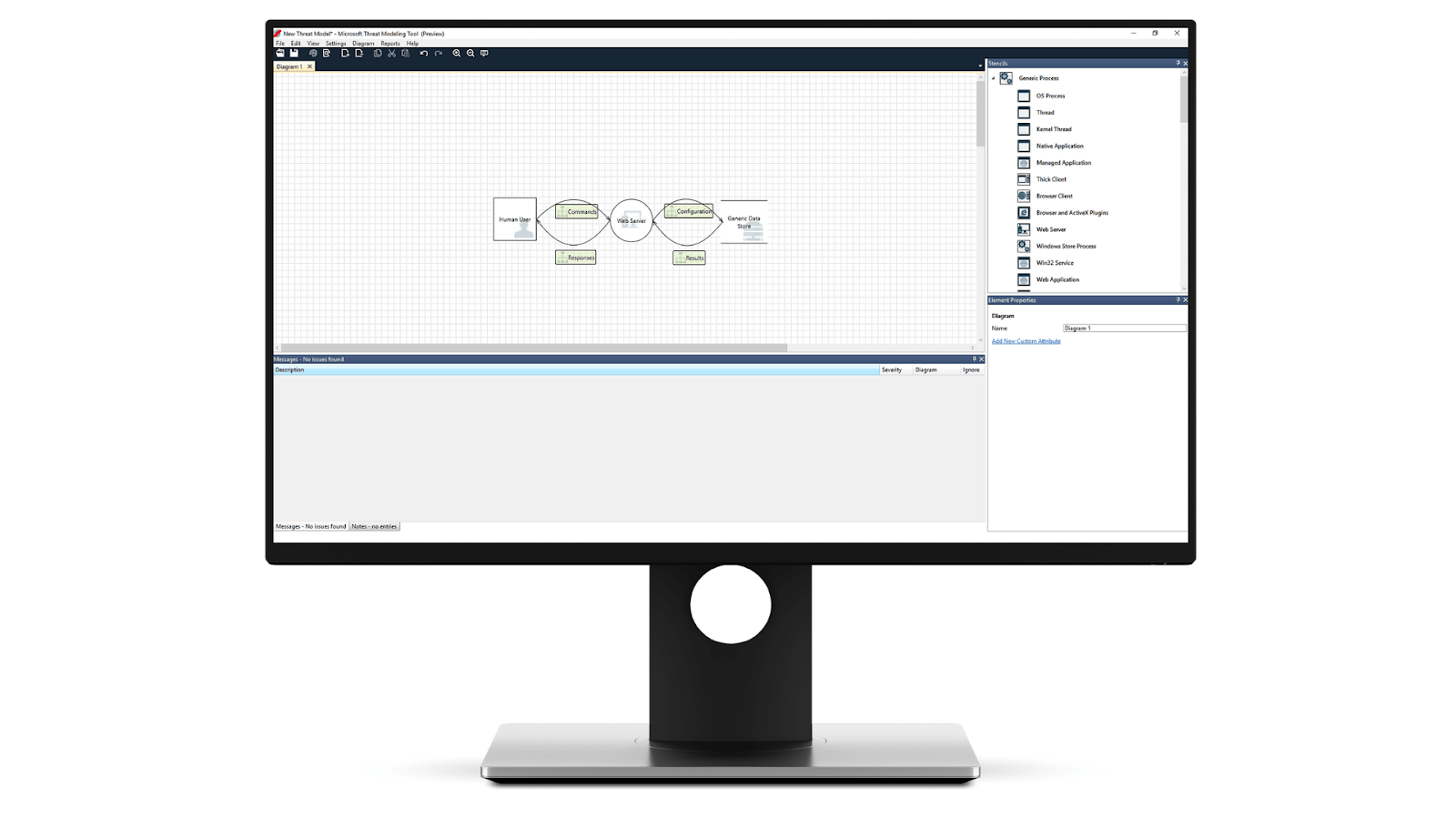

9. Microsoft Threat Modeling Tool

Microsoft Threat Modeling Tool ist eine Open-Source-Software, die bei der Erkennung von Bedrohungen während der Entwurfsphase von Softwareprojekten hilft.

Durch ein gemeinsames Vokabular zur Darstellung von Systemkomponenten, Datenfluss und Sicherheitsgrenzen erleichtert das Microsoft Threat Modeling Tool die Bedrohungsmodellierung für alle Entwickler. Es hilft den Bedrohungsmodellierern auch dabei, basierend auf der Struktur ihres Programms zu bestimmen, welche Bedrohungsklassen untersucht werden sollen. Wir haben das Tool mit Nicht-Sicherheitsspezialisten im Hinterkopf entwickelt, um die Bedrohungsmodellierung für alle zu erleichtern, indem wir klare Anweisungen zur Erstellung und Analyse von Bedrohungsmodellen anbieten.

Jeder Entwickler oder Softwarearchitekt kann das Microsoft Threat Modeling Tool verwenden, um:

-

Kommunizieren Sie über die Sicherheitsarchitektur ihres Systems.

-

Verwenden Sie eine bewährte Technik, um ihre Designs auf potenzielle Sicherheitslücken zu überprüfen.

-

Vorschläge und Verwaltung von Sicherheitsproblem-Minderungsmaßnahmen.

Abbildung 8. Microsoft Threat Modeling Tool

Die Systemanforderungen für das Microsoft Threat Modeling Tool sind wie folgt:

-

Unterstützte Betriebssysteme; .NET-Version 4.7.1 oder höher ist erforderlich für Microsoft Windows 10 Anniversary Update oder höher.

-

Zusätzliche Bedingungen; Um Updates für das Tool und die Vorlagen zu erhalten, benötigen Sie eine Internetverbindung.

Das Microsoft Threat Modeling Tool ist jetzt als kostenlose Klick-zu-Download-Anwendung für Windows verfügbar. Kunden erhalten dank dieses Bereitstellungsmechanismus bei jedem Öffnen des Tools die neuesten Verbesserungen und Fehlerbehebungen.

Hier sind einige Beispiele für die Fähigkeiten und Innovationen der Werkzeuge:

-

Anleitung und Feedback beim Skizzieren eines Modells werden durch Automatisierung bereitgestellt.

-

STRIDE pro Element: Bedrohungen und Leitfaden zur Analyse der Minderung.

-

Sicherheitsaktivitäten und Tests in der Verifizierungsphase werden gemeldet.

-

Einzigartige Methodik: Hilft Benutzern, Bedrohungen zu visualisieren und zu verstehen.

-

Viele Techniken sind auf Vermögenswerte oder Angreifer ausgerichtet und für Entwickler konzipiert und auf Software fokussiert. Der Schwerpunkt liegt auf Software. Es erweitert die Aufgaben, die für alle Software-Ingenieure und Architekten üblich sind, wie zum Beispiel das Erstellen von Diagrammen für ihre Softwarearchitektur.

-

Der Schwerpunkt liegt auf der Designanalyse: Bedrohungsmodellierung ist ein Begriff, der sowohl auf Anforderungen als auch auf eine Designanalyse-Methode zutreffen kann. Es kann sich auch auf eine komplizierte Mischung aus beidem beziehen. Die SDL-Bedrohungsmodellierungsmethode von Microsoft ist ein gezieltes Designanalyse-Tool.

10. SD Elements von Security Compass

SD Elements von Security Compass dient als zentraler Koordinationspunkt für Teams, um Bedrohungsmodelle zu erstellen und Risiken im gesamten SDL zu verwalten, mit Echtzeit-Updates. IriusRisk ist der Kleber, der Sicherheit, Betrieb und Entwicklung verbindet. Es wurde für Integration, Einfachheit, Skalierbarkeit und Geschwindigkeit entwickelt.

Balanced Development Automation (BDA) hilft Unternehmen, sichere digitale Produkte zu entwickeln und gleichzeitig einen Wettbewerbsvorteil in Bezug auf die Markteinführungszeit zu bewahren.

BDA automatisiert wichtige Aspekte proaktiver manueller Sicherheits- und Compliance-Operationen, die häufig aufgrund ihrer Langsamkeit, manuell, Inkonsistenz, isolierten Natur und hohen Kosten übersehen werden.

-

Bedrohungsmodellierung

-

Risikobewertung

-

Sichere Entwicklung und Bereitstellung sind Beispiele für proaktive Ansätze.

Welches Bedrohungsmodell sollte verwendet werden?

Die hier vorgestellten Bedrohungsmodellierungsrahmenwerke sind nur ein kleiner Teil der insgesamt zugänglichen Bedrohungsmodellierungsrahmenwerke. PASTA, DREAD und andere Frameworks sind Beispiele für STRIDE. Zusätzliche Werkzeuge, wie die CVSS-Liste, sind für spezifische Schwachstellen verfügbar.

Es gibt keinen "One-Size-Fits-All"-Ansatz für Bedrohungsmodellierung. Für verschiedene Umgebungen und Teams sind unterschiedliche Modelle ideal. Das Verständnis der verschiedenen Möglichkeiten sowie ihrer Vor- und Nachteile kann dazu beitragen, eine informierte Auswahl zu treffen und den Erfolg der Bedrohungsmodellierungsbemühungen zu steigern.

Um die richtige Bedrohungsmodellierungssoftware auszuwählen, stimmen Sie die Fähigkeiten des Tools mit der Größe, Komplexität und den branchenspezifischen Anforderungen Ihres Projekts ab. Beziehen Sie sich auf die folgenden Fragen, um Ihre Entscheidung zu lenken:

-

Entspricht die Software den Anforderungen Ihrer aktuellen Entwicklungs- und Sicherheitsprozesse?

-

Ist es in der Lage, die erforderliche Skalierbarkeit bereitzustellen, während Ihr Unternehmen wächst?

-

Ist es mit den bestehenden Systemen und Werkzeugen, die derzeit verwendet werden, kompatibel?

-

Auf welche Weise verbessert es die Einhaltung von Vorschriften und erleichtert die Einhaltung von Branchenstandards?

-

Welche Lernkurve ist erforderlich und bietet der Werkzeuglieferant ausreichende Unterstützung?

Um die am besten geeignete Lösung für Ihre Bedürfnisse zu bestimmen, beantworten Sie diese Fragen und überprüfen Sie die spezifischen Informationen, die für jedes Instrument in diesem Artikel bereitgestellt werden. Es ist wichtig zu beachten, dass das teuerste oder fortschrittlichste Werkzeug nicht immer die am besten geeignete Option ist. Der Schlüssel ist, das Produkt auszuwählen, das die Erfahrung Ihres Teams ergänzt und Ihre Sicherheitslage ohne zusätzliche Komplexität verbessert.

Welche Funktionen sollten Bedrohungsmodellierungs-Tools haben?

Der Sektor der Bedrohungsmodellierungswerkzeuge befindet sich noch in den Kinderschuhen, mit so vielen neuen Akteuren. Der nächste Abschnitt wird Sie durch die Elemente führen, die Sie bei der Auswahl eines Bedrohungsmodellierungswerkzeugs berücksichtigen sollten.

-

Die Eingabe der Systemdaten ist einfach: Die ideale Bedrohungsmodellierungssoftware ermöglicht es Ihnen, ein Systemdiagramm zu zeichnen oder eines hochzuladen (Datenflussdiagramme sind am häufigsten). Die visuelle Komponente Ihrer Anwendung hilft bei der Erstellung eines umfassenden Bildes und stellt sicher, dass wichtige Vermögenswerte, Verbindungen und Grenzen nicht übersehen werden. Um diese Eingabe intuitiv zu gestalten, beinhalten mehrere Technologien Formulare und Fragen. Sie können Ihre Entscheidung je nach Ihren Vorlieben und dem Format der Daten, die Sie bereits haben, treffen.

-

Bedrohungsintelligenz: Bedrohungsinformationen sind Daten, die aus einer Vielzahl öffentlich zugänglicher Bedrohungsbibliotheken, wie zum Beispiel MITRE's CAPEC, sowie möglicherweise einigen proprietären Daten, die von Werkzeugherstellern gesammelt wurden, gewonnen werden. Es ist einfach eine Datenbank verschiedener möglicher Risiken für Ihr System, basierend auf Bedrohungen für vergleichbare Apps auf dem Markt. Wenn diese Daten mit den Daten Ihres Systems kombiniert werden, wird es viel einfacher, Ihre Schwächen zu bewerten und Angriffe vorherzusehen.

-

Bedrohungs-Dashboard: Ein Bedrohungs-Dashboard ist eine leicht verständliche visuelle Darstellung von Bedrohungsdaten, die eine proaktive Behebung erleichtert. Je fortschrittlicher das Bedrohungs-Dashboard ist, desto einfacher ist es, Entscheidungen darüber zu treffen, wie man mit Schwachstellen umgeht. Mit einem guten Bedrohungs-Dashboard können Sie das Ausmaß jeder Schwachstelle und das Risiko auf Vermögensebene sehen. Ein Überblick über den aktuellen Zustand des Systems kann durch das Verfeinern der Ansicht gewonnen werden, um die Bedrohungsschwere eines bestimmten Moduls oder sogar eines Benutzerflusses innerhalb einer bestimmten Anwendung zu sehen.

-

Dashboard zur Minderung: Ein gutes Bedrohungsmodell ermöglicht es Ihnen, mehr als nur die Schwachstellen eines Systems zu identifizieren; es ermöglicht Ihnen auch, Maßnahmen zu ergreifen. Änderungen am Code vorzunehmen, neue Sicherheitsmaßnahmen hinzuzufügen, es in einen Backlog zu verschieben oder es einfach zu ignorieren, sind alles Optionen (wenn die Schwere sehr gering ist oder die Kosten für die Sicherheitskontrolle höher sind als die Kosten eines tatsächlichen Angriffs). Dies ist der wichtigste Schritt im Bedrohungsmodellierungsprozess. Ein Bedrohungs-Dashboard wird durch ein Minderung-Dashboard ergänzt. Jede Abhilfemaßnahme, die mit einem Mitigations-Dashboard ergriffen wird, muss im Bedrohungs-Dashboard widergespiegelt werden.

-

Regel-Engine: Eine Regel-Engine ist ein System, das alle Gesetze und Richtlinien Ihrer Organisation aggregiert. Es kann mit maßgeschneiderten Regeln arbeiten oder sich mit aktuellen Vorschriften wie PCI und GDPR verknüpfen. Dieser Abschnitt des Tools überprüft, ob Ihr Unternehmen die regulatorischen Verpflichtungen einhält.

-

Skalierbarkeit: Die Bedrohungsmodellierungsmethode wird schwieriger, je komplizierter Ihre Anwendung wird. Wenn Ihr Produkt groß ist, sollte Ihr Bedrohungsmodellierungswerkzeug in der Lage sein, redundante Aktivitäten zu reduzieren. Beim Erstellen neuer Module ist die Fähigkeit, Komponenten wiederzuverwenden und Bedrohungsmodellvorlagen (benutzerdefiniert oder mit den Werkzeugen enthalten) zu verwenden, ein großer Vorteil.

-

Fähigkeit zur Integration in Ihren Workflow: Ihre Bedrohungsmodellierungssoftware kann kein eigenständiges Monolith sein. Es muss in Ihr System integriert werden, damit beide zusammenarbeiten können. Der Bedrohungsmodellierungsprozess wird dank der Konnektoren im Tool, die mit dem CI/CD-Workflow Ihrer Anwendung verbunden sind, effizienter. Wenn Ihr Bedrohungsmodellierungswerkzeug beispielsweise mit Jenkins verbunden ist, wird DevSecOps einfacher und flüssiger. Die Verbindung des Mitigations-Dashboards mit einem Issue-Tracker wie JIRA ist eine weitere wertvolle Funktion. Jede zu behebende Schwachstelle kann daher in Echtzeit verfolgt werden.

-

Berichterstattung: Das ideale Ergebnis eines Bedrohungsmodellierungsprozesses ist eine detaillierte Dokumentation des Bedrohungsmodells, die mit allen Beteiligten geteilt werden kann. Zu jedem Zeitpunkt sollten Bedrohungsmodellierungswerkzeuge in der Lage sein, Berichte über ihre Aktivitäten zu erstellen. Der aktuelle Bedrohungszustand Ihrer Anwendung, Änderungen im Modell aufgrund technologischer Veränderungen oder sogar Compliance-Vorschriften und Ihre aktuelle Minderungstrategie - diese Berichte sind entscheidend für die Stärkung des gegenwärtigen Bedrohungsmodells. Berichte sind entscheidend für die Erstellung eines guten Bedrohungsmodells.