Beherrschung des sicheren Fernzugriffs: 10 bewährte Methoden für verbesserte Cybersicherheit

Obwohl Fernarbeit bereits vor 2020 praktiziert wurde, diente der Covid-19-Ausbruch als Anstoß dafür, dass sie weithin akzeptiert wurde. Dies erhöhte die Notwendigkeit für Benutzer, auf Unternehmensnetzwerke nach Bedarf zuzugreifen, was diese Netzwerke zwang, gleichzeitig von vielen Standorten aus Zugang zu gewähren. Da viele Mitarbeiter nun persönliche Geräte nutzten, kamen die meisten Verbindungen nun aus ihren Heimnetzwerken. Dies erhöhte die Gefahren, denen sowohl Geschäfts- als auch Heimnetzwerke ausgesetzt waren, und machte häufig ältere Sicherheitsmechanismen obsolet.

Das begann als technisches Problem. Doch viele Unternehmen sind nun in der Lage, Mitarbeiter basierend auf Qualifikationen und nicht auf geografischen Standort zu rekrutieren, da sie die kulturellen und wirtschaftlichen Vorteile von Remote-Arbeit erkannt haben. Andererseits werden Unternehmen, die nicht mit den steigenden Standards für Daten- und Netzwerkreinheit Schritt halten können, häufig zu Zielen aufkommender Angriffsgruppen. Jedoch sind Sicherheitsanfälligkeiten nach wie vor auf einem Allzeithoch, was den sicheren Fernzugriff an die Spitze der Prioritätenlisten für IT- und Sicherheitsabteilungen weltweit katapultiert hat. Ein neuer Sicherheitsstandard ermöglicht den Fernzugriff auf Systeme für jeden Benutzer, von jedem Netzwerk aus, auf jedem gewünschten Gerät, in allen Branchen.

In diesem Artikel werden wir die folgenden Themen im Zusammenhang mit sicherem Fernzugriff behandeln:

- Was ist sicherer Remote-Zugriff?

- Wie funktioniert sicherer Fernzugriff?

- Was sind die Vorteile des sicheren Fernzugriffs?

- Welche Risiken sind mit der Sicherheit des Zugriffs auf die Fernarbeit verbunden?

- 10 bewährte Methoden für die Sicherheit des Zugriffs auf Remote-Arbeit

- Was ist die Beziehung zwischen ZTNA und sicherem Remote-Zugriff?

- Was ist besser für sicheren Remote-Zugriff? ZTNA oder VPN?

- Was ist die Beziehung zwischen SD-WAN und sicherem Fernzugriff?

- Was ist die Beziehung zwischen SASE und sicherem Remote-Zugriff?

- Was ist die Beziehung zwischen Cloud-Sicherheit und sicherem Fernzugriff?

- Was sind die besten sicheren Remote-Access-Tools?

Was ist sicherer Fernzugriff?

IT-Spezialisten verwenden häufig sicheren Fernzugriff, während sie entfernten Kollegen bei technischen Problemen helfen. Es ist nützlich für Manager, die überwachen möchten, was ihre Mitarbeiter auf Geschäftsinstrumenten tun, sowie für Mitarbeiter, die sich auf einem sicheren Gerät einloggen müssen, das mit ihrem Unternehmensserver im Büro verbunden ist, während sie von einem persönlichen Gerät zu Hause aus arbeiten.

Es ist entscheidend, Sicherheitsmaßnahmen zu ergreifen, um unerwünschten Zugriff auf Ihre Programme und Daten zu verhindern, wenn Sie Ihren Teammitgliedern Zugang zu Unternehmensgeräten oder -systemen gewähren. Sichere Fernzugriffssysteme verwenden eine Vielzahl von Techniken, Werkzeugen und Software, um unbefugten Zugriff auf Computer und Netzwerke zu verhindern.

Wie funktioniert sicherer Fernzugriff?

Theoretisch verbindet sich ein Benutzer über lokale Netzwerke oder das Internet mit jedem beliebigen Gerät. Ein virtuelles privates Netzwerk (VPN), das eine sichere Verbindung zwischen zwei Geräten bietet, wird für den Fernzugriff über das Internet verwendet. Im Wesentlichen funktioniert das VPN als Tunnel, um die Vertraulichkeit und Kontinuität des Datenverkehrs zu gewährleisten. Indem er als Gateway am Rand des Netzwerks fungiert, leitet der VPN-Server den Datenverkehr zu den entsprechenden Hosts.

Ein Router, der VPN-Software ausführt, verpackt und verschlüsselt den Datenverkehr, bevor er von einem entfernten Benutzer gesendet wird. Datenpakete werden dann über das Internet zu einem Empfangsziel geliefert, wobei ein flexibles Set von Routen basierend auf zugänglichen Netzwerkpfaden verwendet wird. Ein VPN-Gateway oder Endpunkt entschlüsselt die Kommunikation, bevor es die Pakete wieder in ihr ursprüngliches Format zusammenfügt, da der Datenverkehr verschlüsselt ist. Das VPN-Gateway führt dann die umgekehrte Operation aus und sendet eine verschlüsselte Antwort über das Internet zurück an den ursprünglichen VPN-Client.

Ein lokales Netzwerk oder physisches Netzwerk verwendet stattdessen einen einzigen Kommunikationskanal, wie z.B. einen privaten Datenkanal, um eine kabelgebundene Verbindung zwischen den Endpunkten herzustellen.

Was sind die Vorteile des sicheren Fernzugriffs?

Eine sichere Methode für den Fernzugriff hat folgende Vorteile:

- Sicherer Zugang zu jedem Gerät, überall: Das gleiche Maß an extrem sicherem Zugang steht den Benutzern zur Verfügung, wie es zuvor bei der Arbeit der Fall war. Je nach ihren Rollen und Verantwortlichkeiten könnten Zugriffskontrollen jedem Benutzer den Zugang zu bestimmten Programmen und Daten ermöglichen. Dies ist der wichtigste Vorteil eines sicheren Remote-Zugangs, da viele Mitarbeiter auch nach dem Ende des COVID-Problems weiterhin von zu Hause aus arbeiten werden.

- Starke Endpunktsicherheit: Wenn die Endpunkte nicht gesichert sind, ist sicherer Fernzugriff nutzlos. Der Schutz von Computern, Tablets und Smartphones ist entscheidend, da Benutzer zunehmend auf verschiedene Geräte angewiesen sind, um ihre Aufgaben zu erledigen. Mitarbeitergeräte sollten Zugang zu denselben Endpoint-Sicherheits-Funktionen haben wie die vom Unternehmen angebotenen.

- Sicherer Zugang zum Internet: Mehrere webbasierte und internetfokussierte Apps werden von Organisationen als Teil ihrer IT-Infrastruktur genutzt. Benutzer benötigen Sicherheit nicht nur, während sie mit den lokalen Ressourcen des Unternehmens verbunden sind, sondern jederzeit, wenn sie mit dem Internet verbunden sind. Benutzer müssen vor webbasierten Malware-Bedrohungen wie Phishing-Betrügereien und Ransomware geschützt werden, um sicheren Remote-Zugriff nutzen zu können.

- Erhöht das Wissen über Sicherheitsbedenken: Viele neue Sicherheitsbedenken werden durch eine zunehmend mobile Belegschaft verursacht, und für viele von ihnen ist Bildung das beste Heilmittel. Es ist möglich, dass IT- und Sicherheitsunternehmen kontinuierlich die Bedeutung einer guten Cybersicherheitshygiene betonen, indem sie Sicherheitsregeln und bewährte Praktiken aufrechterhalten und durchsetzen.

Welche Risiken sind mit der Sicherheit des Zugriffs auf die Fernarbeit verbunden?

Mitarbeiter engagieren sich unbeabsichtigt in schlechten Cybersicherheitspraktiken und gewähren Bedrohungsakteuren Zugang zu Ihrem Netzwerk und den vertraulichen Daten Ihres Unternehmens. Mitarbeiter sind unsicher, wie sie sicher weiterarbeiten können, wenn Geschäftstätigkeiten abrupt oder vorübergehend auf Remote-Arbeit umschalten.

Die größte Sicherheitsgefahr für Ihr Netzwerk könnte von Remote-Mitarbeitern ausgehen, die die Daten Ihres Unternehmens gefährden. Die Arbeit von zu Hause aus hat das Potenzial, zu Identitätsdiebstahl, Datenverletzungen und einer Reihe anderer unerwünschter Ergebnisse zu führen.

Lassen Sie uns die folgenden Sicherheitsbedrohungen untersuchen, mit denen Unternehmen, die Remote-Arbeiter einsetzen, umgehen müssen:

- E-Mail-Betrug: Phishing-Taktiken stellen die größte Sicherheitsgefahr für Remote-Arbeiter dar. Phishing-Schemata beinhalten, dass eine Person oder Organisation vorgibt, eine vertrauenswürdige Quelle zu sein, typischerweise über E-Mail, um ein Opfer dazu zu bringen, private Anmeldeinformationen oder privilegierte Informationen preiszugeben. Diese Informationen können dann verwendet werden, um auf Konten zuzugreifen, sensiblere Daten zu stehlen, Identitätsbetrug zu begehen und andere Verbrechen zu verüben. Da Phishing-E-Mails mittlerweile so ausgeklügelt sind, wird es für Mitarbeiter immer schwieriger, sie zu erkennen, insbesondere wenn sie die E-Mail-Filter passieren und im Hauptposteingang landen.

- Schwächere Sicherheitsmaßnahmen: Über nachlässige Firewall-Vorschriften und E-Mail-Richtlinien hinaus werden Sicherheitsmaßnahmen erheblich geschwächt. Fernarbeitnehmer werden nicht durch die bereits bestehenden verschiedenen Ebenen der Cybersicherheit abgedeckt. Wenn Mitarbeiter ihre Arbeitsgeräte mit nach Hause nehmen, ersetzen sie das Arbeitsplatznetzwerk durch ihr privates WLAN, was sie wehrlos macht. Keine Cybersicherheitsteams überwachen, was die Heimnetzwerke der Mitarbeiter tun. Per Definition umfasst Remote-Arbeit den Zugriff auf Systeme, Netzwerkaktivitäten und Datenbewegungen jenseits der typischen Grenzen der Unternehmens-IT-Umgebung. Organisationen finden es oft schwierig, die Überwachung auf alle Endpunkte und über alle Netzwerke auszudehnen, die zunehmend Remote-Arbeitsplätze ermöglichen.

- Cyberangriffe auf die Infrastruktur für Remote-Arbeit: Neben der Untergrabung der aktuellen Einschränkungen wird die Einführung neuer Infrastruktur zusätzliche Gefahren mit sich bringen. Serverseitige und Brute-Force-Angriffe sollten von Sicherheitspersonal überwacht werden. Der Schutz vor DDoS wird entscheidend werden. Dies wird für viele Unternehmen das erste Mal sein, dass ein DDoS-Angriff ihr Geschäft vollständig lahmlegen könnte, indem er Fernarbeitern den Zugriff auf Online-Dienste verwehrt. Beide Arten von Angriffen werden laut Forschern voraussichtlich schnell zunehmen.

- Zugriff auf sensible Informationen über ungeschützte Wi-Fi-Netzwerke: Ihre Mitarbeiter können ungeschütztes öffentliches Wi-Fi nutzen, um auf ihre Firmenkonten zuzugreifen oder sich mit ihrem persönlichen drahtlosen Netzwerk zu verbinden. Dies erleichtert es feindlichen Personen in der Nähe, ihre Verbindung zu beobachten und an sensible Daten zu gelangen. Zum Beispiel können Angreifer Daten abfangen und stehlen, die im Klartextformat bereitgestellt werden und nicht verschlüsselt sind. Aus diesem Grund sollten Sie Ihren Mitarbeitern verbieten, sich mit unbekannten WLAN-Netzwerken zu verbinden, es sei denn, sie tun dies über eine VPN-Verbindung.

- Zusätzliche Angriffsflächen: Unternehmen haben einfach mehr Endpunkte, Netzwerke und Software zu sichern, da mehr Mitarbeiter remote arbeiten, was die Arbeitsbelastung des bereits überlasteten IT-Personals erheblich erhöht.

- Verwendung persönlicher Geräte bei der Arbeit: Wenn Mitarbeiter von zu Hause aus arbeiten, übertragen viele Daten zwischen persönlichen Computern und dem Arbeitsplatz, was ein besorgniserregendes Verhalten ist. Darüber hinaus hat sich eine als "Bring Your Own Device" (BYOD) bekannte Richtlinie in den letzten Jahren zunehmender Beliebtheit erfreut und erlaubt es den Mitarbeitern, ihre eigenen Geräte bei der Arbeit zu nutzen. Wenn Sie Ihren Mitarbeitern erlauben, ihre persönlichen Geräte für arbeitsbezogene Aufgaben zu nutzen, müssen Sie sich der damit verbundenen Risiken vollständig bewusst sein. Zum Beispiel könnte jemand abrupt die Organisation verlassen und die privaten Informationen, die auf ihrem Gerät gespeichert waren, mitnehmen, während sie dort gearbeitet haben, und Sie hätten keine Möglichkeit, diese zu löschen. Sie könnten ihre Software nicht aktualisieren, was Sicherheitslücken in Ihrer Umgebung offenlegt. Wir betonen immer wieder, wie wichtig es ist, Software-Updates umgehend bereitzustellen, und das aus gutem Grund. Weil es für Sie schwierig wäre, zu überwachen, was auf den Endpunkten Ihrer Mitarbeiter passiert, raten wir davon ab, ihnen die Nutzung ihrer persönlichen Geräte bei der Arbeit zu gestatten.

- Das Problem öffentlicher Räume: Obwohl Cybersicherheit unsere Hauptpriorität ist, müssen wir dennoch die physische Sicherheit aufrechterhalten, um die kritischen Daten Ihres Unternehmens zu schützen. Zum Beispiel könnten einige Mitarbeiter arbeiten, während sie laut telefonieren, ihren Laptop-Bildschirm für alle in einem Café sichtbar machen oder sogar ihre Ausrüstung unbeaufsichtigt lassen. Selbst die grundlegendsten Sicherheitsvorkehrungen sollten den Mitarbeitern von Unternehmen beigebracht werden, auch wenn sie auf den ersten Blick offensichtlich erscheinen. Eine höfliche Erinnerung daran, Informationen über Ihr Unternehmen vertraulich zu behandeln, wird immer von Vorteil sein.

- Schwache Passwörter: Selbst wenn ein Unternehmen Firewalls, virtuelle private Netzwerke und andere Cybersicherheitslösungen einsetzt, um sein Fernnetzwerk zu verteidigen, passieren immer noch menschliche Fehler, wenn Mitarbeiter versuchen, ihre Konten mit schwachen Passwörtern zu schützen. Das Stärken von Passwörtern und die Sicherstellung einer starken Passwortsicherheit auf all ihren Geräten ist eine der einfachsten, aber oft übersehenen Möglichkeiten für Ihre Mitarbeiter, sich beim Arbeiten von zu Hause aus zu schützen. Leider wissen Hacker, dass es einfacher ist, menschliche Fehler auszunutzen, als ein ausgeklügeltes Sicherheitssystem zu überwinden, daher werden sie versuchen, Kontopasswörter zu knacken, um auf vertrauliche Unternehmensinformationen zuzugreifen. Passwörter können von Angreifern mit einer Reihe von Techniken geknackt werden. Zum Beispiel werden sie Listen häufig verwendeter Passwörter erstellen, die ausgenutzt werden können, um schnell auf Konten mit schwacher Sicherheit zuzugreifen. Eine weitere gängige und riskante Praxis, die von Betrügern verwendet wird, ist die Verwendung wiederholter Passwörter. Nachdem sie das Passwort für ein Konto entdeckt haben, werden sie versuchen, es zu verwenden, um sich in andere Konten einzuloggen. Mitarbeiter, die Passwörter wiederverwenden, insbesondere über persönliche und berufliche Konten hinweg, sind eher Opfer eines Hacks.

- Der Akt des Übertragens von Dateien ohne Verschlüsselung: Organisationen könnten in Betracht ziehen, Daten, die in ihrem Netzwerk gespeichert sind, zu verschlüsseln, aber sie denken möglicherweise nicht daran, Daten zu verschlüsseln, die von einem Ort zum anderen übertragen werden. Ihre Organisation kann es sich nicht leisten, diese Informationen anfällig für den Diebstahl durch Cyberkriminelle zu lassen, da Ihre Mitarbeiter täglich so viele sensible Informationen austauschen, einschließlich Kundenkontoinformationen, Dateien und mehr. Wenn vertrauliche Firmendaten abgefangen werden, kann dies zu Diebstahl, Ransomware-Angriffen, Identitätsbetrug und anderen Problemen führen.

- Fehlkonfigurierte Clouds: Trotz ihrer Nachteile ist die Cloud ein unverzichtbares Werkzeug für die Fernarbeit. Eine solche Gefahr geht von Konfigurationsfehlern aus, insbesondere solchen, die den Zugriff betreffen. Unternehmen könnten versehentlich Benutzern übermäßigen Zugriff gewähren oder es versäumen, Zugangsbeschränkungen einzuführen.

- Webcam-Piraterie: Während der Arbeit im Homeoffice nehmen Mitarbeiter häufig an Telefonkonferenzen und Video-Chats teil, die die Nutzung einer Webcam erfordern. Leider greifen schlaue Online-Betrüger schnell und unrechtmäßig auf ihre Kameras zu und verletzen damit ihre Privatsphäre. Noch schlimmer, wenn sie sensible Unterlagen im Büro liegen lassen, könnten Eindringlinge sie sehen, indem sie die Kontrolle über ihre Webcam übernehmen.

- Bedrohungen sind überall: Sicherheitsbedenken bei der Fernarbeit sind weit verbreitet. Der Umstieg auf Fernarbeit ist für böswillige Insider vorteilhaft. Heutzutage können sensible Daten bequem von zu Hause aus über USB von einem Firmencomputer entnommen werden. Personen in der Nähe könnten potenziell eine Gefahr darstellen. Während die meisten von uns glauben, dass die Personen, mit denen wir zusammenleben, vertrauenswürdig sind, sind die Mitarbeiterwohnungen aus der Perspektive des Unternehmens Orte, an denen kein Vertrauen herrschen kann. Private Gespräche können jetzt abgehört werden, und Bildschirme und Monitore in Wohnzimmern auf der ganzen Welt zeigen geistiges Eigentum an.

10 bewährte Praktiken für die Sicherheit des Zugriffs auf die Fernarbeit

Im Folgenden finden Sie eine Liste einiger bewährter Methoden, die Sie zur Verbesserung der Sicherheit des Fernzugriffs in Ihrem Unternehmen verwenden können:

- Regelmäßige Sicherheitsupdates und Patches

- Identitätszugriffs- und Management

- Datenverschlüsselung

- Schulungs- und Sensibilisierungsprogramm für Cybersicherheit

- Endpunktsicherheit

- Firewall

- Sicherheitsrichtlinien

- Passwortverwaltung und Mehrfaktor-Authentifizierung (MFA)

- Netzwerksegmentierung

- Verwendung von Virtuellen Privaten Netzwerken

1. Regelmäßige Sicherheitsupdates und Patches

Um sicherzustellen, dass Ihre Systeme keine ungepatchten Schwachstellen oder Sicherheitslücken aufweisen, sind regelmäßige Software-Updates entscheidend. Cyberkriminelle sind ständig auf der Suche nach Sicherheitslücken und Schwachstellen, um Ihre sensiblen Daten aufzudecken und zu stehlen.

Die Integrität und Sicherheit Ihrer Daten können irreparable langfristige Folgen erleiden, wenn Sicherheitsupdates und -patches über einen längeren Zeitraum ignoriert werden. Nicht nur können rechtzeitige Fehlerbehebungen und Updates Sicherheitsrisiken beseitigen, sondern sie verbessern auch die Anwendungsleistung.

2. Identitätszugriffs- und Management

Lösungen für Identitäts- und Zugriffsmanagement werden verwendet, um die Zugriffsrechte, Berechtigungen und Privilegien der Benutzer zu steuern. In komplexen Unternehmenskontexten ist IAM ein besonders nützliches Werkzeug, da es sicherstellt, dass alle organisatorischen Ressourcen das richtige und erforderliche Maß an Zugriffskontrolle haben. Sichere Board-Portale können beispielsweise von der Unternehmensführung genutzt werden, um zentrale Dokumente und Berichte zu speichern.

Moderne Remote-Richtlinien und ausgeklügelte Sicherheitsstandards sind die beiden Schlüsselelemente, die die Sicherheitsaussichten der Organisation im aktuellen Bedrohungsumfeld verbessern und ihr helfen, regulatorische Verpflichtungen einzuhalten.

IAM hilft Ihnen, den Zugriff auf Apps, Netzwerke und Systeme streng zu beschränken, was entscheidend für das Erreichen dieser Sicherheitsziele ist. IAM erweist sich daher als eine absolute Mindestanforderung in der modernen digitalen Umgebung.

3. Datenverschlüsselung

Eine großartige Praxis in Bezug auf Sicherheit ist die Datenverschlüsselung. Dennoch wird es immer wichtiger, wenn Mitarbeiter remote arbeiten, da die Möglichkeit besteht, dass Geräte gestohlen werden, wenn sie außerhalb eines Geschäftsumfelds genutzt werden, oder dass private Informationen während der Übertragung über das Internet abgerufen werden könnten.

Zu diesem Zweck stellen Sie sicher, dass alle über das Netzwerk zwischen von der Firma kontrollierten Computern und entfernten Arbeitsplätzen übertragenen Daten verschlüsselt sind. Das Verwenden von VPNs durch Mitarbeiter, die über eine integrierte Verschlüsselung verfügen, um auf entfernte Systeme zuzugreifen, ist eine einfache Möglichkeit, dies zu tun. Es ist entscheidend, sicherzustellen, dass Remote-Access-Tools wie RDP-Clients auf dem neuesten Stand sind, da veraltete Clients Daten möglicherweise nicht automatisch verschlüsseln könnten.

4. Schulungs- und Sensibilisierungsprogramm für Cybersicherheit

Allein auf Sicherheitstools und -verfahren zu setzen, um Ihr Unternehmen vor Cyberangriffen zu schützen, ist nicht immer ausreichend. Die Integrität und Sicherheit Ihrer Systeme und Anwendungen wird immer durch unerfahrene und ungeschulte Benutzer gefährdet sein, unabhängig davon, wie viel Geld Sie in Sicherheitslösungen investieren. Hacker nutzen jetzt Phishing-Angriffe und Social-Engineering-Techniken, um Unternehmen ernsthaft zu schaden. Menschliches Versagen ist größtenteils für die Effektivität dieser Angriffe verantwortlich. Folglich ist es unerlässlich, Sicherheitsschulungen einzubeziehen, um das Bewusstsein der Mitarbeiter zu schärfen und eine Kultur der Sicherheit und Risikominderung zu fördern.

5. Endpunktsicherheit

Systemadministratoren müssen die Endpunktsicherheit erhöhen und jederzeit Zugang zu vollständigen Endpunktdaten haben. Der Einsatz einer vollständigen Endpoint Detection and Response (EDR) Lösung wird empfohlen, um Next-Generation-Malware und Datenlecks zu vermeiden, schnell auf Angriffe zu reagieren und die Softwareverteilung sowie das Patch-Management automatisch zu verwalten.

6. Firewall

Eine Firewall wird unbefugten Zugriff auf und von dem Netzwerk stoppen und so die Sicherheit der von Ihren Mitarbeitern verwendeten Geräte erhöhen. Firewalls überwachen den Netzwerkverkehr, während sie unbefugten Verkehr erkennen und verhindern. Firewalls sind entscheidende Werkzeuge zum Schutz Ihrer entfernten Endpunkte vor einer Vielzahl von Online-Angriffen.

Die Next-Generation-Firewall von Zenarmor ist eines der besten Sicherheitstools, um einen sicheren Fernzugriff zu gewährleisten.

Dieser Content-Filter-Engine der Unternehmensklasse erkennt und blockiert fortschrittliche Malware und Bedrohungen. Selbst ein alter PC oder ein virtuelles System in Ihrem Heimlabor kann Zenarmor ausführen! Befreit, leicht und agil. Dies ermöglicht es Unternehmen, softwarebasierte Mikro-Firewalls nach Bedarf zu aktivieren, um Vermögenswerte mühelos zu sichern, unabhängig von ihrem Standort oder der Zeit. Eine cloudbasierte Web-Kategorisierungsdatenbank, die von KI unterstützt wird, klassifiziert Hunderte von Millionen von Websites in Echtzeit. Unbekannte Standorte werden in fünf Minuten kategorisiert.

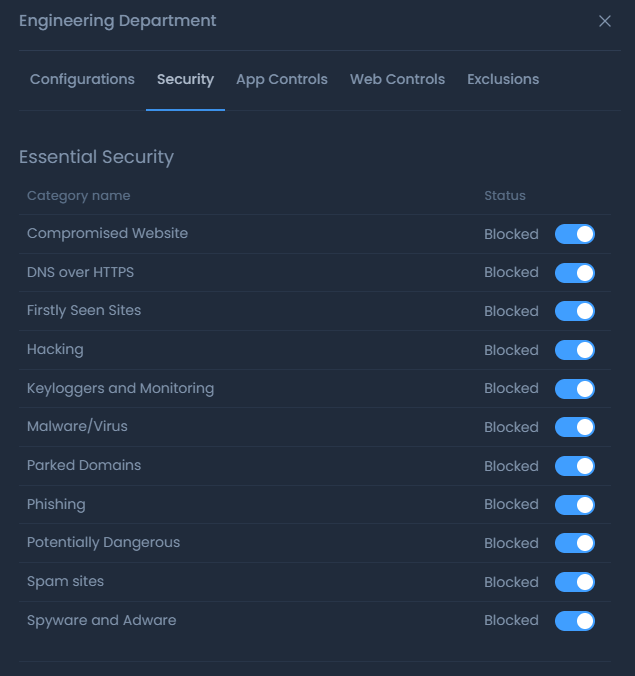

Abbildung 1. Konfiguration der Sicherheitsregeln auf Zenarmor

Auf der Sicherheitsseite der Zenarmor-Website können Sie allgemeine Grundsätze für die Bedrohungsanalyse festlegen. Die Engine verarbeitet Ihre SVN Cloud-Abfrageanfragen in Echtzeit und bestimmt, ob sie genehmigt oder abgelehnt werden. Es durchsucht mehr als 300 Millionen Websites in über 120 Kategorien in Millisekunden.

Cloud Threat Intelligence-Daten werden in Echtzeit abgefragt, wann immer ein Gerät in Ihrem Netzwerk versucht, eine Verbindung zum Internet herzustellen. Es ermöglicht uns, in Echtzeit auf drahtlose und Malware-Ausbrüche zu reagieren.

Wenn ein Gerät in Ihrem Netzwerk versucht, eine Verbindung zu einer beliebigen Website im Internet herzustellen, wird die Cloud Threat Intelligence-Datenbank in Echtzeit abgefragt. Es ermöglicht uns, in Echtzeit auf Malware- und drahtlose Ausbrüche zu reagieren.

In der kostenlosen Version sind nur die grundlegenden Sicherheitsoptionen zugänglich. Home, SOHO und Premium Zenarmor Premium-Abonnements bieten ausgeklügelte Sicherheitsfunktionen.

Erweiterter Bedrohungsschutz wird durch das Sperren von Websites bereitgestellt, die dafür bekannt sind, Malware, Infektionen und täuschende Angriffe zu hosten. Advanced Threat Protection von Sunny Valley bietet kommerziellen Schutz und Überwachung in nahezu Echtzeit.

Wie man sicheren Remote-Zugriff mit Zenarmor bereitstellt?

Die wichtigsten Schritte zum Schutz Ihrer Remote-Mitarbeiter vor Cyber-Bedrohungen mit Zenarmor sind unten aufgeführt:

1. Installieren und Konfigurieren eines VPN-Dienstes

Um Ihren Remote-Mitarbeitern den Zugriff auf Ihr Unternehmensnetzwerk zu ermöglichen und einen sicheren Internetzugang hinter der Unternehmensfirewall bereitzustellen, müssen Sie einen VPN-Dienst installieren und konfigurieren. Zum Beispiel können Sie einen WireGuard VPN-Server auf einer OPNsense-Firewall installieren, indem Sie die in diesem Artikel beschriebenen Schritte befolgen.

Wenn Sie eine Linux-Firewall haben, kann es hilfreich sein, das WireGuard-Installationshandbuch von Sunny Valley Networks zu lesen.

2. Zenarmor installieren

Die Installation von Zenarmor ist unkompliziert und Sie können es schnell über die Web-Oberfläche Ihrer OPNsense-Firewall installieren, indem Sie die Anweisungen in der offiziellen Dokumentation befolgen.

Wenn Sie eine Linux-basierte Firewall haben, können Sie Zenarmor ganz einfach mit dem Einzeiler-Befehl installieren.

3. Abschließen der anfänglichen Zenarmor-Konfiguration

Um die Zenarmor-Installation abzuschließen, sollten Sie die Erstkonfiguration auf der OPNsense GUI für die OPNsense-Firewall oder auf dem Cloud Management Portal für alle Plattformen durchführen.

Um Ihre VPN-Clients schützen zu können, müssen Sie Ihre VPN-Schnittstelle auswählen, wie z.B. wg0 für WireGuard, um sie während der Erstkonfiguration zu schützen.

4. Eine Richtlinie festlegen

Schließlich sollten Sie eine Richtlinie festlegen, um Remote-Arbeiter entweder über die OPNsense-Web-GUI für die OPNsense-Firewall oder über das Cloud Management Portal für alle Plattformen zu schützen. Sie können Ihre VPN-Tunnel-Schnittstelle schützen, indem Sie die Standardrichtlinie in der Zenarmor Free Edition kostenlos konfigurieren. Sie können in den Premium-Versionen weitere Richtlinien hinzufügen.

Hier ist ein Video darüber, wie Sie Ihr Zenarmor NGFW unabhängig davon nutzen können, wo Sie sich befinden oder mit welchem Netzwerk Sie verbunden sind, indem Sie Zerotier verwenden.

7. Sicherheitsrichtlinien

Aber wie können Sie die vertraulichen Informationen Ihres Unternehmens schützen, wenn Sie nur begrenzte Kontrolle über die Geräte haben, die sich mit Ihrem Netzwerk verbinden? Wo sollten Sie beginnen, um die Sicherheit Ihrer Remote-Mitarbeiter zu gewährleisten? Wie können die mit der Fernarbeit verbundenen Cybersicherheitsbedenken verringert werden?

Die Erstellung einer Sicherheitsrichtlinie speziell für Remote-Mitarbeiter ist der erste Schritt. Ein schriftlicher Plan eines Unternehmens, der alle Standards und Verfahren für jeden Mitarbeiter, der seine Aufgaben außerhalb der physischen Büros des Unternehmens ausführt, festlegt, wird als Richtlinie zur Sicherheit der Fernarbeit bezeichnet. Alle wesentlichen Aspekte der Internetsicherheit werden häufig von diesen Regeln abgedeckt. Lassen Sie uns also auf einige der entscheidenden Sicherheitsbestimmungen eingehen, die in Ihrer Richtlinie für das Remote-Arbeiten enthalten sein müssen:

- Geben Sie im Detail an, welche Rollen für die Fernarbeit geeignet sind: Seien Sie offen und ehrlich mit Ihrem Personal. Aufgrund von Sicherheitsbedenken sollte jeder darüber informiert werden, welche Aufgaben aus der Ferne erledigt werden können und welche nicht. Leider eignen sich nicht alle Jobs gut für die Fernarbeit. Die Wahrscheinlichkeit ist groß, dass Ihre Genehmigungen für das Arbeiten von zu Hause als unfair angesehen werden, wenn Sie keine klare Richtlinie haben.

- Beschreiben Sie die Instrumente und Plattformen, die sie verwenden sollten: Ihr vor Ort und remote arbeitendes Personal sollte immer zusammenarbeiten und dieselben genehmigten Technologien verwenden, wie z.B. Cloud-Speicherdienste, Kommunikations- und Videokonferenztools sowie Projektmanagement-Tools.

- Geben Sie den Mitarbeitern Anweisungen, was zu tun ist, falls ein Konto kompromittiert wird: Sie sollten klare Anweisungen erhalten, was zu tun ist, wenn sie denken, dass die Daten des Unternehmens gehackt wurden, einschließlich wo sie den Vorfall melden und wann sie ihre Passwörter ändern sollten, unter anderem. Diese Anweisungen sollten in ihrer obligatorischen Cybersicherheitsschulung behandelt werden, zusammen mit anderen Dingen wie der Erstellung sicherer Passwörter.

8. Passwortverwaltung und Multi-Faktor-Authentifizierung (MFA)

Die Konten Ihrer Remote-Mitarbeiter werden von einem zusätzlichen Schutzgrad durch die Multi-Faktor-Authentifizierung profitieren. Die Wahrscheinlichkeit, dass Cyberkriminelle auf Ihre kritischen Systeme zugreifen, verringert sich mit erhöhten Sicherheitsmaßnahmen.

Zusätzlich zur Einführung der Multi-Faktor-Authentifizierung sollten Ihre Mitarbeiter einen Passwort-Manager verwenden. Sie müssen nicht alle vielen Passwörter, die sie für ihre arbeitsbezogenen Konten erstellen müssen, im Auge behalten, wenn sie es auf diese Weise tun.

9. Netzwerksegmentierung

Durch die Reduzierung der Angriffsfläche auf viele Schichten und die Abwehr lateraler Netzwerkangriffe verringert die Netzwerksegmentierung Sicherheitsbedenken. Deshalb, selbst wenn ein Angreifer es schafft, Ihre erste Sicherheitslinie zu überwinden, ist er auf das Netzwerksegment beschränkt, auf das er zugreift. Wenn Ihr Netzwerk in übersichtliche Abschnitte unterteilt ist, ist es einfacher, Probleme zu erkennen und Bedrohungen sofort zu identifizieren.

10. Verwendung von Virtuellen Privaten Netzwerken

Wenn Ihre Mitarbeiter auf unsichere Netzwerke zugreifen, wie z.B. WLAN-Hotspots, benötigen sie dennoch eine VPN-Verbindung, selbst wenn sie von zu Hause aus arbeiten. Es wird empfohlen, dass Ihre Mitarbeiter das von Ihrem Unternehmen bereitgestellte VPN verwenden. Diese Technologie hilft, die Sicherheit zu erhöhen, indem der Datenverkehr von Ihrem privaten Unternehmensnetzwerk über das Internet geleitet wird. Im Wesentlichen wird niemand, der versucht, die verschlüsselten Daten zu lesen, dazu in der Lage sein. Und dabei werden sie in der Lage sein, auf das Intranet Ihres Unternehmens zuzugreifen, ein geheimes Netzwerk, das nur für die Nutzung durch Mitarbeiter erstellt wurde (falls Sie eines haben).

Was ist die Beziehung zwischen ZTNA und sicherem Fernzugriff?

Da die Grenzen verschwommen werden und die Anzahl der Benutzer, die Zugang zu Ressourcen wünschen, zunimmt, sind sich die Cybersecurity- und IT-Teams bewusst, dass Konzepte wie Perimeter und Vertrauen schnell an Relevanz verlieren. Organisationen haben keinen Firewall-Graben und vier Burgmauern mehr, um Eindringlinge fernzuhalten. Heutzutage verwenden viele Sicherheitsteams das Prinzip des Zero-Trust-Netzwerkzugangs (ZTNA). Niemals vertrauen, immer verifizieren ist die Grundlage eines Zero-Trust-Ansatzes. Kontinuierliche Überprüfung, eine Zero-Trust-Alternative zur Perimetersicherheit, ist ein entscheidender Bestandteil des Schutzes einer auf die Cloud angewiesenen Remote-Belegschaft.

Was ist besser für sicheren Fernzugriff? ZTNA oder VPN?

Während sowohl VPNs als auch ZTNA-Lösungen sicheren Remote-Zugriff bieten, gibt es einige bedeutende Unterschiede zwischen den beiden, die Ihre Wahl der Lösung beeinflussen können. Die folgenden sind einige der bedeutendsten Unterschiede zwischen einem VPN und ZTNA:

- Vertrauen und Zugriff: Die Tatsache, dass ZTNA auf dem Grundsatz "niemals vertrauen; immer verifizieren" basiert, ist einer der Hauptunterschiede zwischen VPNs und ZTNA-Lösungen. Wenn sich eine Person oder ein Gerät mit dem Unternehmensnetzwerk verbindet, gehen VPNs davon aus, dass sie vertrauenswürdig sind. Sobald sie zu Beginn ihrer Sitzungen validiert wurden, erhalten diese vertrauenswürdigen Benutzer und Geräte uneingeschränkten Zugriff auf das gesamte Netzwerk. Dies deutet darauf hin, dass ein Angreifer durch das Überspringen nur einer Authentifizierungsrunde mit einem kompromittierten Gerät oder Benutzerkonto Zugang zum gesamten internen Netzwerk erhalten kann. Andererseits teilt ZTNA die Netzwerkressourcen entsprechend den Anwendungen auf, für die sie verwendet werden, und erlaubt es Benutzern nur, auf die spezifischen Apps zuzugreifen, die ihre Anmeldeinformationen ihnen ermöglichen zu nutzen. Die ZTNA-Lösung führt bei jeder Anfrage zur Zugriffsberechtigung auf einen neuen Bereich des Netzwerks eine Benutzer- und Geräteauthentifizierung durch. Dies macht es Angreifern erheblich schwieriger, überhaupt Zugang zum Netzwerk zu erhalten, und verringert die Menge an Schaden, die sie verursachen könnten, erheblich, selbst wenn sie es tun.

- Sichtbarkeit: IT- oder Sicherheitsadministratoren können nicht sehen, in welche Apps der Benutzer sich eingeloggt hat oder wie lange, wenn ein Benutzer sich über ein VPN mit dem Netzwerk verbindet; sie können nur sehen, dass der Benutzer das Netzwerk besucht hat und wann. Die Mikrosementierung von ZTNA-Lösungen ermöglicht es Administratoren, in Echtzeit zu sehen, welche Apps die Benutzer besuchen. Dies bietet zwei Vorteile. Erstens ermöglicht es Administratoren, ungewöhnliches Verhalten, das auf ein Eindringen in das Konto hinweisen könnte, schnell zu erkennen, wie zum Beispiel eine Person, die ein Programm verwendet, das sie sonst nicht nutzen würde. Zweitens hilft es den Administratoren festzustellen, ob sie für Programme bezahlt haben, die nicht genutzt werden oder von weniger Benutzern verwendet werden als erwartet, was ihnen hilft, Geld für ungenutzte Abonnements zu sparen.

- Geschwindigkeit: Verzögerungen in der Verbindung können auftreten, da VPNs den Datenverkehr über mehrere Server leiten, bevor er durch einen zentralen Standort im Unternehmensrechenzentrum geleitet wird. Doch ZTNA-Lösungen verbinden Benutzer direkt mit Apps, ohne dass eine Datenübertragung über diesen Knotenpunkt erforderlich ist, wodurch die Latenz verringert wird.

- Benutzerfreundlichkeit: Unternehmen müssen einen VPN-Client auf jedem Gerät des Benutzers herunterladen und konfigurieren, um den Zugriff über ein VPN zu ermöglichen. Sobald sie installiert sind, beinhalten VPNs häufig integriertes Single Sign-On (SSO), um die Zugriffskontrolle zu optimieren und den Benutzern einen einfachen Anmeldeprozess zu bieten. Sie sind schon lange bei Unternehmen beliebt, die ihren Mitarbeitern erlauben möchten, für kurze Zeit remote zu arbeiten, zum Beispiel bei Geschäftsreisen oder bei der Vereinbarkeit persönlicher Verpflichtungen. Dennoch können VPNs für den langfristigen Fernzugriff problematisch sein, da die Endbenutzer sich daran erinnern müssen, sich jedes Mal in den VPN-Client einzuloggen, wenn sie auf Netzwerkressourcen zugreifen müssen. ZTNA-Lösungen sind anfangs etwas schwieriger zu implementieren als ein VPN, aber einmal richtig eingerichtet, arbeiten sie im Hintergrund und erlauben es den Benutzern stillschweigend, die benötigten Programme nach Authentifizierung zu nutzen. Remote-Mitarbeiter können sicher über ZTNA-Lösungen und VPNs auf das Unternehmensnetzwerk zugreifen, tun dies jedoch auf sehr unterschiedliche Weise. ZTNA wird häufig als eine sicherere, benutzerfreundlichere Version des VPN angesehen, aber VPNs erfüllen weiterhin einen Zweck, indem sie Benutzer vor Endpunkt- und Online-Gefahren schützen, die über ungesicherte WLAN-Netzwerke und nicht verwaltete Geräte zugänglich sind. Für kleinere Unternehmen mit weniger Mitarbeitern, die remote arbeiten oder deren Mitarbeiter nicht immer remote arbeiten, empfehlen wir einen VPN-Dienst. Andererseits sind ZTNA-Lösungen eine fantastische Wahl für größere Unternehmen oder solche mit einem signifikanten Anteil an Remote- oder Hybridarbeitern. Sie sind besonders gut geeignet für Unternehmen, die eine Zero-Trust-Architektur aufbauen möchten, da sie nach der Einrichtung einfacher für Endbenutzer zu verwenden sind als ein reguläres VPN und sicheren, minimalen Zugriff auf Unternehmensressourcen bieten.

Was ist die Beziehung zwischen SD-WAN und sicherem Fernzugriff?

Weitverkehrsnetze sind wesentliche Bestandteile von verstreuten Unternehmen, da sie das Hauptbüro, Satellitenbüros, Cloud-Dienste und Benutzer an verschiedenen Orten verbinden. Doch ihre Verwaltung kann schwierig, teuer und zeitaufwendig sein. Je nach ihrer Architektur können WANs die Leistung und den Datenverkehr potenziell reduzieren und sie bergen eine Reihe von Sicherheitsrisiken.

Durch die Bereitstellung eines Netzwerk-Overlays, das es der IT ermöglicht, die Mehrheit der WANs, einschließlich Edge-Geräte und Remote-Mitarbeiter, aus der Ferne einzurichten, zu verwalten, zu überwachen und zu schützen, können softwaredefinierte WANs (SD-WAN) Unternehmen dabei helfen, die Schwierigkeiten im Zusammenhang mit traditionellen WANs zu überwinden.

Was ist die Beziehung zwischen SASE und sicherem Fernzugriff?

Eine neue Idee namens Secure Access Service Edge (SASE) integriert Netzwerk- und Sicherheitsoperationen in einen einzigen Cloud-Dienst, um die Menge des Verkehrs zu reduzieren, der durch Rechenzentren geleitet werden muss, und um Remote-Arbeiter, IoT-Adoption und die Nutzung cloudbasierter Anwendungen zu unterstützen. Durch die Verwendung eines SASE-Rahmenwerks können Unternehmen entfernte Benutzer verbinden, während sie eine durchgehende Sicherheit aufrechterhalten, Engpässe vermeiden und die Geschwindigkeit erhöhen.

Was ist die Beziehung zwischen Cloud-Sicherheit und sicherem Fernzugriff?

Die Cloud ist unerlässlich für die Verwaltung einer Remote-Belegschaft, da sie es den Nutzern ermöglicht, von überall auf Ressourcen zuzugreifen. Der Zugang zur Cloud kann die Effizienz, die Teamarbeit und die Mitarbeiterzufriedenheit steigern, aber Clouds bringen Sicherheitsprobleme mit sich, die gelöst werden müssen. Die Nutzung der Cloud muss mit angemessener Planung, Sicherheitsmaßnahmen und bewährten Praktiken angegangen werden, um einzigartige Cloud-Sicherheits Risiken und Cloud-Schwachstellen zu verhindern, auch wenn es für die Ermöglichung von Cybersicherheitsteams unerlässlich ist, den Fernzugriff mit adaptiven Strategien, Regeln und Werkzeugen zu überwachen.

Was sind die besten sicheren Remote-Access-Tools?

Aufgrund ihrer herausragenden Kundenzufriedenheitsbewertungen erhielten die folgenden sicheren Remote-Zugriffstools eine Top-Bewertung:

- Splashtop

- GoToMyPC

- Rettung

- Zentral

- TeamViewer