WireGuard VPN: Tutorial über WireGuard

Da ein hohes Risiko besteht, dass Hacker den Netzwerkverkehr ausspähen, müssen Unternehmen mit einer oder mehreren Niederlassungen ihre privaten und geschäftskritischen Daten sicher zwischen diesen entfernten und dem Hauptnetzwerk des Unternehmens übertragen. Auch das Arbeiten aus der Ferne ist zur gängigen Praxis geworden und wird nach der COVID-19-Pandemie von den meisten Organisationen weltweit als notwendig erachtet. Es birgt jedoch auch erhebliche Risiken. Remotearbeiter können die Unternehmensnetzwerke oder -systeme Cyberbedrohungen wie Malware, Cyberkriminelle und mehr aussetzen.

Um den Datentransfer zwischen entfernten Standorten/Benutzern und dem Rechenzentrum sicher zu gestalten, wird ein verschlüsselter Tunnel durch die Anwendung von virtuellen privaten Netzwerk-Lösungen auf Netzwerk-Infrastrukturen erstellt. OpenVPN, WireGuard, SoftEther, SSTP, IKEv2/IPsec und L2TP/IPsec sind gängige VPN-Protokolle.

IPsec und OpenVPN sind die gebräuchlichsten VPN-Protokolle, die in der Cybersicherheit verwendet werden. Obwohl sowohl IPsec als auch OpenVPN sichere, zuverlässige, stabile und renommierte VPN-Lösungen sind, revolutioniert ein relativ neues VPN-Protokoll bereits die VPN-Branche: WireGuard.

In diesem Tutorial werden wir die folgenden Informationen über WireGuard behandeln:

-

Was ist WireGuard?

-

Wie funktioniert WireGuard?

-

Ist WireGuard sicher?

-

Vorteile und Nachteile von WireGuard VPN

-

Datenschutzprobleme von WireGuard und Lösungen

-

Installation von WireGuard auf verschiedenen Plattformen

Was ist WireGuard?

WireGuard ist ein Open-Source-, kostenloses, unglaublich einfaches, blitzschnelles und modernes VPN, das modernste Kryptografie verwendet. WireGuard wurde 2016 von Jason Donenfeld mit den Zielen Benutzerfreundlichkeit, hohe Geschwindigkeit und eine geringe Angriffsfläche entwickelt. Es soll deutlich effizienter sein als OpenVPN und IPsec.

WireGuard ist ein VPN, das sowohl auf eingebetteten Schnittstellen als auch auf Supercomputern funktioniert, was es für eine Vielzahl von Situationen geeignet macht. Es wurde ursprünglich für den Linux-Kernel entwickelt, ist aber jetzt weit verbreitet einsetzbar und kann auf vielen beliebten Plattformen wie Windows, BSD, macOS, iOS und Android betrieben werden. Es befindet sich derzeit in intensiver Entwicklung, aber es könnte bereits als die sicherste, benutzerfreundlichste und unkomplizierteste VPN-Lösung in der Branche angesehen werden.

Wenn Sie nach einer sehr einfachen, aber schnellen und modernen Virtual Private Network (VPN)-Lösung suchen, die modernste Kryptografie verwendet, dann ist WireGuard am besten geeignet, um Ihre Erwartungen zu erfüllen. Linus Torvalds, der Schöpfer des Linux-Kernels, lobte WireGuard und bezeichnete es im Vergleich zu OpenVPN und IPsec als ein Kunstwerk. WireGuard ist seit der Kernel-Version 5.6, die am 29. März 2020 veröffentlicht wurde, standardmäßig in Linux enthalten. Dies wird auch als die erste stabile Version von WireGuard betrachtet. Die Kernel-Komponenten werden unter der GPLv2 veröffentlicht. Andere Projekte sind unter Apache 2.0, MIT, BSD oder GPL lizenziert.

Wie funktioniert WireGuard?

WireGuard ermöglicht die Implementierung eines virtuellen privaten Netzwerks, das sowohl einfach als auch effektiv ist. Standardmäßig sollte es den Tunnel sicherer und einfacher zu verwalten machen.

Die Implementierung der eingetragenen Marke WireGuard von Jason Donenfeld hat folgende Ziele:

-

Halten Sie es kurz und einfach, damit das Überprüfen und Auditing des Codes auf Sicherheitsanfälligkeiten einfach ist. WireGuard enthält weniger als 4.000 Zeilen Code (ohne kryptografische Primitiven).

-

Extrem schnell sein, damit es in Bezug auf die Leistung mit IPsec konkurrieren kann.

-

Reagiere auf eingehende Pakete, indem du Zuweisungen und andere ressourcenintensive Zuweisungen vermeidest.

-

Integrieren Sie sich so nativ und reibungslos wie möglich in die bestehende Kernel-Infrastruktur und die Erwartungen, Werkzeuge und APIs der Benutzerlandumgebung.

-

In der Lage sein, als externes Kernel-Modul ohne Änderungen am Kern des Linux-Kernels gebaut zu werden.

Was sind die Funktionen von WireGuard?

Um die oben genannten Ziele zu erreichen, werden die aufgeführten Fähigkeiten und Funktionen in WireGuard implementiert:

-

WireGuard ist ein sicherer Layer-3-Netztunnel, der sowohl mit IPv4- als auch mit IPv6-Protokollen funktioniert. Es unterstützt die v4-in-v6-Kapselung und umgekehrt.

-

Es ist ein UDP-basiertes Dienst, was einer der Hauptgründe für seine Geschwindigkeit ist. So verbraucht es die Netzwerkbandbreite effizienter als andere VPN-Protokolle.

-

Es wird als Kernel-virtuelle Netzwerkschnittstelle für Linux implementiert.

-

Es basiert auf modernen konservativen kryptografischen Prinzipien. Die unten aufgeführten Protokolle und Primitiven werden verwendet:

-

ChaCha20für symmetrische Verschlüsselung. -

BLAKE2szum Hashing und für schlüsselbasiertes Hashing -

SipHash24für Hashtabellen-Schlüssel -

HKDFzur Schlüsselerzeugung -

Curve25519für ECDH -

Sein Authentifizierungsmodell ähnelt dem von OpenSSH verwendeten. Kurze vorab geteilte statische Schlüssel Curve25519-Punkte werden für die gegenseitige Authentifizierung verwendet.

-

Die folgenden Topologien können mit WireGuard implementiert werden:

- Mesh

- Punkt-zu-Punkt

- Stern (Client/Server)

WireGuard hat einzigartige Eigenschaften und eine Reihe von sehr leichten Tunneln. Die WireGuard-Tunnel sind ausreichend leichtgewichtig, um die Erstellung eines Multi-Hub-Setups mit geringem Aufwand zu ermöglichen. Das WireGuard-Mesh-VPN ermöglicht direkte Verbindungen zwischen allen Knoten, sodass jeder Knoten Verbindungen zu jedem anderen Knoten herstellen kann. Jeder Knoten im WireGuard-Mesh-VPN-Netzwerk ist auf effiziente und zuverlässige Weise mit jedem anderen Knoten verbunden.

Ist WireGuard sicher?

Ja. Eines der Hauptziele der Entwickler von WireGuard ist es, Geschwindigkeit zu gewinnen, ohne Sicherheitsanfälligkeiten zu verursachen. WireGuard verwendet modernste Verschlüsselungsprotokolle, was es potenziell sicherer macht als ältere VPN-Protokolle.

Das Design von WireGuard eignet sich in der Praxis für sichere Programmiermuster. Einige Aspekte von WireGuard stammen aus einem früheren Kernel-Rootkit-Projekt. Es läuft im Stealth-Modus und hat eine minimale Angriffsfläche. Es antwortet nicht auf nicht authentifizierte Pakete. Da WireGuard nur auf Pakete mit korrektem Krypto antwortet, werden Scanner und Dienstentdeckung behindert. Wenn die Peers keine Daten auszutauschen haben, werden beide still. Es hat auch eine neuartige Cookie-Struktur, um DoS-Risiken zu reduzieren.

WireGuard ist ein vereinfachtes VPN-Protokoll. Es hat nur 4.000 Zeilen Code, was weit weniger ist als bei anderen VPN-Protokollen. Zum Vergleich hat IPsec 419.792 Codezeilen. Je kleiner der Code, desto sicherer die Anwendung. Da kompakte Codes eine einfache und regelmäßige Überprüfung und Entwicklung ermöglichen, was zu weniger Schwachstellen führt.

Wie oben erklärt, ist WireGuard ein hochsicheres Protokoll, aber es ist nicht mit Blick auf die Privatsphäre konzipiert. Der schwerwiegendste Datenschutzfehler von WireGuard ist die Art und Weise, wie es IP-Adressen zuweist. Statt dem Benutzer eine andere IP-Adresse zuzuweisen, gibt es jedes Mal die gleiche IP-Adresse. Dieser IP-Adresszuweisungsmechanismus ermöglicht es WireGuard, schnell zu sein. Andererseits bedeutet das, dass der VPN-Server die echten IP-Adressen der Benutzer und die Verbindungszeitstempel verfolgen muss. Jeder, der Zugang zu den Protokollen hat, kann sehen, wer wann auf den VPN-Server zugegriffen hat.

Trotz der Datenschutzbedenken haben einige VPN-Anbieter, darunter NordVPN, IVPN und Mullvad, die Risiken von WireGuard gemindert, indem sie es mit benutzerdefinierten Sicherheitsfunktionen kombiniert haben.

Was sind die Vorteile von WireGuard VPN?

WireGuard VPN bietet seinen Nutzern viele Vorteile, die es in der Cybersicherheitsbranche sehr attraktiv machen. In diesem Abschnitt werden wir die folgenden Vorteile von WireGuard behandeln:

- Einfach

- Leichter

- Schnell

- Aktualisierte Verschlüsselung

- Funktioniert gut auf allen wichtigen Plattformen

1. Wireguard ist einfach

Einer der Hauptvorteile von WireGuard ist seine Einfachheit. Es ist einfach zu installieren, zu konfigurieren und zu warten. Zusammenfassend lässt sich sagen, dass es die Verwaltung der virtuellen privaten Netzwerke vereinfacht. Die folgenden Funktionen von WireGuard sind Beispiele für seine Einfachheit:

-

WireGuard verwendet eine einfache Standard-Schnittstelle über eine gewöhnliche Netzwerkkarte. Hier ist eine Beispielkonfiguration:

# ip link add wg0 type wireguard

# ip address add 172.16.10.0/24 dev wg0

# ip route add default via wg0

# ifconfig wg0

# iptables A INPUT -i wg0

/etc/hosts.{allow,deny}, bind(), -

Während die WireGuard-Schnittstelle in einem Namensraum existieren kann, kann die physische Schnittstelle in einem anderen leben.

-

Alles, was normalerweise auf Netzwerkinterfaces wie

eth0aufbaut, kann auch auf dem WireGuard-Interfacewg0aufgebaut werden. -

Der Administrator kann definitiv sagen, woher das Paket kommt. Wenn das Paket von der WireGuard-Schnittstelle kommt und Adams Tunnel-IP-Adresse als Quell-IP hat, dann kommt es absolut von Adams Gerät.

-

WireGuard erscheint dem Benutzer als

zustandslos. Der Administrator richtet eine Schnittstelle ein, konfiguriert ihre Peers, und dann funktioniert der Tunnel einfach. Alles andere, wie Sitzungsstatus, Verbindungen und so weiter, ist für Administratoren unsichtbar. -

Wenn WireGuard nicht korrekt konfiguriert ist, wird es meistens nicht funktionieren, anstatt unsicher zu laufen.

-

WireGuard verwendet, ähnlich wie SSH, Identitäten, die einfach statische öffentliche Schlüssel sind.

-

WireGuard arbeitet mit iptables-Regeln, die einfach und klar sind.

2. Wireguard ist leichter

WireGuard hat eine kleinere Codebasis von weniger als 4.000 Zeilen Code. Es lässt sich leicht mit grundlegenden Datenstrukturen implementieren.

Abbildung 1. Vergleich der Codezeilen für VPN-Protokolle

Als leichtgewichtiges Protokoll verschafft WireGuard einen Vorteil gegenüber seinen Wettbewerbern. Da es viel weniger Code als andere VPN-Lösungen hat, bietet es folgende Vorteile:

-

es ist schneller und sicherer (viel kleinere Angriffsfläche) als andere VPN-Protokolle

-

es ist auch für eingebettete Geräte mit begrenzter Rechenleistung geeignet, wie z.B. einen Router oder ein mobiles Gerät

-

Der Code ist leicht und schnell überprüfbar. Einfacher zu prüfen bedeutet einfacher, Schwachstellen zu finden.

-

es kann leicht gewartet und in andere Anwendungen integriert werden

-

Es verbraucht weniger CPU-Ressourcen als andere VPN-Lösungen. Das bedeutet eine längere Akkulaufzeit und weniger Verzögerung bei der Nutzung anderer Anwendungen auf mobilen Geräten.

3. Aktualisierte Verschlüsselung

Um die Benutzerdaten zu schützen WireGuard verwendet hochmoderne kryptografische Techniken wie:

-

ChaCha20zur Verschlüsselung, -

Poly1305zur Datenauthentifizierung -

Curve25519für den Schlüsselaustausch -

BLAKE2zum Hashing -

SipHash24für Hash-Schlüssel -

HKDFzur Schlüsselableitung -

Noise-Protokoll-Framework.

Einige Vorteile der von WireGuard verwendeten kryptografischen Methoden sind unten aufgeführt:

-

ChaCha20 mit Poly1305 übertrifft AES auf eingebetteten Geräten, die keine kryptografische Hardwarebeschleunigung haben.

-

BLAKE2s ist schneller als SHA-3.

Sicherheitsforscher aus verschiedenen Sektoren wie der Wissenschaft und der IT haben WireGuard überprüft und dabei Aspekte des Protokolls, der Kryptografie und der Implementierung abgedeckt. Sie haben es formell überprüft, um konservative und vernünftige Entscheidungen zu treffen. Das bedeutet, dass es einen Sicherheitsnachweis für das WireGuard-Protokoll gibt. Es wurde nachgewiesen, dass es die folgenden Sicherheitsmerkmale aufweist:

-

Korrektheit -

Schlüsselsicherheit -

Vorwärtsgeheimnis -

Starke Schlüsselvereinbarung & Authentizität -

Einzigartigkeit der Sitzung -

Identitätsverbergung -

Widerstandsfähigkeit gegen Identitätsbetrug bei Schlüsselkompromittierung -

Widerstand gegen unbekannte Schlüsselverteilungsangriffe

WireGuard hält seine kryptografischen Techniken auf dem neuesten Stand. Wenn eine schwerwiegende Sicherheitsanfälligkeit in den verwendeten kryptografischen Primitiven entdeckt wird, wird eine neue Version des Protokolls veröffentlicht.

Sie können mehr über die moderne Kryptografie von WireGuard auf der offiziellen Website oder im technischen Whitepaper erfahren.

4. Wireguard ist schnell

Der größte Vorteil des WireGuard-Protokolls ist, dass es extrem schnelle VPN-Verbindungen bietet, die sich fast sofort verbinden. Da es ausschließlich im Kernel-Space arbeitet, muss es Pakete nicht zweimal zwischen User-Space und Kernel-Space kopieren. Infolgedessen ist es viel schneller als andere VPN-Lösungen, die im Userspace leben und einen virtuellen Netzwerk-Interface-Treiber verwenden.

Ein weiterer Faktor, der die Leistung von WireGuard steigert, ist die Verwendung von ChaCha20 mit Poly1305, das auf nahezu allen Hardwareplattformen extrem schnell ist. ChaCha20 kann auf fast allen allgemeinen Prozessoren effizient implementiert werden.

WireGuard hat ein einfaches Design, was bedeutet, dass es weniger Overhead als seine Konkurrenten hat. Weniger Overhead bedeutet eine bessere Leistung.

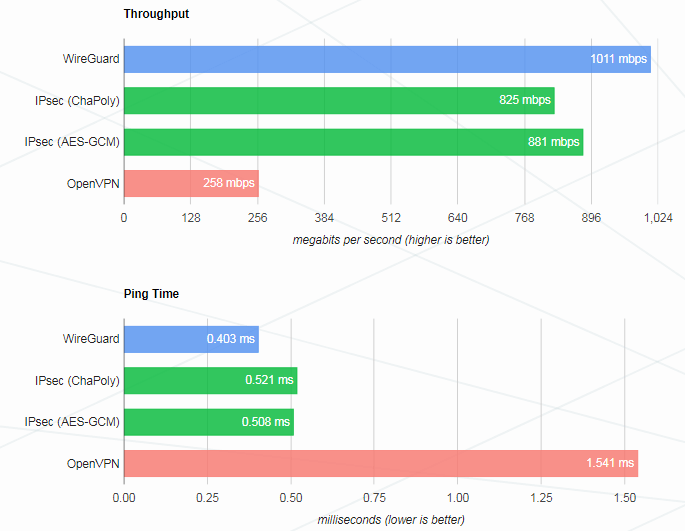

Es gibt viele WireGuard-Benchmarks im Internet. Die offizielle Website von WireGuard teilt Benchmarks, die zeigen, dass WireGuard eine viermal bessere Durchsatz- und Ping-Antwortzeit als OpenVPN und bessere Geschwindigkeiten als IPsec-Protokolle auf derselben Hardware hat.

Abbildung 2 Vergleich von WireGuard mit anderen VPN-Protokollen

WireGuard bietet Ihnen nicht nur hohe Durchsatzraten und kürzere Ping-Antwortzeiten, sondern auch einen schnellen Handshake, was hohe Verbindungs- und Wiederverbindungsgeschwindigkeiten bedeutet. Daher verursacht das Umschalten von mobilen Daten zu Wi-Fi oder umgekehrt auf Mobiltelefonen keine signifikante Störung für WireGuard-Nutzer.

Nicht-Linux-WireGuard-Implementierungen wie Windows, Android und macOS hingegen laufen im Userspace und profitieren nicht von der gleichen Leistung wie die Kernel-Implementierung. Dennoch erreichen sie in den meisten Fällen die gleiche Leistung wie OpenVPN oder übertreffen sie sogar.

5. Wireguard funktioniert gut auf allen wichtigen Plattformen

Es wurde ursprünglich für den Linux-Kernel entwickelt, ist aber jetzt weit verbreitet einsetzbar und kann auf vielen beliebten Plattformen wie Windows, BSD, macOS, iOS und Android ausgeführt werden.

Da WireGuard ein einfaches Design hat, kann es leicht unabhängig überprüft und auf einer Vielzahl von Plattformen neu implementiert werden. Die verwendeten kryptografischen Konstruktionen und Primitiven gewährleisten hohe Geschwindigkeit in einer Vielzahl von Geräten, von Rechenzentrums-Servern bis hin zu Mobiltelefonen, sowie langfristige Sicherheitseigenschaften. Zum Beispiel kann ChaCha20 mit Poly1305, das von WireGuard verwendet wird, effizient auf nahezu allen allgemeinen Prozessoren implementiert werden.

Was sind die Nachteile von WireGuard VPN?

Obwohl WireGuard viele wichtige Vorteile bietet, gibt es bestimmte Nachteile, die nicht ignoriert werden sollten. Bevor Sie sich entscheiden, das WireGuard-Protokoll in Ihrer Netzwerk-Infrastruktur zu verwenden, wird empfohlen, die unten aufgeführten Nachteile von WireGuard zu überprüfen:

- Datenschutzbedenken

- Protokollunterstützung

- Keine Hardware-Krypto-Unterstützung

- Keine Obfuskation

- Keine TCP-Modus-Unterstützung

- Roaming-Unfug

- Fortgeschrittene Vorwärtsgeheimhaltung zum Identitätsschutz

- Dienstverweigerung

- Post-Quanten-Geheimhaltung

- Unzuverlässiger monotoner Zähler

Datenschutzbedenken

Der Hauptnachteil des WireGuard-Protokolls ist, dass es nicht für Anonymität und Privatsphäre entwickelt wurde. Seine Privatsphäre wird hauptsächlich in Frage gestellt, weil es von den Nutzern verlangt, ihre Daten zu protokollieren. Anstatt dem Benutzer eine andere IP-Adresse zuzuweisen, gibt es jedes Mal die gleiche IP-Adresse. Dieser IP-Adresszuweisungsmechanismus zwingt den VPN-Server dazu, die echten IP-Adressen der Benutzer und die Verbindungszeitstempel zu verfolgen. Diese Benutzer-IP-Adressen werden unbegrenzt auf dem Server gespeichert, oder bis der Server neu gestartet wird. Jeder, der Zugriff auf die Protokolle hat, kann sehen, wer auf den VPN-Server zugegriffen hat und wann. Dies ist ein Verstoß gegen die Datenschutzrichtlinien des VPN-Anbieters. Daher lösen VPNs, die WireGuard anbieten, dieses Problem in ihrer eigenen Software. Einige VPN-Dienste haben auch erklärt, dass sie WireGuard nicht verwenden werden, bis das Problem gelöst ist.

Protokollunterstützung

Es könnte skeptisch sein, weil WireGuard nicht den Goldstandard der Internetverschlüsselung, AES-256, verwendet und stattdessen eine ungetestete Verschlüsselungskomponente namens ChaCha20 einsetzt.

Ein weiterer Nachteil des WireGuard-Protokolls ist, dass es meistens von einem Netzwerkadministrator blockiert wird. Dies liegt daran, dass es derzeit nur UDP unterstützt. Der HTTPS-Verkehrsport, bekannt als Port 443, wird ebenfalls nicht unterstützt.

Keine Hardware Krypto-Unterstützung

Hardwarekomponenten Crypto WireGuard nutzt ChaCha20Poly1305, eine hocheffiziente Softwarelösung, die auf fast allen allgemeinen CPUs laufen kann. Derzeit gibt es nicht viel speziell entwickelten Hardware-Support dafür, obwohl sich diese Situation ändert. In der Praxis ist dies kein Problem, da Vektorbefehle auf CPUs oft eine ähnliche oder sogar überlegene Geschwindigkeit im Vergleich zu AES-NI-Befehlen aufweisen.

Keine Verschleierung

Obfuskation ist kein primärer Schwerpunkt von WireGuard. Obfuskation sollte auf einer höheren Ebene als WireGuard stattfinden, während WireGuard es priorisieren sollte, robuste Kryptographie durch eine einfache Implementierung anzubieten. Es ist jedoch durchaus machbar, mehrere Arten der Verschleierung zu integrieren.

Kein TCP-Modus-Support

WireGuard bietet speziell keine Unterstützung für das Tunneln über TCP, da historisch gesehen die Netzwerkleistung beim Tunneln von TCP über TCP schlecht ist. Die Übersetzung von WireGuard's UDP-Paketen in TCP erfordert eine zusätzliche Schicht der Verschleierung, die mit Programmen wie udptunnel und udp2raw erreicht werden kann.

Roaming-Unfug

Die Roaming-Funktion von WireGuard funktioniert ohne die Notwendigkeit einer zusätzlichen Hin- und Rückreise oder anderer Authentifizierungsprozesse, wodurch ein aktiver Vermittler die Quell-IP-Adressen frei ersetzen kann. Obwohl ein Man-in-the-Middle aufgrund seines aktiven Status bereits in der Lage ist, Pakete umzuleiten, ist es denkbar, dass die Endpunktadresse geändert wird und der Man-in-the-Middle Pakete weiterleitet, selbst nachdem er ihren Standort verloren hat. Die Pakete bleiben jedoch aufgrund der standardmäßigen authentifizierten Verschlüsselung von WireGuard für den Angreifer unverständlich. Dennoch, wenn dies ein Anliegen ist, können Standard-Firewalls den WireGuard-Socket auf eine bestimmte IP-Adresse beschränken, und es ist denkbar, dass zukünftige Updates von WireGuard diese Funktion von Haus aus beinhalten werden. In ähnlicher Weise ist es durchaus möglich, ein TCP-Sequenznummern-Ratespiel zu spielen, um Pakete an eine unkontrollierte IP-Adresse eines WireGuard-Servers zu leiten.

Fortschrittliche Vorwärtsgeheimhaltung zum Identitätsschutz

WireGuard erreicht die Vorwärtsgeheimhaltung von Datenpaketen durch die Nutzung eines Handshake-Mechanismus. Dieser Mechanismus verschlüsselt jedoch den öffentlichen Schlüssel des Senders mit dem statischen öffentlichen Schlüssel des Empfängers. Folglich, wenn der private Schlüssel des Responders kompromittiert wird und ein Verkehrsprotokoll vergangener Handshakes erlangt wird, könnte ein Angreifer den Absender der Handshakes bestimmen, jedoch nicht die darin enthaltenen vertraulichen Informationen. Gleichzeitig wird mac1 unter Verwendung des öffentlichen Schlüssels des Responders erstellt. Dies impliziert, dass es möglich ist, Hashing zu verwenden, um festzustellen, ob ein Paket für einen bestimmten Antwortenden bestimmt ist, selbst wenn der mac1 gefälscht sein könnte. Ein Ansatz zur Minderung des Problems besteht darin, Schlüsselrotation oder -regeneration zu betreiben, je nach der erwarteten Unverknüpfbarkeit.

Dienstverweigerung

WireGuard ist so konzipiert, dass es gegen Missbrauch resistent ist, indem sowohl die mac1- als auch die mac2-Prozessoren verwendet werden. Bevor jedoch mac2 aktiviert wird, haben die ECDH-Berechnungen das Potenzial, eine erhebliche Menge an CPU zu verbrauchen. In der Praxis ist jedoch mac2 oft ausreichend.

Post-Quanten-Geheimhaltung

Standardmäßig, WireGuard bietet keine post-quanten Sicherheitsgarantien. Dennoch kann der Parameter des vorab geteilten Schlüssels dazu beitragen, ein zusätzliches Maß an post-quanten Sicherheit zu integrieren. Während es möglich ist, post-quantum Sicherheit zu erreichen, indem man die öffentlichen Schlüssel hasht, anstatt sie direkt zu übertragen, ist dieser Ansatz nicht im Noise Protocol Framework enthalten, das als Grundlage für den Handshake von WireGuard dient. Darüber hinaus bietet diese Hashing-Technik keine vorwärts-sichere post-quantum Geheimhaltung. Um optimale post-quantum Sicherheit zu erreichen, ist es ratsam, einen wirklich post-quantum Handshake durchzuführen, während WireGuard verwendet wird, und anschließend den resultierenden Schlüssel in den Pre-Shared-Key-Slot von WireGuard einzufügen.

Unzuverlässiger monotoner Zähler

In WireGuard wird die Systemzeit als zuverlässiger monotoner Zähler verwendet. Wenn dieser Mechanismus voranschreitet, könnte ein Benutzer möglicherweise eine Denial of Service (DoS) seiner eigenen kryptografischen Schlüssel verursachen, wodurch es unmöglich wird, in Zukunft einen höheren Wert zu erhalten. Alternativ könnte ein Gegner mit Kontrolle über die Systemzeit eine Handshake-Initiierung für zukünftige Ausnutzung speichern. Im Falle eines Rücksprungs werden auch Handshakes unerreichbar. Daher ist es unerlässlich, dass die Systemzeit von keinem feindlichen Gegner beeinflusst wird.

Routing-Schleifen

Derzeit gibt es mehrere Herausforderungen bei der Identifizierung von Routing-Schleifen, sowohl lokal als auch über ein Netzwerk. Ein Ansatz besteht darin, das äußere Serviceanforderungspaket (SRC) in das innere SRC zu modifizieren.

Was sind die Datenschutzprobleme und Lösungen von WireGuard?

WireGuard hat einige inhärente Schwächen, die, wenn sie nicht richtig angegangen werden, die Privatsphäre der Nutzer gefährden können.

Wie oben erklärt, weist WireGuard dem VPN-Nutzer keine dynamische IP-Adresse zu. Und es speichert die IP-Adressen der Benutzer unbegrenzt auf dem VPN-Server, bis der Server neu gestartet wird. Also, es gibt keine Anonymität und Privatsphäre bei WireGuard. Bevor Sie das WireGuard-VPN-Protokoll verwenden, stellen Sie sicher, dass Sie untersuchen, wie Ihr VPN-Anbieter die Privatsphäre der Nutzer durch die Implementierung von WireGuard schützt.

Glücklicherweise haben einige VPN-Anbieter, die WireGuard bereitstellen, eigene Systeme entwickelt, um diesen Datenschutzfehler zu umgehen. Sie bieten ihre eigenen modifizierten Versionen von WireGuard an, die das IP-Adress-Problem umgehen und keine Benutzerprotokolle speichern.

Die folgenden WireGuard-Anbieter lösen das Datenschutzproblem:

-

NordVPN

-

Mullvad

-

OVPN

Lösungen zum Speichern von Benutzer-IP-Adressen

NordVPN entwickelte ihre WireGuard-Implementierung, die als NordLynx bezeichnet wird. NordLynx verwendet ein Double-NAT-System für die Privatsphäre.

Das Double-NAT-System ermöglicht es uns, eine sichere VPN-Verbindung herzustellen, ohne identifizierbare Daten auf einem Server zu speichern. Dynamische lokale IP-Adressen bleiben nur während der aktiven Sitzung zugewiesen. In der Zwischenzeit erfolgt die Benutzerauthentifizierung mit Hilfe einer sicheren externen Datenbank." - NordVPN

Mullvad und OVPN haben auch jetzt praktische Lösungen verfügbar. Um das Datenschutzproblem von WireGuard anzugehen, löschen sie unnötige Protokolle. Die Protokolle, die die IP-Adressen den Verschlüsselungsschlüsseln zuordnen, werden sofort nach dem Ende der Sitzung zwischen dem VPN-Client und dem Server für drei Minuten gelöscht. Die Speicherung von Daten nur so lange wie nötig und das Halten von so wenig Informationen wie möglich verringert das Risiko, dass persönliche Daten offengelegt werden, erheblich.

Lösung für das Problem mit der statischen IP

Das Zuweisen einer statischen IP für jedes Gerät, selbst intern, ist nicht ideal. Denn wenn ein Benutzer WebRTC-Lecks hat, könnte diese statische interne IP-Adresse nach außen hin exponiert werden. Auch wird die statische IP-Zuweisungsmethode in riesigen Netzwerken schnell komplex.

Sowohl Mullvad als auch OVPN haben Methoden entwickelt, um IP-Adressen zu verwalten und Schlüssel sicher zu generieren. Sie ermöglichen es Ihnen, Schlüssel neu zu generieren, und infolgedessen werden die IP-Adressen rotiert. Dies hilft, dieses Problem zu mildern.

Da WireGuard auf statisch zugewiesenen IP-Adressen basiert, kann ein WebRTC-Leck Ihre interne/externe IP-Adresse offenbaren. Dies ist kein Problem mit Ihrem VPN-Dienst, sondern mit Ihrem Webbrowser. Es wird dringend empfohlen, WebRTC im Browser zu deaktivieren/blockieren. Um sich vor WebRTC-Angriffen zu schützen, können Sie auch einen sicheren und privaten Browser verwenden, der die Datenexposition einschränkt. Eine Liste sicherer und privater Browser finden Sie hier:

-

Firefox: Im Gegensatz zu Chromium-Browsern können Sie WebRTC einfach in Firefox deaktivieren. -

Brave: Brave ist ein auf Chromium basierender Browser, der von Haus aus schnell, sicher und datenschutzorientiert ist. -

Tor: Der Tor-Browser ist eine verstärkte Version von Firefox, die so konfiguriert ist, dass sie im Tor-Netzwerk funktioniert. -

Bromite: Bromite ist ein auf Chromium basierender Browser, der nur für Android verfügbar ist. Es enthält standardmäßig einige hervorragende Funktionen, wie z.B. Werbeblockierung und verschiedene Datenschutzverbesserungen.

Was ist der Unterschied zwischen WireGuard und NordLynx?

NordLynx ist ein Fork von WireGuard, die beiden Protokolle sind sich wirklich sehr ähnlich. Zum Beispiel bieten NordLynx und WireGuard beide vergleichbare Bandbreite und Leistung. Sie stimmen jedoch in mehreren Punkten nicht überein, wenn man WireGuard und NordLynx vergleicht. Zum Beispiel, während WireGuard immer beliebter wird, haben nicht alle VPN-Anbieter es in ihre Apps integriert. NordLynx ist mit allen gängigen Betriebssystemen kompatibel. Aus einer anderen Perspektive kann WireGuard schnell eine neue Verbindung herstellen; dennoch haben einige iOS-Nutzer Verbindungsprobleme mit NordLynx festgestellt. Es liegt an dir zu entscheiden.

Was ist der Unterschied zwischen WireGuard und OpenVPN?

OpenVPN ist ein Open-Source-VPN-Protokoll, das sichere Site-to-Site- oder Point-to-Point-Verbindungen erstellt. James Yonan veröffentlichte es erstmals im Jahr 2001, und es ist heute eines der am weitesten verbreiteten VPN-Protokolle unter VPN-Nutzern. Die wichtigsten Unterschiede zwischen WireGuard und OpenVPN werden im Folgenden kurz erläutert.

Zunächst einmal ist OpenVPN mit mehr Plattformen kompatibel als WireGuard. Es unterstützt nicht nur gängige Plattformen wie Windows, Linux, macOS, Android und iOS, sondern auch weniger gängige Plattformen wie Solaris, ChromeOS und QNX. Andererseits können Sie WireGuard auf den gängigsten Desktop-/Server-Plattformen wie Linux, FreeBSD, Windows und mobilen Geräten wie Android und iOS verwenden. Beide werden von den beliebtesten VPN-Anbietern unterstützt. Während der schnellste VPN-Anbieter, der WireGuard verwendet, NordVPN ist, ist ProtonVPN einer der schnellen VPN-Dienste, die OpenVPN unterstützen. Zusammenfassend lässt sich sagen, dass WireGuard derzeit von weniger VPN-Dienstanbietern und auf weniger Geräten als OpenVPN unterstützt wird.

Zweitens bietet WireGuard einen sichereren VPN-Dienst als OpenVPN, indem es modernere und aktualisierte Verschlüsselungstechniken verwendet. Während WireGuard ChaCha20, BLAKE2s, Curve25519 und SipHash24 unterstützt, verwendet OpenVPN veraltete RSA- und AES-Verschlüsselung. OpenVPN verwendet Zertifikate für Authentifizierung und Verschlüsselung, aber WireGuard nicht. Für diese Aufgaben verwendet WireGuard die Public-Key-Verschlüsselung. Die sichere Schlüsselgenerierung und -verwaltung erfolgt im Hintergrund, mit der Option, einen Schlüssel für zusätzliche Sicherheit im Voraus zu teilen. Außerdem hat WireGuard weniger Code als OpenVPN. Daher ist seine Angriffsfläche kleiner. Aber keiner von ihnen hat bekannte Sicherheitsanfälligkeiten.

Ein weiterer wichtiger Unterschied ist, dass WireGuard schneller als OpenVPN ist und eine höhere Leistung hat.

OpenVPN ist besser als WireGuard in Bezug auf die Privatsphäre. Weil WireGuard Datenschutzprobleme verursachen kann. Während OpenVPN keine persönlichen Informationen speichert, werden IP-Adressen von WireGuard auf dem VPN-Server bis zum Neustart gespeichert. Dies stellt ein Datenschutzproblem dar, da im Falle eines Hacks des Servers die IP-Adressen der Nutzer offengelegt werden, wodurch ihre Online-Aktivitäten sichtbar werden.

WireGuard ist benutzerfreundlicher, einfacher zu bedienen, leicht zu überprüfen und hat weniger Codezeilen. Allerdings ist der Code von OpenVPN komplex, mit Hunderttausenden von Zeilen. Daher wird es lange dauern, sich mit dem OpenVPN-Code auseinanderzusetzen, und man benötigt Fähigkeiten, um dies zu tun.

OpenVPN bietet TCP-Verbindungen an, aber WireGuard kann das nicht. OpenVPN kann problemlos so eingerichtet werden, dass es entweder UDP oder TCP verwendet, um auf jedem Port, wie z.B. 443, zu laufen und so Firewall-Beschränkungen zu umgehen. OpenVPN schützt Benutzer besser vor Zensur, da WireGuard nur mit UDP (User Datagram Protocol) und nicht mit TCP verwendet werden kann.

Schließlich ist WireGuard beim Roaming über Netzwerke stabiler als OpenVPN. WireGuard-Clients können die Netzwerke wechseln, ohne die Verbindung zu verlieren. Jedoch ist OpenVPN über unzuverlässige Netzwerke, in denen Paketverluste und Staus weit verbreitet sind, sehr stabil und schnell. Es bietet einen TCP-Modus für sehr instabile Verbindungen, aber aufgrund der Ineffizienzen bei der Kapselung von TCP innerhalb von TCP opfert diese Option eine erhebliche Leistung.

Sie können herausfinden, wer in einigen Kategorien gewonnen hat, in der Tabelle unten.

| Kategorie | Gewinner |

|---|---|

| Geschwindigkeit | WireGuard |

| Sicherheit/Verschlüsselung | Unentschieden |

| Privatsphäre | OpenVPN |

| Überprüfbarkeit | WireGuard |

| Mobilität | WireGuard |

| Zensurumgehung | OpenVPN |

| Gerätekompatibilität | OpenVPN |

Tabelle 1. WireGuard vs OpenVPN

Was ist der Unterschied zwischen WireGuard und IPSec/IKEv2?

IPSec ist ein schneller und relativ moderner VPN-Protokoll. WireGuard hat jedoch zwei Vorteile: Seine kryptografischen Primitiven könnten schneller sein, und es ist in den Linux-Kernel integriert. In einem Test übertraf IPSec WireGuard in einem bestimmten Szenario, aber WireGuard war durchgehend schneller.

Ein weiterer Unterschied zwischen IPsec und WireGuard ist, dass IKEv2 standardmäßig auf der überwiegenden Mehrheit der Geräte unterstützt wird, im Gegensatz zu WireGuard. Sie müssen zusätzliche Dateien für WireGuard installieren. Es hat jedoch einen Vorteil aufgrund seiner moderneren kryptografischen Bibliotheken. Trotz der Tatsache, dass der Schutz von IKEv2 nicht CPU-intensiv ist und in den meisten Nutzungsszenarien schnell sein wird.

Welche kommerziellen VPNs bieten WireGuard-Unterstützung?

Viele kommerzielle VPN-Anbieter haben schnell auf den WireGuard-Trend aufgesprungen, da er erhebliche Vorteile für den durchschnittlichen Endbenutzer bietet.

- NordVPN: Die erste "große" VPN, die WireGuard verwendet, ist NordVPN. Sie erreichten dies, indem sie die Open-Source-WireGuard-Software modifizierten und ihr eigenes Protokoll, NordLynx, entwickelten. Infolgedessen ist NordVPN das beste WireGuard-VPN.

- Surfshark: Surfshark ist ein bekannter VPN-Dienst, der modernste Sicherheitsfunktionen implementiert. WireGuard ist ein solches Protokoll. Surfshark gibt seinen WireGuard-Nutzern dynamische IP-Adressen anstelle von statischen IP-Adressen. Folglich bleibt Ihre Online-Privatsphäre intakt.

- CyberGhost: CyberGhost ist ein robustes VPN-Dienst mit einer großen Serverflotte und Unterstützung für das WireGuard-Protokoll. Im Jahr 2020 implementierte CyberGhost WireGuard, das nun über Desktop- und mobile Anwendungen zugänglich ist.

- IPVanish: IPVanish ist ein vielseitiger VPN-Dienst, der erst kürzlich das WireGuard-Tunneling-Protokoll zu seiner Liste verfügbarer Funktionen hinzugefügt hat. Es ist eine wesentliche Verbesserung des gesamten Dienstes von IPVanish.

Wie installiert man Wireguard?

Um zu lernen, wie man WireGuard-Server auf Linux installiert, können Sie das Peer-to-Peer WireGuard-VPN-Installations-Tutorial ansehen.