Was ist IPsec VPN und wie funktioniert es? Der vollständige Leitfaden für IPsec

IPsec, die am häufigsten verwendete Sicherheitskontrolle auf Netzwerkebene, ist ein System offener Standards zur Sicherung privater Kommunikation über IP-Netzwerke.Es kann zahlreiche Formen der Datensicherheit bieten, einschließlich Vertraulichkeit, Integrität, Authentifizierung des Ursprungs der Daten, Verhinderung von Paketwiederholungen, Verkehrsanalysen und Zugangskontrolle.

Da das Format der Internetpakete klar definiert und weit verbreitet ist, kann ein über das Internet reisendes Paket von jedem der Router, die sich auf seinem Weg befinden, abgefangen werden.IP-Pakete haben keine Sicherheitsfunktion.Sein Inhalt ist einsehbar und bearbeitbar.Selbst Prüfziffern, die im Internet-Paketformat enthalten sind, können ein Paket nicht vor unbefugter Änderung schützen.Sie sind einer Vielzahl von Angriffen ausgesetzt, wie gefälschten Adressen, Inhaltsersetzung, der erneuten Übertragung veralteter Pakete und vollständiger Modifikation während der Übertragung.

Bei Internetpaketen gibt es keine Garantie, dass der Absender und der Inhalt des Pakets dem entsprechen, was beabsichtigt war zu übertragen.Es gibt keine Gewissheit, dass die Informationen geheim geblieben sind und nicht durchgesickert sind.IPSec wurde entwickelt, um diese Schwachstellen zu beheben, indem viele Sicherheitsebenen in die Kommunikation integriert wurden, einschließlich der Nachrichtenauthentifizierung, der Authentifizierung des Absenders, der Verschlüsselung und der Authentifizierung der Nachricht selbst.Die IPsec-Protokolle sind Verbesserungen der Internetpakete, die das Senden und Empfangen von kryptografisch gesicherten Internetpaketen ermöglichen.Spezielle IPsec-Header bieten die verschiedenen Formen der kryptografischen Sicherheit, die auf das Paket angewendet wurden, zusammen mit zusätzlichen Details, die für eine erfolgreiche Entschlüsselung erforderlich sind.

Die erste Version von IPsec wurde 1992 von John Ioannidis, Phil Karn und William Allen Simpson erstellt.Im Oktober 1993 präsentierten John Ioannidis von der Columbia University und Matt Blaze von Bell Laboratories einen Fall für die Sicherheit der IP-Schicht.Es trug den Titel "The Architecture and Implementation of Network Layer Security in UNIX".Diese Arbeit stellte einen Durchbruch in der Anwendung von Sicherheit und Kommunikation dar und war ihrer Zeit weit voraus.Der Artikel beschrieb Möglichkeiten, Sicherheitsfunktionen einzuführen, ohne die IP-Struktur zu ändern, und untersuchte dann die Implementierungen der Kapselung von IP-Datagrammen in ein neues IP-Datagramm.Es wurden auch die Vorteile der Kapselung von Protokollen und Authentifizierungsverfahren sowie die Transparenz behandelt, die Aktivitäten auf der obersten Ebene geboten werden können.

Aufgrund der raschen Expansion des Internets und der inhärenten Sicherheitsanfälligkeiten des TCP/IP-Protokolls war eine Lösung erforderlich, die die Sicherheit der über das Internet übertragenen Daten garantieren konnte.Das Internet Architecture Board (IAB) veröffentlichte 1994 einen Bericht mit dem Titel "Sicherheit in der Internetarchitektur".Das Papier skizzierte die wichtigen Bereiche für Sicherheitsverbesserungen und hob das allgemeine Einvernehmen hervor, dass das Internet mehr und bessere Sicherheit benötigt.

Was ist IPsec?

Internet Protocol Security (IPsec) hat sich als die am weitesten verbreitete Sicherheitskontrolle auf der Netzwerkschicht zum Schutz von Kommunikationsdaten entwickelt.IPsec ist ein offenes Standard-Framework zur Sicherstellung privater Kommunikation über IP-Netzwerke.IPsec kann je nach Implementierung und Konfiguration jede Kombination der folgenden Schutzarten bieten:

-

Vertraulichkeit: IPsec kann sicherstellen, dass Daten nicht von unbefugten Personen eingesehen werden.Dies geschieht durch die Verschlüsselung von Daten mit einer kryptografischen Methode und einem geheimen Schlüssel (einem Wert, der nur den beiden Personen bekannt ist, die Daten austauschen).Die Daten können nur von jemandem entschlüsselt werden, der den geheimen Schlüssel besitzt.

-

Peer-Authentifizierung: Jeder IPsec-Endpunkt überprüft die Identität des anderen IPsec-Endpunkts, mit dem er kommunizieren möchte, um sicherzustellen, dass der Netzwerkverkehr und die Daten vom richtigen Host stammen.

-

Integrität: IPsec bietet die Möglichkeit, absichtliche oder unbeabsichtigte Datenänderungen während der Übertragung zu erkennen.Die Erstellung eines Message Authentication Code (MAC)-Werts, einer kryptografischen Prüfziffer der Daten, hilft, die Integrität der Daten sicherzustellen.Wenn der MAC nach der Änderung der Daten neu berechnet wird, werden der alte und der neue MAC unterschiedlich sein.

-

Zugangskontrolle: IPsec kann Filterung durchführen, um sicherzustellen, dass Benutzer nur auf bestimmte Netzwerkressourcen zugreifen und bestimmte Arten von Netzwerkverkehr nutzen können.

IPsec-Implementierungen werden am häufigsten verwendet, um Virtual Private Networking (VPN)-Dienste bereitzustellen.Ein virtuelles privates Netzwerk (VPN) ist ein Netzwerk, das auf bestehenden Netzwerken aufgebaut wird, um eine sichere Kommunikationsmethode für den Austausch von Daten und IP-Informationen über Netzwerke hinweg zu schaffen.IPsec ist die Standard-VPN-Technologie der Internet Engineering Task Force (IETF) für die TCP/IP-Suite.Im Gegensatz zu kompakten VPNs ist IPsec groß und komplex.IPsec ist ein leistungsstarkes VPN-Protokoll.

Welche 3 Protokolle werden in IPsec verwendet?

IPsec ist eine Gruppe von Protokollen, die dazu beitragen, die Kommunikation über IP-Netzwerke zu sichern.Die IPsec-Protokolle funktionieren in verschiedenen Kombinationen, um Kommunikationssicherheit zu bieten.Es gibt 3 Hauptprotokolle, die in IPsec etabliert sind:

-

Authentifizierungs-Header (AH): Eines der IPsec-Sicherheitsprotokolle, Authentication Header (AH), schützt die Integrität von Paket-Headern und -Inhalten sowie die Benutzerauthentifizierung.Es kann optional Replay- und Zugriffsverhinderung bieten.AH kann kein Stück eines Pakets verschlüsseln.AH und ESP (Encapsulating Security Payload) wurden häufig in Kombination verwendet, um die Vertraulichkeit und Integrität von Kommunikationen zu sichern, da das ESP-Protokoll in der frühen Implementierung von IPsec nur Verschlüsselung, aber keine Authentifizierung bieten konnte.In der Realität unterstützen einige IPsec-Softwarelösungen AH nicht mehr, da Authentifizierungsfunktionen in der zweiten Version von IPsec in ESP eingeführt wurden.AH ist weniger wichtig geworden.AH ist jedoch immer noch nützlich, da es Abschnitte von Paketen authentifizieren kann, die ESP nicht kann.Darüber hinaus wird AH in vielen bestehenden IPsec-Implementierungen verwendet.

Darüber hinaus wird AH in vielen bestehenden IPsec-Implementierungen verwendet. Es gibt zwei Modi von AH: Transport und Tunnel.Es gibt zwei Modi von AH: Transport und Tunnel.AH generiert im Tunnelmodus für jedes Paket einen neuen IP-Header; AH erstellt im Transportmodus keinen neuen IP-Header.Beim Einsatz eines IPsec-Gateways muss die tatsächliche Quell- oder Ziel-IP-Adresse der Pakete in die IP-Adresse des Gateways geändert werden.Der Transportmodus wird häufig in Host-to-Host-Designs verwendet, da er den ursprünglichen IP-Header nicht ändern oder einen neuen IP-Header erstellen kann.

-

Encapsulating Security Payload (ESP): Das zweite grundlegende IPsec-Sicherheitsprotokoll ist ESP.ESP unterstützte in der ersten Version von IPsec nur die Verschlüsselung von Paketnutzdaten.Falls erforderlich, bietet das AH-Protokoll Integritätsschutz.In der zweiten Version von IPsec wurde ESP konfigurierbarer.Es kann Authentifizierung zur Gewährleistung der Integrität durchführen, jedoch nicht für den äußersten IP-Header.Zusätzlich kann der Null ESP-Verschlüsselungsalgorithmus verwendet werden, um die ESP-Verschlüsselung zu deaktivieren.Infolgedessen kann ESP, mit Ausnahme der älteren IPsec-Implementierungen, verwendet werden, um einfache Verschlüsselung, Verschlüsselung mit Integritätsschutz oder nur Integritätsschutz anzubieten.

Es gibt zwei Modi von ESP: Transport und Tunnel. ESP erzeugt einen einzigartigen IP-Header für jedes Paket im Tunnelmodus.Der neue IP-Header gibt die ESP-Tunnel-Endpunkte (wie zwei IPsec-Gateways) als Quelle und Ziel des Pakets an.Infolgedessen ist der Tunnelmodus mit allen drei VPN-Architekturvarianten (Gateway-to-Gateway-Architektur, Host-to-Gateway-Architektur und Host-to-Host-Architektur) kompatibel.Der Tunnelmodus kann die Daten sowie den ursprünglichen IP-Header jedes Pakets verschlüsseln und/oder schützen.Die Verschlüsselung des Inhalts schützt ihn vor unbefugtem Zugriff oder Änderungen; die Verschlüsselung des IP-Headers verbirgt den Ursprung der Kommunikation, wie die tatsächliche Quelle oder das Ziel des Pakets.

-

Der Internet Key Exchange (IKE): Das Hauptziel des Internet Key Exchange (IKE)-Protokolls ist es, Sicherheitsvereinbarungen auszuhandeln, zu etablieren und zu verwalten.Die IPsec-Eigenschaften und Sicherheitsmaßnahmen einer Verbindung werden durch eine Menge von Werten beschrieben, die als Sicherheitsassoziation (SA) oder einfach als SAs bekannt sind.Eine weitere Option besteht darin, SAs manuell mit Werten zu erstellen, auf die sich beide Seiten bereits geeinigt haben.Diese Technik ist jedoch nicht skalierbar für groß angelegte VPNs, die in realen Anwendungen verwendet werden.Im IKE werden neue Diffie-Hellman-Gruppen eingerichtet, Status- und Fehlermeldungen übertragen und Sicherheitsassoziationen mithilfe unterschiedlicher Austauschtypen erstellt.Es gibt fünf verschiedene IKE-Austauschtypen:

- Hauptmodus

- aggressiver Modus

- Schnellmodus

- informativ

- Gruppe

IKE ist eine sichere Methode zur Erstellung von IPsec-geschützten Verbindungen, die in IPsec verwendet werden.Um IPSec und IKE zu verstehen, ist es am besten, sie mit PKI und der Verwendung von Zertifikaten zu vergleichen.Die Verwendung von Zertifikaten für Verschlüsselung, Signierung, Authentifizierung und eine Vielzahl anderer Funktionen ist an sich recht einfach.IPSec ist vergleichbar mit dem Programm, das das Zertifikat verwendet, um die notwendigen Operationen durchzuführen, wie das Signieren von E-Mails.Einfach gesagt, die Anwendung hat überhaupt nichts mit dem komplexen Netz von Vertrauensstellungen und Vorschriften zu tun, die die gesamte PKI regeln, aus der das Zertifikat abgeleitet wurde.IKE und IPSec funktionieren ähnlich wie die PKI, die das Zertifikat erstellt und verwaltet, und IPSec ist ähnlich wie die Anwendung, die es nutzt.IKE erfordert letztendlich mehr Arbeit und wird ständig von Sicherheits- und Funktionsproblemen geplagt.

Was sind die IPsec-Modi?

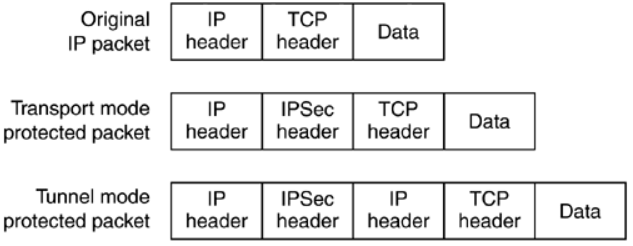

Um Unterschiede in der Kommunikationsarchitektur und den Anforderungen zu bewältigen, bietet IPSec zwei verschiedene Modi von VPNs an, die entweder einzeln oder in Kombination für bestimmte Kommunikationsfunktionen genutzt werden können:

-

Transportmodus: Im Transportmodus schützen AH und ESP den Transport-Header.In diesem Modus fangen AH und ESP Pakete ab, die von der Transportschicht zur Netzwerkschicht reisen, und bieten definierte Sicherheit.Zur Veranschaulichung betrachten Sie zwei Hosts, A und B, die beide so eingerichtet sind, dass sie alle Transportebenen-Pakete, die zwischen ihnen ausgetauscht werden, verschlüsseln.In dieser Situation wird die Transportmethode von ESP verwendet.Wenn nur die Authentifizierung von Transportebenenpaketen erforderlich ist, wird der AH-Transportmodus verwendet.

Wenn nur die Authentifizierung von Paketen auf der Transportschicht erforderlich ist, wird der AH-Transportmodus verwendet. Wenn die Sicherheit nicht aktiviert ist, fließen Pakete von der Transportschicht, wie TCP und UDP, in die Netzwerkschicht, IP, wo der IP-Header hinzugefügt wird und Aufrufe an die Datenverbindungsschicht ausgegeben werden.Wenn die Sicherheit nicht aktiviert ist, fließen Pakete aus der Transportschicht, wie TCP und UDP, in die Netzwerkschicht, IP, wo der IP-Header hinzugefügt wird und Aufrufe an die Datenverbindungsschicht erfolgen.Wenn die Sicherheit in der Transportschicht aktiviert ist, treten Pakete aus der Transportschicht dem IPSec-Komponenten bei.

Der IPSec-Transportmodus kann nur verwendet werden, wenn End-to-End-Sicherheit erforderlich ist.Router treffen Routing-Entscheidungen hauptsächlich basierend auf der Netzwerkschicht, und Router ändern und sollten nichts über den Header der Netzwerkschicht hinaus ändern.Das Einfügen eines IPSec-Headers im Transportmodus in Pakete, die über einen Router geleitet werden, verstößt gegen diese Regelung.Wenn sowohl AH als auch ESPs im Transportmodus verwendet werden.ESP sollte zuerst verwendet werden.Der Grund ist einfach.Wenn das Transportpaket zunächst mit AH und dann mit ESP gesichert wird, gilt die Datenintegrität ausschließlich für die Transportnutzlast, da der ESP-Header erst danach eingeführt wird.

-

Tunnelmodus: Tunnelmodus ist der andere Modus, in dem AH und ESP betrieben werden können.Es ist anpassbarer als der Transportmodus.Diese Flexibilität geht jedoch mit höheren Bandbreitenanforderungen einher.Beim Verbinden zweier Netzwerke oder eines Hosts mit einem Netzwerk, wie zum Beispiel beim Verbinden eines "Road Warriors" mit dem Heimnetzwerk oder eines entfernten Büros mit einem Netzwerk zu Hause, wird häufig der Tunnelmodus verwendet.

Ein IPsec-Tunnelmodus-Paket enthält zwei IP-Header, einen inneren und einen äußeren.Der Host erstellt den inneren Header, und das Gerät, das Sicherheitsdienste bereitstellt, fügt den äußeren Header hinzu.Dies könnte der Host oder ein Router sein.Nichts hindert einen Host daran, End-to-End-Sicherheitsdienste im Tunnelmodus bereitzustellen.Es gibt jedoch keinen Vorteil darin, im diesem Fall den Tunnelmodus anstelle des Transportmodus zu verwenden.Wenn Sicherheitsdienste von Ende zu Ende bereitgestellt werden, ist der Transportmodus vorzuziehen, da er die Hinzufügung eines zusätzlichen IP-Headers vermeidet.

Abbildung 1. IPsec-Pakete

Was sind die Vorteile von IPsec?

IPsec bietet die folgenden Vorteile:

-

Flexibilität: Die Schicht, in der es bereitgestellt wird, die IP-Schicht, ist ein bedeutender Vorteil.Das bedeutet, dass IPsec verwendet werden kann, um jeglichen Internetverkehr zu sichern, unabhängig von den verwendeten Anwendungen zur Kommunikation.Die Apps müssen sich der Schutzmaßnahmen nicht bewusst sein und müssen in keiner Weise angepasst werden, um diese zu aktivieren.Es bedeutet auch, dass die Komplexität des Schutzes stark variieren kann:Ein einzelnes SA kann alle Kommunikationen zwischen zwei Hosts oder zwei Netzwerken, einfach spezifizierte Verkehrskategorien, eine einzelne anwendungsspezifische Sitzung oder zahlreiche Zwischenstufen der Abdeckung sichern.Die Menge und Art des zu verwendenden IPsec-Schutzes sowie die Schlüssel, die diesen Schutz bereitstellen, sind sowohl flexibel als auch verhandelbar.

-

Skalierbarkeit: Seine Fähigkeit, schrittweise implementiert zu werden, im Gegensatz zu anderen netzwerkbezogenen Protokollen oder Technologien, verschafft IPsec einen deutlichen Vorteil.Eine Organisation, die private Kommunikationsleitungen mietet, um zahlreiche Standorte zu verbinden, kann eine dieser Leitungen durch ein IPsec-geschütztes VPN ersetzen, das zwei Standorte verbindet.IPsec kann leicht verwendet werden, um zahlreiche Arten von VPNs einzurichten, einschließlich Intranets, Extranets und anderer Kombinationen.

-

Benutzerfreundlichkeit: IPsec kann außerhalb von Unternehmen verwendet werden.Mobile Arbeiter können sich entscheiden, IPsec zu nutzen, um ihre Kommunikation zu sichern, wenn sie einen Laptop verwenden, um auf einen PC zuzugreifen, der entweder zu Hause oder bei der Arbeit ist.

Was sind die Nachteile von IPsec?

Die folgenden sind die Nachteile von IPsec:

-

Breiter Zugriffsbereich: Einer der schwerwiegendsten Nachteile von IPSec ist sein breiter Zugriffsbereich.Wenn einem Gerät, das in einem IPSec-basierten Netzwerk läuft, Zugang gewährt wird, erhalten auch andere Geräte im Netzwerk Zugang.Angenommen, Sie verbinden sich von Ihrem IPSec-fähigen Heimnetzwerk mit einem Firmennetzwerk.Wenn ein Computer in Ihrem Heimnetzwerk Schadsoftware enthält, kann sie sich schnell auf andere Maschinen im Firmennetzwerk ausbreiten.

-

Hohe Kosten: Die Verwendung von IPsec hat ihren Preis: mehr Verarbeitung und größere Pakete.Dies umfasst sowohl den IKE-Verkehr, der vor den IPsec-geschützten Kommunikationen kommt, als auch die zusätzlichen Informationen, die jedem IPsec-geschützten Paket hinzugefügt werden.

-

Fehlerbehebungsschwierigkeiten: IPsec kann eine erhebliche Menge an Netzwerkfehlerbehebung erfordern.Diejenigen, die IPsec installieren, aber sich der Möglichkeiten nicht richtig bewusst sind, riskieren nicht nur Netzwerkunterbrechungen, sondern auch schwerwiegende Sicherheitsverletzungen.

-

Software-Inkompatibilitäten: IPSec bringt mehrere Softwarekompatibilitätsprobleme mit sich.Dies tritt auf, wenn Programmierer die IPSec-Richtlinien nicht befolgen.Ebenso kann es von einem IPSec-basierten VPN-Netzwerk aus schwierig sein, sich mit einem anderen Netzwerk zu verbinden, aufgrund von Firewall-Einschränkungen.

Wie funktioniert IPsec Schritt für Schritt?

Der IPsec-Prozess ist in fünf Schritte unterteilt:

-

Initiierung: Wenn ein Hosts-System feststellt, dass ein Paket Vertraulichkeit erfordert und gemäß den IPsec-Richtlinien gesendet werden sollte, beginnt das IPsec-Verfahren.Für IPsec-Zwecke werden solche Pakete als "interessanter Verkehr" bezeichnet, und sie lösen die Sicherheitsvorschriften aus.Dies impliziert, dass geeignete Verschlüsselung und Authentifizierung für eingehende Pakete verwendet werden.Wenn das eingehende Paket als interessant betrachtet wird, überprüft der Host, ob der Inhalt dieses Pakets korrekt codiert und autorisiert ist.Wenn interessanter Verkehr erstellt wird oder durch den IPSec-Client läuft, fährt der Client mit der nächsten Phase des Verfahrens fort, indem er eine IKE-Phase-1-Sitzung aushandelt.

-

IKE Phase 1: Die beiden IPsec-Endpunkte müssen erfolgreich einen sicheren Kanal aushandeln, über den eine IPsec SA eingerichtet werden kann, damit der Austausch der "IKE-Phase 1" erfolgreich ist.Ein IKE SA ist der übliche Name für den sicheren Kanal, der während Phase 1 hergestellt wird.Die IKE SA ist darauf ausgelegt, bidirektionale Verschlüsselung und Authentifizierung für zusätzliche IKE-Austausche bereitzustellen, einschließlich der Phase-2-Verhandlungen und des Austauschs von Status- und Fehlerinformationen.Es gibt zwei mögliche Konfigurationen für IKE SA:

- Hauptmodus: Im Hauptmodus startet der Host die Verbindung, die Vorschläge macht und die bevorzugten Verschlüsselungs- und Authentifizierungsalgorithmen angibt.Die Verhandlung wird fortgesetzt, bis beide Hosts eine Einigung erzielen und eine IKE SA einrichten, die den IPsec-Kanal definiert, den sie verwenden werden.

- Aggressiver Modus: Der aggressive Modus ist eine schnellere Option als der Hauptmodus.Anstelle von drei Nachrichtenpaaren verhandelt es die Bildung der IKE SA mit drei Nachrichten.Die ersten beiden Nachrichten verhandeln die IKE SA-Parameter und tauschen Schlüssel aus; die dritte und vierte Nachricht authentifizieren die Endpunkte gegenseitig.

-

IKE Phase 2: Das Ziel der Phase 2 ist es, ein SA für die IPsec-Verbindung selbst zu erstellen.Der IPsec SA ist der Name dieses SA.IPsec SAs sind unidirektional, im Gegensatz zu IKE SAs, die bidirektional sind.Dies bedeutet, dass zwei SAs für eine IPsec-Verbindung zwischen zwei Systemen (Sicherheitsassoziationen) erforderlich sind.Eine Methode, bekannt als Quick Mode, wird verwendet, um das Paar von IPsec SAs zu erstellen.Im Quick-Modus erstellt IKE IPSec-SAs, entwickelt gemeinsame geheime Schlüssel für die IPSec-Sicherheitsalgorithmen und verhandelt eine gemeinsame IPSec-Richtlinie.

-

Datenübertragung: Informationen werden durch einen IPSec-Tunnel übertragen, sobald die IKE-Phase 2 abgeschlossen ist und der Quick-Modus IPSec-SAs erstellt hat.Die in der IPSec SA beschriebene Verschlüsselung wird verwendet, um Pakete zu verschlüsseln und zu entschlüsseln.

-

Beendigung: Die IPSec-Verbindung kann beendet werden, weil der Verkehr abgeschlossen ist und die IPSec SA entfernt wurde.SA kann als Timeout abhängig vom SA-Lebensdauerwert angegeben werden.Der SA-Timeout kann nach einer festgelegten Anzahl von Sekunden oder Bytes, die über die Verbindung übertragen wurden, auftreten.

Ist IPsec VPN sicher?

Ja.IPsec bietet eine sichere, bidirektionale Übertragung über private und sogar öffentliche Netzwerke, einschließlich offener WLAN-Hotspots und des globalen Internets.IPsec verwendet eine Technik, die alle Daten während der Übertragung verschlüsselt und sie effektiv durcheinanderbringt, sodass nur autorisierte Empfänger sie entschlüsseln können.

Im Vergleich zu anderen konkurrierenden Protokollen liegt die Stärke von IPsec in seiner Flexibilität und Reife.Die schiere Vielfalt an Algorithmen und Unterprotokollen, die Unternehmen zur Verfügung stehen, ermöglicht es ihnen, ein maßgeschneidertes Kommunikationssystem für entfernte Kunden zu entwerfen.IPsec-VPNs werden aufgrund des standardsbasierten Sicherheitsansatzes von IPsec, der auf IPv4 und IPv6 basiert, weit verbreitet eingesetzt.IPsec verwendet AES-256 Verschlüsselung, die von der heutigen Computerhardware praktisch nicht zu knacken ist, was sie unglaublich sicher macht.

Was ist der Unterschied zwischen IPsec und SSL VPN?

SSL-VPNs und IPsec-VPNs schützen Netzwerkdaten, aber auf unterschiedliche Weise.Die Unterschiede zwischen SSL VPN und IPsec sind wie folgt:

-

SSL VPN arbeitet auf einer anderen Netzwerkschicht als IPsec VPN.SSL VPN läuft auf der Anwendungsschicht, während IPsec VPN auf der Netzwerkschicht (L3) funktioniert.

-

IKE ist ein Schlüsselverwaltungs- und Authentifizierungsmechanismus, der von IPsec VPN verwendet wird.IKE generiert einen gemeinsamen geheimen Schlüssel mithilfe des Diffie-Hellman-Algorithmus, der dann zur Verschlüsselung der Kommunikation zwischen zwei Hosts verwendet wird.SSL VPN verschlüsselt die Kommunikation mit Transport Layer Security (TLS).Die Public Key Infrastructure (PKI) wird von TLS für das Schlüsselmanagement verwendet.

-

Vorgegebene Schlüssel sind für IPSec-Verbindungen notwendig, um die Kommunikation zwischen dem Client und dem Server zu verschlüsseln und zu übertragen.SSL-VPNs haben dieses Problem nicht, da sie eine Verbindung herstellen und Verschlüsselungsschlüssel sicher mit Hilfe der Public-Key-Kryptographie austauschen.

-

IPsec VPN sichert jeglichen Verkehr zwischen zwei durch IP-Adressen angegebenen Punkten.SSL VPN eignet sich ideal zur Sicherung des Datenaustauschs über das öffentliche Internet, die Verbindung zwischen E-Mail-Client und E-Mail-Server, Webbrowser und Webserver-Kommunikation.

Ist IPsec besser als WireGuard?

Sowohl Ja als auch Nein.Der Unterschied zwischen WireGuard und IPsec ist nicht einer der Überlegenheit; vielmehr geht es darum, welche Lösung für einen bestimmten Fall ideal ist.Der Hauptunterschied zwischen IPSec und WireGuard besteht darin, dass IPSec komplexer und veraltet ist.Aufgrund seines kleineren Codebases wird WireGuard als schneller und sicherer als IPSec angesehen.IPSec hingegen ist ein gut entwickeltes Protokoll mit mehreren Funktionen und Kompatibilität.