Wie installiert man WireGuard auf FreeBSD?

In diesem Tutorial zeigen wir Ihnen, wie Sie den WireGuard VPN-Dienst auf einem FreeBSD 13-Server installieren und konfigurieren. Der Client kann entweder Ihr eigener Computer oder ein Smartphone sein. Das Erste, was wir tun werden, ist WireGuard auf FreeBSD 13 als VPN-Server einzurichten und zu installieren. Schließlich werden wir WireGuard sowohl auf einem Ubuntu-Desktop-PC als auch auf einem Android-Smartphone als Client einrichten. Der FreeBSD 13-Server wird den Internetverkehr des Clients verwalten.

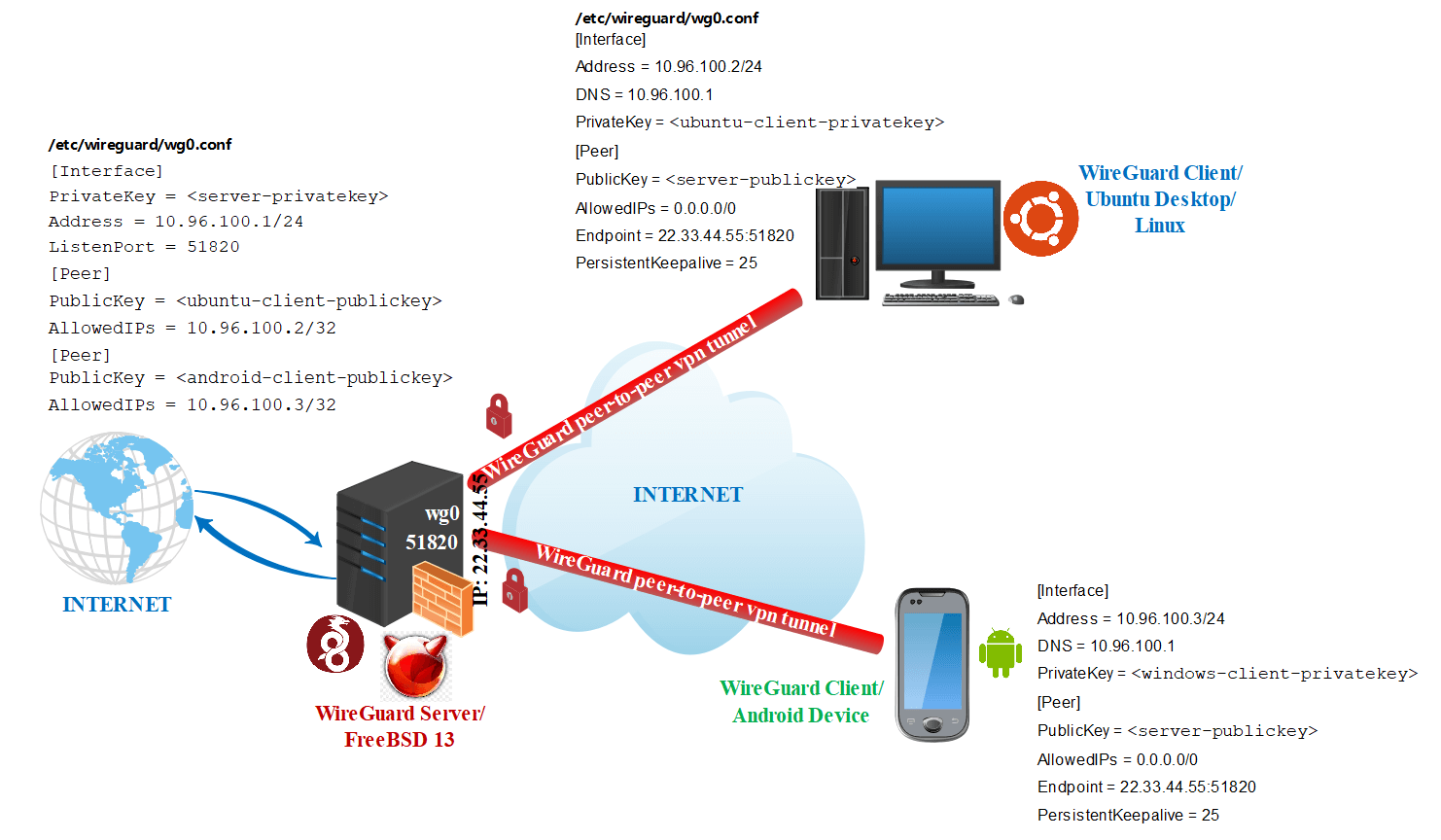

Abbildung 1. WireGuard P2P VPN Topologie (WireGuard FreeBSD Server und Linux, Android Clients)

Auf diesem Bild können Sie sehen, wie die WireGuard P2P VPN-Topologie aussieht. Es hat einen FreeBSD 13-Server sowie Ubuntu- und Android-Clients.

Diese Konfiguration kann Sie vor Man-in-the-Middle-Angriffen schützen und Ihnen Anonymität beim Surfen im Internet bieten. Zusätzlich können Sie dieses WireGuard Setup verwenden, um sicher auf Ihr Firmennetzwerk von überall auf der Welt zuzugreifen.

Es wird dringend empfohlen, Zenarmor auf Ihrem WireGuard VPN-Server zu installieren, um die Sicherheit Ihres Netzwerks zu erhöhen. Durch die Einrichtung von Zenarmor und die Implementierung von Webfilterung und Anwendungskontrolle können Sie verhindern, dass Sicherheitsrisiken in Ihre WireGuard-Tunnel-Schnittstelle eindringen.

Die Konfiguration von WireGuard ist ein Kinderspiel. Um den WireGuard-VPN-Tunnel zu nutzen, folgen Sie einfach den fünf wichtigsten Verfahren, die unten aufgeführt sind:

-

Aktualisieren Sie FreeBSD

-

Installiere WireGuard sowohl auf dem Server als auch auf den Clients.

-

Erstellen Sie kryptografische Schlüsselpaar (öffentlich und privat) sowohl für den Server als auch für die Clients.

-

Konfigurieren Sie sowohl die WireGuard-Tunnel-Schnittstellen des Servers als auch die des Clients.

-

Aktivieren Sie den WireGuard-Dienst

Konfigurieren Sie die Firewall-Regeln Ihres WireGuard VPN-Servers.

Konfigurieren Sie sowohl den Server als auch den Client, um WireGuard-Tunnel-Schnittstellen zu verwenden.

Alle unten angegebenen Befehle sind direkt als Root-Benutzer auf FreeBSD auszuführen.

1. Aktualisieren Sie FreeBSD

Bevor Sie mit der Installation von WireGuard beginnen, stellen Sie sicher, dass Ihr System auf dem neuesten Stand ist und die erforderlichen Pakete bereits installiert sind.

-

Um binäre Updates für Ihr FreeBSD abzurufen und zu installieren, führen Sie den folgenden Befehl aus:

freebsd-update fetch install -

Führen Sie den folgenden Befehl aus, um die Repositories zu aktualisieren:

pkg updateDas Folgende ist ein Beispiel für eine ähnliche Ausgabe:

Updating FreeBSD repository catalogue...

FreeBSD repository is up to date.

All repositories are up to date. -

Führen Sie den folgenden Befehl aus, um Ihren FreeBSD-Knoten zu aktualisieren:

pkg upgradeEin ähnliches Ergebnis würde wie folgt aussehen:

Updating FreeBSD repository catalogue...

FreeBSD repository is up to date.

All repositories are up to date.

Checking for upgrades (1 candidates): 100%

Processing candidates (1 candidates): 100%

Checking integrity... done (0 conflicting)

Your packages are up to date.

2. Installation eines Wireguard VPN auf einem FreeBSD

Sie können WireGuard selbst und alle seine Abhängigkeiten ganz einfach installieren, indem Sie die folgenden Schritte befolgen:

-

Um die verfügbaren WireGuard-Pakete anzuzeigen, führen Sie den folgenden Befehl aus:

pkg search wireguardSie sollten etwas wie dies als Ergebnis sehen:

wireguard-2.1 Meta-port for Wireguard

wireguard-go-0.0.20211016,1 WireGuard implementation in Go

wireguard-kmod-0.0.20211105 WireGuard implementation for the FreeBSD kernel

wireguard-tools-1.0.20210914_1 Fast, modern and secure VPN Tunnel

wireguard-tools-lite-1.0.20210914_1 Fast, modern and secure VPN Tunnel (lite flavor) -

Um das WireGuard-Paket und die WireGuard-Tools zu installieren, führen Sie den folgenden Befehl aus:

pkg install wireguard wireguard-toolswarnungDieser Befehl installiert das WireGuard-Kernelmodul auf Ihrem FreeBSD System. Da dieses Paket neu ist, sollte es als "experimentell" betrachtet werden.

Wenn Sie Schwierigkeiten damit haben, können Sie zu

wireguard-gozurückkehren, indem Sienet/wireguard-kmoddeinstallieren undnet/wireguard-goinstallieren. Wenn das Kernel-Modul verfügbar ist, werden die Userland-Tools wg-quick(8) und wg(8) versuchen, die Kernel-Unterstützung zu nutzen. Andernfalls werden sie automatisch auf wireguard-go zurückgreifen. Konfigurationsdateien sind vollständig kompatibel. -

Optional, um die QR-Code-Bibliothek zu installieren, führen Sie Folgendes aus:

pkg install libqrencodeYou should see the following output:

Updating FreeBSD repository catalogue...

FreeBSD repository is up to date.

All repositories are up to date.

The following 2 package(s) will be affected (of 0 checked):

New packages to be INSTALLED:

libqrencode: 4.1.1

png: 1.6.37_1

Number of packages to be installed: 2

The process will require 1 MiB more space.

340 KiB to be downloaded.

Proceed with this action? [y/N]: y

[1/2] Fetching libqrencode-4.1.1.pkg: 100% 49 KiB 49.9kB/s 00:01

[2/2] Fetching png-1.6.37_1.pkg: 100% 292 KiB 298.8kB/s 00:01

Checking integrity... done (0 conflicting)

[1/2] Installing png-1.6.37_1...

[1/2] Extracting png-1.6.37_1: 100%

[2/2] Installing libqrencode-4.1.1...

[2/2] Extracting libqrencode-4.1.1: 100%

3. Generierung von Schlüsseln für den WireGuard VPN-Server und -Client

Eine der besten Eigenschaften von WireGuard ist, dass es auf erstklassigen kryptografischen Primitiven basiert. Ein Paar kryptografischer Schlüssel wird verwendet, um Ihre Verbindung zu verschlüsseln und sicher zu machen. Jeder Peer muss seine eigenen privaten und öffentlichen Schlüssel haben, damit die Kommunikation in beide Richtungen sicher ist. WireGuard erfordert, dass jeder Server und Client sein eigenes Schlüsselpaar erzeugt und dann die öffentlichen Schlüssel austauscht, um zu funktionieren.

-

Führen Sie die folgenden Befehle auf dem FreeBSD-Server aus, um ein öffentliches/privates Schlüsselpaar zu erstellen.

cd /usr/local/etc/wireguard/

umask 077

wg genkey | tee /usr/local/etc/wireguard/server_private.key | wg pubkey | tee /usr/local/etc/wireguard/server_public.keyDies wird sowohl die privaten als auch die öffentlichen Schlüssel im Verzeichnis

/usr/local/etc/wireguardspeichern. -

Sie können den Inhalt der WireGuard-Schlüsseldateien mit cat oder less anzeigen.

cat /usr/local/etc/wireguard/server_private.keywarnungDer private Schlüssel sollte niemals mit jemandem geteilt werden und sollte immer sicher aufbewahrt werden.

cat /usr/local/etc/wireguard/server_public.keytippBitte notieren Sie das Schlüsselpaar, das in den folgenden Schritten zur Aktualisierung der WireGuard-Konfigurationsdatei verwendet wird.

-

Wir werden für jeden unserer Kunden ein privates und ein öffentliches Schlüsselpaar erstellen, aber wir werden dieses Mal auch ein vorab geteiltes Schlüsselpaar erstellen. Sie können diesen optionalen Schlüssel verwenden, um den Sicherheitsgrad in Ihrem VPN-Tunnel zu erhöhen, aber er muss für jedes Peer-Paar einzigartig sein, um wirksam zu sein. Um die Schlüsselpaar für VPN-Clients zu generieren, führen Sie die folgenden Befehle aus:

wg genkey | tee /usr/local/etc/wireguard/ubuntu_private.key | wg pubkey | tee /usr/local/etc/wireguard/ubuntu_public.key

wg genpsk > ubuntu_preshared.keywg genkey | tee /usr/local/etc/wireguard/android_private.key | wg pubkey | tee /usr/local/etc/wireguard/android_public.key

wg genpsk > android_preshared.key

4. Erstellen der wg0.conf Konfigurationsdatei

Sie können das WireGuard-Tunnelgerät auf zwei verschiedene Arten konfigurieren:

-

Verwendung des

wg-Befehls in der CLI -

Erstellen der Konfigurationsdatei mit einem Texteditor

In diesem Tutorial werden wir die letzte Methode verwenden.

Lassen Sie uns den WireGuard-Server konfigurieren, indem wir eine neue Konfigurationsdatei namens wg0.conf im Ordner /usr/local/etc/wireguard erstellen und die unten angegebene Konfigurationszeile hinzufügen.

-

Zuerst öffnen Sie die wg0.conf-Datei mit dem vi-Editor.

vi /usr/local/etc/wireguard/wg0.conftippSie können die WireGuard-Schnittstelle nach Belieben benennen. Aber es wird empfohlen, etwas wie wg0 zu verwenden.

4.2. Fügen Sie die folgenden Direktiven zur Serverkonfigurationsdatei hinzu.

[Interface]

Address = 10.96.100.1/32 # address the server will bind to

ListenPort = 51820 # listener port

PrivateKey = <contents-of-server-privatekey> // 0MGukqgbg93xnsvEt6k2kv4Z7rPMYZJJRiGK3luzyUI=

[Peer]

AllowedIPs = 10.96.100.2/32

PreSharedKey = your-preshared-client-key // Zjs5LuEWl+jHu29sHowGZ24tievBkHhpdmllYujoUUs=

PublicKey = <contents-of-client-publickey> //rxMHhoCX/zzghCUBWTQ9bboTWyf0Zgur2d6lBunDJ2k=

-

PrivateKey: Der private Schlüssel des VPN-Servers, der in der Datei /usr/local/etc/wireguard/server_private.key auf dem Server gefunden werden kann.

-

Adresse: definiert die privaten IPv4- und IPv6-Adressen für den WireGuard-Server. Jeder Peer im VPN-Netzwerk sollte eine eindeutige IP-Adresse haben.

-

ListenPort: gibt an, welchen Port WireGuard für eingehende Verbindungen verwenden wird. kann frei aus dem Bereich der hohen Ports ausgewählt werden. Wenn kein Port angegeben ist, ist es standardmäßig 51820/UDP.

-

Dann

saveundcloseSie die Datei. -

Sie können die unten angegebenen Anweisungen befolgen, um die Client-Konfigurationsdatei zu erstellen. Verwenden Sie einen textbasierten Editor wie nano, um eine WireGuard-Konfigurationsdatei für Ihren Ubuntu-VPN-Client zu erstellen.

nano wg_ubuntu.conf -

Kopieren Sie den folgenden Text und fügen Sie ihn in Ihre Konfigurationsdatei ein. Sie müssen Ihren eigenen privaten Client-Schlüssel und den öffentlichen Server-Schlüssel verwenden.

[Interface]

PrivateKey = your-private-client-key-here

//EAW8ndmu8aMZDwHsK4Y9s6oXzVEBVSSklhrSPFDiD2o=

Address = 10.96.100.2/32

DNS = 8.8.8.8 # optional, useful to avoid DNS leaks

[Peer]

PublicKey = your-public-server-key-here

// 5ESY2ZP0SptM/eVrv5/1xdJYNxhrLnqJ0BsOnru0SwE=

PreSharedKey = your-preshared-client-key-here

// Zjs5LuEWl+jHu29sHowGZ24tievBkHhpdmllYujoUUs=

AllowedIPs = 0.0.0.0/0 # Internet

Endpoint = your-external-ip-or-host:51820

## Keep connection alive ##

PersistentKeepalive = 30Wo:

-

Adresse: Geben Sie die private IP-Adresse des VPN-Clients an.

-

DNS: Geben Sie 8.8.8.8 (VPN-Server) als den DNS-Server an. Zur Redundanz können Sie auch mehrere DNS-Server angeben.

-

PrivateKey: Der private Schlüssel des Clients, der in der Datei /usr/local/etc/wireguard/client_private.key auf dem Client-Computer zu finden ist.

-

PublicKey: Der öffentliche Schlüssel des Servers, der in der Datei /usr/local/etc/wireguard/server_public.key auf dem Server zu finden ist.

-

AllowedIPs: 0.0.0.0/0 repräsentiert das gesamte Internet, was bedeutet, dass der gesamte Verkehr ins Internet über das VPN geleitet werden sollte. Wenn Sie WireGuard nur für bestimmte Ziele verwenden möchten, setzen Sie deren IP-Adressbereiche in die Liste, getrennt durch ein Komma.

-

Endpoint: Die öffentliche/WAN-IP-Adresse und Portnummer des VPN-Servers. Ersetzen Sie 22.33.44.55 durch die tatsächliche öffentliche IP-Adresse Ihres Servers.

-

PersistentKeepalive: Senden Sie alle 25 Sekunden ein authentifiziertes leeres Paket an den Peer, um die Verbindung aufrechtzuerhalten. Wenn PersistentKeepalive nicht aktiviert ist, kann der VPN-Server möglicherweise den VPN-Client nicht anpingen.

infoWireguard ist kein

chattyProtokoll. Wenn der Client über einen längeren Zeitraum keinen Datenverkehr überträgt und keine stabile Adresse hat, kann der Server 'vergessen', wie er den Client finden kann.Es ist möglich, dass der Client mit einem NAT-Netzwerk verbunden ist. Wireguard unterstützt dieses Szenario durch die Konfigurationsoption persistent-keepalive. Obwohl diese Option standardmäßig deaktiviert ist, ermöglicht sie unserem Client, Pakete vom Server zu empfangen, wenn er keine Daten aktiv überträgt.

Während RFC4787 eine Verzögerung von zwei Minuten für NATs und Middleboxes vorschlägt, befürworten zeitgenössische UDP-Protokolle (wie QUIC), Pakete alle 30 Sekunden zu liefern, um zu verhindern, dass Middleboxes während UDP-Übertragungen ihren Zustand verlieren.

Wenn Sie möchten, dass die Tunnelverbindung aufrechterhalten wird, müssen Sie den persistent-keepalive-Parameter verwenden:

-

-

Speichern und schließen Sie die Datei.

-

Android-VPN-Clients, wiederholen Sie einfach die gleichen Schritte 4.4.-4.6 unter Verwendung einer anderen privaten IP-Adresse, wie z.B. 10.96.100.3/32, und eines anderen Konfigurationsdateinamens, wie

wg_android.conf. -

Optional können Sie mit dem folgenden Befehl als Root-Benutzer einen QR-Code für den Android-Client generieren.:

qrencode -t ansi < wg_client.confEs wird ein QR-Code-Bild wie dieses generieren:

Abbildung 2. WireGuard QR-Code für Android VPN-Client

-

Sie können Konfigurationsdateien an Ihre Clients senden. Sie können auch einen Screenshot des QR-Codes machen und ihn sicher an Ihren Android-Client senden.

5. Aktivieren Sie den WireGuard-Dienst

Wir sind bereit, den Server zu starten, da wir die Konfiguration abgeschlossen haben. Um den WireGuard-Dienst auf Ihrem FreeBSD-Server zu aktivieren, folgen Sie den unten angegebenen Schritten:

-

Aktivieren Sie WireGuard, indem Sie den folgenden Befehl ausführen:

service wireguard enableDer Output sollte so aussehen:

wireguard enabled in /etc/rc.conf -

Um die WireGuard-Schnittstelle einzurichten, führen Sie den folgenden Befehl aus:

sysrc wireguard_interfaces="wg0"Der Output sollte so aussehen:

wireguard_interfaces: -> wg0 -

Starten Sie den WireGuard VPN-Server auf Ihrem FreeBSD-Server, indem Sie den folgenden Befehl ausführen: und Client

service wireguard startDer Output sollte so aussehen:

[#] ifconfig wg create name wg0

[#] wg setconf wg0 /dev/stdin

[#] ifconfig wg0 inet 10.96.100.1/32 alias

[#] ifconfig wg0 mtu 1420

[#] ifconfig wg0 up

[#] route -q -n add -inet 10.96.100.2/32 -interface wg0

[+] Backgrounding route monitor -

Überprüfen Sie den VPN-Dienst, indem Sie den folgenden Befehl ausführen:

service wireguard statusSo sollte das Endergebnis aussehen:

interface: wg0

public key: 5ESY2ZP0SptM/eVrv5/1xdJYNxhrLnqJ0BsOnru0SwE=

private key: (hidden)

listening port: 51820

peer: rxMHhoCX/zzghCUBWTQ9bboTWyf0Zgur2d6lBunDJ2k=

preshared key: (hidden)

allowed ips: 10.96.100.2/32

6. So richten Sie WireGuard-Firewall-Regeln auf FreeBSD ein

Sie müssen eine Firewall einrichten, um WireGuard-Clients den Zugriff auf Ihren WireGuard-Server sowie auf andere von Ihnen gewählte Dienste wie DNS und SSH zu ermöglichen. Die Konfiguration einer Firewall wird verhindern, dass unbefugte Verbindungen Ihren Server erreichen, und ihn sicher halten. Sie können fortfahren, indem Sie die nachstehenden Verfahren befolgen:

-

Die Paketweiterleitung und NAT müssen auf dem FreeBSD-Server aktiviert sein, wenn wir unsere VPN-Client-Pakete weiterleiten und routen möchten. Ändern von /etc/rc.conf aktiviert die Paketweiterleitung:

sysrc gateway_enable="YES" -

Um NAT einzurichten, müssen wir zuerst eine Firewall einrichten, die die Möglichkeit bietet, den Server zu verstärken. Unser Ziel hier ist es, allen ausgehenden Verkehr von unserem Server zuzulassen, einschließlich NAT-Verkehr aus dem Wireguard-Subnetz sowie eingehende SSH-Verbindungen. Führen Sie die folgenden Befehle in der FreeBSD-CLI aus:

sysrc pf_enable="YES"

sysrc pflog_enable="YES"

sysrc pf_rules="/etc/pf.conf" -

Aktualisieren Sie Ihre Firewall-Regeln (/etc/pf.conf) wie unten angegeben:

wireguard_clients="10.96.100.0/24"

wanint="vtnet0"

wg_ports="{51820}"

set skip on lo0

nat on $wanint inet from $wireguard_clients to any -> $wanint

pass in on $wanint proto udp from any to $wanint port $wg_ports

pass in on $wanint proto tcp from any to $wanint port 22 keep state

pass out quick

pass in on wg0 from any to any -

Starten Sie die Firewall-Dienste, indem Sie die folgenden Befehle ausführen:

service pf start

service pflog start

7. WireGuard-Setup als VPN-Client auf Ubuntu Desktop

Nachdem Sie Ihren WireGuard-Server konfiguriert haben, müssen Sie Ihr Client-Gerät einrichten. Sie stellen Software für die meisten Betriebssysteme zur Verfügung, die es Ihnen ermöglicht, Ihre Windows-, Linux-, macOS- und Android- oder iOS-Geräte einfach zu verbinden.

-

Bevor Sie mit der Installation von WireGuard auf Ihrem Ubuntu-Desktop beginnen, stellen Sie sicher, dass Ihr System auf dem neuesten Stand ist und die erforderlichen Pakete installiert sind. Aktualisieren Sie Ihren lokalen Paketindex, indem Sie den folgenden Befehl ausführen:

sudo apt update && sudo apt upgrade -y -

Führen Sie den folgenden Befehl aus, um WireGuard selbst und alle seine Abhängigkeiten zu installieren:

sudo apt install wireguard wireguard-tools -

Kopieren Sie die Client-Konfigurationsdatei

wg_ubuntu.conf, die oben erstellt wurde, nach/etc/wireguard/wg0.confauf dem Ubuntu-Desktop.Führen Sie den folgenden Befehl aus, um die Schnittstelle zu aktivieren und die Verbindung zu starten:

sudo wg-quick up wg0

[#] ip link add wg0 type wireguard

[#] wg setconf wg0 /dev/fd/63

[#] ip -4 address add 10.10.10.2/24 dev wg0

[#] ip link set mtu 1420 up dev wg0

[#] wg set wg0 fwmark 51820

[#] ip -4 route add 0.0.0.0/0 dev wg0 table 51820

[#] ip -4 rule add not fwmark 51820 table 51820

[#] ip -4 rule add table main suppress_prefixlength 0

[#] sysctl -q net.ipv4.conf.all.src_valid_mark=1

[#] iptables-restore -n -

Sie können auch den Systembefehl verwenden, um WireGuard als Dienst zu starten.

sudo systemctl start wg-quick@wg0Sie können den automatischen Start beim Systemstart aktivieren.

sudo systemctl enable [email protected] -

Sie können den Status überprüfen:

systemctl status [email protected]Jetzt sollten Sie mit dem FreeBSD VPN-Server verbunden sein, und der Datenverkehr von Ihrem Client-Gerät sollte darüber geleitet werden. Sie können die Verbindung überprüfen mit:

sudo wg

interface: wg0

public key: LxHDQokGy422z1byrSC6sO7HRo13KudzgE4w/ycxpCc=

private key: (hidden)

listening port: 51229

fwmark: 0xca6c

peer: hRhduFU4Jl2VlTNtYN4IXgqnw5DN6c4pKxAIvpr9+Do=

endpoint: Server-WAN-IP:51820

allowed ips: 0.0.0.0/0

latest handshake: 2 minutes, 16 seconds ago

transfer: 248.02 KiB received, 189.02 KiB sent

persistent keepalive: every 25 seconds -

Wenn Sie sich trennen möchten, verwenden Sie einen der folgenden Befehle, je nachdem, welche Methode Sie zum Starten verwendet haben.

sudo wg-quick down wg0oder

sudo systemctl stop wg-quick@wg0

WireGuard wird sich dann vom Server trennen und die zugehörigen Netzwerkeinstellungen entfernen.

8. Einrichtung von WireGuard als VPN-Client auf einem Android-Gerät

Sie können WireGuard auf einem Android-Client installieren, indem Sie die folgenden Schritte ausführen:

-

Sie können die offizielle Anwendung aus dem

Google Play Storeauf IhremAndroid-Gerät herunterladen und installieren.

Abbildung 3. Installation der WireGuard Android-Anwendung aus dem Playstore

-

Um eine neue Konfigurationsdatei für den VPN-Tunnel hinzuzufügen, klicken Sie auf die blaue Schaltfläche mit dem

+-Symbol. Dies öffnet eine neue Ansicht auf Ihrem Gerät, um den Tunnel zu konfigurieren.

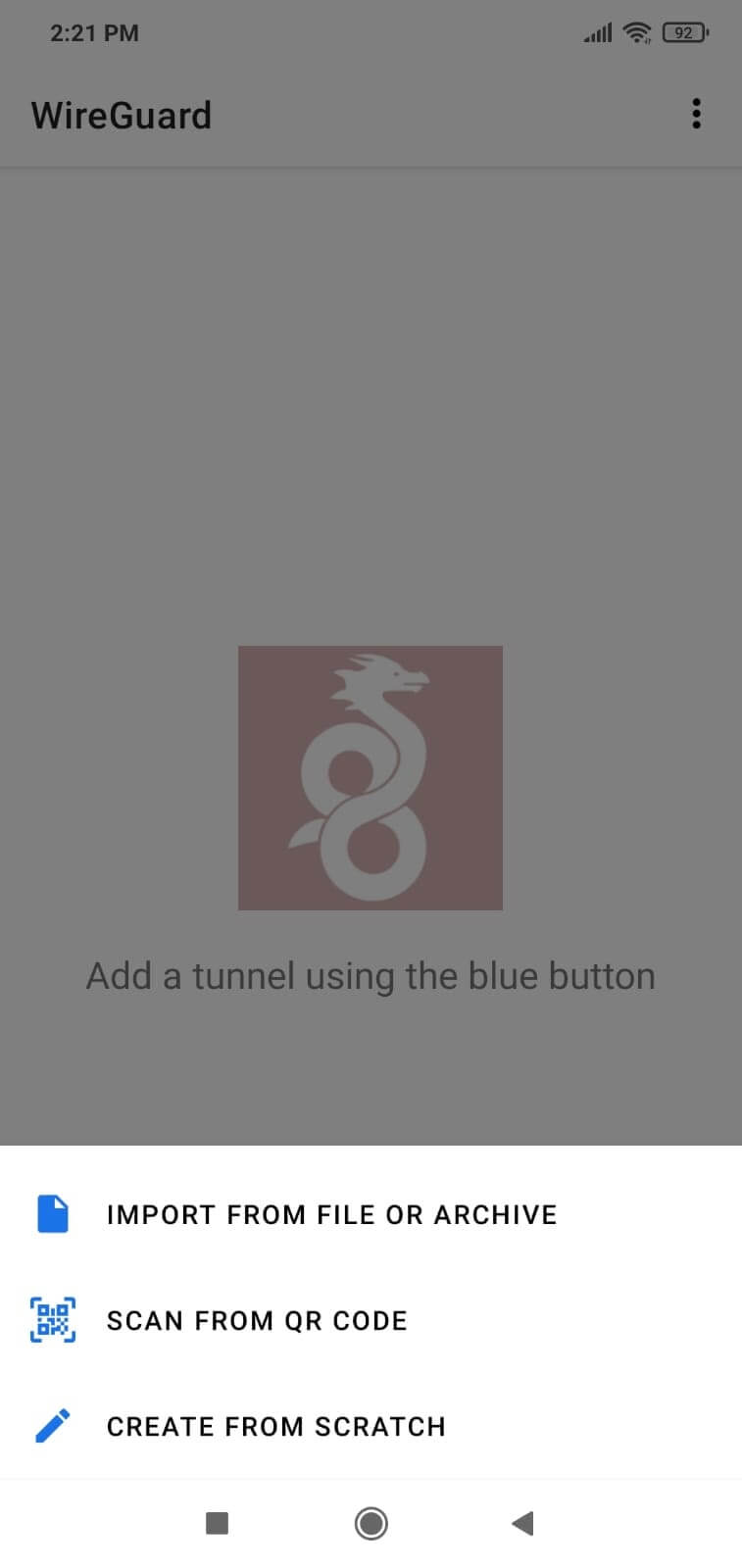

Abbildung 4. Hinzufügen eines WireGuard-Tunnels für den Android-Client

-

Tippen Sie auf

Scan From QR Code.

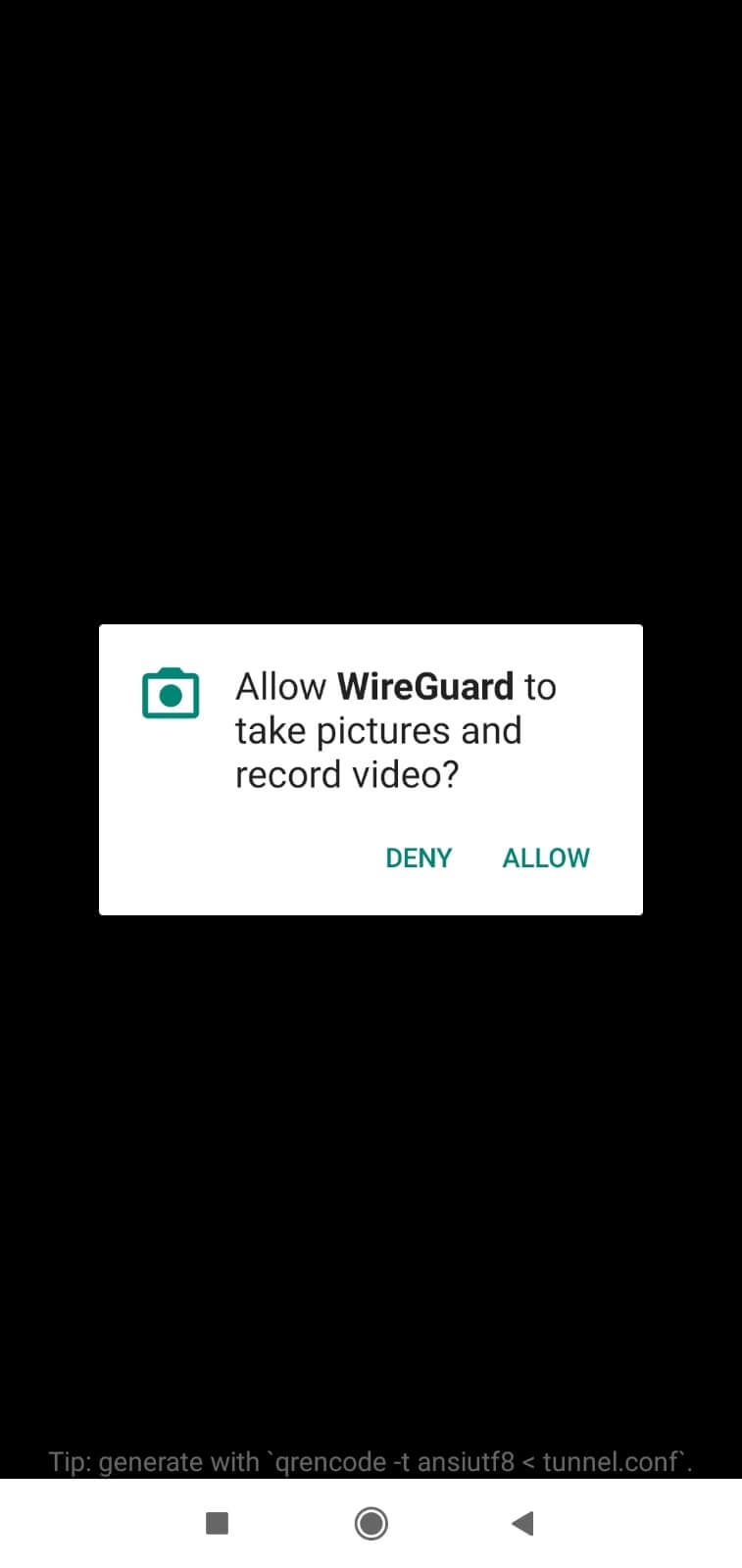

Abbildung 5. Importieren der Tunnelkonfiguration durch Scannen des QR-Codes

Nachdem Sie der Kamera die Erlaubnis erteilt haben, können Sie den oben generierten QR-Code scannen.

Abbildung 6. WireGuard die Erlaubnis erteilen

-

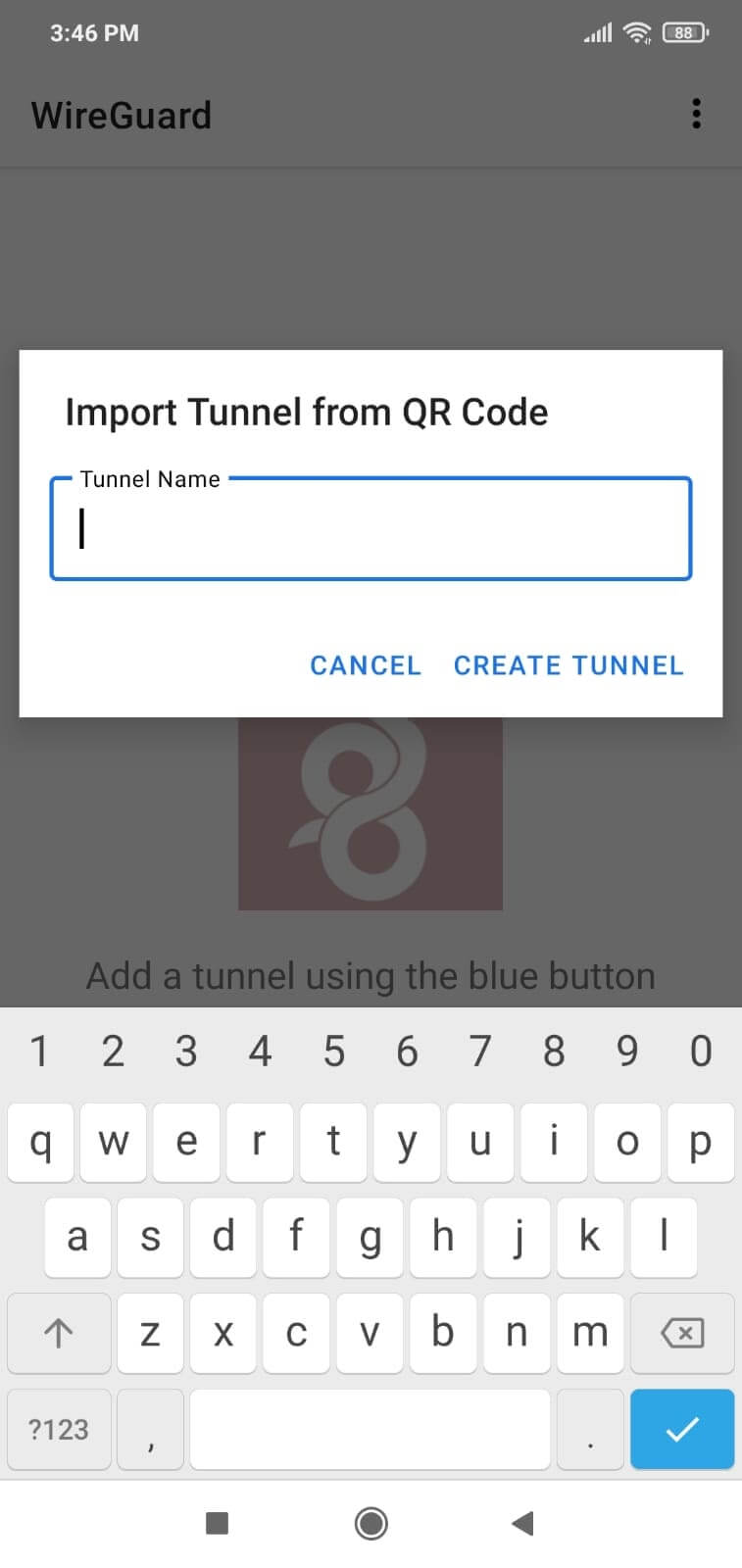

Geben Sie den

Namedes VPN-Tunnels ein und klicken Sie auf die SchaltflächeCreate Tunnel. Dies wird die WireGuard-Client-Konfiguration aus dem QR-Code importieren.

Abbildung 7. Benennung des WireGuard-Tunnels auf dem Android-Client

-

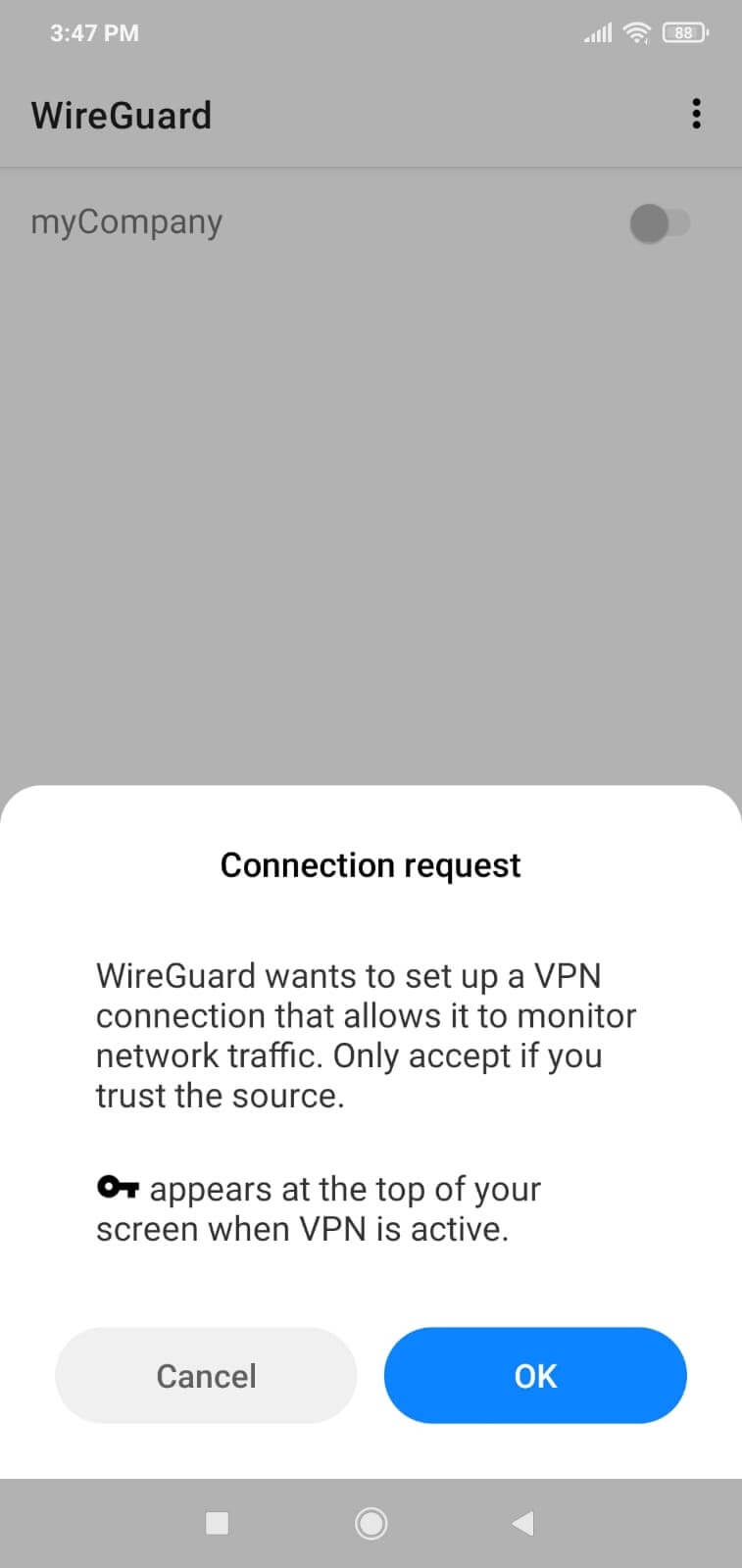

Sie werden aufgefordert, die Verbindungsanfrage zu bestätigen, tippen Sie auf

OK.

Abbildung 8. WireGuard-Verbindungsanfrage auf Android-Client

-

Sie können Ihr Android-Gerät ganz einfach mit dem VPN-Server verbinden, indem Sie die WireGuard-Anwendung starten und sie aktivieren.

Abbildung 9. Aktivierung/Deaktivierung des WireGuard-Tunnels auf dem Android-Client

Um die Verbindung zum WireGuard-VPN-Tunnel zu trennen, schalten Sie den Kippschalter neben der VPN-Verbindung aus.

9. Die Konnektivität mit WireGuard VPN wird getestet.

Sie können Ihre WireGuard-Verbindung testen, indem Sie die folgenden Anweisungen befolgen:

1. Ping-Test

Sie sollten Ihren WireGuard-Server vom Client aus und umgekehrt erfolgreich anpingen:

wg-client # ping 10.96.100.1

PING 10.96.100.1 (10.96.100.1): 56 data bytes

64 bytes from 10.96.100.1: icmp_seq=0 ttl=64 time=3.253 ms

64 bytes from 10.96.100.1: icmp_seq=1 ttl=64 time=1.358 ms

64 bytes from 10.96.100.1: icmp_seq=2 ttl=64 time=1.089 ms

64 bytes from 10.96.100.1: icmp_seq=3 ttl=64 time=1.649 ms

^C

sudo wg

Die letzten beiden Zeilen der Ausgabe des Ausführens des wg-Befehls sollten ähnlich sein wie:

latest handshake: 1 minute, 17 seconds ago

transfer: 98.86 KiB received, 43.08 KiB sent

Dies zeigt an, dass Sie jetzt eine private Verbindung zwischen dem Server und dem Client haben. Sie können auch den Client vom Server aus anpingen, um zu überprüfen, ob die Verbindung in beide Richtungen funktioniert.

2. IP-Kontrolle

Stellen Sie sicher, dass Sie die öffentliche IPv4/IPv6-Adresse Ihres VPN-Endpunkts mit dem folgenden Befehl auf dem VPN-Client erhalten:

drill TXT +short o-o.myaddr.l.google.com @ns1.google.com

Ausgabe:

;; ->>HEADER<<- opcode: QUERY, rcode: NOERROR, id: 51745

;; flags: qr aa rd ; QUERY: 1, ANSWER: 1, AUTHORITY: 0, ADDITIONAL: 0

;; QUESTION SECTION:

;; o-o.myaddr.l.google.com. IN TXT

;; ANSWER SECTION:

o-o.myaddr.l.google.com. 60 IN TXT "22.33.44.55"

;; AUTHORITY SECTION:

;; ADDITIONAL SECTION:

;; Query time: 58 msec

;; SERVER: 216.239.32.10

;; WHEN: Tue Apr 5 14:33:02 2022

;; MSG SIZE rcvd: 64

3. Traceroute-Test

Sie sollten die IP-Adresse des WireGuard-Server-VPN im Traceroute-Befehlsausgabe sehen:

traceroute 8.8.8.8

1 10.10.10.1 (10.10.10.1) 0.391 ms 0.348 ms 0.349 ms

2 _gateway (192.168.0.1) 0.641 ms 0.606 ms 0.625 ms

3 * * *

15 * * *

16 142.250.212.20 (142.250.212.20) 27.320 ms 74.125.37.238 (74.125.37.238) 29.852 ms 216.239.49.198 (216.239.49.198) 30.107 ms

17 142.251.52.83 (142.251.52.83) 34.252 ms 34.216 ms 38.622 ms

18 sof02s44-in-f4.1e100.net (142.250.187.100) 38.637 ms 38.542 ms 38.593 ms

Was macht Wireguard in FreeBSD?

FreeBSD ist ein Betriebssystem, das moderne Server, Desktop-Computer und eingebettete Geräte antreibt. Es wird seit mehr als dreißig Jahren kontinuierlich von einer großen Gemeinschaft weiterentwickelt. Die leistungsstarken Netzwerk-, Sicherheits- und Speicherfunktionen von FreeBSD haben es zur bevorzugten Plattform für viele der weltweit beliebtesten Websites und eingebetteten Netzwerk- und Speichergeräte gemacht.

WireGuard ist eine schnelle und einfache Möglichkeit, ein virtuelles privates Netzwerk einzurichten, das moderne Kryptografie verwendet. Es ist viel schneller als OpenVPN oder IPsec, hat aber auch eine kleinere Codebasis, die es einfacher macht, es zu überprüfen und auf dem neuesten Stand zu halten.

Nach der COVID-19-Pandemie ist das Arbeiten von zu Hause aus üblicher geworden und wird für die meisten Unternehmen weltweit als notwendig erachtet. Aber die Fernarbeit birgt auch viele Sicherheitsrisiken. Wir empfehlen, das WireGuard-Protokoll und Zenarmor zusammen zu verwenden, um das Internet für Ihre Kollegen sicherer zu machen und auch die Netzwerke und Ressourcen Ihres Unternehmens sicherer zu halten.